Zadania systemw operacyjnych 3 Ryszard Myhan Zarzdzanie urzdzeniami

- Slides: 80

Zadania systemów operacyjnych (3) Ryszard Myhan

Zarządzanie urządzeniami wejścia-wyjścia Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 2

Rodzaje urządzeń wejścia-wyjścia u Urządzenia składowania danych (dyski, dyskietki, taśmy, CD ROM, DVD itp. ) u Urządzenia transmisji danych na odległość (karty sieciowe, modemy) u Urządzenia do komunikacji z człowiekiem (monitory, projektory, klawiatury, myszy, drukarki, skanery itp. ) u Urządzenia specjalizowane § układy sterowania (np. elektrownią, samolotem, systemem obrony antyrakietowej itd. ) § kasy i drukarki fiskalne itp. § urządzenia medyczne § ……………. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 3

Właściwości urządzeń wejścia-wyjścia Tryb transmisji danych: § znakowy – przykazywanie danych odbywa się bajt po bajcie, przykład: port szeregowy § blokowy – przykazywanie danych odbywa się w blokach (np. po 512 bajtów), przykład: dysk Sposób dostępu do danych: • • sekwencyjny – dane przekazywane są w określonym porządku, narzuconym przez urządzenie, jednostka centralna może co najwyżej dokonać filtracji po odebraniu tych danych, przykład: karta sieciowa bezpośredni (swobodny) – możliwe jest określenie lokalizacji danych na urządzeniu, przykład: dysk (przed rozpoczęciem właściwej operacji dostępu można odpowiednio ustawić pozycję głowicy oraz wskazać sektor do zapisu lub odczytu) Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 4

Właściwości urządzeń wejścia-wyjścia Tryb pracy urządzenia: § synchroniczny – dane zostaną przekazane w znanym z góry (przewidywalnym) czasie, przykład: dysk, karta graficzna § asynchroniczny – dane mogą zostać przesłane w dowolnym, trudnym do przewidzenia, momencie, przykład: klawiatura, karta sieciowa Tryb użytkowania: § współdzielony – dopuszczalne jest współbieżne używanie urządzenia przez wiele procesów, np. : dysk § wyłączny – niemożliwe jest współbieżne używanie urządzenia przez wiele procesów, przykład: drukarka Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 5

Właściwości urządzeń wejścia-wyjścia Szybkość działania (transmisji) § § od bardzo wolnych, przykład: drukarka do stosunkowo szybkich, przykład: dysk Kierunek przekazywania danych (nie dotyczy sygnałów sterujących): § urządzenia wejścia i wyjścia — możliwość zarówno zapisu jak i odczytu, przykład dysk, karta sieciowa § urządzenia wejścia — tylko możliwość odczytu z urządzenia, przykład: klawiatura § urządzenia wyjścia — tylko możliwość zapisu, przykład: drukarka Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 6

Struktura mechanizmu wejścia-wyjścia q Urządzenia mają swoje sterowniki (device controller), czyli układy elektroniczne, odpowiedzialne za kontrolę ich pracy. Ä Dzięki sterownikowi możliwa jest równoległa praca jednostki centralnej i urządzenia wejścia-wyjścia. u Interakcja jednostki centralnej z urządzeniem we-wy sprowadza się do zapisu lub odczytu odpowiednich rejestrów sterownika. § § Sterownik może być umieszczony na płycie głównej (np. karta graficzna) lub na płytce urządzenia (np. sterownik dysku, sterownik drukarki). W przypadku niektórych urządzeń komunikacja pomiędzy sterownikiem, a adapterem na płycie odbywa się za pośrednictwem specjalnej magistrali (np. magistrali SCSI). Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 7

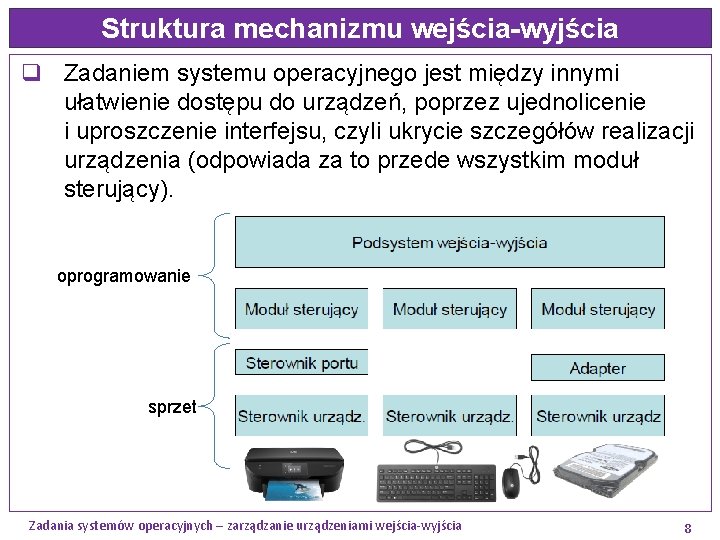

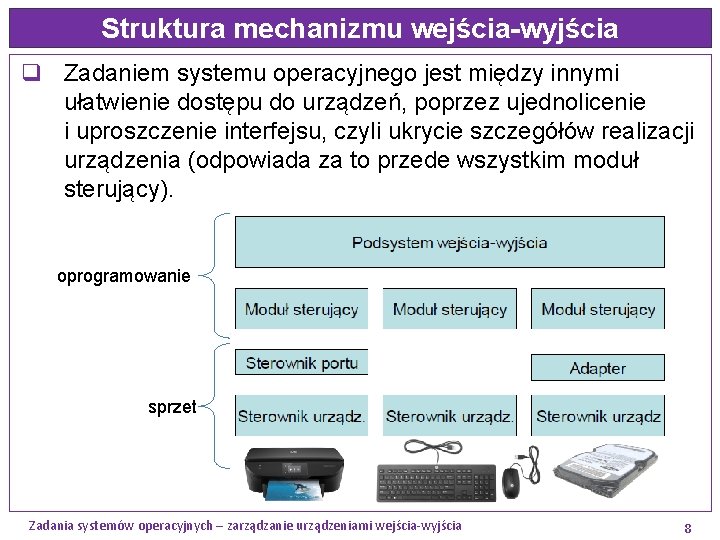

Struktura mechanizmu wejścia-wyjścia q Zadaniem systemu operacyjnego jest między innymi ułatwienie dostępu do urządzeń, poprzez ujednolicenie i uproszczenie interfejsu, czyli ukrycie szczegółów realizacji urządzenia (odpowiada za to przede wszystkim moduł sterujący). oprogramowanie sprzet Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 8

Podsystem wejścia-wyjścia q Podsystem wejścia-wyjścia realizuje zadania niezależne od konkretnych urządzeń: § dostarcza ogólny interfejs, § realizuje buforowanie. q Celem interfejsu we-wy jest dostarczanie aplikacji interfejsu funkcji (API), umożliwiającego wykonywanie operacji we-wy w sposób jednolity, niezależny od urządzenia lub grupy, do której należy urządzenie. q Typowy interfejs obejmuje między innymi funkcje: o read — odczyt z urządzenia (pobieranie danych), o write — zapis do urządzenia (wysyłanie danych). Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 9

Moduł sterujący q Moduł sterujący ukrywa sprzętowe szczegółów realizacji danego urządzenia przed interfejsem wejścia-wyjścia. q Do zadań modułu sterującego należy: § dostarczanie implementacji dla operacji z interfejsu we-wy w odniesieniu do danego urządzenia; § kontrola realizacji operacji na urządzeniu (sprawdzanie stanu, poprawności, transfer danych); § dostarcza też procedur, które nie są dostępne w interfejsie dla aplikacji, ale wywoływane są np. w ramach obsługi przerwania, zgłaszanego przez urządzenie. q Moduły sterujące dostarczane są dla typowych systemów operacyjnych (np. Windows XP, Solaris, Linux) przez twórców systemów operacyjnych lub wytwórców urządzeń wejścia-wyjścia. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 10

Sterownik urządzenia q Sterownik urządzenia dostępny jest dla jednostki centralnej poprzez odpowiedni zbiór rejestrów. q Liczba i wielkość rejestrów sterownika zależą od konkretnych rozwiązań. q W typowym sterowniku można jednak wyróżnić następujące rejestry: § rejestr stanu – jest czytany przez procesor i zawiera bity § § § określające stan sterownika; rejestr sterowania – zawiera bity definiujące tryb pracy urządzenia, rozpoczęcie realizacji polecenia itp. ; rejestr danych wejściowych – jest czytany przez procesor w celu odbioru danych z urządzenia. rejestr danych wyjściowych – jest zapisywany przez procesor w celu wysłania danych do urządzenia. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 11

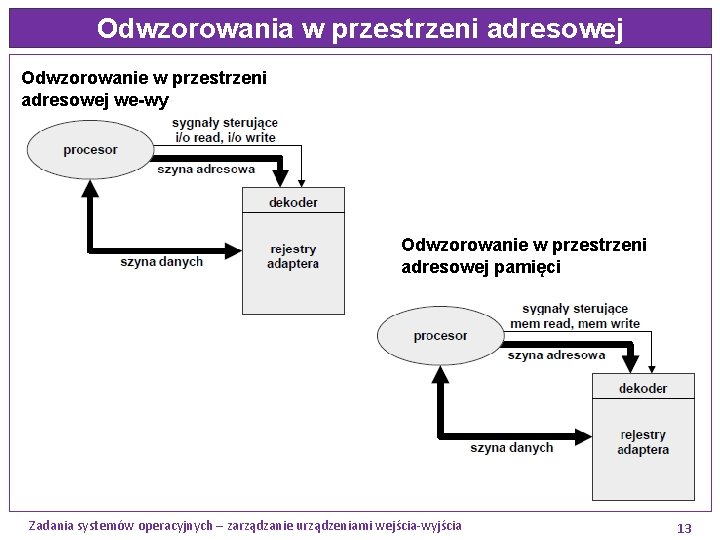

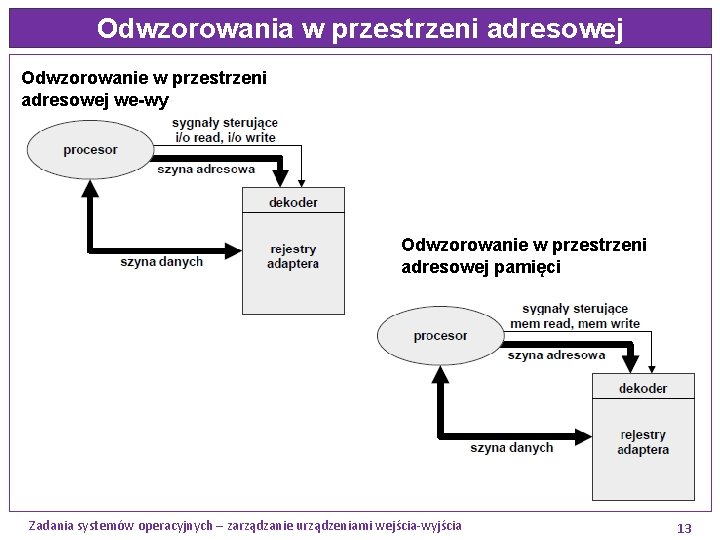

Odwzorowania w przestrzeni adresowej Odwzorowanie w przestrzeni adresowej we-wy – rejestry sterownika widoczne są w przestrzeni adresowej we-wy systemu komputerowego i dostępne są przez specjalne rozkazy (np. in i out w procesorach firmy Intel). Odwzorowanie w przestrzeni adresowej pamięci – rejestry sterownika widoczne są w przestrzeni adresowej pamięci fizycznej i dostępne są pod odpowiednimi adresami tak samo, jak inne komórki pamięci. v Różnica polega na przekazaniu do odpowiedniego dekodera adresowego innych sygnałów sterujących: o w przypadku odwzorowania w pamięci przekazywane są sygnały zapisu/odczytu pamięci, o w przypadku odwzorowania w przestrzeni wejścia-wyjścia przekazywane są sygnały zapisu/odczytu wejścia-wyjścia. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 12

Odwzorowania w przestrzeni adresowej Odwzorowanie w przestrzeni adresowej we-wy Odwzorowanie w przestrzeni adresowej pamięci Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 13

Interakcja jednostka centralna – sterownik v Zasadniczą kwestią w interakcji z urządzeniem zewnętrznym jest sposób przekazywania informacji o stanie urządzenia pomiędzy procesorem a sterownikiem oraz danych pomiędzy sterownikiem a pamięcią. o Odpytywanie — procesor co jakiś czas (w szczególności bez przerwy) wykonuje rozkaz odczytu odpowiedniego rejestru sterownika, sprawdzając jego stan. o Sterowanie przerwaniami — procesor inicjalizuje pracę sterownika a o jej zakończeniu lub zaistnieniu określonego stanu informowany jest przez przerwanie, które zgłasza sterownik. o Bezpośredni dostęp do pamięci — zadanie przekazywania danych pomiędzy sterownikiem a pamięcią spada na specjalizowany układ (DMA), który wykonuje swoje zadanie bez angażowania procesora. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 14

Obsługa przerwań wielokrotnych q Przerwania wielokrotne są zjawiskiem naturalnym w przypadku jednoczesnej obsługi wielu urządzeń. q Problem przerwań wielokrotnych polega na zgłoszeniu kolejnego przerwania w czasie obsługi innego przerwania. q Podejścia do obsługi przerwań wielokrotnych: • • • obsługa sekwencyjna — kolejne przerwanie (zgłoszone podczas obsługi) obsługiwane jest po zakończeniu obsługi bieżącego przerwania), obsługa zagnieżdżona — po zgłoszeniu nowego przerwania obsługa bieżącego przerwania jest zawieszana i kontynuowana po obsłużeniu przerwania nowo zgłoszonego, obsługa priorytetowa — zawieszenie obsługi bieżącego przerwania następuje tylko wówczas, gdy nowo zgłoszone przerwanie ma wyższy priorytet. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 15

Współbieżna obsługa wielu urządzeń Ø Zwykle wiele układów we/wy wysyła jednocześnie żądania obsługi przerwania do procesora - powstaje więc problem rozpoznania przez procesor, które układy we/wy zgłosiły przerwanie i selekcji jednego z nich, gdyż procesor może obsłużyć tylko jedno przerwanie na raz. § Problem identyfikacji źródła przerwania — zidentyfikowanie urządzenia, które poprzez zgłoszenie przerwania wymusiło przekazanie sterowania do procedury obsługi przerwania. § Problem priorytetów — zagwarantowanie określonej kolejności wyboru urządzeń w przypadku deklaracji gotowości kilku z nich w tym samym czasie. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 16

Sposoby identyfikacja źródła przerwań Wiele linii przerwań – doprowadzenie do procesora osobnej linii przerwania dla każdego urządzenia i przygotowanie osobnej procedury obsługi przerwania dla każdej linii. Odpytywanie programowe – odczyt rejestru stanu i sprawdzanie bitu gotowości każdego urządzenia, które mogło potencjalnie zgłosić przerwanie. Odpytywanie sprzętowe – wysłanie sygnału potwierdzającego otrzymanie sygnału przerwania propagowanego łańcuchowo przez urządzenia aż do napotkania tego, które zgłosiło przerwanie i które w odpowiedzi wystawi odpowiedni wektor na magistralę. Arbitraż na magistrali – uzyskanie przed zgłoszeniem przerwania wyłączności dostępu do magistrali i wystawienie odpowiedniego wektora. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 17

Działanie układu DMA } Układ DMA (Direct Memory Access - bezpośredni dostęp do pamięci) ma „kompetencje” procesora w zakresie dostępu do pamięci, w związku z czym może rywalizować z procesorem o dostęp do magistrali systemowej w celu przejęcia sterowania systemem komputerowym. } Procesor zleca układowi DMA transmisję danych przekazując następujące dane: § § rodzaj operacji (zapis lub odczyt bloku w pamięci), adres urządzenia wejścia-wyjścia, początkowy adres bloku w pamięci do zapisu lub odczytu, rozmiar zapisywanego lub odczytywanego bloku w bajtach lub słowach. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 18

Działanie układu DMA } W celu realizacji zlecenia układ DMA przejmuje kontrolę nad magistralą, gdy nie jest ona potrzebna procesorowi. } Fakt zakończenia transmisji układ DMA sygnalizuje procesorowi zgłaszając przerwanie. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 19

Buforowanie v Ogólnym celem buforowania jest niwelowanie różnic, polegające na wykorzystaniu szybkiej pamięci operacyjnej do gromadzenia danych, zanim zostaną one przekazane do urządzenia. o Dopasowanie urządzeń różniących się szybkością przekazywania danych — dopasowanie chwilowo szybszego producenta danych do możliwości konsumenta. o Dopasowanie urządzeń różniących się podstawową jednostką transmisji danych — dopasowanie w celu efektywnego przekazywania danych urządzeń przesyłających mniejsze jednostki danych do urządzeń wymagających większych jednostek lub odwrotnie (fragmentowanie). o Semantyka kopii — zagwarantowanie niezmienności danych w czasie wykonywania operacji wejścia-wyjścia Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 20

Windows – zarządzanie urządzeniami Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 21

Zarządzanie pamięcią podręczną Zadania systemów operacyjnych – zarządzanie pamięcią podręczną 22

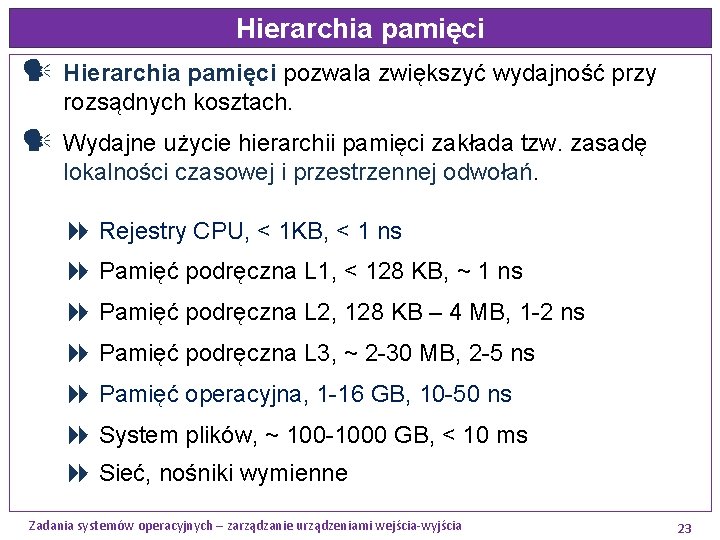

Hierarchia pamięci pozwala zwiększyć wydajność przy rozsądnych kosztach. Wydajne użycie hierarchii pamięci zakłada tzw. zasadę lokalności czasowej i przestrzennej odwołań. Rejestry CPU, < 1 KB, < 1 ns Pamięć podręczna L 1, < 128 KB, ~ 1 ns Pamięć podręczna L 2, 128 KB – 4 MB, 1 -2 ns Pamięć podręczna L 3, ~ 2 -30 MB, 2 -5 ns Pamięć operacyjna, 1 -16 GB, 10 -50 ns System plików, ~ 100 -1000 GB, < 10 ms Sieć, nośniki wymienne Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 23

Rozwiązanie kompromisowe Szybkość wykonywania programu zależy w znacznej mierze od czasu dostępu procesora do układu pamięci operacyjnej. Dobrze jest gdy procesor ma do dyspozycji dużą pamięć operacyjną RAM, ale ważnym czynnikiem pozostaje też koszt zastosowanego układu pamięci. ü ü Ø mniejszy czas dostępu - większy koszt większa pojemność - większy czas dostępu We współczesnych procesorach stosuje się rozwiązanie kompromisowe, polegające na zastosowaniu pamięci wewnętrznej dwupoziomowej. Ä Mikroprocesor wyposaża się we względnie dużą i wolniejszą pamięć główną, oraz w mniejszą, ale szybszą pamięć podręczną cache. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 24

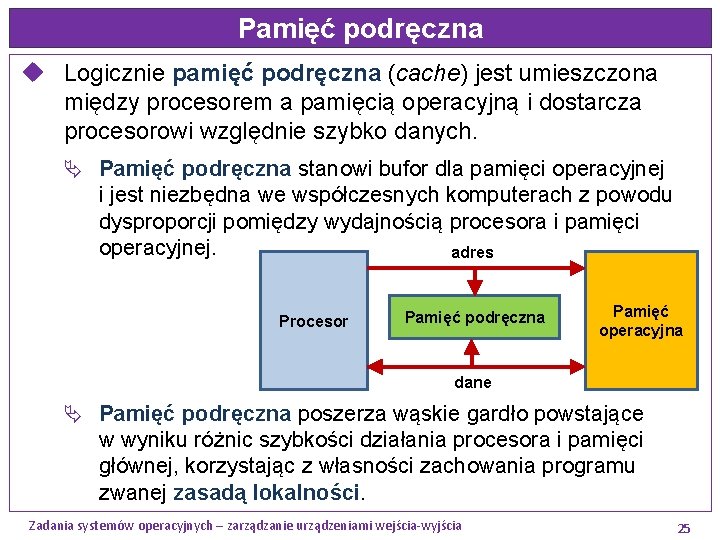

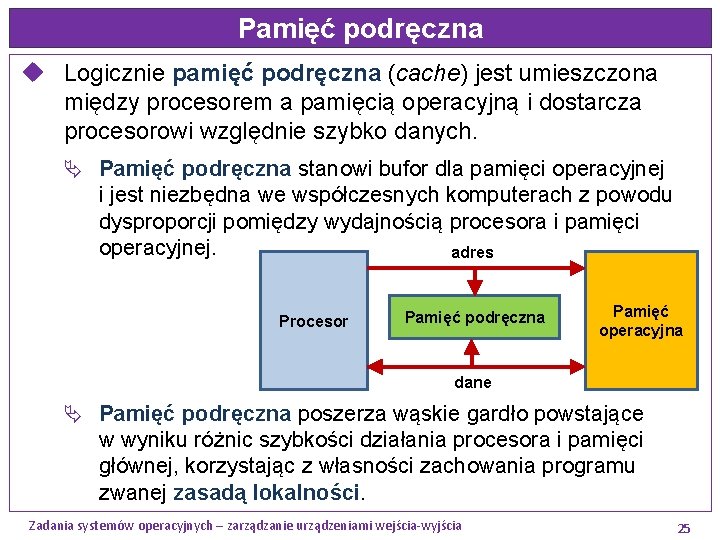

Pamięć podręczna u Logicznie pamięć podręczna (cache) jest umieszczona między procesorem a pamięcią operacyjną i dostarcza procesorowi względnie szybko danych. Ä Pamięć podręczna stanowi bufor dla pamięci operacyjnej i jest niezbędna we współczesnych komputerach z powodu dysproporcji pomiędzy wydajnością procesora i pamięci operacyjnej. adres Procesor Pamięć podręczna Pamięć operacyjna dane Ä Pamięć podręczna poszerza wąskie gardło powstające w wyniku różnic szybkości działania procesora i pamięci głównej, korzystając z własności zachowania programu zwanej zasadą lokalności. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 25

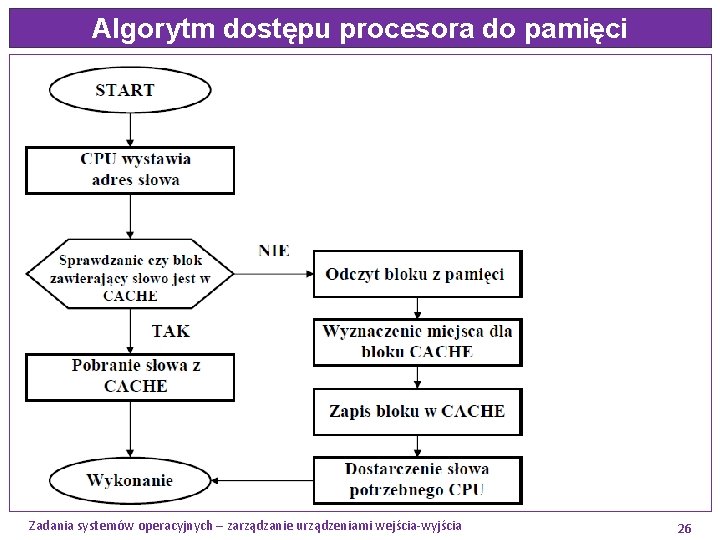

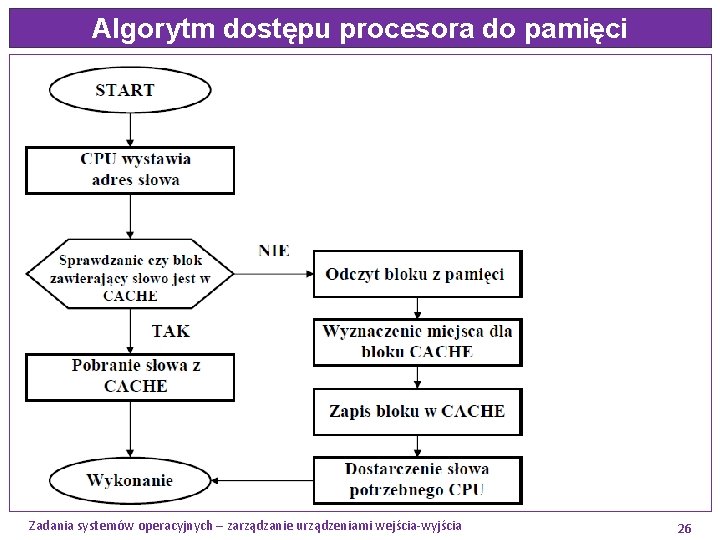

Algorytm dostępu procesora do pamięci Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 26

Zasada lokalności u Programy mają tendencję do ponownego używania danych i rozkazów, które były niedawno używane. § W krótkim odcinku czasu odwołania procesora do pamięci są skupione na niewielkim fragmencie przestrzeni adresowej. q Lokalność przestrzenna – jest prawdopodobne użycie informacji z sąsiednich lokalizacji pamięci. o kody rozkazów – zależność lokacyjna sekwencyjna (licznik rozkazów) o struktury danych – skupione (zmienne robocze) lub regularne (tablice) q Lokalność czasowa – kod użyty będzie zapewne ponownie użyty w nieodległym czasie. o kody rozkazów – pętle programowe o struktury danych – używane zmienne robocze, struktury regularne. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 27

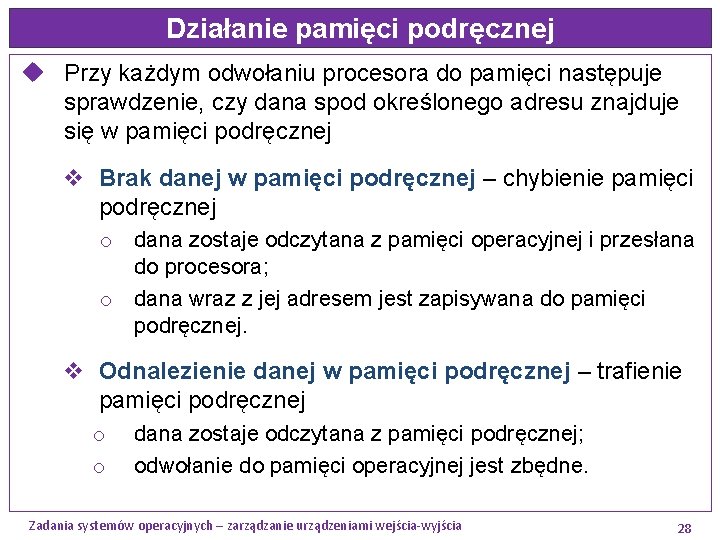

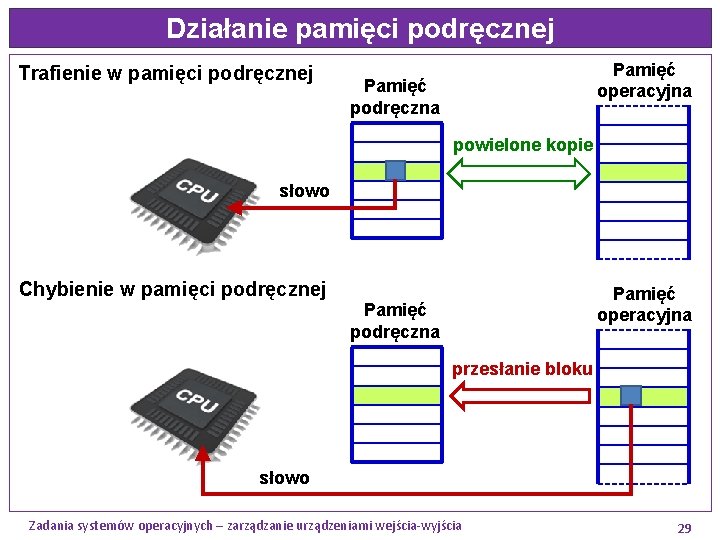

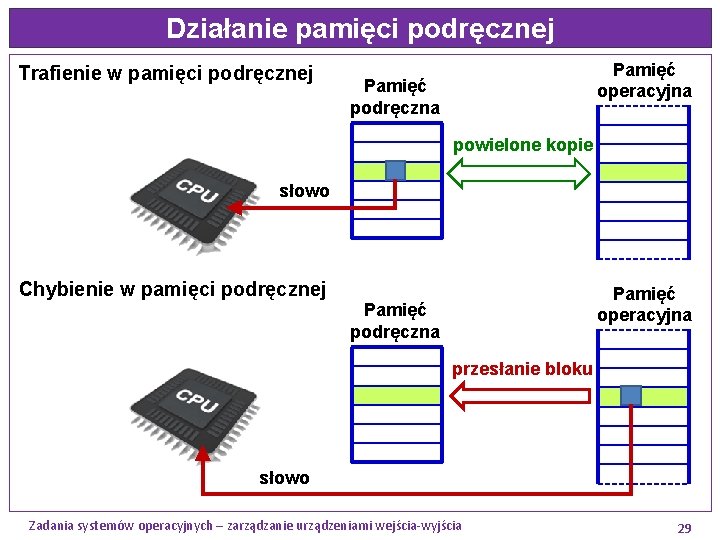

Działanie pamięci podręcznej u Przy każdym odwołaniu procesora do pamięci następuje sprawdzenie, czy dana spod określonego adresu znajduje się w pamięci podręcznej v Brak danej w pamięci podręcznej – chybienie pamięci podręcznej o dana zostaje odczytana z pamięci operacyjnej i przesłana do procesora; o dana wraz z jej adresem jest zapisywana do pamięci podręcznej. v Odnalezienie danej w pamięci podręcznej – trafienie pamięci podręcznej o o dana zostaje odczytana z pamięci podręcznej; odwołanie do pamięci operacyjnej jest zbędne. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 28

Działanie pamięci podręcznej Trafienie w pamięci podręcznej Pamięć operacyjna Pamięć podręczna powielone kopie słowo Chybienie w pamięci podręcznej Pamięć operacyjna Pamięć podręczna przesłanie bloku słowo Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 29

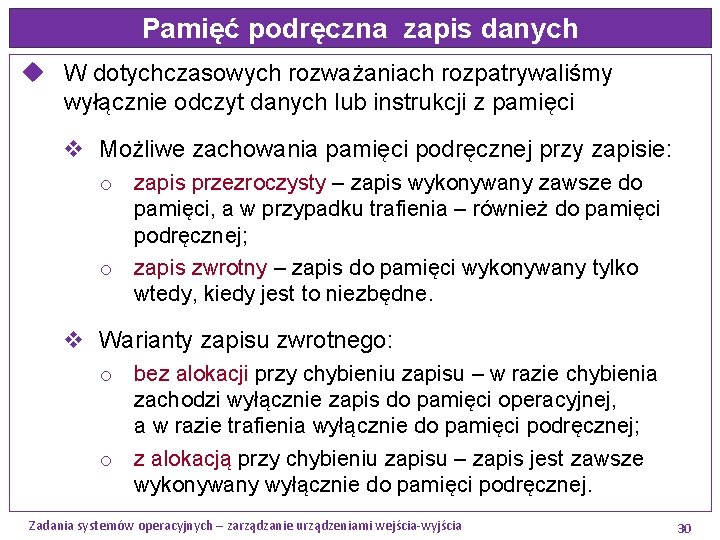

Pamięć podręczna zapis danych u W dotychczasowych rozważaniach rozpatrywaliśmy wyłącznie odczyt danych lub instrukcji z pamięci v Możliwe zachowania pamięci podręcznej przy zapisie: o zapis przezroczysty – zapis wykonywany zawsze do pamięci, a w przypadku trafienia – również do pamięci podręcznej; o zapis zwrotny – zapis do pamięci wykonywany tylko wtedy, kiedy jest to niezbędne. v Warianty zapisu zwrotnego: o bez alokacji przy chybieniu zapisu – w razie chybienia zachodzi wyłącznie zapis do pamięci operacyjnej, a w razie trafienia wyłącznie do pamięci podręcznej; o z alokacją przy chybieniu zapisu – zapis jest zawsze wykonywany wyłącznie do pamięci podręcznej. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 30

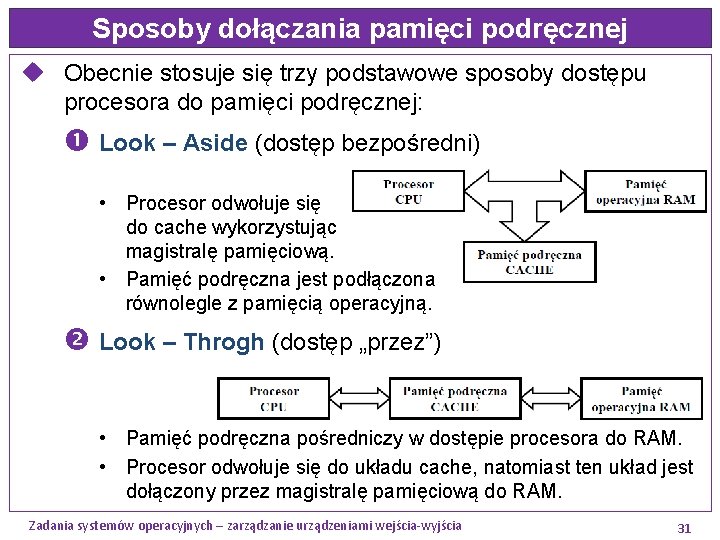

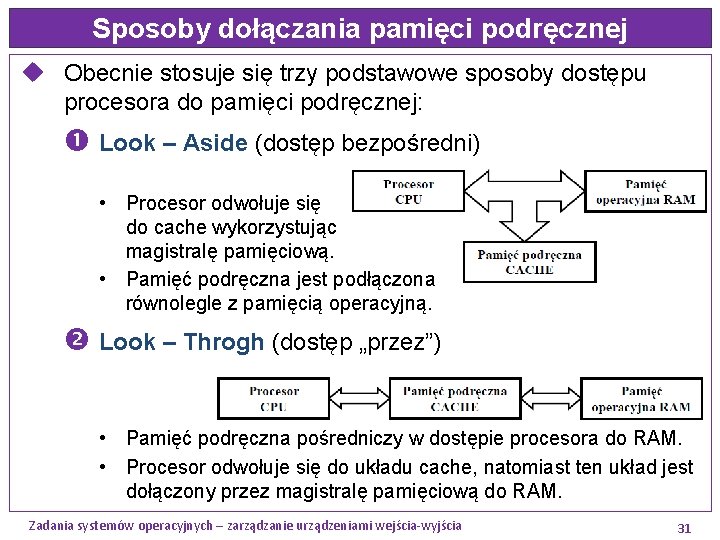

Sposoby dołączania pamięci podręcznej u Obecnie stosuje się trzy podstawowe sposoby dostępu procesora do pamięci podręcznej: Look – Aside (dostęp bezpośredni) • Procesor odwołuje się do cache wykorzystując magistralę pamięciową. • Pamięć podręczna jest podłączona równolegle z pamięcią operacyjną. Look – Throgh (dostęp „przez”) • Pamięć podręczna pośredniczy w dostępie procesora do RAM. • Procesor odwołuje się do układu cache, natomiast ten układ jest dołączony przez magistralę pamięciową do RAM. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 31

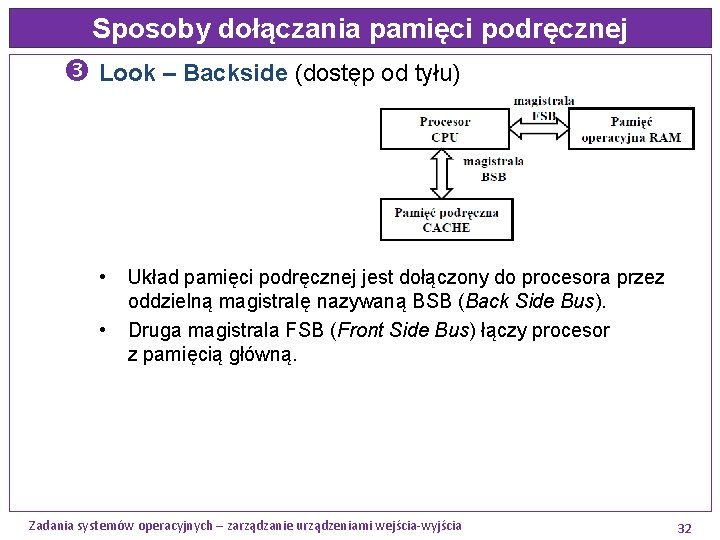

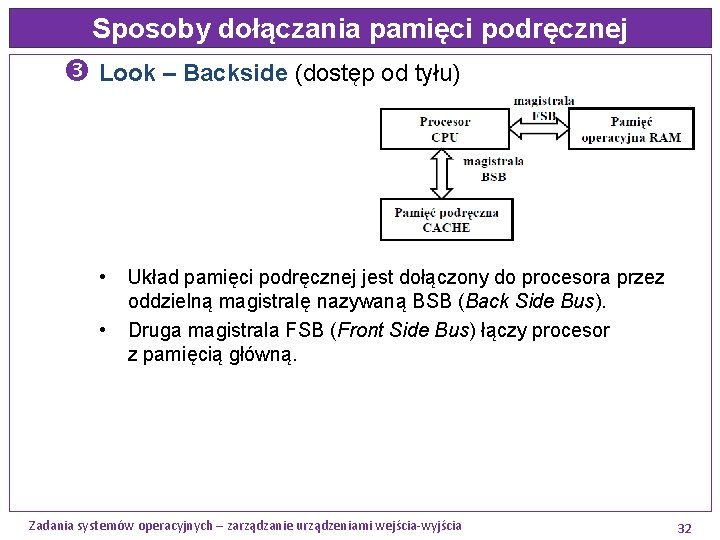

Sposoby dołączania pamięci podręcznej Look – Backside (dostęp od tyłu) • • Układ pamięci podręcznej jest dołączony do procesora przez oddzielną magistralę nazywaną BSB (Back Side Bus). Druga magistrala FSB (Front Side Bus) łączy procesor z pamięcią główną. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 32

Konstrukcja pamięci podręcznej u Dane są przechowywane w pamięci podręcznej nie w postaci pojedynczych słów czy bajtów, lecz bloków, zazwyczaj o długości 4 razy większej od rozmiaru słowa. Ä bloki te są wyrównane naturalnie – adres pierwszego bajtu jest podzielny przez długość bloku u Element pamięci podręcznej zawierający blok danych i związane z nim znaczniki (w tym znacznik adresu) jest nazywany linią. u Najmniej znacząca część adresu służy do wyboru bajtu lub słowa z linii. Ä kolejne bity adresu są używane do stwierdzenia czy poszukiwana dana znajduje się w pamięci podręcznej Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 33

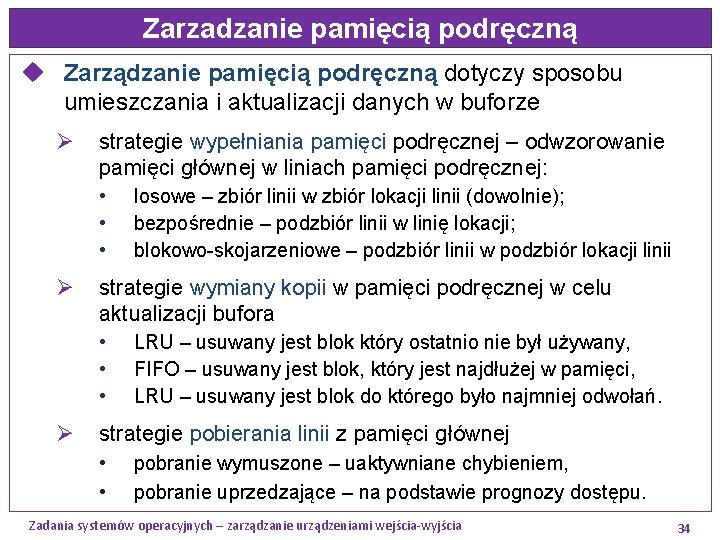

Zarzadzanie pamięcią podręczną u Zarządzanie pamięcią podręczną dotyczy sposobu umieszczania i aktualizacji danych w buforze Ø strategie wypełniania pamięci podręcznej – odwzorowanie pamięci głównej w liniach pamięci podręcznej: • • • Ø strategie wymiany kopii w pamięci podręcznej w celu aktualizacji bufora • • • Ø losowe – zbiór linii w zbiór lokacji linii (dowolnie); bezpośrednie – podzbiór linii w linię lokacji; blokowo-skojarzeniowe – podzbiór linii w podzbiór lokacji linii LRU – usuwany jest blok który ostatnio nie był używany, FIFO – usuwany jest blok, który jest najdłużej w pamięci, LRU – usuwany jest blok do którego było najmniej odwołań. strategie pobierania linii z pamięci głównej • • pobranie wymuszone – uaktywniane chybieniem, pobranie uprzedzające – na podstawie prognozy dostępu. Zadania systemów operacyjnych – zarządzanie urządzeniami wejścia-wyjścia 34

Zarządzanie pracą w sieci Zadania systemów operacyjnych – zarządzanie pracą w sieci 35

Sieć komputerowa to zbiór komputerów powiązanych połączeniami sieciowymi, wyposażonych w odpowiednie oprogramowanie pozwalające użytkownikom na dostęp do zasobów wszystkich komputerów wchodzących w skład sieci. o o W sieci mogą współpracować komputery różnych typów (komputery osobiste, stacje robocze, superkomputery itp. ). System komunikacyjny może zawierać różne rodzaje mediów transmisyjnych: rozgałęźniki sygnałów, przełączniki, routery i inne urządzenia zapewniające transmisję danych między dowolnymi komputerami w sieci. Sieć komputerowa pozwala wykorzystywać zasoby lokalnego komputera oraz dodatkowo daje możliwość dostępu do informacyjnych oraz sprzętowych zasobów innych komputerów w sieci. Zadania systemów operacyjnych – zarządzanie pracą w sieci 36

Zadania sieci komputerowej Stosowanie sieci komputerowych daje między innymi następujące korzyści: o o o o możliwość współużytkowania zasobów sprzętowych oraz programowych dostępnych w węzłach sieci; zdalny dostęp do baz danych oraz plików rozproszonych w węzłach sieci; zmniejszenie kosztów dostępu do zasobów informacyjnych dzięki zastosowaniu dużej liczby terminali sieciowych; możliwość organizacji pracy grupowej w ramach wydzielonych, poziomych struktur organizacyjnych w firmie; ułatwienie komunikacji rozproszonej dzięki takim usługom sieciowym, jak: poczta elektroniczna, serwer WWW, serwery plików; ułatwienie zarządzania zasobami, dzięki możliwości zdalnego dostępu do nich z dowolnego miejsca w sieci; usprawnienie zarządzania organizacją wykorzystującą sieć. Zadania systemów operacyjnych – zarządzanie pracą w sieci 37

Środowiska sieci komputerowych Sieciowy system i oprogramowanie, realizujące protokoły, które zapewniają właściwą komunikację między komputerami oraz usługi sieciowe, stanowią środowisko sieci komputerowej. v Można wyróżnić dwa rodzaje sieciowych systemów operacyjnych: § Każdy z każdym (Peer-to Peer) – systemy operacyjne o tej nazwie pozwalają każdemu użytkownikowi sieci udostępnić zasoby swojego komputera innym użytkownikom oraz używać zasoby komputerowe pozostałych użytkowników. § Dedykowany serwer (Dedicated Server) – system operacyjny w którym jeden lub więcej komputerów pełni funkcję serwera dedykowanego, świadcząc jedynie usługi na rzecz użytkowników sieci i nie wykonując żadnych innych zadań. Zadania systemów operacyjnych – zarządzanie pracą w sieci 38

Sieciowy system operacyjny pełni rolę interfejsu między użytkownikiem a niskopoziomowymi szczegółami sprzętowo -programowych zasobów sieci. § Np. zamiast używać liczbowych adresów komputerów w sieci, takich jak adresy MAC lub IP, sieciowy system operacyjny umożliwia stosowanie symbolicznych nazw komputerów. Ä Dzięki temu sieć komputerowa, wraz z szeregiem złożonych i zagmatwanych szczegółów, dla użytkownika jest przedstawiona w postaci uporządkowanego zbioru zasobów informacyjno-sprzętowych. Zadania systemów operacyjnych – zarządzanie pracą w sieci 39

Sieciowe a rozproszone systemy operacyjne W zależności od maszyny wirtualnej, jaką tworzy system operacyjny, zbiór komputerów połączonych sieciami może pełnić rolę sieciowego lub rozproszonego systemu operacyjnego. Domyślnie zadania użytkownika uruchamiane są na komputerze lokalnym. Poza tym użytkownik sieciowego systemu operacyjnego może uruchomić zadanie na innym komputerze w sieci, jednak zawsze jest świadomy na którym. W takim przypadku użytkownik może postąpić dwojako: § § wykonać logiczne przyłączenie się do odległego komputera wykorzystując polecenie typu remote login, wykonać polecenie odległego wykonania programu, wskazując komputer, na którym ma być wykonany program. Zadania systemów operacyjnych – zarządzanie pracą w sieci 40

System sieciowy – dwa znaczenia terminu q Pojęcie „sieciowy system operacyjny” posiada dwa znaczenia: jako zbiór systemów operacyjnych wszystkich komputerów w sieci oraz jako system operacyjny danego komputera, który umożliwia pracę w sieci. Systemy operacyjne funkcjonujące niezależnie od siebie w tym znaczeniu, że każdy z nich podejmuje autonomiczne decyzje o tworzeniu i zatrzymaniu procesów oraz zarządzaniu własnymi zasobami. System operacyjny komputera umożliwiający pracę w sieci, czyli udostępniającego swoje zasoby innym komputerom pracującym w sieci, a także posiadającego zdolność wykorzystywania zasobów innych komputerów. Zadania systemów operacyjnych – zarządzanie pracą w sieci 41

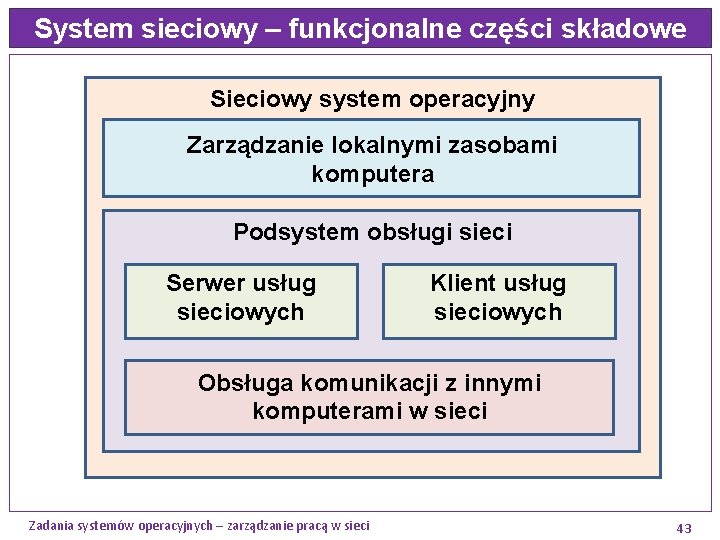

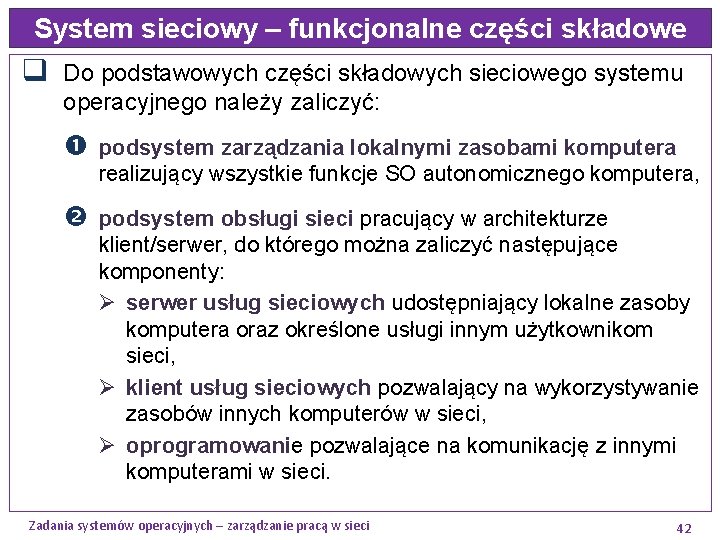

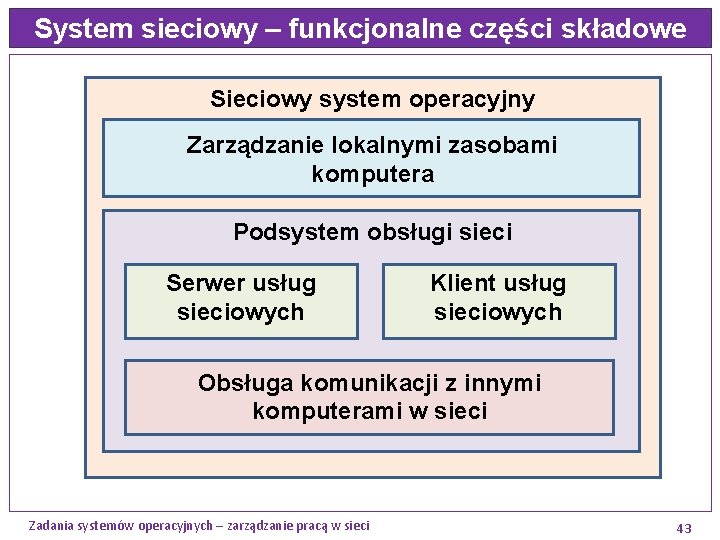

System sieciowy – funkcjonalne części składowe q Do podstawowych części składowych sieciowego systemu operacyjnego należy zaliczyć: podsystem zarządzania lokalnymi zasobami komputera realizujący wszystkie funkcje SO autonomicznego komputera, podsystem obsługi sieci pracujący w architekturze klient/serwer, do którego można zaliczyć następujące komponenty: Ø serwer usług sieciowych udostępniający lokalne zasoby komputera oraz określone usługi innym użytkownikom sieci, Ø klient usług sieciowych pozwalający na wykorzystywanie zasobów innych komputerów w sieci, Ø oprogramowanie pozwalające na komunikację z innymi komputerami w sieci. Zadania systemów operacyjnych – zarządzanie pracą w sieci 42

System sieciowy – funkcjonalne części składowe Sieciowy system operacyjny Zarządzanie lokalnymi zasobami komputera Podsystem obsługi sieci Serwer usług sieciowych Klient usług sieciowych Obsługa komunikacji z innymi komputerami w sieci Zadania systemów operacyjnych – zarządzanie pracą w sieci 43

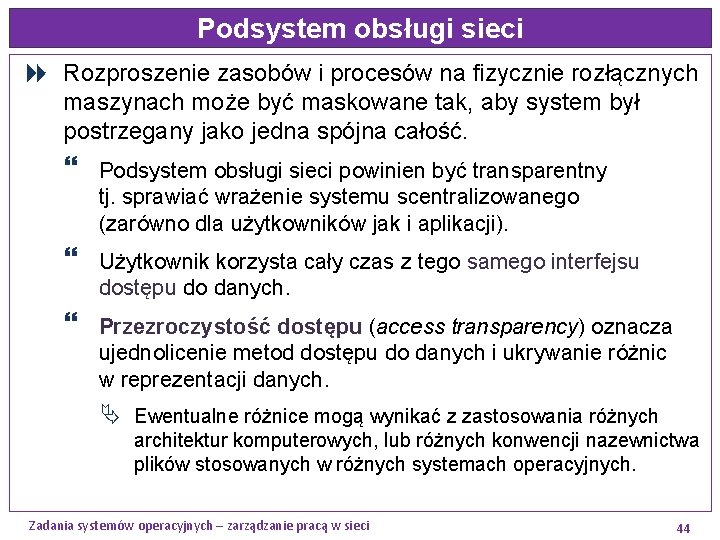

Podsystem obsługi sieci Rozproszenie zasobów i procesów na fizycznie rozłącznych maszynach może być maskowane tak, aby system był postrzegany jako jedna spójna całość. } Podsystem obsługi sieci powinien być transparentny tj. sprawiać wrażenie systemu scentralizowanego (zarówno dla użytkowników jak i aplikacji). } Użytkownik korzysta cały czas z tego samego interfejsu dostępu do danych. } Przezroczystość dostępu (access transparency) oznacza ujednolicenie metod dostępu do danych i ukrywanie różnic w reprezentacji danych. Ä Ewentualne różnice mogą wynikać z zastosowania różnych architektur komputerowych, lub różnych konwencji nazewnictwa plików stosowanych w różnych systemach operacyjnych. Zadania systemów operacyjnych – zarządzanie pracą w sieci 44

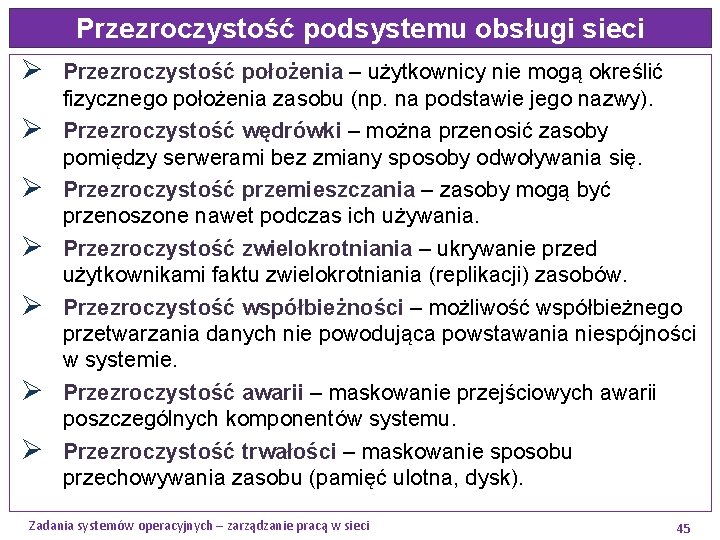

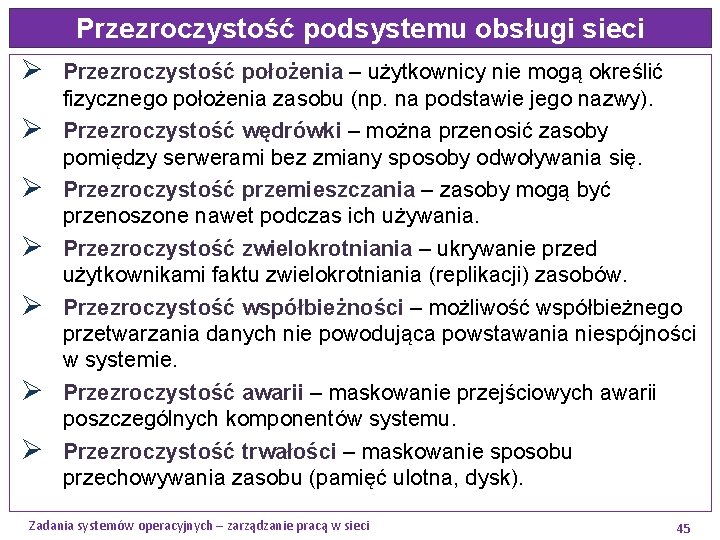

Przezroczystość podsystemu obsługi sieci Ø Ø Ø Ø Przezroczystość położenia – użytkownicy nie mogą określić fizycznego położenia zasobu (np. na podstawie jego nazwy). Przezroczystość wędrówki – można przenosić zasoby pomiędzy serwerami bez zmiany sposoby odwoływania się. Przezroczystość przemieszczania – zasoby mogą być przenoszone nawet podczas ich używania. Przezroczystość zwielokrotniania – ukrywanie przed użytkownikami faktu zwielokrotniania (replikacji) zasobów. Przezroczystość współbieżności – możliwość współbieżnego przetwarzania danych nie powodująca powstawania niespójności w systemie. Przezroczystość awarii – maskowanie przejściowych awarii poszczególnych komponentów systemu. Przezroczystość trwałości – maskowanie sposobu przechowywania zasobu (pamięć ulotna, dysk). Zadania systemów operacyjnych – zarządzanie pracą w sieci 45

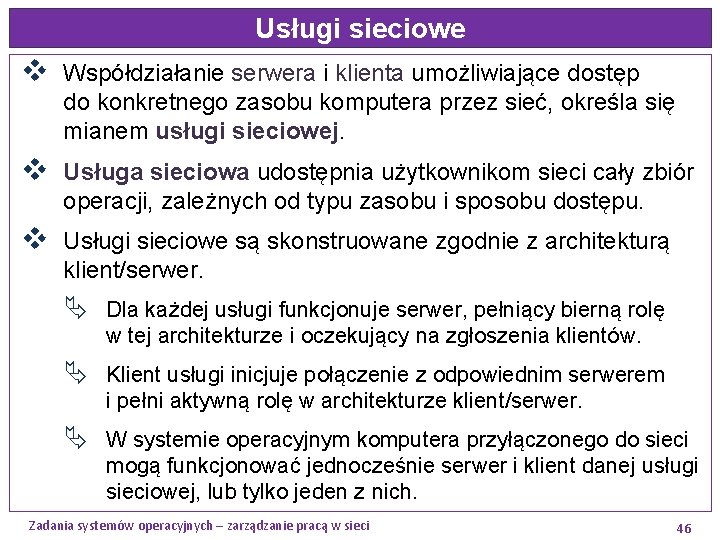

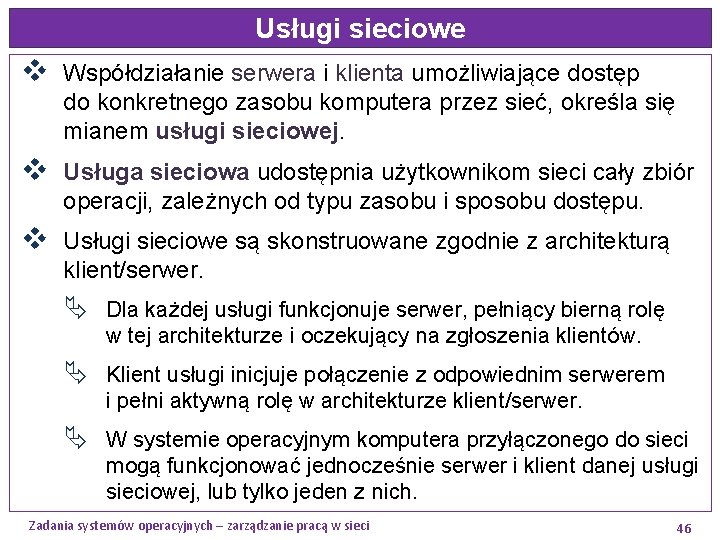

Usługi sieciowe v Współdziałanie serwera i klienta umożliwiające dostęp do konkretnego zasobu komputera przez sieć, określa się mianem usługi sieciowej. v Usługa sieciowa udostępnia użytkownikom sieci cały zbiór operacji, zależnych od typu zasobu i sposobu dostępu. v Usługi sieciowe są skonstruowane zgodnie z architekturą klient/serwer. Ä Dla każdej usługi funkcjonuje serwer, pełniący bierną rolę w tej architekturze i oczekujący na zgłoszenia klientów. Ä Klient usługi inicjuje połączenie z odpowiednim serwerem i pełni aktywną rolę w architekturze klient/serwer. Ä W systemie operacyjnym komputera przyłączonego do sieci mogą funkcjonować jednocześnie serwer i klient danej usługi sieciowej, lub tylko jeden z nich. Zadania systemów operacyjnych – zarządzanie pracą w sieci 46

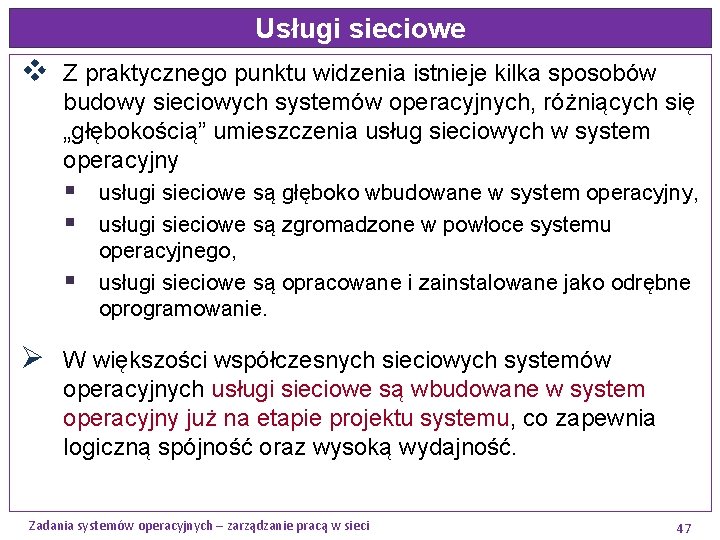

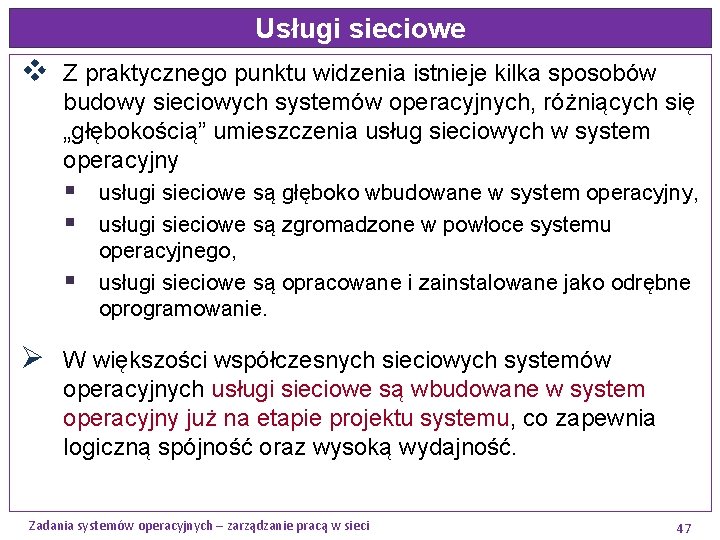

Usługi sieciowe v Z praktycznego punktu widzenia istnieje kilka sposobów budowy sieciowych systemów operacyjnych, różniących się „głębokością” umieszczenia usług sieciowych w system operacyjny § § § Ø usługi sieciowe są głęboko wbudowane w system operacyjny, usługi sieciowe są zgromadzone w powłoce systemu operacyjnego, usługi sieciowe są opracowane i zainstalowane jako odrębne oprogramowanie. W większości współczesnych sieciowych systemów operacyjnych usługi sieciowe są wbudowane w system operacyjny już na etapie projektu systemu, co zapewnia logiczną spójność oraz wysoką wydajność. Zadania systemów operacyjnych – zarządzanie pracą w sieci 47

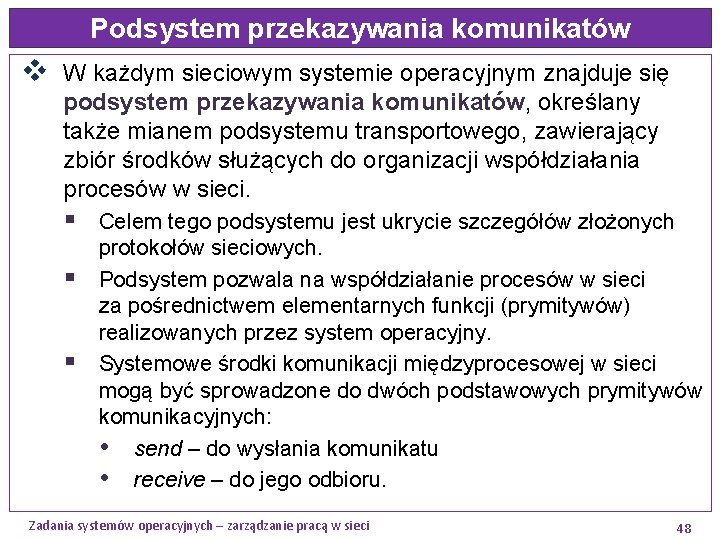

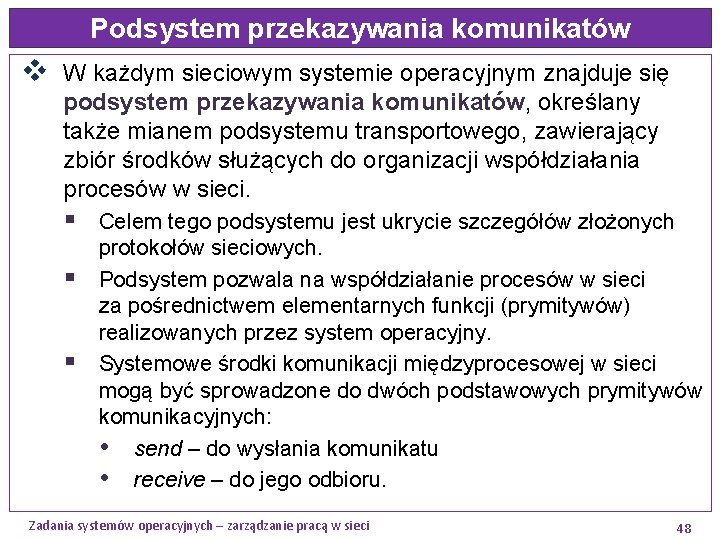

Podsystem przekazywania komunikatów v W każdym sieciowym systemie operacyjnym znajduje się podsystem przekazywania komunikatów, określany także mianem podsystemu transportowego, zawierający zbiór środków służących do organizacji współdziałania procesów w sieci. § § § Celem tego podsystemu jest ukrycie szczegółów złożonych protokołów sieciowych. Podsystem pozwala na współdziałanie procesów w sieci za pośrednictwem elementarnych funkcji (prymitywów) realizowanych przez system operacyjny. Systemowe środki komunikacji międzyprocesowej w sieci mogą być sprowadzone do dwóch podstawowych prymitywów komunikacyjnych: • send – do wysłania komunikatu • receive – do jego odbioru. Zadania systemów operacyjnych – zarządzanie pracą w sieci 48

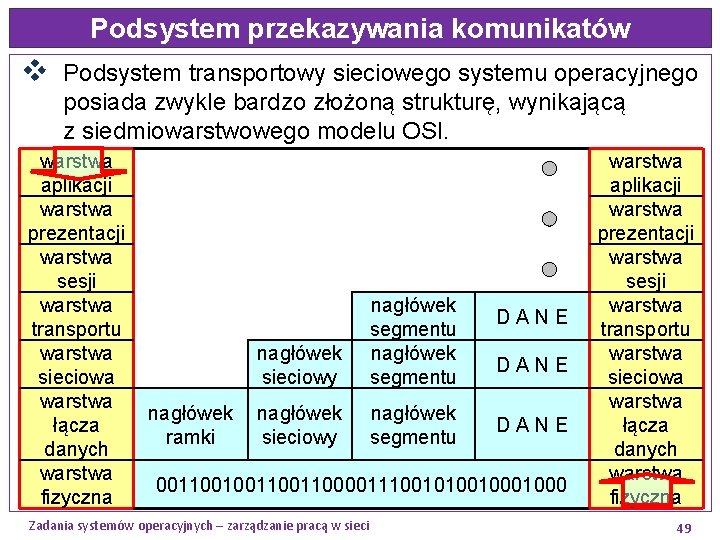

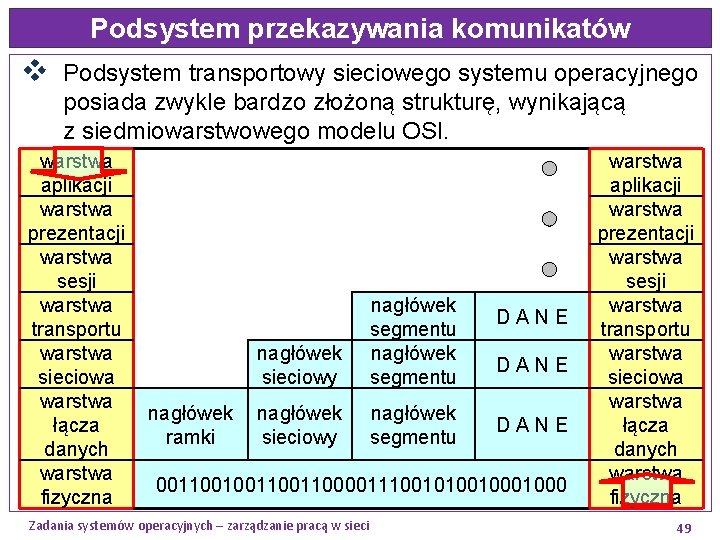

Podsystem przekazywania komunikatów v Podsystem transportowy sieciowego systemu operacyjnego posiada zwykle bardzo złożoną strukturę, wynikającą z siedmiowarstwowego modelu OSI. warstwa aplikacji warstwa prezentacji warstwa sesji warstwa transportu warstwa sieciowa warstwa łącza danych warstwa fizyczna nagłówek ramki nagłówek sieciowy nagłówek segmentu DANE 0011001100001110010001000 Zadania systemów operacyjnych – zarządzanie pracą w sieci warstwa aplikacji warstwa prezentacji warstwa sesji warstwa transportu warstwa sieciowa warstwa łącza danych warstwa fizyczna 49

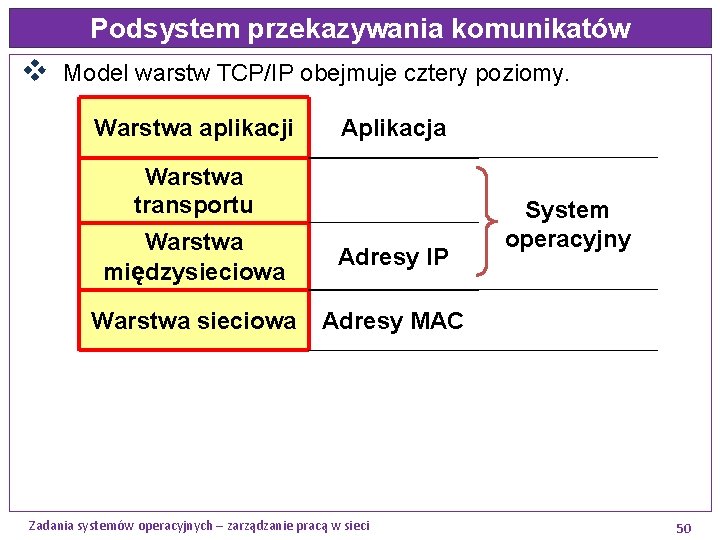

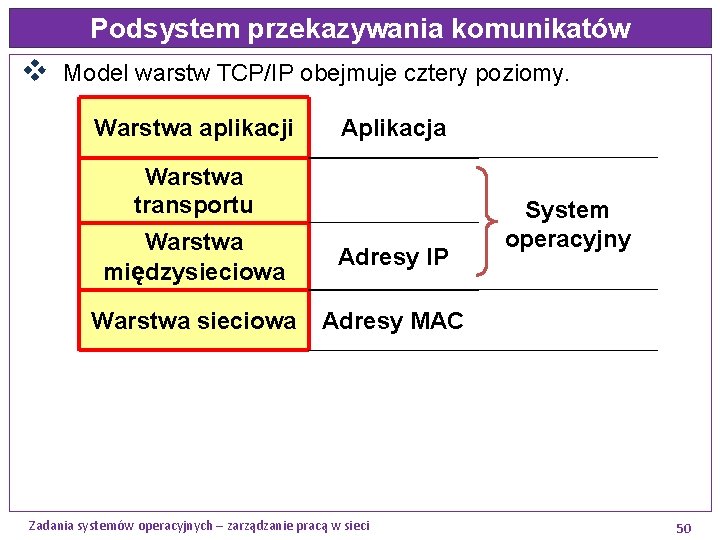

Podsystem przekazywania komunikatów v Model warstw TCP/IP obejmuje cztery poziomy. Warstwa aplikacji Aplikacja Warstwa transportu Warstwa międzysieciowa Adresy IP Warstwa sieciowa Adresy MAC Zadania systemów operacyjnych – zarządzanie pracą w sieci System operacyjny 50

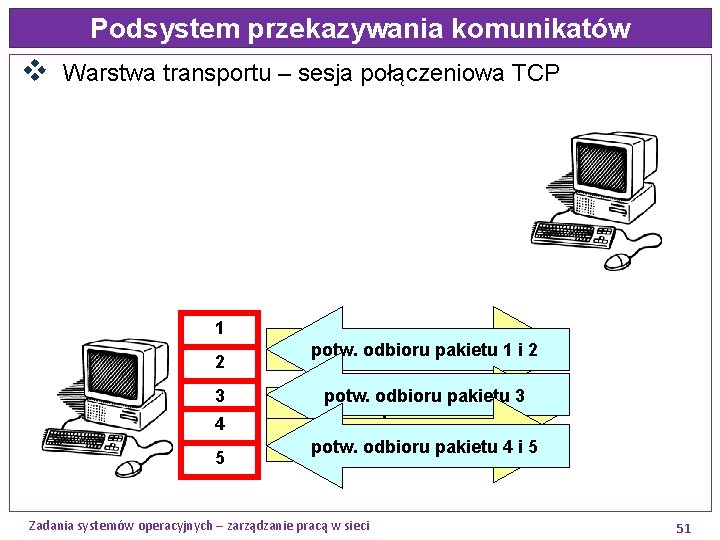

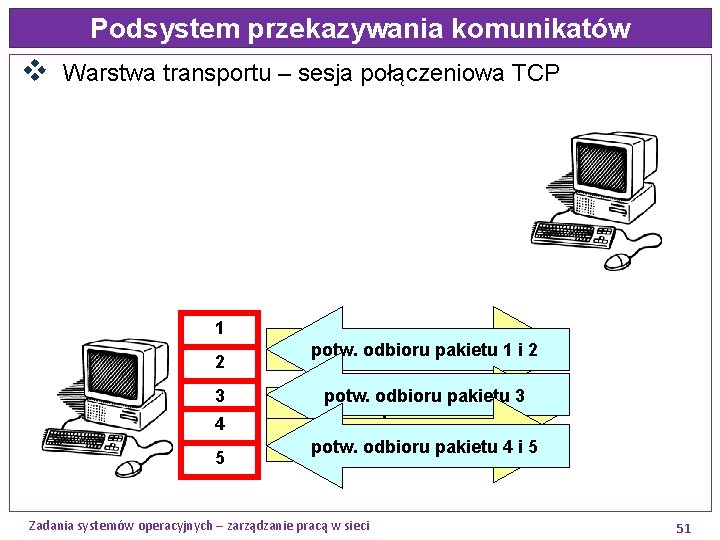

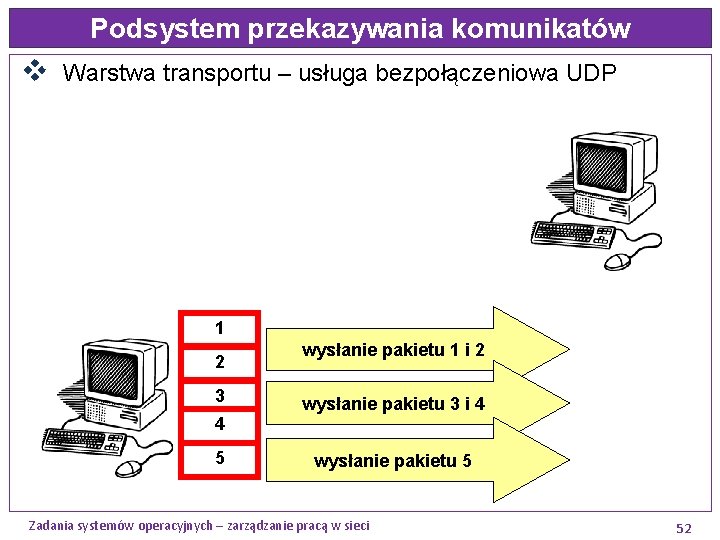

Podsystem przekazywania komunikatów v Warstwa transportu – sesja połączeniowa TCP 1 2 3 4 5 wysłanie potw. odbioru pakietu 1 i 2 potw. odbioru pakietu 3 wysłanie pakietu 3 i 4 wysłanie pakietu 4 I 5 4 i 5 potw. odbioru pakietu Zadania systemów operacyjnych – zarządzanie pracą w sieci 51

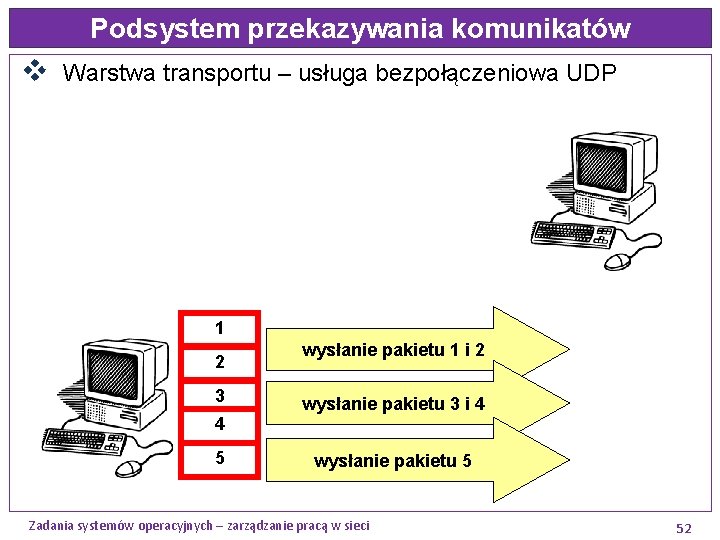

Podsystem przekazywania komunikatów v Warstwa transportu – usługa bezpołączeniowa UDP 1 2 3 4 5 wysłanie pakietu 1 i 2 wysłanie pakietu 3 i 4 wysłanie pakietu 5 Zadania systemów operacyjnych – zarządzanie pracą w sieci 52

Zarządzanie systemem ochrony Zadania systemów operacyjnych – zarządzanie systemem ochrony 53

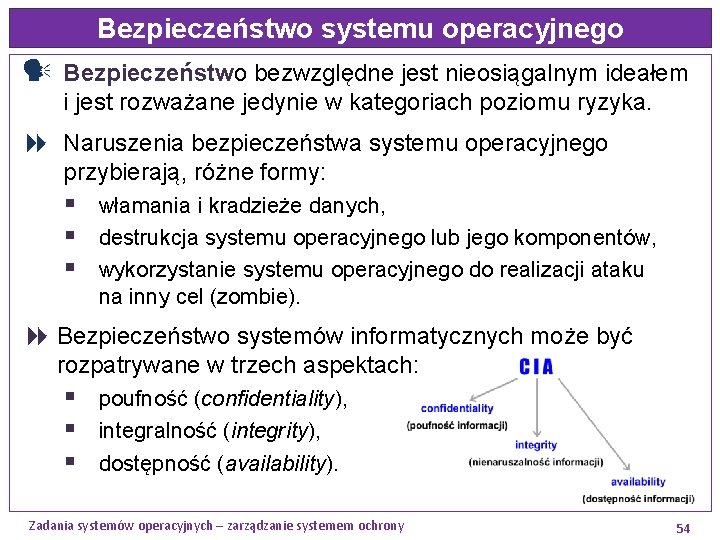

Bezpieczeństwo systemu operacyjnego Bezpieczeństwo bezwzględne jest nieosiągalnym ideałem i jest rozważane jedynie w kategoriach poziomu ryzyka. Naruszenia bezpieczeństwa systemu operacyjnego przybierają, różne formy: § § § włamania i kradzieże danych, destrukcja systemu operacyjnego lub jego komponentów, wykorzystanie systemu operacyjnego do realizacji ataku na inny cel (zombie). Bezpieczeństwo systemów informatycznych może być rozpatrywane w trzech aspektach: § § § poufność (confidentiality), integralność (integrity), dostępność (availability). Zadania systemów operacyjnych – zarządzanie systemem ochrony 54

Bezpieczeństwo systemu operacyjnego ü Poufność definiowana jest jako zabezpieczenie lub ukrycie informacji przed niepowołanym dostępem. ü Integralność odnosi się zazwyczaj do zabezpieczania danych przed niepowołaną modyfikacją, tak aby użytkownik miał zaufanie do informacji i źródła jej pochodzenia. ü Dostępność natomiast oznacza możliwość używania pożądanych zasobów zgodnie z ich przeznaczeniem. Do zadań podsystemu ochrony należy: } Utrzymywanie praw dostępu } Kontrola praw przy dostępie do zasobów } Udostępnianie mechanizmu zmian praw dostępu } Autoryzacja i uwierzytelnianie. Zadania systemów operacyjnych – zarządzanie systemem ochrony 55

Uwierzytelnianie to jeden z podstawowych sposobów ograniczania dostępu do systemu komputerowego do kręgu zaufanych użytkowników. Uwierzytelnianie to proces ustalania tożsamości: Ä zmuszanie użytkownika do udowodnienia, że znany jest mu sekret, który powinien być znany tylko jemu, Ä uwierzytelnianie pozwala stwierdzić, że jest on faktycznie tą osobą, za którą się podaje. Najpopularniejszą metodą sprawdzania tożsamości użytkowników jest stosowanie haseł. § § Nowoczesne systemy operacyjne nie przechowują haseł użytkowników w postaci jawnej (niezaszyfrowanej). Przy każdorazowej próbie dostępu do chronionych zasobów hasło jest szyfrowane i porównywane z obliczanym według pewnego algorytmu skrótem kryptograficznym. Zadania systemów operacyjnych – zarządzanie systemem ochrony 56

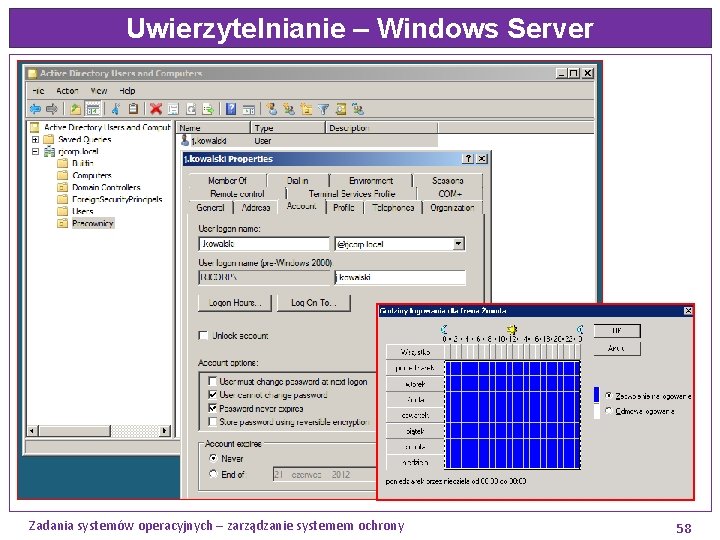

Uwierzytelnianie Do stosowanych w systemach operacyjnych mechanizmów utrudniających złamanie hasła można zaliczyć: § § § § § określenie minimalnej długości hasła, wymuszanie okresowej zmiany haseł, pamiętanie n kolejnych haseł użytkownika, blokowanie konta po k błędnych próbach logowania, wymuszanie stosowania znaków specjalnych, uniemożliwienia stosowania trywialnych haseł, wygasanie kont, ograniczenie możliwości logowania tylko z określonych stacji roboczych, ograniczenia czasowe możliwości logowania (wybrane dni tygodnia / godziny), itd. itp. . Zadania systemów operacyjnych – zarządzanie systemem ochrony 57

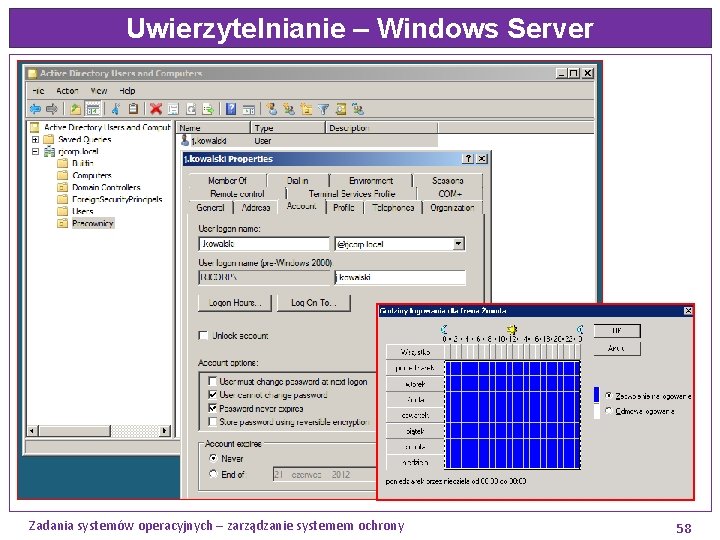

Uwierzytelnianie – Windows Server Zadania systemów operacyjnych – zarządzanie systemem ochrony 58

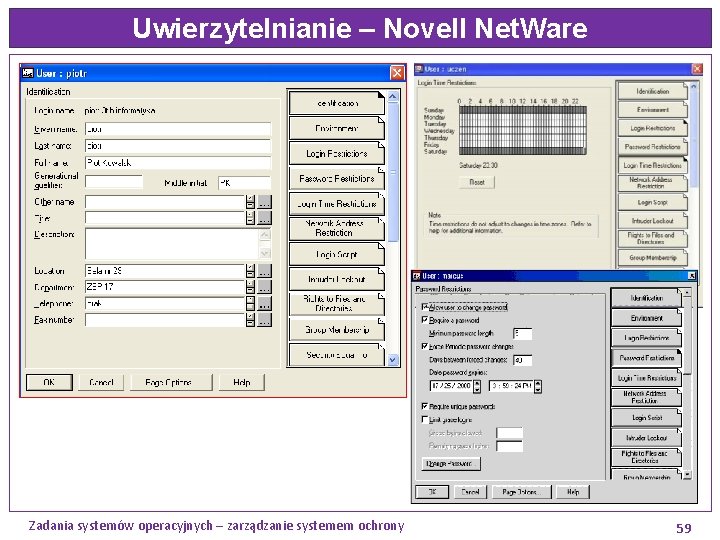

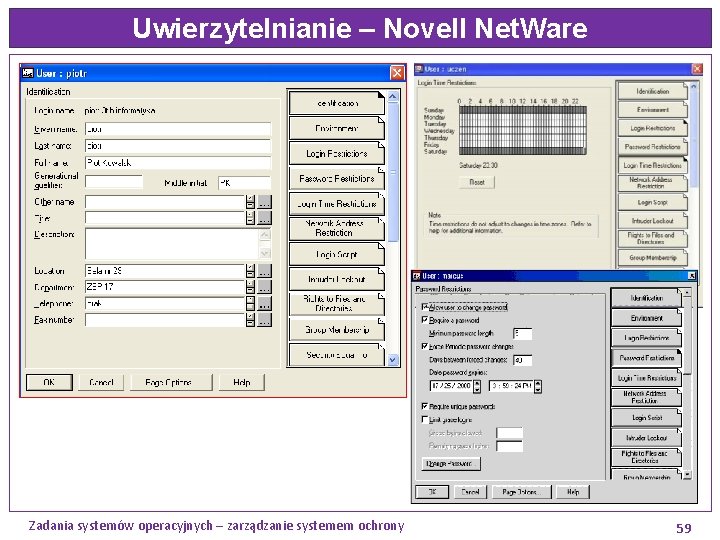

Uwierzytelnianie – Novell Net. Ware Zadania systemów operacyjnych – zarządzanie systemem ochrony 59

Autoryzacja to nadawanie uprawnień do wykonania określonych działań na wskazanych obiektach. Ä Celem autoryzacji jest kontrola dostępu, sprawdzająca uprawnienia do korzystania z żądanego zasobu. System operacyjny sprawdza uprawnienia zalogowanego (uwierzytelnionego) użytkownika do pliku na podstawie jego atrybutów w systemie plików. Prawa mogą być przypisane m. in. do następujących obiektów: } } użytkowników/grup danej domeny, komputerów i innych „specjalnych” obiektów, użytkowników czy grup należących do innej domeny, która jest połączona relacją zaufania z daną domeną, lokalnie zdefiniowanych użytkowników/grup na danym komputerze. Zadania systemów operacyjnych – zarządzanie systemem ochrony 60

Filtrowanie dostępu Najskuteczniejszym sposobem zapewnienia bezpieczeństwa systemu operacyjnego jest całkowite odizolowanie go od sieci Internet. Zamiast całkowitego odłączenia komputera od sieci Internet powszechnie stosuje się filtrowanie ruchu sieciowego wychodzącego i przychodzącego do systemu. Ä Narzędzia do tego służące noszą nazwę zapór sieciowych (firewall). Zapora sieciowa jest to system lub grupa systemów kontrolujących ruch pomiędzy dwoma sieciami na podstawie zdefiniowanych reguł chroniących je w ten sposób przed niepowołanym dostępem. Zadania systemów operacyjnych – zarządzanie systemem ochrony 61

Zapora sieciowa Firewall pozwala na filtrowanie ruchu sieciowego pomiędzy siecią globalną i lokalną. W ten sposób można ograniczyć dostęp do zasobów lub usług tylko dla wybranych komputerów zewnętrznych, jak również kontrolować dostęp do komputerów zewnętrznych przez użytkowników sieci lokalnej. Zapory sieciowe pozwalają także na autoryzowanie użytkowników, śledzenie ruchu sieciowego czy ukrywanie architektury sieci lokalnych. Zapora sieciowa równocześnie uwierzytelnia i autoryzuje dostęp do portu serwera na podstawie adresu IP klienta. Analiza jest przeprowadzana zazwyczaj na podstawie protokołu komunikacyjnego i/lub portu, na jakim nadaje/nasłuchuje dana usługa. Zadania systemów operacyjnych – zarządzanie systemem ochrony 62

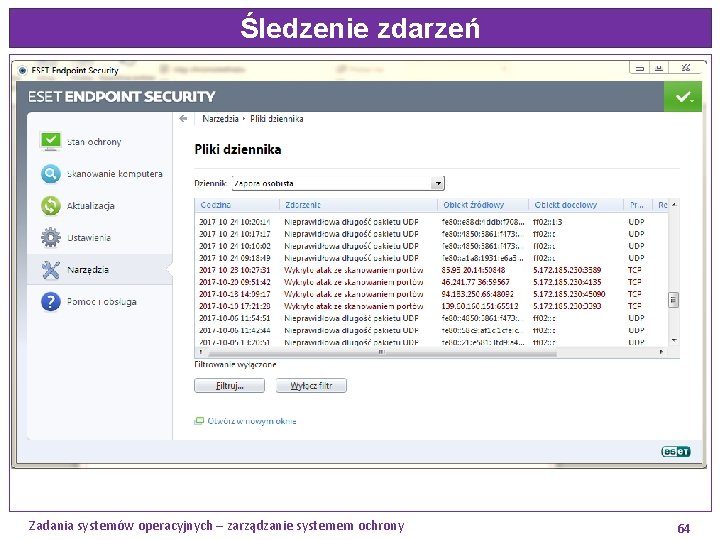

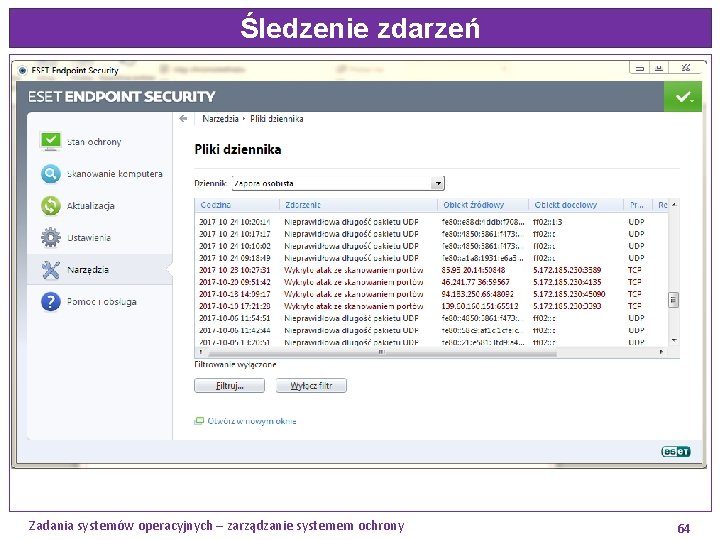

Śledzenie zdarzeń Śledzenie i rejestrowanie zdarzeń zachodzących w systemie informatycznym są jednymi z najważniejszych zadań administracyjnych. Analiza dzienników systemowych (logów) pozwala na wychwycenie prób naruszenia bezpieczeństwa, daje informacje o częstotliwości i powtarzalności tych prób, umożliwia stwierdzenie, czy próby te są przypadkowe i niezamierzone czy podejmowane z premedytacja i wymierzone w konkretny punkt systemu. Zapisy w logach pozwalają również na ustalenie źródeł ewentualnych ataków i prób naruszenia bezpieczeństwa. Zadania systemów operacyjnych – zarządzanie systemem ochrony 63

Śledzenie zdarzeń Zadania systemów operacyjnych – zarządzanie systemem ochrony 64

Wykrywanie ataków sieciowych Systemy wykrywania włamań (Intrusion Detection Systems, IDS) mają na celu wykrycie włamania lub innego naruszenia bezpieczeństwa i zebranie śladów tego zdarzenia do dalszej analizy. Systemy wykrywania włamań bazują na dwóch podstawowych metodach: } Wykrywanie w oparciu o sygnatury – IDS sprawdza, czy ruch w sieci lub dostęp do systemu da się przypisać do znanych, ściśle określonych wzorców (sygnatur) będących oznakami ataku (sygnaturą mogą być np. powtarząjace się nieudane próby logowania). } Wykrywanie anomalii – IDS sprawdza, czy sieć lub system informatyczny zachowuje się normalnie (trzeba zdefiniować „normalne zachowanie”!), np. czy poziom ruchu sieciowego nie wzrasta zbyt gwałtownie i bez uzasadnienia. Zadania systemów operacyjnych – zarządzanie systemem ochrony 65

Kryptografia opiera się na tzw. kluczach, czyli informacjach niezbędnych do zaszyfrowania, odszyfrowania, podpisania, sprawdzenia poprawności podpisu pewnej porcji danych. Główne powody, dla których stosuje się techniki kryptograficzne, to: } } } chęć zapewnienia poufności – zawężenie kręgu odbiorców komunikatu lub danych do zaufanych osób lub określonych aplikacji, będących w posiadaniu klucza (w tym znaczeniu szyfrowanie jest komplementarne do uwierzytelniania), potwierdzenie autentyczności – zawężenie kręgu potencjalnych nadawców komunikatu lub danych do zaufanych osób dysponujących kluczem (główne zastosowanie: podpisy cyfrowe), chęć zapewnienia integralności – czyli zapewnienie, że informacja lub dane nie uległy zmianie w czasie przesyłania. Zadania systemów operacyjnych – zarządzanie systemem ochrony 66

Kryptografia Najważniejsze zadania kryptografii to: } zapewnienie poufności i integralności danych na nośnikach magnetycznych i optycznych, } ochrona informacji przesyłanych przez niezaufane sieci i media transmisyjne: § ochrona prywatności korespondencji elektronicznej (PGP) § ochrona dostępu do zdalnych systemów informatycznych (SSH) § ochrona transakcji on-line: zakupów, płatności, przelewów itp. (SSL) } poświadczanie tożsamości osób oraz autentyczności i integralności dokumentów (podpis cyfrowy) } poświadczanie certyfikatów cyfrowych Zadania systemów operacyjnych – zarządzanie systemem ochrony 67

Kryptografia Skuteczność kryptografii zależy od zastosowanego algorytmu kryptograficznego, długości klucza szyfrującego i czasu potrzebnego na złamanie tego klucza. Istnieją dwie podstawowe gałęzie szyfrów: } Ø symetryczne — istnieje tylko jeden klucz, używany zarówno do szyfrowania, jak i odszyfrowywania informacji (przykłady algorytmów: DES, 3 DES, AES, Blowfish, IDEA), } asymetryczne — istnieje para kluczy (prywatny i publiczny), z których jeden jest używany do szyfrowania informacji, a drugi do jej odszyfrowania (przykłady algorytmów: RSA, DSA, ECIES, ECDSA). Z używaniem kluczy wiąże się problem potwierdzenia ich autentyczności - w celu weryfikacji kluczy stosuje się dwa rozwiązania: tzw. odcisk palca klucza publicznego lub certyfikaty wydawane przez godne zaufania instytucje certyfikacyjne. Zadania systemów operacyjnych – zarządzanie systemem ochrony 68

Kryptografia Ø Użytkownik tworząc komunikat może w nim wygenerować streszczenie (digest) lub odcisk palca. § § Ø Następnie za pomocą prywatnego klucza użytkownik szyfruje streszczenie do postaci podpisu. Odbiorca może użyć publicznego klucza nadawcy w celu zdeszyfrowania podpisu i jego porównania z odciskiem palca zawartym w przychodzącym komunikacie, w ten sposób upewniając się co do jego autentyczności. Certyfikat składa się z dwu elementów: klucza publicznego i identyfikacji (rozpoznania) użytkownika będącego właścicielem klucza, wraz z całym blokiem podpisanym przez godną zaufania osobę trzecią. § Zazwyczaj tą osobą trzecią jest organ CA, który cieszy się zaufaniem środowiska użytkowników - agencji rządowych lub instytucji finansowych. Zadania systemów operacyjnych – zarządzanie systemem ochrony 69

Automatyczne aktualizacje Podstawową kwestią związaną z bezpieczeństwem systemu operacyjnego jest posiadanie najnowszej dostępnej jego wersji. Aktualizacje służą do rozwiązania problemu z produktem lub naprawiają i łatają wykryte luki i podatności na ataki zewnętrzne zwiększając bezpieczeństwo oprogramowania systemu. Aktualizacje wyposażają system i zainstalowane na nim oprogramowanie w nowe funkcje, których starsze wersje są pozbawione. Dzięki automatycznemu aktualizowaniu nie trzeba wyszukiwać aktualizacji w trybie online ani martwić się, że na komputerze może brakować krytycznych poprawek lub sterowników urządzeń dla systemu. Zadania systemów operacyjnych – zarządzanie systemem ochrony 70

Interfejs użytkownika Zadania systemów operacyjnych – interfejs użytkownika 71

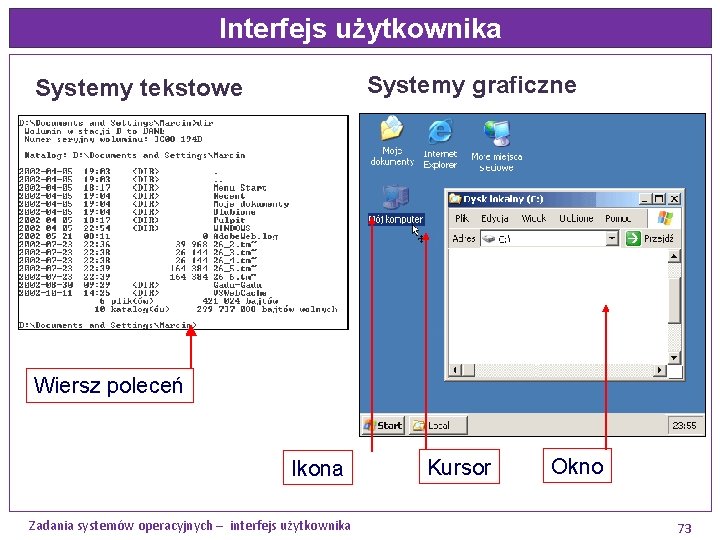

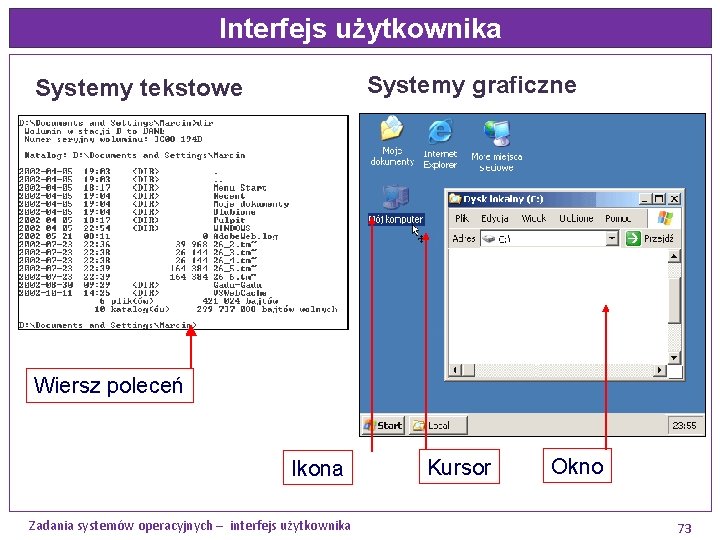

Interfejs użytkownika jest częścią komputera i działającego na nim oprogramowania, którą człowiek może zobaczyć, usłyszeć, dotknąć, mówić do niej lub zrozumieć w inny sposób, czy też nią kierować. Tę rolę spełnia zewnętrzna warstwa systemu, nazywana powłoką (shell), która umożliwia użytkownikowi uruchomienie aplikacji. q Systemy tekstowe - komunikacja przebiega przy pomocy komend wprowadzanych z linii poleceń (DOS, CP/M) q Systemy graficzne - komunikacja odbywa się przy pomocy graficznych symboli (okienek oraz ikon); obsługa systemu polega na manipulacji przy pomocy myszy bądź klawiatury symbolami odpowiadającym określonym zadaniom (MC Windows, Mac. OS) Zadania systemów operacyjnych – interfejs użytkownika 72

Interfejs użytkownika Systemy graficzne Systemy tekstowe Wiersz poleceń Ikona Zadania systemów operacyjnych – interfejs użytkownika Kursor Okno 73

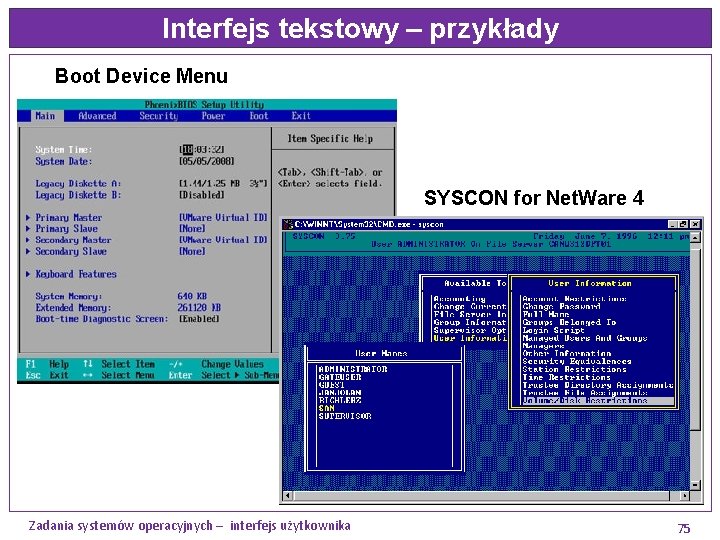

Interfejs tekstowy (text-based user interface) to interfejs użytkownika, w którym prezentowane informacje mają formę tekstu lub innych znaków wyświetlanych w trybie tekstowym. o Użytkownik programu komputerowego z interfejsem tekstowym może wprowadzać polecenia z użyciem różnych urządzeń wejściowych, takich jak klawiatura, myszka czy pióro świetlne, podobnie jak ma to miejsce w przypadku graficznego interfejsu użytkownika (GUI). o Odróżnia to interfejs tekstowy od wiersza poleceń (CLI), z którym często jest mylony, gdzie komendy są wprowadzane sekwencyjnie, zamiast być reakcją na zdarzenia. o Interfejs tekstowy mogą posiadać także aplikacje uruchamiane w trybie graficznym, zwykle w oknie, które emuluje tryb tekstowy. Zadania systemów operacyjnych – interfejs użytkownika 74

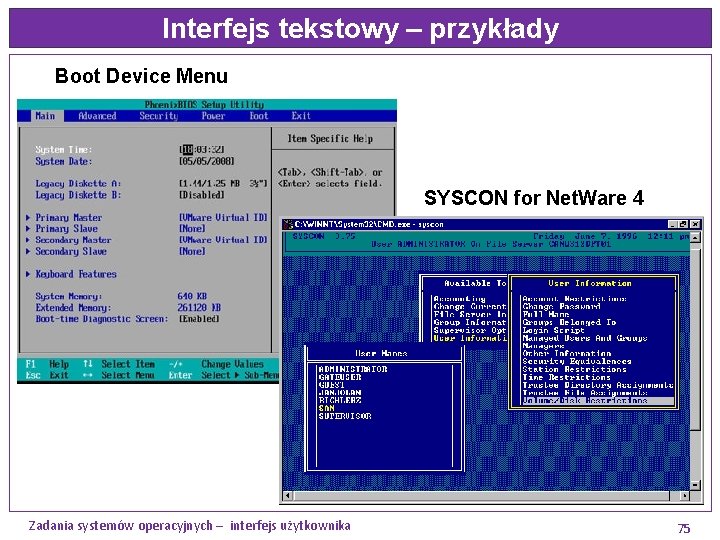

Interfejs tekstowy – przykłady Boot Device Menu SYSCON for Net. Ware 4 Zadania systemów operacyjnych – interfejs użytkownika 75

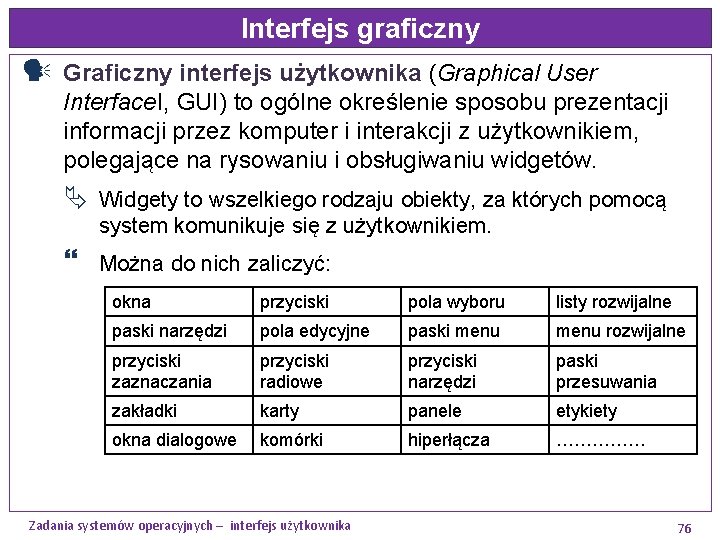

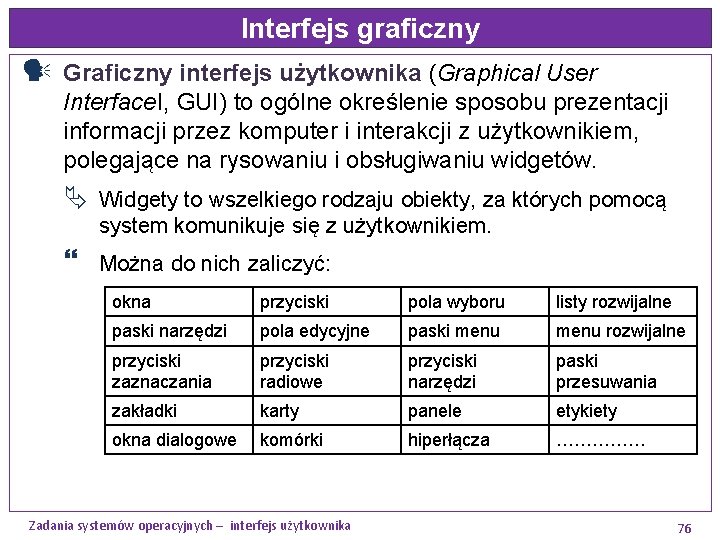

Interfejs graficzny Graficzny interfejs użytkownika (Graphical User Interface. I, GUI) to ogólne określenie sposobu prezentacji informacji przez komputer i interakcji z użytkownikiem, polegające na rysowaniu i obsługiwaniu widgetów. Ä Widgety to wszelkiego rodzaju obiekty, za których pomocą system komunikuje się z użytkownikiem. } Można do nich zaliczyć: okna przyciski pola wyboru listy rozwijalne paski narzędzi pola edycyjne paski menu rozwijalne przyciski zaznaczania przyciski radiowe przyciski narzędzi paski przesuwania zakładki karty panele etykiety okna dialogowe komórki hiperłącza …………… Zadania systemów operacyjnych – interfejs użytkownika 76

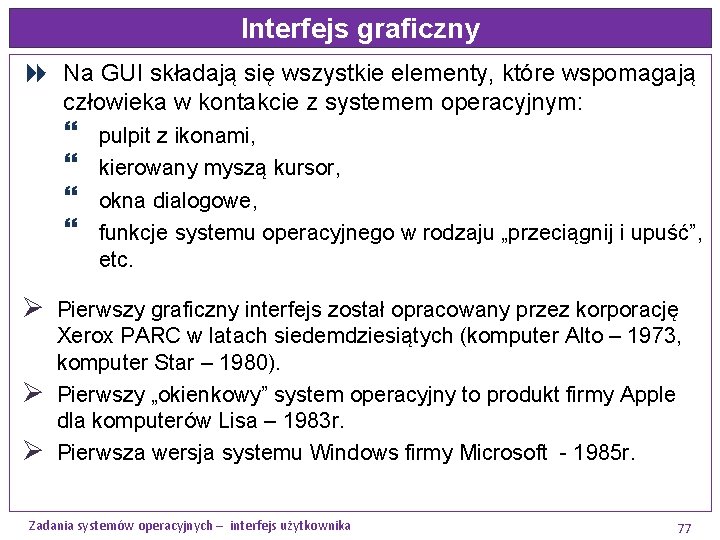

Interfejs graficzny Na GUI składają się wszystkie elementy, które wspomagają człowieka w kontakcie z systemem operacyjnym: } } Ø Ø Ø pulpit z ikonami, kierowany myszą kursor, okna dialogowe, funkcje systemu operacyjnego w rodzaju „przeciągnij i upuść”, etc. Pierwszy graficzny interfejs został opracowany przez korporację Xerox PARC w latach siedemdziesiątych (komputer Alto – 1973, komputer Star – 1980). Pierwszy „okienkowy” system operacyjny to produkt firmy Apple dla komputerów Lisa – 1983 r. Pierwsza wersja systemu Windows firmy Microsoft - 1985 r. Zadania systemów operacyjnych – interfejs użytkownika 77

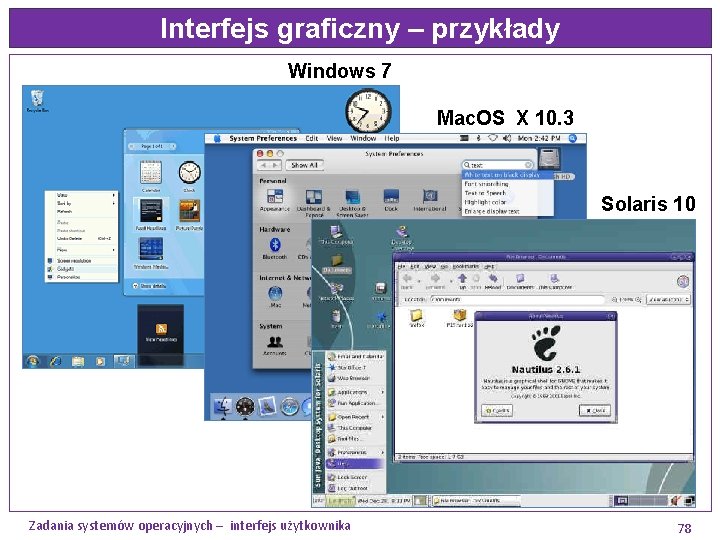

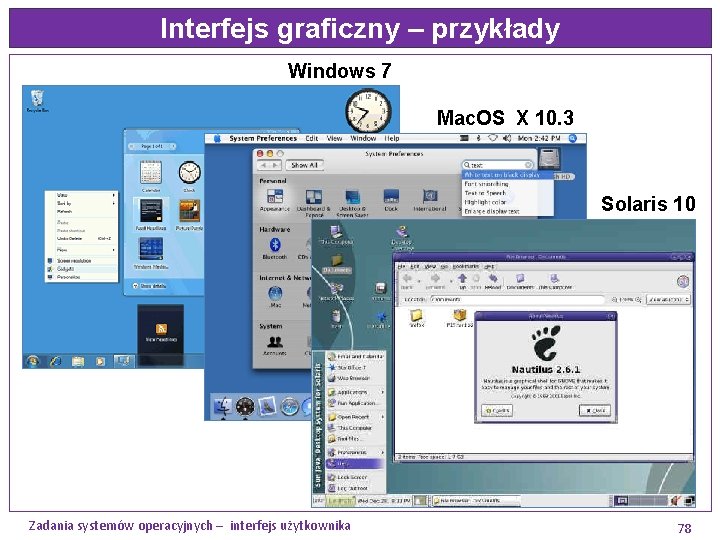

Interfejs graficzny – przykłady Windows 7 Mac. OS X 10. 3 Solaris 10 Zadania systemów operacyjnych – interfejs użytkownika 78

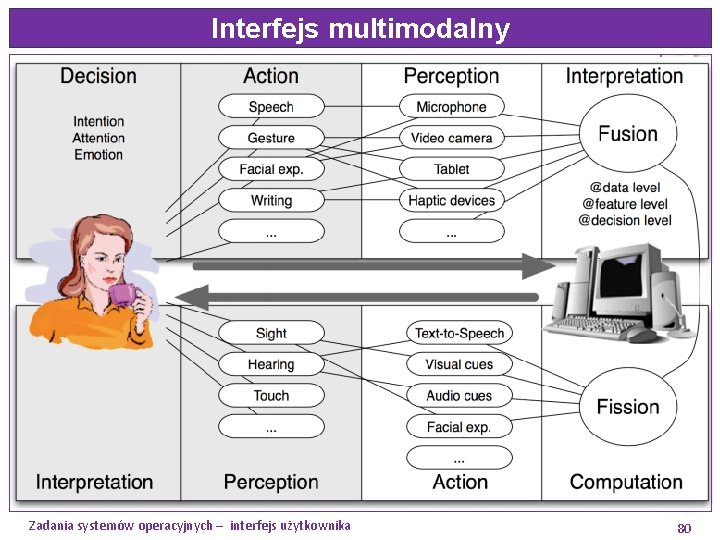

Interfejs multimodalny wykorzystuje wiele równoległych kanałów komunikacji między programem a użytkownikiem. Rodzaje informacji służących komunikowaniu: } } } język naturalny ruchy rąk ruch ciała gestykulacja twarzy charakter ręcznego pisma Ø 1990 – firma GO wprowadza pierwszy system operacyjny dla komputerów PC oparty o rysik. Ø 1996 – firma IBM w systemie operacyjnym OS/2 Warp 4 (Merlin) wprowadziła po raz pierwszy możliwość obsługi systemu głosem (IBM Voice. Type). Zadania systemów operacyjnych – interfejs użytkownika 79

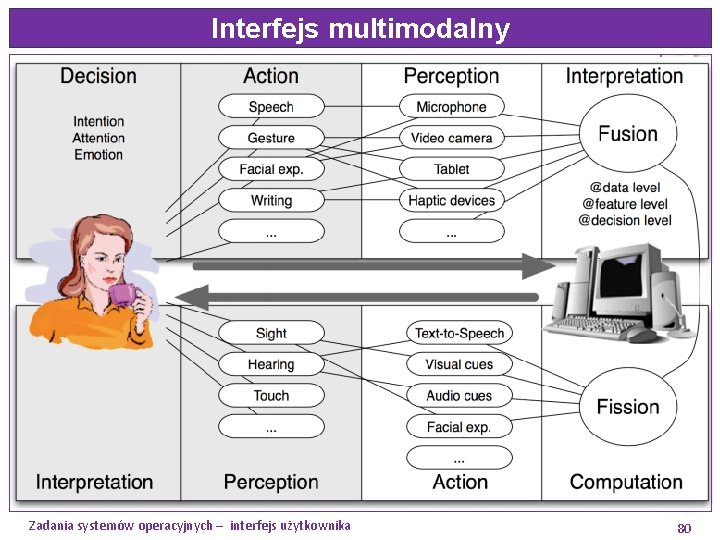

Interfejs multimodalny Zadania systemów operacyjnych – interfejs użytkownika 80

Planowanie operacyjne definicja

Planowanie operacyjne definicja Architektura systemów operacyjnych

Architektura systemów operacyjnych Ośrodek mowy w mózgu

Ośrodek mowy w mózgu „polska” – ryszard przymus.

„polska” – ryszard przymus. Ryszard dobrołowicz

Ryszard dobrołowicz Antonowicz pwr

Antonowicz pwr Riedel ryszard biografia

Riedel ryszard biografia Podpór tyłem leżąc łukiem

Podpór tyłem leżąc łukiem Ryszard jadach

Ryszard jadach Ryszard szarfenberg

Ryszard szarfenberg Gdzie jest pochowany ryszard riedel

Gdzie jest pochowany ryszard riedel Ryszard walkowiak

Ryszard walkowiak Podpór łukiem leżąc tyłem

Podpór łukiem leżąc tyłem Ryszard siwiec

Ryszard siwiec Emmanuelle walkowiak

Emmanuelle walkowiak Pregiel

Pregiel Ryszard walkowiak

Ryszard walkowiak Ojczyzna wolna znowu wolna

Ojczyzna wolna znowu wolna Ryszard bugajski

Ryszard bugajski Maszyny proste zadania

Maszyny proste zadania Redukcja ketonu do alkoholu

Redukcja ketonu do alkoholu Prawo hooke'a zadania

Prawo hooke'a zadania Paulina wróbel uj

Paulina wróbel uj N energia praca

N energia praca Zadania zamknięte przykłady

Zadania zamknięte przykłady Pewna reakcja chemiczna zachodząca w fazie gazowej

Pewna reakcja chemiczna zachodząca w fazie gazowej Miareczkowanie argentometryczne

Miareczkowanie argentometryczne Manganometria zadania

Manganometria zadania Podział logiczny zakresu nazwy

Podział logiczny zakresu nazwy Równania diofantyczne zadania

Równania diofantyczne zadania Elektrochemia zadania

Elektrochemia zadania Niemiecka inspekcja pracy

Niemiecka inspekcja pracy Rachunkowość zarządcza zadania i rozwiązania

Rachunkowość zarządcza zadania i rozwiązania Główne zadania systemu wykrywania skażeń i alarmowania

Główne zadania systemu wykrywania skażeń i alarmowania Wielkości fizyczne, jednostki i pomiary

Wielkości fizyczne, jednostki i pomiary Ustalanie wzoru rzeczywistego i empirycznego

Ustalanie wzoru rzeczywistego i empirycznego Wzory kinematyka 7 klasa

Wzory kinematyka 7 klasa Ergonomia korekcyjna

Ergonomia korekcyjna Analiza wagowa zadania

Analiza wagowa zadania Wyszukiwanie przez połowienie

Wyszukiwanie przez połowienie Próg rentowności

Próg rentowności Wariacje z powtórzeniami zadania

Wariacje z powtórzeniami zadania Zadania obrony cywilnej

Zadania obrony cywilnej Zadania strażaków w zastępie

Zadania strażaków w zastępie Zadania własne gminy

Zadania własne gminy Stała wielkość dostawy

Stała wielkość dostawy Miareczkowanie alkacymetryczne zadania

Miareczkowanie alkacymetryczne zadania Twierdzenie pitagorasa zadania gimnazjum

Twierdzenie pitagorasa zadania gimnazjum Wzór na moment dipolowy

Wzór na moment dipolowy Elektroliza zadania z rozwiązaniami

Elektroliza zadania z rozwiązaniami Wzor na prawo ohma

Wzor na prawo ohma Kongruencja co to

Kongruencja co to Niepewność typu a excel

Niepewność typu a excel Cele i zadania gimnastyki korekcyjnej

Cele i zadania gimnastyki korekcyjnej Twierdzenie talesa

Twierdzenie talesa Wzory bryły obrotowe

Wzory bryły obrotowe Co to jest wartość energetyczna

Co to jest wartość energetyczna Zadania na dowodzenie cke

Zadania na dowodzenie cke Onz prezentacja

Onz prezentacja Zadania iloczyn rozpuszczalności

Zadania iloczyn rozpuszczalności Przodownik roty pierwszej

Przodownik roty pierwszej Zadania na podchody

Zadania na podchody Zadania kas

Zadania kas Solver zadania z rozwiązaniami

Solver zadania z rozwiązaniami Rozwiąż

Rozwiąż Własności wartości bezwzględnej

Własności wartości bezwzględnej Otrzymywanie soli karta pracy

Otrzymywanie soli karta pracy Stosunek konrada do ludzi

Stosunek konrada do ludzi Zadania gimnastyki wyrównawczej

Zadania gimnastyki wyrównawczej Przykłady maszyn prostych w życiu codziennym

Przykłady maszyn prostych w życiu codziennym Sprawdzian woda i roztwory wodne klasa 7

Sprawdzian woda i roztwory wodne klasa 7 Kalkulacja doliczeniowa zadania

Kalkulacja doliczeniowa zadania Jakub maj

Jakub maj Oblicz entalpię tworzenia glukozy

Oblicz entalpię tworzenia glukozy Balladyna egzamin ósmoklasisty

Balladyna egzamin ósmoklasisty Wielkości odwrotnie proporcjonalne

Wielkości odwrotnie proporcjonalne Równania

Równania Pjł zadania

Pjł zadania Cele i zadania przedszkola

Cele i zadania przedszkola Zmieszano 3 mole octanu etylu z 5 molami wody

Zmieszano 3 mole octanu etylu z 5 molami wody Zadanie addytywne

Zadanie addytywne