Sigurnost raunarskih mrea SRM n Tema n Sigurnosni

- Slides: 69

Sigurnost računarskih mreža (SRM) n Tema: n Sigurnosni protokoli Slide 1 of 69

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Sigurnosni protokoli Slide 2 of 69

Sigurnosni protokoli n Sadržaj poglavlja i predavanja: F 4. 1 Šta su kriptografski protokoli i čemu služe? F 4. 2 Protokol SSL (Secure Sockets Layer) F 4. 3 IPSec F 4. 4 Protokoli za proveru identiteta Sigurnosni protokoli Slide 3 of 69

Potrebna predznanja n Matematika n Programiranje n Za primenu: F Računarske mreže i protokoli F Operativni sistemi F Sistemsko programiranje F Internet Sigurnosni protokoli Slide 4 of 69

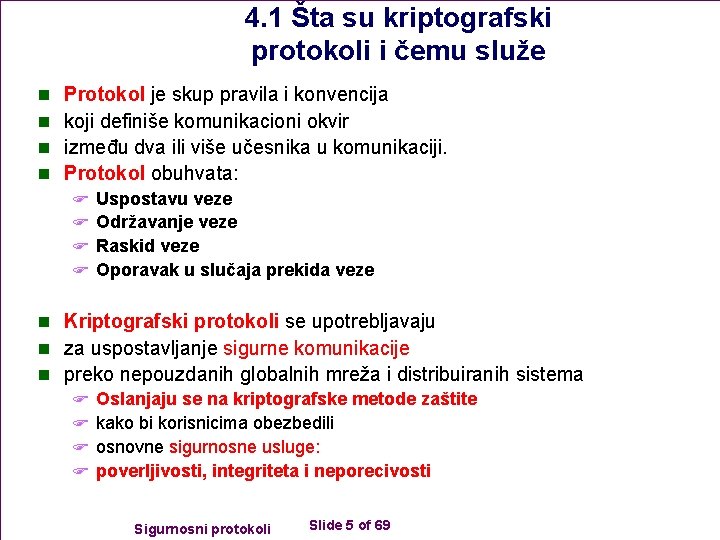

4. 1 Šta su kriptografski protokoli i čemu služe n n Protokol je skup pravila i konvencija koji definiše komunikacioni okvir između dva ili više učesnika u komunikaciji. Protokol obuhvata: F F Uspostavu veze Održavanje veze Raskid veze Oporavak u slučaja prekida veze n Kriptografski protokoli se upotrebljavaju n za uspostavljanje sigurne komunikacije n preko nepouzdanih globalnih mreža i distribuiranih sistema F Oslanjaju se na kriptografske metode zaštite F kako bi korisnicima obezbedili F osnovne sigurnosne usluge: F poverljivosti, integriteta i neporecivosti Sigurnosni protokoli Slide 5 of 69

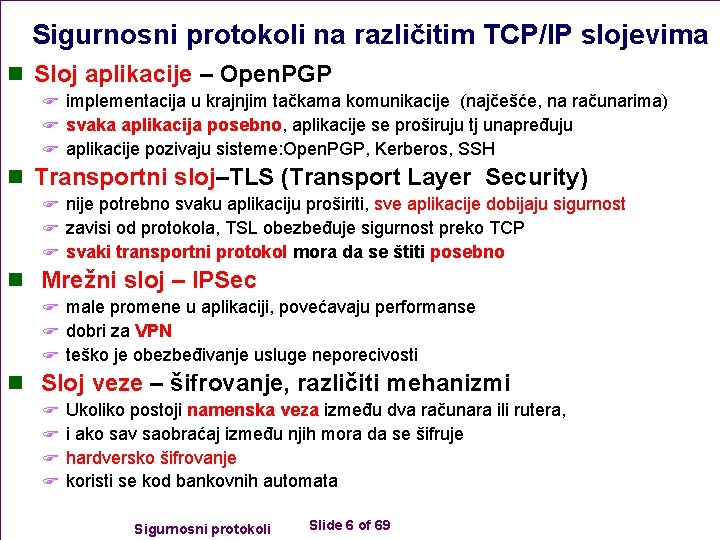

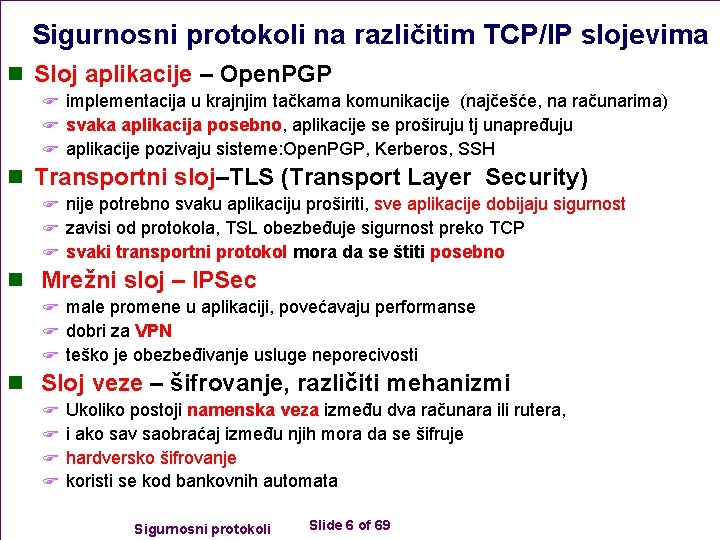

Sigurnosni protokoli na različitim TCP/IP slojevima n Sloj aplikacije – Open. PGP F implementacija u krajnjim tačkama komunikacije (najčešće, na računarima) F svaka aplikacija posebno, aplikacije se proširuju tj unapređuju F aplikacije pozivaju sisteme: Open. PGP, Kerberos, SSH n Transportni sloj–TLS (Transport Layer Security) F nije potrebno svaku aplikaciju proširiti, sve aplikacije dobijaju sigurnost F zavisi od protokola, TSL obezbeđuje sigurnost preko TCP F svaki transportni protokol mora da se štiti posebno n Mrežni sloj – IPSec F male promene u aplikaciji, povećavaju performanse F dobri za VPN F teško je obezbeđivanje usluge neporecivosti n Sloj veze – šifrovanje, različiti mehanizmi F F Ukoliko postoji namenska veza između dva računara ili rutera, i ako sav saobraćaj između njih mora da se šifruje hardversko šifrovanje koristi se kod bankovnih automata Sigurnosni protokoli Slide 6 of 69

Poznati sigurnosni protokoli n SSL – Secure Sockets Layer n TLS – Transport Layer Security n TTLS - Tunneled Transport Layer Security n IPSec – IP Security n EAP (Extensible Authentication Protocol) n EAP TTLS – EAP Tunneled TLS Authentication Protocol Sigurnosni protokoli Slide 7 of 69

Neka konkurentna rešenja uz SSL n PGP - Pretty Good Privacy n S/MIME - Secure/Multipurpose Internet Mail Extensions n SET – Secure Electronic Transaction n Kerberos n SSL/HTTPS Sigurnosni protokoli Slide 8 of 69

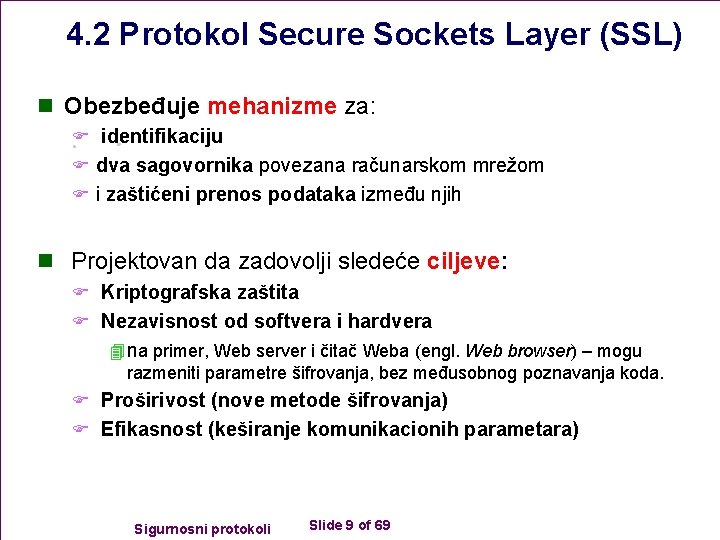

4. 2 Protokol Secure Sockets Layer (SSL) n Obezbeđuje mehanizme za: F identifikaciju F dva sagovornika povezana računarskom mrežom F i zaštićeni prenos podataka između njih n Projektovan da zadovolji sledeće ciljeve: F Kriptografska zaštita F Nezavisnost od softvera i hardvera 4 na primer, Web server i čitač Weba (engl. Web browser) – mogu razmeniti parametre šifrovanja, bez međusobnog poznavanja koda. F Proširivost (nove metode šifrovanja) F Efikasnost (keširanje komunikacionih parametara) Sigurnosni protokoli Slide 9 of 69

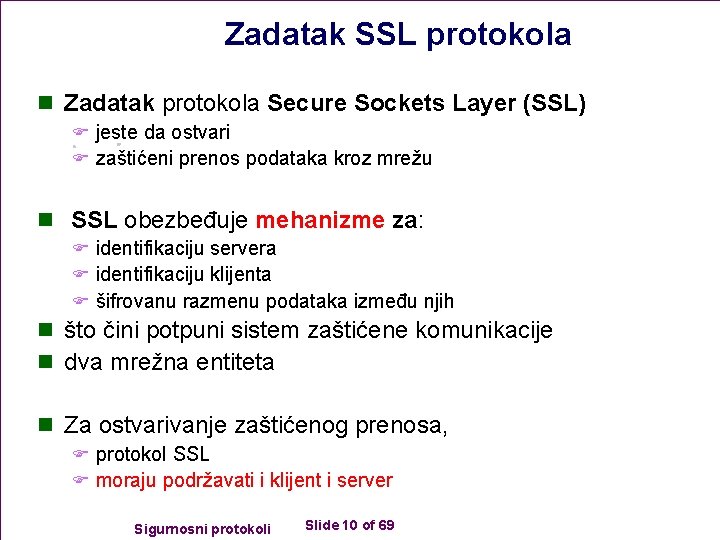

Zadatak SSL protokola n Zadatak protokola Secure Sockets Layer (SSL) F jeste da ostvari F zaštićeni prenos podataka kroz mrežu n SSL obezbeđuje mehanizme za: F identifikaciju servera F identifikaciju klijenta F šifrovanu razmenu podataka između njih n što čini potpuni sistem zaštićene komunikacije n dva mrežna entiteta n Za ostvarivanje zaštićenog prenosa, F protokol SSL F moraju podržavati i klijent i server Sigurnosni protokoli Slide 10 of 69

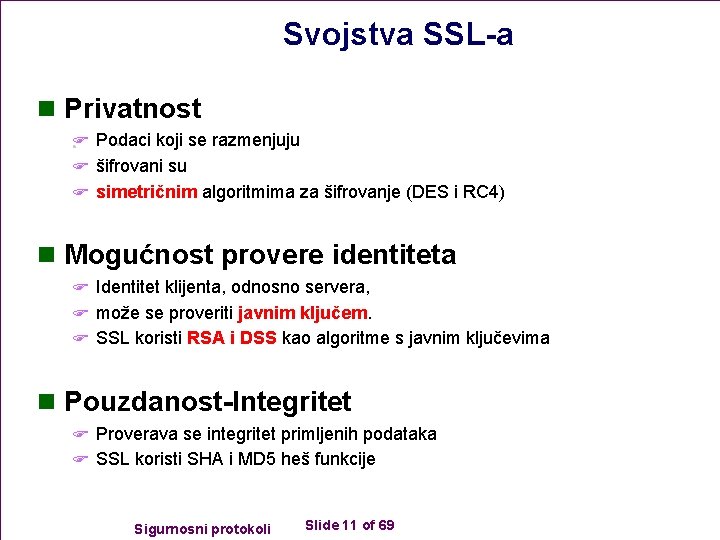

Svojstva SSL-a n Privatnost F Podaci koji se razmenjuju F šifrovani su F simetričnim algoritmima za šifrovanje (DES i RC 4) n Mogućnost provere identiteta F Identitet klijenta, odnosno servera, F može se proveriti javnim ključem. F SSL koristi RSA i DSS kao algoritme s javnim ključevima n Pouzdanost-Integritet F Proverava se integritet primljenih podataka F SSL koristi SHA i MD 5 heš funkcije Sigurnosni protokoli Slide 11 of 69

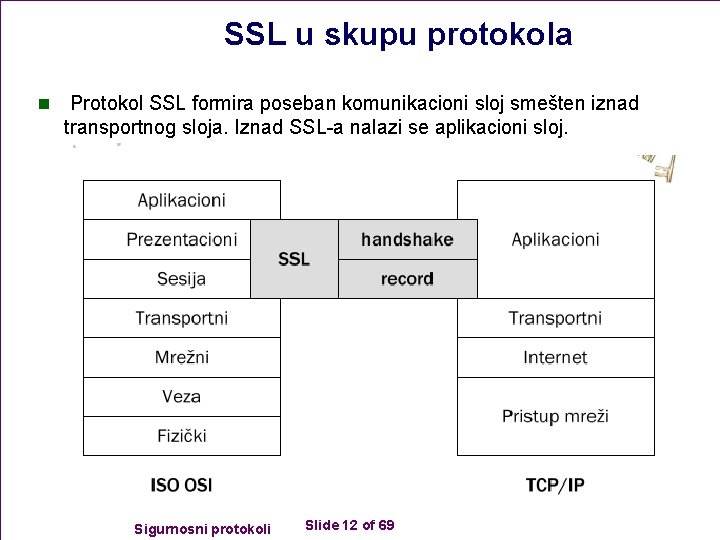

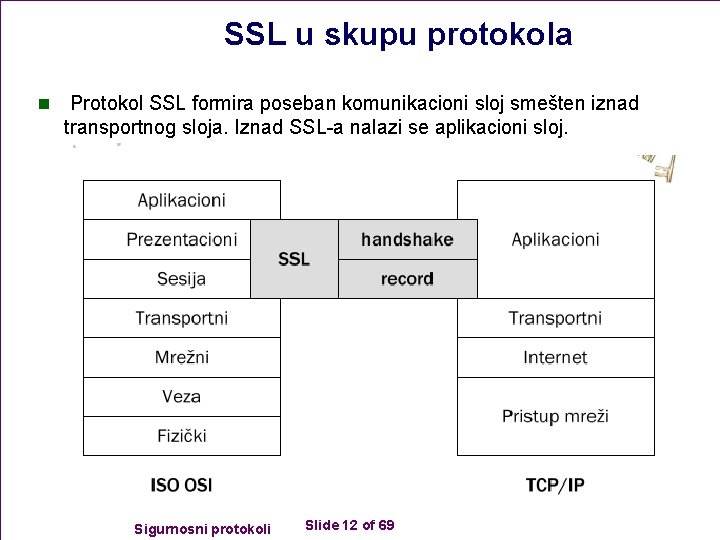

SSL u skupu protokola n Protokol SSL formira poseban komunikacioni sloj smešten iznad transportnog sloja. Iznad SSL-a nalazi se aplikacioni sloj. Sigurnosni protokoli Slide 12 of 69

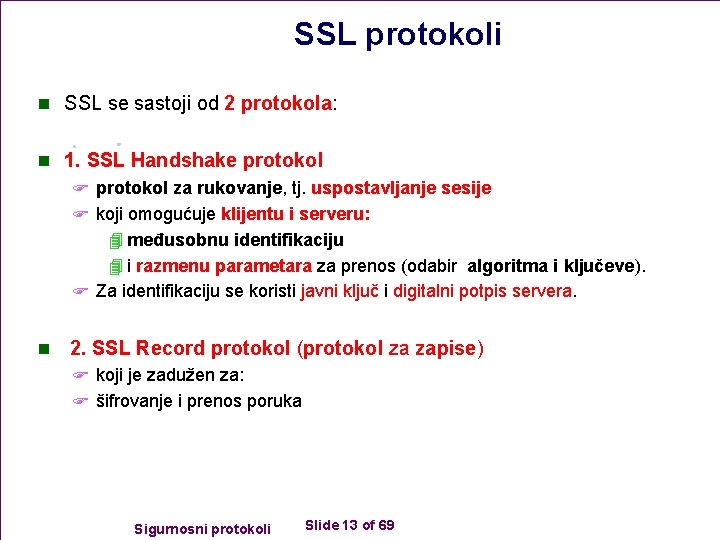

SSL protokoli n SSL se sastoji od 2 protokola: n 1. SSL Handshake protokol F protokol za rukovanje, tj. uspostavljanje sesije F koji omogućuje klijentu i serveru: 4 međusobnu identifikaciju 4 i razmenu parametara za prenos (odabir algoritma i ključeve). F Za identifikaciju se koristi javni ključ i digitalni potpis servera. n 2. SSL Record protokol (protokol za zapise) F koji je zadužen za: F šifrovanje i prenos poruka Sigurnosni protokoli Slide 13 of 69

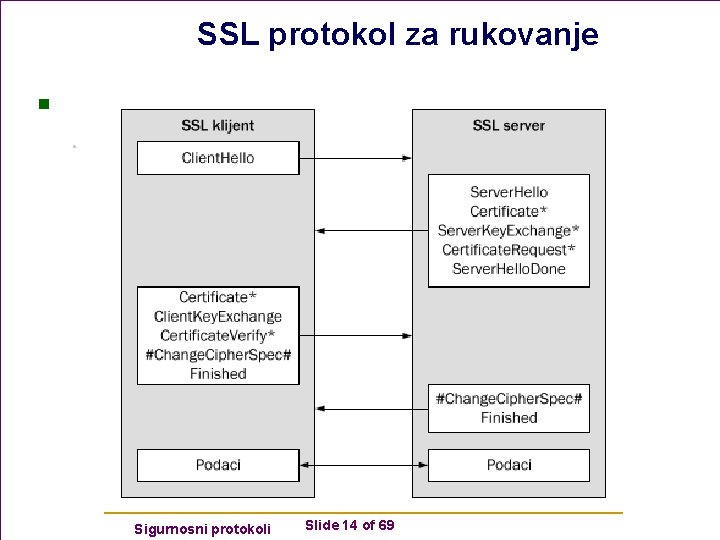

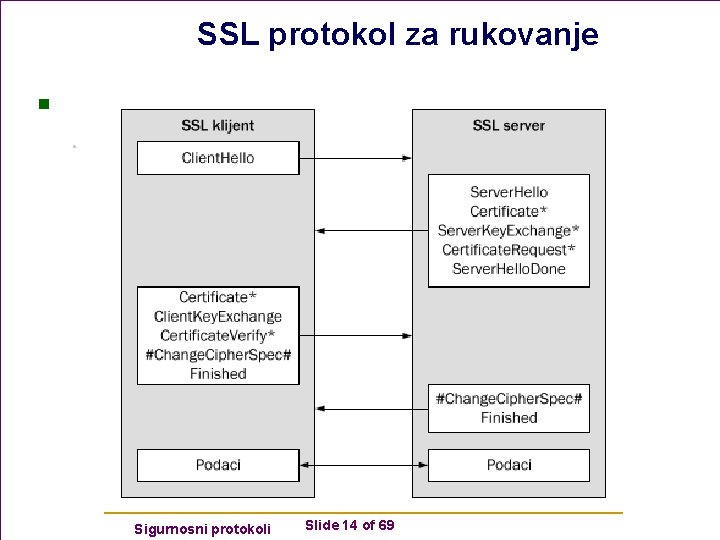

SSL protokol za rukovanje n Sigurnosni protokoli Slide 14 of 69

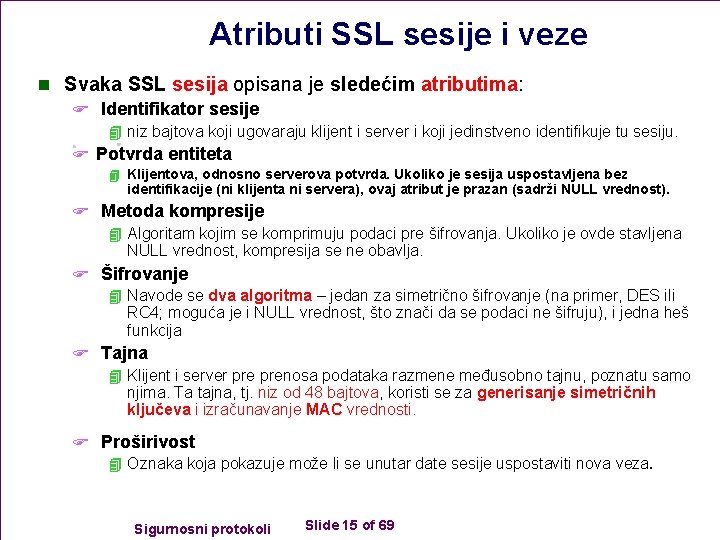

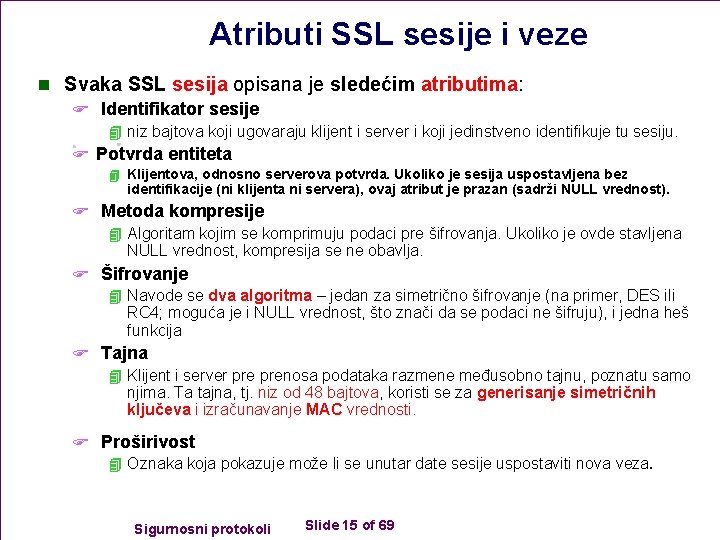

Atributi SSL sesije i veze n Svaka SSL sesija opisana je sledećim atributima: F Identifikator sesije 4 niz bajtova koji ugovaraju klijent i server i koji jedinstveno identifikuje tu sesiju. F Potvrda entiteta 4 Klijentova, odnosno serverova potvrda. Ukoliko je sesija uspostavljena bez identifikacije (ni klijenta ni servera), ovaj atribut je prazan (sadrži NULL vrednost). F Metoda kompresije 4 Algoritam kojim se komprimuju podaci pre šifrovanja. Ukoliko je ovde stavljena NULL vrednost, kompresija se ne obavlja. F Šifrovanje 4 Navode se dva algoritma – jedan za simetrično šifrovanje (na primer, DES ili RC 4; moguća je i NULL vrednost, što znači da se podaci ne šifruju), i jedna heš funkcija F Tajna 4 Klijent i server prenosa podataka razmene međusobno tajnu, poznatu samo njima. Ta tajna, tj. niz od 48 bajtova, koristi se za generisanje simetričnih ključeva i izračunavanje MAC vrednosti. F Proširivost 4 Oznaka koja pokazuje može li se unutar date sesije uspostaviti nova veza. Sigurnosni protokoli Slide 15 of 69

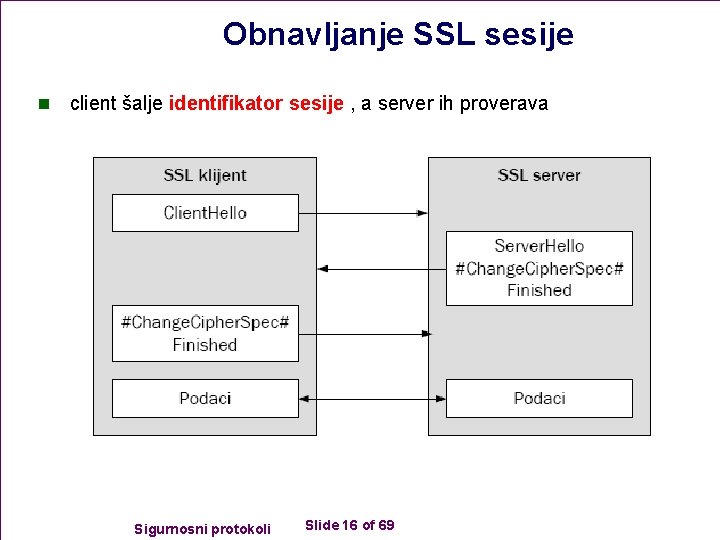

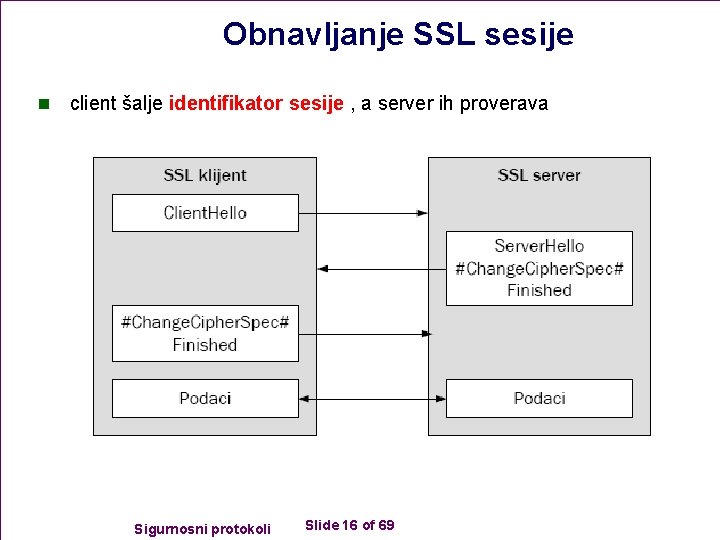

Obnavljanje SSL sesije n client šalje identifikator sesije , a server ih proverava Sigurnosni protokoli Slide 16 of 69

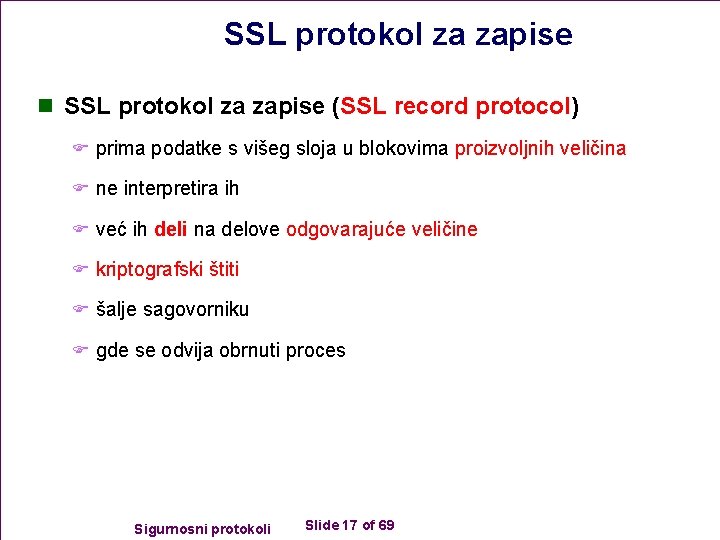

SSL protokol za zapise n SSL protokol za zapise (SSL record protocol) F prima podatke s višeg sloja u blokovima proizvoljnih veličina F ne interpretira ih F već ih deli na delove odgovarajuće veličine F kriptografski štiti F šalje sagovorniku F gde se odvija obrnuti proces Sigurnosni protokoli Slide 17 of 69

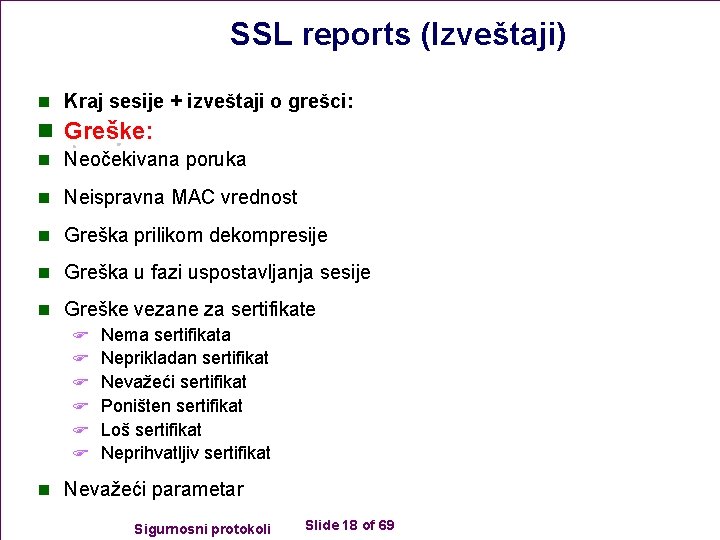

SSL reports (Izveštaji) n Kraj sesije + izveštaji o grešci: n Greške: n Neočekivana poruka n Neispravna MAC vrednost n Greška prilikom dekompresije n Greška u fazi uspostavljanja sesije n Greške vezane za sertifikate F Nema sertifikata F Neprikladan sertifikat F Nevažeći sertifikat F Poništen sertifikat F Loš sertifikat F Neprihvatljiv sertifikat n Nevažeći parametar Sigurnosni protokoli Slide 18 of 69

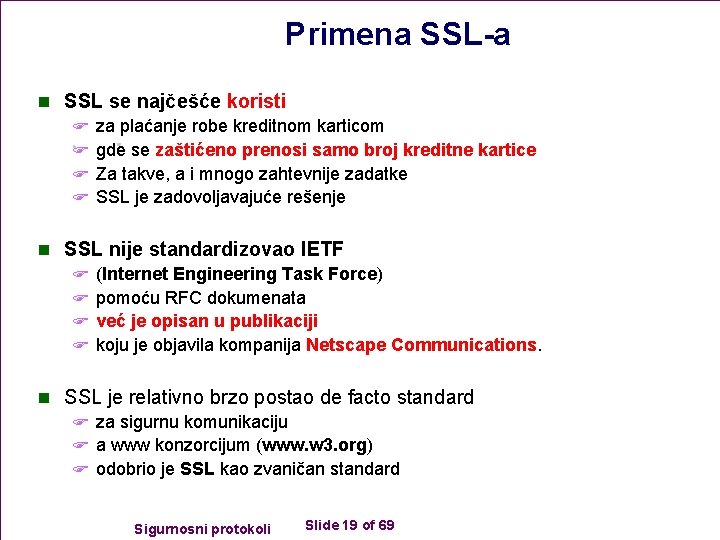

Primena SSL-a n SSL se najčešće koristi F za plaćanje robe kreditnom karticom F gde se zaštićeno prenosi samo broj kreditne kartice F Za takve, a i mnogo zahtevnije zadatke F SSL je zadovoljavajuće rešenje n SSL nije standardizovao IETF F (Internet Engineering Task Force) F pomoću RFC dokumenata F već je opisan u publikaciji F koju je objavila kompanija Netscape Communications. n SSL je relativno brzo postao de facto standard F za sigurnu komunikaciju F a www konzorcijum (www. w 3. org) F odobrio je SSL kao zvaničan standard Sigurnosni protokoli Slide 19 of 69

E-novčanik n Sigurnosni protokoli Slide 20 of 69

Implementacije SSL-a n Hardverske n Softverske Sigurnosni protokoli Slide 21 of 69

Open. SSL n Open. SSL je F besplatan kriptografski alat F koji implementira sigurnosne protokole SSL verzije 2 i 3 i TLS v 1 F kao i ostale kriptografske standarde F koji se odnose na ove protokole (na primer, 3 DES, AES i RSA). n Open. SSL omogućava F da se sa komandne linije F pozivaju razne kriptografske funkcije F ugrađene u zbirke datoteka programskog paketa Open. SSL n Programski paket Open. SSL F može se besplatno preuzeti sa Web stranice F http: //www. openssl. org/ Sigurnosni protokoli Slide 22 of 69

Druga rešenja n Neka od drugih rešenja n koja koriste arhitekturu i principe slične onima n koji postoje u protokolu SSL su: F S/MIME (Secure/MIME) F SSH (Secure Shell) F PCT (Private Communication Technology) F Open. PGP Sigurnosni protokoli Slide 23 of 69

SSH n Secure Shell (SSH) je popularan protokol F za šifrovanje komunikacionih kanala F koji se najčešće koristi za obezbeđivanje sigurnih sesija F udaljenog prijavljivanja na sistem (login procedure) n Arhitektura SSH F je dvoslojna (engl. two-tier) F klijent-server arhitektura n SSH server je softver F koji prima ili odbija F dolazeće veze ka računaru n SSH klijentski softver F instaliran je na udaljenim računarima F SSH šifruje sve podatke koji se prenose preko mreže F a samo šifrovanje je transparentno (nevidljivo) za korisnika Sigurnosni protokoli Slide 24 of 69

4. 3 IPSecurity (IPSec) n IPSec nije jedan protokol F IPSec je proširenje IPv 4 F i deo IPv 6, F IP nema sigurnosne mehanizme n Funkcioniše na mrežnom sloju n IPSec pruža skup sigurnosnih algoritama F plus opšti okvir (engl. framework) F koji omogućava paru entiteta F koji komuniciraju da koriste algoritme koje žele F da bi obezbedili odgovarajuću sigurnost komunikacije Sigurnosni protokoli Slide 25 of 69

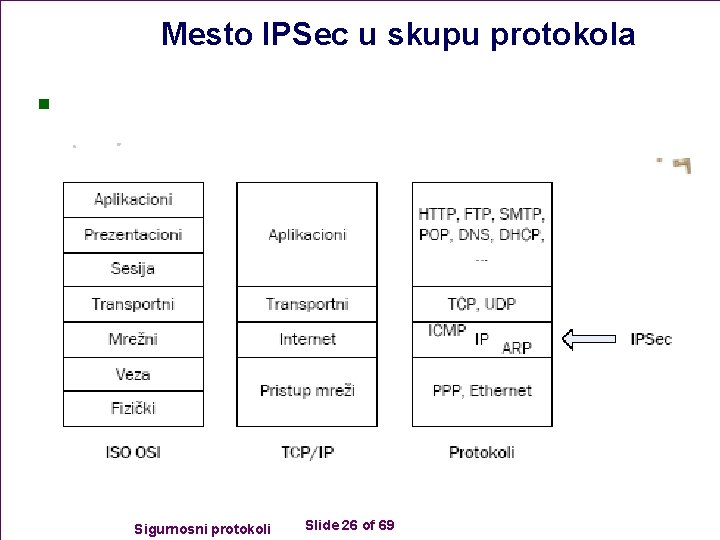

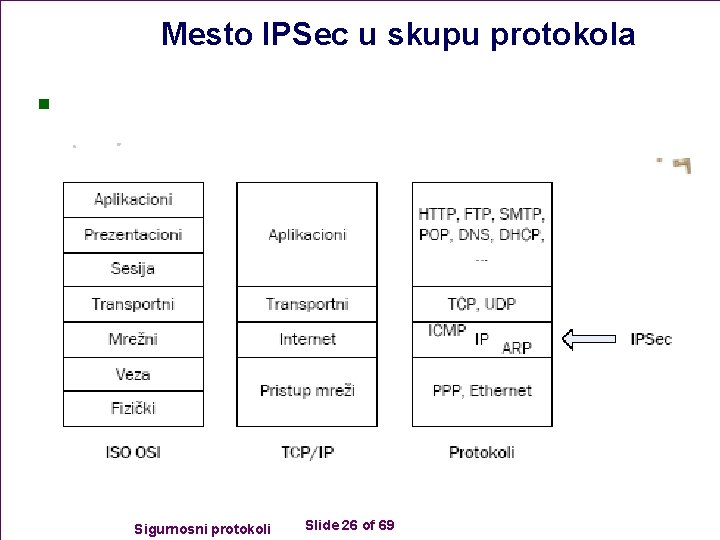

Mesto IPSec u skupu protokola n Sigurnosni protokoli Slide 26 of 69

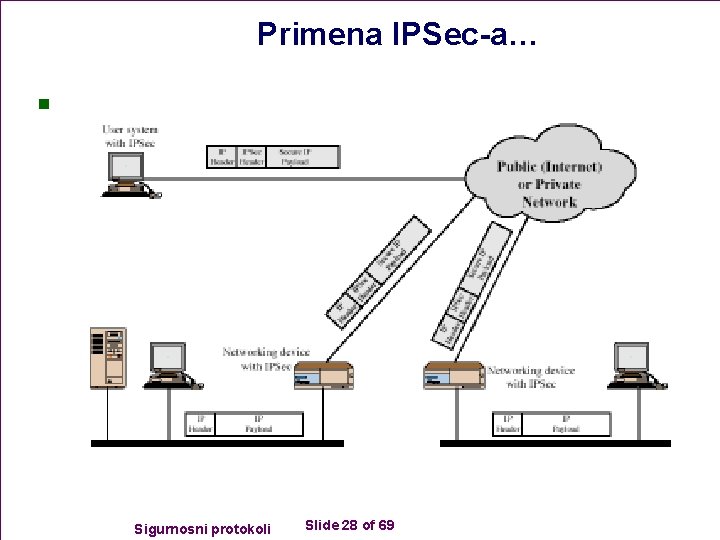

Primena IPSec-a n VPN: Povezivanje udaljenih ogranaka firme F sa centralom F sigurnom vezom F a preko javnih (nesigurnih) mreža n Siguran pristup F sa udaljenih lokacija F preko javne mreže (Internet) n Uspostavljanje extranet i intranet veza sa partnerima n Povećanje sigurnosti elektronske trgovine n (E-business) Sigurnosni protokoli Slide 27 of 69

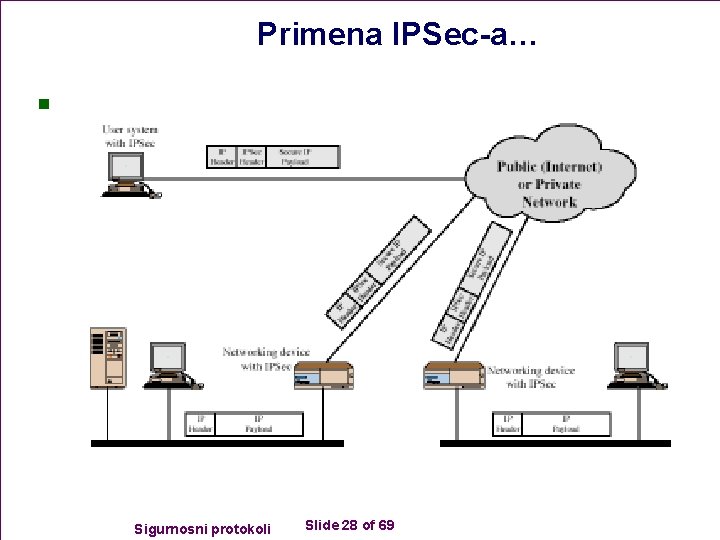

Primena IPSec-a… n Sigurnosni protokoli Slide 28 of 69

Kratak pregled n Internetworking and Internet Protocols n IP Security Overview n IP Security Architecture n Authentication Header n Encapsulating Security Payload n Combinations of Security Associations n Key Management Sigurnosni protokoli Slide 29 of 69

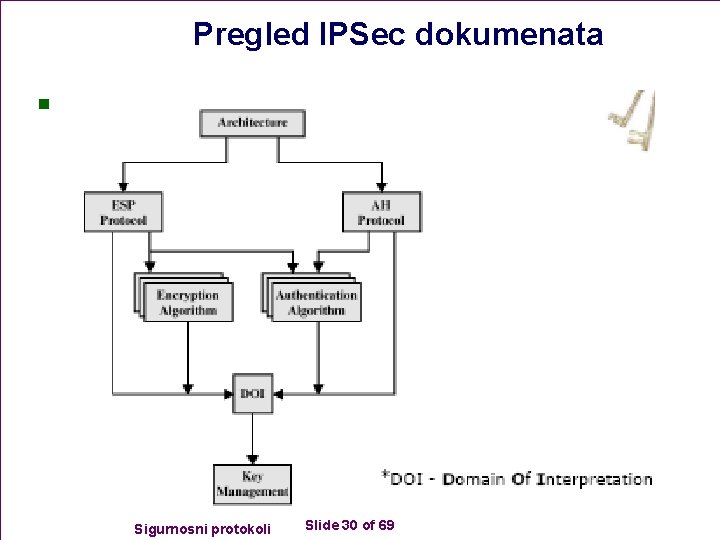

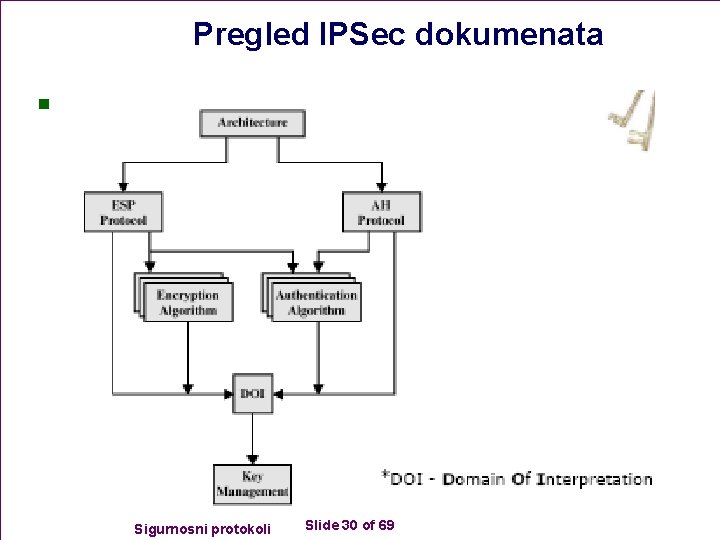

Pregled IPSec dokumenata n Sigurnosni protokoli Slide 30 of 69

IPSec n Generalni sigurnosni mehanizmi koje pruža IPSec: F Provera identiteta (engl. authentication) F Poverljivost (engl. confidentiality) F Upravljanje ključevima (engl. key management) n Može se koristiti: F preko LAN i (privatnih i javnih) F Interneta Sigurnosni protokoli Slide 31 of 69

IPSec paketi i standardi n IPSec definiše informacije F koje se moraju dodati IP paketu F kako bi se obezbedili privatnost, integritet i provera identiteta, F kao i način šifrovanja sadržaja paketa n Pri radu, IPSec koristi sledeće protokole i standarde: F Diffie-Hellmanov protokol za razmenu ključeva izmenu dva učesnika u komunikaciji F Algoritme za digitalno potpisivanje komunikacije 4 pri Diffie-Hellmanovoj razmeni ključeva F DES, 3 DES (i u novije vreme, AES) simetrične algoritme za šifrovanje F HMAC (Hashing Message Authentication) 4 u sprezi sa algoritmima MD 5 i SHA F Digitalne sertifikate koje je potpisao odgovarajući autoritet Sigurnosni protokoli Slide 32 of 69

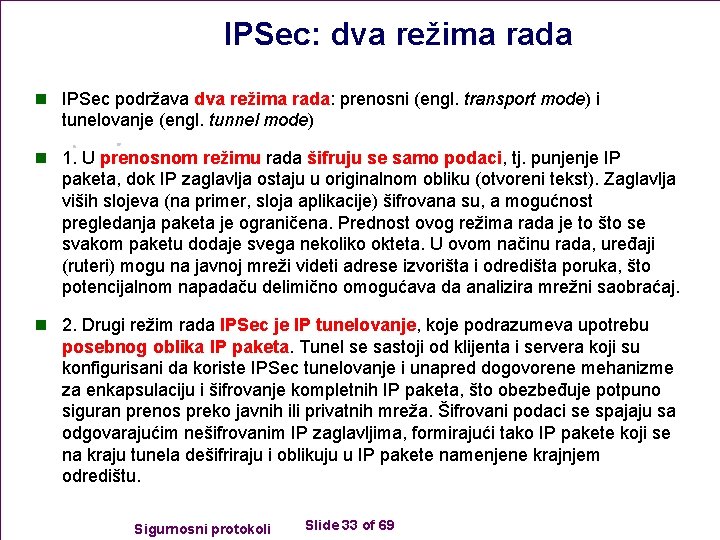

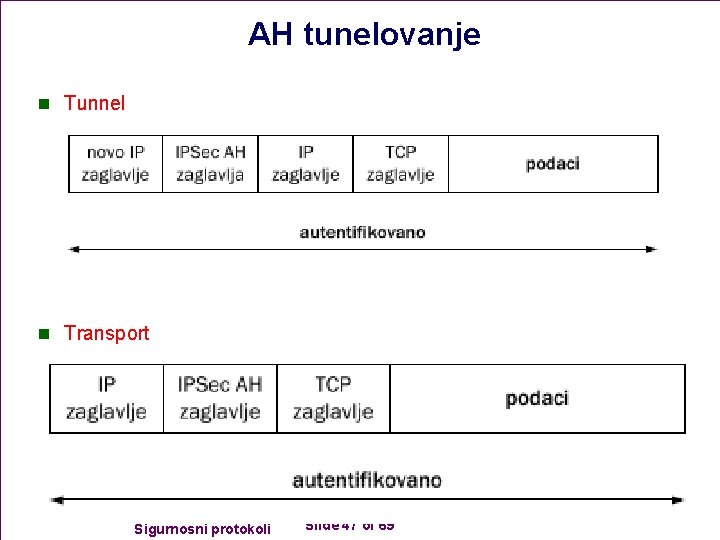

IPSec: dva režima rada n IPSec podržava dva režima rada: prenosni (engl. transport mode) i tunelovanje (engl. tunnel mode) n 1. U prenosnom režimu rada šifruju se samo podaci, tj. punjenje IP paketa, dok IP zaglavlja ostaju u originalnom obliku (otvoreni tekst). Zaglavlja viših slojeva (na primer, sloja aplikacije) šifrovana su, a mogućnost pregledanja paketa je ograničena. Prednost ovog režima rada je to što se svakom paketu dodaje svega nekoliko okteta. U ovom načinu rada, uređaji (ruteri) mogu na javnoj mreži videti adrese izvorišta i odredišta poruka, što potencijalnom napadaču delimično omogućava da analizira mrežni saobraćaj. n 2. Drugi režim rada IPSec je IP tunelovanje, koje podrazumeva upotrebu posebnog oblika IP paketa. Tunel se sastoji od klijenta i servera koji su konfigurisani da koriste IPSec tunelovanje i unapred dogovorene mehanizme za enkapsulaciju i šifrovanje kompletnih IP paketa, što obezbeđuje potpuno siguran prenos preko javnih ili privatnih mreža. Šifrovani podaci se spajaju sa odgovarajućim nešifrovanim IP zaglavljima, formirajući tako IP pakete koji se na kraju tunela dešifriraju i oblikuju u IP pakete namenjene krajnjem odredištu. Sigurnosni protokoli Slide 33 of 69

IPSec protokoli n AH (Authentication Header) n ESP (Encapsulated Security Payload) Sigurnosni protokoli Slide 34 of 69

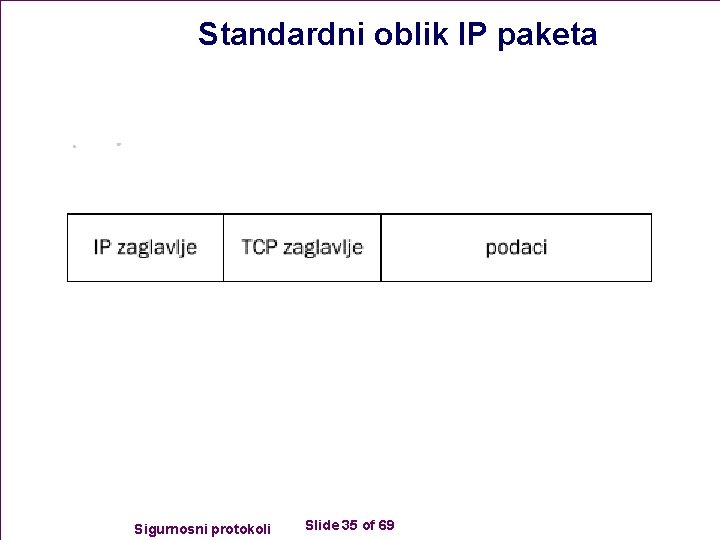

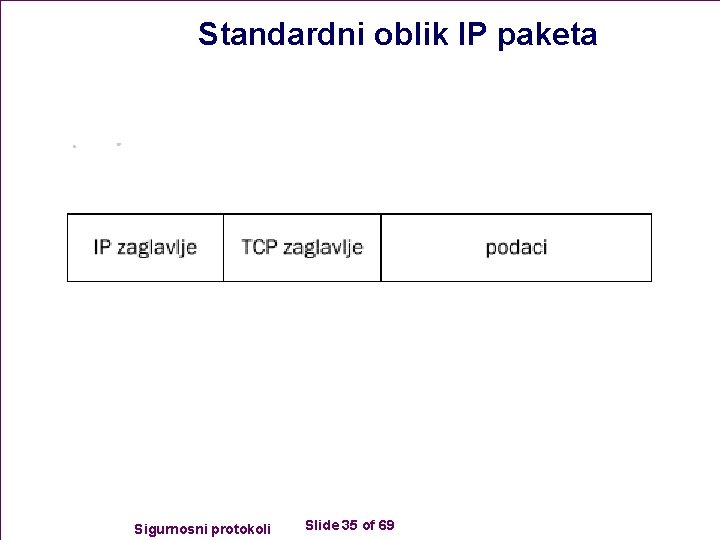

Standardni oblik IP paketa Sigurnosni protokoli Slide 35 of 69

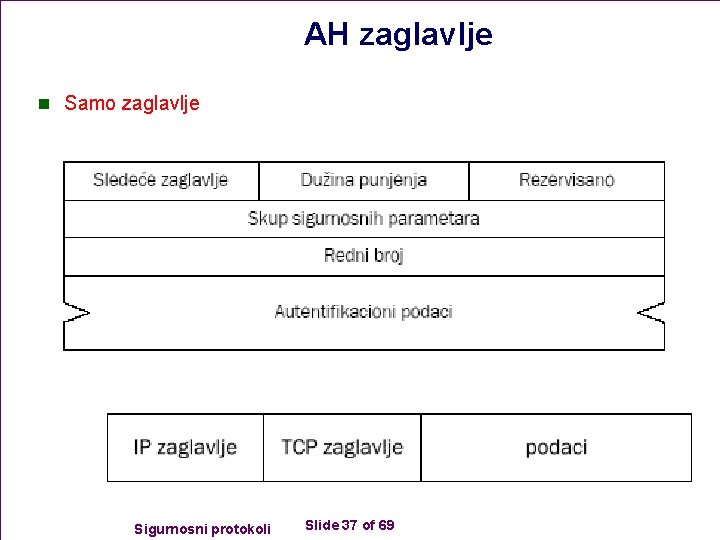

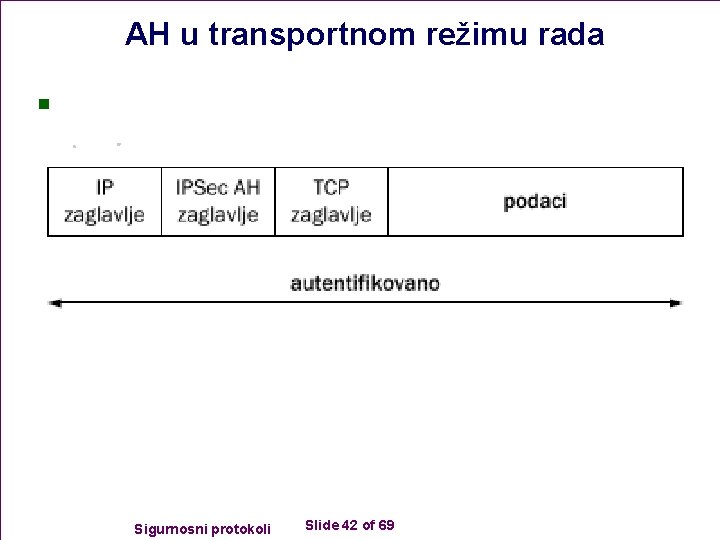

Protokol AH n Protokol AH definisan je dokumentom RFC 2402. F AH obezbeđuje sigurnosne usluge F provere identiteta, integriteta i neporecivosti IP paketa F ali ne može obezbediti privatnost. Sigurnosni protokoli Slide 36 of 69

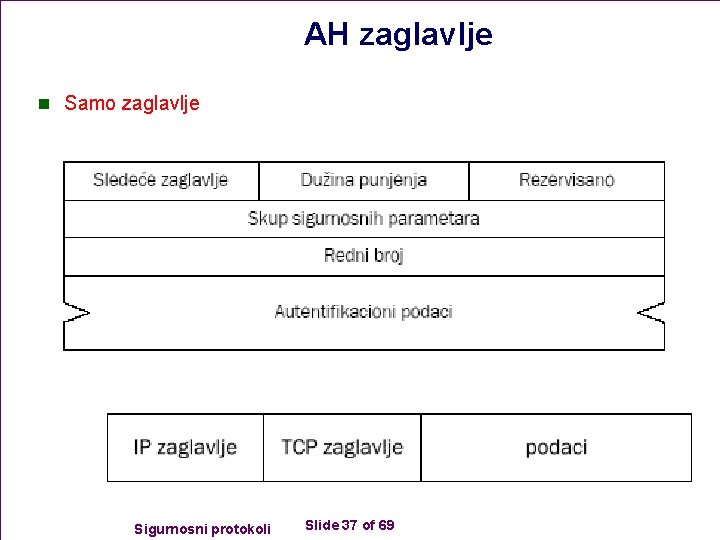

AH zaglavlje n Samo zaglavlje Sigurnosni protokoli Slide 37 of 69

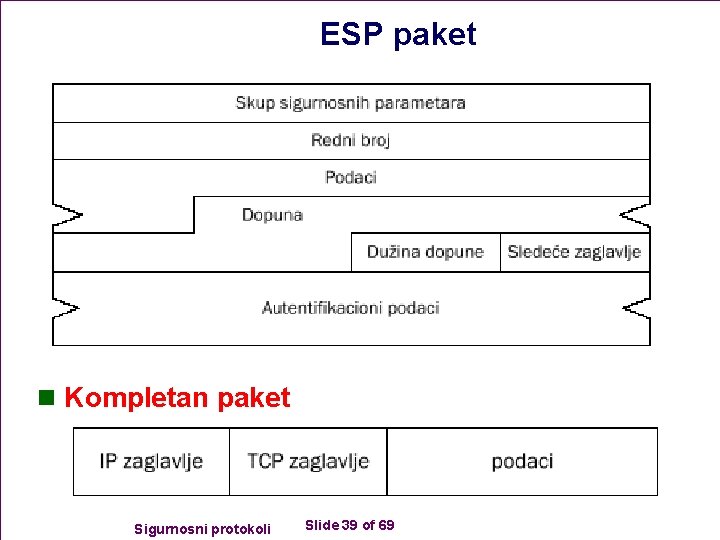

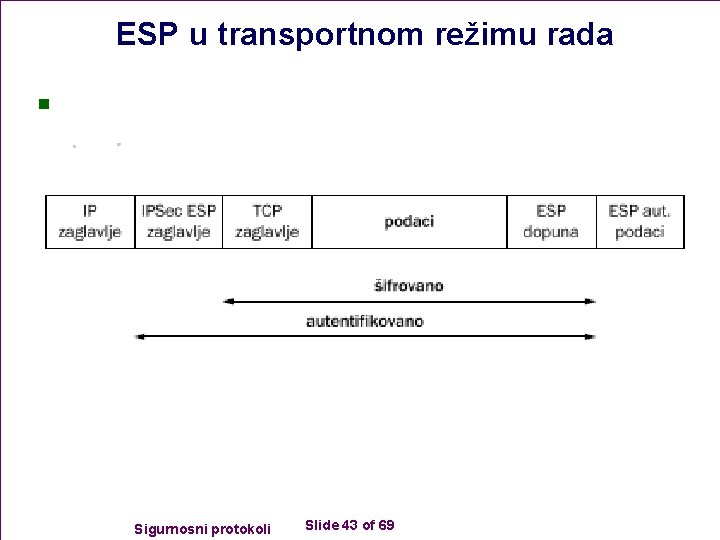

Protokol ESP n Protokol ESP definisan je dokumentom RFC 2406. F ESP obezbeđuje sigurnosne usluge F provere identiteta, integriteta, neporecivosti F privatnosti podataka Sigurnosni protokoli Slide 38 of 69

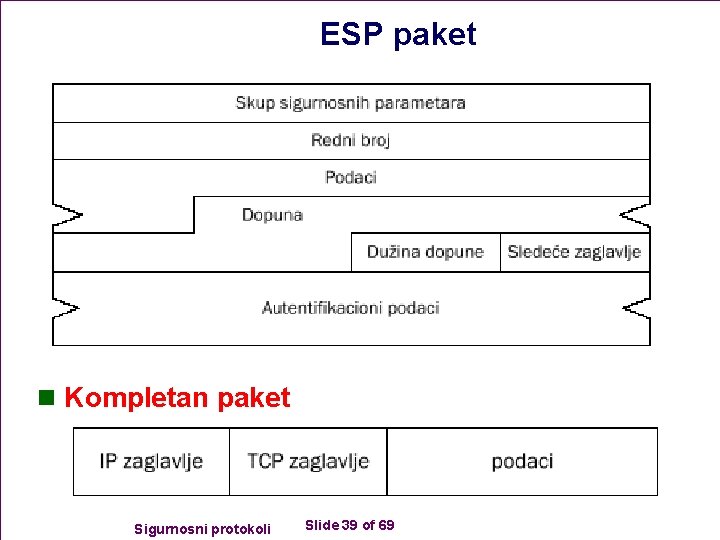

ESP paket n Kompletan paket Sigurnosni protokoli Slide 39 of 69

IPSec režimi rada n IPSec podržava dva režima rada: F prenosni (engl. transport mode) F tunelovanje (engl. tunnel mode). Sigurnosni protokoli Slide 40 of 69

Transportni režim rada n Transportni režim rada F namenjen je prvenstveno F za uspostavljanje sigurne komunikacije izmenu dva entiteta, F tj. za komunikaciju računar-računar F u privatnim LAN ili WAN računarskim mrežama. n Za transportni način rada F potrebno je F da obe krajnje tačke komunikacije (izvor i odredište) F podržavaju IPSec. Sigurnosni protokoli Slide 41 of 69

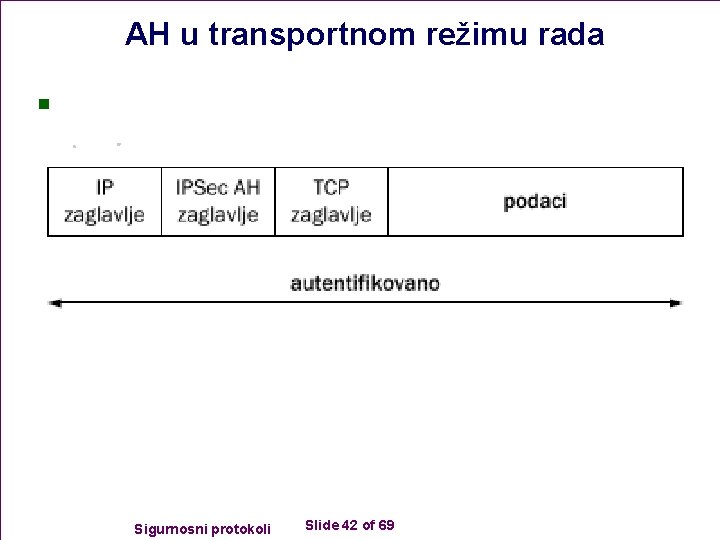

AH u transportnom režimu rada n Sigurnosni protokoli Slide 42 of 69

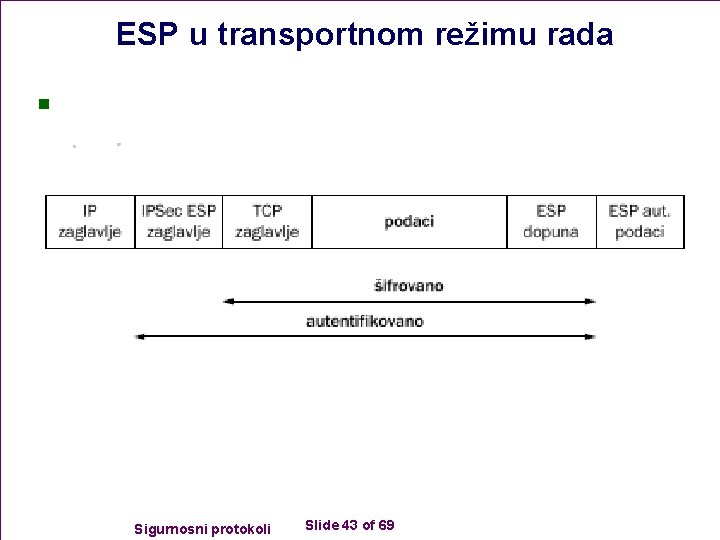

ESP u transportnom režimu rada n Sigurnosni protokoli Slide 43 of 69

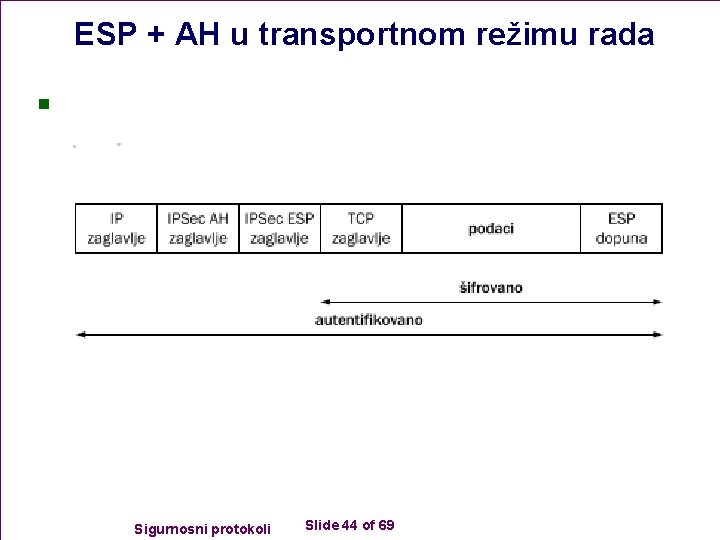

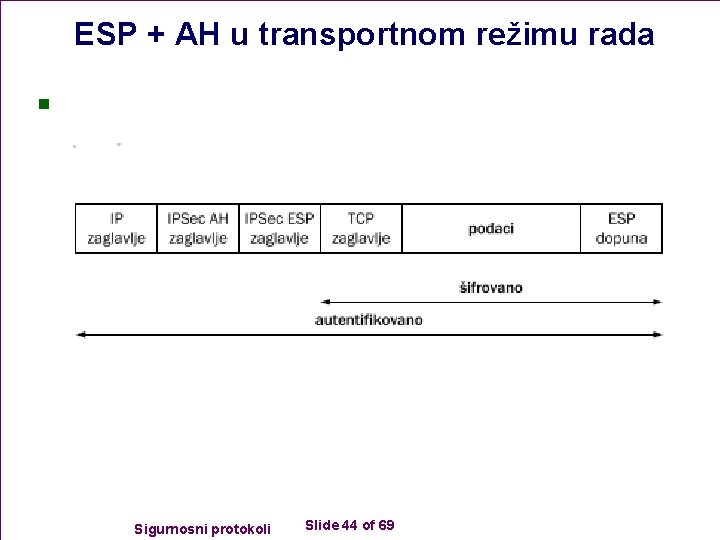

ESP + AH u transportnom režimu rada n Sigurnosni protokoli Slide 44 of 69

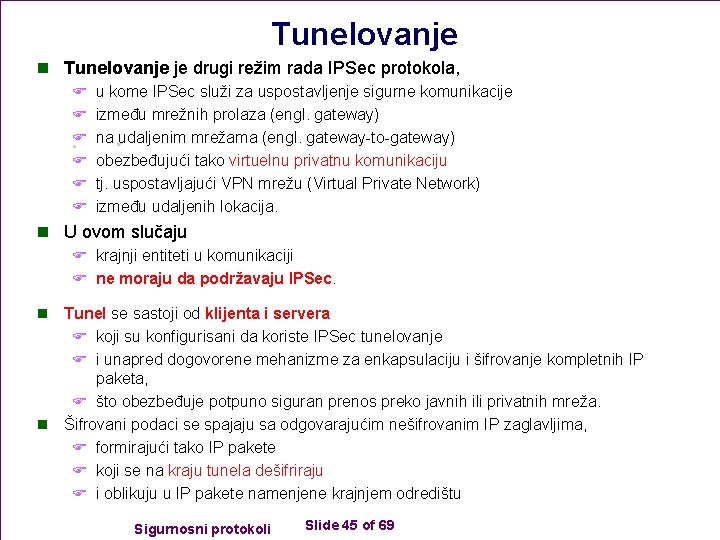

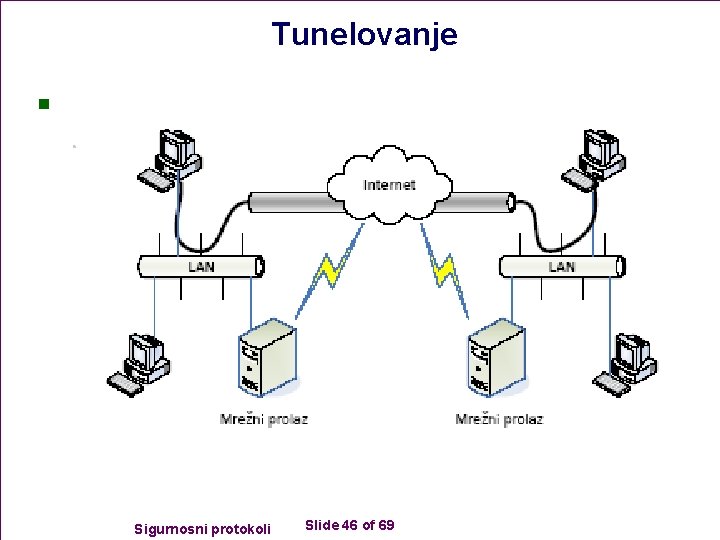

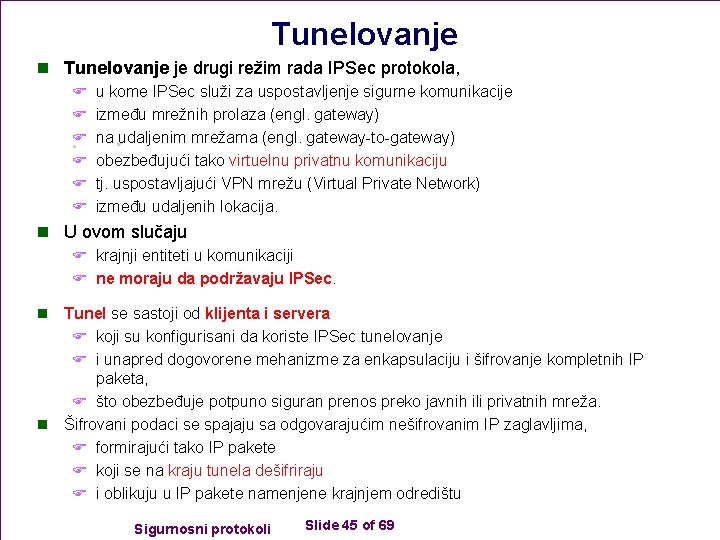

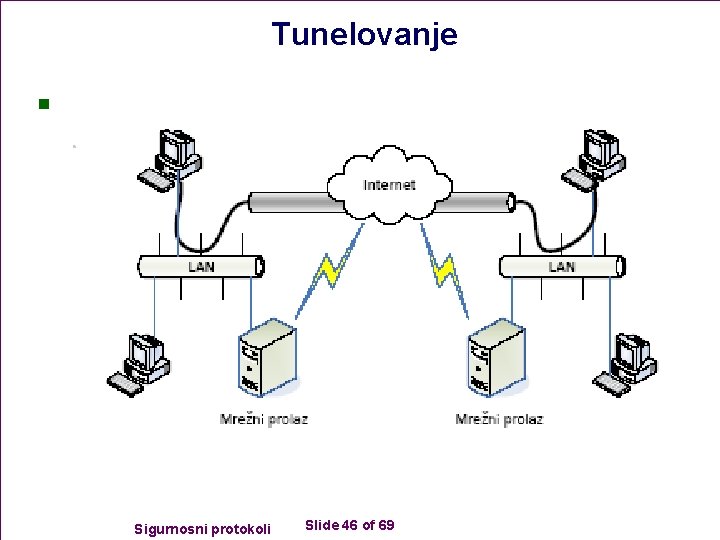

Tunelovanje n Tunelovanje je drugi režim rada IPSec protokola, F u kome IPSec služi za uspostavljenje sigurne komunikacije F između mrežnih prolaza (engl. gateway) F na udaljenim mrežama (engl. gateway-to-gateway) F obezbeđujući tako virtuelnu privatnu komunikaciju F tj. uspostavljajući VPN mrežu (Virtual Private Network) F između udaljenih lokacija. n U ovom slučaju F krajnji entiteti u komunikaciji F ne moraju da podržavaju IPSec. Tunel se sastoji od klijenta i servera F koji su konfigurisani da koriste IPSec tunelovanje F i unapred dogovorene mehanizme za enkapsulaciju i šifrovanje kompletnih IP paketa, F što obezbeđuje potpuno siguran prenos preko javnih ili privatnih mreža. n Šifrovani podaci se spajaju sa odgovarajućim nešifrovanim IP zaglavljima, F formirajući tako IP pakete F koji se na kraju tunela dešifriraju F i oblikuju u IP pakete namenjene krajnjem odredištu n Sigurnosni protokoli Slide 45 of 69

Tunelovanje n Sigurnosni protokoli Slide 46 of 69

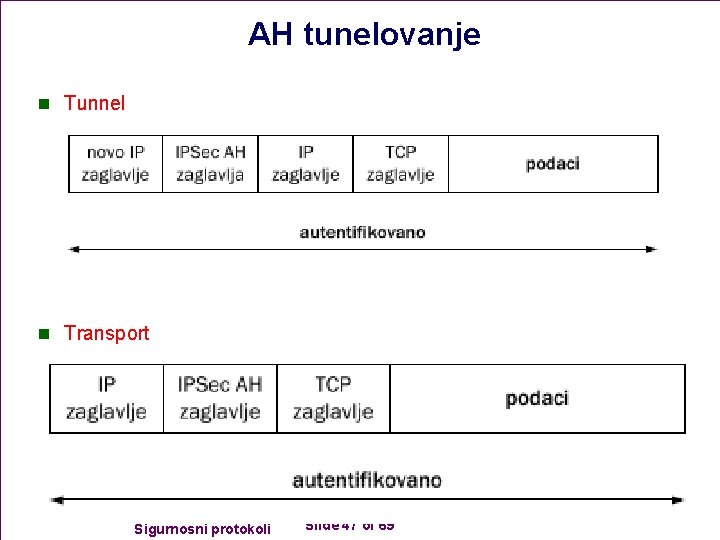

AH tunelovanje n Tunnel n Transport Sigurnosni protokoli Slide 47 of 69

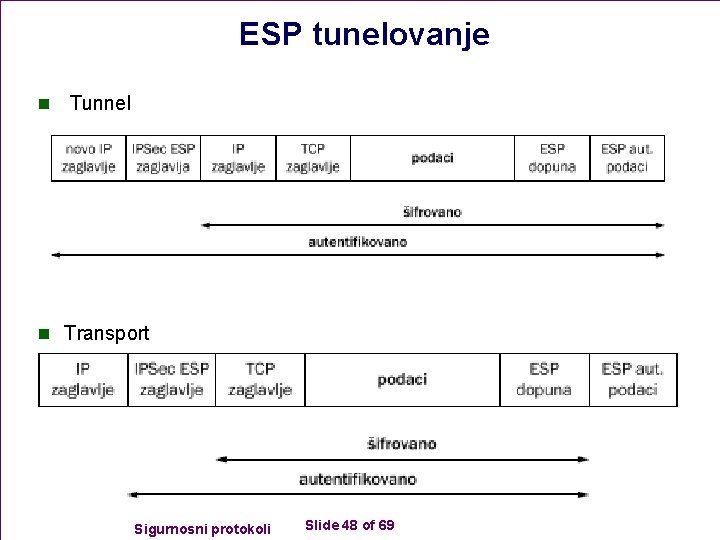

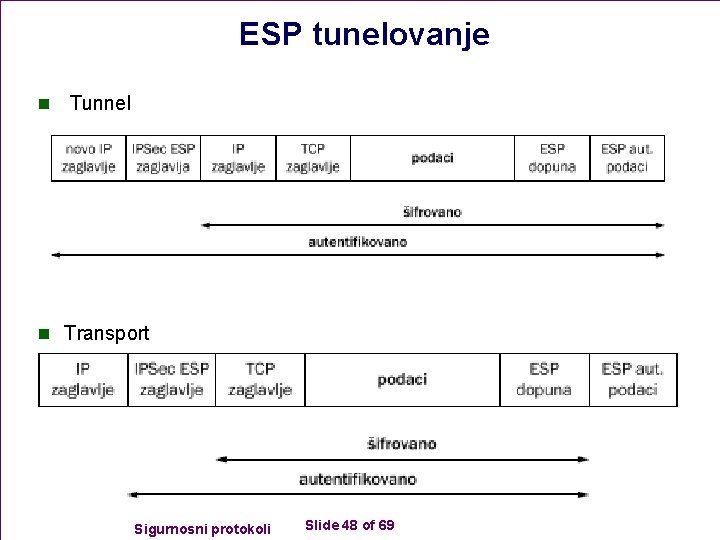

ESP tunelovanje n Tunnel n Transport Sigurnosni protokoli Slide 48 of 69

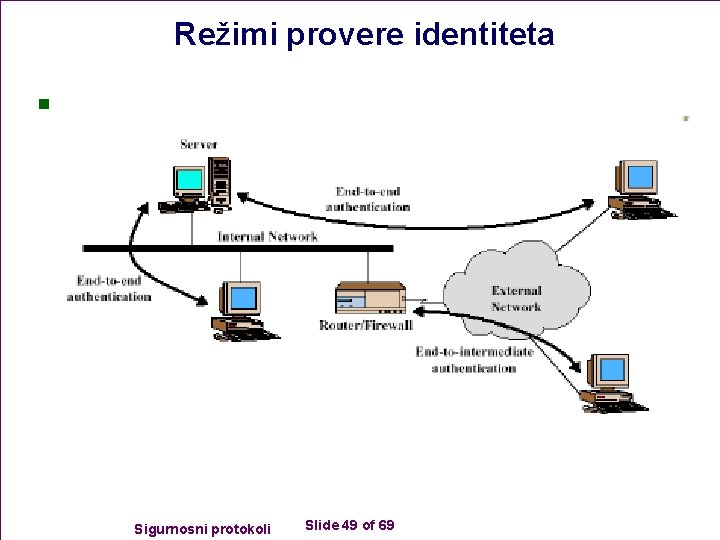

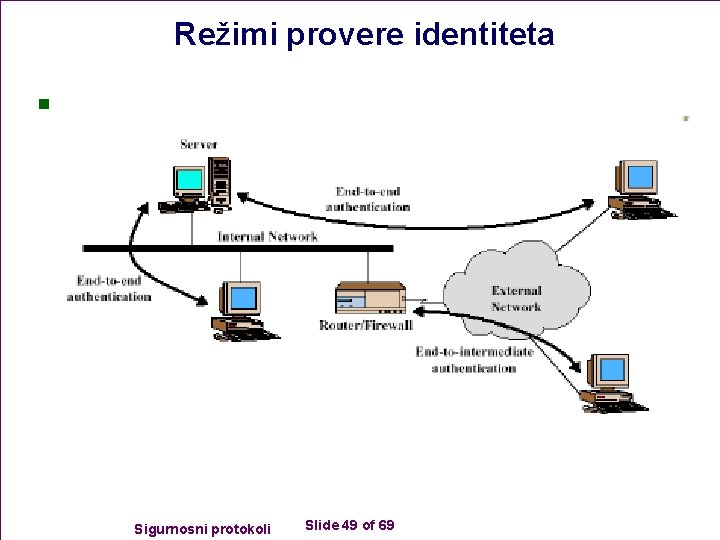

Režimi provere identiteta n Sigurnosni protokoli Slide 49 of 69

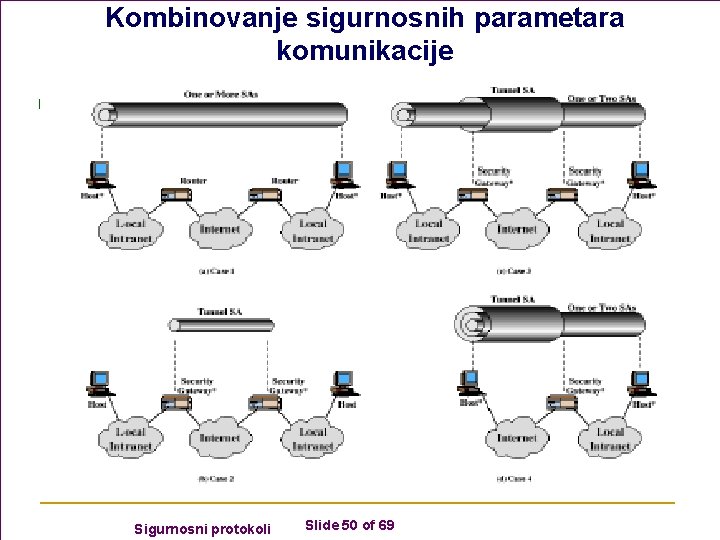

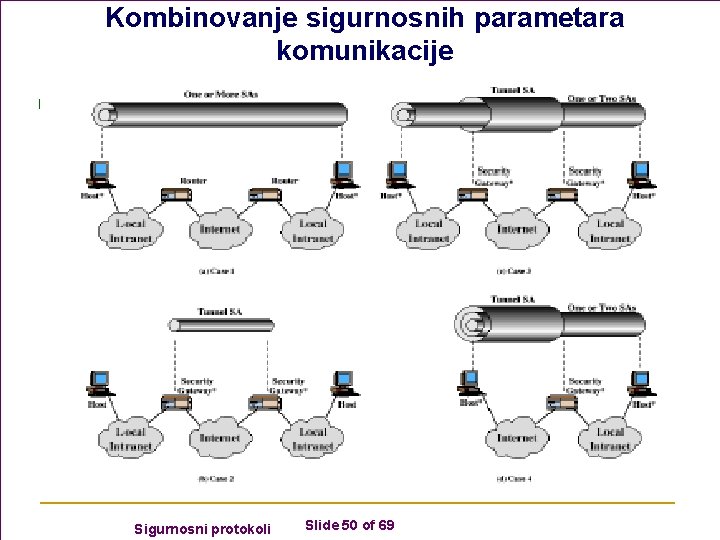

Kombinovanje sigurnosnih parametara komunikacije n Sigurnosni protokoli Slide 50 of 69

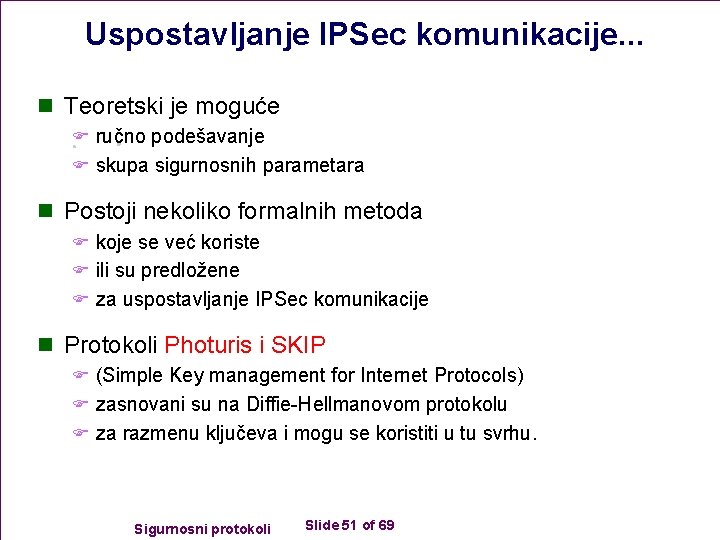

Uspostavljanje IPSec komunikacije. . . n Teoretski je moguće F ručno podešavanje F skupa sigurnosnih parametara n Postoji nekoliko formalnih metoda F koje se već koriste F ili su predložene F za uspostavljanje IPSec komunikacije n Protokoli Photuris i SKIP F (Simple Key management for Internet Protocols) F zasnovani su na Diffie-Hellmanovom protokolu F za razmenu ključeva i mogu se koristiti u tu svrhu. Sigurnosni protokoli Slide 51 of 69

Uspostavljanje IPSec komunikacije n ISAKMP n (Internet Security Association and Key Management Protocol) n IKE (Internet Key Exchange) F Uspostavljanje IKE SA F Uspostavljanje IPSec SA n Oakley F Protokol za razmenu ključeva F Baziran na Diffie-Hellmanovom protokolu F Dodaje funkcije koje rešavaju neke od slabosti Sigurnosni protokoli Slide 52 of 69

4. 4 Protokoli za proveru identiteta n Provera identiteta F je sigurnosna usluga F kojom se od svakog korisnika F zahteva da se predstavi sistemu F pre nego što nešto uradi. n Cilj provere identiteta F je da obezbedi odgovarajući mehanizam F pomoću koga će se potvrditi F da je objekat zaista „ono za šta se izdaje“. n Primeri: F Kerberos F RADIUS Sigurnosni protokoli Slide 53 of 69

Kerberos n Kerberos je jedan od najpoznatijih protokola n za proveru identiteta korisnika. n Ime je dobio po Kerberu, n zato što KDC, centar za distribuciju ključeva, n poput mitskog bića, ima tri „glave“: F bazu F server za proveru identiteta F server za izdavanje karata n Kerber (grč. Κέρβερος, Kerberos, što znači demon iz jame) F u grčkoj mitologiji predstavlja troglavog psa čuvara F ulaza u podzemlje (Had) Sigurnosni protokoli Slide 54 of 69

Kerberos n Kerberos jeste takozvano prijavljivanje tipa F „prijavi-se-samo-jednom“ (engl. Single Sign On) F koje korisnicima omogućava F da se samo jednom prijave na sistem i da nakon toga F u skladu sa svojim ovlašćenjima F imaju pristup svim resursima u sistemu (ili mreži) n Protokol Kerberos razvijen je: F još osamdesetih godina prošlog veka F na MIT institutu (Massachusetts Institute for Technology) F u okviru projekta Athena F (u sklopu koga je, izmenu ostalog, F razvijano i grafičko radno okruženje za UNIX sisteme – F X Window System) Sigurnosni protokoli Slide 55 of 69

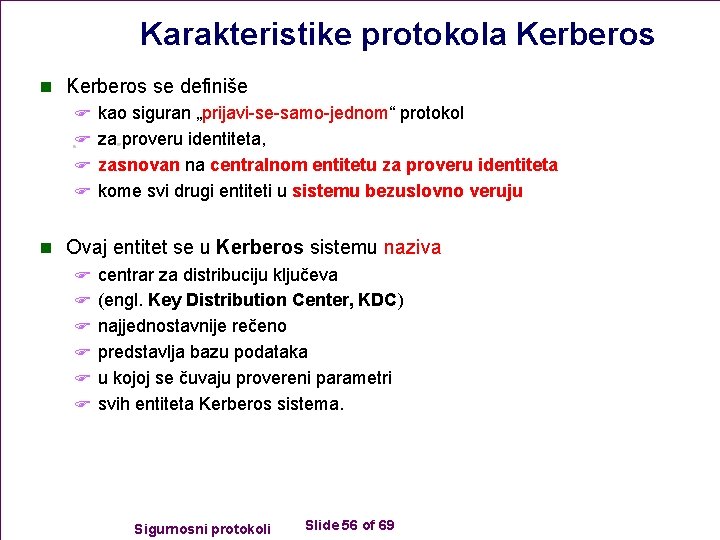

Karakteristike protokola Kerberos n Kerberos se definiše F kao siguran „prijavi-se-samo-jednom“ protokol F za proveru identiteta, F zasnovan na centralnom entitetu za proveru identiteta F kome svi drugi entiteti u sistemu bezuslovno veruju n Ovaj entitet se u Kerberos sistemu naziva F centrar za distribuciju ključeva F (engl. Key Distribution Center, KDC) F najjednostavnije rečeno F predstavlja bazu podataka F u kojoj se čuvaju provereni parametri F svih entiteta Kerberos sistema. Sigurnosni protokoli Slide 56 of 69

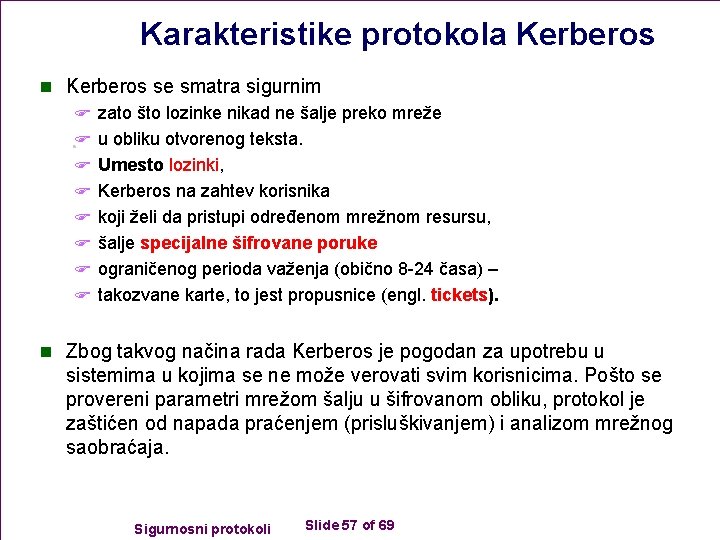

Karakteristike protokola Kerberos n Kerberos se smatra sigurnim F zato što lozinke nikad ne šalje preko mreže F u obliku otvorenog teksta. F Umesto lozinki, F Kerberos na zahtev korisnika F koji želi da pristupi određenom mrežnom resursu, F šalje specijalne šifrovane poruke F ograničenog perioda važenja (obično 8 -24 časa) – F takozvane karte, to jest propusnice (engl. tickets). n Zbog takvog načina rada Kerberos je pogodan za upotrebu u sistemima u kojima se ne može verovati svim korisnicima. Pošto se provereni parametri mrežom šalju u šifrovanom obliku, protokol je zaštićen od napada praćenjem (prisluškivanjem) i analizom mrežnog saobraćaja. Sigurnosni protokoli Slide 57 of 69

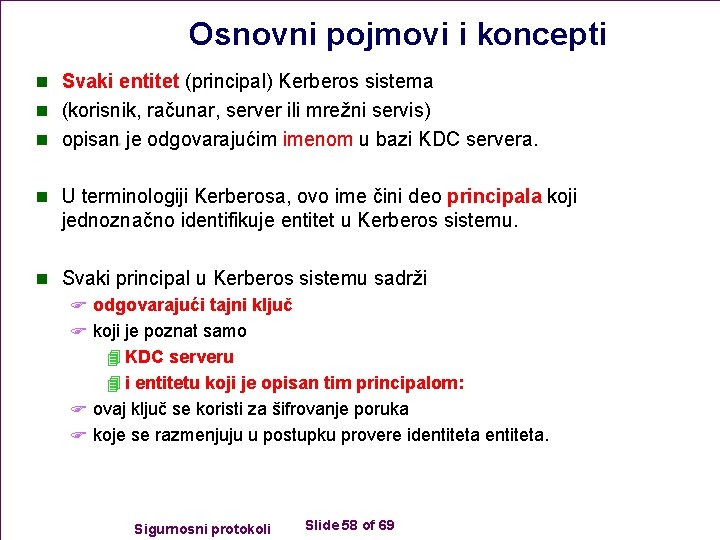

Osnovni pojmovi i koncepti n Svaki entitet (principal) Kerberos sistema n (korisnik, računar, server ili mrežni servis) n opisan je odgovarajućim imenom u bazi KDC servera. n U terminologiji Kerberosa, ovo ime čini deo principala koji jednoznačno identifikuje entitet u Kerberos sistemu. n Svaki principal u Kerberos sistemu sadrži F odgovarajući tajni ključ F koji je poznat samo 4 KDC serveru 4 i entitetu koji je opisan tim principalom: F ovaj ključ se koristi za šifrovanje poruka F koje se razmenjuju u postupku provere identiteta. Sigurnosni protokoli Slide 58 of 69

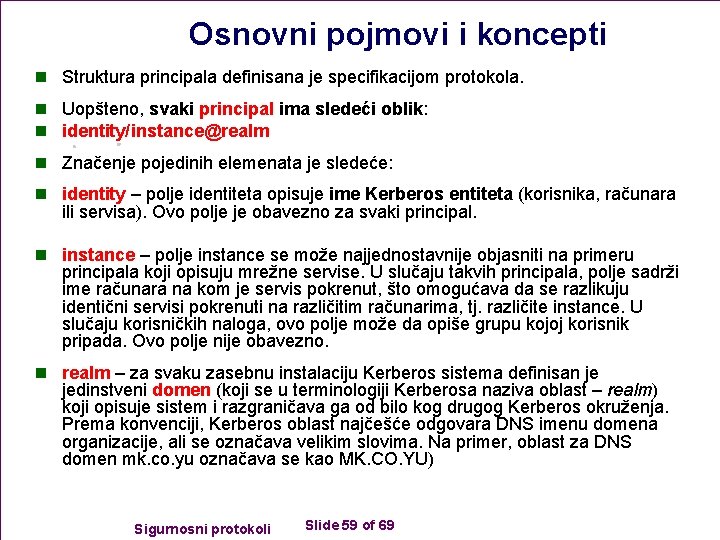

Osnovni pojmovi i koncepti n Struktura principala definisana je specifikacijom protokola. n Uopšteno, svaki principal ima sledeći oblik: n identity/instance@realm n Značenje pojedinih elemenata je sledeće: n identity – polje identiteta opisuje ime Kerberos entiteta (korisnika, računara ili servisa). Ovo polje je obavezno za svaki principal. n instance – polje instance se može najjednostavnije objasniti na primeru principala koji opisuju mrežne servise. U slučaju takvih principala, polje sadrži ime računara na kom je servis pokrenut, što omogućava da se razlikuju identični servisi pokrenuti na različitim računarima, tj. različite instance. U slučaju korisničkih naloga, ovo polje može da opiše grupu kojoj korisnik pripada. Ovo polje nije obavezno. n realm – za svaku zasebnu instalaciju Kerberos sistema definisan je jedinstveni domen (koji se u terminologiji Kerberosa naziva oblast – realm) koji opisuje sistem i razgraničava ga od bilo kog drugog Kerberos okruženja. Prema konvenciji, Kerberos oblast najčešće odgovara DNS imenu domena organizacije, ali se označava velikim slovima. Na primer, oblast za DNS domen mk. co. yu označava se kao MK. CO. YU) Sigurnosni protokoli Slide 59 of 69

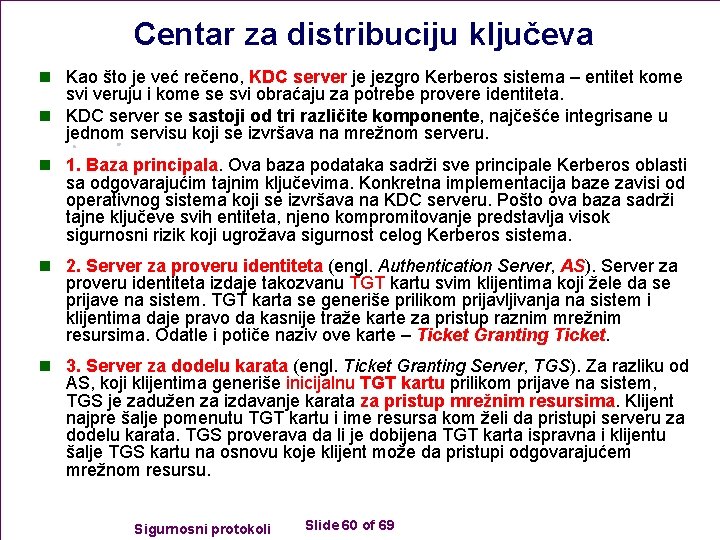

Centar za distribuciju ključeva n Kao što je već rečeno, KDC server je jezgro Kerberos sistema – entitet kome svi veruju i kome se svi obraćaju za potrebe provere identiteta. n KDC server se sastoji od tri različite komponente, najčešće integrisane u jednom servisu koji se izvršava na mrežnom serveru. n 1. Baza principala. Ova baza podataka sadrži sve principale Kerberos oblasti sa odgovarajućim tajnim ključevima. Konkretna implementacija baze zavisi od operativnog sistema koji se izvršava na KDC serveru. Pošto ova baza sadrži tajne ključeve svih entiteta, njeno kompromitovanje predstavlja visok sigurnosni rizik koji ugrožava sigurnost celog Kerberos sistema. n 2. Server za proveru identiteta (engl. Authentication Server, AS). Server za proveru identiteta izdaje takozvanu TGT kartu svim klijentima koji žele da se prijave na sistem. TGT karta se generiše prilikom prijavljivanja na sistem i klijentima daje pravo da kasnije traže karte za pristup raznim mrežnim resursima. Odatle i potiče naziv ove karte – Ticket Granting Ticket. n 3. Server za dodelu karata (engl. Ticket Granting Server, TGS). Za razliku od AS, koji klijentima generiše inicijalnu TGT kartu prilikom prijave na sistem, TGS je zadužen za izdavanje karata za pristup mrežnim resursima. Klijent najpre šalje pomenutu TGT kartu i ime resursa kom želi da pristupi serveru za dodelu karata. TGS proverava da li je dobijena TGT karta ispravna i klijentu šalje TGS kartu na osnovu koje klijent može da pristupi odgovarajućem mrežnom resursu. Sigurnosni protokoli Slide 60 of 69

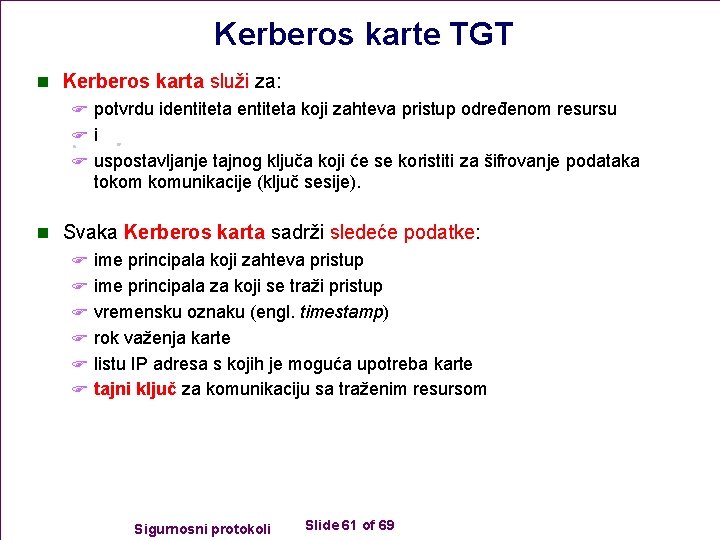

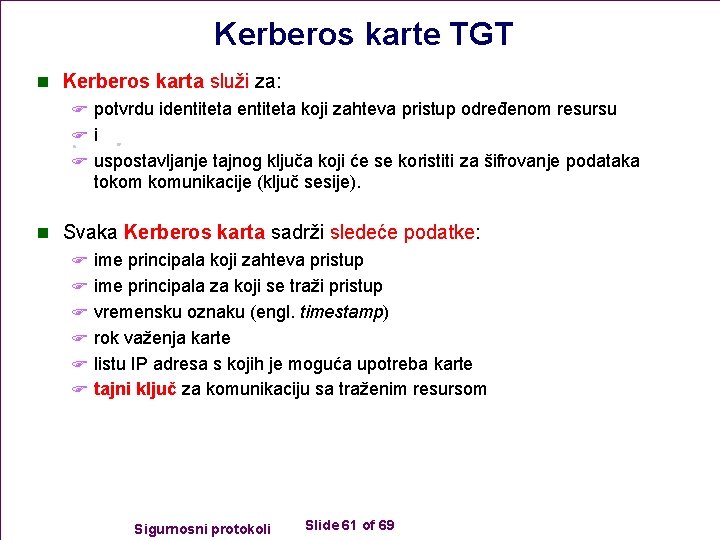

Kerberos karte TGT n Kerberos karta služi za: F potvrdu identiteta koji zahteva pristup određenom resursu F i F uspostavljanje tajnog ključa koji će se koristiti za šifrovanje podataka tokom komunikacije (ključ sesije). n Svaka Kerberos karta sadrži sledeće podatke: F ime principala koji zahteva pristup F ime principala za koji se traži pristup F vremensku oznaku (engl. timestamp) F rok važenja karte F listu IP adresa s kojih je moguća upotreba karte F tajni ključ za komunikaciju sa traženim resursom Sigurnosni protokoli Slide 61 of 69

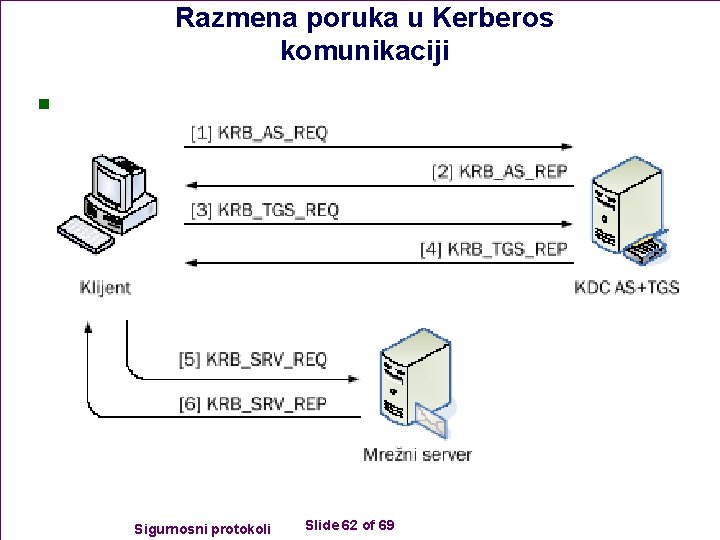

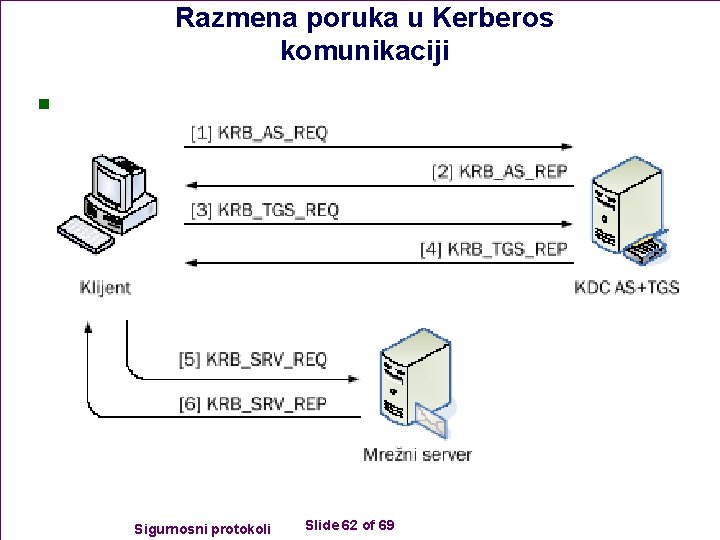

Razmena poruka u Kerberos komunikaciji n Sigurnosni protokoli Slide 62 of 69

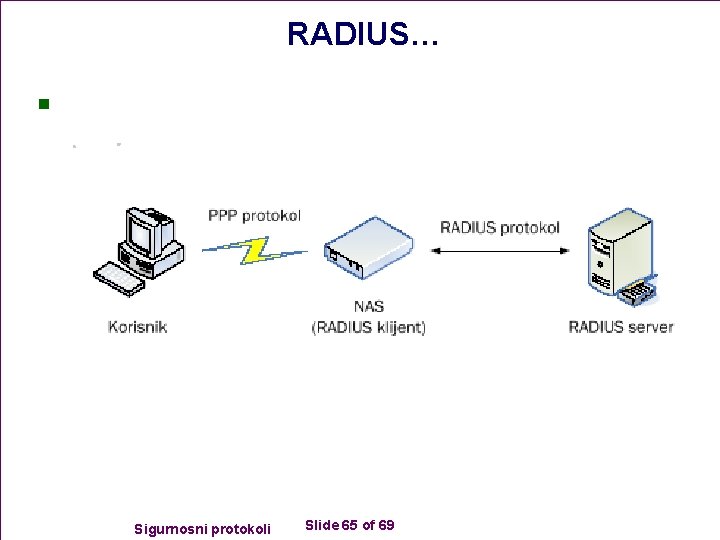

RADIUS n RADIUS (Remote Authentication Dial In User Service) n je AAA protokol, n tj. protokol koji se koristi za: F proveru identiteta F autorizaciju F i obračun usluga korisnika. n *AAA = authentication, authorization and accounting Sigurnosni protokoli Slide 63 of 69

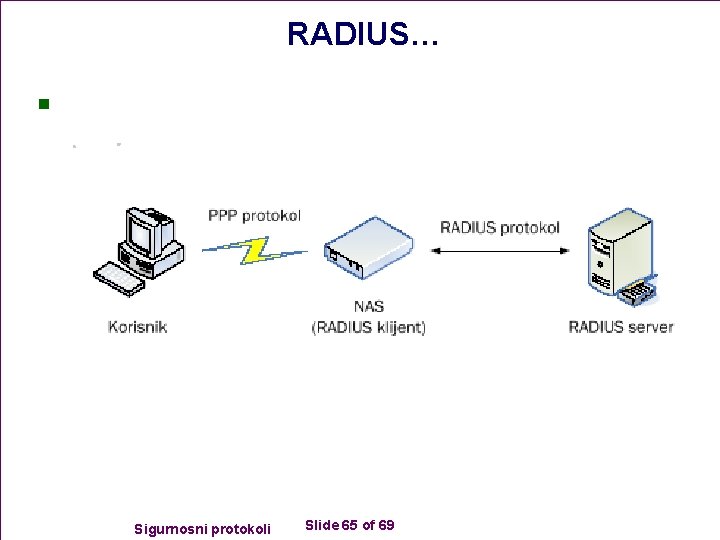

RADIUS… n Najčešće se koristi za proveru identiteta korisnika F na mrežnim uređajima, poput rutera i modema F koji, zbog ograničenih hardverskih resursa kojima F raspolažu, ne mogu da čuvaju veliki broj F parametara za proveru identiteta različitih korisnika n RADIUS obezbeđuje F mehanizam centralizovanog administriranja korisnika F što je jako pogodno u okruženjima F u kojima postoji potreba F za administriranjem velikog broja korisnika. Sigurnosni protokoli Slide 64 of 69

RADIUS… n Sigurnosni protokoli Slide 65 of 69

Literatura n D. Pleskonjić, N. Maček, B. Đorđević, M. Carić: n “Sigurnost računarskih sistema i mreža”, Mikro knjiga, Beograd, 2007. , ISBN: 978 -86 -7555 -305 -2, knjiga – udžbenik n http: //www. conwex. info/draganp/books_SRSi. M. html n http: //www. mk. co. yu/store/prikaz. php? ref=978 -86 -7555 -305 -2 n n Za predavanje 4: n Poglavlje 4: Sigurnosni protokoli n Dodatak A: Sigurnosni standardi i programi sertifikacije n Sigurnosni protokoli Slide 66 of 69

Literatura - nastavak n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -16 -5, knjiga - udžbenik n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - priručnik za laboratorijske vežbe”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -49 -1 n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - zbirka rešenih zadataka”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -55 -6 n http: //www. conwex. info/draganp/books. html Sigurnosni protokoli Slide 67 of 69

Dodatna literatura n Applied Cryptography n Bruce Schneier n John Wiley & Sons, 1995 n Cryptography and Network Security n William Stallings n Prentice Hall, 1998 The CISSP Prep Guide – Mastering the Ten Domains of Computer Security n Ronald L. Krutz, Russell Dean Vines n John Wiley & Sons, 2001 n n Druge knjige i razni online resursi n Napomena: tokom predavanja će biti naglašena dodatna literatura, po potrebi. Sigurnosni protokoli Slide 68 of 69

Pitanja n ? Sigurnosni protokoli Slide 69 of 69

Mrea economic model spreadsheet

Mrea economic model spreadsheet Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Mpš uprava za veterinarstvo

Mpš uprava za veterinarstvo Sarah pehar

Sarah pehar Osnovni sigurnosni upitnik

Osnovni sigurnosni upitnik Crm vs srm

Crm vs srm Srm dashboard

Srm dashboard Miho birimisa sap

Miho birimisa sap Vee exam 2020

Vee exam 2020 Beer color

Beer color Supplier self service

Supplier self service Srm foundation

Srm foundation Srm process flow

Srm process flow What is the meaning of “srm” in manuevering board?

What is the meaning of “srm” in manuevering board? Pr srm

Pr srm Hiros srm

Hiros srm Ventajas de la entrevista grupal

Ventajas de la entrevista grupal Translate

Translate Tema-tema teologi perjanjian lama

Tema-tema teologi perjanjian lama Ejemplos de delimitación de la investigación

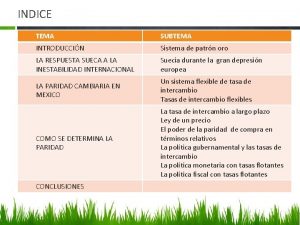

Ejemplos de delimitación de la investigación Subtema

Subtema Vadovaujamoji kurio nors darbo mintis

Vadovaujamoji kurio nors darbo mintis Contoh topik penelitian

Contoh topik penelitian Definisi kajian kualitatif

Definisi kajian kualitatif Carta a los efesios resumen

Carta a los efesios resumen Svjetovna tema

Svjetovna tema Curs practic de java

Curs practic de java Sentence of range

Sentence of range Hle človek opilý

Hle človek opilý Tema epifania

Tema epifania Pentecostes significa

Pentecostes significa Simbologia en bodas de sangre

Simbologia en bodas de sangre Esquema de dios

Esquema de dios Halldis moren vesaas dikt om døden

Halldis moren vesaas dikt om døden Contoh tema penelitian sejarah

Contoh tema penelitian sejarah Mga uri ng pormal na sanaysay

Mga uri ng pormal na sanaysay Tema distribuciones

Tema distribuciones Tema y rema ejemplos

Tema y rema ejemplos Srecni princ i druge bajke prepricano

Srecni princ i druge bajke prepricano @d.a.n.a.n.g w.a.h.y.u:lhttps://youtu.be/hkzaqqvyxm8

@d.a.n.a.n.g w.a.h.y.u:lhttps://youtu.be/hkzaqqvyxm8 Interpretacion la metamorfosis

Interpretacion la metamorfosis Zvuk kao ekoloska tema

Zvuk kao ekoloska tema Tema pedagogia

Tema pedagogia Testo argomentativo struttura

Testo argomentativo struttura Geologia

Geologia Stanari u slonu lektira

Stanari u slonu lektira Warehouse tema

Warehouse tema Amalie skram det røde gardin

Amalie skram det røde gardin Tema regional

Tema regional Zeleni pas likovi

Zeleni pas likovi Nastavna tema

Nastavna tema Begawan abyasa paweh jeneng marang arjuna

Begawan abyasa paweh jeneng marang arjuna Karaniwang paksa ng tulang korido

Karaniwang paksa ng tulang korido Tema 4

Tema 4 Il tema della follia nella letteratura

Il tema della follia nella letteratura Fuenteovejuna lenguaje

Fuenteovejuna lenguaje Nord e sud del mondo tema argomentativo

Nord e sud del mondo tema argomentativo Breza karakterizacija likova

Breza karakterizacija likova Youth gathering theme

Youth gathering theme Animales vertebrados con sistema digestivo completo

Animales vertebrados con sistema digestivo completo Turcin ponican basen

Turcin ponican basen Rivali gill harveyova osnova

Rivali gill harveyova osnova Zenidba milica barjaktara tekst

Zenidba milica barjaktara tekst Maksud sajak di palang besi

Maksud sajak di palang besi Temas para misiones

Temas para misiones Tipos de decimales infinitos

Tipos de decimales infinitos