Sigurnost raunarskih mrea SRM n Tema n Sigurnost

- Slides: 73

Sigurnost računarskih mreža (SRM) n Tema: n Sigurnost i zaštita operativnih sistema Slide 1 of 73

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Sigurnost i zaštita operativnih sistema Slide 2 of 73

Napomena n Ovo je skraćena verzija prezentacije /predavanja na temu n “Sigurnost i zaštita operativnih sistema” Sigurnost i zaštita operativnih sistema Slide 3 of 73

Sigurnost i zaštita operativnih sistema n Sadržaj poglavlja i predavanja: F 10. 1 Opšti pregled zaštite i sigurnosnih mehanizama F 10. 2 Sigurnost i zaštita operativnog sistema Linux F 10. 3 Sigurnost i zaštita operativnih sistema Windows 2000/XP/2003 Sigurnost i zaštita operativnih sistema Slide 4 of 73

Potrebna predznanja n Programiranje n Za primenu: F Računarske mreže i protokoli F Operativni sistemi F Sistemsko programiranje n Razvoj operativnih sistema i opšta znanja iz ove oblasti predmet su naše prethodne knjige, „Operativni sistemi: teorija, praksa i rešeni zadaci“ (Mikro knjiga, 2005). n Iz ove knjige steći ćete potrebna predznanja ukoliko naiđete na probleme pri čitanju ovog poglavlja. Sigurnost i zaštita operativnih sistema Slide 5 of 73

10. 1 Opšti pregled zaštite i sigurnosnih mehanizama n Zaštita se, u kontekstu operativnih sistema, odnosi na: F kontrolu pristupa F programa, procesa i korisnika F resursima operativnog sistema. n Operativni sistem upravlja raznim objektima koji mogu biti: F hardverski (procesor, memorija, diskovi) i F softverski (datoteka, program, semafor). n Svaki objekat ima jedinstveno ime F može mu se pristupati F preko precizno definisanog skup operacija. n Problem zaštite svodi se: F na kontrolu pristupa objektima operativnog sistema: F objektima mogu pristupati samo oni korisnici koji na to imaju pravo, F to jest koji su ovlašćeni, F i nad objektom mogu izvršiti samo operacije F koje pripadaju dozvoljenom skupu operacija Sigurnost i zaštita operativnih sistema Slide 6 of 73

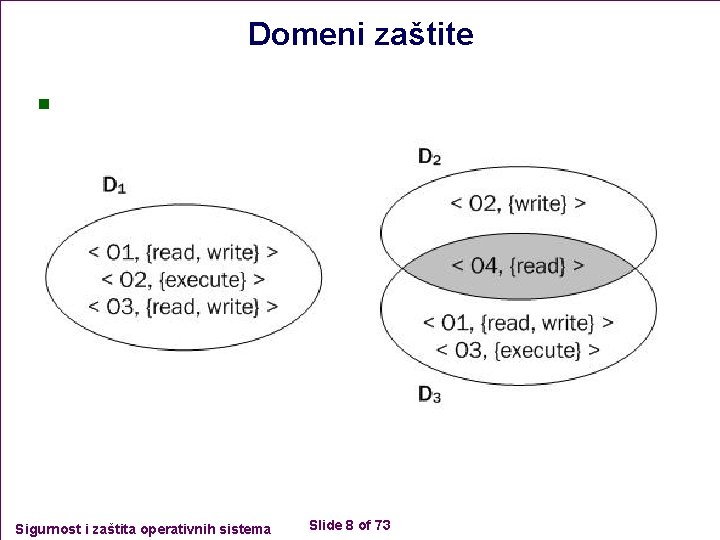

Domeni zaštite i matrice prava pristupa n Svaki domen F definiše skup objekata F i sve operacije F koje se mogu obaviti nad tim objektom. n Mogućnost F da se izvrši operacija nad objektom F nazvaćemo pravo pristupa (engl. access right). n Domen je kolekcija prava pristupa F koja su definisana parovima F (ime objekta, skup prava) Sigurnost i zaštita operativnih sistema Slide 7 of 73

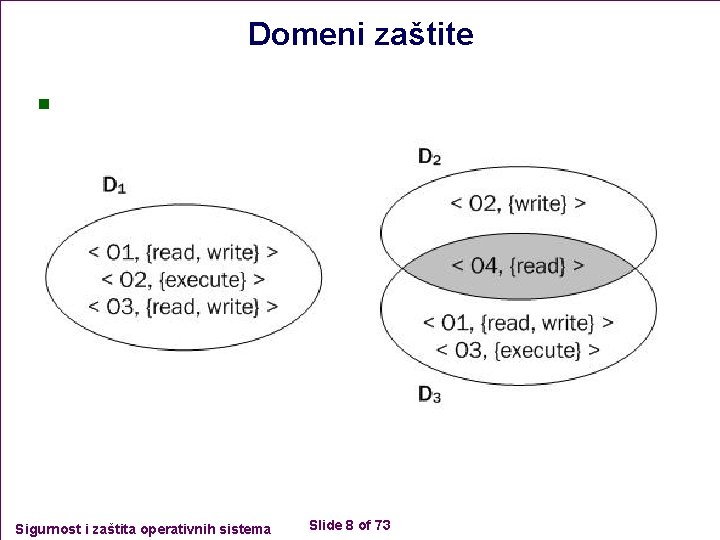

Domeni zaštite n Sigurnost i zaštita operativnih sistema Slide 8 of 73

Domeni zaštite. . . n Alokacija procesa u domene n može biti statička ili dinamička, n a sam domen može da se realizuje na različite načine: F svaki korisnik može biti domen F svaki proces može biti domen F svaka procedura može biti domen n Svaki sistem (OS) F koji ima dva režima rada (korisnički i sistemski) F mora da ima najmanje dva domena: F korisnički i sistemski. Sigurnost i zaštita operativnih sistema Slide 9 of 73

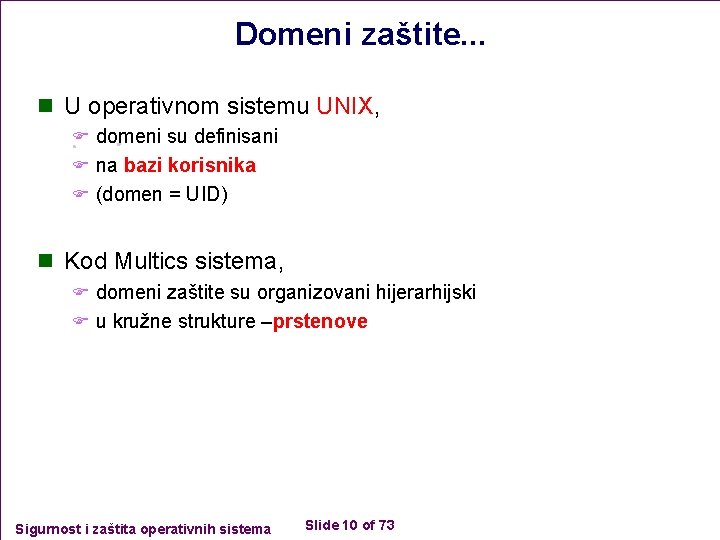

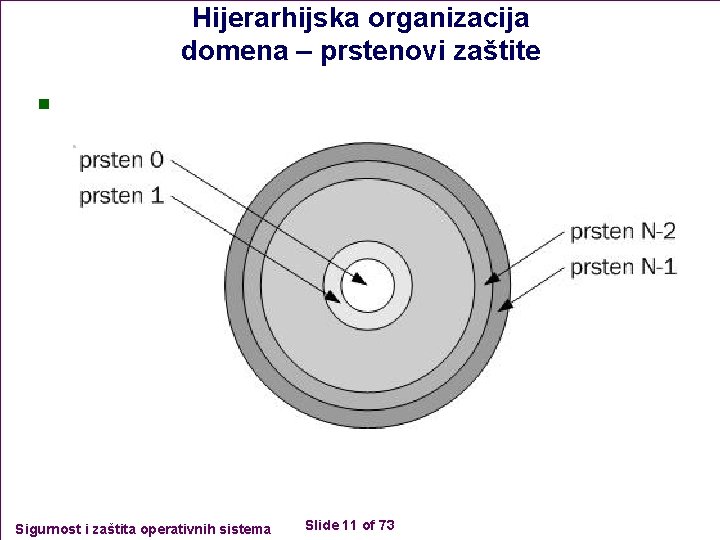

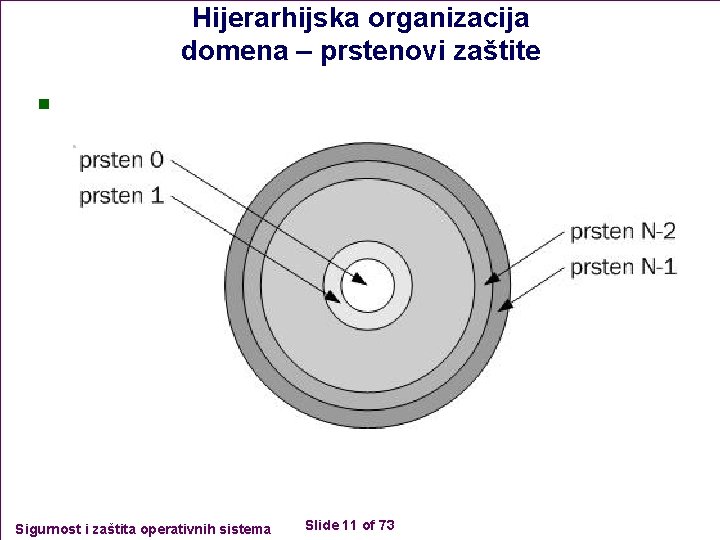

Domeni zaštite. . . n U operativnom sistemu UNIX, F domeni su definisani F na bazi korisnika F (domen = UID) n Kod Multics sistema, F domeni zaštite su organizovani hijerarhijski F u kružne strukture –prstenove Sigurnost i zaštita operativnih sistema Slide 10 of 73

Hijerarhijska organizacija domena – prstenovi zaštite n Sigurnost i zaštita operativnih sistema Slide 11 of 73

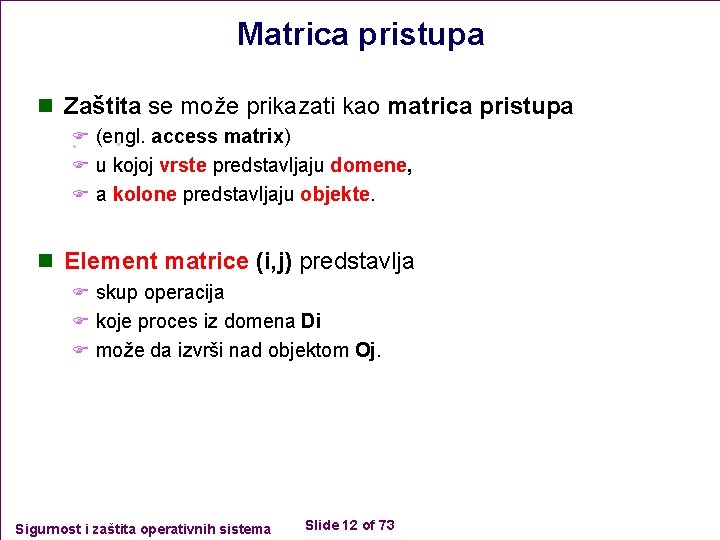

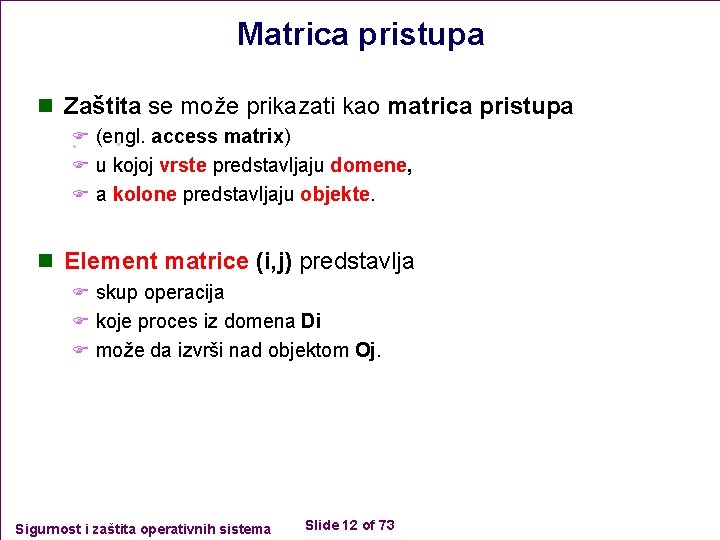

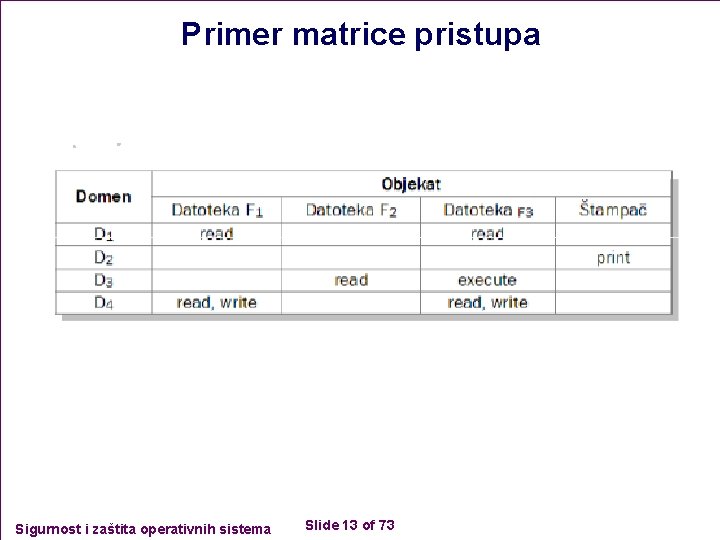

Matrica pristupa n Zaštita se može prikazati kao matrica pristupa F (engl. access matrix) F u kojoj vrste predstavljaju domene, F a kolone predstavljaju objekte. n Element matrice (i, j) predstavlja F skup operacija F koje proces iz domena Di F može da izvrši nad objektom Oj. Sigurnost i zaštita operativnih sistema Slide 12 of 73

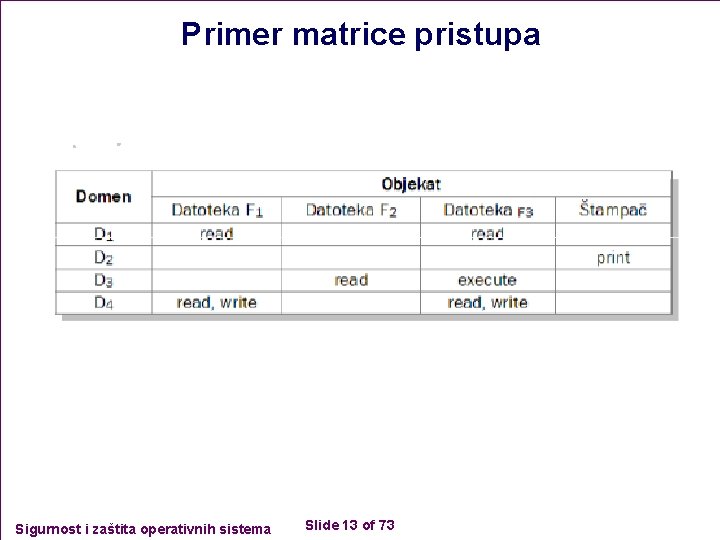

Primer matrice pristupa Sigurnost i zaštita operativnih sistema Slide 13 of 73

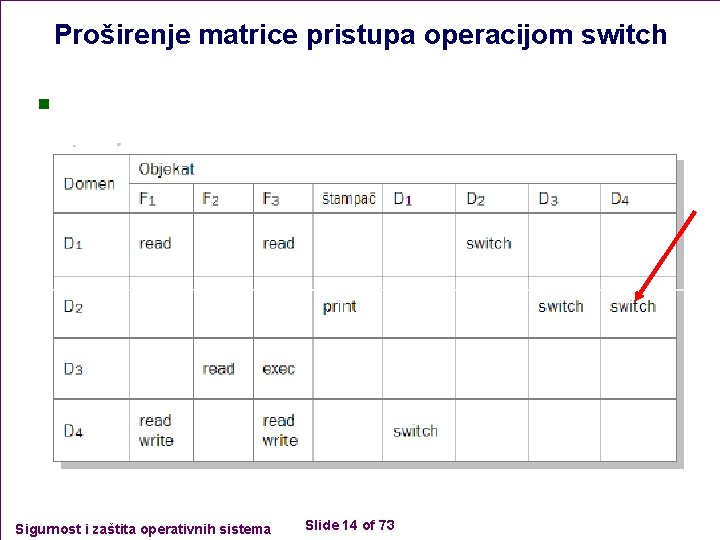

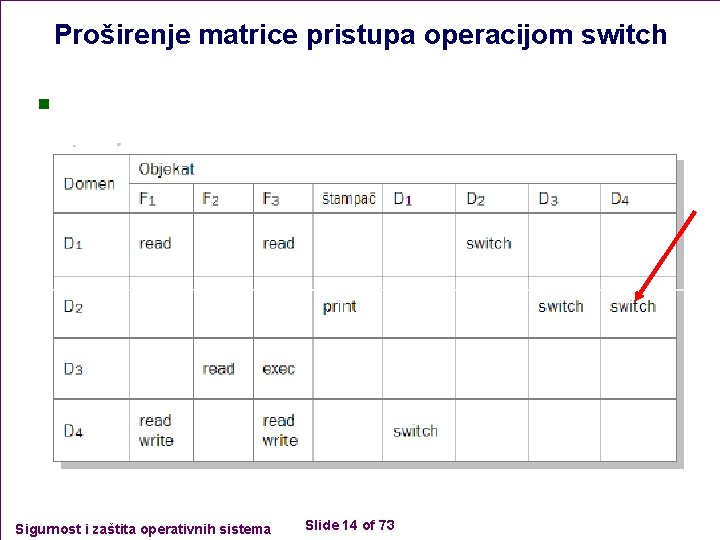

Proširenje matrice pristupa operacijom switch n Sigurnost i zaštita operativnih sistema Slide 14 of 73

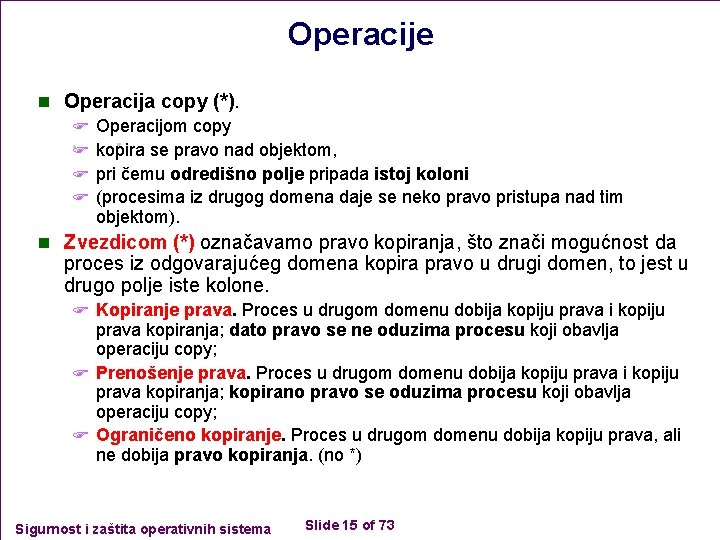

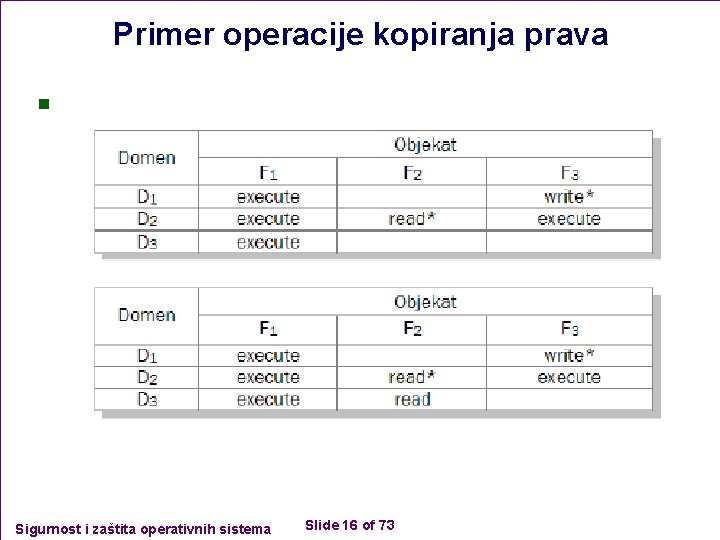

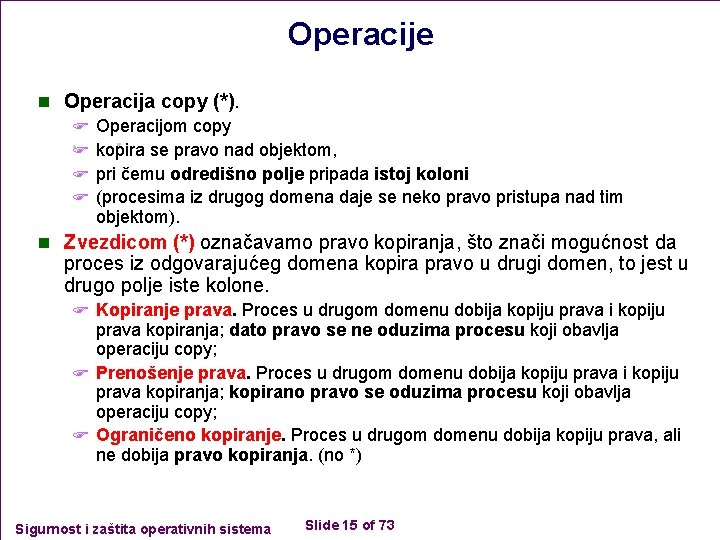

Operacije n Operacija copy (*). F Operacijom copy F kopira se pravo nad objektom, F pri čemu odredišno polje pripada istoj koloni F (procesima iz drugog domena daje se neko pravo pristupa nad tim objektom). n Zvezdicom (*) označavamo pravo kopiranja, što znači mogućnost da proces iz odgovarajućeg domena kopira pravo u drugi domen, to jest u drugo polje iste kolone. F Kopiranje prava. Proces u drugom domenu dobija kopiju prava i kopiju prava kopiranja; dato pravo se ne oduzima procesu koji obavlja operaciju copy; F Prenošenje prava. Proces u drugom domenu dobija kopiju prava i kopiju prava kopiranja; kopirano pravo se oduzima procesu koji obavlja operaciju copy; F Ograničeno kopiranje. Proces u drugom domenu dobija kopiju prava, ali ne dobija pravo kopiranja. (no *) Sigurnost i zaštita operativnih sistema Slide 15 of 73

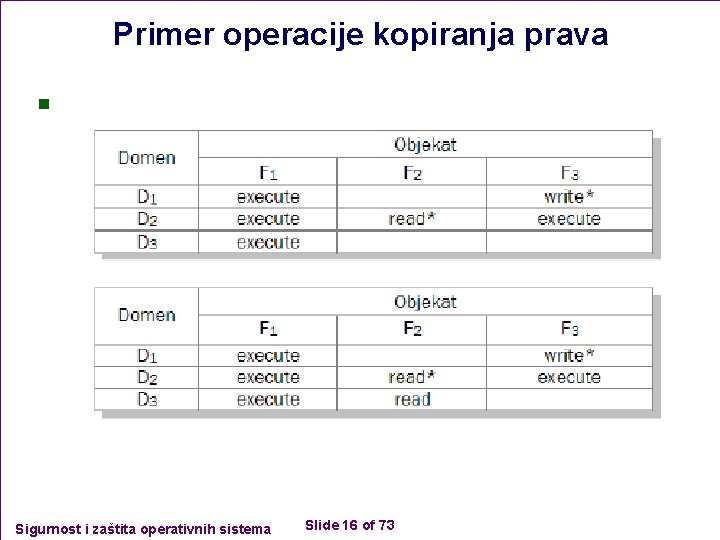

Primer operacije kopiranja prava n Sigurnost i zaštita operativnih sistema Slide 16 of 73

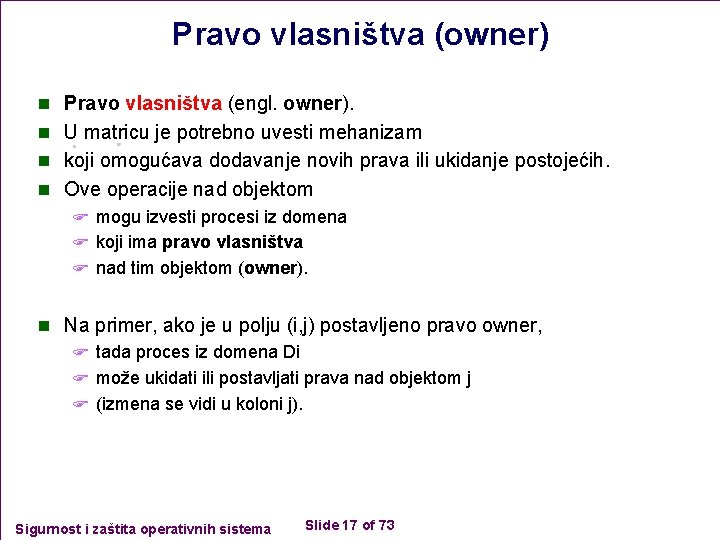

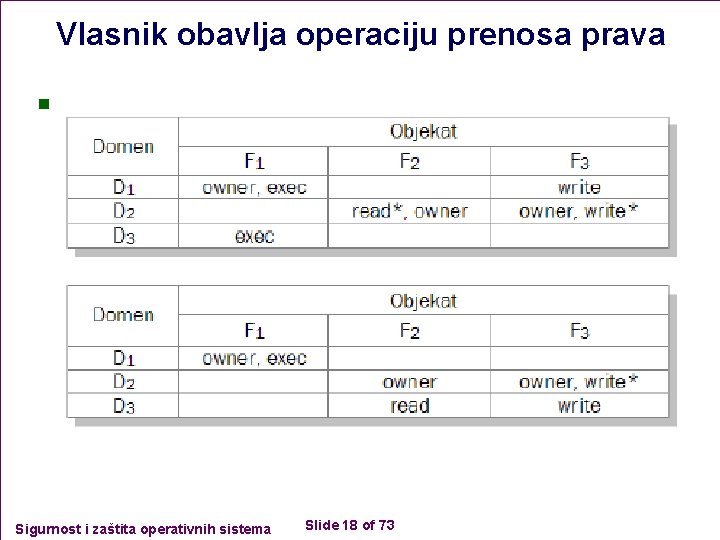

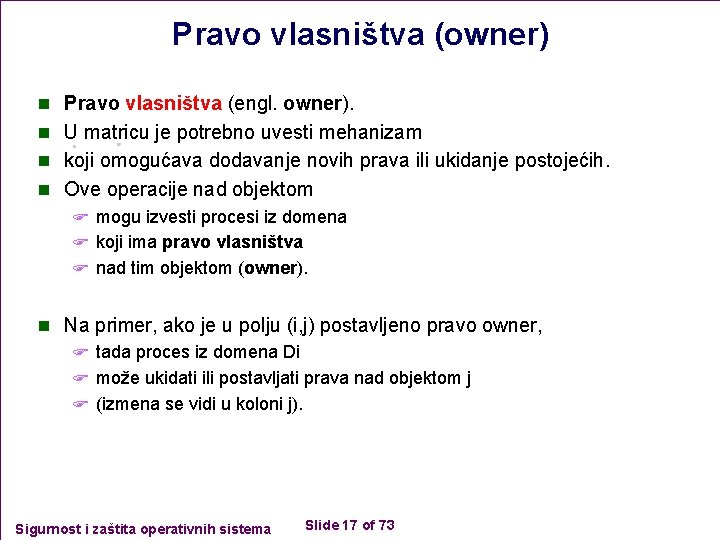

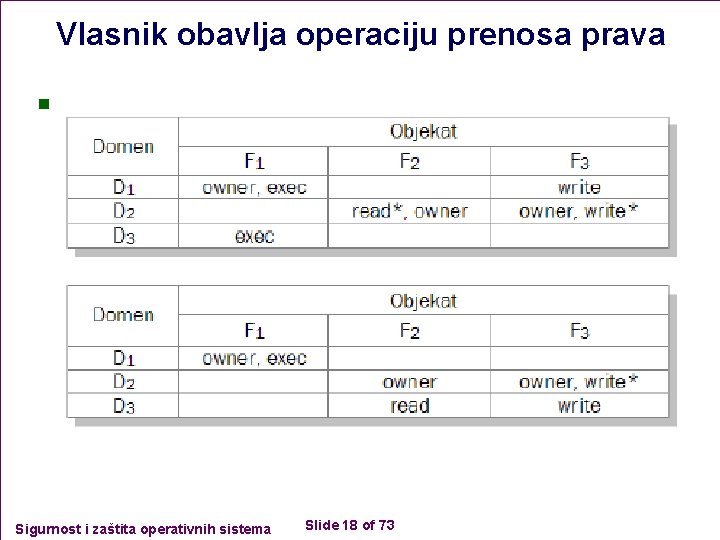

Pravo vlasništva (owner) n Pravo vlasništva (engl. owner). n U matricu je potrebno uvesti mehanizam n koji omogućava dodavanje novih prava ili ukidanje postojećih. n Ove operacije nad objektom F mogu izvesti procesi iz domena F koji ima pravo vlasništva F nad tim objektom (owner). n Na primer, ako je u polju (i, j) postavljeno pravo owner, F tada proces iz domena Di F može ukidati ili postavljati prava nad objektom j F (izmena se vidi u koloni j). Sigurnost i zaštita operativnih sistema Slide 17 of 73

Vlasnik obavlja operaciju prenosa prava n Sigurnost i zaštita operativnih sistema Slide 18 of 73

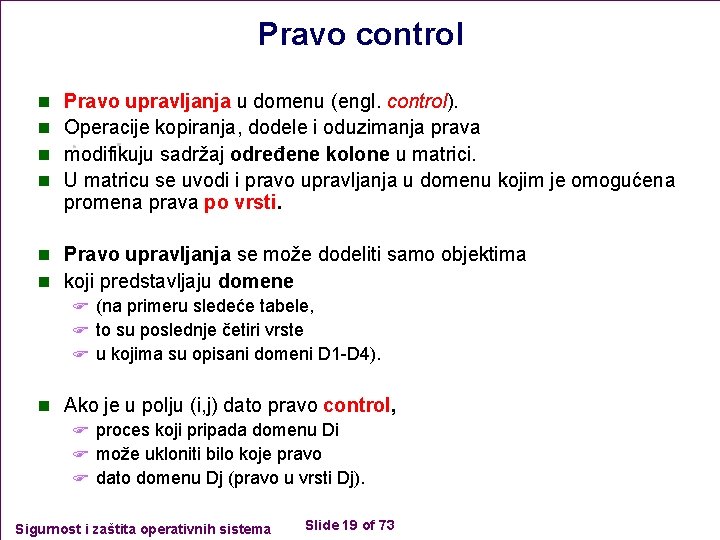

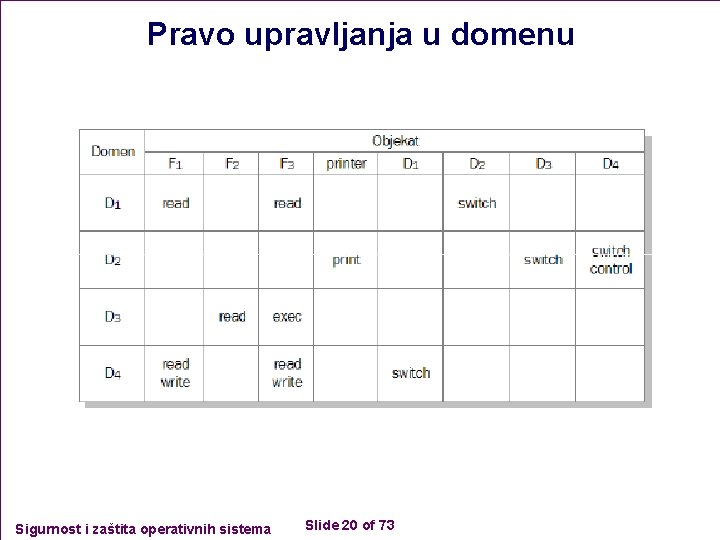

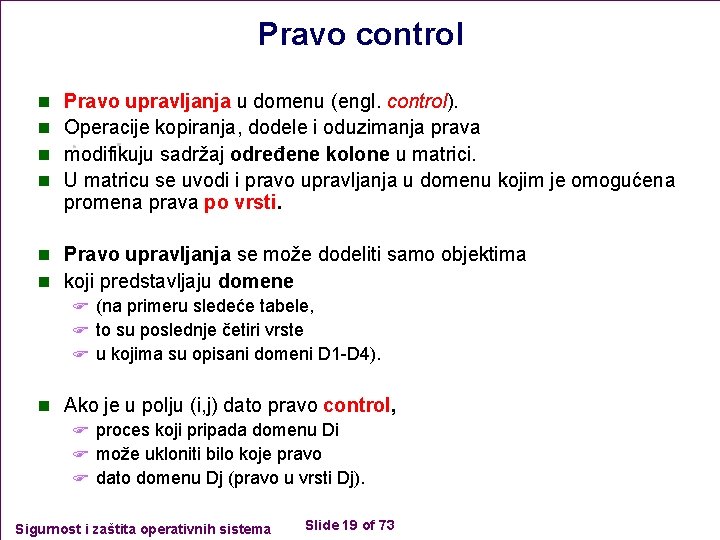

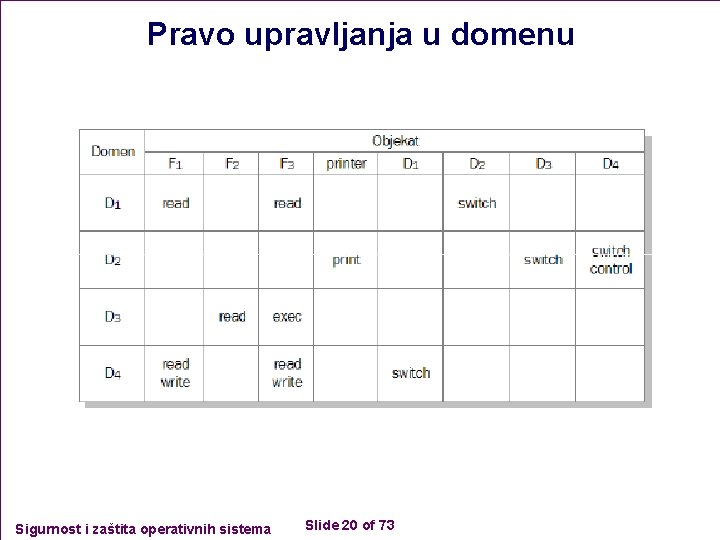

Pravo control n n Pravo upravljanja u domenu (engl. control). Operacije kopiranja, dodele i oduzimanja prava modifikuju sadržaj određene kolone u matrici. U matricu se uvodi i pravo upravljanja u domenu kojim je omogućena promena prava po vrsti. n Pravo upravljanja se može dodeliti samo objektima n koji predstavljaju domene F (na primeru sledeće tabele, F to su poslednje četiri vrste F u kojima su opisani domeni D 1 -D 4). n Ako je u polju (i, j) dato pravo control, F proces koji pripada domenu Di F može ukloniti bilo koje pravo F dato domenu Dj (pravo u vrsti Dj). Sigurnost i zaštita operativnih sistema Slide 19 of 73

Pravo upravljanja u domenu Sigurnost i zaštita operativnih sistema Slide 20 of 73

Implementacija matrice prava pristupa n Globalna tabela n Lista za kontrolu pristupa objektima n Lista mogućnosti domena n Mehanizam ključeva Sigurnost i zaštita operativnih sistema Slide 21 of 73

Globalna tabela n Prvi i najprostiji slučaj je F realizacija matrice pristupa F pomoću globalne tabele F koja se sastoji od skupa uređenih trojki F (domen, objekat, skup prava). n Pre nego što proces F iz domena Di izvrši operaciju Sk nad objektom Oj, F u globalnoj tabeli se traži odgovarajuća uređena trojka (Di, Oj, S), F takva da Sk pripada skupu prava S. n Ukoliko se takva trojka nađe, operacija se izvršava. F U suprotnom, sistem odbija da izvrši operaciju. F Prednost ove metode je centralizacija zaštite na nivou sistema, F a nedostatak - veličina tabele; F pretraživanje globalne tabele unosi veliko vremensko premašenje Sigurnost i zaštita operativnih sistema Slide 22 of 73

Lista za kontrolu pristupa objektima n Matrica pristupa može se implementirati F i pomoću liste za kontrolu pristupa objektima (engl. access list). F Posebna lista kontrole pristupa formira se za svaki objekat sistema F i odgovara jednoj koloni matrice pristupa. n Listu čini skup uređenih parova (domen, skup prava) – F u listi su opisani svi domeni koji nad tim objektom imaju neka prava, F a domeni bez prava se ne uključuju. n Lista se može dopuniti listom podrazumevanih prava (engl. default). F Jednostavno rečeno, lista opisuje operacije F koje procesi koji pripadaju različitim domenima mogu F izvršiti nad tim objektom. n Liste za kontrolu pristupa su korisniku najpodesnije, F jer vlasnik objekta može određenim domenima F jednostavno dodeliti ili oduzeti prava nad tim objektom. F Pri određivanju ukupnih prava domena moraju se analizirati svi objekti. Sigurnost i zaštita operativnih sistema Slide 23 of 73

Lista mogućnosti domena n Treći način implementacije matrice pristupa F jeste korišćenje liste mogućnosti domena F Lista mogućnosti (engl. capability list) F formira se za svaki domen F i odgovara jednoj vrsti matrice prava pristupa. n Listu čini skup uređenih parova (objekat, pravo pristupa) – n u listi su opisani svi objekti nad kojima taj domen ima neka prava. n Jednostavno rečeno, F lista sposobnosti jednog domena F opisuje operacije koje procesi tog domena F mogu izvršiti nad različitim objektima. n S korisničke tačke gledišta, liste mogućnosti F nisu najpodesnije za korišćenje, F ali su pogodne za lokalizaciju informacija pri analizi prava domena. Sigurnost i zaštita operativnih sistema Slide 24 of 73

Mehanizam ključeva n Mehanizam ključeva (engl. lock-key) F predstavlja kompromis F prethodna dva načina implementacije matrice pristupa. n Svakom objektu se dodeli lista bravica (engl. lock), F a svakom domenu lista ključeva (engl. key). F Ključevi i bravice su jedinstveni nizovi bitova. n Proces iz domena može pristupiti objektu F samo ako njegov ključ odgovara jednoj od bravica objekta. F Ovaj mehanizam je fleksibilan i efektivan, F zavisno od veličine ključeva. F Prava se mogu jednostavno oduzeti F izmenom bitova koji čine bravicu. Sigurnost i zaštita operativnih sistema Slide 25 of 73

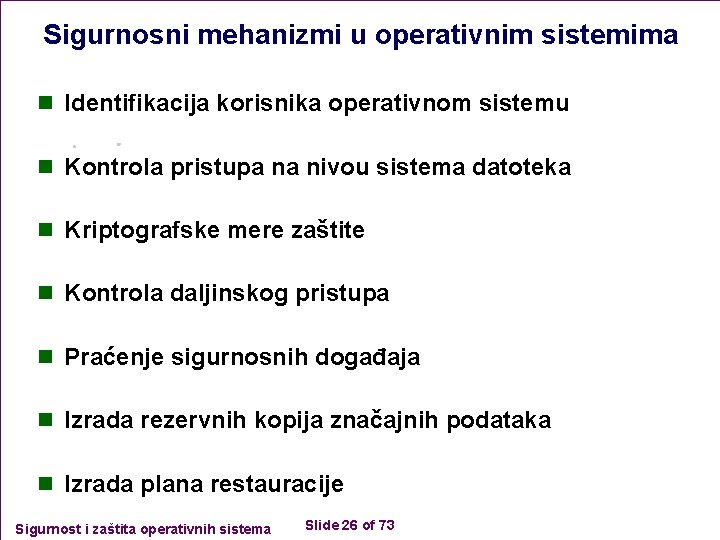

Sigurnosni mehanizmi u operativnim sistemima n Identifikacija korisnika operativnom sistemu n Kontrola pristupa na nivou sistema datoteka n Kriptografske mere zaštite n Kontrola daljinskog pristupa n Praćenje sigurnosnih događaja n Izrada rezervnih kopija značajnih podataka n Izrada plana restauracije Sigurnost i zaštita operativnih sistema Slide 26 of 73

Rangovi sigurnosti n Nacionalni centar za sigurnost računara F (The National Computer Security Center, NCSC) F osnovan je 1981. godine F kao deo Nacionalne agencije za sigurnost (NSA) F pri Ministarstvu odbrane USA (Do. D), F kako bi pomogao pri zaštiti svojine i ličnih podataka F u računarskim sistemima vlade, korporacija i kućnih korisnika. n NCSC je definisao nekoliko rangova, tj. nivoa sigurnosti, F kojima se može ukazati na stepen zaštite F komercijalnih operativnih sistema, mrežnih komponenata i aplikacija. n Ovo sigurnosno rangiranje, F zasnovano na Kriterijumu ocene F pouzdanih računarskih sistema Ministarstva odbrane F (Trusted Computer System Evaluation Criteria, TCSEC), F definisano je 1983. godine, i zove se “narandžasta knjiga” F (The Orange Book). n http: //www. radium. ncsc. mil Sigurnost i zaštita operativnih sistema Slide 27 of 73

Nivoi sigurnosti n A 1 – Verified Design (proverena arhitektura); n B 3 – Security Domains (domeni sigurnosti); n B 2 – Structured Protection (strukturirana zaštita); n B 1 – Labeled Security Protection (označena sigurnosna zaštita); n C 2 – Controlled Access Protection (zaštita kontrolisanim pristupom); n C 1 – Discretionary Access Protection (diskreciona zaštita pristupa); n D – Minimal Protection (minimalna zaštita) Sigurnost i zaštita operativnih sistema Slide 28 of 73

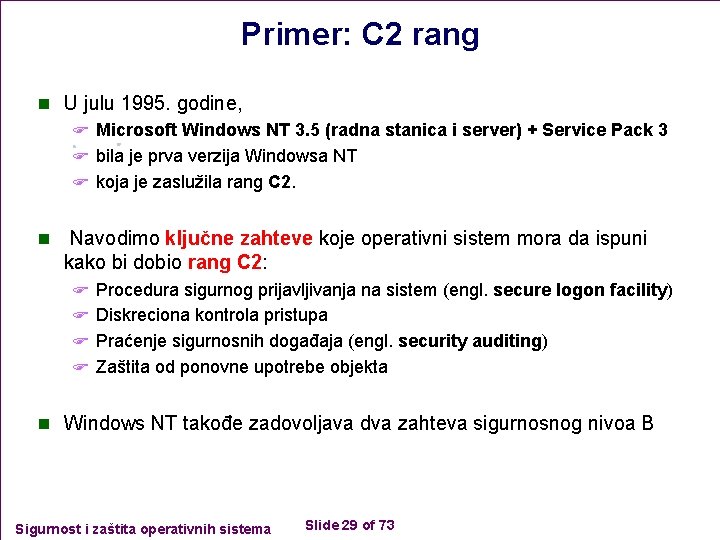

Primer: C 2 rang n U julu 1995. godine, F Microsoft Windows NT 3. 5 (radna stanica i server) + Service Pack 3 F bila je prva verzija Windowsa NT F koja je zaslužila rang C 2. n Navodimo ključne zahteve koje operativni sistem mora da ispuni kako bi dobio rang C 2: F Procedura sigurnog prijavljivanja na sistem (engl. secure logon facility) F Diskreciona kontrola pristupa F Praćenje sigurnosnih događaja (engl. security auditing) F Zaštita od ponovne upotrebe objekta n Windows NT takođe zadovoljava dva zahteva sigurnosnog nivoa B Sigurnost i zaštita operativnih sistema Slide 29 of 73

10. 2. Sigurnost i zaštita operativnog sistema Linux n Linus Torvalds je 1991. započeo rad na novom operativnom sistemu koji objedinjuje System V R 4 i BSD UNIX standarde. Svoj rad je objavio na Internetu i podsticao je druge programere širom sveta da se priključe njegovom daljem razvoju. n Linux je višekorisnički, višeprocesni operativni sistem sa potpunim skupom alata kompatibilnih sa UNIX-om, projektovan tako da poštuje relevantne POSIX standarde. Linux sistemi podržavaju tradicionalnu semantiku UNIX-a i potpuno implementiraju standardni UNIX-ov mrežni model. Linux je raspoloživ kao besplatan operativni sistem licenciran GNU Opštom javnom licencom (GNU General Public Licence, GPL). Izvorni kôd Linux sistema javno je dostupan i može se izmeniti tako da odgovara specifičnim potrebama. Linux se može slobodno distribuirati među korisnicima. Brojne profitne i neprofitne organizacije nude Linux u obliku različitih distribucija; distribucije Linuxa sadrže kolekciju CD ili DVD medijuma na kojima se nalaze operativni sistem, izvorni kôd, dokumentacija, i štampana uputstva za instaliranje i upotrebu sistema. Cene ovakvih distribucija su u većini slučajeva simbolične, osim ako se u distribuciji nalazi komercijalni softver ili je distribucija specifične namene. Sigurnost i zaštita operativnih sistema Slide 30 of 73

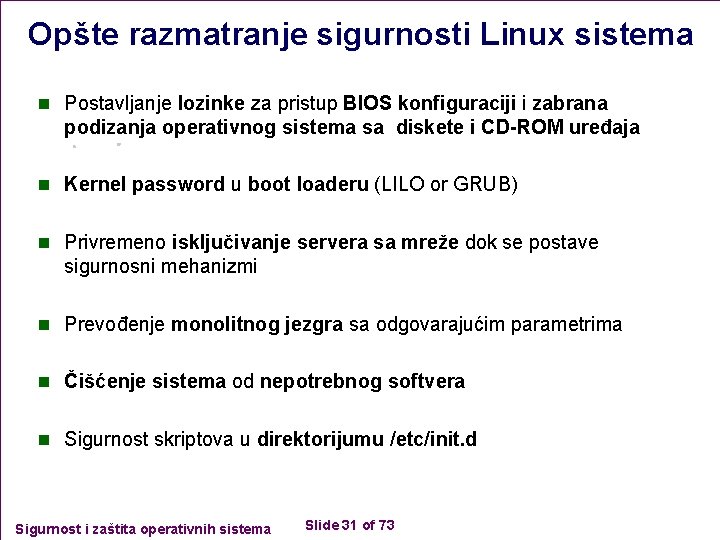

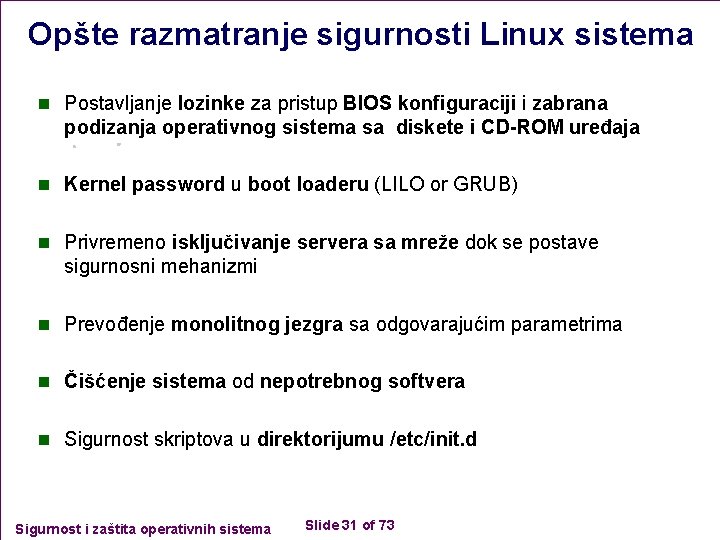

Opšte razmatranje sigurnosti Linux sistema n Postavljanje lozinke za pristup BIOS konfiguraciji i zabrana podizanja operativnog sistema sa diskete i CD-ROM uređaja n Kernel password u boot loaderu (LILO or GRUB) n Privremeno isključivanje servera sa mreže dok se postave sigurnosni mehanizmi n Prevođenje monolitnog jezgra sa odgovarajućim parametrima n Čišćenje sistema od nepotrebnog softvera n Sigurnost skriptova u direktorijumu /etc/init. d Sigurnost i zaštita operativnih sistema Slide 31 of 73

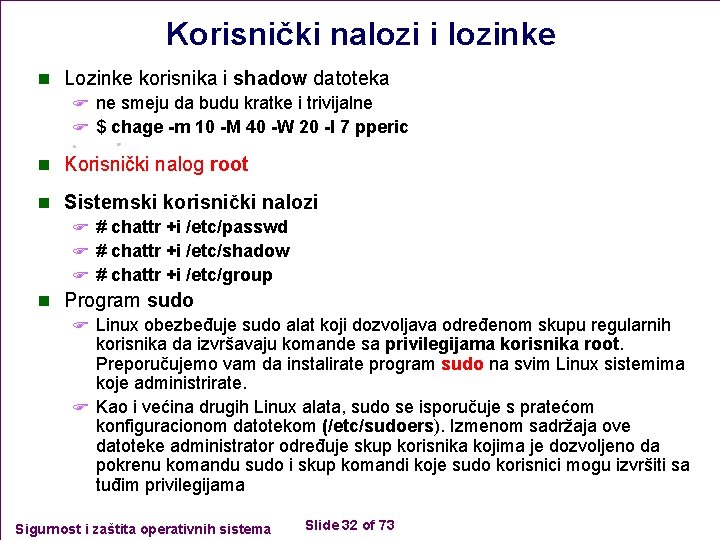

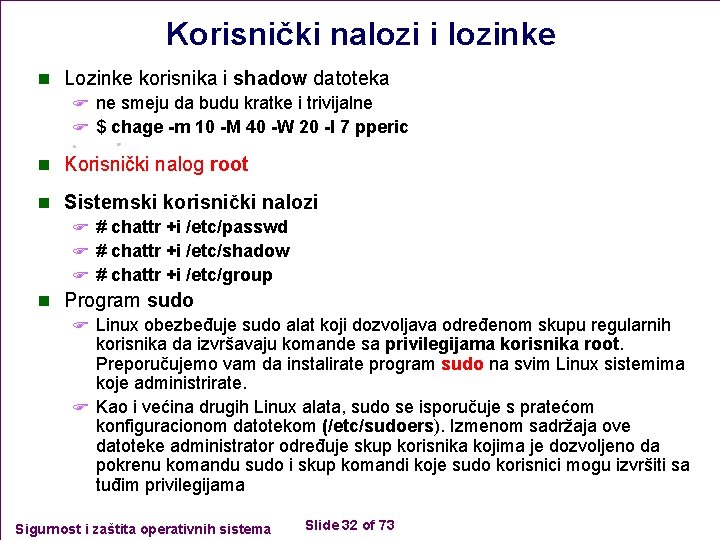

Korisnički nalozi i lozinke n Lozinke korisnika i shadow datoteka F ne smeju da budu kratke i trivijalne F $ chage -m 10 -M 40 -W 20 -I 7 pperic n Korisnički nalog root n Sistemski korisnički nalozi F # chattr +i /etc/passwd F # chattr +i /etc/shadow F # chattr +i /etc/group n Program sudo F Linux obezbeđuje sudo alat koji dozvoljava određenom skupu regularnih korisnika da izvršavaju komande sa privilegijama korisnika root. Preporučujemo vam da instalirate program sudo na svim Linux sistemima koje administrirate. F Kao i većina drugih Linux alata, sudo se isporučuje s pratećom konfiguracionom datotekom (/etc/sudoers). Izmenom sadržaja ove datoteke administrator određuje skup korisnika kojima je dozvoljeno da pokrenu komandu sudo i skup komandi koje sudo korisnici mogu izvršiti sa tuđim privilegijama Sigurnost i zaštita operativnih sistema Slide 32 of 73

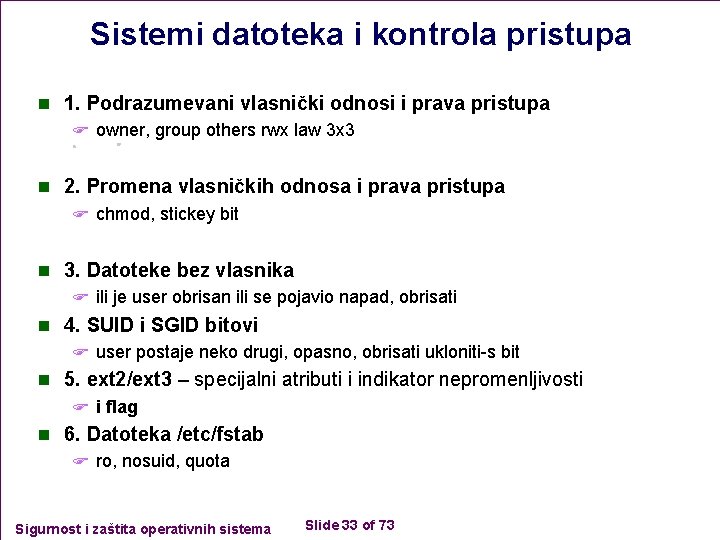

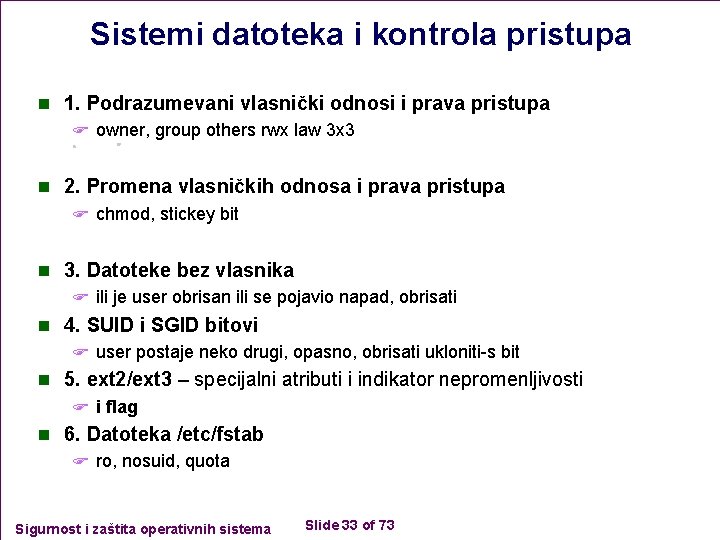

Sistemi datoteka i kontrola pristupa n 1. Podrazumevani vlasnički odnosi i prava pristupa F owner, group others rwx law 3 x 3 n 2. Promena vlasničkih odnosa i prava pristupa F chmod, stickey bit n 3. Datoteke bez vlasnika F ili je user obrisan ili se pojavio napad, obrisati n 4. SUID i SGID bitovi F user postaje neko drugi, opasno, obrisati ukloniti-s bit n 5. ext 2/ext 3 – specijalni atributi i indikator nepromenljivosti F i flag n 6. Datoteka /etc/fstab F ro, nosuid, quota Sigurnost i zaštita operativnih sistema Slide 33 of 73

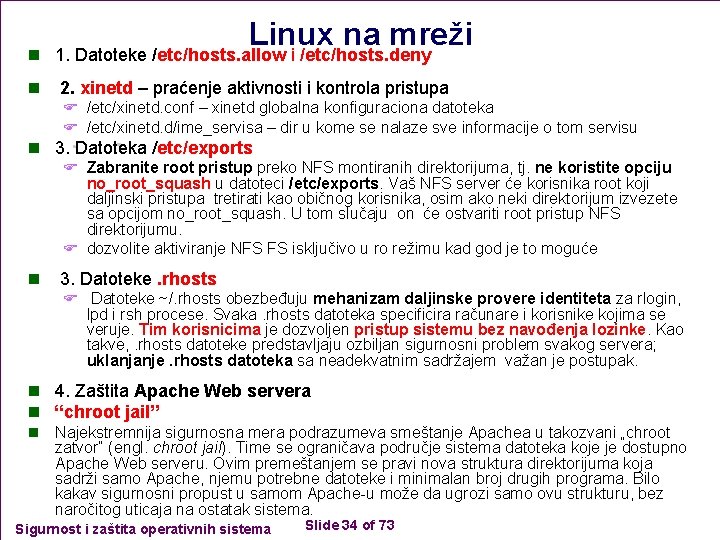

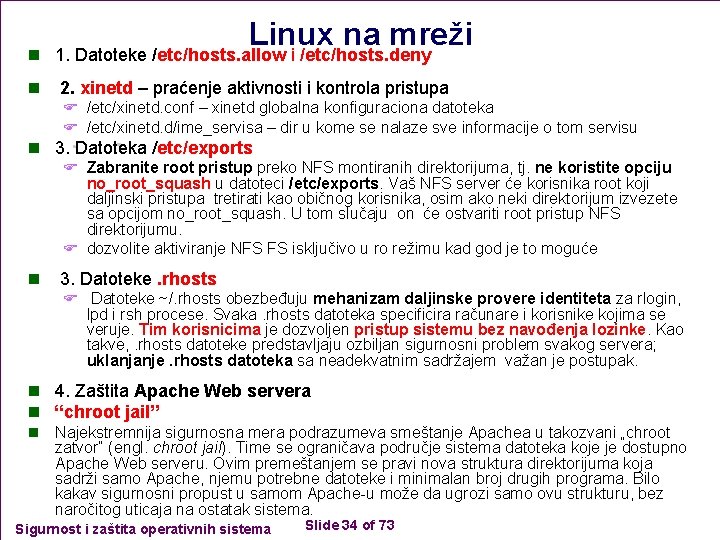

Linux na mreži n 1. Datoteke /etc/hosts. allow i /etc/hosts. deny n 2. xinetd – praćenje aktivnosti i kontrola pristupa F /etc/xinetd. conf – xinetd globalna konfiguraciona datoteka F /etc/xinetd. d/ime_servisa – dir u kome se nalaze sve informacije o tom servisu n 3. Datoteka /etc/exports F Zabranite root pristup preko NFS montiranih direktorijuma, tj. ne koristite opciju no_root_squash u datoteci /etc/exports. Vaš NFS server će korisnika root koji daljinski pristupa tretirati kao običnog korisnika, osim ako neki direktorijum izvezete sa opcijom no_root_squash. U tom slučaju on će ostvariti root pristup NFS direktorijumu. F dozvolite aktiviranje NFS FS isključivo u ro režimu kad god je to moguće n 3. Datoteke. rhosts F Datoteke ~/. rhosts obezbeđuju mehanizam daljinske provere identiteta za rlogin, lpd i rsh procese. Svaka. rhosts datoteka specificira računare i korisnike kojima se veruje. Tim korisnicima je dozvoljen pristup sistemu bez navođenja lozinke. Kao takve, . rhosts datoteke predstavljaju ozbiljan sigurnosni problem svakog servera; uklanjanje. rhosts datoteka sa neadekvatnim sadržajem važan je postupak. n 4. Zaštita Apache Web servera n “chroot jail” n Najekstremnija sigurnosna mera podrazumeva smeštanje Apachea u takozvani „chroot zatvor“ (engl. chroot jail). Time se ograničava područje sistema datoteka koje je dostupno Apache Web serveru. Ovim premeštanjem se pravi nova struktura direktorijuma koja sadrži samo Apache, njemu potrebne datoteke i minimalan broj drugih programa. Bilo kakav sigurnosni propust u samom Apache-u može da ugrozi samo ovu strukturu, bez naročitog uticaja na ostatak sistema. Sigurnost i zaštita operativnih sistema Slide 34 of 73

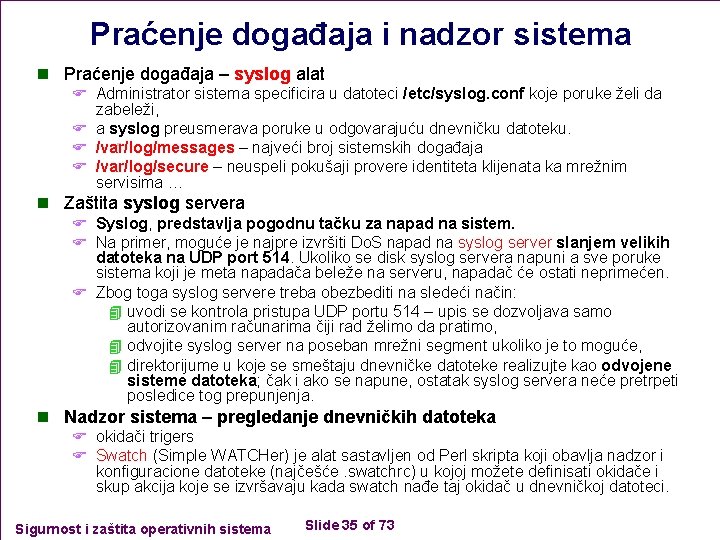

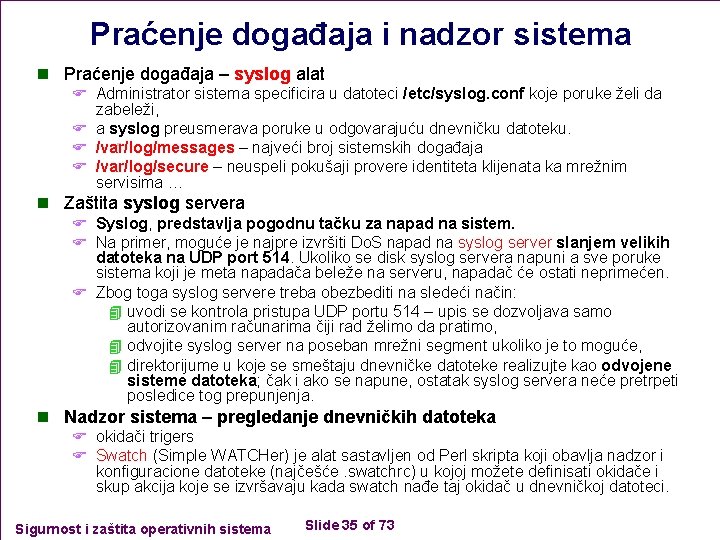

Praćenje događaja i nadzor sistema n Praćenje događaja – syslog alat F Administrator sistema specificira u datoteci /etc/syslog. conf koje poruke želi da zabeleži, F a syslog preusmerava poruke u odgovarajuću dnevničku datoteku. F /var/log/messages – najveći broj sistemskih događaja F /var/log/secure – neuspeli pokušaji provere identiteta klijenata ka mrežnim servisima … n Zaštita syslog servera F Syslog, predstavlja pogodnu tačku za napad na sistem. F Na primer, moguće je najpre izvršiti Do. S napad na syslog server slanjem velikih datoteka na UDP port 514. Ukoliko se disk syslog servera napuni a sve poruke sistema koji je meta napadača beleže na serveru, napadač će ostati neprimećen. F Zbog toga syslog servere treba obezbediti na sledeći način: 4 uvodi se kontrola pristupa UDP portu 514 – upis se dozvoljava samo autorizovanim računarima čiji rad želimo da pratimo, 4 odvojite syslog server na poseban mrežni segment ukoliko je to moguće, 4 direktorijume u koje se smeštaju dnevničke datoteke realizujte kao odvojene sisteme datoteka; čak i ako se napune, ostatak syslog servera neće pretrpeti posledice tog prepunjenja. n Nadzor sistema – pregledanje dnevničkih datoteka F okidači trigers F Swatch (Simple WATCHer) je alat sastavljen od Perl skripta koji obavlja nadzor i konfiguracione datoteke (najčešće. swatchrc) u kojoj možete definisati okidače i skup akcija koje se izvršavaju kada swatch nađe taj okidač u dnevničkoj datoteci. Sigurnost i zaštita operativnih sistema Slide 35 of 73

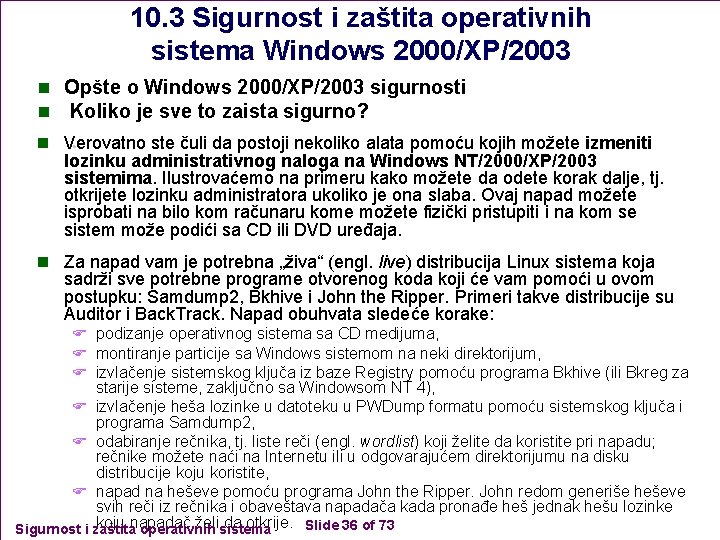

10. 3 Sigurnost i zaštita operativnih sistema Windows 2000/XP/2003 n Opšte o Windows 2000/XP/2003 sigurnosti n Koliko je sve to zaista sigurno? n Verovatno ste čuli da postoji nekoliko alata pomoću kojih možete izmeniti lozinku administrativnog naloga na Windows NT/2000/XP/2003 sistemima. Ilustrovaćemo na primeru kako možete da odete korak dalje, tj. otkrijete lozinku administratora ukoliko je ona slaba. Ovaj napad možete isprobati na bilo kom računaru kome možete fizički pristupiti i na kom se sistem može podići sa CD ili DVD uređaja. n Za napad vam je potrebna „živa“ (engl. live) distribucija Linux sistema koja sadrži sve potrebne programe otvorenog koda koji će vam pomoći u ovom postupku: Samdump 2, Bkhive i John the Ripper. Primeri takve distribucije su Auditor i Back. Track. Napad obuhvata sledeće korake: F podizanje operativnog sistema sa CD medijuma, F montiranje particije sa Windows sistemom na neki direktorijum, F izvlačenje sistemskog ključa iz baze Registry pomoću programa Bkhive (ili Bkreg za starije sisteme, zaključno sa Windowsom NT 4), F izvlačenje heša lozinke u datoteku u PWDump formatu pomoću sistemskog ključa i programa Samdump 2, F odabiranje rečnika, tj. liste reči (engl. wordlist) koji želite da koristite pri napadu; rečnike možete naći na Internetu ili u odgovarajućem direktorijumu na disku distribucije koju koristite, F napad na heševe pomoću programa John the Ripper. John redom generiše heševe svih reči iz rečnika i obaveštava napadača kada pronađe heš jednak hešu lozinke koju napadač želisistema da otkrije. Slide 36 of 73 Sigurnost i zaštita operativnih

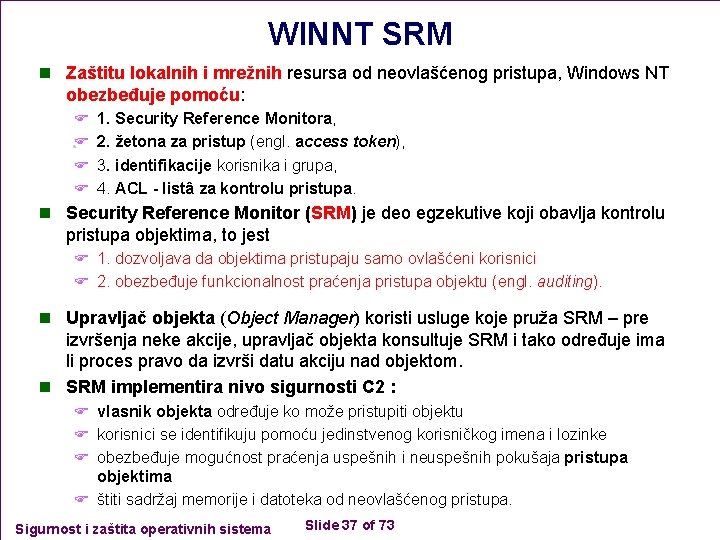

WINNT SRM n Zaštitu lokalnih i mrežnih resursa od neovlašćenog pristupa, Windows NT obezbeđuje pomoću: F 1. Security Reference Monitora, F 2. žetona za pristup (engl. access token), F 3. identifikacije korisnika i grupa, F 4. ACL - listâ za kontrolu pristupa. n Security Reference Monitor (SRM) je deo egzekutive koji obavlja kontrolu pristupa objektima, to jest F 1. dozvoljava da objektima pristupaju samo ovlašćeni korisnici F 2. obezbeđuje funkcionalnost praćenja pristupa objektu (engl. auditing). n Upravljač objekta (Object Manager) koristi usluge koje pruža SRM – pre izvršenja neke akcije, upravljač objekta konsultuje SRM i tako određuje ima li proces pravo da izvrši datu akciju nad objektom. n SRM implementira nivo sigurnosti C 2 : F vlasnik objekta određuje ko može pristupiti objektu F korisnici se identifikuju pomoću jedinstvenog korisničkog imena i lozinke F obezbeđuje mogućnost praćenja uspešnih i neuspešnih pokušaja pristupa objektima F štiti sadržaj memorije i datoteka od neovlašćenog pristupa. Sigurnost i zaštita operativnih sistema Slide 37 of 73

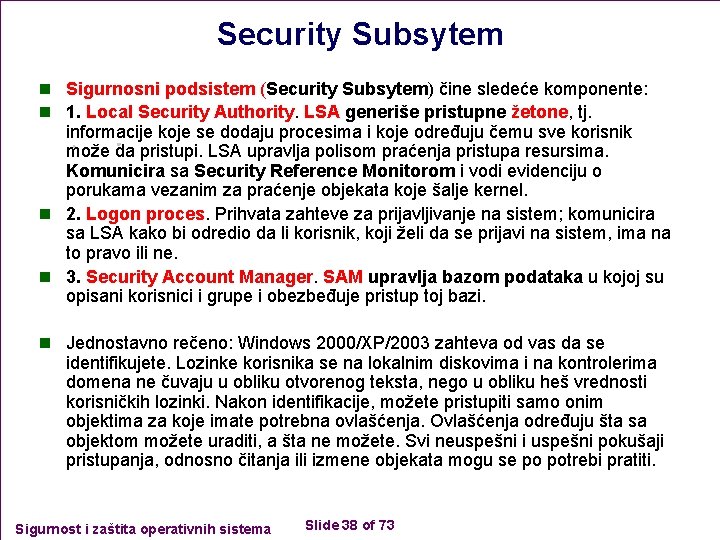

Security Subsytem n Sigurnosni podsistem (Security Subsytem) čine sledeće komponente: n 1. Local Security Authority. LSA generiše pristupne žetone, tj. informacije koje se dodaju procesima i koje određuju čemu sve korisnik može da pristupi. LSA upravlja polisom praćenja pristupa resursima. Komunicira sa Security Reference Monitorom i vodi evidenciju o porukama vezanim za praćenje objekata koje šalje kernel. n 2. Logon proces. Prihvata zahteve za prijavljivanje na sistem; komunicira sa LSA kako bi odredio da li korisnik, koji želi da se prijavi na sistem, ima na to pravo ili ne. n 3. Security Account Manager. SAM upravlja bazom podataka u kojoj su opisani korisnici i grupe i obezbeđuje pristup toj bazi. n Jednostavno rečeno: Windows 2000/XP/2003 zahteva od vas da se identifikujete. Lozinke korisnika se na lokalnim diskovima i na kontrolerima domena ne čuvaju u obliku otvorenog teksta, nego u obliku heš vrednosti korisničkih lozinki. Nakon identifikacije, možete pristupiti samo onim objektima za koje imate potrebna ovlašćenja. Ovlašćenja određuju šta sa objektom možete uraditi, a šta ne možete. Svi neuspešni i uspešni pokušaji pristupanja, odnosno čitanja ili izmene objekata mogu se po potrebi pratiti. Sigurnost i zaštita operativnih sistema Slide 38 of 73

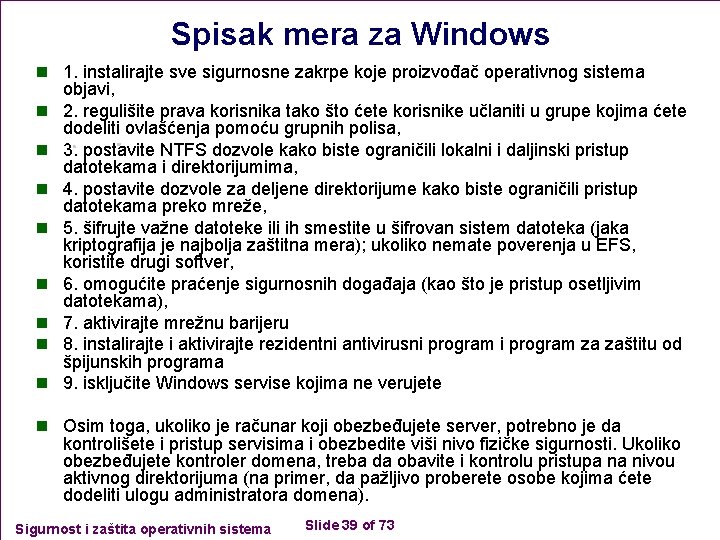

Spisak mera za Windows n 1. instalirajte sve sigurnosne zakrpe koje proizvođač operativnog sistema n n n n objavi, 2. regulišite prava korisnika tako što ćete korisnike učlaniti u grupe kojima ćete dodeliti ovlašćenja pomoću grupnih polisa, 3. postavite NTFS dozvole kako biste ograničili lokalni i daljinski pristup datotekama i direktorijumima, 4. postavite dozvole za deljene direktorijume kako biste ograničili pristup datotekama preko mreže, 5. šifrujte važne datoteke ili ih smestite u šifrovan sistem datoteka (jaka kriptografija je najbolja zaštitna mera); ukoliko nemate poverenja u EFS, koristite drugi softver, 6. omogućite praćenje sigurnosnih događaja (kao što je pristup osetljivim datotekama), 7. aktivirajte mrežnu barijeru 8. instalirajte i aktivirajte rezidentni antivirusni program za zaštitu od špijunskih programa 9. isključite Windows servise kojima ne verujete n Osim toga, ukoliko je računar koji obezbeđujete server, potrebno je da kontrolišete i pristup servisima i obezbedite viši nivo fizičke sigurnosti. Ukoliko obezbeđujete kontroler domena, treba da obavite i kontrolu pristupa na nivou aktivnog direktorijuma (na primer, da pažljivo proberete osobe kojima ćete dodeliti ulogu administratora domena). Sigurnost i zaštita operativnih sistema Slide 39 of 73

Korisnički nalozi, grupe i prava korisnika n Korisnički nalozi (Windows XP) n Prava dodeljena korisnicima n Domenski korisnički nalozi i grupe n Grupne polise i dodela prava korisnicima domena n Delegiranje ovlašćenja u aktivnom direktorijumu Sigurnost i zaštita operativnih sistema Slide 40 of 73

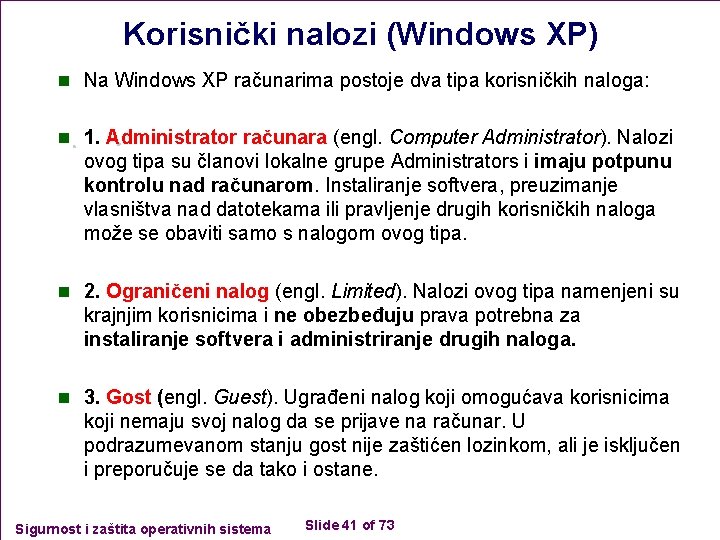

Korisnički nalozi (Windows XP) n Na Windows XP računarima postoje dva tipa korisničkih naloga: n 1. Administrator računara (engl. Computer Administrator). Nalozi ovog tipa su članovi lokalne grupe Administrators i imaju potpunu kontrolu nad računarom. Instaliranje softvera, preuzimanje vlasništva nad datotekama ili pravljenje drugih korisničkih naloga može se obaviti samo s nalogom ovog tipa. n 2. Ograničeni nalog (engl. Limited). Nalozi ovog tipa namenjeni su krajnjim korisnicima i ne obezbeđuju prava potrebna za instaliranje softvera i administriranje drugih naloga. n 3. Gost (engl. Guest). Ugrađeni nalog koji omogućava korisnicima koji nemaju svoj nalog da se prijave na računar. U podrazumevanom stanju gost nije zaštićen lozinkom, ali je isključen i preporučuje se da tako i ostane. Sigurnost i zaštita operativnih sistema Slide 41 of 73

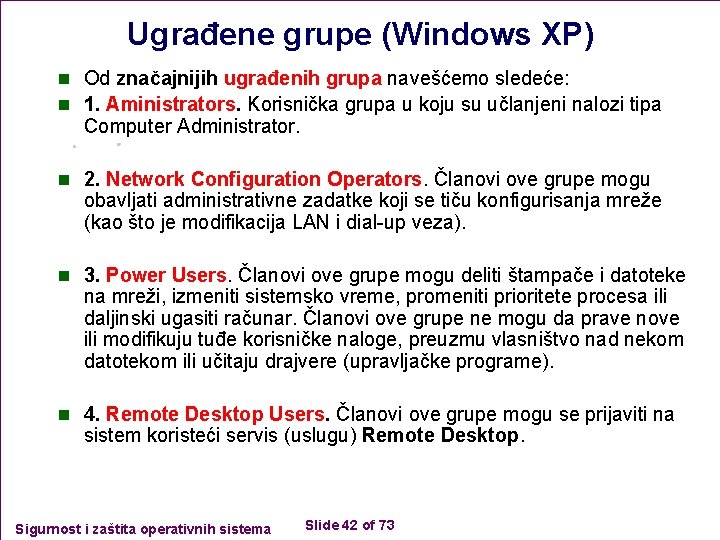

Ugrađene grupe (Windows XP) n Od značajnijih ugrađenih grupa navešćemo sledeće: n 1. Aministrators. Korisnička grupa u koju su učlanjeni nalozi tipa Computer Administrator. n 2. Network Configuration Operators. Članovi ove grupe mogu obavljati administrativne zadatke koji se tiču konfigurisanja mreže (kao što je modifikacija LAN i dial-up veza). n 3. Power Users. Članovi ove grupe mogu deliti štampače i datoteke na mreži, izmeniti sistemsko vreme, promeniti prioritete procesa ili daljinski ugasiti računar. Članovi ove grupe ne mogu da prave nove ili modifikuju tuđe korisničke naloge, preuzmu vlasništvo nad nekom datotekom ili učitaju drajvere (upravljačke programe). n 4. Remote Desktop Users. Članovi ove grupe mogu se prijaviti na sistem koristeći servis (uslugu) Remote Desktop. Sigurnost i zaštita operativnih sistema Slide 42 of 73

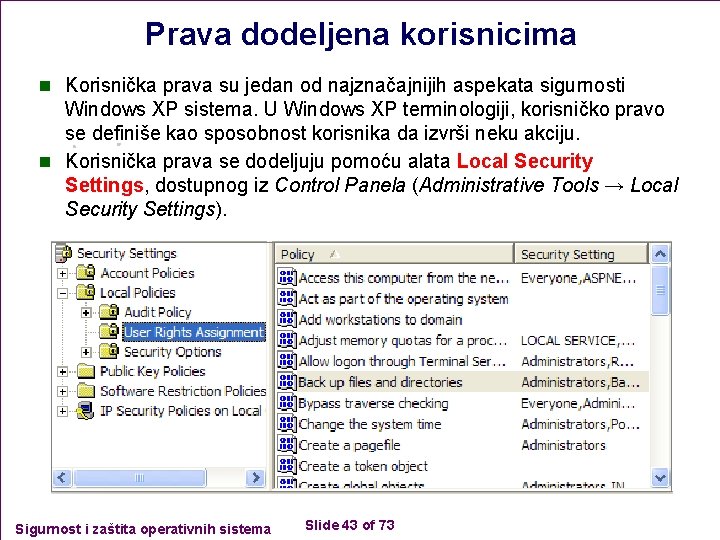

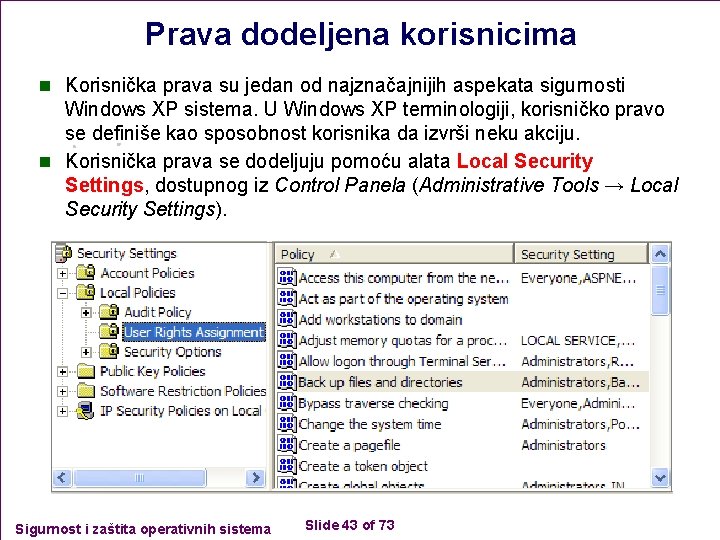

Prava dodeljena korisnicima n Korisnička prava su jedan od najznačajnijih aspekata sigurnosti Windows XP sistema. U Windows XP terminologiji, korisničko pravo se definiše kao sposobnost korisnika da izvrši neku akciju. n Korisnička prava se dodeljuju pomoću alata Local Security Settings, dostupnog iz Control Panela (Administrative Tools → Local Security Settings). Sigurnost i zaštita operativnih sistema Slide 43 of 73

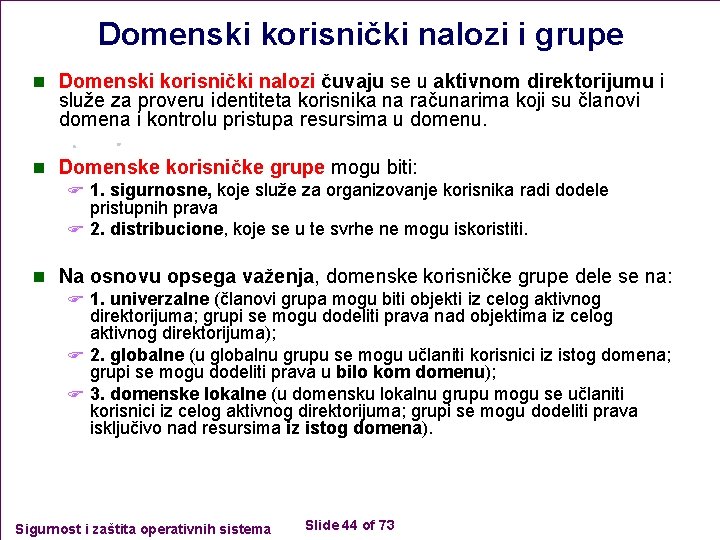

Domenski korisnički nalozi i grupe n Domenski korisnički nalozi čuvaju se u aktivnom direktorijumu i služe za proveru identiteta korisnika na računarima koji su članovi domena i kontrolu pristupa resursima u domenu. n Domenske korisničke grupe mogu biti: F 1. sigurnosne, koje služe za organizovanje korisnika radi dodele pristupnih prava F 2. distribucione, koje se u te svrhe ne mogu iskoristiti. n Na osnovu opsega važenja, domenske korisničke grupe dele se na: F 1. univerzalne (članovi grupa mogu biti objekti iz celog aktivnog direktorijuma; grupi se mogu dodeliti prava nad objektima iz celog aktivnog direktorijuma); F 2. globalne (u globalnu grupu se mogu učlaniti korisnici iz istog domena; grupi se mogu dodeliti prava u bilo kom domenu); F 3. domenske lokalne (u domensku lokalnu grupu mogu se učlaniti korisnici iz celog aktivnog direktorijuma; grupi se mogu dodeliti prava isključivo nad resursima iz istog domena). Sigurnost i zaštita operativnih sistema Slide 44 of 73

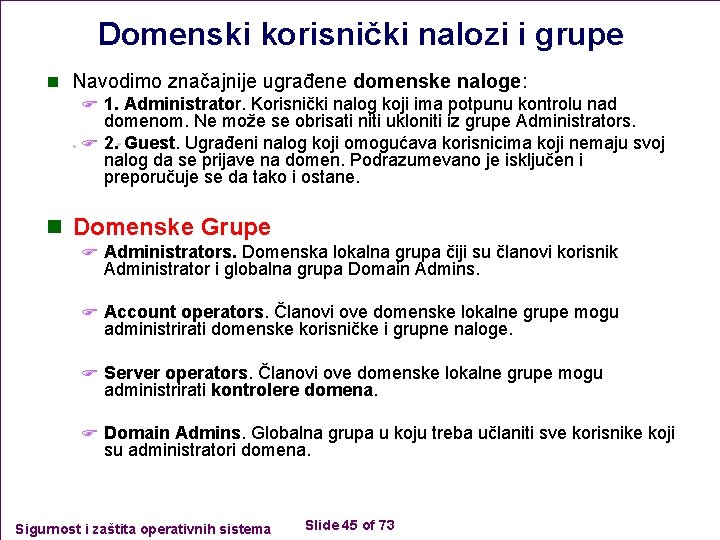

Domenski korisnički nalozi i grupe n Navodimo značajnije ugrađene domenske naloge: F 1. Administrator. Korisnički nalog koji ima potpunu kontrolu nad domenom. Ne može se obrisati niti ukloniti iz grupe Administrators. F 2. Guest. Ugrađeni nalog koji omogućava korisnicima koji nemaju svoj nalog da se prijave na domen. Podrazumevano je isključen i preporučuje se da tako i ostane. n Domenske Grupe F Administrators. Domenska lokalna grupa čiji su članovi korisnik Administrator i globalna grupa Domain Admins. F Account operators. Članovi ove domenske lokalne grupe mogu administrirati domenske korisničke i grupne naloge. F Server operators. Članovi ove domenske lokalne grupe mogu administrirati kontrolere domena. F Domain Admins. Globalna grupa u koju treba učlaniti sve korisnike koji su administratori domena. Sigurnost i zaštita operativnih sistema Slide 45 of 73

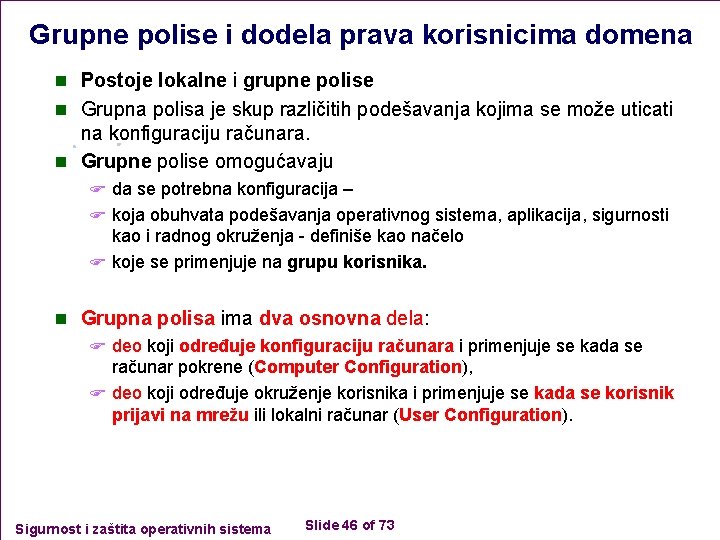

Grupne polise i dodela prava korisnicima domena n Postoje lokalne i grupne polise n Grupna polisa je skup različitih podešavanja kojima se može uticati na konfiguraciju računara. n Grupne polise omogućavaju F da se potrebna konfiguracija – F koja obuhvata podešavanja operativnog sistema, aplikacija, sigurnosti kao i radnog okruženja - definiše kao načelo F koje se primenjuje na grupu korisnika. n Grupna polisa ima dva osnovna dela: F deo koji određuje konfiguraciju računara i primenjuje se kada se računar pokrene (Computer Configuration), F deo koji određuje okruženje korisnika i primenjuje se kada se korisnik prijavi na mrežu ili lokalni računar (User Configuration). Sigurnost i zaštita operativnih sistema Slide 46 of 73

Grupne polise i dodela prava korisnicima domena n Neki delovi polise se nakon podizanja operativnog sistema i prijavljivanja korisnika primenjuju u određenim intervalima, a osvežavanje, tj. ponovna primena grupne polise može se obaviti i ručno, naredbom gpupdate. n Osim lokalnih polisa, kojima se formira konfiguracija za lokalne korisničke naloge, polise se definišu na nivou domena i organizacionih jedinica. Grupna polisa je objekat aktivnog direktorijuma koji se pravi i vezuje za domen ili organizacionu jedinicu. n Redosled primene polisa je bitan jer se njime određuje i njihov prioritet: najpre se primenjuje lokalna polisa, zatim grupna polisa vezana za domen i na kraju grupne polise vezane za organizacione jedinice (hijerarhijski, počev od polise organizacione jedinice na vrhu hijerarhije). n U zavisnosti od toga da li se podiže operativni sistem ili se korisnik prijavljuje na domen, primenjuju se one polise koje odgovaraju organizacionim jedinicama u kojima se nalazi računar, odnosno korisnik. Najveći prioritet ima polisa vezana za organizacionu jedinicu u kojoj se nalazi računar, odnosno korisnik. Sigurnost i zaštita operativnih sistema Slide 47 of 73

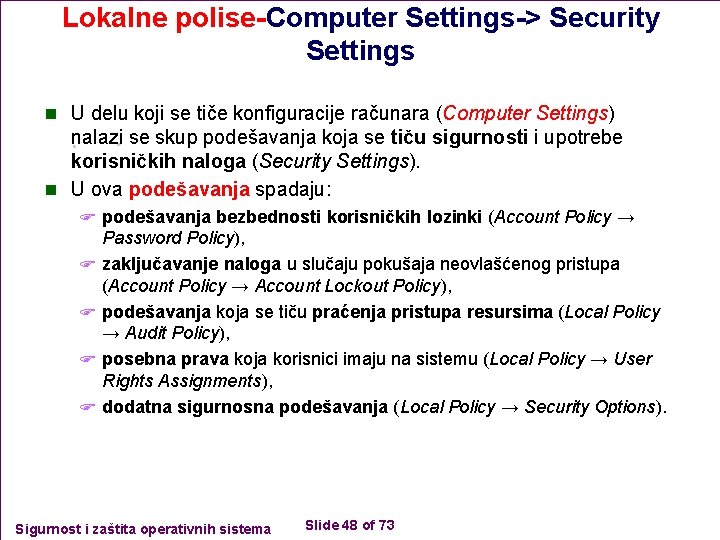

Lokalne polise-Computer Settings-> Security Settings n U delu koji se tiče konfiguracije računara (Computer Settings) nalazi se skup podešavanja koja se tiču sigurnosti i upotrebe korisničkih naloga (Security Settings). n U ova podešavanja spadaju: F podešavanja bezbednosti korisničkih lozinki (Account Policy → F F Password Policy), zaključavanje naloga u slučaju pokušaja neovlašćenog pristupa (Account Policy → Account Lockout Policy), podešavanja koja se tiču praćenja pristupa resursima (Local Policy → Audit Policy), posebna prava koja korisnici imaju na sistemu (Local Policy → User Rights Assignments), dodatna sigurnosna podešavanja (Local Policy → Security Options). Sigurnost i zaštita operativnih sistema Slide 48 of 73

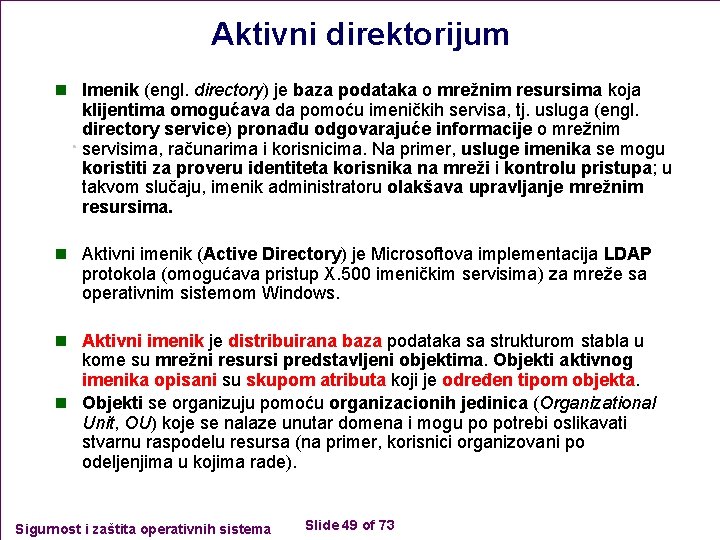

Aktivni direktorijum n Imenik (engl. directory) je baza podataka o mrežnim resursima koja klijentima omogućava da pomoću imeničkih servisa, tj. usluga (engl. directory service) pronađu odgovarajuće informacije o mrežnim servisima, računarima i korisnicima. Na primer, usluge imenika se mogu koristiti za proveru identiteta korisnika na mreži i kontrolu pristupa; u takvom slučaju, imenik administratoru olakšava upravljanje mrežnim resursima. n Aktivni imenik (Active Directory) je Microsoftova implementacija LDAP protokola (omogućava pristup X. 500 imeničkim servisima) za mreže sa operativnim sistemom Windows. n Aktivni imenik je distribuirana baza podataka sa strukturom stabla u kome su mrežni resursi predstavljeni objektima. Objekti aktivnog imenika opisani su skupom atributa koji je određen tipom objekta. n Objekti se organizuju pomoću organizacionih jedinica (Organizational Unit, OU) koje se nalaze unutar domena i mogu po potrebi oslikavati stvarnu raspodelu resursa (na primer, korisnici organizovani po odeljenjima u kojima rade). Sigurnost i zaštita operativnih sistema Slide 49 of 73

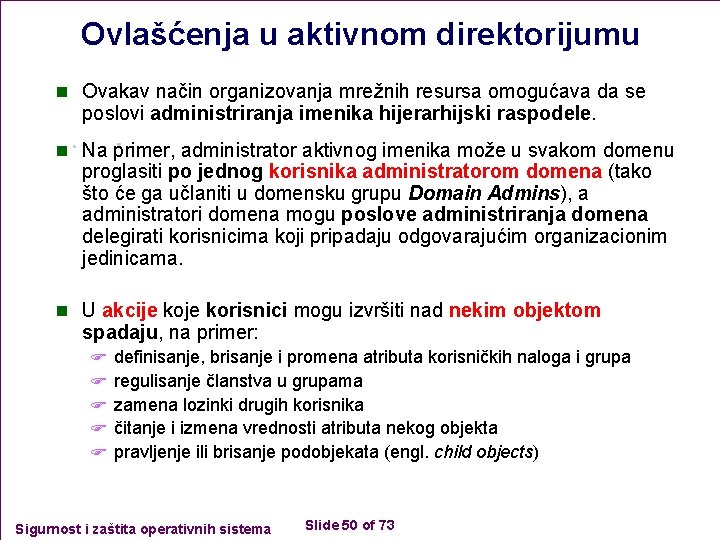

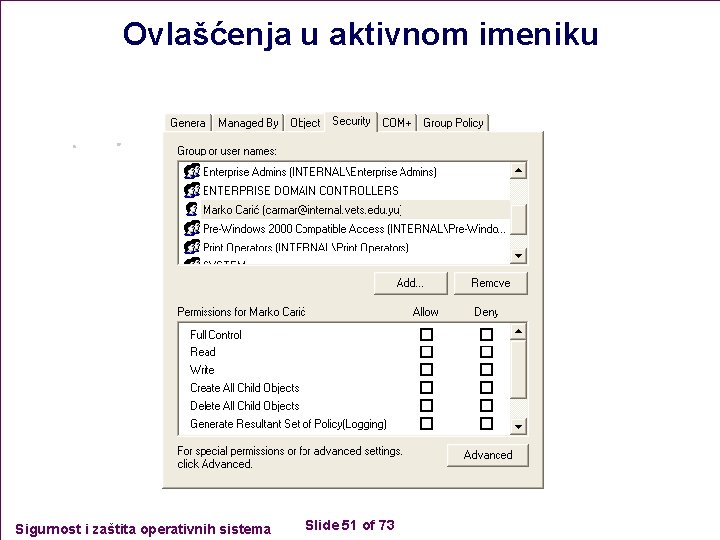

Ovlašćenja u aktivnom direktorijumu n Ovakav način organizovanja mrežnih resursa omogućava da se poslovi administriranja imenika hijerarhijski raspodele. n Na primer, administrator aktivnog imenika može u svakom domenu proglasiti po jednog korisnika administratorom domena (tako što će ga učlaniti u domensku grupu Domain Admins), a administratori domena mogu poslove administriranja domena delegirati korisnicima koji pripadaju odgovarajućim organizacionim jedinicama. n U akcije korisnici mogu izvršiti nad nekim objektom spadaju, na primer: F F F definisanje, brisanje i promena atributa korisničkih naloga i grupa regulisanje članstva u grupama zamena lozinki drugih korisnika čitanje i izmena vrednosti atributa nekog objekta pravljenje ili brisanje podobjekata (engl. child objects) Sigurnost i zaštita operativnih sistema Slide 50 of 73

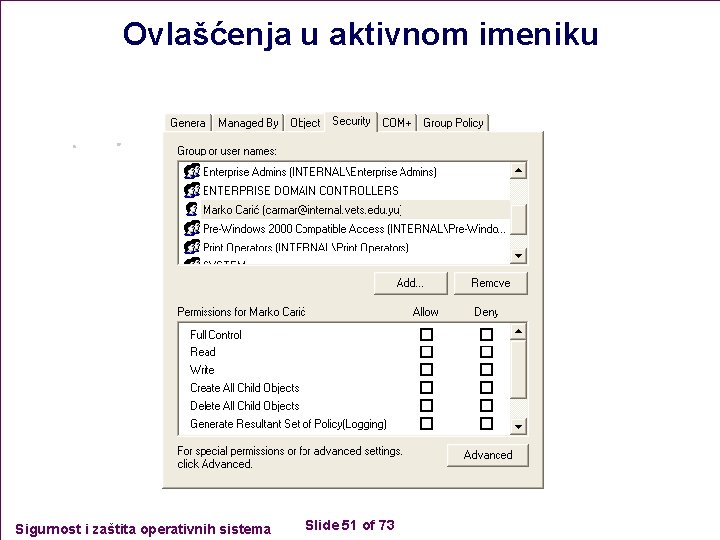

Ovlašćenja u aktivnom imeniku Sigurnost i zaštita operativnih sistema Slide 51 of 73

Delegiranje ovlašćenja u aktivnom direktorijumu n Delegiranje administrativnih zadataka svodi se na delegiranje ovlašćenja nad objektima aktivnog imenika. n Za svaki objekat postoji posebna lista za kontrolu pristupa; ona određuje skup akcija koje korisnici mogu da obave nad tim objektom. Sigurnost i zaštita operativnih sistema Slide 52 of 73

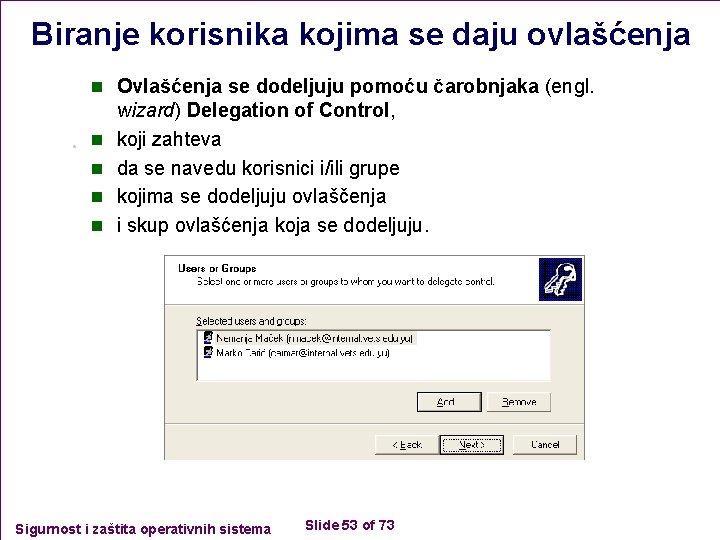

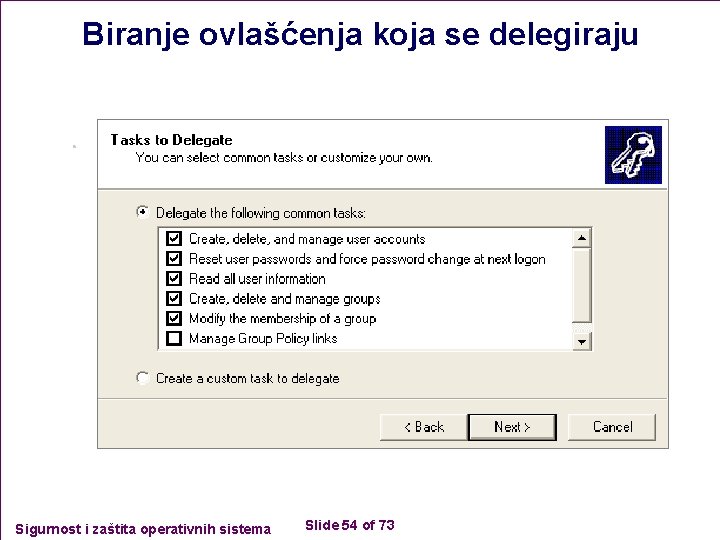

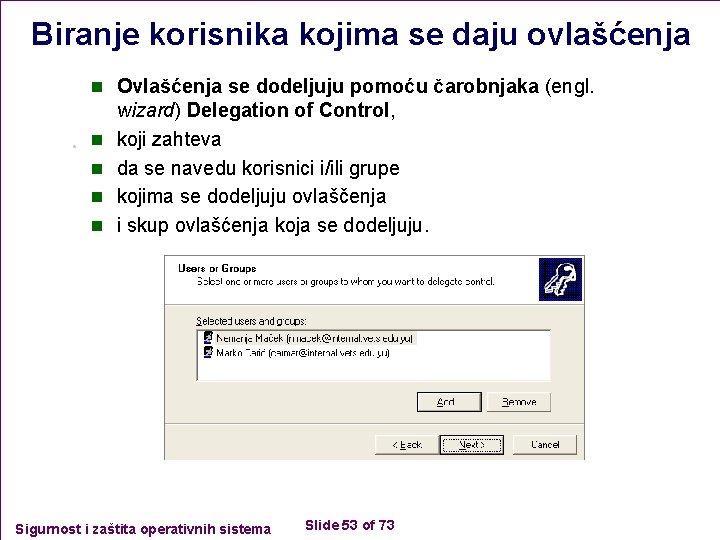

Biranje korisnika kojima se daju ovlašćenja n Ovlašćenja se dodeljuju pomoću čarobnjaka (engl. n n wizard) Delegation of Control, koji zahteva da se navedu korisnici i/ili grupe kojima se dodeljuju ovlaščenja i skup ovlašćenja koja se dodeljuju. Sigurnost i zaštita operativnih sistema Slide 53 of 73

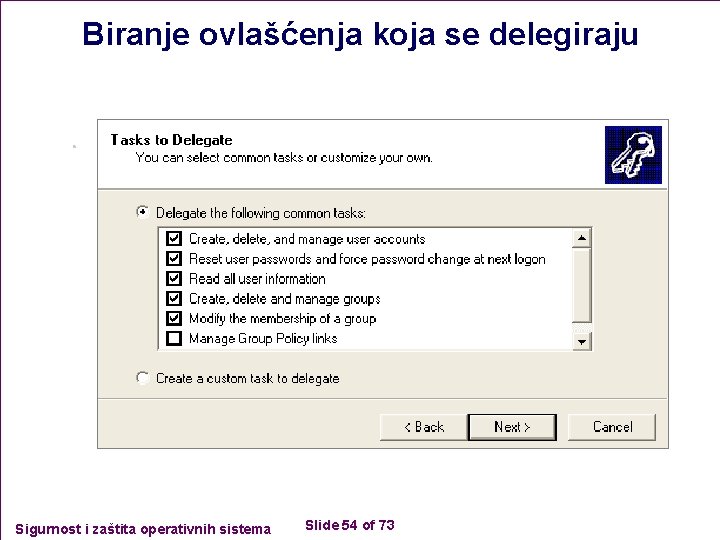

Biranje ovlašćenja koja se delegiraju Sigurnost i zaštita operativnih sistema Slide 54 of 73

NTFS objekti i deljeni mrežni resursi n Navodimo ukratko neke prednosti NTFS sistema datoteka (koje se tiču sigurnosti) u odnosu na FAT i FAT 32: F 1. mogućnost šifrovanja datoteka s ciljem povećanja sigurnosti (EFS), F 2. kontrola pristupa pomoću određenih skupova pristupnih prava dodeljenih ovlašćenim korisnicima i grupama, F 3. praćenje aktivnosti na sistemu datoteka, koje omogućava brz oporavak od logičkih oštećenja. Sigurnost i zaštita operativnih sistema Slide 55 of 73

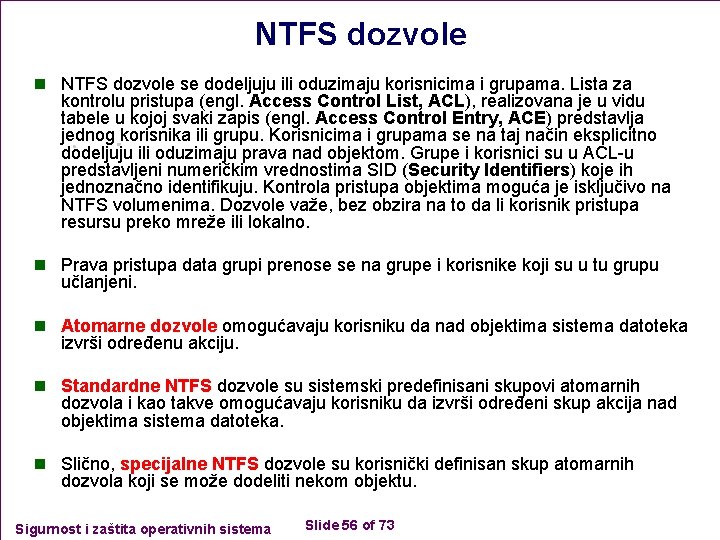

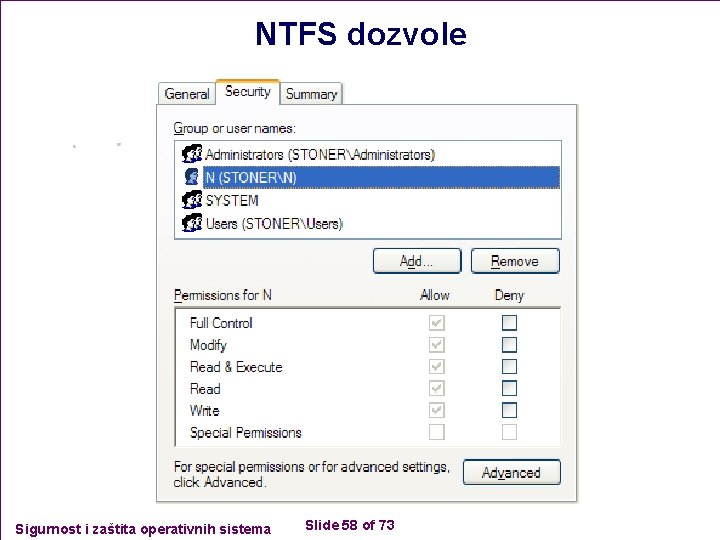

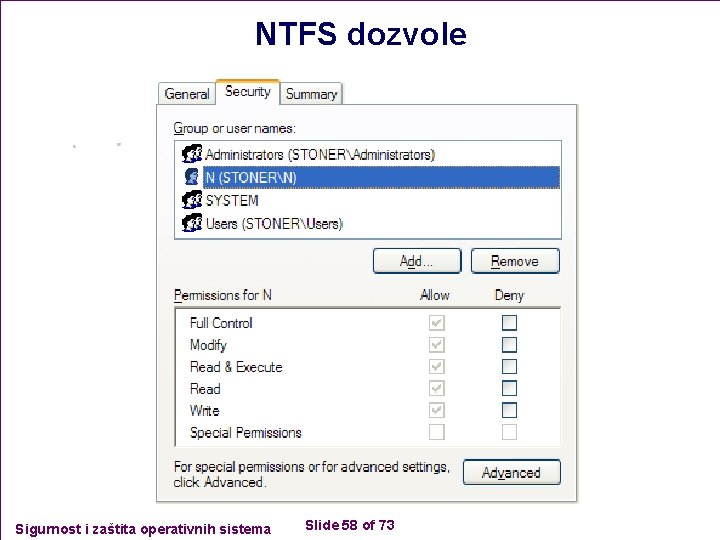

NTFS dozvole n NTFS dozvole se dodeljuju ili oduzimaju korisnicima i grupama. Lista za kontrolu pristupa (engl. Access Control List, ACL), realizovana je u vidu tabele u kojoj svaki zapis (engl. Access Control Entry, ACE) predstavlja jednog korisnika ili grupu. Korisnicima i grupama se na taj način eksplicitno dodeljuju ili oduzimaju prava nad objektom. Grupe i korisnici su u ACL-u predstavljeni numeričkim vrednostima SID (Security Identifiers) koje ih jednoznačno identifikuju. Kontrola pristupa objektima moguća je isključivo na NTFS volumenima. Dozvole važe, bez obzira na to da li korisnik pristupa resursu preko mreže ili lokalno. n Prava pristupa data grupi prenose se na grupe i korisnike koji su u tu grupu učlanjeni. n Atomarne dozvole omogućavaju korisniku da nad objektima sistema datoteka izvrši određenu akciju. n Standardne NTFS dozvole su sistemski predefinisani skupovi atomarnih dozvola i kao takve omogućavaju korisniku da izvrši određeni skup akcija nad objektima sistema datoteka. n Slično, specijalne NTFS dozvole su korisnički definisan skup atomarnih dozvola koji se može dodeliti nekom objektu. Sigurnost i zaštita operativnih sistema Slide 56 of 73

NTFS dozvole n U standardne NTFS dozvole spadaju: n Read – minimalna dozvola koja omogućava korisniku kome je data da pregleda sadržaj objekta, tj. da pročita sadržaj datoteke; n Write – dozvola za upis novog sadržaja u objekat; izmena sadržaja objekta je moguća ukoliko je korisniku pored ove dozvole data i dozvola Read, koja omogućava korisniku pregledanje sadržaja; n Read and Execute – standardna dozvola Read proširena specijalnom dozvolom Traverse Folder/Execute File (omogućava zaobilaženje restrikcija na višim hijerarhijskim nivoima u stablu direktorijuma i izvršavanje datoteka); n Modify – unija standardnih dozvola Read and Execute i Write proširena atomarnom dozvolom za brisanje objekta; n Full Control – uključuje sve atomarne dozvole; korisnik kome je data ova dozvola ima sva prava nad objektom, uključujući i mogućnost dodele i oduzimanja NTFS dozvola i preuzimanja vlasništva; n List Folder Contents – dozvola za pregledanje sadržaja direktorijuma; logično, može se dati samo za direktorijum. Sigurnost i zaštita operativnih sistema Slide 57 of 73

NTFS dozvole Sigurnost i zaštita operativnih sistema Slide 58 of 73

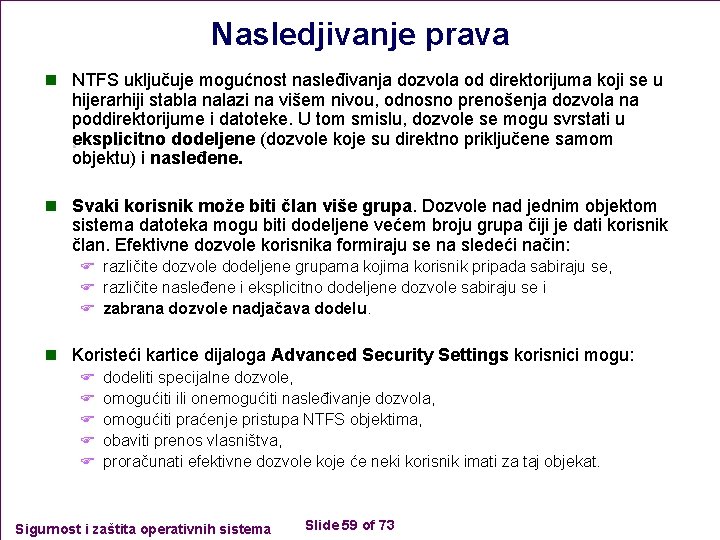

Nasledjivanje prava n NTFS uključuje mogućnost nasleđivanja dozvola od direktorijuma koji se u hijerarhiji stabla nalazi na višem nivou, odnosno prenošenja dozvola na poddirektorijume i datoteke. U tom smislu, dozvole se mogu svrstati u eksplicitno dodeljene (dozvole koje su direktno priključene samom objektu) i nasleđene. n Svaki korisnik može biti član više grupa. Dozvole nad jednim objektom sistema datoteka mogu biti dodeljene većem broju grupa čiji je dati korisnik član. Efektivne dozvole korisnika formiraju se na sledeći način: F različite dozvole dodeljene grupama kojima korisnik pripada sabiraju se, F različite nasleđene i eksplicitno dodeljene dozvole sabiraju se i F zabrana dozvole nadjačava dodelu. n Koristeći kartice dijaloga Advanced Security Settings korisnici mogu: F dodeliti specijalne dozvole, F omogućiti ili onemogućiti nasleđivanje dozvola, F omogućiti praćenje pristupa NTFS objektima, F obaviti prenos vlasništva, F proračunati efektivne dozvole koje će neki korisnik imati za taj objekat. Sigurnost i zaštita operativnih sistema Slide 59 of 73

Deljeni mrežni resursi n Direktorijume, tj. foldere (prema Windowsovoj terminologiji) na mreži mogu deliti samo oni korisnici kojima je dodeljeno pravo Create Permanent Shared Objects. Ove privilegije su date članovima grupa Administrators ili Power Users na radnim stanicama, odnosno Administrators ili Server Operators na serveru. n Dozvole za pristup deljenim resursima primenjuju se isključivo na korisnike koji podacima u deljenom direktorijumu pristupaju preko mreže – na primer, mapiranjem deljenih direktorijuma na logičke diskove, ili iz Windows Explorera (\ime_serveradeljeni_direktorijum). Dozvole se primenjuju na direktorijum koji je deljen, kao i na njegov celokupan sadržaj (sve datoteke i poddirektorijumi koji se u njemu nalaze). Deljeni direktorijum može biti na FAT ili NTFS sistemu datoteka. n Efektivne dozvole se određuju kao presek dozvola, F tj. unija restrikcija dozvola za pristup deljenom direktorijumu F i NTFS dozvola konkretnog objekta u tom direktorijumu. n Preporučuje se da dozvole za pristup deljenom resursu budu što manje restriktivne (na primer, možete dati grupi Authenticated Users dozvolu Full Control), a da se kontrola pristupa u pravom smislu te reči obavi NTFS dozvolama. Sigurnost i zaštita operativnih sistema Slide 60 of 73

Deljeni mrežni resursi n Postoje tri tipa dozvola za pristup deljenim direktorijumima: n Read. Dozvola koja omogućava pregledanje imena poddirektorijuma i datoteka i njihovih atributa, otvaranje poddirektorijuma, čitanje sadržaja datoteka i pokretanje programa. n Change. Proširenje dozvole Read mogućnostima izrade, promene sadržaja i brisanja datoteka i poddirektorijuma. n Full Control. Proširenje dozvole Change mogućnostima izmene NTFS dozvola i preuzimanjem vlasništva nad poddirektorijumima i datotekama (pod uslovom da se direktorijum nalazi na NTFS sistemu datoteka). n Dozvole za pristup preko mreže dodeljuju se na kartici Sharing dijaloga Properties deljenog direktorijuma. Sigurnost i zaštita operativnih sistema Slide 61 of 73

Praćenje događaja i pristupa resursima Praćenje sigurnosnih događaja (engl. auditing) i pristupa resursima jedna je od važnijih zaštitnih mera. Sigurnosni događaji su sve akcije usmerene na resurse koji su zaštićeni nekom sigurnosnom merom, kao što je kontrola pristupa. Na primer, sigurnosni događaj je promena sadržaja ili pristupnih prava direktorijuma, prijavljivanje na domen, pravljenje ili izmena naloga i izmena grupne polise. n Praćenje događaja se najčešće primenjuje na kontrolerima domena i serverima, ali i na radnim stanicama koje su deo domena ukoliko se na njima nalaze značajniji resursi. Cilj primene ove zaštitne mere je formiranje dnevničke datoteke (engl. log), tj. dnevnika događaja na osnovu koga se mogu otkriti mogući propusti u primeni nekih sigurnosnih mera. n n Postoji nekoliko kategorija događaja koje se mogu pratiti: F prijavljivanje korisnika na domen (Account Logon Events), prijavljivanje korisnika na računar i F F F F provera identiteta korisnika radi pristupa deljenim resursima (Logon Events), pravljenje, izmena svojstava i brisanje korisničkih naloga i grupa (Account Management), npr. promena lozinke ili članstva u grupama, pristup objektima aktivnog imenika (Directory Service Access), pristup resursima (Object Access), korišćenje privilegija, tj. prava dodeljenih korisnicima (Privilege Use), promena polise (Policy Change), kao što je dodela ili oduzimanje prava korisnicima, pokretanje, gašenje i promena prioriteta procesa (Process Tracking), sistemski događaji (System Events), kao što je promena sistemskog vremena. Sigurnost i zaštita operativnih sistema Slide 62 of 73

Praćenje događaja i pristupa resursima n Zavisno od kategorije, moguće je pratiti uspešne, neuspešne ili obe vrste događaja. n Logično je da se događaji poput prijavljivanja korisnika na domen i pristup objekima aktivnog imenika, tj. korišćenje imeničkih servisa, prate na kontrolerima domena. n Ostali događaji se prate na onim mestima koja su vam sumnjiva po pitanju postojanja sigurnosnih propusta. Događaji se beleže u dnevnik koji se nalazi na računaru na kome je omogućeno praćenje tih događaja. n Događaji zabeleženi u dnevniku mogu se pregledati pomoću alata Event Viewer. n Ovaj alat omogućava: F pretraživanje događaja po određenom kriterijumu, F podešavanje osobina dnevnika (npr. šta će se desiti sa starim događajima kada se dnevnik, čija je veličina ograničena, napuni), F snimanje dnevnika u drugu datoteku i F brisanje događaja iz dnevnika. Sigurnost i zaštita operativnih sistema Slide 63 of 73

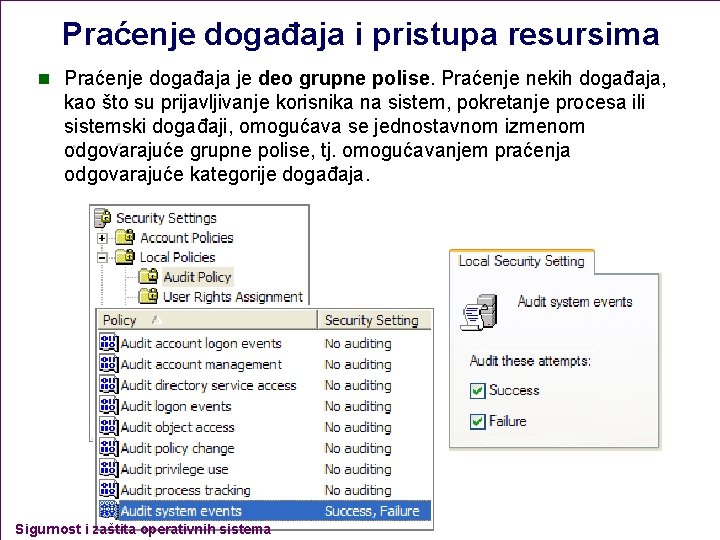

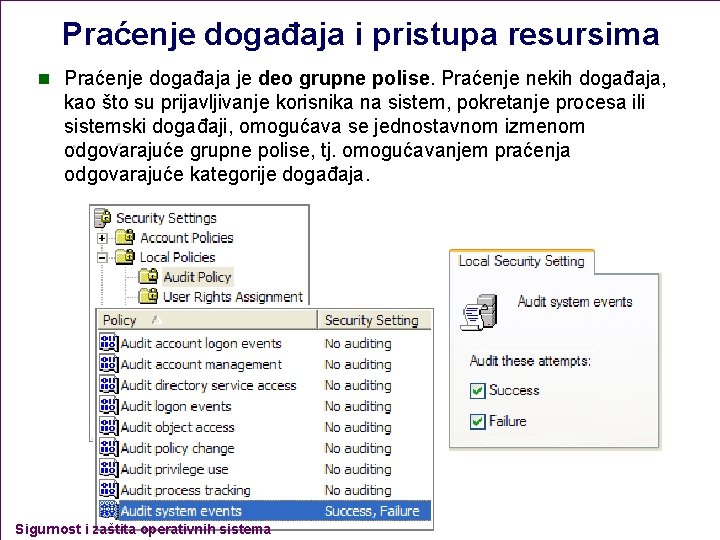

Praćenje događaja i pristupa resursima n Praćenje događaja je deo grupne polise. Praćenje nekih događaja, kao što su prijavljivanje korisnika na sistem, pokretanje procesa ili sistemski događaji, omogućava se jednostavnom izmenom odgovarajuće grupne polise, tj. omogućavanjem praćenja odgovarajuće kategorije događaja. Sigurnost i zaštita operativnih sistema Slide 64 of 73

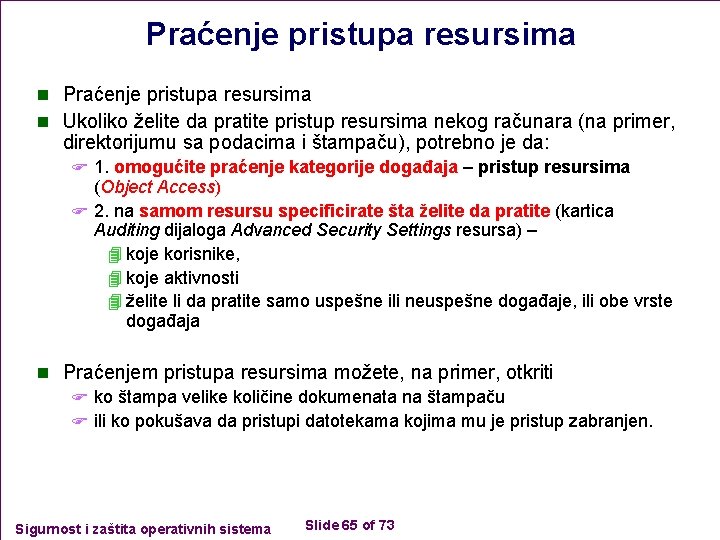

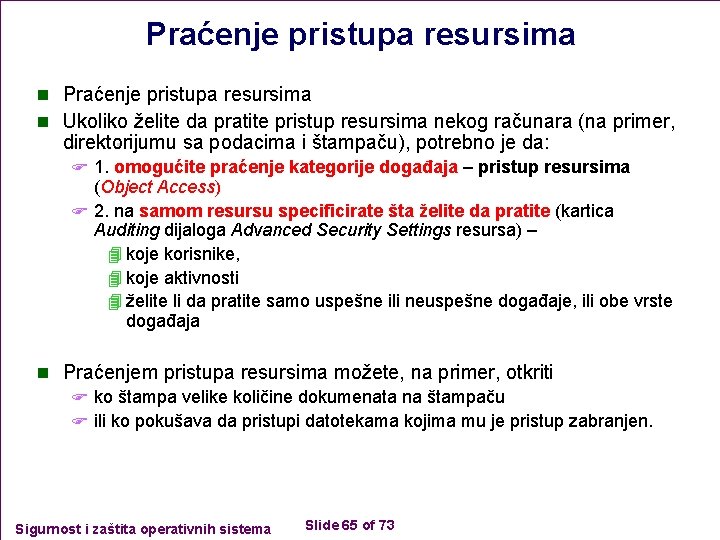

Praćenje pristupa resursima n Ukoliko želite da pratite pristup resursima nekog računara (na primer, direktorijumu sa podacima i štampaču), potrebno je da: F 1. omogućite praćenje kategorije događaja – pristup resursima (Object Access) F 2. na samom resursu specificirate šta želite da pratite (kartica Auditing dijaloga Advanced Security Settings resursa) – 4 koje korisnike, 4 koje aktivnosti 4 želite li da pratite samo uspešne ili neuspešne događaje, ili obe vrste događaja n Praćenjem pristupa resursima možete, na primer, otkriti F ko štampa velike količine dokumenata na štampaču F ili ko pokušava da pristupi datotekama kojima mu je pristup zabranjen. Sigurnost i zaštita operativnih sistema Slide 65 of 73

Dijalog Advanced Security Settings, kartica Auditing Sigurnost i zaštita operativnih sistema Slide 66 of 73

Sigurnost operativnog sistema Vista n DEP - Data Execution Prevention n UAC - User Account Control Sigurnost i zaštita operativnih sistema Slide 67 of 73

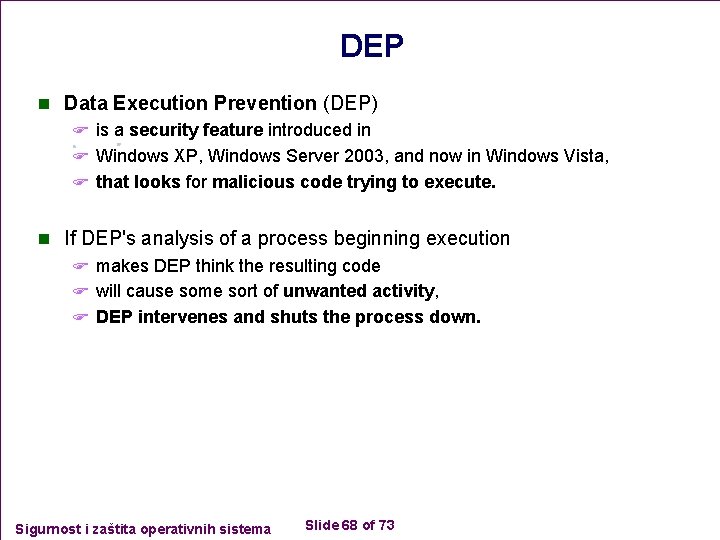

DEP n Data Execution Prevention (DEP) F is a security feature introduced in F Windows XP, Windows Server 2003, and now in Windows Vista, F that looks for malicious code trying to execute. n If DEP's analysis of a process beginning execution F makes DEP think the resulting code F will cause some sort of unwanted activity, F DEP intervenes and shuts the process down. Sigurnost i zaštita operativnih sistema Slide 68 of 73

UAC n User Account Control (UAC) F is a new security component Windows Vista. F UAC enables users to perform common tasks as non-administrators, F called standard users in Windows Vista, F and as administrators F without having to switch users, log off, or use Run As. n A standard user account F is synonymous with a user account in Windows XP. n User accounts that are members of the local Administrators group will run most applications as a standard user. n By separating user and administrator functions F while enabling productivity, F UAC is an important enhancement for Windows Vista. Sigurnost i zaštita operativnih sistema Slide 69 of 73

Literatura D. Pleskonjić, N. Maček, B. Đorđević, M. Carić: n “Sigurnost računarskih sistema i mreža”, Mikro knjiga, Beograd, 2007. , ISBN: 978 -86 -7555 -305 -2, knjiga – udžbenik n http: //www. conwex. info/draganp/books_SRSi. M. html n http: //www. mk. co. yu/store/prikaz. php? ref=978 -86 -7555 -305 -2 n n n Za predavanje 10: F Poglavlje 10: Sigurnost i zaštita operativnih sistema Slide 70 of 73

Literatura - nastavak n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -16 -5, knjiga - udžbenik n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - priručnik za laboratorijske vežbe”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -49 -1 n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - zbirka rešenih zadataka”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -55 -6 n http: //www. conwex. info/draganp/books. html Sigurnost i zaštita operativnih sistema Slide 71 of 73

Dodatna literatura n Applied Cryptography n Bruce Schneier n John Wiley & Sons, 1995 n Cryptography and Network Security n William Stallings n Prentice Hall, 1998 The CISSP Prep Guide – Mastering the Ten Domains of Computer Security n Ronald L. Krutz, Russell Dean Vines n John Wiley & Sons, 2001 n n Druge knjige i razni online resursi n Napomena: tokom predavanja će biti naglašena dodatna literatura, po potrebi. Sigurnost i zaštita operativnih sistema Slide 72 of 73

Pitanja n ? Sigurnost i zaštita operativnih sistema Slide 73 of 73

Mrea economic model spreadsheet

Mrea economic model spreadsheet Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost djece na internetu prezentacija

Sigurnost djece na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Uprava za veterinarstvo i sigurnost hrane

Uprava za veterinarstvo i sigurnost hrane Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sus petronas portal

Sus petronas portal Maneuvering boards

Maneuvering boards Petronas sus portal guideline

Petronas sus portal guideline Pr srm

Pr srm Crm srm

Crm srm Imagcr

Imagcr Tyrolit produktkatalog

Tyrolit produktkatalog Srm scale beer

Srm scale beer Exam srm registration

Exam srm registration Srm dashboard

Srm dashboard Srm foundation

Srm foundation Ejemplos de temas delimitados

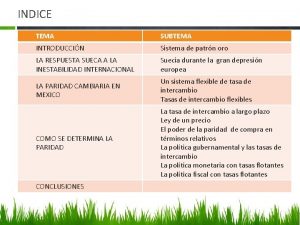

Ejemplos de temas delimitados Subtema

Subtema Estructura de la entrevista

Estructura de la entrevista Aliran seni patung

Aliran seni patung Tema-tema teologi perjanjian lama

Tema-tema teologi perjanjian lama Tema epifania

Tema epifania Partes de un ensayo

Partes de un ensayo Tema shell and tube heat exchanger

Tema shell and tube heat exchanger Lenguaje oral

Lenguaje oral Mapa conceptual sobre la iglesia

Mapa conceptual sobre la iglesia Halldis moren vesaas dikt om døden

Halldis moren vesaas dikt om døden Descrizione di un oggetto seconda elementare

Descrizione di un oggetto seconda elementare Adamianis sxeuli

Adamianis sxeuli Divlji konj likovi

Divlji konj likovi Contoh penelitian dengan tema perbankan adalah

Contoh penelitian dengan tema perbankan adalah Primera

Primera Definisi kuantitatif dan kualitatif

Definisi kuantitatif dan kualitatif Desarrollo de tema

Desarrollo de tema Tema común con actividades diferenciadas

Tema común con actividades diferenciadas Datos importantes de sofocles

Datos importantes de sofocles Tema kegiatan

Tema kegiatan Exempel på adjektiv

Exempel på adjektiv Madalas na may iisang tema ang sanaysay

Madalas na may iisang tema ang sanaysay Det røde gardin tema

Det røde gardin tema Fichas de resumen

Fichas de resumen Jalma anu mere informasi dina wawancara disebut

Jalma anu mere informasi dina wawancara disebut Sretni kraljevic prepricana lektira

Sretni kraljevic prepricana lektira @d.a.n.a.n.g w.a.h.y.u:? https://youtu.be/i6gzbacxmv0

@d.a.n.a.n.g w.a.h.y.u:? https://youtu.be/i6gzbacxmv0 Formula empírica

Formula empírica Tema tarian

Tema tarian Nastavna tema i nastavna jedinica

Nastavna tema i nastavna jedinica Tema palabra

Tema palabra Scopo testo argomentativo

Scopo testo argomentativo Tema generador tejido temático

Tema generador tejido temático Longitud y distancia

Longitud y distancia Slavko kolar breza analiza likova

Slavko kolar breza analiza likova Tema sociologjike

Tema sociologjike U predvečerje iznenada

U predvečerje iznenada Creador de romeo y julieta

Creador de romeo y julieta Tema medical

Tema medical Sylabotonicka prozodia

Sylabotonicka prozodia Tema pjesme zaljubljeni krokodil

Tema pjesme zaljubljeni krokodil Tema multimedia

Tema multimedia Titulo tema 1

Titulo tema 1 Figuri de stil floare albastra

Figuri de stil floare albastra Dramatisasi cerkak

Dramatisasi cerkak Magdalena ana ramos

Magdalena ana ramos Mabangis na lungsod tema

Mabangis na lungsod tema Masih dengan seribu kunang-kunang di matanya

Masih dengan seribu kunang-kunang di matanya Espacio político en edipo rey

Espacio político en edipo rey Tema gerente

Tema gerente Manzanas son de tantalo y no rosas

Manzanas son de tantalo y no rosas Menghantar pergi erti keriuhan

Menghantar pergi erti keriuhan Tema de las misiones

Tema de las misiones Mordovisko roman brat

Mordovisko roman brat Metamorfosis franz kafka resumen

Metamorfosis franz kafka resumen