Sigurnost raunarskih mrea SRM n Tema n Etiko

- Slides: 43

Sigurnost računarskih mreža (SRM) n Tema: n Etičko hakerisanje i ispitivanje mogućnosti proboja Etičko hakerisanje Slide 1 of 43

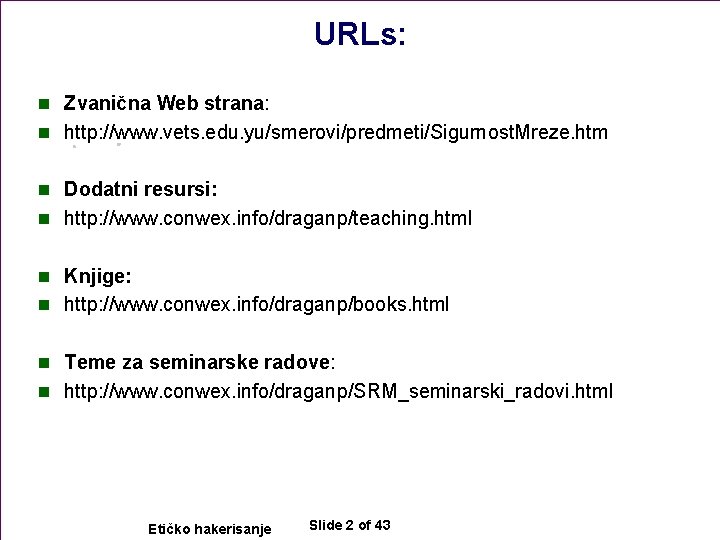

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Etičko hakerisanje Slide 2 of 43

Etičko hakerisanje i ispitivanje mogućnosti proboja n Sadržaj poglavlja i predavanja: n 16. 1 Etičko hakerisanje F Etičko hakerisanje - ethical hacking n 16. 2 Ispitivanje mogućnosti proboja F Ispitivanje mogućnosti proboja – penetration testing n Napomena: n Ovo predavanje podrazumeva predznanje i n primenu materije iz svih prethodnih poglavlja tj. n predavanja Etičko hakerisanje Slide 3 of 43

Potrebna predznanja n Programiranje n n Za primenu: F Računarske mreže i protokoli F Operativni sistemi F Sistemsko programiranje F Strukture i modeli podataka, baze podataka Etičko hakerisanje Slide 4 of 43

Uvod n Kada se sprovedu sve preporučene mere F za zaštitu računarskih sistema, mreža i informacionih sitema F od napada i prodora, tj. narušavanja sigurnosti, F potrebno je uraditi analizu i proveru uspešnosti zaštite. n Razvijeni su načini testiranja F koji bi trebalo da pokažu F koliko je zaštita pouzdana i efikasna. n Napadači su nepredvidivi i F stalno smišljaju nove načine i metode F da ostvare svoje ciljeve. n Prednost napadača je u tome što imaju više vremena, F mogu da biraju vreme, način i sredstva za napad, F tj. imaju prednost faktora iznenađenja. n Odbrana, međutim, F mora biti spremna i aktivna F u svako vreme i na svakom mestu. F U protivnom, sistem će verovatno biti ugrožen Etičko hakerisanje Slide 5 of 43

Provera i ispitivanje sigurnosti n Da bi zaštitili mrežu, F klijenti često angažuju hakere F koji po dogovoru napadaju i proveravaju sigurnost F uz obavezu da svoja saznanja drže u tajnosti, F da ih ne zloupotrebe F i da ih isporuče samo organizaciji F koja ih je angažovala i F isključivo u svrhu unapređenja sigurnosti. n Etičko hakerisanje - ethical hacking n Ispitivanje mogućnosti proboja – penetration testing Etičko hakerisanje Slide 6 of 43

16. 1 Etičko hakerisanje n Termin haker (engl. hacker) danas ima, u najmanju ruku, n dvostruko značenje u računarskoj industriji. n Originalno je definisan na sledeći način: n Haker: imenica, F 1. Osoba koja uživa u učenju detalja o računarskim sistemima, i proširivanju svog znanja i sposobnosti – obrnuto od većine korisnika računara, koji preferiraju da uče samo minimum onoga što im je potrebno. F 2. Onaj koji oduševljeno programira ili ko uživa u programiranju rađe nego da teoretizuje o programiranju. n Ovaj laskav opis često se proširuje na reč hakerisanje F (engl. hacking) F koja služi da se opiše brzo učenje novog programa F ili pravljenje izmena u postojećem F obično komplikovanom softveru. Etičko hakerisanje Slide 7 of 43

Crni i beli šeširi n Izraz haker s belim šeširom F (engl. white hat hacker) ili etički haker (engl. ethical hacker) F u oblasti informacionih tehnologija, F jeste lice koje je etički protiv zloupotrebe računarkih sistema. F Ovaj termin se često koristi da se opišu oni F koji pokušavaju da prodru u tuđe sisteme i mreže F kako bi pomogli vlasnicima tih sistema F da postanu svesni sigurnosnih propusta. n Dok hakeri s belim šeširima F pokušavaju da odbrane računarske sisteme, n hakeri s crnim šeširima (engl. black hat hackers), F tj. zlonamerni hakeri – „loši momci“ – F pokušavaju da upadnu u tuđe mreže i sisteme, F ukradu poverljive informacije i/ili nanesu neku štetu. n Obe vrste hakera F koriste slične metode i alate, F ali s različitim ciljem Etičko hakerisanje Slide 8 of 43

Deset zapovesti računarske etike n Institut za računarsku etiku n (The Computer Ethics Institute) F neprofitna je istraživačka organizacija koju čine: 4 Brookings Institute 4 IBM 4 The Washington Consulting Group 4 Washington Theological Consortium n Ova organizacija je objavila 10 zapovesti računarske etike: Etičko hakerisanje Slide 9 of 43

Deset zapovesti računarske etike n Ova organizacija je objavila 10 zapovesti računarske etike: F 1. Ne koristi računar da povrediš drugog. F 2. Ne mešaj se nepozvan u tuđ rad na računaru. F 3. Ne njuškaj po tuđim datotekama. F 4. Ne koristi računar da bi lažno svedočio. F 5. Ne koristi računar da bi krao. F 6. Ne koristi komercijalni softver koji nisi platio. F 7. Ne koristi tuđe računarske resurse bez odobrenja ili nadoknade. F 8. Ne prisvajaj sebi zasluge za tuđu intelektualnu svojinu. F 9. Razmisli o posledicama koje će 4 program koji pišeš ili sistem koji projektuješ 4 imati na društvo. F 10. Koristi računar samo na način 4 koji je u skladu s poštovanjem drugih. Etičko hakerisanje Slide 10 of 43

Deset zapovesti računarske etike n Ako prekršite neku zapovest F nećete otići u pakao, F ali se može desiti F da odete u zatvor. Etičko hakerisanje Slide 11 of 43

Šta je etičko hakerisanje? n U nastojanju da donekle reše problem, F organizacije su zaključile F da je nezavisni stručnjak za sigurnost F koji će pokušati da upadne na njihov sistem, F najbolji način da se proveri opasnost od upada u sistem. n Ovo donekle podseća na nezavisnog revizora F koji će proveriti knjigovodstvo u nekoj organizaciji F i ukazati na propuste. n U slučaju računarske sigurnosti, F F F etički hakeri koristili iste tehnike i alate kao i potencijalni napadač, ali za razliku od napadača, ne oštećuju sistem i ne kradu informacije, već procenjuju sigurnost sistema i vlasnika izveštavaju o sigurnosnim propustima na sistemu i o načinima uklanjanja grešaka i propusta. Etičko hakerisanje Slide 12 of 43

SATAN n Rad D. Farmera i W. Z. Venema, n “Improving the Security of Your Site by Breaking into It”, n koji je originalno bio poslat na Usenet mrežu u decembru 1993. godine. n Oni su javno razmatrali, možda po prvi put, F korišćenje hakerskih tehnika F za procenjivanje sigurnosti nekog sistema. n Više informacija o Usenetu naći ćete na lokaciji http: //www. faqs. org/usenet/. n Njihov program F koji su nazvali Security Analysis Tool for Auditing Networks, F ili kratko SATAN, F za kratko vreme je stekao veliku medijsku popularnost. Etičko hakerisanje Slide 13 of 43

Šta karakteriše etičke hakere? n Etički hakeri pre svega moraju da budu osobe od poverenja. n 1. Imaju veliko iskustvo F u poslu s računarima i računarskim mrežama, F programiranjem, instalacijom i administriranjem F popularnih operativnih sistema (UNIX, Windows Server) F koji se koriste na ciljnim računarima. n 2. Strpljivost je najvažnija osobina etičkih hakera F zato što oni moraju sebe da stave u poziciju zlonamernih hakera, F koji su inače poznati po tome da su veoma strpljivi i voljni F da nadgledaju sistem danima ili nedeljama F čekajući priliku da upadnu u sistem. Etičko hakerisanje Slide 14 of 43

Šta karakteriše etičke hakere? n 3. Najbolji kandidati za etičke hakere F jesu osobe koje imaju uspešno objavljene naučne radove, F radnu istoriju koja ukazuje na dobro poznavanje oblasti sigurnosti, F ili osobe koje su napravile popularne sigurnosne programe sa otvorenim kodom. n 4. Jedno od pravila kojeg se pridržavaju velike kompanije F jeste da se ne unamljuju bivši hakeri s crnim šeširom. F Iako protivnici ovog pravila iznose argument F da samo „pravi haker“ poseduje veštinu neophodnu F da se posao uspešno obavi, F pravilo o apsolutnom poverenju klijenta eliminiše takve kandidate. Etičko hakerisanje Slide 15 of 43

Šta etički hakeri rade? n Etički haker, obavljajući svoj posao, n traži odgovor na tri osnovna pitanja: n 1. Šta može napadač da vidi na ciljnom sistemu? n 2. Šta može napadač da uradi s tim informacijama? n 3. Da li je neko primetio napadačev napad ili uspeh? Etičko hakerisanje Slide 16 of 43

Šta etički hakeri rade? n Kada klijent traži procenu, F potrebno je da se pre samog posla F obavi dosta razgovora i papirologije. n Razgovori počinju sa odgovorima klijenata n na par pitanja n sličnih onima n koja su postavljali Garfinkel i Spafford: F Šta pokušavate da zaštitite? F Od čega želite da se zaštitite? F Koliko ste 4 vremena, truda i novca 4 voljni da potrošite 4 kako biste dobili odgovarajuću zaštitu? Etičko hakerisanje Slide 17 of 43

Plan, ugovor, preciznost n Plan za identifikovanje sistema koji će biti ispitivan, način ispitivanja, i sva moguća ograničenja ispitivanja. n Ugovor izmenu klijenta i etičkih hakera, F koji pišu obe strane zajedno. F Taj ugovor, poznat pod nazivom „karta za izlazak iz zatvora“ F (engl. get out of jail free card) F štiti etičke hakere od krivičnog gonjenja, F pošto je većina aktivnosti koje oni obavljaju pri proceni sigurnosti, F nelegalna u mnogim zemljama. n Ugovor sadrži precizan opis ispitivanja – F obično u obliku mrežnih adresa ili pristupnih brojeva modema sistema F koji će se ispitivati. n Preciznost je u ovoj fazi izuzetno važna, F pošto mala greška može da dovede F do evaluacije pogrešnog klijentovog sistema, F ili - u najgorem slučaju – evaluaciju sistema neke druge firme. Etičko hakerisanje Slide 18 of 43

Pristup „No-holds-barred“ n Najbolja procena se radi takozvanim F „no-holds-barred“ pristupom F (testiranje bez ograničenja) n Najčešća ograničenja koja klijenti nameću etičkim hakerima jesu sledeća: F Prekid ispitivanja nakon otkrivanja prvog propusta F Izbor trenutka procene sigurnosti F Procena „u poslednjem trenutku“ Etičko hakerisanje Slide 19 of 43

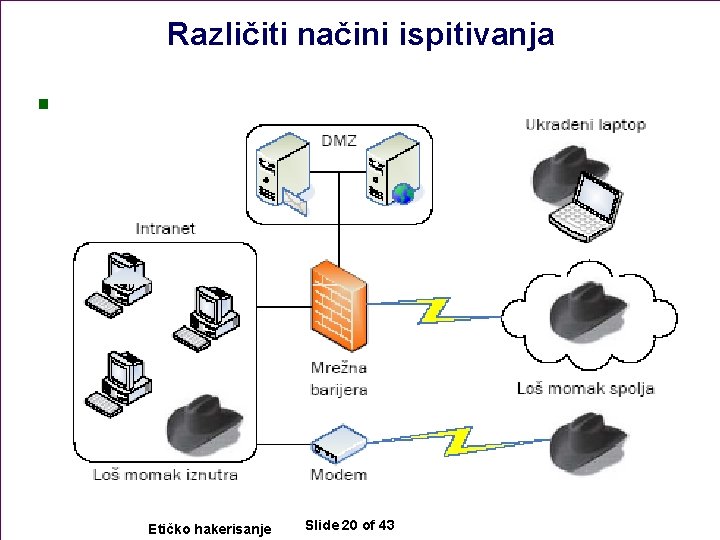

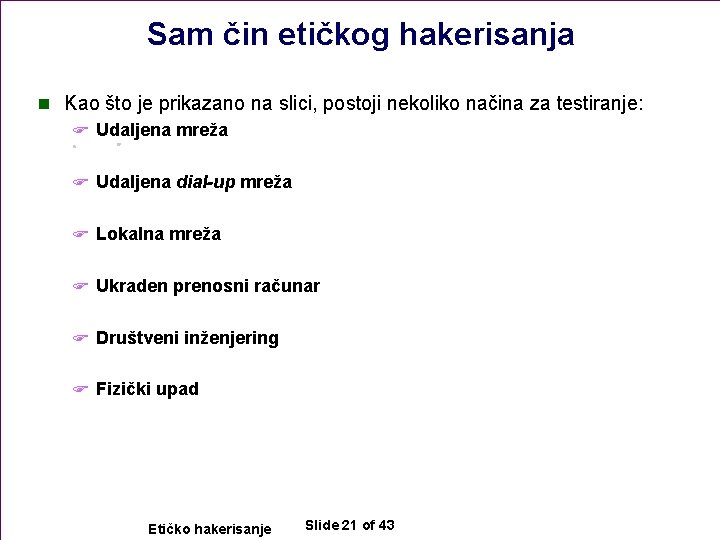

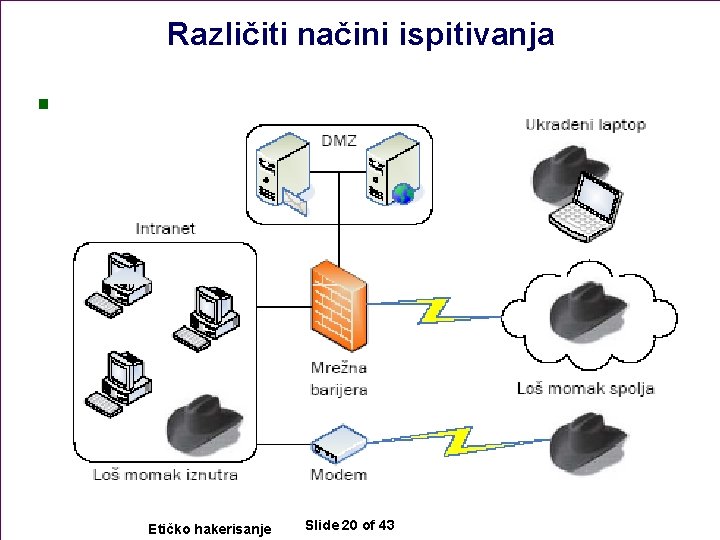

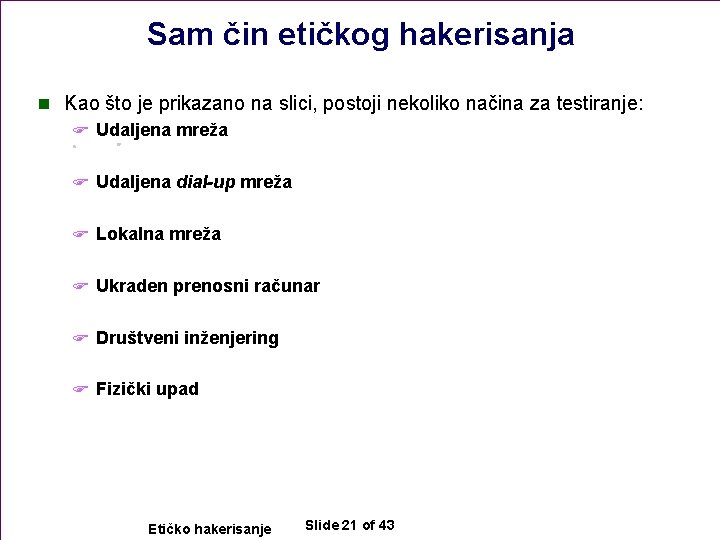

Različiti načini ispitivanja n Etičko hakerisanje Slide 20 of 43

Sam čin etičkog hakerisanja n Kao što je prikazano na slici, postoji nekoliko načina za testiranje: F Udaljena mreža F Udaljena dial-up mreža F Lokalna mreža F Ukraden prenosni računar F Društveni inženjering F Fizički upad Etičko hakerisanje Slide 21 of 43

Etički haker – perspektive testova n Etički haker može da uradi n svaki od navedenih testova n iz tri perspektive: F kao „loš momak“ spolja (engl. outsider) F „semi-outsider“ F „loš momak“ iznutra (engl. insider), tj. regularni korisnik. Etičko hakerisanje Slide 22 of 43

Konačan izveštaj n Konačan izveštaj je skup saznanja F do kojih je etički haker došao F tokom procene sigurnosti sistema ili mreže. F Detaljno su opisane pronađene ranjivosti F i procedure za njihovo otklanjanje. F Ukoliko su aktivnosti etičkog hakera otkrivene, F opisano je reagovanje osoblja klijenta, F i predlozi za poboljšanje reakcija. n Tehnike kojima je vršeno ispitivanje F nikad se ne otkrivaju, F zato što osoba koja predaje izveštaj F ne može da bude sigurna ko će sve da dođe u posed tog dokumenta F jednom kada izane iz ruku klijenta. n Sama dostava izveštaja je veoma delikatna stvar. F Ako su otkrivene ranjivosti, F izveštaj može da bude izuzetno opasan ako padne u pogrešne ruke. F Konkurencija može da iskoristi te podatke za industrijsku špijunažu, F a zlonamerni haker ih može upotrebiti za upad na računar klijenta Etičko hakerisanje Slide 23 of 43

Šta se dešava nakon isporuke izveštaja? n Kada je etički haker završio procenu F i kada je izveštaj isporučen, F klijent može da kaže F „Dobro, ako popravim te greške, biću potpuno siguran, zar ne? “. n Nažalost, nije tako. F Ljudi rade na računarima i mrežama klijenta i prave greške. F U prvom poglavlju smo objasnili da sigurnost nije trenutno stanje, F već proces. F Što više vremena prođe od ispitivanja, sigurnost klijenta opada. n Deo izveštaja uključuje i preporuke F koje klijent treba da prati F kako bi i u budućnosti smanjio uticaj ovih grešaka. Etičko hakerisanje Slide 24 of 43

Edsger Dijkstra - citat n n n Veliki Edsger Dijkstra je rekao: “Program testing can be a very effective way to show the presence of bugs, but is hopelessly inadequate for showing their absence. ” n Isto važi i za ispitivanje sigurnosti: F ako ispitivanjem niste pronašli probleme, F to ne znači da ih i nema. n Ispitivanje samo povećava poverenje F da problema ima u prihvatljivoj meri F ili da se teško pronalaze. Etičko hakerisanje Slide 25 of 43

16. 2 Ispitivanje mogućnosti proboja n Faze od kojih je sačinjen uobičajeni hakerski napad na računarsku mrežu: F F F F Izviđanje Popisivanje Zadobijanje pristupa Proširivanje ovlašćenja Potkradanje Prikrivanje tragova Pravljenje zadnjih vrata Uskraćivanje usluga (eventualno) n Kao što ste mogli da primetite, F deo o etičkom hakerisanju F više se bavi etičkim i pravnim aspektima; F ovde ćemo se uglavnom baviti F metodologijom i postupcima ispitivanja. Etičko hakerisanje Slide 26 of 43

Ispitivanje mogućnosti proboja. . . n Ispitivanje mogućnosti proboja F (engl. penetration testing) – F metoda ocenjivanja i provere sigurnosti računarske mreže F simulacijom napada F koji bi inače obavio zlonamerni haker. n Obuhvata aktivnu analizu sistema F u pogledu slabosti F tehničkih nedostataka F i ranjivosti. n Analiza se izvodi iz pozicije potencijalnog napadača – F osoba koja obavlja ispitivanje F sebe smešta u poziciju napadača F i pokušava da prodre u mrežu F i na taj način otkrije ranjivosti Etičko hakerisanje Slide 27 of 43

Ispitivanje mogućnosti proboja. . . n Sve što se otkrije tokom ove analize, F izlaže se vlasnicima sistema F zajedno s procenom uticaja F koji otkrivene ranjivosti mogu imati na sistem F i predlogom tehničkih rešenja F za uklanjanje ili smanjivanje uticaja otkrivenih ranjivosti. n Testovi ove vrste F treba da se sprovedu na svakom računarskom sistemu F koji će biti postavljen u „neprijateljsko“ okruženje F (naročito ako se računar postavlja na Internet), F pre nego što se sistem tamo postavi. Etičko hakerisanje Slide 28 of 43

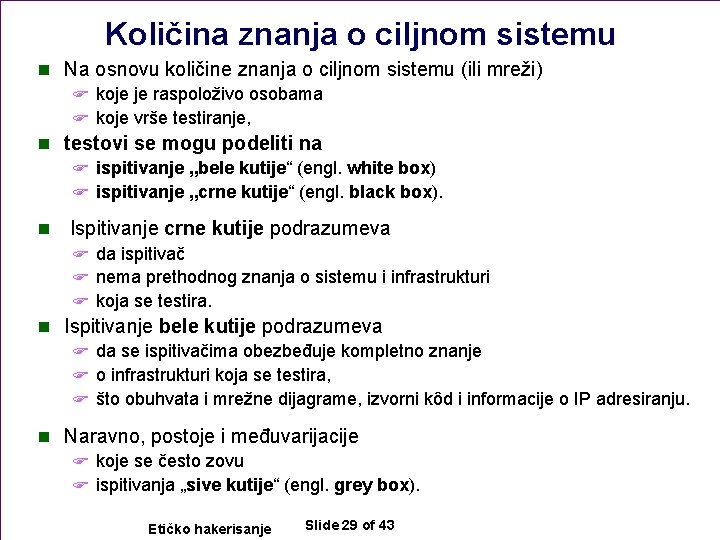

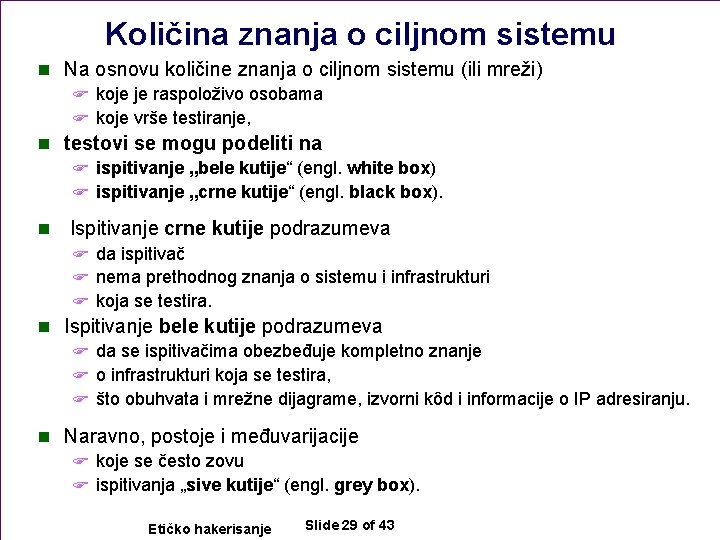

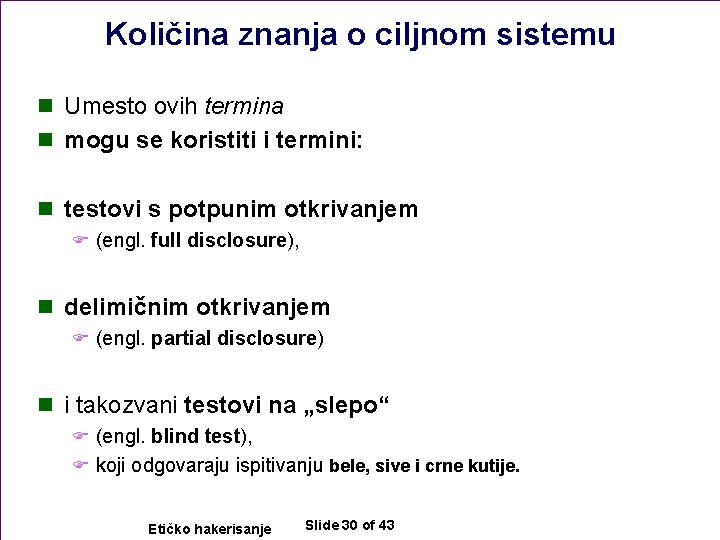

Količina znanja o ciljnom sistemu n Na osnovu količine znanja o ciljnom sistemu (ili mreži) F koje je raspoloživo osobama F koje vrše testiranje, n testovi se mogu podeliti na F ispitivanje „bele kutije“ (engl. white box) F ispitivanje „crne kutije“ (engl. black box). n Ispitivanje crne kutije podrazumeva F da ispitivač F nema prethodnog znanja o sistemu i infrastrukturi F koja se testira. n Ispitivanje bele kutije podrazumeva F da se ispitivačima obezbeđuje kompletno znanje F o infrastrukturi koja se testira, F što obuhvata i mrežne dijagrame, izvorni kôd i informacije o IP adresiranju. n Naravno, postoje i međuvarijacije F koje se često zovu F ispitivanja „sive kutije“ (engl. grey box). Etičko hakerisanje Slide 29 of 43

Količina znanja o ciljnom sistemu n Umesto ovih termina n mogu se koristiti i termini: n testovi s potpunim otkrivanjem F (engl. full disclosure), n delimičnim otkrivanjem F (engl. partial disclosure) n i takozvani testovi na „slepo“ F (engl. blind test), F koji odgovaraju ispitivanju bele, sive i crne kutije. Etičko hakerisanje Slide 30 of 43

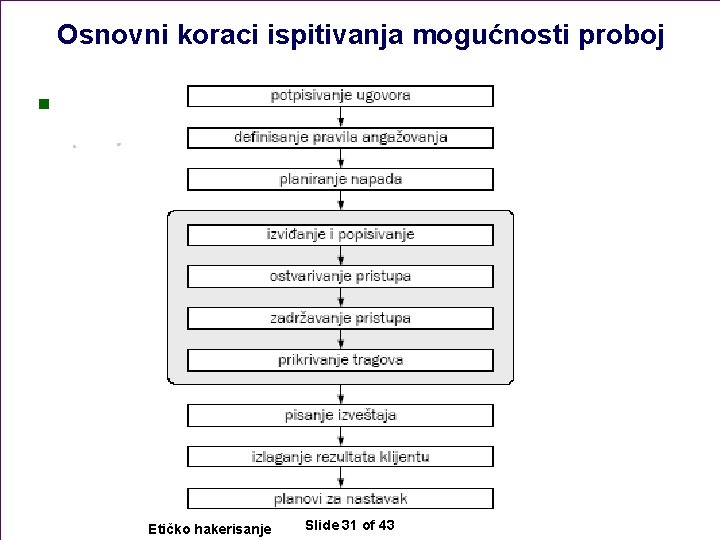

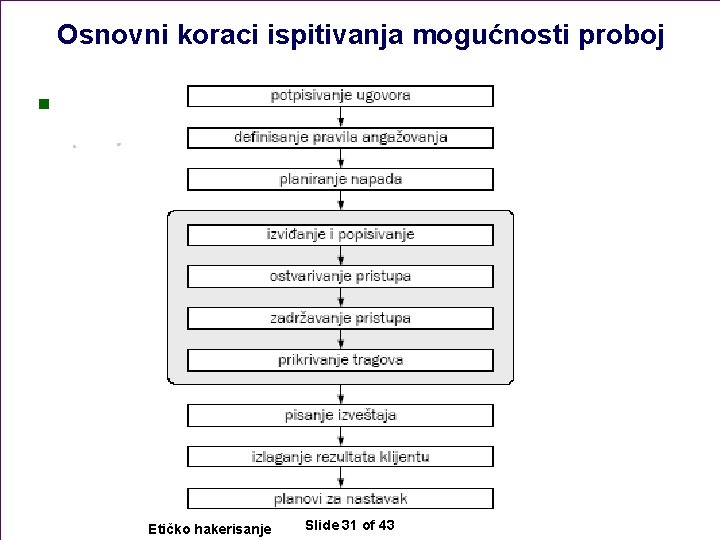

Osnovni koraci ispitivanja mogućnosti proboj n Etičko hakerisanje Slide 31 of 43

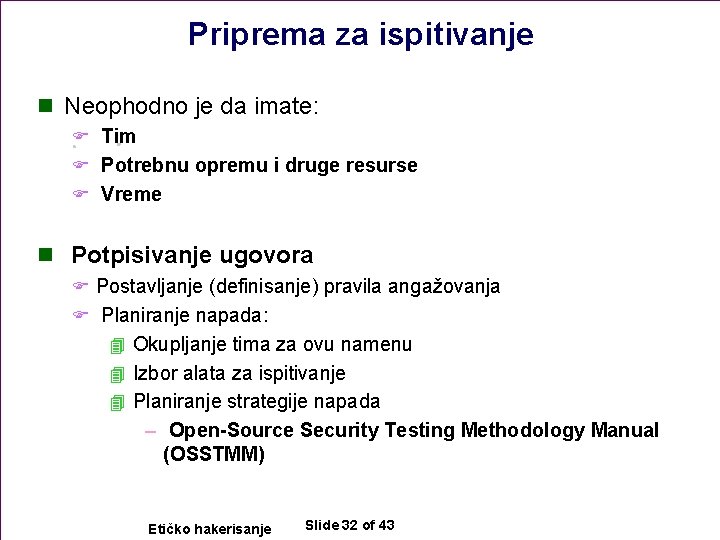

Priprema za ispitivanje n Neophodno je da imate: F Tim F Potrebnu opremu i druge resurse F Vreme n Potpisivanje ugovora F Postavljanje (definisanje) pravila angažovanja F Planiranje napada: 4 Okupljanje tima za ovu namenu 4 Izbor alata za ispitivanje 4 Planiranje strategije napada – Open-Source Security Testing Methodology Manual (OSSTMM) Etičko hakerisanje Slide 32 of 43

Razmatranje pravnih i etičkih (moralnih) normi n Pomenuto u delu o etičkom hakerisanju, kao u poglavlju 14: Organizacione, fizičke i pravne metode zaštite, društveni aspekti n Zakonska regulativa najdalje otišla u USA: F U. S. Code of Fair Information Practices (1973) F Computer Fraud and Abuse Act (CFAA, 1973) F U. S. Kennedy-Kasselbaum Health Insurance Portability and Accountability Act (HIPAA, 1996) F Graham-Leach-Bliley Act (GLBA, 2000) F USA PATRIOT Act (2001) F Federal Information Security Management Act (FISMA, 2002) F Sarbanes-Oxley Act (SOX, 2003) Etičko hakerisanje Slide 33 of 43

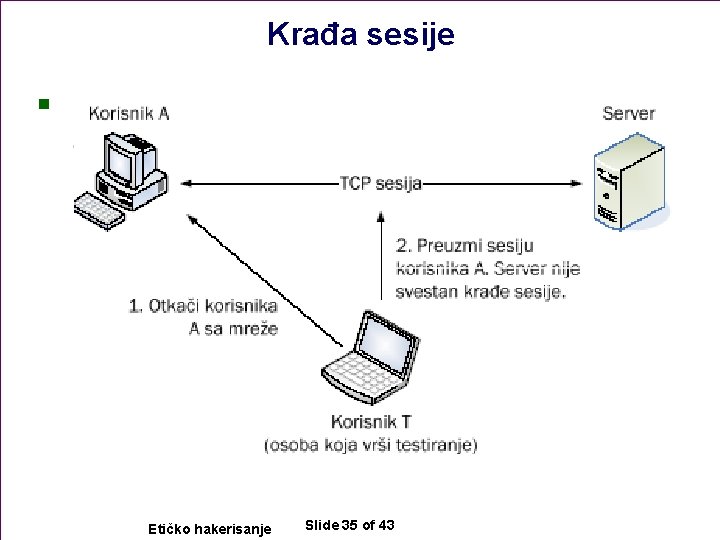

Izvođenje ispitivanja n Izviđanje i popisivanje F Pasivno izviđanje F Aktivno izviđanje n Ostvarivanje pristupa F Krađa sesije (engl. session hijacking) F. . . (nastavlja se) Etičko hakerisanje Slide 34 of 43

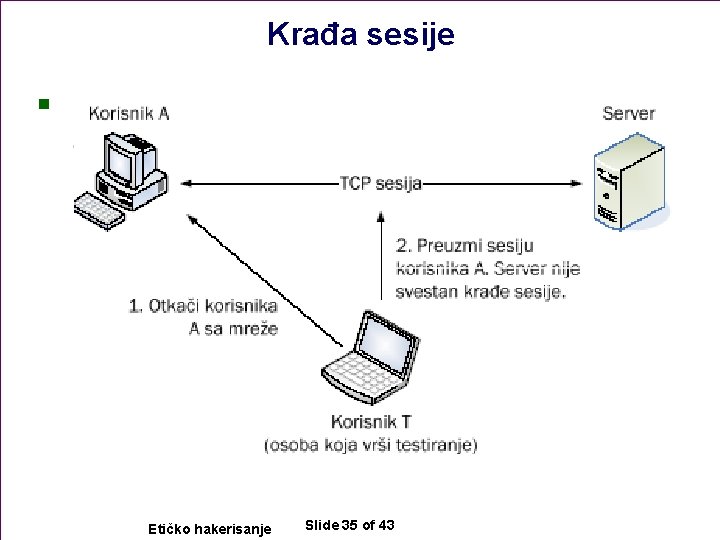

Krađa sesije n Etičko hakerisanje Slide 35 of 43

Ostvarivanje pristupa – nastavak. . . n Napadi na Web server n Provaljivanje lozinki F Striktne mere kontrole pristupa obično su zasnovane na najmanje četiri elementa: 4 nešto osoba zna (na primer, PIN broj ili lozinka) 4 nešto osoba ima (na primer, sigurnosna identifikaciona kartica) 4 nešto osoba jeste (biometrija zasnovana na fizičkim karakteristikama) 4 nešto osoba radi (biometrija zasnovana na karakteristikama ponašanja) n . . . (nastavlja se) Etičko hakerisanje Slide 36 of 43

Ostvarivanje pristupa – nastavak. . . n Napadanje mreže n Napadanje bežične mreže n Probijanje UNIX, Linux i Windows servera F Povećanje privilegija F Skeneri za otkrivanje ranjivosti F Rootkit alati Etičko hakerisanje Slide 37 of 43

Izvođenje napada - nastavak n Održavanje pristupa n Sakrivanje tragova Etičko hakerisanje Slide 38 of 43

Pisanje izveštaja i ukazivanje na propuste n Izveštaj F Izvršni rezime (engl. executive summary) F Obuhvat (opseg) projekta F Izvršena ispitivanja i rezultati F Sažetak izveštaja F Prilozi n Ukazivanje na propuste i planovi za njihovo otklanjanje Etičko hakerisanje Slide 39 of 43

Literatura n D. Pleskonjić, N. Maček, B. Đorđević, M. Carić: n “Sigurnost računarskih sistema i mreža”, Mikro knjiga, Beograd, 2007. , ISBN: 978 -86 -7555 -305 -2, knjiga – udžbenik n http: //www. conwex. info/draganp/books_SRSi. M. html n http: //www. mk. co. yu/store/prikaz. php? ref=978 -86 -7555 -305 -2 n n Za predavanje 16: F Poglavlje 16: Etičko hakerisanje i ispitivanje mogućnosti proboja F Dodatak B: Besplatni i open-source alati i razni resursi koji se tiču sigurnosti Etičko hakerisanje Slide 40 of 43

Literatura - nastavak n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -16 -5, knjiga - udžbenik n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - priručnik za laboratorijske vežbe”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -49 -1 n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - zbirka rešenih zadataka”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -55 -6 n http: //www. conwex. info/draganp/books. html Etičko hakerisanje Slide 41 of 43

Dodatna literatura n Hacking Exposed: Network Security Secrets & Solutions n Prevod u izdanju Mikro knjige n http: //www. mk. co. yu/pub/store/prikaz. php? KOD=HAKE n Penetration Testing and Network Defense n Cisco Press, 2005. n Druge knjige i razni online resursi n Napomena: tokom predavanja će biti naglašena dodatna literatura, po potrebi. Etičko hakerisanje Slide 42 of 43

Pitanja n ? Etičko hakerisanje Slide 43 of 43

Mrea economic model spreadsheet

Mrea economic model spreadsheet Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Uprava za veterinarstvo i sigurnost hrane

Uprava za veterinarstvo i sigurnost hrane Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Cyberbullying prezentacija

Cyberbullying prezentacija Miho birimisa sap

Miho birimisa sap Exam srm registration

Exam srm registration Srm beer

Srm beer Srm dashboard

Srm dashboard Srm foundation

Srm foundation Petronas sus portal guideline

Petronas sus portal guideline User supplier interface

User supplier interface What is the meaning of “mrm” in manuevering board?

What is the meaning of “mrm” in manuevering board? Pr srm

Pr srm Imagcr

Imagcr Crm srm

Crm srm Aliran seni lukis tertua di dunia adalah

Aliran seni lukis tertua di dunia adalah Tema-tema teologi perjanjian lama

Tema-tema teologi perjanjian lama Ejemplo de delimitacion del problema

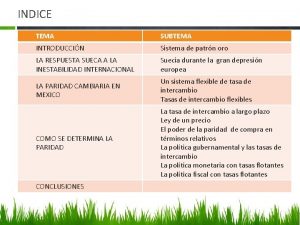

Ejemplo de delimitacion del problema El tema y sub tema

El tema y sub tema Tipos de entrevista psicológica

Tipos de entrevista psicológica Siji loro telu iku tuladhane tembang

Siji loro telu iku tuladhane tembang Saglit na kasiglahan ng ibong adarna

Saglit na kasiglahan ng ibong adarna Tema 4

Tema 4 Il tema della follia nella letteratura

Il tema della follia nella letteratura Breza analiza

Breza analiza Acara pemuda advent

Acara pemuda advent Nutricion en animales vertebrados

Nutricion en animales vertebrados Obsah basne turcin ponican

Obsah basne turcin ponican Rivali gill harveyova osnova

Rivali gill harveyova osnova Miševi i mačke naglavačke lektira

Miševi i mačke naglavačke lektira Un tríptico de una vida saludable

Un tríptico de una vida saludable A un olmo seco analisis

A un olmo seco analisis Syair ialah

Syair ialah Shell and tube type

Shell and tube type La celestina estructura y argumento

La celestina estructura y argumento Espacio moral de edipo rey

Espacio moral de edipo rey Los poemas

Los poemas Persoalan senja di palang besi

Persoalan senja di palang besi Temas para el mes de las misiones

Temas para el mes de las misiones Decimales en fracciones

Decimales en fracciones Bozzetto marinaresco

Bozzetto marinaresco