Sigurnost raunarskih mrea SRM n Organizacione metode zatite

- Slides: 40

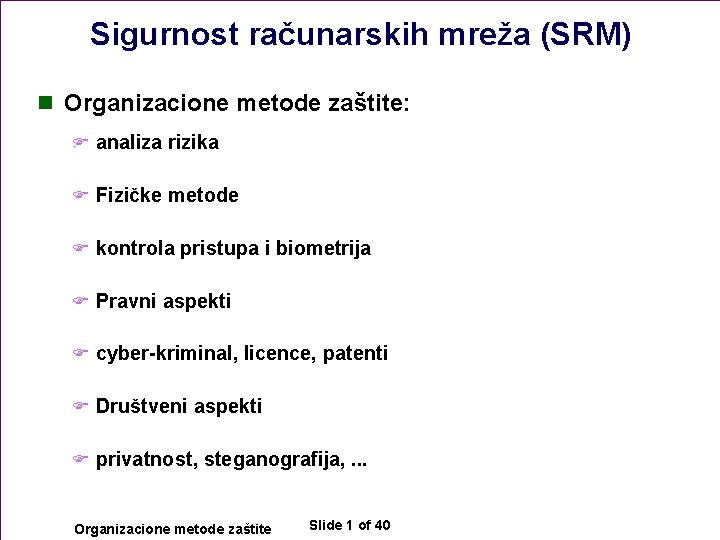

Sigurnost računarskih mreža (SRM) n Organizacione metode zaštite: F analiza rizika F Fizičke metode F kontrola pristupa i biometrija F Pravni aspekti F cyber-kriminal, licence, patenti F Društveni aspekti F privatnost, steganografija, . . . Organizacione metode zaštite Slide 1 of 40

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Organizacione metode zaštite Slide 2 of 40

Potrebna predznanja n Programiranje n n Za primenu: F Računarske mreže i protokoli F Operativni sistemi F Sistemsko programiranje F Strukture i modeli podataka, baze podataka Organizacione metode zaštite Slide 3 of 40

Analiza rizika n Projektovanje zaštite sadrži i analizu rizika. n n Rizik = mera opasnosti F mogućnost da nastane 4 oštećenje ili gubitak neke informacije 4 hardvera 4 intelektualne svojine 4 prestiža 4 ugleda F definiše se eksplicitno 4 “rizik narušavanja integriteta baze podataka klijenata” 4 “rizik odbijanja usluga on-line portala banke” 4 “rizik gubitka podataka neophodnih za poslovanje preduzeća” Organizacione metode zaštite Slide 4 of 40

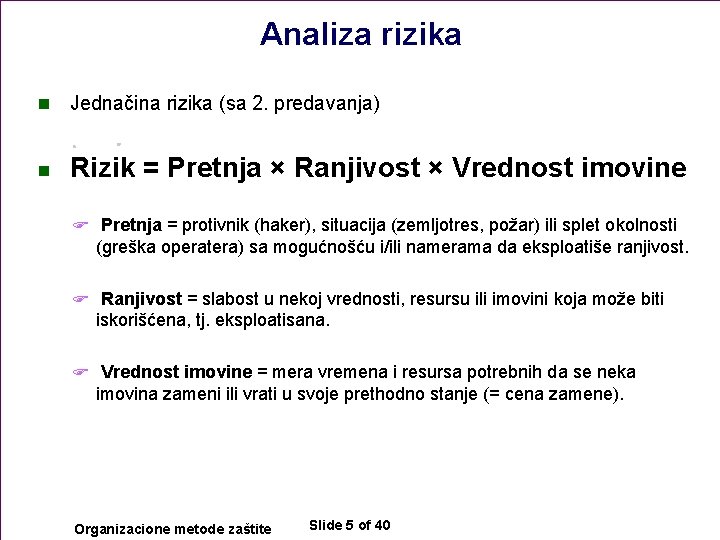

Analiza rizika n Jednačina rizika (sa 2. predavanja) n Rizik = Pretnja × Ranjivost × Vrednost imovine F Pretnja = protivnik (haker), situacija (zemljotres, požar) ili splet okolnosti (greška operatera) sa mogućnošću i/ili namerama da eksploatiše ranjivost. F Ranjivost = slabost u nekoj vrednosti, resursu ili imovini koja može biti iskorišćena, tj. eksploatisana. F Vrednost imovine = mera vremena i resursa potrebnih da se neka imovina zameni ili vrati u svoje prethodno stanje (= cena zamene). Organizacione metode zaštite Slide 5 of 40

Analiza rizika n Osetljivost sistema na neki događaj F finansijski gubitak F koji pretrpi neka organizacija F ako se taj događaj desi. n Izloženost sistema nekom događaju (rizik) F Osetljivost na događaj X verovatnoća dešavanja F Verovatnoće se opisuju pomoću intervala u kom se očekuje jedno dešavanje događaja. 4 verovatnoća dešavanja požara je jedanput u 40 godina, 4 verovatnoća dešavanja operatorske greške kojom se uništava jedna datoteka iznosi jedanput u 4 godine, Organizacione metode zaštite Slide 6 of 40

Upravljanje rizikom n Proces uravnotežavanja troškova zaštite od rizika i troškova izloženosti riziku. F Mali troškovi zaštite 4 Visoka izloženost 4 Nizak nivo sigurnosti F Veliki troškovi zaštite 4 Nizak nivo izloženosti 4 Visok nivo sigurnosti n Cilj: naći ravnotežu između ulaganja i efekata Organizacione metode zaštite Slide 7 of 40

Upravljanje rizikom n Prihvatiti rizik. F Ako je izloženost mala a troškovi zaštite veliki, F vaša politika sigurnosti možda može prihvatiti rizik. n Dodeliti rizik. F “Brigo moja pređi na drugog” F mnoge kompanije radije kupuju zaštitu od neke druge komercijalne firme n Izbeći rizik. F Uspostavljanje sigurnosnih mera F tako da je verovatnoća pojave incidenta jako mala. Organizacione metode zaštite Slide 8 of 40

Kontrola pristupa n Kontrole pristupa zasnovane na: F nečemu što osoba zna (na primer, PIN broj ili lozinka) F nečemu što osoba ima (na primer, sigurnosna identifikaciona kartica) F nečemu što osoba jeste (biometrija zasnovana na fizičkim karakteristikama) F nečemu što osoba radi (biometrija zasnovana na karakteristikama ponašanja) Organizacione metode zaštite Slide 9 of 40

Kontrola pristupa n Sigurnost zasnovana na dva faktora: F korišćenje najmanje dva od četiri elementa, da bi se odobrio pristup. 4 Npr: korisniku se dozvoli pristup kada unese lozinku i kad se proveri otisak prsta. n Sigurnost zasnovana na četiri faktora F upotreba sva četiri elementa. n Danas se za proveru identiteta najčešće koristi F samo jedan faktor F (lozinka) Organizacione metode zaštite Slide 10 of 40

Biometrija n grčki: bios – život, metron – mera n n skup metoda za identifikovanje pojedinaca n na osnovu bioloških karakteristika i/ili karakteristika ponašanja F biološke karakteristike: 4 otisak prsta 4 snimak rožnjače oka 4 crte lica 4 geometrija šake 4 DNK F karakteristike ponašanja: glas, potpis n najčešće se koristi za proveru identiteta Organizacione metode zaštite Slide 11 of 40

Biometrija n Najobičniji biometriski sistem se sastoji od pet komponenti: F senzor – 4 sakuplja podatke i pretvara ih u digitalnu formu F algoritam izračunavanja signala – 4 stvara biometrijsku mapu F skladište podataka – 4 sadrži početne biometrijske mape sa kojim se nove upoređuju F algoritam podudaranja – 4 upoređuje biometriske mape iz predhodne dve komponenete Organizacione metode zaštite Slide 12 of 40

Biometrija n Karakteristike biometrijskih metoda: F jedinstvenost – jednoznačnost identifikacije F trajnost – dužina zadržavnja karakteristike F prikupljivost – lakoća dobija uzoraka F izvodljivost – u kojoj je meri moguće u praksi implementirati navedene biometrijske metode i F prihvatljivost – u kojoj je meri implementacija moguća a da se pri tome ne naruše ljudska prava. Organizacione metode zaštite Slide 13 of 40

Biometrija – otisci prstiju Površina kože na prstima n je pokrivena sitnim brazdama n koje se nazivaju papilarnim linijama. n F Papilarne linije jednoznačno identifikuju osobu i nepromenljive su. F Ne posmatra se pun otisak, već karakteristične značajne tačke otisaka prstiju. F Razlozi: 4 u forenzici se često ne nađu potpuni otisci prstiju već delovi (trag) 4 ušteda vremena Organizacione metode zaštite Slide 14 of 40

Biometrija – otisci prstiju n Otisak se opisuje karakterističnim tačkama: n globalne F osnovni uzorci papilarnih linija (lukovi, spirale, petlje) F referentni centar, delta (tačka prvog grananja) F papilarni broj n lokalne (minutacije) F tačke koje se markiraju na krajevima, granama i razdvajanju papilarnih linija. F minutacije su glavni nosioci identifikacije F dve osobe ne mogu imati više od 8 zajedničkih minutacija. Organizacione metode zaštite Slide 15 of 40

Biometrija – otisci prstiju n Postoji pet različitih osobina minutacija: n n vrsta minutacije, na primer: F papilarni kraj – nagli prekud papilarne linije F grananje (bifurkacija) – grananja linije u više novih F papilarne linije koje se dele na dve, a zatim se ponovo spajaju u sopstvenu izvornu liniju n orijentacija – smer u kome “gleda” minutacija n n zakrivljenost – brzina promene smera minutacije n udaljenost papilarnih linija u okolini minutacije n koordinate u odnosu na središnju tačku ili deltu. Organizacione metode zaštite Slide 16 of 40

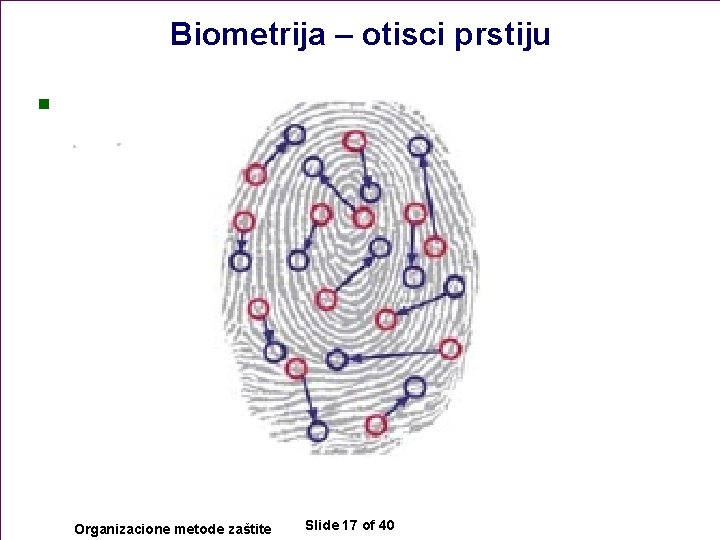

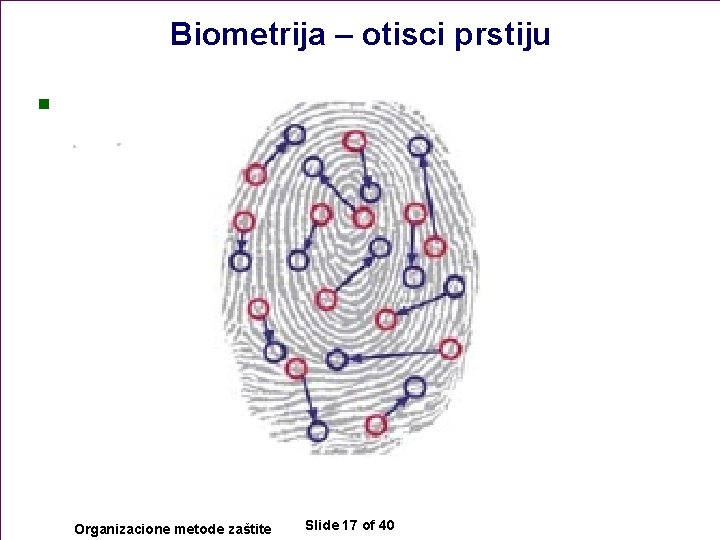

Biometrija – otisci prstiju n Organizacione metode zaštite Slide 17 of 40

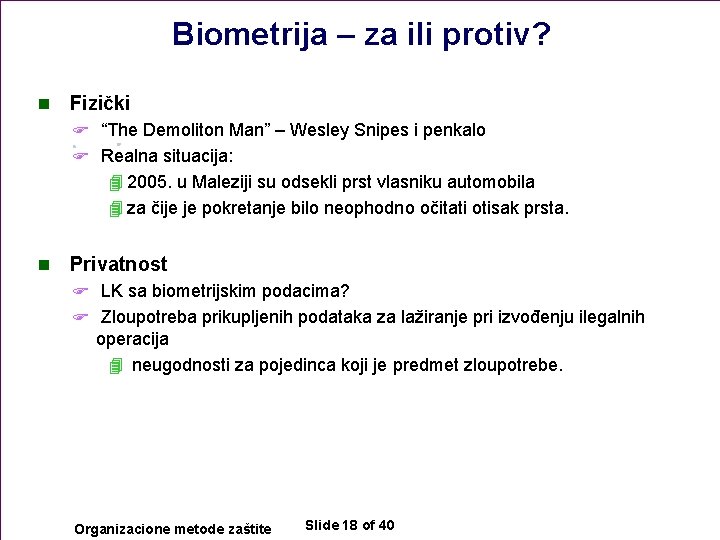

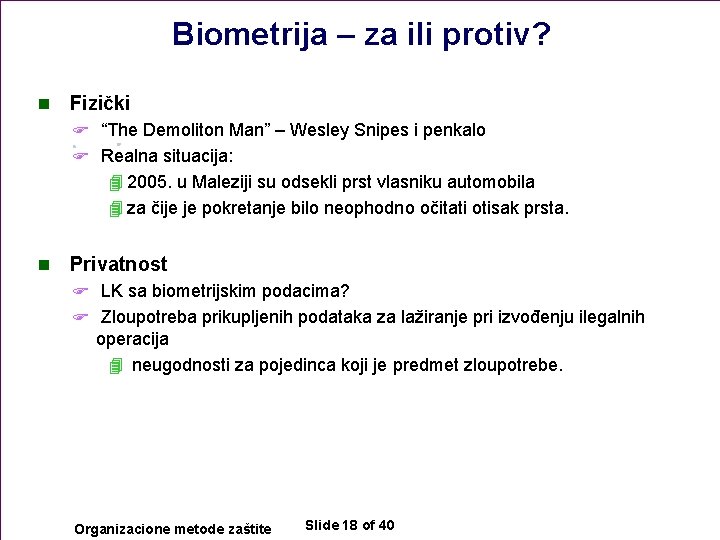

Biometrija – za ili protiv? n Fizički F “The Demoliton Man” – Wesley Snipes i penkalo F Realna situacija: 4 2005. u Maleziji su odsekli prst vlasniku automobila 4 za čije je pokretanje bilo neophodno očitati otisak prsta. n Privatnost F LK sa biometrijskim podacima? F Zloupotreba prikupljenih podataka za lažiranje pri izvođenju ilegalnih operacija 4 neugodnosti za pojedinca koji je predmet zloupotrebe. Organizacione metode zaštite Slide 18 of 40

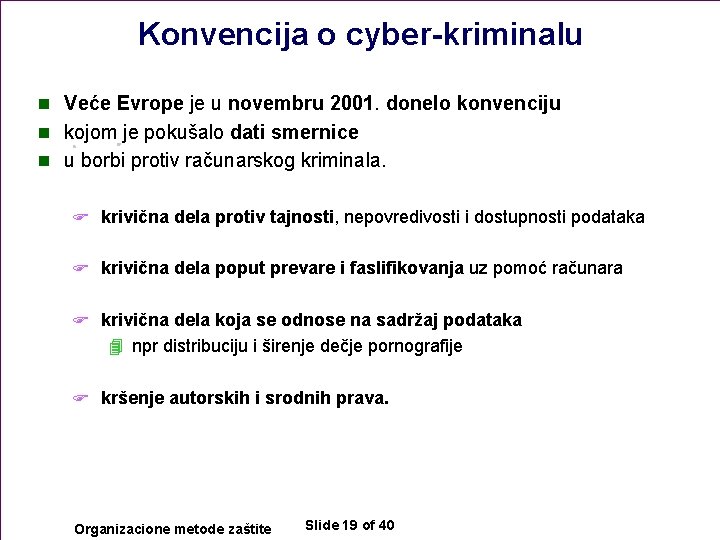

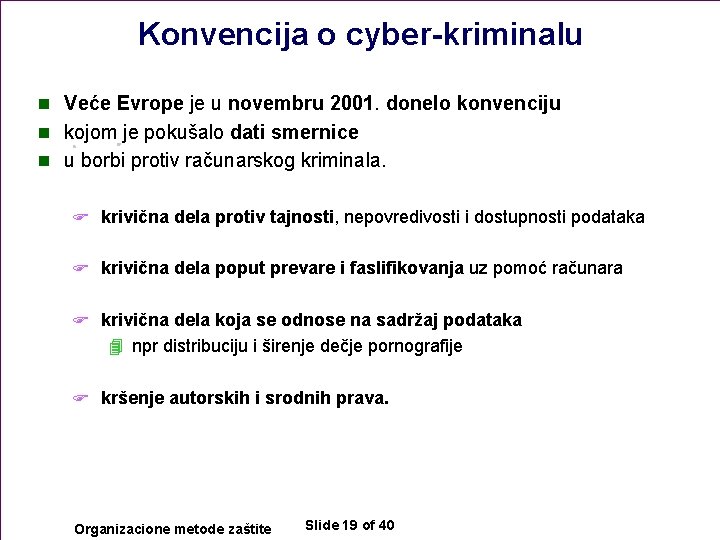

Konvencija o cyber-kriminalu n Veće Evrope je u novembru 2001. donelo konvenciju n kojom je pokušalo dati smernice n u borbi protiv računarskog kriminala. F krivična dela protiv tajnosti, nepovredivosti i dostupnosti podataka F krivična dela poput prevare i faslifikovanja uz pomoć računara F krivična dela koja se odnose na sadržaj podataka 4 npr distribuciju i širenje dečje pornografije F kršenje autorskih i srodnih prava. Organizacione metode zaštite Slide 19 of 40

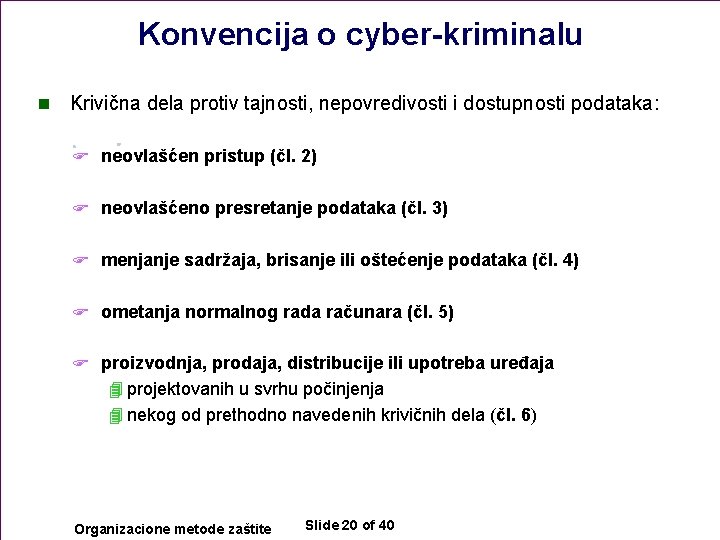

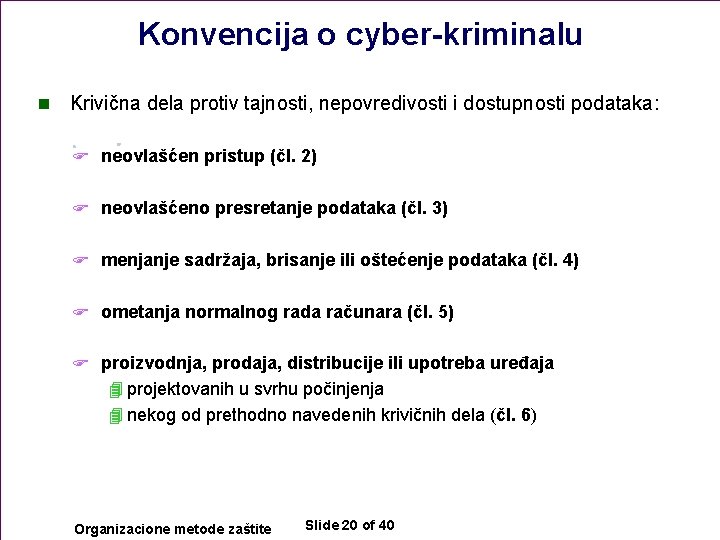

Konvencija o cyber-kriminalu n Krivična dela protiv tajnosti, nepovredivosti i dostupnosti podataka: F neovlašćen pristup (čl. 2) F neovlašćeno presretanje podataka (čl. 3) F menjanje sadržaja, brisanje ili oštećenje podataka (čl. 4) F ometanja normalnog rada računara (čl. 5) F proizvodnja, prodaja, distribucije ili upotreba uređaja 4 projektovanih u svrhu počinjenja 4 nekog od prethodno navedenih krivičnih dela (čl. 6) Organizacione metode zaštite Slide 20 of 40

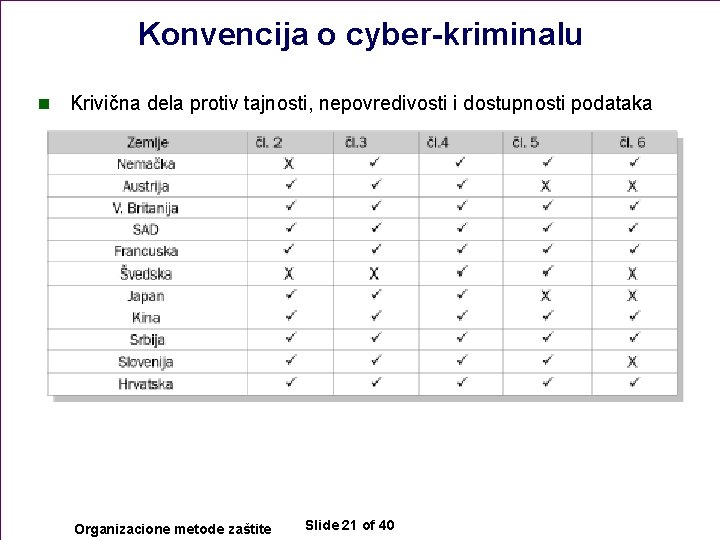

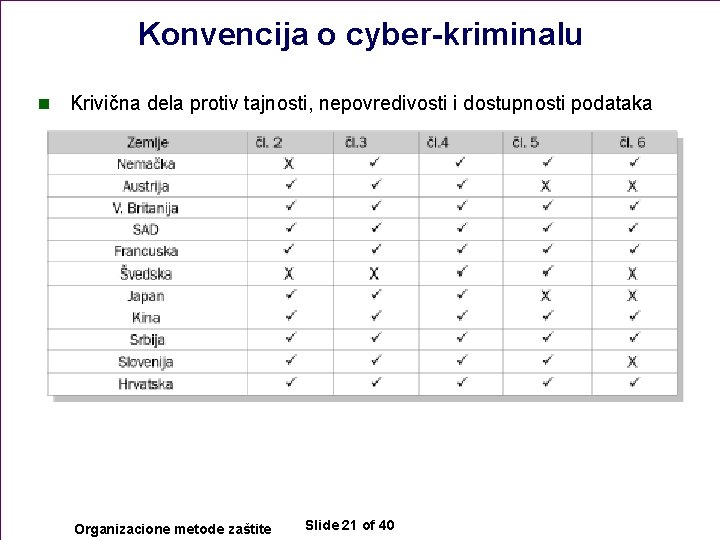

Konvencija o cyber-kriminalu n Krivična dela protiv tajnosti, nepovredivosti i dostupnosti podataka Organizacione metode zaštite Slide 21 of 40

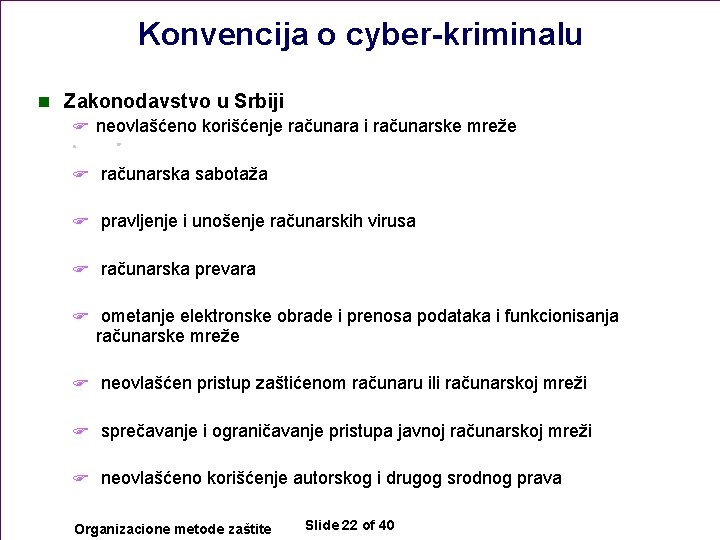

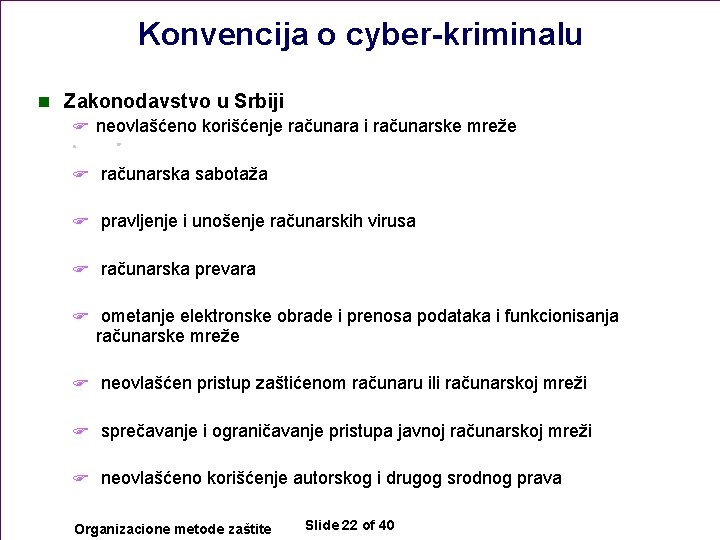

Konvencija o cyber-kriminalu n Zakonodavstvo u Srbiji F neovlašćeno korišćenje računara i računarske mreže F računarska sabotaža F pravljenje i unošenje računarskih virusa F računarska prevara F ometanje elektronske obrade i prenosa podataka i funkcionisanja računarske mreže F neovlašćen pristup zaštićenom računaru ili računarskoj mreži F sprečavanje i ograničavanje pristupa javnoj računarskoj mreži F neovlašćeno korišćenje autorskog i drugog srodnog prava Organizacione metode zaštite Slide 22 of 40

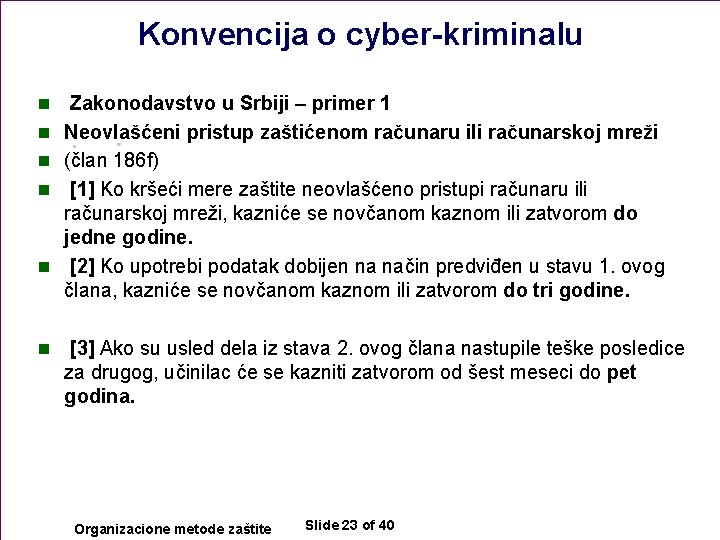

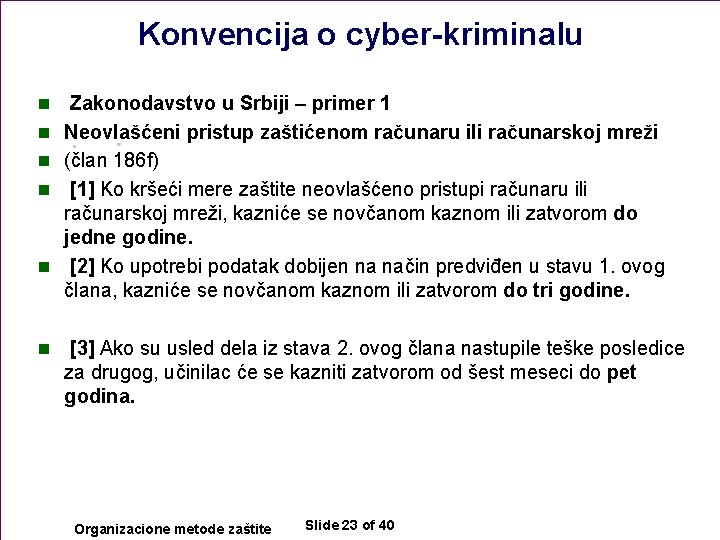

Konvencija o cyber-kriminalu n n n Zakonodavstvo u Srbiji – primer 1 Neovlašćeni pristup zaštićenom računaru ili računarskoj mreži (član 186 f) [1] Ko kršeći mere zaštite neovlašćeno pristupi računaru ili računarskoj mreži, kazniće se novčanom kaznom ili zatvorom do jedne godine. [2] Ko upotrebi podatak dobijen na način predviđen u stavu 1. ovog člana, kazniće se novčanom kaznom ili zatvorom do tri godine. [3] Ako su usled dela iz stava 2. ovog člana nastupile teške posledice za drugog, učinilac će se kazniti zatvorom od šest meseci do pet godina. Organizacione metode zaštite Slide 23 of 40

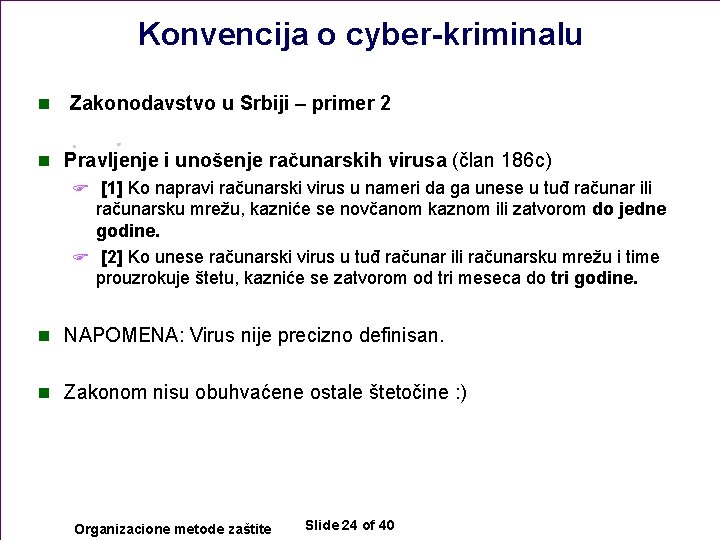

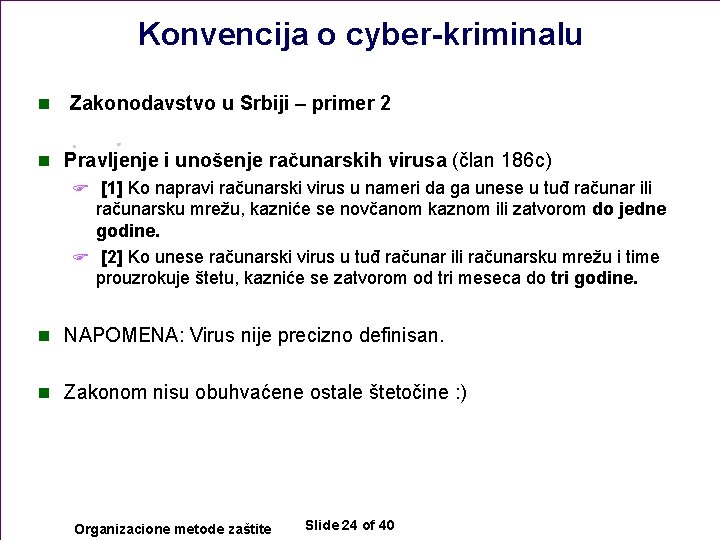

Konvencija o cyber-kriminalu n Zakonodavstvo u Srbiji – primer 2 n Pravljenje i unošenje računarskih virusa (član 186 c) F [1] Ko napravi računarski virus u nameri da ga unese u tuđ računar ili računarsku mrežu, kazniće se novčanom kaznom ili zatvorom do jedne godine. F [2] Ko unese računarski virus u tuđ računar ili računarsku mrežu i time prouzrokuje štetu, kazniće se zatvorom od tri meseca do tri godine. n NAPOMENA: Virus nije precizno definisan. n Zakonom nisu obuhvaćene ostale štetočine : ) Organizacione metode zaštite Slide 24 of 40

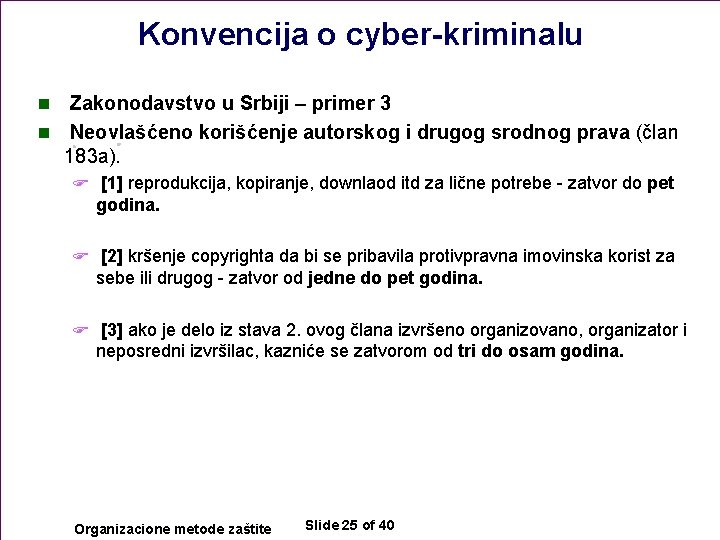

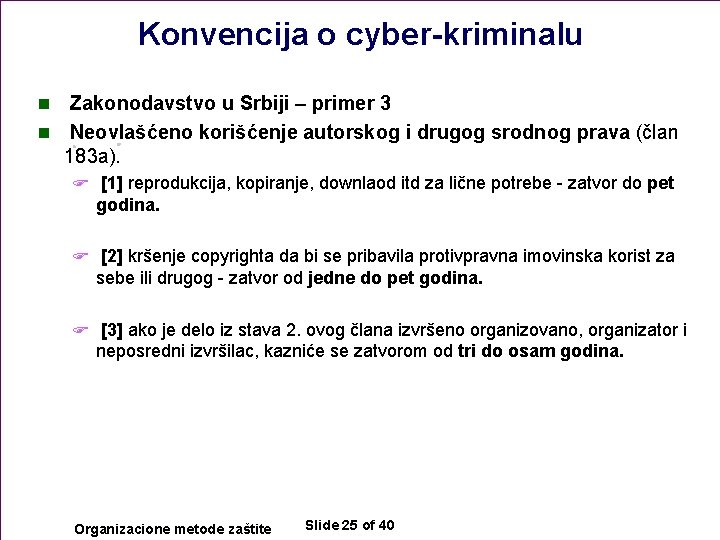

Konvencija o cyber-kriminalu Zakonodavstvo u Srbiji – primer 3 n Neovlašćeno korišćenje autorskog i drugog srodnog prava (član 183 a). n F [1] reprodukcija, kopiranje, downlaod itd za lične potrebe - zatvor do pet godina. F [2] kršenje copyrighta da bi se pribavila protivpravna imovinska korist za sebe ili drugog - zatvor od jedne do pet godina. F [3] ako je delo iz stava 2. ovog člana izvršeno organizovano, organizator i neposredni izvršilac, kazniće se zatvorom od tri do osam godina. Organizacione metode zaštite Slide 25 of 40

Zakon o elektronskom potpisu n Narodna skupština Republike Srbije usvojila je 14. decembra 2004. n Zakon o elektronskom potpisu (pod ovim se podrazumeva digitalni n potpis). F Očekuje se donošenje podzakonskih akata i njihova primena n 1. Da li Srbija ima neki CA? n 2. Zašto su sertifikati skoro svih e-bank portala samopotpisani od strane banke? Organizacione metode zaštite Slide 26 of 40

Copyright, patenti i licence n Autorsko pravo F štiti originalnu implementaciju i način prikaza neke ideje, F a ne samu ideju ! n može se zaštititi izvorni i izvršni kôd, uputstva i dokumentacija u digitalnom ili pisanom obliku. n ne štiti algoritme, metode i matematičke postupke korišćene u realizaciji softvera F štiti od neovlašćenog kopiranja ili oponašanja koda, F ali ne štiti od konkurencije koja samostalno F i nezavisno (bez uvida u izvorni kôd konkurencije) razvija sličan softver Organizacione metode zaštite Slide 27 of 40

Copyright, patenti i licence Patent n Za razliku od autorskog prava koje štiti prezentaciju ideje i oblik izražavanja, patent štiti samu ideju n n Dakle, patent štiti ideje, algoritme i matematičke postupke korišćene u programu, a ne sam kôd. F zabranjuje objavu bilo kakvog sličnog rada pa makar bio i nezavisno razvijen. F PATENTS EQUAL SH*T – plagijat Slipknot-a : ) F šta je povoljno za nas koji mrzimo softverske patente? F visoka cena njihovog izdavanja i dugo vreme koje mora proći od predaje zahteva pa do eventualnog odobrenja za objavljivanje patenta Organizacione metode zaštite Slide 28 of 40

Copyright, patenti i licence n Podela softvera F public domain F open source F razlika između public domain i open source softvera? n freeware n shareware / trialware n adware n commercialware Organizacione metode zaštite Slide 29 of 40

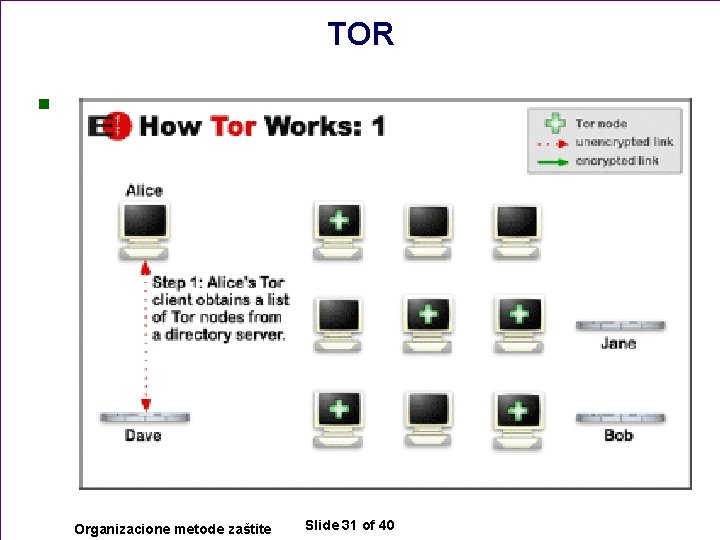

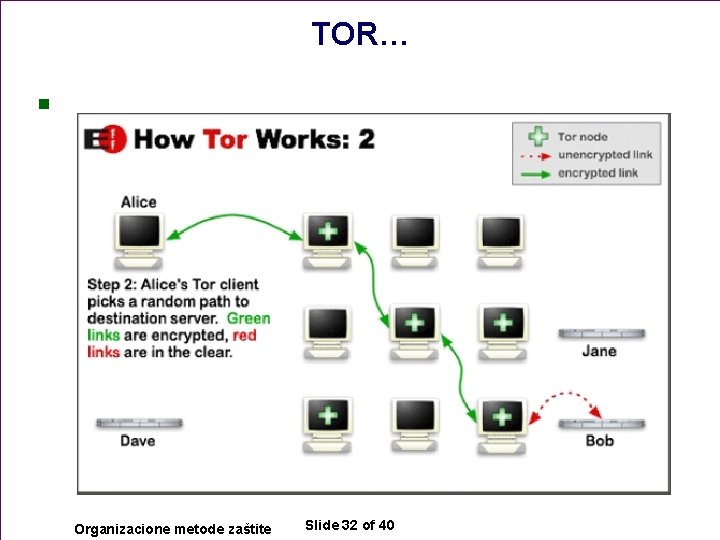

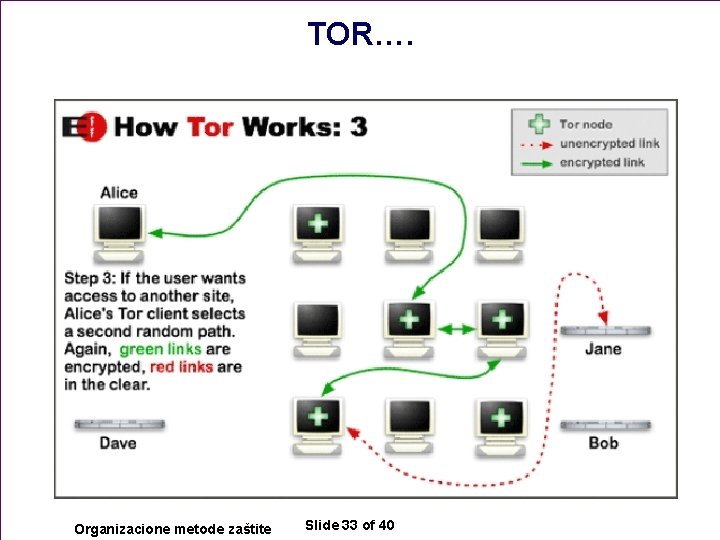

Društveni aspekti sigurnosti n Privatnost n važna za one koji ne žele da svima pokažu „svoju ličnu kartu“ n Primer narušavanja – fair cryptosystem n n Electronic frontier foundation n videti: TOR (tor. eff. org) F mreža šifrovanih kanala, obezbeđuje visok nivo anonimnosti F podiže tor klijent (i opciono, ukoliko dozvolite) 4 server koji radi kao anonymous proxy F whatsmyip. com – proverite sa tor-om i bez njega Organizacione metode zaštite Slide 30 of 40

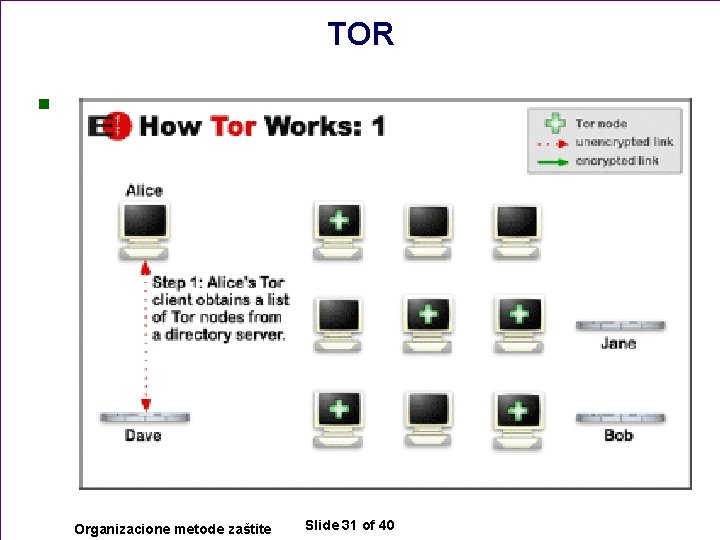

TOR n Organizacione metode zaštite Slide 31 of 40

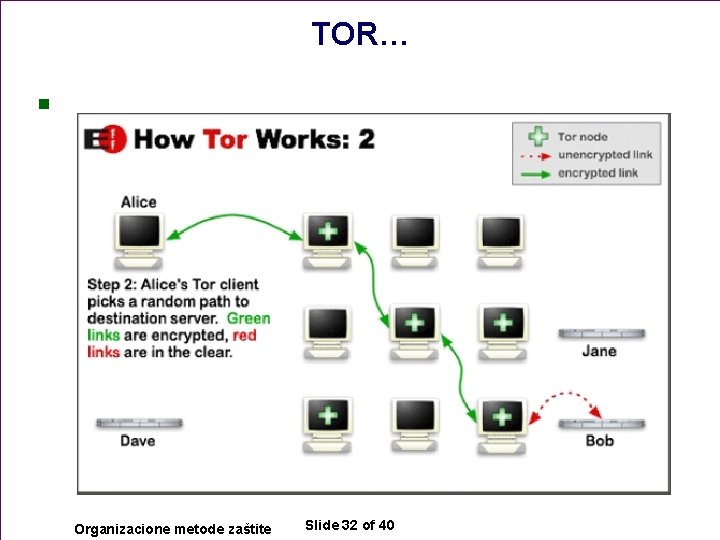

TOR… n Organizacione metode zaštite Slide 32 of 40

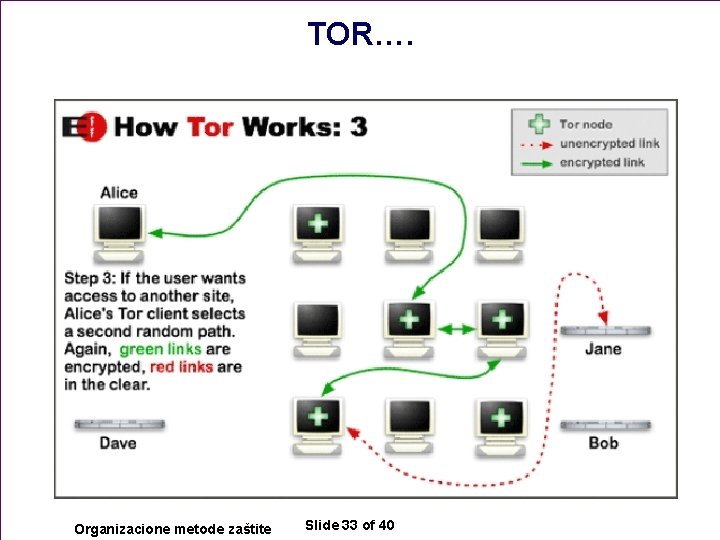

TOR…. n Organizacione metode zaštite Slide 33 of 40

Društveni aspekti sigurnosti n Steganografija F utiskivanje jedne poruke u drugu na neki način F pri čemu utisnuta poruka ostaje skrivena n primer – utiskivanje poruke u sliku F npr za utiskivanje vlasničkih prava u sliku (watermarking) F prednost u odnosu na kriptografiju: ne zna se da je poruka skrivena Organizacione metode zaštite Slide 34 of 40

Društveni aspekti sigurnosti n Sloboda izražavanja i cenzura n Zabranjeni materijal n može da obuhvati lokacije n sa sledećim sadržajem (shodno vladajućem režimu): F materijal nepodesan za decu i omladinu F govor mržnje usmeren na različite etničke, religiozne, seksualne i druge grupe F informacije o demokratiji i demokratskim vrednostima F istorijski materijali koji protivreče zvaničnoj verziji vlade F priručnici za ilegalne aktivnosti kao što su obijanje brava, pravljenje oružja, eksploziva i eksplozivnih naprava, razbijanje šifara i slično. Organizacione metode zaštite Slide 35 of 40

Društveni inženjering n Probijanje sigurnosti iskorišćenjem ljudskog faktora F nedostatka svesti o veličini problema sigurnosti F nemara i grešaka F neobaveštenosti i neobrazovanosti n Knjige F Schneier - “Secrets & Lies - Digital Security in a Networked World” F Mitnick - “Umeće provale” Organizacione metode zaštite Slide 36 of 40

Literatura D. Pleskonjić, N. Maček, B. Đorđević, M. Carić: n “Sigurnost računarskih sistema i mreža”, Mikro knjiga, Beograd, 2007. , ISBN: 978 -86 -7555 -305 -2, knjiga – udžbenik n http: //www. conwex. info/draganp/books_SRSi. M. html n http: //www. mk. co. yu/store/prikaz. php? ref=978 -86 -7555 -305 -2 n n n Za predavanje 14: F Poglavlje 14: Organizacione, fizičke i pravne metode zaštite, društveni aspekti Organizacione metode zaštite Slide 37 of 40

Literatura - nastavak n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -16 -5, knjiga - udžbenik n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - priručnik za laboratorijske vežbe”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -49 -1 n D. Pleskonjić, B. Đorđević, N. Maček, Marko Carić: “Sigurnost računarskih mreža - zbirka rešenih zadataka”, Viša elektrotehnička škola, Beograd, 2006. , ISBN 86 -85081 -55 -6 n http: //www. conwex. info/draganp/books. html Organizacione metode zaštite Slide 38 of 40

Dodatna literatura n Applied Cryptography n Bruce Schneier n John Wiley & Sons, 1995 n Cryptography and Network Security n William Stallings n Prentice Hall, 1998 The CISSP Prep Guide – Mastering the Ten Domains of Computer Security n Ronald L. Krutz, Russell Dean Vines n John Wiley & Sons, 2001 n n Druge knjige i razni online resursi n Napomena: tokom predavanja će biti naglašena dodatna literatura, po potrebi. Organizacione metode zaštite Slide 39 of 40

Pitanja n ? Organizacione metode zaštite Slide 40 of 40

Mrea economic model spreadsheet

Mrea economic model spreadsheet Organizacioni dizajn

Organizacioni dizajn Adhokracija

Adhokracija Diviziona organizaciona struktura

Diviziona organizaciona struktura Tipovi organizacione kulture

Tipovi organizacione kulture Adhokratija

Adhokratija Tipovi organizacione kulture

Tipovi organizacione kulture Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost djece na internetu prezentacija

Sigurnost djece na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Uprava za veterinarstvo i sigurnost hrane

Uprava za veterinarstvo i sigurnost hrane Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Hiros srm

Hiros srm Beer color

Beer color Crm vs srm

Crm vs srm Srm dashboard

Srm dashboard Soa vees

Soa vees Srm foundation

Srm foundation Petronas supplier self service (sus)

Petronas supplier self service (sus) Pr srm

Pr srm Srm process flow

Srm process flow Moboard cpa problems

Moboard cpa problems Tyrolit produktkatalog

Tyrolit produktkatalog Metode kotor dan metode bersih

Metode kotor dan metode bersih Metode pengelolaan anggaran

Metode pengelolaan anggaran Perbedaan penelitian survey dan eksperimen

Perbedaan penelitian survey dan eksperimen Pentingnya pemeliharaan karyawan

Pentingnya pemeliharaan karyawan Metode bruto dan metode netto

Metode bruto dan metode netto Pertanyaan tentang metode harga pokok proses lanjutan

Pertanyaan tentang metode harga pokok proses lanjutan Metode-metode psikologi pendidikan

Metode-metode psikologi pendidikan Analisis data berkala

Analisis data berkala Metode survei konsumsi pangan

Metode survei konsumsi pangan Metode tertutup metode numerik

Metode tertutup metode numerik Contoh soal biseksi dan penyelesaiannya

Contoh soal biseksi dan penyelesaiannya Metode euler dan heun

Metode euler dan heun Metode-metode survei konsumsi makanan

Metode-metode survei konsumsi makanan Jysk virksomhedskarakteristik

Jysk virksomhedskarakteristik Kontrak konstruksi jangka panjang

Kontrak konstruksi jangka panjang Functiile metodelor didactice

Functiile metodelor didactice Contoh top-down dan bottom -up

Contoh top-down dan bottom -up