http ks fernunihagen de Die Entwicklung der Informationsgesellschaft

- Slides: 43

http: //ks. fernuni-hagen. de/ Die Entwicklung der Informationsgesellschaft Firoz Kaderali 13. 06. 2007

Gliederung v Die Digitalisierung r Die Mächtigkeit von Daten r Die Macht der Information r Gesellschaftliche Auswirkungen der informationstechnischen Revolution r Vom Chaos zu geregelten Verhältnissen r Einige Trends 13. 06. 2007 2

Die Digitalisierung hat die informationstechnische Revolution ausgelöst. Alle Nachrichten (Text, Sprache, Ton, Bild, Bewegtbild) Werden abgetastet, quantisiert und codiert, um binäre Zeichenfolgen zu ergeben. Alle Geräte (sowohl übertragungs- und vermittlungstechnische Einrichtungen als auch Endgeräte) verarbeiten diese binären Zeichenfolgen. 13. 06. 2007 3

Ergebnis der Digitalisierung Einheitliche, digitale, rechnergerechte Darstellung aller Informationen, wie r Text r Graphik r Bild r Bewegtbild. . . Ø 13. 06. 2007 Informationen werden netzunabhängige Bitströme bzw. Daten Digitalisierung 4

Die Vorteile der Digitaltechnik Kostengünstig r Gute Qualität (Regenerierbarkeit) r Multiplexbildung (Mehrfachnutzung) r Einfache Speicherung und Verarbeitung r Integration der Dienste r Zusammenwachsen der Telekommunikation, Datenverarbeitung und Unterhaltungselektronik r 13. 06. 2007 Digitalisierung 5

Definition Multimedia v Integrierte Nutzung von Daten, Text, Sprache, Bild, Ton und Video in einer Anwendung + Interaktivität 13. 06. 2007 Digitalisierung 6

Gliederung Die Digitalisierung v Die Mächtigkeit von Daten r Die Macht der Information r Gesellschaftliche Auswirkungen der informationstechnischen Revolution r Vom Chaos zu geregelten Verhältnissen r Einige Trends r 13. 06. 2007 7

Mächtigkeit von Daten 1 Buchseite = 1500 Schläge = 1500 x 8 bit = 12 kbit 1 Buch mit 300 Seiten = 3600 kbit 1 000 Bücher auf 3, 6 Gbit Speicher è 13. 06. 2007 8

Die Verarbeitung von Daten Digitale Daten sind rechnergerecht, d. h. durch Rechner verarbeitbar. Dadurch ist Ø Ø Ø Textverarbeitung Datenverarbeitung Sprachverarbeitung Tonverarbeitung Bildverarbeitung Videoverarbeitung möglich. 13. 06. 2007 Die Mächtigkeit von Daten 9

Datenkomprimierung Bei Texten kann mit gängigen Komprimierungsverfahren (z. B. PKZIP) in der Regel eine Kompressionsrate von 70 bis 80 % erreicht werden: Ø 1 000 Bücher = 3, 6 Gbit x 25 % = 900 Mbit 13. 06. 2007 Die Mächtigkeit von Daten 10

Datenspeicherung Ein USB-Stick mit 1 GB Speicher Kostet 23. - € Hierauf passen: (1024 x 1, 024 x 8) / 900 x 1000 Bücher = 9320 Bücher Ø 13. 06. 2007 Ich kann eine Bibliothek in der Tasche tragen! Die Mächtigkeit von Daten 11

Datentransport Im ISDN Nutzkanal stehen 64 kbit/s zur Verfügung. Die Übertragung eines Buches dauert: 900 kbit /64 kbit/s = 14, 06 Sekunden. Bei ADSL mit 6 Mbit/s dauert es 0, 15 Sekunden! Dabei sind die Kosten vernachlässigbar!! 13. 06. 2007 Die Mächtigkeit von Daten 12

Kopieren von Daten Das Kopieren von digitalen Daten ist leicht, schnell und exakt. Die Kopie ist vom Original nicht zu unterscheiden! 13. 06. 2007 Die Mächtigkeit von Daten 13

Gliederung Die Digitalisierung r Die Mächtigkeit von Daten v Die Macht der Information r Gesellschaftliche Auswirkungen der informationstechnischen Revolution r Vom Chaos zu geregelten Verhältnissen r Einige Trends r 13. 06. 2007 14

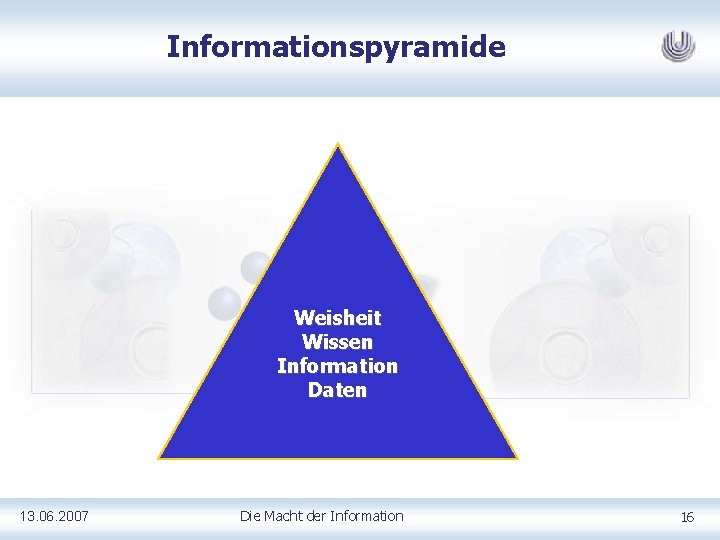

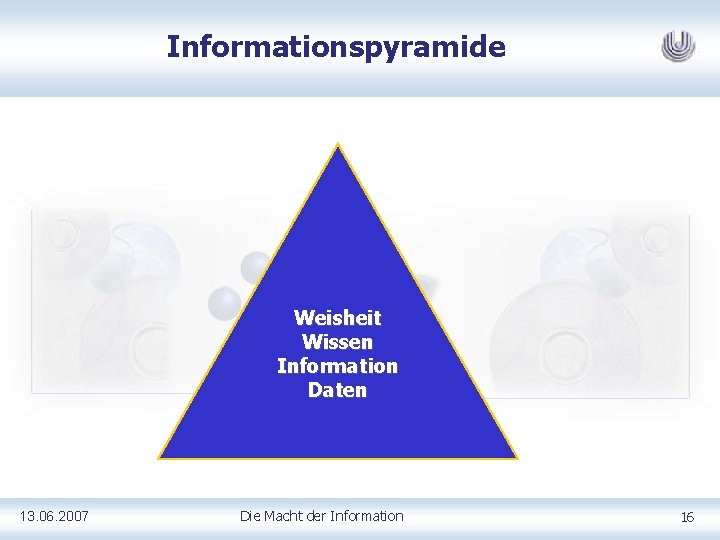

Informationspyramide Daten bestehen aus Folgen von Symbolen Ø z. B. Hieroglyphen Daten im Kontext bilden Informationen Ø z. B. Meldungen Geordnete, korrelierte Informationen bilden Wissen Ø z. B. Lexika Wissen mit Erfahrungen führt zur Weisheit Ø 13. 06. 2007 z. B. alter weiser Mann Die Macht der Information 15

Informationspyramide Weisheit Wissen Information Daten 13. 06. 2007 Die Macht der Information 16

Informationsflut r r Unser Wissen vermehrt sich stetig. Das Informationsangebot steigt unverhältnismäßig schnell. Wir werden bei der Handhabung der Infoflut überfordert. Ø Personal Information Manager zur Auswahl und Sortierung erforderlich Wir werden massiv beeinflusst (z. B. Lebenseinstellung, Demokratieverständnis, . . . ) Ø Wir stumpfen ab! 13. 06. 2007 Die Macht der Information 17

Transport von Informationen r r Informationen (auch in großen Mengen) können mit geringem Aufwand blitzschnell in die ganze Welt transportiert werden. Ø Verteilung von Nachrichten in der ganzen Welt, Ø Unterstützung menschlicher Kommunikation, Ø Veränderung unseres Kommunikationsverhaltens (z. B. Fax und Mobilfunk) Es ist möglich, Informationen an beliebige Standorte zu versenden, dort zu verarbeiten und zurückzusenden. Ø Verlagerung von Arbeitsplätzen Ø Fernüberwachung, -steuerung 13. 06. 2007 Die Macht der Information 18

Kopieren von Informationen r r Das Kopieren von Informationen (und deren Änderungen / Ergänzungen) ist sehr leicht geworden. Der Wert der meisten Informationen bleibt durch Kopieren erhalten; nur wenige Informationen (z. B. Börsengeheimnisse) verlieren ihren Wert durch Teilen. Ø Schutz des geistigen Eigentums an Informationen wird häufig missachtet. 13. 06. 2007 Die Macht der Information 19

Authentizität von Informationen r r Informationen können leicht verändert und manipuliert werden. Die Authentizität einer Information (d. h. des Senders und der ursprünglichen Version) ist technisch überprüfbar - digitale Unterschrift, etc. Den Wahrheitsgehalt zu überprüfen ist demgegenüber fast unmöglich. Wir sind leicht und gezielt beeinflussbar. Ø Unsere Manipulierbarkeit wächst, wenn nicht viele den Zugang zu Datenautobahnen haben. 13. 06. 2007 Die Macht der Information 20

Gliederung Die Digitalisierung r Die Mächtigkeit von Daten r Die Macht der Information v Gesellschaftliche Auswirkungen der informationstechnischen Revolution r Vom Chaos zu geregelten Verhältnissen r Einige Trends r 13. 06. 2007 21

Vor der industriellen Revolution. . . waren die Menschen überwiegend damit beschäftigt r r r Nahrung, ein Dach über dem Kopf und Kleidung zu erwerben. Mit Informationen hatten im Wesentlichen Pfarrer, Lehrer und Richter zu tun. Heute werden in fast jedem Beruf Information verarbeitet. 13. 06. 2007 Gesellschaftliche Auswirkungen 22

Entwicklung der Beschäftigung (BRD) 13. 06. 2007 Gesellschaftliche Auswirkungen 23

Beschleunigung der Globalisierung Datenübermittlung und Datenverarbeitung als Folge der Digitalisierung hat zu r erheblicher Rationalisierung und r Verflüchtigung der Arbeit geführt. Einerseits wird die durch Menschen zu verrichtende Arbeit insgesamt weniger, andererseits kann sie dort durchgeführt werden, wo es am billigsten möglich ist. Dies hat die Globalisierung erheblich beschleunigt! 13. 06. 2007 Gesellschaftliche Auswirkungen 24

Schaffung neuer Arbeitsplätze. . . durch die Iu. K-Technologien. r r Diese können nur von gut ausgebildeten Menschen eingenommen werden. Insbesondere in Deutschland wird die entsprechende Ausbildung von der Jugend bewusst vermieden. Die Entwicklung führt dazu, dass immer weniger Menschen immer mehr hochqualifizierte Arbeit ausführen und damit verbunden, höhere Einkommen erzielen. Eine Änderung der Einstellung muss erwirkt werden. 13. 06. 2007 Gesellschaftliche Auswirkungen 25

Gliederung Die Digitalisierung r Die Mächtigkeit von Daten r Die Macht der Information r Gesellschaftliche Auswirkungen der informationstechnischen Revolution v Vom Chaos zu geregelten Verhältnissen r Einige Trends r 13. 06. 2007 26

Das Chaos Die informationstechnische Revolution hat zunächst zu chaotischen Verhältnissen geführt: r r r Eine Flut von Information – Überwiegend Müll! Viren, Würmer, Trojaner Denial of Service Attacken SPAM überwiegt bei Emails Wahres und unwahres gleichwertig nebeneinander Betrügereien (Pfisching, Gewinnmeldung, Geldtransfer aus Nigeria usw. ) 13. 06. 2007 Chaos zur Regelung 27

Gesellschaftliche Prozesse Das Chaos weicht allmählich. Gesellschaftliche Prozesse etablieren sich und bringen Richtwerte in die Abläufen ein. Sog. Soziale Software spielt hierbei eine zentrale Rolle. Beispiele: Hotelbewertung (www. hotelcheck. de) Verkäuferbewertung (www. amazon. de) Aktienbewertung (http: //moneycentral. msn. com/ , www. cortalconsors. de) Foren (www. myelom. de) Weblog (http: //www. speising. net/winzer/weblog/all/) Lexika (www. wikipedia. de , http: //earth. prohosting. com/khdit/Tech/TK/TK_Chronik 1. html#Impressum) Open Source (www. campussource. de) Open Access (http: //eleed. campussource. de/) Open Content (www. campuscontent. de , http: //www. zi. fhkoeln. de/Multimedia/Datenbank/) 13. 06. 2007 Chaos zur Regelung 28

Gliederung Die Digitalisierung r Die Mächtigkeit von Daten r Die Macht der Information r Gesellschaftliche Auswirkungen der informationstechnischen Revolution r Vom Chaos zu geregelten Verhältnissen v Einige Trends r 13. 06. 2007 29

Kaffeesatz lesen Technologievorhersagen sind schwer, weil r Die Fantasie nicht ausreicht (Umfragen sind sinnlos) r Die Nutzungsszenarien unklar sind (Erfindungen werden zweckentfremdet eingesetzt) r Die Akzeptanz ist unklar (Klarheit erst beim Umgang) r Innovationen treten unverhofft auf Beispiele: Mobilfunkausbreitung: Teilnehmer E 2000 Maximal 200 000 Gewicht des Handys: 500 g SMS-Nutzung: Von Anbietern nicht ernst genommen Klingeltöne: Von Entwickler als Spielerei angesehen 13. 06. 2007 30

Einige Trends r r r r Datensicherheit Ubiquitous Computing RF-Id Elektronisches Geld Mobile Agenten Lernen im Netz Location Based Services 13. 06. 2007 31

Datensicherheit / Datenschutz r Datensicherheit Gegen Abhörung r Gegen Änderung / Verfälschung r Gegen falsches Personalisieren r Gegen Beobachtung r Gegen Verletzung von Urheberrechten Aber auch r Gegen Attacken (z. B. Viren, Würmern, Trojaner, Spoofing, Spyware, Snoopware, Adware, Denial of Service, …) r Gegen Spams r r Datenschutz r 13. 06. 2007 Gegen unbefugtes Sammeln und Verwenden von persönlichen Daten 32

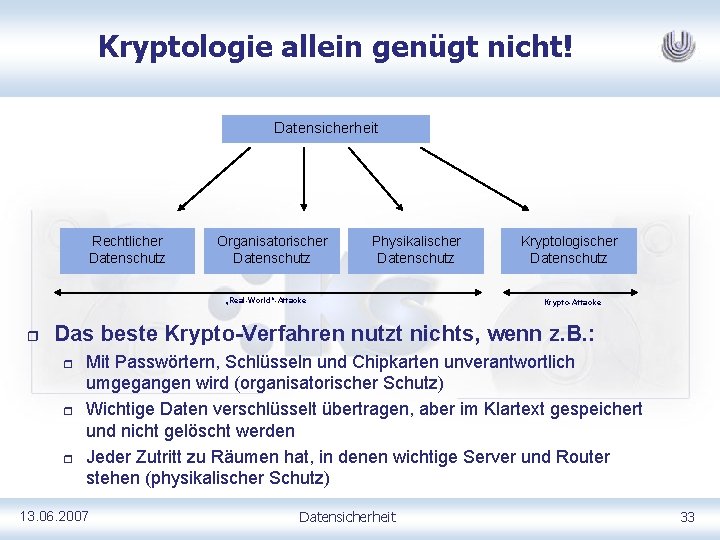

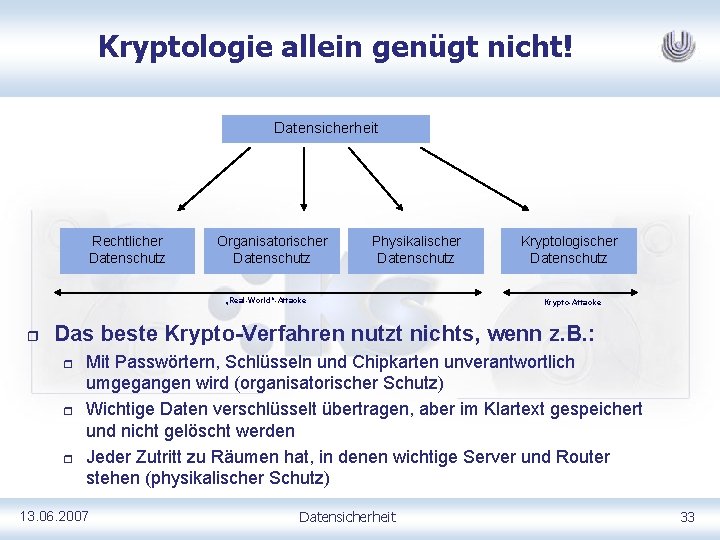

Kryptologie allein genügt nicht! Datensicherheit Rechtlicher Datenschutz Organisatorischer Datenschutz Physikalischer Datenschutz „Real-World“-Attacke r Kryptologischer Datenschutz Krypto-Attacke Das beste Krypto-Verfahren nutzt nichts, wenn z. B. : r r r Mit Passwörtern, Schlüsseln und Chipkarten unverantwortlich umgegangen wird (organisatorischer Schutz) Wichtige Daten verschlüsselt übertragen, aber im Klartext gespeichert und nicht gelöscht werden Jeder Zutritt zu Räumen hat, in denen wichtige Server und Router stehen (physikalischer Schutz) 13. 06. 2007 Datensicherheit 33

Bedrohungsszenarien Bedrohung Schutzmechanismen Abhören Verschlüsselung der Nachrichten Verändern von Nachrichten Falsches Personalisieren Authentikation der Nachrichten (digitale Signaturen) Authentikation von Personen Beobachten Anonymität Verletzung der Urheberrechte Digitales Wasserzeichen 13. 06. 2007 Datensicherheit 34

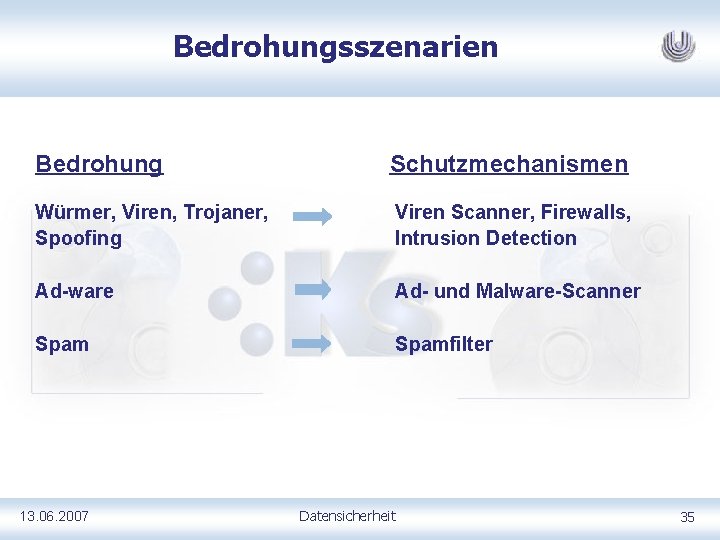

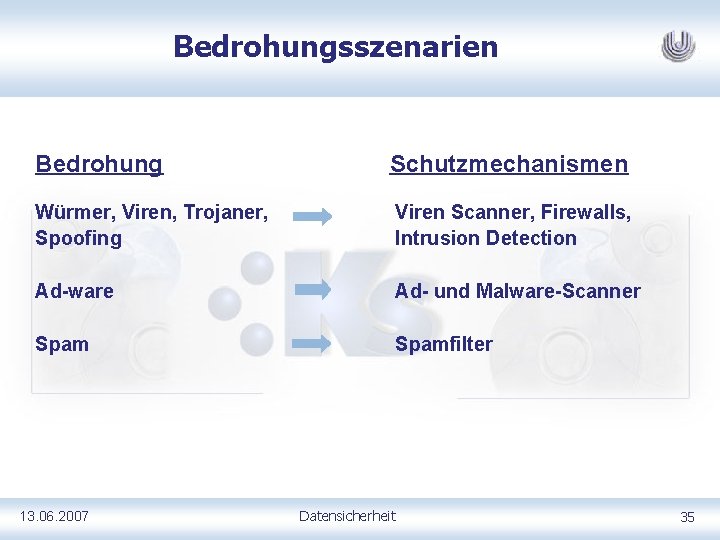

Bedrohungsszenarien Bedrohung Schutzmechanismen Würmer, Viren, Trojaner, Spoofing Viren Scanner, Firewalls, Intrusion Detection Ad-ware Ad- und Malware-Scanner Spamfilter 13. 06. 2007 Datensicherheit 35

Thesen r r Die bereits verfügbaren theoretischen Verfahren sind geeignet, ausreichende Datensicherheit anzubieten. Es fehlt am Einsatz der Verfahren, wegen r r Fehlendem Know-How (beim Anwender und Fachpersonal) Fehlender Alltagstauglichkeit der Produkte und Dienste Schulung und Ausbildung Förderung der angewandten Forschung und Entwicklung 13. 06. 2007 Datensicherheit 36

Ubiquitous Computing…. . . bedeutet Jederzeit, an jedem Ort stets am Netz sein. Voraussetzungen hierfür werden zurzeit geschaffen: r Flatrate r Tragbare Geräte r Netze mit hoher Bandbreite (ADSL / UMTS) r Mobiler Anschluss (WLAN / UMTS / Hotspots) An vielen Stellen verfügbar (Flughäfen, Tagungsstätten, Hotels und Cafés) 13. 06. 2007 37

RF-Id Radio Frquency Identification. Drahtlose Technologie: Kleine Chips, die wie Barcode arbeiten (jedoch mit viel größerer Speicherkapazität). Sender kann sie setzen (Daten hoch laden) und herauslesen. Beispielanwendungen: r In Kleidung eingebaut einerseits Diebstahlsicherung, andererseits Verfolgung! r In Verpackung (Schokoladenpapier) eingebaut ermöglicht festzustellen, wer das Papier nicht ordentlich entsorgt hat! Großversuche zurzeit u. a. bei Metro 13. 06. 2007 38

Elektronisches Geld 1 DIGI Cash r r r Nutzer erzeugt Bitfolge = Geld Verpackt es in einem Umschlag = Verschlüsselt es und schickt es an die Bank bescheinigt Echtheit und Wert = Signiert es blind, bucht den Betrag ab, schickt das elektronische Geld zurück an den Nutzer und macht eine Kopie der Signatur Das Geld kann anonym ausgegeben werden 13. 06. 2007 39

Elektronisches Geld 2 r r r Beim Einkauf erhält der Händler das Geld, schickt es an die Bank in Echtzeit zur Überprüfung der Echtheit. Bank überprüft Echtheit, löscht den Signatureintrag, schreibt dem Händler den Betrag gut und informiert ihn Händler liefert die Ware v Mobile Bitfolge mit Signatur ermöglicht anonymes Geld 13. 06. 2007 40

Mobile Agenten Definition: Ein Mobiler Code der im Auftrag seines Besitzers autonom verschiedene Hosts besucht und vorgegebene Aufgaben erledigt Beispiele r r Informationen über geeignete Produkte sammeln und vergleichen Bei Bedarf Wartungsarbeiten ausführen 13. 06. 2007 41

Location Based Services Standortabhängige Dienste am Beispiel Google Earth (www. google-earth. com) 13. 06. 2007 42

Ende Vielen Dank für Ihre Aufmerksamkeit. Fragen? 13. 06. 2007 43

Naturwissenschaften in der informationsgesellschaft

Naturwissenschaften in der informationsgesellschaft Entwicklung der rechentechnik vom abakus bis heute

Entwicklung der rechentechnik vom abakus bis heute Entwicklung der logistik

Entwicklung der logistik Vygotsky zone der proximalen entwicklung

Vygotsky zone der proximalen entwicklung Ckredit

Ckredit Rosinen kuchen modell

Rosinen kuchen modell Psychosoziale entwicklung erikson zusammenfassung

Psychosoziale entwicklung erikson zusammenfassung Die mier en die sprinkaan fabel pdf

Die mier en die sprinkaan fabel pdf Das ist der daumen der pflückt die pflaumen

Das ist der daumen der pflückt die pflaumen Gretchens stube zusammenfassung

Gretchens stube zusammenfassung Entwicklung deutsche sprache

Entwicklung deutsche sprache Weiselzelle entwicklung

Weiselzelle entwicklung Business intelligence entwicklung

Business intelligence entwicklung Wcms entwicklung

Wcms entwicklung Soziale entwicklung

Soziale entwicklung Iq förderschwerpunkt geistige entwicklung

Iq förderschwerpunkt geistige entwicklung Organismen rijken

Organismen rijken Lambdanahtsynostose

Lambdanahtsynostose Ca ppm entwicklung

Ca ppm entwicklung Die kinder verbringen die ferien

Die kinder verbringen die ferien Je höher die berge desto schöner die gams

Je höher die berge desto schöner die gams Medium termyn doelwitte

Medium termyn doelwitte Die hippies die

Die hippies die Die einde van die koue oorlog 1989

Die einde van die koue oorlog 1989 Ek glo in god die vader die almagtige

Ek glo in god die vader die almagtige Pad van waarheid tot die lewe

Pad van waarheid tot die lewe Voorbeeld van lydende vorm

Voorbeeld van lydende vorm Die europäer verteilen die welt

Die europäer verteilen die welt Jys die stem in die stilte wat agterbly

Jys die stem in die stilte wat agterbly Rosen die ich an dich verschenke

Rosen die ich an dich verschenke Druppel die de emmer doet overlopen

Druppel die de emmer doet overlopen Wenn die vorhaut zuhaut

Wenn die vorhaut zuhaut Die pad van waarheid

Die pad van waarheid Pad van waarheid en lewe

Pad van waarheid en lewe Groep 1 voegwoorde

Groep 1 voegwoorde Vom himmel fällt der regen und macht die erde nass

Vom himmel fällt der regen und macht die erde nass Ich du er sie es wir ihr sie

Ich du er sie es wir ihr sie Gesetzliche pflegeversicherung

Gesetzliche pflegeversicherung Funktionelle gruppe alkohole

Funktionelle gruppe alkohole Grundformen der angst riemann zusammenfassung

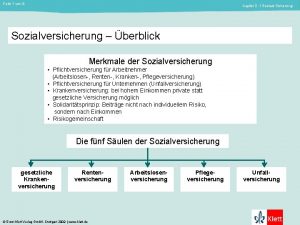

Grundformen der angst riemann zusammenfassung Fünf zweige der sozialversicherung und deren träger

Fünf zweige der sozialversicherung und deren träger Die weisheit der dakota indianer

Die weisheit der dakota indianer Insel der gefühle

Insel der gefühle Rese nese

Rese nese