VEILGHEIDSSESSIE 2016 II Gilles Kempgens Veiligheidsconsulent POD MI

- Slides: 96

VEILGHEIDSSESSIE 2016 II Gilles Kempgens Veiligheidsconsulent POD MI

VEILIGHEIDSSESSIE 2016 II PROGRAMMA 1. 2. 3. 4. 5. 6. 7. 8. 10 VEILIGHEIDSMAATREGELEN DIE VANDAAG ESSENTIEEL ZIJN VIRUS OP DE MOBIELEN! TEST PHISHING TEST WACHTWOORD BESCHERMING VAN DE SMARTPHONES HERHALING VAN DE RISICO’S VAN DE SMARTPHONE GOOGLE DRIVE EN GOOGLE ALGEMENE VERORDENING GEGEVENSBESCHERMING 2

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 1. JE WEBSITES BEVEILIGEN OF JE HOST VRAGEN OM ZE TE BESCHERMEN TEGEN MALWARE EN AANVALLEN 3

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 2. DE TOEGANG TOT JE INFORMATICAAPPARATEN BEVEILIGEN ALLES WAT NIET OPGESLAGEN WORDT IS EEN OPEN DEUR VOOR DE INFORMATICAPIRATEN. ERVOOR ZORGEN DAT JE EEN BIJGEWERKT ANTIVIRUS HEBT, EEN INTRUSION DETECTION SYSTEM, EEN FIREWALL, ENZ. 4

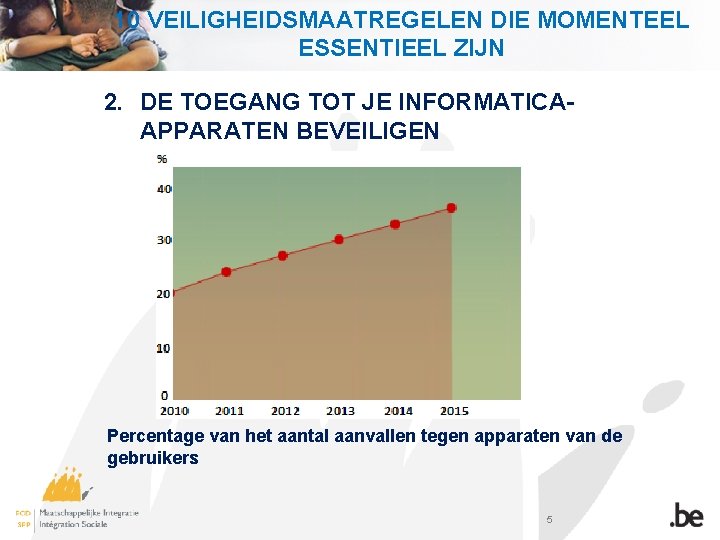

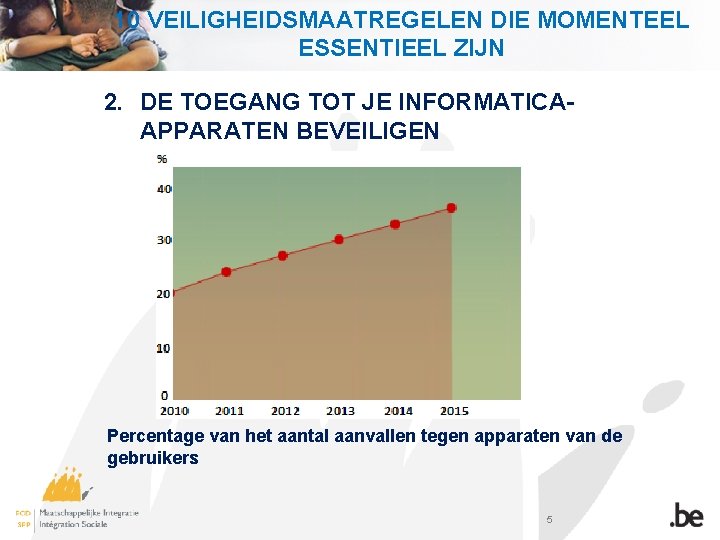

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 2. DE TOEGANG TOT JE INFORMATICAAPPARATEN BEVEILIGEN Percentage van het aantal aanvallen tegen apparaten van de gebruikers 5

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN HET GROOTSTE AANTAL AANVALLEN WAS GERICHT TEGEN DE SERVERS. MAAR HET AANTAL AANVALLEN TEGEN APPARATEN VAN DE GEBRUIKERS STIJGT ENORM OPMERKING: IN BELGIE HEBBEN VEEL MENSEN TOEGANG TOT INTERNET. DIT IS ELDERS NIET HET GEVAL. 6

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 3. DE WAAKZAAMHEID VERHOGEN TEGEN PHISHING Een persoon op 8 is momenteel het slachtoffer van phishing. 7

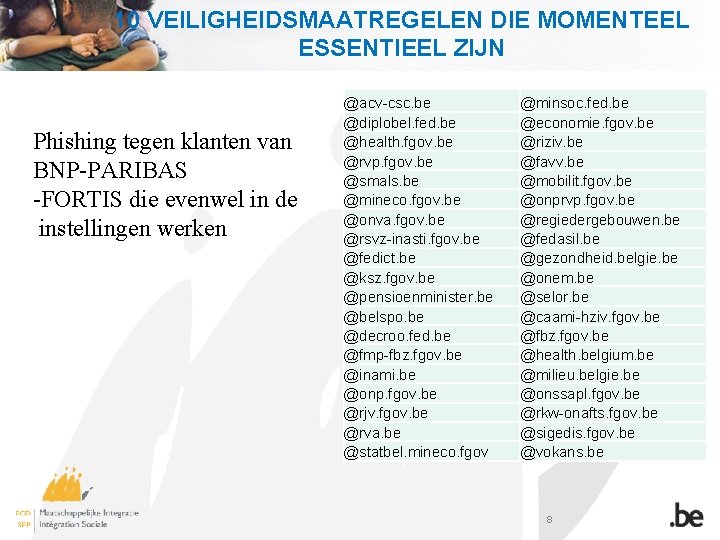

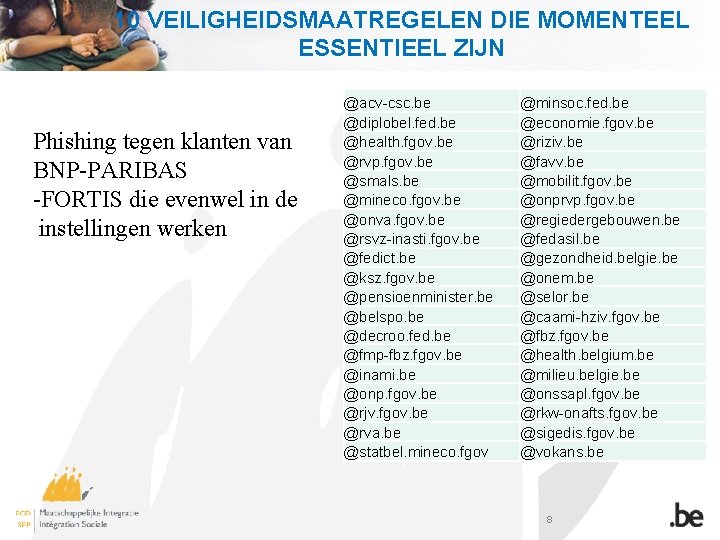

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN Phishing tegen klanten van BNP-PARIBAS -FORTIS die evenwel in de instellingen werken @acv-csc. be @diplobel. fed. be @health. fgov. be @rvp. fgov. be @smals. be @mineco. fgov. be @onva. fgov. be @rsvz-inasti. fgov. be @fedict. be @ksz. fgov. be @pensioenminister. be @belspo. be @decroo. fed. be @fmp-fbz. fgov. be @inami. be @onp. fgov. be @rjv. fgov. be @rva. be @statbel. mineco. fgov @minsoc. fed. be @economie. fgov. be @riziv. be @favv. be @mobilit. fgov. be @onprvp. fgov. be @regiedergebouwen. be @fedasil. be @gezondheid. belgie. be @onem. be @selor. be @caami-hziv. fgov. be @fbz. fgov. be @health. belgium. be @milieu. belgie. be @onssapl. fgov. be @rkw-onafts. fgov. be @sigedis. fgov. be @vokans. be 8

Bron: Smal. S 29/08/16 Aantal phishings @acv-csc. be 68 @minsoc. fed. be 17 @diplobel. fed. be 15 @economie. fgov. be 14 @health. fgov. be 13 @riziv. be 10 @rvp. fgov. be 8 @favv. be 7 @smals. be 6 @mobilit. fgov. be 5 @mineco. fgov. be 3 @onprvp. fgov. be 3 @onva. fgov. be 3 @regiedergebouwen. be 3 @rsvz-inasti. fgov. be 3 @fedasil. be 2 @fedict. be 2 @gezondheid. belgie. b 2 @ksz. fgov. be 2 @onem. be 2 @pensioenminister. be 2 @selor. be 2 @belspo. be 9 1

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN Totaal voor 38 instellingen: 208 phishings 10

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 4. JE SOFTWARE BEVEILIGEN DOOR DE PATCHES OP TIJD TOE TE PASSEN Aantal kwetsbaarheden van software uitgevoerd in 2015. Merk het bestaan op sinds 1998! Cf. XP! 11

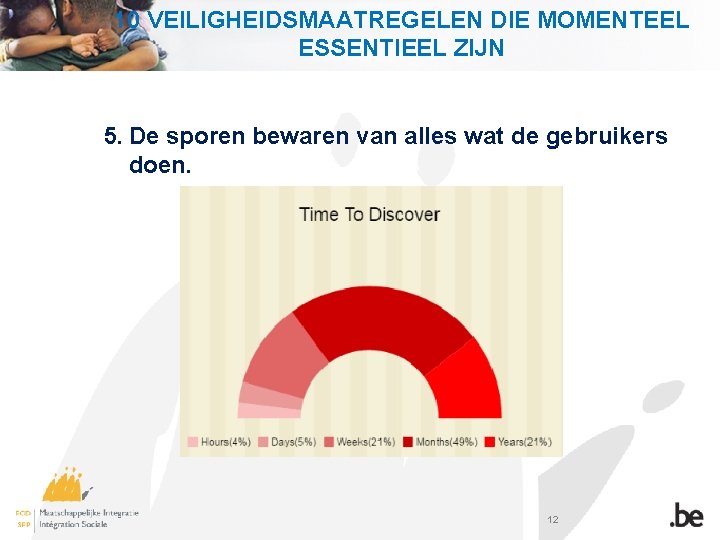

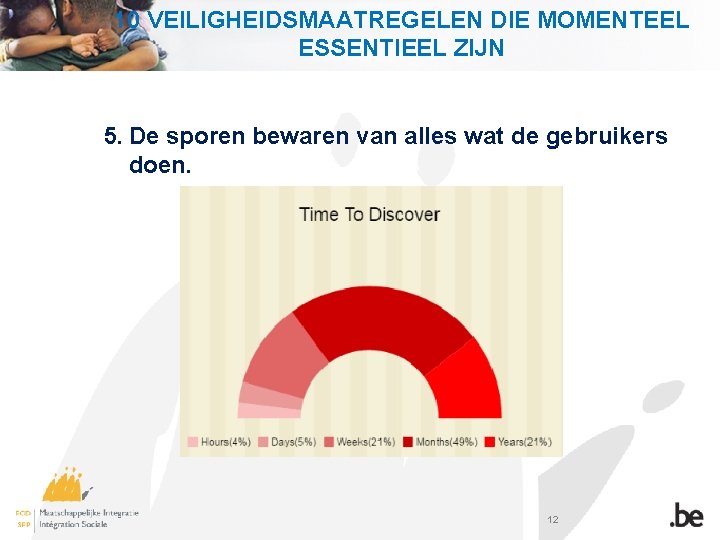

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 5. De sporen bewaren van alles wat de gebruikers doen. 12

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN De veiligheidslekken waarbij personeel betrokken is, komen het meest voor. Zij kunnen worden uitgevoerd: - bij vergissing, - omdat dit hen past (cf. Publiweb), - met opzet. Interne veiligheidsproblemen worden vaak pas na jaren ontdekt. 13

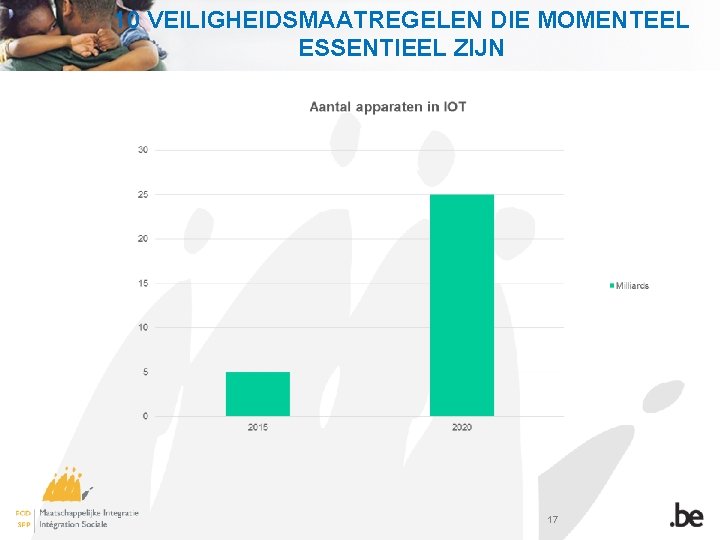

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 7. MOBIELE APPARATEN, CLOUDS EN THE INTERNET OF THINGS (IOT) BEVEILIGEN 14

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN Rekening houdend met de stijging van het aantal verbindingen: smartphone, laptops, tablets, rekening houdend met de stijging van de uitwisselingsprotocollen: bluetooth, wi-fi, zigbee, beslissingsanalyse van de complexe systemen, van 2015 tot 2025 zou het aantal verbindingen 150. 000* bedragen *Bron ETH Zürich 15

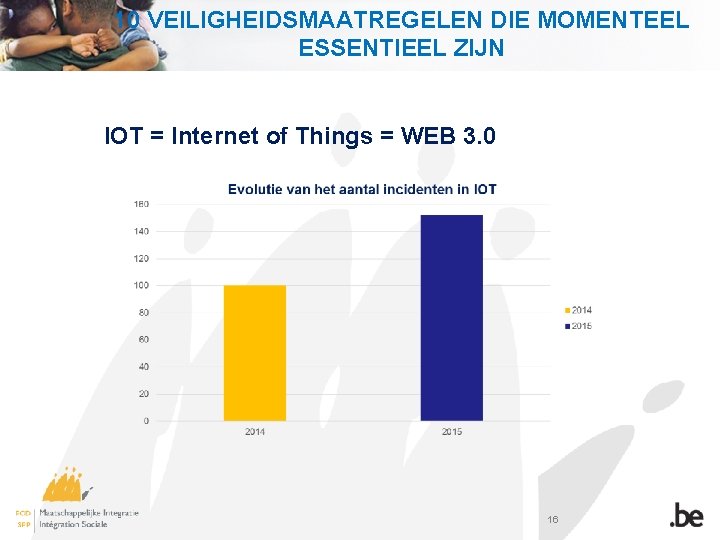

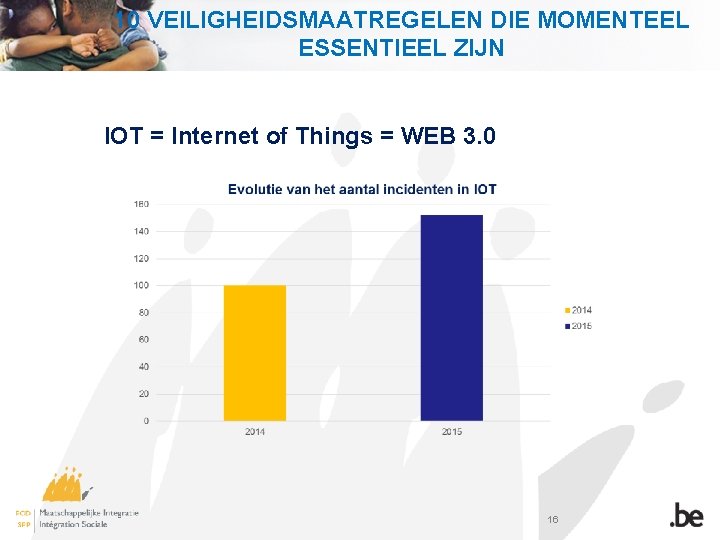

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN IOT = Internet of Things = WEB 3. 0 16

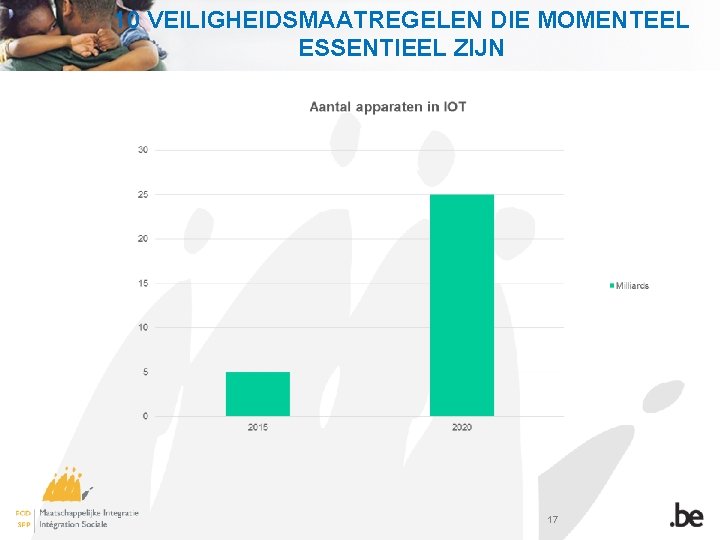

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 17

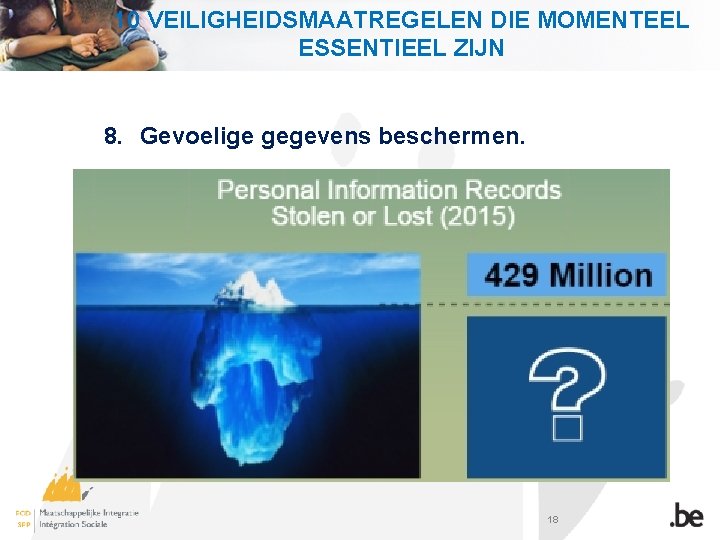

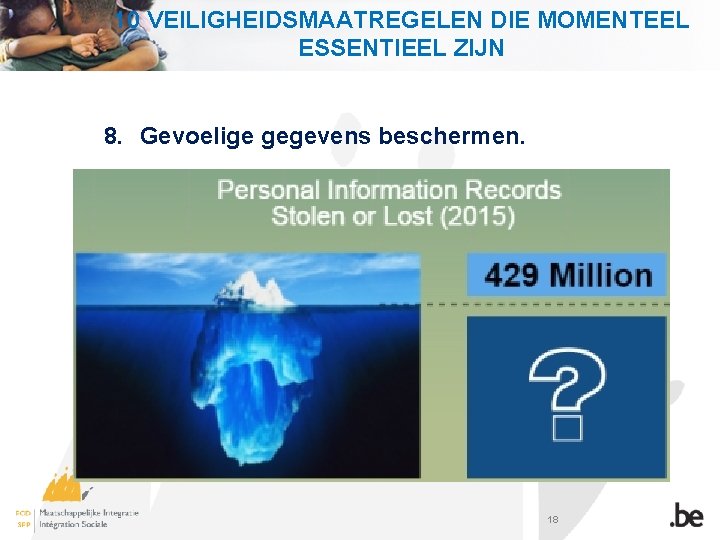

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 8. Gevoelige gegevens beschermen. 18

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN De gegevens coderen en beschermen door beveiligingssystemen als DLP (Data Loss Prevention). Indien mogelijk alle mobiele media verbieden (USB-sleutels, laptops, tablets, smartphones). In 2015 was er 23 % meer verlies en/of diefstal van gegevens dan in 2014, Bekijk ook de gevolgen van de cryptolockers. 19

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 9. Natuurlijk de aandacht verdubbelen voor de back-ups! Het risico op verlies van gegevens is 100 keer groter dan het risico op diefstal. 20

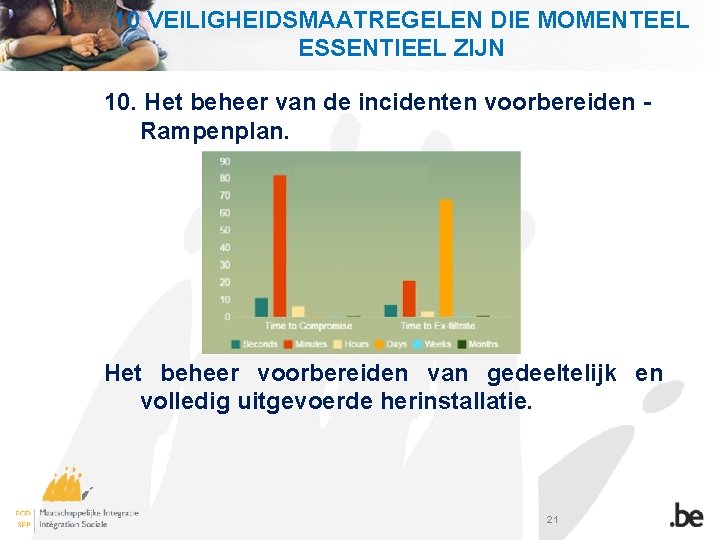

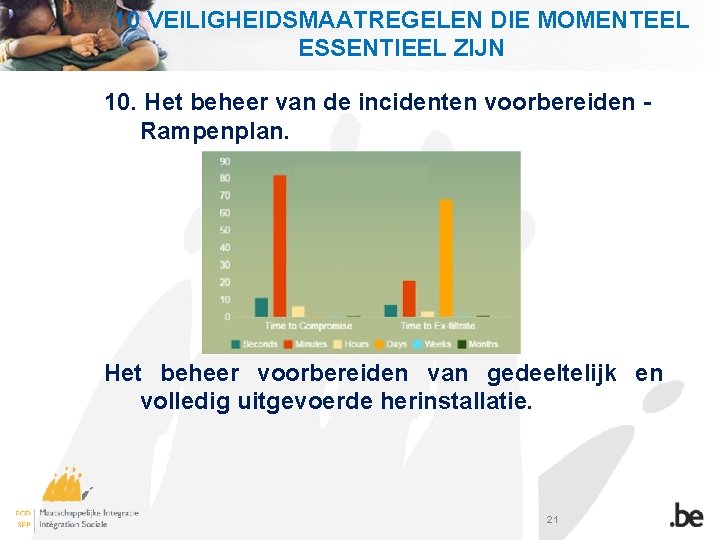

10 VEILIGHEIDSMAATREGELEN DIE MOMENTEEL ESSENTIEEL ZIJN 10. Het beheer van de incidenten voorbereiden Rampenplan. Het beheer voorbereiden van gedeeltelijk en volledig uitgevoerde herinstallatie. 21

VEILIGHEIDSSESSIE 2016 II FRA GE N? ? S N O I T S E U VRAGEN ? Q ? O U Z DOM A IB N D E IM 22

VEILIGHEIDSSESSIE 2016 II TIPS VOOR ALLEMAAL (NIET ALLEEN DE VEILIGHEIDSCONSULENTEN MAAR OOK AL DE WERKNEMERS VAN HET OCMW) VIRUS OP DE MOBIELEN! 1 De gevaren, gevolgen en oplossingen! De grootste dreiging? Kwaadaardige apps die ongevraagd of stiekem gegevens van uw toestel doorsturen naar de makers van deze apps. 23

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 2 Deze kwaadaardige apps komen meestal uit APKbestanden die je buiten de Google Play Store om installeert, maar deze kunnen ook uit de Play Store zelf komen. Andere aanvalshoeken? Voorbeeld: Stagefright-bug https: //www. gsminfo. nl/blog/nieuws/7939/google-update-tegen-stagefright-bug-wordt -snel-uitgerold 24

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 3 Door deze bug konden kwaadwillenden toegang krijgen tot je smartphone door een aangepast videobestand dat via MMS, Whats. App of andere communicatie-apps op je toestel terecht kwam. De enige manier om je hier tegen te wapenen is door te zorgen dat je altijd de laatste updates voor je toestel geïnstalleerd hebt. 25

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 4 Hoe hou ik mijn smartphone veilig? Nooit apps van buiten de Google Play Store op je toestel installeren! Sommige websites bieden uw apps aan in de vorm van een APK-bestand dat je op je smartphone kunt installeren. Het is altijd beter om de app via Google Play binnen te halen. 26

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 5 Op deze manier is de app gecontroleerd door Google en u weet zeker dat er geen kwaadaardige code in zit. Wanneer u een app installeert vanuit de Google Play Store (of wanneer de app iets nodig heeft vanaf Marshmallow) laat de app je een lijst zien met welke permissies benodigd zijn om de app te kunnen installeren. Lees dit altijd goed door, 27

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 6 Apps die zich vermommen als iets anders kunnen je voor de gek houden door om allerlei permissies te vragen die de app eigenlijk niet nodig zou moeten hebben. Een spelletje zou bijvoorbeeld nooit om toegang tot je sms'jes moeten vragen. 28

VEILIGHEIDSSESSIE 2016 II VIRUS OP DE MOBIELEN! 7 Het is ook altijd raadzaam een antivirus-app te installeren. Alle apps die je installeert worden door zijn scanner gehaald. Veel antivirusmakers bieden gratis apps aan in de Play Store die je basisbescherming bieden door de apps te scannen die je op je toestel installeert. Voorbeelden van antivirusmakers die gratis apps met deze bescherming aanbieden ? ESET en BITDEFENDER. 29

VEILIGHEIDSSESSIE 2016 II 30

VEILIGHEIDSSESSIE 2016 II TEST PHISHING https: //www. safeonweb. be/nl/degrotephishingtest 31

VEILIGHEIDSSESSIE 2016 II FRA GE N? ? S N O I T S E U VRAGEN ? Q ? O U Z DOM A IB N D E IM 32

VEILIGHEIDSSESSIE 2016 II TEST VAN HET WACHTWOORD https: //www. safeonweb. be/nl/wachtwoordtest 33

VEILIGHEIDSSESSIE 2016 II UW WACHTWOORD https: //www. safeonweb. be/nl/campagnemateriaal -2016 34

ENKELE TIPS VOOR DE PERSOONLIJKE OPSLAG • Windows 7: https: //support. microsoft. com/nl-be/kb/971759 • Windows 8/8. 1: https: //support. microsoft. com/nlbe/help/17127/windows-back-up-restore • Windows 10: https: //support. microsoft. com/nlbe/help/17143/windows-10 -back-up-your-files • Mac OS X: https: //support. apple. com/nl-be • Mobiel Android: https: //support. google. com/nexus/answer/2819582? hl=nl • Mobiel i. Phone, i. Pad, i. Pod touch: https: //support. apple. com/nlbe/HT 203977 35

VEILIGHEIDSSESSIE 2016 II FRA GE N? ? S N O I T S E U VRAGEN ? Q ? O U Z DOM A IB N D E IM 36

VEILIGHEIDSSESSIE 2016 II BEVEILIGING VAN SMARTPHONES 21 AANBEVELINGEN 37

BEVEILIGING VAN SMARTPHONES 1. Oplossingen gebruiken voor het beheer van de smartphone waardoor snel veiligheidsprofielen kunnen aangemaakt worden via een centraal punt over het volledige smartphonepark. Dit geldt ook voor laptops en tablets. 38

BEVEILIGING VAN SMARTPHONES Dit wil zeggen dat de beveiliging in aanmerking moet worden genomen gedurende de volledige levenscyclus van de terminal: • Intrinsieke beveiliging bij de keuze van een product; • Beveiliging van het systeem vóór de aflevering aan de gebruikers; • De beveiligingsvoorwaarden moeten behouden worden voor het gehele park (toepassing van de corrigerende beveiligingsmaatregelen, update van het operating system en van de toepassingen); • Verwijderen van de gegevens en op nul zetten van de terminals vóór elke nieuwe toewijzing of vernietiging. 39

BEVEILIGING VAN SMARTPHONES 2. Een duur van maximaal 3 maanden vastleggen voor het wachtwoord vervalt. 40

BEVEILIGING VAN SMARTPHONES 3. De automatische vergrendeling van de smartphone configureren op maximaal 5 minuten. 41

BEVEILIGING VAN SMARTPHONES 4. Wanneer de smartphone gevoelige informatie bevat, is het aan te bevelen om een sterk wachtwoord te hebben ter vervanging van de standaardmethodes van ontgrendeling. In alle andere gevalen volstaat het gebruik van een PIN-code wanneer aanbeveling 5 strikt wordt nageleefd. 42

BEVEILIGING VAN SMARTPHONES Een sterk wachtwoord = 1. Minstens 10 karakters 2. Cijfers, hoofd- en kleine letter en speciale karakters; 3. Geen opeenvolgende combinaties of letters die naast elkaar staan op het klavier zoals "azerty" of "45678"; 4. Geen bestaand woord in een woordenboek (in alle talen); het wachtwoord mag geen enkele betekenis hebben; 5. Niet systematisch hetzelfde wachtwoord gebruiken; 6. Je wachtwoord niet opslaan wanneer het niet gecodeerd is. P I T 43

BEVEILIGING VAN SMARTPHONES 5. Het aantal ontgrendelpogingen beperken, dan een steeds langere blokkeringstijd configureren, evenals wanneer het automatisch wissen na een tiental pogingen is afgelopen. 44

BEVEILIGING VAN SMARTPHONES Zijn gsm op afstand terugvinden. Lumia – Nokia: http: //www. hoewerktwindowsphone. nl/hoe-werktwindows-phone/telefoon-kwijt-hoe-spoor-vind-ik-hem -weer/ Samsung: http: //www. samsung. com/be/apps/mobile/galaxyapps /find-my-mobile/ Apple: https: //support. apple. com/nl-be/explore/find-myiphone-ipad-mac-watch P I T 45

BEVEILIGING VAN DE SMARTPHONES 6. Het apparaat niet onbeheerd achterlaten. Een zeer tijdelijke toegang tot een mobiele terminal kan leiden tot een inbreuk op de beveiliging, zonder dat de gebruiker dit weet, zelfs wanneer het apparaat vergrendeld is 46

BEVEILIGING VAN DE SMARTPHONES 7. De smartphone niet aansluiten op een werkpost die niet beheerd wordt door het OCMW of op gelijk welk autonome werkpost die niet van het OCMW is. Deze werkposten zullen een rechtstreekse niet-gecontroleerde verbinding maken. 47

BEVEILIGING VAN DE SMARTPHONES 8. Het gebruik van standaardtoepassingen en de installatie van toepassingen verbieden die niet uitdrukkelijk worden toegelaten door het OCMW. Deze aanbeveling geldt eveneens voor de voorgeïnstalleerde toepassingen. Indien je niet weet hoe dit moet, neem contact op met een gespecialiseerde firma! 48

BEVEILIGING VAN DE SMARTPHONES 9. De geïnstalleerde toepassingen moeten een veiligheidsanalyse ondergaan vóór elke toelating tot gebruik. Een dergelijke analyse bestaat uit het beoordelen van het beveiligingsniveau van de toepassing op basis van openbare informatie (relevantie van de toelatingen, reputatie, gepubliceerde kwetsbaarheden, veiligheidsevaluaties, enz. ) 49

BEVEILIGING VAN DE SMARTPHONES Vervolg… En indien mogelijk een audit uitvoeren (door gedragsanalyse bijvoorbeeld). Deze aanbeveling geldt nogmaals voor de voorgeïnstalleerde toepassingen die indien nodig meten verwijderd worden. 50

BEVEILIGING VAN DE SMARTPHONES 10. De gebruikte toepassingen mogen toelatingen hebben die strikt voldoende zijn voor hun werking, ongeacht of het gaat om de toegang tot gegevens of tot internet, maar eveneens voor de controle van de verschillende veiligheidsparamaters. De toegekende machtigingen moeten minstens tijdens hun installatie worden gecontroleerd en bij elke update om er zeker van te zijn dat ze niet zijn geëvolueerd. 51

BEVEILIGING VAN DE SMARTPHONES 11. De toegang tot de dienst geolocalisatie moet worden verboden voor de toepassingen waarvan de functies gekoppeld zijn aan de geografische positie, niet worden gebruikt. Wanneer deze optie niet beschikbar is op het bewuste apparaat, moet de dienst geolocalisatie worden afgezet wanneer die niet gebruikt wordt. 52

BEVEILIGING VAN DE SMARTPHONES 12. De gebruikte toepassingen moeten de gepaste beveiligingsprofielen toepassen (vooral wat de webbrowser en het mailbeheer betreft), die worden meegedeeld in het kader van het gecentraliseerde veiligheidsbeleid van smartphones en mobiele apparaten. 53

BEVEILIGING VAN DE SMARTPHONES 13. De geïnstalleerde toepassingen moeten regelmatig en snel worden bijgewerkt vanaf het ogenblik dat veiligheidsverbeteringen worden voorgesteld. 54

BEVEILIGING VAN DE SMARTPHONES 14. De draadloze (Bluetooth en Wi. Fi) of contactloze interfaces (NFC bijvoorbeeld) moeten gedeactiveerd worden wanneer ze niet worden gebruikt. 55

BEVEILIGING VAN DE SMARTPHONES 15. Systematisch de automatische verbinding uitschakelen tot de Wifi-toegangspunten geconfigureerd in de terminal om de controle te houden over de activering van de draadloze verbinding. 56

BEVEILIGING VAN DE SMARTPHONES 16. Zoveel mogelijk vermijden om verbinding te maken met onbekende draadloze netwerken en die niet vertrouwd zijn. 57

BEVEILIGING VAN DE SMARTPHONES 17. Verwijderdbare en interne opslag van de terminal moeten beveiligd worden door het gebruik van een degelijke cijferoplossing 58

BEVEILIGING VAN DE SMARTPHONES 18. Elke uitwisseling van gevoelige informatie moet gebeuren via een gecodeerd kanaal om de vertrouwelijkheid en integriteit te verzekeren van de point-topointgegevens. Cf. KSZ-normen. 59

BEVEILIGING VAN DE SMARTPHONES 19. Het besturingssysteem moet regelmatig en automatische worden bijgewerkt om de laatst gepubliceerde beveiligingsverbeteringen in te voeren. Elke terminal die de evoluties van het besturingssysteem niet meer ten laste kunnen nemen, moet worden vervangen. 60

BEVEILIGING VAN DE SMARTPHONES 20. Wanneer de terminals voldoende gevoelig worden beschouwd om ze te gebruiken, wordt aangeraden om de terminal regelmatig (minstens elk jaar) volledig opnieuw te initialiseren, dit wil zeggen een nieuwe installatie van het besturingssysteem en een wijziging van de codesleutels, om een einde te stellen aan een eventuele inbreuk op de beveiliging van het systeem. 61

BEVEILIGING VAN DE SMARTPHONES 21. Enkel smartphones die toebehoren aan het OCMW en die veilig beheerd worden, zijn toegelaten. 62

BEVEILIGING VAN DE SMARTPHONES HERHALING VAN DE RISICO’s IN VERBAND MET SMARTPHONES 63

BEVEILIGING VAN DE SMARTPHONES 1. Verlies of diefstal van de smartphone. Risico: - toegang tot gegevens en tot mails. Enkel een geode codering vermindert het risico. 64

BEVEILIGING VAN DE SMARTPHONES 2. Kwaadaardige toepassingen. Wanneer de gsm een externe geheugenkaart heeft, kan een toepassing gegevens gaan zoeken en die versturen op internet zonder dat je het weet. De toepassingen ‘zeggen’ niet alles wat de doen. Bepaalde gratis en verleidelijke toepassingen kunnen een Trojaans paard hebben. Zelfs bepaalde goed gekende toepassingen kunnen een valstrik zijn. De software downloaden van de site van het bedrijf die hem ontwikkelt. 65

BEVEILIGING VAN DE SMARTPHONES 3. Gebruik geen gedeblokkeerde smartphone*. Gedeblokkeerde smartphones zijn reeds verzwakt, aangezien bepaalde beveiligingsfunctionaliteiten verwijderd moesten worden of hij kon gedeblokkeerd worden in functie van een zwak besturingssysteem. Zelfds bepaalde software, zoals ADOBE of browsers (Internet Explorer, Mozilla, Chrome) zijn soms het slachtoffer van piraterij. * Jailbreak voor de informatici. 66

BEVEILIGING VAN DE SMARTPHONES FRA GE N? ? S N O I T S E U VRAGEN ? Q ? O U Z DOM A IB N D E IM 67

VEILIGHEIDSSESSIE 2016 II GOOGLE DRIVE 68

GOOGLE DRIVE 1 GEBRUIK VAN GOOGLE DRIVE Bepaalde OCMW’s gebruiken de gratis of betalende Google Drive (voorheen Google Docs). Het is verboden om software te gebruiken die beheerd wordt vanuit de Verenigde Staten en die niet beantwoordt aan de veiligheidsnormen van de KSZ. 69

GOOGLE DRIVE 2 Kenmerken. Google Drive biedt online een geïntegreerde Cloudtechnologie die standaard over een opslagcapaciteit beschikt van 15 GB (tot voor kort was dit nog slechts 5 GB) voor jullie foto’s, documenten, PDF, video’s en nog veel meer. De gebruikers moeten betalen om hun opslagcapaciteit uit te breiden tot 25 GB en meer. Er bestaan toepassingen – apps die het mogelijk maken om documenten op te slaan die dan automatisch gesynchroniseerd worden in de Cloud. 70

GOOGLE DRIVE 3 Gelijkaardige toepassingen voor Android en i. OSapparaten maken het de gebruiker mogelijk om deze functie in te schakelen op zijn mobiele apparaten. Google Drive, dat is Word, Excel, Power. Point online. 71

GOOGLE DRIVE 4 HERHALING VAN DE VERTROUWELIJKHEIDSREGELS EN GEBRUIKSVOORWAARDEN VAN GOOGLE https: //www. google. com/intl/nl/policies/terms/ Uw inhoud en onze diensten Wanneer u gegevens uploadt naar, toevoegt aan, opslaat in, verzendt naar of ontvangt in of via onze Services, verleent u Google (en degenen met wie we samenwerken) een wereldwijde licentie om dergelijke inhoud te gebruiken, te hosten, op te slaan, te reproduceren, aan te passen, afgeleide werken daarvan te maken (zoals afgeleide werken als gevolg van vertalingen, aanpassingen of andere wijzigingen die we aanbrengen om ervoor te zorgen dat uw inhoud beter werkt met onze Services), te communiceren, te publiceren, openbaar uit te voeren, openbaar weer te geven en te distribueren. 72

GOOGLE DRIVE 5 Bezorgdheden. De gebruikers van opslagsystemen gebaseerd op een cloud zijn overgeleverd aan de servers van Google. Wanneer deze servers om gelijk welke redenen in panne vallen – en Google Drive biedt geen bescherming – hebben de gebruikers geen toegang. De betrouwbaarheid is een levensbelangrijke vraag voor de OCMW’s en de synchronisatie kan problematisch worden. Of dit nu wordt veroorzaakt door de verbinding van de gebruiker of door problemen inzake trafic/server van Google. 73

GOOGLE DRIVE 6 Veiligheid. Geen enkel opslagsysteem dat gebaseerd is op een Cloudtechnologie is zeker, maar aangezien Drive rechtstreeks verband houdt met Gmail kunnen de documenten van de gebruikers makkelijk in gevaar worden gebracht wanneer een browservenster wordt open gelaten of wanneer een van je accounts niet beschermd is door een sterk wachtwoord. De resultaten van een dergelijke actie kunnen rampzalig zijn. 74

GOOGLE DRIVE 7 De adviezen van Google over het gebruik van Google Drive zijn nogal minimalistisch: https: //support. google. com/drive/answer/141702? hl=nl Zij bestaan vooral uit het gebruik van een sterk wachtwoord, geen map van Drive downloaden op gedeelde systemen en je Google-account afmelden wanneer je het niet gebruikt. 75

GOOGLE DRIVE 8 Oplossingen. Om echt beveiligd te zijn, moet je steeds wat je hebt opgeslagen in de Cloud bewaren op minstens een externe harde schijf die je op een zekere plaats bewaart, buiten het OCMW, omwille van risico’s op brand en inbraak. Wanneer het om echt gevoelige informatie gaat die je niet in gevaar wil laten brengen, kan opslaan in de cloud een zeer slecht idee zijn. 76

GOOGLE 1 Google verzamelt de gebruiksgegevens van Double. Click: hoe zich beschermen? Ga naar https: //myaccount. google. com/activitycontrols Vink de knop en het vakje uit en vink alle andere geschiedenis uit. 77

VEILIGHEIDSSESSIE 2016 II GOOGLE DRIVE Nu GOOGLE 78

GOOGLE 1 Installeer software die bedoeld is om jouw browser beter te beveiligen. Firefox : https: //addons. mozilla. org/nl/firefox/ Chrome : https: //chrome. google. com/webstore/category/extensions? hl=nl Internet Explorer : http: //download. cnet. com/s/browsers-internetexplorer-plugins/windows/ Opera : https: //addons. opera. com/nl/ 79

GOOGLE 2 Gebruik de stand "incognito" (of « privénavigatie » ) van jouw computer. Deze zal dan verplicht zijn om de sporen van jouw navigatie op internet te verwijderen (zoals de cookies en jouw surfgeschiedenis) wanneer het venster wordt gesloten, en zo te verhinderen dat je gevolgd kan worden. Source: https: //www. privacycommission. be/nl/nieuws/google-verzamelt -gebruiksgegevens-van-doubleclick-hoe-jezelf-beschermen 80

GOOGLE DRIVE GOOGLE 81

Algemene verordening gegevensbescherming 1 DE PRIVACYCOMMISSIE ZAL DE KOMENDE MAANDEN RICHTLIJNEN OPSTELLEN VOOR DE INSTELLINGEN EN DE ONDERNEMINGEN. De AVG (Algemene Verordening Gegevensbescherming) is niet volledig nieuw. Veel concepten en fundamentele principes ervan zijn reeds aanwezig in de huidige Belgische wet op de bescherming van het privéleven. 82

Algemene verordening gegevensbescherming 1 Diegene die de huidige wetgeving reeds naleeft, zal deze benadering als geldig startpunt kunnen gebruiken voor de uitvoering van de AVG. Er zijn echter enkele nieuwigheden en duidelijke verbeteringen die de huidige benadering een beetje zullen wijzigen. 83

Algemene verordening gegevensbescherming De algemene verordening gegevensbescherming (AVG / GDPR*) is de nieuwe Europese verordening inzake bescherming van persoonlijke gegevens. Zij versterkt en consolideert de bescherming van de gegevens voor individuen binnen de Europese Unie. http: //eur-lex. europa. eu/legalcontent/nl/TXT/PDF/? uri=CELEX: 32016 R 0679&from=EN Deze verordening zal de huidige richtlijn vervangen over de bescherming van de gegevens, goedgekeurd in 1995 (artikel 94. 1 van het reglement) op 25 mei 2018. * General Data Protection Regulation voor de informatici. 84

Algemene verordening gegevensbescherming De verordening bevat talrijke belangrijke wijzigingen, zoals: • een geharmoniseerd kader: er zal een enkel geheel van regels zijn in verband met de bescherming van de gegevens, dat rechtstreeks van toepassing is in alle Lidstaten van de Europese Unie; Een toepassing buiten de grenzen: de verordening zal van toepassing zijn op de ondernemingen gevestigd buiten de Europese Unie die gegevens behandelen in verband met de activiteiten van de organisatie van de EU. 85

Algemene verordening gegevensbescherming 2 De niet-Europese ondernemingen zullen eveneens vallen onder de verordening wanneer zij de EU-onderdanen tot doel hebben via het opstellen van profielen of wanneer zij goederen en diensten voorstellen aan de Europese onderdanen (artikel 3 van de verordening); Een « uitdrukkelijke » en « positieve » toestemming: de ondernemingen en instellingen moeten de burger meer controle geven over hun privégegevens; 86

Algemene verordening gegevensbescherming 3 • Recht op gegevenswissing (ook recht op vergetelheid genoemd): de betrokkene heeft het recht om van de verantwoordelijke voor de verwerking zo snel mogelijk de gegevenswissing te ontvangen, van persoonsgegevens die op hem betrekking hebben en de verantwoordelijke voor de verwerking is verplicht om deze persoonsgegevens zo snel mogelijk te wissen omwille van 6 redenen (artikel 17: http: //eurlex. europa. eu/legal-content/NL/TXT/? uri=CELEX%3 A 52012 PC 0011); 87

Algemene verordening gegevensbescherming 4 • het recht op de overdraagbaarheid van persoonsgegevens: de betrokkenen hebben het recht om de persoonsgegevens die op hen betrekking hebben te ontvangen die zij aan een verantwoordelijke voor de verwerking hebben bezorgd, in een gestructureerde vorm, die veelvuldig gebruikt wordt en die leesbaar is voor een machine, en hebben het recht om deze gegevens aan een andere verantwoordelijke voor de verwerking te bezorgen. Wanneer de betrokkene zijn recht op overdraaghaarheid van de gegevens uitoefent … heeft hij het recht dat de persoonsgegevens rechtstreeks van een verantwoordelijke voor de verwerking aan de andere worden bezorgd, … (artikel 20). 88

Algemene verordening gegevensbescherming 5 • profiel opstellen: iedereen heeft het recht om niet het voorwerp uit te maken van een gegronde beslissing, uitsluitend via een geautomatiseerde verwerking, inclusief het opstellen van een profiel, die juridische effecten tot gevolg heeft die duidelijk op hem betrekking hebben (artikel 22); 89

Algemene verordening gegevensbescherming 5’ • de principes van « gegevensbescherming van bij het ontwerp » en van « standaardinstellingen » : de Europese verordening bepaalt het principe van « gegevensbescherming van bij het ontwerp » dat de organisaties verplicht om de vereisten in aanmerking te nemen in verband met de bescherming van de persoonsgegevens van bij het ontwerp van producten, diensten en systemen tot uitvoering van de persoonsgegevens. Bovendien verplicht de verordening van de « standaardinstellingen » elke organisatie om over een beveiligd informatiesysteem te beschikken (artikel 25). 90

Algemene verordening gegevensbescherming 6 • Meldingen bij gegevenslekken: de ondernemingen en instellingen zullen ertoe verplicht worden om zo snel mogelijk hun nationale beschermingsautoriteit in te lichten over de gevallen van ernstige inbreuken van gegevens, zodat de gebruikers de gepaste maatregelen kunnen nemen (artikel 33); 91

Algemene verordening gegevensbescherming 7 • De verplichte benoeming van een Data Protection Officer voor de openbare of privé-instellingen waarvan de « basisactiviteiten [. . . ] een regelmatige en systematische belangrijke opvolging vereisen van de betrokkenen » (artikel 37). Hij moet op de hoogte gebracht worden van alle vragen inzake bescherming van persoonsgegevens. Zijn voornaamste taken zijn het controleren van de naleving van de verordening, de verantwoordelijke voor de verwerking advies te geven over de toepassing en dienst doen als contactpunt met de controleautoriteit; 92

Algemene verordening gegevensbescherming 8 • Alle activiteiten die grote gevolgen kunnen hebben op het vlak van bescherming van persoonsgegevens moeten voorafgegaan worden door een impactevaluatie (risicoanalyse? ) die ook zal moeten voorzien in maatregelen om de impact te verminderen van de potentiële schade aan de bescherming van de persoonsgegevens. De DPO zal de contrôle-autoriteit moeten raadplegen alvorens de activiteiten waarvan sprake uit te voeren (artikel 35); • Hogere sancties: de verordening geeft de regulatoren de macht om financiële sancties op te leggen die gaan tot 4 % van het jaarlijkse mondiale omzetcijfer met een maximumbedrag van 20 miljoen euro, in geval van niet-naleving (artikel 83. 6 van de verordening); 93

Algemene verordening gegevensbescherming • De invoering van het Europees Comité voor de gegevensbescherming ("European Data Protection Board") dat een autoriteit zal zijn voor alles wat de interpretatie betreft van de verordening (artikelen 68 en volgende). • Het opstellen van gedragscodes bedoeld om bij te dragen tot de juiste toepassing van deze verordening wordt aangemoedigd (artikel 40 van de verordening). 94

Algemene verordening gegevensbescherming ? ? ? S N O I T S E U Q 95

VEILIGHEIDSSESSIE 2016 II: EINDE 96

Universal tuna

Universal tuna Gilles ferreux

Gilles ferreux Antonin guyot

Antonin guyot Gilles belley

Gilles belley Olivia gilles

Olivia gilles Gilles giacca

Gilles giacca Gilles pajou

Gilles pajou Gilles backup 1

Gilles backup 1 Comment savoir quelle fraction est la plus grande

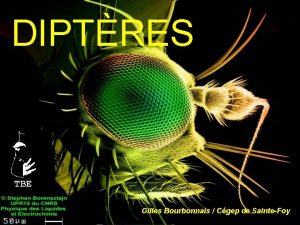

Comment savoir quelle fraction est la plus grande Gilles bourbonnais

Gilles bourbonnais Gilles accomando

Gilles accomando Gilles peterhans

Gilles peterhans Gilles guillard

Gilles guillard Syndrome de gilles de la tourette

Syndrome de gilles de la tourette Gilles tchorowski

Gilles tchorowski Bio nya

Bio nya Ts atchara

Ts atchara Net fly

Net fly Parfum exotique baudelaire

Parfum exotique baudelaire Gilles bourbonnais

Gilles bourbonnais Dr gilles tordjman

Dr gilles tordjman Gilles bourbonnais

Gilles bourbonnais Gilles giacca

Gilles giacca Gilles francoeur

Gilles francoeur Gilles van hamme

Gilles van hamme Gilles bourbonnais

Gilles bourbonnais Gilles claus

Gilles claus Mon pays ce n'est pas un pays c'est l'hiver

Mon pays ce n'est pas un pays c'est l'hiver олег антиспам

олег антиспам Glucose estimation method

Glucose estimation method When your child leaves home poem

When your child leaves home poem Metoda paralelograma

Metoda paralelograma Tum pod łęczycą

Tum pod łęczycą Statky pod ochranou

Statky pod ochranou Perbedaan pod dan pop

Perbedaan pod dan pop Bod pod ventajas y desventajas

Bod pod ventajas y desventajas Bitwa pod hastings

Bitwa pod hastings Ucisk w dołku pod mostkiem

Ucisk w dołku pod mostkiem Anioł pański

Anioł pański Flexpod architecture

Flexpod architecture Kropla wody pod mikroskopem

Kropla wody pod mikroskopem Otwory pod wygniataki

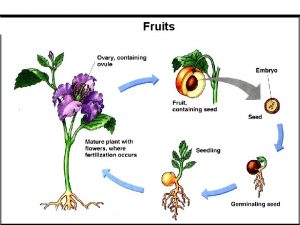

Otwory pod wygniataki The pod fruit develops from

The pod fruit develops from Pleseň hlavičkatá pod mikroskopom

Pleseň hlavičkatá pod mikroskopom Pod anna freud

Pod anna freud Kto pod kim dołki kopie ten sam w nie wpada wykres

Kto pod kim dołki kopie ten sam w nie wpada wykres Sos pod amfiteátrom 7 levice

Sos pod amfiteátrom 7 levice Spotkał katar katarzynę

Spotkał katar katarzynę Cjenovni pod i plafon

Cjenovni pod i plafon Why did melanie burn the pods

Why did melanie burn the pods Ploato

Ploato Schemat pisania rozprawki

Schemat pisania rozprawki Sophia stella

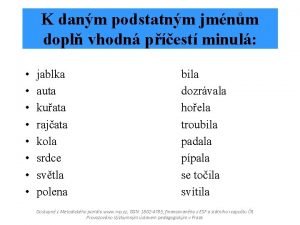

Sophia stella Upodobnienie pod względem dźwięczności

Upodobnienie pod względem dźwięczności Kvočna schovávala kuřata pod křídly

Kvočna schovávala kuřata pod křídly Pozorovanie jadra v bunkách cibule

Pozorovanie jadra v bunkách cibule Bo chrześcijanin to właśnie ja tekst

Bo chrześcijanin to właśnie ja tekst W gospodzie pod lutym turem ukazany jest zwyczaj

W gospodzie pod lutym turem ukazany jest zwyczaj Pleseň hlavičkatá rozmnožovanie

Pleseň hlavičkatá rozmnožovanie Lidl charging points

Lidl charging points Delenie jednociferným číslom

Delenie jednociferným číslom Biljna stanica pod mikroskopom

Biljna stanica pod mikroskopom Przyczyny bitwy pod grunwaldem

Przyczyny bitwy pod grunwaldem Artistry krem pod oczy

Artistry krem pod oczy Kyseliny vzorce

Kyseliny vzorce Bela pastrve

Bela pastrve The skin cracks like a pod

The skin cracks like a pod Zemljišče pod stavbo

Zemljišče pod stavbo Podul dintre danemarca și suedia

Podul dintre danemarca și suedia Oblicz według wzoru 6 pierwiastek 5 x pierwiastek 5

Oblicz według wzoru 6 pierwiastek 5 x pierwiastek 5 Wojciech bartosz

Wojciech bartosz Denaturacja białek

Denaturacja białek Zatrdlina pod levim rebrnim lokom

Zatrdlina pod levim rebrnim lokom Tangens hodnoty

Tangens hodnoty 123 lata pod zaborami

123 lata pod zaborami Ped foot

Ped foot Wzor na mole

Wzor na mole Posuda pod pritiskom

Posuda pod pritiskom Jud latin root

Jud latin root Informatika kviz

Informatika kviz Rzeczpospolita pod rządami wettinów

Rzeczpospolita pod rządami wettinów Filtracja pod stałym ciśnieniem

Filtracja pod stałym ciśnieniem Trzeci pod względem wielkości zbiornik wodny na świecie

Trzeci pod względem wielkości zbiornik wodny na świecie Typy kwiatostanów

Typy kwiatostanów Aspj pod

Aspj pod Akcja celestynow

Akcja celestynow Lenovo thinksystem ne2552e flex switch

Lenovo thinksystem ne2552e flex switch Majka smaju rodila

Majka smaju rodila Všetky predpony

Všetky predpony Maj miesiącem maryjnym

Maj miesiącem maryjnym Kako se morate ponašati ako susretnete vozila pod pratnjom

Kako se morate ponašati ako susretnete vozila pod pratnjom Ptasie gniazda pod dachem

Ptasie gniazda pod dachem Uspon makedonije pod filipom 2

Uspon makedonije pod filipom 2 Trepka velká pod mikroskopem

Trepka velká pod mikroskopem Disadvantages of god-pod method

Disadvantages of god-pod method Trujkat egipski

Trujkat egipski Przylaszczka kolorowanka

Przylaszczka kolorowanka