Prsentation des algorithmes de cryptographie AES ECC Groupe

- Slides: 71

Présentation des algorithmes de cryptographie AES & ECC Groupe 10 Présentation du 05/04/2008 Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 1

Introduction Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 2

Introduction �Importance de la cryptographie aujourd’hui. �Société de plus en plus informatisée. �Loi de Moore: évolution de l’informatique et des technologies engendre une évolution des méthodes de sécurisation de celle-ci. �Mention AES et ECC dans la norme « Suite B » de la NSA publiée en février 2005. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 3

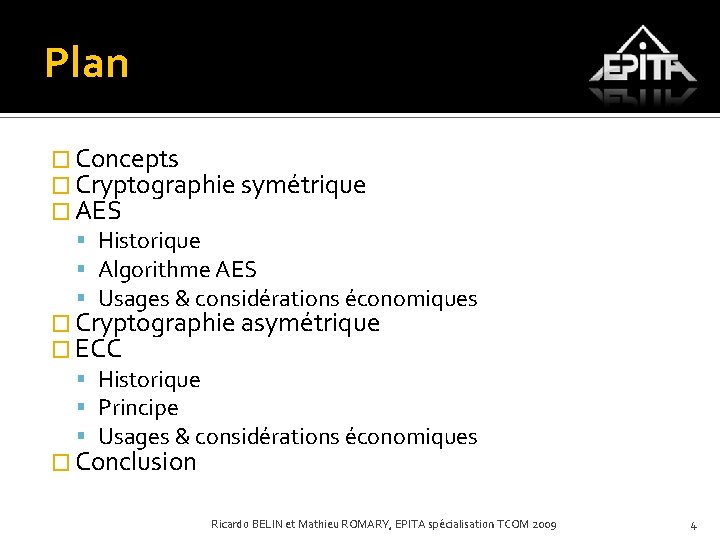

Plan � Concepts � Cryptographie symétrique � AES Historique Algorithme AES Usages & considérations économiques � Cryptographie asymétrique � ECC Historique Principe Usages & considérations économiques � Conclusion Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 4

Concepts nécessaires à la compréhension du sujet Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 5

Concepts Cryptologie « Science du secret » Cryptographie Discipline visant la protection de données axée autour du concept de clé Cryptanalyse Discipline opposée à la précédente basée sur le déchiffrement sans clé Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 6

Concepts Cryptographie AES Symétrique Chiffrement / Déchiffrement ECC Asymétrique Fonctions d’Agrégation (Hash) Signature Numérique Chiffrement à sens unique Chiffrement / Déchiffrement Echange de clé Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 7

Concepts Vocabulaire �Chiffrer : action de transcrire un message en un langage secret �Déchiffrer : Traduire en clair un message chiffré �Attention aux anglicismes « crypter » et « décrypter » basés sur le terme « encryption » . Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 8

Concepts Chiffrement par Blocs �Interprétation d’un flux ou d’un ensemble de données comme un flux de bits. �Découpage en segments, appelés blocs, d’un nombre de bits définis. �Permet donc de chiffrer « localement » , de faire abstraction de l’ensemble. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 9

Cryptographie symétrique Cryptographie à clé unique Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 10

Terminologie Chiffrage Symétrique �Aussi dit « à clé secrète » �But: assurer la confidentialité de données �Permet à partir d’une seul clé secrète de chiffrer et de déchiffrer des données �Problème de distribution des clés �Quelques exemples: Rot 13 DES Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 11

Terminologie Chiffrage Symétrique Alice Milieu non sécurisé Bob Utilisation de la même clé de chiffrement par les deux interlocuteurs Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 12

Terminologie Chiffrage Symétrique � Exemple: ROT 13 Décalage de chaque lettre de l’alphabet latin de 13 lettres Phase chiffrage Phase dede déchiffrage b a Message en clair a Clé de chiffrement Message en chiffré b c n o p … t e bo m n z a b g a u r … n x y z k l m h Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 13

AES L’algorithme « Advanced Encryption Standard » Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 14

Historique DES � DES pour « Data Encryption Standard » . � Introduit en 1977. � Chiffrage symétrique par blocs � Dérivé de l’algorithme Lucifer d’IBM � Fonctionne sur des blocs de 64 bits et des clés de 56 bits Adapté aux besoins techniques de l’époque. Aujourd’hui les capacités et efficacités matérielles sont meilleures. Matériel spécialisé peut déterminer une clé DES 56 bits en seulement quelques heures. � Besoin évident d’un nouveau standard de chiffrement. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 15

Historique Le concours AES � 1997: NIST lance la sélection de l’Advanced Encryption Standard qui remplacera le DES � Sélection des algorithmes s’est faite par � Sécurité prouvé contre des classes d’attaques Rapport coût-efficacité (matériel et logiciel) Architecture algorithmique Propriété intellectuelle Présenté sous forme de concours: Deux tours de sélection 21 candidats (grandes entreprises, universitaires, et individus) 5 finalistes (MARS, RC 6, Rijndael, Serpent, Twofish) Ouverture à la communauté par le biais de groupes de discussion et de conférences Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 16

Historique Le concours AES Introduction du DES Annonce d’un nouveau standard: AES 15 candidats Finale Sélection de Rijndael FIPS NSA Suite B Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 17

Historique Le concours AES � Présenté sous forme de concours de deux tours de sélection � 21 candidats pour le premier tour de sélection � 5 finalistes MARS proposé par IBM RC 6 proposé par RSA Laboratories Rijndael proposé par Joan Daeman et Vincent Rijmen Serpent proposé par Ross Anderson, Eli Biham et Lars Knudsen Twofish proposé par Bruce Schneier Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 18

Historique Le concours AES “Rijndael provides consistently high-end performance for encryption, decryption and key setup, although performance decreases for the 192 - and 256 -bit key sizes. ” Scores relatifs du deuxième tour de sélection: Sécurité générale MARS 3 RC 6 2 Rijndael 2 Serpent 3 Twofish 3 Implémentation de la sécurité 1 1 3 3 2 Performances logicielles 2 2 3 1 1 Performances carte à puce 1 1 3 3 2 Performances matérielles 1 2 3 3 2 Caractéristiques de l’architecture 2 1 3 10 9 16 14 13 Score total Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 1 = mauvais 2 = moyen 3 = bon Source : 19

AES L’algorithme de base: Rijndael Joan Daeman et Vincent Rijmen � Concepteurs belges: Vincent Rijmen Joan Daeman � Publié en 1998 � Chiffrage symétrique par blocs � Dérivé de l’algorithme Square (des mêmes concepteurs) � Le Rijndael: blocs de 128, 160, 192, 224 ou 256 bits, clé 128, 160, 192, 224 ou 256 bits, et un nombre de rondes allant de 10 à 14. de L’AES est un sous-ensemble: blocs de 128 bits, clés de 128, 192, 256 bits, et 10, 12 ou 14 rondes. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 20

AES L’algorithme de base: Rijndael Taille clé (bits) Taille de bloc (bits) 128 192 256 A E S 128 192 256 10 12 14 12 12 14 14 Tableau de nombre de rondes pour le Rijndael, déterminé en fonction de la taille des blocs et de la taille de la clé Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 21

AES Comparatif DES AES Taille de clé 56 bits 128, 192 ou 256 bits Type de chiffre Chiffre à bloc symétrique Taille de bloc 64 bits 128, 192 ou 256 bits Resistance à la cryptanalyse Vulnérable à la cryptanalyse linéaire et différentielle; tables de substitution faibles Résistant contre des attaques différentielles, linéaires et par interpolation. Sécurité Prouvé comme inadéquat Considéré sécurisé Clés possibles 256 2128, 2192 ou 2256 Clés possibles composées de caractères ASCII affichables* 957 9516, 9524 ou 9532 Recherche sur toutes les clés possibles à 50 milliard de clés par seconde** Pour une clé de 56 bits: 400 jours Pour une clé de 128 bits: 5 x 1021 years * - Il y a 95 caractères ASCII affichables ** - Temps affiché pour une recherche sur 100% des clés. ¨En théorie, une clé peut être trouvée après 50% de recherche. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 Source : 22

AES Aperçu général bloc départ Clé de chiffrage ronde initiale Add. Round. Key Sub. Bytes Shift. Rows Mix. Columns Le chiffrement se fait sur 10 rondes composées de 4 étapes. 9 rondes Clé de ronde n Add. Round. Key Sub. Bytes Shift. Rows Clé de ronde 10 ronde finale Add. Round. Key bloc arrivé Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 ronde 1234 900 78 56 23

AES Sub. Bytes Animation basée sur une réalisation d’Enrique Zabala. d 4 19 e 0 a 0 b 8 9 a 1 e e 9 d 4 27 3 d bf f 4 b 4 c 6 41 f 8 e 3 11 e 2 98 8 d 5 d 48 52 be ae 2 b f 1 2 a e 5 08 30 S-BOX Substituer chaque élément du bloc de données par l’élément correspondant dans la table de substitution (notée S-Box) telles que définie par Rijndael. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 24

AES Shift. Rows Animation basée sur une réalisation d’Enrique Zabala. d 4 e 0 b 8 1 e 27 bf b 4 41 Décalage d’un octet 11 98 5 d 52 Décalage de 2 octets ae f 1 e 5 30 Décalage de 3 octets Effectuer un décalage cyclique sur chaque ligne en partant de la gauche, de 0 éléments pour la première ligne, puis 1 élément pour la deuxième, en incrémentant le nombre d’élément à chaque ligne. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 25

AES Mix. Columns Animation basée sur une réalisation d’Enrique Zabala. d 4 e 0 b 8 48 28 1 e bf b 4 cb 41 f 8 06 27 5 d 52 19 d 3 11 98 26 30 9 a ae 7 a f 1 e 5 4 c 04 . = 66 81 e 5 Multiplier chaque colonne du bloc par un polynôme de degré 3 modulo un polynôme de degré 4 (tous deux constants et inversibles, tels que définis par Rijndael), ce qui revient à faire une multiplication matricielle pour chacune des colonnes. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 26

AES Add. Round. Key Animation basée sur une réalisation d’Enrique Zabala. 04 a 4 68 e 0 6 b 48 28 02 a 0 88 23 2 a 66 9 c cb 9 f 5 b f 8 06 6 a fa 54 a 3 6 c 81 7 f 19 35 d 3 ea 26 50 fe 2 c 39 76 e 5 f 2 2 b 9 a 43 7 a 49 4 c 17 b 1 39 05 (XOR) Clé de ronde Application d’un XOR terme-à-terme avec la clé de ronde. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 27

AES Création des clés de rondes 2 b 28 ab 09 a 0 88 23 2 a f 2 7 a 23 73 7 e ae f 7 cf fa 54 a 3 6 c c 2 96 a 3 59 15 d 2 15 4 f fe 2 c 39 76 95 b 9 39 f 6 16 a 6 88 3 c 17 b 1 39 05 f 2 43 39 7 f Clé de chiffrage Clé de ronde 1 88 a 0 84 cf 54 fa eb 4 f = = 2 c fe 01 3 c b 1 17 c 9 e 1 b 6 14 ee 3 f 63 f 9 25 0 c 0 c a 8 89 c 8 a 6 Clé de ronde 10 Clé de ronde 2 09 Tableau de constantes de rondes … d 0 8 a 01 02 04 08 10 20 40 1 b 80 36 00 00 00 00 00 00 00 00 Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 Animation basée sur une réalisation d’Enrique Zabala. 28

AES Usages � Chiffrement de documents confidentiels L’algorithme AES est utilisé pour protéger des documents confidentiels. � Voix sur IP: Skype “Skype uses AES (Advanced Encryption Standard), The Committee on National Security Systems […] which is used by U. S. Government organizations to protect sensitive, information. ” � Wi. Fi: pour le WPA 2 (norme IEEE 802. 11 i) Utilise l’algorithme AES plutôt que RC 4 (utilisé par WEP et WPA) � Compression de fichiers: Win. RAR et Win. Zip Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 29

AES Autres standards � NESSIE (New European Schemes for Signatures, Integrity and Encryption) Standard définit par l’Union Européenne � CRYPTREC (Cryptography Research and Evaluation Committee) Standard japonais � Recommandent tous deux l’utilisation de l’AES Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 30

AES Attaques �Attaque exhaustive (brute force) �Attaques sur des versions simplifiée Certaines attaques effectuées avec succès en réduisant le nombre de rondes à 7, 8, et 9 (en ajoutant une contrainte supplémentaire sur la clé) publiées en 2000 �Attaques sur la version complète Méthode XSL a suscité un débat au sein de la communauté de la cryptologie Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 31

AES Attaque par la méthode XSL � Publiée par Nicolas Courtois et Josef Pieprzyk en 2002 sous-entend pouvoir casser AES. � Attaque porte sur l’architecture de chiffrage du Rijndael. � Si possible, est une « certificational weakness » : requiert un nombre trop important de ressources, donc ne pose (actuellement) pas de problème à la sécurité réelle d’un système. � Démontré en 2004 par Claus Diem comme ne pouvant pas casser l’AES. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 32

AES Attaque par la méthode XSL �En 2004, lors de la conférence AES 4 à Bonn Vincent Rijmen, co-concepteur du Rijndael: "The XSL attack is not an attack. It is a dream. “ Nicolas Courtois, auteur de la méthode XSL, répond: "It will become your nightmare". Sources : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 33

AES SWOT Strength Weaknesses - Recommandé par la NIST - Performances fortes et indépendantes de la plateforme d’utilisation - Mise en place accessible - Performances réduites avec des clés de 192 et 256 bits - Complexité algébrique relativement faible - Algorithme libre Opportunities Threats - Sécurité indépendante du -Application d’attaques à matériel utilisé moyen terme (10 à 15 ans) - Confidentialité pour cartes à encore théoriques aujourd’hui puce - Besoin sans cesse croissant de sécurisation d’informations Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 34

Cryptographie asymétrique Cryptographie à double clés. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 35

Chiffrage Asymétrique Idée initiale �Initié dans les années 70 Whyfield Diffie Martin Hellman Ralph Merkle �But : Permettre les échanges chiffrés sans entente préalable sur une clé commune Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 36

Chiffrage Asymétrique Idée initiale AA Alice B Milieu non sécurisé A B Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 B Bob 37

Chiffrage Asymétrique Principe �Basé sur une paire de clés (publique et privée) �Fonction mathématique « à sens unique » liant l’une à l’autre Multiplication vs. Factorisation Exponentiation vs. Logarithme �Plus dur est l’opération inverse ( « reverse » ) par rapport à l’opération de base ( « forward » ), plus l’algorithme peut être qualifié de sûr Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 38

Chiffrage Asymétrique Principe �Exemple Multiplication vs. Division : 165*285 = 47025 = x * y ? �Exemple Exponentiation vs. Logarithme : 17^13 = 9904578032905937 logx 9904578032905937 = y ? Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 39

Chiffrage Asymétrique Usages � 3 utilisations : Chiffrage / déchiffrage Signature numérique (Digital Signature) Echange de clé (Key Exchange) �Garantie : Authentification Confidentialité Intégrité Non-répudiation Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 40

Chiffrage Asymétrique Usages: Chiffrage / Déchiffrage Clé publique de Bob Clé privée de Bob Alice peut verrouiller un message avec le cadenas de Bob Seul Bob peut ouvrir le cadenas Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 41

Chiffrage Asymétrique Usages: Chiffrage / Déchiffrage Source : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 42

Chiffrage Asymétrique Usages : Signature numérique Bob Alice From: Alice Bonjour Bob OK ! Signature Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 43

Chiffrage Asymétrique Usages : Signature numérique Alice Bob From: Alice Bob, tu es renvoyé Eve Signature Eve BAD! Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 44

Chiffrage Asymétrique Usages : Echange de clé �Permet la discussion sans accord préalable sur une clé commune �Peut être utilisé pour communiquer une clé de chiffrage symétrique de façon confidentielle (algorithmes symétriques plus efficaces) Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 45

ECC « Elliptic Curve Cryptography » Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 46

Historique de l’ECC �Idée d’utiliser les courbes elliptiques pour la cryptographie née en 1985 Victor Miller (IBM) Neal Koblitz (University of Washington) �Libre, grand potentiel, mais trop lent N. Koblitz �Certicom Société Canadienne crée en 1985 Nouvelles implémentations des algorithmes ECC Premier produit commercial basé sur ECC en 1997 Place prépondérante dans l’exploitation de l’ECC En relation avec N. Koblitz Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 47

Historique de l’ECC �Normalisé par IEEE, NESSIE, FIPS, ISO, ANSI X 9 F, … �Contrat de 25 million de dollars avec NSA en 2003 Licence d’utilisation pour toutes les agences gouvernementales Licence d’utilisation pour les industries travaillant pour l’état Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 48

ECC Mathématiques �Les courbes elliptiques sont définies sur tous les ensembles possibles (réels, complexes, entiers, …) �Equation d’une courbe Elliptique: y² = x³ + ax + b Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 49

ECC Mathématiques Exemples de courbes : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 Source : 50

ECC Mathématiques Exemples de courbes : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 Source : 51

ECC Utilisation en cryptographie �Utilisé sur des groupes finis en cryptographie �Groupe mathématique doté de la loi + P+Q=R (Addition) 2 P= R (Doublement) Source : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 52

ECC Utilisation en cryptographie �Ces opérations d’addition permettent l’utilisation de la multiplication k. P = 2 P + P + … + P �Méthode pas à pas sans intérêt Opération « reverse » aussi rapide que « forward » �Raccourcis mathématiques directs nettement plus Proche temps constant pour un ensemble donné Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 53

ECC Utilisation en cryptographie « Sur la courbe NIST 192 il est possible d’obtenir k. P en un nombre d’opération quasi constant avec environ 38 additions et 192 doublements. Calculer k. P itérativement nécessiterait en moyenne 3. 1057 opérations… » Source : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 54

ECC Utilisation en cryptographie �Chiffrage / déchiffrage ECIES : Elliptic Curve Integrated Encryption Scheme (El-Gamal ) �Signature numérique (Digital Signature) ECDSA : Elliptic Curve Digital Signature Algorithme ECPVS : Elliptic Curve Pintsov Vanstone Signature ECNR: Elliptic Curve Nyberg Rueppel �Echange de clé (Key Exchange) ECDH : Elliptic Curve Diffie-Hellman ECMQV : Elliptic Curve Menezes-Qu-Vanstone Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 55

ECC Exemple ECC-Diffie Hellman Alice E(a, b, K) P k. A = 2 Pk. APk. B Les valeurs utilisées ici sont très réduites afin de simplifier la compréhension et la lisibilité. -6 P 4 P y P k. BPk. A Pirate E(a, b, K) P 3 P = Pk. B Pk. A Pk. B Clé ? ? ? Bob E(a, b, K) P k. B = 3 Pk. B x 2 P = Pk. A 5 Ple produit de leur clé privée et de la clé publique de l’autre. Le résultat est A et B calculent identique Asur etla Bpuis etsur sera comme clé pour l’échange. A et. AB et choisissent B s’accordent A A et et BBpour calculent au s’accordent hasard courbe une s’échangent clé le utilisé et point privée le domaine d’origine deleur x bits clé utilisé de selon publique l’échange. pour niveau Pk. l’échange. de sécurité. 6 P = k. BPk. A = k. APk. B Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 56

ECC Résistance aux attaques Source : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 57

ECC Résistance aux attaques �La difficulté de casser l’algorithme est basée sur le problème des logarithmes discrets (DLP) �Pour l’ECC, rallonger la clé permet d’augmenter le temps de cassage de tn �En comparaison RSA (Factorisation), DSA (Petit Théorème de Fermat), Diffie-Hellman (DLP) le temps augmente de t√n Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 58

ECC Résistance aux attaques Symmetric Key Size (bits) RSA and Diffie. Hellman Key Size (bits) Elliptic Curve Key Size (bits) 80 1024 160 112 2048 224 128 3072 256 192 7680 384 256 15360 521 Source : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 59

ECC The Certicom ECC Challenge � Exercices 79 -bit: Résolu en décembre 1997 89 -bit: Résolu février 1998 97 -bit: Résolu septembre 1999 � Level 1 109 -bit challenge Résolu en 2002* 131 -bit challenge � Level 2 163 -bit challenge *10, 000 ordinateurs 549 jours de calcul 191 -bit challenge 239 -bit challenge 359 -bit challenge Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 60

ECC Algorithmes de cryptanalyse �Pollard-Rho (le plus efficace) �Baby-step giant-step �Pohlig Hellman’s reduction �Xedni �Attaque exhaustive (Brute force) Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 61

Considérations économiques Benchmarks �Temps de traitement réduit de 25 à 85% Sources : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 62

Considérations économiques Benchmarks �De 30 à 270% de requêtes gérées en plus Sources : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 63

Considérations économiques Benchmarks �ECC-224 plus rapide que RSA-1024 Sources : Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 64

ECC Problématique des brevets �Majoritairement détenu par Certicom Brevet sur le protocole ECMQV (protocole d’authentification basée sur DH et ECC) Propriétaires de méthodes d’optimisation des multiplications Grande quantité de courbes brevetées (les plus robustes) Au total plus de 130 brevets Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 65

ECC Usages �Parfait pour périphériques mobiles Facile à gérer en hardware Clés réduites, réduit bande passante Faible consommation (chaleur, batterie) �Intérêts serveurs Faible consommation de ressource système (plus de requêtes satisfaites) Consommation électrique réduite �Cryptographie conçue pour durer Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 66

ECC Usages � Motorola � Alcatel-Lucent : Certicom's technology enables operators to offer virtual private network (VPN) solutions to the growing base of DSL users � RIM : large-scale deployment of Certicom's high-performance, highly efficient ECC within its secure wireless devices � NSA Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 67

ECC Usages �Le « ECC/TLS Interoperability Forum » a été créé en 2006 pour promouvoir l’usage de l’ECC dans le cadre du protocole HTTPS. Les membres actuels sont des représentants de Apache/Open. SSL, Certicom, IBM, Microsoft, Mozila/Firefox, NSA, Red Hat, RSA, Sun et Verisign. Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 68

ECC SWOT Strength - Recommandé par la NIST - Robuste - Clé réduites - Temps de calculs réduits Opportunities - Le RSA devient très lourd - Explosion du nombre et du périmètre des périphériques mobiles Weaknesses - Majoritairement la propriété de la société Certicom - Met en jeu des notions mathématiques complexes Threats - Sécurité basée sur un domaine des mathématiques encore jeune Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 69

Conclusion Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 70

Fin de présentation. Merci Ricardo BELIN et Mathieu ROMARY, EPITA spécialisation TCOM 2009 71