Kvantna kriptografija Predava dr Mario Stipevi Institut Ruer

![Kvantna kriptografija • C. H. Bennett (IBM) i G. Brassard (U. Montreal) [5] objavili Kvantna kriptografija • C. H. Bennett (IBM) i G. Brassard (U. Montreal) [5] objavili](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-21.jpg)

![Nemogućnost kopiranja kvantnog stanja No-cloning teorem [8] kaže da ako imamo dva sistema od Nemogućnost kopiranja kvantnog stanja No-cloning teorem [8] kaže da ako imamo dva sistema od](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-27.jpg)

![Protokol za povećanje privatnosti U [11] opisan je postupak kojim se djelomično tajni niz Protokol za povećanje privatnosti U [11] opisan je postupak kojim se djelomično tajni niz](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-37.jpg)

![Kriptografija s EPR parovima Austrijska grupa [12] ostvarila je 1999. Ekertov protokol [6] koji Kriptografija s EPR parovima Austrijska grupa [12] ostvarila je 1999. Ekertov protokol [6] koji](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-44.jpg)

![Bibliografija [1] C. Shannon, Communication Theory of Secrecy Systems, Interna publikacija Bell Systems, 1946 Bibliografija [1] C. Shannon, Communication Theory of Secrecy Systems, Interna publikacija Bell Systems, 1946](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-56.jpg)

![[10] C. H. Bennett, F. Besette, G. Brassard, L. Savail, J. Smolin, Experimental Quantum [10] C. H. Bennett, F. Besette, G. Brassard, L. Savail, J. Smolin, Experimental Quantum](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-57.jpg)

- Slides: 57

Kvantna kriptografija Predavač: dr. Mario Stipčević, Institut Ruđer Bošković U okviru seminara prof. L. Budina 17. prosinca 2003. FER, Zagreb http: //www. irb. hr/users/stipcevi/download/fer 171203. pdf 1

Što je kriptografija (zadaci) Nekad umjetnost, a danas specijalizirano područje teorije informacija koje se bavi raznim zadacima: Osnovni zadaci: Složeni: • autentikacija • generiranje tajnog ključa između dvije strane koje ne dijele tajnu • osiguranje tajnosti poruke • osiguranje integriteta poruke • osiguranje autentičnosti por. • osiguranje neporecivosti • sigurne komunikacije • elektroničko trgovanje i poslovanje • elektroničko potpisivanje • anonimne bankovne transakcije • elektroničko glasovanje • elektronički novac 2

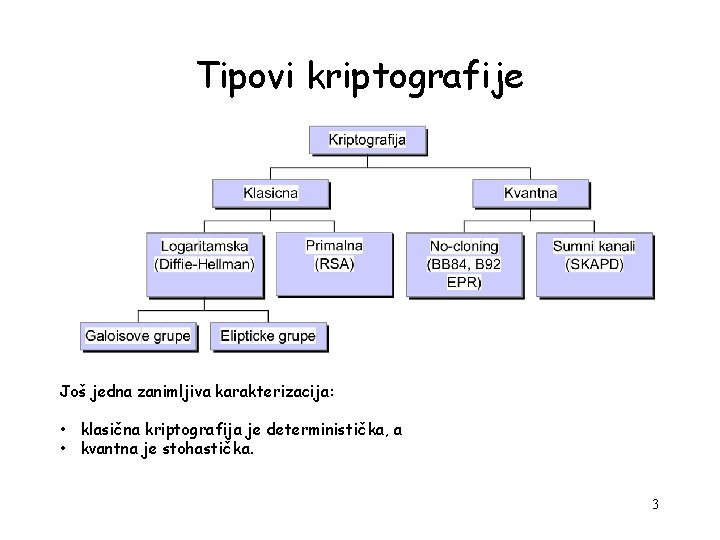

Tipovi kriptografije Još jedna zanimljiva karakterizacija: • klasična kriptografija je deterministička, a • kvantna je stohastička. 3

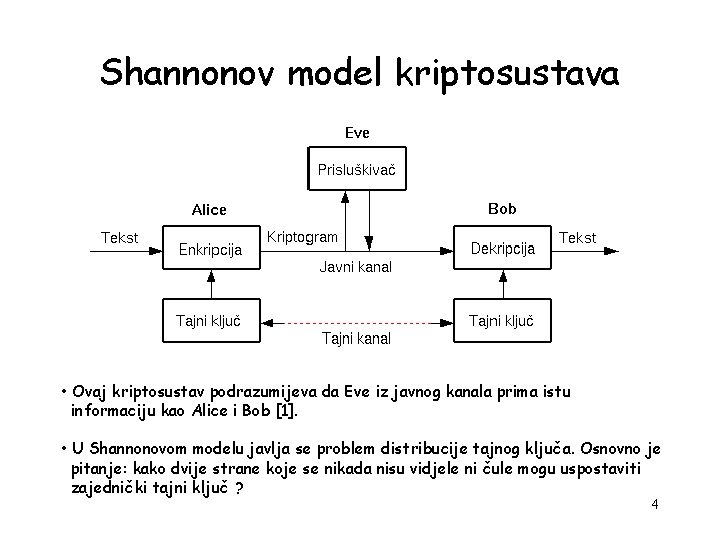

Shannonov model kriptosustava • Ovaj kriptosustav podrazumijeva da Eve iz javnog kanala prima istu informaciju kao Alice i Bob [1]. • U Shannonovom modelu javlja se problem distribucije tajnog ključa. Osnovno je pitanje: kako dvije strane koje se nikada nisu vidjele ni čule mogu uspostaviti zajednički tajni ključ ? 4

Generiranje zajedničkog ključa Težište ovog predavanja biti će na jednom od najvažnijih zadataka kriptografije: generiranju zajedničkog tajnog ključa između dvije strane koje prethodno ne dijele nikakvu zajedničku tajnu. Zamislimo prostoriju punu ljudi u kojoj dvoje (koji se ne poznaju) žele prenijeti / stvoriti neku zajedničku tajnu. Da li je to moguće ? 5

Shannonov teorem U svom djelu “Matematička teorija kriptografije” iz 1946. Shannon je dokazao pesimističan rezultat da je nužan i dovoljan uvjet da šifratror bude apsolutno siguran taj da je tajni ključ iste duljine kao i informacijski sadržaj (Shannonova entropija H) poruke. Prema tome, ukoliko Alice i Bob već ne dijele neku tajnu, oni je ne mogu uspostaviti nikakvim protokolom. 6

Vernamov “One Time Pad” Inženjeri G. Vernam i J. Mauborgne patentirali su 1918. sistem za šifriranje koji se sastoji u tome da se poruka (plaintext) XOR-ira s jednokratnim slučajnim predloškom (pad) kojeg posjeduju strane koje žele izmjeniti poruku u tajnosti. Sistem je siguran ako se predložak koristi samo jednom i uništi nakon korištenja. • Kriptirane poruke ostaju zauvijek sigurne. (Dekriptiranje: - MOD 26) • Shannonov teorem ekvivalentan je tvrdnji da je jedini siguran kriptosistem OTP. 7

Diffie-Hellman protokol. . . • W. Diffie, M. Hellman (Stanford) objavili su 1976 metodu za uspostavu tajnog ključa između dvije strane koje ne dijele prethodnu tajnu. Iako ovo prividno proturječi Shannonovom teoremu, riječ je o triku. • Alice generira slučajan broj A i računa X=exp(A), šalje X Bobu • Bob generira slučajan broj B i računa Y=exp(B) i šalje Y Alice U konačnici Alice i Bob računaju tajni ključ, K. DH je vjerojatno najveće pojedinačno otkriće klasične kripotografije. 8

…Diffie-Hellman protokol Prisluškivačica Eve je u posjedu X i Y. Može li izračunati K ? Da bi izračunala K, Eve mora izračunati A ili B, jer tada može ponoviti račun ključa na isti način kao Alice odnosno Bob. Trik je u tome što račun A ili B zahtijeva račun diskretnog logaritma: A = log(X) ili B = log(Y) a za to ne postoji efikasan način ukoliko se spomenute operacije vrše nad Galoisovim poljem GF(p) gdje je p takozvani “sigurni prim” broj. Eve ima svu potrebnu informaciju za jednoznačni izračun ključa ! 9

Pojam efikasnosti U kriptografiji se često rabi pojam efikasnosti posuđen iz Teorije kompleksnosti (dio matematike). Teorija kompleksnosti postavlja pitanja o složenosti općenito definiranih problema, npr. koliko vremena (koraka) treba da bi se problem riješio u općem slučaju, kao funkcija duljine ulaza (mjerene u bitovima) pomoću najboljeg mogućeg algoritma. Na primjer, za problem faktorizacije pitanje je koliko vremena treba da se proizvoljan cijeli broj rastavi na proste faktore. Za problem se kaže da je težak ukoliko funkcija vremena raste brže nego polinomijalno (tj. eksponencijalno) s duljinom ulaza. Vjeruje se da je problem faktorizacije težak. 10

Pojam slučajnosti Sve što možemo reći o slučajnosti može se svesti na tvrdnje o slučajnom nizu nula i jedinica. Pitanje je dakle: što je slučajni binarni niz ? Odgovor na to pitanje ne postoji i ne može postojati. Knuth [2] daje rukovet definicija koje su sve blesaste i uglavnom se ne pojavljuju drugdje u literaturi. Ne postoji mogućnost da se definira slučajnost, a da se u definiciji opet ne spomene isti pojam. Činjenica jest da je pojam slučajnosti binarnog niza intuitivan, a da bi se stroga definicija sastojala od beskonačnog nabrajanja statističkih svojstava koje mora zadovoljavati takav niz. Primjer: vjerojatnost pojavljivanja jedinice jest 0. 5, itd. 11

Generatori slučajnih bitova Definicija: generator slučajnih bitova je idealizirani model uređaja koji proizvodi niz statistički nezavisnih bitova, tako da je vjerojatnost p(0)=p(1)=1/2. Primjeri fizičkih uređaja: • bacanje novčića • mjerenje vremena između radioaktivnih raspada • vremenska sumacija šuma Zener diode • digitalizirani šum iz PC audio kartice ili temp. senzora • slučajnost ekstrahirana iz pritisaka tipki na tipkovnici • slučajnost ekstrahirana iz vremena pristupa čvrstom disku • itd. 12

Generatori pseudo-slučajnih bitova Definicija: generator pseudo-slučajnih bitova je efikasno izračunljivo preslikavanje iz prostora sjemena konačne (male) duljine u prostor polu-beskonačnih binarnih nizova koje ima određena svojstva: – – veliki period za proizvoljno k svih 2^k k-tupla pojavljuju se jednako često nepredvidljivost (kriptoanalitička) zadovoljavanje drugih statističkih kriterija odnosno “testova”. Primjene: • kad god je generator slučajnih bitova potreban, ali neraspoloživ (međutim sjeme mora često ipak biti slučajno odabrano) • aditivni “stream” šifratori • ekspanzija tajnog ključa • (reproducibilne) statističke simulacije itd. 13

Usporedba prave i pseudo-slučajnosti • Pseudoslučajni generator mora primiti sjeme da bi funkcionirao. Proizvedeni niz je potpuno određen (numeriran) sjemenom. Za kriptografske svrhe sjeme najčešće mora biti odabrano slučajno. • Ne-deterministički generator ne može primiti sjeme. Generirani niz je nemoguće ponoviti. Prava slučajnost dolazi samo iz fizičkog svijeta. 14

RSA Rivest-Shamir-Adleman (MIT, 1977) kriptosistem baziran je na teškosti problema rastava velikog cijelog broja na proste faktore. Prvo se odaberu dva velika prim broja p i q i neki d relativno prost s n=pq. Zatim se izračuna inverz e od d : ed=1. I na kraju se tekst enkodira brojevima iz reduciranog skupa reziduuma od n. Javni ključ čine (n, e) a tajni je d. • Enkripcija: • Dekripcija: • Pokazano je da kriptanaliza nije jednostavnija od problema faktorizacije n tj. pronalaženja prostih faktora p i q. 15

. . . RSA • RSA je jedinstven u tome što omogućuje istovremeno distribuciju ključa putem javnog medija i enkripciju/dekripciju putem javnog/privatnog ključa. • Javni ključ obično se koristi za enkripciju, a tajni za dekripciju. • Zamjenjivost uloga ključeva (tajni se ključ može koristiti i za enkripciju, a javni za dekripciju) RSA također omogućuje i elektronički potpis. Dok je DH simetričan sistem (enkripcija i dekripcija istim ključem) dotle je RSA je primjer nesimetričnog sistema. 16

Kompjutacijska sigurnost je bazirana na količini CPU vremena potrebnog da se sistem “razbije” pomoću najboljih poznatih računskih metoda. Kažemo da je sistem siguran ako ga nije moguće razbiti u doglednom vremenu s najjačim raspoloživim računalnim resursima. Za najčešće korištene kriptosustave s javnim ključem (RSA, DH) kao neke s tajnim ključem (DES, IDEA, RC 5) vjeruje se da spadaju u tu kategoriju. Njihova je sigurnost zasnovana na problemima faktoriziranja velikih brojeva i izračuna diskretnig logaritama u određenim konačnim grupama. Za te probleme za koje vjeruje se da su “teški” u smislu da ne postoji bolji način da ih se riješi nego da se pogađaju sva moguća rješenja (ključevi), tj. broj koraka raste eksponencijalno s duljinom ključa. No teškost tih problema (još) nije dokazana ! 17

Kvantna računala predstavljaju novi tip računala koji može riješiti neke teške (eksponencijalne) probleme u vremenu linearno ovisnom s duljinom problema. To se odnosi napose na problem faktorizacije i na problem diskretnih logaritama nad nekim konačnim poljima. Teorija kvantne informatike i rudimentarni eksperimenti pokazuju načelnu mogućnost realizacije kvantnih računala, no svrhovita kvantna računala danas još ne postoje. Ipak, s napretkom tehnologije kvantna će računala kad-tad postati stvarnost, a tada će klasična kriptografija postati vrlo nesigurna. Odgovor na tu prijetnju je kvantna kriptografija. 18

Bezuvjetna sigurnost Kvantna kriptografija nudi (obećaje) bezuvjetnu sigurnost. Pojam bezuvjetne sigurnosti baziran je na teoriji informacija i on ne postavlja ograničenja na računalne resurse prisluškivača. Kažemo da je sistem bezuvjetno siguran ukoliko prisluškivač jednostavno nema dovoljno informacije da izračuna tajni ključ, dakle bez obzira na količinu raspoložive kompjutacijske moći, memorije i vremena. Prvu definiciju i primjer bezuvjetne sigurnosti dao je Shannon u svojoj knjizi o matematičkoj teoriji tajnosnih sistema [1]. 19

Revizija Shannonovog modela U ranim devedesetima pokazano je kako se Shannonov model kriptosustava može modificirati na način koji omogućuje kreiranje praktičnih, dokazivo bezuvjetno sigurnih kriptosustava. Modifikacija se sastoji u slabljenju dvije pretpostavke: • Prisluškivač ne mora primati egzaktno istu informaciju kao i legitimni korisnici • Prisluškivačevo znanje o uspostavljenom tajnom ključu veće je od nule, ali se može učiniti po volji malenim. Jedna od mogućih realizacija je tzv. kvantna distribucija ključa (QKD). Druga koristi klasične binarne kanale sa šumom. 20

![Kvantna kriptografija C H Bennett IBM i G Brassard U Montreal 5 objavili Kvantna kriptografija • C. H. Bennett (IBM) i G. Brassard (U. Montreal) [5] objavili](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-21.jpg)

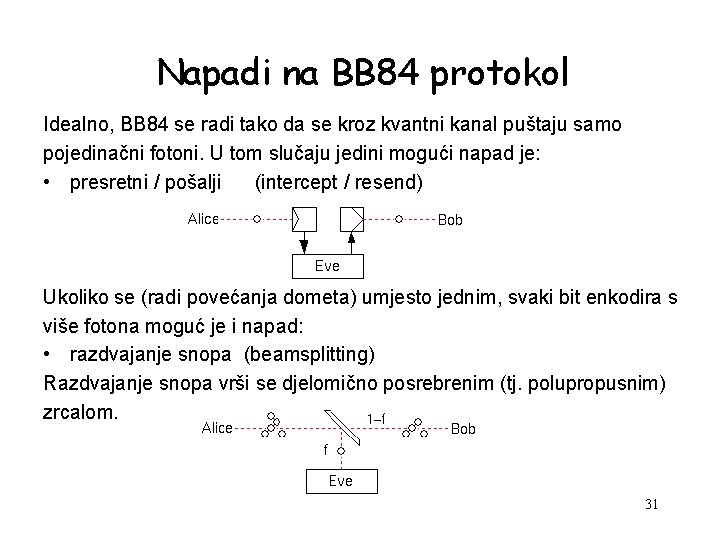

Kvantna kriptografija • C. H. Bennett (IBM) i G. Brassard (U. Montreal) [5] objavili su 1984. godine prvi bezuvjetno siguran protokol za generiranje tajnog ključa između dvije strane koje ne dijele nikakovu prethodnu tajnu, baziran na zakonima kvantne fizike. Taj je protokol poznat kao BB 84. • Tek pet godina kasnije isti autori konstruirali su prvi uređaj za generiranje tajnog ključa, koji implementira BB 84. • U tom protokolu kao i svim kasnije razvijenim QKD protokolima dvije strane vezane su s dva kanala: jednim kvantnim i jednim klasičnim (javnim). 21

Konjugirane baze kvantnih stanja Kvantni kanal najčešće se realizira pomoću fotona dobro određene polarizacije. Moguće su tri ortogonalne baze polarizacija koje su međusobno konjugirane, npr: 1. vertikalna linearna 2. linearna 45 deg 3. cirkularna lijeva - horizontalna linearna 135 deg cirkularna desna Bilo koje dvije polarizacije iz različitih baza su konjigirane tj. ne mogu se razlikovati sa samo jednim polarizatorom (mjerenjem). Kvantna kriptografija je moguća ako se nule i jedinice enkodiraju međusobno konjugiranim stanjima. 22

O detekciji polariziranih fotona Nepolarizirano svjetlo može se shvatiti kao jednolika smjesa dvije komponente koje čine ortonormiranu bazu, npr. vertikalne i horizontalne polarizacije. Polarizator propušta samo jednu polarizaciju (pola intenziteta). Wollastonova prizma razdvaja nepolarizirani snop na dvije okomite polarizacije, koje izlaze pod različitim kutevima. Pockelsova ćelija može se upravljati naponom, a pretvara linearnu polarizaciju u lijevu ili desnu cirkularnu (ovisno o naponu) i obrnuto. 23

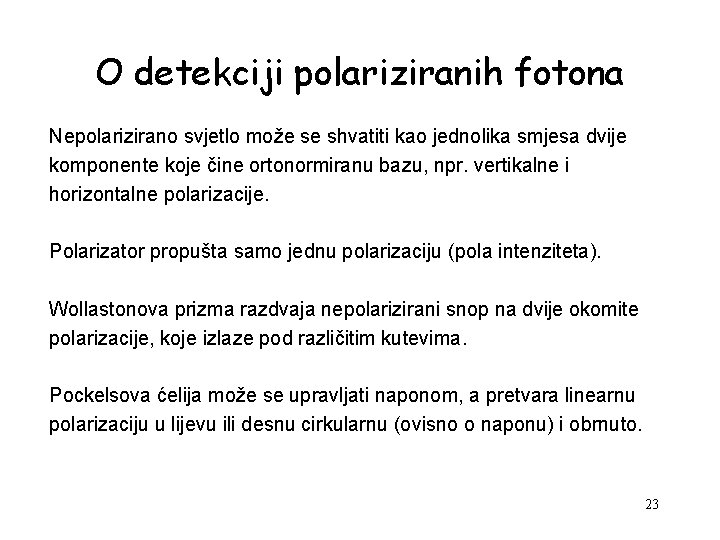

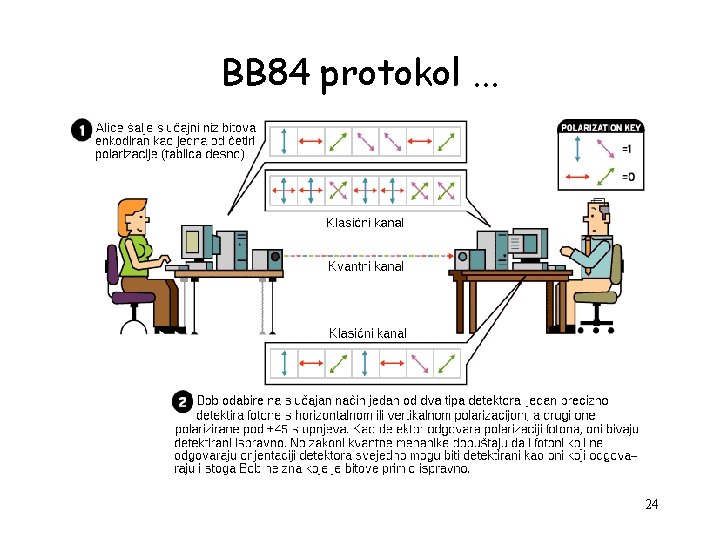

BB 84 protokol. . . 24

. . . BB 84 protokol 25

Sigurnost BB 84 Bitovi koje šalje Alice su međusobno nezavisni - dovoljno je gledati što se zbiva prijenosu samo jednog bita. • O svakom bitu Eve ima slijedeću informaciju (koju dobiva prisluškivanjem javnog / klasičnog kanala): Bobov odabir polarizatora i Alicin odgovor o tome da li je taj odabir ispravan. Ako je Bob npr. izabrao detektor + i taj je ispravan, onda Eve znade da je poslan (i primljen) bit ili 0 ili 1 (jednako vjerojatno) i da će biti zadržan. Eve dakle ne zna ništa o tome bitu. Da bi Eve imala šanse nešto doznati o ključu ona osim pasivnog prisluškivanja javnog kanala mora intervenirati i u kvantni kanal. 26

![Nemogućnost kopiranja kvantnog stanja Nocloning teorem 8 kaže da ako imamo dva sistema od Nemogućnost kopiranja kvantnog stanja No-cloning teorem [8] kaže da ako imamo dva sistema od](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-27.jpg)

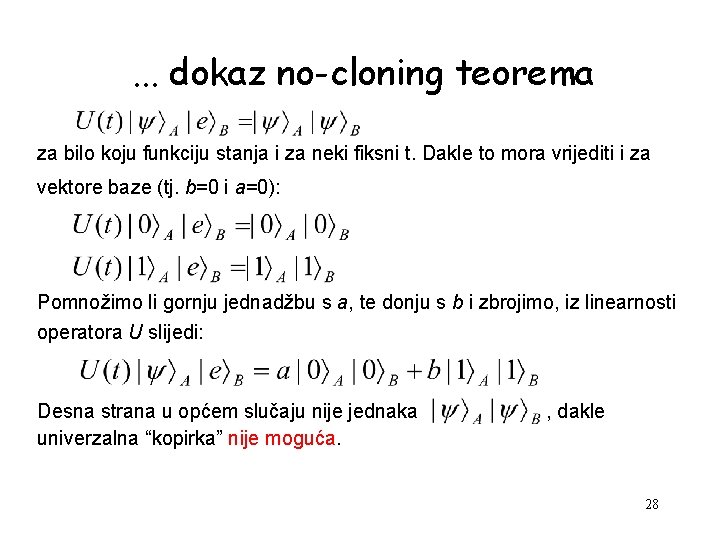

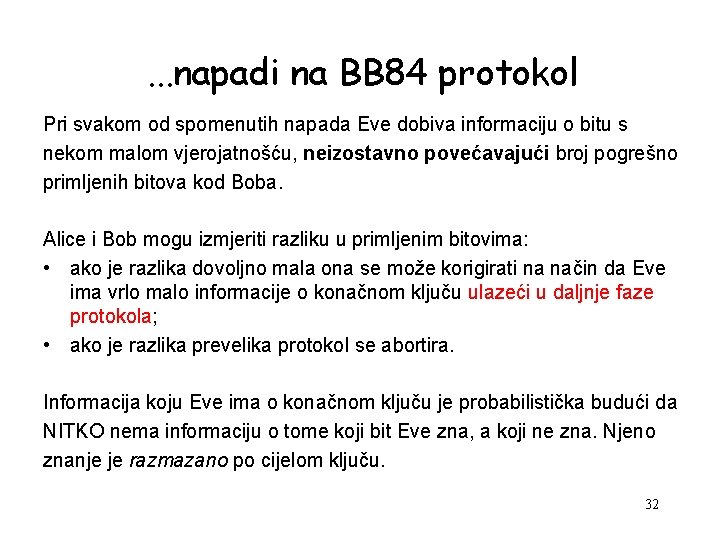

Nemogućnost kopiranja kvantnog stanja No-cloning teorem [8] kaže da ako imamo dva sistema od kojih je prvi u nepoznatom stanju, a drugi u proizvoljnom stanju, nije moguće postići to da i prvi i drugi sistem budu u stanju u kojem se početno nalazio prvi sistem. To jest, nepoznato stanje nije moguće “kopirati”. Dokaz izlazi iz linearnosti operatora U(t) evolucije u kv. mehanici. Pretpostavimo 2 sistema s istim Hilbertovim prostorom, A i B. Sistem A nalazi se u nepoznatom stanju, a sistem B u proizvoljnom stanju: Kompozitni sistem predstavljen je tenzorskim produktom: Jedini način manipulacije kompozitnog sistema jest da mu mijenjamo Hamiltonijan pa pogledamo što se dogodilo u kasnijem trenutku t. Ta je operacija opisana operatorom evolucije. Dakle ako neki U(t) djeluje kao univerzalna “kopirka” tada, po definiciji, mora vrijediti: 27

. . . dokaz no-cloning teorema za bilo koju funkciju stanja i za neki fiksni t. Dakle to mora vrijediti i za vektore baze (tj. b=0 i a=0): Pomnožimo li gornju jednadžbu s a, te donju s b i zbrojimo, iz linearnosti operatora U slijedi: Desna strana u općem slučaju nije jednaka univerzalna “kopirka” nije moguća. , dakle 28

BB 84 u praksi U stvarnoj realizaciji javljaju se razni efekti nesavršenosti aparature: • Fotonski “topovi” ispaljuju uglavnom Poissonovski raspodijeljen broj fotona odjednom. Za snop s <1% primjese višestrukih fotona efikasnost topa za ispaljivanje jednog fotona je oko 0. 1 • Polarizatori su nesavršeni što utječe i na produkciju i na detekciju i povećava mogućnost krivog prijenosa • Pri prolazu kroz svjetlovod fotoni bivaju apsorbirani i mijenja im se polarizacija, što povećava mogućnost neispravne detekcije • Detektori fotona imaju kvantnu efikasnost u rasponu 10%-30%, dakle mnogi fotoni ne budu uopće detektirani • Detektori fotona imaju šum (reda 10 -100 lažnih detekcija u sekundi) • Smjerovi osi u prijamu i predaji ne poklapaju se savršeno, što povećava pogrešku Prisluškivanje kanala neizostavno povećava broj pogrešno primljenih bitova. 29

Sigurnost BB 84 bio bi potpuno nesiguran kada bi Eve mogla napraviti bilo koju od ove dvije intervencije u kvantnom kanalu: 1. izmjeriti polarizaciju fotona kojeg šalje Alice pa producirati isto takav foton i poslati ga Bobu; 2. umnožiti fotone što ih šalje Alice. U prvom slučaju Alice imala bi istu informaciju koju imaju Alice i Bob, pa bi na kraju procedure imala isti ključ. Međutim, Alice koristi fotone s kojugiranih baza, tj. ne postoji orijentacija polarizatora kojom bi Eve mogla nepobitno razlučiti polarizaciju fotona. U drugom slučaju Eve želi s nekoliko različito orijentiranih polarizatora nepobitno odrediti polarizaciju fotona. No umnažanje nepoznatog kvantnog stanja nije moguće (no-cloning teorem). Eve ipak može dokučiti nešto probabilističke informacije o ključu koristeći dvije vrste aktivnih napada na kvantni kanal. 30

Napadi na BB 84 protokol Idealno, BB 84 se radi tako da se kroz kvantni kanal puštaju samo pojedinačni fotoni. U tom slučaju jedini mogući napad je: • presretni / pošalji (intercept / resend) Ukoliko se (radi povećanja dometa) umjesto jednim, svaki bit enkodira s više fotona moguć je i napad: • razdvajanje snopa (beamsplitting) Razdvajanje snopa vrši se djelomično posrebrenim (tj. polupropusnim) zrcalom. 31

. . . napadi na BB 84 protokol Pri svakom od spomenutih napada Eve dobiva informaciju o bitu s nekom malom vjerojatnošću, neizostavno povećavajući broj pogrešno primljenih bitova kod Boba. Alice i Bob mogu izmjeriti razliku u primljenim bitovima: • ako je razlika dovoljno mala ona se može korigirati na način da Eve ima vrlo malo informacije o konačnom ključu ulazeći u daljnje faze protokola; • ako je razlika prevelika protokol se abortira. Informacija koju Eve ima o konačnom ključu je probabilistička budući da NITKO nema informaciju o tome koji bit Eve zna, a koji ne zna. Njeno znanje je razmazano po cijelom ključu. 32

Daljnje faze protokola za uspostavu tajnog ključa Nakon do sada opisanog dijela protokola Alice i Bob u posjedu su dva jednako duga niza koji nisi sasvim jednaki (aparatura, prisluškivanje). Osim toga Eve može imati određenu informaciju o tim nizovima. Alice i Bob mogu odrediti gornju granicu na količinu te informacije. Da bi se eliminirali problemi, kompletni protokol generiranja tajnog ključa sastoji se iz tri dijela: 1. BB 84 2. Izjednačenje podataka (Information Reconciliation) 3. Povećanje privatnosti (Privacy Amplification) 33

Protokol za izjednačenje podataka je u stvari error-correction protokol, pri čemu se pretpostavi da npr. Alice ima “ispravan”, a Bob “oštećeni” niz, pa se protokol svodi na to da se Bobovi podaci usuglase s Alicinim. - - Alice i Bob podijele svako svoj niz na n blokova pa usporede paritete. U blokovima koji imaju različiti paritete binarnom pretragom pronalaze različiti bit. Bob invertira bit. Alice i Bob randomiziraju položaj svih bitova u nizovima javnim protokolom (matricom) te ponavljaju oba koraka nekoliko puta. Budući da se protokol vodi putem javnog kanala bitan zahtjev jest što manje curenje informacija. 34

Jednosmjerne funkcije • Kolokvijalno rečeno jednosmjerne funkcije su one kojima je lako izračunati vrijednost, a teško inverz. Jednu takvu funkciju smo već upoznali: exponenciranje nad Galoisovim poljem. • Malo preciznije, one-way function je efikasno (tj. polinomijalno u duljini ulaza) izračunljivo preslikavanje: kojem efikasan izračun inverza nije moguć ili nije poznat (tj. najbolji način je pogađanje). 35

Hash ili digest funkcije Hash funkcije su varijanta one-way funkcija čiji je argument u skupu nizova bilo koje duljine, a vrijednost u skupu svih nizova jedne određene duljine: i za koje vrijedi još jedno svojstvo (tzv. collision resistance): • za dani x, vrlo je teško naći y takav da je H(x) = H(y). Za univerzalne hash funkcije vrijedi (Wegman 1979 [9]): kolokvijalno rečeno, minimalna promjena x uzrokuje drastičnu promjenu H(x). Najpoznatije hash funkcije su MD 5 (r=128) i SHA-1 (r=160). 36

![Protokol za povećanje privatnosti U 11 opisan je postupak kojim se djelomično tajni niz Protokol za povećanje privatnosti U [11] opisan je postupak kojim se djelomično tajni niz](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-37.jpg)

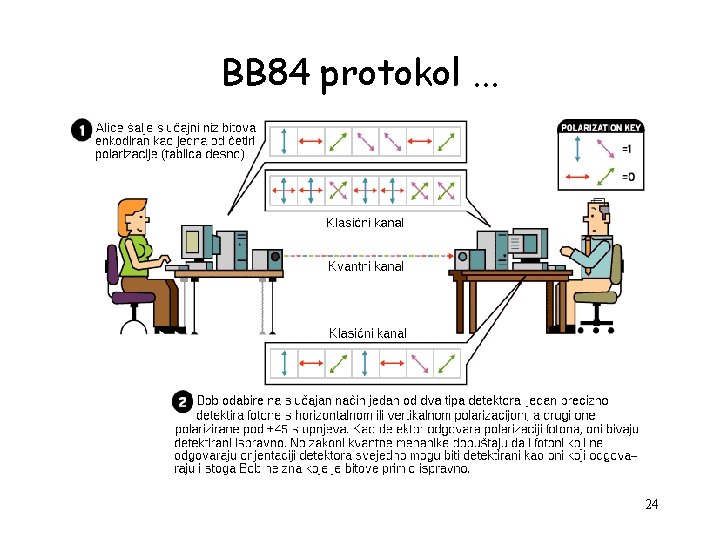

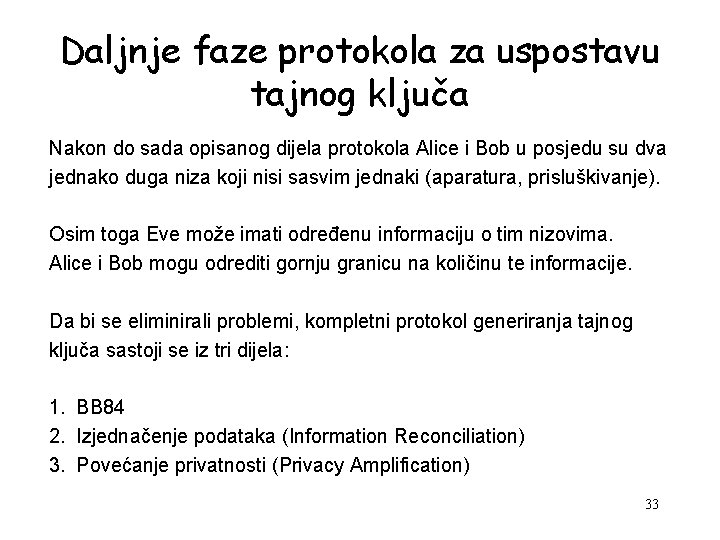

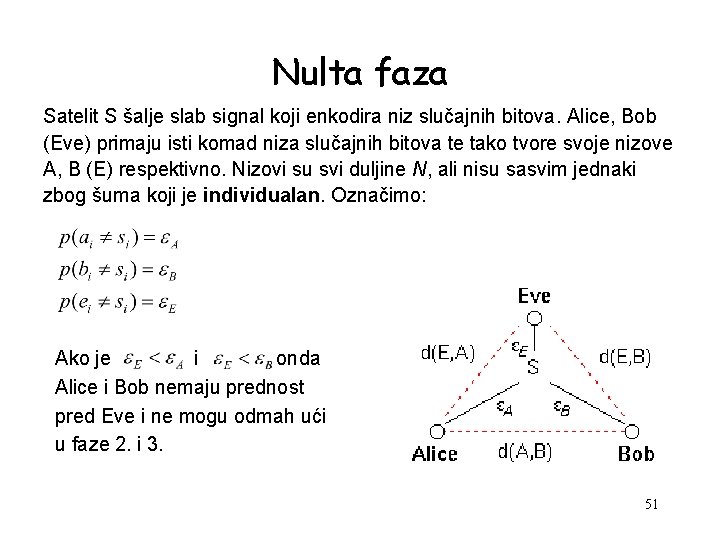

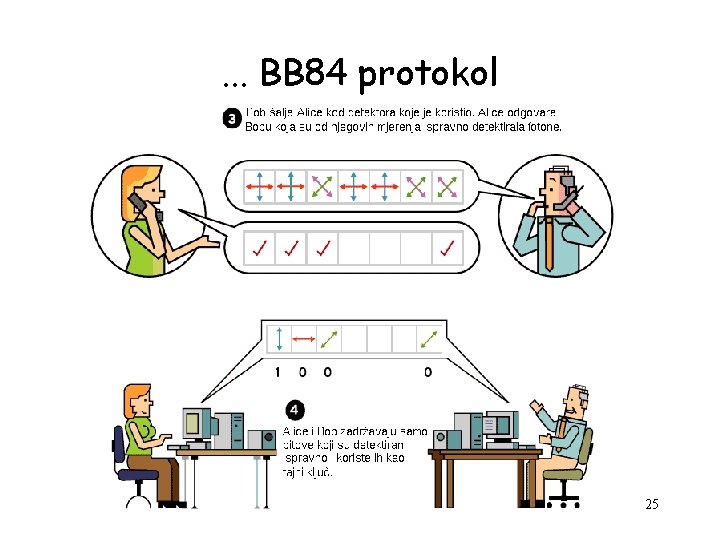

Protokol za povećanje privatnosti U [11] opisan je postupak kojim se djelomično tajni niz (kakvog na kraju 2. faze imaju Alice i Bob) može putem javne komunikacije pretvortiti u kraći, vrlo tajni niz - odnosno konačni ključ. Teorem. Ako se niz duljine n o kojem Eve ima t bitova informacije hashira nekom univerzalnom hash funkcijom na duljinu r, onda o rezultirajućem nizu duljine r Eve ima manje od bitova informacije, gdje je s=n-t-r tzv. security factor. Hash funkcija može biti poznata Eve, ali mora biti korištena jednokratno. 37

Zašto to funkcionira ? Već smo vidjeli da najmanja razlika između nizova E i A vodi gotovo sigurno na na različite hash vrijednosti: H(E) H(A). Ako se E razlikuje od A za r bitova, to znači da nam (po definiciji) treba r bitova informacije da bismo E mogli svesti (transformirati) na A. Takovih transformacija ima 2^r i vjerojatno je da bi svaki E (koji odgovara jednoj od tih transformacija) imao drugačiji H(E). Uzmimo da H preslikava u nizove duljine r. Dakle je H(A) jedan određeni niz duljine r. S druge strane, za slučajno odabrani E je H(E) jedan uniformno distribuirani slučajni broj duljine r. Drugim riječima H(E) nema nikakve veze s H(A). Upravo to (malo preciznije) govori izrečeni Teorem. 38

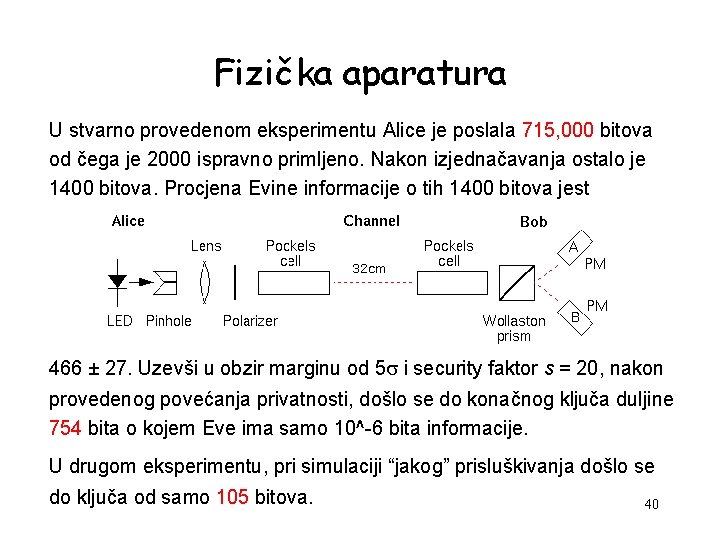

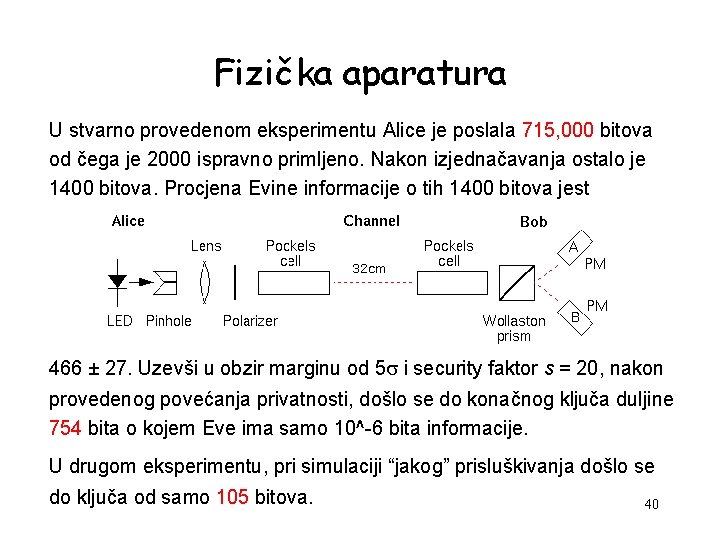

Fizička aparatura koja implementira BB 84 (Bennett, Bessette, Brassard 1991) ima slijedeće parametre: efikasnost detekcije ~0. 25%, pogreška prijenosu p=4%, udjel višestrukih fotona =0. 12. Konzervativna procjena da je svaka pogreška u prijenosu posljedica prisluškivanja kvantnog kanala, za niz duljine N vodi na procjenu probabilističke informacije koju ima Eve: Za konkretne parametre: 39

Fizička aparatura U stvarno provedenom eksperimentu Alice je poslala 715, 000 bitova od čega je 2000 ispravno primljeno. Nakon izjednačavanja ostalo je 1400 bitova. Procjena Evine informacije o tih 1400 bitova jest 466 ± 27. Uzevši u obzir marginu od 5 i security faktor s = 20, nakon provedenog povećanja privatnosti, došlo se do konačnog ključa duljine 754 bita o kojem Eve ima samo 10^-6 bita informacije. U drugom eksperimentu, pri simulaciji “jakog” prisluškivanja došlo se do ključa od samo 105 bitova. 40

Prvi komercijalni uređaj za kvantnu kriptografiju Sredinom 2002. godine Švicarska spin-off firma id. Quantique prikazala je prvi komercijalni uređaj za kvantnu kriptografiju s nevjerojatnim postignutim dometom od 67 kilometara. 41

No-cloning QKD protokoli • BB 84 (Bennett, Brassard 1984) - originalno koristi 4 neortog. stanja • EPR (Ekert 1991) - koristi EPR parove • B 92 (Bennet 1992) - koristi samo 2 neortogonalna kvantna stanja Pokazuje se da su ti protokoli ekvivalentni te da se svode BB 84 ! Postoje i brojne manje modifikacije aparature ili protokola čija je svrha povećanje otpornosti na pojedine napade. Općenito, kaže se da je QKD protokol siguran ako Alice i Bob mogu odabrati parametre s > 0 i l > 0 tako da za bilo koju strateguju prisluškivanja protokol uspjeva s vjerojatnošću barem i pri tom je prisluškivačeva zajednička informacija s konačnim ključem manja od 42

EPR paradoks Einstein nije vjerovao u kvantnu fiziku pa je pokušavao raznim paradoksima dokazati njenu kontradiktornost ili nepotpunost. Pokazalo se, međutim, da je svaki puta bio u krivu te da su njegovi paradoksi doveli do novih uvida i čudesnih dokaza valjanosti kvantne fizike. Najpoznatiji je tzv. EPR paradoks [4] koji ukazuje na ne-lokalnost kv. fizike. Određenim postupkom moguće je proizvesti par “isprepletenih” (entangled) fotona. Ako se jednom od njih na put stavi polarizator, vjerojatnost prolaska je 0. 5, a njegova polarizacija odgovara smjeru polarizatora (prolaz) ili je okomita. Istovremeno, na ma kojoj udaljenosti, drugi foton poprima ortogonalnu polarizaciju. Paradoks je u tome što se drugi foton “orijentira” momentalno. Činjenica da se ne može utjecati na orijentaciju prvog fotona može se iskoristiti za kvantnu kriptografiju. 43

![Kriptografija s EPR parovima Austrijska grupa 12 ostvarila je 1999 Ekertov protokol 6 koji Kriptografija s EPR parovima Austrijska grupa [12] ostvarila je 1999. Ekertov protokol [6] koji](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-44.jpg)

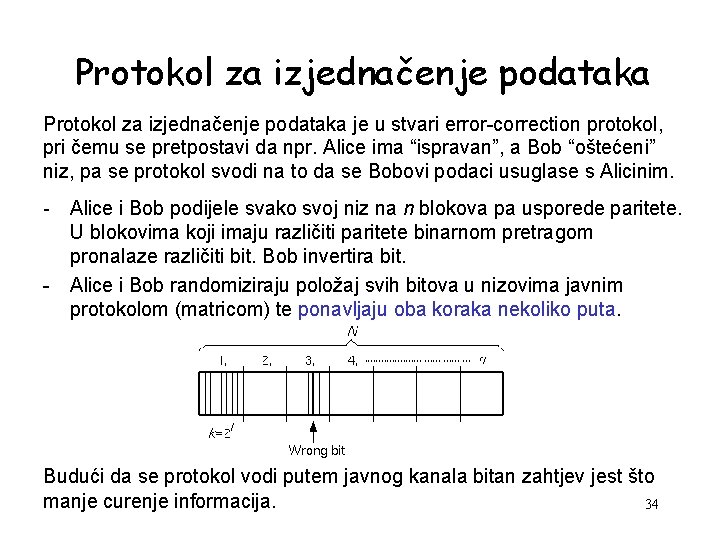

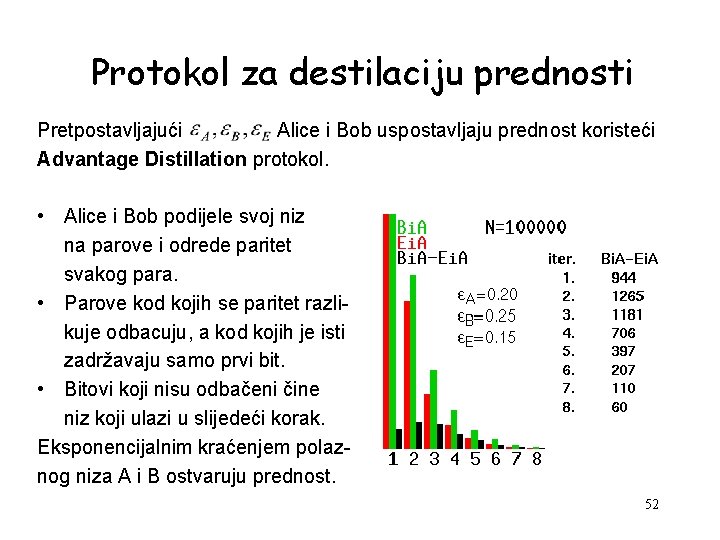

Kriptografija s EPR parovima Austrijska grupa [12] ostvarila je 1999. Ekertov protokol [6] koji je u stvari BB 84 protokol gdje je kvantni kanal ostvaren EPR parovima. Iako logički ekvivalentan, kriptosistem s EPR parovima prednosti: 1. Inherentna slučajnost mjerene polarizacije fotona 2. Vrlo mala vjerojatnost dvofotonskih događaja. Ostvarena brzina generiranja tajnog ključa je oko 550 bit/s. 44

Zaključci o no-cloning QKD • Omogućuje uspostavu tajnog ključa o kojem prisluškivač ima proizvoljno malo informacije (npr. < 0. 5 bit) • Dovoljno je da je kvantni kanal jednosmjeran • Nužno je postojanje dvosmjernog autenticiranog klasičnog kanala (može ići preko istog svjetlovoda) • Bilo koje dvije strane A i B koje žele uspostaviti ključ moraju biti povezane kvantnim kanalom: za N sudionika treba N^2 kanala • Sigurnost ovisi o nemogućnosti kloniranja nepoznatog kvantnog stanja. Međutim noviji rezultati (D. Bouwmeester, Oxford 2002) omogućuju kloniranje s teoretskim maksimumom vjernosti od 83. 3% što bitno smanjuje duljinu tajnog ključa. • Domet je konačan radi apsorpcije i dekoherencije u kvant. kanalu Sigurnost no-cloning kvantne kriptografije još je na kušnji, a egzotična (i skupa) instrumentacija za sada ograničava širu primjenu. 45

Kriptografija kanala sa šumom Pretpostavimo da su Alice, Bob (i Eve) povezani klasičnim kanalima, ali sa šumom, tako da nitko ne prima točno onu informaciju koja mu je poslana (Wynerov kanal). Kod no-cloning kriptografije nakon prve faze protokola Alice i Bob uvijek imaju prednost pred Eve. U stvari, prednost je dovoljno velika da i nakon faze izjednačavanja podataka, u kojoj Eve doznaje još informacije o nizu kojeg dijele Alice i Bob, ostaje dovoljno prednosti kako bi se mogla izvršiti amplifikacija privatnosti i time doći do konačnog ključa. Ta je prednost osigurana nemogućnošću savršenog kopiranja informacije iz kvantnog kanala. 46

Binarni simetrični kanal je klasični digitalni sistem u kojem vrijednost transmisijske pogreške ima konstantnu vrijednost p, jednaku za “nule” i “jedinice”. U slučaju pogreške izlazni bit je komplementaran ulaznom: Csiszar i Koerner [7] su uočili da BSK imaju kriptografsku moć. Međutim, oni su izložili scenarij u kojem je prijenos tajne moguć samo ukoliko su legitimni korisnici povezani kanalom koji ima manji šum nego li kanal prisluškivača, što često nije realistična pretpostavka. 47

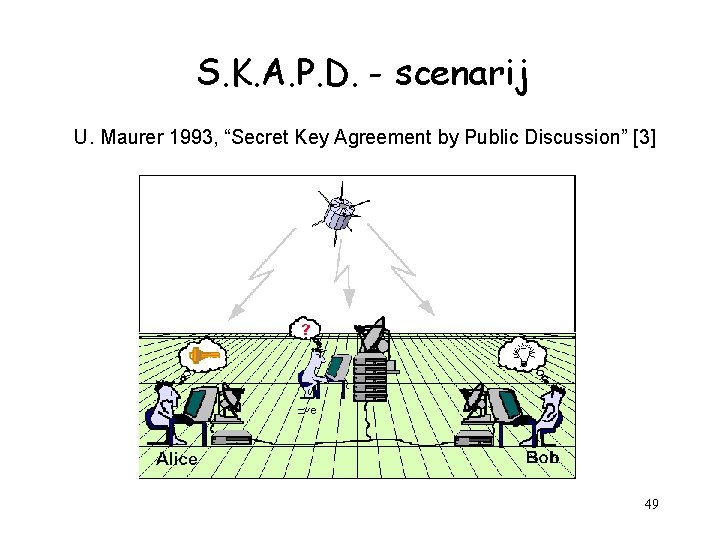

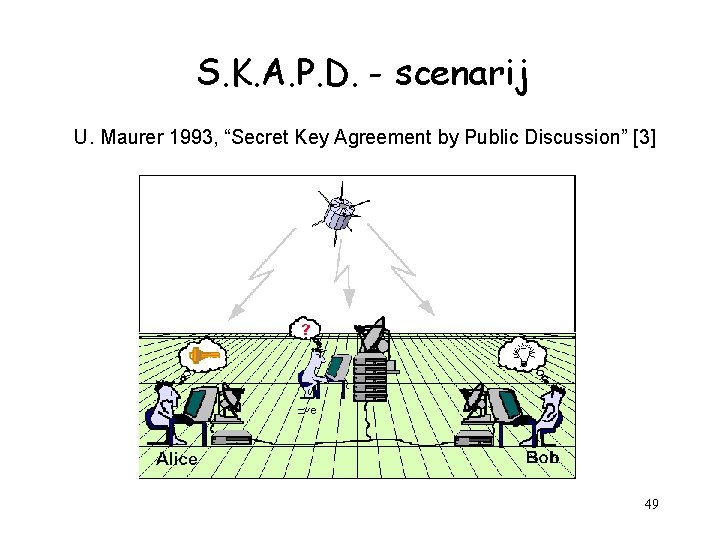

S. K. A. P. D U. Maurer (1993) je, nastavljajući se na rad CK, predložio protokol u kojem Alice i Bob mogu početno imati nizove koji imaju manji preklop negoli ga imaju s nizom kojeg posjeduje prisluškivač, pa da ipak uspiju “izvući” zajednički ključ ! Da bi to bilo moguće Maurer je osmislio poseban scenarij u kojem Alice i Bob primaju korelirane nizove iz nekontrolabilnog izvora slučajnog signala te uveo fazu destilacije prednosti (Advantage Distillation) u kojoj Alice i Bob postižu prednost pred Eve i na to nakalemio posljednje dvije faze iz no-cloning kvantnih protokola. 48

S. K. A. P. D. - scenarij U. Maurer 1993, “Secret Key Agreement by Public Discussion” [3] 49

Faze S. K. A. P. D. protokola 0. Alice, Bob i Eve primaju svoje početne nizove iz nekontrolabilnog izvora slučajnih bitova s kojim su povezani putem BSK. Svi su nizovi različiti, ali korelirani. 1. Advantage Distillation (AD) 2. Information Reconciliation (IR) 3. Privacy Amplification (PA) 50

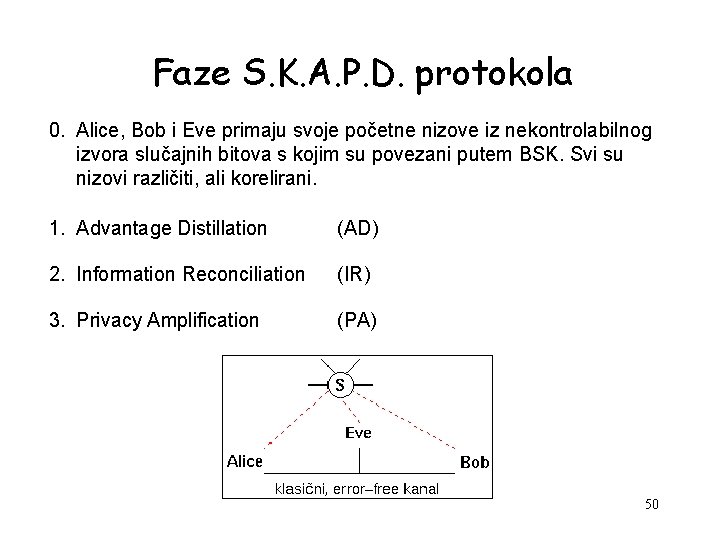

Nulta faza Satelit S šalje slab signal koji enkodira niz slučajnih bitova. Alice, Bob (Eve) primaju isti komad niza slučajnih bitova te tako tvore svoje nizove A, B (E) respektivno. Nizovi su svi duljine N, ali nisu sasvim jednaki zbog šuma koji je individualan. Označimo: Ako je i onda Alice i Bob nemaju prednost pred Eve i ne mogu odmah ući u faze 2. i 3. 51

Protokol za destilaciju prednosti Pretpostavljajući Alice i Bob uspostavljaju prednost koristeći Advantage Distillation protokol. • Alice i Bob podijele svoj niz na parove i odrede paritet svakog para. • Parove kod kojih se paritet razlikuje odbacuju, a kod kojih je isti zadržavaju samo prvi bit. • Bitovi koji nisu odbačeni čine niz koji ulazi u slijedeći korak. Eksponencijalnim kraćenjem polaznog niza A i B ostvaruju prednost. 52

IR i PA protokoli Nakon n iteracija AD protokola nizovi A_n i B_n općenito se još međusobno razlikuju. Stoga Alice i Bob ne mogu odmah primijeniti PA već prvo primijenjuju IR, baš kao i u slučaju no-cloning QKD. IR protokol sam je sebi dostatan za kriterij koliko je iteracija potrebno e da bi vjerojatnost da je p(A B) bila manja od neke unaprijed zadane vrijednosti. Pitanje kod PA prot. je kolika je duljina r konačnog ključa koja garantira da je znanje Eve ograničeno na neku unaprijed zadanu veličinu (npr. 2^-5 bita). Duljina r funkcija je samo od N, i može se unaprijed izračunati ili odrediti simulacijama. 53

Zaključci o šumnoj kriptografiji • Sigurnost ovisi o individualnosti šuma prijemu početnih nizova. • Omogućuje uspostavu tajnog ključa o kojem prisluškivač ima proizvoljno malo informacije (npr. < 0. 5 bit) • Bilo koje dvije strane A i B koje žele uspostaviti ključ moraju biti međusobno povezane samo klasičnim kanalom. • Za N sudionika dovoljno je N kanala (i switchboard) • Prikazani SKAPD protokol otporan je samo na aktivnog prisluškivača, no ukoliko A i B dijele malu prethodnu tajnu moguće je postići otpornost i na aktivnog prisluškivača. Praktičnost šumne kriptografije još je na kušnji zbog egzotičnog scenarija koji za sada ograničava širu primjenu. 54

Usporedba no-cloning i šumne QKD Ukoliko se uspostavljeni ključ koristi kao OTP, kvantna kriptografija nudi dokazivu sigurnost od napadača s neograničenom kompjutacijskom moći i neograničenom memorijom. • Dokaziva sigurnost vrijedi za aktivnog napadača na kvantni i pasivnog na klasični kanal Dokaziva sigurnost vrijedi samo za pasivnog napadača Mala prethodna tajna oba prot. otporna na aktivnog napadača • A i B moraju biti povezani i klasičnim i kvantnim kanalom SKAPD potrebuje samo klasični kanal • Skupa aparatura ograničava širu primjenu Čudan postav koji zahtijeva nekontrolabilni izvor slučajnosti • Parametri protokola lako mjerljivi Odlučni parametar protokola, šum prisluškivača, nije moguće mjeriti • Domet ograničen 55 Domet neograničen

![Bibliografija 1 C Shannon Communication Theory of Secrecy Systems Interna publikacija Bell Systems 1946 Bibliografija [1] C. Shannon, Communication Theory of Secrecy Systems, Interna publikacija Bell Systems, 1946](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-56.jpg)

Bibliografija [1] C. Shannon, Communication Theory of Secrecy Systems, Interna publikacija Bell Systems, 1946 (zabrana tajnosti skinuta 1949) [2] D. Knuth, The art of computer programming, Vol 2. Seminumerical algorithms, Addison-Wesley 1998 [3] U. Maurer, Secret Key Agreement by Public Discussion, IEEE Trans. Inform. Theor. 39(1993)733 -742 [4] A. Einstein, B. Podolski, N. Rosen, Phys. Rev. 41(1935)777 [5] C. H. Bennett, G. Brassard, Quantum cryptography: public key distribution and coin tossing, proc. IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India 1984, pp 175 -179 [6] A. Ekert, Quantum cryptography based on Bell’s theorem, Phys. Rev. Lett. 67(1991)661 -663 [7] I. Csiszar, J. Koerner, Broadcast channels with confidential messages, IEEE Trans. Inform. Theor. 24(1978)339 -348 [8] W. K. Wooters, W. H. Zurek, A Single Quantum Cannot be Cloned, Nature, 299(1982)802 -803 [9] J. L Carter, M. N. Wegman, Universal Classes of Hash Functions, J. Compututer and System Sciences 18(1979)143 -154 56

![10 C H Bennett F Besette G Brassard L Savail J Smolin Experimental Quantum [10] C. H. Bennett, F. Besette, G. Brassard, L. Savail, J. Smolin, Experimental Quantum](https://slidetodoc.com/presentation_image_h/25167ce00f88bd77424163d20cb845ef/image-57.jpg)

[10] C. H. Bennett, F. Besette, G. Brassard, L. Savail, J. Smolin, Experimental Quantum Cryptography, Proc. Eurocrypt 1980, pp. 253 -265 [11] C. H. Bennet, G. Brassard, J-M. Robert, Privacy amplification by public discussion, SIAM J. on Computing 17(1988)210 -229 [12] http: //www. quantum. univie. ac. at/research/crypto/index. html 57