Kommunikation in Sozialen Netzwerken Projektwoche des 11 14

- Slides: 29

Kommunikation in Sozialen Netzwerken Projektwoche des 11. -14. Juli 2017

Gliederung 1. Definition „Soziale Netzwerke“ 2. Sprache 3. Identität 3. 1 Selbstdarstellung 3. 2 Psychologische Aspekte 4. Cybermobbing 4. 1 Formen, Folgen, Strafen, Tipps! 5. Radikalisierung 5. 1„Blue Whale Challenge“ 6. Internetkriminalität 7. Sicherheit in Sozialen Netzwerken 8. Vor- und Nachteile 9. Projektteilnehmer 10. Quellen

1. Definition „Soziale Netzwerke“ • Plattformen, um Menschen mit gleichen Interessen oder bestimmten Wissensgebieten zu finden • Jeder legt dabei ein Profil von sich selbst an

2. Sprache • Englische Sprache (56, 4%), Deutsch (7, 7%), Französisch (5, 6%), Japanisch (4, 9%) • Konzeptionelle Mündlichkeit (= d. h. Schreiber tut so, als würde er sprechen) • Groß- und Kleinschreibung als Ausdruck, um laut bzw. leise zu sprechen • Homophone (= Abkürzungen, bei denen Wörter beim Vorlesen gleich klingen) • Akronyme; Abkürzungen • Emoticons; Symbole; Smileys

3. 1 Identität Selbstdarstellung • Jede Aktivität digitaler Fußabdruck • Gesamtheit aller Spuren digitale Identität • Motive zur Selbstdarstellung : – Biografische Unsicherheit – Theatralisierungsdruck: klar machen, wer man ist, sonst keine Likes – Mangel an Gestik/Mimik Ausgleich durch Darstellung des Inneren nach Außen – Je stärker Persönlichkeit entwickelt, desto weniger Selbstdarstellung in Netzwerken • Ziel: Position in sozialer Gruppe sichern

3. 1 Identität Selbstdarstellung • Resultierende Probleme: – Inszenierung für Fremde kein echter sozialer Kreis; 600 digitale Freunde keine echten sozialen Kontakte – Selbstdarstellung im Netz wichtiger als „echtes Leben“ – Suchtgefahr (bspw. Selfie jeden Tag; Bewertungen von Bildern bestimmen Laune, etc. ) – Mögliche Folgen: eigenes Leben durch Augen von Fremden betrachtet Zwang durch gesellschaftliche Normen

3. 2 Identität – psychologische Aspekte • Nudging: – Nutzung psychologischer Schwächen des Menschen • Filterblase: – Von Algorithmen erzeugte Komfortzone • „fomo“ (fear of missing out) – dauerhafte Angst etwas zu verpassen • Aktivitätsparadoxon • Freundschaftsparadoxon

4. Cybermobbing • Definition: Beleidigung, Bedrohung, Bloßstellung oder Belästigung von Personen mithilfe neuer Kommunikationsmedien, beispielsweise über Handy, E-Mails, Websites, Foren, Chats und Communities

4. 1 Formen von Cybermobbing • Cyberstalking: Verfolgung & (sexuelle) Belästigung/Bedrohung • „Impersonation“ (falsche Identität): z. B. Passwort des Opfers nutzen • Outing & Trickery (Bloßstellen & Betrügerei): Ex. Partner bloßstellen durch peinliche Aufnahmen/Verbreitung intimer Details • Flaming: direkte Beleidigungen/Anschuldigungen (Kommentare)

4. 1 Formen von Cybermobbing • Harrassment (Belästigung): zielgerichtet von Unbekannten/Bekannten • Happy Slapping: Gewalttätige Übergriffe, von spontanen Schlägen auf die Wange, sexuelle Nötigung per Kamera, Material wird ins Netz gestellt Demütigung

4. 1 Folgen von Cybermobbing Betroffene. . . • sind wütend • sind verzweifelt • fühlen sich hilflos • ziehen sich zurück • leiden unter Schlafstörungen und Kopf- oder Bauchschmerzen • Langfristige Folgen Essstörungen, Depressionen und Suizidgedanken/ Selbstmord

4. 1 Strafen (Beispiele) • § 185 Strafgesetzbuch (Beleidigung): Freiheitsstrafe (bis zu einem Jahr) oder Geldstrafe • § 186 Strafgesetzbuch (Üble Nachrede): wenn diese Tatsache erweislich nicht wahr ist Freiheitsstrafe (bis zu einem Jahr) oder Geldstrafe; wenn die Tat öffentlich oder durch Verbreiten von Schriften Freiheitsstrafe (bis zu zwei Jahren) oder Geldstrafe

4. 1 Tipps! 1. Bleib ruhig! 2. Sperre und blockiere Nutzer, die dich belästigen! 3. Antworte nicht! 4. Sichere Beweise! 5. Rede darüber! 6. Melde Probleme! 7. Unterstütze Opfer! 8. Schütze deine Privatsphäre! 9. Kenne deine Rechte! 10. Vertraue dir!

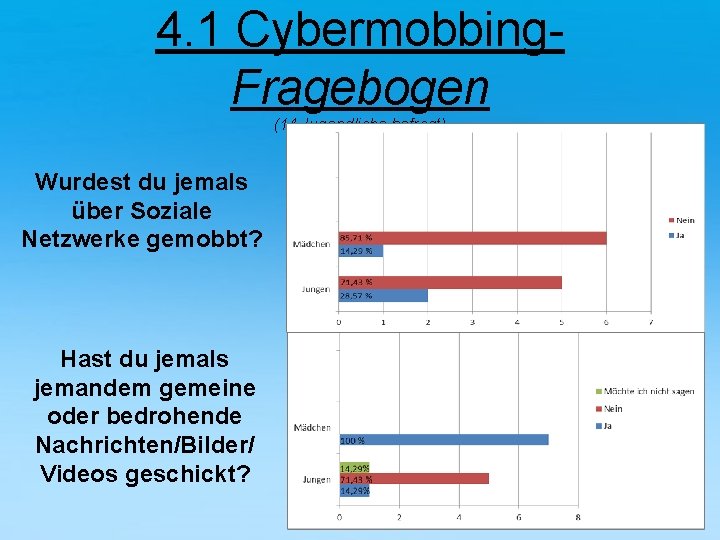

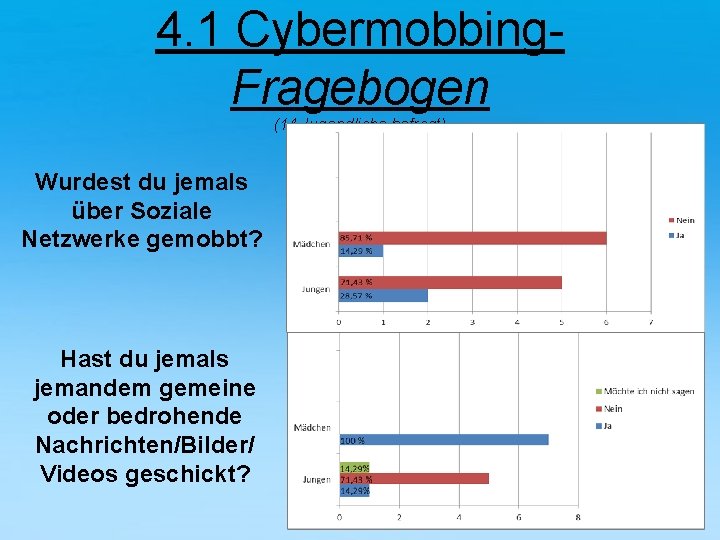

4. 1 Cybermobbing- Fragebogen (14 Jugendliche befragt) Wurdest du jemals über Soziale Netzwerke gemobbt? Hast du jemals jemandem gemeine oder bedrohende Nachrichten/Bilder/ Videos geschickt?

4. 1 „Fall - Amanda Todd“ • *27. 11. 1996 † 10. 2012 • Schülerin, die wegen Cybermobbing durch Suizid starb • Als 12 -Jährige hatte sie in einem Chat per Webcam vor einem Fremden ihren Oberkörper entblößt erpresst • Täter veröffentlichte und verbreitete ihr Bild in Schule gemobbt • Vor ihrem Tod veröffentlichte sie ein 9 -minütiges Video auf You. Tube ihre Geschichte schweigend über Zettel • Folgen: Schulwechsel, Selbstverletzungen, mehrere Suizidversuche, Selbstmord

5. Radikalisierung Definition: eine politische Einstellung, die grundlegende Veränderungen an einer herrschenden Gesellschaftsordnung anstrebt • Seit dem 11. 09. 2001 Anschließung von Jugendlichen an gewaltorientierten islamistischen Gruppierungen • Professionelle und gezielt jugendkulturelle Botschaften des IS über das Internet • Familiäre Probleme; soziale Neuorientierung; Entwicklung einer eigenen Identität; suche nach Lebenssinn • Jugendliches Bedürfnis nach Action und Nervenkitzel; Protest und Provokation; meist anderes äußeres Erscheinungsbild

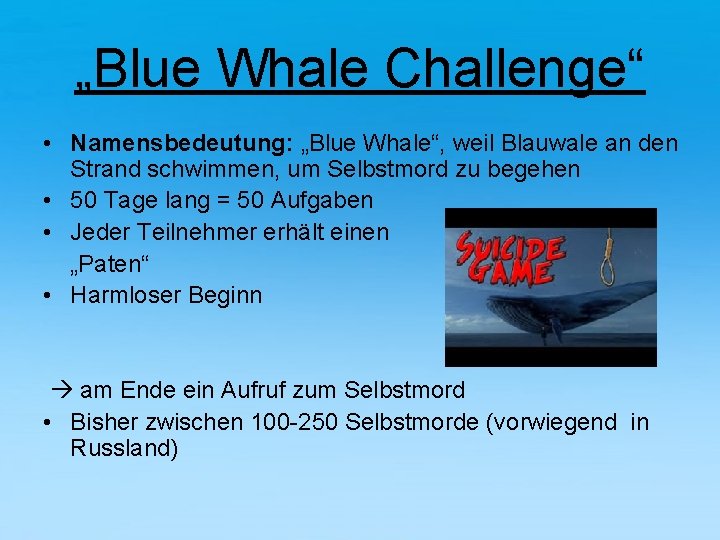

„Blue Whale Challenge“ • Namensbedeutung: „Blue Whale“, weil Blauwale an den Strand schwimmen, um Selbstmord zu begehen • 50 Tage lang = 50 Aufgaben • Jeder Teilnehmer erhält einen „Paten“ • Harmloser Beginn am Ende ein Aufruf zum Selbstmord • Bisher zwischen 100 -250 Selbstmorde (vorwiegend in Russland)

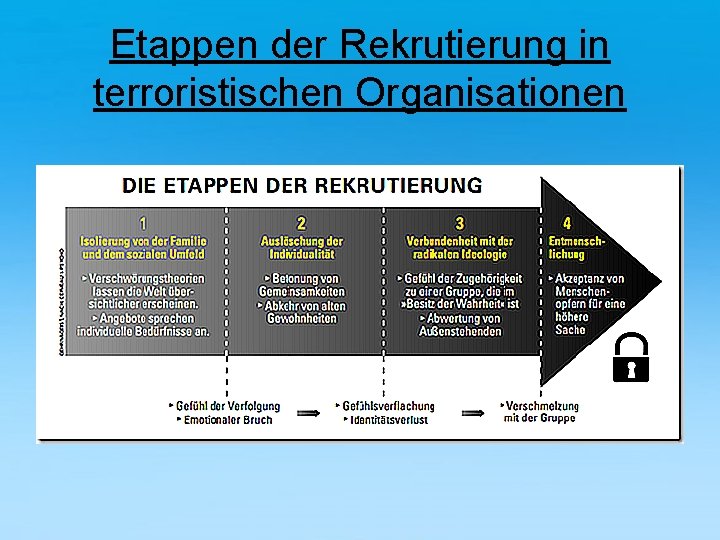

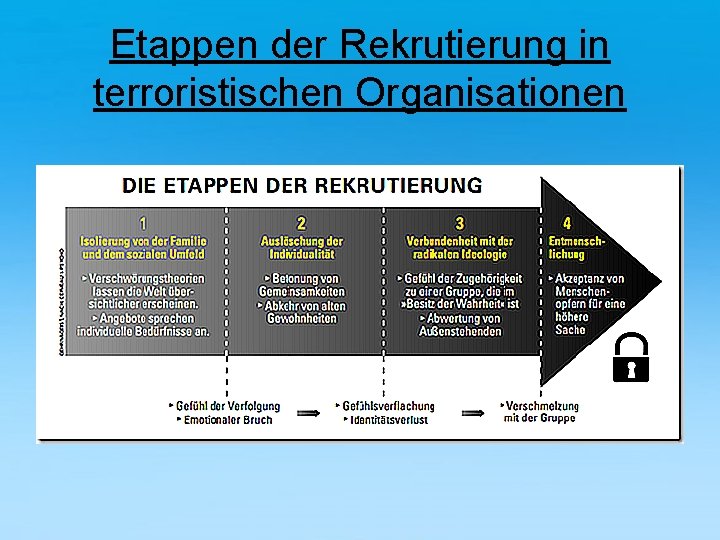

Etappen der Rekrutierung in terroristischen Organisationen

6. Internetkriminalität • Definition: Straftaten, die auf dem Internet basieren oder mit den Techniken des Internets geschehen • Seit der Etablierung des Internets in den 1990 er Jahren • Interessantestes Ziel: Smartphones, aufgrund des Onlinebankings, E-Mail Konten, Soziale Netzwerke, geschäftliche Daten • Erscheinungsformen: Ausspähen von Daten, Verstöße gegen das Verbreitungsverbot, Cyber-Terrorismus, Cyber-Mobbing • Im Jahr 2012 229. 408 Straftaten (DE)

Beispiel – Facebook • Dort gibt es: - Gefälschte Fan-Seiten - Gefälschte Facebook-Mails - Horror-Videos, Sex-Videos oder Promi-Videos - Hoaxes (Gerüchte/Falschmeldungen) und falsche Warnungen - „Klickbetrüger“ durch Facebook-Würmer - Schadprogramme, die den Rechner über den Facebook. Chat infizieren und sich dann über Facebook weiterverbreiten

Schutz gegen Facebook-Fallen 1. Erst denken, dann klicken! 2. Nicht überall, wo Facebook draufsteht, ist auch Facebook drin (Beherzige dies, wenn du bei Facebook bzw. in Mails auf Links klicken sollst!) 3. Ignoriere alles, was mit den Worten „OMG“ oder „UNGLAUBLICH“ beginnt! 4. Niemand hat etwas im Internet zu verschenken! 5. Wenn du irgendetwas per Mausklick bestätigen sollst, lies erst genau nach, was du damit bestätigst!

7. Sicherheit in Sozialen Netzwerken Vor der Anmeldung • Informieren über AGBs, darin steht, ob Altersbeschränkung, ob zahlungspflichtig, welche Rechte die Plattform an Daten hat Bei der Anmeldung • Vermeiden, private Fakten anzugeben (z. B. Wohnort ausdenken, zwangsfreie Felder frei lassen) • Nickname faktenfrei lassen (ohne echten Namen, Geburtsdatum etc. ) • Passwort kompliziert halten (mit Zahlen, Zeichen und Buchstaben)

7. Sicherheit in Sozialen Netzwerken Nach der Anmeldung • Konto auf PRIVAT stellen • Keine zu privaten Dinge (auch Fotos) posten • Freundschaftsanfrage angeblicher Freunde überprüfen, bevor man sie annimmt • Beiträge anschauen • Seiten der Follower/Freunde anschauen

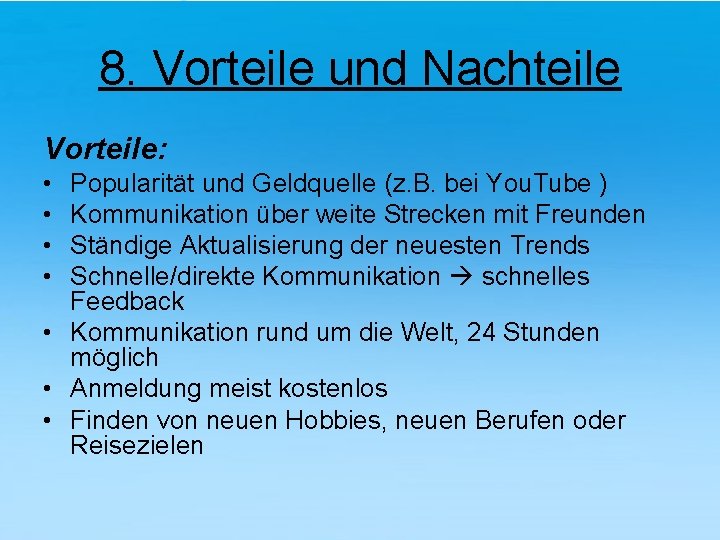

8. Vorteile und Nachteile Vorteile: • • Popularität und Geldquelle (z. B. bei You. Tube ) Kommunikation über weite Strecken mit Freunden Ständige Aktualisierung der neuesten Trends Schnelle/direkte Kommunikation schnelles Feedback • Kommunikation rund um die Welt, 24 Stunden möglich • Anmeldung meist kostenlos • Finden von neuen Hobbies, neuen Berufen oder Reisezielen

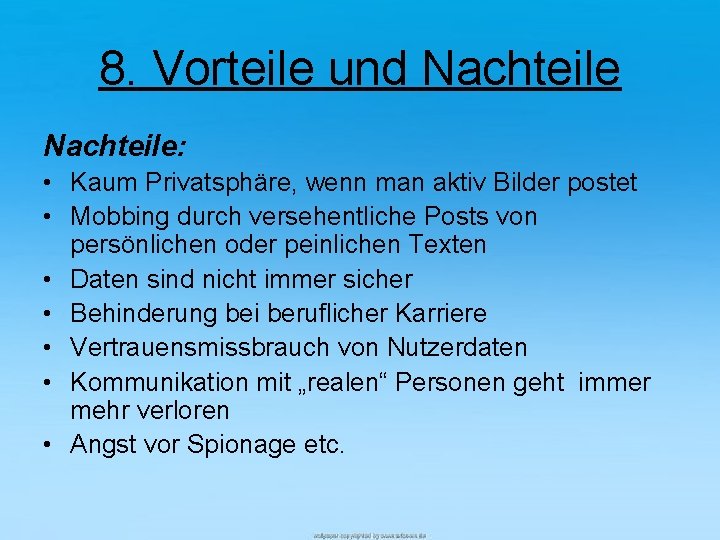

8. Vorteile und Nachteile: • Kaum Privatsphäre, wenn man aktiv Bilder postet • Mobbing durch versehentliche Posts von persönlichen oder peinlichen Texten • Daten sind nicht immer sicher • Behinderung bei beruflicher Karriere • Vertrauensmissbrauch von Nutzerdaten • Kommunikation mit „realen“ Personen geht immer mehr verloren • Angst vor Spionage etc.

9. Projektteilnehmer • Projektleiter: Yannis Damm Manina Scheer Lukas Stolaczyk • Projektteilnehmer: Jennifer Bree Paulina Mertinkat Yasmin Müller Jennifer Schmidt Fabienne Schulz Hannah Quandt Anna Reihl

10. Quellen Radikalisierung (zuletzt am 11. 07. 2017) • https: //de. wikipedia. org/wiki/Radikalisierung http: //www. bpb. de/politik/extremismus/radikalisierungspraevention/212082/fakt oren-fuer-die-hinwendung-zum-gewaltorientierten-islamismus http: //www. mazonline. de/Lokales/Potsdam-Mittelmark/Die-reale-Angst-vor-einem-fiktiven-blauen -Wal Identität: (zuletzt genutzt am 12. 07. 2017) • https: //iq. intel. de/selbstdarstellung-im-netz-die-psychologie-hinter-derinszenierung/ • http: //www. spiegel. de/lebenundlernen/schule/facebook-instagram-jugendlicheueber-selbstinszenierung-im-social-web-a-963258. html • http: //www. bpb. de/apuz/157546/das-web-als-spiegel-und-buehneselbstdarstellung-im-internet? p=all • www. wissen. de/identitaet-im-internet • www. spektrum. de/news/[. . . ]

10. Quellen Cybermobbing (zuletzt am 13. 07. 2017) • https: //de. wikipedia. org/wiki/Amanda_Todd • https: //www. jugend. support/cybermobbing/moegliche-folgen-voncybermobbing-0 • https: //www. saferinternet. at/cyber-mobbing/tipps/ • https: //www. bmfsfj. de/bmfsfj/themen/kinder-undjugend/medienkompetenz/was-ist-cybermobbing-/86484? view=DEFAULT • www. klicksafe. de • www. slideshare. de • www. radiohilft. de • https: //cybermobbing 88. wordpress. com/ • http: //www. edmontonsun. com/2014/04/17/arrest-made-in-connectionto-amanda-todd-harassment-report • https: //volksbetrugpunktnet. files. wordpress. com/2014/02/urteil. jpg? w=5 93

10. Quellen Sprache (zuletzt am 11. 07. 2017) • www. wissen. de/sprache-im-internet/page/0/6 • www. focus. de/diital/videos/netzsprech-das-wichtigste-in-aller-kuerze_vid. 27882 • http: //www. computerbetrug. de/facebook-spam-facebook-virus-loschen • https: //de. wikipedia. org/wiki/Internetkriminalit%C 3%A 4 t Bildquellen • https: //www. google. de/search? q=teufelskreis&tbm=isch&tbo=u&source=univ&sa=X&ved=0 ah. UKEwioz 8 X 9 k 4 j. VAh. VLQBQKH S 3 SCf. UQs. AQIQw&biw=1280&bih=913#imgrc=Ir. Cc 9 Tcjdsz-q. M • http: //www. digitale-kundenstrategie. de/wp-content/uploads/2014/11/So. Me-China. jpg • http: //karriere-guru. de/wp-content/uploads/2014/06/geralt_pixabay-810 x 572. jpg • https: //www. mpg. de/6970136/Aufmacher_Fotolia_48434498_coll_Sprache_fin_jpg-1361533396. jpg • https: //d 30 y 9 cdsu 7 xlg 0. cloudfront. net/png/95845 -200. png • https: //cybermobbing 88. files. wordpress. com/2012/11/cropped-cybmobb-2. png • http: //www. ndr. de/nachrichten/netzwelt/mobbing 201_v-contentgross. jpg • https: //www. openpetition. de/images/petition/wieso-so-und-nich-anders-keine-milden-strafen-mehr-fuer-vergewaltiger-und -moerder_1418376297. jpg • http: //www. triathlon. de/wp-content/uploads/2009/03/tipps-fur-triathleten. jpg • http: //www. personaltrainerhh. de/wordpress/wp-content/uploads/tipps_tricks_home 1. jpg • http: //i. telegraph. co. uk/multimedia/archive/02370/amanda 6_2370285 b. jpg • https: //i. ytimg. com/vi/Z 4 zi 8 t 0 -xs. E/hqdefault. jpg • http: //www. blicklog. com/wp-content/uploads/2013/b 67 fe 229078 b_A 691/clip_image 001. png • https: //upload. wikimedia. org/wikipedia/commons/thumb/4/4 f/ISO_7010_P 001. svg/1920 px-ISO_7010_P 001. svg. png • http: //www. freeiconspng. com/img/2316 • http: //www. kssysteme. de/wp-content/uploads/2011/09/Junge-Internetsurfer-brauchen-Schutz. jpg • https: //pixabay. com/p-1915628/? no_redirect • http: //www. hippokrates-projekt. eu/wp-content/uploads/2016/01/logo-hippokrates-projekt. jpg

Selbstdarstellung in sozialen netzwerken

Selbstdarstellung in sozialen netzwerken Zürcher modell der sozialen motivation

Zürcher modell der sozialen motivation Prärational

Prärational Schlüsselsituationen der sozialen arbeit

Schlüsselsituationen der sozialen arbeit Gestaltungsprinzipien der sozialen sicherung

Gestaltungsprinzipien der sozialen sicherung Theoretiker soziale arbeit

Theoretiker soziale arbeit Des des des

Des des des Robin des bois des alpes

Robin des bois des alpes Il existe des personnes qui sont des lumières pour tous

Il existe des personnes qui sont des lumières pour tous Le volume d'un corps

Le volume d'un corps Double des in cryptography

Double des in cryptography Passé simple

Passé simple Volume des liquides et des solides

Volume des liquides et des solides Budget des ventes

Budget des ventes Affiche plan marshall ciment de l'europe

Affiche plan marshall ciment de l'europe Je t'offrirai des fleurs et des nappes en couleurs

Je t'offrirai des fleurs et des nappes en couleurs Cartographie des risques gestion des stocks

Cartographie des risques gestion des stocks La diffusion des idées des lumières

La diffusion des idées des lumières Diversification des espaces et des acteurs de la production

Diversification des espaces et des acteurs de la production Kroppsspråk gester

Kroppsspråk gester Testogproever dk gyldendal

Testogproever dk gyldendal Unterrichtsentwurf kommunikation

Unterrichtsentwurf kommunikation R al

R al Whatsapp pixabay

Whatsapp pixabay Flora berggren

Flora berggren Gensvarsmodeller kommunikation

Gensvarsmodeller kommunikation Ikp pædagog eksempel

Ikp pædagog eksempel Sachinhalt definition

Sachinhalt definition Paul watzlawick double bind

Paul watzlawick double bind Gary bergqvist

Gary bergqvist