Viso Geral da Tecnologia de Segurana AAA Segurana

- Slides: 42

Visão Geral da Tecnologia de Segurança AAA

Segurança de Acesso à rede com AAA n A Arquitetura de Segurança AAA: Authentication, Authorization, Accounting n AAA e o tráfego de acesso

Autenticação n Um IP identifica um único equipamento ou uma rede, mas o usuário que está num equipamento usando esse endereço, precisa ser uma pessoa válida, autêntica na rede. n Autenticação é a capacidade de garantir que alguém, ou algum equipamento, é de fato quem diz ser, dentro de um contexto definido.

Contextos de Autenticação : Exemplos n n n n Passaporte Cartão de identificação de uma empresa. Cartão bancário. Habilitação de motorista. CPF Carteira de Identidade de uma pessoa. Cartão do INSS. Mundo virtual: sistemas de computação.

Autenticação n Entre duas entidades: q q n O USUÁRIO. O AUTENTICADOR. Categorias de Informação de Autenticação: q q Algo que sabemos. Algo físico que temos. Algo que somos. Algum lugar onde estamos.

Métodos de Autenticação n Métodos de Autenticação são definidos e implementados considerando um ou mais categorias de informação de autenticação.

Qualificação dos Métodos n Autenticação fraca n Autenticação forte.

Esquemas de Autenticação n Two-Party Authentication q q n One-way – somente o cliente é autenticado. Two-Way – autenticação mútua entre cliente e servidor. Trusted Third-Party Authentication

Esquemas Two-Party Athentication Password q Challenge/Response q One-Time Password (OTP) – S/Key q One-Time Password by Tokens q Smartcards q Biometria q

Métodos: Uso dos esquemas n Como estes esquemas se encaixam dentro de protocolos de autenticação ponto-a-ponto?

PPP – Point-to-Point Protocol n O PPP foi criado para superar as limitações do SLIP (Serial Link Internet Protocol) e para atender à necessidade de um protocolo de encapsulamento para linhas seriais com base em padrões Internet.

PPP – Point-to-Point Protocol n Os aprimoramentos do PPP incluem criptografia, controle de erros, endereçamento IP dinâmico, suporte a vários protocolos e negociação da conexão e autenticação.

Métodos de Autenticação em PPP n Two-Party Athentication q q q Password Athentication Protocol (PAP) Challege Handshake Authentication Protocol (CHAP) Extensible Authentication Protocol (EAP) TACACS RADIUS Session Key (S/Key)

PAP - Password Athentication Protocol n n n Esquema de autenticação muito utilizado entre duas entidades. Mais fraco, em matéria de segurança. O usuário e o servidor conhecem previamente a senha (segredo) e cabe ao servidor armazenar, numa base de senhas, esse segredo para ser comparado no momento da autenticação.

PAP – Password Authentication Protocol

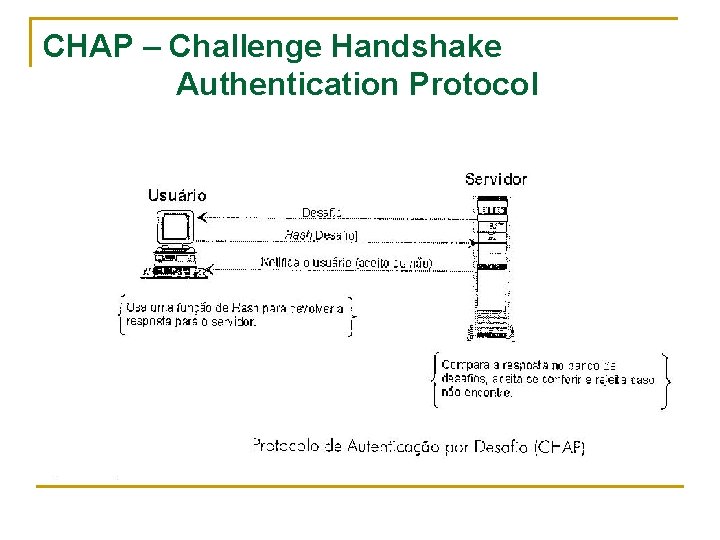

Challenge-Response n n É o esquema de autenticação em que o servidor lança um desafio ao usuário, esperando uma resposta, previamente acordada entre eles. A informação de autenticação é dinâmica, podendo haver diversos desafios-respostas possíveis. Sempre quem inicia a pergunta-desafio é o servidor, que irá escolher o desafio aleatoriamente, e cabe ao usuário fornecer a resposta correta. O servidor é que determina quantas perguntasdesafios irá fazer.

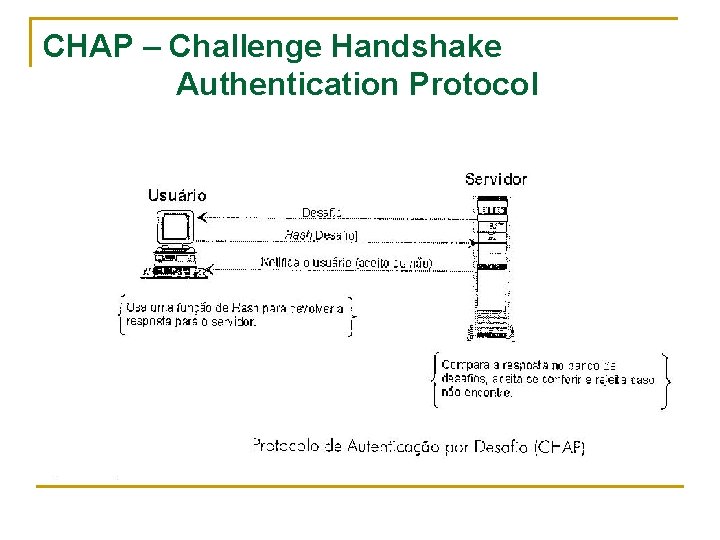

CHAP – Challenge Handshake Authentication Protocol

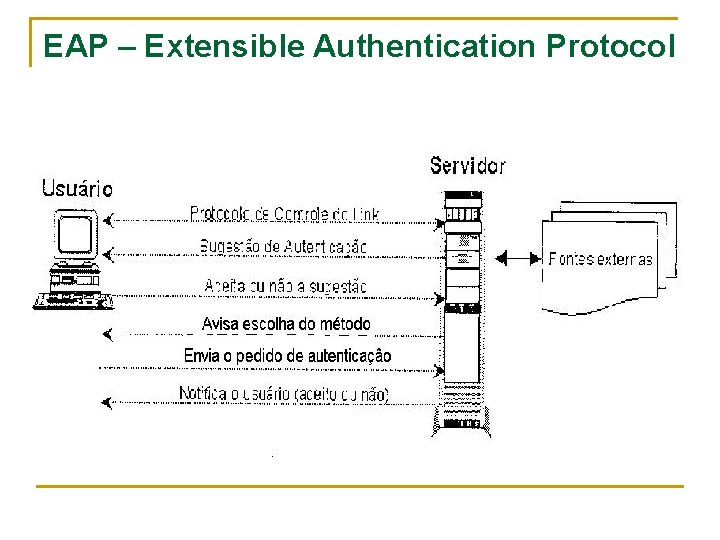

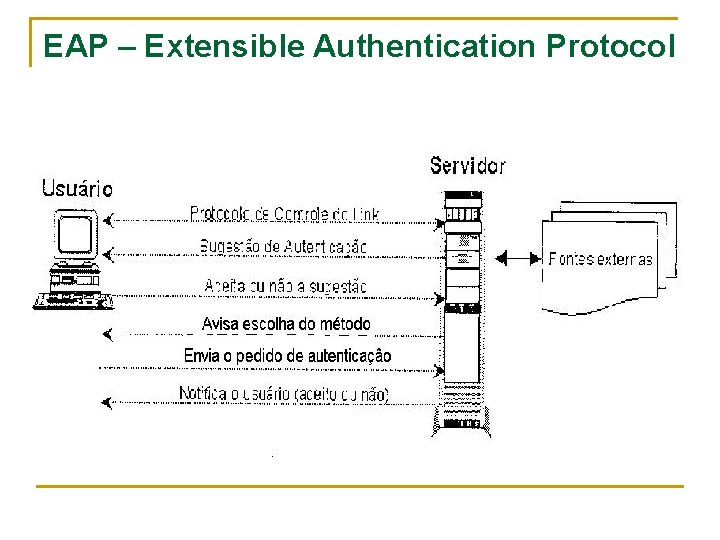

EAP – Extensible Authentication Protocol

Two-Party Athentication: TACACS n n TACACS - Terminal Access Controller Access Control System. Cisco É um servidor de controle de acesso. Autenticação, controle de níveis de acesso, contabilidade.

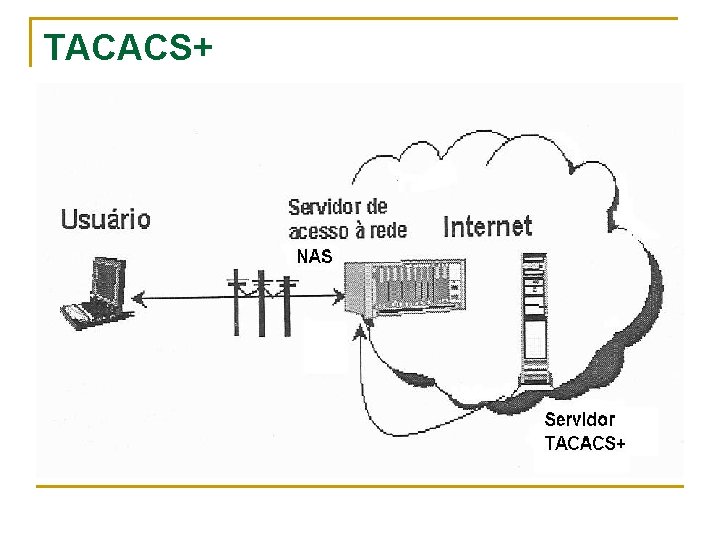

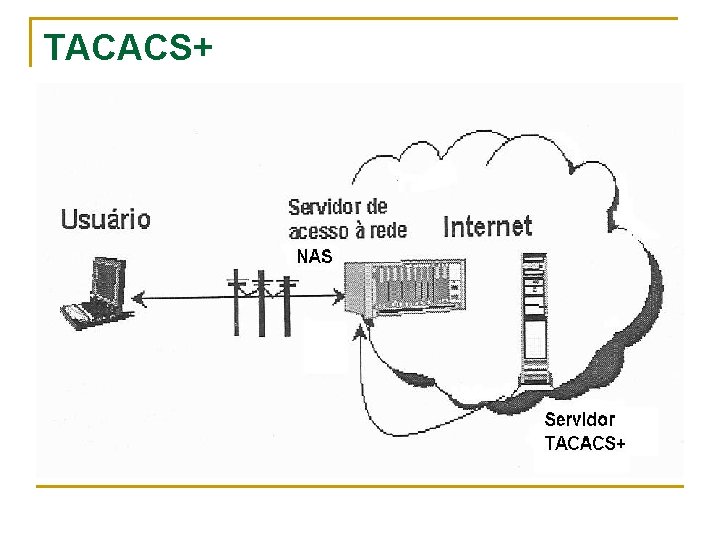

TACACS+

Acesso Remoto n Usuário se utiliza de um modem em um pool de modems, conectados ao NAS. n Quando é estabelecida a conexão, o NAS solicita o nome e a senha do usuário para autenticação. n Recebido o nome e a senha, o NAS cria um pacote chamado Requisição de Autenticação, com essas informações.

Acesso Remoto n O pacote identifica o NAS, a porta do modem, o usuário (nome, senha). n NAS é configurado para suportar diferentes tipos de autenticação, autorização e contabilidade da sessão.

Pedido de Autenticação n NAS o envia esse pacote para o servidor TACACS+, que tem o BD de segurança, para autenticação. n Se o nome e a senha conferem, o servidor TACACS+ devolve para o NAS uma autorização.

Autorização do Servidor TACACS+ n Essa autorização consiste de: q informações da rede do cliente. q serviço que o cliente pode utilizar.

O servidor de segurança TACACS+ n Se o nome e senha não conferem, o servidor TACACS+ envia ao NAS uma notificação de acesso negado, que será encaminhada ao usuário remoto.

Acesso Remoto n É função do NAS fazer a contabilidade para cada sessão. n Contabilidade: q q q q Tempo de cada sessão. Nome do usuário, senha. Largura de banda. Quantidade de bytes enviados e recebidos. Porta do modem. Telefone utilizado. Data e hora de início e fim de cada sessão.

RADIUS Two-Party Athentication

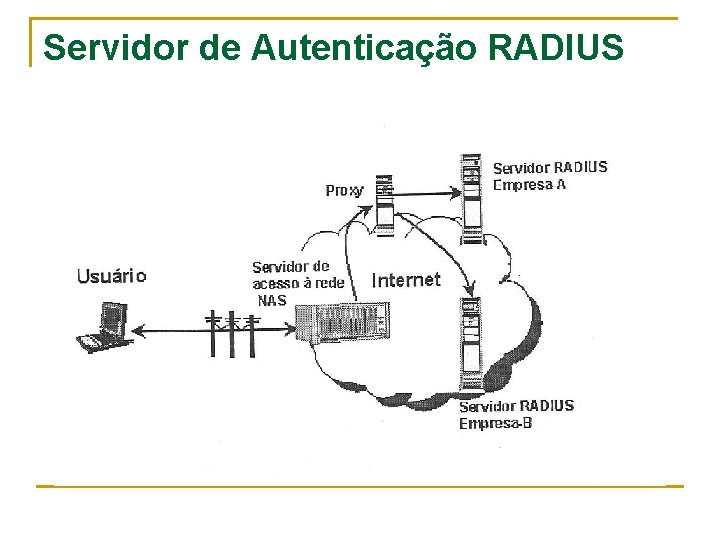

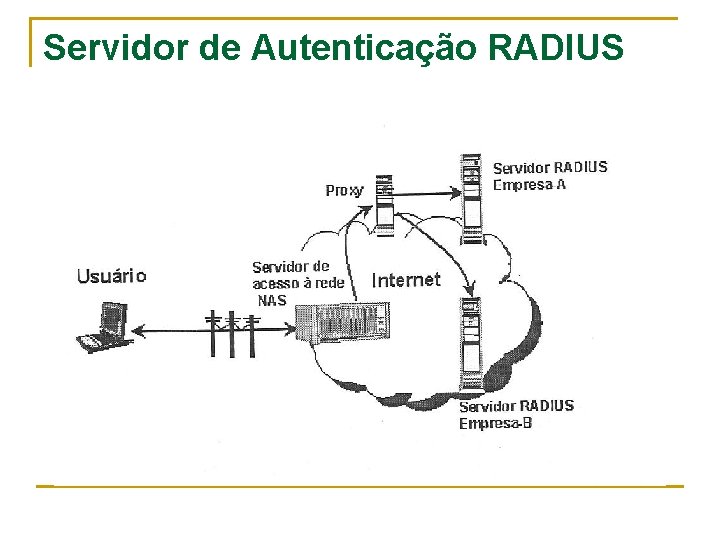

Two-Party Athentication: RADIUS n Remote Authentication Dial-In User Service. n Livingston (divisão da Lucent Technologies) n Cliente/Servidor n Utiliza o NAS com papel de cliente do RADIUS.

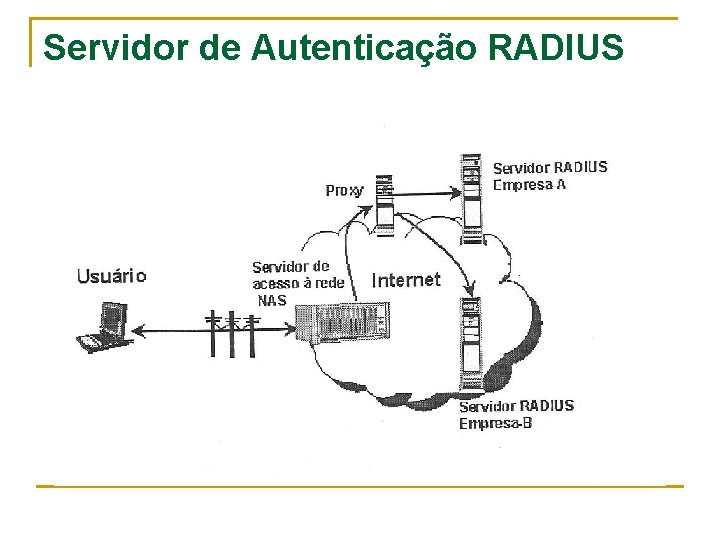

Servidor de Autenticação RADIUS

RADIUS n Usuário se utiliza de ADSL, . . . n Quando é estabelecida a conexão, o NAS solicita o nome e a senha do usuário para autenticação. n Recebido o nome e a senha, o NAS cria um pacote chamado Requisição de Autenticação, com essas informações.

NAS n O pacote identifica o NAS, a porta do modem, o usuário (nome, senha). n NAS envia esse pacote, criptografado, via Internet, para o servidor RADIUS, para autenticação.

Autorização RADIUS n Se o nome e a senha conferem, o servidor RADIUS devolve para o NAS uma autorização. n Essa autorização consiste de: q informações da rede do cliente. q serviço que o cliente pode utilizar.

RADIUS n Se o nome e senha não conferem, o servidor RADIUS envia ao NAS uma notificação de acesso negado, que será encaminhada ao usuário remoto.

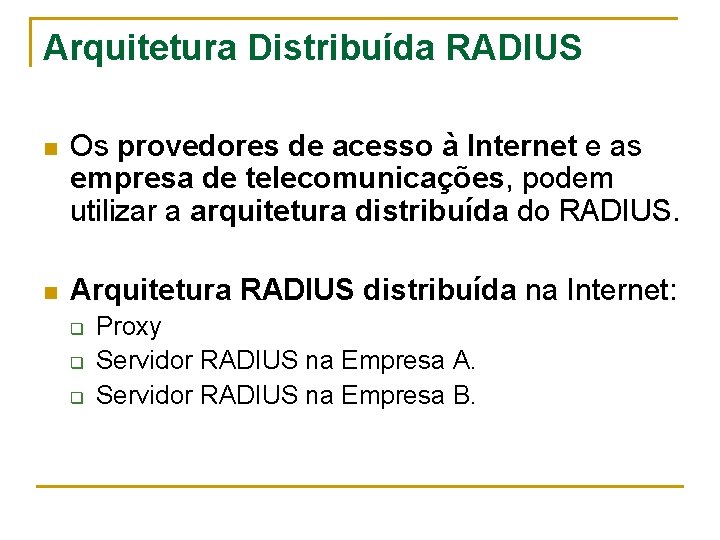

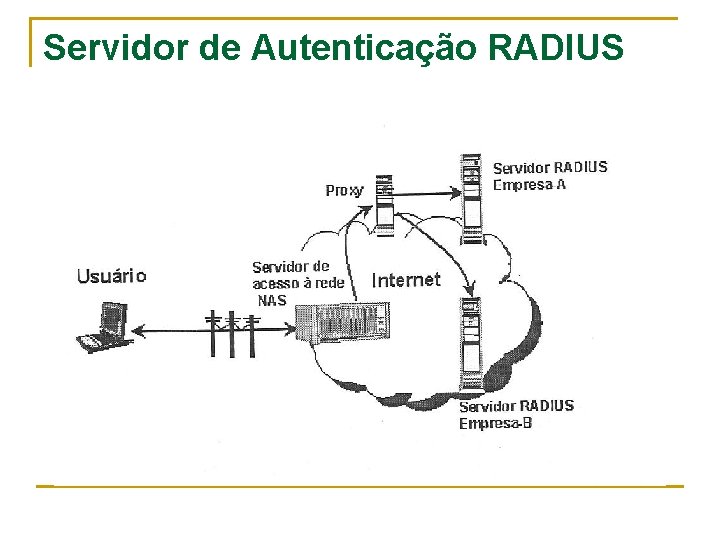

Arquitetura Distribuída RADIUS n Os provedores de acesso à Internet e as empresa de telecomunicações, podem utilizar a arquitetura distribuída do RADIUS. n Arquitetura RADIUS distribuída na Internet: q q q Proxy Servidor RADIUS na Empresa A. Servidor RADIUS na Empresa B.

PPOE – Point-to-Point Over Ethernet n É um protocolo para ADSL (Assyncronous Digital Signature Line) que conecta o modem ADSL de um usuário, ao RAS que fica situado no provedor (no caso NPD-UFSC). n Do NPD-UFSC, um pedido de autenticação, via o protocolo RADIUS, é enviado à OI, para o servidor de segurança (usando RADIUS) fazer a autenticação do usuário.

Servidor de Autenticação RADIUS

Métodos de Autenticação Trusted Third-Party Authentication

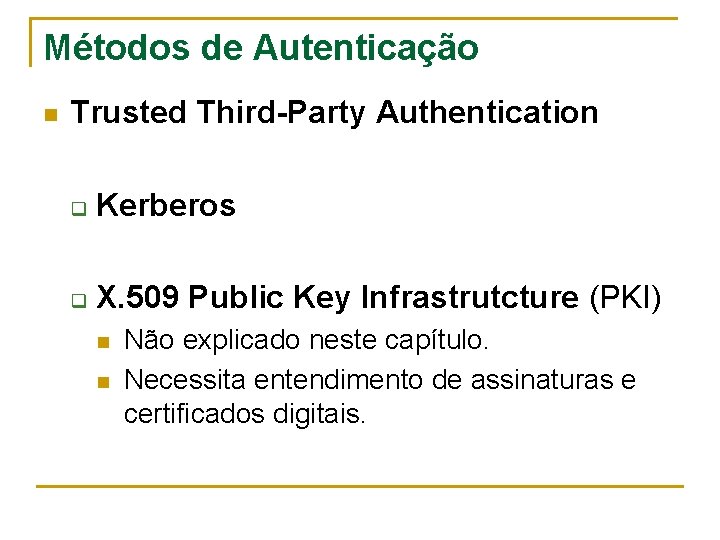

Métodos de Autenticação n Trusted Third-Party Authentication q Kerberos q X. 509 Public Key Infrastrutcture (PKI) n n Não explicado neste capítulo. Necessita entendimento de assinaturas e certificados digitais.

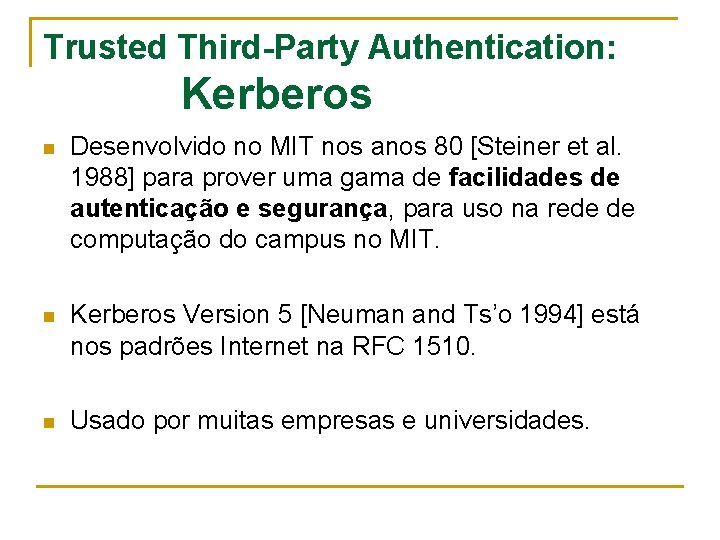

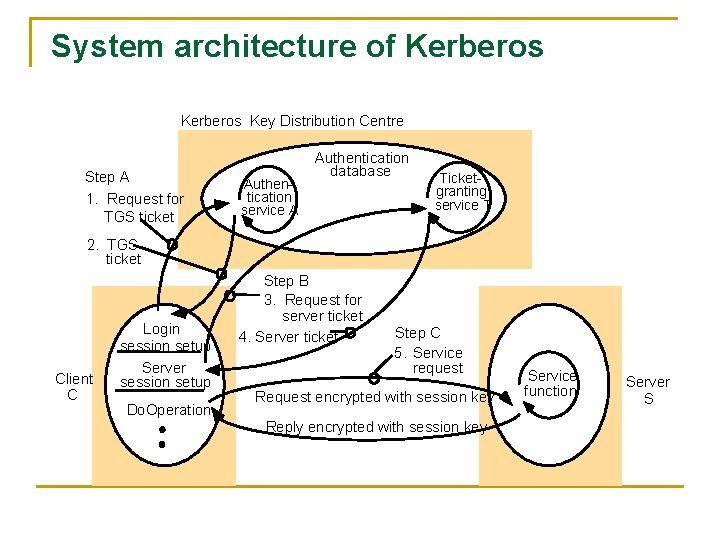

Trusted Third-Party Authentication: Kerberos n Desenvolvido no MIT nos anos 80 [Steiner et al. 1988] para prover uma gama de facilidades de autenticação e segurança, para uso na rede de computação do campus no MIT. n Kerberos Version 5 [Neuman and Ts’o 1994] está nos padrões Internet na RFC 1510. n Usado por muitas empresas e universidades.

Kerberos n O código fonte para uma implementação é público (MIT).

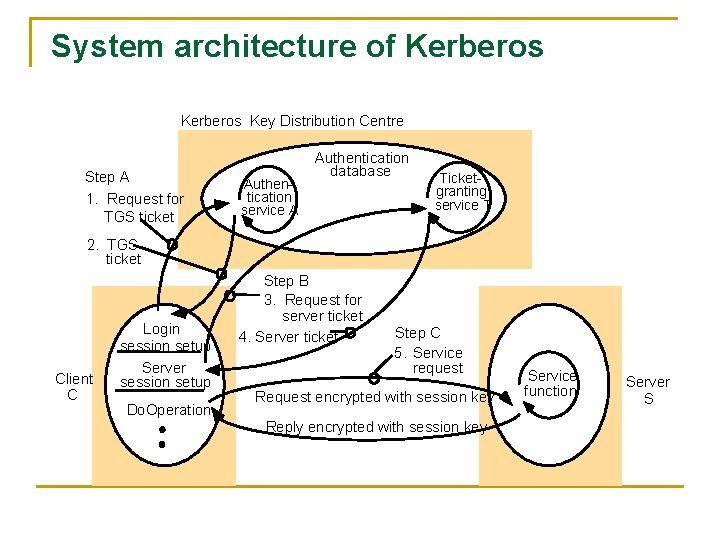

System architecture of Kerberos Key Distribution Centre Step A 1. Request for TGS ticket Authentication service A Authentication database Ticketgranting service T 2. TGS ticket Client C Login session setup Server session setup Do. Operation Step B 3. Request for server ticket 4. Server ticket Step C 5. Service request Request encrypted with session key Reply encrypted with session key Service function Server S

Servidores de Segurança AAA n BDs de segurança remoto: q TACACS+ q RADIUS q Kerberos

X viso

X viso Viso 2 roadmap

Viso 2 roadmap Viso empresa

Viso empresa Ricardo viso

Ricardo viso Viso integrar significado

Viso integrar significado Paises que componen mesoamerica

Paises que componen mesoamerica Viso de mercado

Viso de mercado Viso e verso

Viso e verso Continente viso

Continente viso Viso 2021

Viso 2021 Vampate di calore al viso

Vampate di calore al viso Ricardo viso

Ricardo viso Viso system

Viso system Equação geral dos gases

Equação geral dos gases A fotossintese e o processo autotrofico realizado

A fotossintese e o processo autotrofico realizado Ventilação geral diluidora

Ventilação geral diluidora Met et prop but macete

Met et prop but macete Aspectos sociais

Aspectos sociais Mistura quimica

Mistura quimica Exemplos de objetivos específicos

Exemplos de objetivos específicos Ginástica geral

Ginástica geral Marcelo speziali

Marcelo speziali Modelo de gerbner

Modelo de gerbner Progressao geometrica

Progressao geometrica Objetivo geral

Objetivo geral Orbital dxy

Orbital dxy Formula de taxa de mortalidade

Formula de taxa de mortalidade Termo geral do binomio

Termo geral do binomio Gastrulação

Gastrulação Ginástica geral características

Ginástica geral características Objetivo geral do folclore

Objetivo geral do folclore Historia geral e do brasil jose alves de freitas neto

Historia geral e do brasil jose alves de freitas neto Equação gases ideais

Equação gases ideais Resistência orgânica geral

Resistência orgânica geral Relatividade geral

Relatividade geral Ligação química

Ligação química Ginastica geral 4 ano

Ginastica geral 4 ano Binomio de newton

Binomio de newton Metodologia exemplos prontos

Metodologia exemplos prontos Tipos de energia

Tipos de energia Governo geral objetivo

Governo geral objetivo Expressão geral dos maximizantes

Expressão geral dos maximizantes Dzlk

Dzlk