gazati felkszts a hazai ELI projekttel sszefgg kpzsi

- Slides: 37

„Ágazati felkészítés a hazai ELI projekttel összefüggő képzési és K+F feladatokra" 2015. 01. 15 -16. Adatbiztonság a méréstechnológiában képzők képzése Szerző: Dr. Németh L. Zoltán TÁMOP-4. 1. 1. C-12/1/KONV-2012 -0005 projekt

6. Előadás Pszichológiai manipuláció (Social Engineering) Dr. Németh L. Zoltán

Social Engineering (Emberek megtévesztése) , , A vállaltok dollármilliókat költenek tűzfalakra és biztonságos távoli elérést nyújtó eszközökre, de ez mind kidobott pénz, mert ezek egyike se veszi figyelembe a leggyengébb szemet a biztonsági láncban: az embert, aki használja, igazgatja és működteti a számítógép rendszereket. ” Kevin Mitnik – a legendás hacker 3 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Mit jelent tulajdonképpen? I. � Az emberi psziché sajátosságait kihasználva rávenni valakit olyan információ kiadására vagy cselekedet végrehajtására, amit különben nem tenne. � Két nagy fajtája: �csak humán alapú � személyesen � telefonon � SMS-ben �számítógépes eszközzel segített � céges címről érkező és céges logoval ellátott e-mailben � csevegésben � automatikusan kártevőt telepítő pendrive � hamisított weboldallal � közösségi oldalakon. 4 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Mit is jelent tulajdonképpen? II. �Ilyen támadás célja lehet, például: �információgyűjtés a vállalatról, �érzékeny adatok megszerzése, �jogosultság nélküli fizikai belépés, �lopás (pl. laptop, szellemi tulajdon) vagy �, , csak” kémkedés, �annak elérése, hogy �az áldozat rákattintson egy linkre, �töltsön le és futtasson egy programot vagy �kikapcsoljon egy védelmi mechanizmust, �dugjon be egy pendrive-ot a gépébe, stb. 5 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Miért működik? � Az emberi viselkedés számos módon kihasználható. � Sokszor tudatalatti tényezők befolyásolják tetteinket. � A bizalom kihasználásán alapszik. � A vállalati és egyetemes kultúránkban hangsúlyos értékek a nyíltság, barátságosság, segítőkészség. � A termék-támogatók azért vannak, hogy segítsenek. � Az emberek lusták, konfliktuskerülők, megfélemlíthetők. � Nem ismerhetnek mindenkit egy nagyvállalatnál. � A támadók pedig alaposan felkészültek. 6 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Példák I. �, , A szakdolgozatomhoz szeretnék segítséget kérni egy 10 perces kérdőív kitöltéséhez a vállalatnál használt biztonsági megoldásokról és Kovács János igazgató úr azt mondta magához fordulhatok bizalommal, mert Ön ismeri legjobban a teljes informatikai rendszert. ” 7 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Példák II. �, , Bocsánat, állásinterjúra jöttem 10 órára, nagyon izgulok és véletlenül az előbb leöntöttem kávéval az önéletrajzomat, megtenné, hogy kinyomtatja a pendrive-omról, így mert így ugye mégsem adhatom oda? Nagyon kérem, lehet, hogy az egész életem múlik rajta! Ugye segít? ” 8 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Példák III. � , , Az értékesíti osztályra hoztam ezt a csak személyesen átvehető csomagot [futárszolgálatos egyenruhában, a csomag akkora, hogy csak két kézzel tudja megfogni], be tudna engedni? ” � De nem csak futár, hanem �szerelő, �takarító, �üzletkötő, �az „új” rendszergazda, �biztonsági auditor, �kormánytisztviselő, stb. vagyok, [X. Y-t keresem]. 9 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

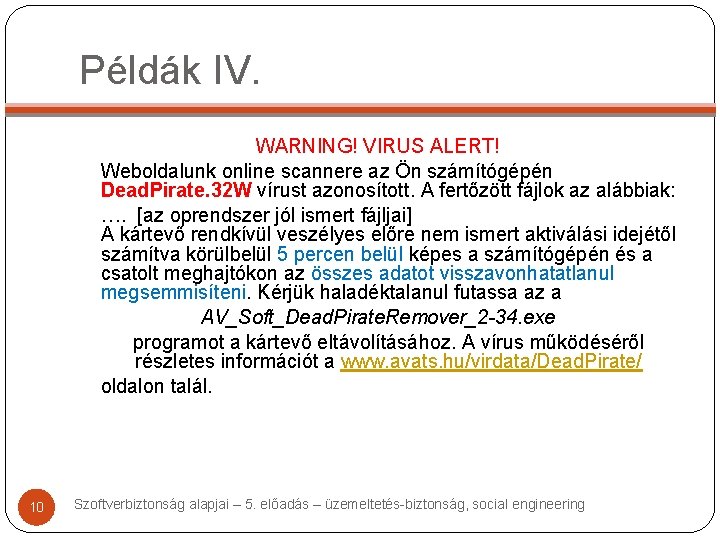

Példák IV. WARNING! VIRUS ALERT! Weboldalunk online scannere az Ön számítógépén Dead. Pirate. 32 W vírust azonosított. A fertőzött fájlok az alábbiak: …. [az oprendszer jól ismert fájljai] A kártevő rendkívül veszélyes előre nem ismert aktiválási idejétől számítva körülbelül 5 percen belül képes a számítógépén és a csatolt meghajtókon az összes adatot visszavonhatatlanul megsemmisíteni. Kérjük haladéktalanul futassa az a AV_Soft_Dead. Pirate. Remover_2 -34. exe programot a kártevő eltávolításához. A vírus működéséről részletes információt a www. avats. hu/virdata/Dead. Pirate/ oldalon talál. 10 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

A Social Engineering folyamata 1. Felderítés (hírszerzés /nyílt/ forrásokból) 2. Megfelelő célszemély(ek) kiválasztása 3. Megtévesztés - a bizalom megszerzése 4. A megszerzett bizalom kihasználása, 5. mellyel további információk nyerhetők, és kezdődhet az egész elölről egy magasabb szinten. 11 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Az emberi viselkedés néhány kihasználható tulajdonsága 1. Reciprocitás (Reciprocity) 2. Elkötelezettség és következetesség 3. 4. 5. 6. (Consistency) Társadalmi igazodás (Social Proof) Tetszés (Liking) Tekintély (Authority) Hiány (Scarcity) Dr. Robert Cialdini : „Hatás – A befolyásolás lélektana” című könyve alapján 12 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Reciprocitás (Reciprocity) � Ha valaki szívességet tesz nekünk törekszünk viszonozni, � még ha nem is kértük és nincs is rá szükségünk, � ezért kapunk az adománygyűjtőktől apró ajándékokat. � Működik tárgyalásnál is: �Engedtem valamit [lehet, hogy nekem jelentéktelen], cserébe azt kérem, hogy … �Ha sikerül alkudni, a vevő elégedettebb, még ha eleve irreális volt is az ár. � De nem ritka, hogy a támadó először valamit valóban segít, pl. a szoftvert beállítani, mielőtt például a jelszót elkérné. 13 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Elkötelezettség és következetesség (Consistency) I. �Erénynek tartjuk, ha elveink vannak, ha viselkedésünk, állásfoglalásunk egy kérdésben nem változik. �Kitűzünk egy cél és mindent megteszünk, hogy igazoljuk döntésünket, �még ha az eredeti motiváció vagy a körülmények meg is változnak közben. 14 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Elkötelezettség és következetesség (Consistency) II. �, , De hiszen kéthete a kérdőíven azt nyilatkozta, hogy fontosnak tartja a kóbor állatok megmentését…” �Az ügynökök is sokszor , , csak” egy tájékozódó kérdőívvel kezdik … �Az autókereskedő az utolsó pillanatban emeli meg az árat, mert tudja, hogy addigra a vevő már elköteleződött amellett, hogy ezt a kocsit szeretné, és nem fogja csak az ár miatt az alkut felmondani. 15 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Társadalmi igazodás (Social Proof) I. �Mindannyian igyekszünk beilleszkedni a társadalomba. �Igyekszünk úgy viselkedni, mint a többiek a környezetünkben. �Nevetünk, legalább is mosolygunk, ha a környezetünkben mindenki nevet, még ha nem is értjük a viccet. 16 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Társadalmi igazodás (Social Proof) II. �Szerintem a legviccesebb kandi kamera tréfa: http: //www. youtube. com/watch? v=n. Nne. Iy. Ku. L 0 w �, , Nem akarja beírni a jelszavát a jelszó- erősségmérő kalkulátoromba? ! De hisz eddig ezzel senkinek nem volt problémája! Nézze, Kovács Béla 6. 7 pontot kapott, a főnöke viszont csak 4. 4 -et (he-he), a magáé biztosan jobb lesz. ” 17 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Tetszés (Liking) � Rokonszenv és hízelgés. � Szívesebben működünk együtt olyasvalakivel, aki kedvel bennünket. � Nyilvánvalóan az is számít, hogy az illető nekünk mennyire szimpatikus, csinos, jóképű, megnyerő modorú, stb. � De megítélésünket könnyen igazítjuk pozitív irányba néhány hízelgő szó hallatán. � Még az se kell, hogy különösebb értelme legyen: pl. „Olyan remek termeted van!” � , , Azért téged kérlek, mert ezt Te tudod a legjobban megcsinálni …” 18 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Tekintély (Authority) � Szívesebben engedelmeskedünk valakinek, aki tekintélyes, köztiszteletben álló, � de még a személye is mellékes, ha valakitől megbízatása van az adott feladatra: � igazgató, osztályvezető, rendőr, nyomozó, ellenőr, hivatali tisztviselő, orvos, jogász, stb. � Ha a támadó különleges felhatalmazással rendelkezik, , , szabályokon felül áll”, ezért rendkívüli dolgokat is kérhet. � Ki meri mondjuk egy partner „vezérigazgató” személyigazolványát elkérni? 19 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Hiány (Scarcity) I. �A hiány keresletet generál. �, , Csak ma”, , , csak most”, , , csak Neked”, , , limitált széria”, , , most még bevezető áron, korlátozott ideig kapható”, stb. �Minél ritkább valami, annál értékesebbnek tűnik. �Mi pedig nem szeretnénk egy jó „vissza nem térő” lehetőséget elszalasztani. 20 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Hiány (Scarcity) II. �Lehet időhiány is: � , , Sajnos csak ma 2 -ig vagyok itt, legközelebb majd két hét múlva, ha nem ad rá felhatalmazást, hogy megoldjam a problémát, majd magyarázza meg a főnökének addigra. ” �, , Éppen egész nap tárgyalok, ezért nem tud visszahívni a szokásos mellékemen. ” 21 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Social Engineering technikák I. �Pretexting: kitalált szituáció, előre készülve a várható kérdésekre. �Phishing: adathalász e-mailezés. �Vishing: interaktív üzenetrögzítőn (IVR) keresztül. �Spear Phishing (szigonyozás): jól definiált célcsoport támadása. �Whaling (bálnavadászat): ugyanez a felsővezetőkre. 22 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Social Engineering technikák II. �Pharming: átirányítás hamisított weblapra. �Baiting (csalizás): kártékony kódot tartalmazó pendrive vagy CD , , elhagyása”. �Tailgating ~ Piggybacking: besurranás valakit követve. �Shoulder Surfing: jelszó ellesése , , váll felett”. �Dumpster Diving: kukabúvárkodás. 23 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa I. Üdvözlöm, Kiss Éva vagyok, a … bank Telefonos Bankkártya Ügyfélszolgálati Csoportjának munkatára. Azért hívom, mert az új visszaélés-ellenes szabályzat értelmében a külföldre irányuló nagy összegű tranzakciók hitelességét telefonon is ellenőriznünk kell. A rendszerben azt látom, hogy az Ön folyószámlájáról 2014. április 15 -én 112 Euro összegű átutalást indítottak Carlos P. Ramíreznek a Central Bank of Nicaraguanál vezetett bankszámlájára … … a tranzakció törléséhez azonban be kell kérjek néhány adatot / át kell kapcsoljam a telefonos azonosító rendszerünkbe … 24 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa II. … tehát biztos hogy nem maga indította az átutalást? Nem tudom, hogy történhetett nézett az utóbbi időben külföldi weboldalakat? Vagy nyitott meg ismeretlen feladótól levelet? Vagy használta a Facebookot? Sajnos az utóbbi időben egyre több ilyen eset történik …. … nekem is ma még 13 átutalást kell ellenőriznem, és szinte mindegyiket vissza szokták vonni, igaz volt egy a múlthéten ami valós volt, meg sajnos olyan is, amikor nem tudtam időben telefonon elérni a tulajdonost… 25 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa III. … ha nem hisz nekem, természetesen visszahívhat a … telefonszámon, de kérem mindenképpen tegye meg, mert különben a rendszer automatikusan indítja az átutalást … … meg tudom mondani a születési dátumát, lakcímét, anyja nevét, a bankszámlaszámának első 8 számjegyét vagy a bankkártyájának az utolsó 4 számjegyét … [ezek viszonylag könnyen hozzáférhetők információk] 26 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa IV. … de természetesen felhívhatja a normál ügyfélszolgálatunkat is, csak az ott dolgozó kollégáknak nincs jogosultságuk a már validált tranzakciók díjmentes törlésére … … értse meg azonosítás nélkül sajnos semmilyen módosítást nem végezhetek, egyszerűen meg sem jelenik az ügyfél megbízásainak módosítás menüpont. Akkor átkapcsolhatom a telefonos azonosításhoz? … nekem pedig le, kell zárnom az ellenőrzést, mert a nemzetközi TFH megállapodás értelmében 12 órán belül teljesítenünk kell minden megbízást… 27 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa V. …várjon, próbálok segíteni, ezt meg tudom nézni, még 12 perc 50 másodperc van az automatikus indításig. Sajnos nem tudom biztosra ígérni, hogy addig a normál ügyfélszolgálatot el tudja érni, ilyenkor délután nagyon sokan szoktak lenni… …és ha a tranzakció elindul, akkor csak a nemzetközi egyezmények alapján tudjuk a pénzt visszakérni, ami egyrészt hónapokat vehet igénybe, másrészt igazából sokszor a külföldi bank jóindulatán is múlik. Akkor is én fogom keresni, de majd személyesen kell befáradnia valamelyik bankfiókunkba… 28 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Pretext példa VI. … igen a weblapunkon az áll, hogy a bank nem kér telefonon vagy e-mailben személyes azonosító adatokat, de a telebankhoz mindig kell azonosítás … … értse meg, nekem nincs jogosultságom Öntől azonosítás nélkül semmilyen megbízást elfogadni, a rendszer nem engedi, én hiába hiszek magának … … én nem akarom befolyásolni, végül is a döntés az Öné… … én csak vázoltam a lehetőségeket … … akkor végül mi legyen? Tudjuk törölni a tranzakciót ? 29 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Védekezés �Nem intézhetjük el annyival, hogy a Social Engineering csak néhány magyarul alig érthető phising e-mail, aminek mi biztosan nem dőlünk be. �Ismerjük el, hogy gondosan kitervelt és személyre szabott támadással sajnos minket is meg tudnak vezetni. �Az élet néha produkál szokatlan vagy képtelennek tűnő helyzeteket, melyektől egy támadást nem könnyű megkülönböztetni. �Ezért a védekezés semmi esetre sem könnyű. 30 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Mégis, mi az ami segíthet? I. �Legyenek elveink: „Elnézést, de ügyfeleink személyes adatait telefonon senkinek sem adhatom ki. ” �Egy jó biztonsági szabályzat ebben sokat segíthet, �és hivatkozási alapnak is jó szolgálatot tesz. �Ugyanakkor nem lehet mindent a szabályzatban rögzíteni. 31 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Mégis, mi az ami segíthet? II. �Az adatok biztonsági osztályozása (titkos, érzékeny, nem osztályozott). �Biztonságtudatosság, képzés. �Ne csak manipulálható szenvedő alanyok legyünk, kérdezzünk vissza. �Próbáljunk olyan kérdést feltenni, amire a támadó nem készülhetett fel előre. �Józan ész és higgadtság, mert legtöbbször az érzelmeinken keresztül akarnak manipulálni. 32 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Mégis, mi az ami segíthet? III. � Ha éberek vagyunk felismerhetjük a támadás szokásos jegyeit. � Valahol megszólal bennük egy belső hang, hogy , , ez nekem gyanús”. � Csakhogy a támadó azt akarja elhitetni velünk, hogy nincs más megoldás, csak amit ő javasol. � De van más megoldás!!! � Az igazi biztonság a lehetőségekről szól, � csak ne legyünk lusták megkeresni, � mert a biztonságnak ára van, erőfeszítésben is. 33 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Van más megoldás! I. � Azon járjon az agyunk, hogy pl. , , Rendben, lehet, hogy igaza van, és mégis ő a legnagyobb partnerünk vezérigazgatója, de hogyan tudnám ezt ellenőrizni? ” Pl. elkérem a névjegykártyáját és felívom a titkárnőjét, hogy itt van-e épp nálunk. � Pl. „Leöntöttem az életrajzom kávéval”-ra: , , Értem. Én ugyan nem csatlakoztathatok idegen eszközt a számítógépembe, de mindjárt felhívom a biztonsági felelőst, és ő ki fogja tudni nyomtatni. ” 34 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Van más megoldás ! II. A , , bankátutalásosra”: , , Nézze kérem, összefoglalva: mégis csak maga hívott fel engem, azt állítja, hogy a bankomtól van, de a bankszámlaszámomat nem tudja megmondani, se azt, hogy melyik fiókban mikor nyitottam a számlát, és ennek ellenére a telebank azonosítómat és a PIN kódomat szeretné, mégpedig itt és most azonnal. Ez az egész nekem felettébb gyanús, ezért engedje meg, hogy független forrásból ellenőrizzem állításainak valódiságát. Egy félórán belül vissza fogom hívni, kérem intézze el, hogy az átutalás addig ne történjen meg. Köszönöm. ” 35 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Összefoglalás � A Social Engineering igen komoly veszélyforrás. � Esetenként bűncselekmény, azon túl hogy természeti törvény, hogy hazudni nem szabad. � Egymásba vetett bizalmunkkal él vissza aki ilyet tesz. � Igen nehéz védekezni ellene, � bár beszélnek , , emberi tűzfalról”, sajnos, mindig könnyű találni valakit, aki könnyebben manipulálható. � Csak a tudatosítás hatékony ellene, ismerni kell, hogy �felkészüljünk a támadásokra, �felismerjük őket, és �ellent tudjunk állni. 36 Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Hivatkozások 1. 2. 3. 4. 5. 37 W. Owen Redwood, Offensive Security (Course Lecture Videos / Slides), Florida State University Computer Science Department, 2013. Social Engineering, biztonságointernet. hu http: //www. biztonsagosinternet. hu/tippek/a-social-engineeringrol Krasznay Csaba, Human security awareness – IT vagy HR feladat? , előadás, Balabit Open Academy, 2012. Michael Behringer: Understanding Operational Security http: //www. cisco. com/web/about/security/intelligence/opsecurit y. html Krasznay Csaba: üzemeltetés-biztonság előadás az ELTE-n Szoftverbiztonság alapjai – 5. előadás – üzemeltetés-biztonság, social engineering

Elikviz

Elikviz Eli eli lama azavtani analiza pjesme

Eli eli lama azavtani analiza pjesme Ligeti perje

Ligeti perje Szikanyag

Szikanyag Gyümölcsök csoportosítása

Gyümölcsök csoportosítása Eli the priest death

Eli the priest death Eli

Eli Operation nickel grass

Operation nickel grass Radial sinir hasarı

Radial sinir hasarı Eli whitney cotton gin

Eli whitney cotton gin Phasor relationship

Phasor relationship Would you rather pills

Would you rather pills Eli kane

Eli kane Eli ghazel

Eli ghazel Lean history

Lean history Eli algorytmy

Eli algorytmy Eli noam

Eli noam Vinmonopolet jørpeland

Vinmonopolet jørpeland Eli bozorgzadeh

Eli bozorgzadeh Eli the fanatic

Eli the fanatic Eli the ice man

Eli the ice man Eli-mp meaning

Eli-mp meaning Benchmarking eli vertaiskehittäminen

Benchmarking eli vertaiskehittäminen Eli whitney cotton gin

Eli whitney cotton gin Eli the iceman

Eli the iceman Eve eli

Eve eli Nina eli

Nina eli Razvedenost obale

Razvedenost obale Colonel eli lilly quotes

Colonel eli lilly quotes Lilly mih

Lilly mih Eli waxman

Eli waxman Ofni y finees

Ofni y finees Eli

Eli Deep q network

Deep q network Não-binárie

Não-binárie Eli

Eli Eli lilly productos

Eli lilly productos Eli whitney

Eli whitney