gazati felkszts a hazai ELI projekttel sszefgg kpzsi

- Slides: 29

„Ágazati felkészítés a hazai ELI projekttel összefüggő képzési és K+F feladatokra" 2015. 01. 15 -16. Adatbiztonság a méréstechnológiában képzők képzése Szerző: Dr. Németh L. Zoltán TÁMOP-4. 1. 1. C-12/1/KONV-2012 -0005 projekt

1. Előadás Bevezetés Dr. Németh L. Zoltán

Informatikai biztonság ? - Miért? Adatlopások Infografika Magyarországról. . . Zsaroló program Mi mennyit ér a feketepiacon? Do. S támadások online térképe Pay-Pal fiók elhódítás egyetlen kattintással Hackelés gombnyomásra Security Threat Trends 2015 3 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Informatikai biztonság Az információ érték, melyet támadnak és katasztrófák, meghibásodások fenyegetnek, ezért az információt védenünk kell. A kár nem csupán anyagi lehet, hanem üzleti (titkok kikerülése, kiesés), nemzetbiztonsági, politikai, erkölcsi. 4 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Először is egy dilemma Az információnak illetéktelenek előli elrejtése jelenti az információ titkos továbbítását, az információ titkos tárolását. Védelmet kell biztosítani a megsemmisüléstől , az eltulajdonítástól. Ez a két védelmi szempont egymással ellentétes: Egy példányban – sok példányban tároljuk az adatainkat? 5 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Információbiztonság ≠ informatikai biztonság (Muha Lajos) Előbbi tágabb, katonai fogalom, benne vannak o az elhárítás, o fizikai védelem, o személyi védelem és o dokumentumvédelem más aspektusai is. Utóbbi csak az informatikai rendszerek és a bennük kezelt adatok védelmét jelenti. 6 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Hogy kerül ide a CIA? - avagy az IB alapvető céljai 1. C = Confidentiality (bizalmasság) Csak azok érhessék el az információt, akik arra jogosultak. Pl. : titkosított adattovábbítás és tárolás. 2. I = Integrity (sértetlenség) Védelem az adatok jogosulatlan módosítása ellen, pl. : beszúrás, törlés, helyettesítés. Pl. : adatbázis-kezelés, pénzügyi tranzakciók lebonyolítása. 3. A = Availability (rendelkezésre állás) Az adat vagy szolgáltatás garantált elérhetőségét biztosítja. Pl. : webszerver, naplózás. E három legalapvetőbb cél elérése és fenntartása jelenti az informatikai biztonságot. 7 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Még néhány némileg eltérő cél, bár a definíció ezekkel való bővítését a legtöbben vitatják I. Authentication (hitelesítés, pl. felhasználók azonosítása ) /lásd később/ Privacy (személyes információk/magánélet védelme) Bár az ezt megvalósító adatvédelem (Data Protection ) csak részben tartozik az informatikai biztonság témakörébe. Általában jogi szabályozás alatt áll. 8 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Még néhány némileg eltérő cél, bár a definíció ezekkel való bővítését a legtöbben vitatják II. Non-repudiation (Letagadhatatlanság) Annak elérése, hogy valamelyik fél letagadhassa korábbi kötelezettségvállalását vagy cselekedetét, mert vele az ilyen vitákat egy megbízható harmadik fél (Trusted Third Party) helyesen el tudja dönteni. Pl. : „ az elektronikus aláírás = az üzenet hitelesítése + letagadhatatlansága” Audit Rediness (Audit-készség) (informatikai biztonsági) ellenőrzésnél Digital Forensics (E-bizonyítás, Számítógépes kriminalisztika) 9 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

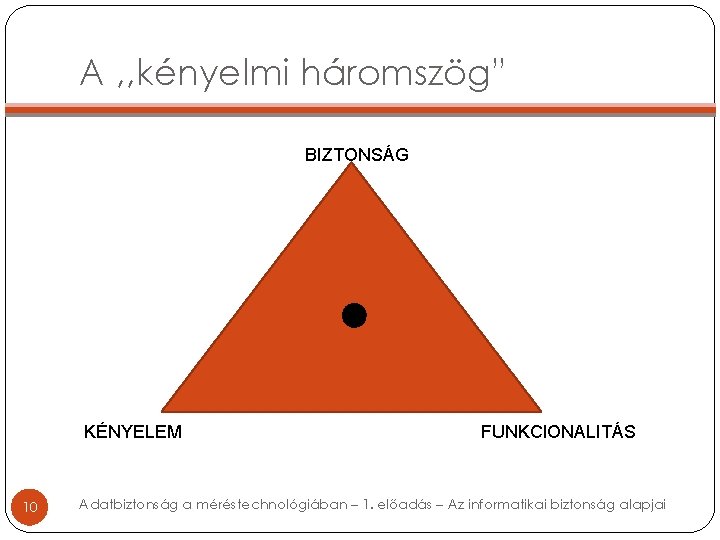

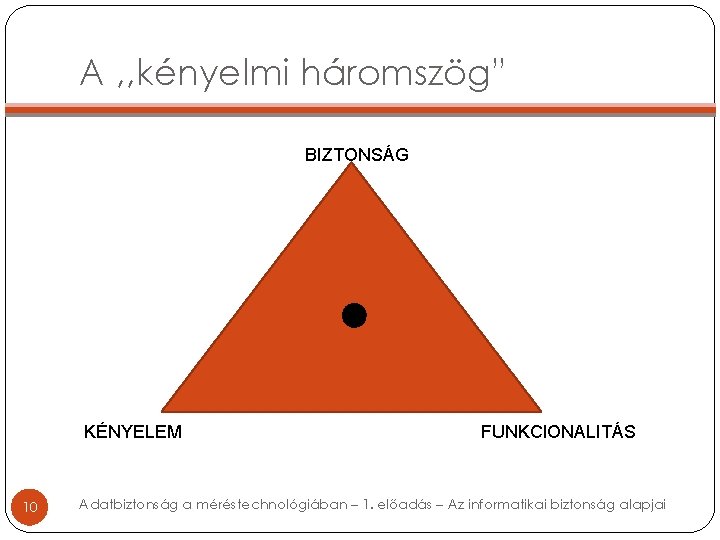

A , , kényelmi háromszög” BIZTONSÁG KÉNYELEM 10 FUNKCIONALITÁS Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Használható biztonság (Usable security) Fontos kutatási terület. Több mint 20 év tapasztalatai alapján, mi az, ami működik és mi az, ami nem a biztonság megvalósításának használhatóságát illetően. A biztonság nem csak a védelem mértékében, hanem a használhatóság érdekében is szükségképpen kompromisszum kell, hogy legyen. Pl. : két tipikus terület: a felhasználók azonosítása, e-mail titkosítás. Lásd: http: //www. cc. gatech. edu/~keith/pubs/ieee- intro-usable-security. pdf. 11 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Az informatikai biztonság területeinek csoportosítása 12 Fizikai védelem (zárak, beléptető rendszerek, tűzjelző rendszerek, biztonsági kamerák és őrök stb. ) Logikai védelem (titkosítási algoritmusok, kommunikációs protokollok, tűzfalak, stb. ) Adminisztratív védelem (kockázatmenedzsment, biztonsági szabályzatok, szabványok és ajánlások, törvényi szabályozás) Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

A biztonság operatív modellje: Pre. De. Co I. A biztonsági kontrollok csoportosíthatók funkciójuk szerint: Preventív (megelőző) kontrollok, pl. : (tűz)falak, zárak. Hiba, ha csak ezeket alkalmazzák, mert minden megkerülhető. Detektív (észlelő) kontrollok, pl. : naplók átnézése, IDS (Intrusion Detection Systems, behatolásérzékelő rendszerek), jogosultságok felülvizsgálata, audit. 13 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

A biztonság operatív modellje: Pre. De. Co II. Korrektív (elhárító) kontrollok, pl. : katasztrófa- elhárítási terv készítése, biztonsági mentések. Ezek egymást is befolyásolják, körbe-körbe: Pre->De->Co->Pre->De->… 14 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

A biztonság operatív modellje: Pre. De. Co III. VÉDELEM = MEGELŐZÉS + (FELISMERÉS + VÁLASZ) Van azért más lehetőség is, pl. : Elrettentés (Deterrent) bannerben figyelmeztető információk, szankciók a biztonsági szabályzat megszegőivel szemben, biztonsági kamerák, stb. Átruházás (Transfare) Pl. biztosítás, vagy külső szolgáltatás vásárlása. 15 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Biztonsági kontrollok időrendben Tervezés (Design) 2. Megvalósítás (Implementation) 3. Üzemeltetés (Operation) Mindhárom szakaszban elkövetett hibák kritikusak lehetnek. Például egy ajtózár esetében: 1. Lehet könnyen feltörhető a zár szerkezete (tervezési hiba). 2. Silány anyagból vagy hanyag megmunkálással készülhet a zár (megvalósítási hiba). 3. A tulajdonos a lábtörlő alatt tartja a kulcsot (üzemeltetési hiba). 1. 16 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Az informatikai biztonság területei I. A CISSP( Certified Information System Security Professional) képesítés 10 nagy témaköre: 1. Access Control (hozzáférés-vezérlés) 2. Telecommunications and Network Security (telekommunikációs és hálózati biztonság) 3. Information Security Governance and Risk Management (az informatikai biztonság irányítása és kockázatmenedzsment) 4. Software Development Security (a szoftverfejlesztés biztonsága) 5. Cryptography (kriptográfia) 17 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Az informatikai biztonság területei II. Security Architecture and Design (biztonságos architektúrák és tervezésük) 7. Operations Security (üzemeltetés-biztonság) 8. Business Continuity and Disaster Recovery Planning (üzletmenet-folytonosság és katasztrófaelhárítás tervezése) 9. Legal, Regulations, Investigations and Compliance (jogi kérdések, szabályozások, vizsgálatok és megfelelőség) 10. Physical (Environmental) Security (fizikai /környezeti/ biztonság) 6. 18 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 1. A biztonság relatív fogalom, avagy a kockázatarányos védelem elve Nem lehet önmagában kijelenteni, hogy egy rendszer biztonságos. Mindig attól függ, milyen fenyegetés ellen, mennyi ideig szeretnénk védelmet biztosítani, és milyen értéket (rendszert, információt) kívánunk megóvni. Ez dönti el mennyi időt, energiát, pénzt stb. érdemes a védelemre áldozni. A biztonsági megoldások széles skálája áll rendelkezésre, de kompromisszumot kell kötni, mi éri meg. Ez a kockázatmenedzsment feladata. 19 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 2. A jó védelem rétegezett. (Layered Security, Defense in Depth) Egyetlen védelmi megoldás sem 100%-os. A védelmet úgy kell kialakítani, hogy sok-sok kontroll védje az értékes rendszert vagy adatot. 20 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 3. Változatos legyen a védelem (Diversity of Defense) A rétegek ne legyenek hasonlóak, mert az jelentősen könnyíti a támadó dolgát. Pl. : ha két tűzfal van egymás után, az legyen két különböző gyártótól, különböző hardverarchitektúrán és operációs rendszeren futtatva. 21 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 4. A legkevesebb jogosultság elve (Principle of Least Privilege) Minden személy, folyamat, alkalmazás stb. csupán annyi jogosultságot kapjon, amennyi a feladatainak ellátásához feltétlenül szükséges. Pl. ne böngéssz és csevegj rootként. Csak a pénzügyi munkatársak és a felsővezetés férhessen hozzá a dolgozók bérjegyzékéhez, a rendszergazdák ne, stb. 22 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 5. A feladatkörök szétválasztása (Separation of Duties) Fontos dolgokért ne egy ember legyen a felelős. Az üzleti életben már rég bevált technika: más adja fel a rendelést és más engedélyezi annak kifizetését. Megvalósítása nyilván hátrányokkal is jár, mind pénzben, mind időben. 23 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 6. Az implicit tiltás elve (Implicit Deny) Valamikor az internet kutatók barátságos játéktere volt, ahol senkinek sem jutott eszébe keresztbe tenni a másiknak, de ma … Ezért, amire nem vonatkoznak szabályok, az legyen alapból TILOS (fehérlistázás). Szemben a feketelistázással, mely könnyebben megkerülhető. 24 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 7. A homály nem teremt biztonságot (No: Security Through Obscurity) Nem alapozhatjuk egy rendszer biztonságát arra, hogy a környezetet és a védelmi mechanizmust nem hozzuk nyilvánosságra. Ez olyan, mintha a lábtörlő alá dugott kulcstól remélnénk a lakásunk védelmét. Sajnos vannak negatív példák: pl. Mifare Classic chip-kártyák titkos Crypto-1 biztonsági protokollját visszafejtették és feltörték. 25 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 8. Maradjunk az egyszerűségnél (Keep It Simple) A biztonság és a bonyolultság egymás ellenségei. Számos hatékony biztonsági kontroll elegáns és egyszerű. Abból, hogy valami bonyolult, még nem következik, hogy nem lehet egyszerű módon kijátszani vagy feltörni. Soha ne egy protokoll vagy kriptorendszer komplexitásától reméljük a biztonságot. 26 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 9. Minden lánc csak annyit bír, amennyit a leggyengébb láncszeme képes megtartani A leggyengébb láncszem pedig általában nem a kriptográfiai algoritmus, inkább a protokoll, még inkább annak implementációja, de leginkább a hanyag rendszergazda, vagy mondjuk egy titkárnő, aki egy ügyes telefonbeszélgetéssel rávehető, hogy árulja el a főnök jelszavát: az EMBER !!! 27 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Biztonsági alapelvek 10. Nincs 100%-os biztonság, rések mindig is voltak és lesznek Miért? A gyártóknak sokszor nem érdekük a termékük biztonsága, fontosabb a gyorsaság és a kényelem. A rendszereket emberek tervezik, implementálják és üzemeltetik. Márpedig , , Errare humanum est. ’’ – , , Tévedni emberi dolog. ” Ha belegondolunk, igazából a múltbeli tapasztalataink alapján a jelen technológiával és tudással szeretnénk a jövőbeli fenyegetésekkel is szembenézni. Ez pedig nem túl biztató … 28 Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Hivatkozások 1. 2. 3. 4. 5. 29 Virrasztó Tamás: Titkosítás és adatrejtés: Biztonságos kommunikáció és algoritmikus adatvédelem, Net. Academia Kft. , Budapest, 2004. Papp Pál, Szabó Tamás: A kriptográfiai biztonság megközelítési módjai, Alk. Mat. Lapok, 23(2006) 207 -294 William Stallings: Cryptography and Network Security, 4 th Edition, Prentice Hall, 2006. Alfred J. Menezes, Paul C. van Oorschot and Scott A. Vanstone : Handbook of Applied Cryptography, CRC Press, 1996, online elérhető: http: //www. cacr. math. uwaterloo. ca/hac/ (Chapter 1) KIKERES Fogalomtár 3. 0 www. fogalomtar. hu Adatbiztonság a méréstechnológiában – 1. előadás – Az informatikai biztonság alapjai

Elikviz

Elikviz Eli eli lama azavtani analiza pjesme

Eli eli lama azavtani analiza pjesme Bükk

Bükk Sólyomalkatúak

Sólyomalkatúak Gyümölcsök csoportosítása

Gyümölcsök csoportosítása Eli rivkin

Eli rivkin Números complexos

Números complexos Lessons from eli

Lessons from eli N.ulnaris zedelenmesi

N.ulnaris zedelenmesi Eli tomac 2019

Eli tomac 2019 Infinitive nile

Infinitive nile Eli the ice man

Eli the ice man Eli weaver and anna y reed

Eli weaver and anna y reed Word ajatusviiva

Word ajatusviiva Eli weaver counseling

Eli weaver counseling Eli madagascar

Eli madagascar Eli the ice man

Eli the ice man Eli askeesissa ratkojat

Eli askeesissa ratkojat Anna y reed and eli weaver

Anna y reed and eli weaver Eli whitney invents the cotton gin

Eli whitney invents the cotton gin Eli whitney cotton gin

Eli whitney cotton gin W skrzynce operacyjnej schematu blokowego umieszcza się

W skrzynce operacyjnej schematu blokowego umieszcza się Pdf merge online

Pdf merge online Pastor eli johnson

Pastor eli johnson Weizmann

Weizmann Cotton gin

Cotton gin Eli waxman

Eli waxman Eli

Eli Eflow ocr

Eflow ocr Eli gutin

Eli gutin