gazati felkszts a hazai ELI projekttel sszefgg kpzsi

- Slides: 37

„Ágazati felkészítés a hazai ELI projekttel összefüggő képzési és K+F feladatokra" 2015. 01. 15 -16. YYYY. MM. DD Adatbiztonság a méréstechnológiában képzők képzése Előadás címe Szerző: Dr. Németh L. Zoltán TÁMOP-4. 1. 1. C-12/1/KONV-2012 -0005 projekt

1. Előadás 2. Kockázatmenedzsment Dr. Németh L. Zoltán

Az informatikai biztonság alapvető céljai 1. C = Confidentiality (bizalmasság) Csak azok érhessék el az információt, akik arra jogosultak. Pl. titkosított adattovábbítás és tárolás. 2. I = Integrity (sértetlenség) Védelem az adatok jogosulatlan módosítása ellen, pl. beszúrás, törlés, helyettesítés. Pl. adatbáziskezelés, pénzügyi tranzakciók lebonyolítása. 3. A = Availability (rendelkezésre állás) Az adat vagy szolgáltatás garantált elérhetőségét biztosítja. Pl. webserver, naplózás. E három legalapvetőbb cél elérése és fenntartása jelenti az informatikai biztonságot. 3 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Az informatikai biztonság területeinek csoportosítása �Fizikai védelem: �zárak, beléptető rendszerek, tűzjelző rendszerek, biztonsági kamerák és őrök stb. �Logikai védelem: � titkosítási algoritmusok, kommunikációs protokollok, tűzfalak, stb. �Adminisztratív védelem: �kockázatmenedzsment, biztonsági szabályzatok, szabványok és ajánlások, törvényi szabályozás. 4 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Néhány példa biztonsági kontrollra 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 5 Biztonsági szabályzatok Biztonsági mentések Vészhelyreállítási tervek Titkosítás Elektronikus aláírás Tűzfalak Zárak Beléptető rendszerek Vírusírtók Többfaktoros hitelesítés, stb. Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

A biztonságmenedzsment alapfogalmai � Informatikai értékek (Information Assets) � Biztonsági szabályzat (Security Policy) � Incidens (Incident) – Katasztrófa (Disaster) � Fenyegetés (Threat) � Sérülékenység (Vulnerability) � Kockázat (Risk) � Kihasználás (Exploit) 6 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Assets (értékek) IT biztonság szempontjából az értékek csoportosítása: � Hardver � Szoftver � Adat Az informatikai biztonság feladata ezek � C: bizalmasságának (Confidentiality), � I: sértetlenségének (Integrity) és � A: rendelkezésre állásának (Avilability) biztosítása. A személyek és egyéb vagyontárgyak védelmét nem szoktuk idesorolni, bár alapvető, és néha ütközik az IT biztonsággal. Pl. Fail-safe vs. Fail-open beléptető rendszer. 7 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Biztonsági szabályzat I. �Azt definiálja, hogy mit jelent, hogy egy rendszer, szervezet vagy bármi más biztonságos. �Azaz az elvárt biztonságos működés megfogalmazása. �Lehet implicit vagy explicit, azaz nincs feltétlenül írásba foglalva. 8 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Biztonsági szabályzat II. �Követelményeket fogalmaz meg, mind a rendszerelemekkel mind a védelmi mechanizmusokkal szemben. �BETARTATHATÓSÁGRA (Enforcement) �ELLENTMONDÁSMENTESSÉGRE (Consistency), és �TELJESSÉGRE (Completness) kell törekedni, ha - különösen az utóbbi - nehéz is. 9 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Felső szintű szabályzat – alszabályzatok (subpolicies) �Felső szintű szabályzat: általános. �Pl: ISO 27002 Security Policy Template „ 9. 1. Critical or sensitive information processing facilities will be housed in secure areas. ” 10 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Felső szintű szabályzat – alszabályzatok (subpolicies) � Alszabályzatok (Subpolicies): konkrét rendelkezések. � Pl: SANS Information Security Policy Templates Automatically Forwarded E-mail Policy: „Unless approved by an employee's manager Info. Sec, email will not be automatically forwarded to an external destination… ” �Nem szabad csak az alszabályzatokban elveszni! 11 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Biztonsági esemény (Incident) � Biztonsági incidens a biztonsági szabályzat megsértése vagy a védelmi kontrollok kijátszása (vagy annak kísérlete). � Lehet egyszeri vagy sorozatos alkalom (akár éveken át). � Lehet �automatikus: pl. vírustámadás, �manuális: pl. alkalmazott általi adatlopás. 12 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Biztonsági esemény (Incident) � Mindig rosszindulatú, emberre visszavezethető. Ezzel szemben biztonsági esemény lehet még, � természeti katasztrófa, � meghibásodás, � hanyagság, vagy akár vétlen károkozás is. 13 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Kockázat (Risk) �Minden, olyan esemény lehetősége, amely a biztonságot veszélyezteti. �Általános, pl. hackertámadás, vagy természeti katasztrófa. �Általában nem zárható ki teljesen. „Ha biztonságos számítógépet akarsz, akkor húzd le az internetről, kapcsold ki, öntsd 1 köbméter betonba, s ásd el 100 m mélyre. ” 14 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

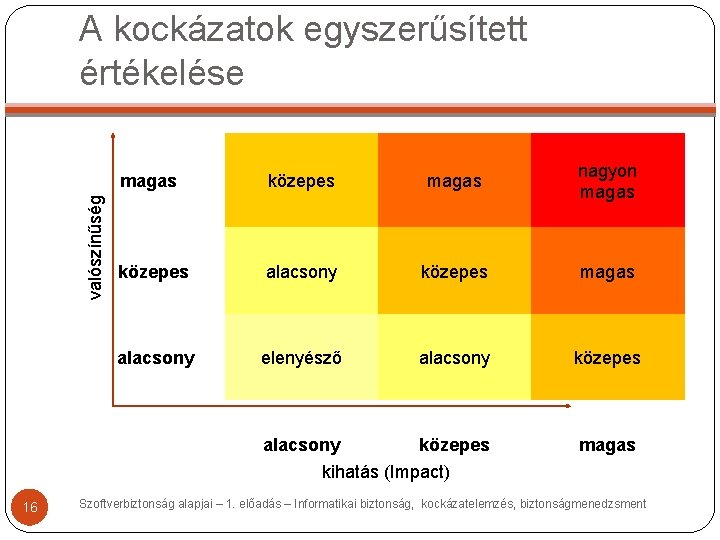

Kockázat (Risk) �Összetevői: fenyegetés (Threat) és sérülékenység (Vulnerability). �Jellemzői: valószínűség (Probability) és (ki)hatás (Impact). �Mindezek széles skálán mozoghatnak. �A kockázatelemzés általában nem egyszerű feladat. 15 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

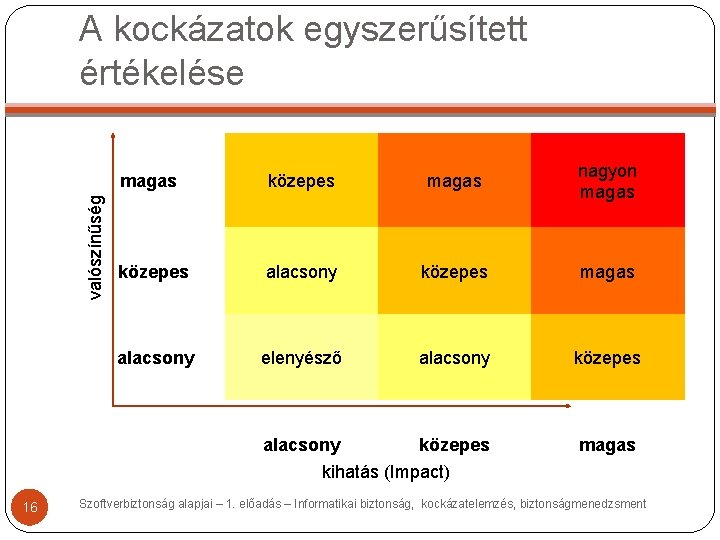

valószínűség A kockázatok egyszerűsített értékelése magas közepes magas nagyon magas közepes alacsony közepes magas alacsony elenyésző alacsony közepes magas kihatás (Impact) 16 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Sérülékenység (Vulnerability) I. � Biztonsági rés, a rendszer olyan gyengesége (sőt legtöbbször hibája) mely incidensre vagy katasztrófára ad lehetőséget. � Elég, hogy lehetőséget ad, nem kell hozzá, hogy azt ki is használják. � Ez már konkrét, sokszor orvosolható. 17 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Sérülékenység (Vulnerability) II. � Pl. egy az alkalmazás egy konkrét szubrutinja puffer túlcsordulásra (Buffer Overflow) ad lehetőséget. � Ez akkor is sérülékenység, ha senki nem tört még be rajta keresztül, vagy csak az alkalmazás megbénítására (Denial of Sevice, Do. S) lehet használni. � Persze a súlyossága egészen más … 18 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

0 -day sérülékenységek I. � Olvasd: Zéró-day = olyan hiba, melyre a gyártó még nem adott ki javítást. � Különösen nagy veszélyt jelenthetnek, elterejdtségüktől és kihasználhatóságuktól függően. �Hogyan lehet felfedezni őket? Pl. : Fuzzing �Hogyan védekezhetünk akkor ellenük? Pl. : rétegzett védelemmel. 19 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

0 -day sérülékenységek II. � Az etikus hackerek először a gyártót értesítik, ha ilyenre bukkannak. � A nem etikus hackerek kihasználják őket, vagy a feketepiacon kereskednek velük. � A biztonság értékelésekor számolni kell a létezésükkel. 20 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Fenyegetés (Threat) I. �Veszély, azaz olyan személy vagy körülmények együttese, mely biztonsági esemény okozója lehet. �Katasztrófa (árvíz, tűz, elhagyott biztonsági mentés) vagy támadó (pl. hacker kívülről, belső alkalmazott, vagy robot). �Legalább olyan fontos ismerni, mint a sérülékenységeket, pl. : milyen erős, mi a motivációja? 21 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Fenyegetés (Threat) II. �APT = Advanced Persistent Threat (magas szintű állandó fenyegetés) -> pl. kormányok titkosszolgálatai � 2010. Stuxnet féreg az iráni atomlétesítmények ellen � 2011. szept. Duqu (a Crysys Lab elemezte) � 2012. május Flame … 22 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Fenyegetések típusai I. �Külső fenyegetések (External Threats): A támadónak nincs semmilyen hozzáférése a rendszer belső erőforrásihoz, csak a kívülről publikusan elérhető információkat, szolgáltatásokat látja. Pl. idegen hacker. 23 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Fenyegetések típusai II. � Belső fenyegetések (Internal Threats): A támadó hozzáfér bizonyos belső erőforrásokhoz, pl. tipikusan egy felhasználói fiókhoz, belső hálózathoz vagy csupán a biztonsági eljárások gyakorlatához. A támadó célja lehet jogosultságának kiterjesztése (Privilage Escalation), azaz, hogy privilegizált accunthoz is hozzáférést szerezzen. Pl: alkalmazottak, korábbi – rossz esetben sértődött – alkalmazottak, szerződéses partnerek. 24 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

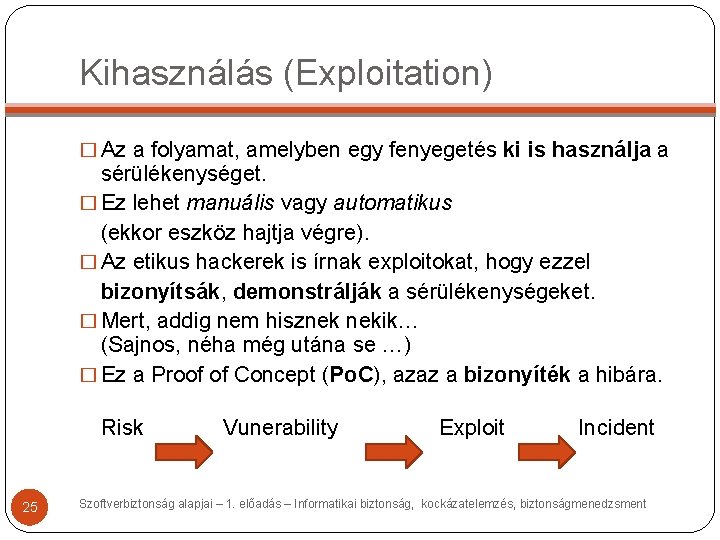

Kihasználás (Exploitation) � Az a folyamat, amelyben egy fenyegetés ki is használja a sérülékenységet. � Ez lehet manuális vagy automatikus (ekkor eszköz hajtja végre). � Az etikus hackerek is írnak exploitokat, hogy ezzel bizonyítsák, demonstrálják a sérülékenységeket. � Mert, addig nem hisznek nekik… (Sajnos, néha még utána se …) � Ez a Proof of Concept (Po. C), azaz a bizonyíték a hibára. Risk 25 Vunerability Exploit Incident Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Malware I. Malicious Software = Rosszindulatú kód, szoftver �Vírus (általában fájlhoz kötődő kártevő) �Féreg (a vírussal szemben önállóan terjed) �Trójai (más hasznos programnak adja ki magát) �Rootkit (a rendszerben láthatatlanul megbúvó, egy támadónak emelt jogokat biztosító eszközök, melyek pl. hátsóajtót /Backdoor/ nyitnak a támadónak. ) �Kémprogram (Spyware) 26 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Malware II. �Ransomware (váltságdíjat követelő program) �Aggresszív reklámprogram (Adware) �Billentyűzetfigyelő (Keylogger) �Betárcsázó (Dialer) �Bot (támadó által irányított zombi-gépek hálózatának (botnet) kliens programja). Célja, pl. : �további malwerek terjesztése (akár megrendelésre is!) �kémkedés �spam (levélszemét) küldése �DDo. S (Distributed Denial of Service) támadás �számítások (jelszótörés, Bit. Coin bányászat, stb. ) 27 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Védelmi kontrollok (Controls) vagy mechanizmusok (Mechanisms) �Olyan eszköz, cselekedet, eljárás vagy technika, mely megszünteti vagy csökkenti a sérülékenységeket. �Más elnevezések: Defense, Safeguard, Countermeasure Pl. : �tűzfal (Firewall), �biztonsági mentés (Security Backup), �biztonság-tudatossági képzés (Security Awarness Training), �titkosítás (Encryption), stb. 28 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Védelmi kontrollok (Controls) vagy mechanizmusok (Mechanisms) � Általában a sérülékenységeket, és az általuk hordozott kockázatot teljesen megszüntetni nem lehet. � Ezért a jelszó: csillapítani (mitigate), csillapítani … 29 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Kockázatelemzés és belőle fakadó biztonsági döntések � A kockázatok mindennaposak. � De, például mindig bezárod-e �a lakásod/szobád ajtaját? �a kocsid ajtaját? A hétköznapi életben sokszor nagy magabiztossággal, szinte észrevétlenül hozunk kockázatelemzésen alapuló döntéseket. 30 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Kockázatelemzés és belőle fakadó biztonsági döntések � Milyen alapon hozzuk döntéseinket? �Szabály alapú (Rule-based) döntések �Ha nem tartod be a biztonsági szabályzatot, elbocsáthatnak. �Relatív döntések �Mivel a szomszédom/barátom/mindenki más zárva tartja a kertkaput, én is. �Racionális, tényeken alapuló döntések �Felmérve a kockázatot, nem zárom be a kocsim ajtaját, mert úgy is itt vagyunk kint a barátom udvarán. 31 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Kockázatelemzés � A IT biztonsági kockázatelemzés, sok szempontból hasonló a mindennapi és az üzleti kockázatelemzéshez. � Számos kidolgozott különböző módszertan van rá. � Lehet �quantitatív: számszerűsíthető mindent számokra fordít le, vagy �qualitatív: nem számszerűsíthető prioritásokat fogalmaz meg. 32 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Kockázatelemzés �Ugyanakkor az informatika területén messze nincs annyi adat és tapasztalat, mint pl. az életbiztosításokhoz. �A fenyegetések és sérülékenységek gyorsan változnak. �Vitatott, hogy mennyi időt, energiát kell/érdemes kockázatelemzésre fordítani. 33 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

A védekezés folyamata 1. 2. 3. 4. 5. 6. Értékek azonosítása, (Identication of Assets) Kockázatelemzés (Risks Analysis) A biztonsági szabályzat meghatározása A védelmi mechanizmusok implementálása A védelem monitorozása Helyreállítás támadások után (Recovery) S a tapasztalatok fényében kezdhetjük az egészet elölről. 34 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Összefoglalás � 100%-os biztonság nincs. �Csillapítani, csillapítani… �Mindig kockázatarányos védelemre van szükség. �A kockázatok felmérése után mérlegelni, egyensúlyozni kell: �a biztonsági szint, �az erőforrások (nem csak pénz!) és �a használhatóság között. 35 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Összefoglalás II. � Az igazán jó védelem a lehetőségekről kell, hogy szóljon, � nem csak a lehetséges támadások, kockázatok tekintetében, � hanem az alkalmazható védelmi mechanizmusokat illetően is. � Számos megoldás van vagy összerakható, � Ami nehézzé teszi a védekezést: �egyenszilárdságra kell törekedni (láncszemek), �a kockázatok és a rendszer dinamikus változása. 36 Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Hivatkozások 1. 2. 3. 4. 5. 37 W. A. Conklin, G. White, D. Williams, Ch. Cothren, R. Davis, Comp. TIA Security+ All-in-One Exam Guide, Mc. Graw-Hill Osborne, 2011. B. D. Payne, W. K. Edwards, A Brief Introduction to Usable Security http: //www. cc. gatech. edu/~keith/pubs/ieee-introusable-security. pdf. Richard E. Smith, Elementary Information Security, Jones & Bartlett Learning, 2011. Virrasztó Tamás, Titkosítás és adatrejtés: Biztonságos kommunikáció és algoritmikus adatvédelem, Net. Academia Kft. , Budapest, 2004. Information Security and Risk Management in Context, Washington University, https: //www. coursera. org/course/inforiskman. Szoftverbiztonság alapjai – 1. előadás – Informatikai biztonság, kockázatelemzés, biztonságmenedzsment

Gazati

Gazati Eli eli lama azavtani analiza pjesme

Eli eli lama azavtani analiza pjesme Ligeti perje

Ligeti perje Kazuár tojás

Kazuár tojás Gyümölcsök csoportosítása

Gyümölcsök csoportosítása Eli kaminsky

Eli kaminsky Anna y reed and eli weaver

Anna y reed and eli weaver Anak asuh imam eli adalah

Anak asuh imam eli adalah Eli np

Eli np Chapter 7 balancing nationalism and sectionalism

Chapter 7 balancing nationalism and sectionalism Puolustusmekanismit eli defenssit

Puolustusmekanismit eli defenssit Marco eli chereze

Marco eli chereze Números complexos

Números complexos Eli rivkin

Eli rivkin Francis cabot lowell invention

Francis cabot lowell invention Lessons from eli

Lessons from eli Pençe eli

Pençe eli Eli ghazel

Eli ghazel Eli tomac 2019

Eli tomac 2019 Anna y. reed and eli weaver

Anna y. reed and eli weaver Eli pilkku

Eli pilkku Ilmari karimies

Ilmari karimies Eli weaver human services

Eli weaver human services Eli madagascar

Eli madagascar Eli whitney invents the cotton gin

Eli whitney invents the cotton gin Phasor relationship for circuit elements

Phasor relationship for circuit elements Eli weaver counseling

Eli weaver counseling Eli program

Eli program Pdf merge online

Pdf merge online 1851

1851 Eli whitney

Eli whitney Return from babylon

Return from babylon Eli 1010 spectrum

Eli 1010 spectrum Eli

Eli Eflow ocr

Eflow ocr Eli waxman

Eli waxman Eli the ice man

Eli the ice man Eli whitney

Eli whitney