1 Yonel GRUSSON 2 Modle TCPIP et INTERNET

- Slides: 128

1

Yonel GRUSSON 2 Modèle TCP/IP et INTERNET

Plan Présentation générale Ø De TCP/IP ØOSI et TCP/IP ØPile de protocoles TCP/IP Ø Des organismes de gestion. L’adressage Ø Avec la norme IPv 4 Ø Aperçu de la norme IPv 6 Yonel GRUSSON 3

Plan Le protocole réseau IP Ø Présentation Ø Structure du Datagramme IP Ø Le Routage IP Le protocole de transport TCP Ø Structure du message TCP Ø La connexion TCP Yonel GRUSSON 4

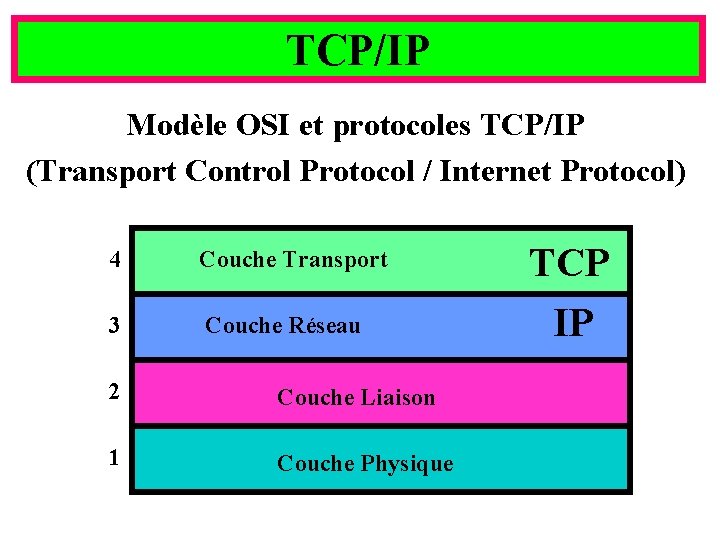

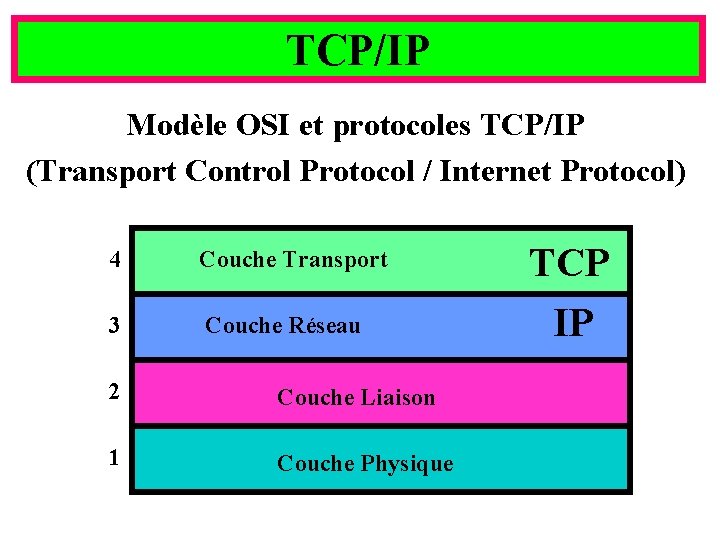

TCP/IP Modèle OSI et protocoles TCP/IP (Transport Control Protocol / Internet Protocol) Yonel GRUSSON 4 Couche Transport 3 Couche Réseau 2 Couche Liaison 1 Couche Physique TCP IP 5

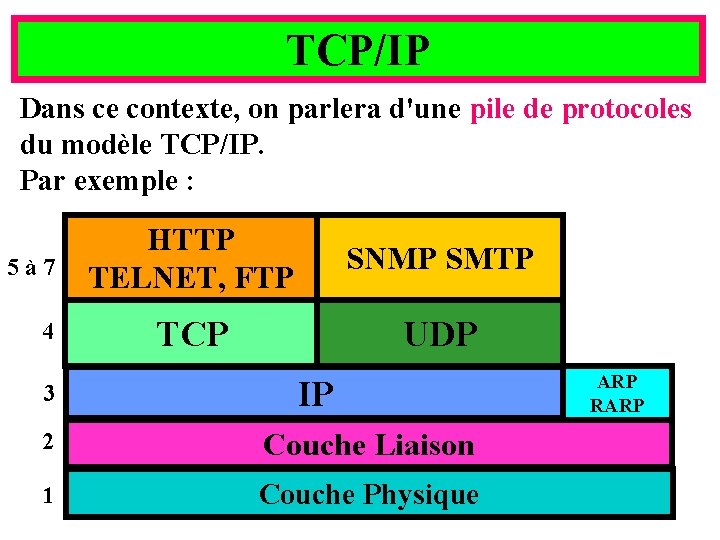

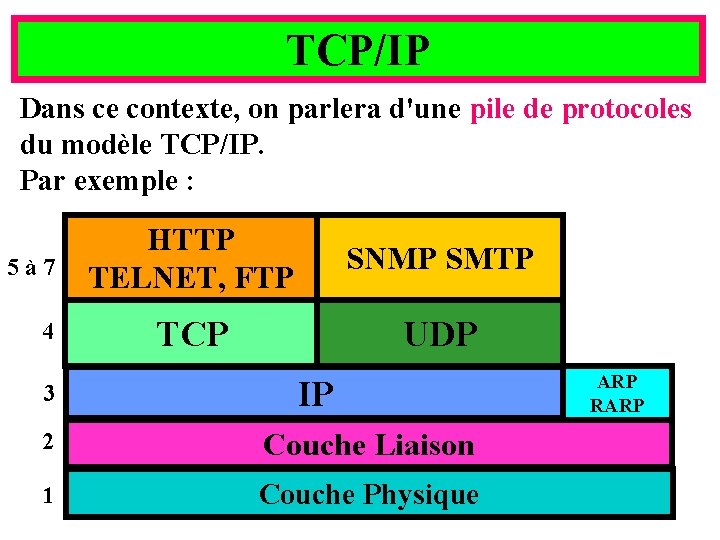

TCP/IP Dans ce contexte, on parlera d'une pile de protocoles du modèle TCP/IP. Par exemple : 5à 7 4 3 HTTP TELNET, FTP SNMP SMTP TCP UDP IP 2 Couche Liaison 1 Couche Physique Yonel GRUSSON ARP RARP 6

TCP/IP Il existe en fait une famille de protocoles liés à TCP/IP (quelques exemples) : • TELNET pour les connexion à distance en émulation VT (Virtual Terminal) • FTP (File Transfer Protocol) pour le transfert de fichiers. • SMTP (Simple Mail Transfer Protocol) pour la messagerie électronique. • SNMP : (Simple Network Management Protocol) pour l'administration à distance. Yonel GRUSSON 7

TCP/IP • • ARP (Adress Resolution Protocol) Permet de faire la correspondance entre les adresses logiques et les adresses physique (MAC) - Type = 806 RARP (Reverse Adress Resolution Protocol) Correspondance Adresse physique / adresse logique - Type = 8035 Yonel GRUSSON 8

TCP/IP UDP (User Datagram Protocol) Protocole équivalent à TCP mais en mode non connecté (Datagramme). Livraison non fiabilisée (pas de garantie d'arrivée, pas de contrôle de flux ni du séquencement…) Yonel GRUSSON 9

La Gestion d'Internet Le réseau Internet est géré par l'ICANN (Internet Corporation for Assigned Names and Numbers) organisation de droit privé (droit californien) à but non lucratif créé en 1998. De par ses statuts elle doit : • Coordonner les éléments techniques pour préserver la connectivité universelle des réseaux. Yonel GRUSSON 10

La Gestion d'Internet De par ses statuts elle doit : • Allouer et gérer l'espace des adresses IP • Attribuer des identificateurs de protocole • Gérer les noms de domaine de premier niveau pour les codes génériques (. com, . net, etc. ) et nationaux (. fr, . it, etc. ) • Superviser et garantir le fonctionnement du système racine DNS. Yonel GRUSSON 11

La Gestion d'Internet L'ICANN remplace et assume maintenant les fonctions assurée précédemment par l'IANA (Internet Assigned Number Authority). L'ICANN est dirigé par un comité directeur de 19 membres élus. Les principales composantes de l'ICANN : • Le DNSO (Domain Name Supporting Organization) qui traite des noms de domaines. Yonel GRUSSON 12

La Gestion d'Internet Les principales composantes de l'ICANN : • L'ASO (Address Supporting Organization) qui s'occupe des adresses IP. Elle délègue la gestion des adresses IP à divers organismes : ü RIPE NCC (Réseaux IP Européens - Network Coordination Center) pour l'Europe, Moyen. Orient, Afrique du Nord ü APNIC (Asia-Pacific Net. Work Information Center) pour l'Asie et le Pacifique Yonel GRUSSON 13

La Gestion d'Internet ü ARIN (American Registry for Internet Numbers) pour les États-Unis et le reste du monde Ces organisme délèguent à leur tour (en France, l’AFNIC -au sein de l’INRIA- gère le domaine. fr). • Le PSO (Protocol Supporting Organization) travaille sur les protocoles utilisés dans les communication sur l'Internet. PSO collabore avec les organismes qui ont définis ou fait évolués les standards (IETF, W 3 C, etc. ) et les organismes de télécommunication Yonel GRUSSON 14

La Gestion d'Internet Quelques adresses : • http: //www. icann. org • http: //www. dnso. org • http: //www. pso. icann. org • http: //www. aso. icann. org • http: //www. ietf. org (Internet Engineering Task Force) • http: //www. afnic. fr • Pour obtenir les RFC : • ftp: //ftp. inria. fr • http: //abcdrfc. free. fr (traduction française) Yonel GRUSSON 15

L'adressage IP (IPv 4) La norme IPv 4, bientôt remplacée par IPv 6, a connu de nombreuses évolutions : Ø Une application "Classfull" de la norme. Puis devant les limites de ce type d'adressage, Ø Le Sub. Netting (sous-réseaux) Ø La technique CIDR (Classless Internet Domain Routing) Ø La technique VLSM (Variable Length Subnetwork Mask) Yonel GRUSSON 16

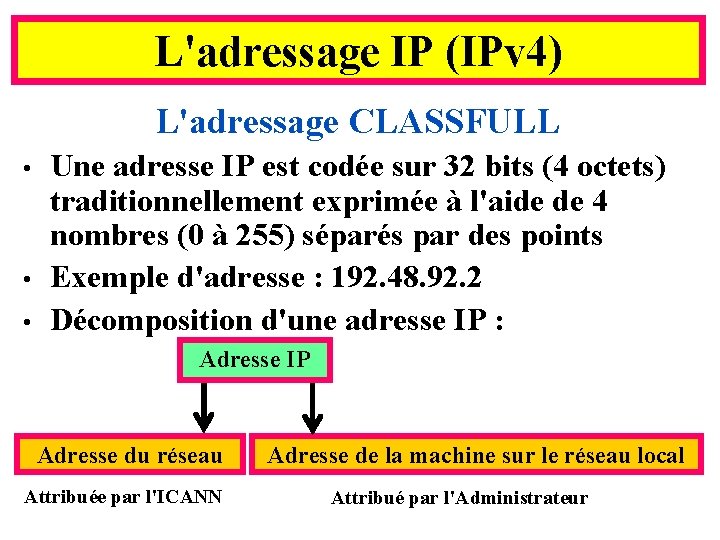

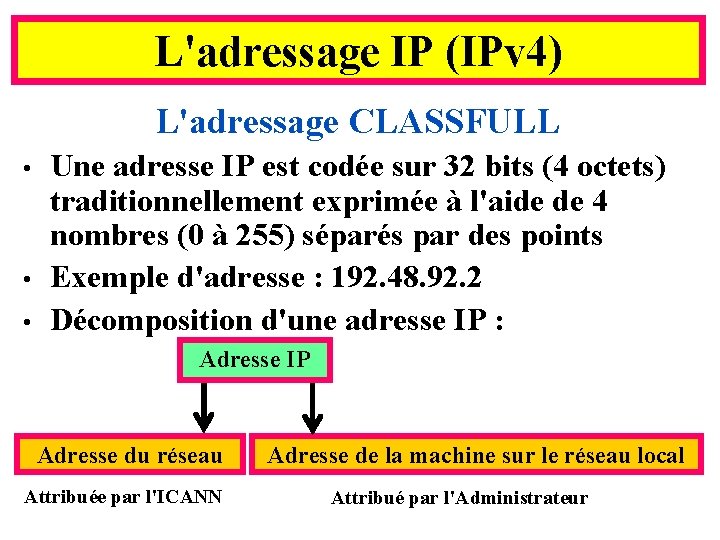

L'adressage IP (IPv 4) L'adressage CLASSFULL • • • Une adresse IP est codée sur 32 bits (4 octets) traditionnellement exprimée à l'aide de 4 nombres (0 à 255) séparés par des points Exemple d'adresse : 192. 48. 92. 2 Décomposition d'une adresse IP : Adresse IP Adresse du réseau Attribuée par l'ICANN Yonel GRUSSON Adresse de la machine sur le réseau local Attribué par l'Administrateur 17

L'adressage IP (IPv 4) Les réseaux sont catalogués en 5 classes : Yonel GRUSSON 18

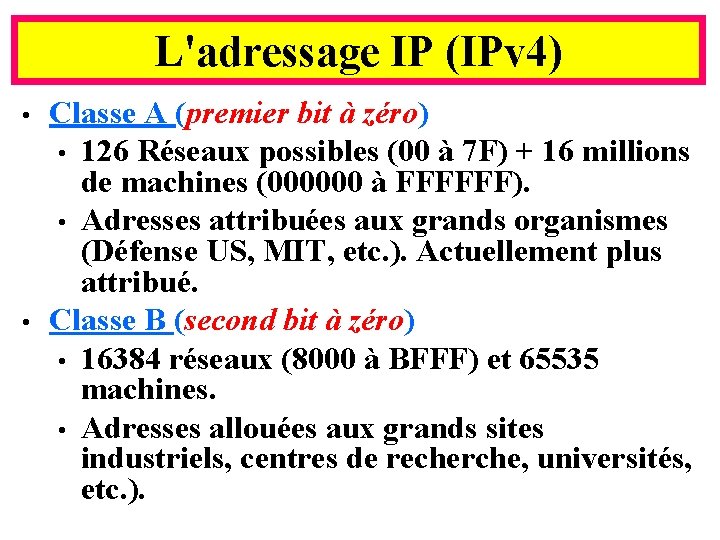

L'adressage IP (IPv 4) • • Classe A (premier bit à zéro) • 126 Réseaux possibles (00 à 7 F) + 16 millions de machines (000000 à FFFFFF). • Adresses attribuées aux grands organismes (Défense US, MIT, etc. ). Actuellement plus attribué. Classe B (second bit à zéro) • 16384 réseaux (8000 à BFFF) et 65535 machines. • Adresses allouées aux grands sites industriels, centres de recherche, universités, etc. ). 19 Yonel GRUSSON

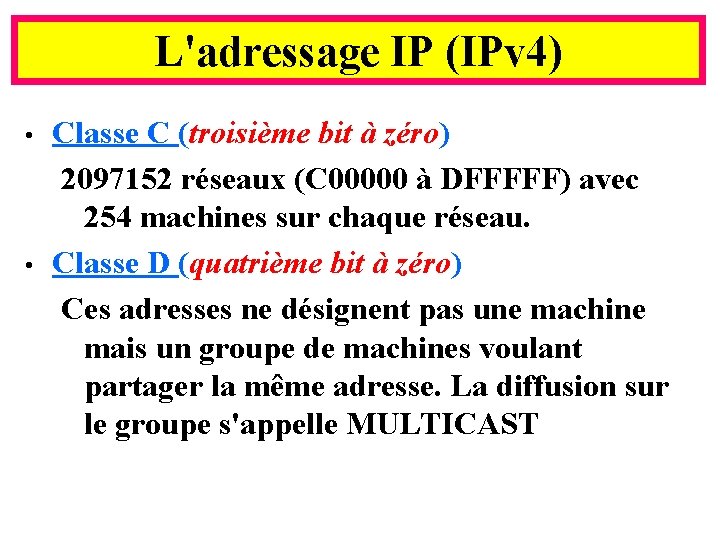

L'adressage IP (IPv 4) • • Classe C (troisième bit à zéro) 2097152 réseaux (C 00000 à DFFFFF) avec 254 machines sur chaque réseau. Classe D (quatrième bit à zéro) Ces adresses ne désignent pas une machine mais un groupe de machines voulant partager la même adresse. La diffusion sur le groupe s'appelle MULTICAST Yonel GRUSSON 20

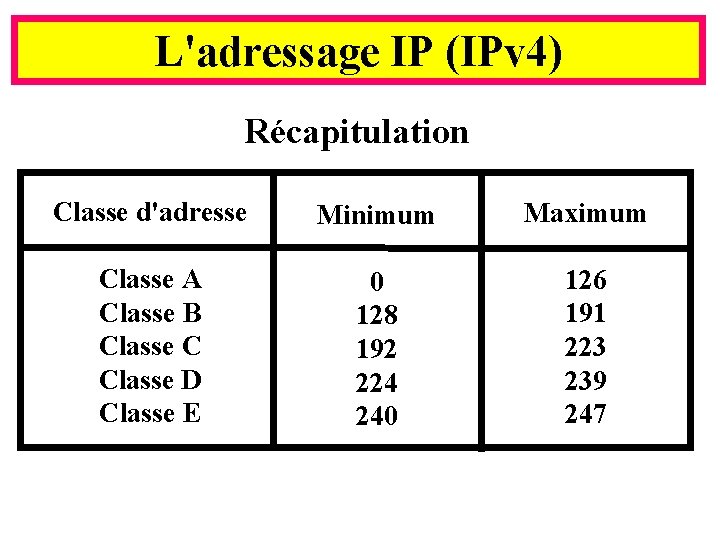

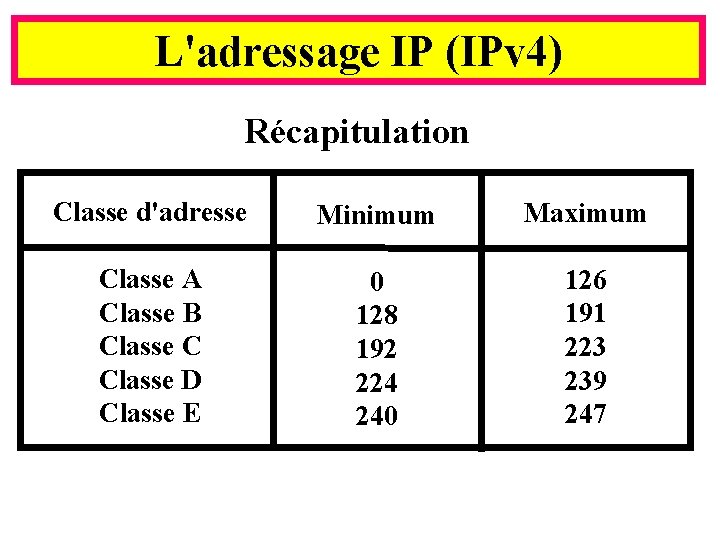

L'adressage IP (IPv 4) Récapitulation Classe d'adresse Minimum Maximum Classe A Classe B Classe C Classe D Classe E 0 128 192 224 240 126 191 223 239 247 Yonel GRUSSON 21

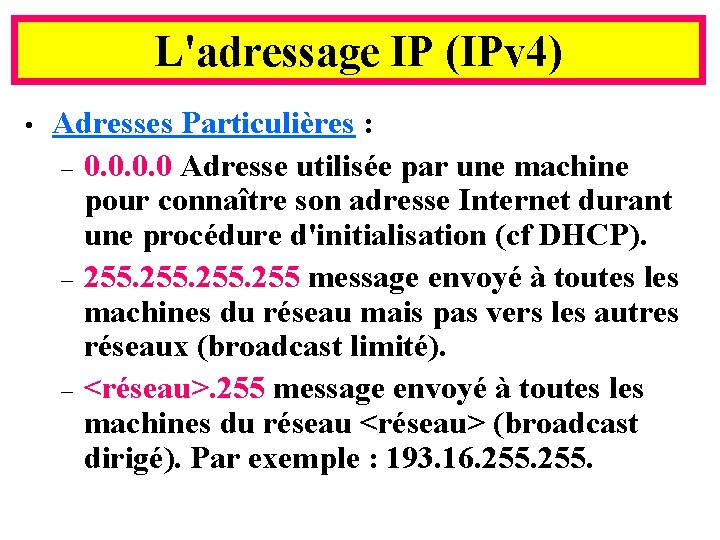

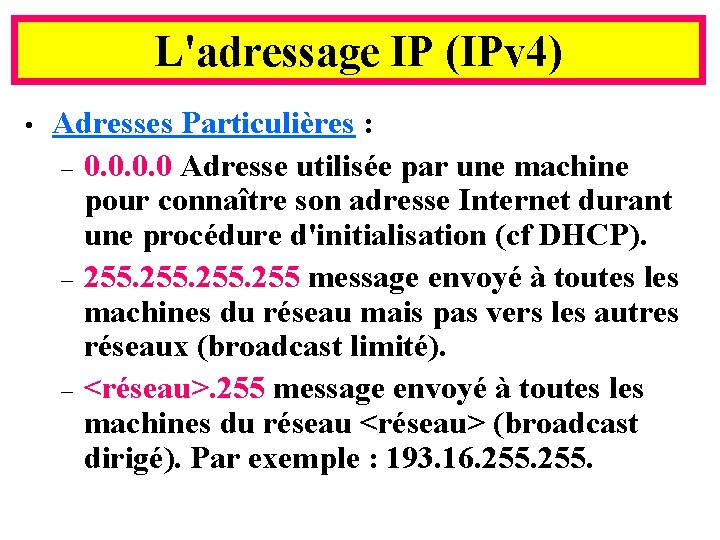

L'adressage IP (IPv 4) • Adresses Particulières : – 0. 0 Adresse utilisée par une machine pour connaître son adresse Internet durant une procédure d'initialisation (cf DHCP). – 255 message envoyé à toutes les machines du réseau mais pas vers les autres réseaux (broadcast limité). – <réseau>. 255 message envoyé à toutes les machines du réseau <réseau> (broadcast dirigé). Par exemple : 193. 16. 255. Yonel GRUSSON 22

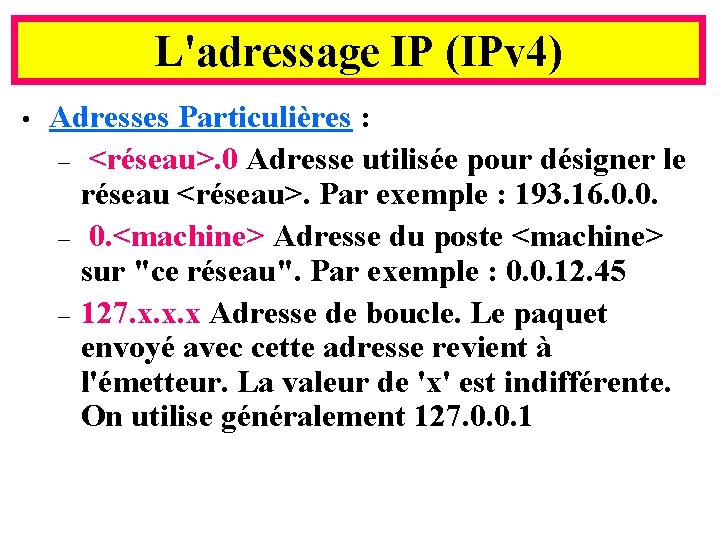

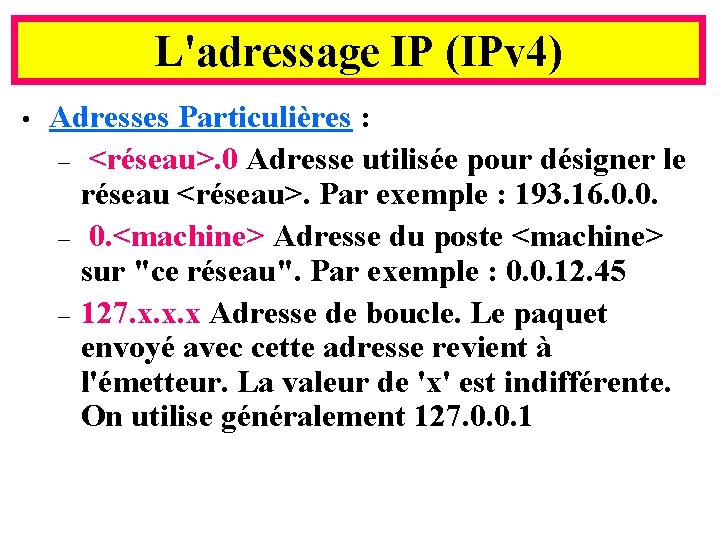

L'adressage IP (IPv 4) • Adresses Particulières : – <réseau>. 0 Adresse utilisée pour désigner le réseau <réseau>. Par exemple : 193. 16. 0. 0. – 0. <machine> Adresse du poste <machine> sur "ce réseau". Par exemple : 0. 0. 12. 45 – 127. x. x. x Adresse de boucle. Le paquet envoyé avec cette adresse revient à l'émetteur. La valeur de 'x' est indifférente. On utilise généralement 127. 0. 0. 1 Yonel GRUSSON 23

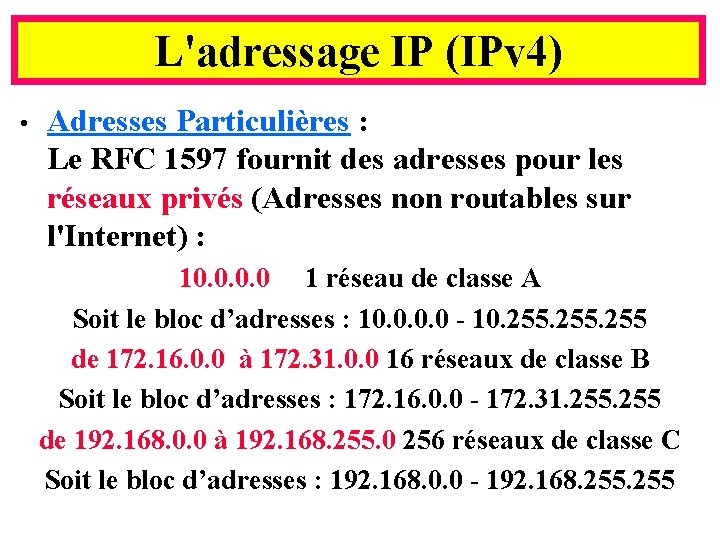

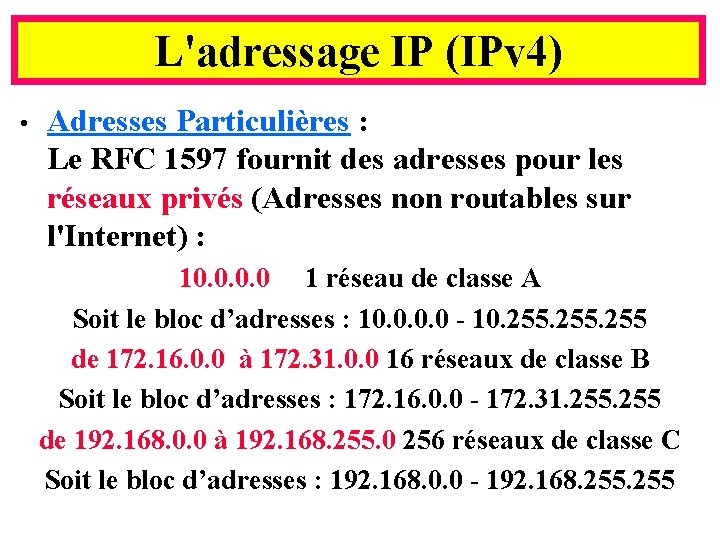

L'adressage IP (IPv 4) • Adresses Particulières : Le RFC 1597 fournit des adresses pour les réseaux privés (Adresses non routables sur l'Internet) : 10. 0 1 réseau de classe A Soit le bloc d’adresses : 10. 0 - 10. 255 de 172. 16. 0. 0 à 172. 31. 0. 0 16 réseaux de classe B Soit le bloc d’adresses : 172. 16. 0. 0 - 172. 31. 255 de 192. 168. 0. 0 à 192. 168. 255. 0 256 réseaux de classe C Soit le bloc d’adresses : 192. 168. 0. 0 - 192. 168. 255 Yonel GRUSSON 24

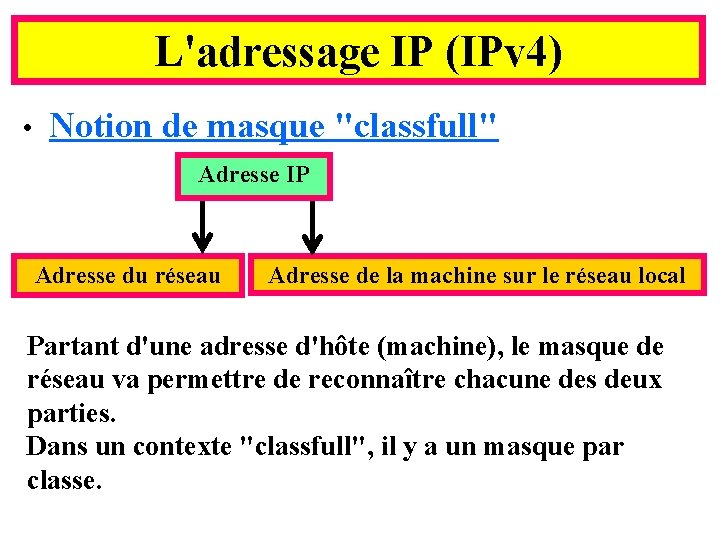

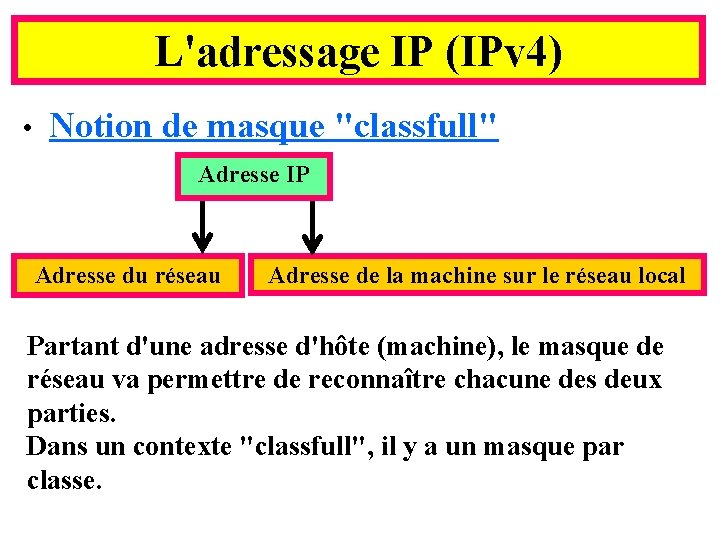

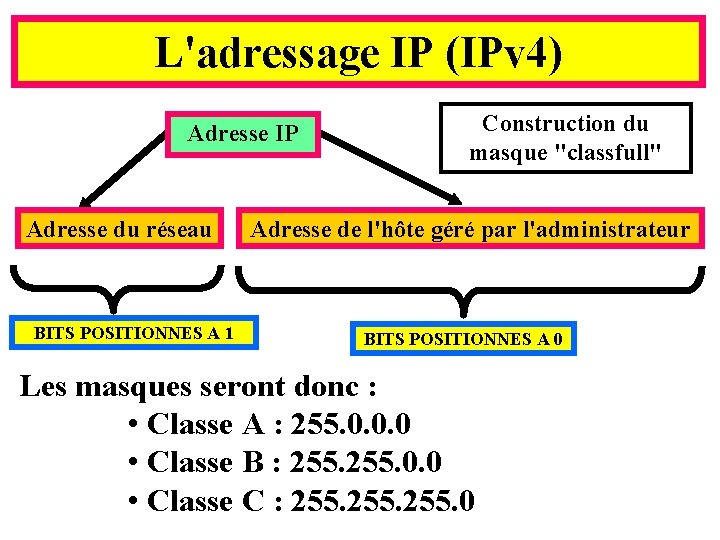

L'adressage IP (IPv 4) • Notion de masque "classfull" Adresse IP Adresse du réseau Adresse de la machine sur le réseau local Partant d'une adresse d'hôte (machine), le masque de réseau va permettre de reconnaître chacune des deux parties. Dans un contexte "classfull", il y a un masque par classe. Yonel GRUSSON 25

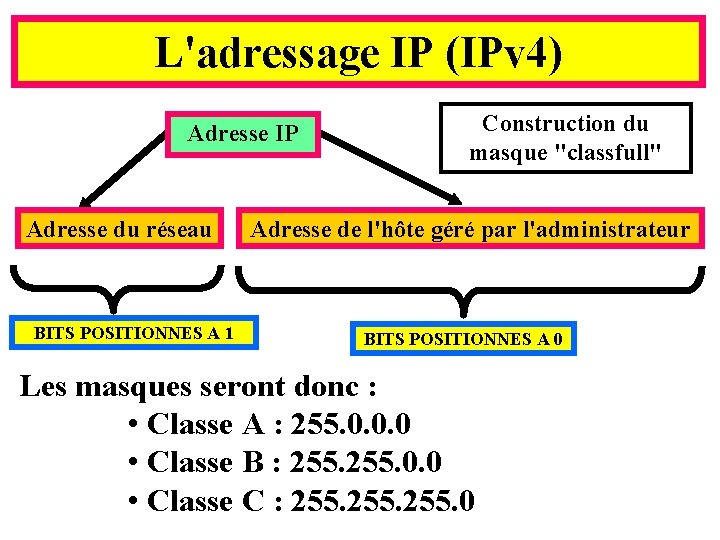

L'adressage IP (IPv 4) Adresse IP Adresse du réseau BITS POSITIONNES A 1 Construction du masque "classfull" Adresse de l'hôte géré par l'administrateur BITS POSITIONNES A 0 Les masques seront donc : • Classe A : 255. 0. 0. 0 • Classe B : 255. 0. 0 • Classe C : 255. 0 Yonel GRUSSON 26

L'adressage IP (IPv 4) Remarque importante : Avec le protocole IP, contrairement à l'adresse IP, LE MASQUE NE CIRCULE PAS sur le réseau (voir trame IP). Il est connu par les hôtes et les différents routeurs situés sur le ou les réseaux. Le masque se déduit du premier octet. Yonel GRUSSON 27

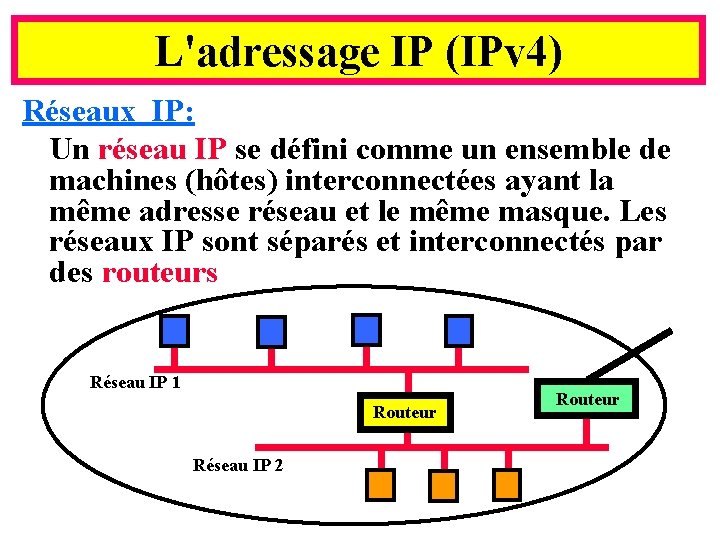

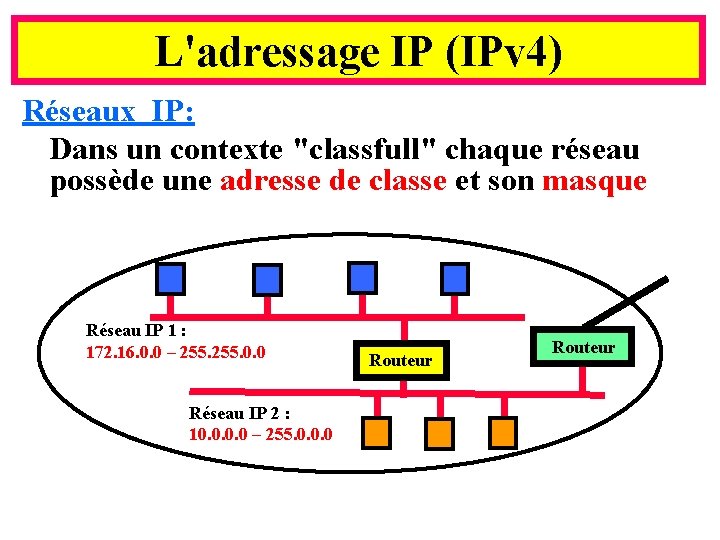

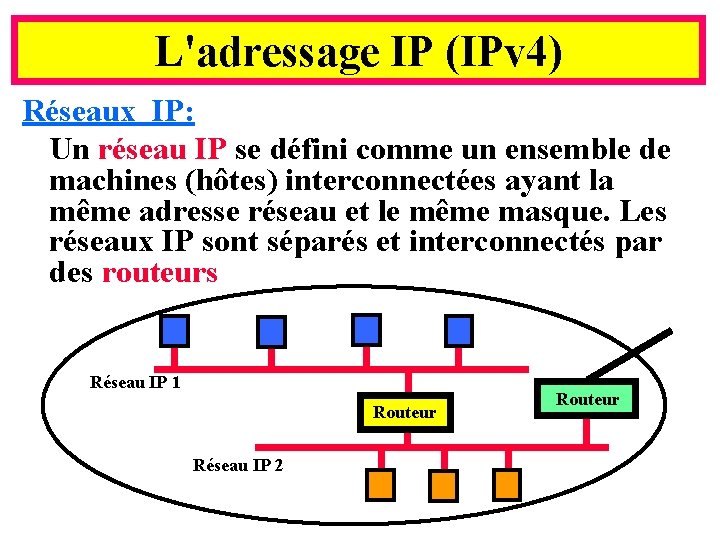

L'adressage IP (IPv 4) Réseaux IP: Un réseau IP se défini comme un ensemble de machines (hôtes) interconnectées ayant la même adresse réseau et le même masque. Les réseaux IP sont séparés et interconnectés par des routeurs Réseau IP 1 Routeur Réseau IP 2 Yonel GRUSSON 28

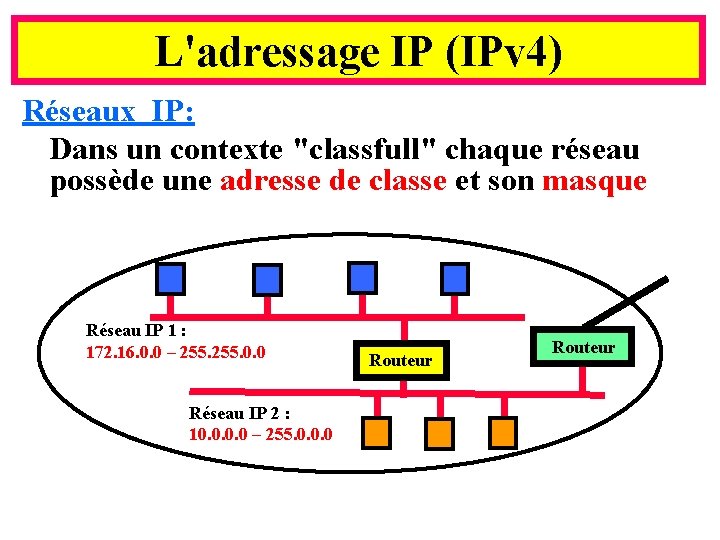

L'adressage IP (IPv 4) Réseaux IP: Dans un contexte "classfull" chaque réseau possède une adresse de classe et son masque Réseau IP 1 : 172. 16. 0. 0 – 255. 0. 0 Routeur Réseau IP 2 : 10. 0 – 255. 0. 0. 0 Yonel GRUSSON 29

L'adressage IP (IPv 4) Réseaux IP : Sur un réseau local on créera des réseaux IP pour : • des raisons d’optimisation du trafic : Un réseau IP formera au moins un domaine de collision. La diffusion ARP et DHCP se fait sur le réseau IP de l’émetteur. • des raisons de sécurité : La fonction routage peut être associé à des fonctions de filtrage (proxy, firewall, filtre, …) Yonel GRUSSON 30

L'adressage IP (IPv 4) Limites du "classfull" L'utilisation stricte du "classfull" a très rapidement atteint ses limites : • Le stock d'adresses publiques fut rapidement épuisé. • Pour les très grands réseaux, le nombre d'adresses privées est insuffisants. • Gaspillage d'adresses ; Avec une adresse de classe C, 253 hôtes, pour parfois un nombre d'hôtes inférieur. Yonel GRUSSON 31

L'adressage IP (IPv 4) Le Sub. Netting (sous-réseau) L'administrateur d'un LAN est maître de sa codification. Il peut s'il le désire créer diviser une adresse "classfull" en sous-réseaux dans la partie qui lui revient. L'adresse IP d’un hôte sera alors l’association de 3 adresses : – Adresse du réseau – Adresse du Sous-réseau – Adresse de la machine sur le sous-réseau Yonel GRUSSON 32

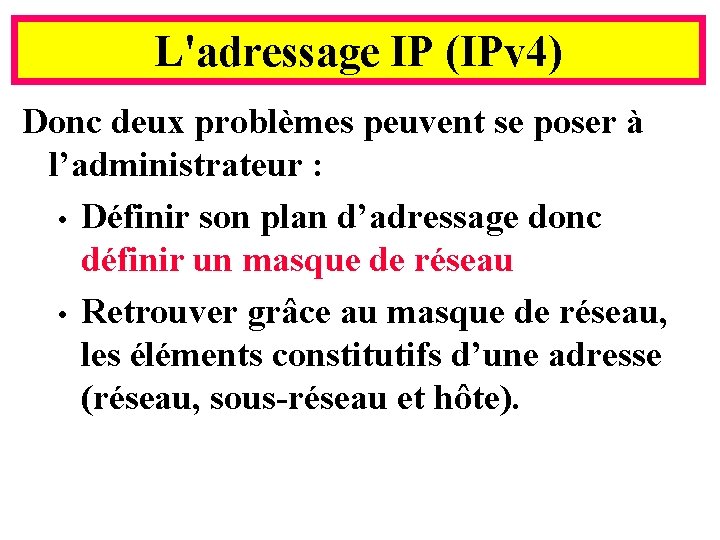

L'adressage IP (IPv 4) Donc deux problèmes peuvent se poser à l’administrateur : • Définir son plan d’adressage donc définir un masque de réseau • Retrouver grâce au masque de réseau, les éléments constitutifs d’une adresse (réseau, sous-réseau et hôte). Yonel GRUSSON 33

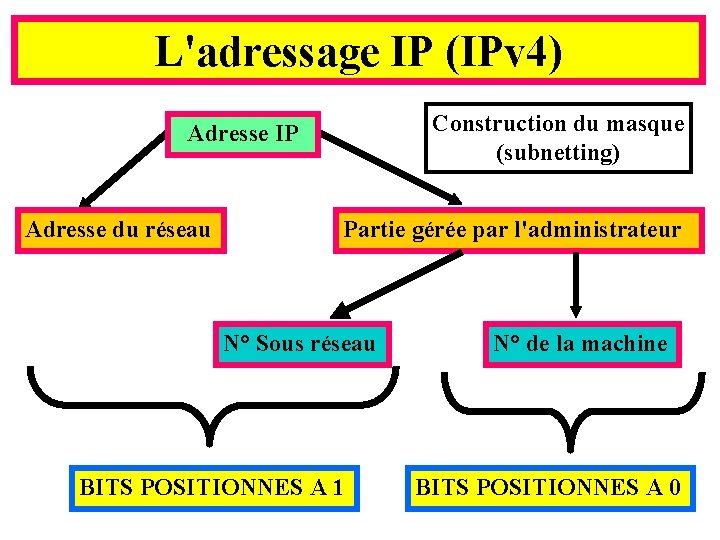

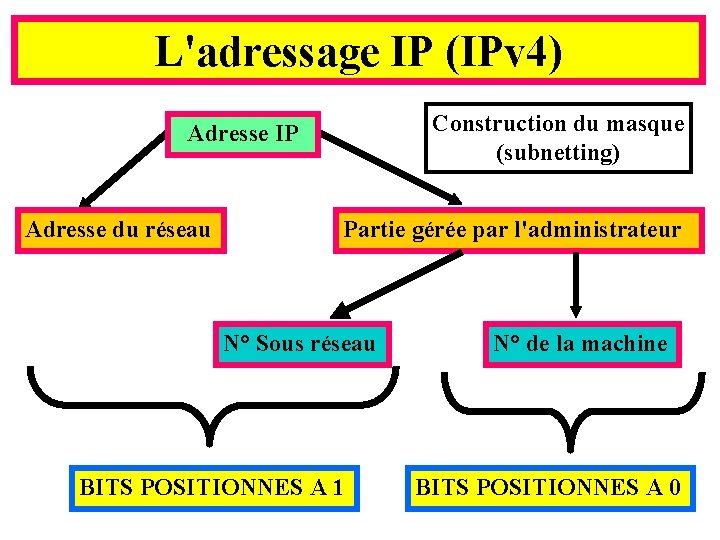

L'adressage IP (IPv 4) Construction du masque (subnetting) Adresse IP Adresse du réseau Partie gérée par l'administrateur N° Sous réseau BITS POSITIONNES A 1 Yonel GRUSSON N° de la machine BITS POSITIONNES A 0 34

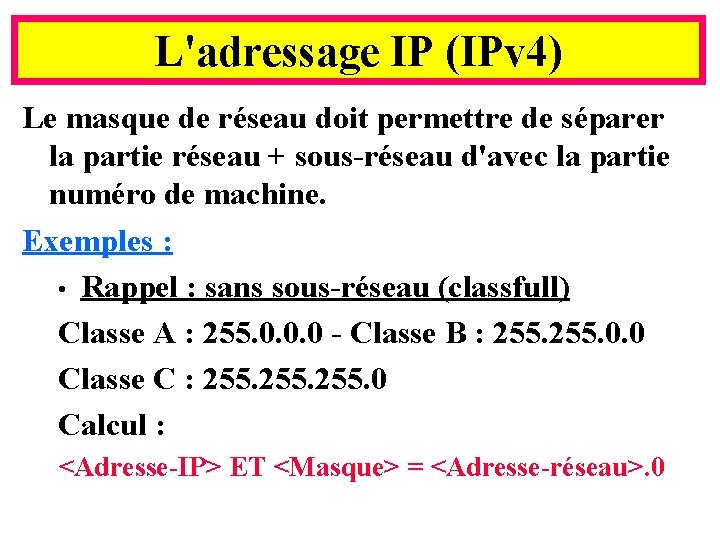

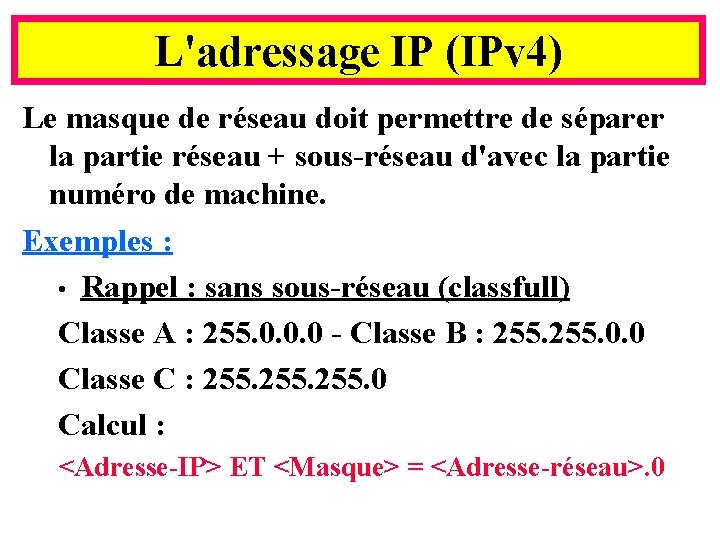

L'adressage IP (IPv 4) Le masque de réseau doit permettre de séparer la partie réseau + sous-réseau d'avec la partie numéro de machine. Exemples : • Rappel : sans sous-réseau (classfull) Classe A : 255. 0. 0. 0 - Classe B : 255. 0. 0 Classe C : 255. 0 Calcul : <Adresse-IP> ET <Masque> = <Adresse-réseau>. 0 Yonel GRUSSON 35

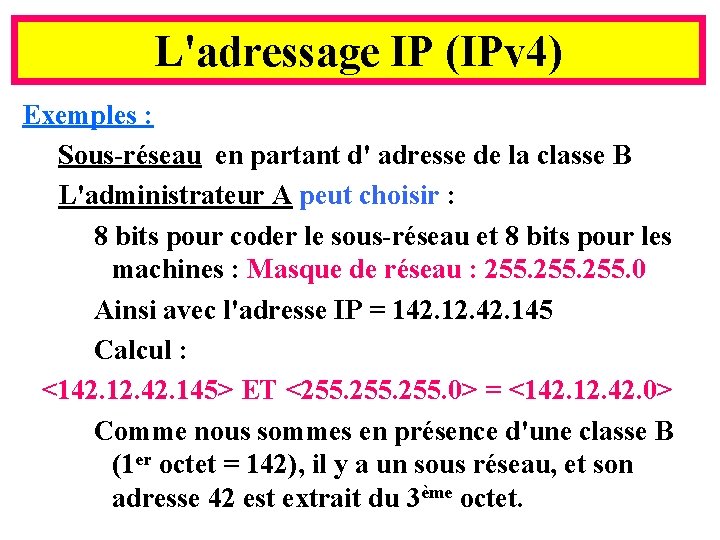

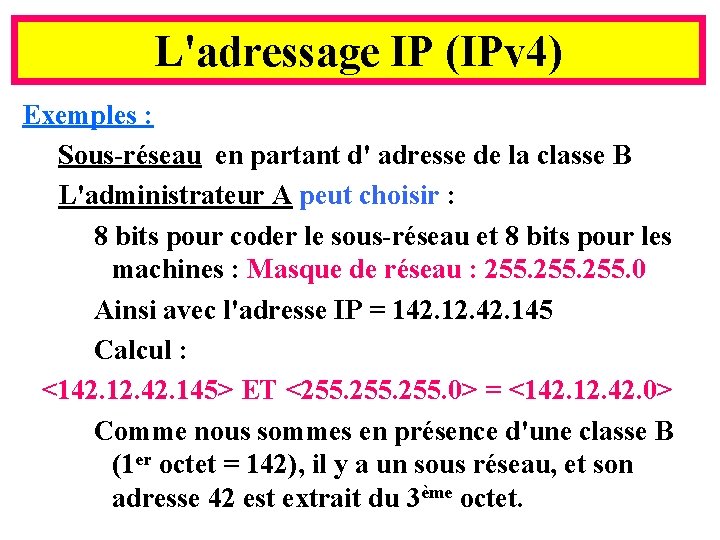

L'adressage IP (IPv 4) Exemples : Sous-réseau en partant d' adresse de la classe B L'administrateur A peut choisir : 8 bits pour coder le sous-réseau et 8 bits pour les machines : Masque de réseau : 255. 0 Ainsi avec l'adresse IP = 142. 12. 42. 145 Calcul : <142. 12. 42. 145> ET <255. 0> = <142. 12. 42. 0> Comme nous sommes en présence d'une classe B (1 er octet = 142), il y a un sous réseau, et son adresse 42 est extrait du 3ème octet. Yonel GRUSSON 36

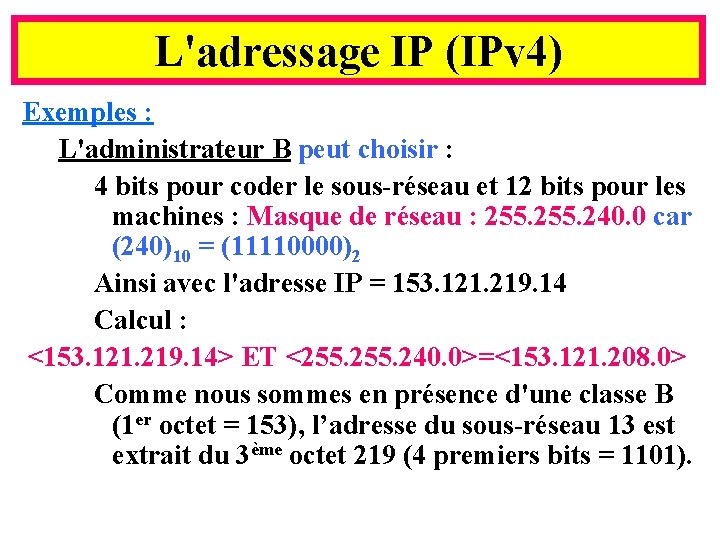

L'adressage IP (IPv 4) Exemples : L'administrateur B peut choisir : 4 bits pour coder le sous-réseau et 12 bits pour les machines : Masque de réseau : 255. 240. 0 car (240)10 = (11110000)2 Ainsi avec l'adresse IP = 153. 121. 219. 14 Calcul : <153. 121. 219. 14> ET <255. 240. 0>=<153. 121. 208. 0> Comme nous sommes en présence d'une classe B (1 er octet = 153), l’adresse du sous-réseau 13 est extrait du 3ème octet 219 (4 premiers bits = 1101). Yonel GRUSSON 37

L'adressage IP (IPv 4) La division des bits à la disposition de l'administrateur se fera selon : § Le nombre de sous-réseaux à adresser et/ou § Le nombre d'hôtes à adresser sur chaque sous-réseau en tenant compte de l'évolution de ce nombre. Yonel GRUSSON 38

L'adressage IP (IPv 4) Une convention d'écriture des adresses IP On trouve parfois l'écriture suivante des adresses IP (reprise de la notation CIDR) : 142. 12. 42. 145 / 24 - 153. 121. 219. 14 / 20 Dans cette écriture les nombres 24 (pour 255. 0) et 20 (pour 255. 240. 0) représentent le nombre de bits consacré à la codification du réseau (et sous réseau). C'est une autre façon de donner le masque. Yonel GRUSSON 39

L'adressage IP (IPv 4) La technique CIDR La méthodologie CIDR (Classless Internet Domain Routing – Routage de domaine Internet sans classe ) s'applique essentiellement à l'Internet. Devant l'expansion d'Internet 2 problèmes qui sont liés, sont apparus : § Faire face au manque d'adresses § Faire face à la taille importante des tables de routage des routeurs. Yonel GRUSSON 40

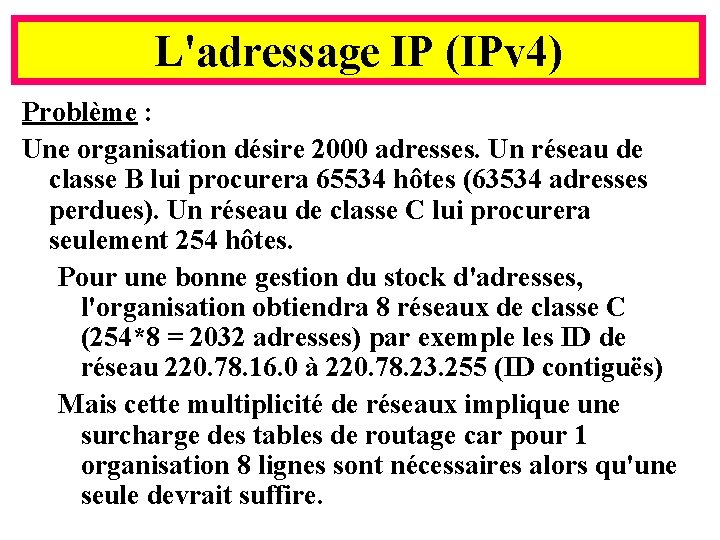

L'adressage IP (IPv 4) Problème : Une organisation désire 2000 adresses. Un réseau de classe B lui procurera 65534 hôtes (63534 adresses perdues). Un réseau de classe C lui procurera seulement 254 hôtes. Pour une bonne gestion du stock d'adresses, l'organisation obtiendra 8 réseaux de classe C (254*8 = 2032 adresses) par exemple les ID de réseau 220. 78. 16. 0 à 220. 78. 23. 255 (ID contiguës) Mais cette multiplicité de réseaux implique une surcharge des tables de routage car pour 1 organisation 8 lignes sont nécessaires alors qu'une seule devrait suffire. 41 Yonel GRUSSON

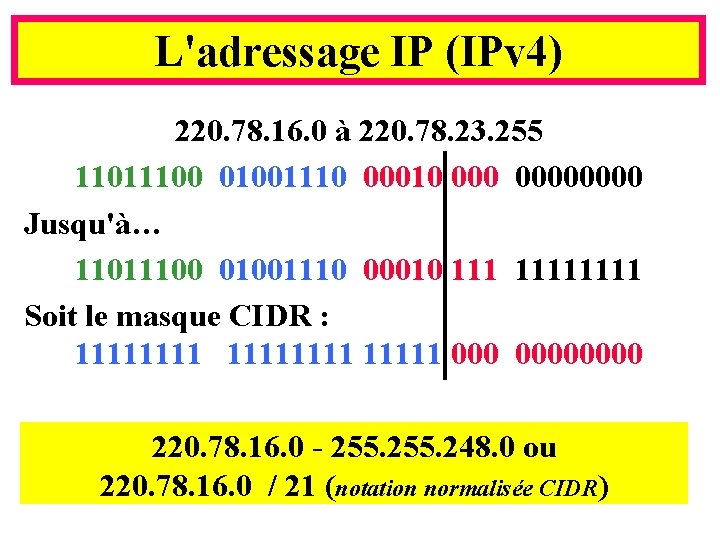

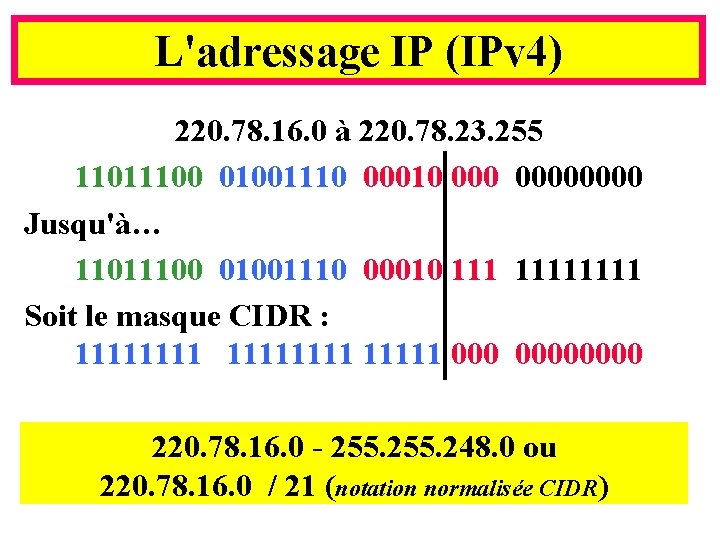

L'adressage IP (IPv 4) 220. 78. 16. 0 à 220. 78. 23. 255 11011100 01001110 000 0000 Jusqu'à… 11011100 01001110 00010 11111111 Soit le masque CIDR : 11111111 00000000 220. 78. 16. 0 - 255. 248. 0 ou 220. 78. 16. 0 / 21 (notation normalisée CIDR) Yonel GRUSSON 42

L'adressage IP (IPv 4) La technique du CIDR va permettre de remplacer ces 8 lignes par une seule. Cette entrée dans la table de routage sera : [ID Réseau la plus basse – Masque de réseau_CIDR] Entre d'autres termes, cette méthode fixe une adresse de départ et une étendue. Yonel GRUSSON 43

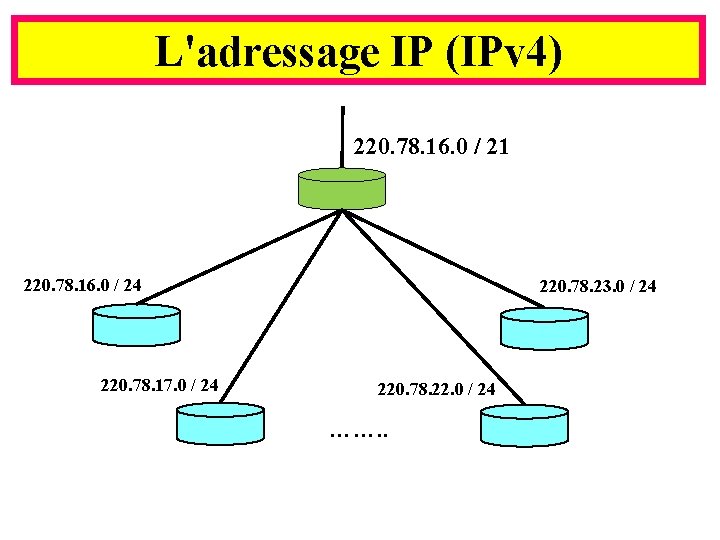

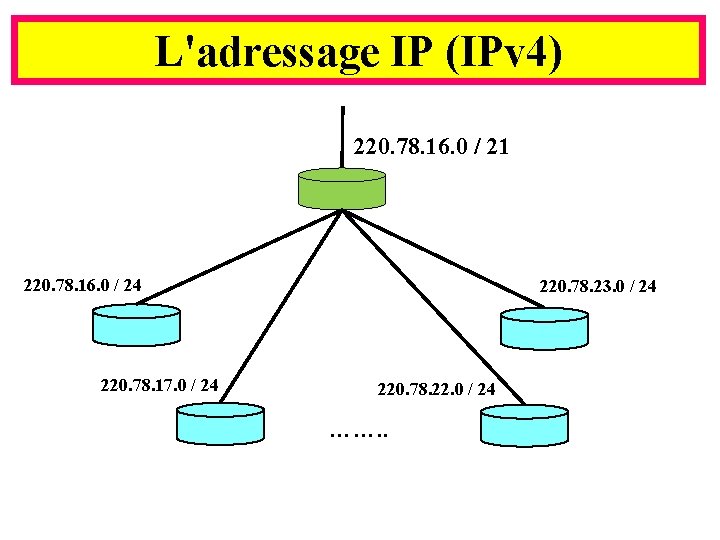

L'adressage IP (IPv 4) 220. 78. 16. 0 / 21 220. 78. 16. 0 / 24 220. 78. 17. 0 / 24 220. 78. 23. 0 / 24 220. 78. 22. 0 / 24 ……. . Yonel GRUSSON 44

L'adressage IP (IPv 4) Récapitulatif : • Le nombre de réseaux de classe C doit être une puissance N de 2 (pour 16 réseaux N = 4, par exemple) • La première adresse de classe C se termine par N zéros. De cette façon la numérotation des réseaux va de 00. . 0 à 11. . 1 (de 0000 à 1111 pour N = 4) • Le masque CIDR contient des 1 pour le préfixe commun à toutes les adresses de classe C et des 0 sur les autres positions. Yonel GRUSSON 45

L'adressage IP (IPv 4) Variable Lenght Sub. Net Mask (VLSM) VLSM est une application de la méthodologie CIDR à un réseau hiérarchique d'entreprise (bâtiment, étage, service, etc. . . ) On distingue : § Le VLSM symétrique § Le VLSM asymétrique Yonel GRUSSON 46

L'adressage IP (IPv 4) Méthodologie pour appliquer VLSM : § Dénombrer le nombre d'hôtes en tenant compte de leur évolution. § Etablir une topologie en différentes couches hiérarchique (par exemple : pays, région, ville, etc. . ) § Réserver un nombre de bits afin de décrire chaque couche et le nombre d'hôtes. § Calculer l'adresse réseau et le masque de chaque niveau hiérarchique. Yonel GRUSSON 47

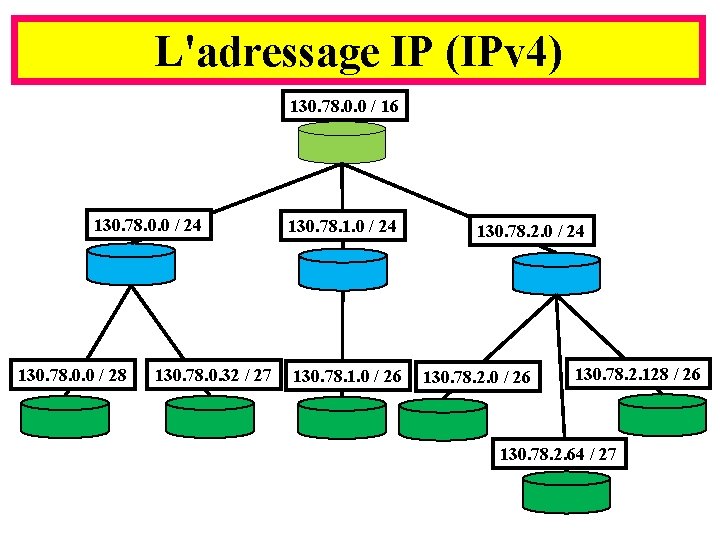

L'adressage IP (IPv 4) VLSM symétrique Avec ce découpage, le masque attribue la même taille à chaque couche. Exemple : Ø Une entreprise dispose d'un bâtiment de 3 étages : § 1 er étage : 2 services avec respectivement 10 et 20 hôtes § 2éme étage : 1 service avec 50 hôtes § 3éme étage : 3 services avec respectivement 40, 20 et 40 hôtes. Ø Nombre d'hôtes total : 160 Yonel GRUSSON 48

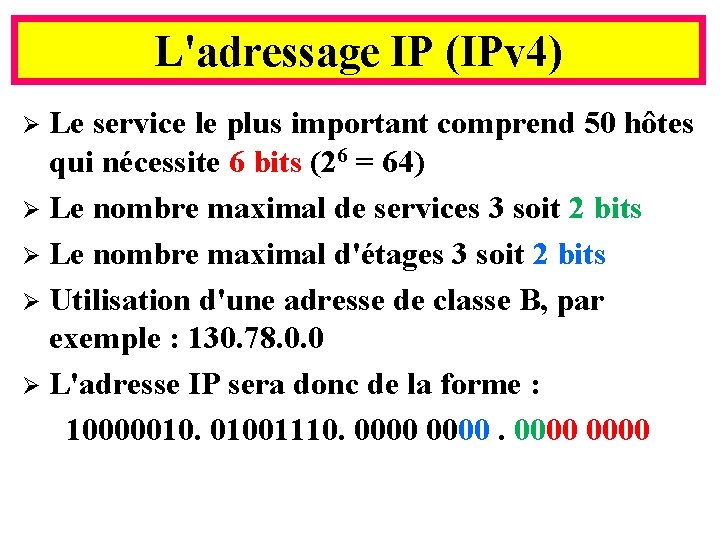

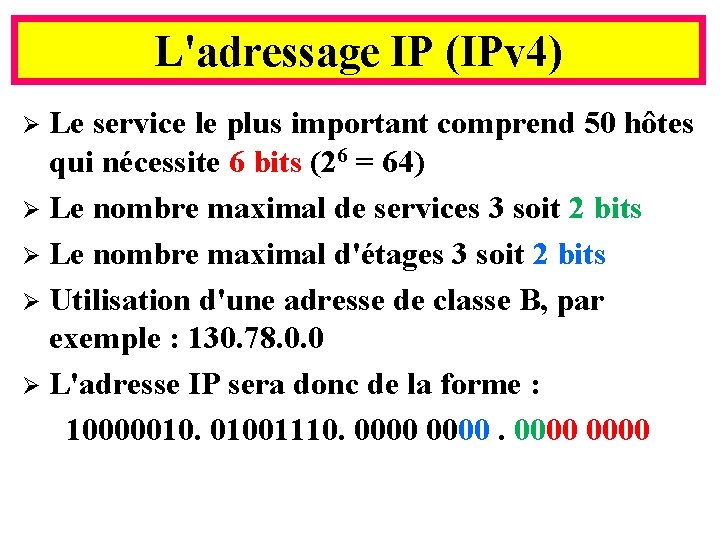

L'adressage IP (IPv 4) Le service le plus important comprend 50 hôtes qui nécessite 6 bits (26 = 64) Ø Le nombre maximal de services 3 soit 2 bits Ø Le nombre maximal d'étages 3 soit 2 bits Ø Utilisation d'une adresse de classe B, par exemple : 130. 78. 0. 0 Ø L'adresse IP sera donc de la forme : 10000010. 01001110. 0000 Ø Yonel GRUSSON 49

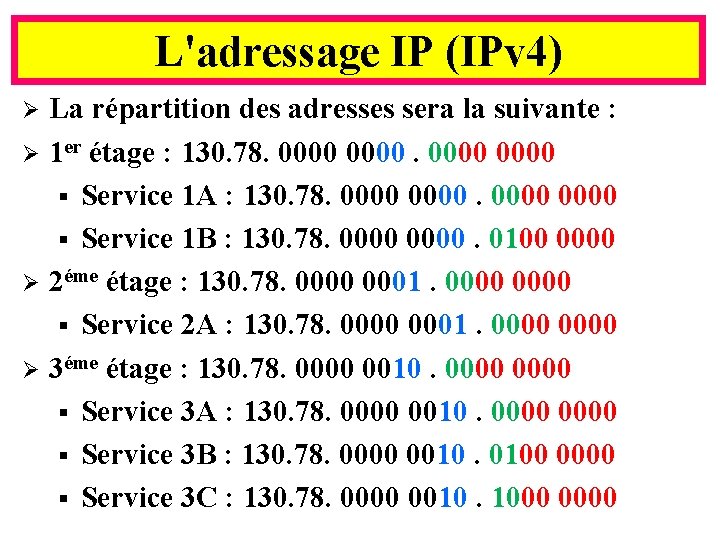

L'adressage IP (IPv 4) La répartition des adresses sera la suivante : Ø 1 er étage : 130. 78. 0000 § Service 1 A : 130. 78. 0000 § Service 1 B : 130. 78. 0000. 0100 0000 Ø 2éme étage : 130. 78. 0000 0001. 0000 § Service 2 A : 130. 78. 0000 0001. 0000 Ø 3éme étage : 130. 78. 0000 0010. 0000 § Service 3 A : 130. 78. 0000 0010. 0000 § Service 3 B : 130. 78. 0000 0010. 0100 0000 § Service 3 C : 130. 78. 0000 0010. 1000 0000 Ø Yonel GRUSSON 50

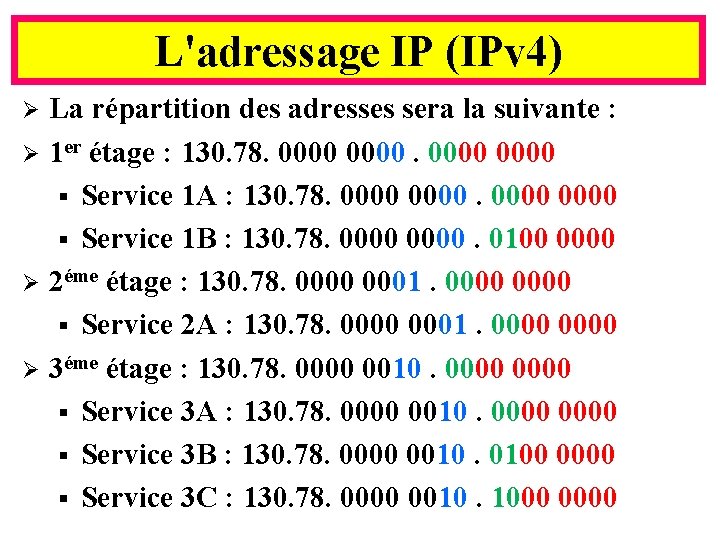

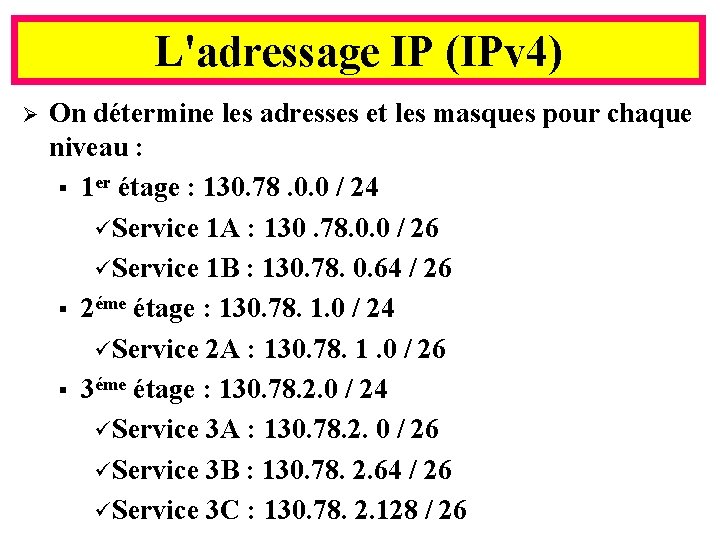

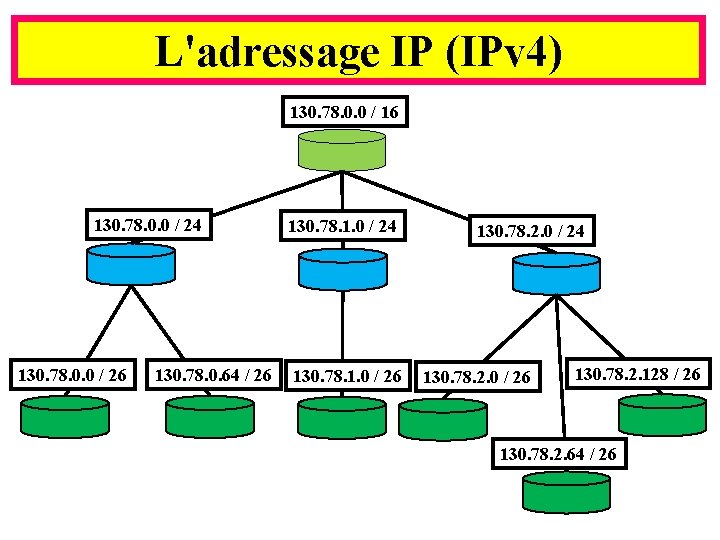

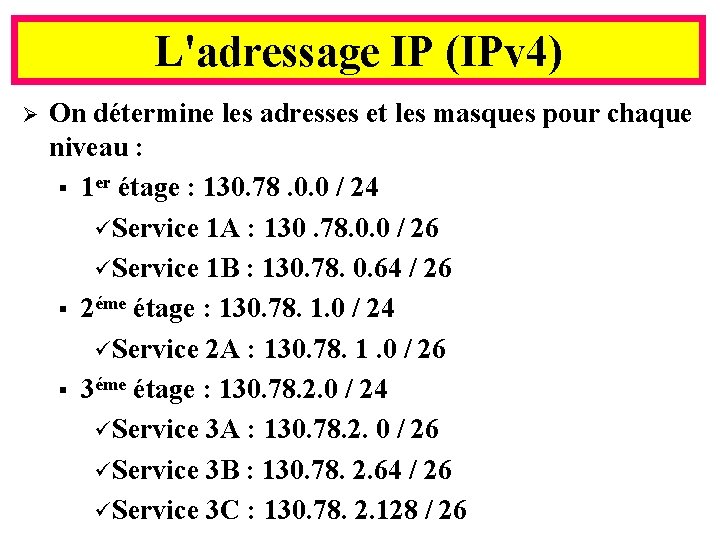

L'adressage IP (IPv 4) Ø On détermine les adresses et les masques pour chaque niveau : § 1 er étage : 130. 78. 0. 0 / 24 ü Service 1 A : 130. 78. 0. 0 / 26 ü Service 1 B : 130. 78. 0. 64 / 26 § 2éme étage : 130. 78. 1. 0 / 24 ü Service 2 A : 130. 78. 1. 0 / 26 § 3éme étage : 130. 78. 2. 0 / 24 ü Service 3 A : 130. 78. 2. 0 / 26 ü Service 3 B : 130. 78. 2. 64 / 26 51 ü Service 3 C : 130. 78. 2. 128 / 26 Yonel GRUSSON

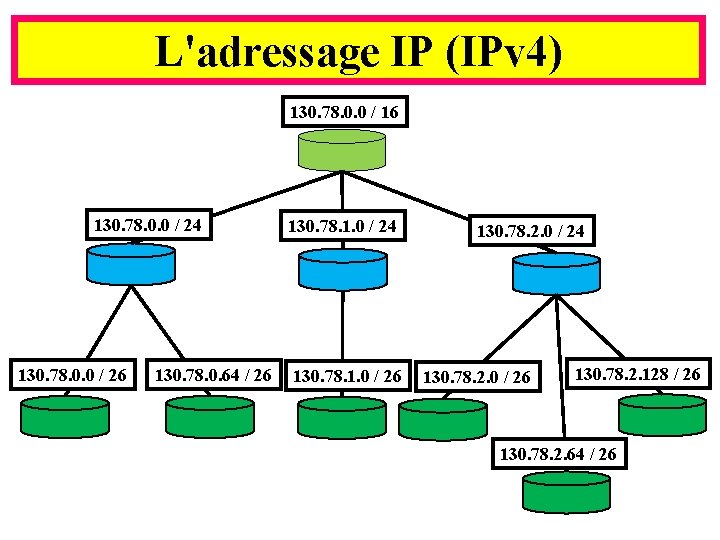

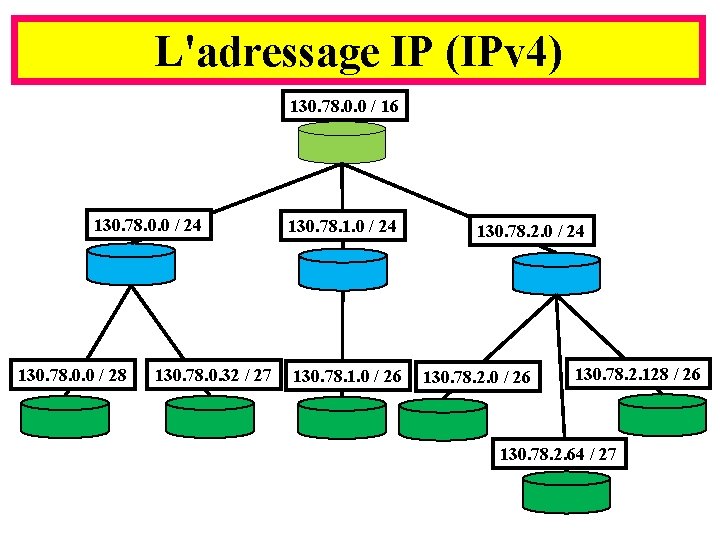

L'adressage IP (IPv 4) 130. 78. 0. 0 / 16 130. 78. 0. 0 / 24 130. 78. 0. 0 / 26 130. 78. 0. 64 / 26 130. 78. 1. 0 / 24 130. 78. 1. 0 / 26 130. 78. 2. 0 / 24 130. 78. 2. 0 / 26 130. 78. 2. 128 / 26 130. 78. 2. 64 / 26 Yonel GRUSSON 52

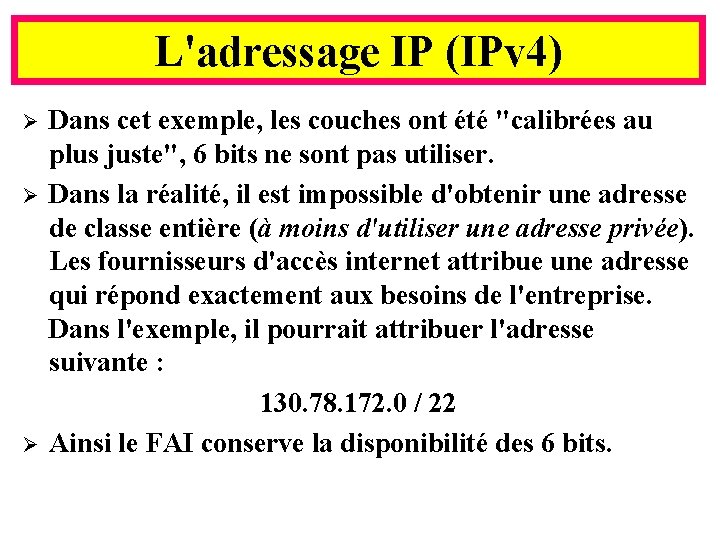

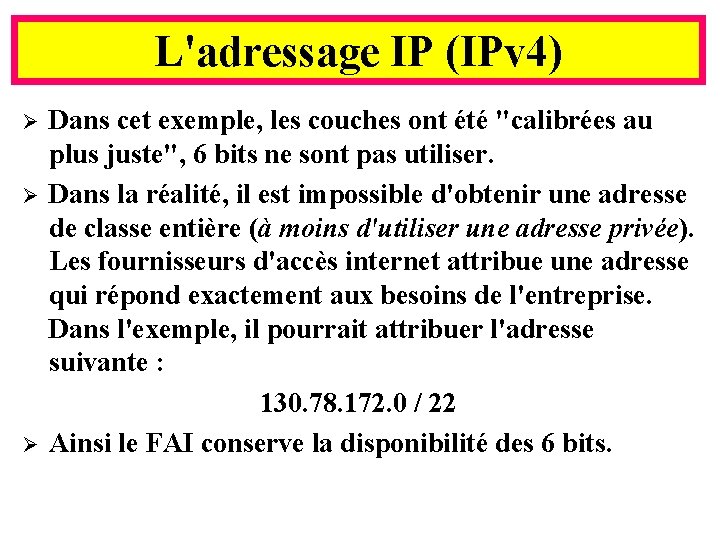

L'adressage IP (IPv 4) Ø Ø Ø Dans cet exemple, les couches ont été "calibrées au plus juste", 6 bits ne sont pas utiliser. Dans la réalité, il est impossible d'obtenir une adresse de classe entière (à moins d'utiliser une adresse privée). Les fournisseurs d'accès internet attribue une adresse qui répond exactement aux besoins de l'entreprise. Dans l'exemple, il pourrait attribuer l'adresse suivante : 130. 78. 172. 0 / 22 Ainsi le FAI conserve la disponibilité des 6 bits. Yonel GRUSSON 53

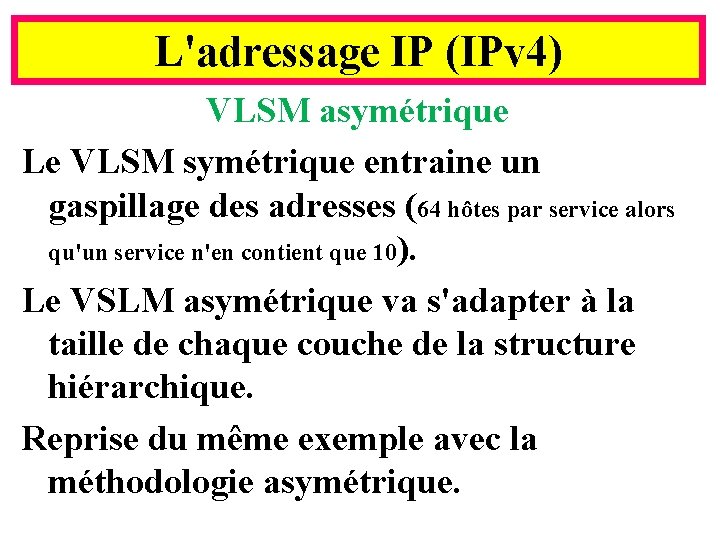

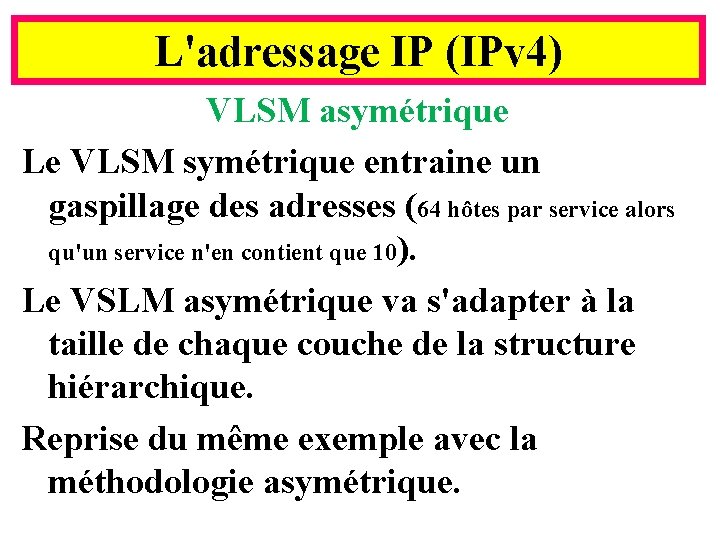

L'adressage IP (IPv 4) VLSM asymétrique Le VLSM symétrique entraine un gaspillage des adresses (64 hôtes par service alors qu'un service n'en contient que 10). Le VSLM asymétrique va s'adapter à la taille de chaque couche de la structure hiérarchique. Reprise du même exemple avec la méthodologie asymétrique. Yonel GRUSSON 54

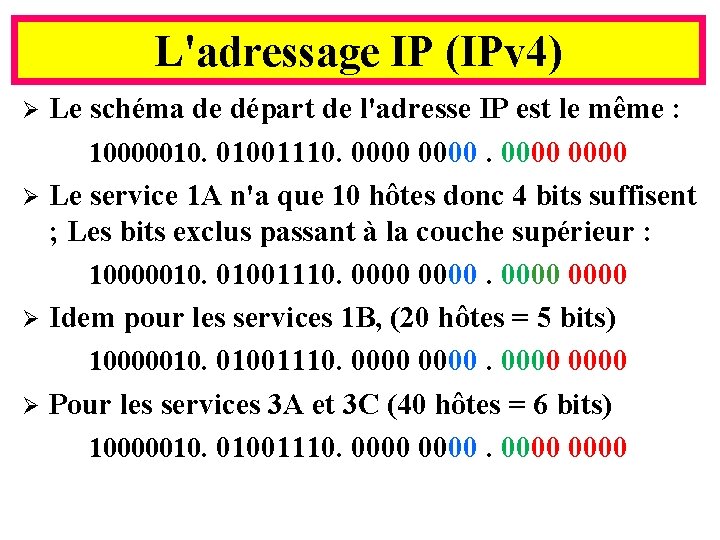

L'adressage IP (IPv 4) Le schéma de départ de l'adresse IP est le même : 10000010. 01001110. 0000 Ø Le service 1 A n'a que 10 hôtes donc 4 bits suffisent ; Les bits exclus passant à la couche supérieur : 10000010. 01001110. 0000 Ø Idem pour les services 1 B, (20 hôtes = 5 bits) 10000010. 01001110. 0000 Ø Pour les services 3 A et 3 C (40 hôtes = 6 bits) 10000010. 01001110. 0000 Ø Yonel GRUSSON 55

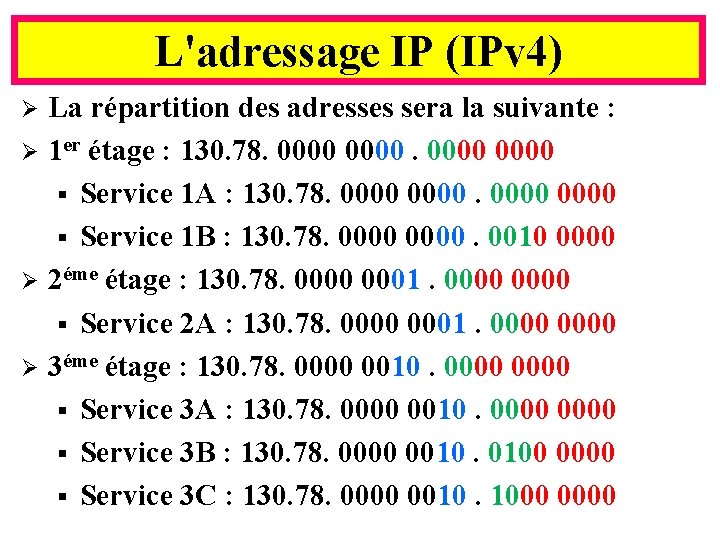

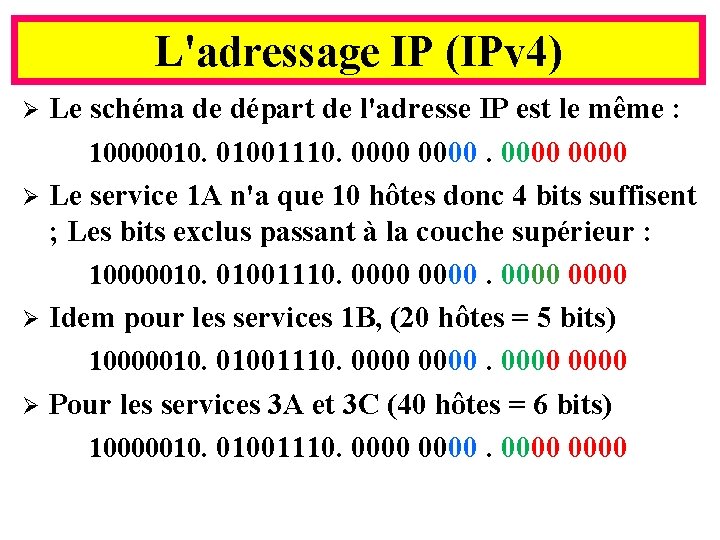

L'adressage IP (IPv 4) La répartition des adresses sera la suivante : Ø 1 er étage : 130. 78. 0000 § Service 1 A : 130. 78. 0000 § Service 1 B : 130. 78. 0000. 0010 0000 Ø 2éme étage : 130. 78. 0000 0001. 0000 § Service 2 A : 130. 78. 0000 0001. 0000 Ø 3éme étage : 130. 78. 0000 0010. 0000 § Service 3 A : 130. 78. 0000 0010. 0000 § Service 3 B : 130. 78. 0000 0010. 0100 0000 § Service 3 C : 130. 78. 0000 0010. 1000 0000 Ø Yonel GRUSSON 56

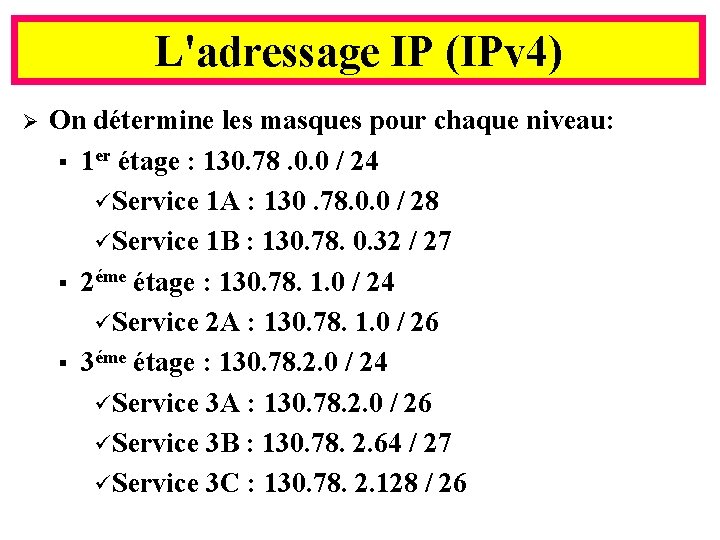

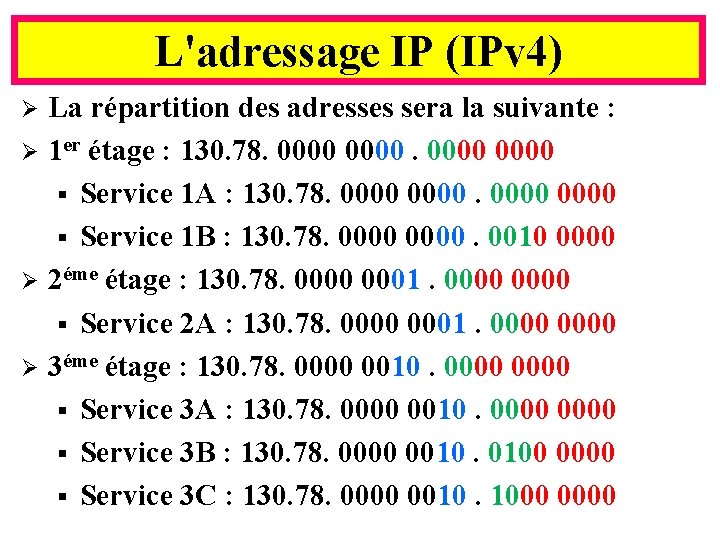

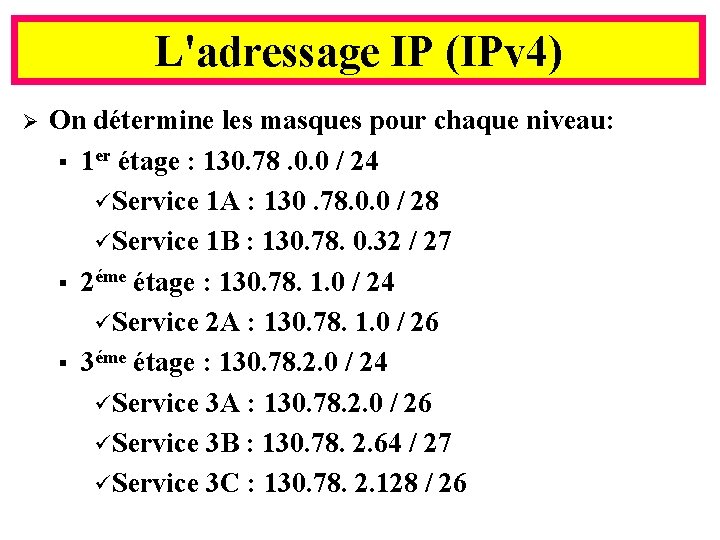

L'adressage IP (IPv 4) Ø On détermine les masques pour chaque niveau: § 1 er étage : 130. 78. 0. 0 / 24 ü Service 1 A : 130. 78. 0. 0 / 28 ü Service 1 B : 130. 78. 0. 32 / 27 § 2éme étage : 130. 78. 1. 0 / 24 ü Service 2 A : 130. 78. 1. 0 / 26 § 3éme étage : 130. 78. 2. 0 / 24 ü Service 3 A : 130. 78. 2. 0 / 26 ü Service 3 B : 130. 78. 2. 64 / 27 ü Service 3 C : 130. 78. 2. 128 / 26 Yonel GRUSSON 57

L'adressage IP (IPv 4) 130. 78. 0. 0 / 16 130. 78. 0. 0 / 24 130. 78. 0. 0 / 28 130. 78. 0. 32 / 27 130. 78. 1. 0 / 24 130. 78. 1. 0 / 26 130. 78. 2. 0 / 24 130. 78. 2. 0 / 26 130. 78. 2. 128 / 26 130. 78. 2. 64 / 27 Yonel GRUSSON 58

L'adressage IP (IPv 4) Conditions d'utilisation du Class. Less Ø Le protocole de routage doit transporter le masque ce qui est le cas avec RIP 2 et EIGRP (RIP 1 et IGRP sont Class. Full) Ø Les routeurs et les hôtes doivent supporter le Class. Less (cas général). Ø Le plan d'adressage doit être de type hiérarchique. Yonel GRUSSON 59

Les Adresses IP (IPv 6) • L'adressage 32 bits se révéle insuffisant avec le développement d'Internet (émergence de nouveaux pays – Inde, Chine…). • IPv 6 (ou Ipng - ng pour "Next Génération") prévoit des adresses sur 128 bits (1 milliard de réseaux). • IPv 6 pourra contenir un adresse IPv 4 sur les 32 bits de poids faibles + un préfixe sur les bits de poids forts. Yonel GRUSSON 60

Les Adresses IP (IPv 6) • Une adresse IPv 6 s'exprime en notation hexadécimal avec le séparateur "deux-points". • Exemple d'adresse : 5800: 10 C 3: E 3 C 3: F 1 AA: 48 E 3: D 923: D 494: AAFF Le principe de numérotation des réseaux et des hôtes est maintenue avec des améliorations. Cf. cours IPV 6 Yonel GRUSSON 61

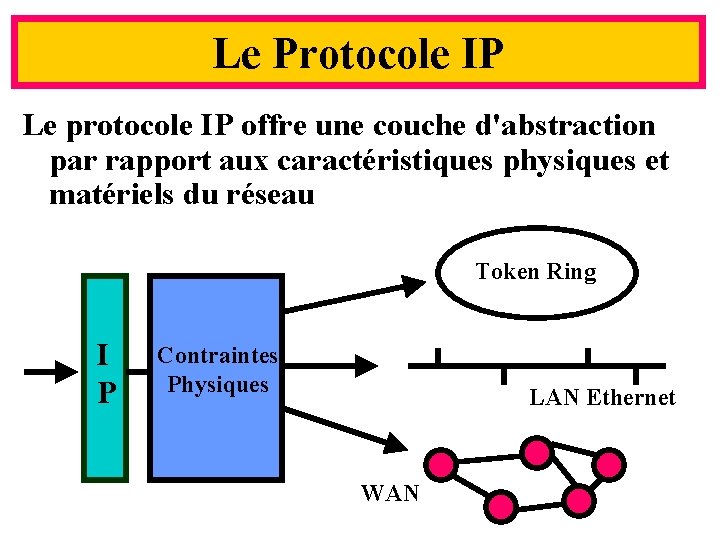

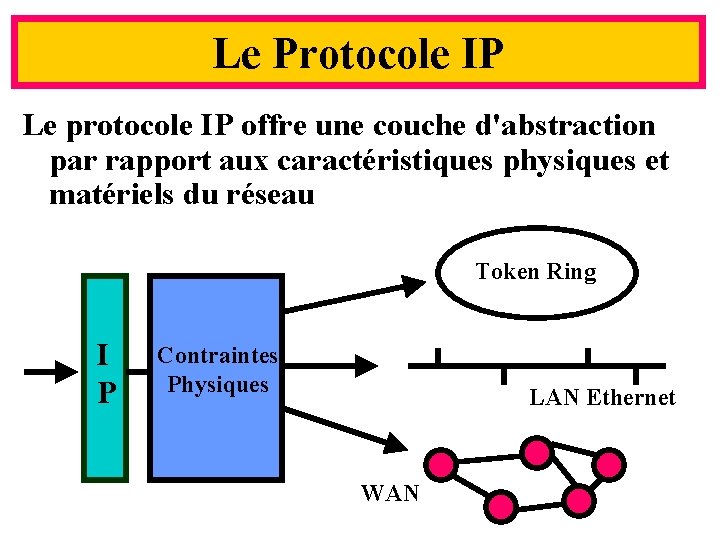

Le Protocole IP Le protocole IP offre une couche d'abstraction par rapport aux caractéristiques physiques et matériels du réseau Token Ring I P Yonel GRUSSON Contraintes Physiques LAN Ethernet WAN 62

Le Protocole IP Un réseau IP est : Ø En mode DATAGRAMME. Ø Sans connexion La couche IP ne tente pas d'assurer "une livraison fiable à la destination". La fiabilité et le problème du séquencement sont traités par un protocole de couche supérieure comme TCP. Yonel GRUSSON 63

Le Protocole IP Le DATAGRAMME IP sera encapsulé dans "la zone de donnée" de la trame du niveau inférieur. Yonel GRUSSON 64

Le Protocole IP Yonel GRUSSON 65

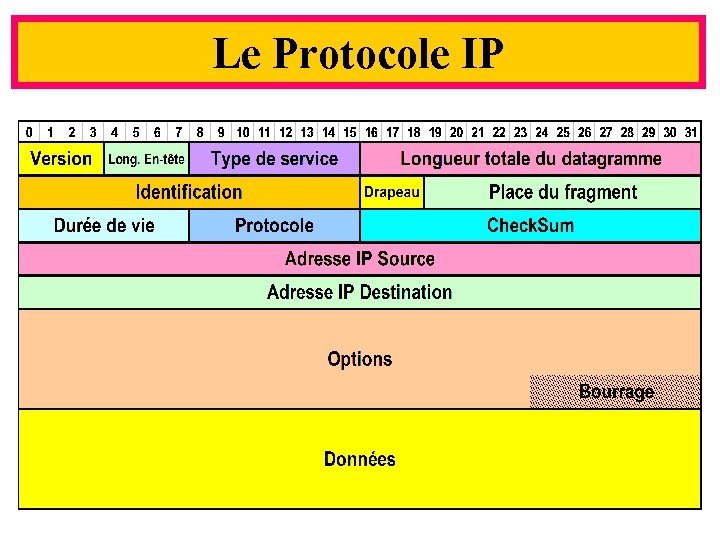

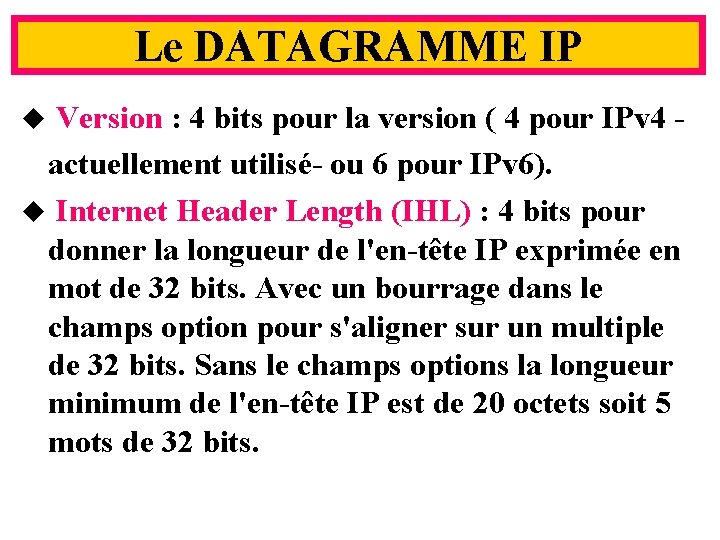

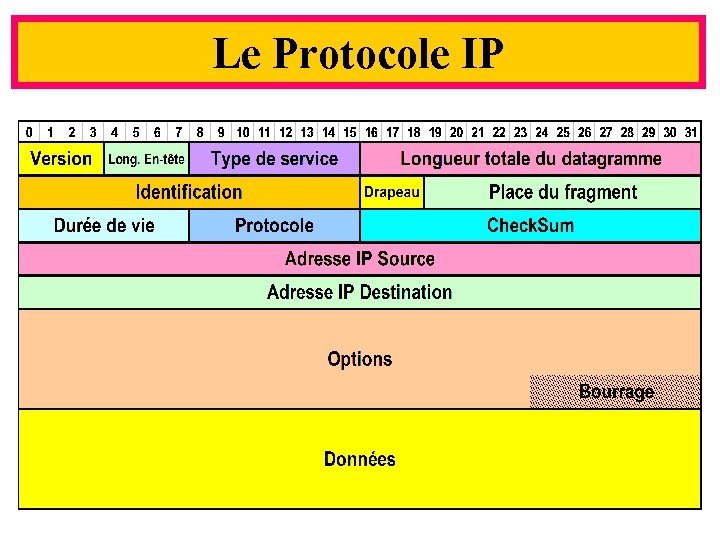

Le DATAGRAMME IP Version : 4 bits pour la version ( 4 pour IPv 4 actuellement utilisé- ou 6 pour IPv 6). u Internet Header Length (IHL) : 4 bits pour donner la longueur de l'en-tête IP exprimée en mot de 32 bits. Avec un bourrage dans le champs option pour s'aligner sur un multiple de 32 bits. Sans le champs options la longueur minimum de l'en-tête IP est de 20 octets soit 5 mots de 32 bits. u Yonel GRUSSON 66

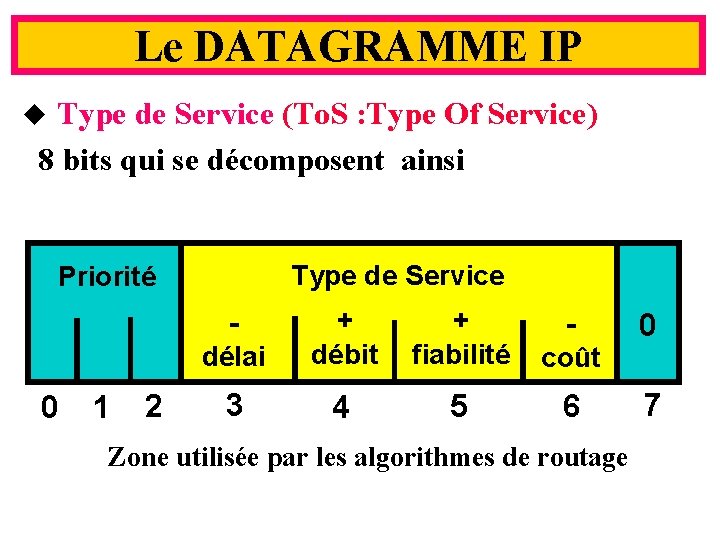

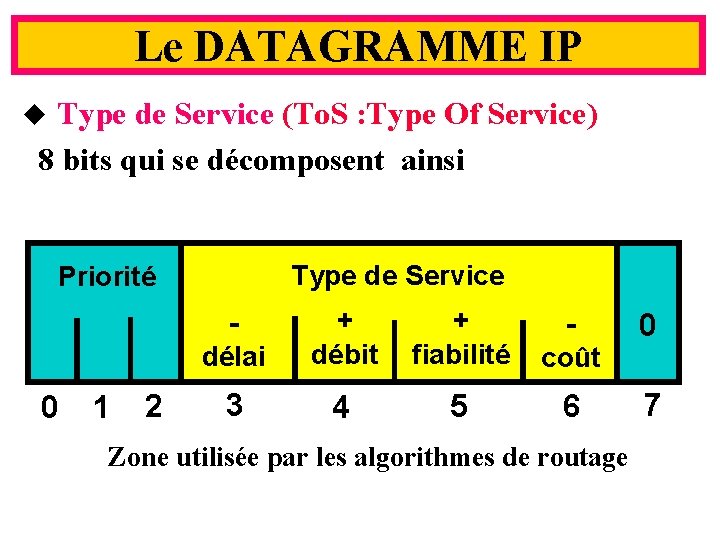

Le DATAGRAMME IP Type de Service (To. S : Type Of Service) 8 bits qui se décomposent ainsi u Type de Service Priorité 0 1 2 délai + débit + fiabilité coût 0 3 4 5 6 7 Zone utilisée par les algorithmes de routage Yonel GRUSSON 67

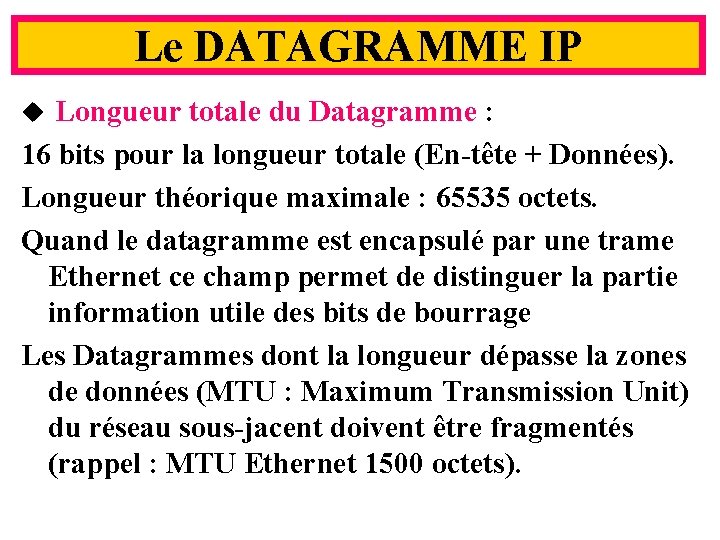

Le DATAGRAMME IP Longueur totale du Datagramme : 16 bits pour la longueur totale (En-tête + Données). Longueur théorique maximale : 65535 octets. Quand le datagramme est encapsulé par une trame Ethernet ce champ permet de distinguer la partie information utile des bits de bourrage Les Datagrammes dont la longueur dépasse la zones de données (MTU : Maximum Transmission Unit) du réseau sous-jacent doivent être fragmentés (rappel : MTU Ethernet 1500 octets). u Yonel GRUSSON 68

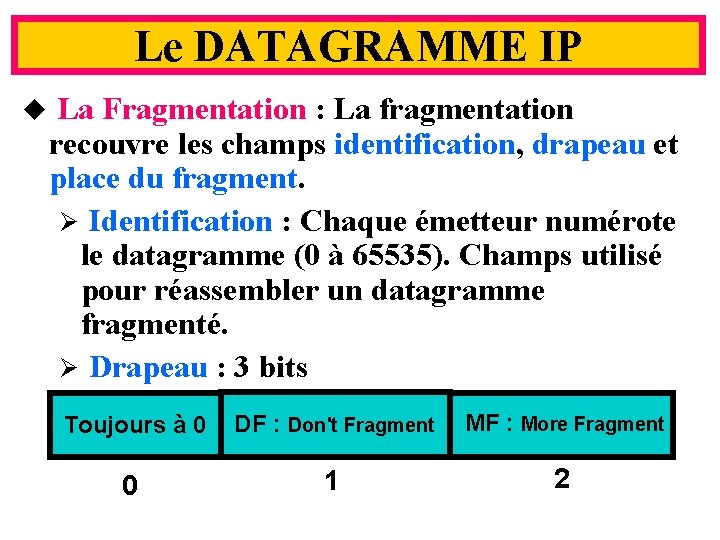

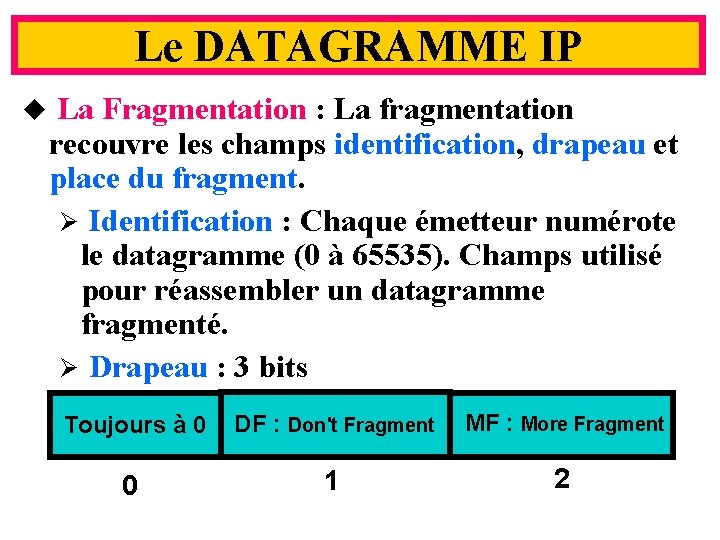

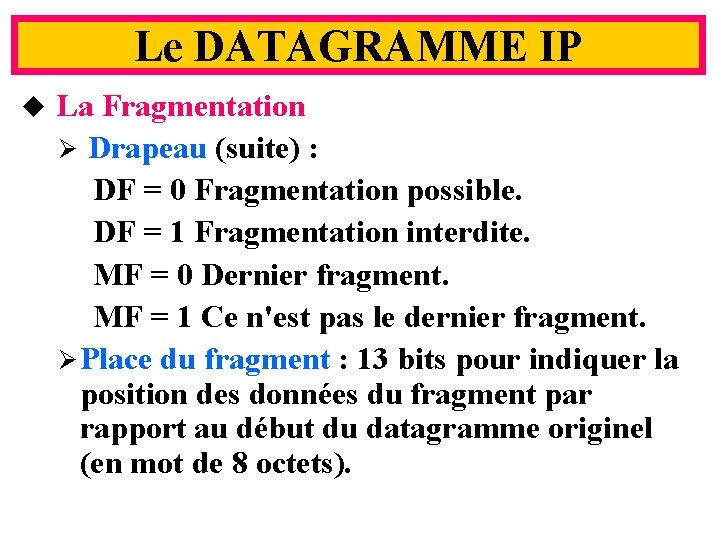

Le DATAGRAMME IP u La Fragmentation : La fragmentation recouvre les champs identification, drapeau et place du fragment. Ø Identification : Chaque émetteur numérote le datagramme (0 à 65535). Champs utilisé pour réassembler un datagramme fragmenté. Ø Drapeau : 3 bits Toujours à 0 DF : Don't Fragment MF : More Fragment 0 1 2 Yonel GRUSSON 69

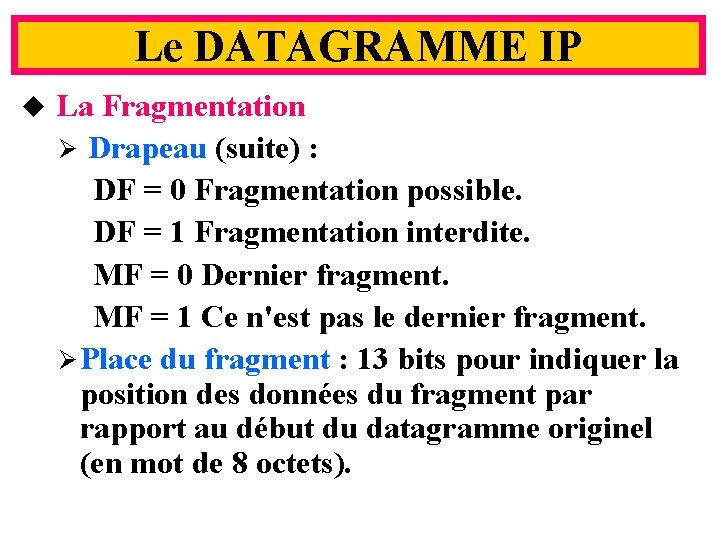

Le DATAGRAMME IP u La Fragmentation Ø Drapeau (suite) : DF = 0 Fragmentation possible. DF = 1 Fragmentation interdite. MF = 0 Dernier fragment. MF = 1 Ce n'est pas le dernier fragment. Ø Place du fragment : 13 bits pour indiquer la position des données du fragment par rapport au début du datagramme originel (en mot de 8 octets). Yonel GRUSSON 70

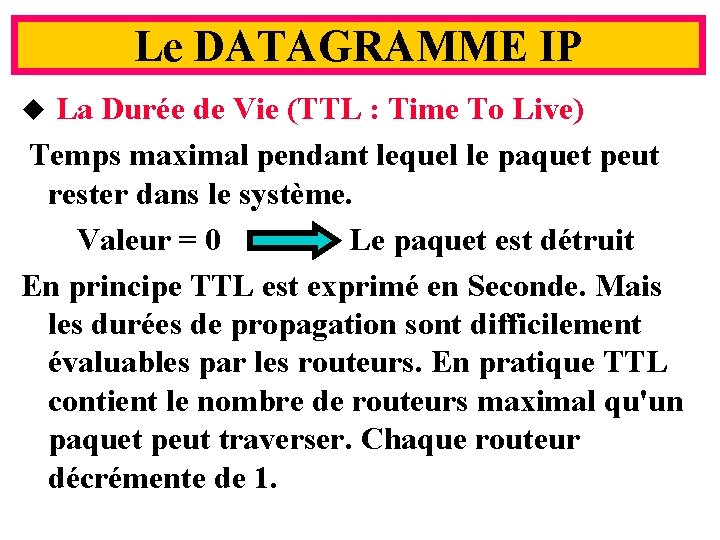

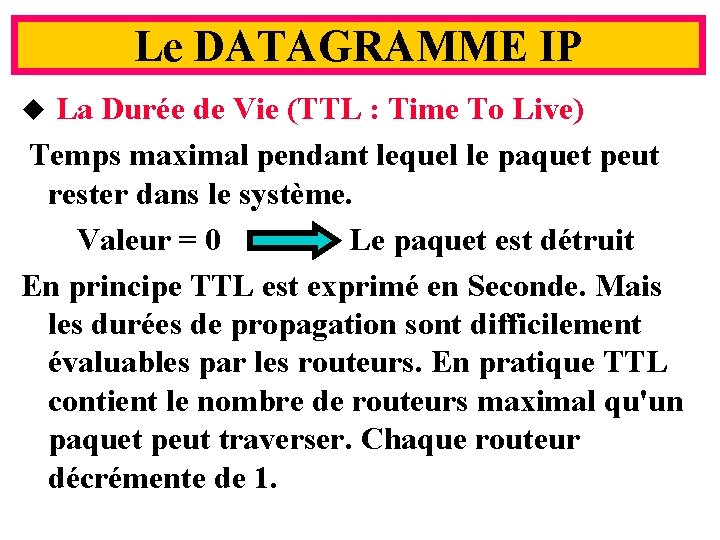

Le DATAGRAMME IP La Durée de Vie (TTL : Time To Live) Temps maximal pendant lequel le paquet peut rester dans le système. Valeur = 0 Le paquet est détruit En principe TTL est exprimé en Seconde. Mais les durées de propagation sont difficilement évaluables par les routeurs. En pratique TTL contient le nombre de routeurs maximal qu'un paquet peut traverser. Chaque routeur décrémente de 1. u Yonel GRUSSON 71

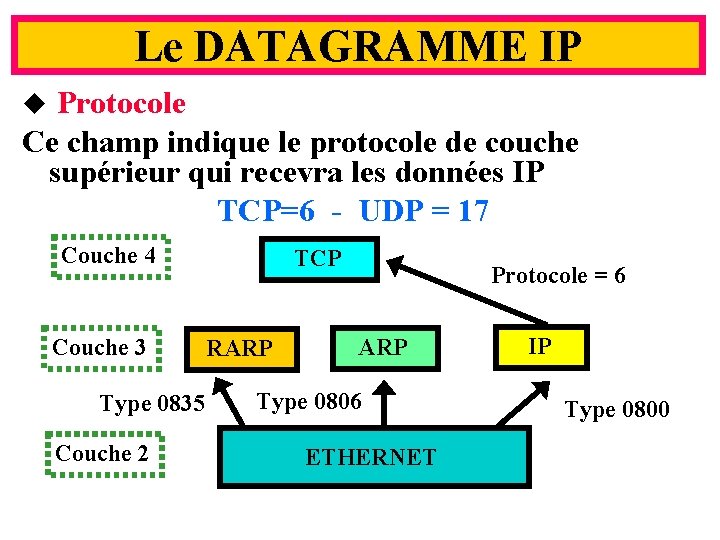

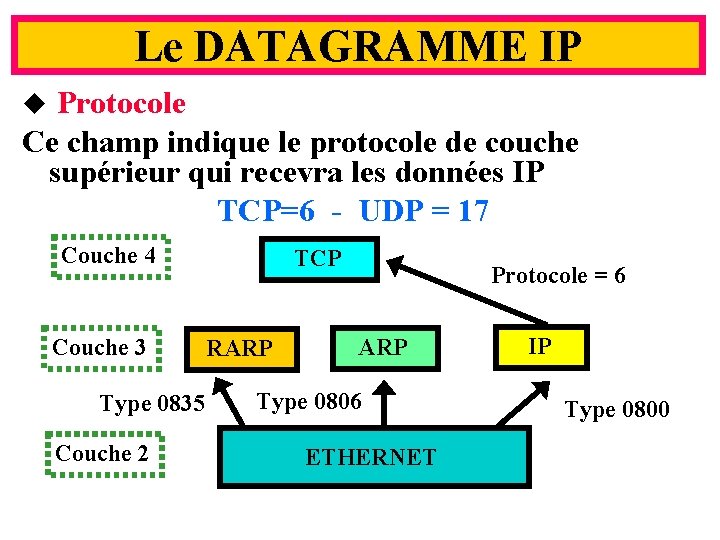

Le DATAGRAMME IP Protocole Ce champ indique le protocole de couche supérieur qui recevra les données IP TCP=6 - UDP = 17 u Couche 4 Couche 3 Type 0835 Couche 2 Yonel GRUSSON TCP RARP Protocole = 6 ARP Type 0806 IP Type 0800 ETHERNET 72

Le DATAGRAMME IP Check. Sum : Égal au complément à 1 de la somme des mots de 16 bits (excepté le checksum). Cette somme est recalculée par chaque routeur (modification du champs TTL) u u Adresse Source (cf Adressage IP) u Adresse Destination (cf Adressage IP) Yonel GRUSSON 73

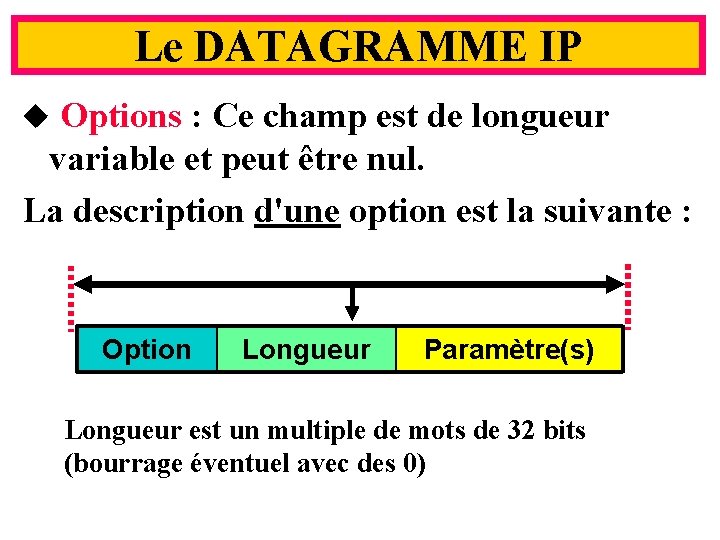

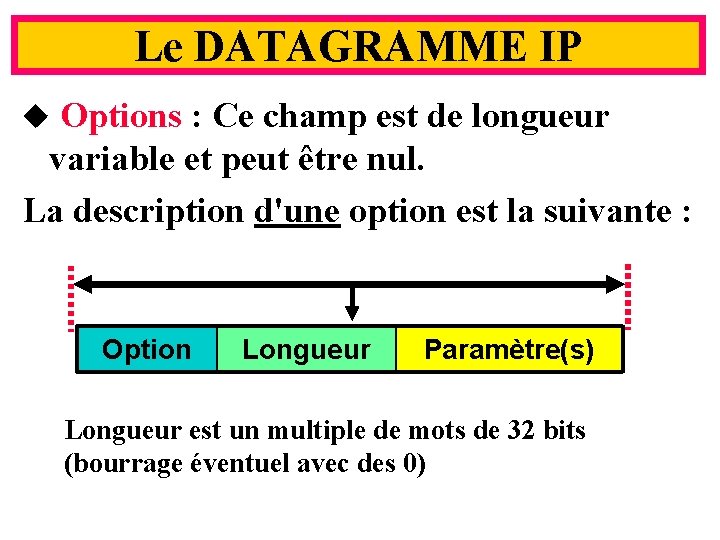

Le DATAGRAMME IP Options : Ce champ est de longueur variable et peut être nul. La description d'une option est la suivante : u Option Longueur Paramètre(s) Longueur est un multiple de mots de 32 bits (bourrage éventuel avec des 0) Yonel GRUSSON 74

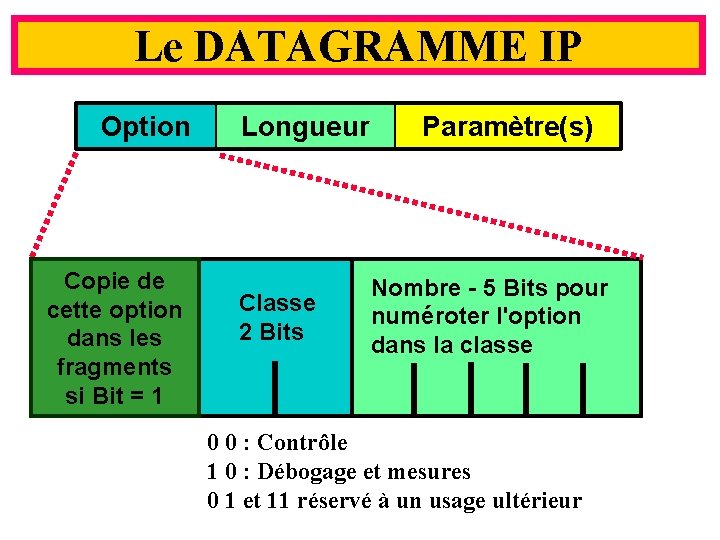

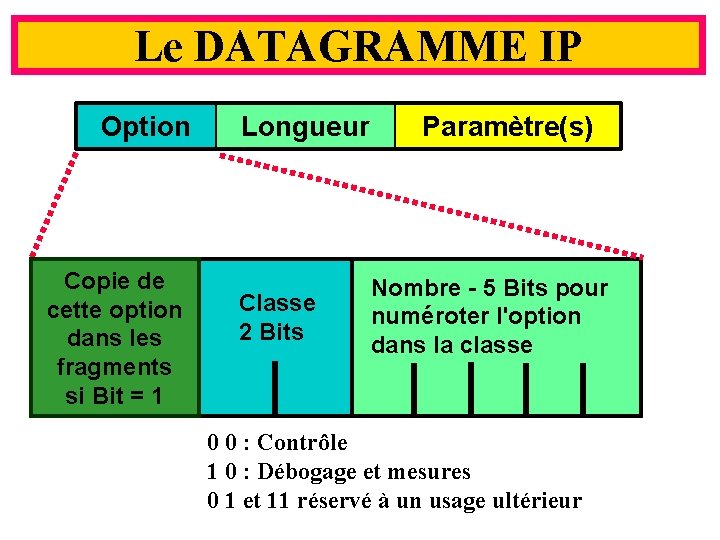

Le DATAGRAMME IP Option Copie de cette option dans les fragments si Bit = 1 Yonel GRUSSON Longueur Classe 2 Bits Paramètre(s) Nombre - 5 Bits pour numéroter l'option dans la classe 0 0 : Contrôle 1 0 : Débogage et mesures 0 1 et 11 réservé à un usage ultérieur 75

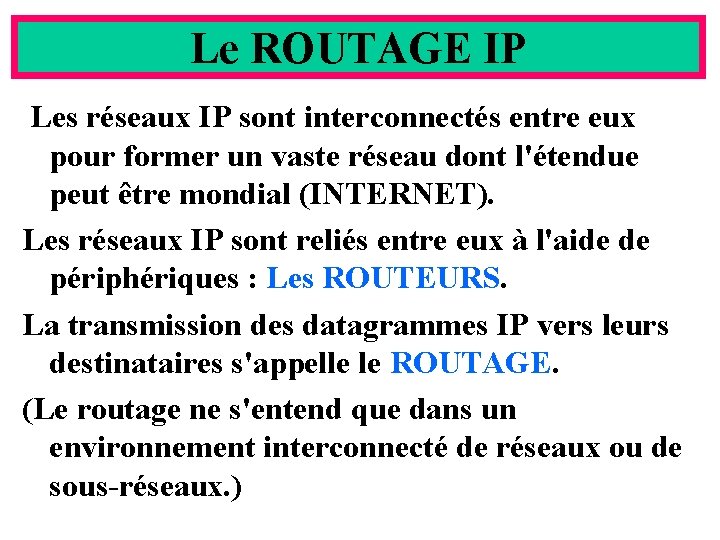

Le ROUTAGE IP Les réseaux IP sont interconnectés entre eux pour former un vaste réseau dont l'étendue peut être mondial (INTERNET). Les réseaux IP sont reliés entre eux à l'aide de périphériques : Les ROUTEURS. La transmission des datagrammes IP vers leurs destinataires s'appelle le ROUTAGE. (Le routage ne s'entend que dans un environnement interconnecté de réseaux ou de sous-réseaux. ) Yonel GRUSSON 76

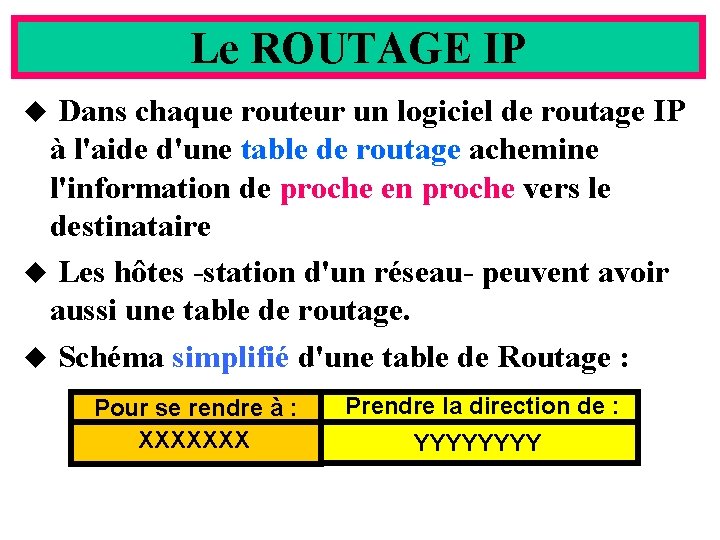

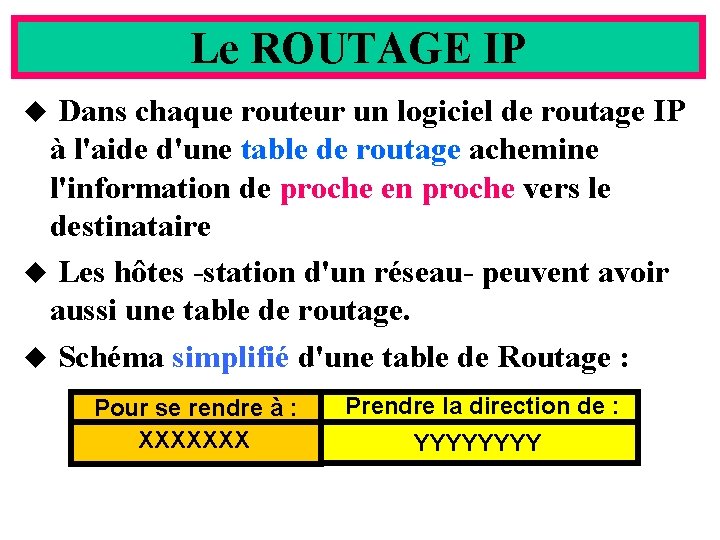

Le ROUTAGE IP Dans chaque routeur un logiciel de routage IP à l'aide d'une table de routage achemine l'information de proche en proche vers le destinataire u Les hôtes -station d'un réseau- peuvent avoir aussi une table de routage. u Schéma simplifié d'une table de Routage : u Pour se rendre à : XXXXXXX Yonel GRUSSON Prendre la direction de : YYYY 77

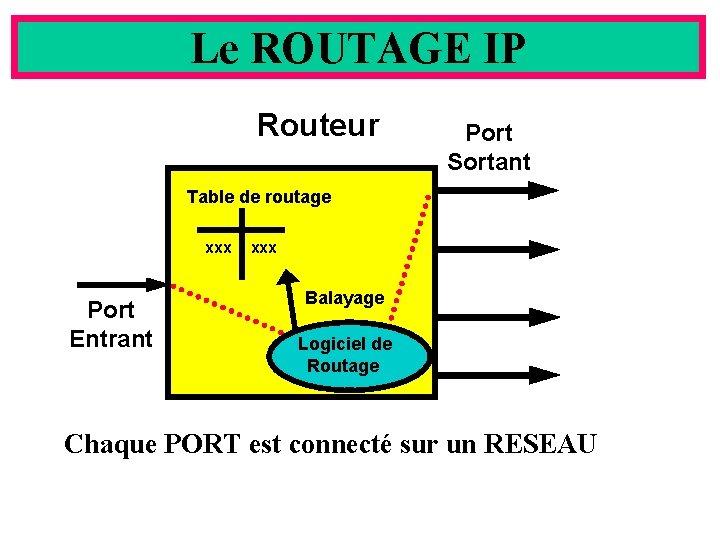

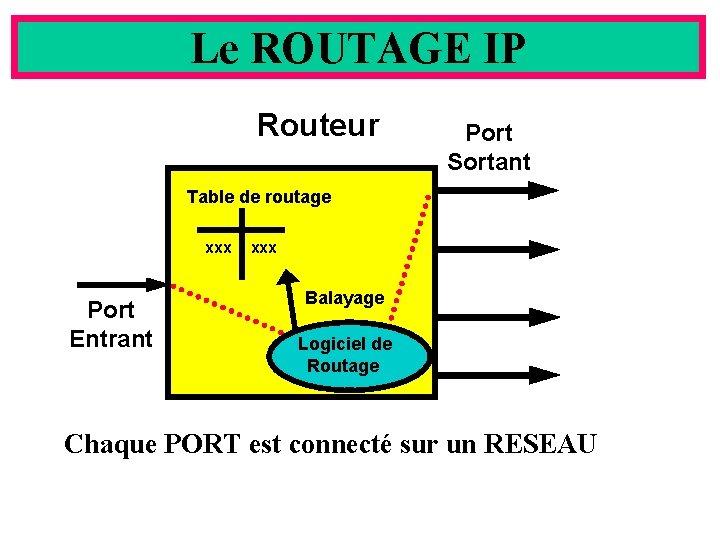

Le ROUTAGE IP Routeur Port Sortant Table de routage xxx Port Entrant xxx Balayage Logiciel de Routage Chaque PORT est connecté sur un RESEAU Yonel GRUSSON 78

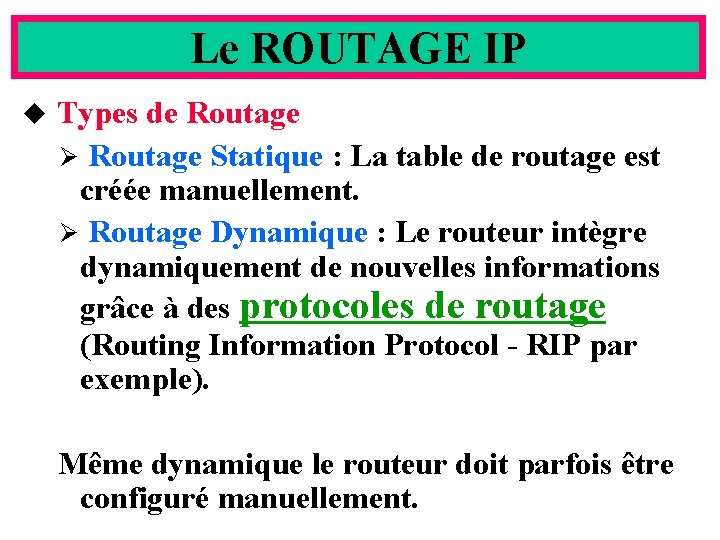

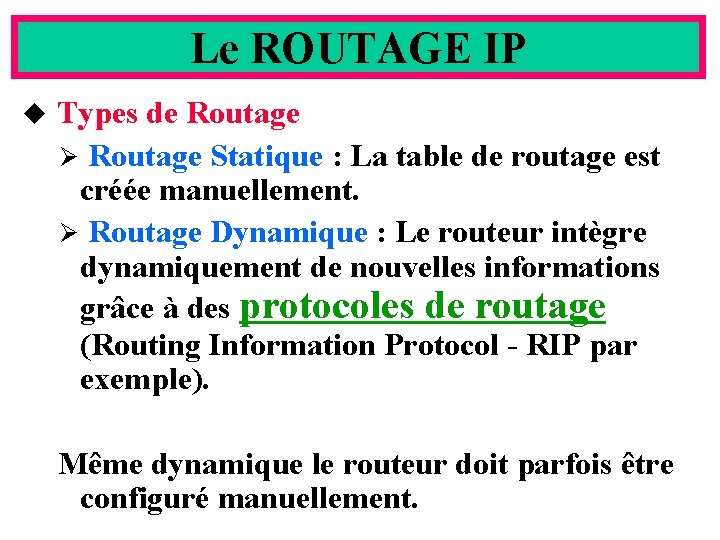

Le ROUTAGE IP u Types de Routage Ø Routage Statique : La table de routage est créée manuellement. Ø Routage Dynamique : Le routeur intègre dynamiquement de nouvelles informations grâce à des protocoles de routage (Routing Information Protocol - RIP par exemple). Même dynamique le routeur doit parfois être configuré manuellement. Yonel GRUSSON 79

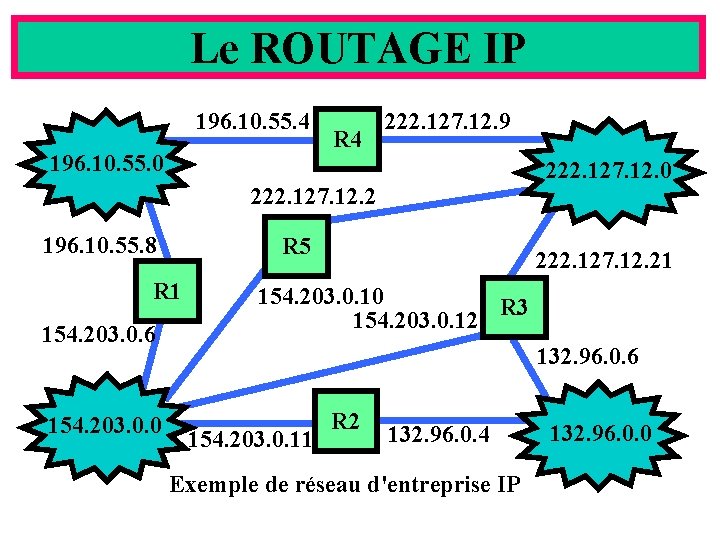

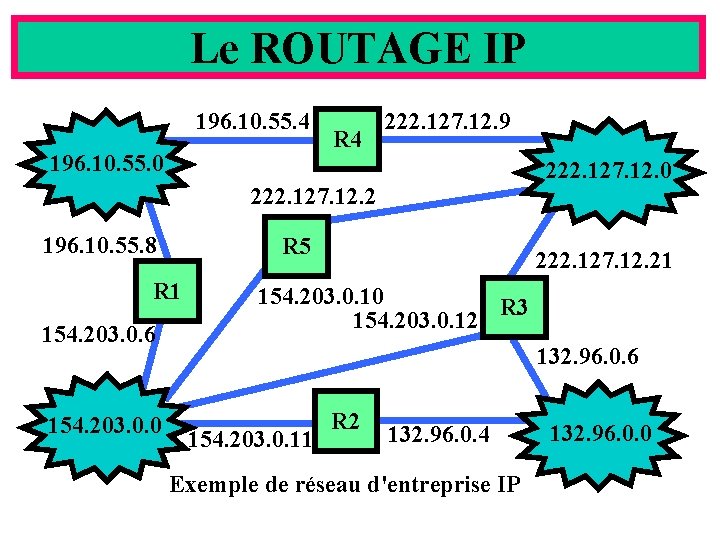

Le ROUTAGE IP 196. 10. 55. 4 196. 10. 55. 0 R 4 222. 127. 12. 9 222. 127. 12. 0 222. 127. 12. 2 196. 10. 55. 8 R 5 R 1 154. 203. 0. 6 154. 203. 0. 0 222. 127. 12. 21 154. 203. 0. 10 R 3 154. 203. 0. 12 132. 96. 0. 6 154. 203. 0. 11 R 2 132. 96. 0. 4 132. 96. 0. 0 Exemple de réseau d'entreprise IP Yonel GRUSSON 80

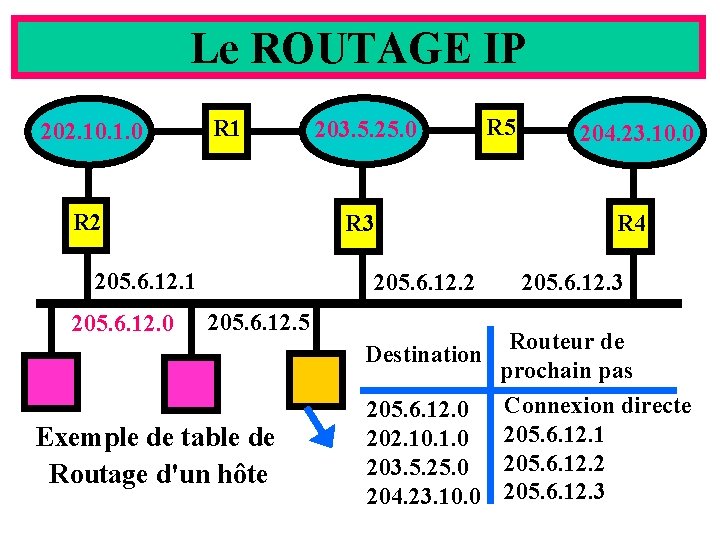

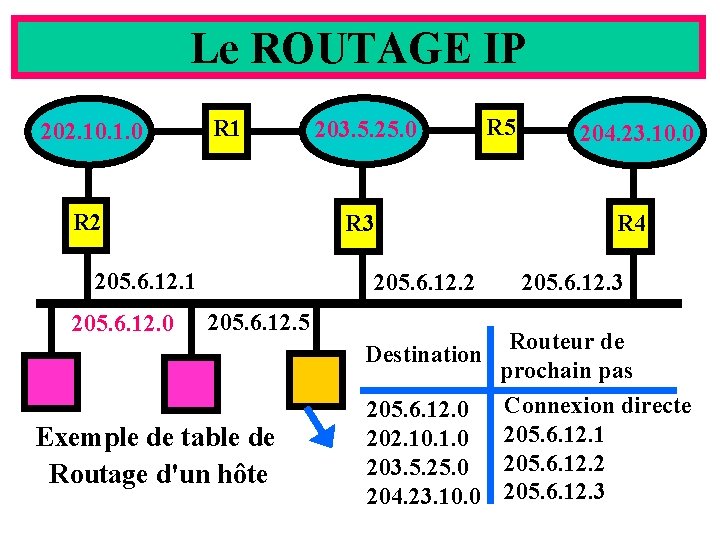

Le ROUTAGE IP 202. 10. 1. 0 R 1 R 2 R 3 205. 6. 12. 1 205. 6. 12. 0 203. 5. 25. 0 205. 6. 12. 2 205. 6. 12. 5 Yonel GRUSSON 204. 23. 10. 0 R 4 205. 6. 12. 3 Routeur de prochain pas 205. 6. 12. 0 Connexion directe 202. 10. 1. 0 205. 6. 12. 1 203. 5. 25. 0 205. 6. 12. 2 204. 23. 10. 0 205. 6. 12. 3 81 Destination Exemple de table de Routage d'un hôte R 5

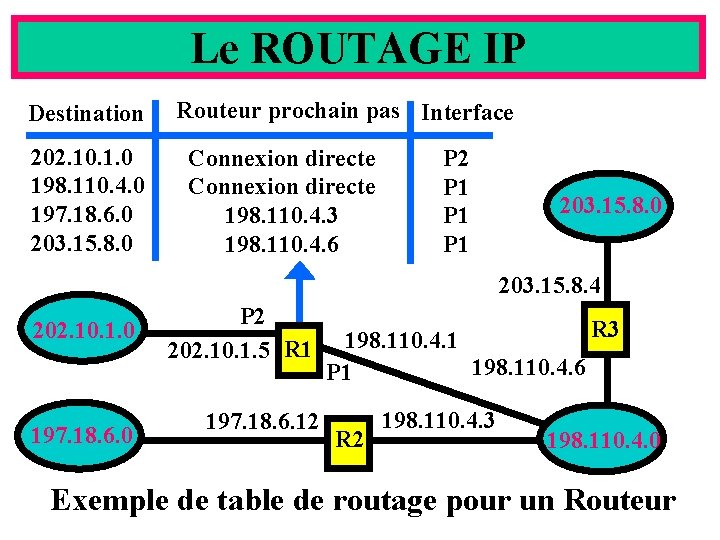

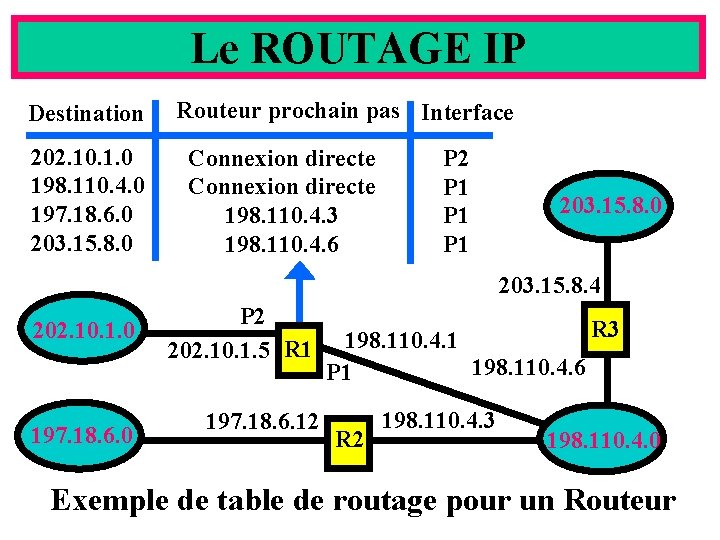

Le ROUTAGE IP Destination 202. 10. 1. 0 198. 110. 4. 0 197. 18. 6. 0 203. 15. 8. 0 Routeur prochain pas Interface Connexion directe 198. 110. 4. 3 198. 110. 4. 6 P 2 P 1 P 1 203. 15. 8. 0 203. 15. 8. 4 202. 10. 1. 0 197. 18. 6. 0 P 2 202. 10. 1. 5 R 1 197. 18. 6. 12 R 3 198. 110. 4. 1 198. 110. 4. 6 P 1 R 2 198. 110. 4. 3 198. 110. 4. 0 Exemple de table de routage pour un Routeur 82 Yonel GRUSSON

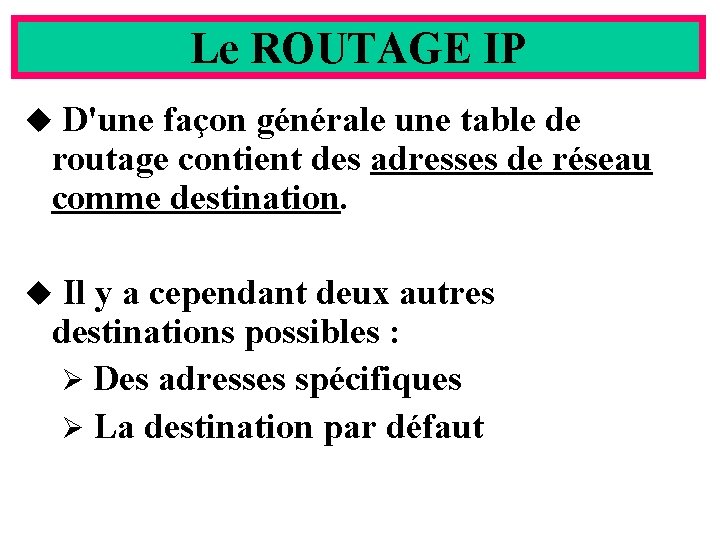

Le ROUTAGE IP D'une façon générale une table de routage contient des adresses de réseau comme destination. u Il y a cependant deux autres destinations possibles : Ø Des adresses spécifiques Ø La destination par défaut u Yonel GRUSSON 83

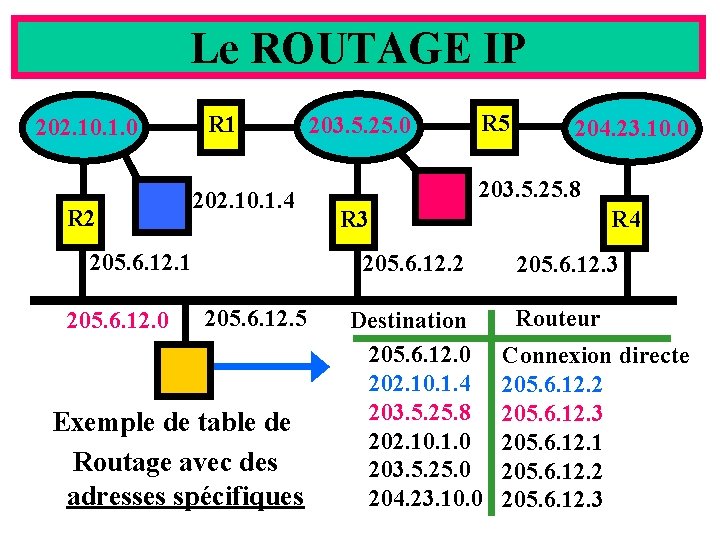

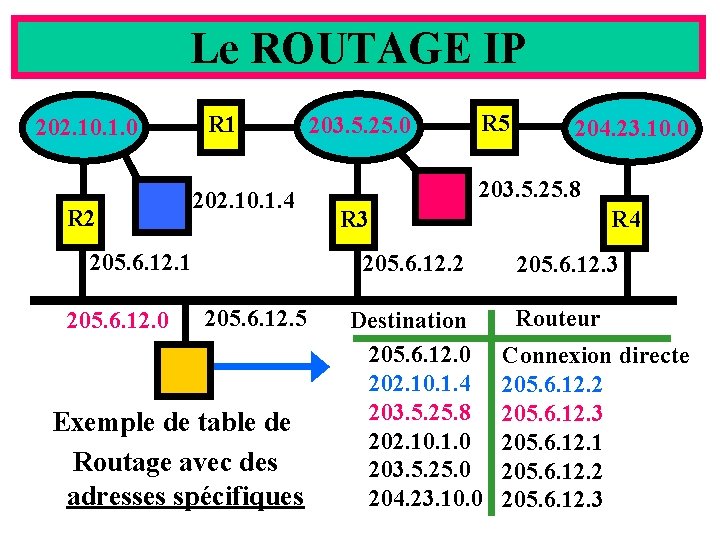

Le ROUTAGE IP 202. 10. 1. 0 R 2 R 1 202. 10. 1. 4 205. 6. 12. 1 205. 6. 12. 0 R 5 205. 6. 12. 5 204. 23. 10. 0 203. 5. 25. 8 R 3 205. 6. 12. 2 Exemple de table de Routage avec des adresses spécifiques Yonel GRUSSON 203. 5. 25. 0 Destination 205. 6. 12. 0 202. 10. 1. 4 203. 5. 25. 8 202. 10. 1. 0 203. 5. 25. 0 204. 23. 10. 0 R 4 205. 6. 12. 3 Routeur Connexion directe 205. 6. 12. 2 205. 6. 12. 3 205. 6. 12. 1 205. 6. 12. 2 205. 6. 12. 3 84

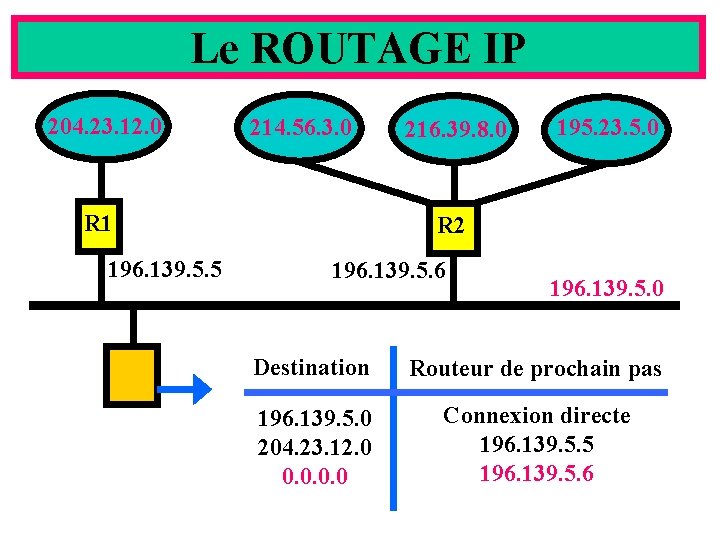

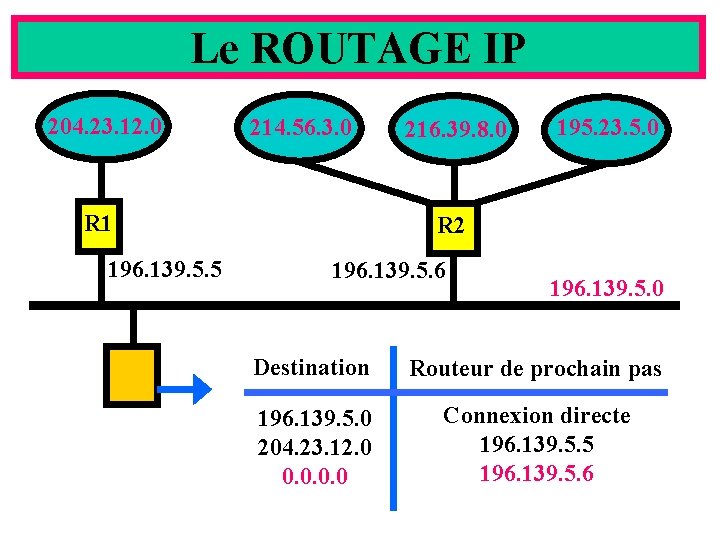

Le ROUTAGE IP 204. 23. 12. 0 214. 56. 3. 0 R 1 196. 139. 5. 5 Yonel GRUSSON 216. 39. 8. 0 195. 23. 5. 0 R 2 196. 139. 5. 6 196. 139. 5. 0 Destination Routeur de prochain pas 196. 139. 5. 0 204. 23. 12. 0 0. 0 Connexion directe 196. 139. 5. 5 196. 139. 5. 6 85

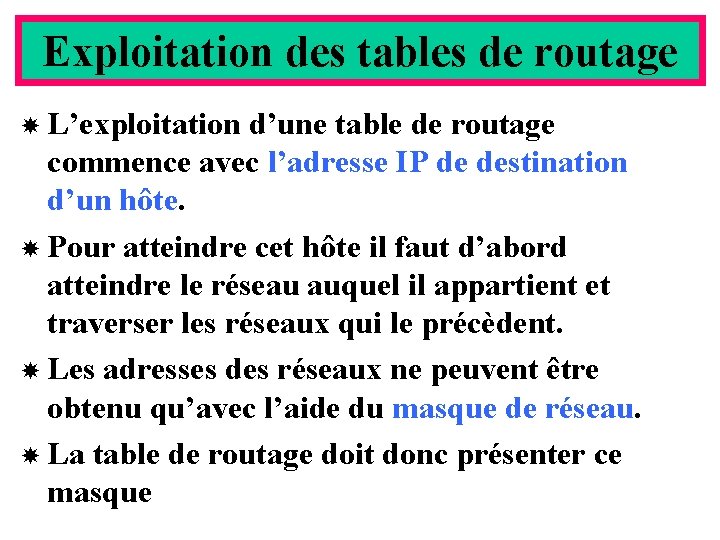

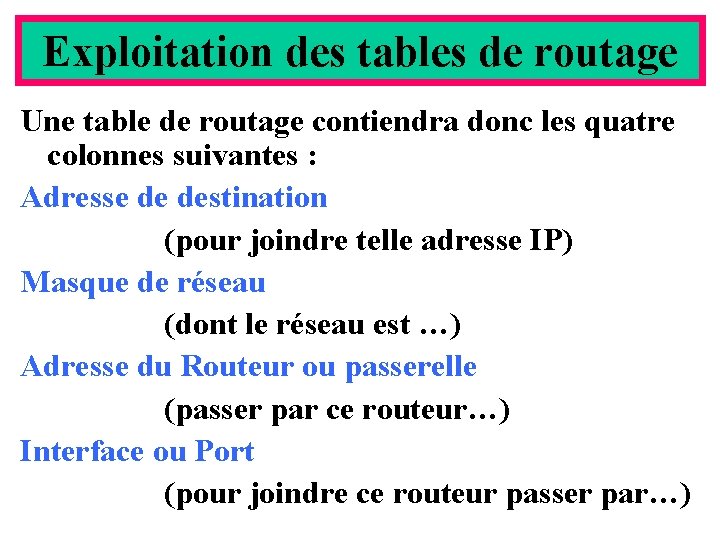

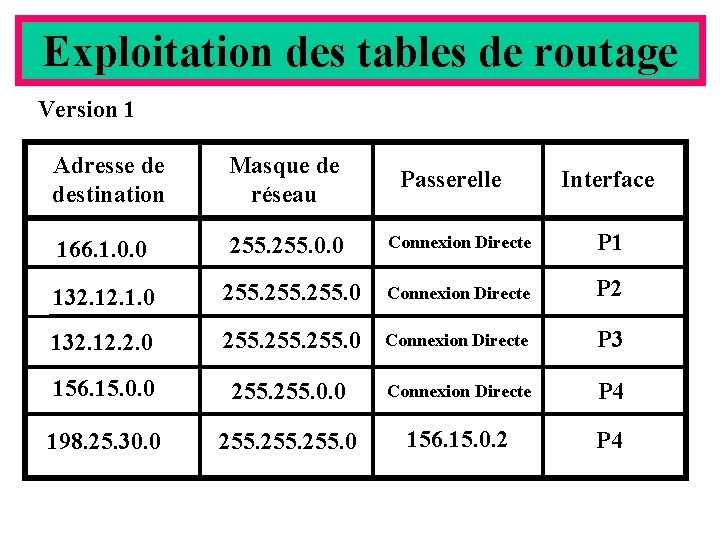

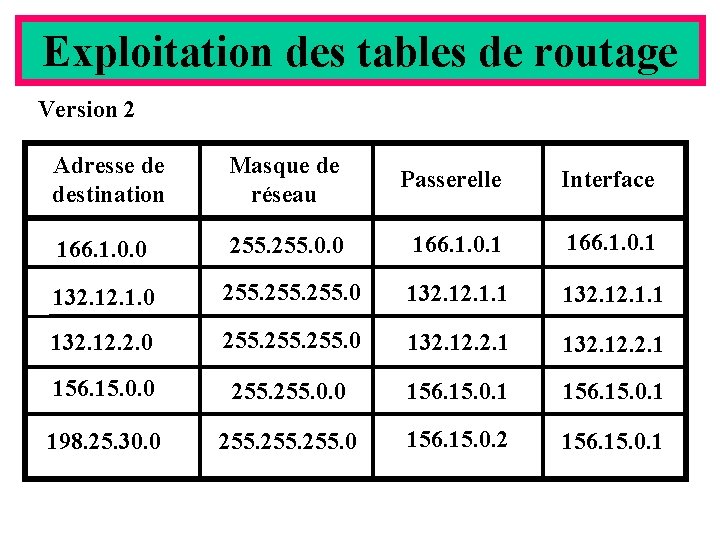

Exploitation des tables de routage L’exploitation d’une table de routage commence avec l’adresse IP de destination d’un hôte. Pour atteindre cet hôte il faut d’abord atteindre le réseau auquel il appartient et traverser les réseaux qui le précèdent. Les adresses des réseaux ne peuvent être obtenu qu’avec l’aide du masque de réseau. La table de routage doit donc présenter ce masque Yonel GRUSSON 86

Exploitation des tables de routage Une table de routage contiendra donc les quatre colonnes suivantes : Adresse de destination (pour joindre telle adresse IP) Masque de réseau (dont le réseau est …) Adresse du Routeur ou passerelle (passer par ce routeur…) Interface ou Port (pour joindre ce routeur passer par…)87 Yonel GRUSSON

Exploitation des tables de routage 166. 1. 0. 0 198. 25. 30. 0 166. 1. 0. 1 R 2 P 1 P 4 156. 15. 0. 1 P 2 132. 1. 1 R 1 P 3 132. 12. 2. 1 156. 15. 0. 2 156. 15. 0. 0 132. 12. 1. 0 Yonel GRUSSON 132. 12. 2. 0 88

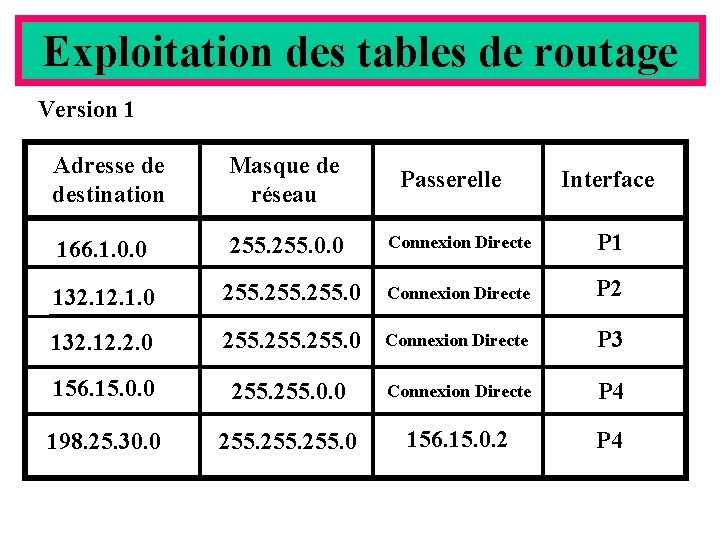

Exploitation des tables de routage Version 1 Adresse de destination Masque de réseau 166. 1. 0. 0 255. 0. 0 Connexion Directe P 1 132. 1. 0 255. 0 Connexion Directe P 2 132. 12. 2. 0 255. 0 Connexion Directe P 3 156. 15. 0. 0 255. 0. 0 Connexion Directe P 4 198. 25. 30. 0 255. 0 156. 15. 0. 2 P 4 Yonel GRUSSON Passerelle Interface 89

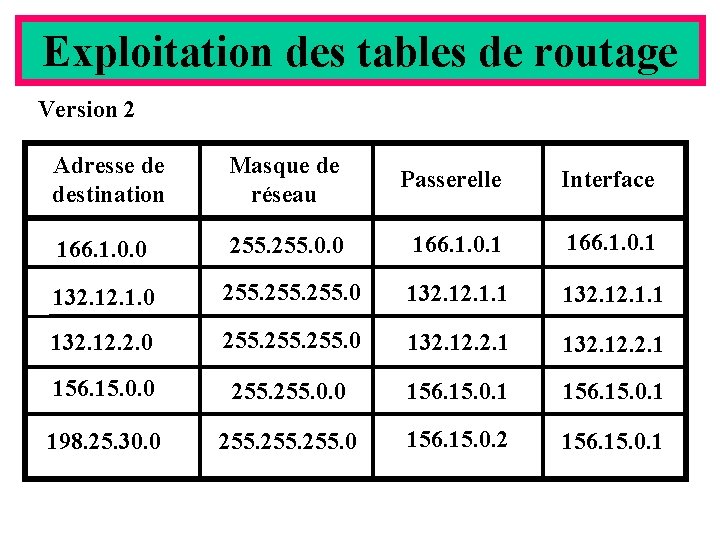

Exploitation des tables de routage Version 2 Adresse de destination Masque de réseau Passerelle Interface 166. 1. 0. 0 255. 0. 0 166. 1. 0. 1 132. 1. 0 255. 0 132. 12. 1. 1 132. 12. 2. 0 255. 0 132. 12. 2. 1 156. 15. 0. 0 255. 0. 0 156. 15. 0. 1 198. 25. 30. 0 255. 0 156. 15. 0. 2 156. 15. 0. 1 Yonel GRUSSON 90

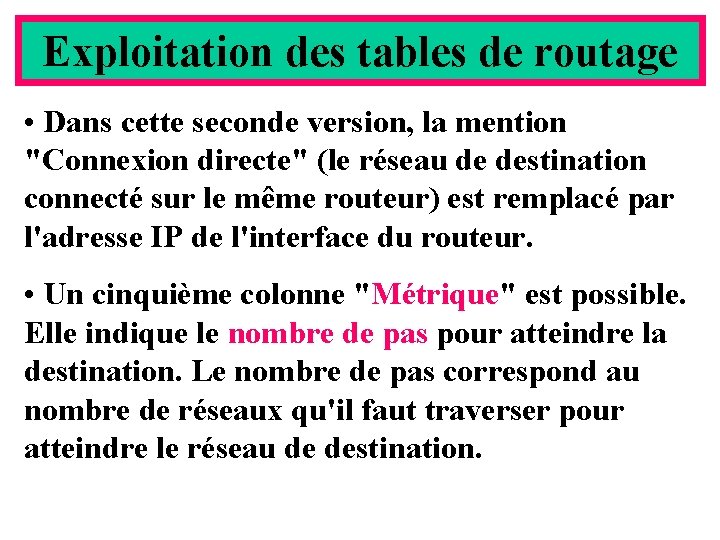

Exploitation des tables de routage • Dans cette seconde version, la mention "Connexion directe" (le réseau de destination connecté sur le même routeur) est remplacé par l'adresse IP de l'interface du routeur. • Un cinquième colonne "Métrique" est possible. Elle indique le nombre de pas pour atteindre la destination. Le nombre de pas correspond au nombre de réseaux qu'il faut traverser pour atteindre le réseau de destination. Yonel GRUSSON 91

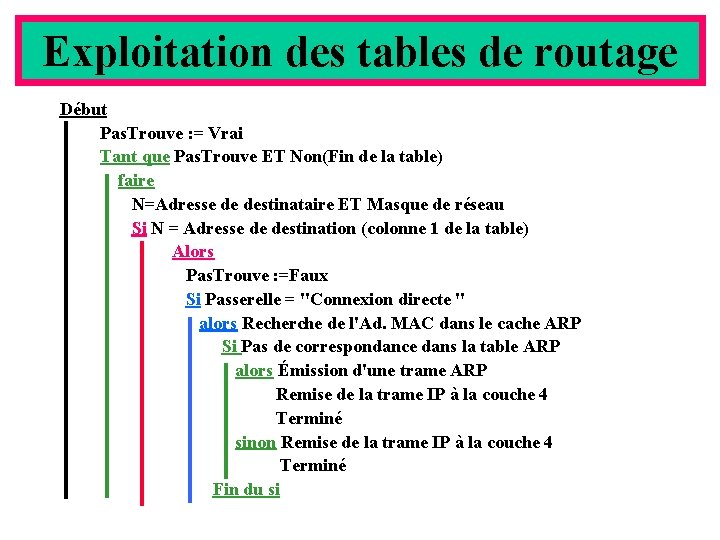

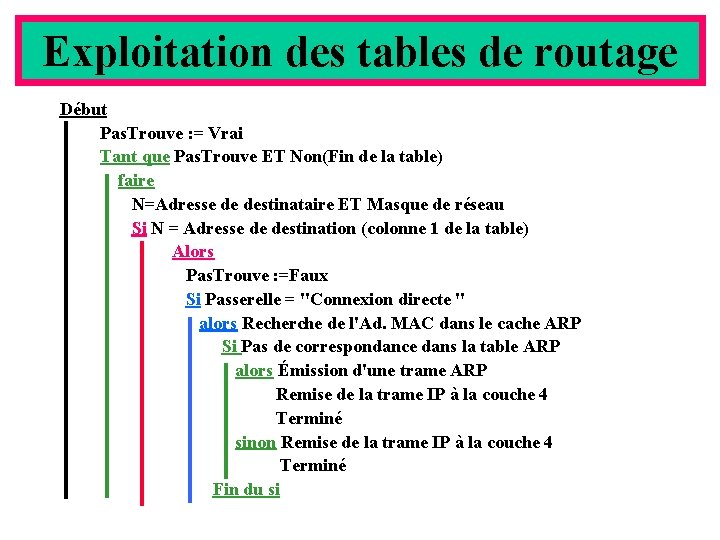

Exploitation des tables de routage Début Pas. Trouve : = Vrai Tant que Pas. Trouve ET Non(Fin de la table) faire N=Adresse de destinataire ET Masque de réseau Si N = Adresse de destination (colonne 1 de la table) Alors Pas. Trouve : =Faux Si Passerelle = "Connexion directe " alors Recherche de l'Ad. MAC dans le cache ARP Si Pas de correspondance dans la table ARP alors Émission d'une trame ARP Remise de la trame IP à la couche 4 Terminé sinon Remise de la trame IP à la couche 4 Terminé Fin du si Yonel GRUSSON 92

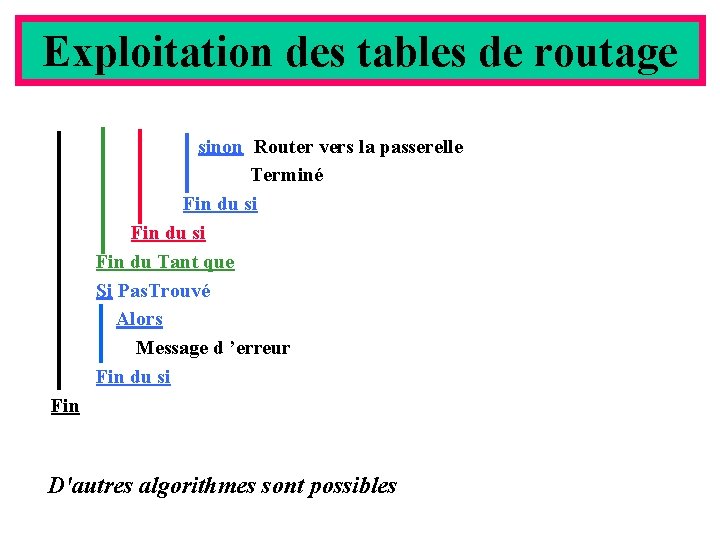

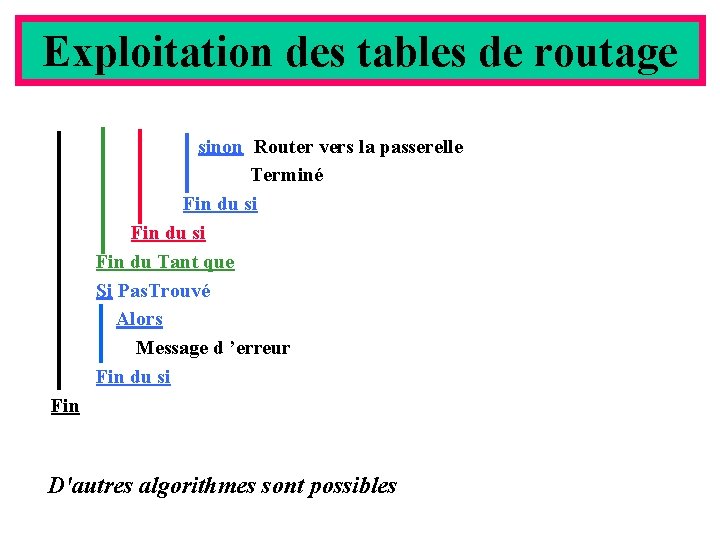

Exploitation des tables de routage sinon Router vers la passerelle Terminé Fin du si Fin du Tant que Si Pas. Trouvé Alors Message d ’erreur Fin du si Fin D'autres algorithmes sont possibles Yonel GRUSSON 93

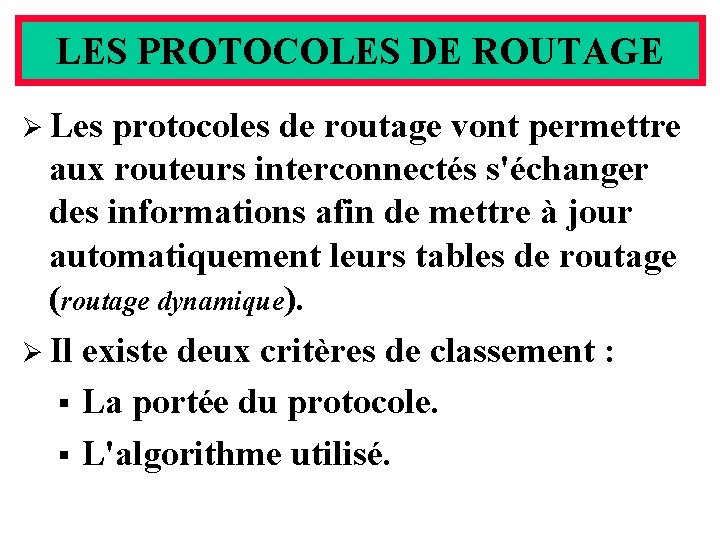

LES PROTOCOLES DE ROUTAGE Ø Les protocoles de routage vont permettre aux routeurs interconnectés s'échanger des informations afin de mettre à jour automatiquement leurs tables de routage (routage dynamique). Ø Il existe deux critères de classement : § La portée du protocole. § L'algorithme utilisé. Yonel GRUSSON 94

LES PROTOCOLES DE ROUTAGE La portée du protocole : Ø Certains protocoles sont de type Interior Gateway Protocol (IGP). Leur portée est limitée à un système autonome (SA). On appelle SA un ensemble de réseaux placés sous le contrôle de la même autorité (par exemple un FAI). C'est une notion administrative et non technique. Yonel GRUSSON 95

LES PROTOCOLES DE ROUTAGE La portée du protocole : Ø D'autres protocoles sont utilisés entre les systèmes autonomes. Ils sont dit externes (EGP – Exterior Gateway Protocol) Yonel GRUSSON 96

LES PROTOCOLES DE ROUTAGE L'algorithme utilisé : Il existe deux classes d’algorithmes : F Les algorithmes Vector-Distance : RIP v 1(Routing Internet Protocol), RIP v 2, IGRP (Interior Gateway Routing Protocol de CISCO) F Les algorithmes Link-State : OSPF (Open Shortest Path First) Des protocoles sont dits hybrides : BGP (Border Gateway Protocol) et EIGRP (Enhanced Interior Gateway Routing Protocol de CISCO ) Yonel GRUSSON 97

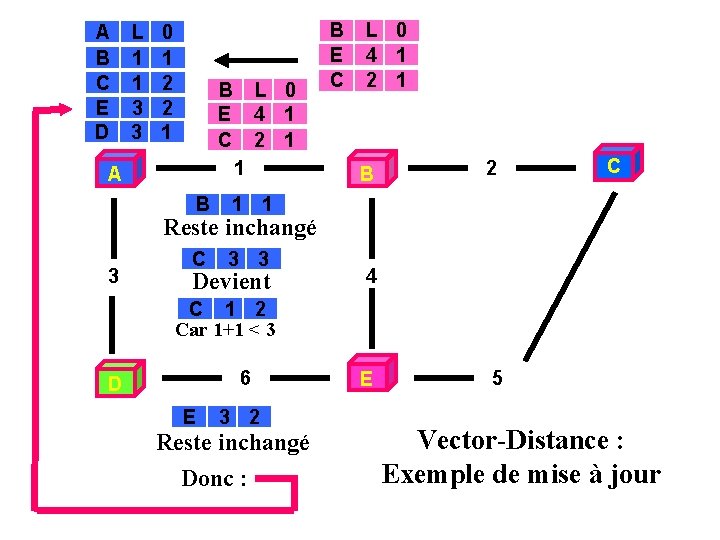

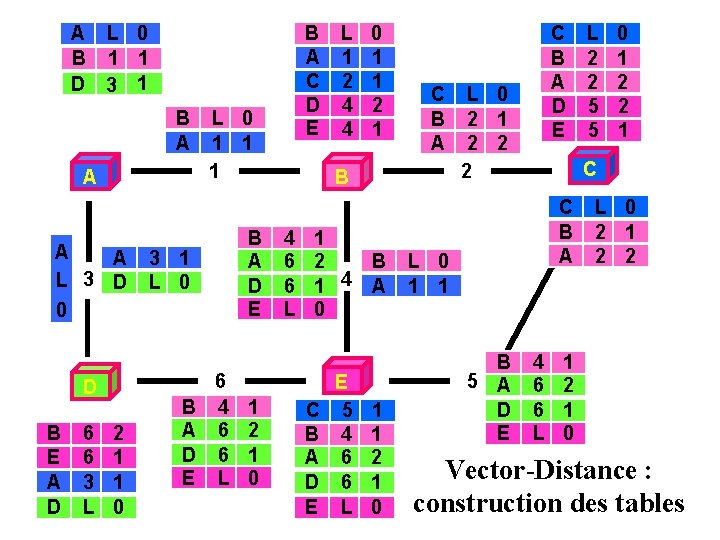

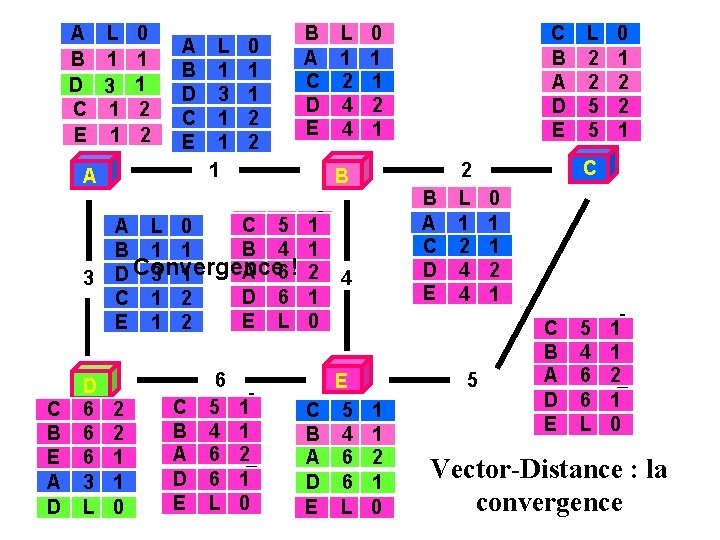

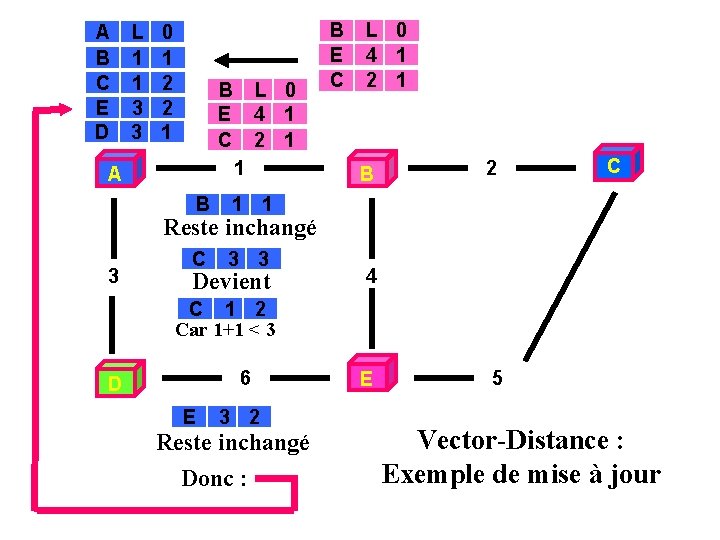

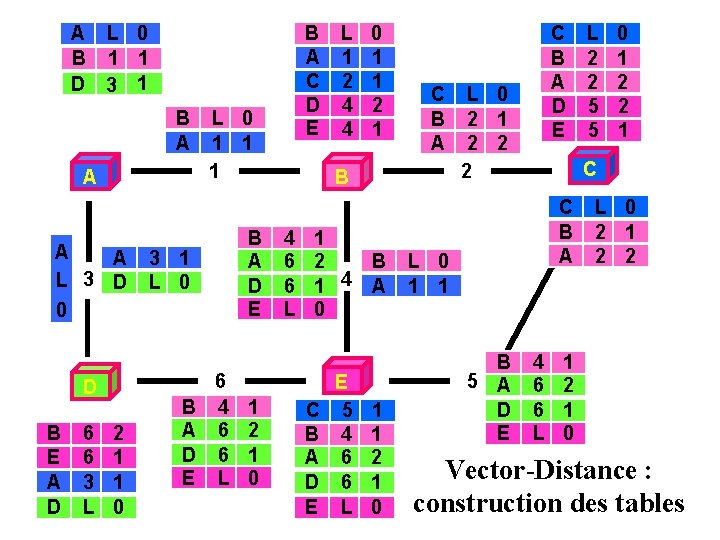

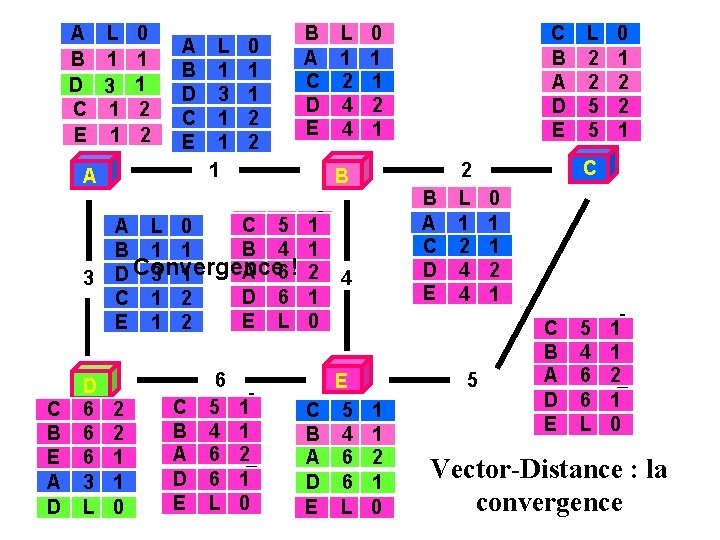

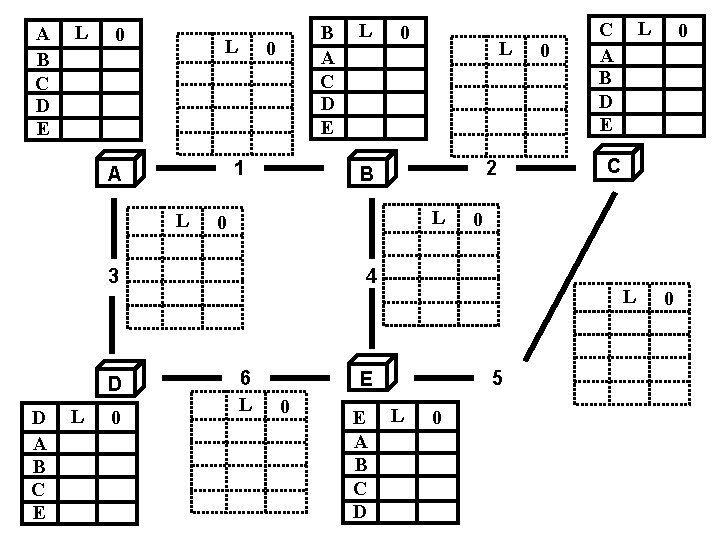

LES PROTOCOLES DE ROUTAGE Algorithme Vector-Distance de Belman-Ford : Ø Un routeur diffuse régulièrement à ses voisins les routes qu’il connaît. Ø Une route est composée d’une adresse destination, d’une adresse de passerelle et d’un métrique indiquant le nombre de sauts nécessaires pour atteindre la destination. Ø Une passerelle qui reçoit ces informations compare les routes reçues avec ses propres routes connues et met à jour sa propre table de routage : Ø si une route reçue comprend un chemin plus court (nombre de prochains sauts +1 inférieur), Ø si une route reçue est inconnue. Yonel GRUSSON 98

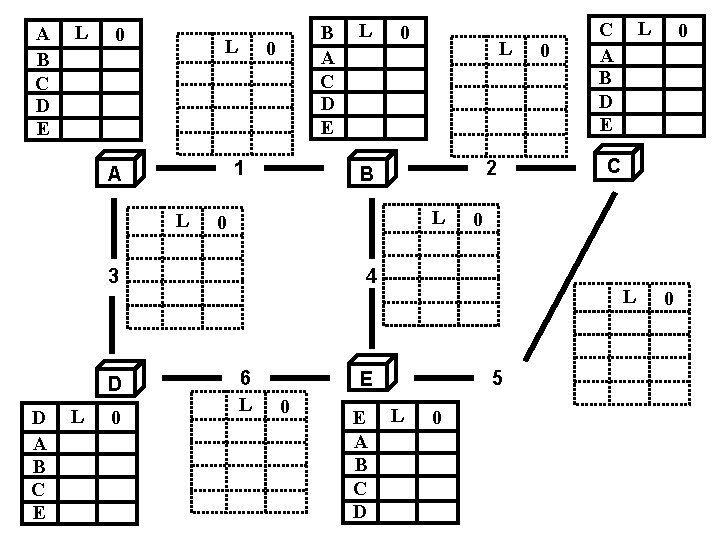

A B C E D L 1 3 3 0 1 3 2 2 1 B E C L 0 4 1 2 1 1 A B 1 1 C 3 3 B E C L 0 4 1 2 1 B 2 C Reste inchangé 3 Devient 4 C 1 2 Car 1+1 < 3 6 D E 3 2 Reste inchangé Donc : Yonel GRUSSON E 5 Vector-Distance : Exemple de mise à jour 99

A L 0 B 1 1 D 3 1 B A A L 3 D 0 D A B E A D Yonel GRUSSON 1 6 6 3 L 1 2 1 1 0 L 0 1 L 1 B A D E 3 1 L 0 A B D A D E B A C D E 6 3 4 L 6 6 L 1 0 2 1 0 L 1 2 4 4 0 1 1 2 1 C B A B 4 6 6 L 1 2 B 1 4 A 0 C B A D E E 5 4 6 6 L 1 1 2 1 0 L L 2 12 2 C B A D E 0 01 12 0 1 2 2 1 C C B A L 0 1 1 B 5 A D E L 2 2 5 5 4 6 6 L L 0 2 1 2 1 0 Vector-Distance : construction des tables 100

A L B 1 D 3 C 1 E 1 A 3 C A B E A D Yonel GRUSSON D 6 1 6 6 3 L 0 1 1 2 2 A L B B 1 A D 2 3 C C 4 1 D E 4 1 1 0 1 1 2 2 1 2 1 1 0 C B A D E L 1 2 4 4 0 1 1 2 1 B B 5 L C A L 0 A 4 1 B B 1 1 C 62! A D Convergence 3 1 D 64 D C 1 2 E L 4 E E 1 2 6 5 4 6 6 L B A C D E 1 A 1 C 2 D 1 E 0 B A C D E 10 A 1 C 21 D 4 12 E 01 C B A D E E 5 4 6 6 L C B A D E 2 L 1 2 4 4 5 1 1 2 1 0 L 2 2 5 5 0 1 2 2 1 C 0 1 1 2 1 C B A D E 5 4 6 6 L 1 A 1 C 2 D 1 E 0 Vector-Distance : la convergence 101

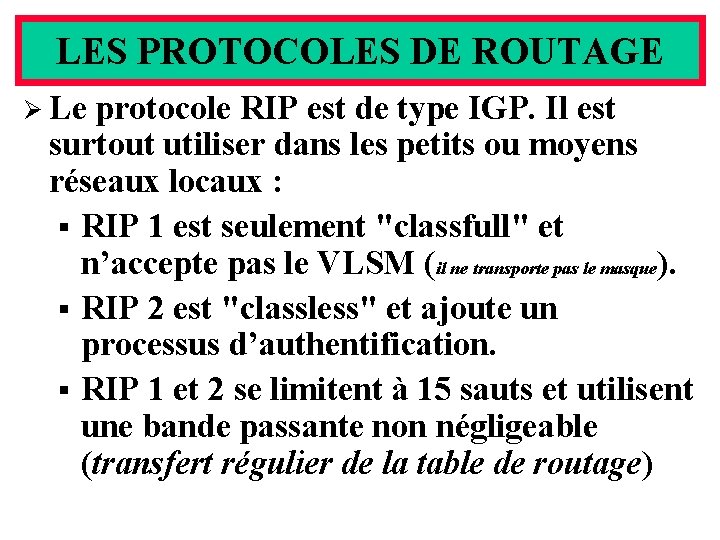

LES PROTOCOLES DE ROUTAGE Ø Le protocole RIP est de type IGP. Il est surtout utiliser dans les petits ou moyens réseaux locaux : § RIP 1 est seulement "classfull" et n’accepte pas le VLSM (il ne transporte pas le masque). § RIP 2 est "classless" et ajoute un processus d’authentification. § RIP 1 et 2 se limitent à 15 sauts et utilisent une bande passante non négligeable (transfert régulier de la table de routage)

LES PROTOCOLES DE ROUTAGE Algorithme Link-State Basé sur la technique Shortest Path First (SPF) : Ø Les passerelles maintiennent une carte complète du réseau et calculent les meilleurs chemins localement en utilisant cette topologie. Ø Les passerelles ne communiquent pas la liste de toutes les destinations connues (cf. Vector. Distance), Ø Une passerelle basée sur l’algorithme SPF, teste périodiquement l’état des liens qui la relient à ses routeurs voisins, puis diffuse périodiquement ces états (Link-State) à toutes les autres passerelles 103 du domaine. Yonel GRUSSON

LES PROTOCOLES DE ROUTAGE Ø Les messages diffusés ne spécifient pas des routes mais simplement l’état (up, down) entre deux passerelles. Ø Lorsque un message parvient à une passerelle, celle-ci met à jour la carte de liens et recalcule localement pour chaque lien modifié, la nouvelle route selon l’algorithme de Dijkstra shortest path algorithm qui détermine le plus court chemin pour toutes les destinations à partir d’une même source. Ø Détail de l'algorithme de Dijkstra à l'adresse : http: //fr. wikipedia. org/wiki/Algorithme_de_Dijkstra 104 Yonel GRUSSON

Les Protocoles de transport On trouve typiquement au dessus du protocole IP (couche réseau - 3), les protocoles de transport (couche 4) suivants : UDP (User Datagramme Protocol) Protocole sans connexion Livraison non fiabilisée (pas de garantie d'arrivée, pas de contrôle de flux ni du séquencement…) TCP (Transmission Control Protocol) Yonel GRUSSON 105

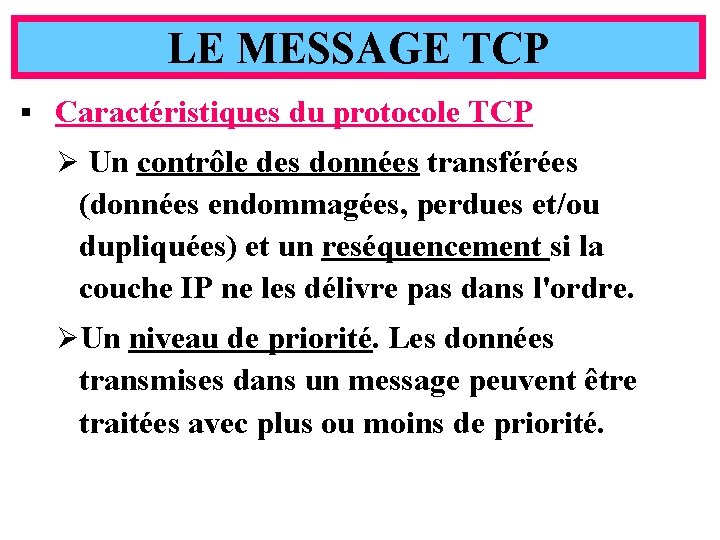

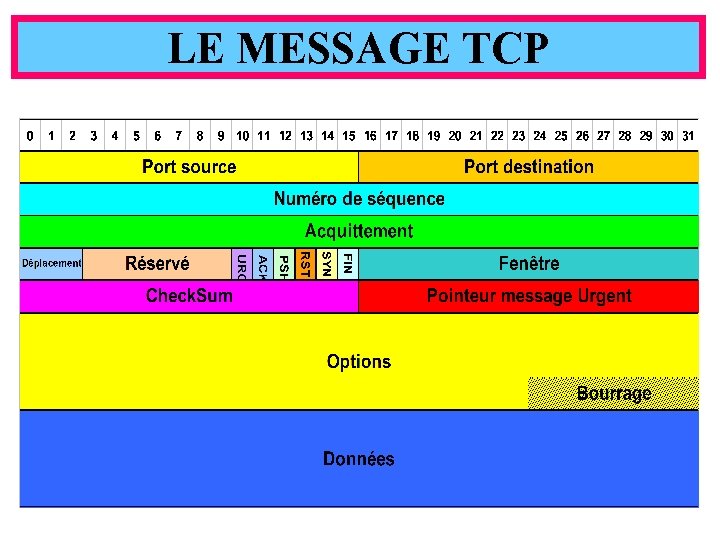

LE MESSAGE TCP § Caractéristiques du protocole TCP Ø Un contrôle des données transférées (données endommagées, perdues et/ou dupliquées) et un reséquencement si la couche IP ne les délivre pas dans l'ordre. ØUn niveau de priorité. Les données transmises dans un message peuvent être traitées avec plus ou moins de priorité. Yonel GRUSSON 106

LE MESSAGE TCP § Caractéristiques du protocole TCP Ø Un contrôle du flux grâce à un mécanisme de "fenêtre". Yonel GRUSSON 107

LE MESSAGE TCP Yonel GRUSSON 108

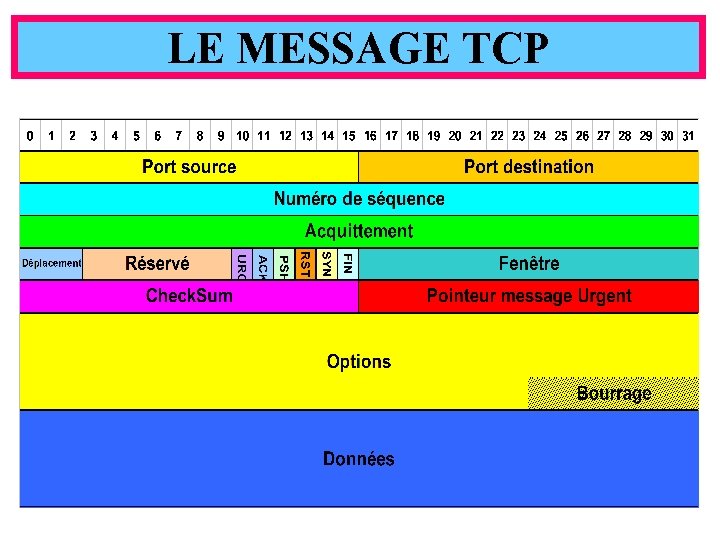

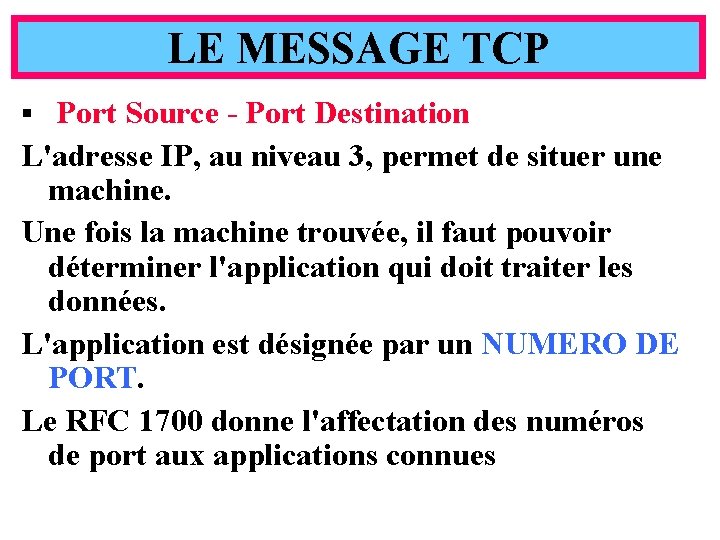

LE MESSAGE TCP Port Source - Port Destination L'adresse IP, au niveau 3, permet de situer une machine. Une fois la machine trouvée, il faut pouvoir déterminer l'application qui doit traiter les données. L'application est désignée par un NUMERO DE PORT. Le RFC 1700 donne l'affectation des numéros de port aux applications connues § Yonel GRUSSON 109

LE MESSAGE TCP § Exemples de numéro de PORT (extrait du RFC 1700) Yonel GRUSSON 110

LE MESSAGE TCP Les numéros de port compris entre 0 et 1023 sont réservés pour les ports usuels. L'association : [Adresse IP + Numéro de port] s'appelle un Socket. § Numéro de séquence et Acquittement Principe : Pour la fiabilité de la transmission les octets sont numérotés. Yonel GRUSSON 111

LE MESSAGE TCP Champ des bits de contrôle (Flag) 6 Bits pour définir la fonction des message et la validité de certains champs : URG : Message urgent - Les données doivent être traitées sans attendre que le récepteur ait traité les octets envoyés dans le flux. ACK : Indique la validité du champ acquittement. § Yonel GRUSSON 112

LE MESSAGE TCP § Champ des bits de contrôle (Flag) PSH : Les données reçues doivent être immédiatement remises à la couche supérieure. RST (Reset) : Réinitialisation de la connexion suite à une erreur irrécupérable. SYN : Indique l'ouverture d'une connexion. FIN : Fermeture normale d'une connexion Yonel GRUSSON 113

LE MESSAGE TCP § Champ réservé Pour un usage futur et positionné à 0. § Déplacement Nombre de mots de 32 bits qui constitue l'entête TCP car le champ Option est de longueur variable. Avec aucune option, déplacement = 5 (20 octets). Yonel GRUSSON 114

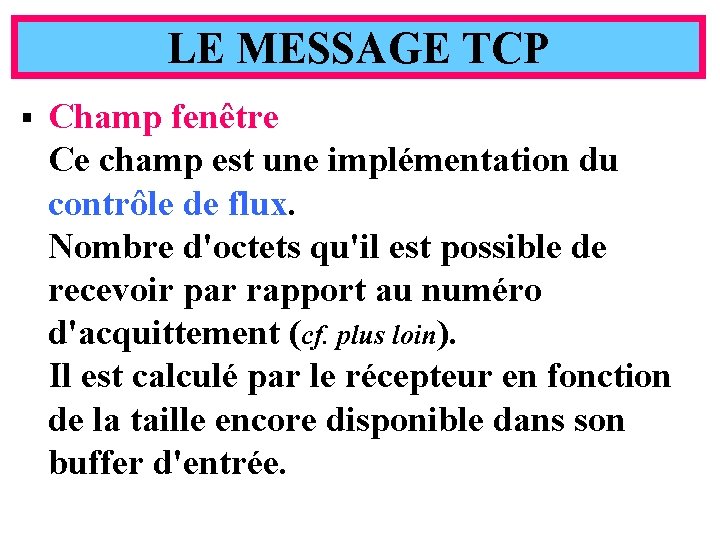

LE MESSAGE TCP § Champ fenêtre Ce champ est une implémentation du contrôle de flux. Nombre d'octets qu'il est possible de recevoir par rapport au numéro d'acquittement (cf. plus loin). Il est calculé par le récepteur en fonction de la taille encore disponible dans son buffer d'entrée. Yonel GRUSSON 115

LE MESSAGE TCP Check. Sum § Pointeur message Urgent Pointe sur les octets qui doivent être traités en priorité. § Options Champ de longueur variable avec un bourrage pour s'aligner sur un multiple de 32 bits (voir déplacement) § Yonel GRUSSON 116

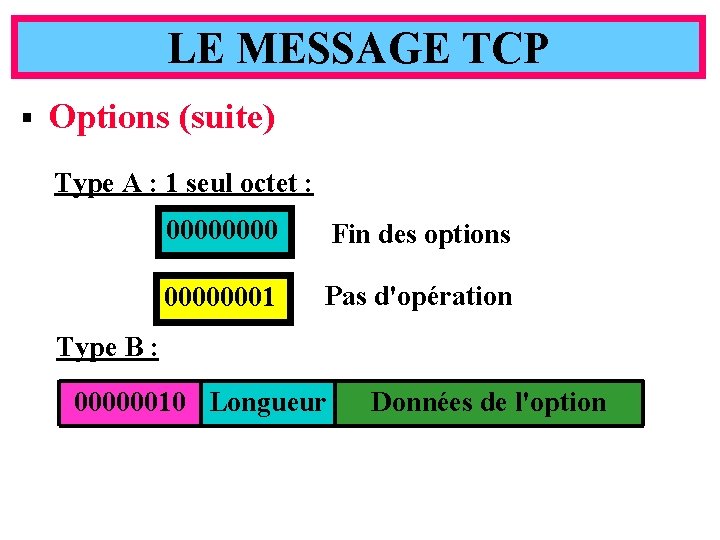

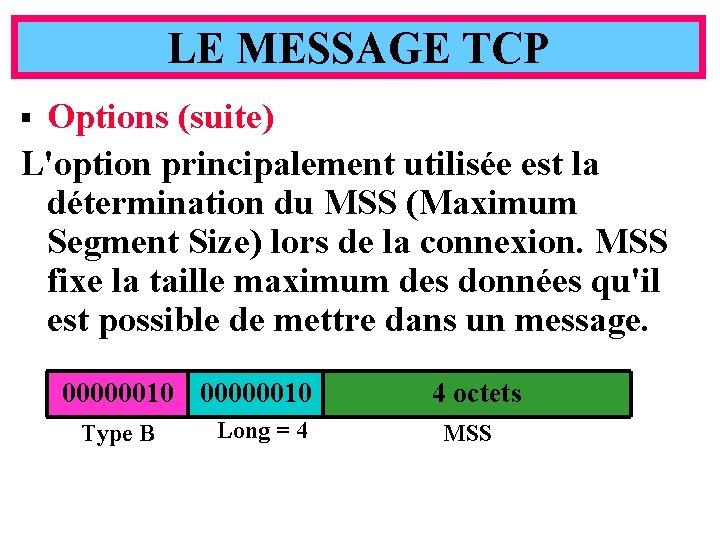

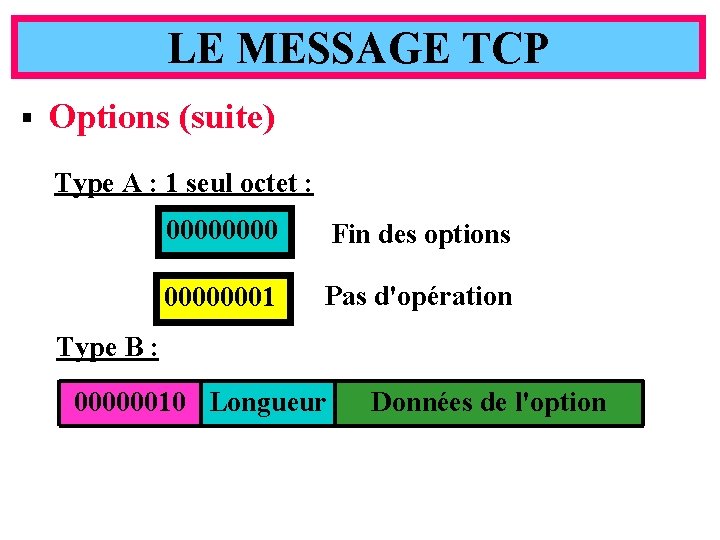

LE MESSAGE TCP § Options (suite) Type A : 1 seul octet : 0000 Fin des options 00000001 Pas d'opération Type B : 00000010 Longueur Yonel GRUSSON Données de l'option 117

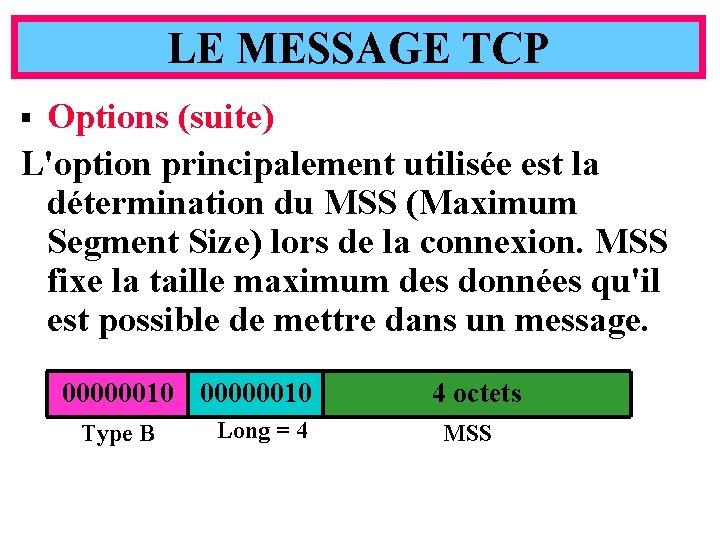

LE MESSAGE TCP Options (suite) L'option principalement utilisée est la détermination du MSS (Maximum Segment Size) lors de la connexion. MSS fixe la taille maximum des données qu'il est possible de mettre dans un message. § 00000010 Type B Yonel GRUSSON Long = 4 4 octets MSS 118

LA CONNEXION TCP Ø Gestion d'une connexion TCP Les champs numéro de séquence, acquittement et flags sont utilisés par le protocole TCP à gérer la communication de bout en bout (couche 4) Yonel GRUSSON 119

LA CONNEXION TCP Une application qui appelle le module TCP utilise les appels systèmes suivants : § OPEN pour ouvrir la connexion. On distingue : üOPEN PASSIF qui est un open type serveur. Il reste à l'écoute et accepte les requêtes qui lui arrive. üOPEN ACTIF qui est un open type client qui après une connexion sur un open passif enverra des données. Yonel GRUSSON 120

LA CONNEXION TCP § CLOSE pour fermer la connexion § SEND pour envoyer les données après un OPEN § RECEIVE pour recevoir des données § STATUS pour obtenir des informations sur la connexion. Yonel GRUSSON 121

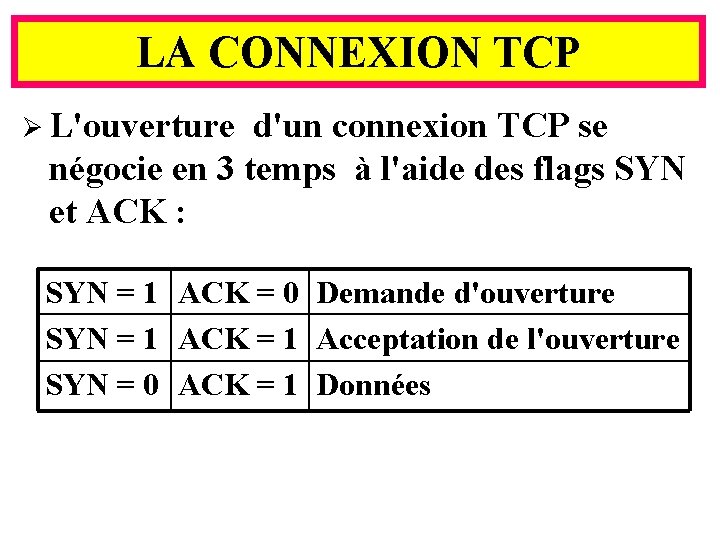

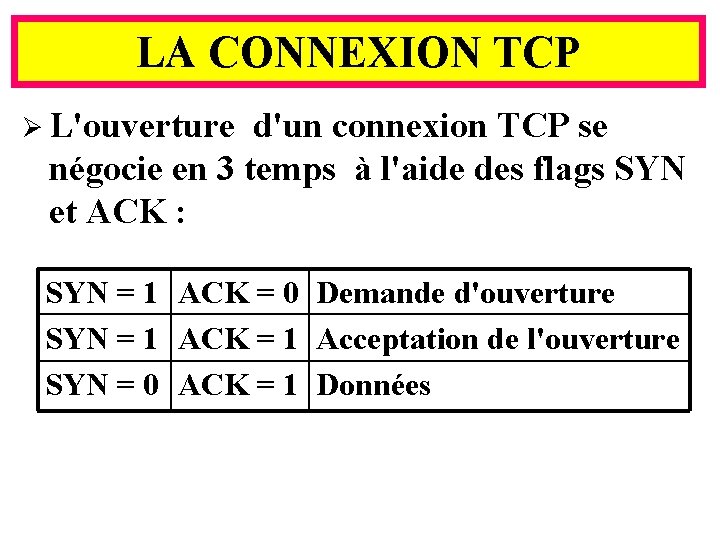

LA CONNEXION TCP Ø L'ouverture d'un connexion TCP se négocie en 3 temps à l'aide des flags SYN et ACK : SYN = 1 ACK = 0 Demande d'ouverture SYN = 1 ACK = 1 Acceptation de l'ouverture SYN = 0 ACK = 1 Données Yonel GRUSSON 122

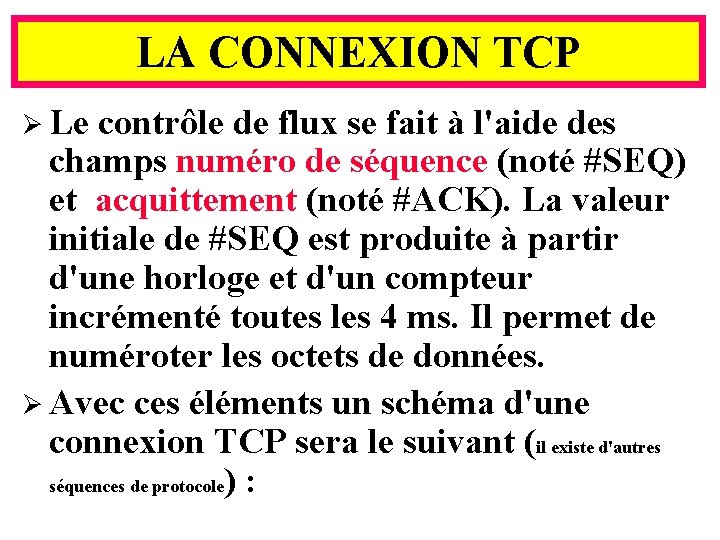

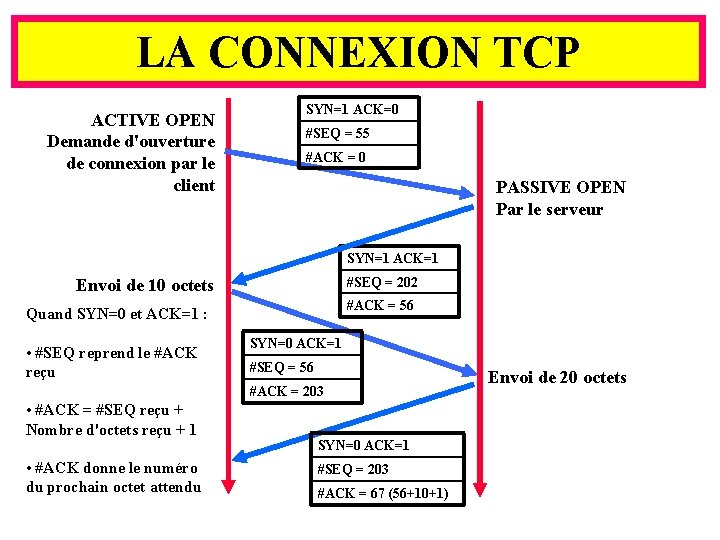

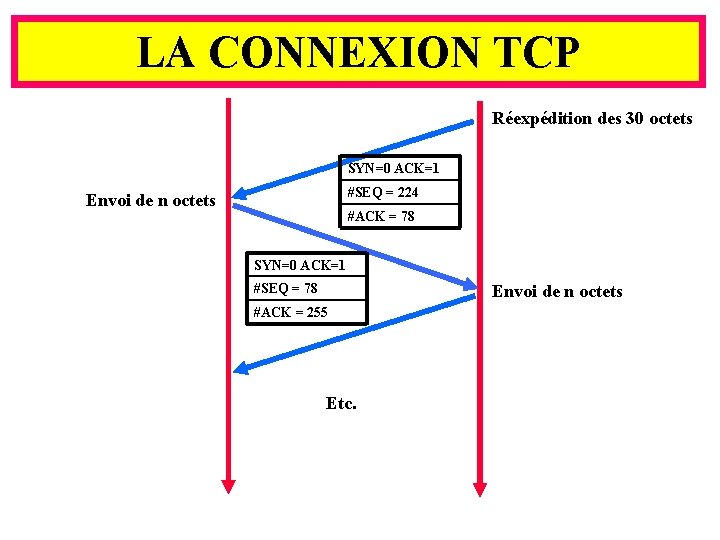

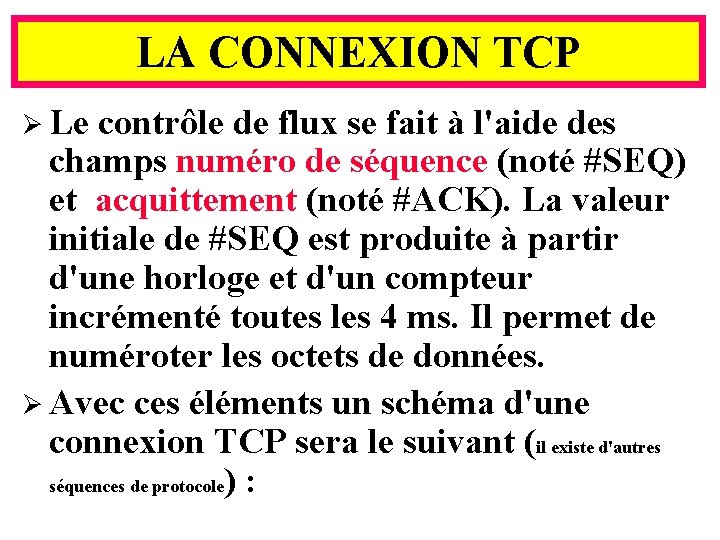

LA CONNEXION TCP Ø Le contrôle de flux se fait à l'aide des champs numéro de séquence (noté #SEQ) et acquittement (noté #ACK). La valeur initiale de #SEQ est produite à partir d'une horloge et d'un compteur incrémenté toutes les 4 ms. Il permet de numéroter les octets de données. Ø Avec ces éléments un schéma d'une connexion TCP sera le suivant (il existe d'autres séquences de protocole) : Yonel GRUSSON 123

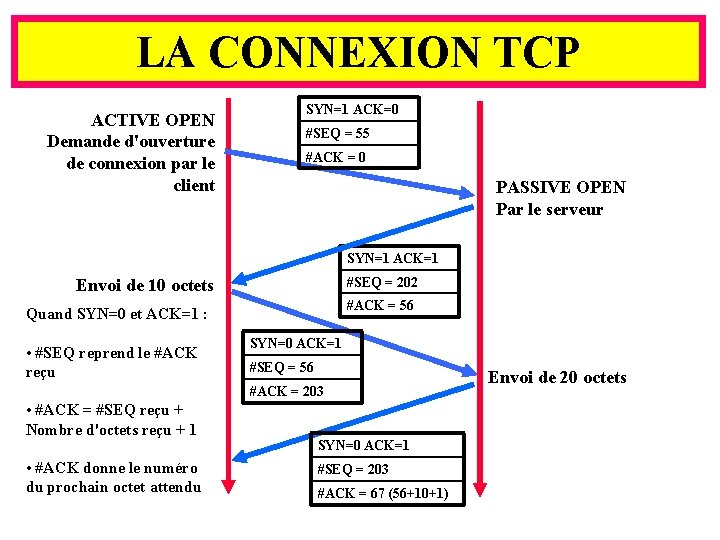

LA CONNEXION TCP ACTIVE OPEN Demande d'ouverture de connexion par le client SYN=1 ACK=0 #SEQ = 55 #ACK = 0 PASSIVE OPEN Par le serveur SYN=1 ACK=1 #SEQ = 202 Envoi de 10 octets #ACK = 56 Quand SYN=0 et ACK=1 : • #SEQ reprend le #ACK reçu SYN=0 ACK=1 #SEQ = 56 #ACK = 203 Envoi de 20 octets • #ACK = #SEQ reçu + Nombre d'octets reçu + 1 SYN=0 ACK=1 • #ACK donne le numéro du prochain octet attendu Yonel GRUSSON #SEQ = 203 #ACK = 67 (56+10+1) 124

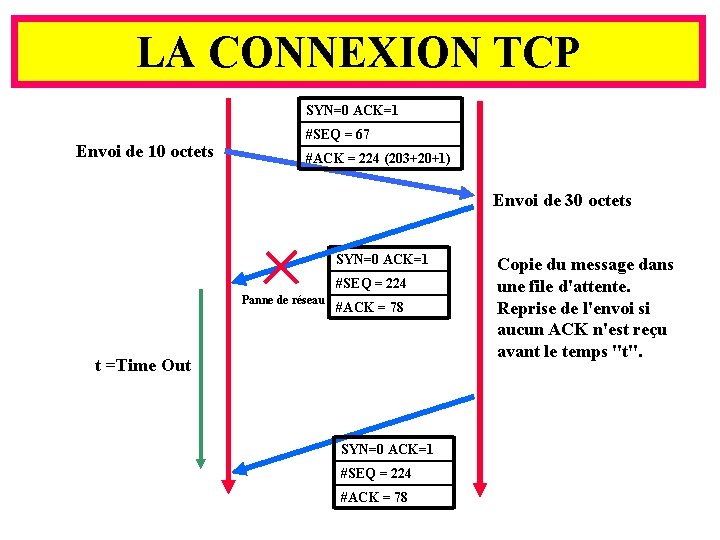

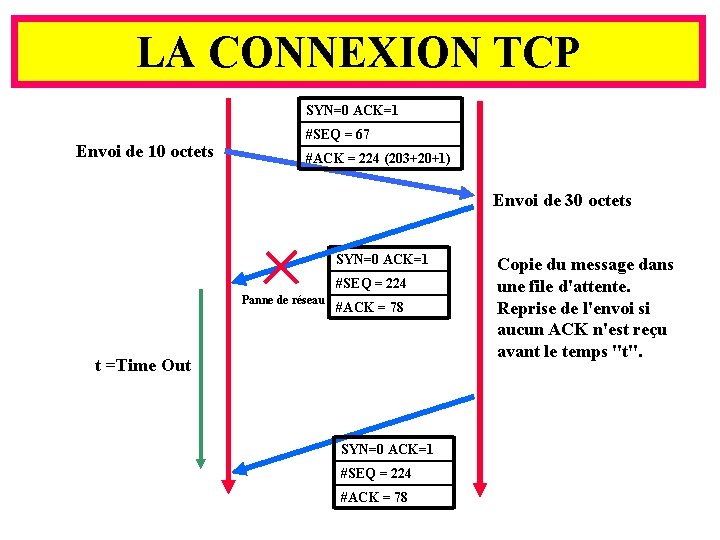

LA CONNEXION TCP SYN=0 ACK=1 Envoi de 10 octets #SEQ = 67 #ACK = 224 (203+20+1) Envoi de 30 octets SYN=0 ACK=1 #SEQ = 224 Panne de réseau #ACK = 78 t =Time Out Copie du message dans une file d'attente. Reprise de l'envoi si aucun ACK n'est reçu avant le temps "t". SYN=0 ACK=1 #SEQ = 224 #ACK = 78 Yonel GRUSSON 125

LA CONNEXION TCP Réexpédition des 30 octets SYN=0 ACK=1 #SEQ = 224 Envoi de n octets #ACK = 78 SYN=0 ACK=1 Envoi de n octets #SEQ = 78 #ACK = 255 Etc. Yonel GRUSSON 126

Yonel GRUSSON 127 Modèle TCP/IP et INTERNET

A B C D E L 0 L B A C D E 0 1 A L D A B C E L Yonel GRUSSON 0 0 L 2 B L 0 3 D L E A B C D C L 0 5 E 0 0 0 4 6 L 0 L C A B D E L 0 128