Yonel Grusson 1 LES RESEAUX VIRTUELS Yonel Grusson

- Slides: 16

Yonel Grusson 1

LES RESEAUX VIRTUELS Yonel Grusson 2

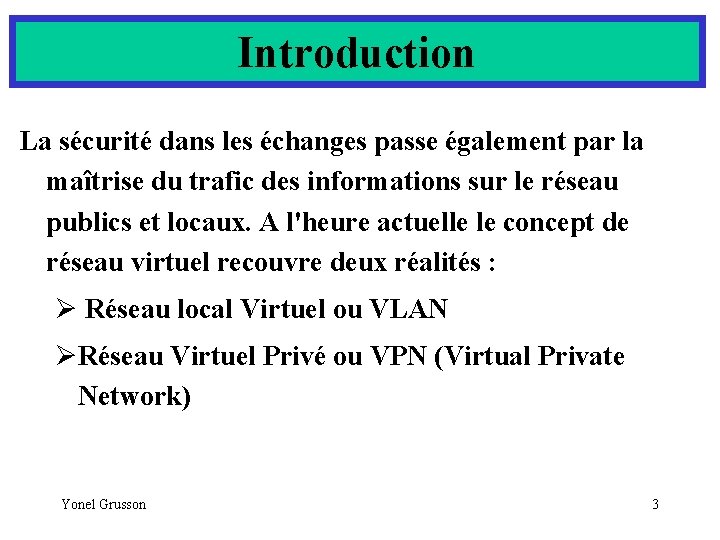

Introduction La sécurité dans les échanges passe également par la maîtrise du trafic des informations sur le réseau publics et locaux. A l'heure actuelle le concept de réseau virtuel recouvre deux réalités : Ø Réseau local Virtuel ou VLAN ØRéseau Virtuel Privé ou VPN (Virtual Private Network) Yonel Grusson 3

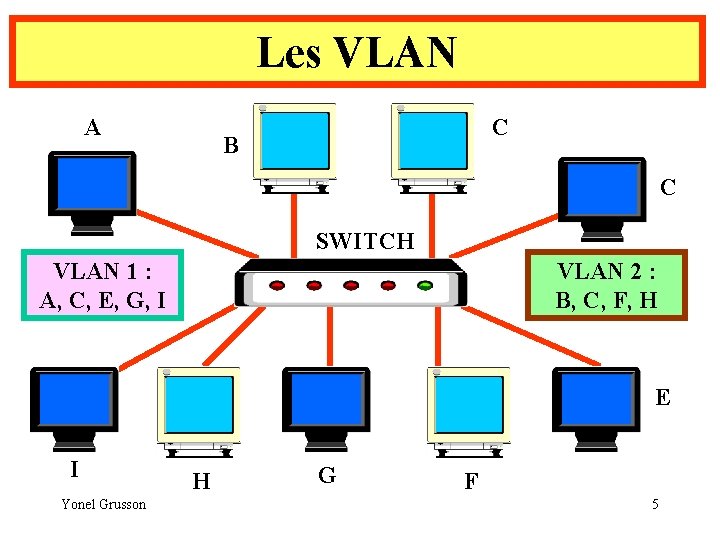

Les VLAN • L'idée du VLAN est de regrouper des machines d'un réseau local et de limiter la diffusion des informations qu'entre les membres de ce groupe de machines. • On parlera de réseau virtuel car les machines restent physiquement connectés aux autres machines. • Le "dispatching" des trames est assuré par les appareils d'interconnexion (Switch en général). Yonel Grusson 4

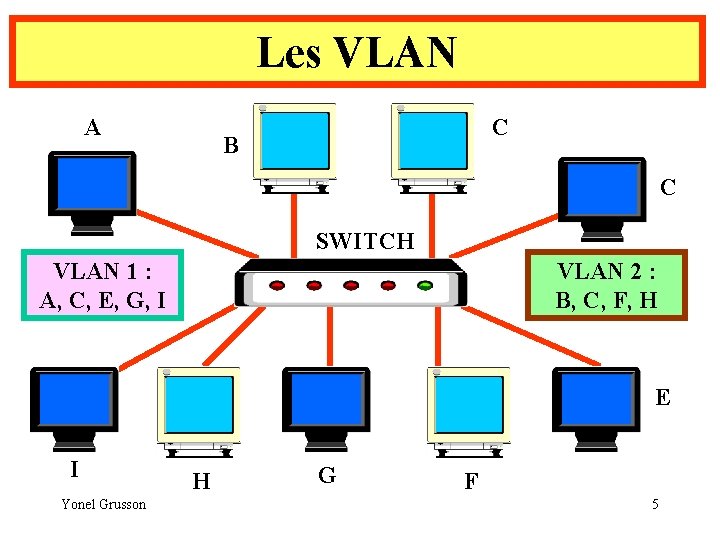

Les VLAN A C B C SWITCH VLAN 1 : A, C, E, G, I VLAN 2 : B, C, F, H E I Yonel Grusson H G F 5

Les VLAN • Le VLAN est défini par l'administrateur au niveau du commutateur qui doit être dans ce cas manageable (en général à l'aide d'un navigateur Web). Yonel Grusson 6

Les VLAN • Intérêts du VLAN – Le trafic est contrôlé. – Le déplacement d'une machine d'un VLAN à un autre se fait simplement par la configuration du switch. Alors qu'un séparation physique des LAN oblige à modifier le câblage (jarretières). • Inconvénients – Augmentation du travail d'administration. – Matériels plus coûteux, doivent coopérés entre eux. Les protocoles sont souvent propriétaires. – Problème avec les requêtes ARP (broadcast) qui ne peuvent être satisfaites. Yonel Grusson 7

Les VPN Le Virtual Private Network (VPN) trouve son origine dans la recherche d'une sécurité des transmissions dans les WAN (réseaux publics), en particulier au sein de l'Internet (où l'information circule en clair). A l'heure actuelle les VPN se placent surtout dans le contexte de l'Internet. Note : La technique traditionnelle pour construire un réseau privé est d'utiliser des lignes spécialisée (louée) ou le RTC (cf cours sur les réseaux de transports) Yonel Grusson 8

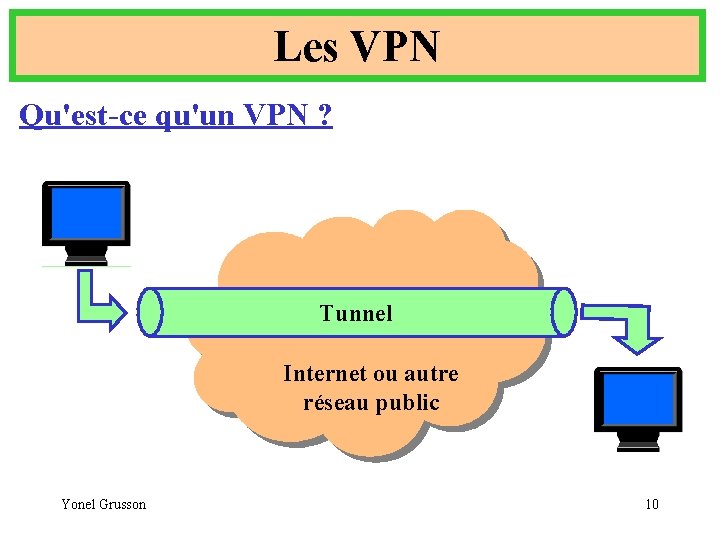

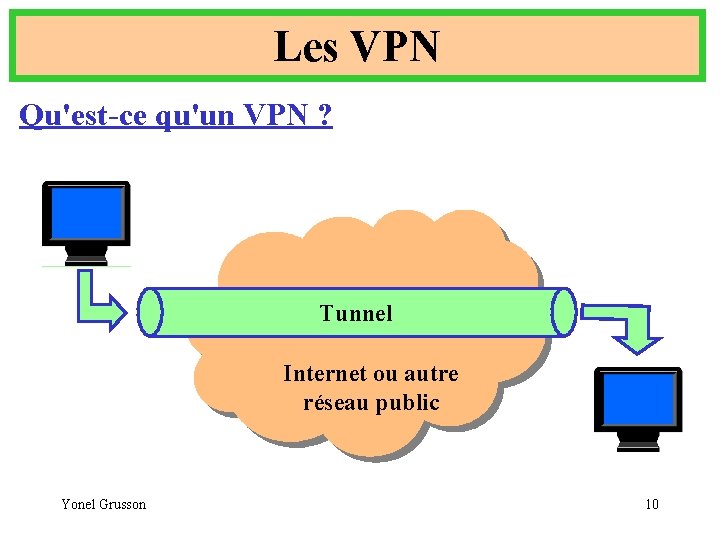

Les VPN Qu'est-ce qu'un VPN ? Un réseau privé virtuel permet un échange de données sécurisé entre deux ordinateurs au travers d'un réseau public. Grâce à un principe de tunnel (tunnelling) qui identifie les deux extrémités, les données transitent après avoir été cryptées et compressées. Yonel Grusson 9

Les VPN Qu'est-ce qu'un VPN ? Tunnel Internet ou autre réseau public Yonel Grusson 10

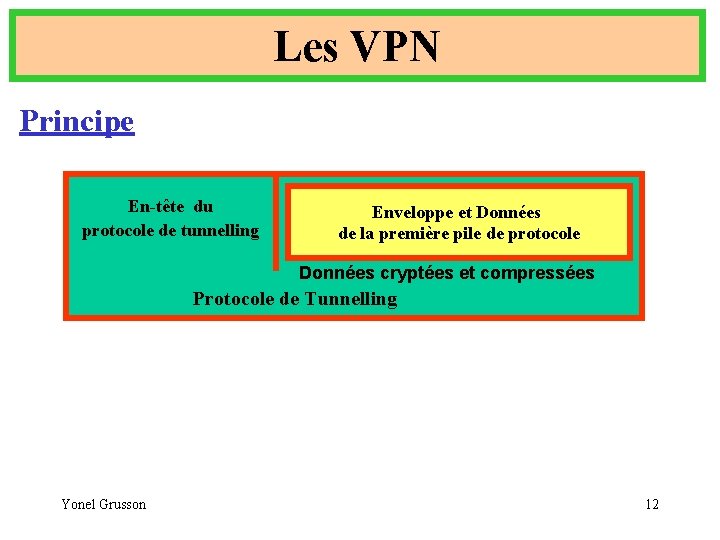

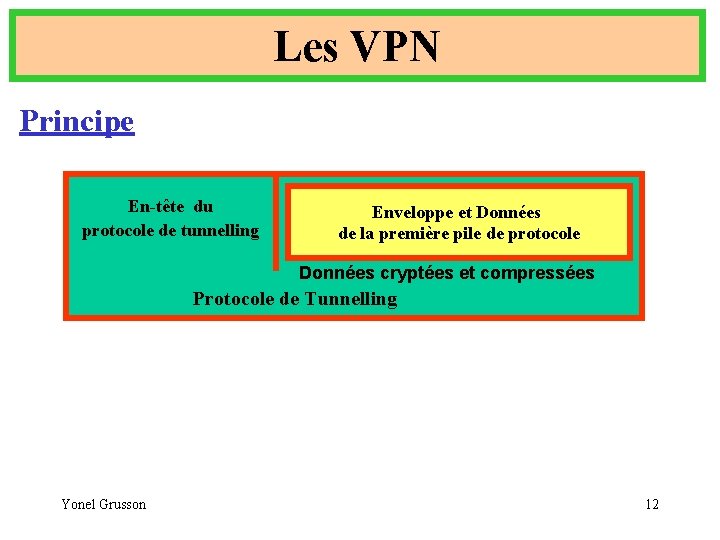

Les VPN Principe Le protocole de tunnelling enrobe les données et l'enveloppe de protocole générée par une pile de protocole et les traite comme des données pour un autre protocole. Ce second protocole et son enveloppe fournissent le routage et le cryptage des données Yonel Grusson 11

Les VPN Principe En-tête du protocole de tunnelling Enveloppe et Données de la première pile de protocole Données cryptées et compressées Protocole de Tunnelling Yonel Grusson 12

Les VPN Les quatre principaux protocoles sont : • Au niveau de la couche 2 (liaison) üPPTP : Point to Point Tunnelling Protocole (consortium : Microsoft, 3 Com, etc. . ) üL 2 F : Layer Two Forwarding (Cisco) üL 2 TP : Layer Two Tunnelling Protocol (de l'IETF – Internet Ingineering Task Force) • Au niveau de la couche 3 (réseau) üIPSec : IP Sécurity (de IETF) provient de la nouvelle norme IPv 6 (cf. cours IP) Yonel Grusson 13

Les VPN Les applications traditionnelles des VPN sont : Ø L'accès à l'intranet d'une entreprise depuis l'extérieur (commerciaux en déplacement Ø La sécurisation des échanges dans les relations commerciales clients/fournisseurs. Note : Un VPN peut également être utilisé au sein d'une entreprise sur son réseau local. Yonel Grusson 14

Les VPN Yonel Grusson 15

Les VPN Yonel Grusson 16

Grusson

Grusson Casinos virtuels

Casinos virtuels Réseau de pétri

Réseau de pétri Classification des reseaux

Classification des reseaux Apprenez le fonctionnement des réseaux tcp/ip

Apprenez le fonctionnement des réseaux tcp/ip Réseaux logiques programmables

Réseaux logiques programmables Solutions communication réseaupas cher

Solutions communication réseaupas cher Réseaux andrew tanenbaum

Réseaux andrew tanenbaum Les constellations les plus connues

Les constellations les plus connues Qu'est-ce que tu aimes manger

Qu'est-ce que tu aimes manger Trouvez les réponses. écrivez-les en chiffres (numbers).

Trouvez les réponses. écrivez-les en chiffres (numbers). Les lettres en français

Les lettres en français C'est quoi un texte expressif

C'est quoi un texte expressif Les trois obstacles et les quatre démons

Les trois obstacles et les quatre démons Pronoms convenable

Pronoms convenable Les mots qu'on ne dit pas sont les fleurs du silence

Les mots qu'on ne dit pas sont les fleurs du silence Grand corps malade voyage en train

Grand corps malade voyage en train