Le Wi Fi Yonel Grusson 1 Introduction Les

- Slides: 62

Le Wi. Fi Yonel Grusson 1

Introduction Les réseaux locaux sans fil (WLAN – Wireless Local Area Network) sont décrits dans la norme IEEE 802. 11 (ISO/CEI 8802 -11). Les RLAN (Radioélectrique LAN) permettent : üaux entreprises de mettre en place ou d'étendre des réseaux informatiques sans infrastructure filaire, ü de faciliter le "nomadisme", utilisation de portable, hot spot (point d'accès public), etc. Yonel Grusson 2

Introduction La WECA (Wireless Ethernet Compatibility Alliance) est l'organisme chargé d'étudier l'interopérabilité des matériels de la norme 802. 11. A l'origine le terme "Wi. Fi" n'avait pas de signification. Il s'agissait d'un terme publicitaire. Par la suite ce terme a été justifié avec le slogan "The standard for Wireless Fidelity" Logo de la Weca utilisé pour certifier le matériel conforme aux normes 802. 11 Yonel Grusson Attention ce logo est protégé 3

La normalisation Ø Elle est assurée essentiellement par le groupe 802. 11 de l'I. E. E. E. Ø La norme initiale 802. 11 a connu de nombreuses révisions notées 802. 11 a, 802. 11 b, 802. 11 g pour les principales. Ø Ces révisions visent essentiellement : ü une amélioration du débit et/ou ü une amélioration de la sécurité. Yonel Grusson 4

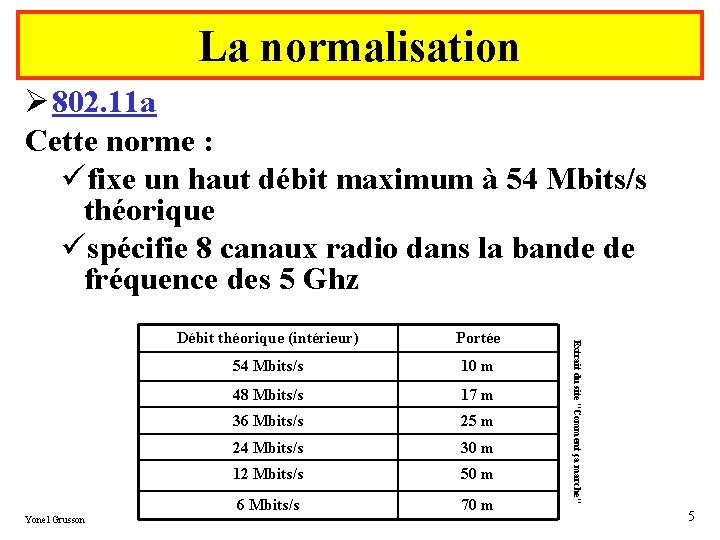

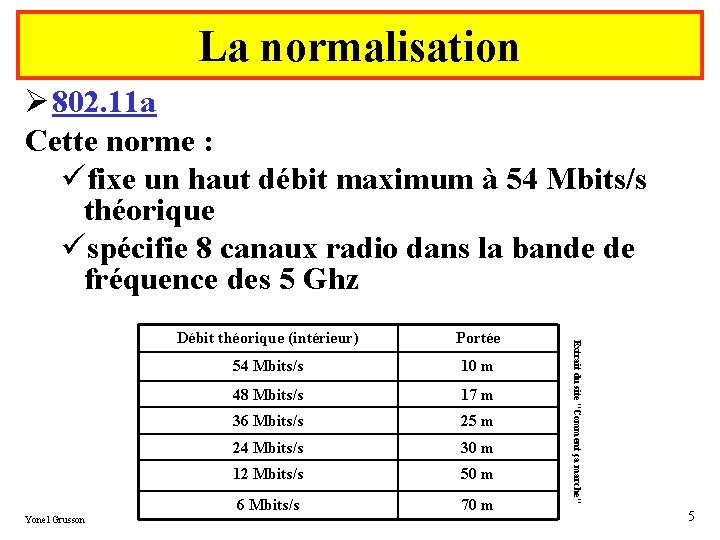

La normalisation Ø 802. 11 a Cette norme : üfixe un haut débit maximum à 54 Mbits/s théorique üspécifie 8 canaux radio dans la bande de fréquence des 5 Ghz Portée 54 Mbits/s 10 m 48 Mbits/s 17 m 36 Mbits/s 25 m 24 Mbits/s 30 m 12 Mbits/s 50 m 6 Mbits/s 70 m Extrait du site "Comment ça marche" Yonel Grusson Débit théorique (intérieur) 5

La normalisation Ø 802. 11 b Une des normes les plus répandues avec la 802. 11 g. Elle : ü fixe un débit moyen maximum à 11 Mbits/s théorique une portée pouvant aller à 300 mètres ü spécifie 3 canaux radio (1, 6 et 11) sur la bande de fréquence des 2, 4 Ghz (voir plus loin). On trouve une norme propriétaire 802. 11 b+ qui améliore le débit Yonel Grusson 6

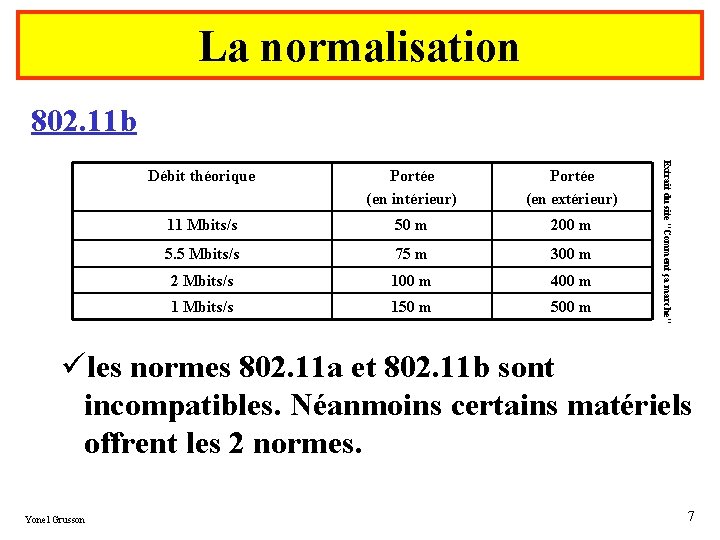

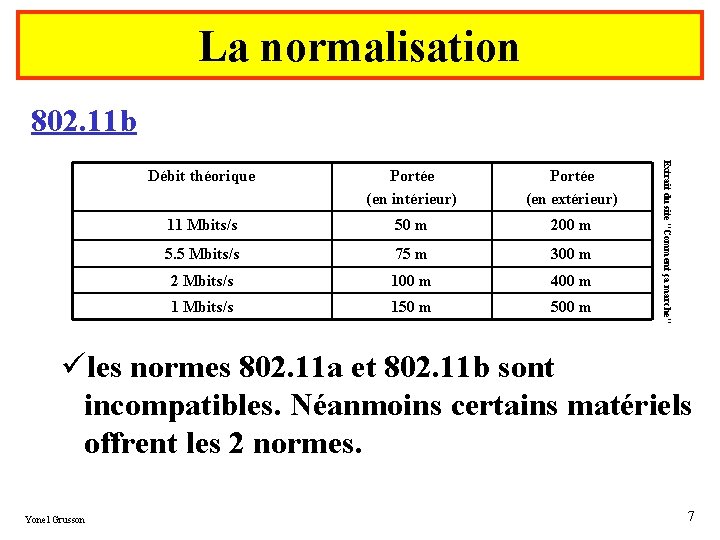

La normalisation 802. 11 b Portée (en intérieur) Portée (en extérieur) 11 Mbits/s 50 m 200 m 5. 5 Mbits/s 75 m 300 m 2 Mbits/s 100 m 400 m 1 Mbits/s 150 m 500 m Extrait du site "Comment ça marche" Débit théorique üles normes 802. 11 a et 802. 11 b sont incompatibles. Néanmoins certains matériels offrent les 2 normes. Yonel Grusson 7

La normalisation Ø 802. 11 g Norme compatible avec la 802. 11 b qui offre üun haut débit à 54 Mbits/s théoriques (30 Mbits/s réels). ü spécifie 3 canaux radio (1, 6 et 11) sur la bande de fréquence des 2, 4 Ghz (voir plus loin). Yonel Grusson 8

La normalisation 802. 11 g Portée (en intérieur) Portée (en extérieur) 54 Mbits/s 27 m 75 m 48 Mbits/s 29 m 100 m 36 Mbits/s 30 m 120 m 24 Mbits/s 42 m 140 m 18 Mbits/s 55 m 180 m 12 Mbits/s 64 m 250 m 9 Mbits/s 75 m 350 m 6 Mbits/s 90 m 400 m Extrait du site "Comment ça marche" Yonel Grusson Débit théorique 9

La normalisation Ø Les autres normes : ü 802. 11 d : Internationalisation de la norme 802. 11 afin de permettre au matériel d'échanger des informations sur les puissances et les bandes de fréquences définies par chaque pays. ü 802. 11 c : modification de la norme 802. 11 d pour créer un pont de 802. 11 vers 802. 11 d. Yonel Grusson 10

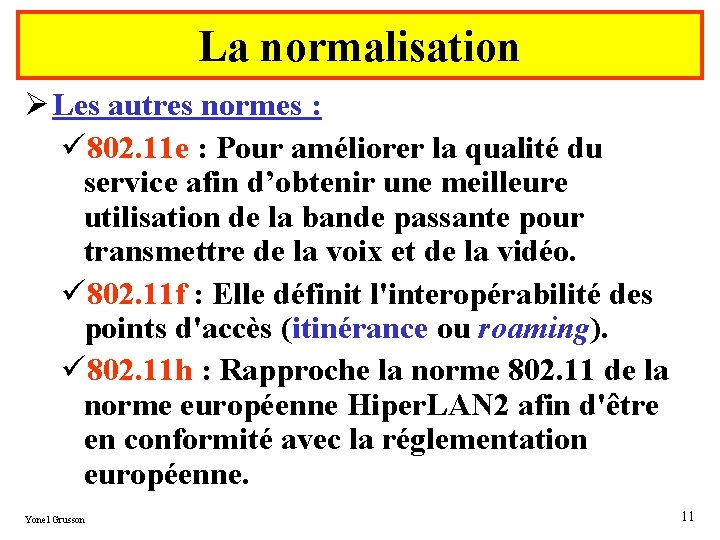

La normalisation Ø Les autres normes : ü 802. 11 e : Pour améliorer la qualité du service afin d’obtenir une meilleure utilisation de la bande passante pour transmettre de la voix et de la vidéo. ü 802. 11 f : Elle définit l'interopérabilité des points d'accès (itinérance ou roaming). ü 802. 11 h : Rapproche la norme 802. 11 de la norme européenne Hiper. LAN 2 afin d'être en conformité avec la réglementation européenne. Yonel Grusson 11

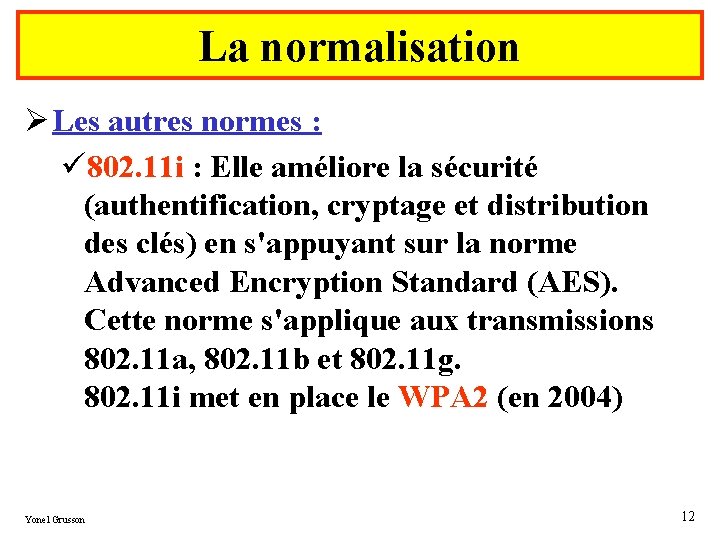

La normalisation Ø Les autres normes : ü 802. 11 i : Elle améliore la sécurité (authentification, cryptage et distribution des clés) en s'appuyant sur la norme Advanced Encryption Standard (AES). Cette norme s'applique aux transmissions 802. 11 a, 802. 11 b et 802. 11 g. 802. 11 i met en place le WPA 2 (en 2004) Yonel Grusson 12

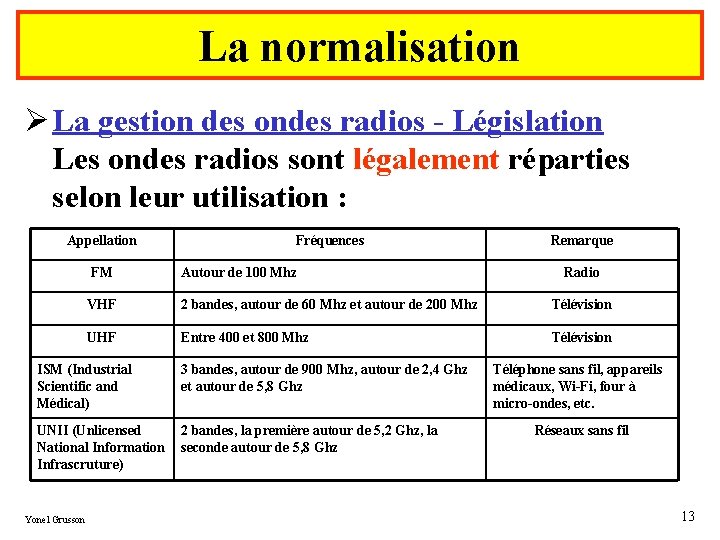

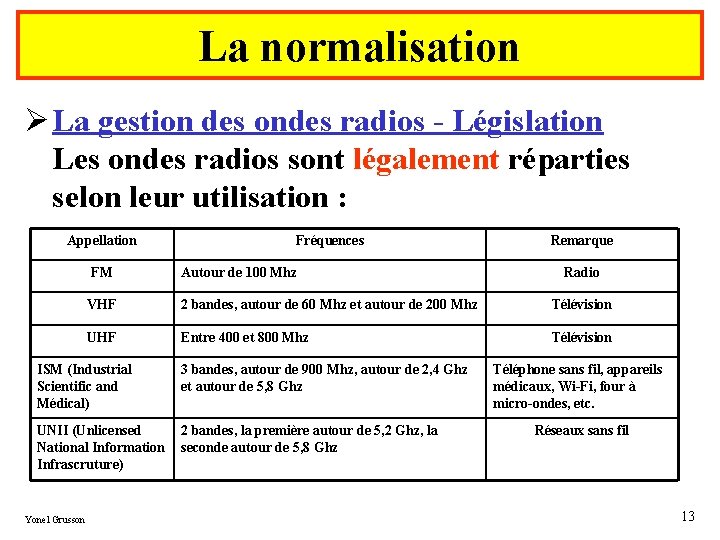

La normalisation Ø La gestion des ondes radios - Législation Les ondes radios sont légalement réparties selon leur utilisation : Appellation Fréquences FM Autour de 100 Mhz VHF 2 bandes, autour de 60 Mhz et autour de 200 Mhz Télévision UHF Entre 400 et 800 Mhz Télévision ISM (Industrial Scientific and Médical) 3 bandes, autour de 900 Mhz, autour de 2, 4 Ghz et autour de 5, 8 Ghz UNII (Unlicensed National Information Infrascruture) 2 bandes, la première autour de 5, 2 Ghz, la seconde autour de 5, 8 Ghz Yonel Grusson Remarque Radio Téléphone sans fil, appareils médicaux, Wi-Fi, four à micro-ondes, etc. Réseaux sans fil 13

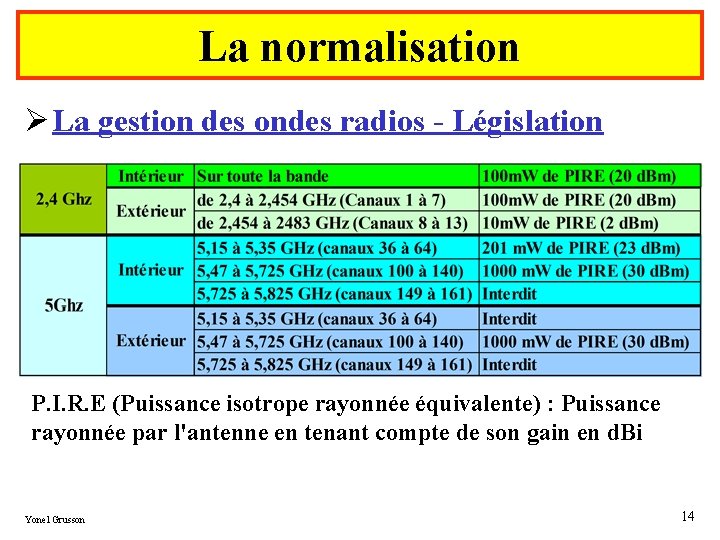

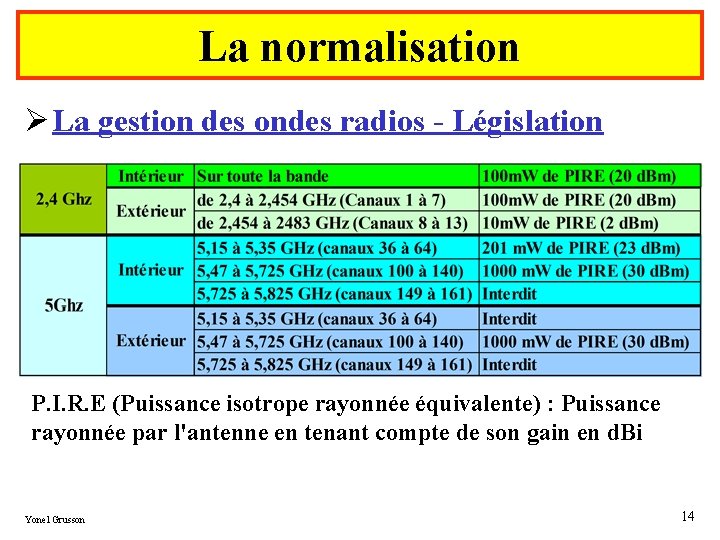

La normalisation Ø La gestion des ondes radios - Législation P. I. R. E (Puissance isotrope rayonnée équivalente) : Puissance rayonnée par l'antenne en tenant compte de son gain en d. Bi Yonel Grusson 14

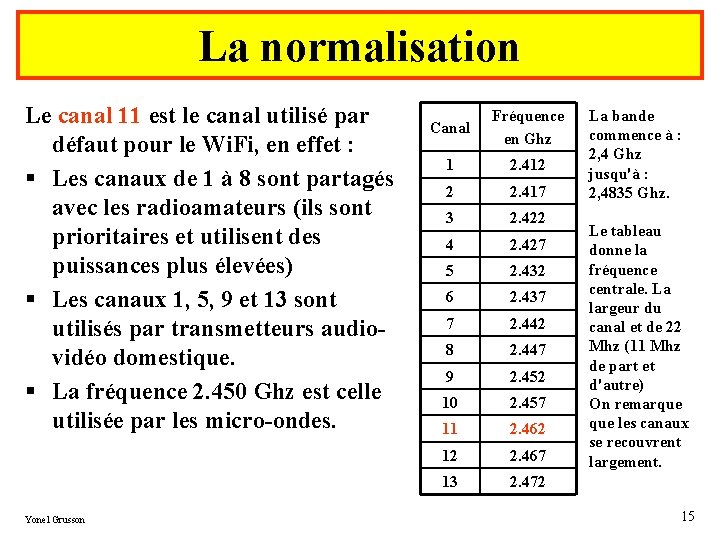

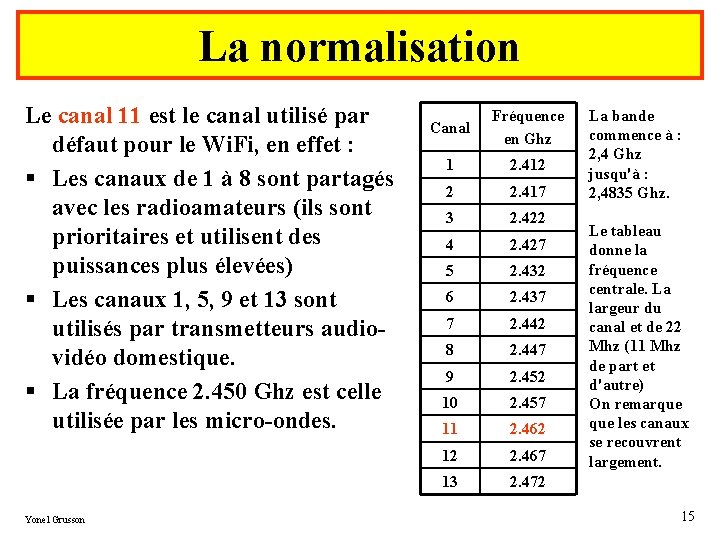

La normalisation Le canal 11 est le canal utilisé par défaut pour le Wi. Fi, en effet : § Les canaux de 1 à 8 sont partagés avec les radioamateurs (ils sont prioritaires et utilisent des puissances plus élevées) § Les canaux 1, 5, 9 et 13 sont utilisés par transmetteurs audiovidéo domestique. § La fréquence 2. 450 Ghz est celle utilisée par les micro-ondes. Yonel Grusson Canal Fréquence en Ghz 1 2. 412 2 2. 417 3 2. 422 4 2. 427 5 2. 432 6 2. 437 7 2. 442 8 2. 447 9 2. 452 10 2. 457 11 2. 462 12 2. 467 13 2. 472 La bande commence à : 2, 4 Ghz jusqu'à : 2, 4835 Ghz. Le tableau donne la fréquence centrale. La largeur du canal et de 22 Mhz (11 Mhz de part et d'autre) On remarque les canaux se recouvrent largement. 15

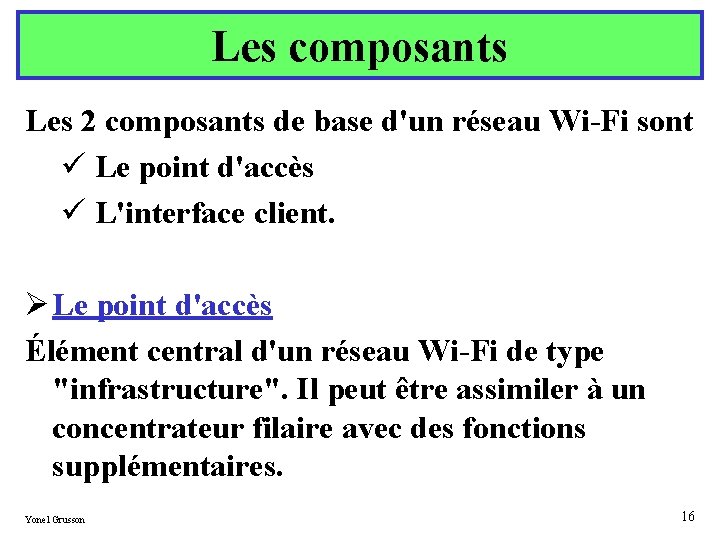

Les composants Les 2 composants de base d'un réseau Wi-Fi sont ü Le point d'accès ü L'interface client. Ø Le point d'accès Élément central d'un réseau Wi-Fi de type "infrastructure". Il peut être assimiler à un concentrateur filaire avec des fonctions supplémentaires. Yonel Grusson 16

Les composants Le point d'accès üDifférentes fonctions : • Gestion de l'émission radio • Prise en charge de la norme 802. 11 avec un aspect sécuritaire (authentification et cryptage) qui n'existe pas avec un Switch. • Logiciel de configuration sous la forme d'un serveur Web ou agent SNMP (à travers le réseau et/ou prises USB ou série) Yonel Grusson 17

Les composants Le point d'accès üDifférentes fonctions : • La gestion du réseau – Connexion au réseau filaire. Fonction "pont" Ethernet/802. 11 – Gestion des VLAN – Serveur DHCP Le point d'accès est un équipement de Niveau 2 Yonel Grusson 18

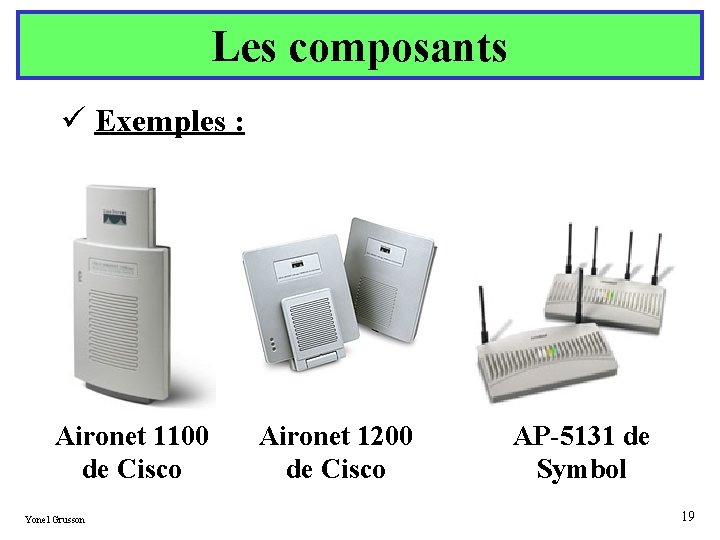

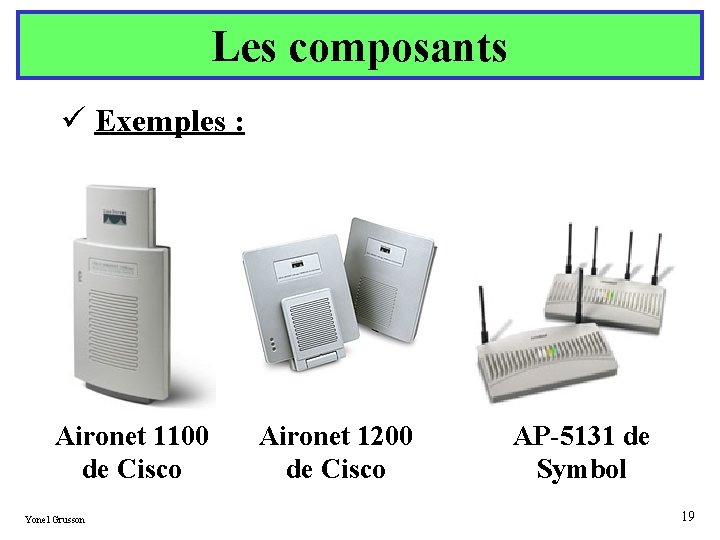

Les composants ü Exemples : Aironet 1100 de Cisco Yonel Grusson Aironet 1200 de Cisco AP-5131 de Symbol 19

Les composants Pro. Safe de Net. Gear Yonel Grusson 20

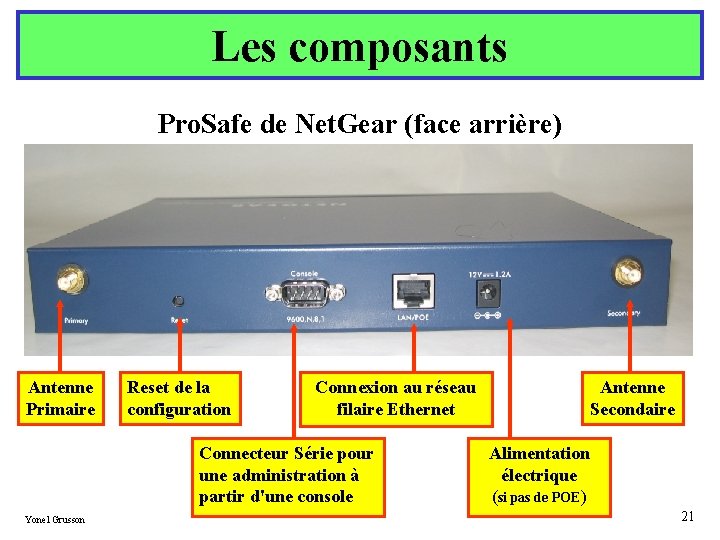

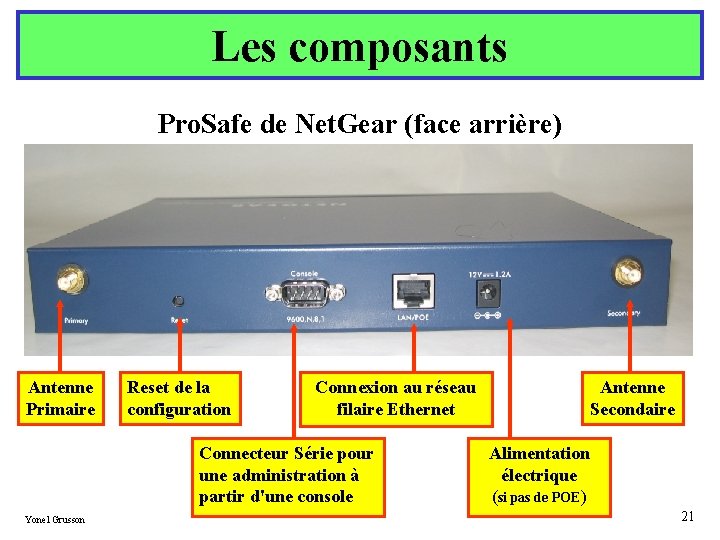

Les composants Pro. Safe de Net. Gear (face arrière) Antenne Primaire Reset de la configuration Connecteur Série pour une administration à partir d'une console Yonel Grusson Antenne Secondaire Connexion au réseau filaire Ethernet Alimentation électrique (si pas de POE) 21

Les composants Ø L'interface client Elle peut être : ü Intégrée sur la carte mère du poste (portable et de plus en plus sur les cartes mères des machines de bureau) ü Enfichable dans le poste client comme une interface réseau filaire. ü Un adaptateur pour les périphériques ne pouvant pas recevoir de carte (imprimante) Yonel Grusson 22

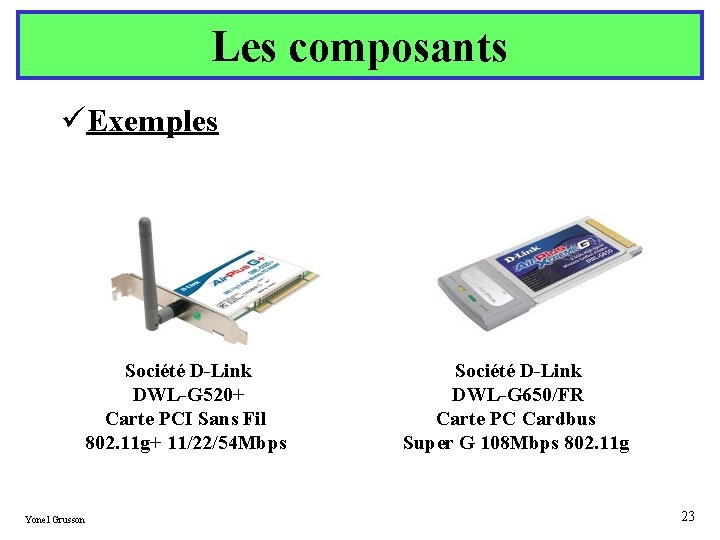

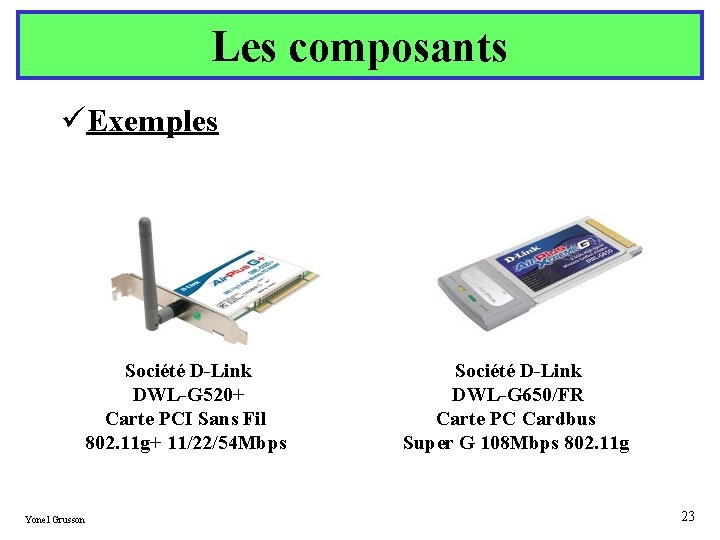

Les composants üExemples Société D-Link DWL-G 520+ Carte PCI Sans Fil 802. 11 g+ 11/22/54 Mbps Yonel Grusson Société D-Link DWL-G 650/FR Carte PC Cardbus Super G 108 Mbps 802. 11 g 23

Les composants Société Net. Gear WG 311 T Carte PC Cardbus 108 Mbps Wireless PCI Adaptator 802. 11 g Yonel Grusson 24

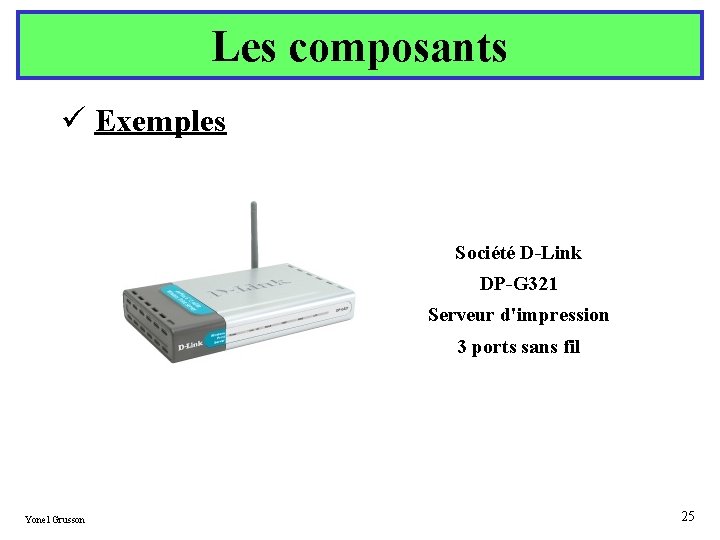

Les composants ü Exemples Société D-Link DP-G 321 Serveur d'impression 3 ports sans fil Yonel Grusson 25

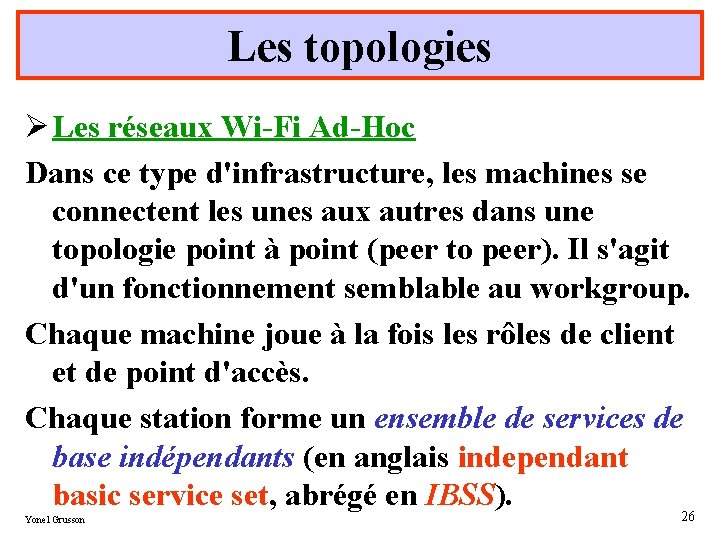

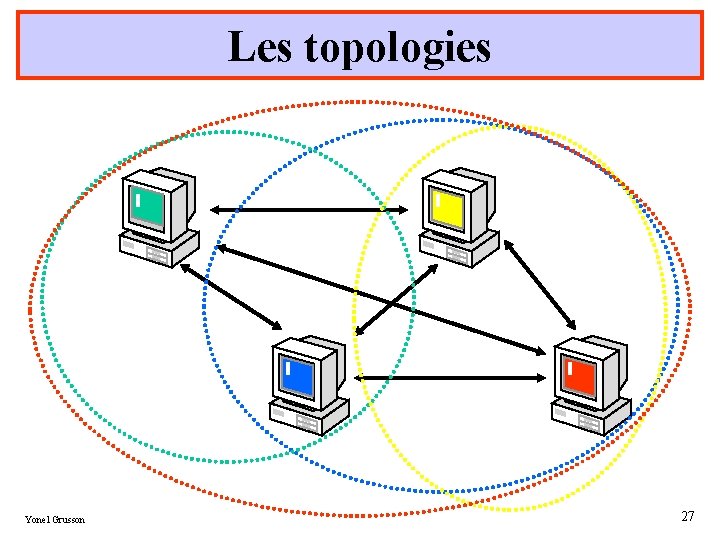

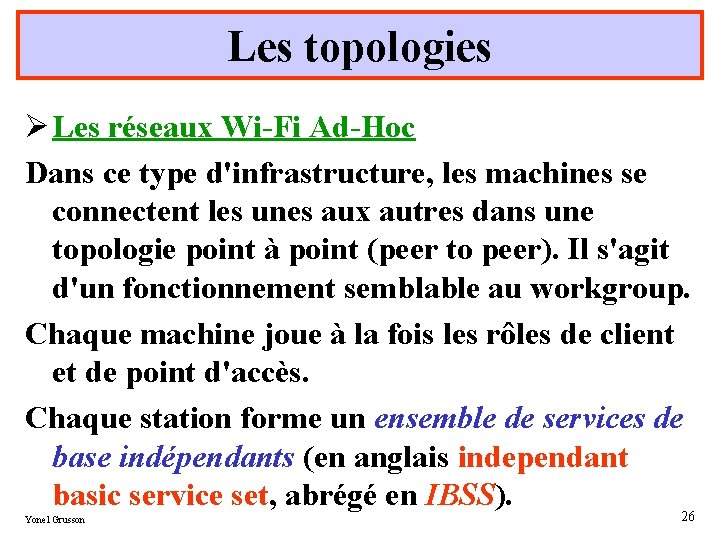

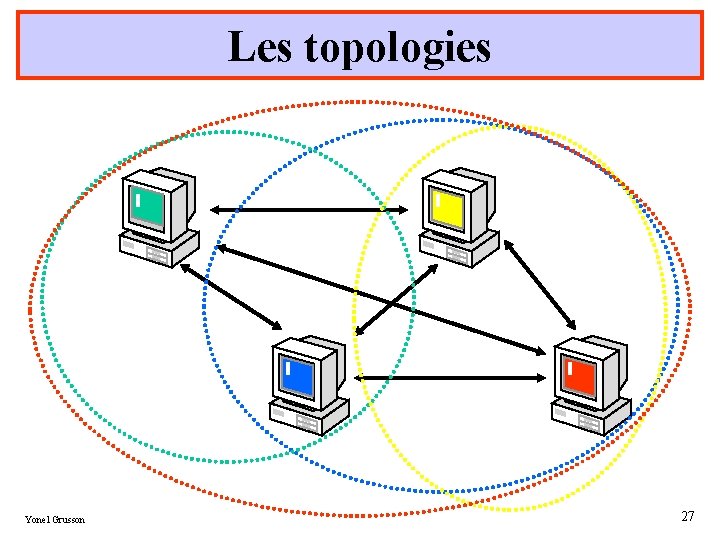

Les topologies Ø Les réseaux Wi-Fi Ad-Hoc Dans ce type d'infrastructure, les machines se connectent les unes aux autres dans une topologie point à point (peer to peer). Il s'agit d'un fonctionnement semblable au workgroup. Chaque machine joue à la fois les rôles de client et de point d'accès. Chaque station forme un ensemble de services de base indépendants (en anglais independant basic service set, abrégé en IBSS). 26 Yonel Grusson

Les topologies Yonel Grusson 27

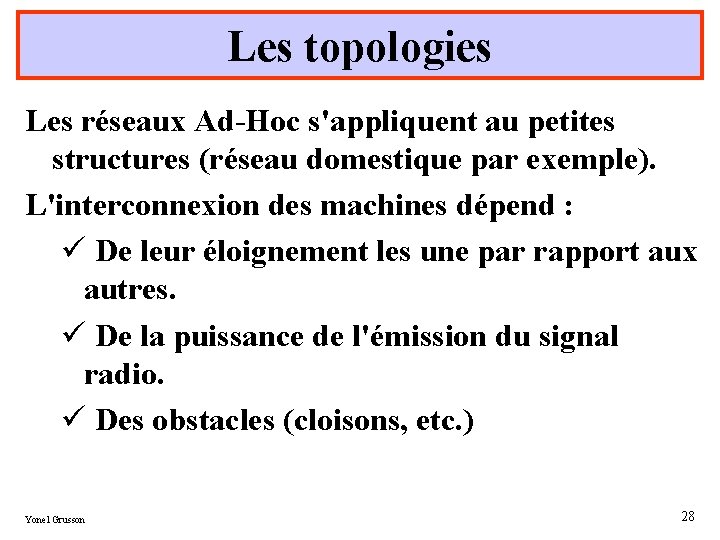

Les topologies Les réseaux Ad-Hoc s'appliquent au petites structures (réseau domestique par exemple). L'interconnexion des machines dépend : ü De leur éloignement les une par rapport aux autres. ü De la puissance de l'émission du signal radio. ü Des obstacles (cloisons, etc. ) Yonel Grusson 28

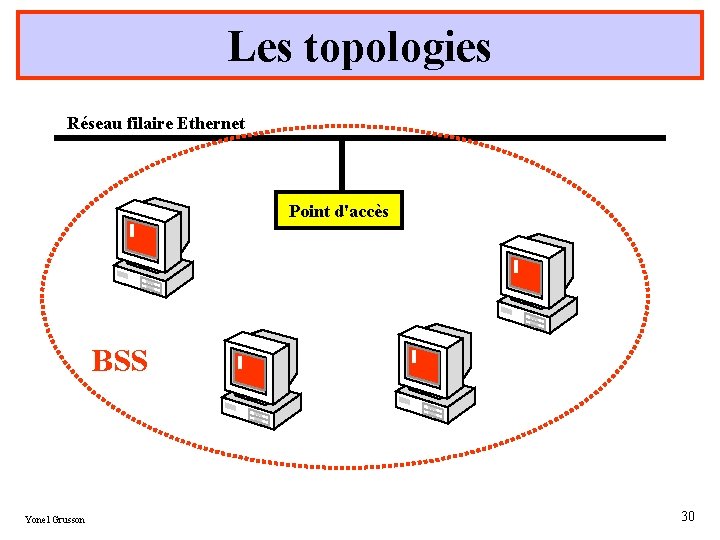

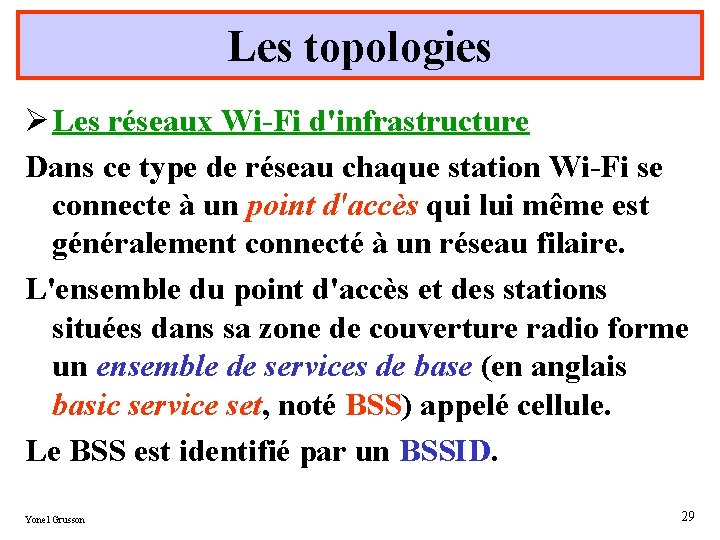

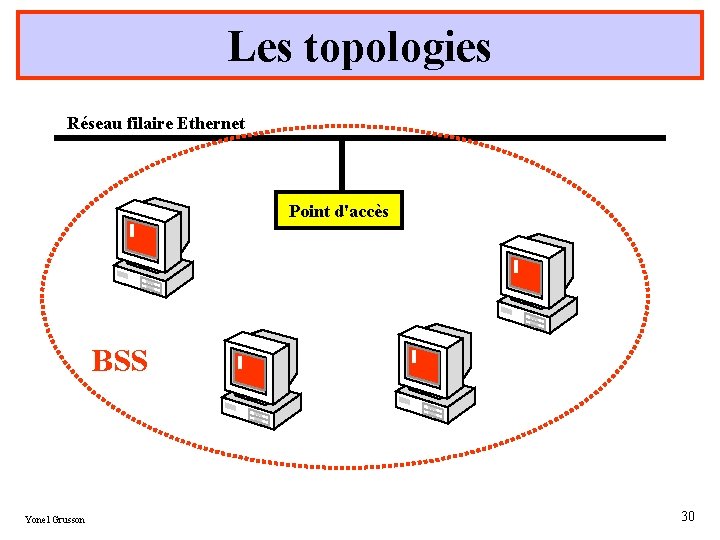

Les topologies Ø Les réseaux Wi-Fi d'infrastructure Dans ce type de réseau chaque station Wi-Fi se connecte à un point d'accès qui lui même est généralement connecté à un réseau filaire. L'ensemble du point d'accès et des stations situées dans sa zone de couverture radio forme un ensemble de services de base (en anglais basic service set, noté BSS) appelé cellule. Le BSS est identifié par un BSSID. Yonel Grusson 29

Les topologies Réseau filaire Ethernet Point d'accès BSS Yonel Grusson 30

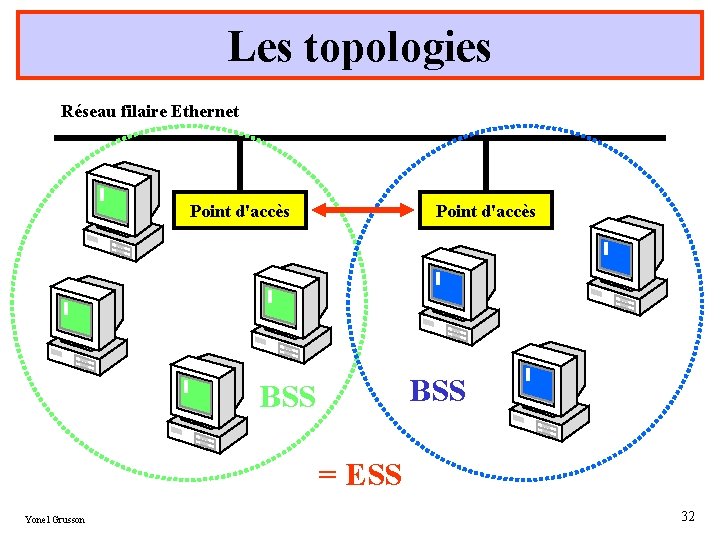

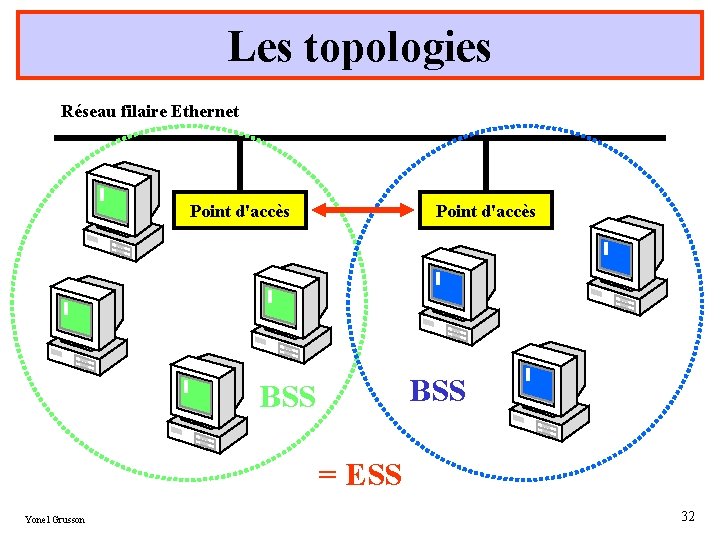

Les topologies Plusieurs points d'accès donc plusieurs BSS peuvent être reliés soit par un câble soit par une connexion Wi-Fi. Plusieurs BSS ainsi reliés forment un un ensemble de services étendu (Extended Service Set ou ESS). Un ESS est repéré par un ESSID souvent abrégé en SSID (Service Set Identifier), un identifiant de 32 caractères au format ASCII servant de nom pour le réseau. Yonel Grusson 31

Les topologies Réseau filaire Ethernet Point d'accès BSS = ESS Yonel Grusson 32

Les topologies L'itinérance ou le roaming correspond au fait qu'un utilisateur nomade passe de façon transparente d'un BSS à l'autre. Les point d'accès communique entre eux grâce au système d'interconnexion. Yonel Grusson 33

La sécurité Les réseaux Wi. Fi sont comme pour Ethernet des réseaux utilisant le mode de propagation par diffusion. Mais la sécurité première du réseau filaire à savoir le raccordement physique de la machine sur le lien, n'existe pas. Donc les ondes émises par un point d'accès Wi. Fi peuvent être captées par n'importe quelle machine située dans son rayon d'émission. Par contre, cette caractéristique est celle recherchée par les hotspots (points d'accès publics) Yonel Grusson 34

La sécurité Ainsi dans le cadre d'une organisation, la sécurité est donc primordiale concerne : ü L'accès physique au réseau • Les antennes • La puissance du signal üL'accès "logique" au réseau (couche 2) • Filtrage des adresses MAC • La confidentialité des échanges avec les technologies WEP, WPA et WPA 2 Yonel Grusson 35

La sécurité Ø Les antennes Les caractéristiques d'une antenne sont la forme, la taille et le gain. Ø Le gain d'antenne est normalement donné en décibels isotropiques [d. Bi]. C'est le gain de puissance par rapport à une antenne isotropique (antenne rayonnant avec la même puissance dans toutes les directions. . une telle antenne n'existe pas dans la réalité !). Yonel Grusson 36

La sécurité Ø Les antennes Les caractéristiques d'une antenne sont la forme, la taille et le gain. On distingue les antennes : üomnidirectionnelles (ou dipôle) üsemi-directionnelles ü hautement directionnelles Yonel Grusson 37

La sécurité Ø La puissance (P) d'un signal radio Elle est exprimée soit en Watts ou alors dans une unité relative en décibels par rapport au milliwatt (d. Bm). d. Bm= 10*log 10(P/ 0. 001) ( P en watt) Ø Le gain Il s'exprime en décibel (db) Gain en db = 10*log 10(P sortie / P entrée) avec P exprimé en mw Yonel Grusson 38

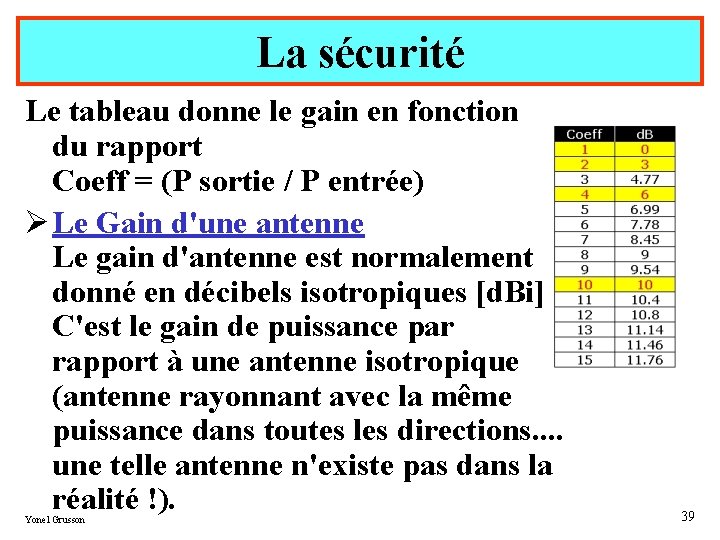

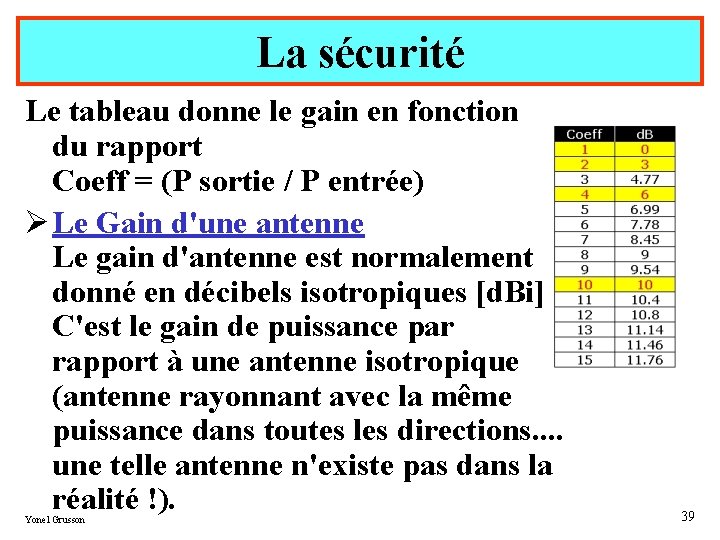

La sécurité Le tableau donne le gain en fonction du rapport Coeff = (P sortie / P entrée) Ø Le Gain d'une antenne Le gain d'antenne est normalement donné en décibels isotropiques [d. Bi]. C'est le gain de puissance par rapport à une antenne isotropique (antenne rayonnant avec la même puissance dans toutes les directions. . une telle antenne n'existe pas dans la réalité !). Yonel Grusson 39

La sécurité ØLe Gain d'une antenne Plus une antenne a du gain plus elle est directive. Le gain d'une antenne est le même à la réception et à l'émission Yonel Grusson 40

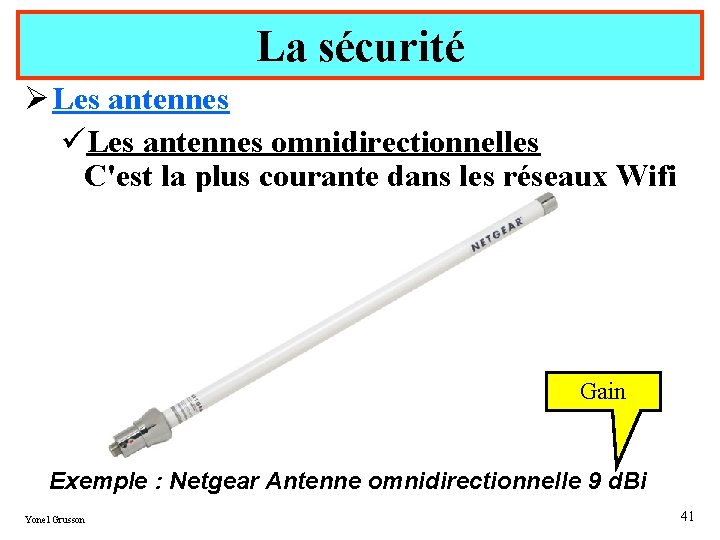

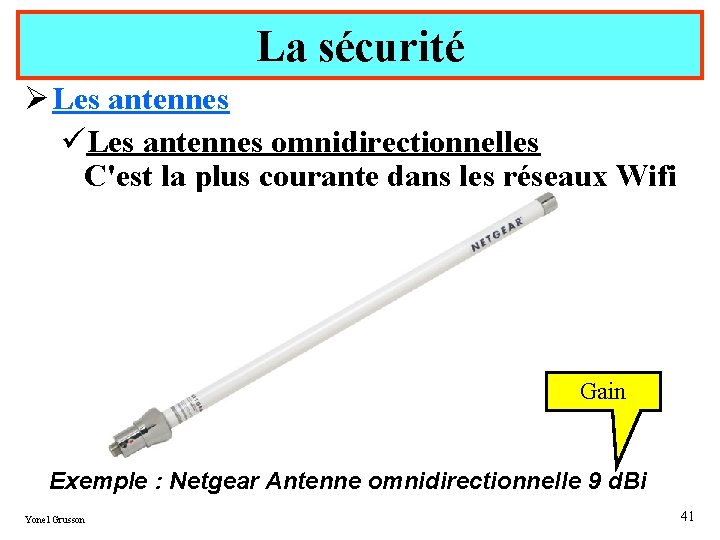

La sécurité Ø Les antennes üLes antennes omnidirectionnelles C'est la plus courante dans les réseaux Wifi Gain Exemple : Netgear Antenne omnidirectionnelle 9 d. Bi Yonel Grusson 41

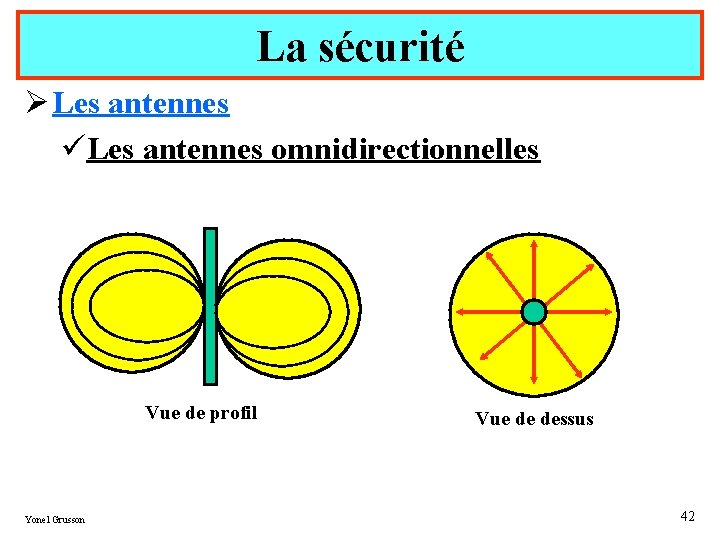

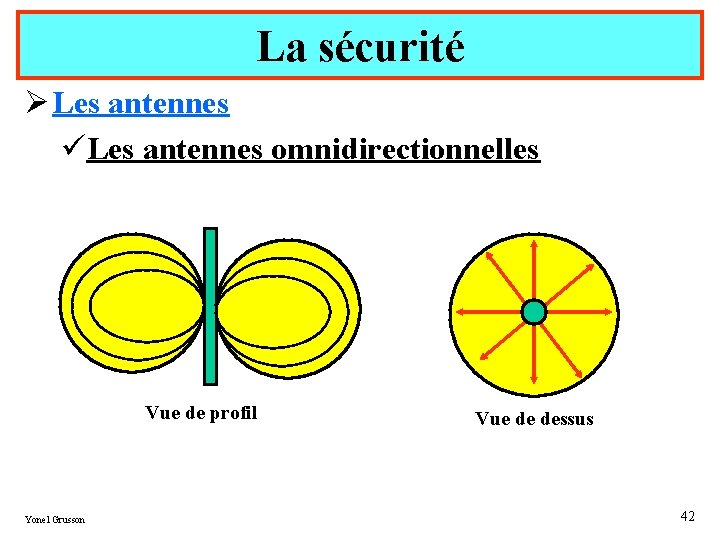

La sécurité Ø Les antennes üLes antennes omnidirectionnelles Vue de profil Yonel Grusson Vue de dessus 42

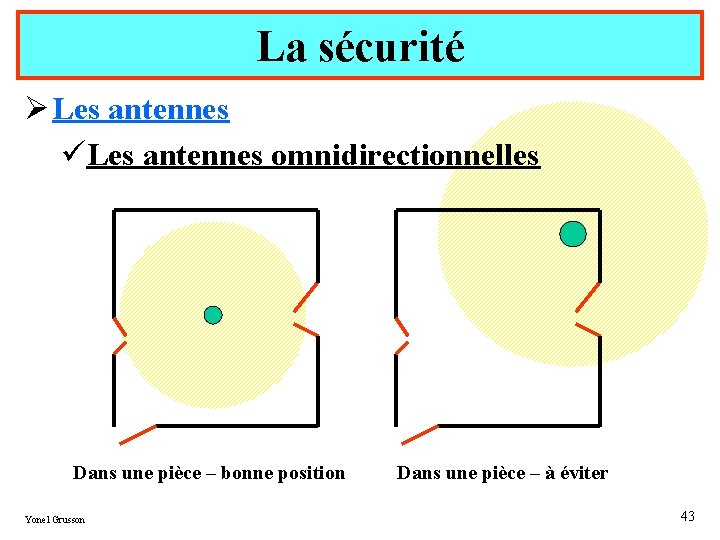

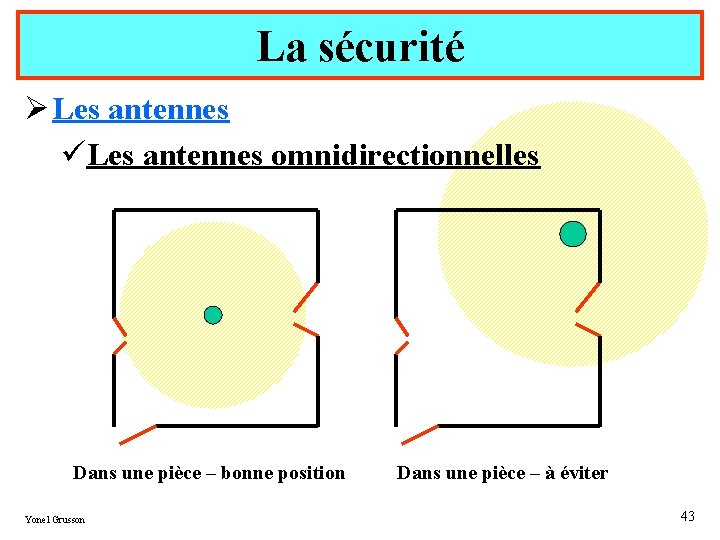

La sécurité Ø Les antennes üLes antennes omnidirectionnelles Dans une pièce – bonne position Yonel Grusson Dans une pièce – à éviter 43

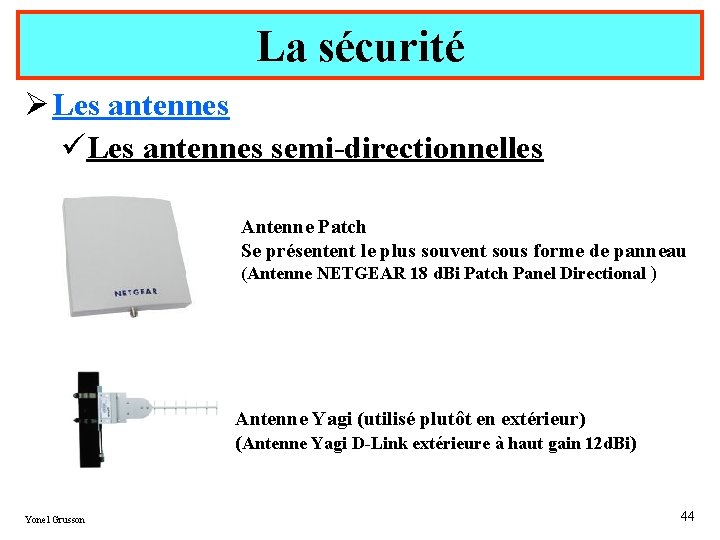

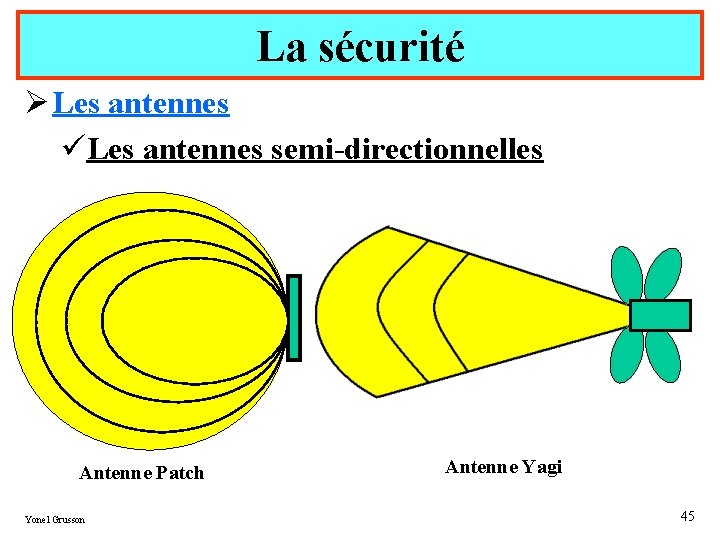

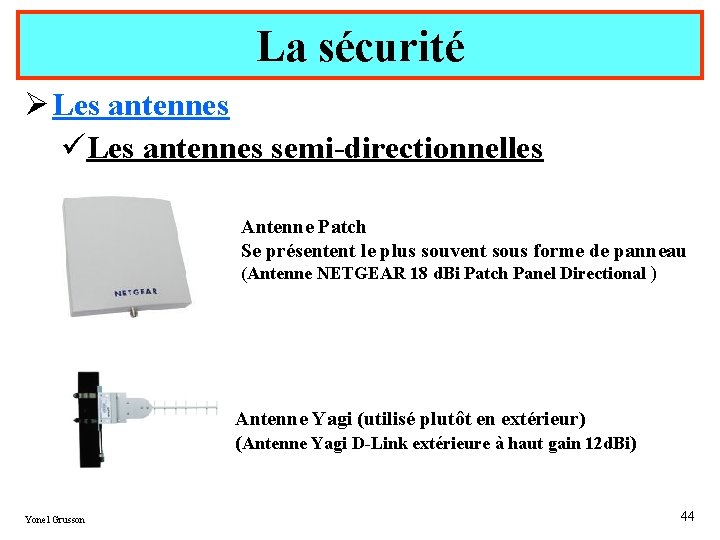

La sécurité Ø Les antennes üLes antennes semi-directionnelles Antenne Patch Se présentent le plus souvent sous forme de panneau (Antenne NETGEAR 18 d. Bi Patch Panel Directional ) Antenne Yagi (utilisé plutôt en extérieur) (Antenne Yagi D-Link extérieure à haut gain 12 d. Bi) Yonel Grusson 44

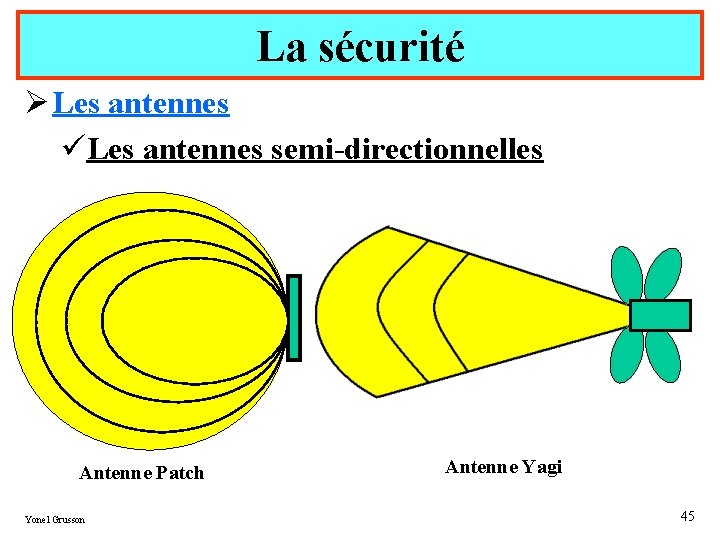

La sécurité Ø Les antennes üLes antennes semi-directionnelles Antenne Patch Yonel Grusson Antenne Yagi 45

La sécurité Ø Les antennes üLes antennes semi-directionnelles Elles couvrent une zone plus étendue du fait que leur puissance est plus importante. Elles sont adaptées à des locaux en longueur ou, placées en plafond, pour couvrir un local. Yonel Grusson 46

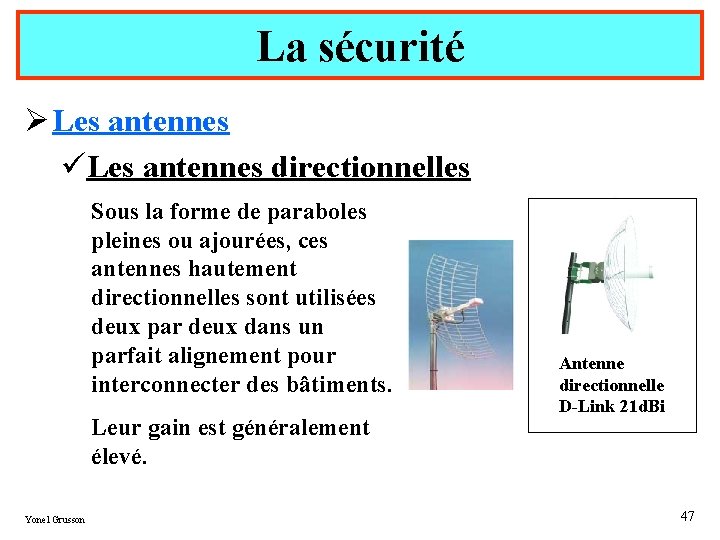

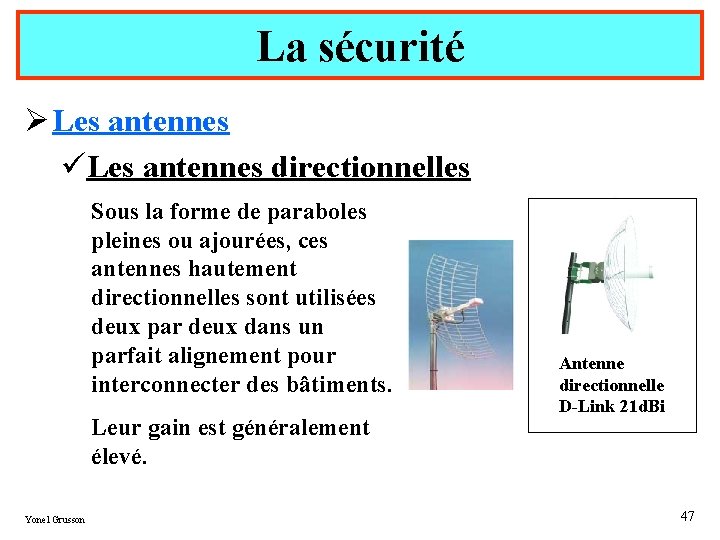

La sécurité Ø Les antennes üLes antennes directionnelles Sous la forme de paraboles pleines ou ajourées, ces antennes hautement directionnelles sont utilisées deux par deux dans un parfait alignement pour interconnecter des bâtiments. Leur gain est généralement élevé. Yonel Grusson Antenne directionnelle D-Link 21 d. Bi 47

La sécurité Ø La puissance En fonction de sa puissance, une onde s'atténue plus ou moins rapidement et sa zone de couverture sera plus faible. Il est donc possible de diminuer, dans certaines limites, cette puissance pour restreindre la zone de réception du signal. Yonel Grusson 48

La sécurité au niveau de la couche 2 Les points d'accès émettent de façon régulière (toutes les 0. 1 secondes environ) des trames de balise (beacon) contenant entre autre le nom du réseau (SSID - Service Set Identifier – sur 32 caractères ) Une station Wi. Fi qui a déjà été connectée sur un point d'accès, essaie de se reconnecter avec les paramètres stockés (trame probe request). Le point d'accès lui répond avec une trame probe response. Yonel Grusson 49

La sécurité Si le point d'accès ne répond pas, la station explore les différents canaux pour capter une ou plusieurs trames de balise. En général, la station montre la liste des SSID qu'elle reçoit. Le choix de l'utilisateur entraîne l'envoi d'une trame probe request vers le point d'accès choisi. Note : Dans un but de sécurité, il est possible de cacher le SSID dans les trames de balise envoyées par un point d’accès. Yonel Grusson 50

La sécurité Ø Filtrage des adresses MAC Un premier niveau de sécurité se situe à ce niveau. Les points d'accès peuvent être configurés avec la liste des adresses MAC des interfaces Wifi pouvant se connecter. Il s'agit ici d'éviter les intrusions (attention, il est possible de "couvrir" l'adresse MAC physique par une adresse MAC logique). Ø Ce filtrage est inenvisageable dans le cas d'un hotspot. Yonel Grusson 51

La sécurité L'authentification et la confidentialité (cryptage) des échanges sur un réseau Wi. Fi a beaucoup évolué : ü La technique préconisée à l'origine par la norme 802. 11 est le WEP (Wired Equivalent Privacy). Plusieurs défauts et faiblesses ont été décelés dans cette technique. ü En 2003, apparition du WPA (Wi. Fi Protected Access), amélioré… ü En 2004, avec le WPA 2 (normalisé par 802. 11 i et certifié par la Wi. Fi Alliance) Yonel Grusson 52

La sécurité Ø Le WEP (Wired Equivalent Privacy) Bien qu'obsolète cette technique offre tout de même un niveau de sécurité qui peut être suffisant dans certaines organisations. Le WEP procède en 3 étapes : 1. Génération d'une clé pseudo aléatoire à partir d’une clé partagée. 2. Génération d'un contrôle d'intégrité 3. Génération du message crypté qui est transmis Yonel Grusson 53

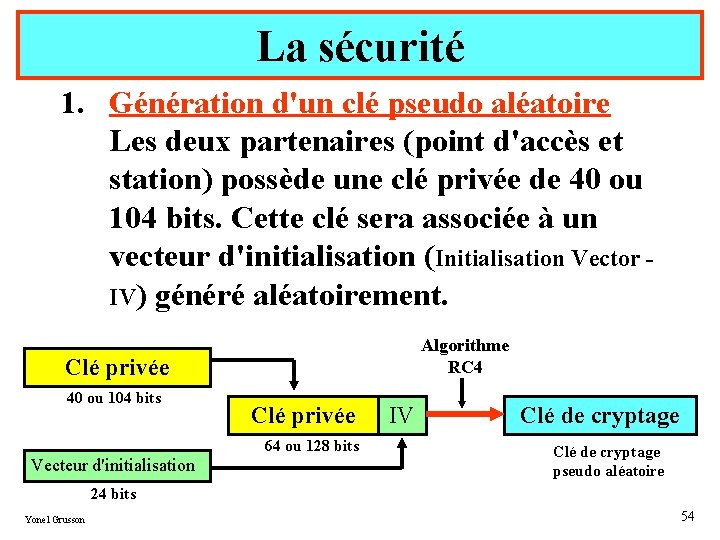

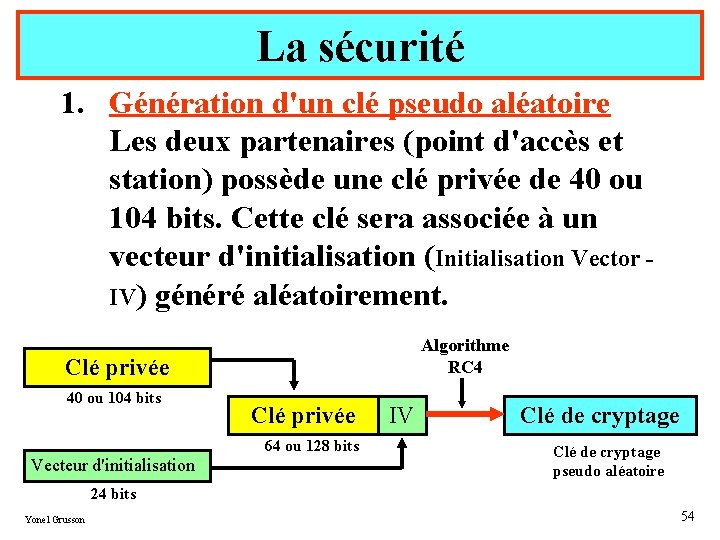

La sécurité 1. Génération d'un clé pseudo aléatoire Les deux partenaires (point d'accès et station) possède une clé privée de 40 ou 104 bits. Cette clé sera associée à un vecteur d'initialisation (Initialisation Vector IV) généré aléatoirement. Algorithme RC 4 Clé privée 40 ou 104 bits Clé privée 64 ou 128 bits Vecteur d'initialisation IV Clé de cryptage pseudo aléatoire 24 bits Yonel Grusson 54

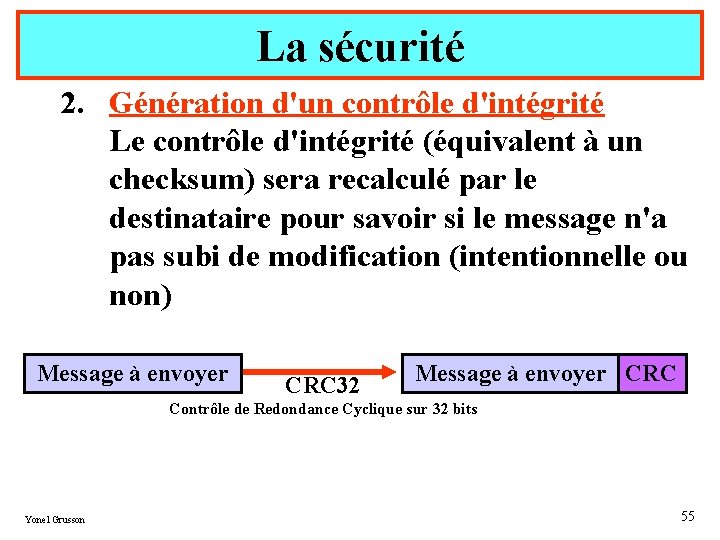

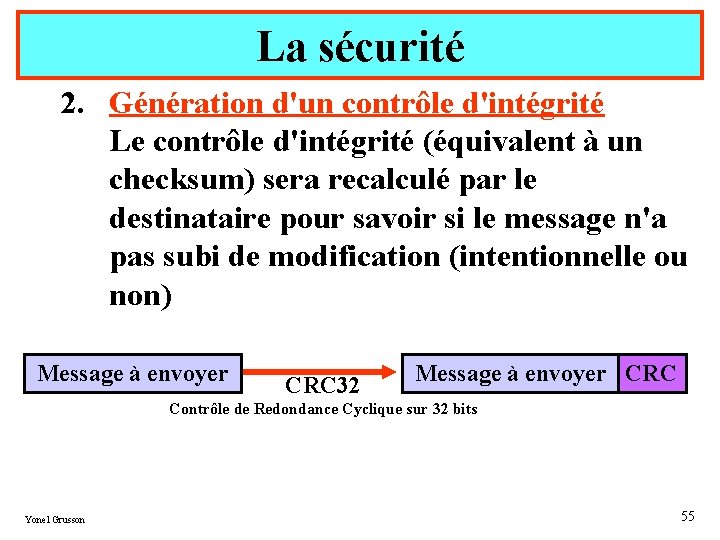

La sécurité 2. Génération d'un contrôle d'intégrité Le contrôle d'intégrité (équivalent à un checksum) sera recalculé par le destinataire pour savoir si le message n'a pas subi de modification (intentionnelle ou non) Message à envoyer CRC 32 Message à envoyer CRC Contrôle de Redondance Cyclique sur 32 bits Yonel Grusson 55

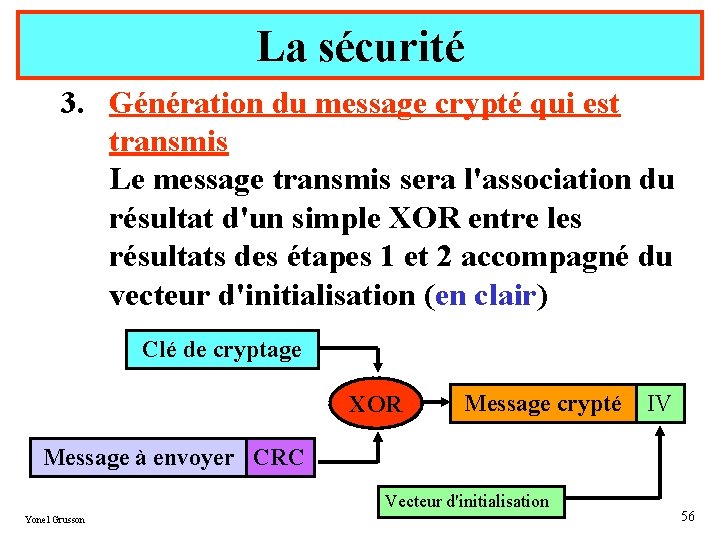

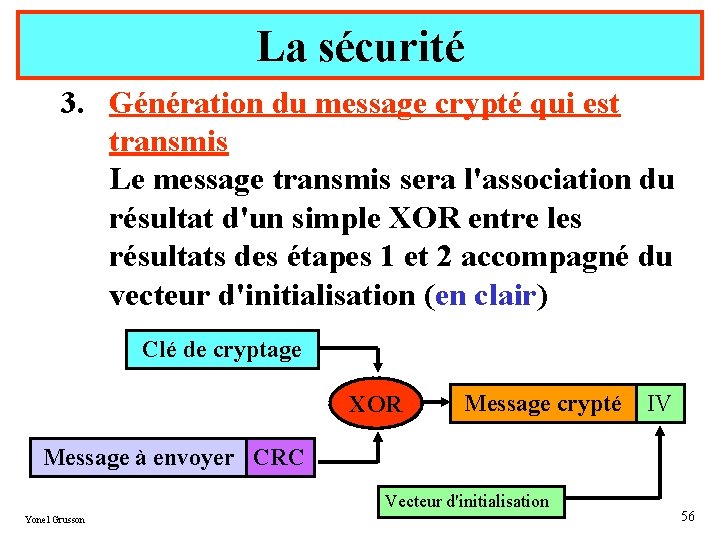

La sécurité 3. Génération du message crypté qui est transmis Le message transmis sera l'association du résultat d'un simple XOR entre les résultats des étapes 1 et 2 accompagné du vecteur d'initialisation (en clair) Clé de cryptage XOR Message crypté IV Message à envoyer CRC Vecteur d'initialisation Yonel Grusson 56

La sécurité Ø On trouve des versions du WEP avec des clés à 256 bits (232 + 24). Ø Les failles : üIl n'y pas de génération et de gestion de clés. La même clé est ici partagée par toutes les stations. ü La transmission du vecteur d'initialisation en clair permet après la capture de plusieurs trames de retrouver la clé privée (avec 224 possibilités le même vecteur d'initialisation revient assez rapidement – Par exemple avec 1000 trames par seconde le vecteur réapparaît environ au bout de 5 heures) Yonel Grusson 57

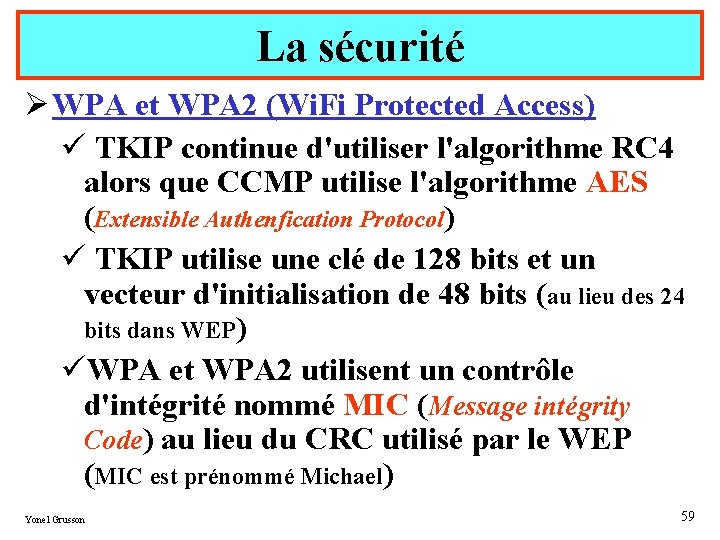

La sécurité Ø WPA et WPA 2 (Wi. Fi Protected Access) üWPA doit être considéré comme une étape intermédiaire (amélioration de WEP) avant la mise en place de WPA 2. üMais l'aspect innovant de WPA qui n'intègre pas la sécurité 802. 11 i est l'utilisation du protocole TKIP (Temporal Key Integrity Protocol) qui assure une modification dynamique de la clé de cryptage durant la session (tous les 10 ko de données échangés). üWPA 2 préconise d'utiliser CCMP (Counter. Mode/CBC-Mac protocol ) à la place de PKIP. 58 Yonel Grusson

La sécurité Ø WPA et WPA 2 (Wi. Fi Protected Access) ü TKIP continue d'utiliser l'algorithme RC 4 alors que CCMP utilise l'algorithme AES (Extensible Authenfication Protocol) ü TKIP utilise une clé de 128 bits et un vecteur d'initialisation de 48 bits (au lieu des 24 bits dans WEP) üWPA et WPA 2 utilisent un contrôle d'intégrité nommé MIC (Message intégrity Code) au lieu du CRC utilisé par le WEP (MIC est prénommé Michael) Yonel Grusson 59

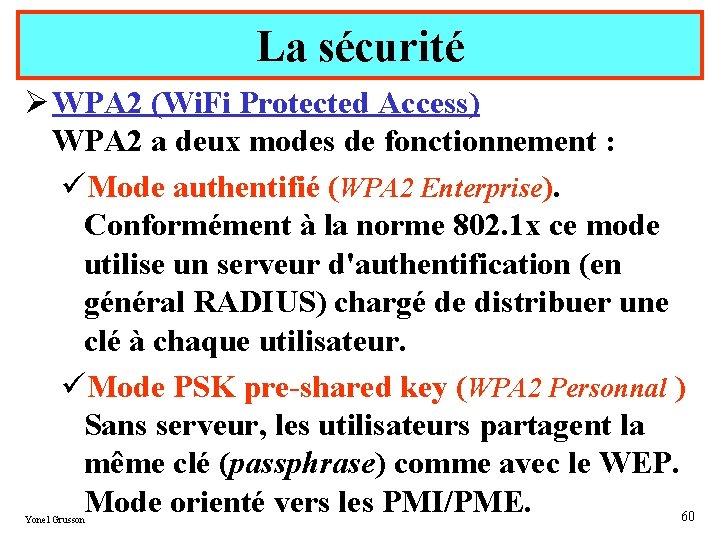

La sécurité Ø WPA 2 (Wi. Fi Protected Access) WPA 2 a deux modes de fonctionnement : üMode authentifié (WPA 2 Enterprise). Conformément à la norme 802. 1 x ce mode utilise un serveur d'authentification (en général RADIUS) chargé de distribuer une clé à chaque utilisateur. üMode PSK pre-shared key (WPA 2 Personnal ) Sans serveur, les utilisateurs partagent la même clé (passphrase) comme avec le WEP. Mode orienté vers les PMI/PME. 60 Yonel Grusson

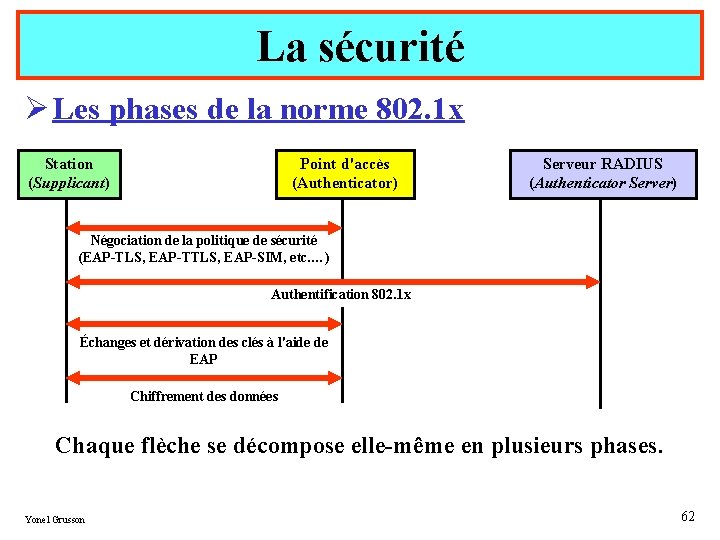

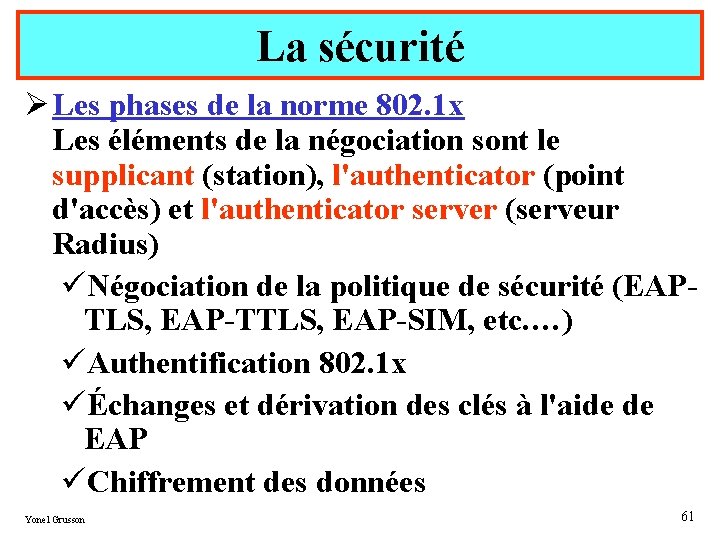

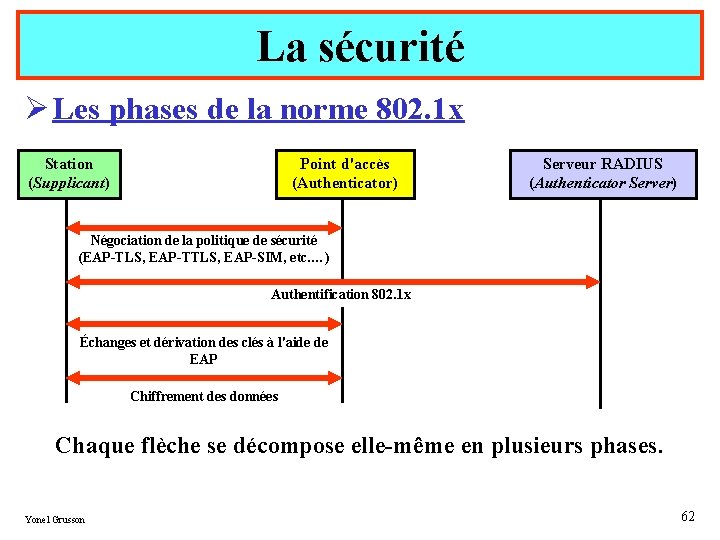

La sécurité Ø Les phases de la norme 802. 1 x Les éléments de la négociation sont le supplicant (station), l'authenticator (point d'accès) et l'authenticator server (serveur Radius) üNégociation de la politique de sécurité (EAPTLS, EAP-TTLS, EAP-SIM, etc. …) üAuthentification 802. 1 x üÉchanges et dérivation des clés à l'aide de EAP üChiffrement des données Yonel Grusson 61

La sécurité Ø Les phases de la norme 802. 1 x Station (Supplicant) Point d'accès (Authenticator) Serveur RADIUS (Authenticator Server) Négociation de la politique de sécurité (EAP-TLS, EAP-TTLS, EAP-SIM, etc. …) Authentification 802. 1 x Échanges et dérivation des clés à l'aide de EAP Chiffrement des données Chaque flèche se décompose elle-même en plusieurs phases. Yonel Grusson 62