Le protocole ARP LARP ou Address Resolution Protocol

- Slides: 60

Le protocole ARP • L’ARP ou “Address Resolution Protocol” est un protocole qui se situe sur la couche 3 du modèle OSI. • On l’assimile parfois à un protocole de couche 2 et demi car il assure la liaison entre le protocole IP qui utilise les adresses IP pour construire ses paquets et les trames Ethernet qui elles utilisent les adresse MAC. • En plus simple, c’est un protocole qui permet de retrouver un adresse MAC à partir d’une adresse IP • La dernière étape de transmission est réalisée sur la couche liaison qui a le format suivant pour Ethernet. 1

Operation ARP • Si la destination finale est dans le même sous- réseau que l'émetteur, il sait qu'il peut envoyer le paquet directement à destination. • Il chera l'adresse IP de la destination finale dans sa table ARP pour l'adresse MAC. • Si l'adresse IP figure dans la table ARP, il encapsule le paquet IP dans une trame Ethernet. • L'émetteur utilise l'adresse MAC qu'il a trouvée dans la table ARP comme adresse MAC de destination dans la trame Ethernet. • Si l'adresse IP ne figure pas dans la table ARP, l'émetteur doit envoyer une requête ARP afin d'obtenir 2 l'adresse MAC.

RARP • Si la machine n’a pas son adresse IP (Imprimante. . ) • La machine envoie son requête qui contient son adresse MAC en diffusion. • Le serveur RARP reçoit la requête et répond par l’adresse IP de la machine. 3

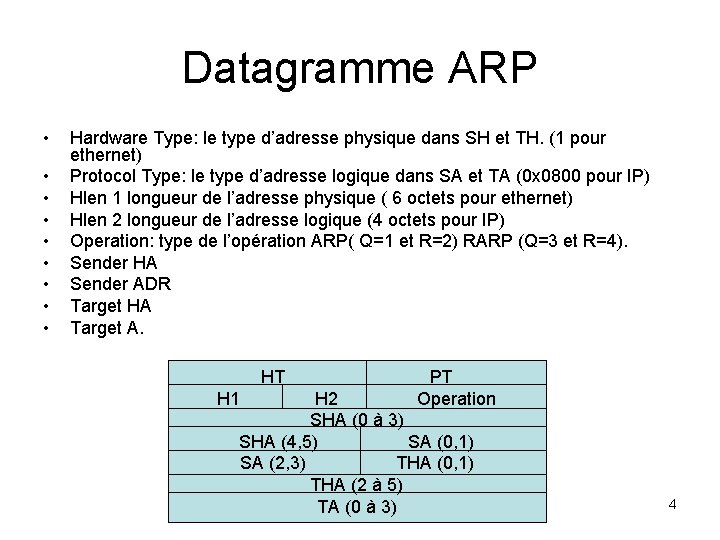

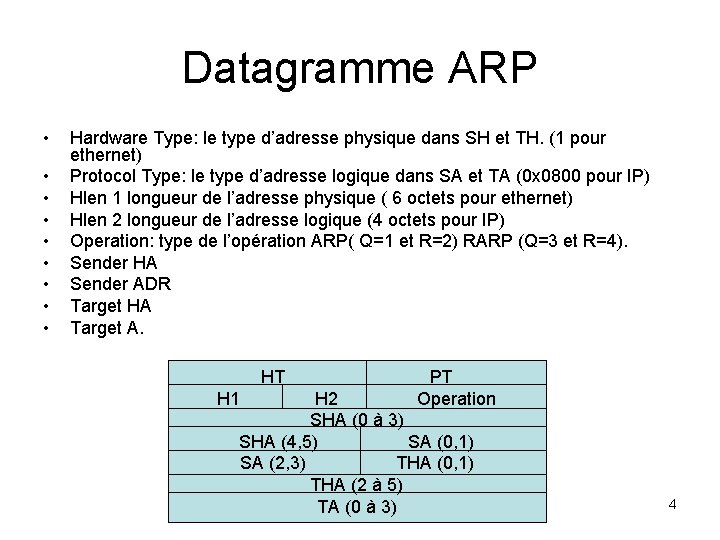

Datagramme ARP • • • Hardware Type: le type d’adresse physique dans SH et TH. (1 pour ethernet) Protocol Type: le type d’adresse logique dans SA et TA (0 x 0800 pour IP) Hlen 1 longueur de l’adresse physique ( 6 octets pour ethernet) Hlen 2 longueur de l’adresse logique (4 octets pour IP) Operation: type de l’opération ARP( Q=1 et R=2) RARP (Q=3 et R=4). Sender HA Sender ADR Target HA Target A. HT PT H 1 H 2 Operation SHA (0 à 3) SHA (4, 5) SA (0, 1) SA (2, 3) THA (0, 1) THA (2 à 5) TA (0 à 3) 4

Exemple d’utilisation de ARP Si le destinataire est dans le réseau de l’emetteur il faut lui envoyer la requête Arp. Sinon il faut envoyer vers le routeur par défaut. 5

Autres requetes ARP • Lorsque la machine origine ne connaît pas l’adresse logique de la passerelle, elle émet sa requête directement sur le réseau. • La passerelle qui reconnaît l’adresse IP d’un hôte qu’elle sait joindre répond avec sa propre adresse physique (MAC adresse). • La passerelle doit être configurée pour répondre à ce type de demande (Proxy-ARP). • Pour limiter le trafic de résolution d’adresses et éventuellement détecter une duplication d’adresses, toute machine s’envoie, lors de sa mise sous tension, une demande ARP (gratuitous ARP). 6

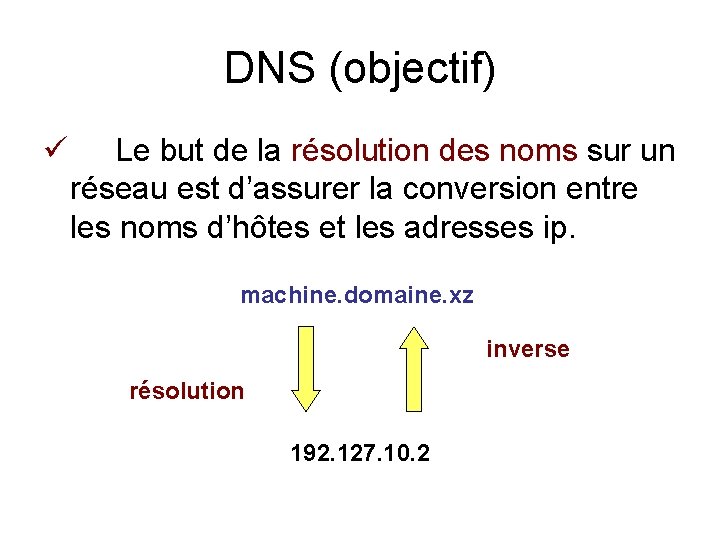

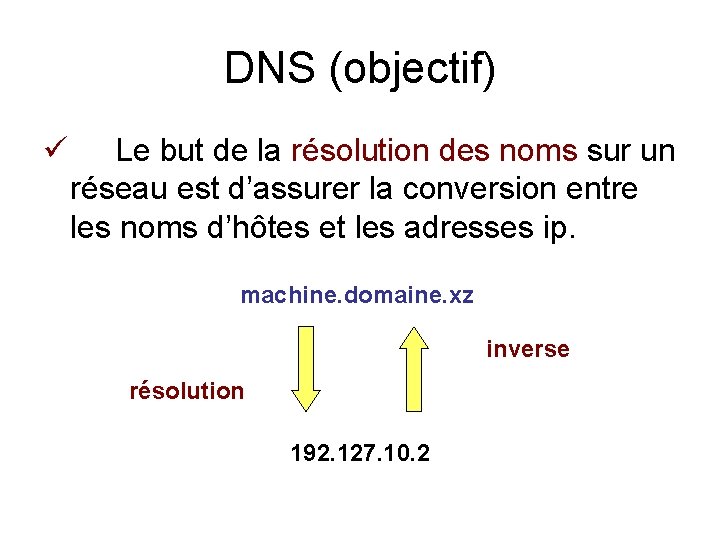

DNS (objectif) ü Le but de la résolution des noms sur un réseau est d’assurer la conversion entre les noms d’hôtes et les adresses ip. machine. domaine. xz inverse résolution 192. 127. 10. 2

DNS (introduction) üUn nom d’hôte peut désigner plusieurs adresses ip pour des interfaces différentes ü Une adresse ip peut être associée à plusieurs noms alias par exemple : § ftp. domaine. xz §www. domaine. xz §mail. domaine. xz §Le Système des Noms de Domaine est un ensemble de règles utilisées par les logiciels pour établir (entre autres choses) la correspondance entre des noms et des adresses. Il utilise un protocole de communication client/serveur udp/tcp sur le port domain 53. 8

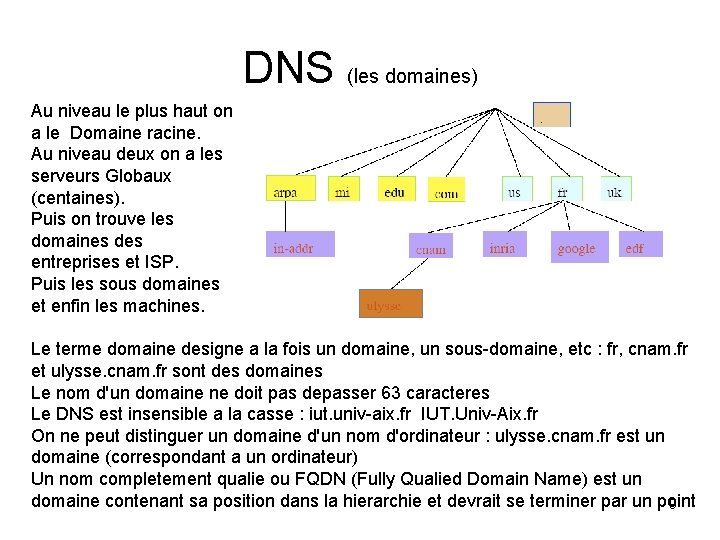

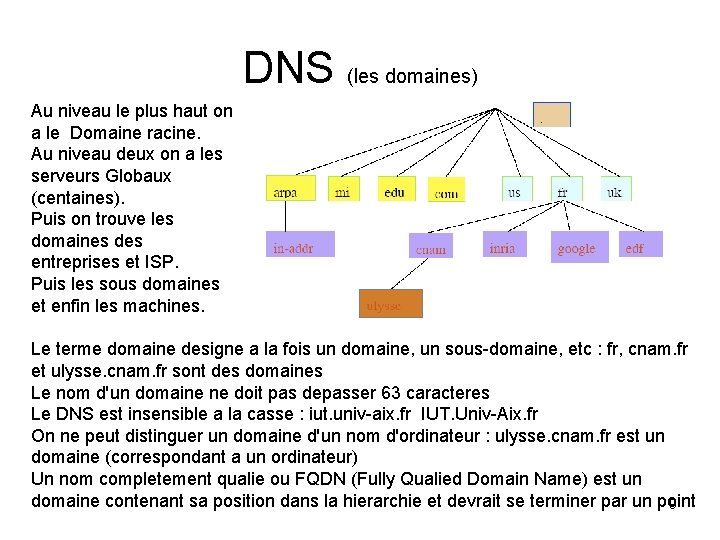

DNS (les domaines) Au niveau le plus haut on a le Domaine racine. Au niveau deux on a les serveurs Globaux (centaines). Puis on trouve les domaines des entreprises et ISP. Puis les sous domaines et enfin les machines. Le terme domaine designe a la fois un domaine, un sous-domaine, etc : fr, cnam. fr et ulysse. cnam. fr sont des domaines Le nom d'un domaine ne doit pas depasser 63 caracteres Le DNS est insensible a la casse : iut. univ-aix. fr IUT. Univ-Aix. fr On ne peut distinguer un domaine d'un nom d'ordinateur : ulysse. cnam. fr est un domaine (correspondant a un ordinateur) Un nom completement qualie ou FQDN (Fully Qualied Domain Name) est un domaine contenant sa position dans la hierarchie et devrait se terminer par un point 9

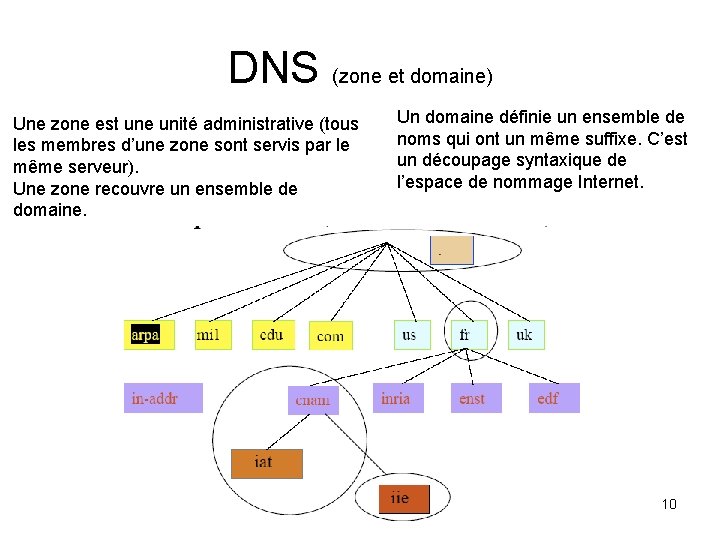

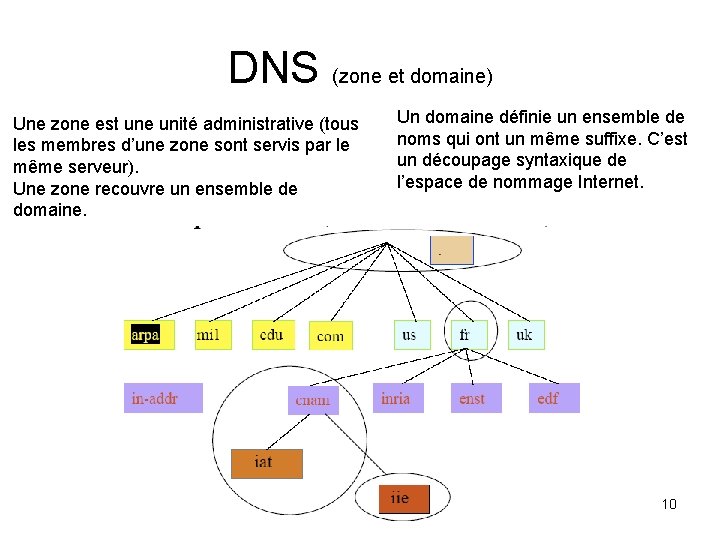

DNS (zone et domaine) Une zone est une unité administrative (tous les membres d’une zone sont servis par le même serveur). Une zone recouvre un ensemble de domaine. Un domaine définie un ensemble de noms qui ont un même suffixe. C’est un découpage syntaxique de l’espace de nommage Internet. 10

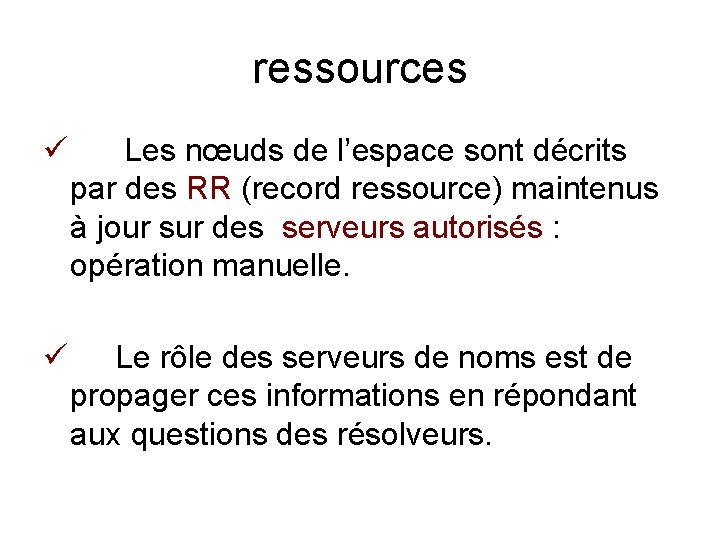

ressources ü Les nœuds de l’espace sont décrits par des RR (record ressource) maintenus à jour sur des serveurs autorisés : opération manuelle. ü Le rôle des serveurs de noms est de propager ces informations en répondant aux questions des résolveurs.

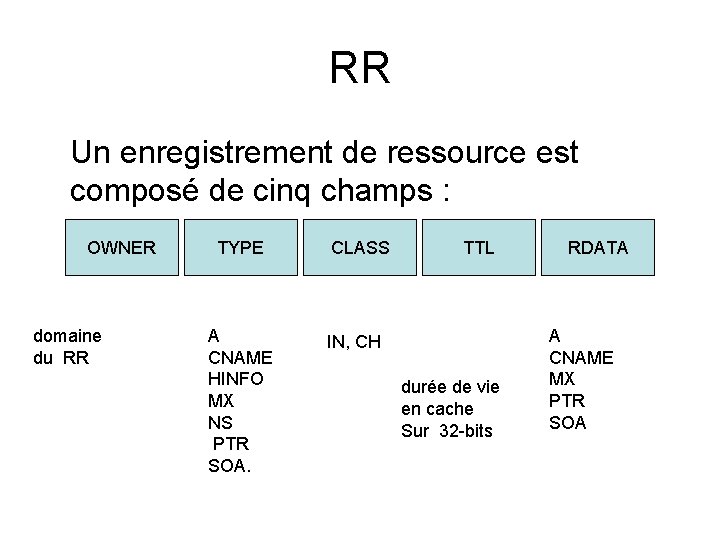

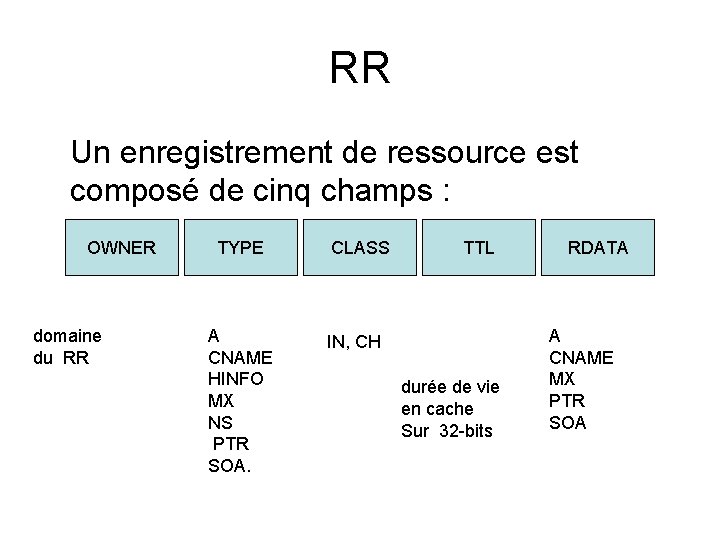

RR Un enregistrement de ressource est composé de cinq champs : OWNER domaine du RR TYPE A CNAME HINFO MX NS PTR SOA. CLASS TTL IN, CH durée de vie en cache Sur 32 -bits RDATA A CNAME MX PTR SOA

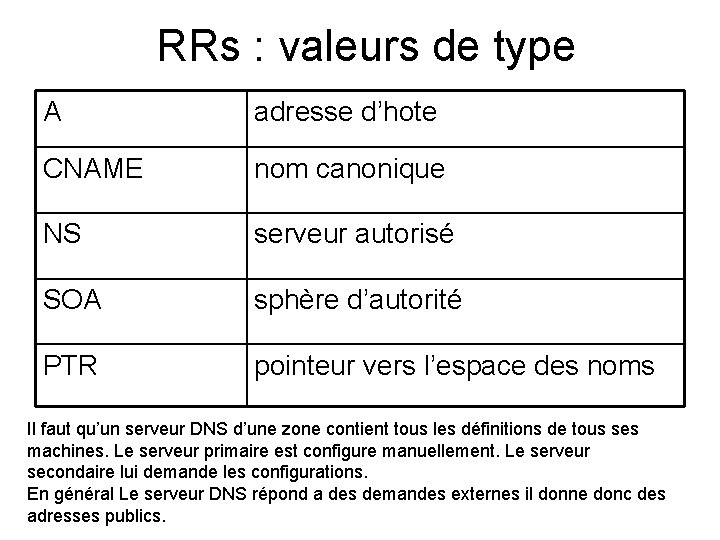

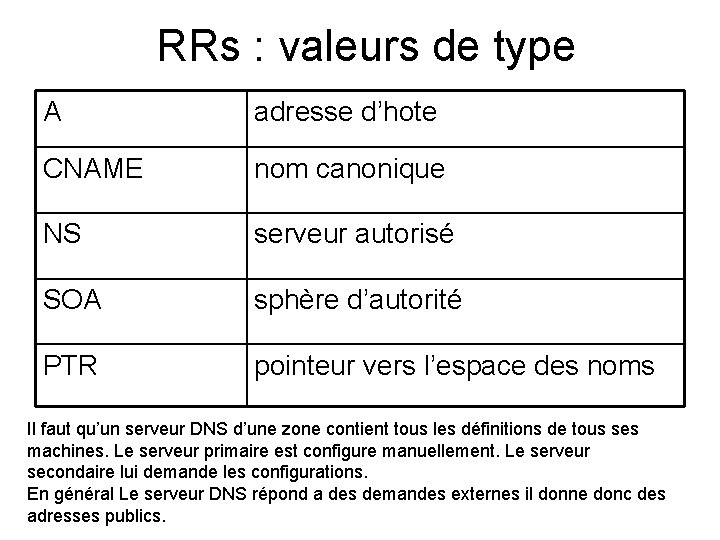

RRs : valeurs de type A adresse d’hote CNAME nom canonique NS serveur autorisé SOA sphère d’autorité PTR pointeur vers l’espace des noms Il faut qu’un serveur DNS d’une zone contient tous les définitions de tous ses machines. Le serveur primaire est configure manuellement. Le serveur secondaire lui demande les configurations. En général Le serveur DNS répond a des demandes externes il donne donc des adresses publics.

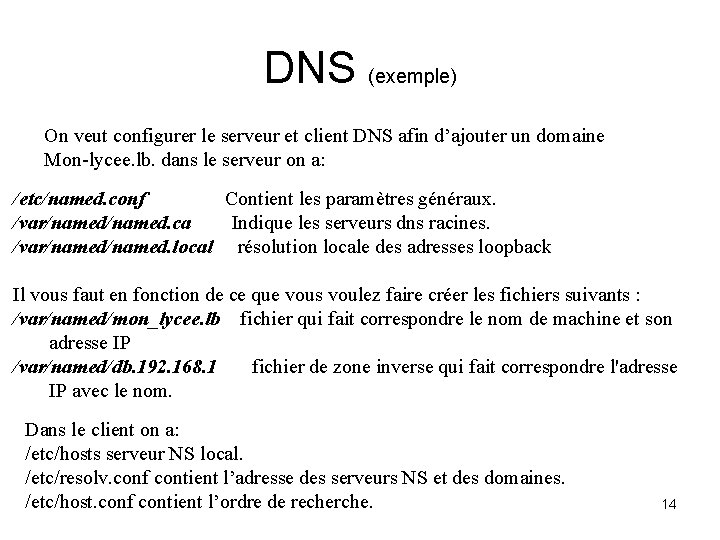

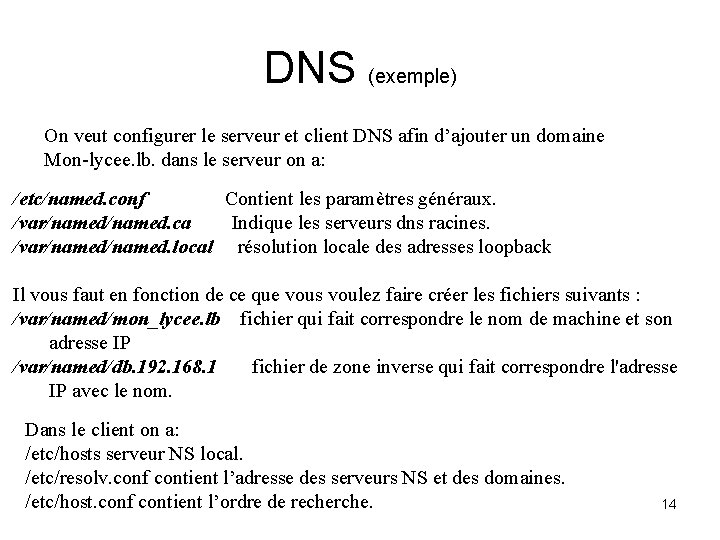

DNS (exemple) On veut configurer le serveur et client DNS afin d’ajouter un domaine Mon-lycee. lb. dans le serveur on a: /etc/named. conf Contient les paramètres généraux. /var/named. ca Indique les serveurs dns racines. /var/named. local résolution locale des adresses loopback Il vous faut en fonction de ce que vous voulez faire créer les fichiers suivants : /var/named/mon_lycee. lb fichier qui fait correspondre le nom de machine et son adresse IP /var/named/db. 192. 168. 1 fichier de zone inverse qui fait correspondre l'adresse IP avec le nom. Dans le client on a: /etc/hosts serveur NS local. /etc/resolv. conf contient l’adresse des serveurs NS et des domaines. /etc/host. conf contient l’ordre de recherche. 14

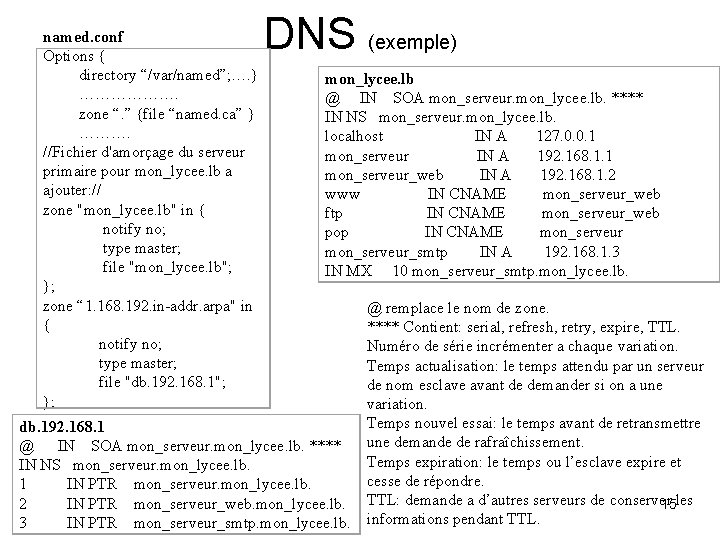

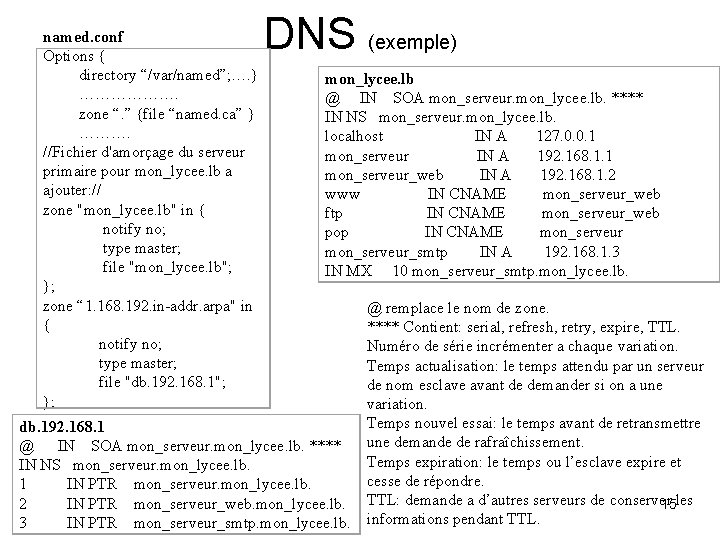

named. conf Options { directory “/var/named”; …. } ………………. zone “. ” {file “named. ca” } ………. //Fichier d'amorçage du serveur primaire pour mon_lycee. lb a ajouter: // zone "mon_lycee. lb" in { notify no; type master; file "mon_lycee. lb"; }; zone “ 1. 168. 192. in-addr. arpa" in { notify no; type master; file "db. 192. 168. 1"; }; DNS (exemple) mon_lycee. lb @ IN SOA mon_serveur. mon_lycee. lb. **** IN NS mon_serveur. mon_lycee. lb. localhost IN A 127. 0. 0. 1 mon_serveur IN A 192. 168. 1. 1 mon_serveur_web IN A 192. 168. 1. 2 www IN CNAME mon_serveur_web ftp IN CNAME mon_serveur_web pop IN CNAME mon_serveur_smtp IN A 192. 168. 1. 3 IN MX 10 mon_serveur_smtp. mon_lycee. lb. db. 192. 168. 1 @ IN SOA mon_serveur. mon_lycee. lb. **** IN NS mon_serveur. mon_lycee. lb. 1 IN PTR mon_serveur. mon_lycee. lb. 2 IN PTR mon_serveur_web. mon_lycee. lb. 3 IN PTR mon_serveur_smtp. mon_lycee. lb. @ remplace le nom de zone. **** Contient: serial, refresh, retry, expire, TTL. Numéro de série incrémenter a chaque variation. Temps actualisation: le temps attendu par un serveur de nom esclave avant de demander si on a une variation. Temps nouvel essai: le temps avant de retransmettre une demande de rafraîchissement. Temps expiration: le temps ou l’esclave expire et cesse de répondre. TTL: demande a d’autres serveurs de conserver les 15 informations pendant TTL.

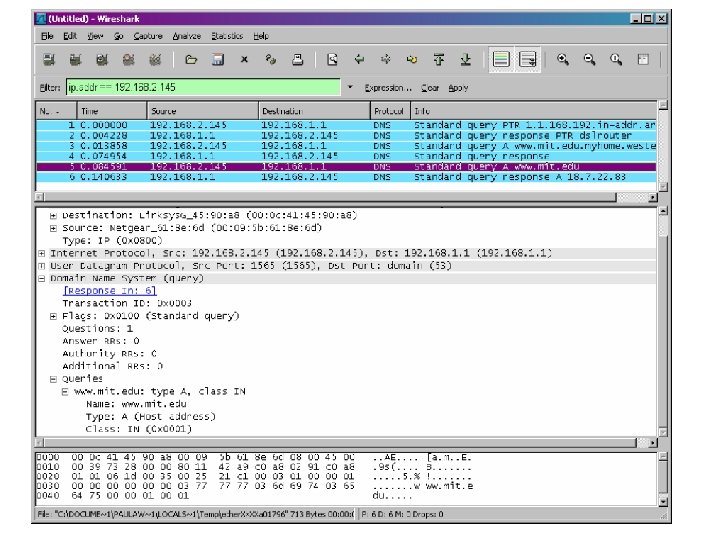

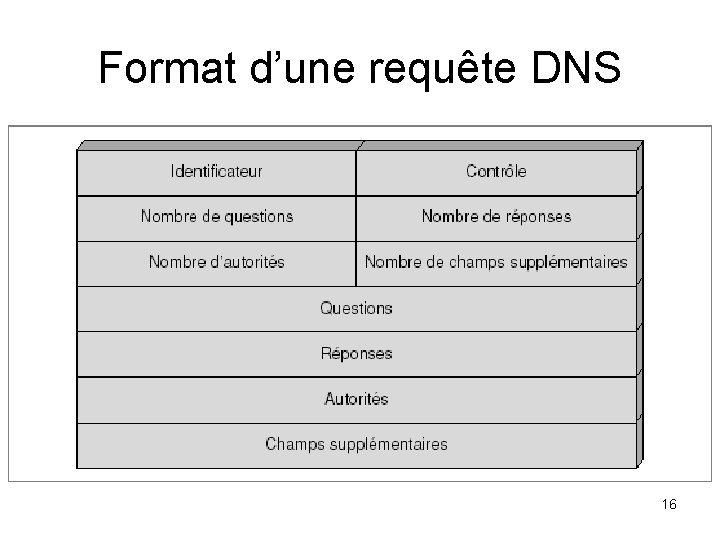

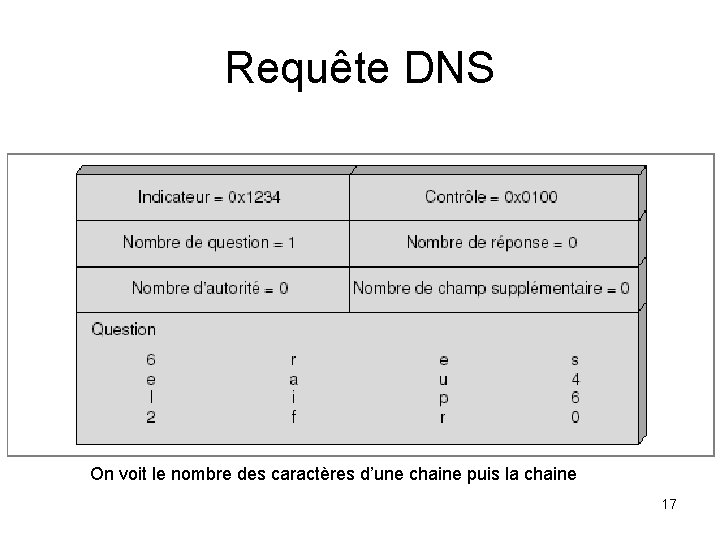

Format d’une requête DNS 16

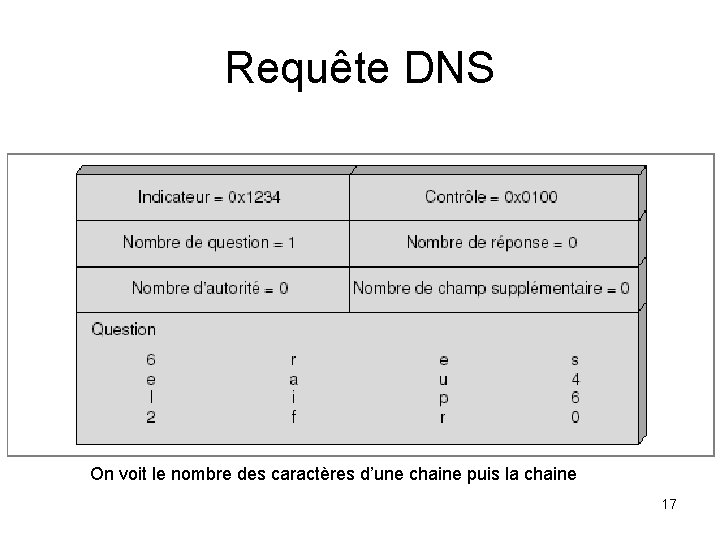

Requête DNS On voit le nombre des caractères d’une chaine puis la chaine 17

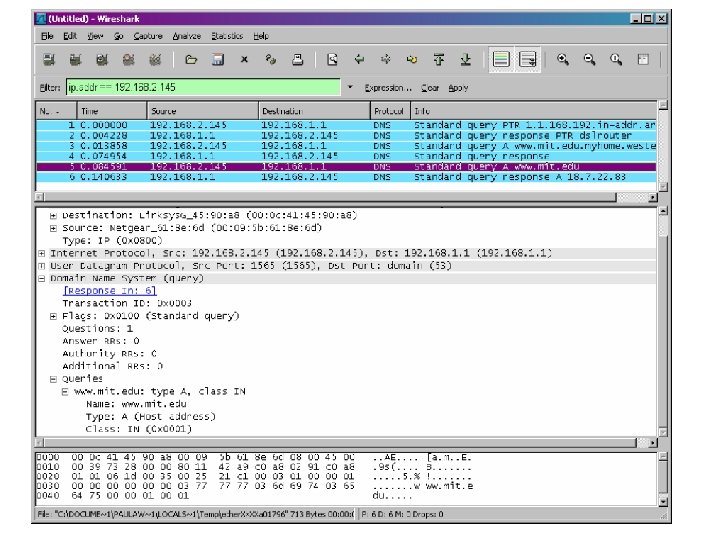

18

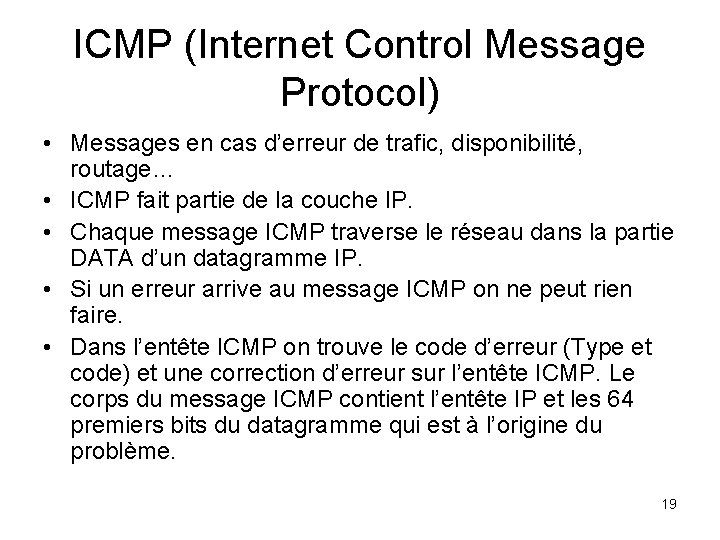

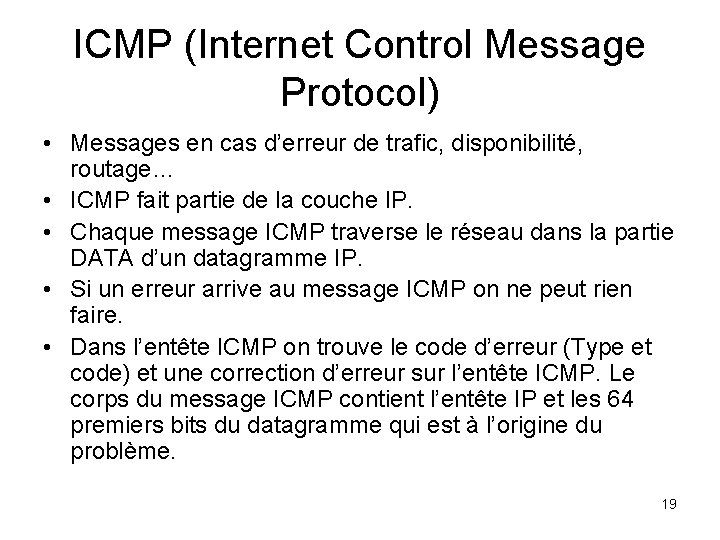

ICMP (Internet Control Message Protocol) • Messages en cas d’erreur de trafic, disponibilité, routage… • ICMP fait partie de la couche IP. • Chaque message ICMP traverse le réseau dans la partie DATA d’un datagramme IP. • Si un erreur arrive au message ICMP on ne peut rien faire. • Dans l’entête ICMP on trouve le code d’erreur (Type et code) et une correction d’erreur sur l’entête ICMP. Le corps du message ICMP contient l’entête IP et les 64 premiers bits du datagramme qui est à l’origine du problème. 19

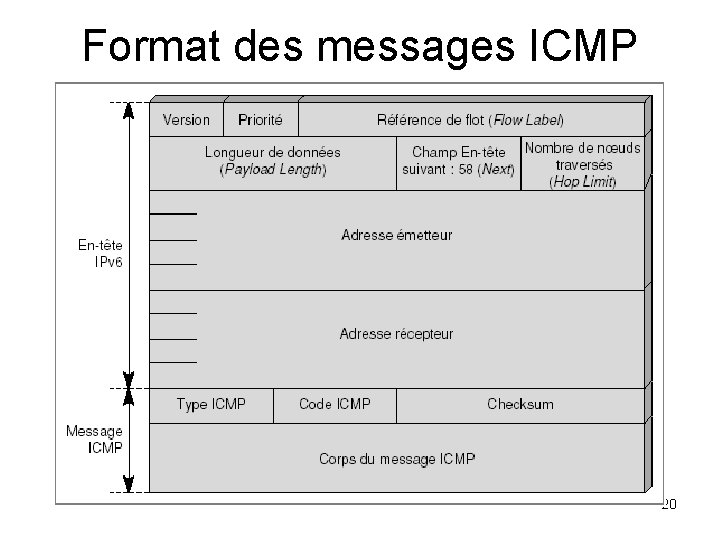

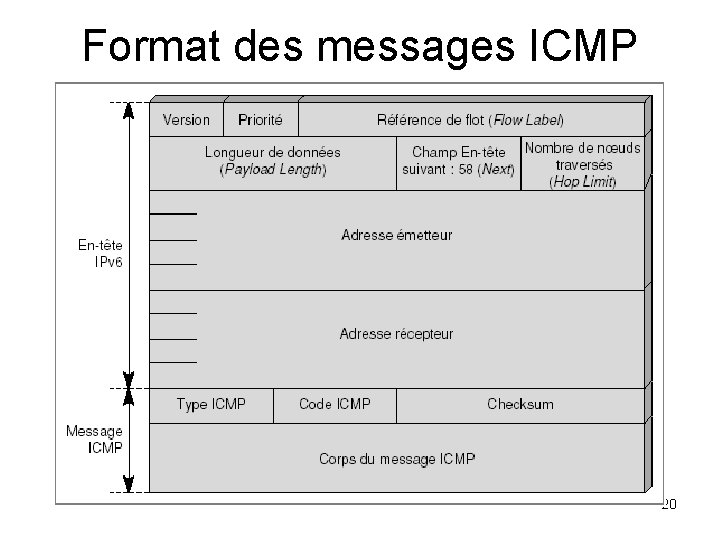

Format des messages ICMP 20

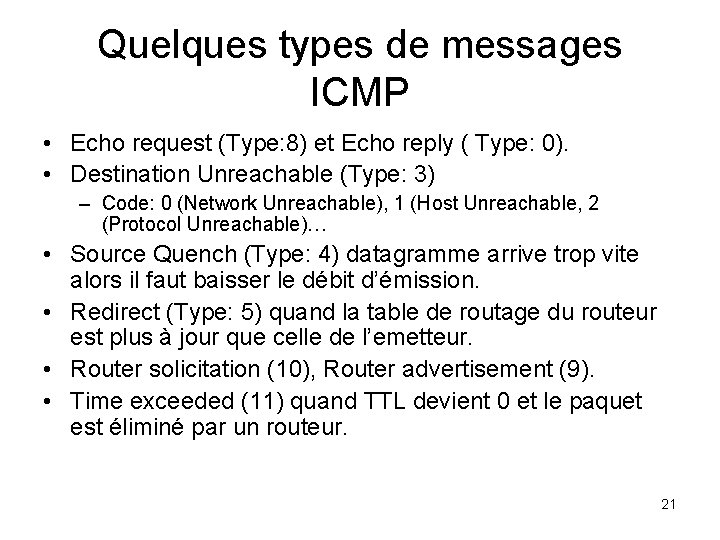

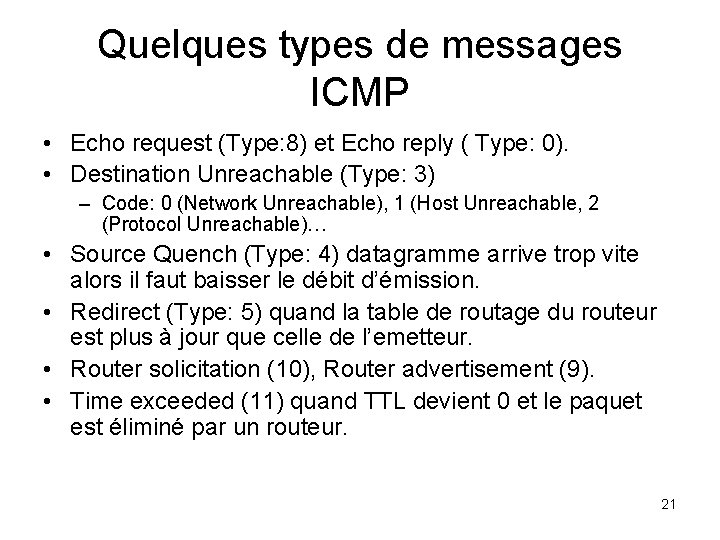

Quelques types de messages ICMP • Echo request (Type: 8) et Echo reply ( Type: 0). • Destination Unreachable (Type: 3) – Code: 0 (Network Unreachable), 1 (Host Unreachable, 2 (Protocol Unreachable)… • Source Quench (Type: 4) datagramme arrive trop vite alors il faut baisser le débit d’émission. • Redirect (Type: 5) quand la table de routage du routeur est plus à jour que celle de l’emetteur. • Router solicitation (10), Router advertisement (9). • Time exceeded (11) quand TTL devient 0 et le paquet est éliminé par un routeur. 21

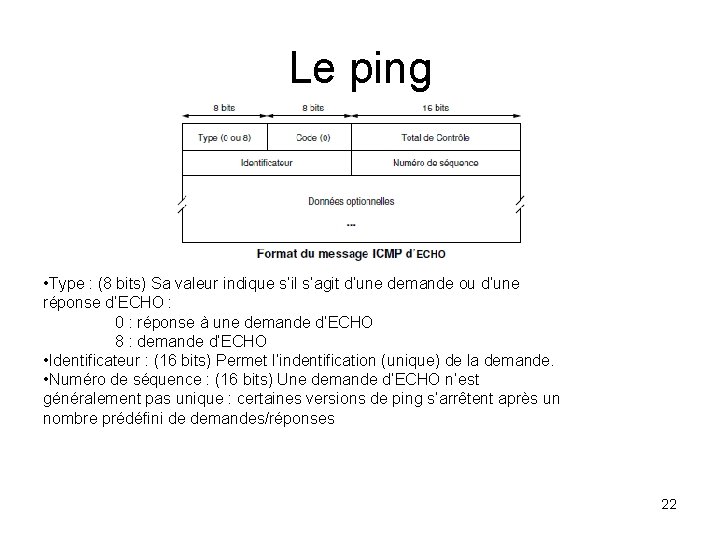

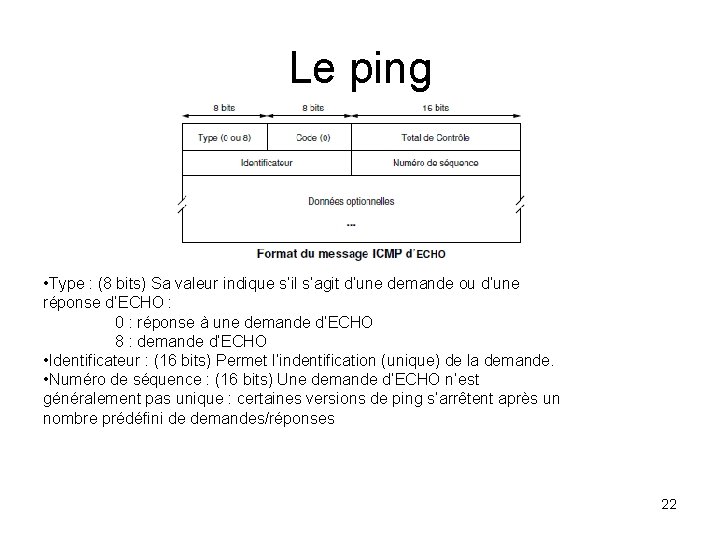

Le ping • Type : (8 bits) Sa valeur indique s’il s’agit d’une demande ou d’une réponse d’ECHO : 0 : réponse à une demande d’ECHO 8 : demande d’ECHO • Identificateur : (16 bits) Permet l’indentification (unique) de la demande. • Numéro de séquence : (16 bits) Une demande d’ECHO n’est généralement pas unique : certaines versions de ping s’arrêtent après un nombre prédéfini de demandes/réponses 22

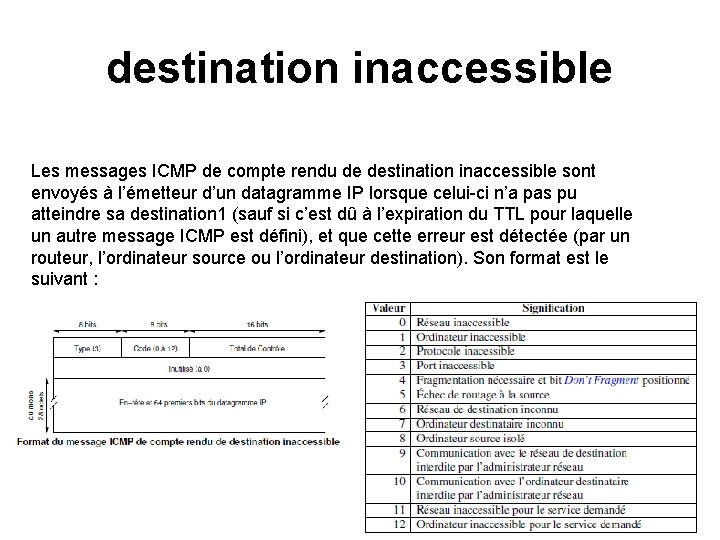

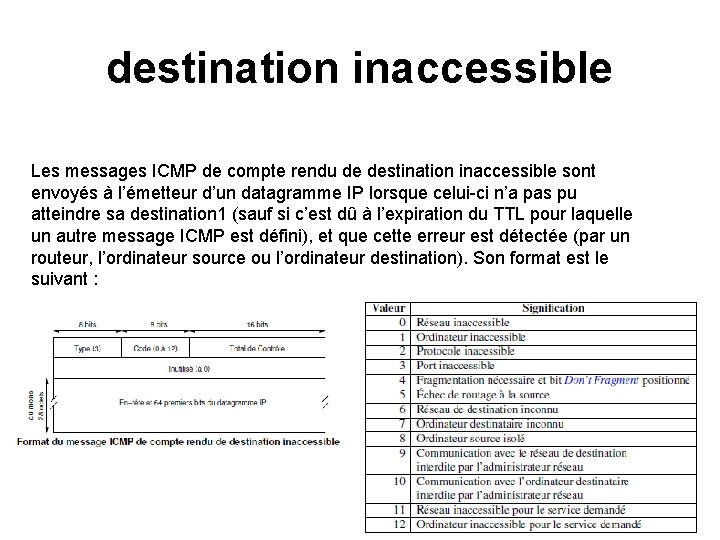

destination inaccessible Les messages ICMP de compte rendu de destination inaccessible sont envoyés à l’émetteur d’un datagramme IP lorsque celui-ci n’a pas pu atteindre sa destination 1 (sauf si c’est dû à l’expiration du TTL pour laquelle un autre message ICMP est défini), et que cette erreur est détectée (par un routeur, l’ordinateur source ou l’ordinateur destination). Son format est le suivant : 23

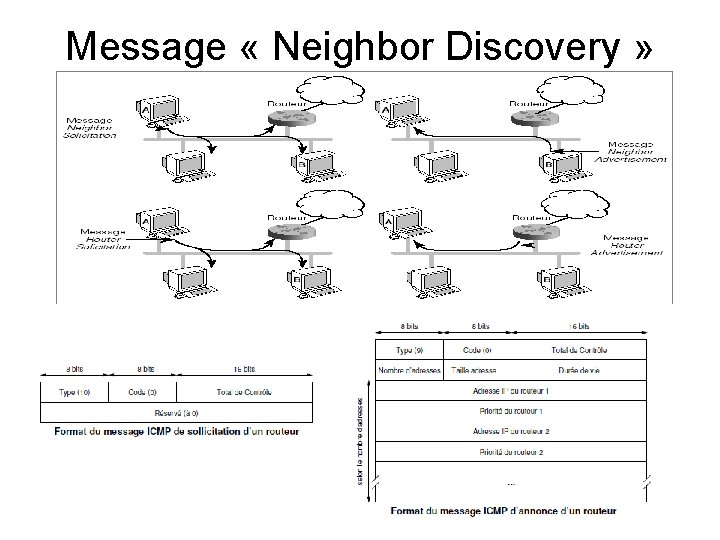

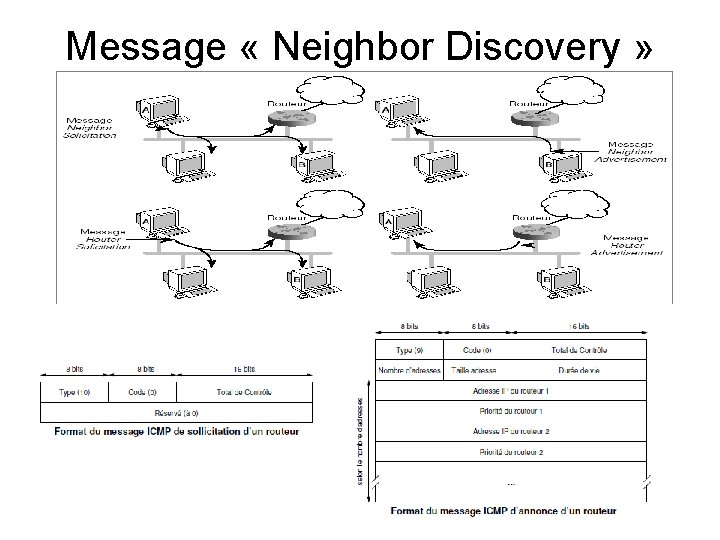

Message « Neighbor Discovery » 24

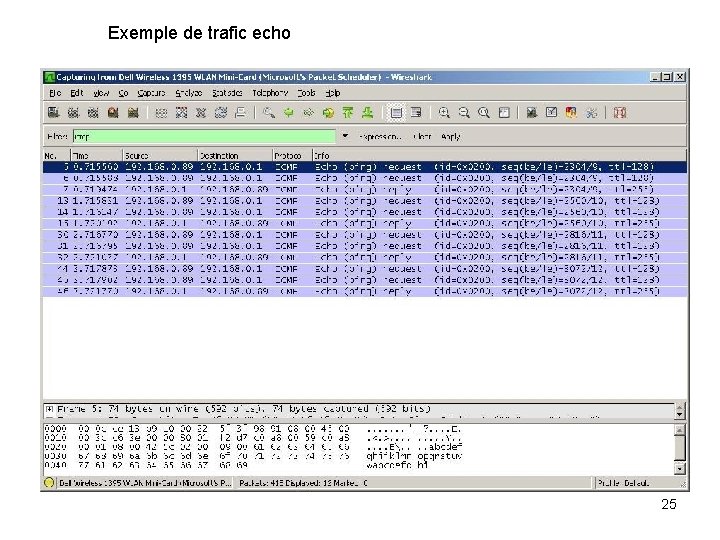

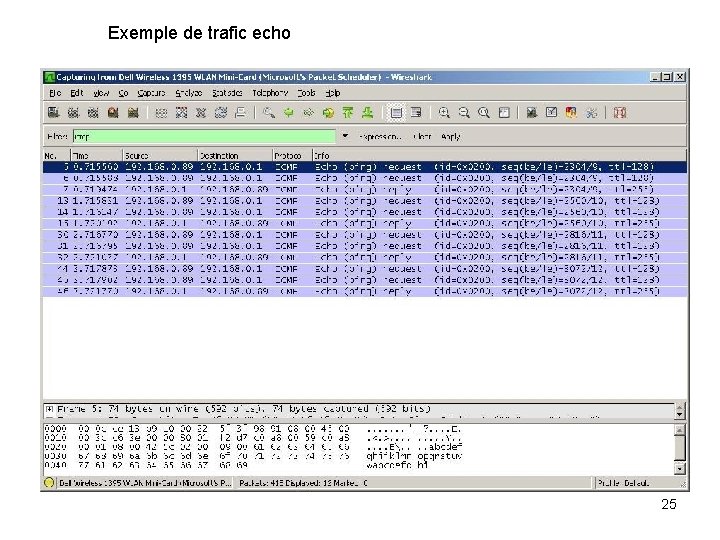

Exemple de trafic echo 25

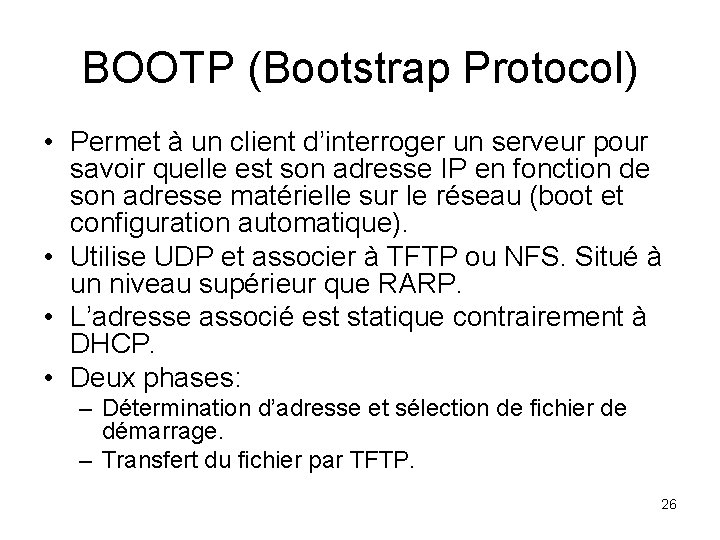

BOOTP (Bootstrap Protocol) • Permet à un client d’interroger un serveur pour savoir quelle est son adresse IP en fonction de son adresse matérielle sur le réseau (boot et configuration automatique). • Utilise UDP et associer à TFTP ou NFS. Situé à un niveau supérieur que RARP. • L’adresse associé est statique contrairement à DHCP. • Deux phases: – Détermination d’adresse et sélection de fichier de démarrage. – Transfert du fichier par TFTP. 26

DHCP Dynamic Host Configuration Protocol Attribution dynamique d'adresses IP • Inconvénient des adresses IP statiques : – "Gaspillage" d'adresses – Rigidité – Configuration personnalisée • La solution : DHCP 27

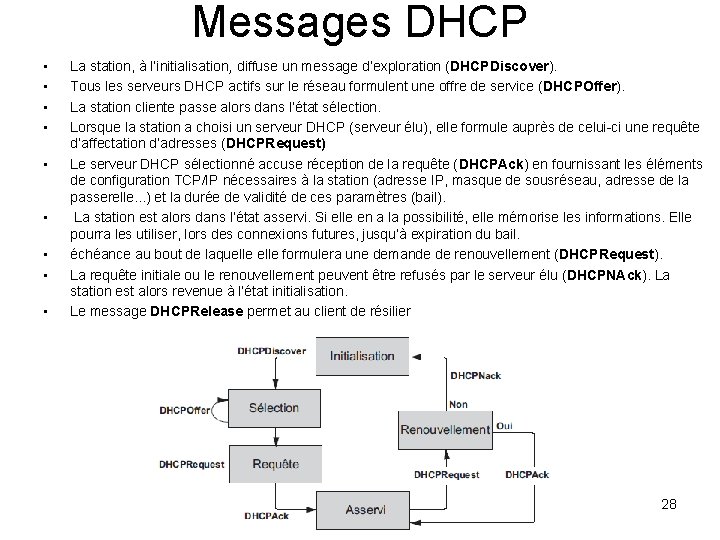

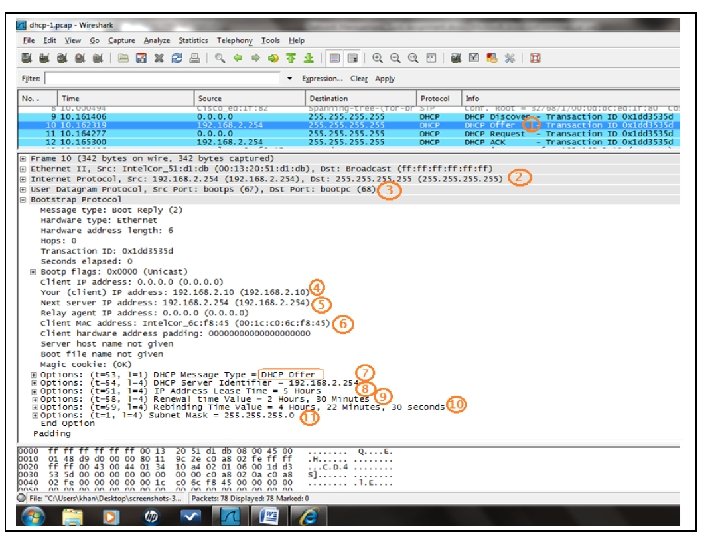

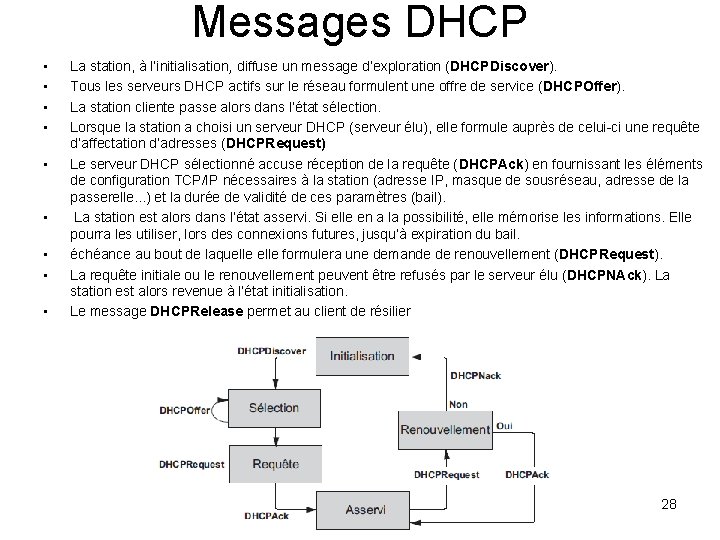

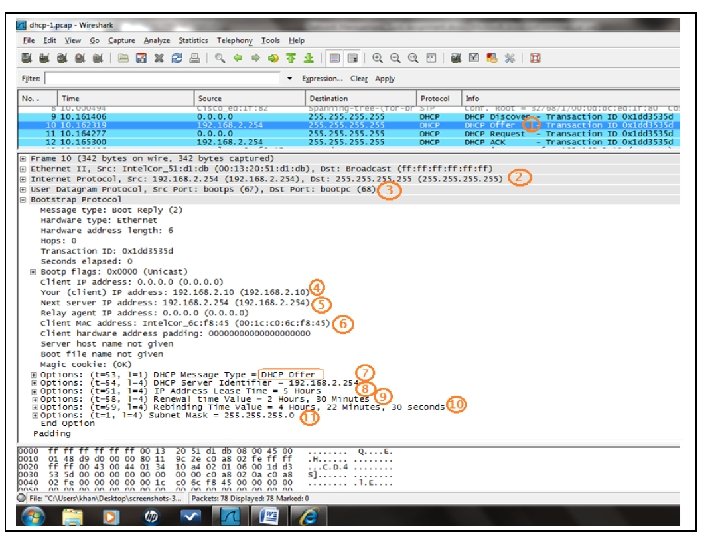

Messages DHCP • • • La station, à l’initialisation, diffuse un message d’exploration (DHCPDiscover). Tous les serveurs DHCP actifs sur le réseau formulent une offre de service (DHCPOffer). La station cliente passe alors dans l’état sélection. Lorsque la station a choisi un serveur DHCP (serveur élu), elle formule auprès de celui-ci une requête d’affectation d’adresses (DHCPRequest) Le serveur DHCP sélectionné accuse réception de la requête (DHCPAck) en fournissant les éléments de configuration TCP/IP nécessaires à la station (adresse IP, masque de sousréseau, adresse de la passerelle. . . ) et la durée de validité de ces paramètres (bail). La station est alors dans l’état asservi. Si elle en a la possibilité, elle mémorise les informations. Elle pourra les utiliser, lors des connexions futures, jusqu’à expiration du bail. échéance au bout de laquelle formulera une demande de renouvellement (DHCPRequest). La requête initiale ou le renouvellement peuvent être refusés par le serveur élu (DHCPNAck). La station est alors revenue à l’état initialisation. Le message DHCPRelease permet au client de résilier 28

DHCP broadcast @ IP = 172. 24. 56. 13 broadcast Adresse IP, svp ! Client DHCP Serveur DHCP broadcast 172. 24. 56. 13 , ça va ? broadcast OK pour 172. 24. 56. 13 + masque + passerelle + DNS + Bail 29

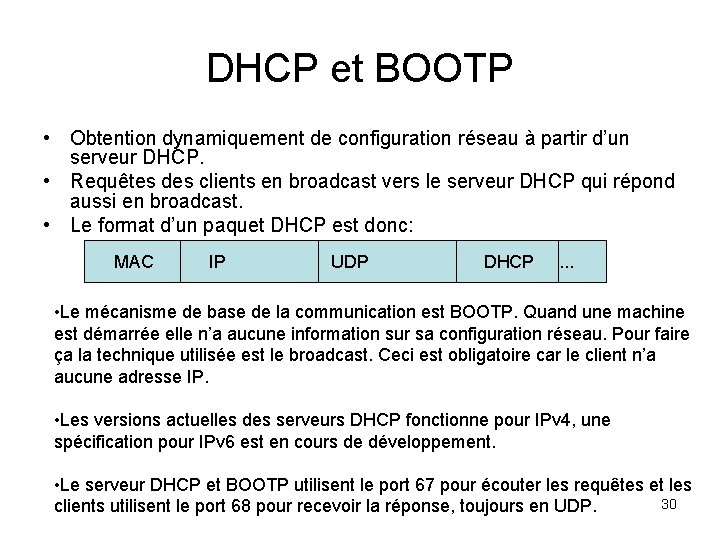

DHCP et BOOTP • Obtention dynamiquement de configuration réseau à partir d’un serveur DHCP. • Requêtes des clients en broadcast vers le serveur DHCP qui répond aussi en broadcast. • Le format d’un paquet DHCP est donc: MAC IP UDP DHCP . . . • Le mécanisme de base de la communication est BOOTP. Quand une machine est démarrée elle n’a aucune information sur sa configuration réseau. Pour faire ça la technique utilisée est le broadcast. Ceci est obligatoire car le client n’a aucune adresse IP. • Les versions actuelles des serveurs DHCP fonctionne pour IPv 4, une spécification pour IPv 6 est en cours de développement. • Le serveur DHCP et BOOTP utilisent le port 67 pour écouter les requêtes et les 30 clients utilisent le port 68 pour recevoir la réponse, toujours en UDP.

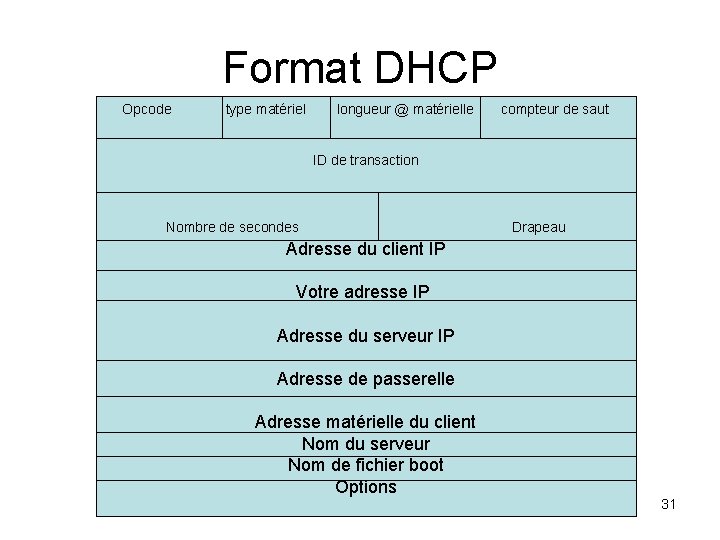

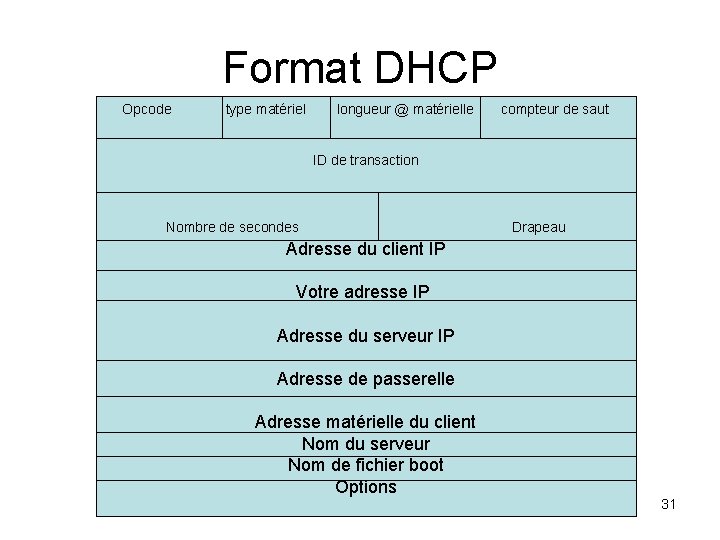

Format DHCP Opcode type matériel longueur @ matérielle compteur de saut ID de transaction Nombre de secondes Drapeau Adresse du client IP Votre adresse IP Adresse du serveur IP Adresse de passerelle Adresse matérielle du client Nom du serveur Nom de fichier boot Options 31

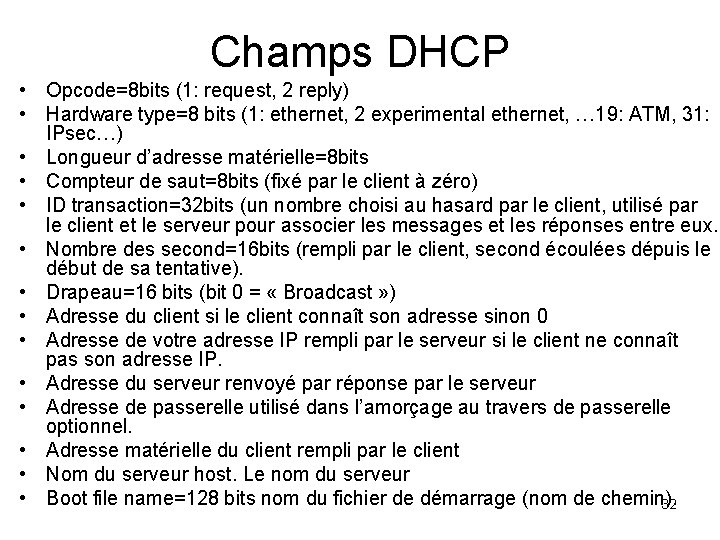

Champs DHCP • Opcode=8 bits (1: request, 2 reply) • Hardware type=8 bits (1: ethernet, 2 experimental ethernet, … 19: ATM, 31: IPsec…) • Longueur d’adresse matérielle=8 bits • Compteur de saut=8 bits (fixé par le client à zéro) • ID transaction=32 bits (un nombre choisi au hasard par le client, utilisé par le client et le serveur pour associer les messages et les réponses entre eux. • Nombre des second=16 bits (rempli par le client, second écoulées dépuis le début de sa tentative). • Drapeau=16 bits (bit 0 = « Broadcast » ) • Adresse du client si le client connaît son adresse sinon 0 • Adresse de votre adresse IP rempli par le serveur si le client ne connaît pas son adresse IP. • Adresse du serveur renvoyé par réponse par le serveur • Adresse de passerelle utilisé dans l’amorçage au travers de passerelle optionnel. • Adresse matérielle du client rempli par le client • Nom du serveur host. Le nom du serveur • Boot file name=128 bits nom du fichier de démarrage (nom de chemin). 32

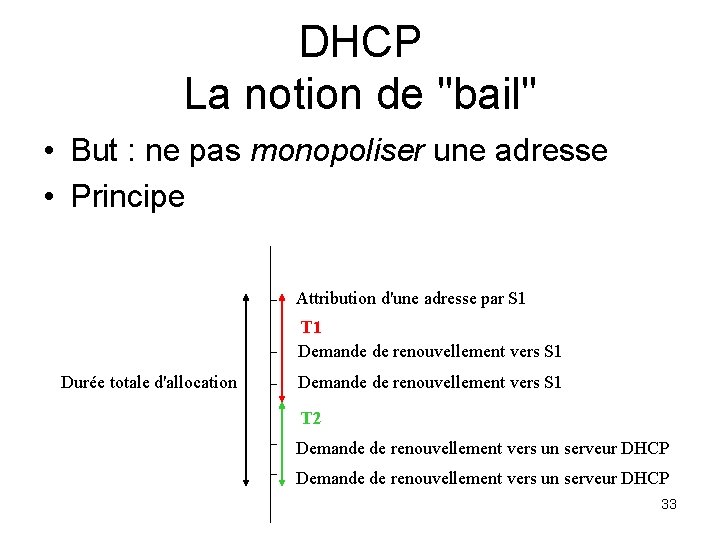

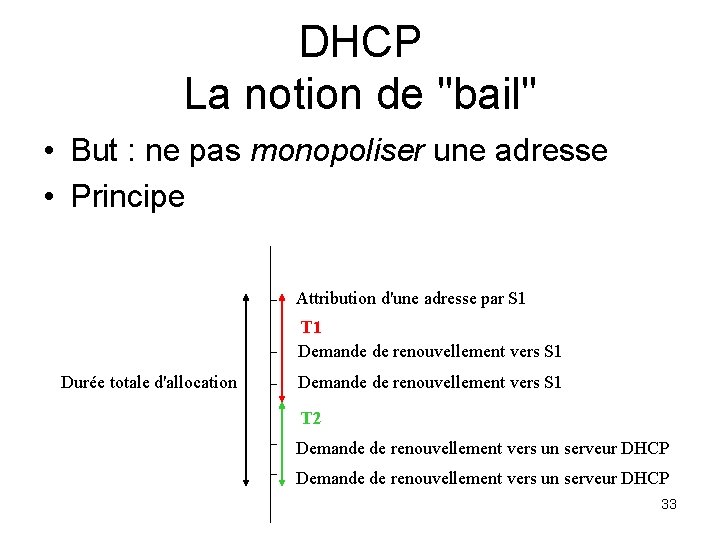

DHCP La notion de "bail" • But : ne pas monopoliser une adresse • Principe Attribution d'une adresse par S 1 T 1 Demande de renouvellement vers S 1 Durée totale d'allocation Demande de renouvellement vers S 1 T 2 Demande de renouvellement vers un serveur DHCP 33

34

Niveau message • Niveau de protocole capable de prendre en charge la transmission des messages de bout en bout. • Ce niveau découpe les messages en paquets et demande au niveau paquet de bien vouloir les transporter. • Les deux protocoles importants proviennent du monde IP : – TCP – UDP 35

Le protocole TCP(Transport Control Protocol) • Mécanisme pour assurer le bon acheminement des donnés (fiabilité). • Établissement d’une connexion logique. • Le OS (Operating System) est informé au préalable. • Contrôle pendant le transfert. • La connexion nécessitent deux @IP et deux n° de port. • Des buffers mémorisent les data sur les deux extrémités de la connexion. • TCP simule une connexion en « full duplex » 36

Fonctions TCP • Urgence – De plus le TCP permet de transmettre un paquet immédiatement et directement sans subir le contrôle de flux du TCP. Il suffit pour cela de passer les bons paramètres dans les primitives. • Contrôle d'erreur – Détection d'erreur sur les données – Détection des duplications – Détection des paquets hors d'ordre – Retransmission • Adressage – Ports ou sockets • Multiplexage – Plusieurs applications peuvent utiliser le même service TCP

Autres services • PUSH – C'est TCP qui décide quand il doit transmettre un nouveau paquet. Le TCP de destination met les informations reçues dans un tampon et ne délivre ces informations que du moment où ce tampon est plein. • Dimension de paquets – La taille du paquet qui peut contenir un large paquet ou un ensemble de petits paquets dépend du TCP responsable d'une livraison efficace. • Qualité de service – Le TCP détermine la taille des paquets en fonction des exigences de qualité de service, de vitesse, de débit exprimées par l'utilisateur

Description du paquet TCP

Port • Les adresses des ports source et destination correspondent aux points d'accès

Les numéros de séquence • Le numéro de séquence de 32 bits • • • – Le paquet doit être livré directement au destinataire; la fenêtre coulissante est alors mis à N. – Supposons que le numéro de séquence est X. L'entité destinataire retourne un paquet avec le fanion ACK à 1 et le numéro d'accusé de réception à (X+N+1), le numéro de séquence attendu du prochain octet. La fenêtre coulissante est remise à sa valeur initiale. Le numéro d'accusé de réception de 32 bits – le numéro de séquence reçu sans erreur dans le bon ordre. La longueur de l'entête de 4 bits – le nombre de 32 bits contenus dans ce paquet. Un espace de réserve – il est alloué pour un usage futur.

Les fanions • Viennent ensuite 6 fanions (Flag) d'un bit chacun, ce sont: – URG (URGent-Flag) indique qu'il faut passer à travers le contrôle de flux; – ACK (ACKnowledgment) est réservé à l'accusé de réception; – SYN (SYNchronization) est là pour synchronisation; – PSH (Push-Flag) dit qu'il faut que les informations soient transmises tout de suite à l'application et non mise dans un buffer; – RST (Re. Se. T-Flag) exige une réinitialisation de la connexion; et enfin – FIN indique qu'il n'y a plus d'informations à envoyer. Ces fanions sont à 1 lorsque la fonction correspondante est demandée.

Fenêtre et Urgence • La fenêtre coulissante de 16 bits – sert pour le contrôle de flux – C’est le nombre de crédit donné à l’autre pour lui permetre d’envoyer des octets – Ce nombre estimé par la dimension des tampons libres dans la station • Le champs de contrôle d’erreur est calculé sur l’entête TCP, adresses IP et longueur total. • Zone d’urgence – utilisé pour envoyer des informations exprès avec URG.

Gestion de la connexion et transfert de paquets • Trois phases: • l'établissement de la connexion, • le transfert des informations et le contrôle de flux. • la libération de la connexion

Etablissement de la connexion

Établissement de la connexion • Pour permettre non plus seulement une relation de quêteur des clients et de répondant du serveur, • On utilise la procédure à trois mains (Three-Way Handshake). • ISN (Initiale Sequence Number) – le numéro de séquence du premier octet d'information transporté par le paquet. – Si ce numéro est présent ce numéro correspond au numéro de séquence initial (ISN = Initial Sequence Number) et le premier octet d'information est alors de (ISN+1).

Transfert des données • Séquencement – L'établissement de la connexion étant fait, les informations sont transmises dans les paquets sous forme d'une série d'octets. Les octets sont numérotés modulo 232. – Le champs numéro de séquence du paquet décrit le premier octet du paquet. • Crédit( contrôle de flux) – Crédit – stratégie de fenêtre coulissante (Appliquées sur les octets et non pas sur le paquet, plus flexible et plus efficient) • Le contrôle d'erreur -> la méthode Go back N ARQ sans accusé de reception négative

Le contrôle d’erreur. 603

TCB (Transport Connection Block) • A chaque fois qu'un paquet est envoyé, le numéro de séquence et le temps de transmission sont enregistré dans Transport connection Block. • Lorsque l'accusé de réception est reçu, la station calcule le temps d'un aller/retour. • Ce temps là, va servir a estimer le Smooth round-Trip delay.

Libération de la connexion • Nous allons voir deux cas: • La libération normale; – Dans le premier cas de libération normale nous pouvons être en présence de deux situations où celui qui prend l'initiative de libération est soit le client soit le serveur. – On suppose que le client a fini de transmettre ses informations et veut libérer la connexion. • La libération brutale ou d'interruption. – Une libération brutale est générée si l'utilisateur envoie la primitive ABORT avec le fanion RST à 1. – Dès lors toute transmission ou réception est interrompue et les tampons sont vidés de toutes leurs informations. – Le serveur génère alors la primitive TERMINATE avec un code indiquant la raison de cette libération brutale.

Libération de la connexion

Interface avec les applications • Primitives TCP – En effet le TCP utilise des primitives pour assurer les services TCP. • OPEN – Passive open, Active open – Open parameters, Adressing, Timout, Security, Quality of service • Transfert de données – Send, Send parameter, Urgent, Push, Timout • Terminate – Close

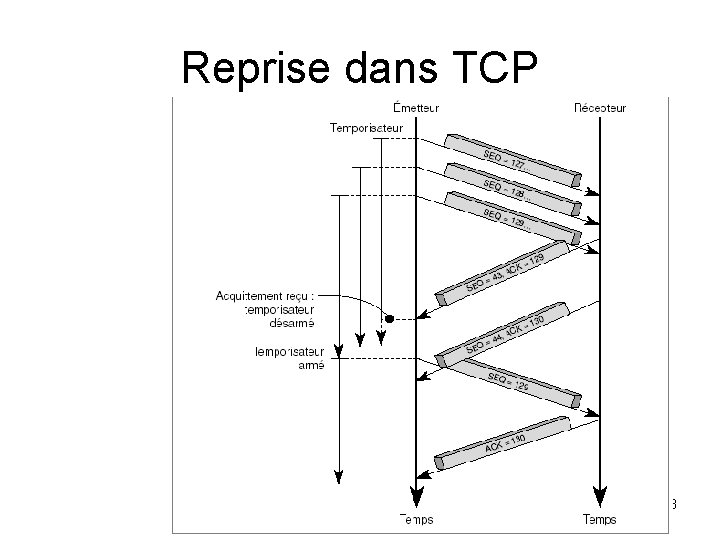

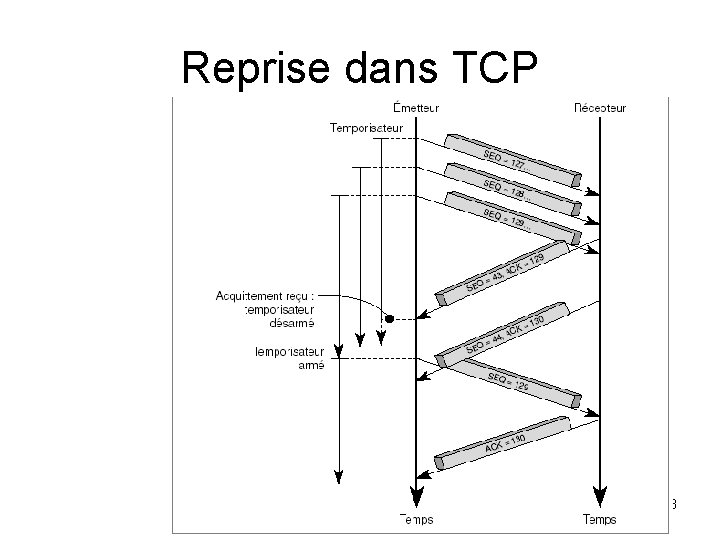

Reprise dans TCP 53

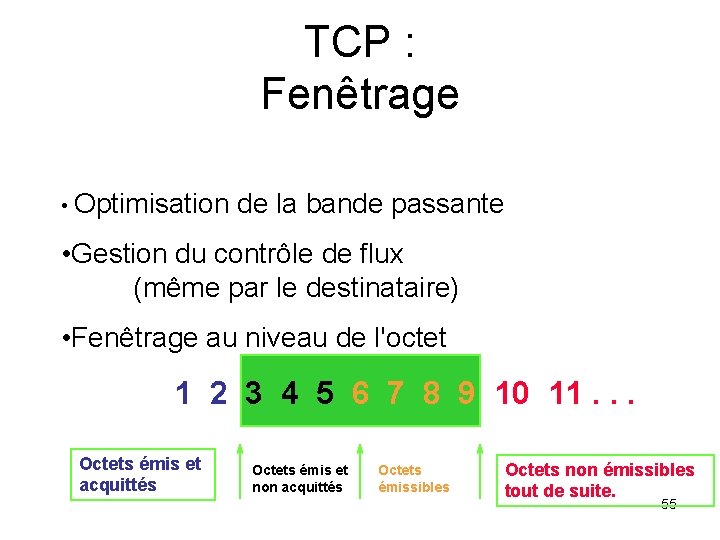

TCP : Fenêtrage Source Réseau Emission de Mi+1 Destination Réception de Mi Emission de Ai Emission de Mi+2 Reception de Ai Fenêtrage de taille 3 54

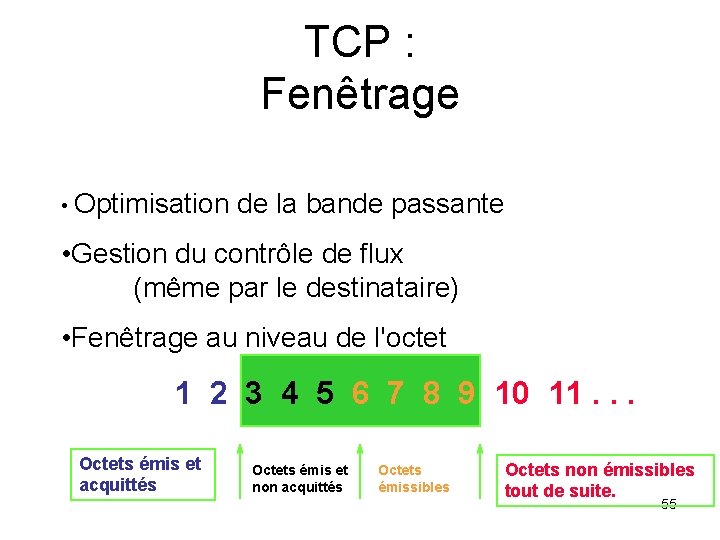

TCP : Fenêtrage • Optimisation de la bande passante • Gestion du contrôle de flux (même par le destinataire) • Fenêtrage au niveau de l'octet 1 2 3 4 5 6 7 8 9 10 11. . . Octets émis et acquittés Octets émis et non acquittés Octets émissibles Octets non émissibles tout de suite. 55

Slow start & congestion avoidance 56

Protocole UDP • L'UDP comme TCP est utilisé avec IP. • Le protocole UDP offre un service de transport en datagramme • L'UDP utilise la technique d'une main (One-Way-Handshake) i. e. l'UDP produit un UDP paquet et le transfère au protocole IP pour transmission.

Services UDP • Service datagramme sans connexion – Peu overhead – pas de detection d’erreur et de duplication • Applications utilisant UDP – DNS – TFTP – NFS

Format des paquets du protocole UDP

Fonctions UDP • Pour toutes ces raisons le paquet du protocole UDP est très simplifié • Le paquet généré par le protocole UDP correspond à la zone d'information du datagramme IP. • Si le checksum calculé par le destinataire ne correspond pas à celui contenu dans le paquet, le paquet est tout simplement ignoré. • De plus il n'y a aucune garantie de livraison. Il n'existe aucune protection contre les erreurs telles la duplication, un numéro de séquence incorrect, la perte d'octet, l'absence d'accusé de réception. La seule protection contre ces erreurs est le champ checksum.