Introduction Cryptography Profile Lecturer Name GURUH FAJAR SHIDIK

- Slides: 49

Introduction Cryptography

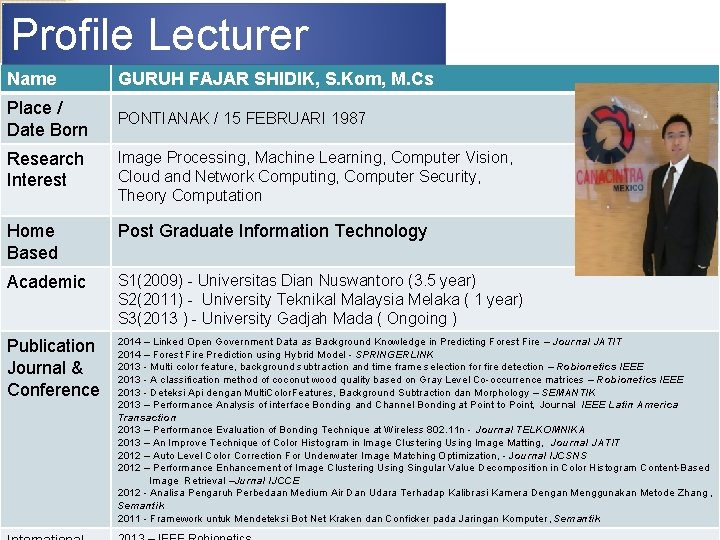

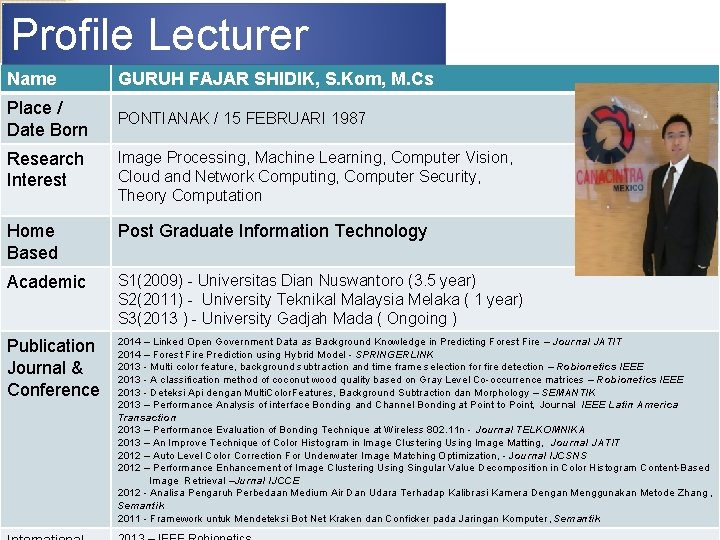

Profile Lecturer Name GURUH FAJAR SHIDIK, S. Kom, M. Cs Place / Date Born PONTIANAK / 15 FEBRUARI 1987 Research Interest Image Processing, Machine Learning, Computer Vision, Cloud and Network Computing, Computer Security, Theory Computation Home Based Post Graduate Information Technology Academic S 1(2009) - Universitas Dian Nuswantoro (3. 5 year) S 2(2011) - University Teknikal Malaysia Melaka ( 1 year) S 3(2013 ) - University Gadjah Mada ( Ongoing ) Publication Journal & Conference 2014 – Linked Open Government Data as Background Knowledge in Predicting Forest Fire – Journal JATIT 2014 – Forest Fire Prediction using Hybrid Model - SPRINGERLINK 2013 - Multi color feature, background subtraction and time frame selection for fire detection – Robionetics IEEE 2013 - A classification method of coconut wood quality based on Gray Level Co-occurrence matrices – Robionetics IEEE 2013 - Deteksi Api dengan Multi. Color. Features, Background Subtraction dan Morphology – SEMANTIK 2013 – Performance Analysis of interface Bonding and Channel Bonding at Point to Point, Journal IEEE Latin America Transaction 2013 – Performance Evaluation of Bonding Technique at Wireless 802. 11 n - Journal TELKOMNIKA 2013 – An Improve Technique of Color Histogram in Image Clustering Using Image Matting, Journal JATIT 2012 – Auto Level Color Correction For Underwater Image Matching Optimization, - Journal IJCSNS 2012 – Performance Enhancement of Image Clustering Using Singular Value Decomposition in Color Histogram Content-Based Image Retrieval –Jurnal IJCCE 2012 - Analisa Pengaruh Perbedaan Medium Air Dan Udara Terhadap Kalibrasi Kamera Dengan Menggunakan Metode Zhang , Semantik 2011 - Framework untuk Mendeteksi Bot Net Kraken dan Conficker pada Jaringan Komputer, Semantik

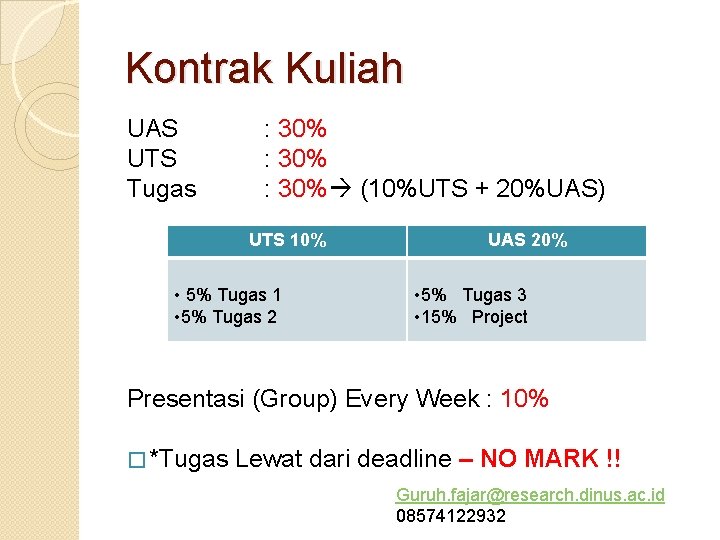

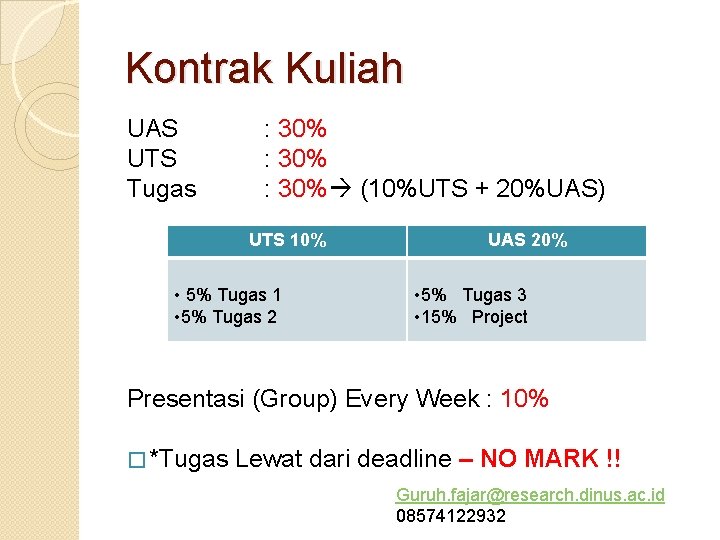

Kontrak Kuliah UAS UTS Tugas : 30% (10%UTS + 20%UAS) UTS 10% • 5% Tugas 1 • 5% Tugas 2 UAS 20% • 5% Tugas 3 • 15% Project Presentasi (Group) Every Week : 10% � *Tugas Lewat dari deadline – NO MARK !! Guruh. fajar@research. dinus. ac. id 08574122932

Other Option Research in Cryptography Max 2 persons in Group. Publish Paper indexed by IEEE / Scopus UTS & UAS Mark “A”

Masalah Ancaman dan Aspek Keamanan

Konsep Kriptografi

Apa Sih Kriptografi? ? Ilmu yang ditujukan untuk mempelajari dan melakukan eksplorasi seputar keamanan pengiriman sebuah pesan (message). Sedangkan praktisi yang menggunakannya sering disebut dengan kriptografer (cryptographer).

Yang dimaksud kriptografi: Berasal dari kata cryptography diadopsi dari bahasa Yunani untuk merujuk kepada “secret-writing”. q Banyak digunakan terutama dalam bidang pertahanan dan keamanan. q Juga umum diaplikasikan untuk segala aktivitas yang berhubungan dengan Teknologi Informasi. q Dasar pengembangannya menggunakan model matematika. q

Apa hubungan antara cryptanalysis dan cryptology ? ? ?

cryptanalysis dan cryptology ? ? q Cryptanalysis adalah cara yang digunakan untuk memecahkan chipertext menjadi plaintext tanpa mengetahui kunci (key) yang sebenarnya. User yang melakukannya disebut cryptanalyst. q Cryptology adalah studi yang dilakukan untuk mempelajari segala bentuk tentang cryptography dan cryptanalysis.

cryptanalysis dan cryptology con’t q Persamaan cryptography dan cryptanalysis: q. Mengeksplorasi bagaimana ciphertext menjadi plaintext. q proses menerjemahkan Perbedaan cryptography dan cryptanalysis: qcryptography bekerja secara legal berdasar proses legitimasi sebagaimana mestinya (yakni pengirim atau penerima pesan). qcryptanalysis bekerja secara ilegal karena dilakukan dengan cara menyadap untuk memungkin yang tidak berhak mengakses informasi.

Fakta sejarah kriptografi: penggunaan Tentara Yunani pada perang di Sparta (400 SM) menggunakan scytale, ◦ yakni pita panjang dari daun papyrus + sebatang silinder, yang digunakan sebagai alat untuk mengirimkan pesan rahasia perihal strategi perang.

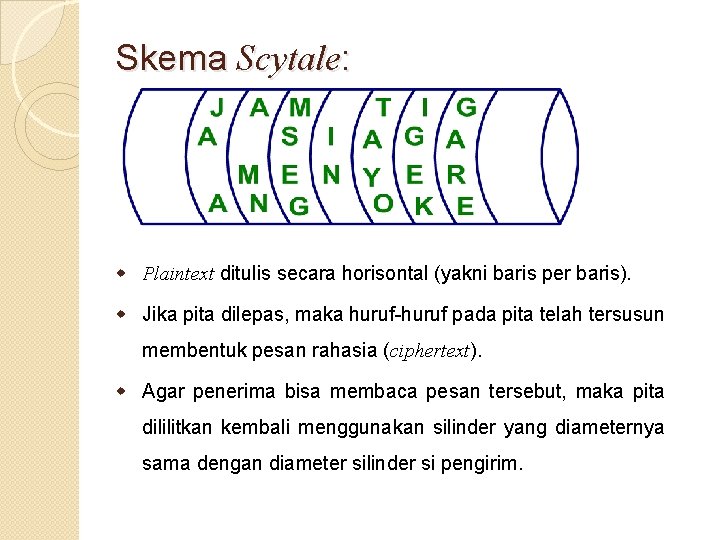

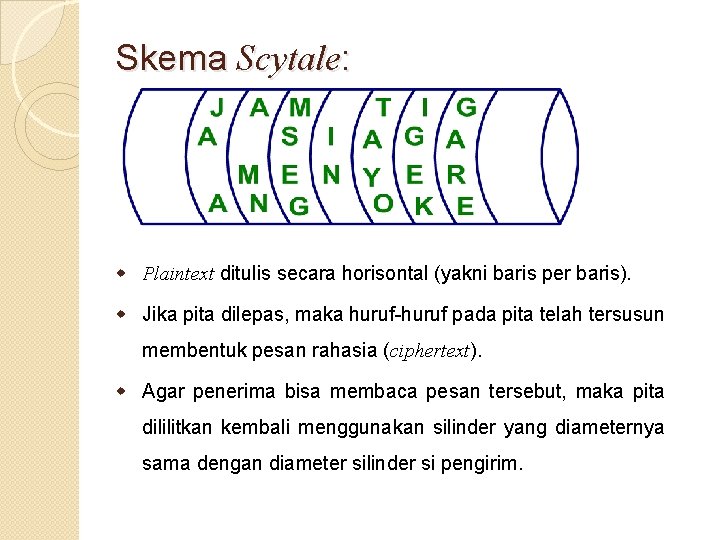

Skema Scytale: w Plaintext ditulis secara horisontal (yakni baris per baris). w Jika pita dilepas, maka huruf-huruf pada pita telah tersusun membentuk pesan rahasia (ciphertext). w Agar penerima bisa membaca pesan tersebut, maka pita dililitkan kembali menggunakan silinder yang diameternya sama dengan diameter silinder si pengirim.

Bidang-bidang yang mengaplikasikan kriptografi: biasanya Proses pengiriman data melalui kanal komunikasi (kanal suara atau kanal data). Mekanisme disk-storage. penyimpanan data ke dalam

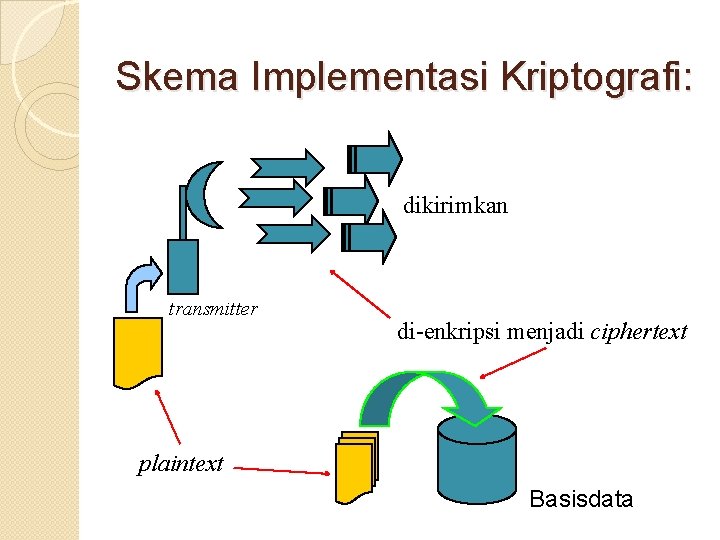

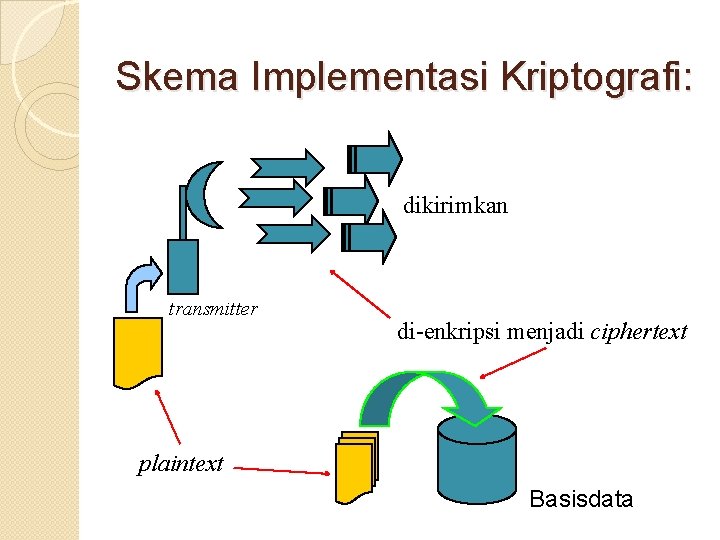

Skema Implementasi Kriptografi: dikirimkan transmitter di-enkripsi menjadi ciphertext plaintext Basisdata

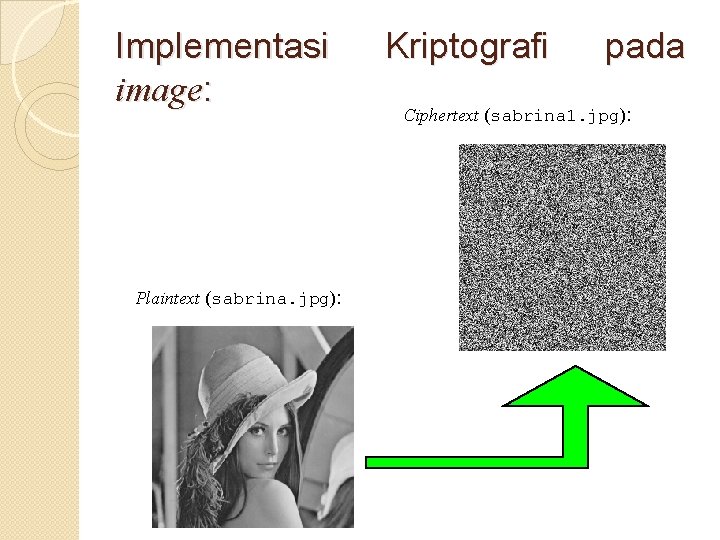

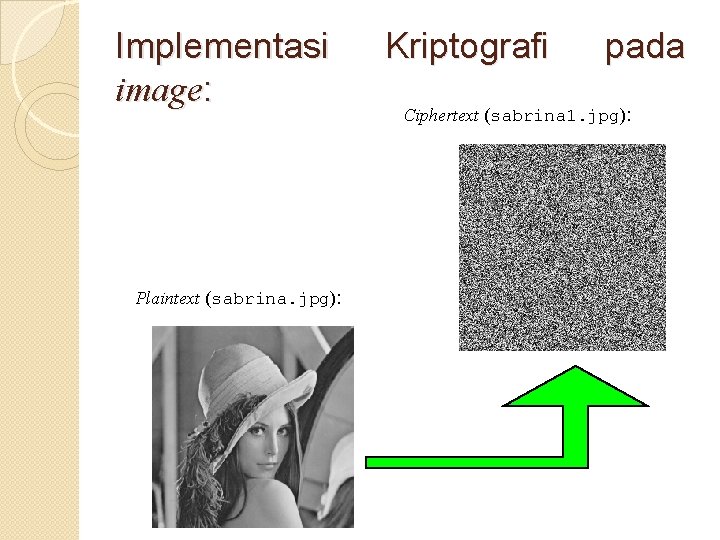

Implementasi image: Plaintext (sabrina. jpg): Kriptografi pada Ciphertext (sabrina 1. jpg):

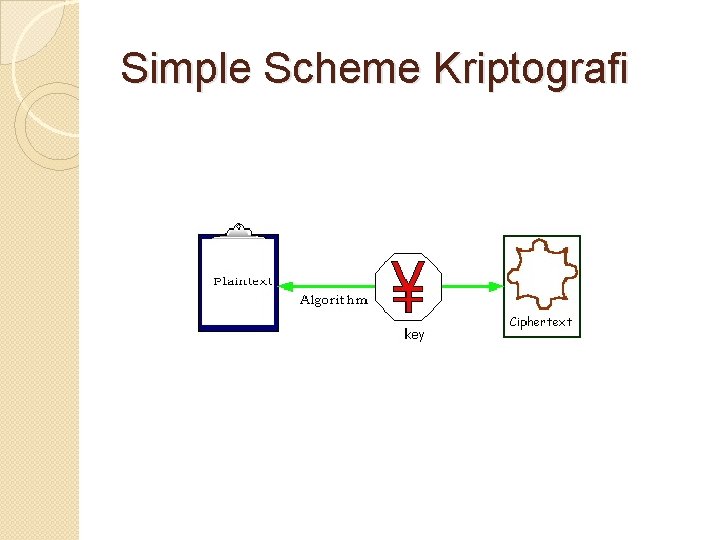

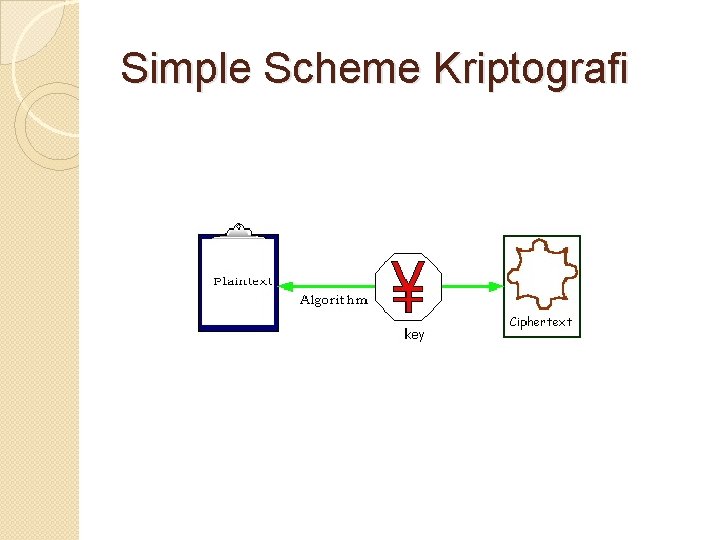

Simple Scheme Kriptografi

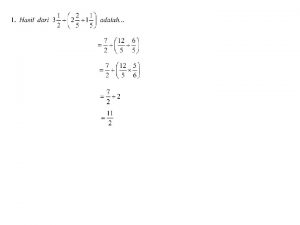

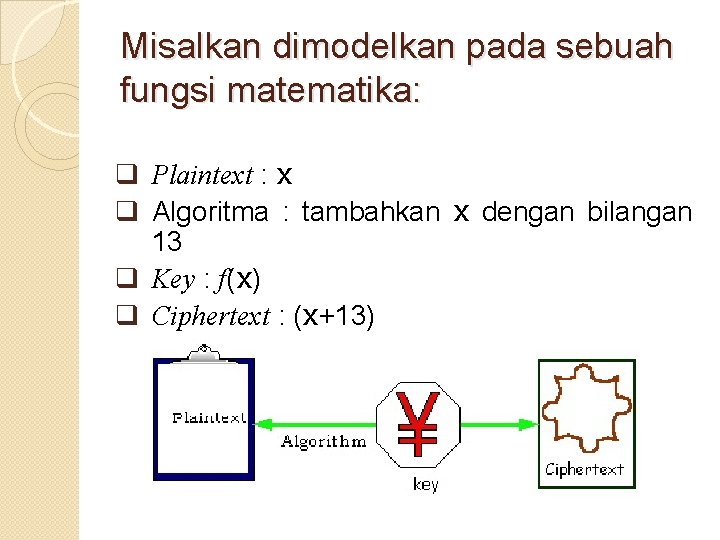

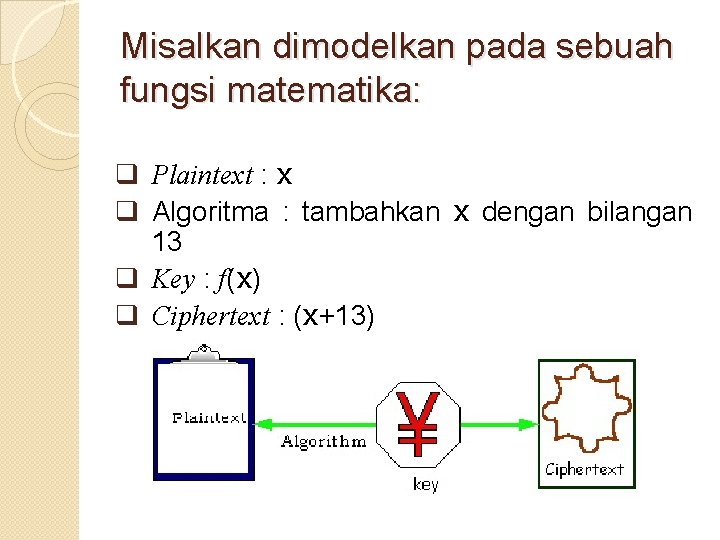

Misalkan dimodelkan pada sebuah fungsi matematika: q Plaintext : x q Algoritma : tambahkan x dengan bilangan 13 q Key : f(x) q Ciphertext : (x+13)

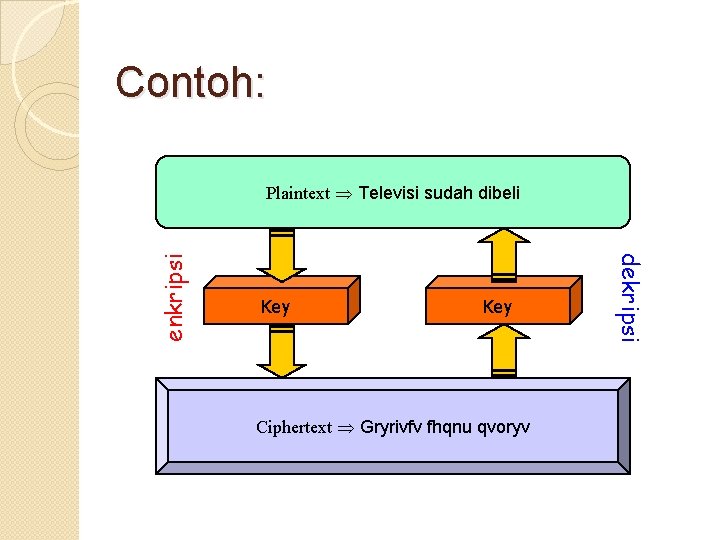

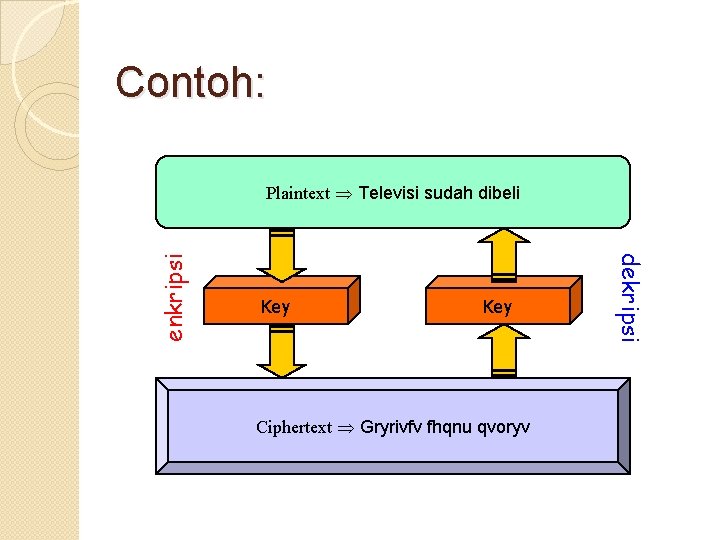

Contoh: Key Ciphertext Gryrivfv fhqnu qvoryv dekripsi enkripsi Plaintext Televisi sudah dibeli

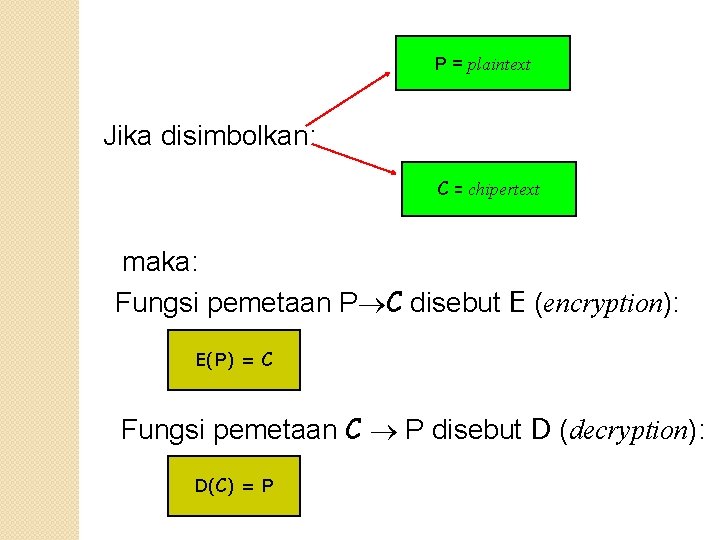

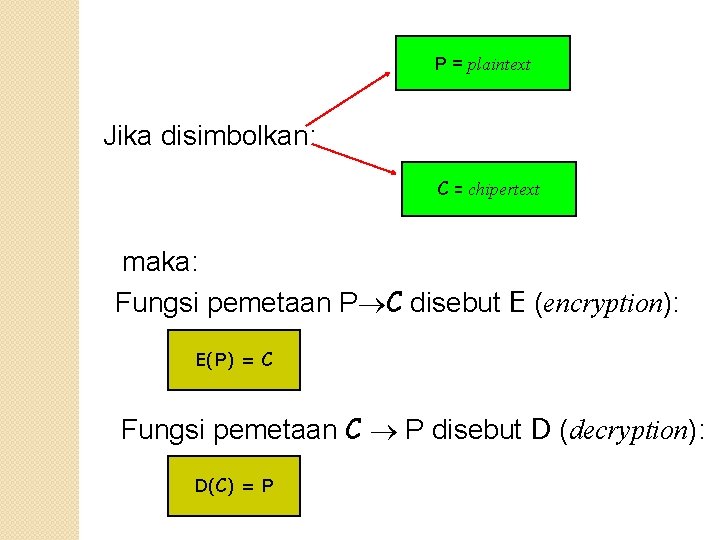

P = plaintext Jika disimbolkan: C = chipertext maka: Fungsi pemetaan P C disebut E (encryption): E(P) = C Fungsi pemetaan C P disebut D (decryption): D(C) = P

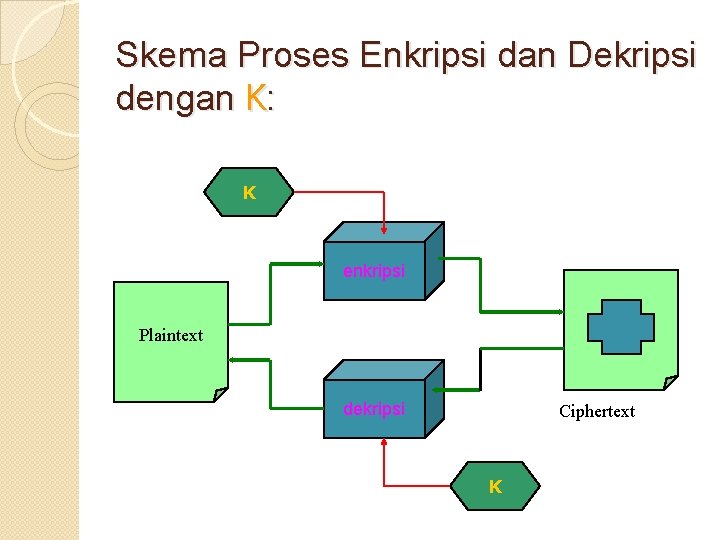

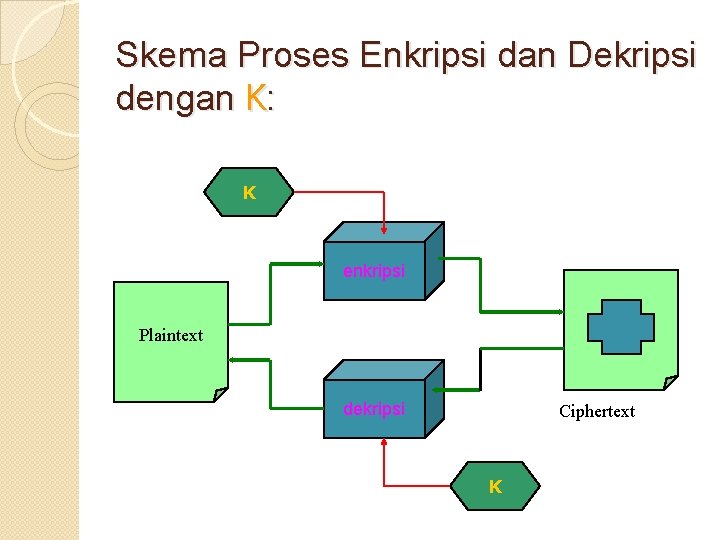

Skema Proses Enkripsi dan Dekripsi dengan K: K enkripsi Plaintext dekripsi Ciphertext K

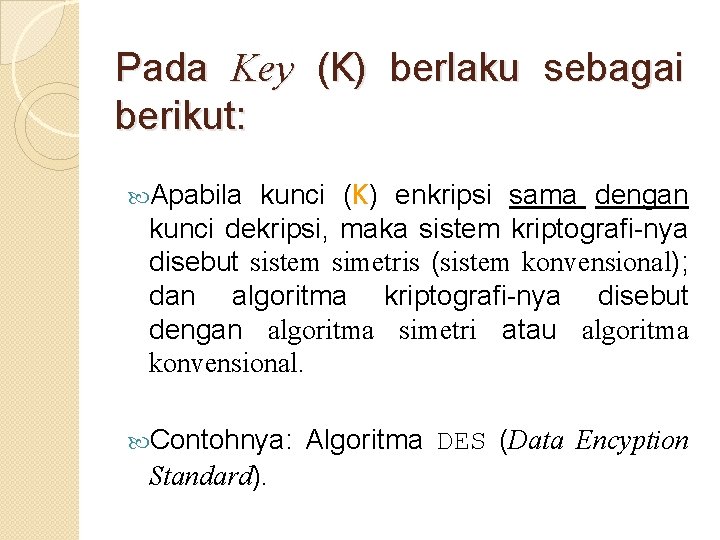

Pada Key (K) berlaku sebagai berikut: Apabila kunci (K) enkripsi sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem simetris (sistem konvensional); dan algoritma kriptografi-nya disebut dengan algoritma simetri atau algoritma konvensional. Contohnya: Standard). Algoritma DES (Data Encyption

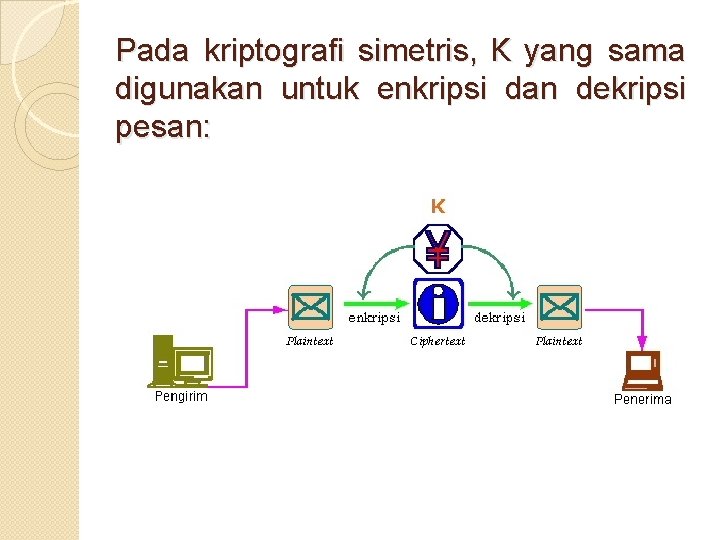

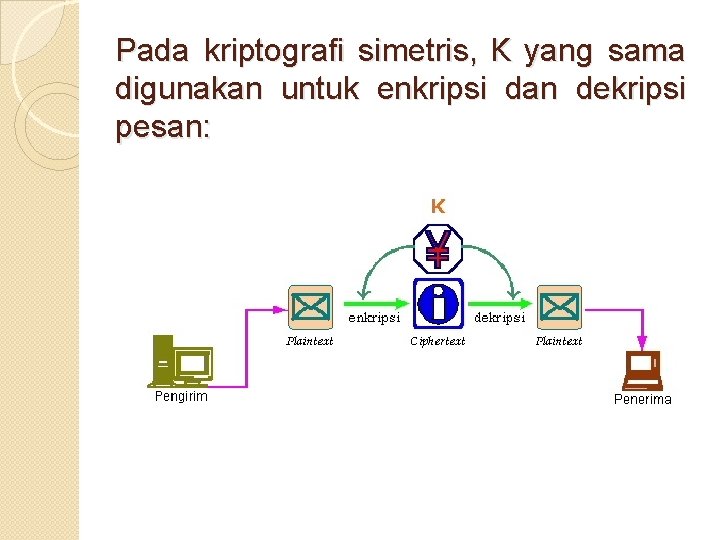

Pada kriptografi simetris, K yang sama digunakan untuk enkripsi dan dekripsi pesan:

Kelebihan algoritma simetris: Kecepatan operasi lebih tinggi bila dibandingkan dengan algoritma asimetris. Karena kecepatan operasinya yang cukup tinggi, maka dapat digunakan pada sistem real-time.

Kelemahan algoritma simetris: Untuk tiap pengiriman pesan dengan user yang berbeda dibutuhkan kunci yang berbeda juga, sehingga akan terjadi kesulitan dalam manajemen kunci tersebut. Permasalahan dalam pengiriman kunci itu sendiri yang disebut "key distribution problem".

Pada Key (K) berlaku sebagai berikut: Apabila kunci (K) enkripsi tidak sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem asimetris atau sistem kunci-publik; dan algoritma kriptografi-nya disebut dengan algoritma nirsimetri atau algoritma kunci-publik. Contohnya: Algoritma RSA (Rivest-Shamir-Adleman)

Pada algoritma asimetris, digunakan 2 kunci, Key (K), dimana berlaku sebagai berikut: Menggunakan dua kunci yakni kunci publik (publickey), umumnya digunakan sebagai kunci enkripsi; dan kunci privat (private-key) yang umumnya digunakan sebagai kunci dekripsi. Kunci publik disebarkan secara umum sedangkan kunci privat disimpan secara rahasia oleh user. Walaupun kunci publik telah diketahui namun akan sangat sukar mengetahui kunci privat yang digunakan

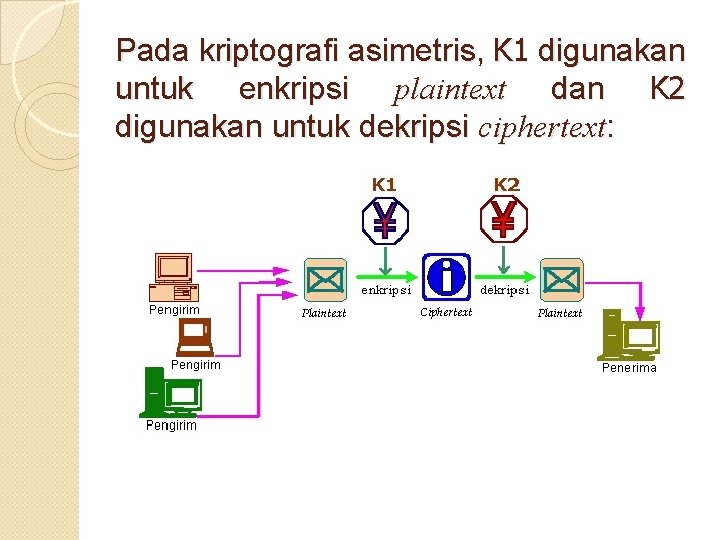

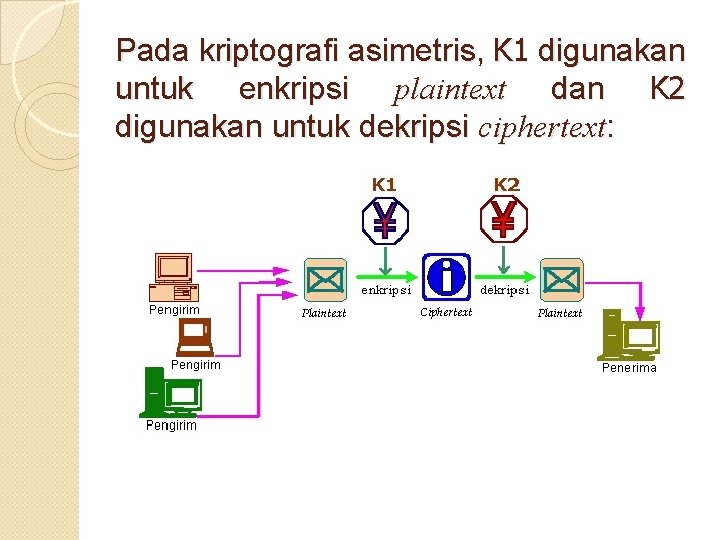

Pada kriptografi asimetris, K 1 digunakan untuk enkripsi plaintext dan K 2 digunakan untuk dekripsi ciphertext:

Kelebihan algoritma asimetris: Masalah keamanan pada distribusi kunci dapat lebih baik. Masalah manajemen kunci yang lebih baik karena jumlah kunci yang lebih sedikit.

Kelemahan algoritma asimetris: Kecepatan yang lebih rendah bila dibandingkan dengan algoritma simetris. Untuk tingkat keamanan sama, kunci yang digunakan lebih panjang dibandingkan dengan algoritma simetris.

Klasifikasi algoritma kriptografi berdasar panjang data digunakan dalam sekali proses: Algoritma stream cipher : Informasi/data yang hendak dikirim dioperasikan dalam bentuk blok-blok yang lebih kecil (byte atau bit), biasanya satu karakter per-satuan waktu proses, menggunakan tranformasi enkripsi yang berubah setiap waktu. Contohnya: Blowfish, DES, Gost, Idea, RC 5, Safer, Square, Twofish, RC 6, Loki 97. Algoritma block cipher : Informasi/data yang hendak dikirim dalam bentuk blok-blok besar (misal 64 -bit) dimana blok-blok ini dioperasikan dengan fungsi enkripsi yang sama dan akan menghasilkan informasi rahasia dalam blok-blok yang berukuran sama juga. Contoh: RC 4, Seal, A 5, Oryx.

Lebih Jelas Seperti Apa Kriptografi

Kekuatan sebuah sistem kriptografi: Semakin banyak usaha yang diperlukan, untuk membongkar sebuah cryptosystems, maka semakin lama waktu yang dibutuhkan. Artinya: semakin kuat algoritma kriptografi yang digunakan, algoritma tersebut semakin aman digunakan untuk menyandikan pesan

Kekuatan sebuah sistem kriptografi: Pada lingkungan dengan karakter open-systems, kekuatan algoritma cryptograpy-nya terletak pada key yang digunakan, yakni berupa deretan karakter atau bilangan bulat.

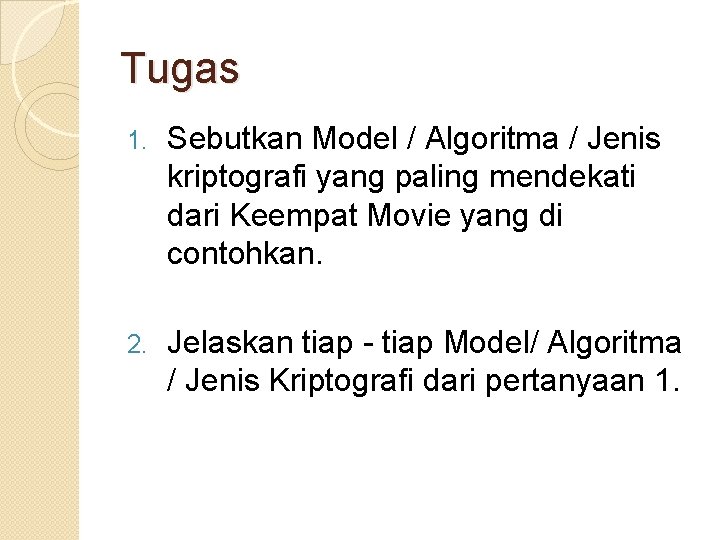

Tugas 1. Sebutkan Model / Algoritma / Jenis kriptografi yang paling mendekati dari Keempat Movie yang di contohkan. 2. Jelaskan tiap - tiap Model/ Algoritma / Jenis Kriptografi dari pertanyaan 1.

Lecturer's name or lecturer name

Lecturer's name or lecturer name Lecturer name

Lecturer name 5 guruh kationlari

5 guruh kationlari Sotsial guruhlar

Sotsial guruhlar Jeannie watkins

Jeannie watkins Spe distinguished lecturer

Spe distinguished lecturer Good afternoon class

Good afternoon class Photography lecturer

Photography lecturer Lecturer in charge

Lecturer in charge Designation lecturer

Designation lecturer Designation of lecturer

Designation of lecturer Guest lecturer in geography

Guest lecturer in geography Pearson lecturer resources

Pearson lecturer resources 140000/120

140000/120 Lector vs lecturer

Lector vs lecturer Lecturer in charge

Lecturer in charge Cfa lecturer handbook

Cfa lecturer handbook Lecturer asad ali

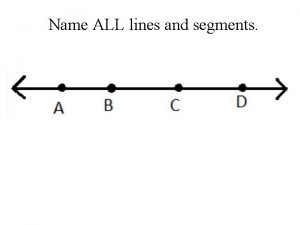

Lecturer asad ali Name three lines

Name three lines Introduction to cryptography and network security

Introduction to cryptography and network security Intro to cryptography

Intro to cryptography Nyu cryptography

Nyu cryptography Introduction to cryptography and network security

Introduction to cryptography and network security Introduction to cryptography

Introduction to cryptography Introduction to cryptography and network security

Introduction to cryptography and network security Ophistotonus

Ophistotonus Hipoestesi

Hipoestesi Oxford fajar

Oxford fajar Organizational behaviour oxford fajar pdf

Organizational behaviour oxford fajar pdf Jumlah kelereng akmal dan fajar 48

Jumlah kelereng akmal dan fajar 48 Contoh rancangan observasi psikologi

Contoh rancangan observasi psikologi Berapakah yang harus ditabung dinda ke bank

Berapakah yang harus ditabung dinda ke bank Pt gapura fajar langgeng

Pt gapura fajar langgeng Kepanjangan sdv paru

Kepanjangan sdv paru Organizational behaviour oxford fajar pdf

Organizational behaviour oxford fajar pdf Financial management oxford fajar

Financial management oxford fajar Subah kazib time

Subah kazib time Mesosefali

Mesosefali Ida fajar priyanto

Ida fajar priyanto Oxford fajar sdn bhd

Oxford fajar sdn bhd Aris fajar pambudi

Aris fajar pambudi Fajar tetanua

Fajar tetanua Fajar agung nugroho

Fajar agung nugroho Fajar tetanua

Fajar tetanua Introduction of construction company profile

Introduction of construction company profile Company introduction

Company introduction New directions in cryptography

New directions in cryptography 010111001

010111001 Blaise de vigenere cryptography

Blaise de vigenere cryptography Principles of public key cryptography

Principles of public key cryptography