Inhoud Deel 1 Encryptie Theorie Deel 2 Elektronische

- Slides: 52

Inhoud • • Deel 1: Encryptie => Theorie Deel 2: Elektronische handtekening Deel 3: Identificatie, Authenticatie, Autorisatie Deel 4: e. Herkenning en GMV

Deel 1: Encryptie

2 vormen van Encryptie • Encryptie is het coderen (versleutelen) van gegevens op basis van een bepaald algoritme • Twee vormen: – Symmetrisch – Asymmetrisch

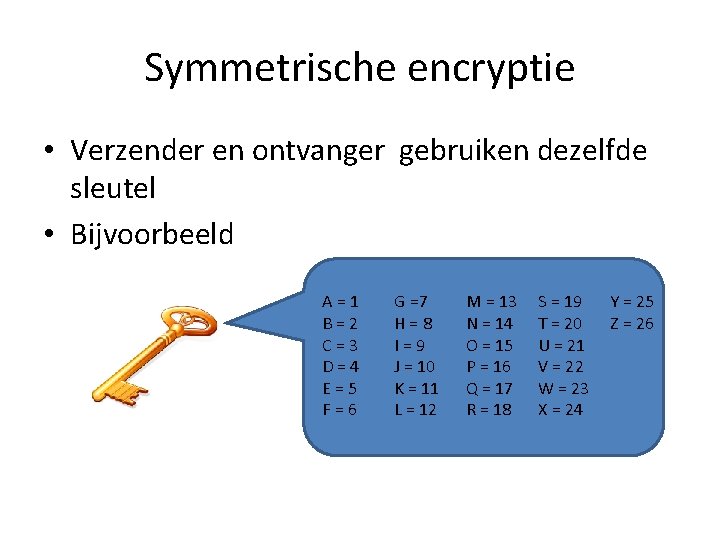

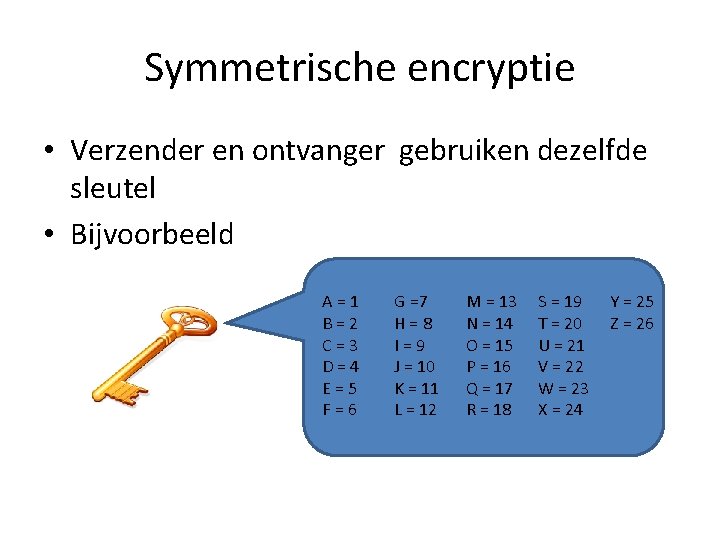

Symmetrische encryptie • Verzender en ontvanger gebruiken dezelfde sleutel • Bijvoorbeeld A=1 B=2 C=3 D=4 E=5 F=6 G =7 H=8 I=9 J = 10 K = 11 L = 12 M = 13 N = 14 O = 15 P = 16 Q = 17 R = 18 S = 19 T = 20 U = 21 V = 22 W = 23 X = 24 Y = 25 Z = 26

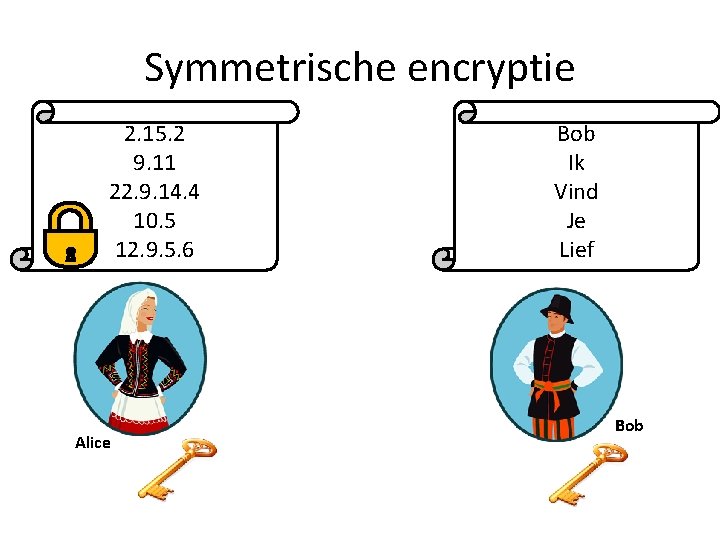

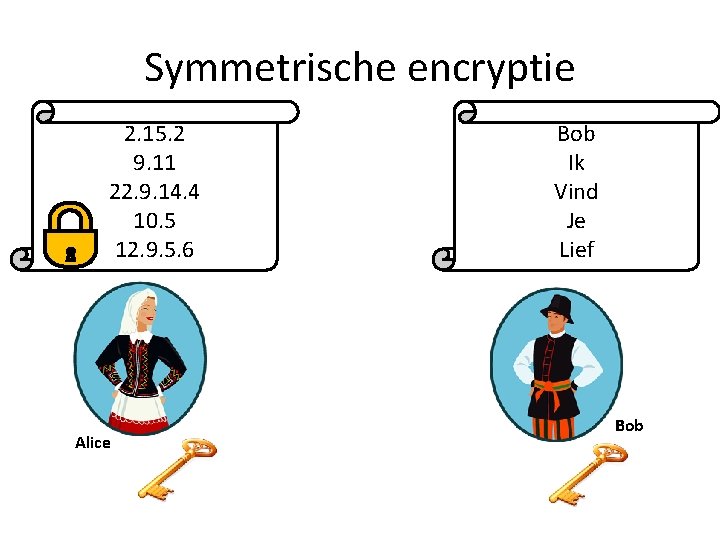

Symmetrische encryptie 2. 15. 2 Bob 9. 11 Ik 22. 9. 14. 4 Vind 10. 5 Je 12. 9. 5. 6 Lief Alice Bob Ik Vind Je Lief Bob

Voor- en nadelen symmetrische encryptie • Algoritmen relatief eenvoudig (rekencapaciteit) • Geschikt voor streaming encryptie • Lange sleutels voor voldoende beveiliging • Sleutelmanagement zwakke plek! (hoe draag je de sleutel over!)

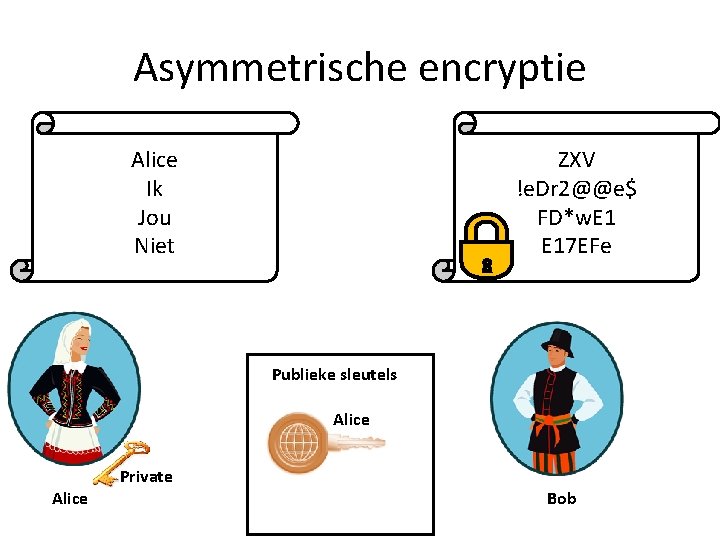

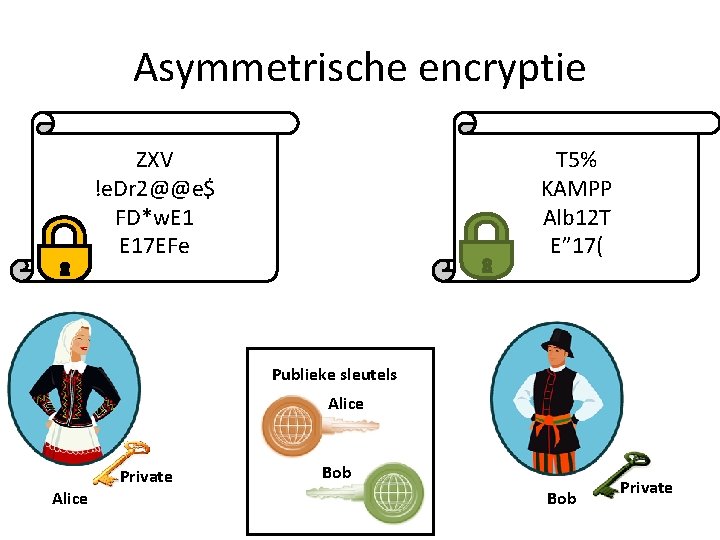

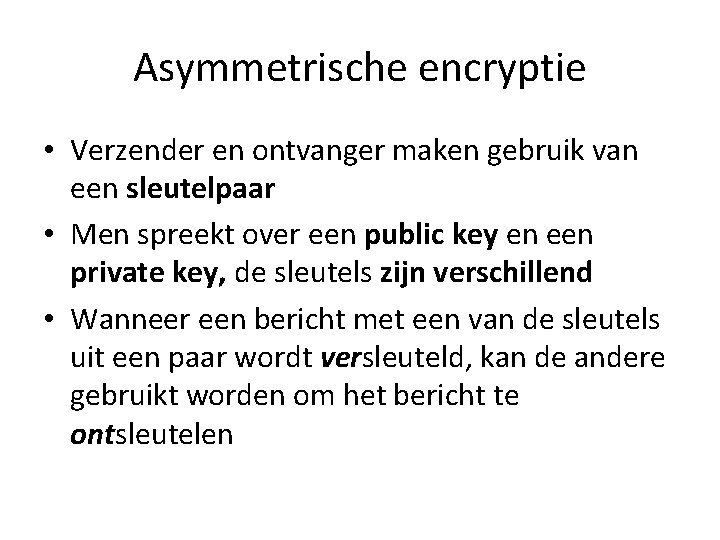

Asymmetrische encryptie • Verzender en ontvanger maken gebruik van een sleutelpaar • Men spreekt over een public key en een private key, de sleutels zijn verschillend • Wanneer een bericht met een van de sleutels uit een paar wordt versleuteld, kan de andere gebruikt worden om het bericht te ontsleutelen

Asymmetrische encryptie Alice Ik Jou Niet Alice ZXV !e. Dr 2@@e$ Ik FD*w. E 1 Jou E 17 EFe Niet Publieke sleutels Alice Private Alice Bob

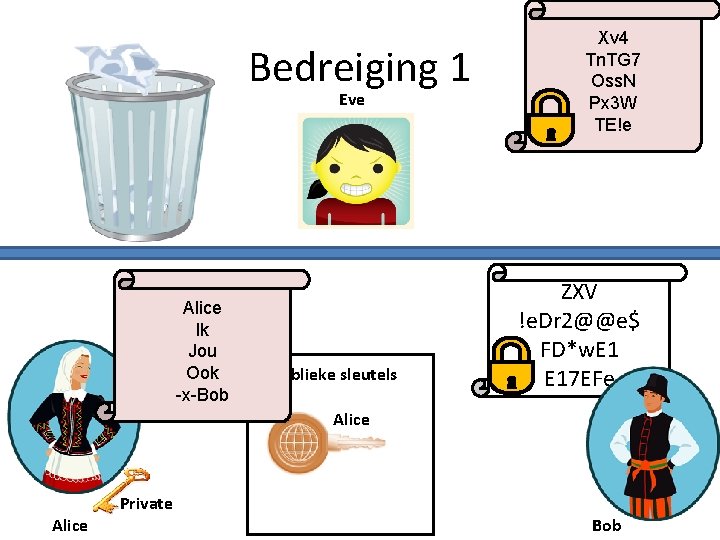

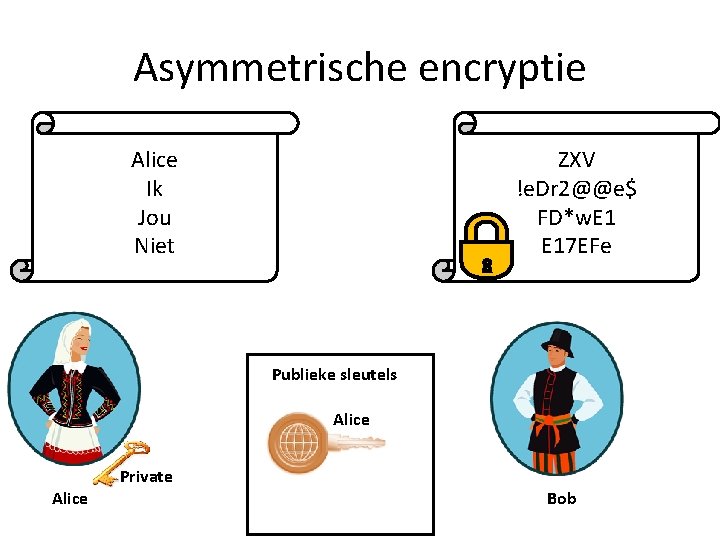

Bedreiging 1 Eve Alice Ik Jou Ook -x-Bob Publieke sleutels Xv 4 Alice Tn. TG 7 Ik Oss. N Jou Px 3 W Ook TE!e - x. Bob ZXV !e. Dr 2@@e$ FD*w. E 17 EFe Alice Private Alice Bob

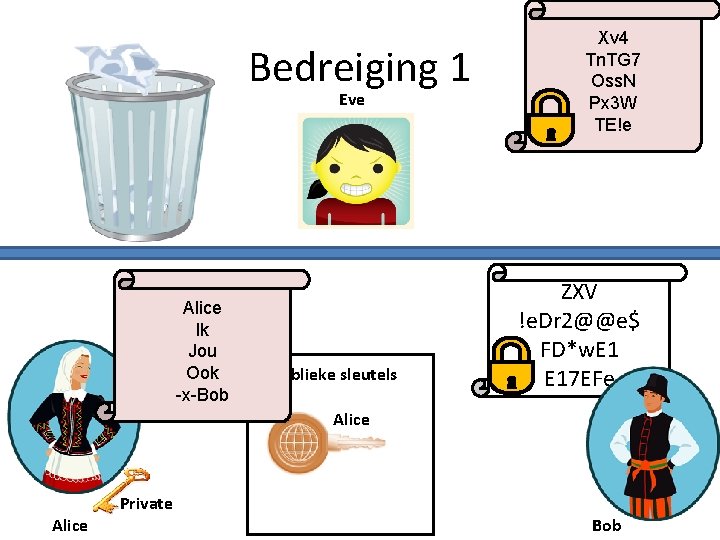

Asymmetrische encryptie Alice ZXV !e. Dr 2@@e$ Ik FD*w. E 1 Jou E 17 EFe Niet Alice T 5% ZXV !e. Dr 2@@e$ KAMPP Ik FD*w. E 1 Alb 12 T Jou E 17 EFe E” 17( Niet Publieke sleutels Alice Private Alice Bob Private

Bedreiging 2 Eve Private Eve Alice Publieke sleutels Alice Private Alice Bob Private

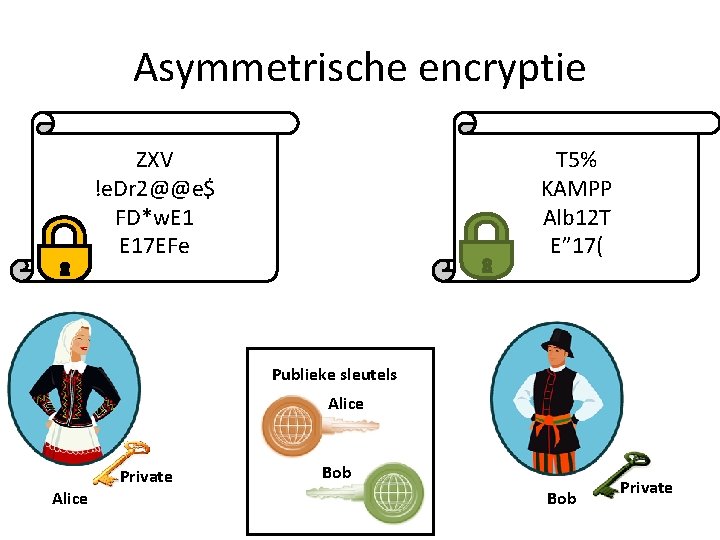

Voor- en nadelen asymmetrische encryptie • Uitwisseling sleutel kan over onveilig kanaal plaatsvinden • Algoritmen complex, vraagt veel rekencapaciteit • Behoefte aan een betrouwbare partij voor het uitgeven van sleutelparen en het beheren van publieke sleutels

Deel 2: Elektronische handtekening

Elektronische handtekening De wet stelt de volgende eisen aan de elektronische handtekening: • Zij is op unieke wijze aan de ondertekenaar verbonden; • Zij maakt het mogelijk de ondertekenaar te identificeren; • Zij komt tot stand met middelen die de ondertekenaar onder zijn uitsluitende controle kan houden; • Zij is op zodanige wijze aan het elektronisch bestand waarop zij betrekking heeft verbonden, dat elke wijziging achteraf van de gegevens kan worden opgespoord; • Zij is gebaseerd op een gekwalificeerd certificaat als bedoeld in artikel 1. 1, onderdeel dd Telecommunicatiewet; en • Zij is gegenereerd door een veilig middel voor het aanmaken van elektronische handtekeningen als bedoeld is artikel 1. 1, onderdeel gg Telecommunicatiewet.

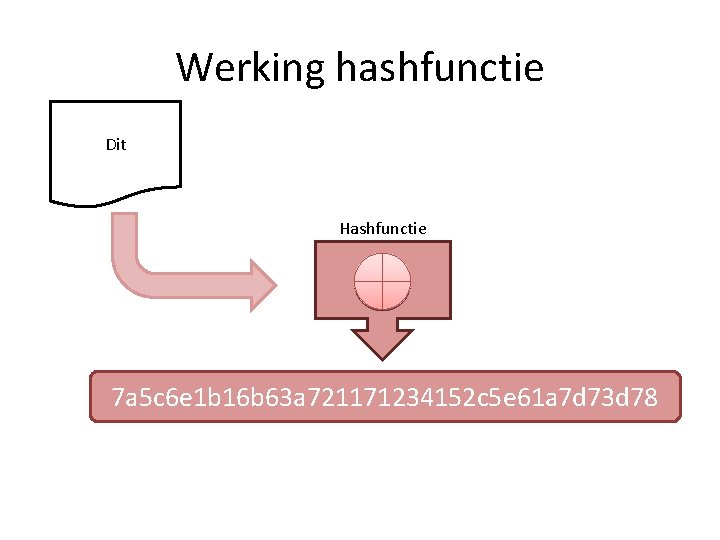

Basis handtekening is hashfunctie • Een hashfunctie zet de invoer uit een breed domein van waarden om in een (meestal) kleiner bereik • Hierbij geldt dat wanneer met de hashfunctie de hashwaarde van een digitaal bestand wordt berekend H(b) en deze waarde overeenkomt met een gepresenteerde hashwaarde H(? ), het bericht dat ten grondslag aan de hashberekening van de gepresenteerde hashwaarde hoogstwaarschijnlijk gelijk was aan het bestand. • Wanneer H(b) = H(? ) geldt hoogstwaarschijnlijk b = ?

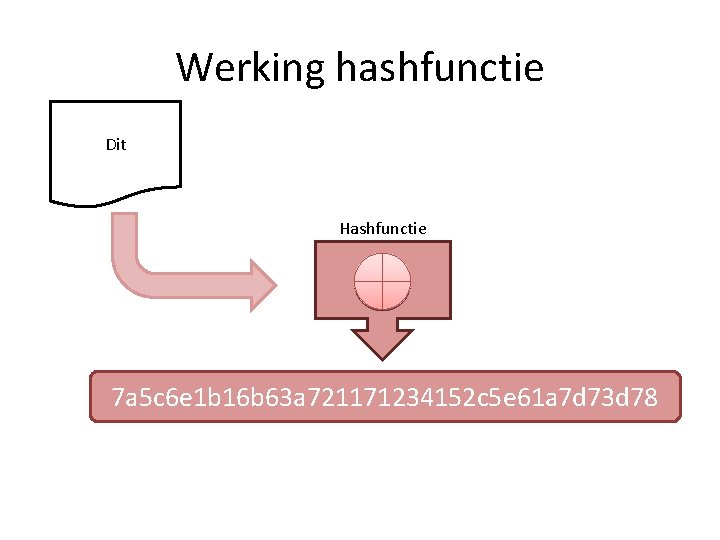

Werking hashfunctie Dit is een Een demonstratie Dit van een hashfunctie Hashfunctie 7 a 5 c 6 e 1 b 16 b 63 a 721171234152 c 5 e 61 a 7 d 73 d 78 abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd 12 c 3 cc 24 e 99 e 2 b 521 dc 277 ea 311213 e 4 cab 29 a 9

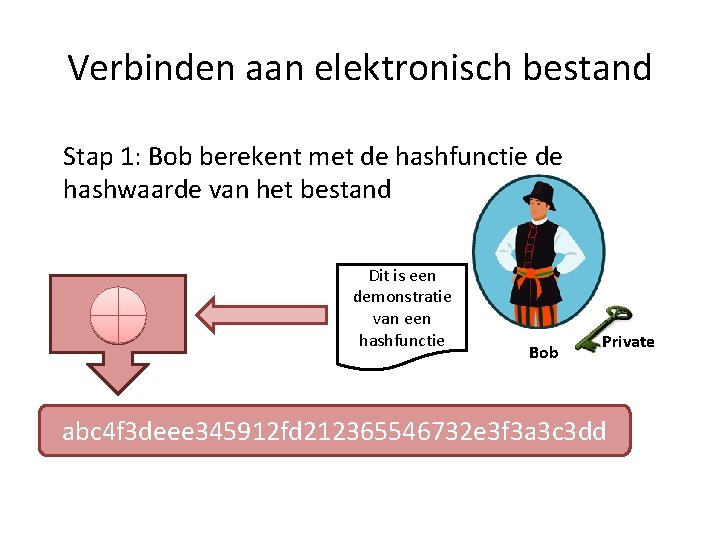

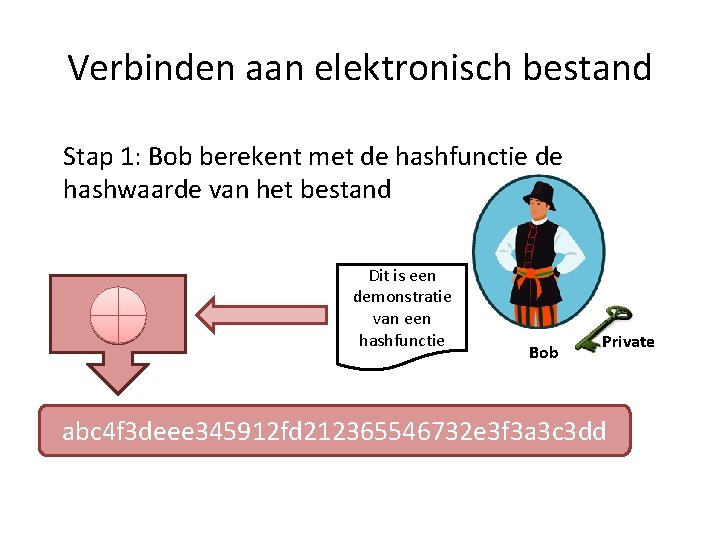

Verbinden aan elektronisch bestand Stap 1: Bob berekent met de hashfunctie de hashwaarde van het bestand Dit is een demonstratie van een hashfunctie Bob Private abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd

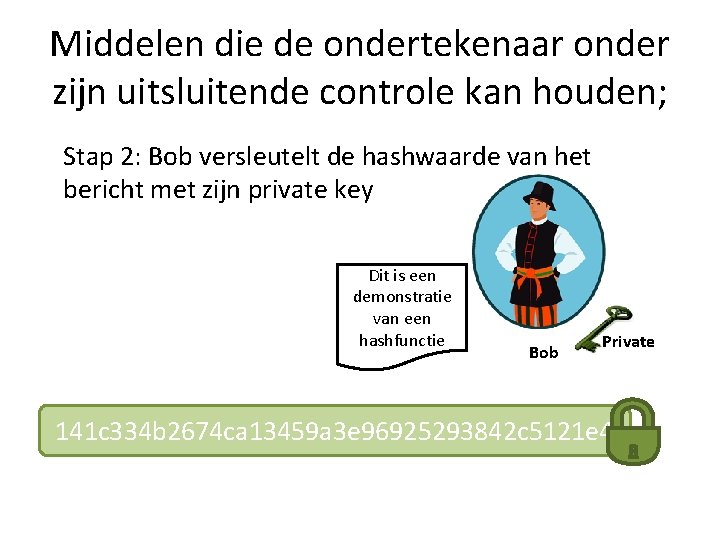

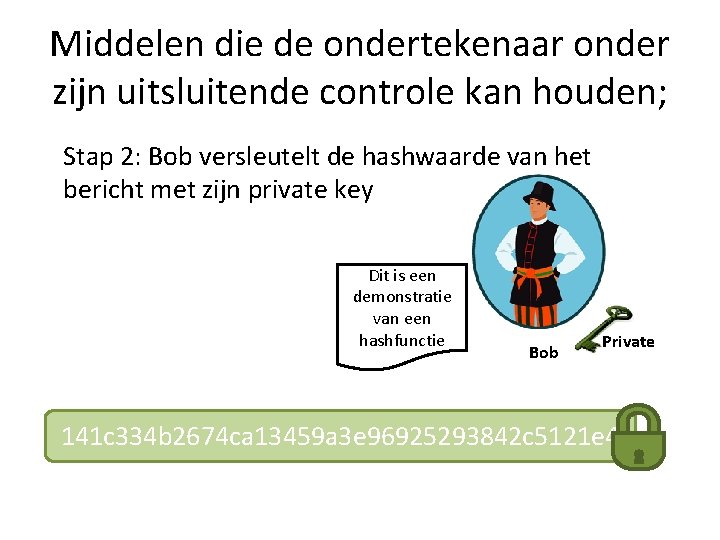

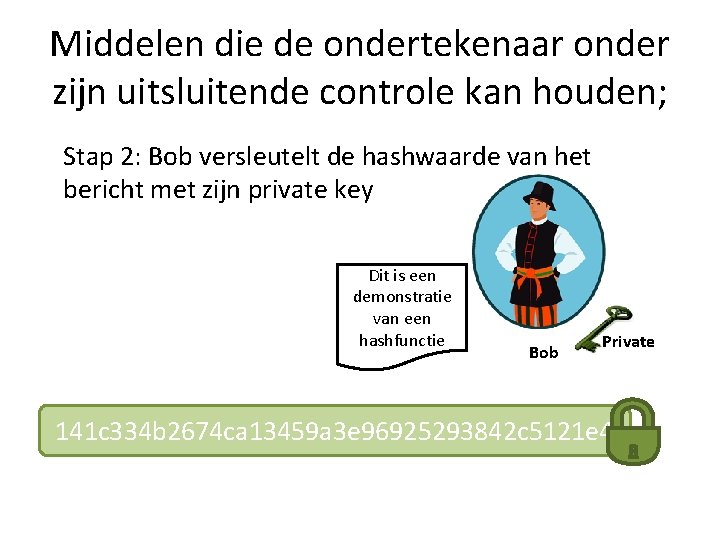

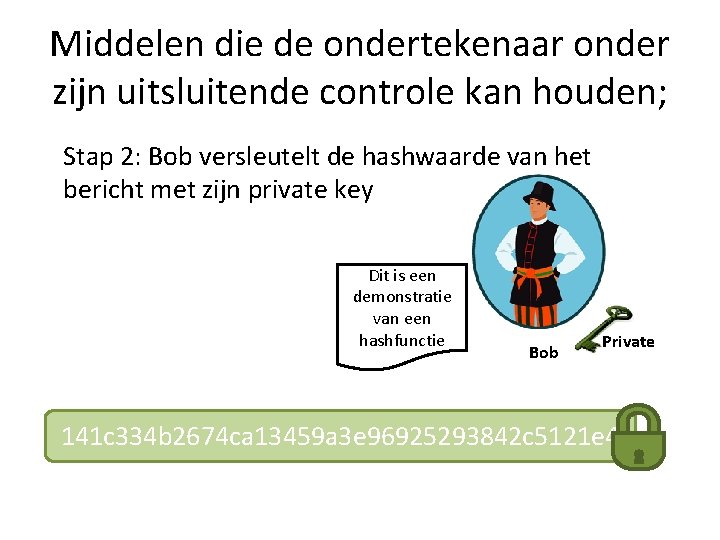

Middelen die de ondertekenaar onder zijn uitsluitende controle kan houden; Stap 2: Bob versleutelt de hashwaarde van het bericht met zijn private key Dit is een demonstratie van een hashfunctie Bob Private 141 c 334 b 2674 ca 13459 a 3 e 96925293842 c 5121 e 4 abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd

Middelen die de ondertekenaar onder zijn uitsluitende controle kan houden; Stap 2: Bob versleutelt de hashwaarde van het bericht met zijn private key Dit is een demonstratie van een hashfunctie Bob Private 141 c 334 b 2674 ca 13459 a 3 e 96925293842 c 5121 e 4

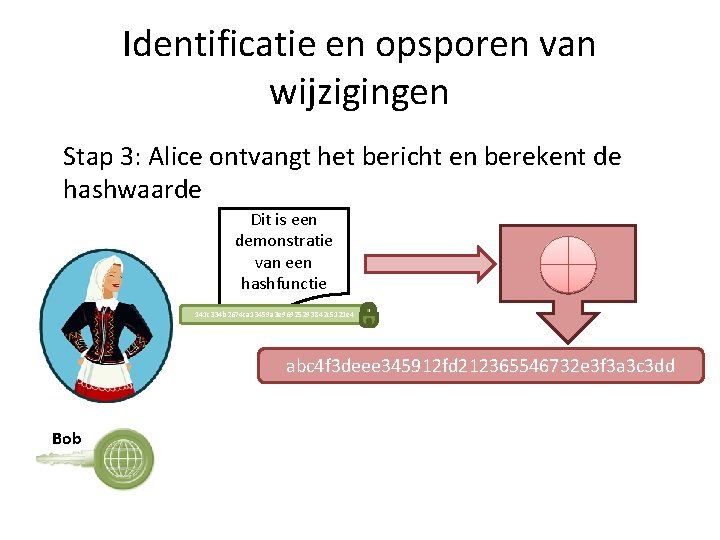

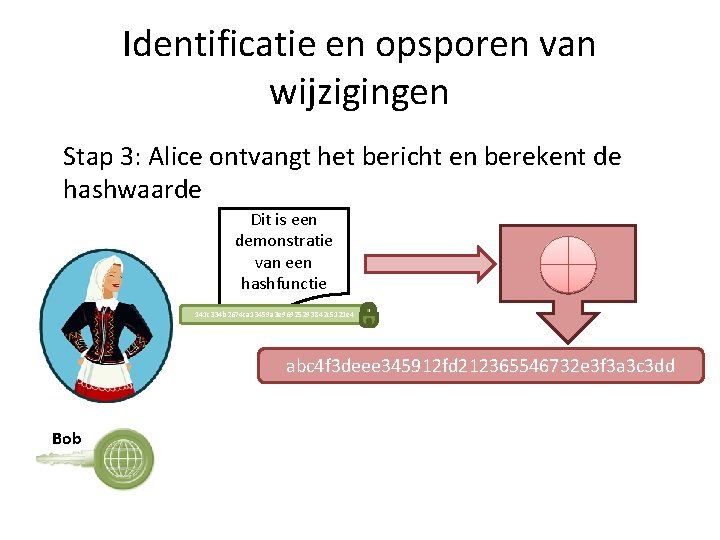

Identificatie en opsporen van wijzigingen Stap 3: Alice ontvangt het bericht en berekent de hashwaarde Dit is een demonstratie van een hashfunctie 141 c 334 b 2674 ca 13459 a 3 e 96925293842 c 5121 e 4 abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd Bob

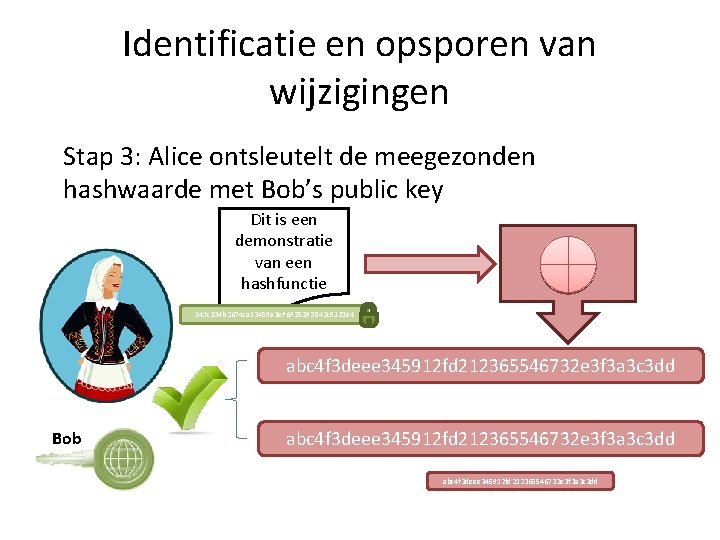

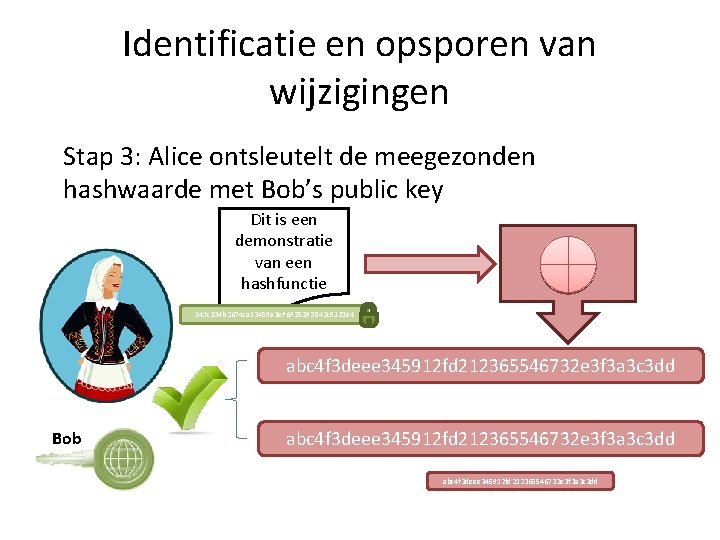

Identificatie en opsporen van wijzigingen Stap 3: Alice ontsleutelt de meegezonden hashwaarde met Bob’s public key Dit is een demonstratie van een hashfunctie 141 c 334 b 2674 ca 13459 a 3 e 96925293842 c 5121 e 4 abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd Bob abc 4 f 3 deee 345912 fd 212365546732 e 3 f 3 a 3 c 3 dd

Noodzaak certificaat • Als de - met de public key van Bob ontsleutelde hashwaarde overeenkomt met de zelf berekende hashwaarde, kan met een grote mate van zekerheid worden vastgesteld dat 1. Bob de afzender is. 2. Het bericht niet gewijzigd is. • Belangrijke randvoorwaarde: De public key van Bob, moet wel echt de public key van Bob zijn • Daarom moet de elektronische handtekening gebaseerd zijn ‘op een gekwalificeerd certificaat’

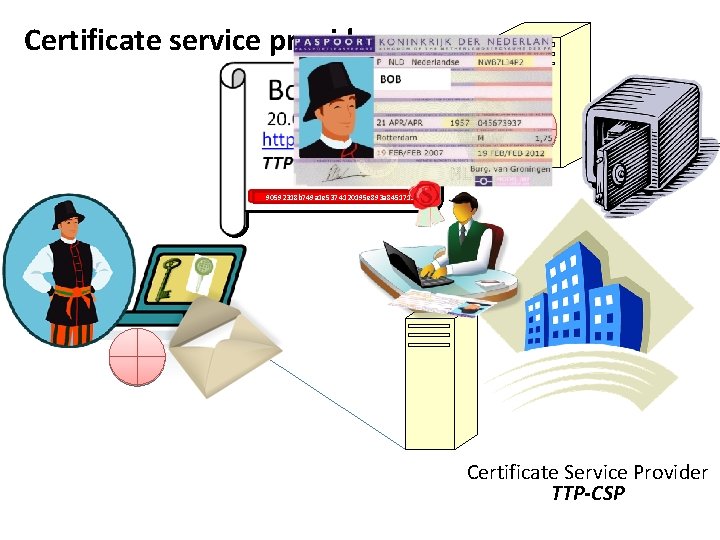

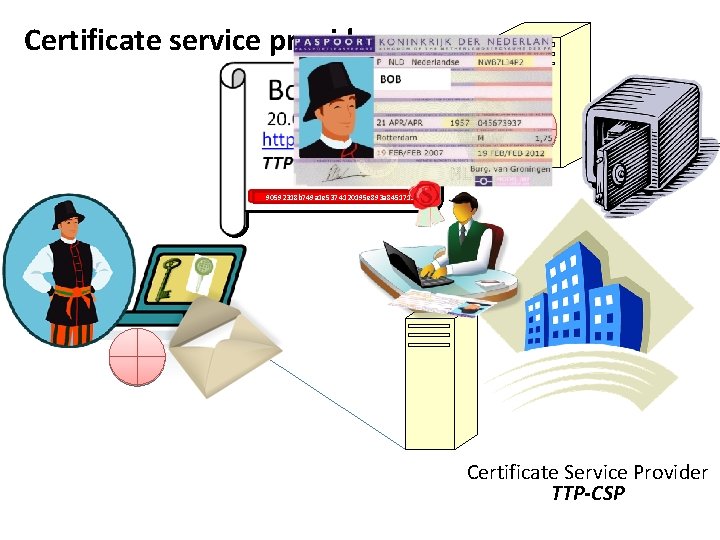

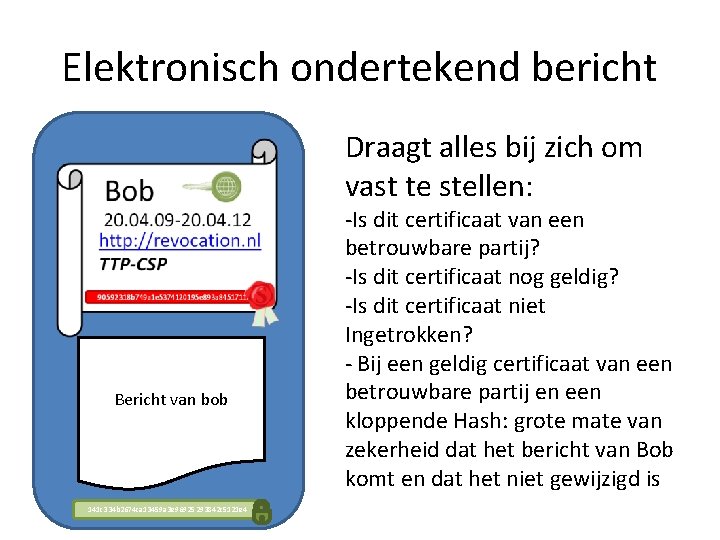

Certificaat Een certificaat is een bestand met hierin vastgelegd • de geregistreerde naam van de eigenaar • de publieke sleutel van de eigenaar • de geldigheidsduur van het certificaat • de locatie van de 'Certificate Revocation List' (bij de uitgever van het certificaat) • een samenvatting van het certificaat, versleuteld met de privésleutel van een vertrouwde partij. Deze "handtekening" maakt het certificaat moeilijk te vervalsen en is door iedereen d. m. v. de bijbehorende publieke sleutel te controleren.

Certificate service provider Bob 20. 04. 09 -20. 04. 12 http: //revocation. nl TTP-CSP 46 e 24 a 86486 a 139 b 13 f 8 f 713 e 858759234918475895 90592318 b 749 a 1 e 5374120195 e 893 a 8451711 b 92 Certificate Service Provider TTP-CSP

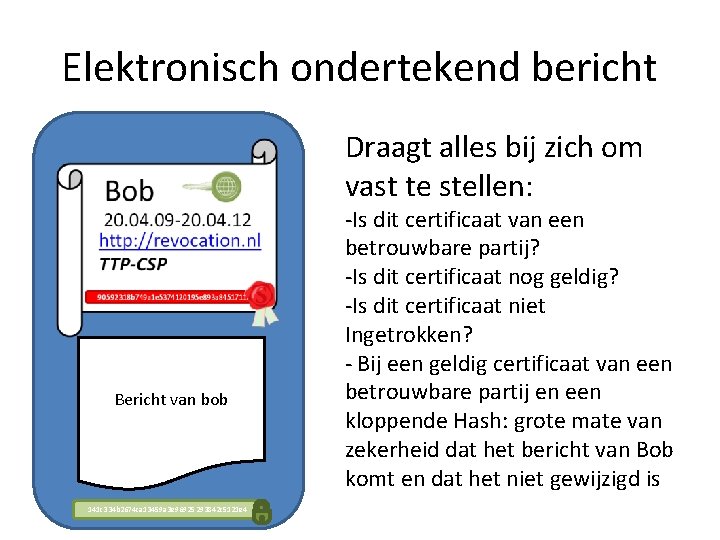

Elektronisch ondertekend bericht Draagt alles bij zich om vast te stellen: Bericht van bob 141 c 334 b 2674 ca 13459 a 3 e 96925293842 c 5121 e 4 -Is dit certificaat van een betrouwbare partij? -Is dit certificaat nog geldig? -Is dit certificaat niet Ingetrokken? - Bij een geldig certificaat van een betrouwbare partij en een kloppende Hash: grote mate van zekerheid dat het bericht van Bob komt en dat het niet gewijzigd is

Deel 3: Identificatie, authenticatie en autorisatie

Wie ben je? • Identificatie: het kenbaar maken van de identiteit van een subject (iets of iemand) • Identificatie: het vaststellen van de identiteit van een subject (iets of iemand) • Nuanceverschil: Ik ben Jan de Wit!

Ben je wie je zegt dat je bent? • Authenticatie/Authentificatie: is het proces waarbij iemand, een computer of applicatie nagaat of een gebruiker, een andere computer of applicatie daadwerkelijk is wie hij beweert te zijn J. de Wit

Mag je optreden namens een ander? • Autorisatie: het verlenen van rechten tot het verrichten van bepaalde handelingen of op bepaald gebruik van een systeem of voorziening of van bepaalde gegevens • Bij het machtigen van iemand, draag je rechten over • Autorisatiecontrole: de controle waarbij wordt nagegaan of een persoon is geautoriseerd om de door hem gewenste handelingen te verrichten

In dit kader verder relevant • Authenticiteit: de zekerheid dat gegevens daadwerkelijk afkomstig zijn van de als de afzender aangeduide persoon • Integriteit: de zekerheid dat gegevens volledig zijn en ongewijzigd zijn gebleven • Vertrouwelijkheid: de zekerheid dat gegevens alleen toegankelijk zijn voor hen voor wie ze zijn bestemd

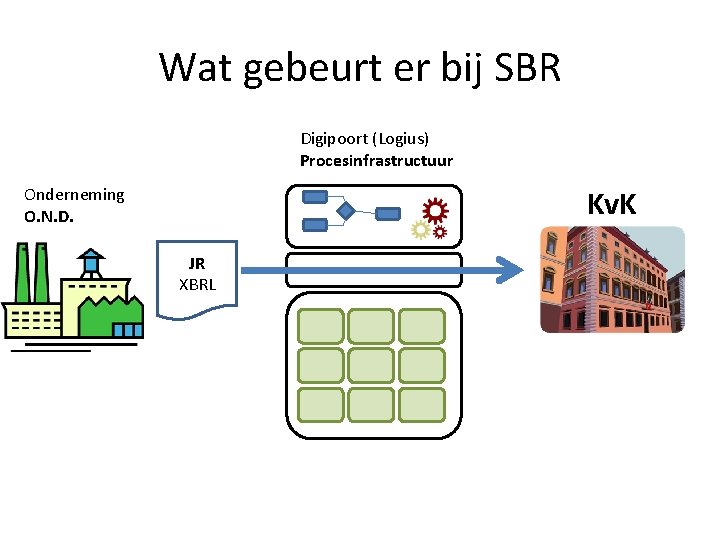

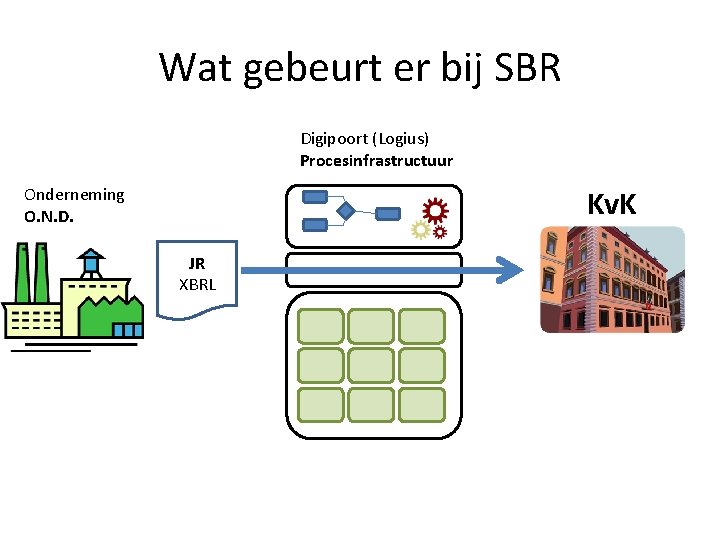

Wat gebeurt er bij SBR Digipoort (Logius) Procesinfrastructuur Kv. K Onderneming O. N. D. JR XBRL

Bepaalde checks zijn noodzakelijk • De Kv. K wil weten of de jaarrekening authentiek en integer is. • In de Memorie van Toelichting bij het wetsvoorstel elektronisch bestuurlijk verkeer wordt gesteld dat “met de term “authentificatie” uitdrukking [wordt] gegeven aan het beginsel van de authenticiteit”, Kamerstukken II 2001/02, 28 483, nr. 3, p. 41. • Authenticiteit betreft volgens de Memorie van Toelichting de vraag of de inhoud van een bericht daadwerkelijk van de afzender afkomstig is

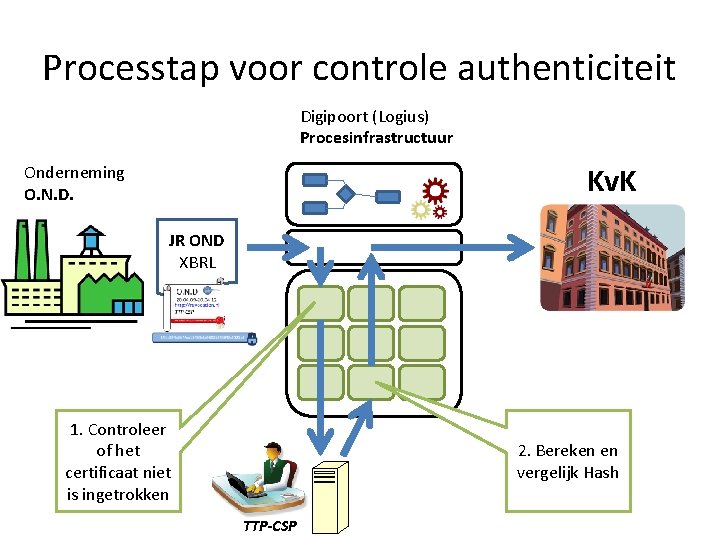

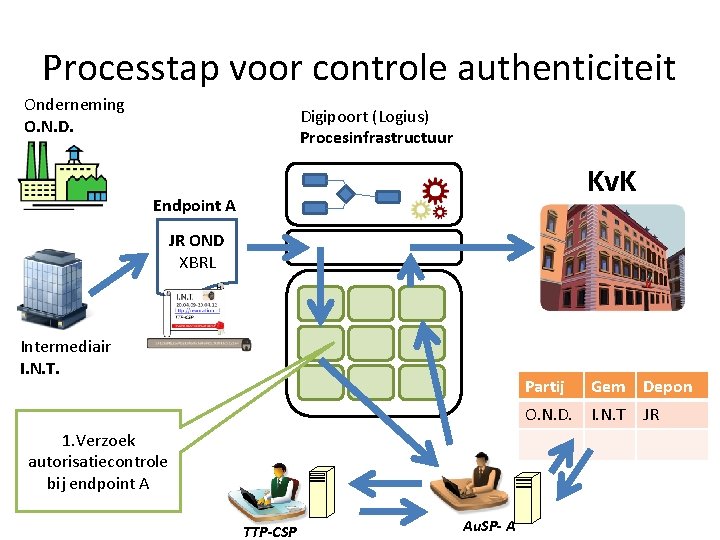

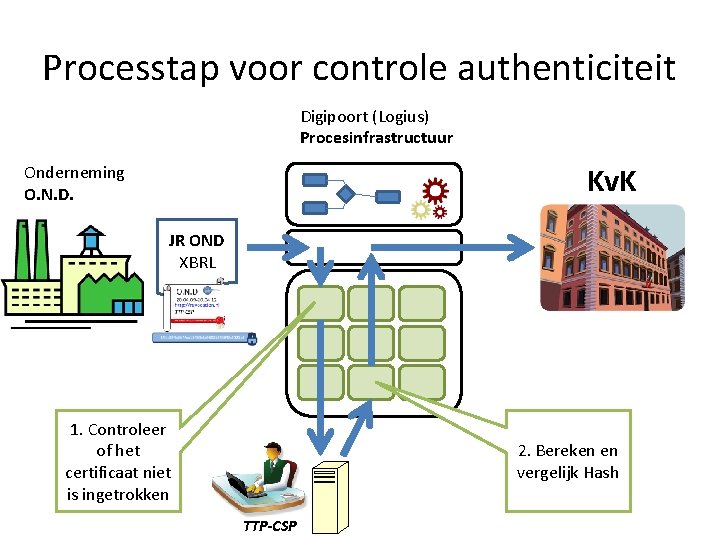

Processtap voor controle authenticiteit Digipoort (Logius) Procesinfrastructuur Kv. K Onderneming O. N. D. JR OND XBRL 1. Controleer of het certificaat niet is ingetrokken 2. Bereken en vergelijk Hash TTP-CSP

Bij machtiging extra controle benodigd • Voor het vaststellen van de authenticiteit bij het deponeren door een (gemachtigde) derde twee vragen relevant: 1. Was het bericht integer en van de ‘geclaimde’ afzender (de gemachtigde intermediair) afkomstig? 2. Was deze intermediair inderdaad gemachtigd?

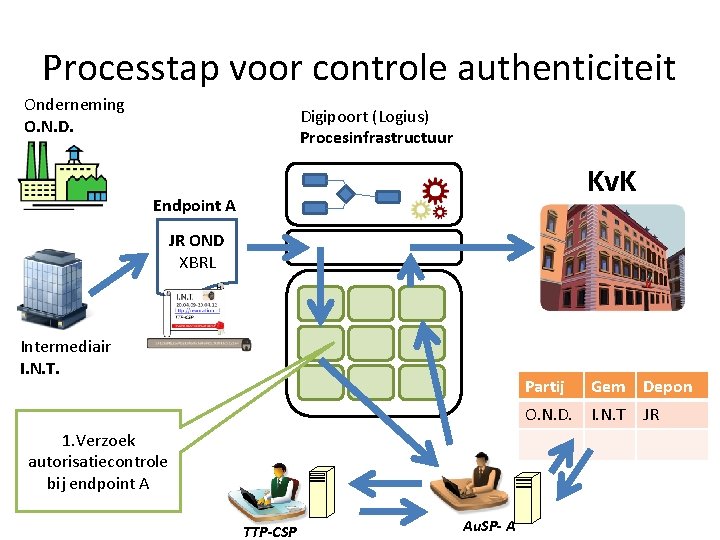

Processtap voor controle authenticiteit Onderneming O. N. D. Digipoort (Logius) Procesinfrastructuur Kv. K Endpoint A JR OND XBRL Intermediair I. N. T. 1. Verzoek autorisatiecontrole bij endpoint A TTP-CSP Au. SP- A Partij Gem Depon O. N. D. I. N. T JR

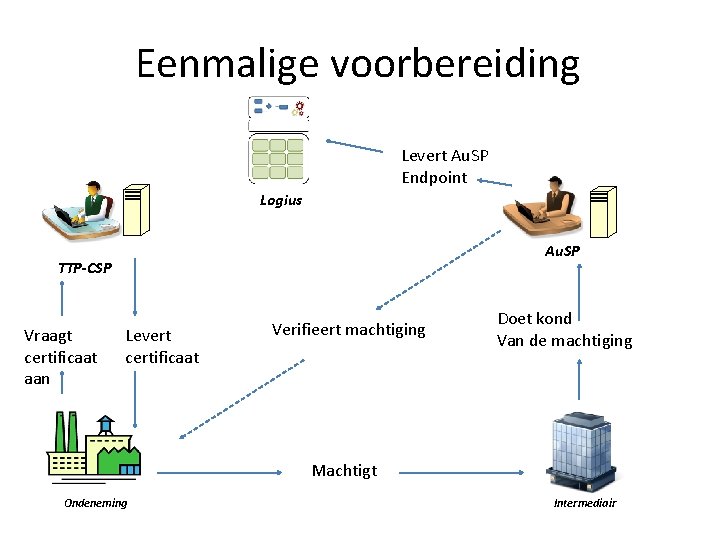

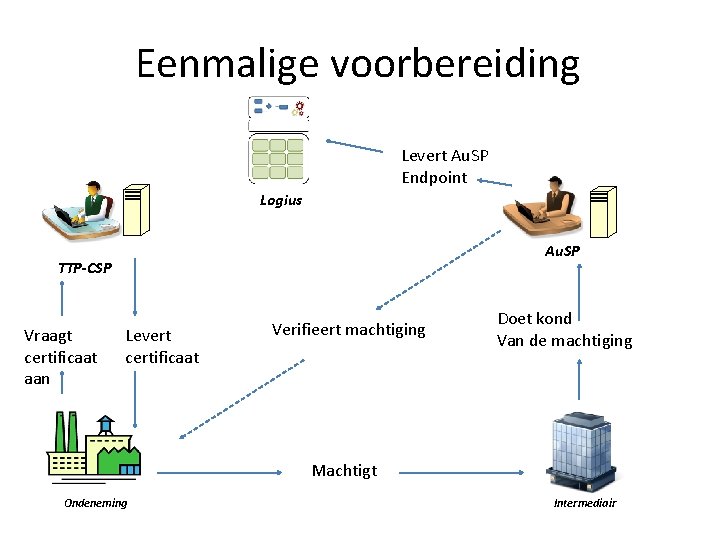

Eenmalige voorbereiding Levert Au. SP Endpoint Logius Au. SP TTP-CSP Vraagt certificaat aan Levert certificaat Verifieert machtiging Doet kond Van de machtiging Machtigt Ondeneming Intermediair

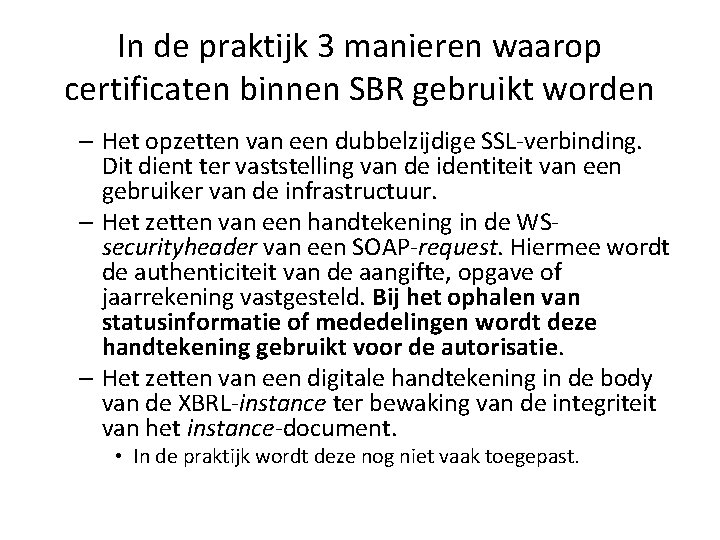

In de praktijk 3 manieren waarop certificaten binnen SBR gebruikt worden – Het opzetten van een dubbelzijdige SSL-verbinding. Dit dient ter vaststelling van de identiteit van een gebruiker van de infrastructuur. – Het zetten van een handtekening in de WSsecurityheader van een SOAP-request. Hiermee wordt de authenticiteit van de aangifte, opgave of jaarrekening vastgesteld. Bij het ophalen van statusinformatie of mededelingen wordt deze handtekening gebruikt voor de autorisatie. – Het zetten van een digitale handtekening in de body van de XBRL-instance ter bewaking van de integriteit van het instance-document. • In de praktijk wordt deze nog niet vaak toegepast.

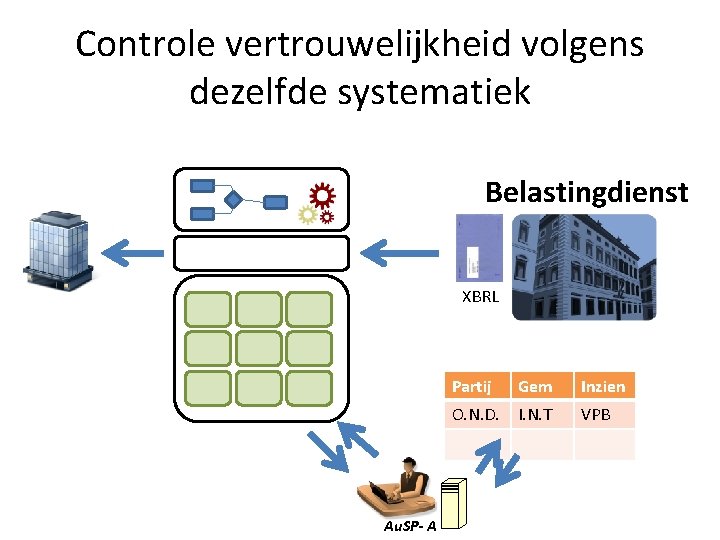

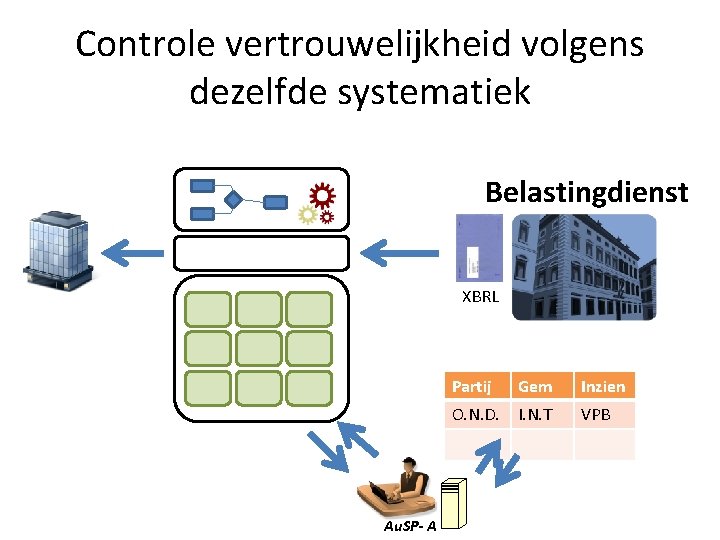

Controle vertrouwelijkheid volgens dezelfde systematiek Belastingdienst XBRL Au. SP- A Partij Gem Inzien O. N. D. I. N. T VPB

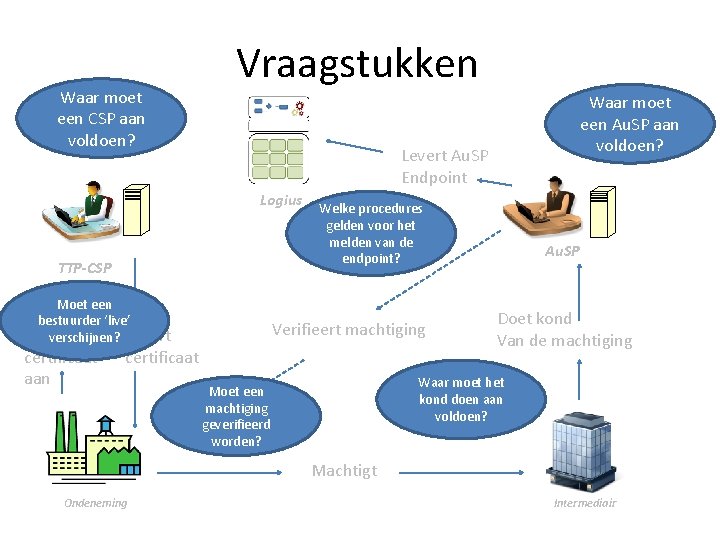

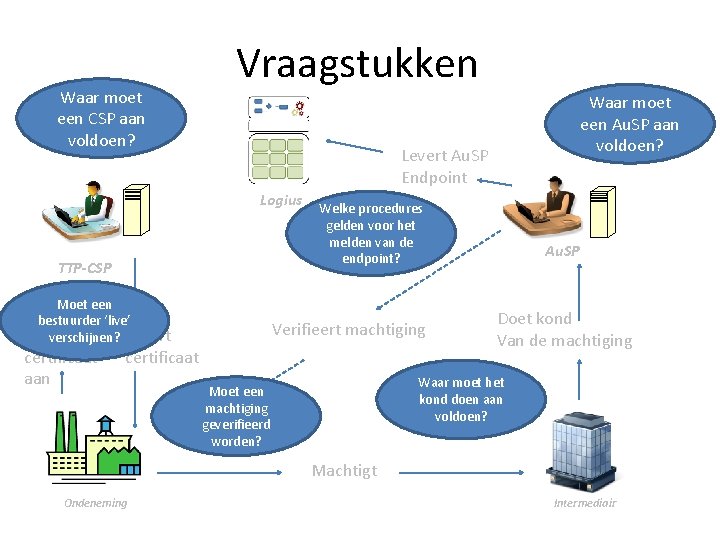

Waar moet een CSP aan voldoen? Vraagstukken Levert Au. SP Endpoint Logius TTP-CSP Moet een bestuurder ‘live’ Vraagt verschijnen? Levert certificaat aan Waar moet een Au. SP aan voldoen? Welke procedures gelden voor het melden van de endpoint? Verifieert machtiging certificaat Au. SP Doet kond Van de machtiging Waar moet het kond doen aan voldoen? Moet een machtiging geverifieerd worden? Machtigt Ondeneming Intermediair

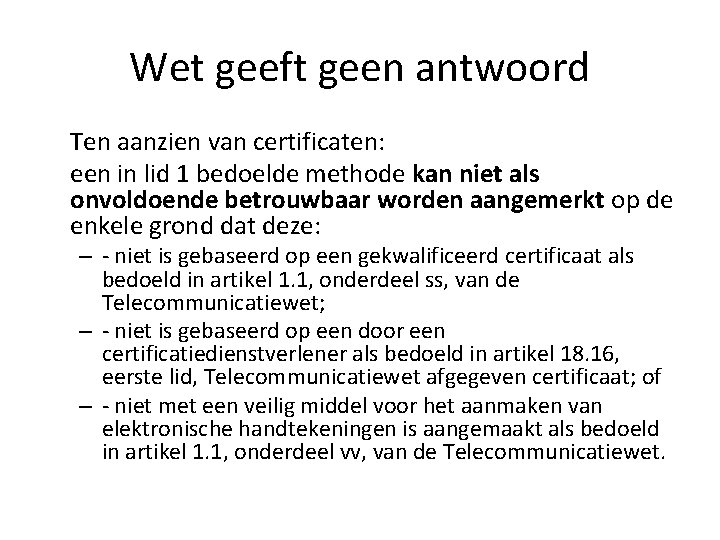

Wet geeft geen antwoord Ten aanzien van certificaten: een in lid 1 bedoelde methode kan niet als onvoldoende betrouwbaar worden aangemerkt op de enkele grond dat deze: – - niet is gebaseerd op een gekwalificeerd certificaat als bedoeld in artikel 1. 1, onderdeel ss, van de Telecommunicatiewet; – - niet is gebaseerd op een door een certificatiedienstverlener als bedoeld in artikel 18. 16, eerste lid, Telecommunicatiewet afgegeven certificaat; of – - niet met een veilig middel voor het aanmaken van elektronische handtekeningen is aangemaakt als bedoeld in artikel 1. 1, onderdeel vv, van de Telecommunicatiewet.

Waar staan we met SBR? • Er is een autorisatie policy 1. 11 waarin eisen vastgelegd zijn ten aanzien van: – Technische, functionele en kwaliteitseisen aan de Au. SP-rol – De wijze van vaststellen relatie gebruiker en entiteit – Overige Procedures • Voor CSP’s geeft PKI-overheid houvast.

Is de huidige systematiek toereikend? Ja, omdat: – Het aantal elementen van het systeem dat door marktpartijen wordt ingevuld nog beperkt is. – Het aantal marktpartijen dat elementen als dienst aanbieden nog relatief klein is. – De performance-eisen die aan de infrastructurele dienst worden gesteld nog relatief laag zijn. – Het aantal processen beperkt is en vergelijkbare performanceeisen kennen. Maar, bij opschaling (2011) zijn – bij handhaving van de systematiek – aanvullende organisatorische maatregelen en kaders nodig.

Voor- en nadelen van de systematiek • Technisch is de huidige systematiek voldoende uitgewerkt. • Procesinrichting leent zich voor grootschalig eenduidig gebruik. • Er is een heel organisatorisch bouwwerk nodig voor borging kwaliteit (handhaving). • De kaders moeten nog verder worden uitgewerkt en worden ingericht. (systematiek is nog niet helemaal af voor grootschalige toepassing en kent nog vraagstukken).

Voor en nadelen huidige inrichting systematiek • Is toereikend voor nu (best beschikbare optie) • Past binnen de leidende gedachte over marktbetrokkenheid • Technisch operationeel • Eisen moeten nog aangevuld worden • Heeft nog geen ‘winner’-status • Aanvraag certificaat duurt lang • Kennis over systematiek bij gebruikers beperkt • De leveranciers (met name Au. SP’s) hebben dunne businesscase, zijn met enkelen, maar hebben grote invloed.

Eenheden-problematiek blijft grootste probleem • Voor alle uitvragen wordt gebruik gemaakt van andere eenheden (denk aan FI-nummer, HR-nummer, Loonheffingsnummer, etc. ). • Voor iedere eenheid moet een machtigingsrelatie bij worden gehouden, indien een derde partij namens de eenheid acteert. • Één bedrijf heeft dus meerdere eenheden, dus met meerdere machtigingen te maken. Complexe en dure bedoeling.

Denkrichting ontwikkeling • SBR gaat partijen helpen met kennisopbouw rond verkrijgen en installeren van een certificaat. • Overheid geeft meer duidelijkheid over gekzoen systematiek en trekt de kaderstellende rol naar zich toe. • Vanuit de SBR-organisatie (inclusief uitvragende partijen) wordt een grondige optimalisatie van de huidige inrichting uitgevoerd, bijbehorende kaders worden ingevuld en organisatorische waarborgen worden ingericht. • Input van andere lopende trajecten gewenst en mogelijk, eisen aan doorlooptijd en realisatie wel hoog. • Eenheden problematiek wordt opgepakt met Legis.

Deel 4: e. Herkenning en GMV

e. Herkenning en GMV • e. Herkenning ziet op systematiek van authenticatie en machtigingscontrole van bedrijven, waarbij zogenaamde system tot systemcommunicatie out of scope viel • e. Herkenning ziet op een afsprakenstelsel – waar moet de systematiek aan voldoen • Doel van de Gemeenschappelijke machtigings- en vertegenwoordigingsvoorziening (GMV) is burgers en bedrijven mogelijk te maken om op een uniforme wijze hun vertegenwoordiging digitaal te regelen (aldus ICTU) • Volgens e. Herkenning alleen GMV wanneer er bij de machtiging een burger betrokken is. Dus bedrijf machtigt burger, of burger machtigt bedrijf.

Stand van zaken e. Herkenning • e. Herkenning – afsprakenstelsel versie 0. 8 • Grote invloed leveranciers bij totstandkoming • Nog geen werkende voorziening ingericht die voldoet aan afsprakenstelsel 0. 8 • System tot system nog niet mee aan de slag geweest. • e. Herkenning genoemd door NUP? : – prioriteitenprogramma van gemeenten, provincies, waterschappen en het rijk dat leidt tot verbetering van de dienstverlening

e. Herkenning raakt 1 op 1 aan SBR • De Au. SP policy 1. 11 kan gezien worden als een afsprakenstelsel (dat mede ziet op een system to system voorziening). Zoals e. Herkenning die ook maakt. • Gezien de betrokkenheid van dezelfde partijen zit er nog geen spanning tussen ingerichte voorzieningen en de denkrichting in het afsprakenstelsel. • e. Herkenning trekt graag samen met SBR/Belastingdienst/Kv. K op om de SBR-voorziening en hun afsprakenstelsel op elkaar aan te laten sluiten.

GMV • Probleem met machtiging voor burgers is verwerking BSN. • FI-Nummer is in sommige gevallen een BSN • Au. SP’s mogen deze niet verwerken (dit moet bij wet geregeld worden). • Dit levert nu een concreet probleem op – machtiging in twee stappen

Vragen/Discussie

Kredietkaart encryptie

Kredietkaart encryptie Homomorfische encryptie

Homomorfische encryptie Kuvb ungererstr 71 münchen

Kuvb ungererstr 71 münchen Elektronische boksbal

Elektronische boksbal 100 jahre elektronische musik

100 jahre elektronische musik Elektronische akte workshop

Elektronische akte workshop Handunterschrift

Handunterschrift 100 jahre elektronische musik

100 jahre elektronische musik Was sind elektronische medien

Was sind elektronische medien Hr-cyclus instroom, doorstroom uitstroom

Hr-cyclus instroom, doorstroom uitstroom Inhoud balk

Inhoud balk Grote getallen delen zonder rekenmachine

Grote getallen delen zonder rekenmachine Inhoud

Inhoud Herleidingstabel volume

Herleidingstabel volume Diagnose receptmodel

Diagnose receptmodel Betoog inhoud

Betoog inhoud Oppervlakte omrekenen

Oppervlakte omrekenen Inhoud prisma en cilinder

Inhoud prisma en cilinder Inhoud en betrekkingsniveau oefening

Inhoud en betrekkingsniveau oefening Inhoud metriek stelsel

Inhoud metriek stelsel Inhoud cilinder

Inhoud cilinder Inhoud presentatie

Inhoud presentatie Etalageplan

Etalageplan Wat is n inhoud

Wat is n inhoud Inhoud presentatie

Inhoud presentatie Eenheden van inhoud

Eenheden van inhoud Inhoud presentatie

Inhoud presentatie Oppervlakte zwembad berekenen

Oppervlakte zwembad berekenen Inhoud aarde

Inhoud aarde Distributieanalyse

Distributieanalyse Opbouw marketingplan

Opbouw marketingplan Oppervlakte meetinstrument

Oppervlakte meetinstrument Prijsstrategie marketingmix

Prijsstrategie marketingmix Deel/geheel x 100

Deel/geheel x 100 Hyperbooltak

Hyperbooltak Afgescheiden deel van de persoonsvorm

Afgescheiden deel van de persoonsvorm Deel van de mondholte

Deel van de mondholte Wat is vr.vnw

Wat is vr.vnw Ezelsbruggetje naamwoordelijk gezegde

Ezelsbruggetje naamwoordelijk gezegde Rekenaars deel van jou lewe graad 11

Rekenaars deel van jou lewe graad 11 Rekenaars deel van jou lewe graad 11 onderwysers gids pdf

Rekenaars deel van jou lewe graad 11 onderwysers gids pdf Boekhouden voor het hbo deel 2

Boekhouden voor het hbo deel 2 Onderdelen veer vogel

Onderdelen veer vogel Gevoeligste deel netvlies

Gevoeligste deel netvlies Wat is een zinsdeelzin

Wat is een zinsdeelzin Deel ufsc

Deel ufsc Waar loopt de evenaar

Waar loopt de evenaar Naamwoordelijk gezegde

Naamwoordelijk gezegde La théorie de polysystème en traductologie

La théorie de polysystème en traductologie Dreieckstheorie der liebe

Dreieckstheorie der liebe La théorie du grand homme leadership

La théorie du grand homme leadership Min max theorem

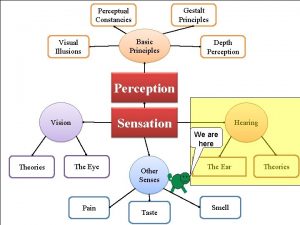

Min max theorem Gestalt psychology illusions

Gestalt psychology illusions