Strategie di conservazione digitale Strategie di conservazione necessario

- Slides: 49

Strategie di conservazione digitale

Strategie di conservazione È necessario promuovere interventi attivi per la tenuta dei documenti La finalità principale di un processo di conservazione digitale a lungo termine è quella di mantenere inalterate nel tempo le caratteristiche di • Stabilità • Autenticità • Accessibilità • Intellegibilità • Fruibilità

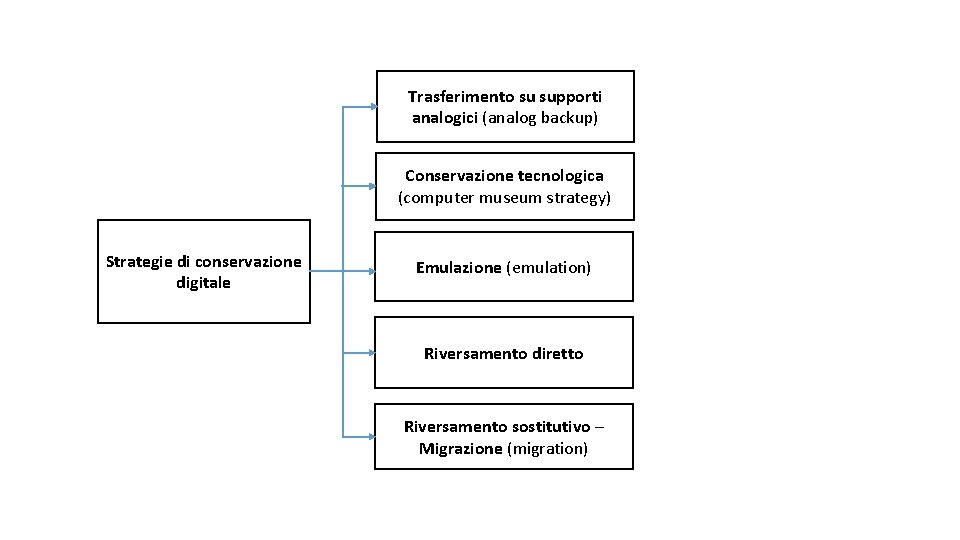

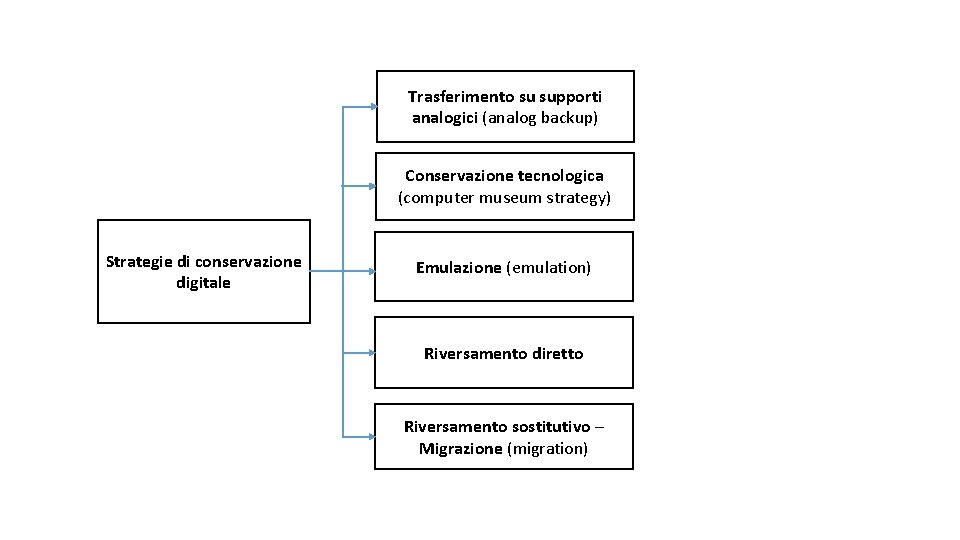

Trasferimento su supporti analogici (analog backup) Conservazione tecnologica (computer museum strategy) Strategie di conservazione digitale Emulazione (emulation) Riversamento diretto Riversamento sostitutivo – Migrazione (migration)

Trasferimento su supporti analogici

Trasferimento su supporti analogici

Conservazione tecnologica La Nasa rimette in pista un computer vecchio 40 anni E' l'unico modo che ha l'Agenzia spaziale americana per poter leggere i dati sulla polvere lunare salvati negli anni '60. [ZEUS News - www. zeusnews. it - 12 -11 -2008]Commenti (10) Quasi quarant'anni fa, al tempo delle missioni Apollo 11, 12 e 14, Brian O'Brien si occupò di realizzare un'apparecchiatura che registrasse i dati sulla polvere lunare, conservandoli su 173 nastri. Quasi quarant'anni fa, dei dati raccolti non importò praticamente niente a nessuno, e i nastri vennero archiviati.

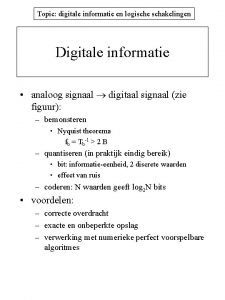

Emulazione L’emulazione si basa sullo sviluppo di software e hardware in grado di riprodurre, o meglio simulare, le prestazioni di sistemi precedenti mantenendone le caratteristiche essenziali con l’obiettivo di assicurare l’accesso futuro alle risorse (versione «virtuale» dell’ambiente originario)

Emulazione Questa strategia funziona per mantenere nel tempo la capacità di visualizzare i documenti informatici ma appare di difficile realizzazione: • Grande varietà di strumenti utilizzati per la produzione di oggetti digitali (video, audio, grafici, oggetti 3 D, segnali biometri) • Costi e tempi di implementazione dei software emulatori, che a loro volta sono soggetti ad obsolescienza tecnologica

Emulazione

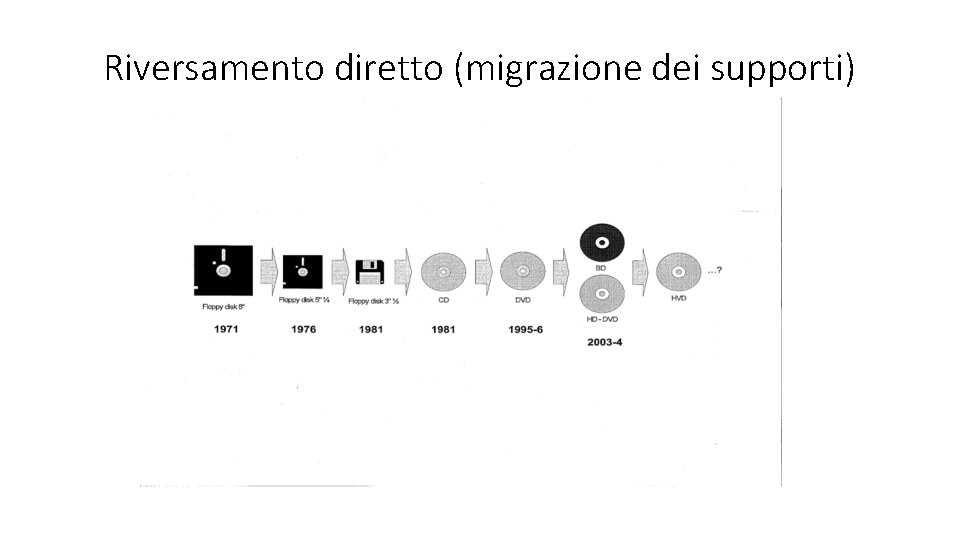

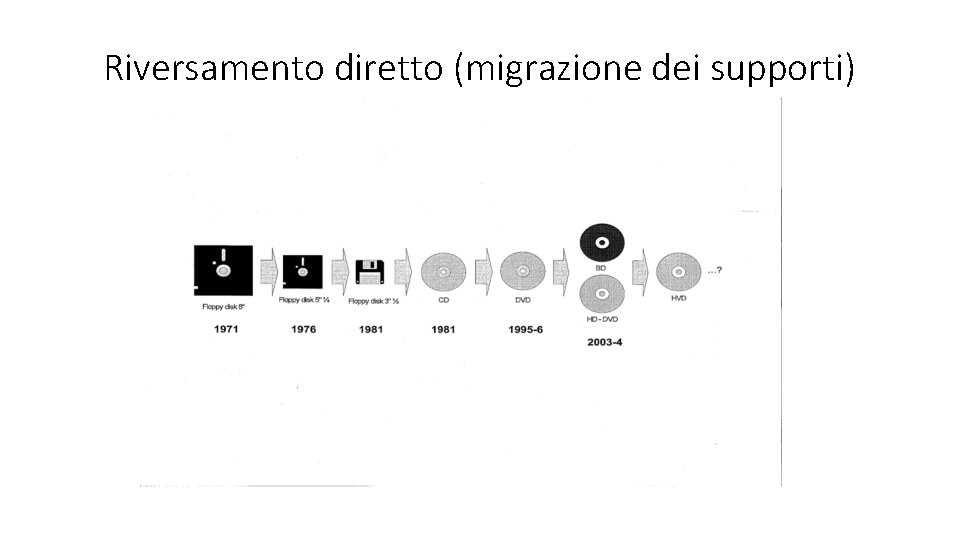

Riversamento diretto (migrazione dei supporti)

Riversamento sostitutivo: migrazione vera e propria La migrazione prevede la conservazione di oggetti digitali dai vecchi ai nuovi ambienti operativi, mantenendo inalterata la capacità di rappresentarli con la stessa forma e lo stesso contenuto Si converte una componente digitale da un formato originale in un nuovo formato facilmente accessibile senza bisogno di conservare software e hardware Ogni operazione di conversione determina inevitabilmente la modifica della sequenza binaria originale dei documenti. Ad oggi appare comunque la più realistica ed efficace

Tipi di migrazione La migrazione può mantenere integre tutte le funzionalità del sistema e dei documenti originali ma può implicare perdite o prevedere costi notevoli. Ci sono diverse strategie di migrazione • La migrazione su piattaforme o con prodotti che garantiscono la compatibilità retroattiva (backward compatibility) • La migrazione su piattaforme o con strumenti che sostengono l’interoperabilità e quindi l’accessibilità nel tempo, mediante l’utilizzo di prodotti di mercato orientati a sostenere funzionalità più generali di interscambio (depositi che agiscono reciprocamente) • La migrazione in formati standard, cioè la conservazione in formati indipendenti dalle tecnologie (XML, OOXML. . . )

Le criticità organizzative della conservazione di risorse digitali: l’autenticità La conservazione di fonti informatiche oggetto di migrazione implica la rinuncia alla garanzia di "originalità" dei documenti. La conservazione in ambiente digitale richiede quindi che sia documentata non la sola "catena ininterrotta" della custodia, ma anche ogni sequenza delle azioni conservative che hanno permesso nel tempo il mantenimento dell’accessibilità e la salvaguardia della fonte.

Riflessioni conclusive Non esistono metodi univoci per affrontare qualunque tipo di problema conservativo I documenti digitali a causa dell’obsolescienza tecnologica non possono essere conservati a lungo termine nella forma originaria: si può solo conservare la capacità di restituire/visualizzare/riprodurre il documento nella forma originaria Si danno vita a copie autentiche di documenti digitali autentici

Le criticità organizzative della conservazione di risorse digitali Rispetto alla tradizionale funzione conservativa è richiesto un cambiamento (funzione attiva) • I tempi degli interventi devono essere precoci • La diversificazione dei prodotti e degli ambienti di lavoro non consentono lo sviluppo di soluzioni univoche • La fragilità dei supporti richiedono maggiori investimenti in termini di sicurezza: la necessità di disporre di archivi in quanto luoghi fisici protetti acquista paradossalmente più peso nella dimensione digitale • La conservazione digitale non è comparabile con la trascuratezza che ha caratterizzato il sistema conservativo tradizionale

Il problema dell’autenticità Sulla base di quanto analizzato emerge che il problema della conservazione dei documenti digitali è in parte ancora privo di soluzioni solide Autenticità: caratteristica di un documento informatico che garantisce di essere ciò che dichiara di essere senza aver subito alterazioni o modifiche (ci deve essere la certezza giuridica dell’autore) Negli atti analogici la sottoscrizione è materialmente una parte integrante del documento. Non documento informatico non è integrata

Le criticità organizzative della conservazione di risorse digitali: l’autenticità In ragione di quanto prevede il nostro sistema giuridico, l’imputabilità di una determinata rappresentazione a un soggetto, nella maggior parte dei documenti è garantita dalla sottoscrizione. Per il documento informatico si è reso necessario concepire una sottoscrizione elettronica in grado di assicurare il legame tra il firmatario e il documento informatico

Il problema dell’autenticità Il documento digitale senza firma è equiparabile alla riproduzione meccanica (art. 2712 del C. C. ) «Le riproduzioni fotografiche, informatiche o cinematografiche, le registrazioni fonografiche e, in genere, ogni altra rappresentazione meccanica di fatti e di cose formano piena prova dei fatti e delle cose rappresentate, se colui contro il quale sono prodotte non ne disconosce la conformità ai fatti o alle cose medesime»

Il problema dell’autenticità Sono ormai numerose le sentenze che si occupano del valore probatorio dei documenti elettronici privi di sottoscrizione, in particolare dei messaggi di posta elettronica Per garantire l’autenticità (impossibile) o meglio per garantire una presunta autenticità il legislatore affida la soluzione alle firma elettroniche

Firme elettroniche Il CAD all’art. 1, comma 1, lettere q), q-bis), r) e s) individua e disciplina quattro diverse tipologie di sottoscrizione elettronica • Firma elettronica (SPID) • Firma elettronica avanzata • Firma elettronica qualificata • Firma digitale (remota) La distinzione circa il diverso valore e peso del documento dipende dai rispettivi gradi di sicurezza e dal rilievo giuridico che ciascuna tipologia garantisce

Firma elettronica: «i dati in forma elettronica allegati oppure connessi tramite associazione logica ad altri dati elettronici ed utilizzabili come metodo di identificazione informatica» (Regolamento U. E. 910 -2014 e. IDAS) Di solito una firma elettronica è generata attraverso un processo di identificazione e autenticazione con l’ausilio di mezzi (credenziali di accesso user-id e password o un dipositivo hardware e software OTP/pin + carta magnetica) Ci sono soluzioni diverse (gamma vastissima) con un determinato livello di affidabilità e sicurezza

Firma elettronica La norma non descrive né definisce quali debbano essere le caratteristiche tecniche della firma né il livello di sicurezza La F. E. associa al documento l’identità dell’autore Quest’ultima soluzione presenta il più basso livello di affidabilità ma non zero (mail chi ha accertato l’identità? ) valutabile in giudizio → SPID (sistema pubblico di gestione dell’identità digitale)

Sistema pubblico di gestione dell’identità digitale: SPID Altri strumenti di identificazione dell’identità dell’autore sono: • C. I. E. (10 anni) / C. N. S. (non superiore ai 6 anni) • T. S. E. (anche C. N. S. ) • Identità digitale SPID Le C. I. E. , C. N. S. e T. S. E. contengono dei certificati che attestano l’identità del titolare. C. I. E. Microprocessore + banda ottica Servono per l’accesso ai servizi online e per la presentazione di istanze per l’avvio di procedimenti amministrativi (moduli)

Sistema pubblico di gestione dell’identità digitale: SPID Lo SPID è un insieme aperto di soggetti pubblici e privati che previo accreditamento da parte dell’Ag. ID identificano gli utenti per consentire loro l’accesso ai servizi in rete Identify Provider Lo SPID è sempre una F. E. quindi valutabile in giudizio (3 livelli) Tutte le PA devono aderire allo SPID (e. IDAS transfrontaliero)

Firma elettronica avanzata: «insieme di dati in forma elettronica allegati oppure connessi a un documento informatico che consentono l’identificazione del documento e garantiscono la connessione univoca al firmatario» (soddisfa dei specifici requisiti: art. 26 e. IDAS) • È connessa unicamente al firmatario • È idonea a identificare il firmatario • È creata mediante dati per la creazione di una firma elettronica che il firmatario può utilizzare sotto il proprio esclusivo controllo • È collegata ai dati sottoscritti in modo da consentire l’identificazione di ogni successiva modifica di tali dati (si lega al documento)

Firma elettronica avanzata L’elemento che differenzia in modo sostanziale una firma elettronica avanzata da una firma elettronica è la capacità della FEA di rilevare eventuali modifiche apportate al documento dopo la sottoscrizione che rassicura il firmatario riguardo l’integrità e l’immodificabilità delle dichiarazioni ivi prodotte La realizzazione di soluzioni di FEA è libera e non è soggetta ad alcuna autorizzazione preventiva (non ci sono specifiche regole tecniche) È una FE con alcune caratteristiche aggiuntive

Firma elettronica avanzata Limiti d’uso: limitatamente ai rapporti giuridici intercorrenti tra il sottoscrittore e il soggetto che rende disponibile il sistema FEA (non c’è interoperabilità bisogna conservare anche il software) Allo stato attuale viena usata come FEA la firma grafometrica / firma su tablet (template biometrico) I documenti informatici sottoscritti con FEA soddisfano la forma scritta e hanno l’efficacia prevista dall’art. 2702 del C. C. , cioè l’efficacia delle scritture private

Firma elettronica qualificata La firma elettronica qualificata: «un particolare tipo di firma elettronica avanzata basata su un certificato qualificato e realizzata mediante un dispositivo sicuro per la creazione delle firma» Rispetto alla FEA (che si lega al doc. e rivela le modifiche) devono quindi essere soddisfatti due vincoli aggiuntivi: • L’uso di un dispositivo con caratteristiche tecniche stabilito a livello normativo denominato "dispositivo per la creazione di una firma elettronica qualificata « (allegato II e. IDAS) • Certificato qualificato di firma elettronica (dati del sottoscrittore, del prestatore di servizi fiduciari, validità, limiti d’uso. . . ) conserv. 20 anni

Firma elettronica qualificata Dispositivo sicuro prestatore di servizi fiduciari Certificato qualificato Nella FEA non c’è un prestatore/certificatore (polizza assicurativa. . . ) e non ci sono regole tecniche Nella FEQ ci sono invece specifiche regole tecniche determinate dal comitato per le firme elettroniche (U. E. e. IDAS)

La firma digitale L’art. 1 del Codice dell’Amministrazione Digitale (D. Lgs. 7 marzo 2005, n° 82) definisce la firma digitale: "un particolare tipo di firma elettronica qualificata basata su un sistema di chiavi crittografiche, una pubblica e una privata, correlate tra loro, che consente al titolare tramite la chiave privata e al destinatario tramite la chiave pubblica, rispettivamente di rendere manifesta e di verificare la provenienza e l’integrità di un documento informatico o di un insieme di documenti informatici". Crittografia: scienza che studia i sistemi segreti di scrittura, ovvero i metodi per rendere un testo comprensibile solo a chi conosce un determinato codice o chiave di codifica (virus, lettura da parte di sconosciuti. . . ) l’obbiettivo è la riservatezza

La firma digitale La firma viene generata dentro il dispositivo ed è il risultato di un algoritmo crittografico applicato alla chiave privata (RSA). La decodifica può essere fatta solo con l’altra chiave Tutti i software di FD utilizzano la funzione crittografica HASH (SUA 256) che crea l’impronta digitale del documento informatico a cui si lega la firma • Unidirezionalità non c’è nessuna formula che può fare il passaggio inverso •

La firma digitale È immodificabile: è il risultato della crittografia asimmetrica basata sull’impronta del file. L’impronta diversa non corrisponde più alla firma e quindi il sofware segnala la manomissione Il documento informatico che contiene campi variabili non è firmabile (macrostruzioni ad. es. file excel formati statici) Il formato classico di una FD è. P 7 M /. XML o. PDF (inserita all’interno del file)

La firma digitale Attualmente la firma digitale è l’unico tipo di FEQ utilizzato in Italia Per generarla occorre: Come per la Firma • Dispositivo di firma sicuro Elettronica qualificata • Certificato qualificato La coppia di chiavi necessaria per l’esecuzione dell’algoritmo crittografico è generata all’interno del dispositivo di firma (più il software di firma e verifica sul PC) • Smart card • Business key con porta USB (Token USB)

La firma digitale Il dispositivo di firma sicuro e il certificato qualificato di firma elettronica sono entrambi rilasciati da un prestatore di servizi fiduciari Il prestatore di servizi fiduciari è accreditato dall’Ag. ID (vari servizi) Ogni certificatore accreditato si avvale delle Registration Autority (Infocert CCIAA; Poste. . ). La RA identifica il titolare, crea il certificato, gli fornisce il dispositivo e lo registra in una BD. Il certificato vale 3 anni La differenza tra FEQ e FD nel CAD crea solo confusione, non sono due specie distinte: sono la stessa cosa

Prestatore di servizi fiduciari I loro legali rappresentanti e i soggetti preposti all’amministrazione devono possedere i requisiti di onorabilità richiesti ai soggetti che svolgono funzioni di amministrazione, direzione e controllo presso le banche I prestatori di servizi fiduciari devono essere accreditati dall’Ag. ID (Accredita) e i certificati che rilasciano devono essere conformi con il regolamento (UE) n. 910/2014 del Parlamento europeo e del Consiglio, del 23 luglio 2014 (e. IDAS) L’elenco dei certificatori accrediti è consultabile sul sito dell’Ag. ID

Firma digitale remota La firma digitale remota è sempre una firma basata su un disposivo sicuro per la creazione della firma che però non possiedo io ma che si trova a casa del certificatore, come il certificato. HSM (Hardware security module) tutto gestito dal conservatore accreditato Non ci sono Smart card o Token USB e non devo installare niente su PC Vado sul web con un browser e mi autenticherò con una Username/password cellulare / numero verde one time password

Firma digitale La firma digitale (FDR) non sostituisce banalmente la sottoscrizione autografa ma la traduce in ambiente digitale: essa ha qualcosa in più perchè offre garanzie maggiori rispetto alla sottoscrizione autografa, ma è anche qualcosa in meno, perchè la sua durata è limitata nel tempo (certificato scaduto, certificatori devono conservare per 20 anni, obsolesciensa tecnologica anche le firme → e i documenti di interesse storico? )

Riepilogo L’efficacia giuridica delle firme elettroniche è quindi diversa in ragione delle caratteristiche possedute da ognuna di esse. Da questo punto di vista i documenti possono essere distinti: • Documenti non sottoscritti art. 2712 C. C. Caso x • Documenti sottoscritti con FE (Spid) art. 2712 C. C. caso • Documenti sottoscritti con FEA, FEQ, FD art. 2702 C. C. Art. 2702 hanno l’efficacia delle scrittura private

Riepilogo Inoltre a differenza della FE e della FEA, la FEQ (FD, FDR) è utilizzabile per firmare gli atti più giuridicamente rilevanti specificati nell’art. 1350 del C. C. (nulli se non con atto pubblico o scrittura privata) • Contratti che trasferiscono proprietà di immobili (usufrutto, locazione. . ) • Contratti di società o associazione con i quali si conferiscono beni immobili • Atti di transazione • Atti di rendite perpetue • Ecc. . .

Validazione temporale elettronica qualificata Elementi che rendono la FD non valida anche se tecnicamente lo è • Limiti d’uso nel certificato • Certificato non qualificato (non accreditato) • Certificato scaduto, revocato o sospeso (controllo BD) DATA Il CAD art. 21 c. 3 stabilisce infatti che venga meno il valore giuridico della sottoscrizione qualora il certificato elettronico relativo alla firma indicata nel documento sia stato revocato, scaduto o sia stato sospeso. È essenziale quindi stabilire con correttezza se il documento sia stato firmato prima della scadenza o revoca del certificato associando al documento «per tempo» un riferimento temporale opponibile a terzi

Validazione temporale elettronica qualificata Marca temporale: identifica i dati in forma elettronica che collegano altri dati in forma elettronica a una particolare ora e data così da provare che questi ultimi esistevano in quel momento L’art. 3 c. 7 del D. P. C. M. 13 novembre 2014 ha introdotto l’obbligo di attribuire a tutti i documenti informatici un riferimento temporale contenente la data e l’ora sincronizzata con il tempo coordinato universale (UTC – coordinated Universale Time). La data e l’ora la mette un server del certificatore (concervaz. non inferiore a 20 anni) Esso e derivato da tempo medio di Greenwich (fuso orario di riferimento della terra) ma le misurazioni sono fatte con orologi atomici

Validazione temporale elettronica qualificata La validazione può essere espressa: • Marca temporale • Segnatura di protocollo • FD o FDR che la contempla • PEC • Soggetto conservatore accreditato

Servizio elettronico di recapito certificato Alla possibilità di produrre documenti informatici sostitutivi a tutti gli effetti di legge di documenti cartacei consegue la necessità di strumenti per trasmetterli e riceverli con certezza paragonabile a quelle riconosciute dal servizio postale tradizionale La trasmissione e la ricezione di documenti informatici avviene tramite la posta elettronica che però non è sempre sicura (virus, messaggi da sconosciuti, modifiche e incertezza dalla provenienza, data insicura. . . )

Servizio elettronico di recapito certificato Il reg. e. IDAS definisce il Servizio elettronico di recapito certificato come «il servizio che consente la trasmissione di dati fra terzi per via elettronica e fornisce prove relative al trattamento dei dati trasmessi fra cui prove dell’avvenuto invio e dell’avvenuta ricezione di tali dati e protegge i dati trasmessi dal rischio di perdita, furto, danni o modifiche non autorizzate» La posta elettronica tradizionale non fornisce caratteristiche tali da garantire: integrità, riservatezza dei messaggi, consegna e provenienza

Posta elettronica certificata Per questo è stata introdotta la PEC con l’obiettivo di eliminare questi rischi e fornire ampie garanzie di comunicazione (ricevute opponibili a terzi) Il servizio di posta elettronica certificata può essere erogato solo dai gestori che posseggono certi requisiti (accreditamento Ag. ID) Fanno eccezione le pubbliche amministrazioni alle quali è riconosciuta la facoltà di attivare autonomamente il servizio di PEC

Posta elettronica certificata Il titolare di una casella di PEC all’atto di connessione al punto di accesso del suo gestore si identifica (user-id/password) Il punto di ricezione, a fronte dell’acquisizione di un messaggio proveniente da un gestore del servizio di PEC, verifica la firma elettronica associata alla busta di trasporto per accertare l’integrità della comunicazione. In caso di esito favorevole rilascia una ricevuta presa in carico firmata digitalmente e trasmette la busta al punto di consegna Ha una certezza giuridica equivalente a quella fornita da una raccomandata con ricevuta di ritorno

Posta elettronica certificata È possibile inviare un messaggio da un indirizzo di posta elettronica convenzionale ad uno di PEC e viceversa (niente riscontro) I gestori del servizio di PEC devono tenere traccia delle operazioni effettuate per la trasmissione dei messaggi in un registro informatico denominato LOG dei messaggi che deve essere conservato per 30 mesi

Domicilio digitale: «un indirizzo elettronico eletto presso un servizio di posta elettronica certificata o un servizio elettronico di recapito certificato qualificato valido ai fini delle comunicazioni elettroniche aventi valore legale» Obbligatorietà: PA e gestori servizi pubblici, Società, Ordini e collegi professionali INI-PEC Imprese e professionisti (esclus. PA) Indici digitali INDICE PA PA e gestori servizi pubblici INDICE persone fisiche (in via di preparaz. )

Conclusioni Ancora oggi la durata dei documenti tecnici di verificabilità della firma e dei riferimenti temporale connessi (marca temporale) è limitata: • 20 anni per i documenti firmati (il tempo previsto per la conservazione del registro dei certificati) • 20 anni per le marcature temporali • 30 mesi nel log dei messaggi delle PEC

Conservazione zucchetti

Conservazione zucchetti Responsabile della conservazione digitale

Responsabile della conservazione digitale 1. preencha

1. preencha Litisconsórcio necessário

Litisconsórcio necessário Imprima somente o necessario a natureza agradece

Imprima somente o necessario a natureza agradece Nnh calculo

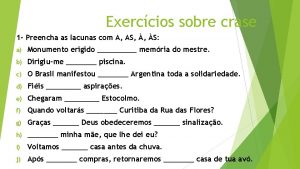

Nnh calculo Craseie quando necessário

Craseie quando necessário Litisconsórcio necessário

Litisconsórcio necessário Fatto

Fatto Molla

Molla Conservazione immagini radiologiche

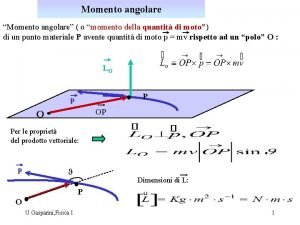

Conservazione immagini radiologiche Momento torcente

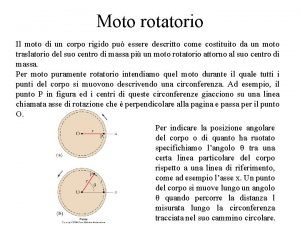

Momento torcente Moto rotatorio

Moto rotatorio Energia potenziale e lavoro

Energia potenziale e lavoro Conservazione degli alimenti

Conservazione degli alimenti Momento forza

Momento forza Principio di conservazione della quantità di moto

Principio di conservazione della quantità di moto Tempo digestione pasta

Tempo digestione pasta Legge della conservazione delle masse

Legge della conservazione delle masse Conservazione quantità di moto

Conservazione quantità di moto Legge di conservazione della massa

Legge di conservazione della massa Conservazione dei foraggi

Conservazione dei foraggi Firma digitale portalettere

Firma digitale portalettere Digitale grundbildung schulbuch

Digitale grundbildung schulbuch Comunicazione digitale sincrona

Comunicazione digitale sincrona Digitale wedstrijdbladen

Digitale wedstrijdbladen Digitale helsetjenester

Digitale helsetjenester Arbeitskreis digitale kunstgeschichte

Arbeitskreis digitale kunstgeschichte Manpower documenti da firmare

Manpower documenti da firmare Digitale bildsensoren

Digitale bildsensoren Generieke digitale infrastructuur

Generieke digitale infrastructuur Analyseret

Analyseret Digitale architectuur

Digitale architectuur Digitale medien im fremdsprachenunterricht

Digitale medien im fremdsprachenunterricht Arthur thömmes digitale werkzeugkiste

Arthur thömmes digitale werkzeugkiste Dispozitive digitale

Dispozitive digitale Rumori respiratori

Rumori respiratori Convertitore adc flash

Convertitore adc flash Laterza libro piu internet

Laterza libro piu internet Digitale medien im mathematikunterricht der grundschule

Digitale medien im mathematikunterricht der grundschule Empreinte digitale police scientifique

Empreinte digitale police scientifique Digitale audioformate

Digitale audioformate Digitale gardermoen

Digitale gardermoen Firma digitale telecom italia

Firma digitale telecom italia Gaine digitale

Gaine digitale Aub projektbibliotek

Aub projektbibliotek Digitale lesespur

Digitale lesespur Digitale bibliothek definition

Digitale bibliothek definition Tijdschakelaar action

Tijdschakelaar action Azioni pnsd

Azioni pnsd