Firma digitale Il documento Cartaceo Elettronico Firma digitale

- Slides: 28

Firma digitale Il documento Cartaceo Elettronico

Firma digitale Il documento elettronico: Vantaggi: - Scambio di informazioni in tempi brevi senza vincoli geografici - Incremento nella velocità di trattamento dell’informazione - Praticità nell’archiviazione Svantaggi: -Può subire alterazioni, contraffazioni, utilizzi illeciti -Non lo posso usare per firmare dei contratti. Soluzione: Crittografia firma digitale

Firma digitale Crittografia: La crittografia è lo studio della codifica e della decodifica dei dati. (il termine deriva dalle parole greche kryptos (nascosto) e graphia (scrittura). La crittografia riveste un importante soluzione alle problematiche connesse con la protezione di informazioni e nella gestione dei documenti informatici. Cosa fornisce la crittografia e la firma digitale Confidenzialità: impedire di rilevare informazioni riservate ad entità non autorizzate. Integrità dei dati: non alterazione di un messaggio da attacchi attivi. Autenticazione: accertamento dell’identità di chi partecipa ad una comunicazione. Controllo degli accessi: verificare che vengano utilizzate solo quelle risorse o servizi ai quali si è autorizzati (vedi documenti pdf). Non ripudio: impedire che un’entità riesca a rinnegare con successo la partecipazione a transazione o comunicazione a cui in realtà ha preso parte (acquisti).

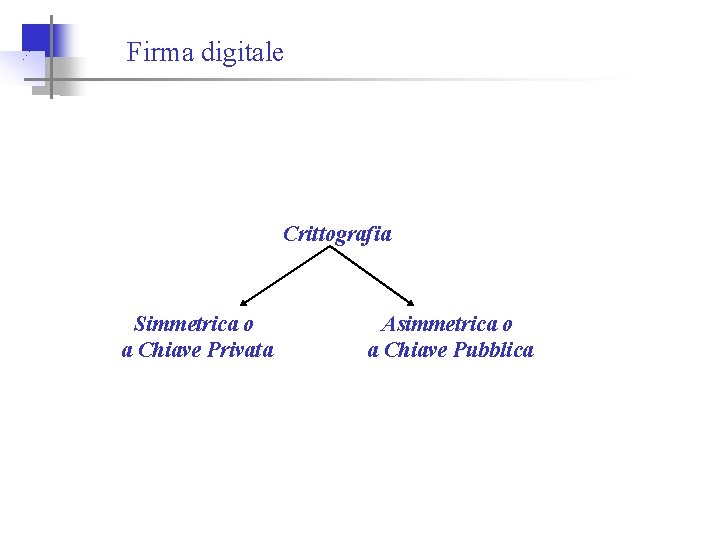

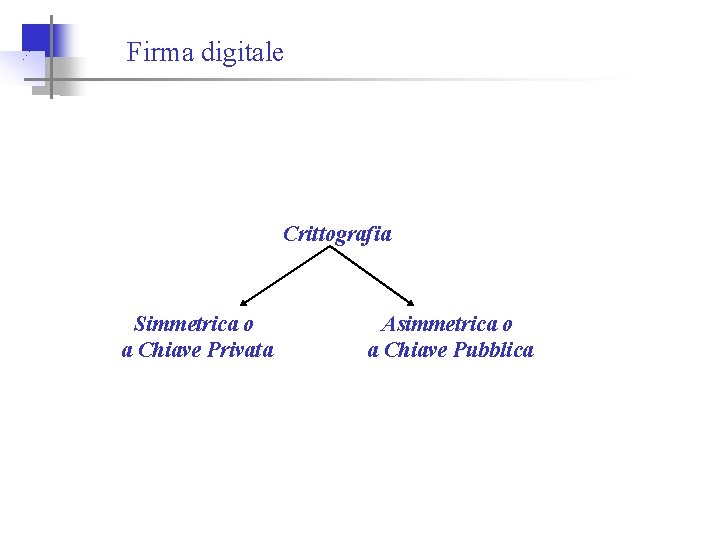

Firma digitale Crittografia Simmetrica o a Chiave Privata Asimmetrica o a Chiave Pubblica

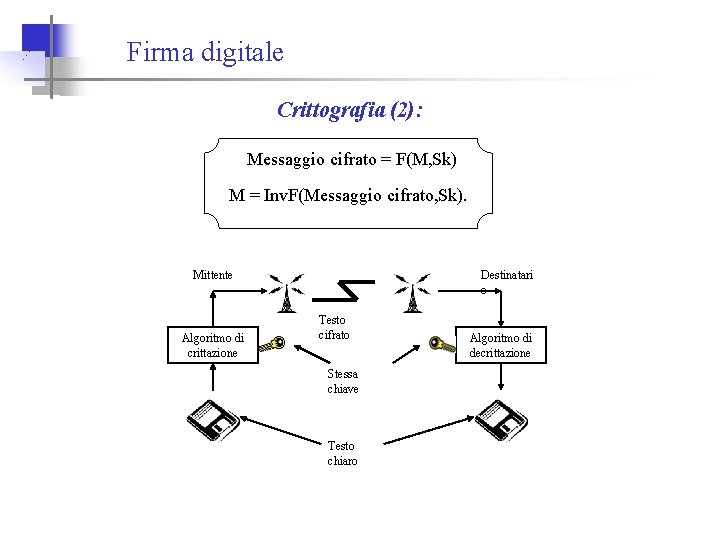

Firma digitale Crittografia (1): La crittografia simmetrica • I sistemi di crittografia simmetrica vengono anche detti sistemi a chiave segreta perché due persone che vogliono comunicare devono utilizzare una chiave unica a loro solo conosciuta. • La chiave viene applicata insieme al messaggio, come parametro di una funzione F unidirezionale invertibile; in questo modo si ottiene il messaggio cifrato. M = messaggio da inviare Sk = chiave segreta Messaggio cifrato = F(M, Sk) • Sia Inv. F la funzione inversa di F, il messaggio in chiaro altro non è che il risultato della funzione inversa con parametri, il messaggio cifrato e la chiave segreta: M = Inv. F(Messaggio cifrato, Sk).

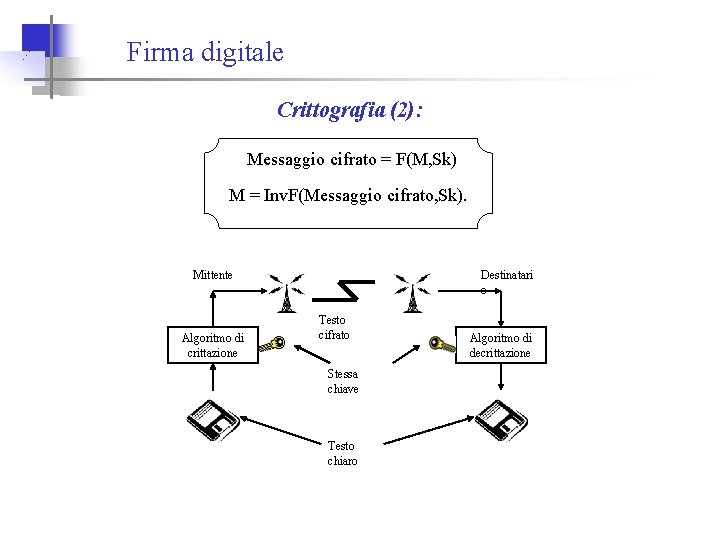

Firma digitale Crittografia (2): Messaggio cifrato = F(M, Sk) M = Inv. F(Messaggio cifrato, Sk). Mittente Algoritmo di crittazione Destinatari o Testo cifrato Stessa chiave Testo chiaro Algoritmo di decrittazione

Firma digitale Crittografia (3): Esempio di crittografia a chiave privata: CIFRARI DI SOSTITUZIONE. -Nel cifrario di sostituzione di CESARE si sostituisce una lettera con quella dell’alfabeto traslata di k lettere. -Un miglioramento successivo al suddetto metodo consiste nello stabilire una corrispondenza arbitraria fra simboli del testo chiaro ed i simboli del testo cifrato; ad esempio: testo chiaro testo cifrato a b c d q w e r Secondo questo cifrario a chiave privata dada rqrq La chiave privata in questo caso è la tabella testo chiaro, testo cifrato.

Firma digitale Crittografia (4): • DES (Data Encryption Standard); è stato introdotto negli Stati Uniti dai crittoanalisti governativi nella metà degli anni 70. Il DES é un sistema crittografico che sfrutta chiavi di lunghezza pari a 64 -bit [8 caratteri ASCII]. Per aumentare le chiavi è stato introdotto il TDES. • IDEA (International Data Encryption Algorithm) é quello più utilizzato, semplicemente perché é stato il primo ad essere introdotto e a subire il numero più elevato di attacchi. Esso venne proposto da due scienziati svizzeri dello Swiss Federal Institute of Technology of Zurich in collaborazione con la Ascom Communications inc. : il Dr. X. Lai e il Prof. J. Massey. Il suo meccanismo é molto diverso dal DES e sfrutta chiavi di soli 128 -bit. Attualmente nessun attacco é stato in grado scalfirne la sicurezza, tanto che la Ascom sponsorizza una gara con un grosso premio che verrà assegnato alla prima persona in grado di decifrare un testo cifrato con IDEA.

Firma digitale Crittografia (5): Difetti: -Fiducia negli altri. L'interlocutore potrebbe, per incuria o dolo, svelare a terzi la chiave segreta. -Trasmettere al destinatario la chiave segreta evitando che cada in mano ad altri. Ad esempio, spedire la chiave per posta, come si fa per il servizio Bancomat, comporta evidentemente dei rischi, che sono tuttavia in questo caso considerati accettabili in quanto il destinatario è ben noto al mittente, essendo cliente della banca. II rischio diventa però molto maggiore quando gli interlocutori non si conoscono fra loro, come avviene di regola usando Internet per effettuare transazioni telematiche. Pregi: -Velocità

Firma digitale Crittografia (6): La crittografia asimmetrica • • • Il concetto di crittografia asimmetrica è stato introdotto nel 1976 da Whitfield Diffie e Martin Hellman, che pensarono di sfruttare una coppia di chiavi, l’una detta appunto public-key e l’altra secret-key o privacy-key. Il metodo si basa su due concetti fondamentali: 1. un messaggio codificato con una delle 2 chiavi può essere decodificato solo con l’altra; 2. non è matematicamente possibile ricavare una chiave dall’altra. Ogni utente può quindi diffondere la propria chiave pubblica e mantenere segreta la chiave privata. Quando una persona A vuole mandare un messaggio ad una persona B, deve per prima cosa recuperare la chiave pubblica di Kb, poi cifrare con Kb il messaggio e, infine, deve mandare a B il messaggio cifrato. Poiché B conosce la propria chiave segreta è il solo che può decifrare il messaggio mandato da A.

Firma digitale Crittografia (7): Messaggio cifrato = Epk(M) M = Dsk (Messaggio cifrato). Mittente Algoritmo di crittazione Destinatari o Testo cifrato Chiave pubblica o di crittazion e Chiave segreta o di decrittazion e Chiavi differenti Testo chiaro Algoritmo di decrittazione

Firma digitale Crittografia (8): RSA: Definiamo il modulo n modulo m = resto di (n/m) 5 modulo 3 = resto di (5/3) = 2 Calcolo della coppia di chiavi · Trovo due numeri primi molto grandi P e Q tali che il prodotto o modulo N=PQ; · Scelgo E minore di N tale che sia primo con (P-1)(Q-1), il che significa non avere fattori primi in comune. E dev’essere dispari, mentre (P-1)(Q-1) non può essere primo perché è pari; · Calcolo D, l’inverso di E tale che DE=1 modulo (P-1)(Q-1); · La chiave pubblica è composta da N e E, mentre la chiave privata da N e D.

Firma digitale Crittografia (9): Operazione di cifratura · Il testo cifrato si ottiene con la seguente operazione: C=(T^E) modulo PQ dove T è il plaintext e C è il chipertext. Operazione di decifratura · Il testo decifrato R si ottiene nel seguente modo: R=(C^D) modulo PQ dove C indica il chipertext. Questa formula è giustificata dal fatto che DE=1 modulo (P-1)(Q-1), infatti: C^D=(T^E)^D=T^DE=T^(1 modulo (P-1)(Q-1))=T.

Firma digitale Crittografia (10): Esempio Mostriamo di seguito un esempio: - Prendiamo Q=11 e P=3, allora N=P*Q=33; - Prendo E=3 da cui ricavo D=7, infatti: DE=1 modulo (P-1)(Q-1); -(N, E) = Chiave pubblica -(N, D) = Chiave privata - Cifratura C=(T^E) modulo PQ - Decifratura R=(C^D) modulo PQ Plaintext Ciphertext Plaintext 0 1 2 3 4 5 6 7 8 0 1 8 27 31 26 18 13 17 0 1 2 3 4 5 6 7 8 (Esempio di cifratura 4^3 mod 33 =64 mod 33 = 31) (Esempio di decifratura 13^7 mod 33 =62748517 mod 33=7)

Firma digitale Crittografia (11): Pregi: -un messaggio codificato con una chiave della coppia può essere decodificato solo con l'altra chiave della stessa coppia; -non è materialmente possibile, data una chiave della coppia, ricavare l'altra. -Ogni utente tiene per sé una chiave della propria coppia, denominata chiave segreta, e diffonde il più possibile l'altra, denominata chiave pubblica. Difetti: -Lentezza di elaborazione

Firma digitale (1): Dalla crittografia asimmetrica si ha che Dpk(Esk(h))=h Supponiamo di voler firmare un messaggio h con un generico algoritmo di crittografia asimmetrico, dove con Esk indichiamo la funzione per crittare e con Dpk quella per decrittare, dobbiamo procedere come segue: Il mittente firma il messaggio con la propria chiave segreta sk come segue: f=Esk(h) Poi manda la firma f e il messaggio h al destinatario; Il destinatario, ricevuto il messaggio h e ricavata la chiave pubblica del mittente, verifica la firma f sul messaggio controllando la validità della seguente equazione: Dpk(f)=h

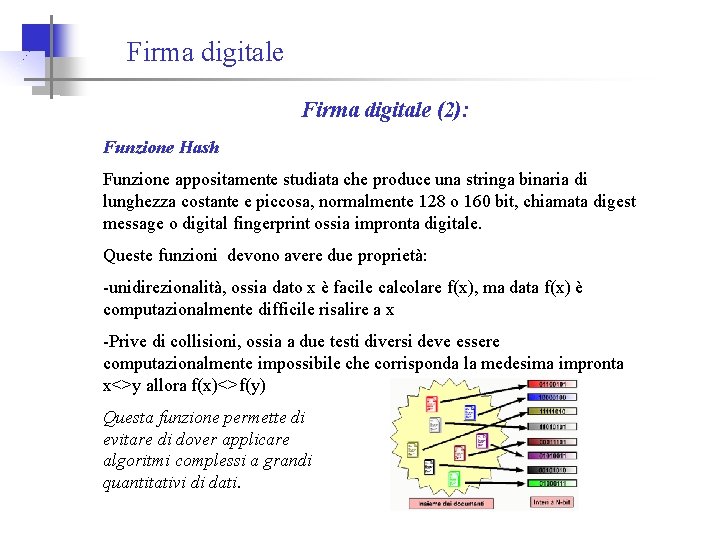

Firma digitale (2): Funzione Hash Funzione appositamente studiata che produce una stringa binaria di lunghezza costante e piccosa, normalmente 128 o 160 bit, chiamata digest message o digital fingerprint ossia impronta digitale. Queste funzioni devono avere due proprietà: -unidirezionalità, ossia dato x è facile calcolare f(x), ma data f(x) è computazionalmente difficile risalire a x -Prive di collisioni, ossia a due testi diversi deve essere computazionalmente impossibile che corrisponda la medesima impronta x<>y allora f(x)<>f(y) Questa funzione permette di evitare di dover applicare algoritmi complessi a grandi quantitativi di dati.

Firma digitale (3):

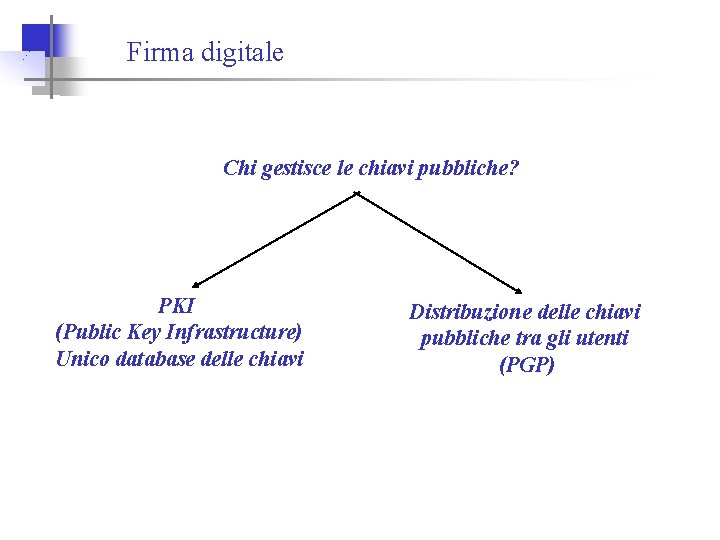

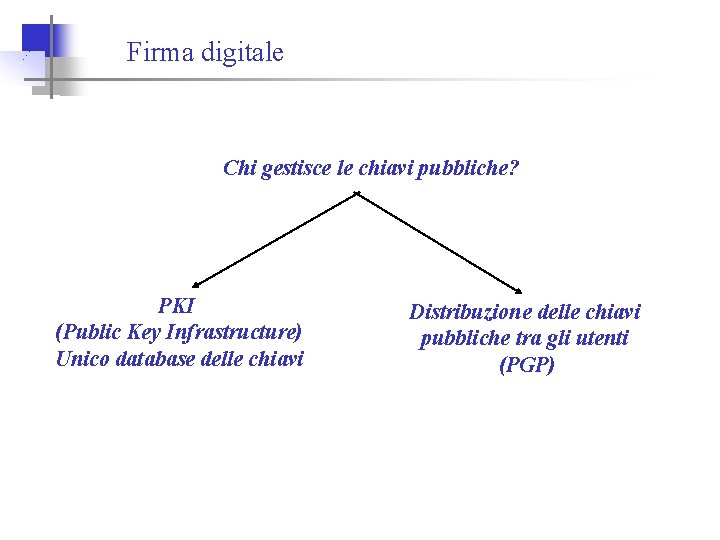

Firma digitale Chi gestisce le chiavi pubbliche? PKI (Public Key Infrastructure) Unico database delle chiavi Distribuzione delle chiavi pubbliche tra gli utenti (PGP)

Firma digitale Infrastrutture a chiave pubblica (1): Nella firma digitale come nella crittografia a chiave pubblica il problema principale è la distribuzione delle chiavi pubblica. Questo problema viene risolto tramite i certificati elettronici che garantiscono l’autenticità e l’integrità delle chiavi pubbliche. L’utilizzo dei certificati presuppone l’esistenza di un Autorità di Certificazione (CA) che li emetta e li gestisca. Un certificato contiene i seguenti dati: -informazioni che identificano univocamente il possessore di una chiave pubblica; -Il valore della chiave pubblica; -Il periodo di validità temporale del certificato; -La firma digitale dell’autorità di certificazione con cui si assicura autenticità della chiave ed integrità delle informazioni contenute nel certificato. Le caratteristiche stesse del certificato permettono di distribuire i certificati a chiave pubblica anche mediante canali non sicuri.

Firma digitale Infrastrutture a chiave pubblica (2): Componenti fondamentali di una PKI Autorità di Registrazione (RA): - identifica l’utente. Questo compito può essere effettuato anche dall’autorità di Certificazione. Autorità di Certificazione (CA): -crea i certificati elettronici per gli utenti; -gestisce il ciclo di vita dei certificati (generazione, aggiornamento, sostituzione, revoca; -stabilisce relazioni di fiducia con altre CA. Sistema di Directory: -contiene i certificati a chiave pubblica, reperibili dagli utenti qualora sia necessario, e le liste dei certificati revocati; Utenti finali: - dotati di software in grado di interagire con la PKI

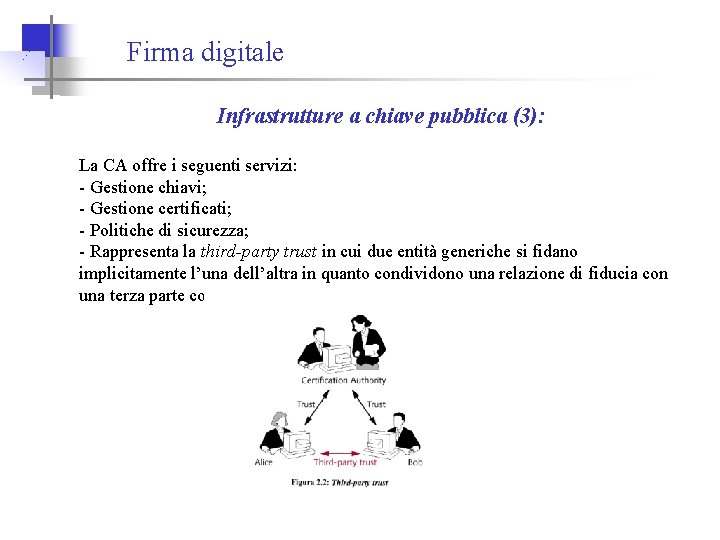

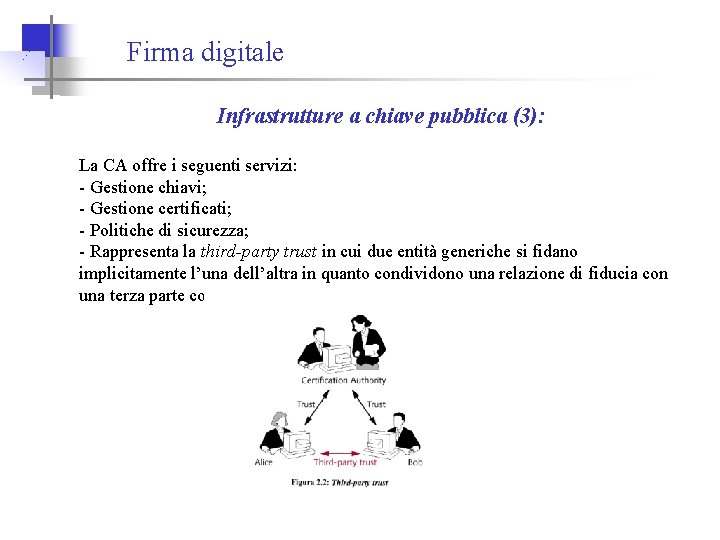

Firma digitale Infrastrutture a chiave pubblica (3): La CA offre i seguenti servizi: - Gestione chiavi; - Gestione certificati; - Politiche di sicurezza; - Rappresenta la third-party trust in cui due entità generiche si fidano implicitamente l’una dell’altra in quanto condividono una relazione di fiducia con una terza parte comune

Firma digitale Infrastrutture a chiave pubblica (4): -I certificati scadono. -I certificati possono essere revocati dalla CA nelle seguenti situazioni: -Compromissione rilevata o semplicemente sospettata della chiave privata corrispondente alla chiave pubblica contenuta nel certificato; -Cambiamenti di una qualsiasi delle informazioni contenute nel certificato elettronico o delle condizioni iniziali di registrazione; Il certificato revocato viene inserito nel CRL che viene reso accessibile a tutti. Prima di cifrare un messaggio o verificare una firma bisogna controllare la CRL

Firma digitale Infrastrutture a chiave pubblica (5): -Le chiavi vengono generate e mantenute anche dalla CA oltre che dall’utente. -La CA ha il compito di mantenere un backup delle chiavi onde risolvere problemi di perdita delle chiavi, quindi impossibilita di decifrare i messaggi cifrati e di verificare i messaggi firmati. -Le chiavi servono anche per verificare documenti digitalmente firmati da loro membri anche oltre la validità temporale di tali chiavi.

Firma digitale Distribuzione delle chiavi pubbliche tra utenti (PGP): -Gli utenti devono recuperare le chiavi. -Ogni utente gestisce ha un suo database delle chiavi pubbliche dei suoi interlocutori (la lista non è molto grande) -Se Alice vuole far verificare a Bob la propria firma su un documento deve inviare a Bob anche la propria chiave pubblica. -Lo stesso discorso vale per la crittografia. -Non esistono meccanismi di revoca. -Identità non sicura.

Firma digitale PGP vs PKI Il PGP non può essere utilizzato per firmare documenti legali, è economico. PKI può essere utilizzato per firmare documenti legali, non economico.

Firma digitale Resistenza dei crittosistemi e crittoanalisi (1) • La sicurezza dei sistemi di crittografia è strettamente connessa alla loro resistenza nei confronti di tutti gli attuali tentativi di rottura condotti ai loro danni. In teoria, ogni metodo crittografico che si basa sull’utilizzo di una chiave può essere rotto provando tutte le possibili chiavi in sequenza. Tale tipo di attacco è detto della forza bruta e richiede un tempo di computazione esponenzialmente crescente con la lunghezza della chiave. Ad esempio, una chiave di 32 bit necessita di 2^32 operazioni al massimo prima di trovare la chiave giusta. Più aumenta la lunghezza della chiave è maggiore è la resistenza del sistema. • La crittoanalisi è l’arte di rivelare le comunicazioni crittate senza conoscere la chiave

Firma digitale Resistenza dei crittosistemi e crittoanalisi (2) Gli attacchi possono essere classificati anche come passivi o attivi. • Passivi: Un attacco passivo si ha quando qualcuno ascolta una parte o l’intera comunicazione. In pratica non apporta alcuna modifica ai messaggi trasmessi; • Attivi: Si ha invece un attacco attivo quando l’intruso altera il protocollo a proprio vantaggio introducendo nuovi messaggi, cancellandone altri, facendo delle sostituzioni, distruggendo canali di comunicazione, alterando informazioni memorizzate in un computer. In generale quando occorrono attacchi attivi, si parla di un nemico del tipo man in the middle (uomo nel mezzo).

Referto pallavolo libero

Referto pallavolo libero Rinnovo smart card camera di commercio

Rinnovo smart card camera di commercio Firma digitale palermo

Firma digitale palermo Manpower online

Manpower online Luciano margara

Luciano margara Firma digitale telecom italia

Firma digitale telecom italia Insinuazione passivo firma digitale

Insinuazione passivo firma digitale Firma digitale portalettere

Firma digitale portalettere Registro elettronico castenedolo

Registro elettronico castenedolo Registro elettronico umberto nobile ciampino

Registro elettronico umberto nobile ciampino Ic vallelonga registro elettronico

Ic vallelonga registro elettronico Giacomo antonietti

Giacomo antonietti Registro elettronico bova marina condofuri

Registro elettronico bova marina condofuri Braccialetto elettronico fastweb

Braccialetto elettronico fastweb Baggi registro elettronico

Baggi registro elettronico Registro elettronico alberto marvelli

Registro elettronico alberto marvelli Conta cellule

Conta cellule Ic gamerra registro elettronico

Ic gamerra registro elettronico Registro elettronico jacopone da todi

Registro elettronico jacopone da todi Giovanni falcone grottaferrata

Giovanni falcone grottaferrata Marvelli rimini registro elettronico

Marvelli rimini registro elettronico Elaboratore elettronico

Elaboratore elettronico Assetto elettronico chimica

Assetto elettronico chimica Registro elettronico einaudi lodi

Registro elettronico einaudi lodi Ginocchio elettronico

Ginocchio elettronico Registro elettronico spezzano della sila

Registro elettronico spezzano della sila Maffeo pantaleoni registro elettronico

Maffeo pantaleoni registro elettronico Adele zara circolari

Adele zara circolari Microcontrollore e microprocessore

Microcontrollore e microprocessore