Techniques de codage et modulations 3 TCTCM Hugues

![De saines lectures [1] G. Battail, "Théorie de l'information. Application aux techniques de communication", De saines lectures [1] G. Battail, "Théorie de l'information. Application aux techniques de communication",](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-4.jpg)

![• Exemple : m=4, k 0=1, m 0=1, n 0=2 R=[1011] Dpt. Télécommunications, • Exemple : m=4, k 0=1, m 0=1, n 0=2 R=[1011] Dpt. Télécommunications,](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-67.jpg)

![• Vue de la théorie de l'information nm Messages : [M] mi Chiffrage • Vue de la théorie de l'information nm Messages : [M] mi Chiffrage](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-76.jpg)

- Slides: 105

Techniques de codage et modulations 3 TC-TCM Hugues BENOIT-CATTIN Jacques VERDIER Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 1

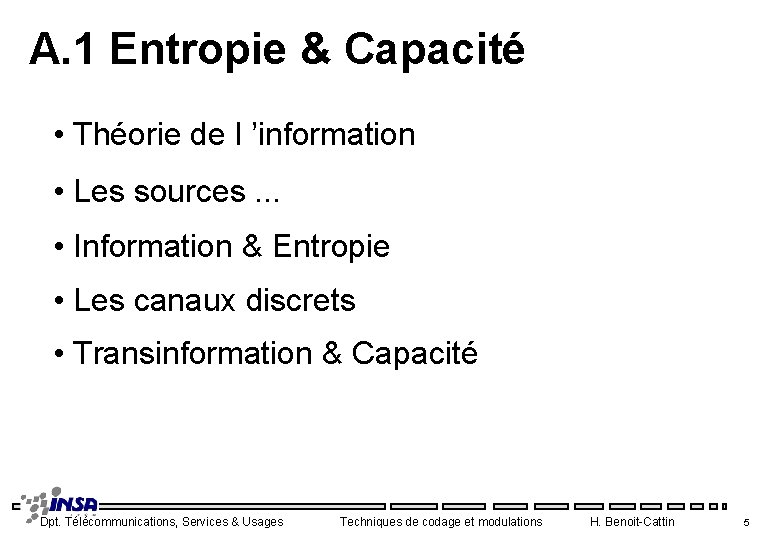

Introduction Source analogique Modulations échantillonnées Source numérique Codage de canal Modulations numériques Chiffrage Échantillonnage Quantification Codage Modulations analogiques Codage de source Théorie de l’information Canal de transmission 3 Th. Signaux (SIS, TSI) : décrit messages et perturbations … 3 Th. Information (TCM) : propose une quantitative de l ’information et étudie sa représentation, transmission 3 Modulation (TCM) : modifie les signaux pour les propager sur les canaux de transmission (PFO, 4 TC-COH) 3Électronique (AEN) : réalise les fonctions Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 2

Plan • A. Techniques de codage • 1. Entropie & Capacité . . ……. D 4 • 2. Codage de source ………………. D 22 • 3. Codage de canal …………………. D 40 • 4. Cryptographie …………………. D 72 • B. Modulations analogiques & numériques • 1. Modulations analogiques de signaux analogiques . . ……. • 2. Modulations échantillonnées …………D • 3. Transmission d ’un signal numérique sur fréquence porteuse …………. Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin D 105 D 3

![De saines lectures 1 G Battail Théorie de linformation Application aux techniques de communication De saines lectures [1] G. Battail, "Théorie de l'information. Application aux techniques de communication",](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-4.jpg)

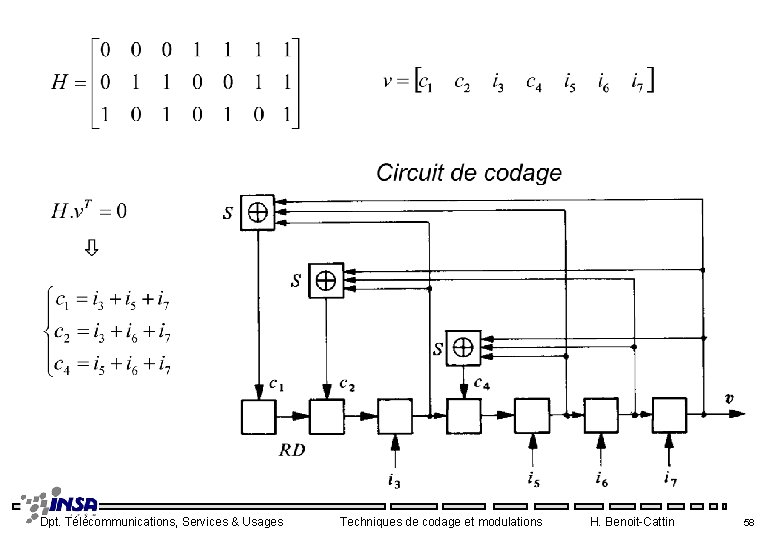

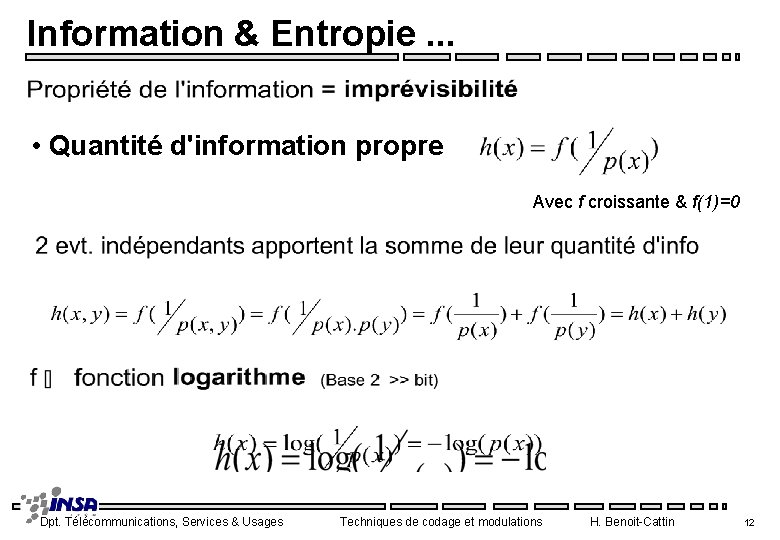

De saines lectures [1] G. Battail, "Théorie de l'information. Application aux techniques de communication", Ed : Masson, Paris, 1997, 397 p. [2] A. Spataru, "Fondements de la théorie de la transmission de l'information", Ed : Presse Polytechnique Romande, Lausanne, 1987, 625 p. [3] T. M. Cover, J. A. Thomas, "Information theory", Ed : Wiley Interscience, New York, 1991, 542 p. [4] G. Brassard, "Cryptologie contemporaine", Ed: Masson, 1993, 122 p. [5] P. Csillag, "Introduction aux codes correcteur", Ed: Ellipses, 1990, 96 p. [6] P. Lecoy, "Technologies des télécoms", Ed. : Hermes, 1995, 373 p [7] Ph. Fraisse et al, "Transmission de l'information", Ed. Ellipses, 1999, 191 p [8] http: //www. multimania. com/xcotton/electron/coursetdocs. htm Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 4

A. 1 Entropie & Capacité • Théorie de l ’information • Les sources. . . • Information & Entropie • Les canaux discrets • Transinformation & Capacité Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 5

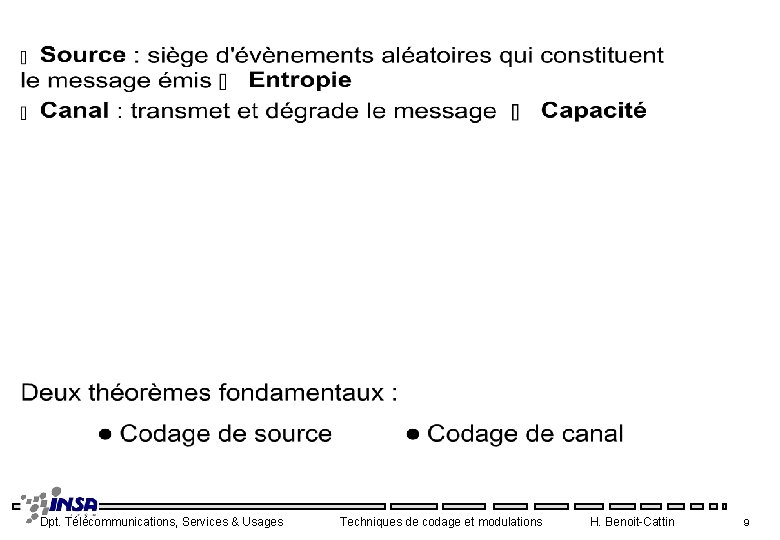

Théorie de l ’information Vue d’ensemble d’un système de communication indépendante des moyens techniques & physiques Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 6

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 7

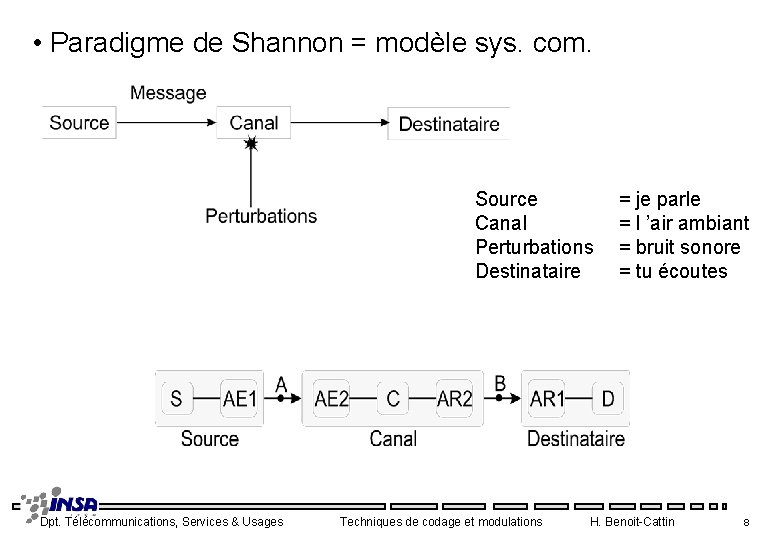

• Paradigme de Shannon = modèle sys. com. Source Canal Perturbations Destinataire Dpt. Télécommunications, Services & Usages Techniques de codage et modulations = je parle = l ’air ambiant = bruit sonore = tu écoutes H. Benoit-Cattin 8

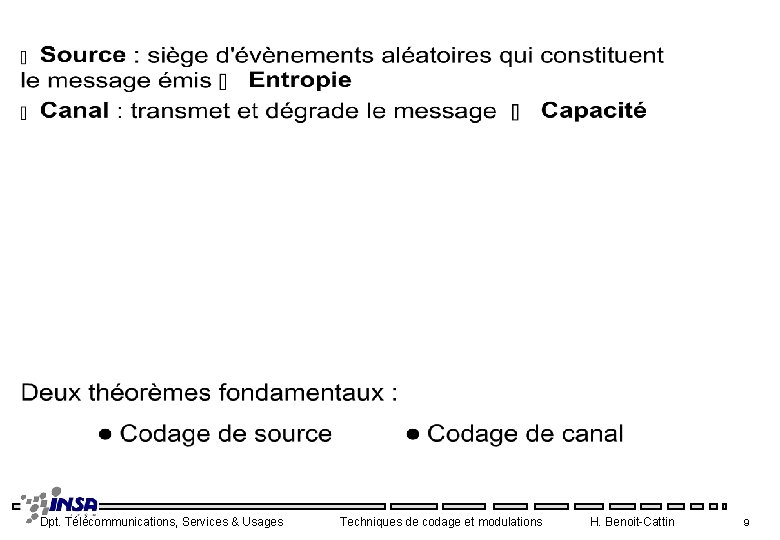

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 9

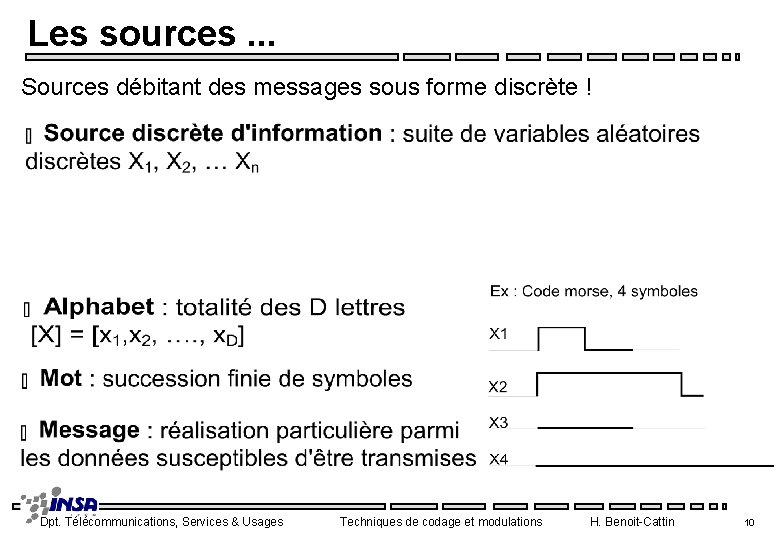

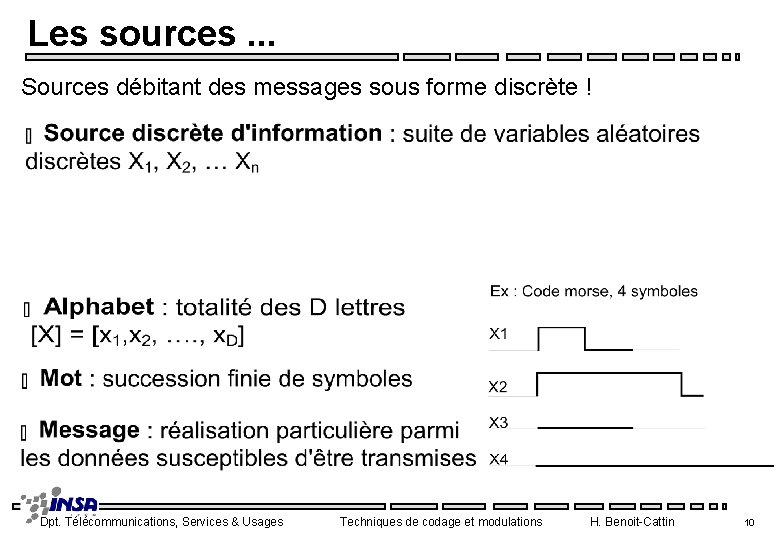

Les sources. . . Sources débitant des messages sous forme discrète ! Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 10

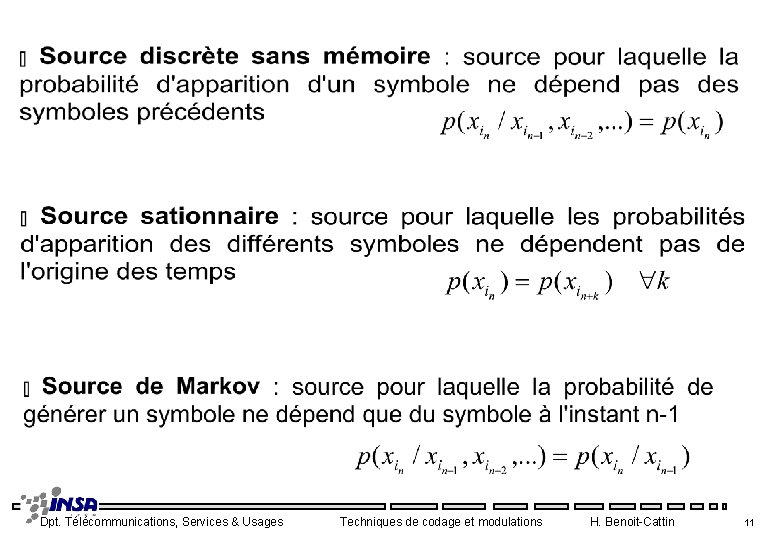

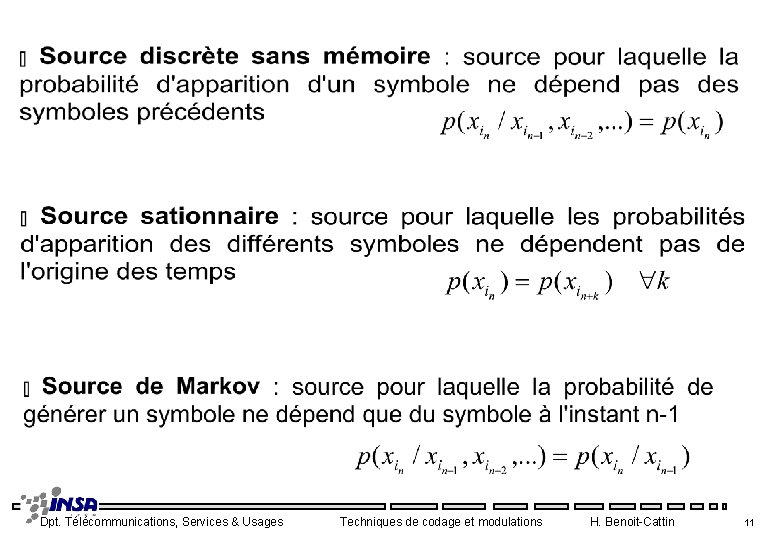

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 11

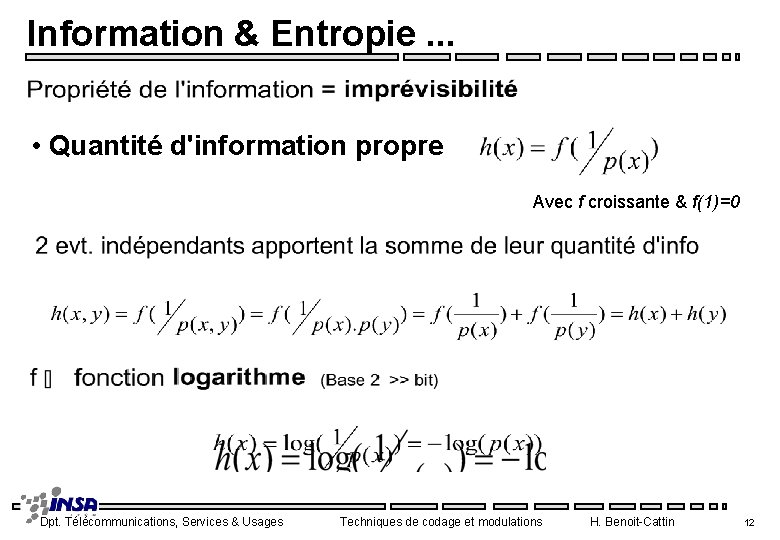

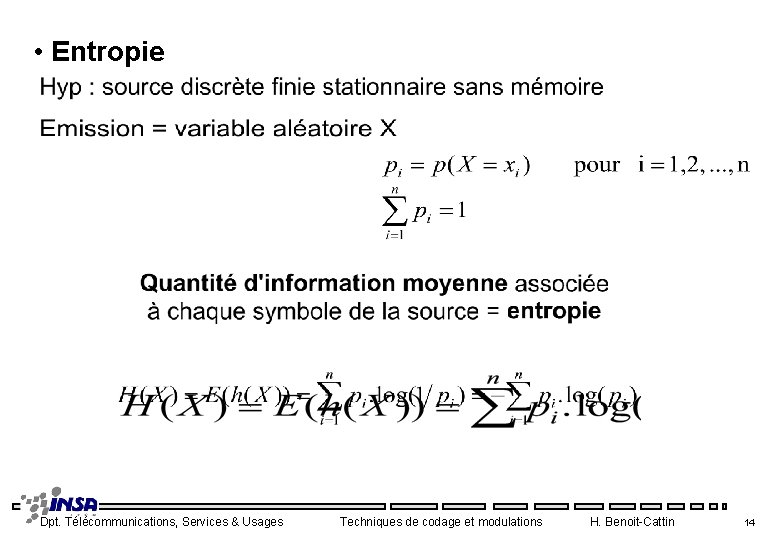

Information & Entropie. . . • Quantité d'information propre Avec f croissante & f(1)=0 Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 12

Règle de Bayes : si x et y indépendants Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 13

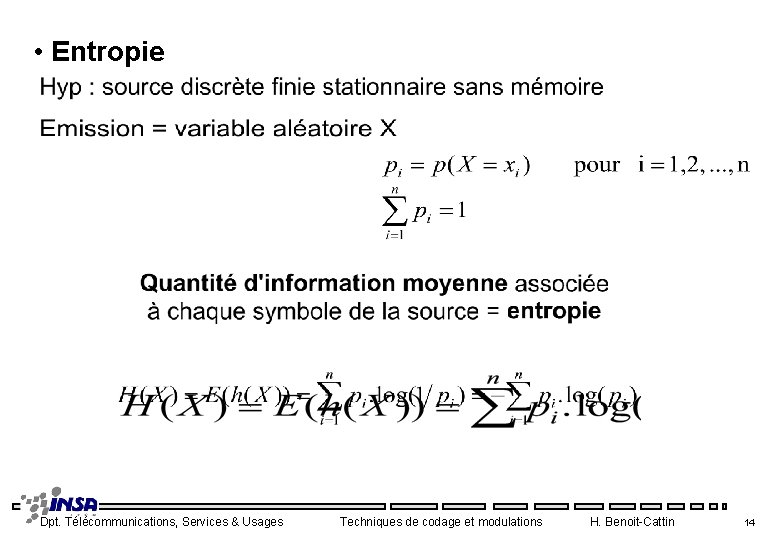

• Entropie Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 14

• Ex : Source binaire Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 15

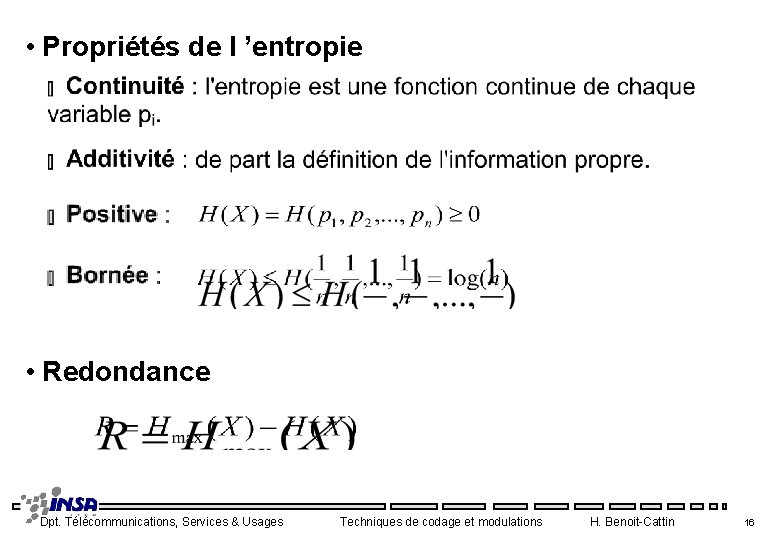

• Propriétés de l ’entropie • Redondance Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 16

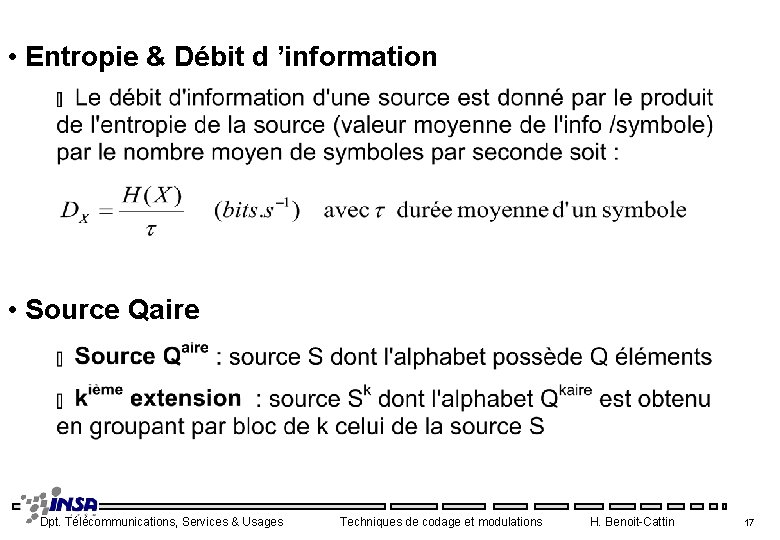

• Entropie & Débit d ’information • Source Qaire Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 17

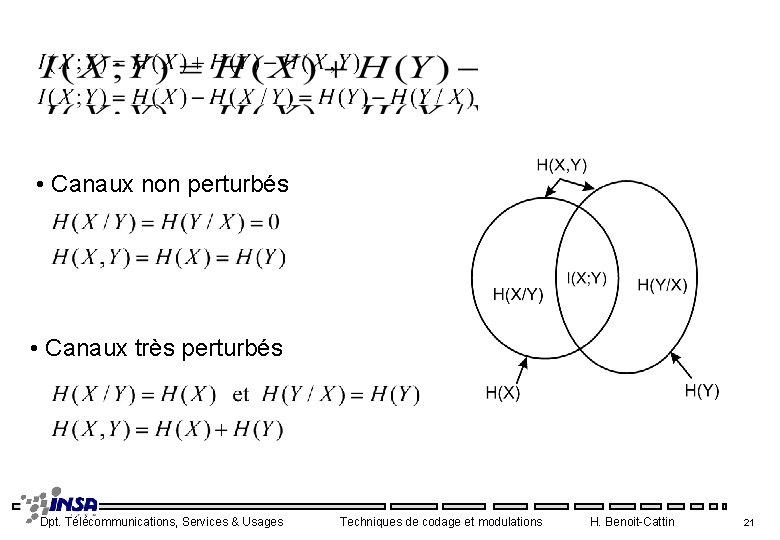

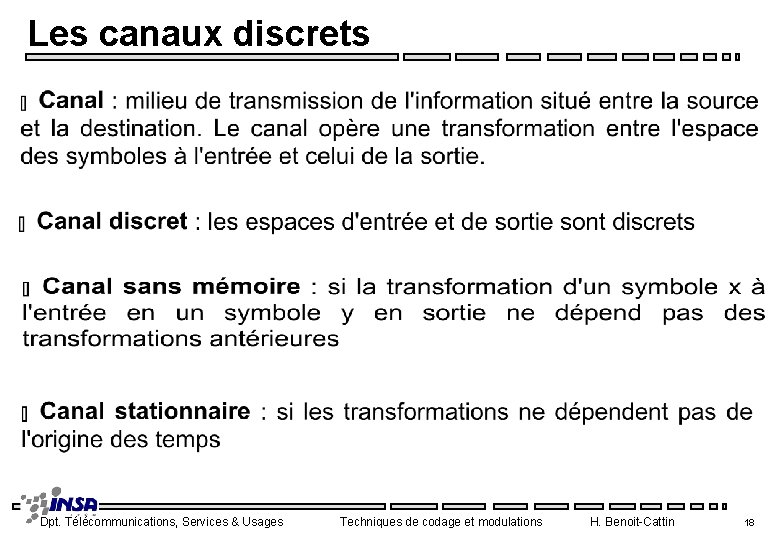

Les canaux discrets Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 18

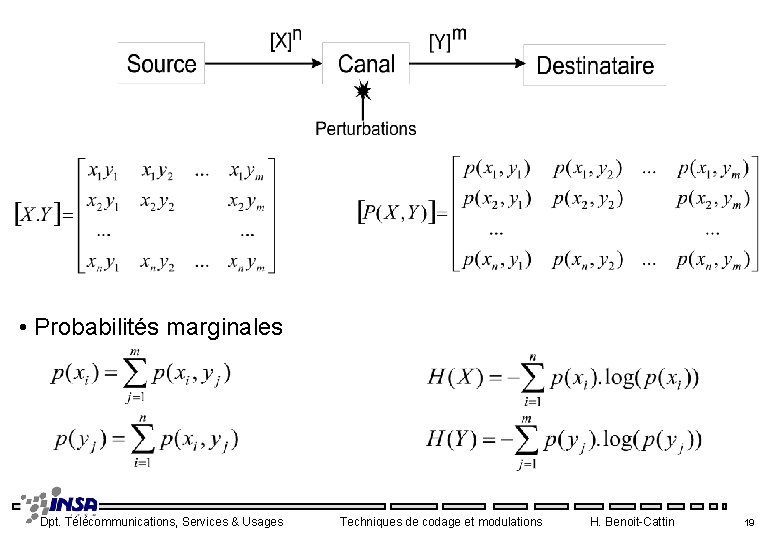

• Probabilités marginales Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 19

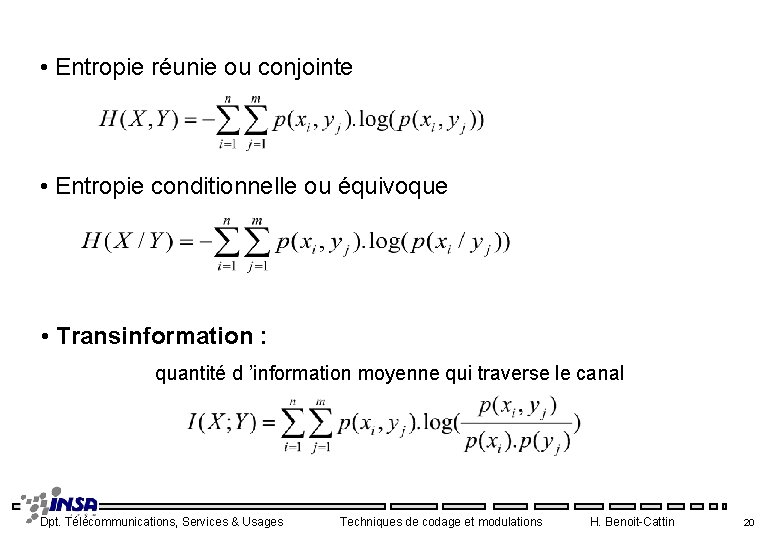

• Entropie réunie ou conjointe • Entropie conditionnelle ou équivoque • Transinformation : quantité d ’information moyenne qui traverse le canal Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 20

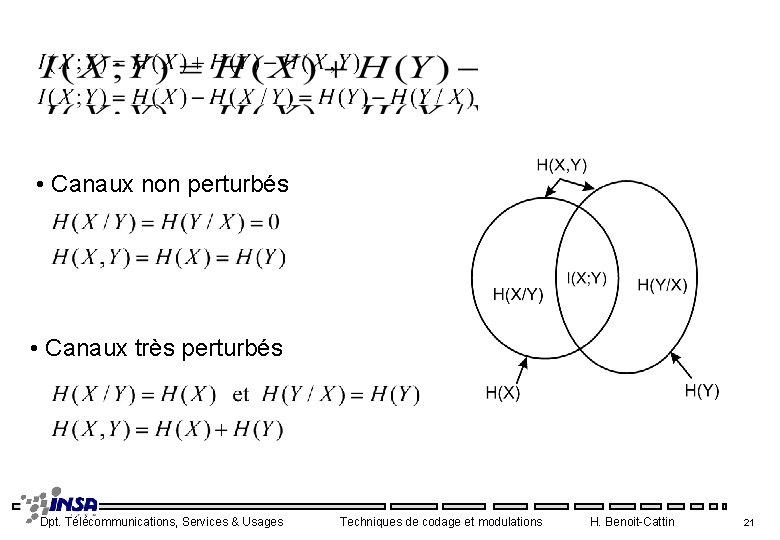

• Canaux non perturbés • Canaux très perturbés Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 21

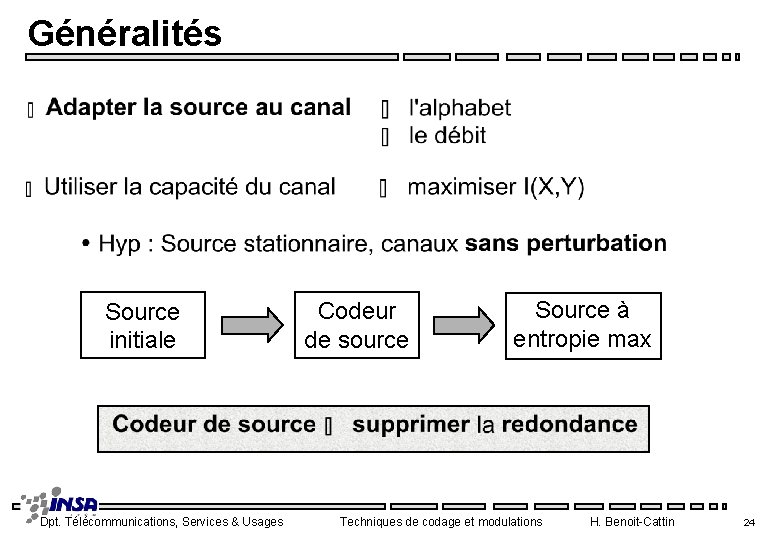

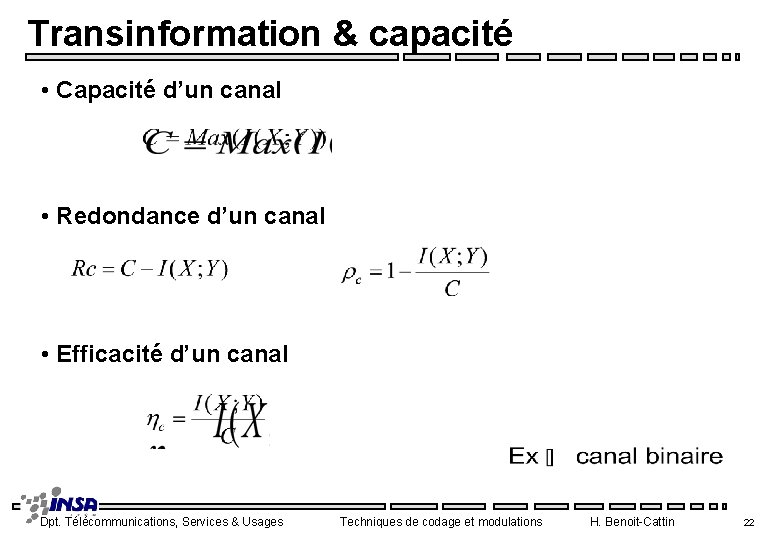

Transinformation & capacité • Capacité d’un canal • Redondance d’un canal • Efficacité d’un canal Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 22

A. 2 Codage de source • Généralités • Théorème du codage de source • Codage de Shannon-Fano • Codage binaire de Huffman • Codage Arithmétique • Codage par longueur de plage • Codage de type dictionnaire Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 23

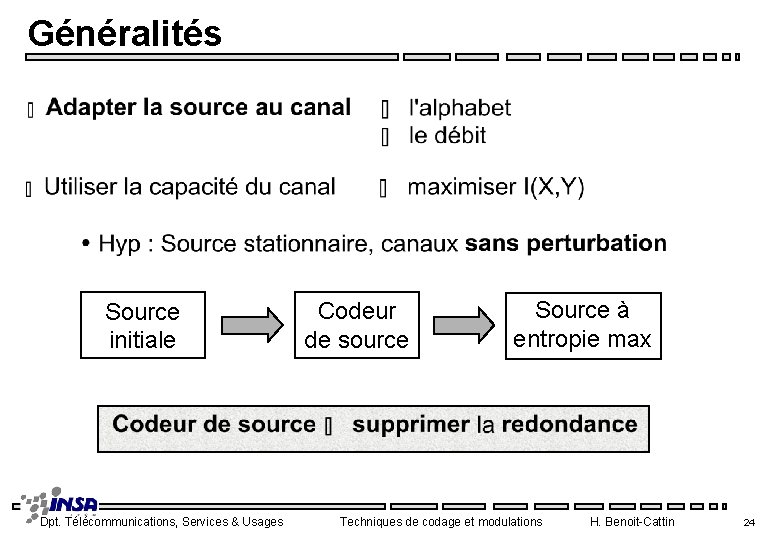

Généralités Source initiale Dpt. Télécommunications, Services & Usages Codeur de source Source à entropie max Techniques de codage et modulations H. Benoit-Cattin 24

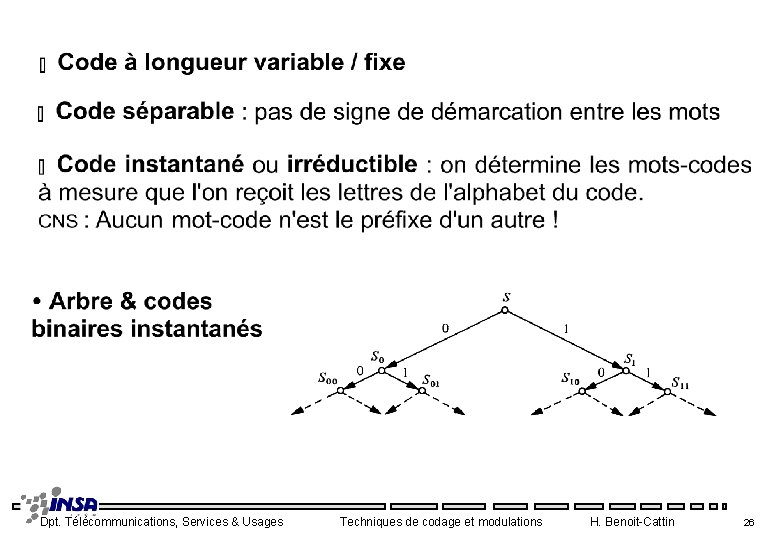

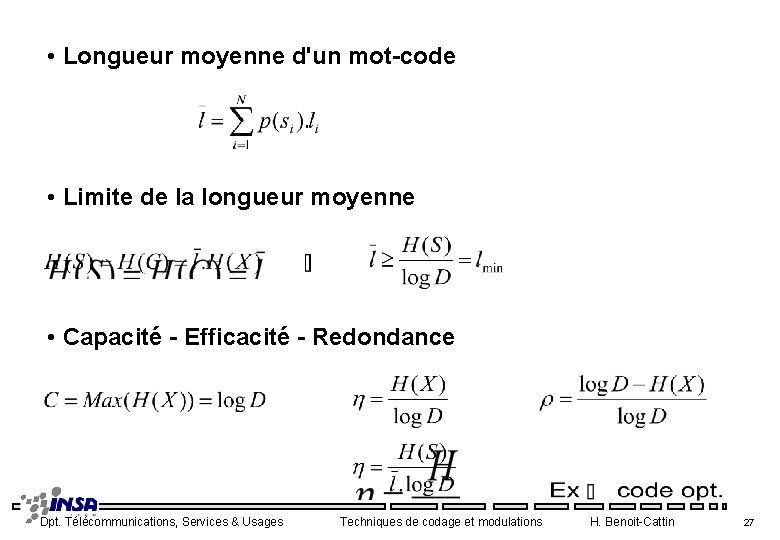

• Propriétés d'un codeur de source • Code et Mot-code • Exemple Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 25

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 26

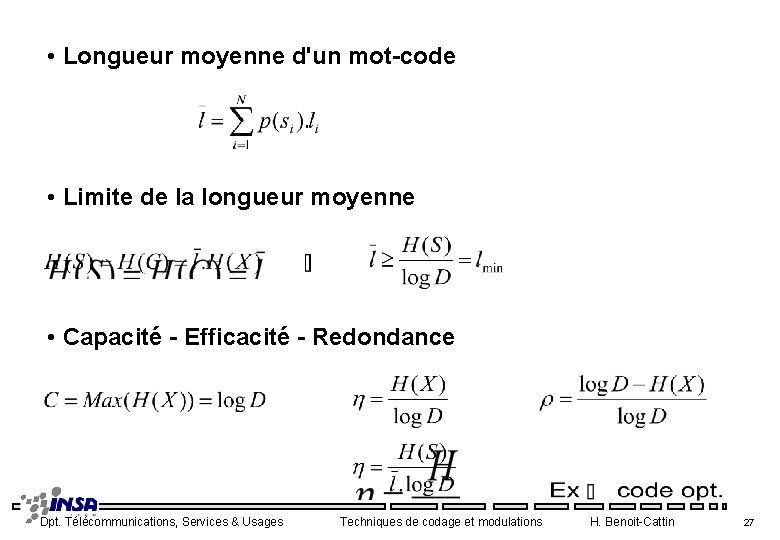

• Longueur moyenne d'un mot-code • Limite de la longueur moyenne • Capacité - Efficacité - Redondance Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 27

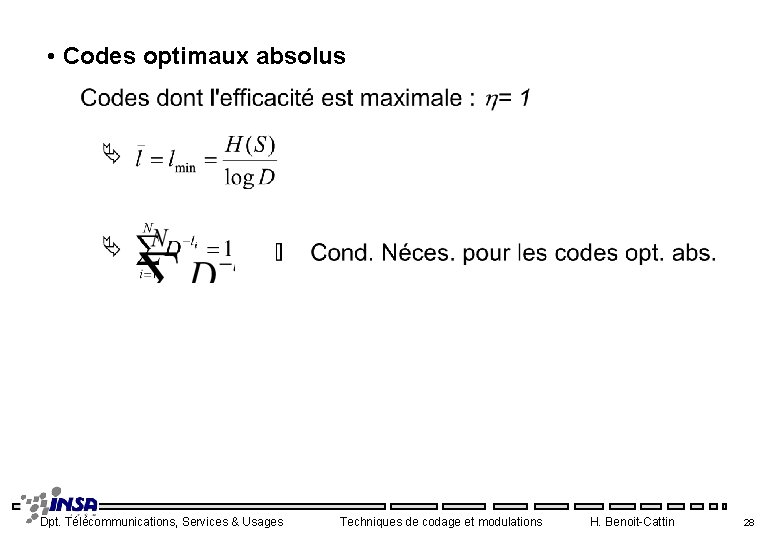

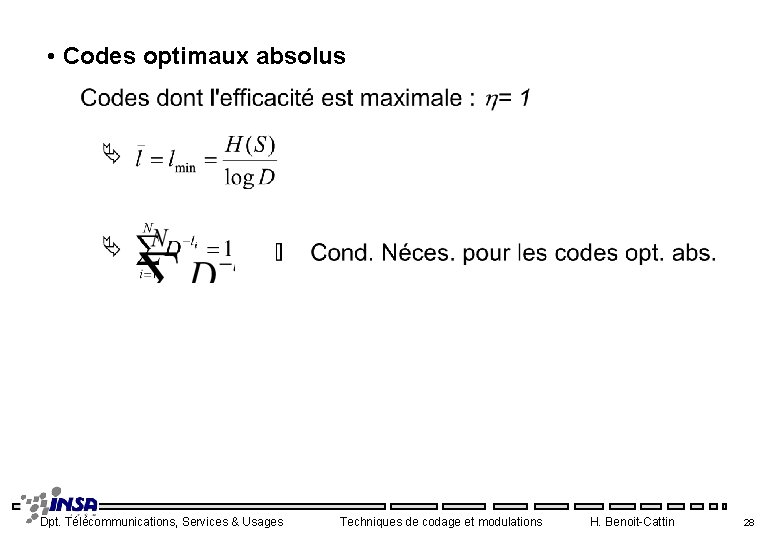

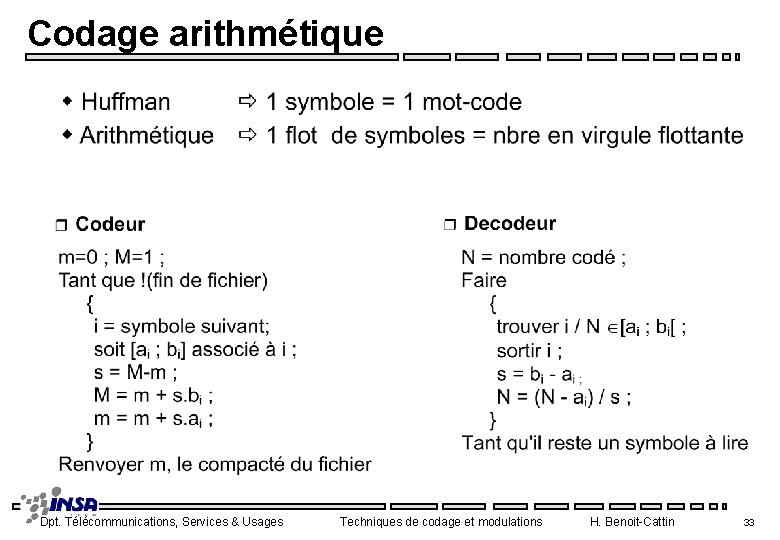

• Codes optimaux absolus Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 28

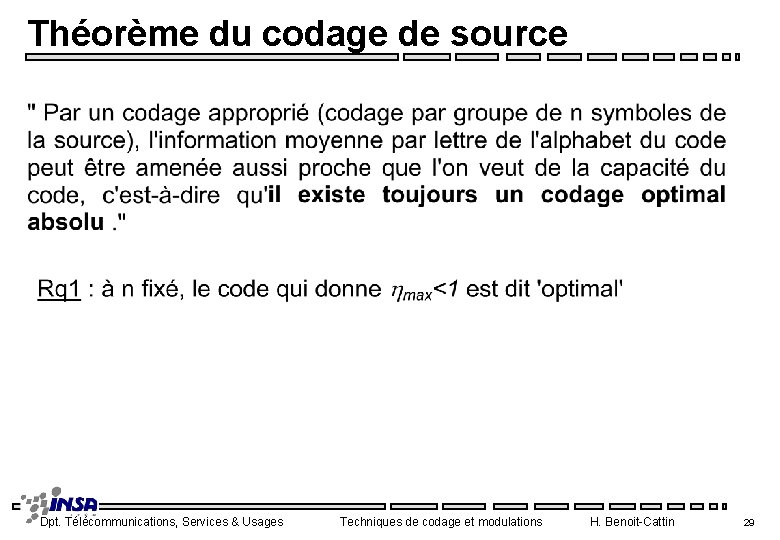

Théorème du codage de source Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 29

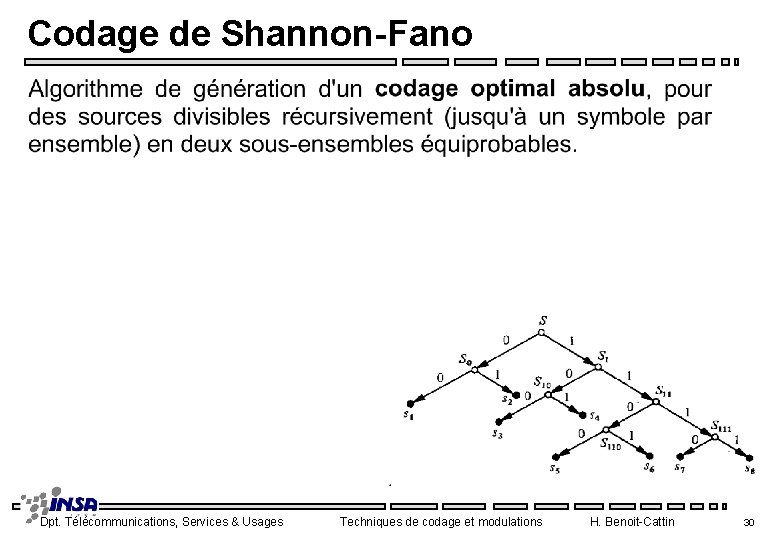

Codage de Shannon-Fano Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 30

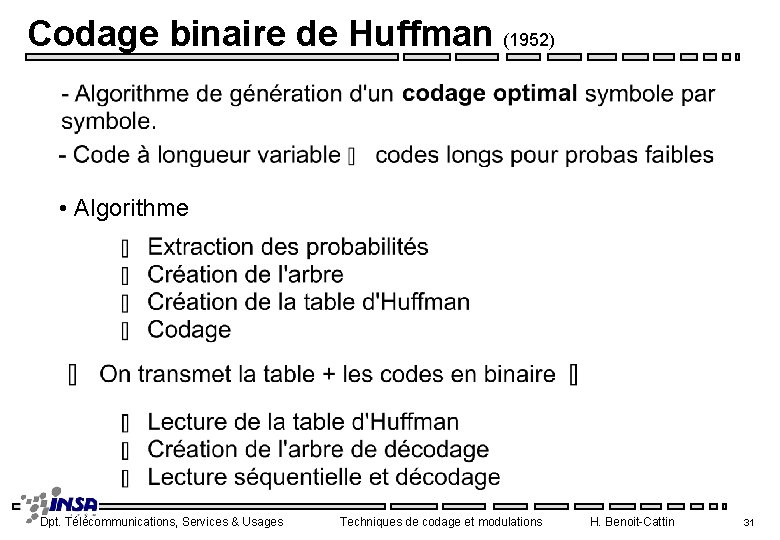

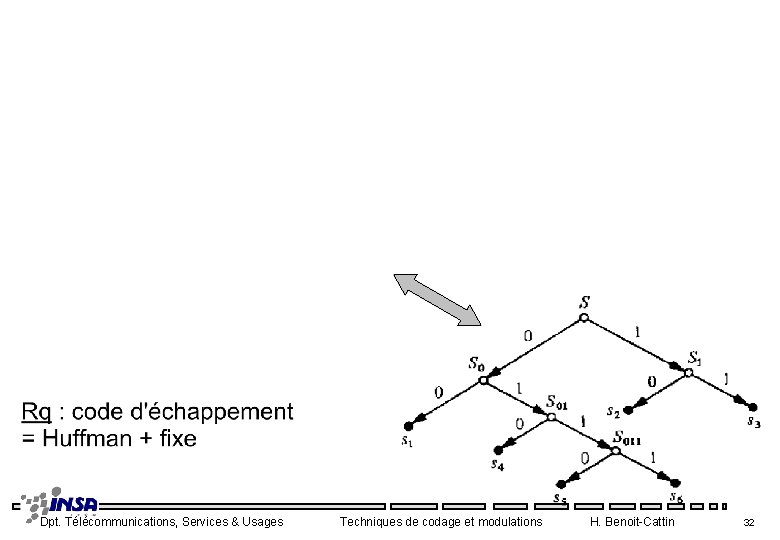

Codage binaire de Huffman (1952) • Algorithme Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 31

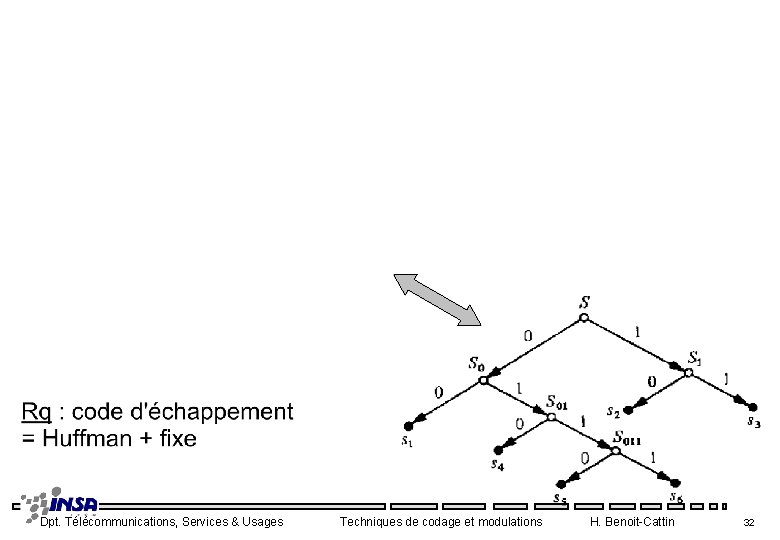

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 32

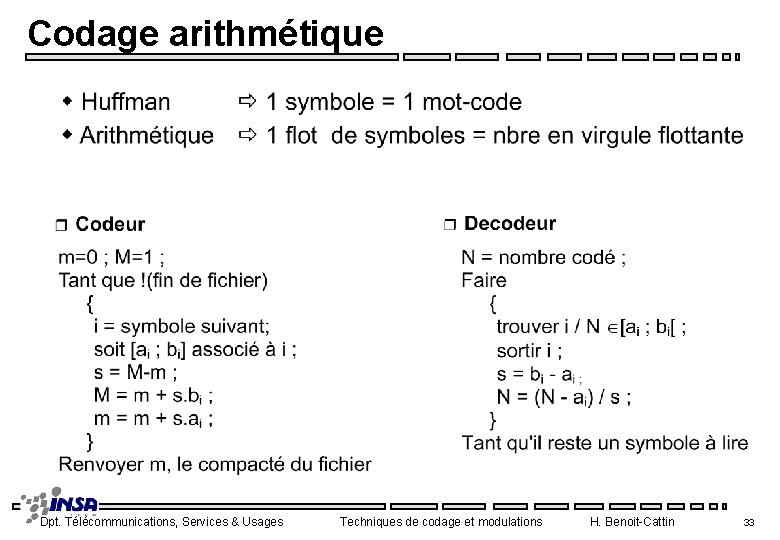

Codage arithmétique Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 33

• Exemple Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 34

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 35

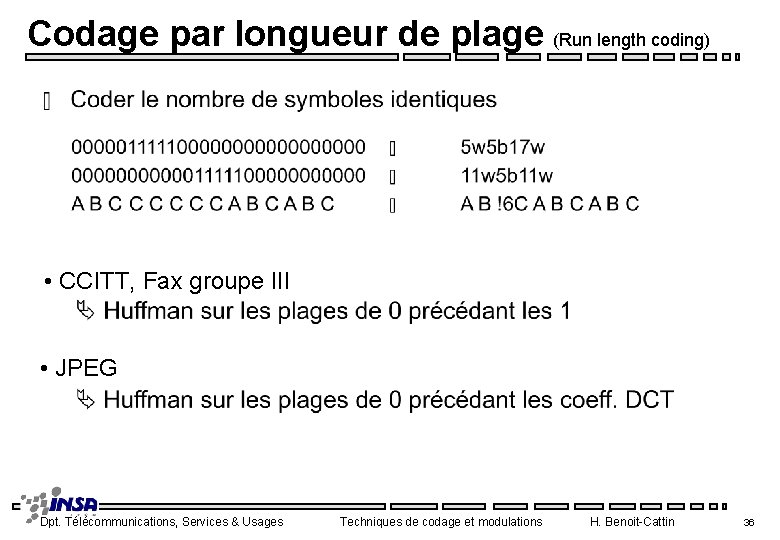

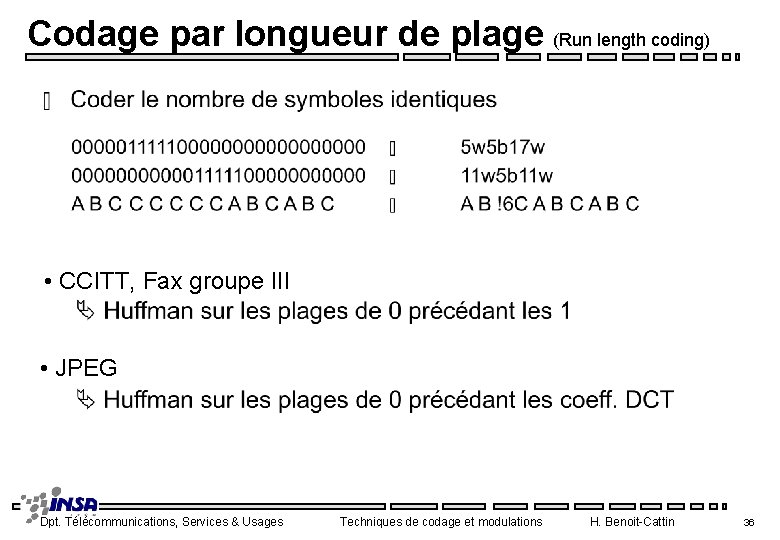

Codage par longueur de plage (Run length coding) • CCITT, Fax groupe III • JPEG Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 36

• Table d'Huffman FAX III Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 37

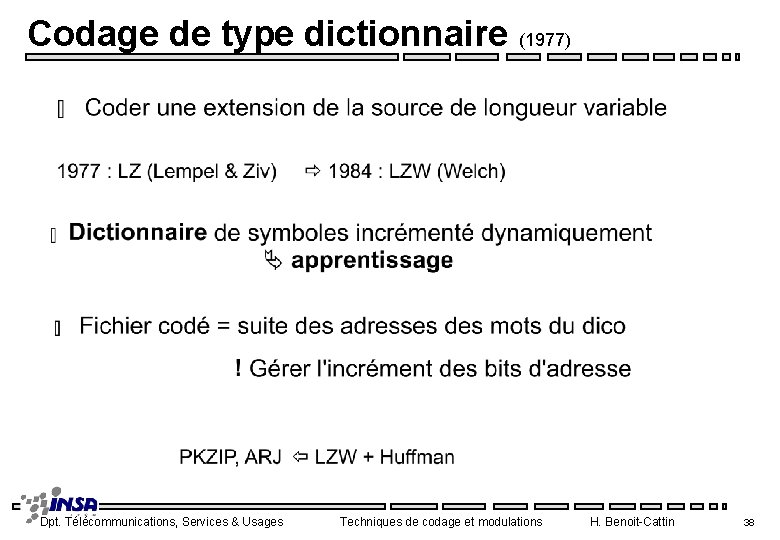

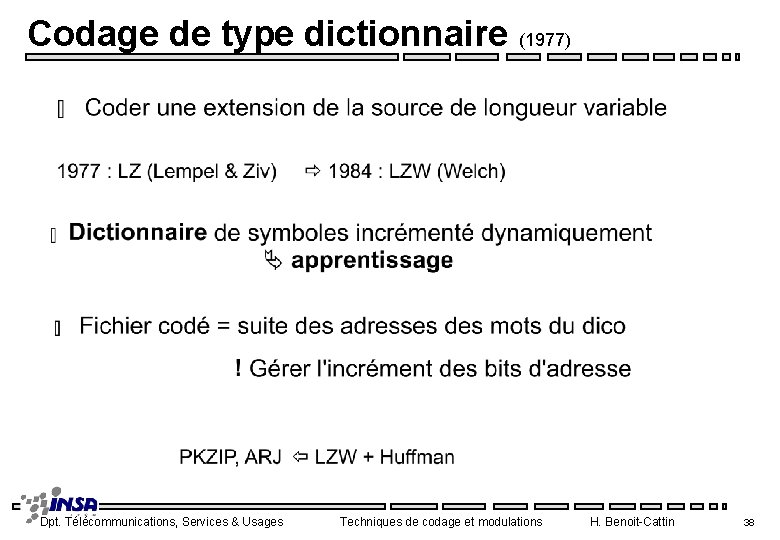

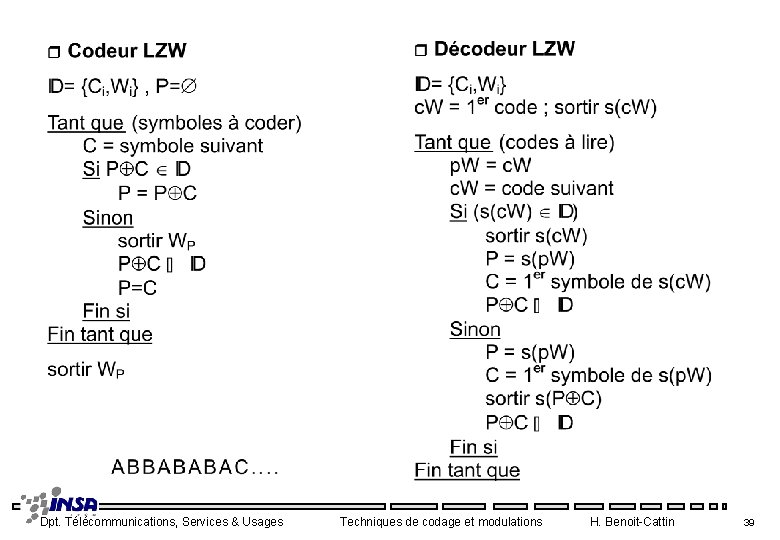

Codage de type dictionnaire (1977) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 38

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 39

Conclusion sur le codage de source Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 40

A. 3 Codage de canal • Généralités • Théorème du codage de canal • Codes linéaires • Codes cycliques • Codes convolutifs Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 41

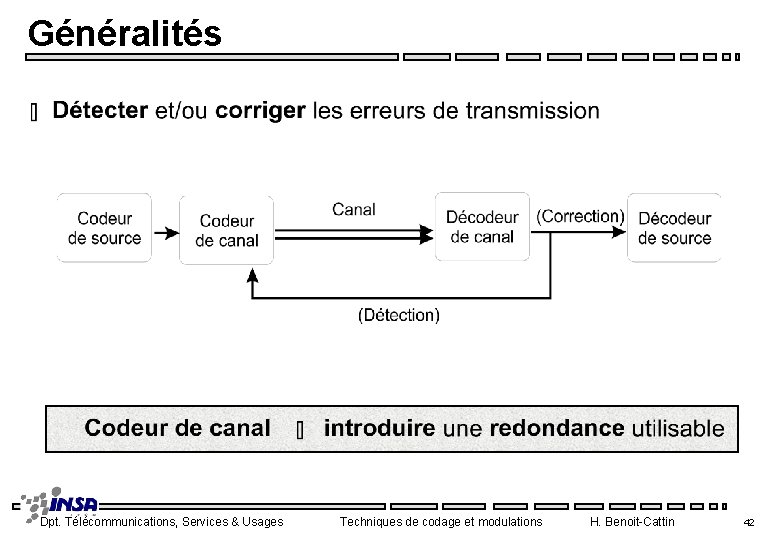

Généralités Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 42

• Détection et correction d'erreurs Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 43

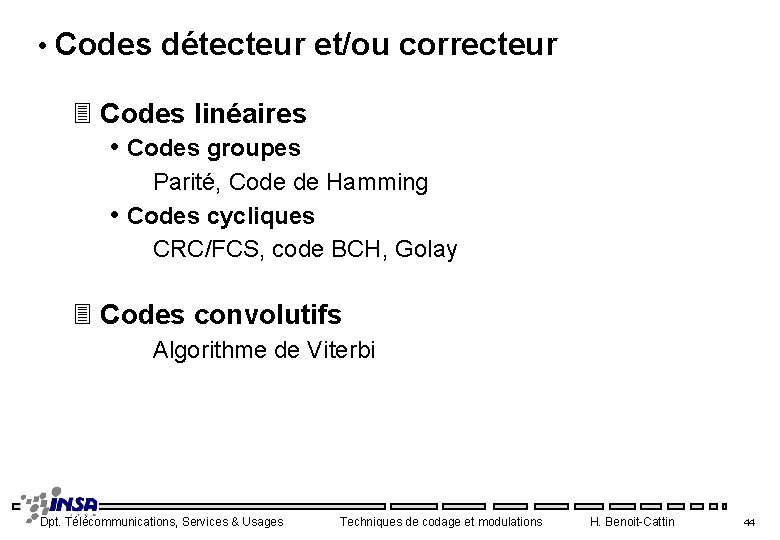

• Codes détecteur et/ou correcteur 3 Codes linéaires • Codes groupes Parité, Code de Hamming • Codes cycliques CRC/FCS, code BCH, Golay 3 Codes convolutifs Algorithme de Viterbi Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 44

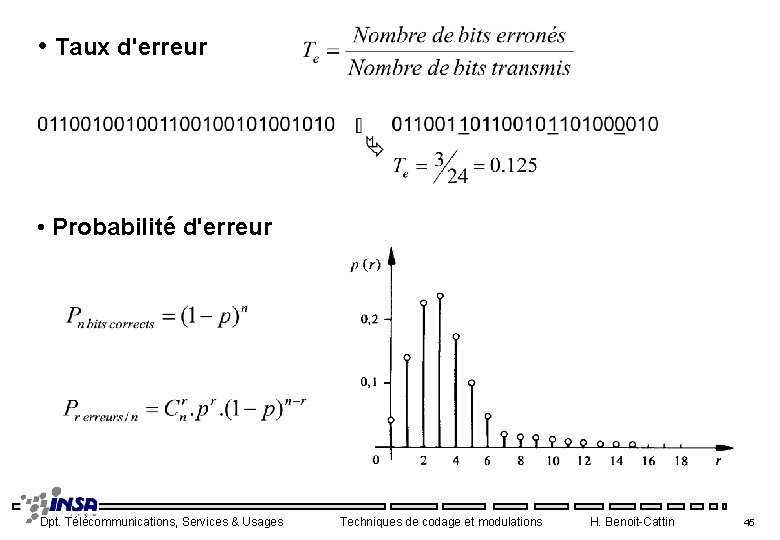

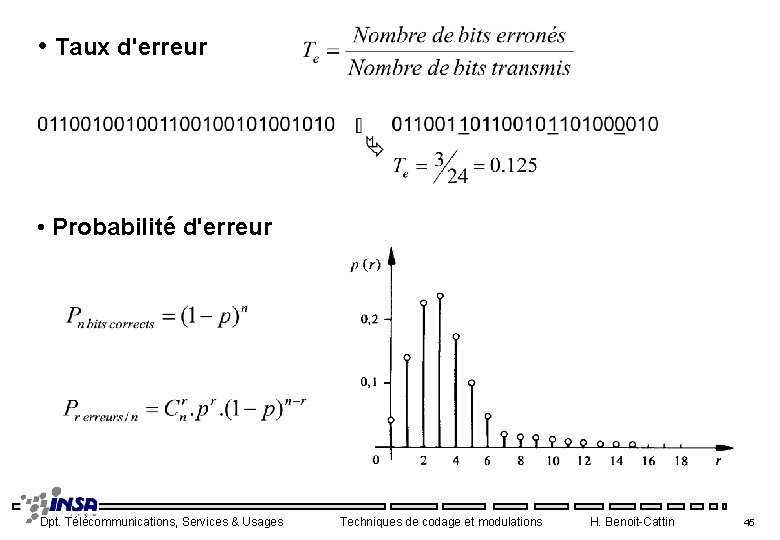

• Taux d'erreur • Probabilité d'erreur Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 45

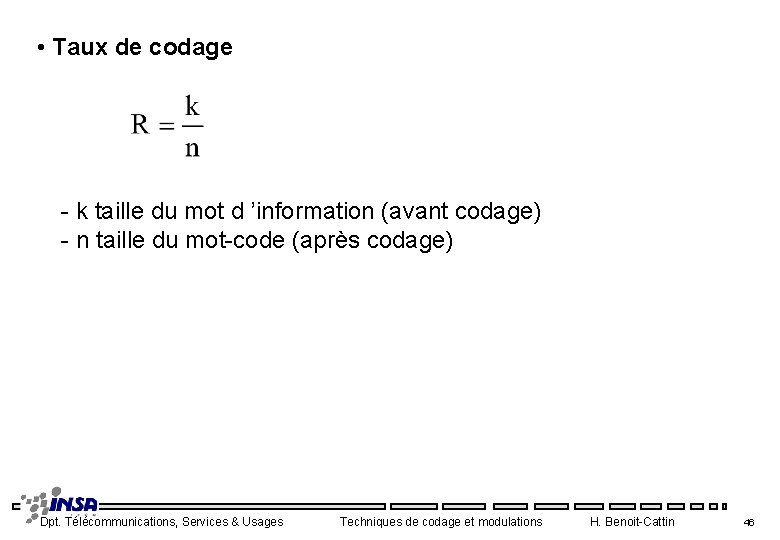

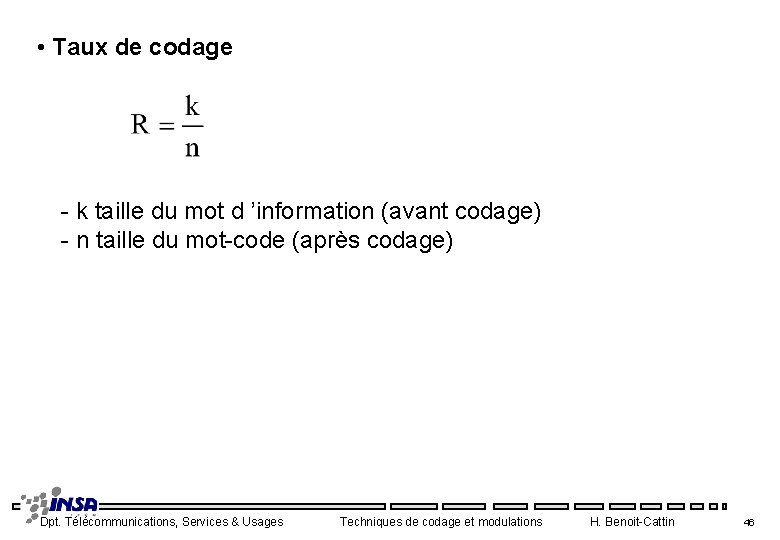

• Taux de codage - k taille du mot d ’information (avant codage) - n taille du mot-code (après codage) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 46

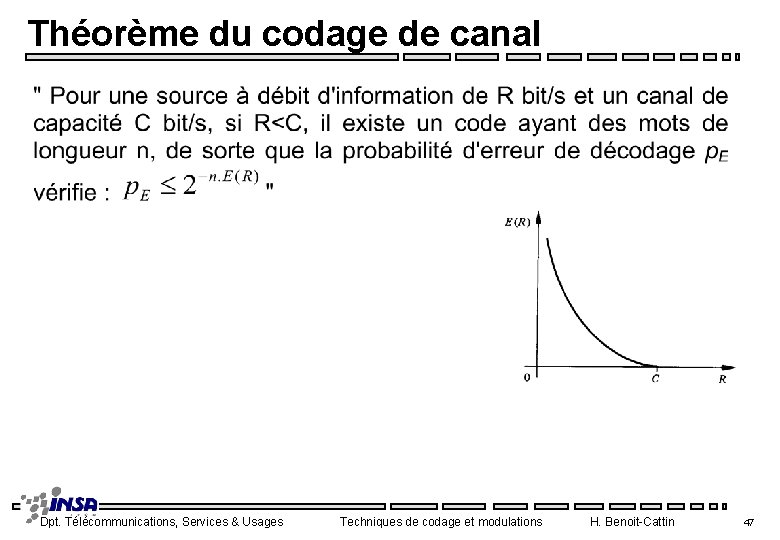

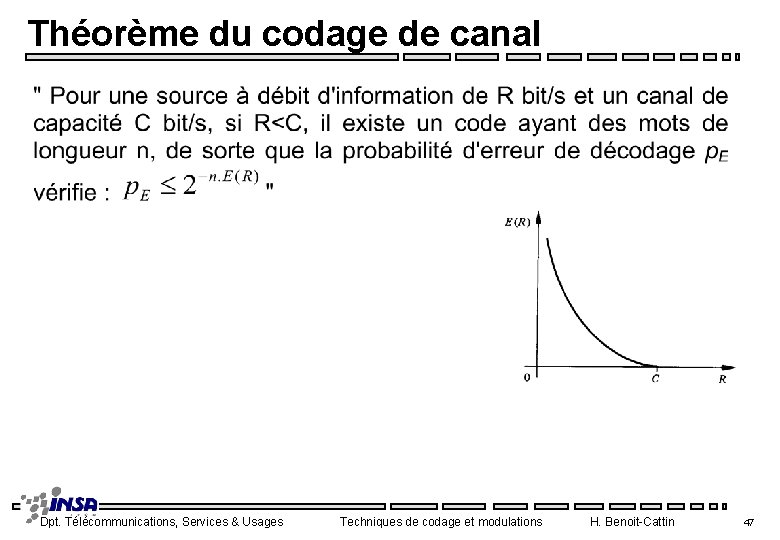

Théorème du codage de canal Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 47

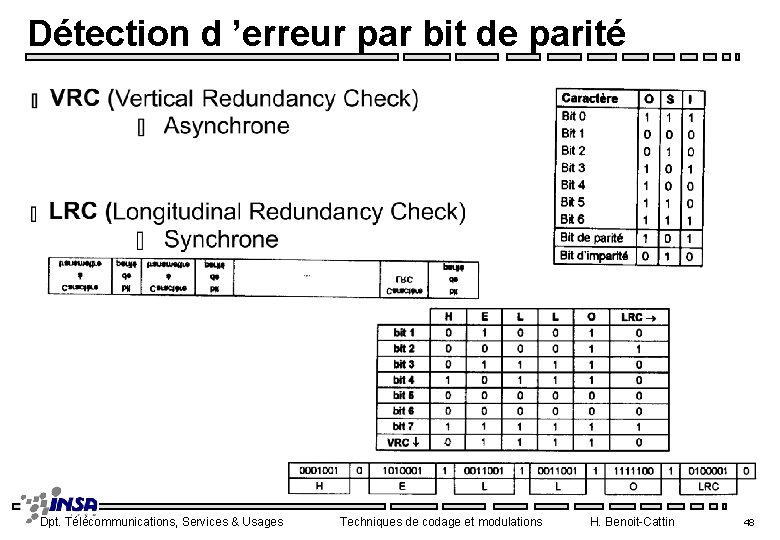

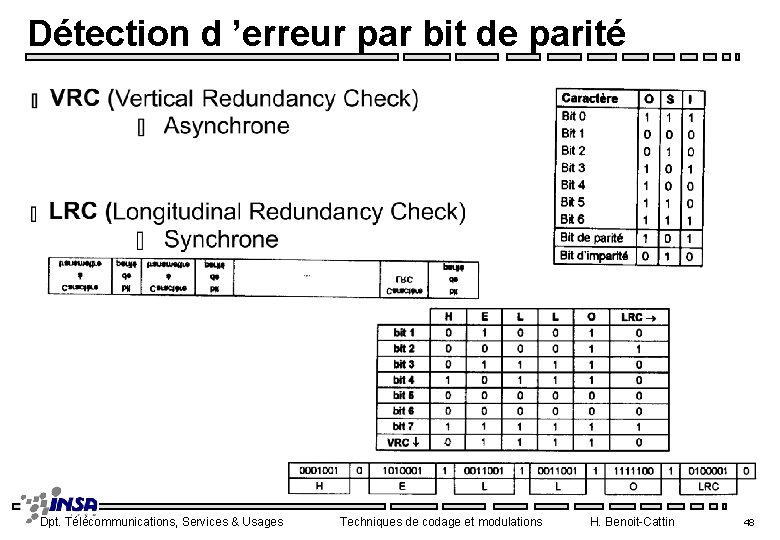

Détection d ’erreur par bit de parité Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 48

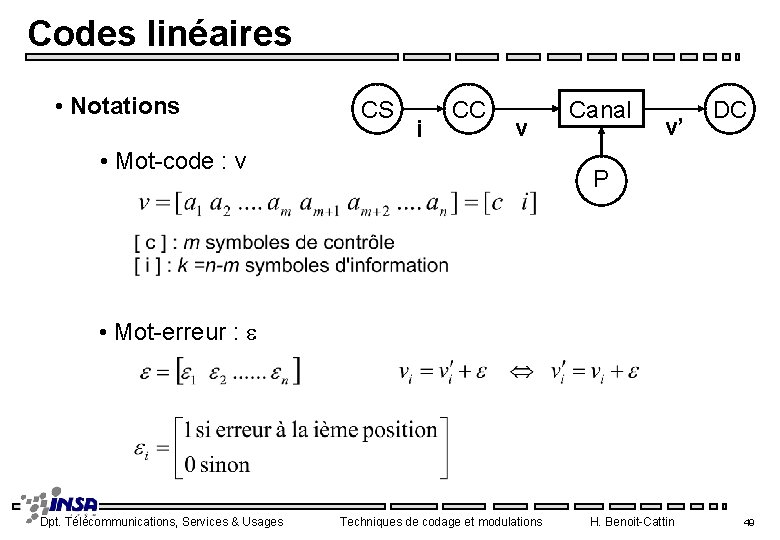

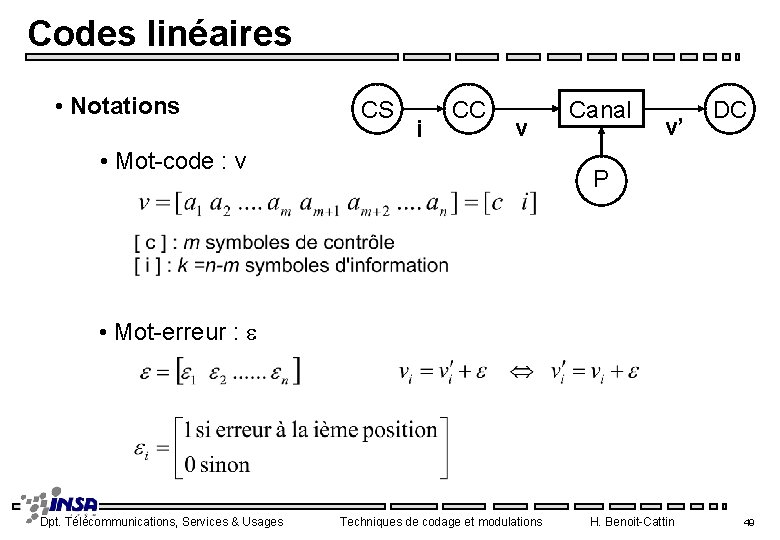

Codes linéaires • Notations CS i CC v • Mot-code : v Canal v’ DC P • Mot-erreur : e Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 49

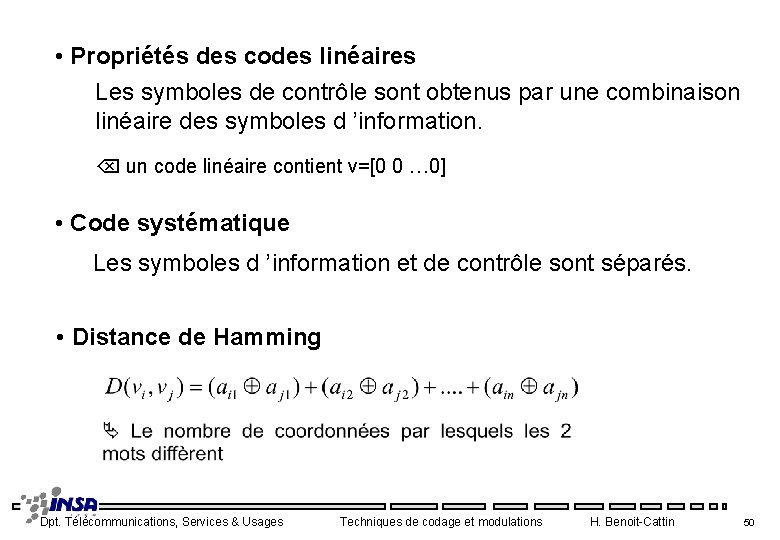

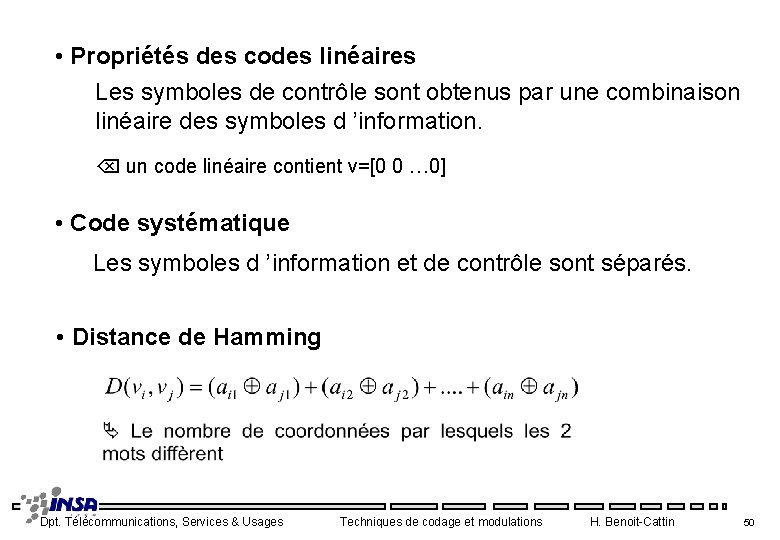

• Propriétés des codes linéaires Les symboles de contrôle sont obtenus par une combinaison linéaire des symboles d ’information. un code linéaire contient v=[0 0 … 0] • Code systématique Les symboles d ’information et de contrôle sont séparés. • Distance de Hamming Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 50

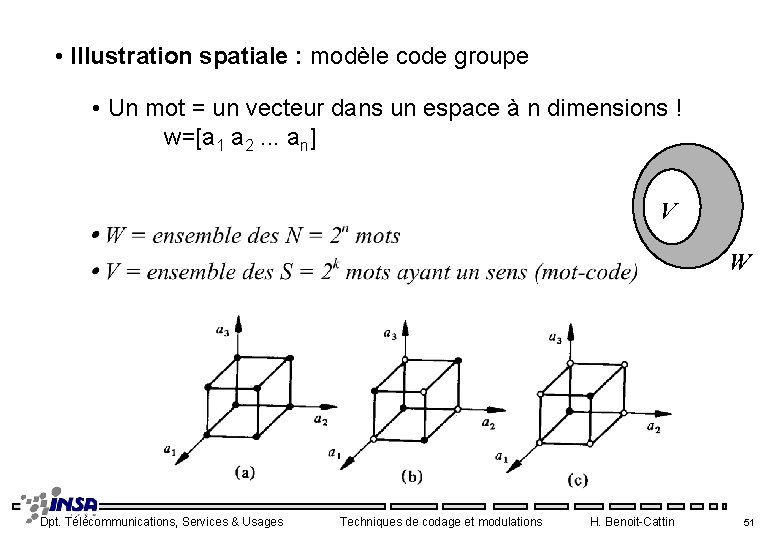

• Illustration spatiale : modèle code groupe • Un mot = un vecteur dans un espace à n dimensions ! w=[a 1 a 2. . . an] V W Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 51

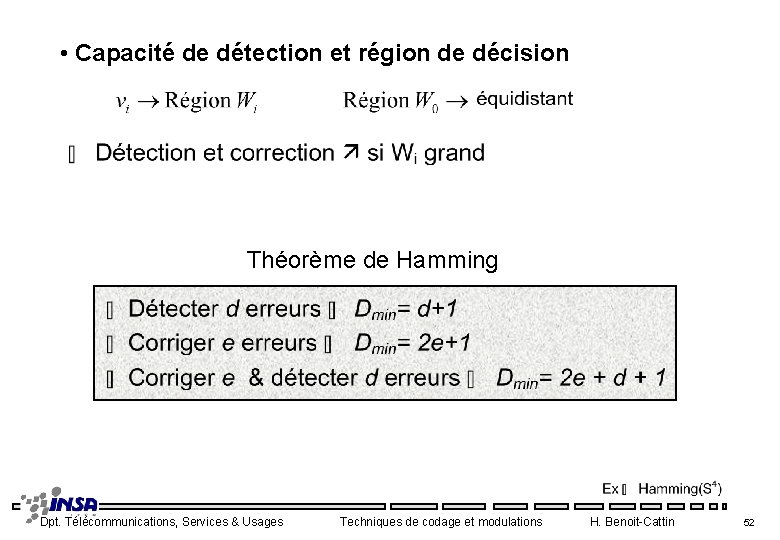

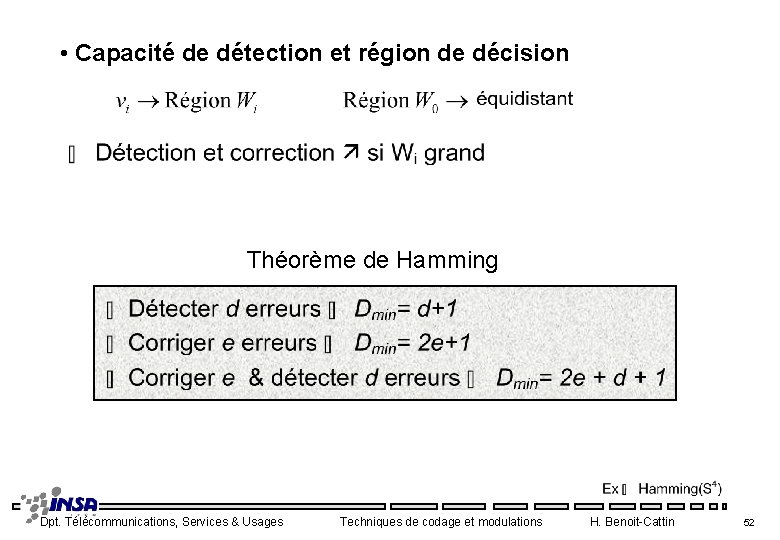

• Capacité de détection et région de décision Théorème de Hamming Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 52

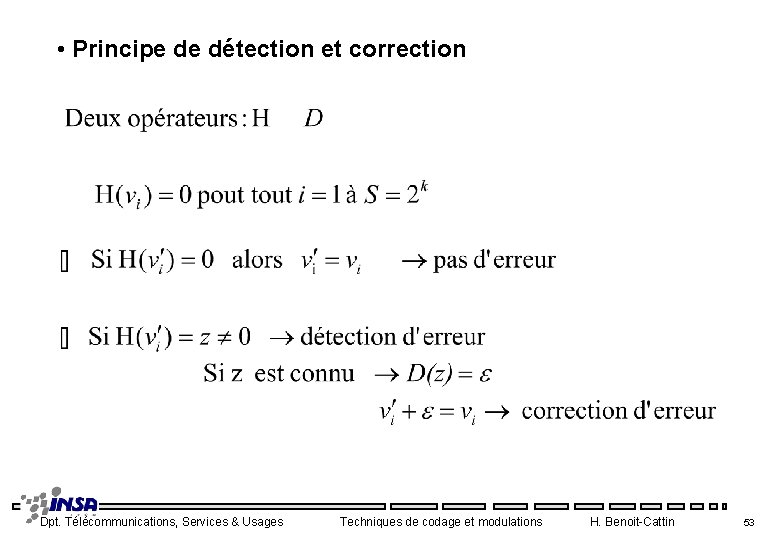

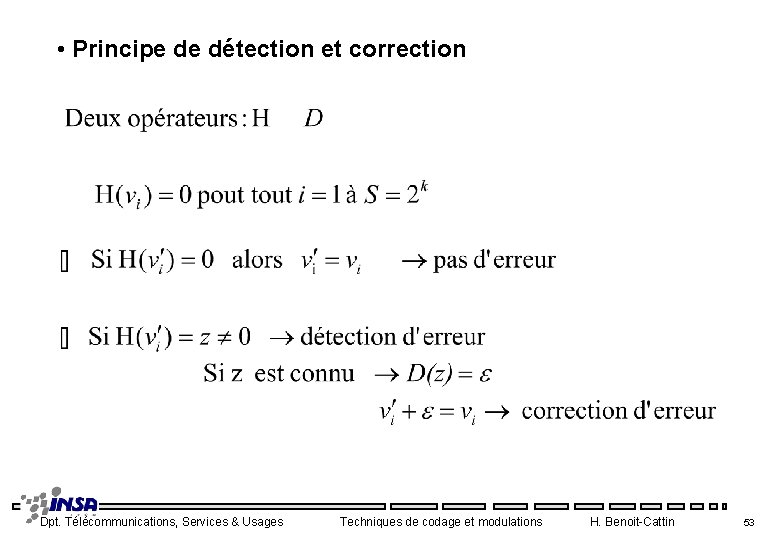

• Principe de détection et correction Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 53

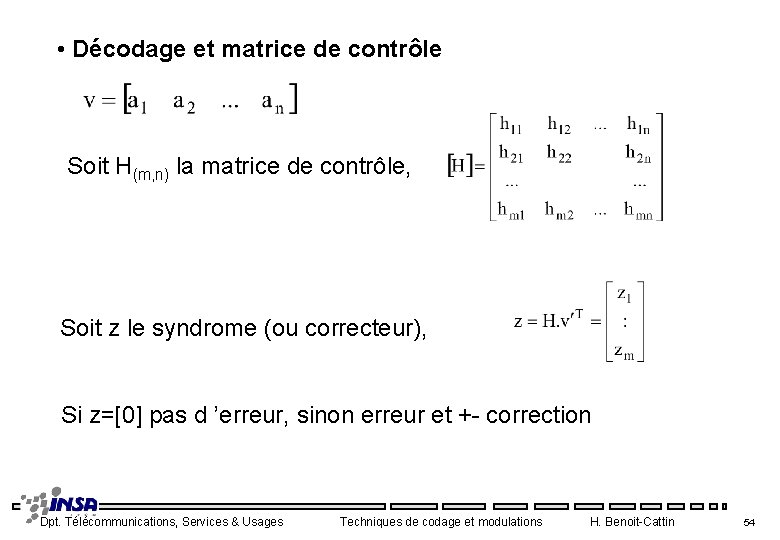

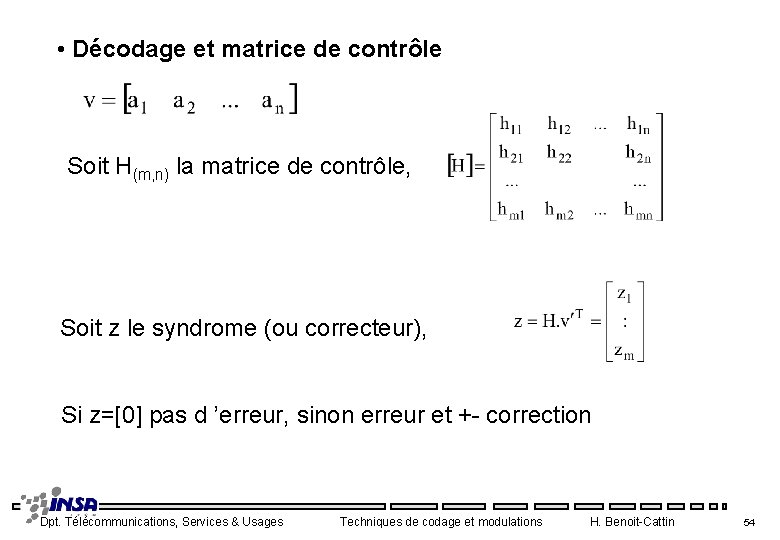

• Décodage et matrice de contrôle Soit H(m, n) la matrice de contrôle, Soit z le syndrome (ou correcteur), Si z=[0] pas d ’erreur, sinon erreur et +- correction Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 54

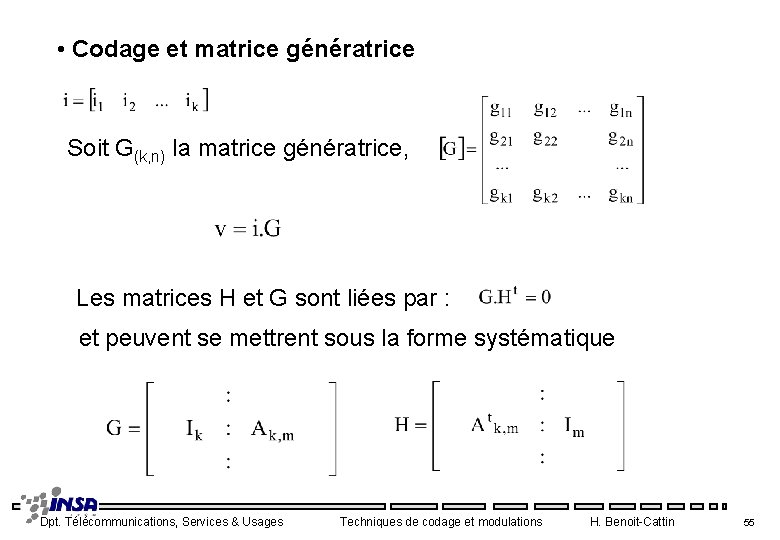

• Codage et matrice génératrice Soit G(k, n) la matrice génératrice, Les matrices H et G sont liées par : et peuvent se mettrent sous la forme systématique Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 55

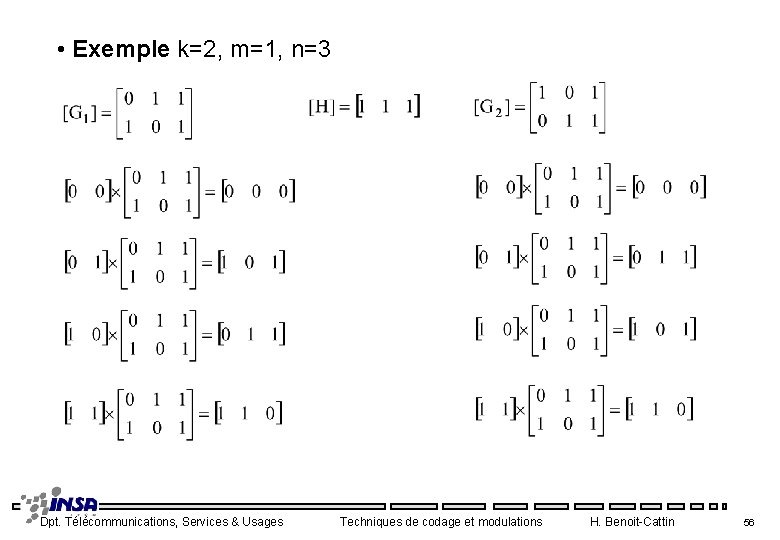

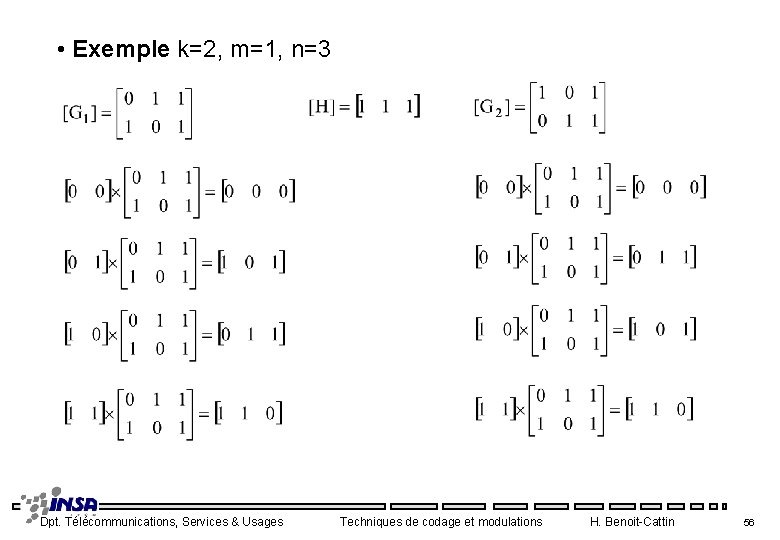

• Exemple k=2, m=1, n=3 Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 56

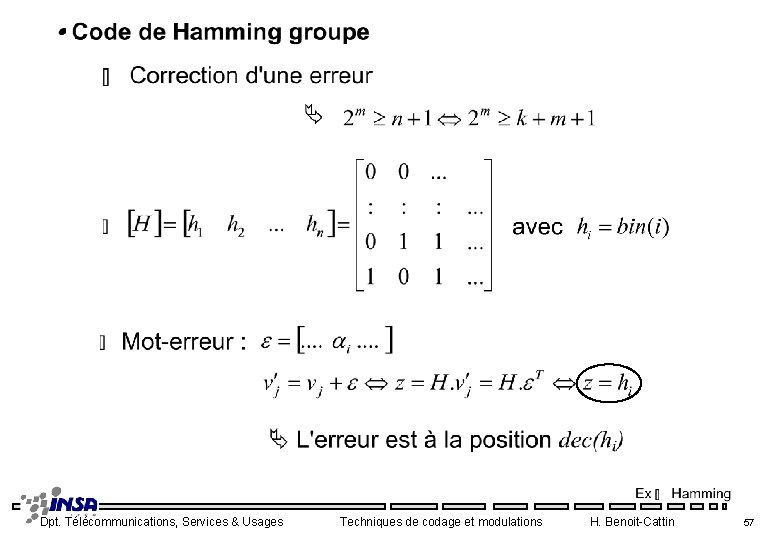

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 57

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 58

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 59

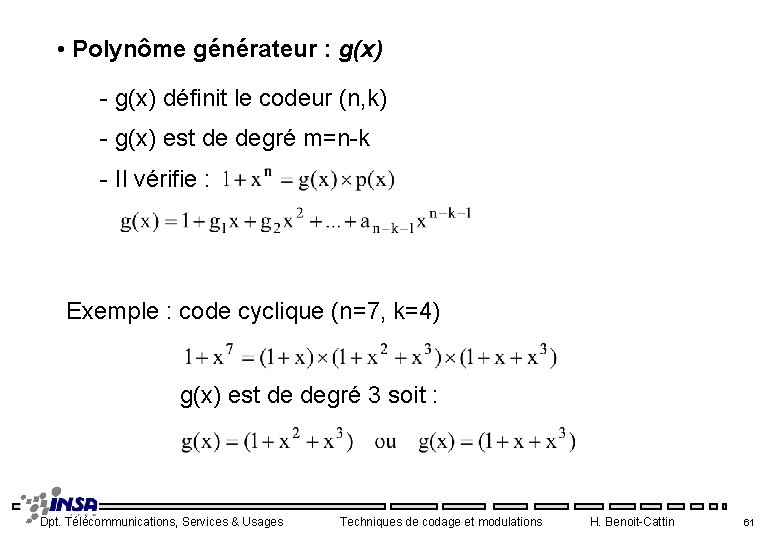

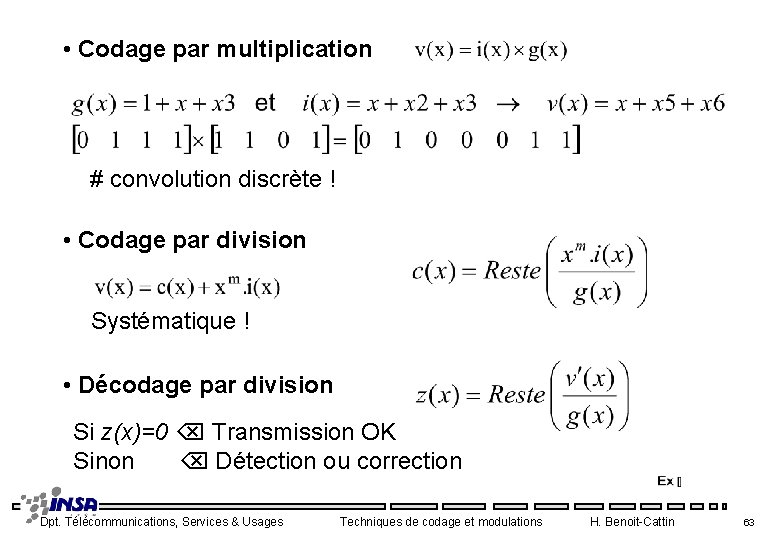

Codes cycliques (Cyclic Redundancy Check / Frame Check Sequence) • Code cyclique = code linéaire + propriété de permutation • Bloc de n symboles polynôme de degré n-1 ! : • Mot-code : • Information : Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 60

• Polynôme générateur : g(x) - g(x) définit le codeur (n, k) - g(x) est de degré m=n-k - Il vérifie : Exemple : code cyclique (n=7, k=4) g(x) est de degré 3 soit : Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 61

• Matrice génératrice et polynôme générateur Exemple : g(x)=(1+x 2+x 3) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 62

• Codage par multiplication # convolution discrète ! • Codage par division Systématique ! • Décodage par division Si z(x)=0 Transmission OK Sinon Détection ou correction Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 63

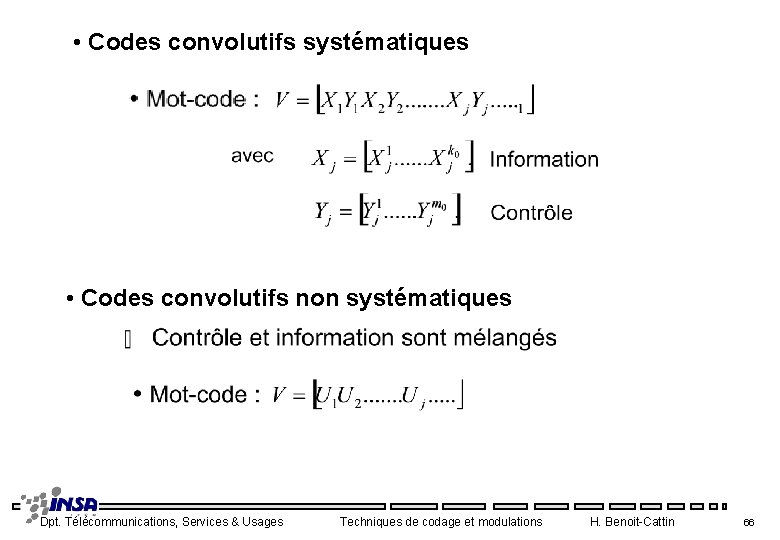

• Exemples de polynômes générateurs 3 Code BCH (Bose-Chaudhuri - Hocquenghem) n=15, m=10, e=3 R = 33% 3 Code Golay n=23, m=11, e=3 R = 52 % Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 64

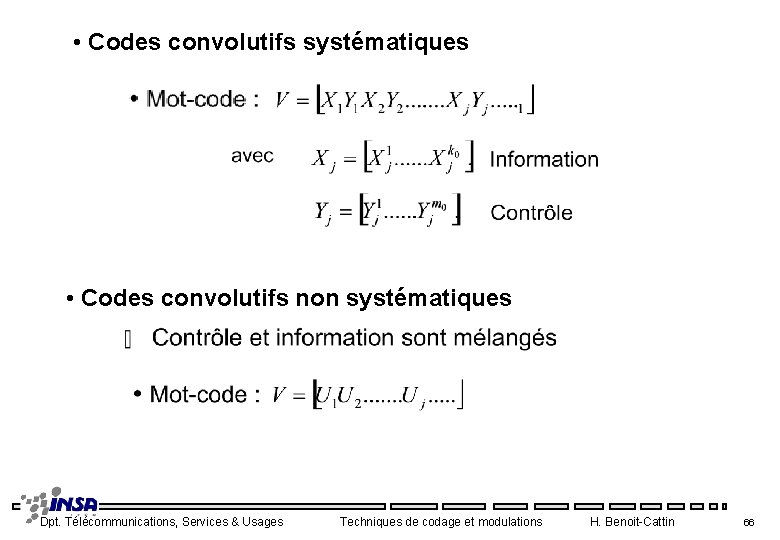

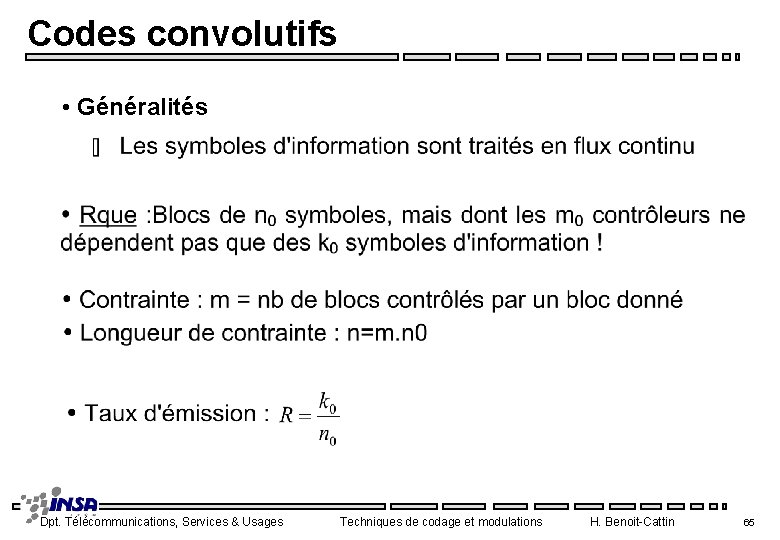

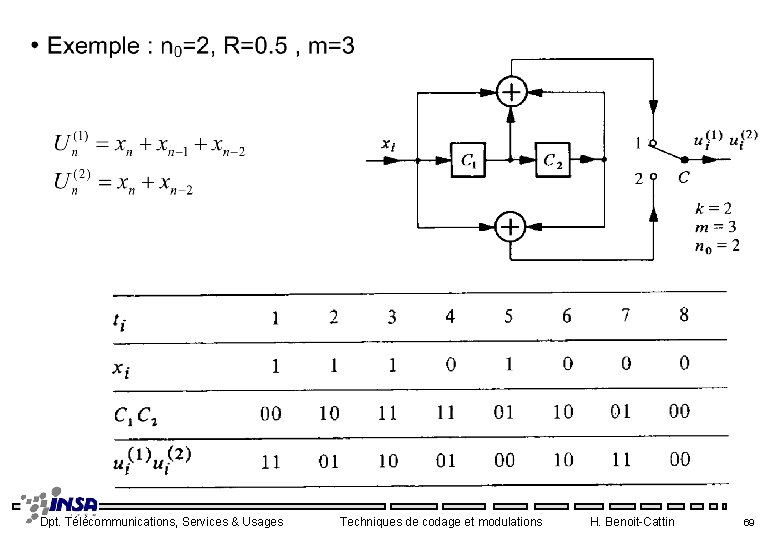

Codes convolutifs • Généralités Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 65

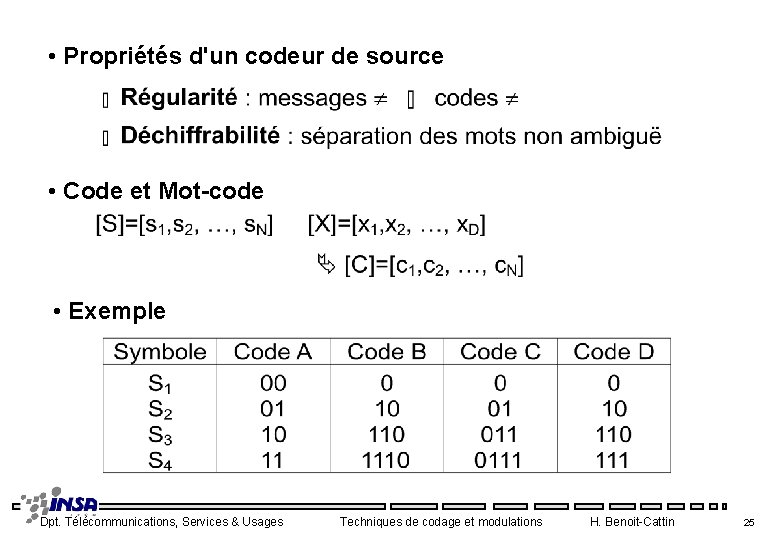

• Codes convolutifs systématiques • Codes convolutifs non systématiques Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 66

![Exemple m4 k 01 m 01 n 02 R1011 Dpt Télécommunications • Exemple : m=4, k 0=1, m 0=1, n 0=2 R=[1011] Dpt. Télécommunications,](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-67.jpg)

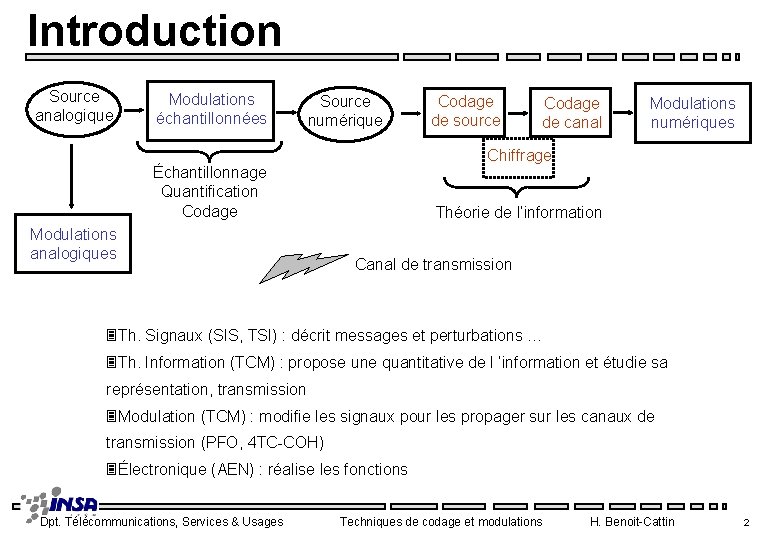

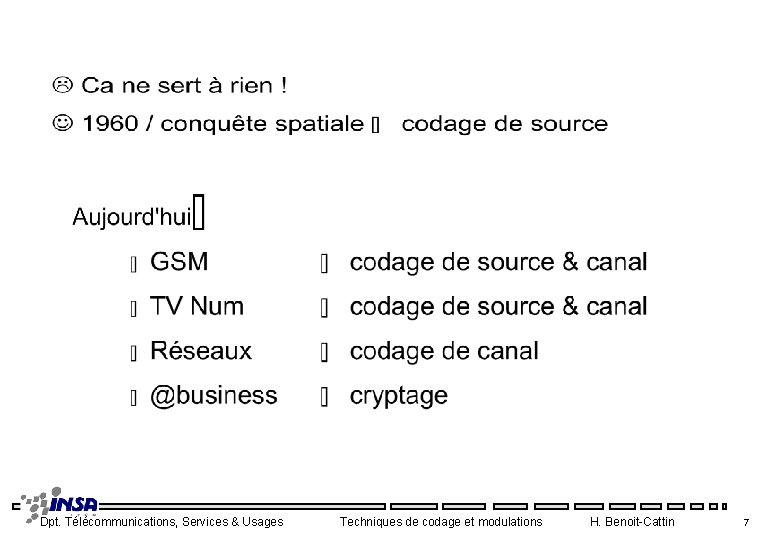

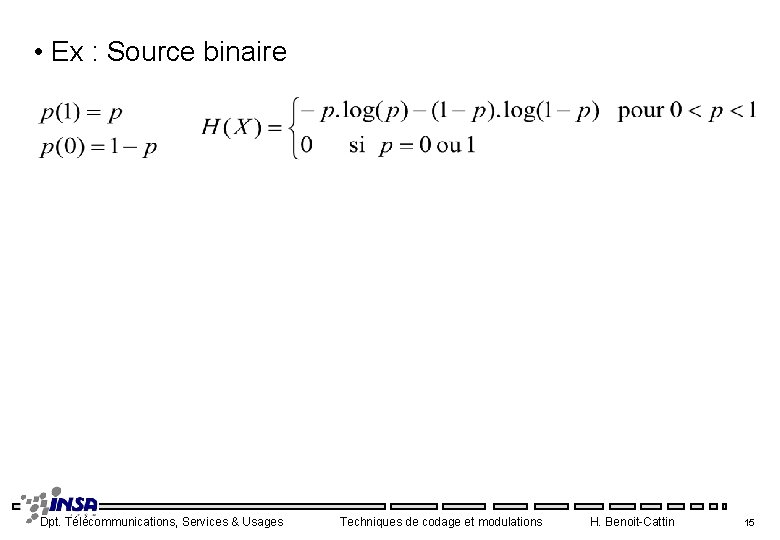

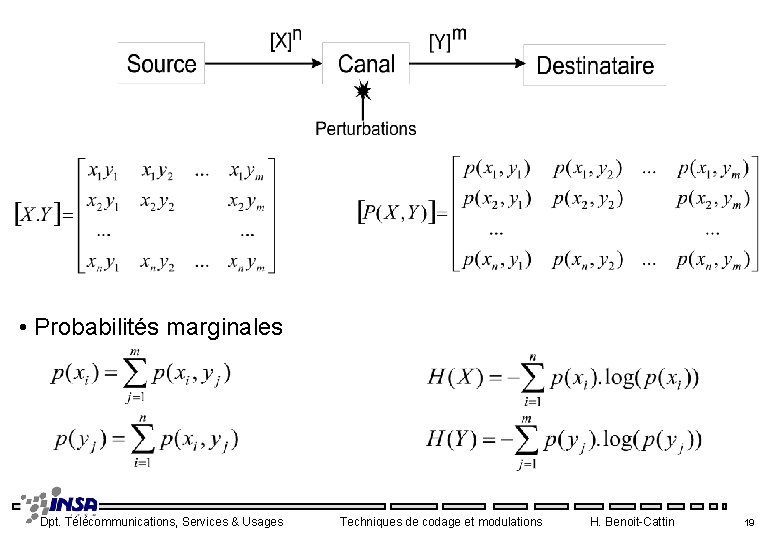

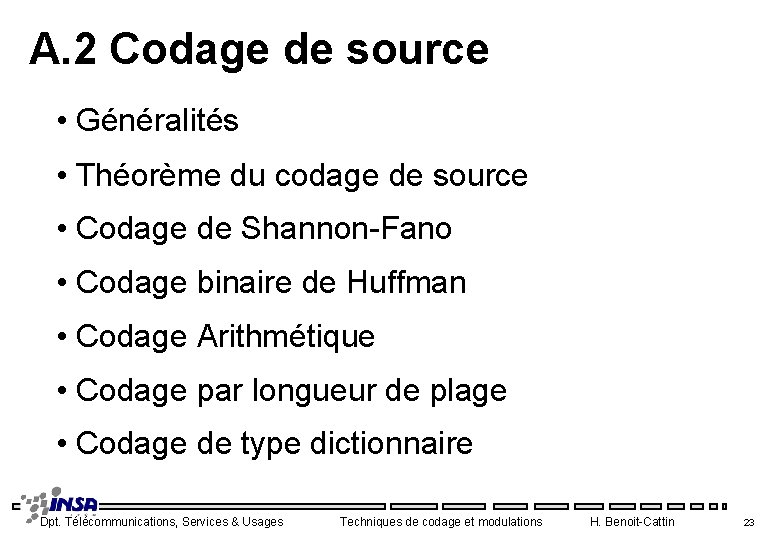

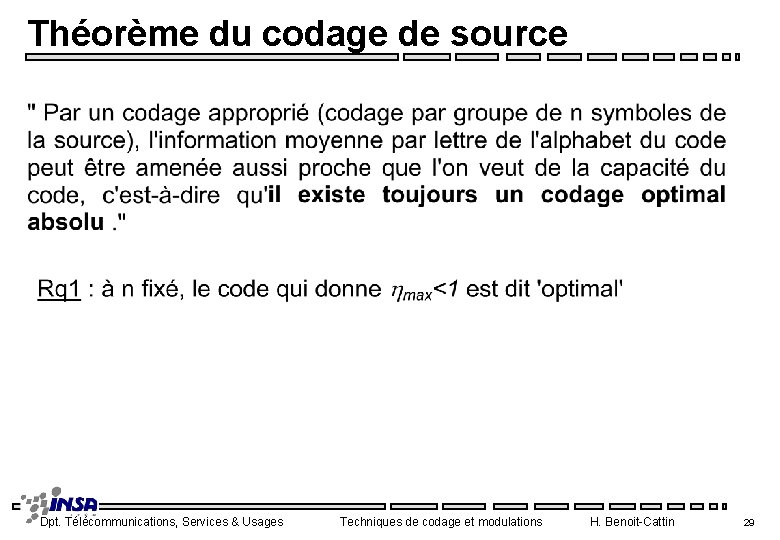

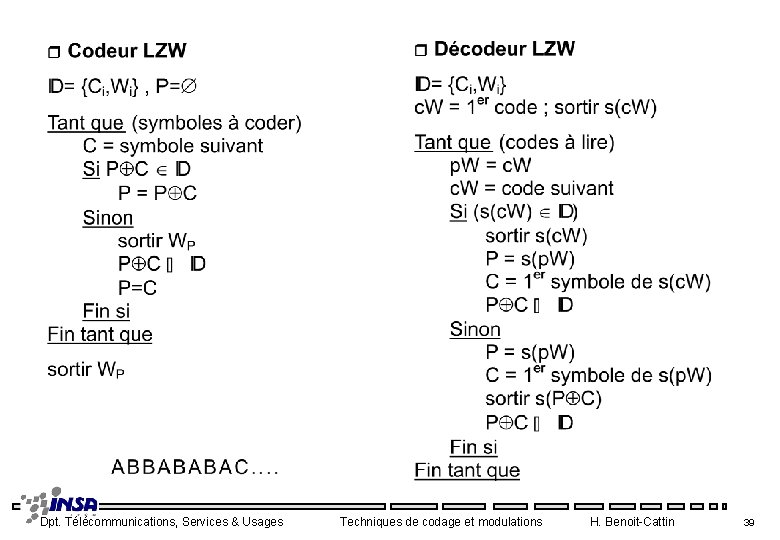

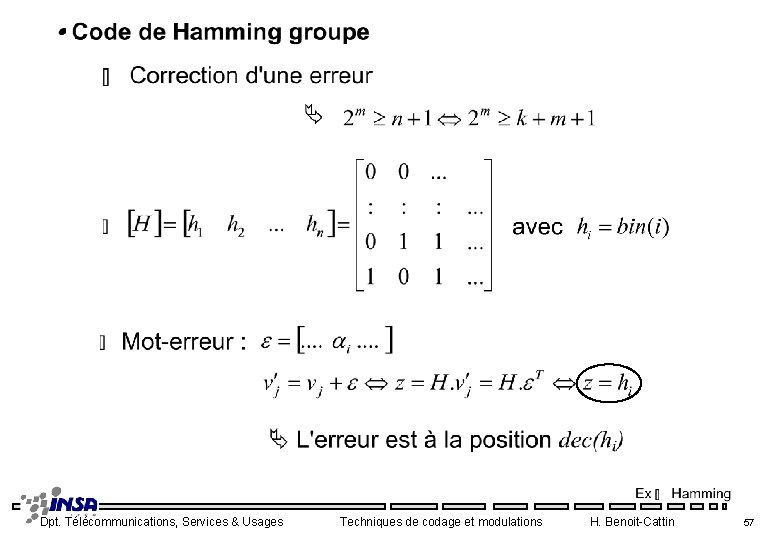

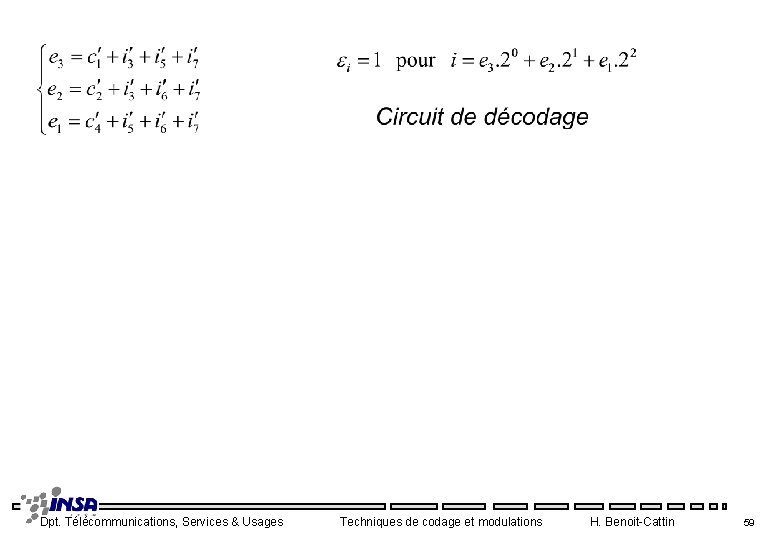

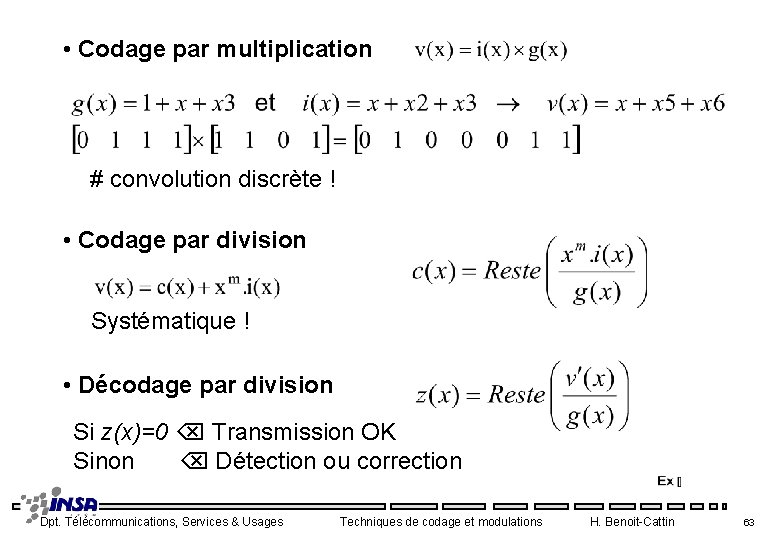

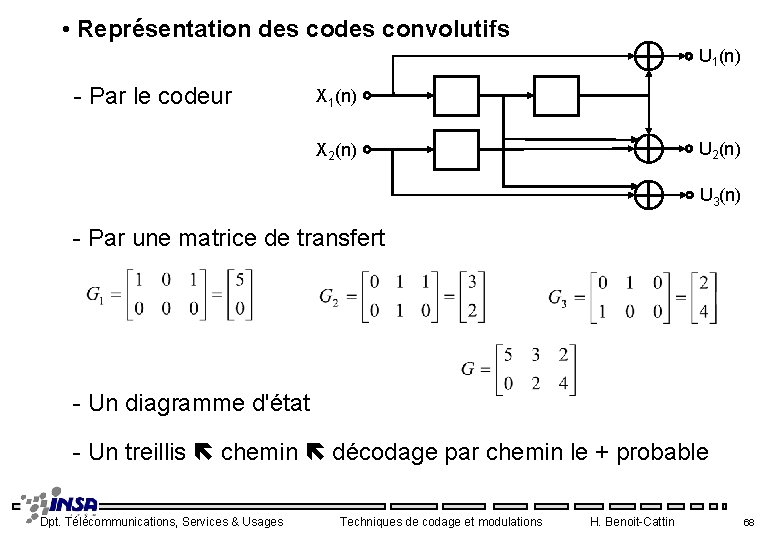

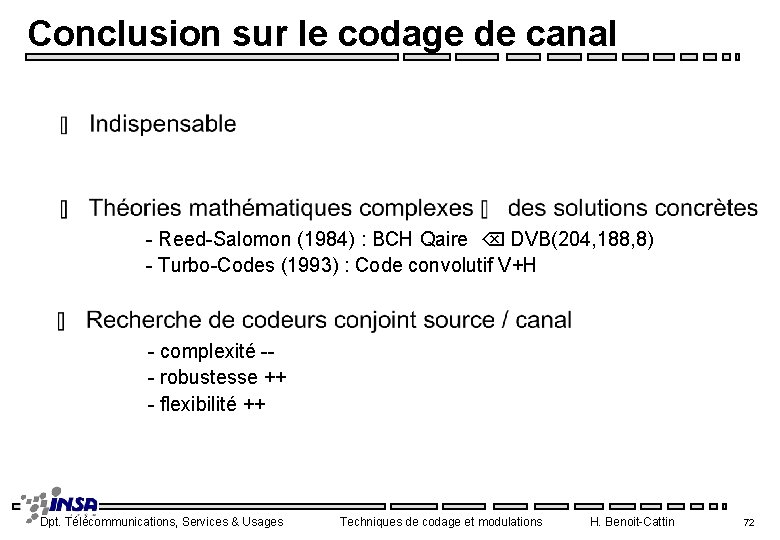

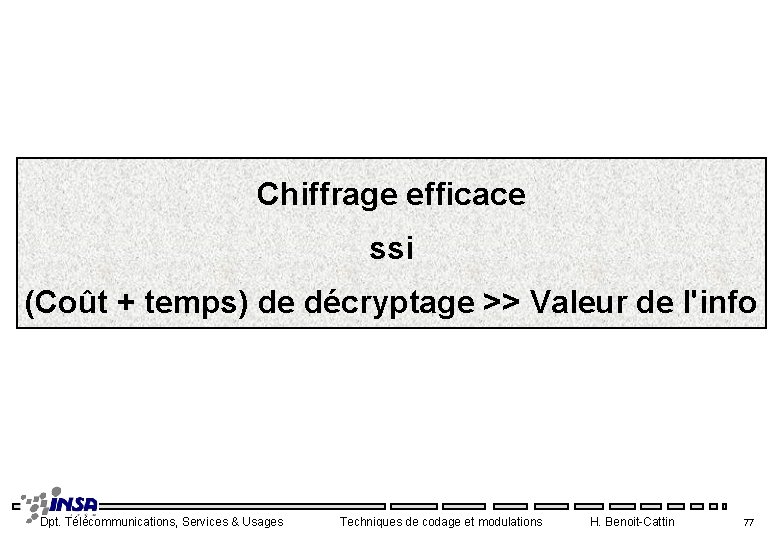

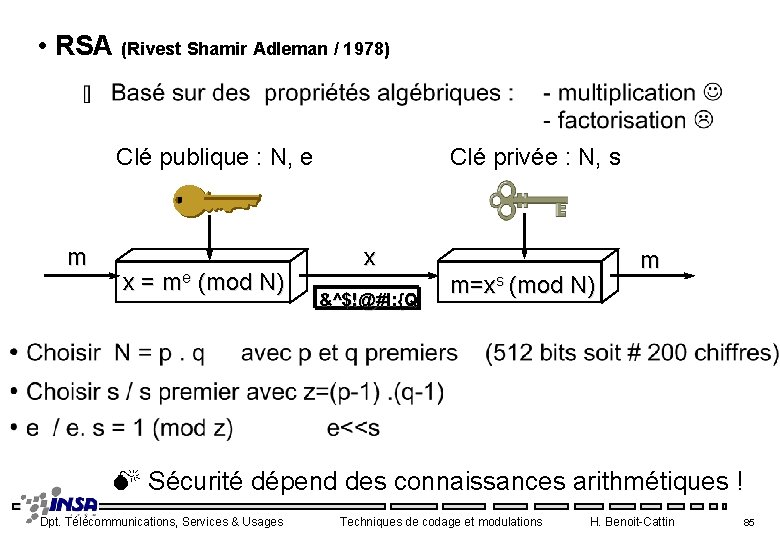

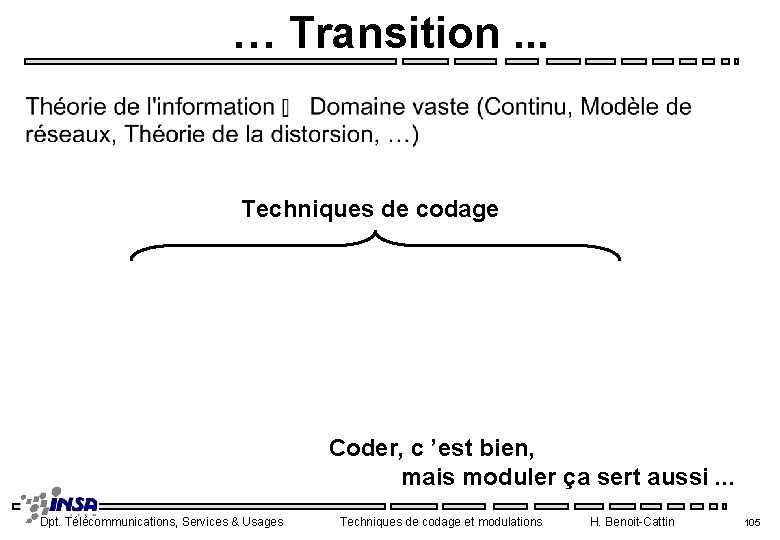

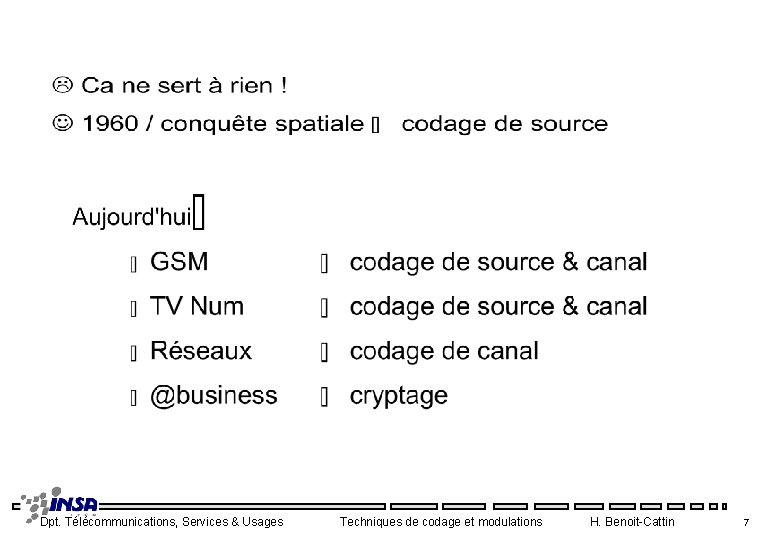

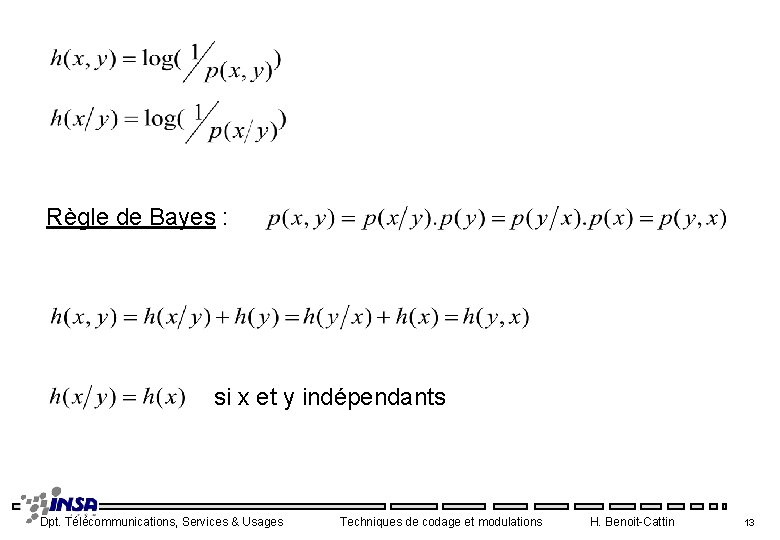

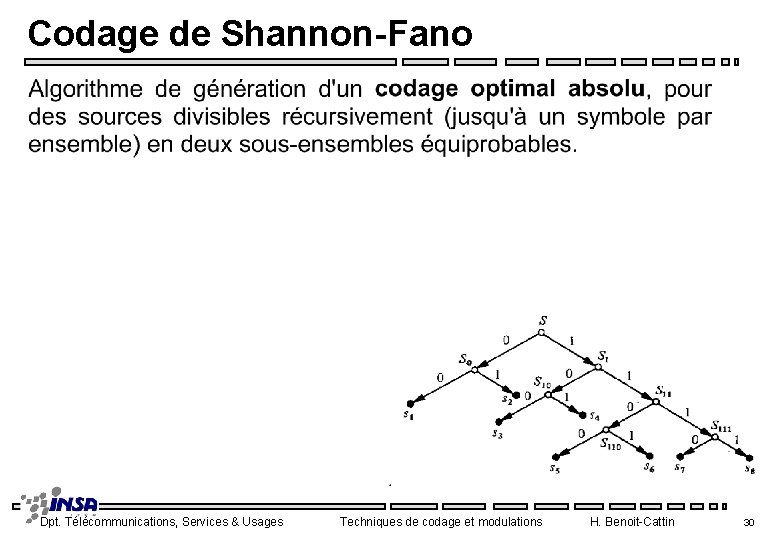

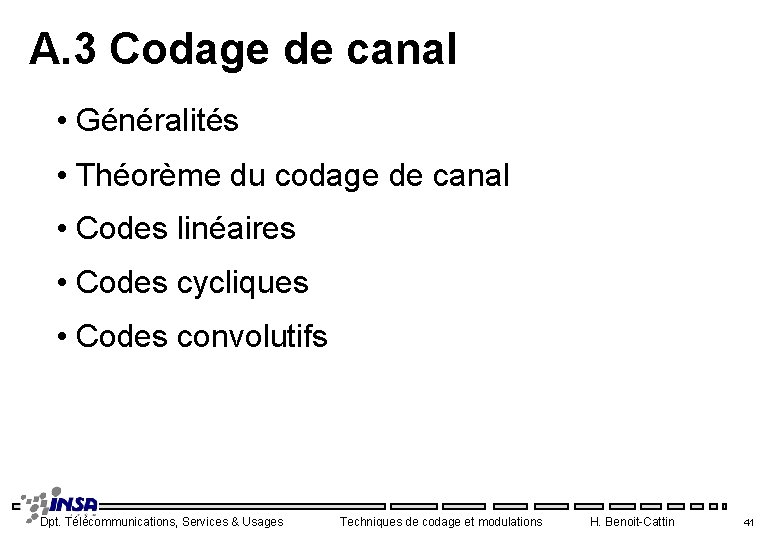

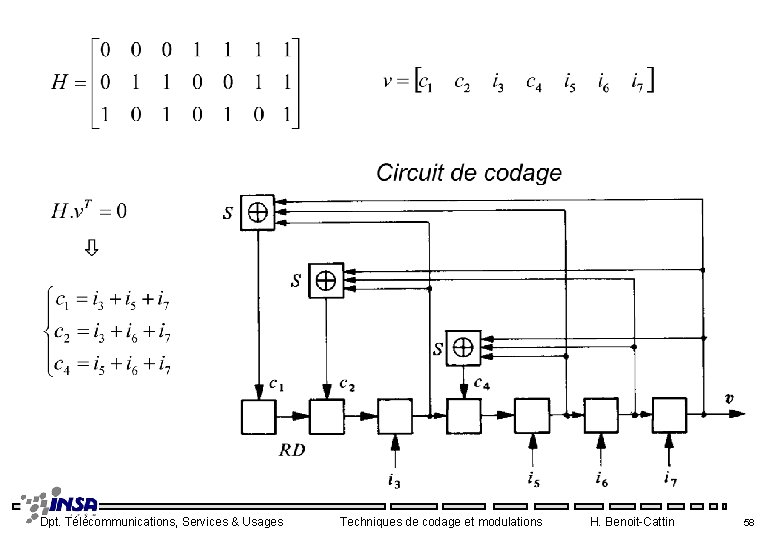

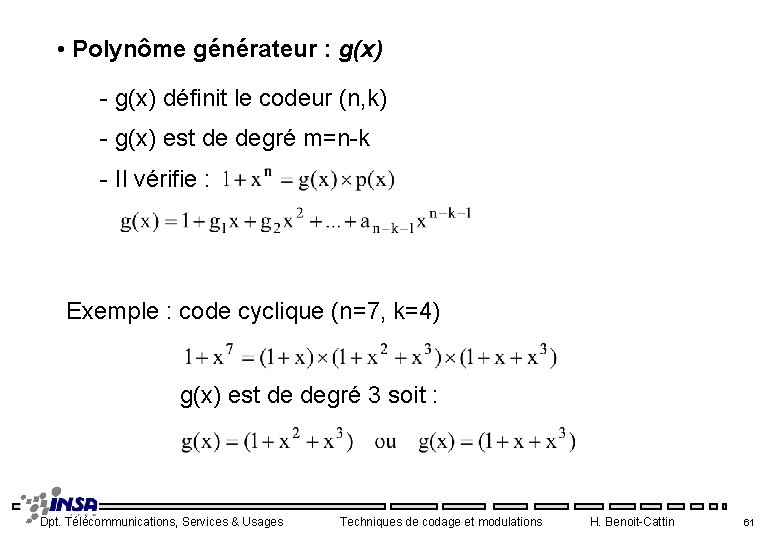

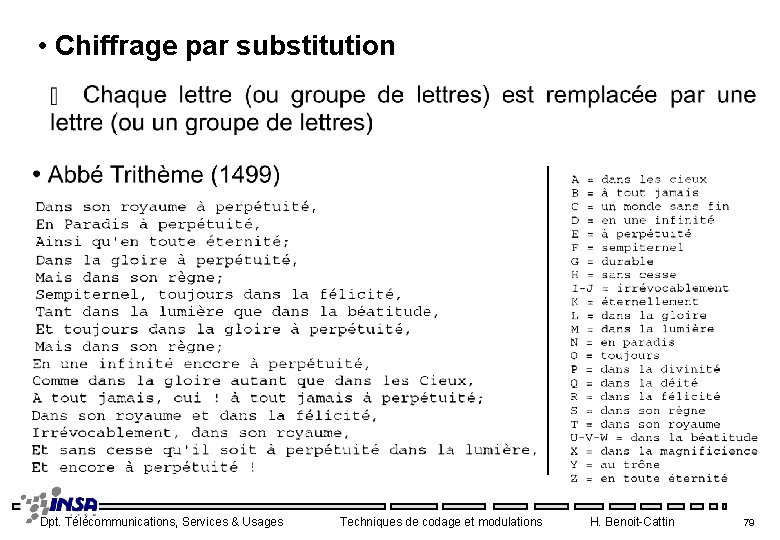

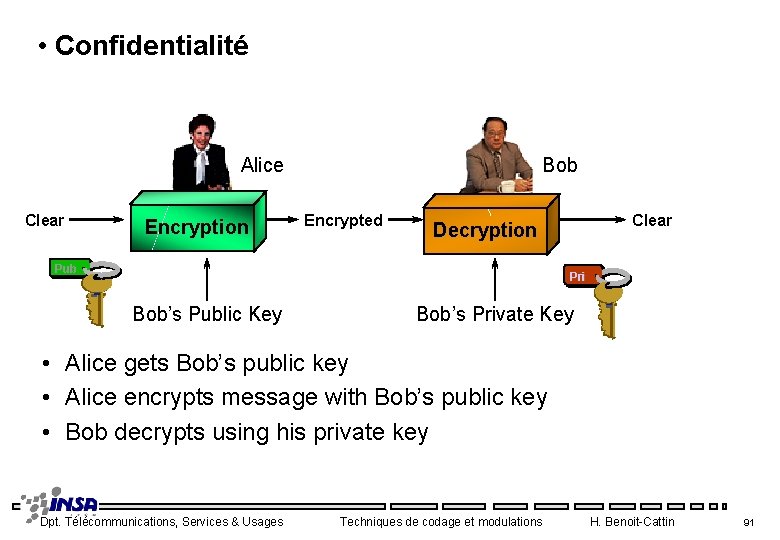

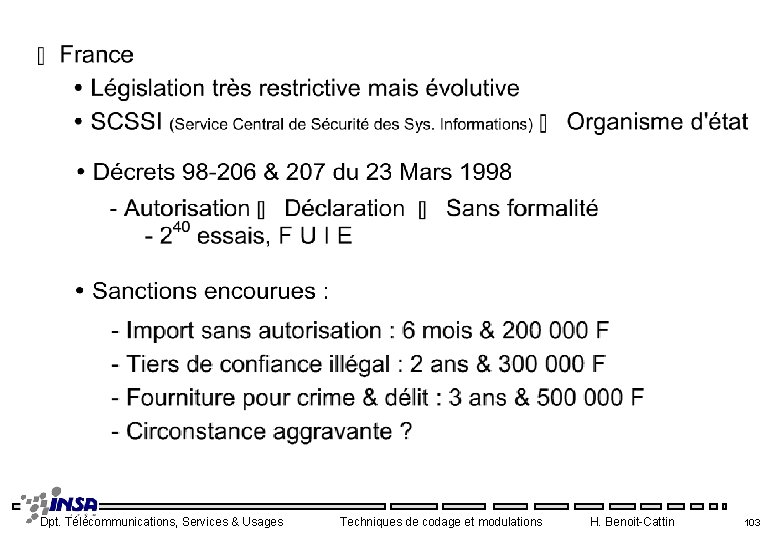

• Exemple : m=4, k 0=1, m 0=1, n 0=2 R=[1011] Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 67

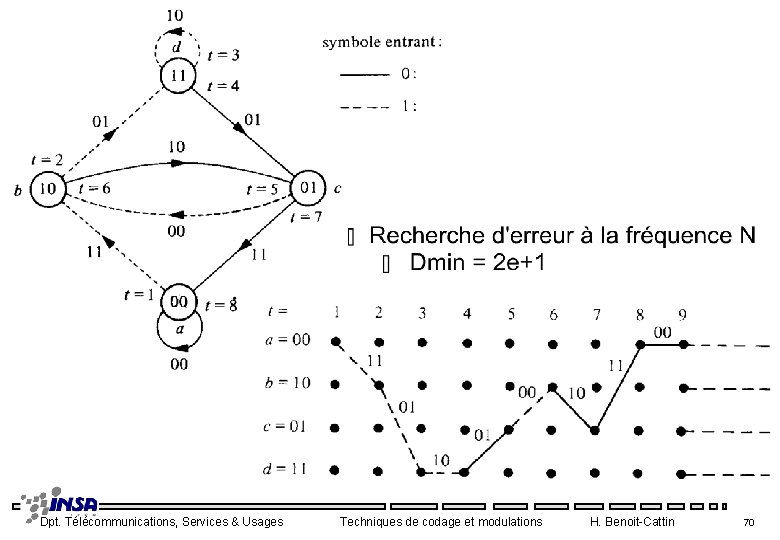

• Représentation des convolutifs U 1(n) - Par le codeur X 1(n) U 2(n) X 2(n) U 3(n) - Par une matrice de transfert - Un diagramme d'état - Un treillis chemin décodage par chemin le + probable Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 68

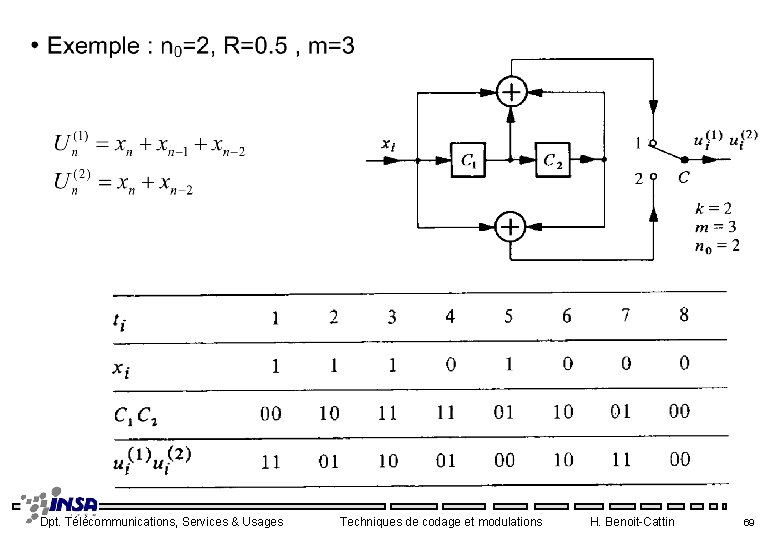

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 69

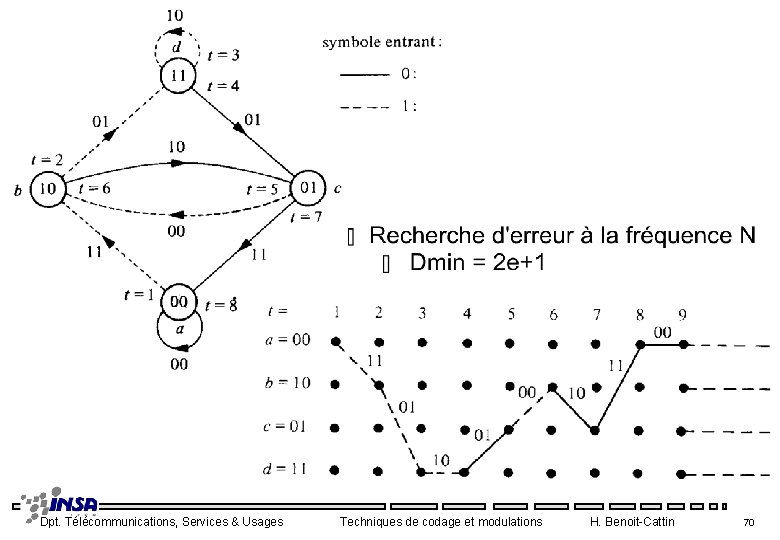

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 70

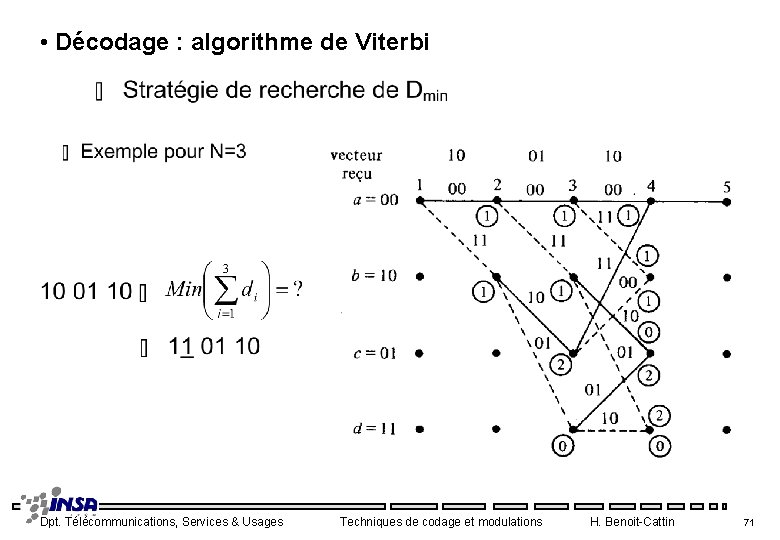

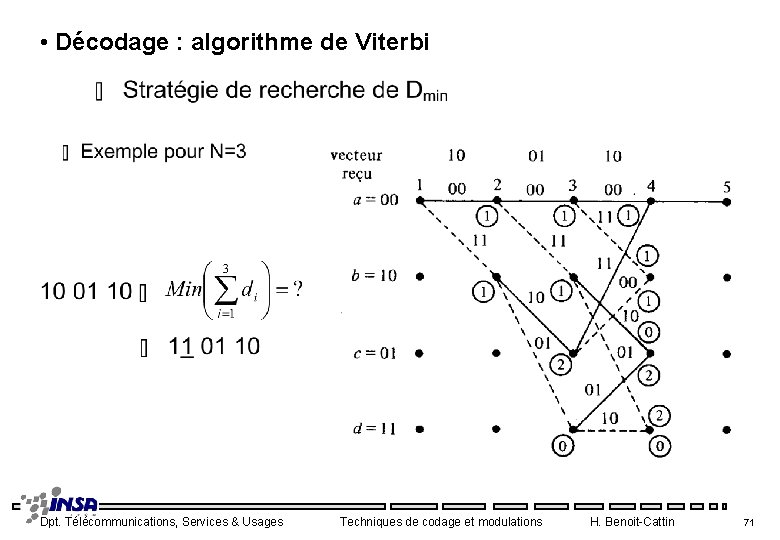

• Décodage : algorithme de Viterbi Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 71

Conclusion sur le codage de canal - Reed-Salomon (1984) : BCH Qaire DVB(204, 188, 8) - Turbo-Codes (1993) : Code convolutif V+H - complexité -- robustesse ++ - flexibilité ++ Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 72

A. 4 Cryptographie • Généralités • Techniques de chiffrage • Usage des approches clé publique • Législation & Cryptologie Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 73

Généralités • Objectifs 3 Garantir la confidentialité des données 3 Garantir l'intégrité des données 3 Garantir l'identité des correspondants Non répudiation des transactions • Applications Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 74

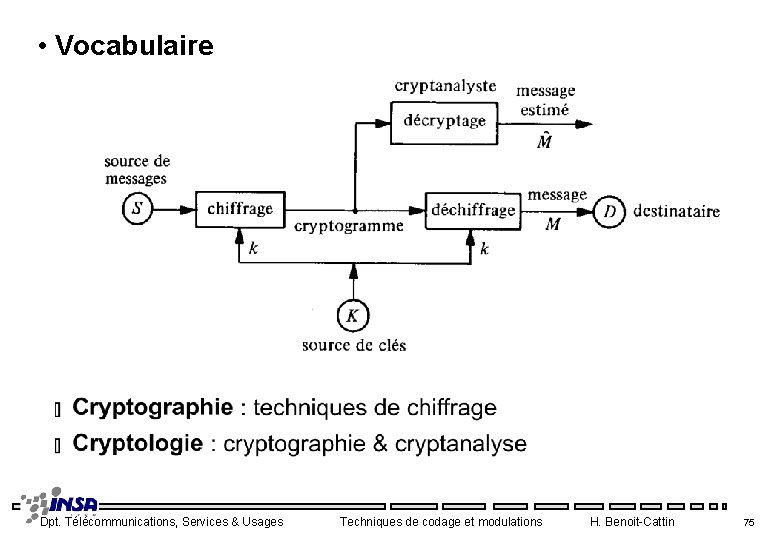

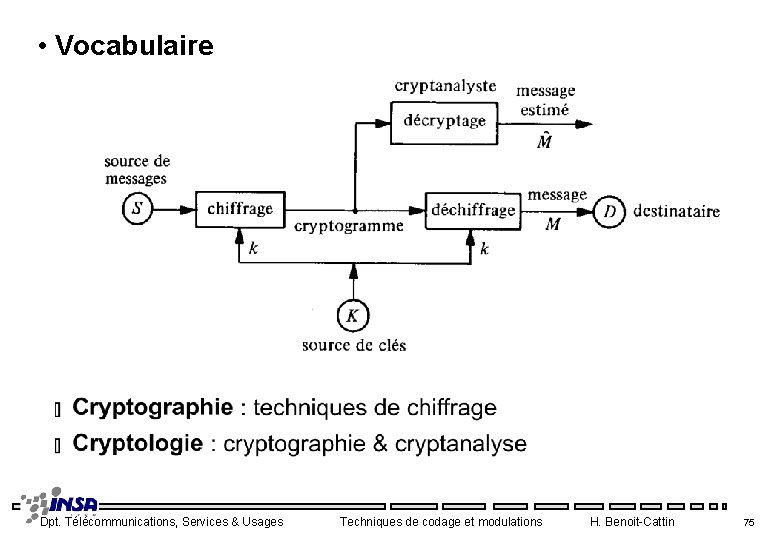

• Vocabulaire Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 75

![Vue de la théorie de linformation nm Messages M mi Chiffrage • Vue de la théorie de l'information nm Messages : [M] mi Chiffrage](https://slidetodoc.com/presentation_image/1d7bc0829a2463e16d120be5430fd708/image-76.jpg)

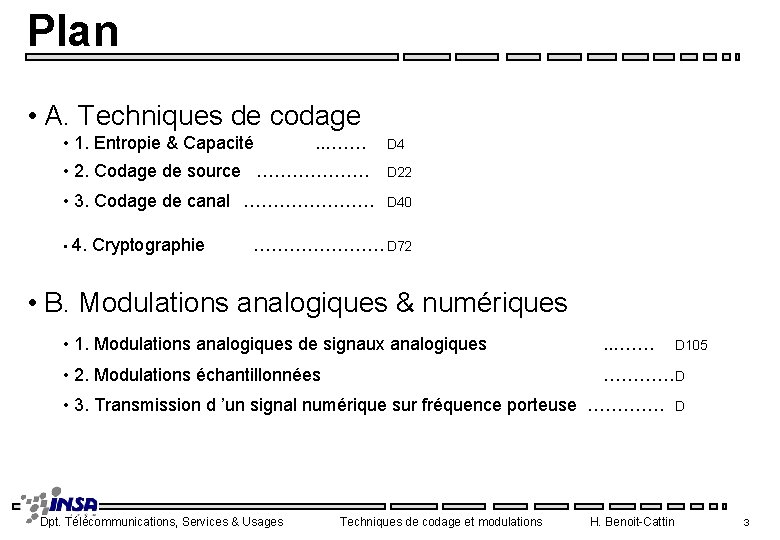

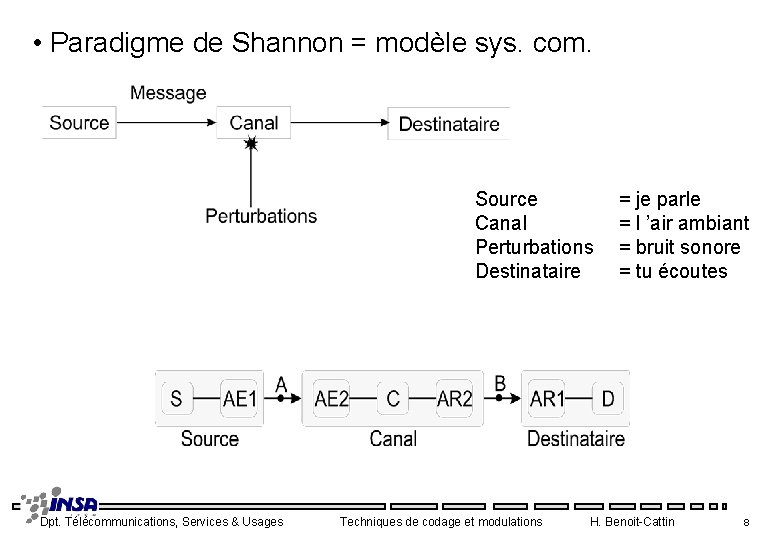

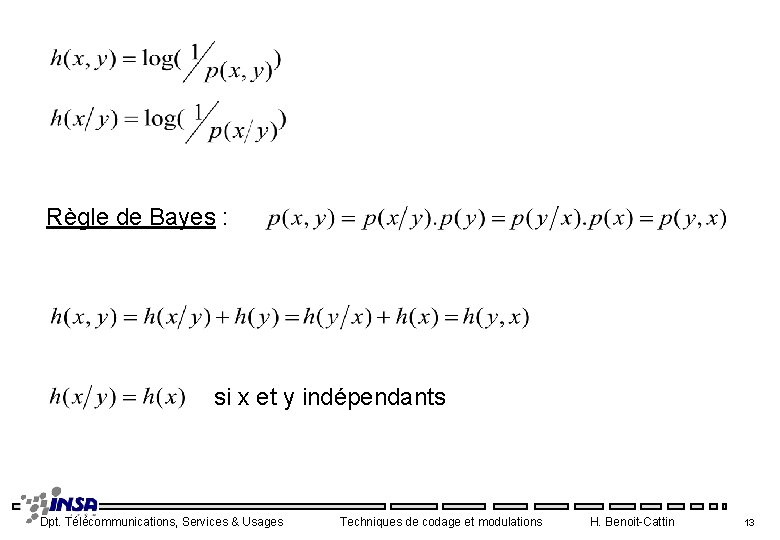

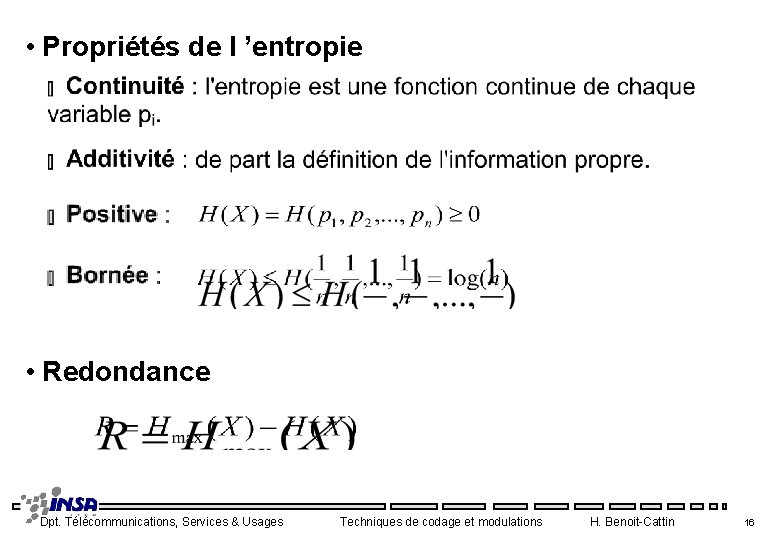

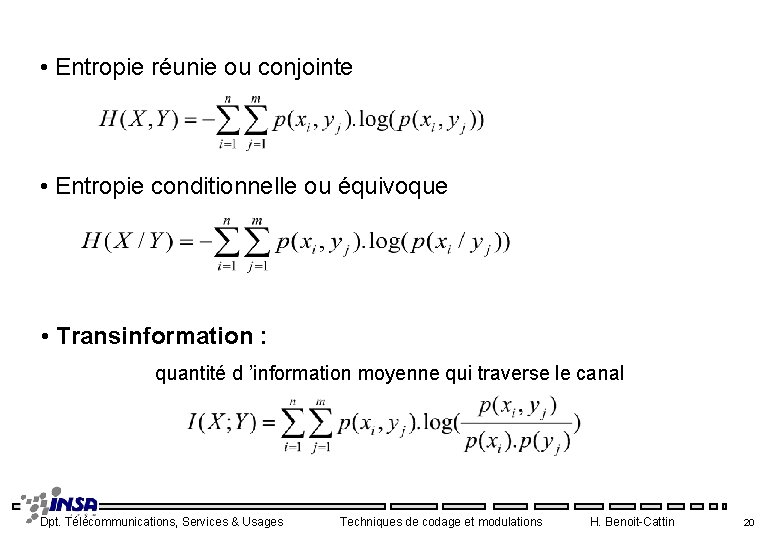

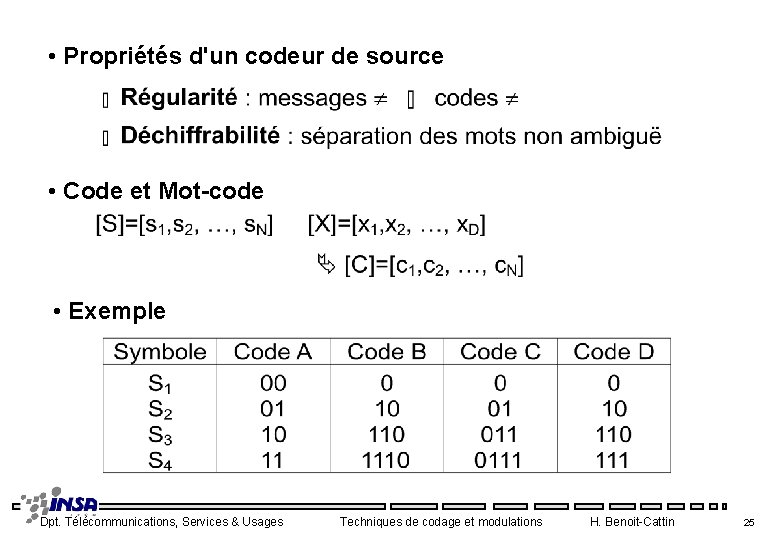

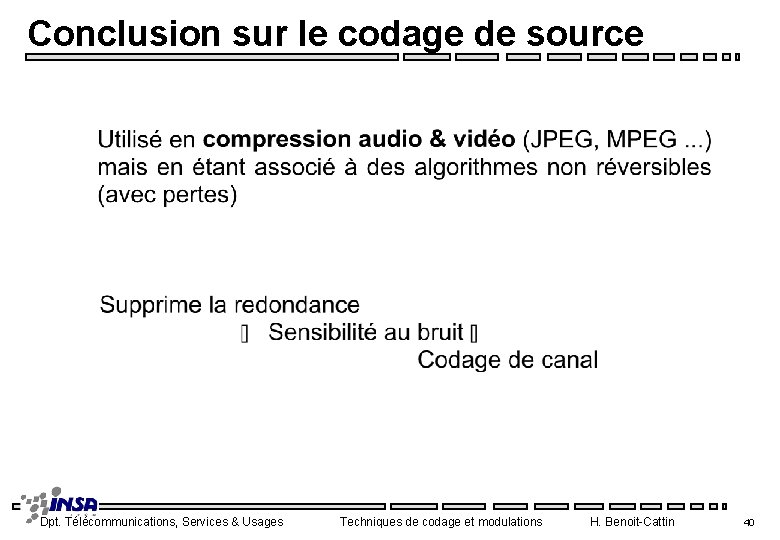

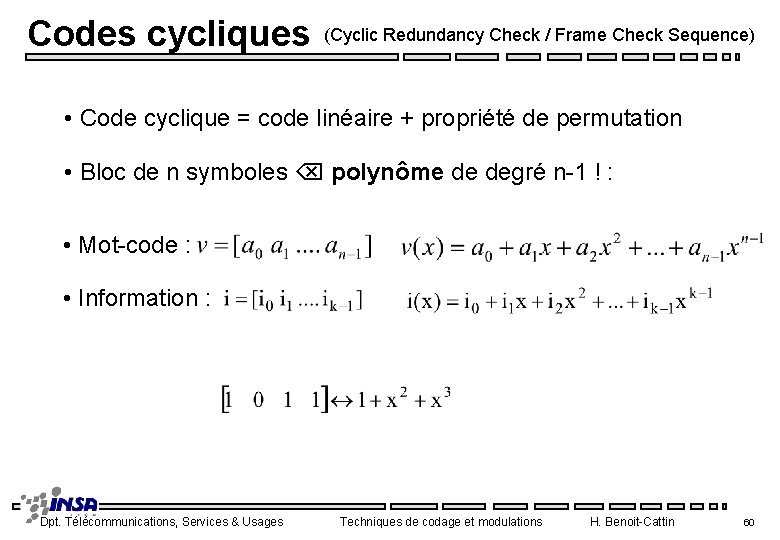

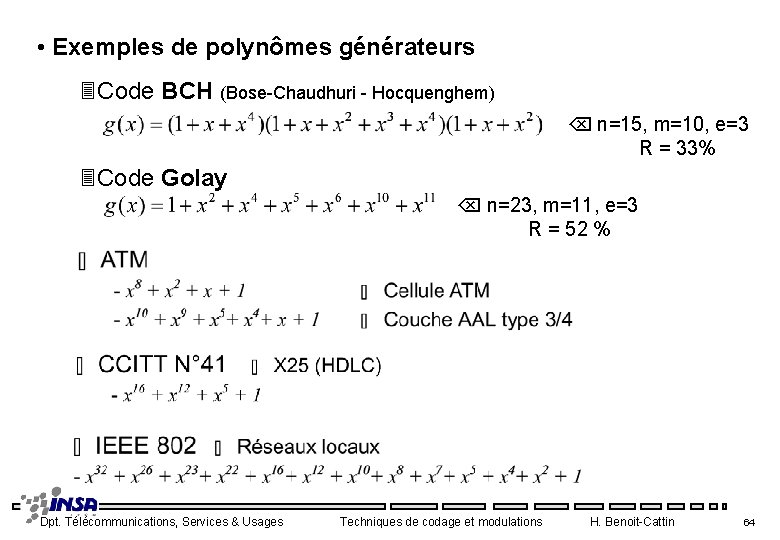

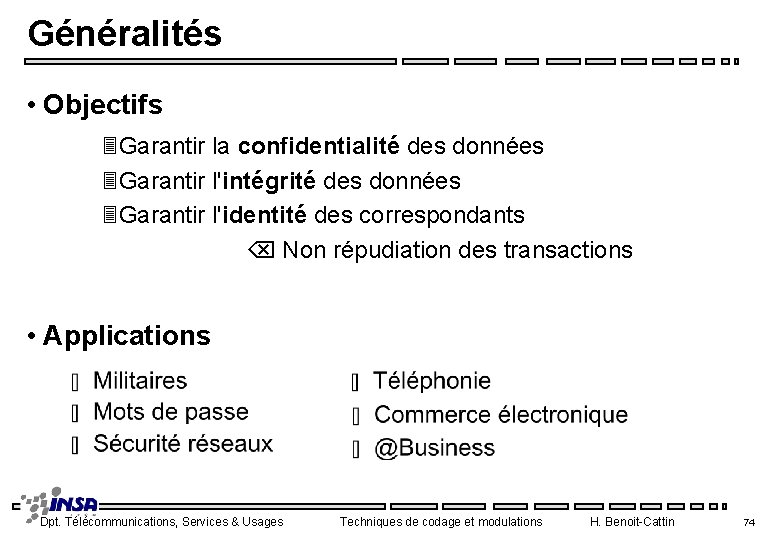

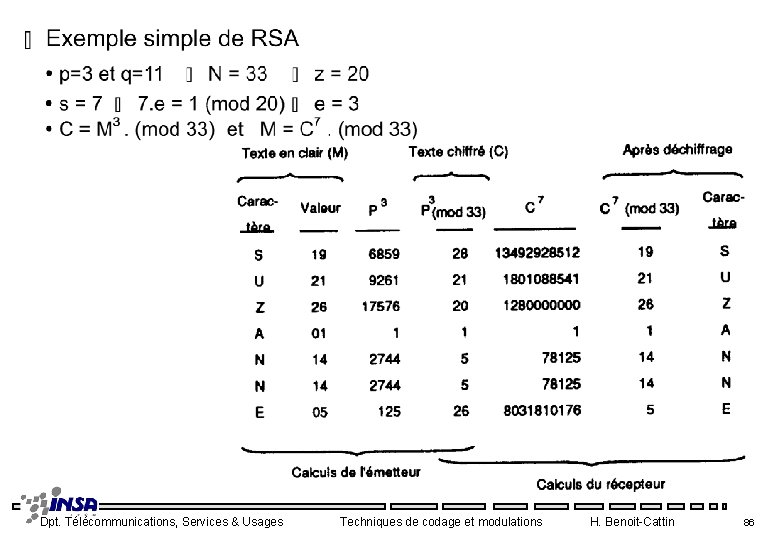

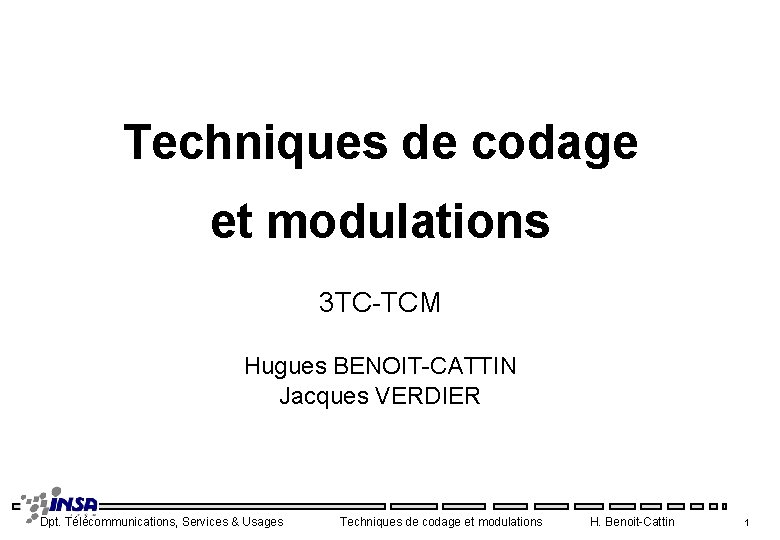

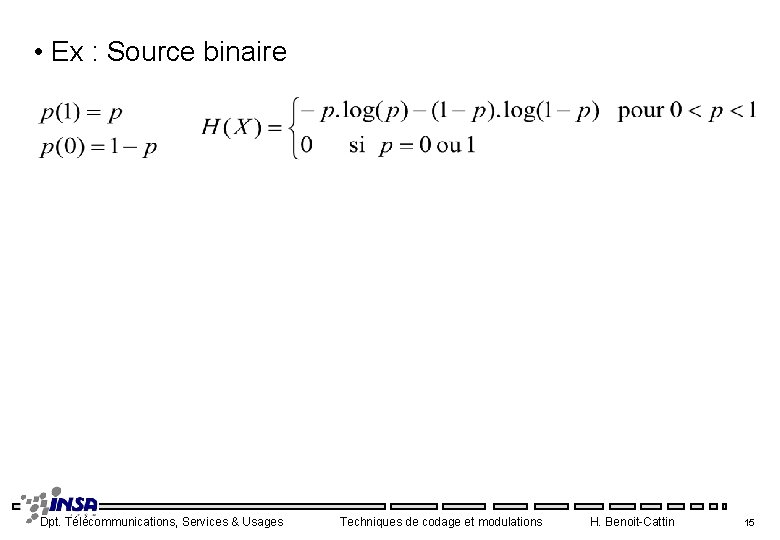

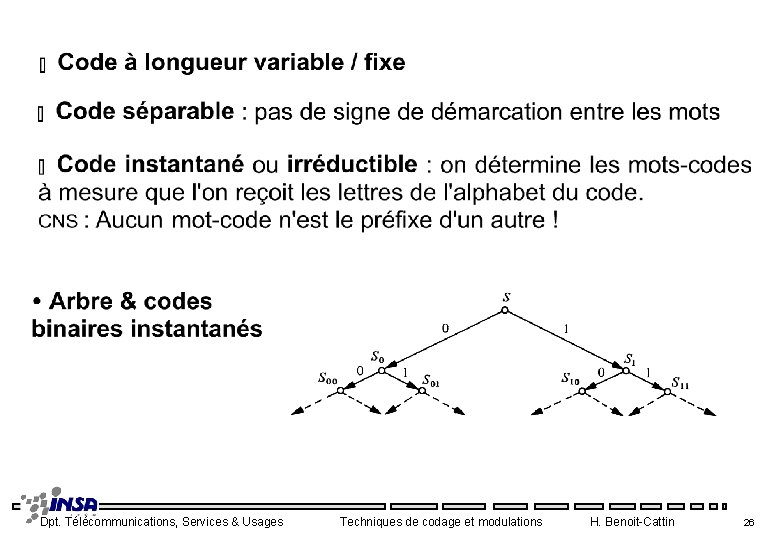

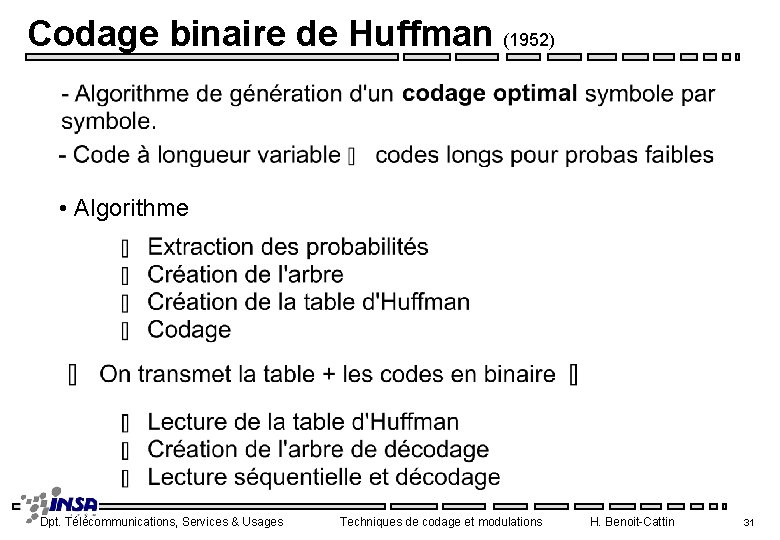

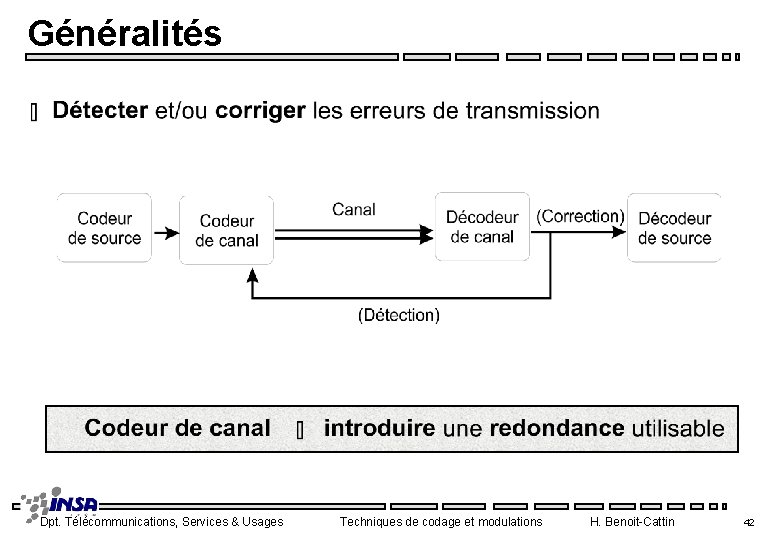

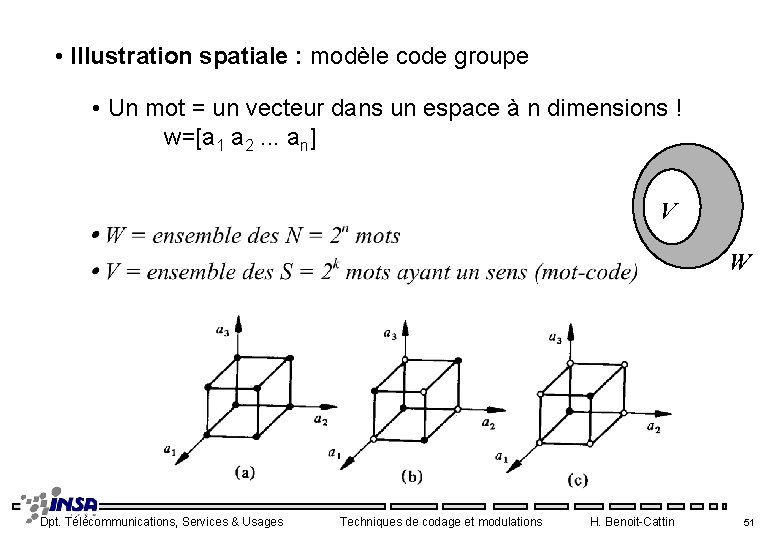

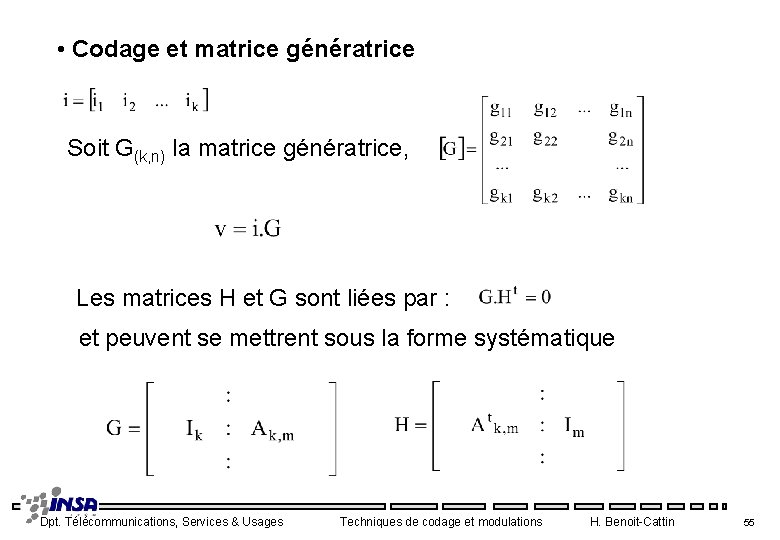

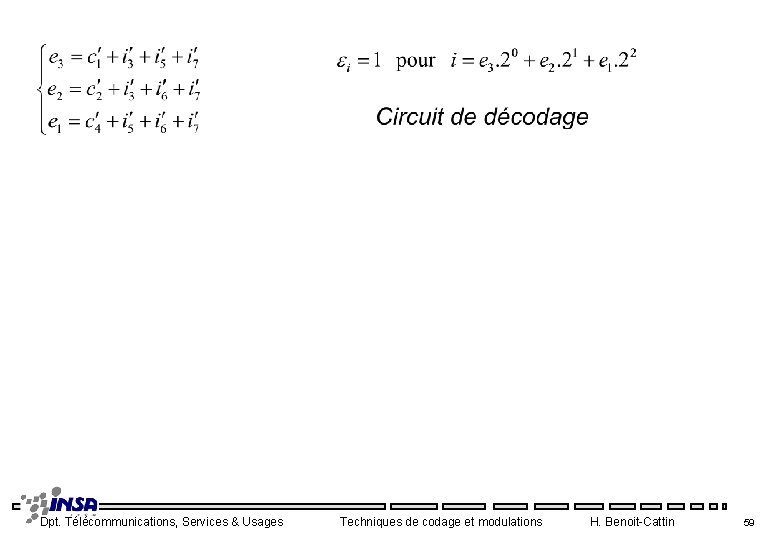

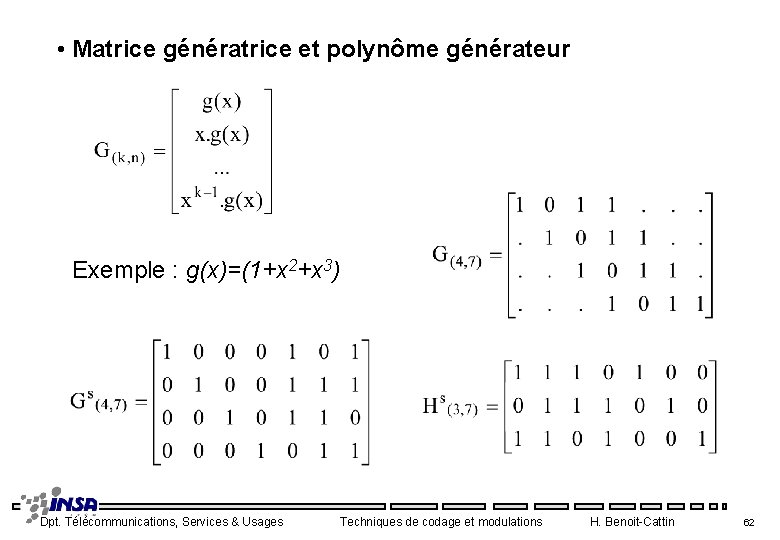

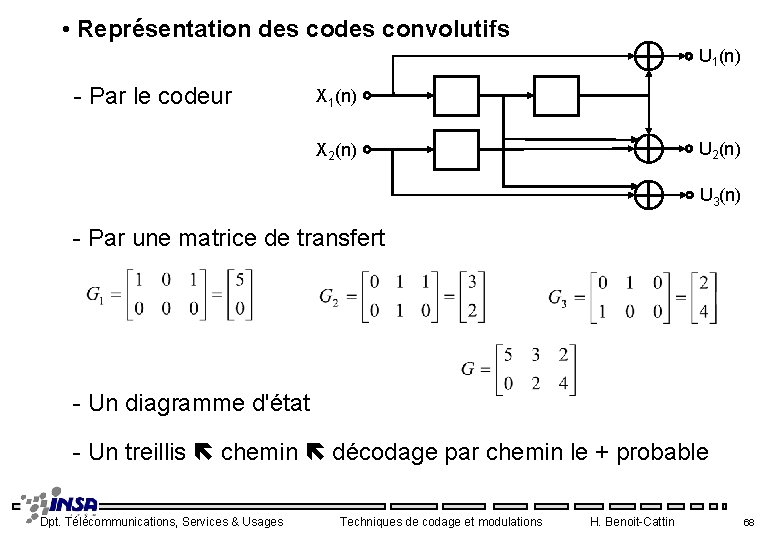

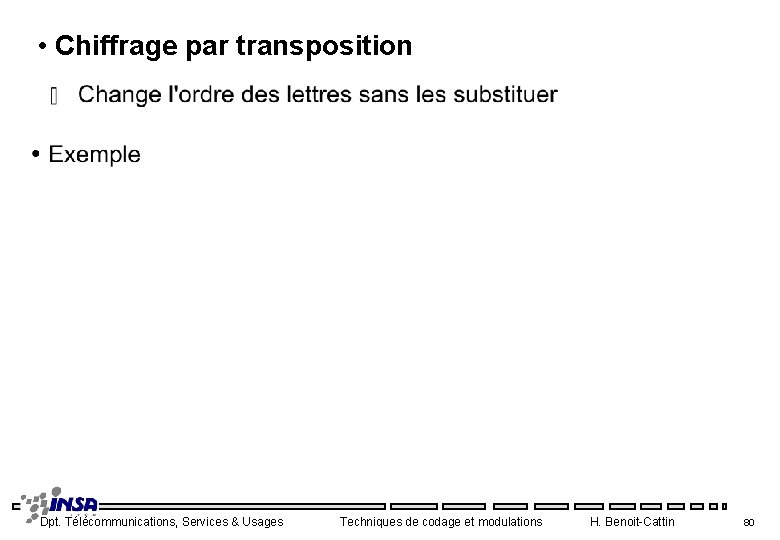

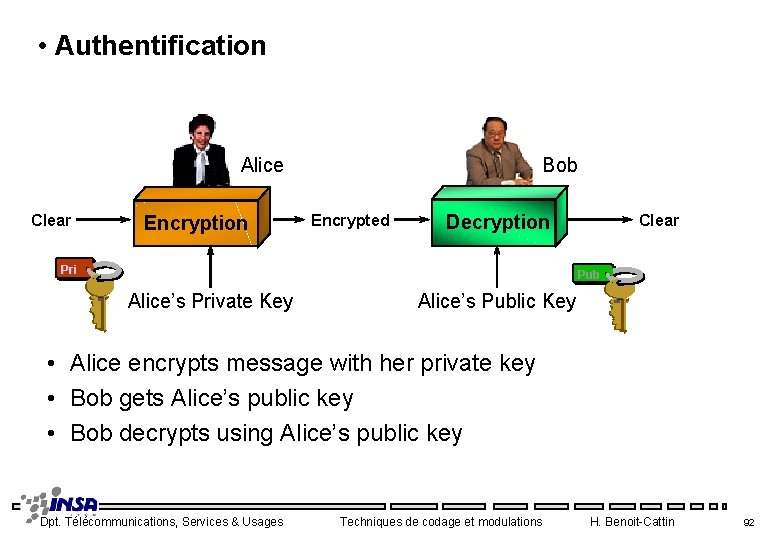

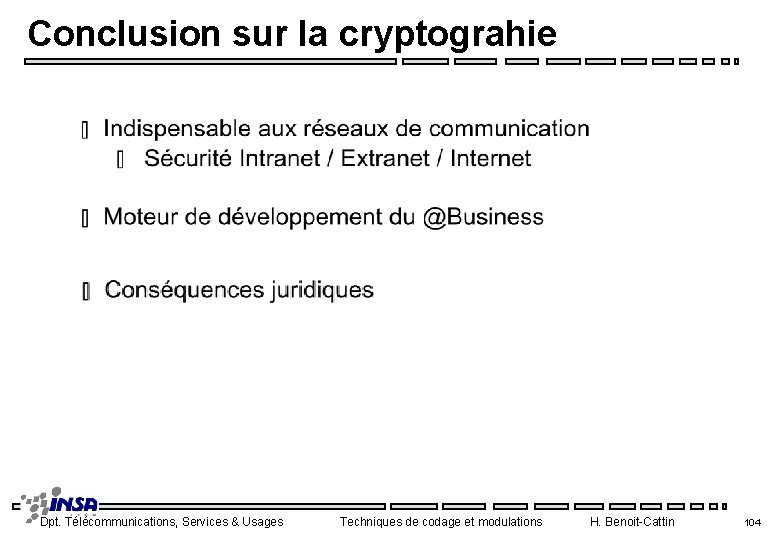

• Vue de la théorie de l'information nm Messages : [M] mi Chiffrage [C] : nc Cryptogrammes cj nk Clés Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 76

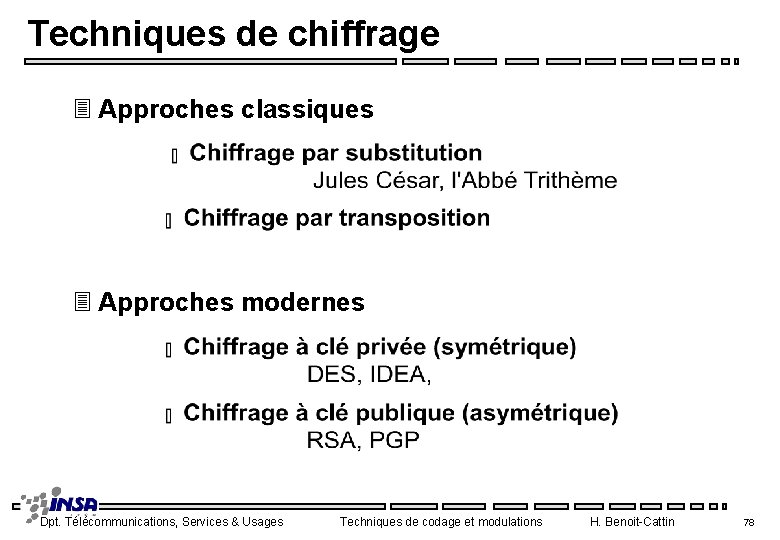

Chiffrage efficace ssi (Coût + temps) de décryptage >> Valeur de l'info Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 77

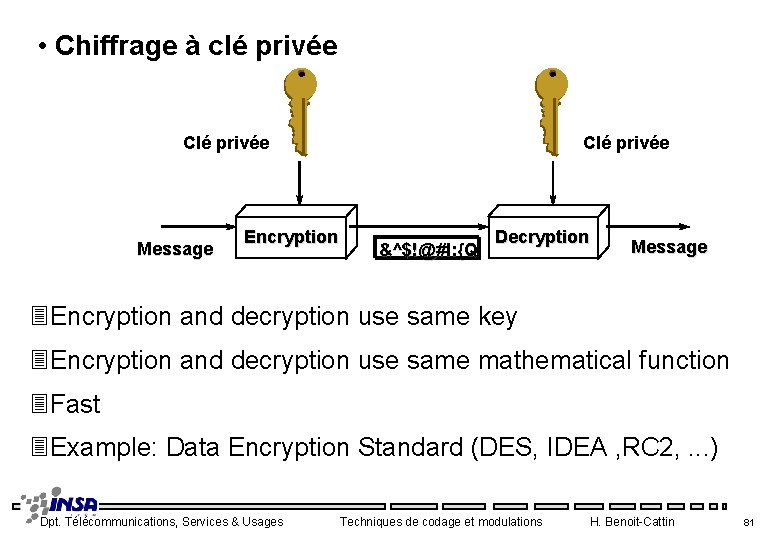

Techniques de chiffrage 3 Approches classiques 3 Approches modernes Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 78

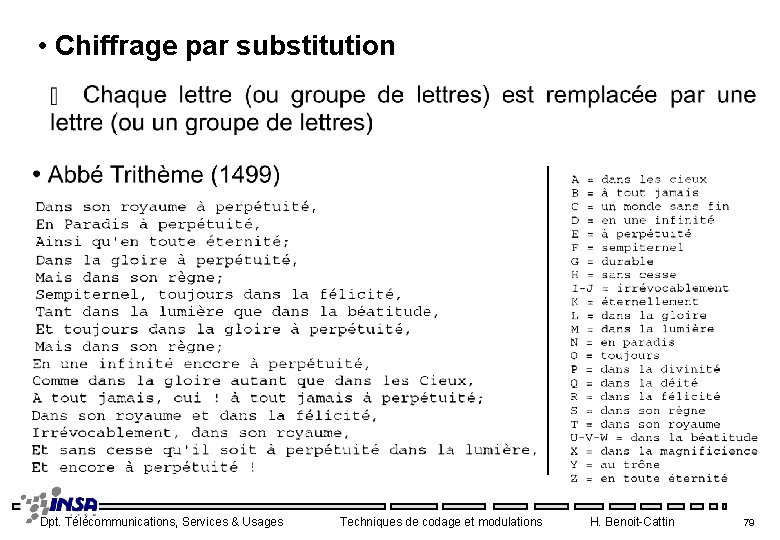

• Chiffrage par substitution Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 79

• Chiffrage par transposition Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 80

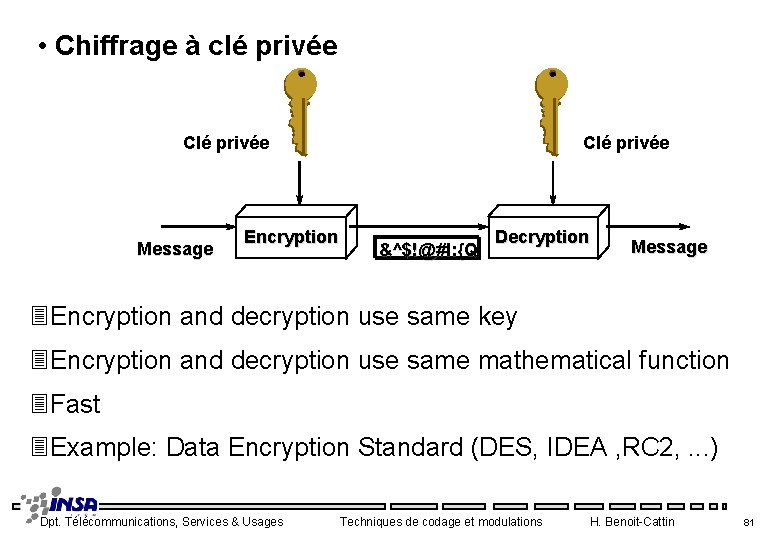

• Chiffrage à clé privée Clé privée Message Encryption Clé privée &^$!@#l: {Q Decryption Message 3 Encryption and decryption use same key 3 Encryption and decryption use same mathematical function 3 Fast 3 Example: Data Encryption Standard (DES, IDEA , RC 2, . . . ) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 81

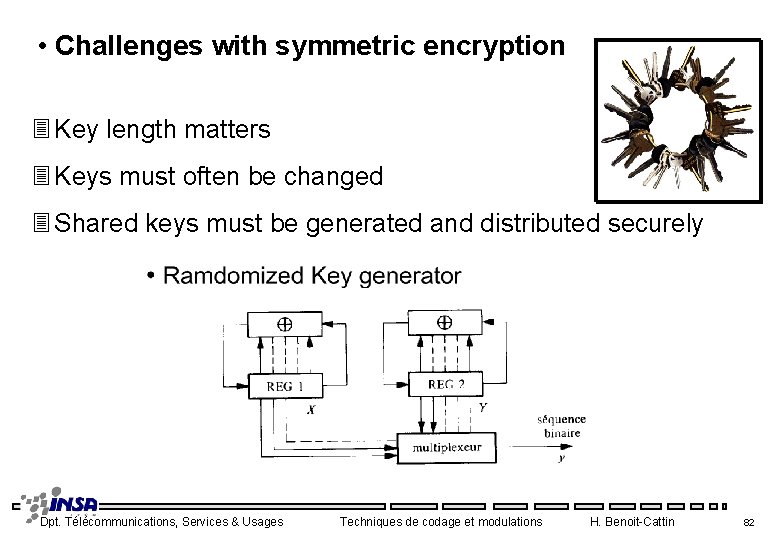

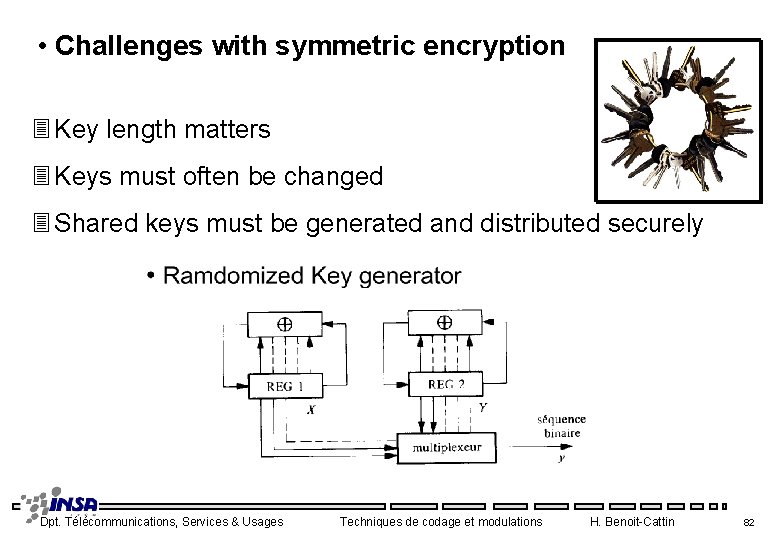

• Challenges with symmetric encryption 3 Key length matters 3 Keys must often be changed 3 Shared keys must be generated and distributed securely Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 82

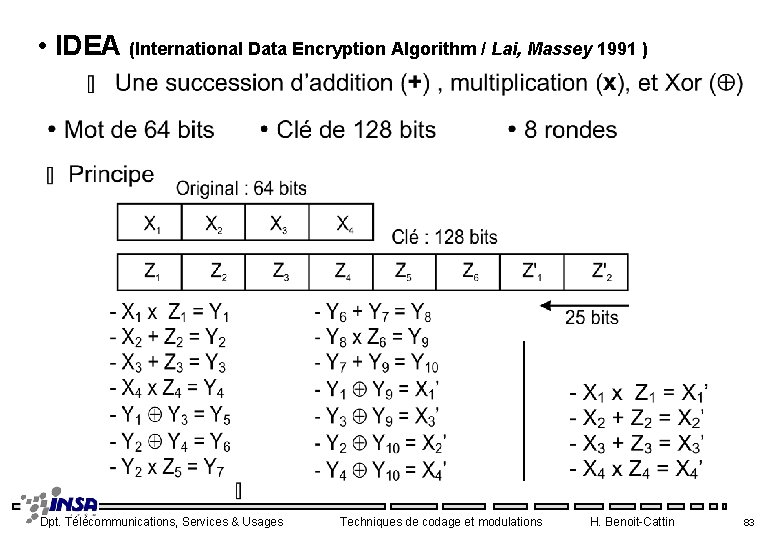

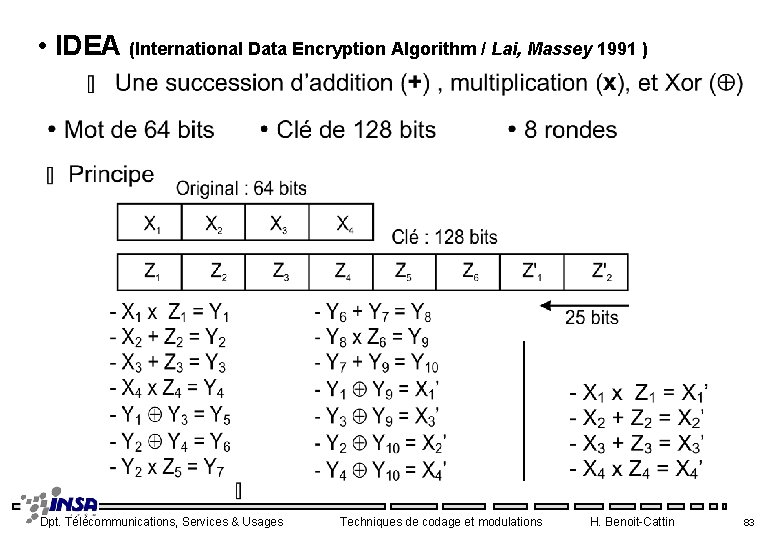

• IDEA (International Data Encryption Algorithm / Lai, Massey 1991 ) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 83

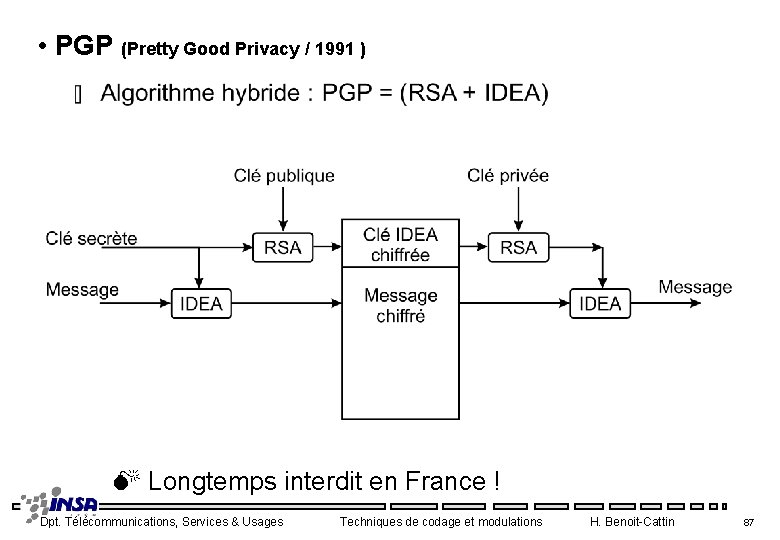

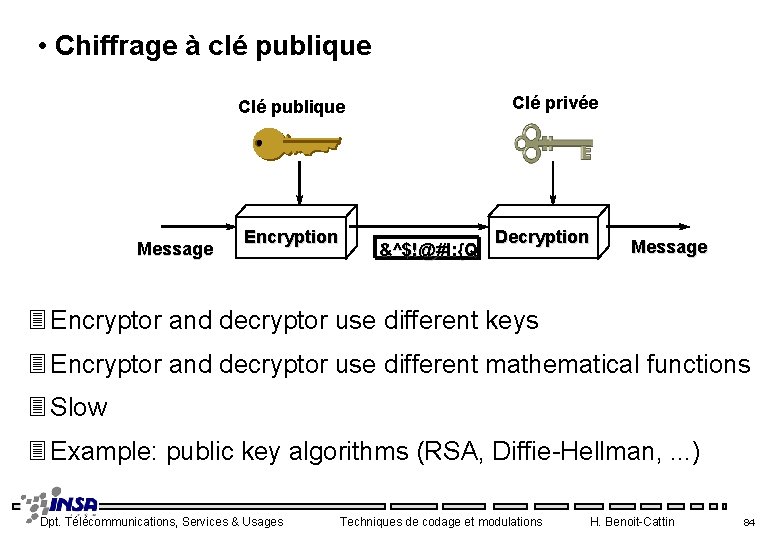

• Chiffrage à clé publique Clé privée Clé publique Message Encryption &^$!@#l: {Q Decryption Message 3 Encryptor and decryptor use different keys 3 Encryptor and decryptor use different mathematical functions 3 Slow 3 Example: public key algorithms (RSA, Diffie-Hellman, . . . ) Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 84

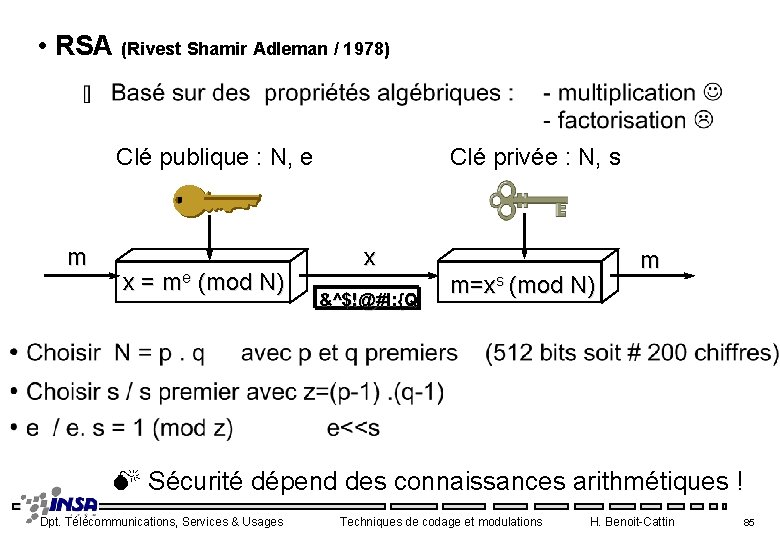

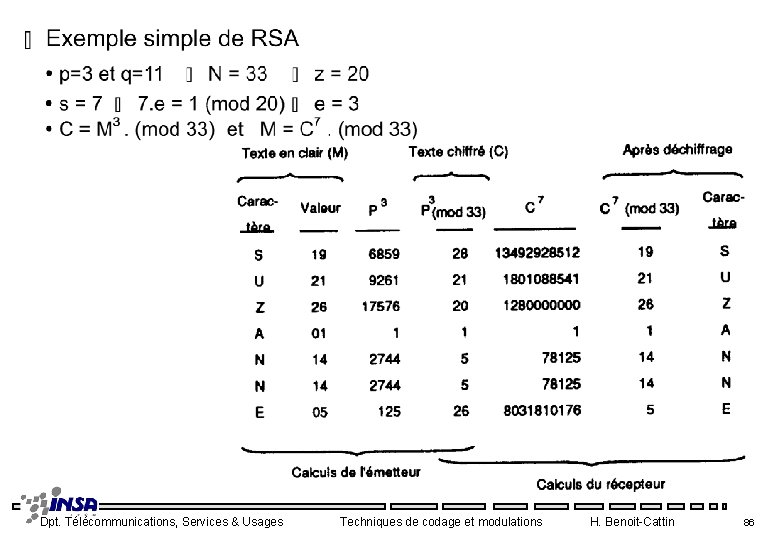

• RSA (Rivest Shamir Adleman / 1978) Clé publique : N, e m x = me (mod N) Clé privée : N, s x &^$!@#l: {Q m=xs (mod N) m Sécurité dépend des connaissances arithmétiques ! Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 85

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 86

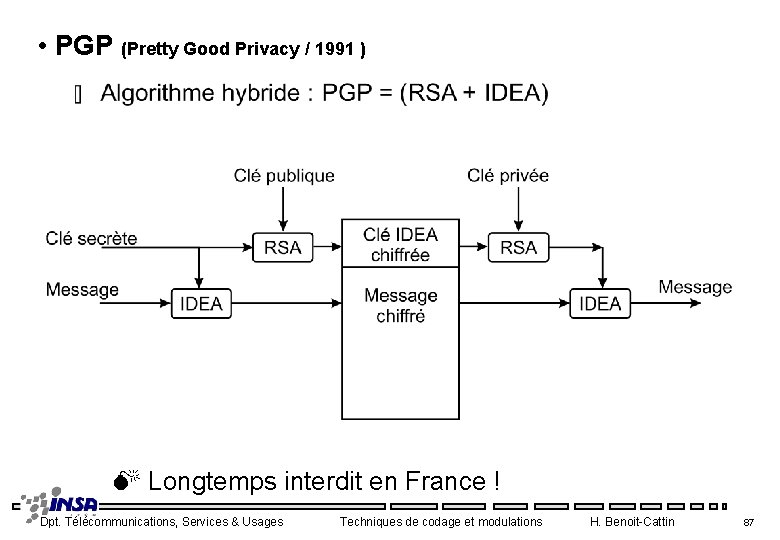

• PGP (Pretty Good Privacy / 1991 ) Longtemps interdit en France ! Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 87

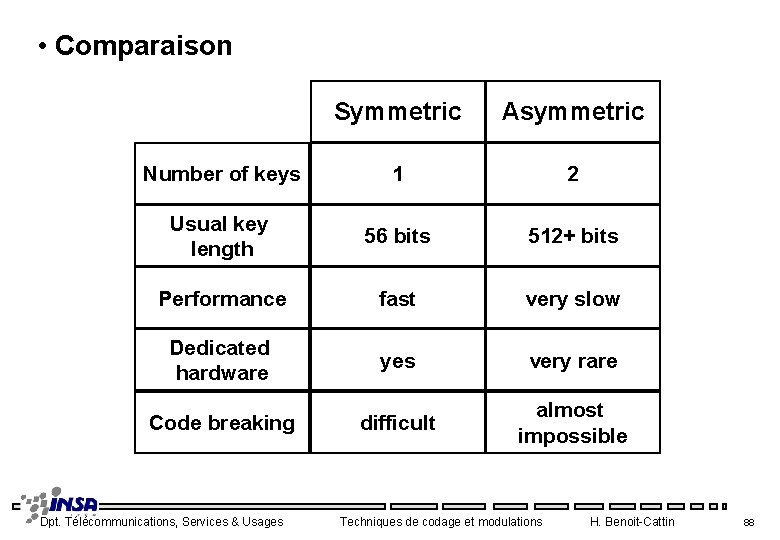

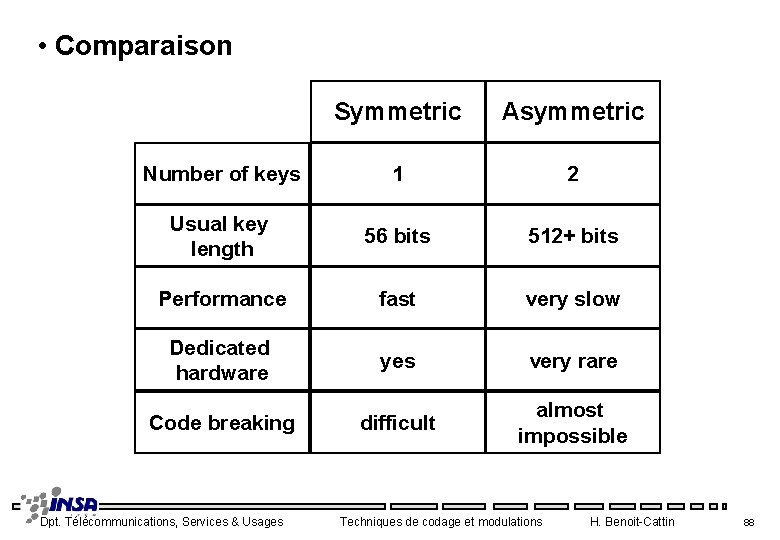

• Comparaison Symmetric Asymmetric Number of keys 1 2 Usual key length 56 bits 512+ bits Performance fast very slow Dedicated hardware yes very rare Code breaking difficult almost impossible Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 88

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 89

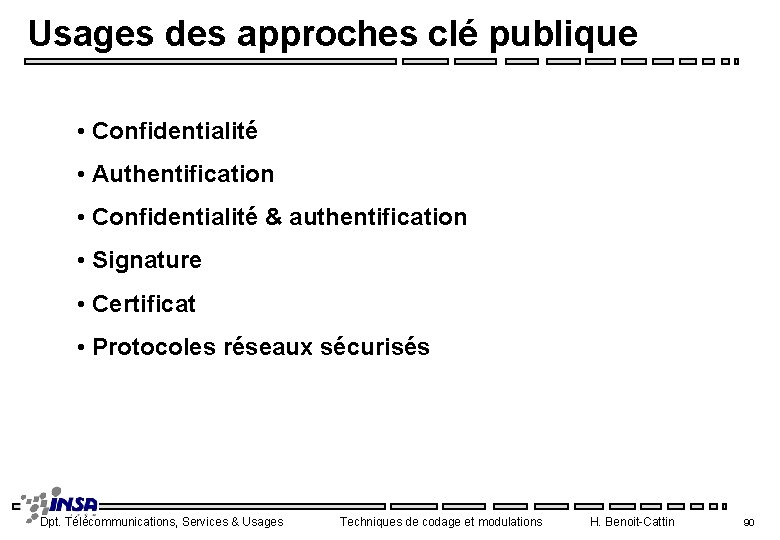

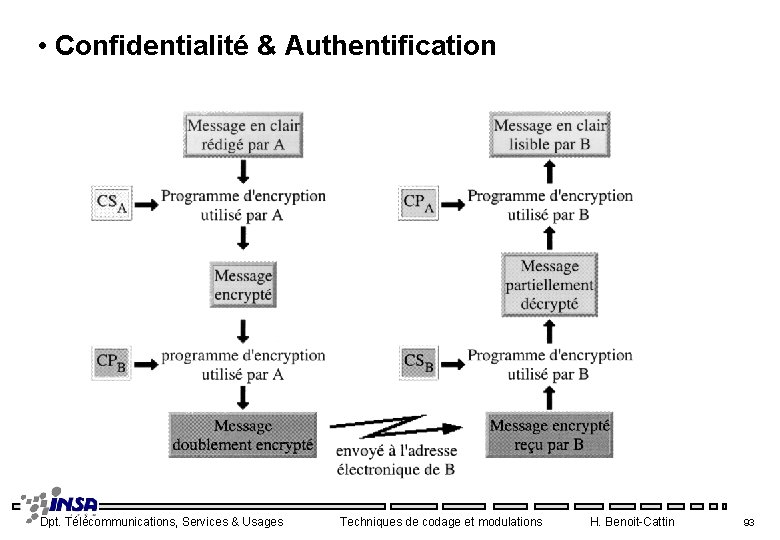

Usages des approches clé publique • Confidentialité • Authentification • Confidentialité & authentification • Signature • Certificat • Protocoles réseaux sécurisés Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 90

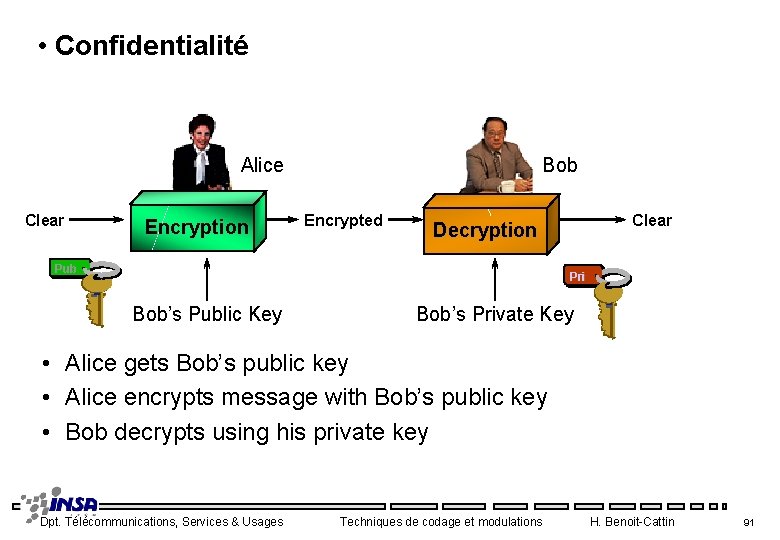

• Confidentialité Alice Clear Encryption Bob Encrypted Clear Decryption Pub Pri Bob’s Public Key Bob’s Private Key • Alice gets Bob’s public key • Alice encrypts message with Bob’s public key • Bob decrypts using his private key Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 91

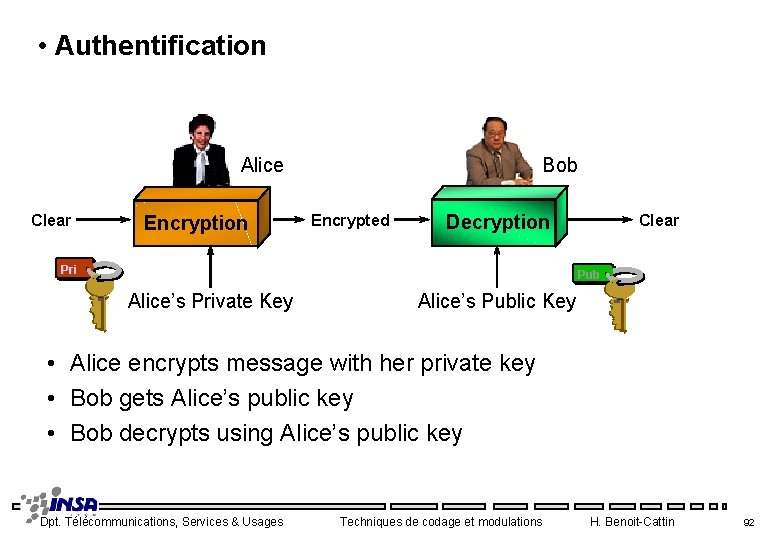

• Authentification Alice Clear Encryption Bob Encrypted Decryption Pri Clear Pub Alice’s Private Key Alice’s Public Key • Alice encrypts message with her private key • Bob gets Alice’s public key • Bob decrypts using Alice’s public key Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 92

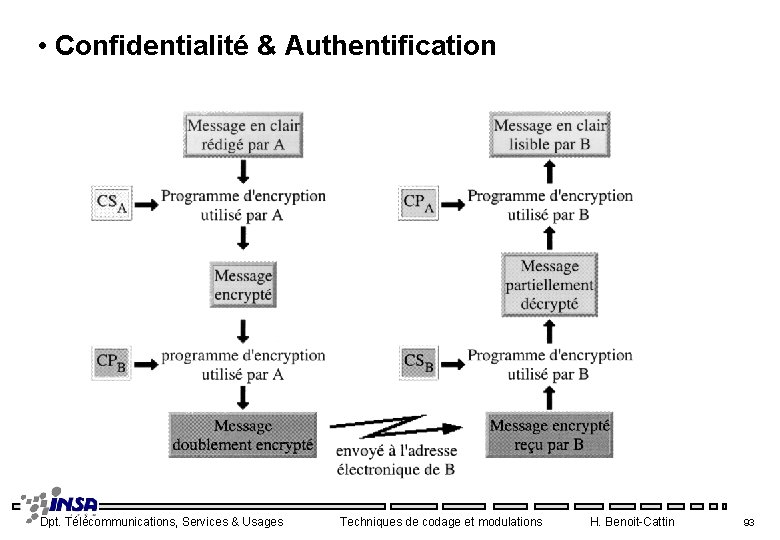

• Confidentialité & Authentification Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 93

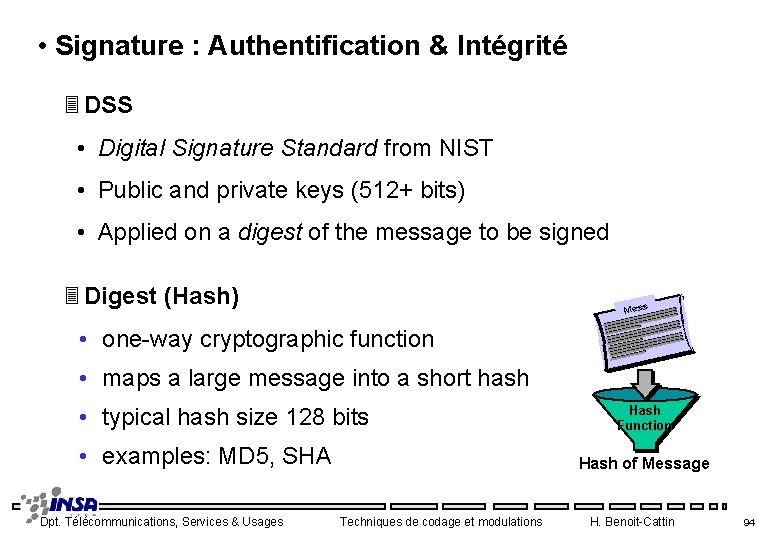

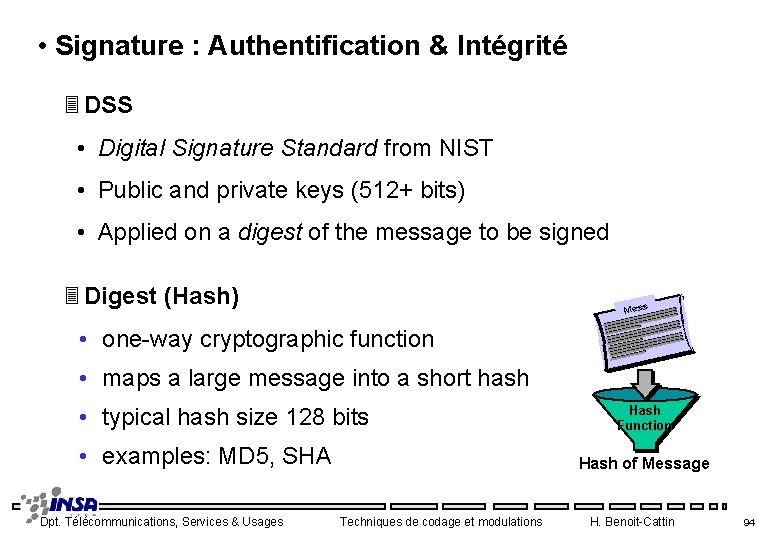

• Signature : Authentification & Intégrité 3 DSS • Digital Signature Standard from NIST • Public and private keys (512+ bits) • Applied on a digest of the message to be signed 3 Digest (Hash) • one-way cryptographic function Mess age • maps a large message into a short hash • typical hash size 128 bits • examples: MD 5, SHA Dpt. Télécommunications, Services & Usages Hash Function Hash of Message Techniques de codage et modulations H. Benoit-Cattin 94

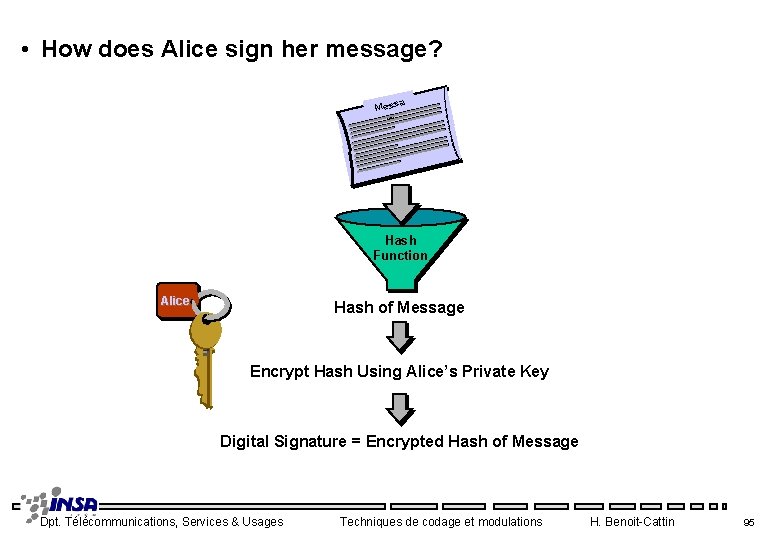

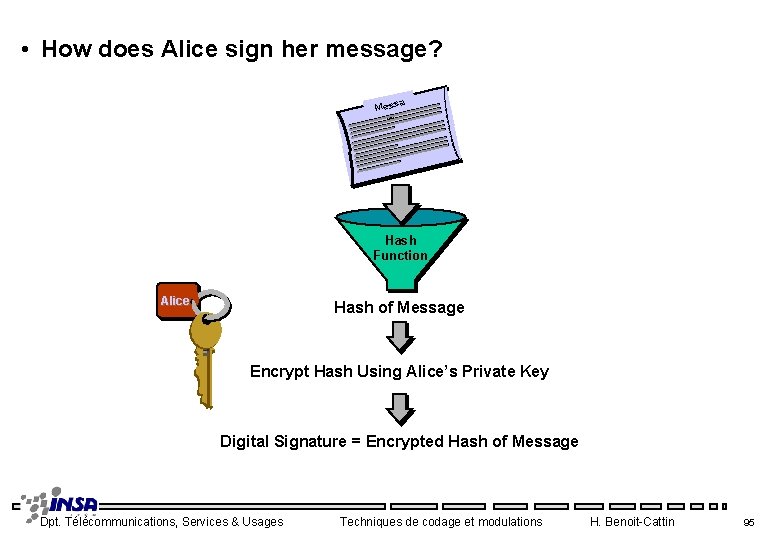

• How does Alice sign her message? a Mess ge Hash Function Alice Hash of Message Encrypt Hash Using Alice’s Private Key Digital Signature = Encrypted Hash of Message Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 95

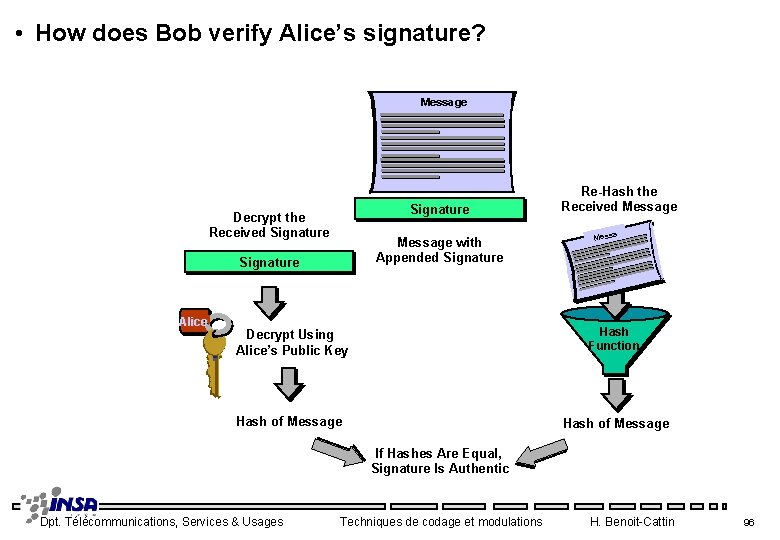

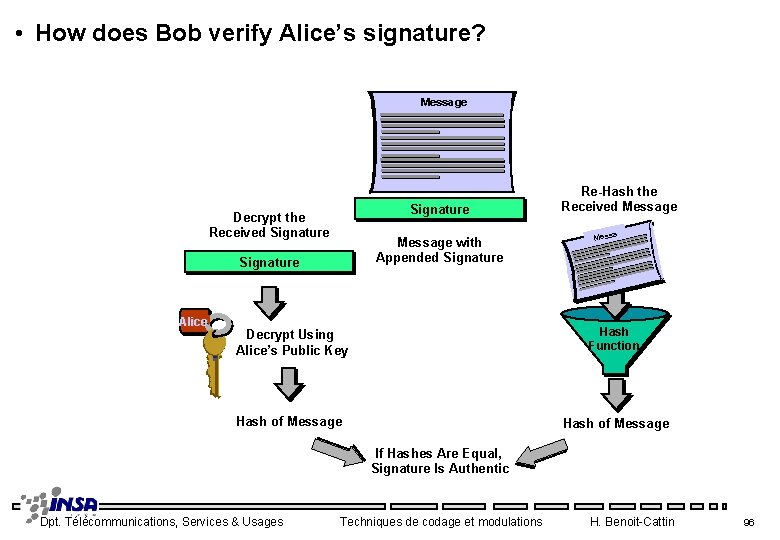

• How does Bob verify Alice’s signature? Message Signature Decrypt the Received Signature Message with Appended Signature Alice Re-Hash the Received Message a Mess ge Decrypt Using Alice’s Public Key Hash Function Hash of Message If Hashes Are Equal, Signature Is Authentic Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 96

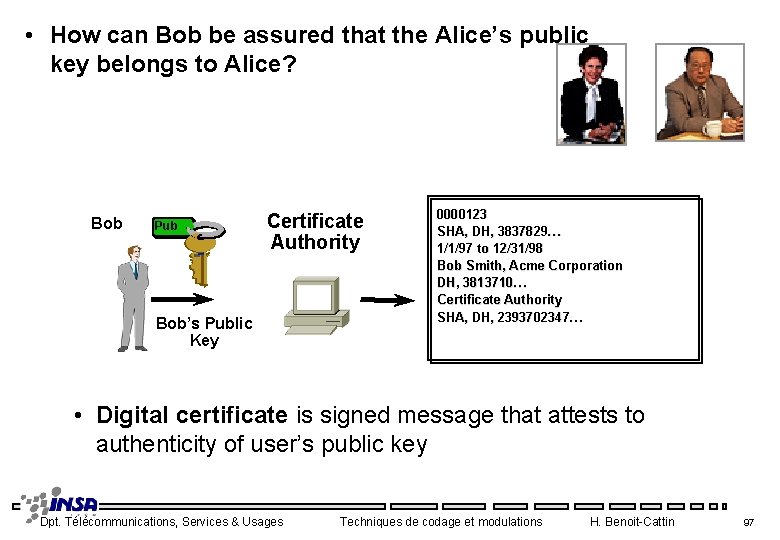

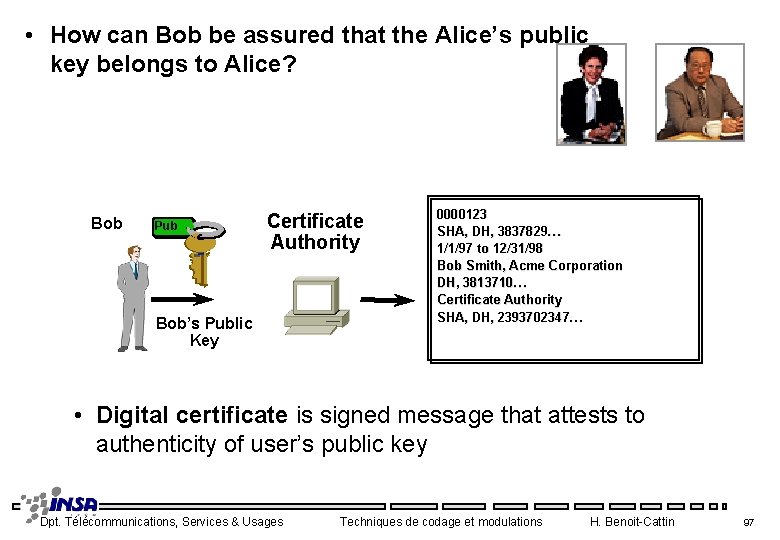

• How can Bob be assured that the Alice’s public key belongs to Alice? Bob Pub Certificate Authority Bob’s Public Key 0000123 SHA, DH, 3837829… 1/1/97 to 12/31/98 Bob Smith, Acme Corporation DH, 3813710… Certificate Authority SHA, DH, 2393702347… • Digital certificate is signed message that attests to authenticity of user’s public key Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 97

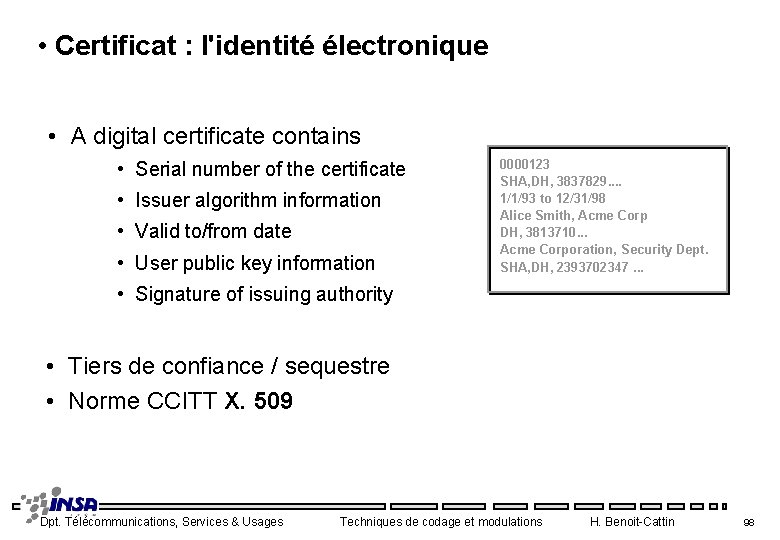

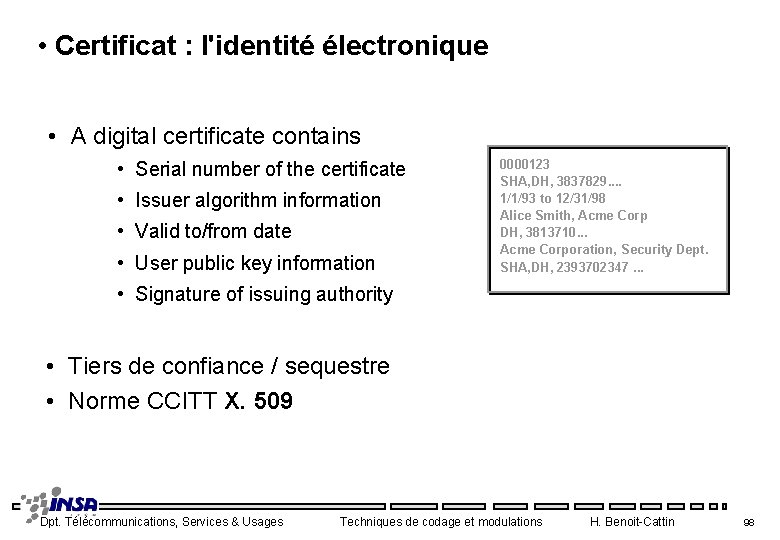

• Certificat : l'identité électronique • A digital certificate contains • Serial number of the certificate • Issuer algorithm information • Valid to/from date • User public key information 0000123 SHA, DH, 3837829. . 1/1/93 to 12/31/98 Alice Smith, Acme Corp DH, 3813710. . . Acme Corporation, Security Dept. SHA, DH, 2393702347. . . • Signature of issuing authority • Tiers de confiance / sequestre • Norme CCITT X. 509 Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 98

• Protocoles réseaux sécurisés 3 SSL (Secure Socket Layer) 3 SET (Secure Electronic Transaction) 3 Secure HTTP 3 Secure TCP/IP IP v. 6 3. . . Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 99

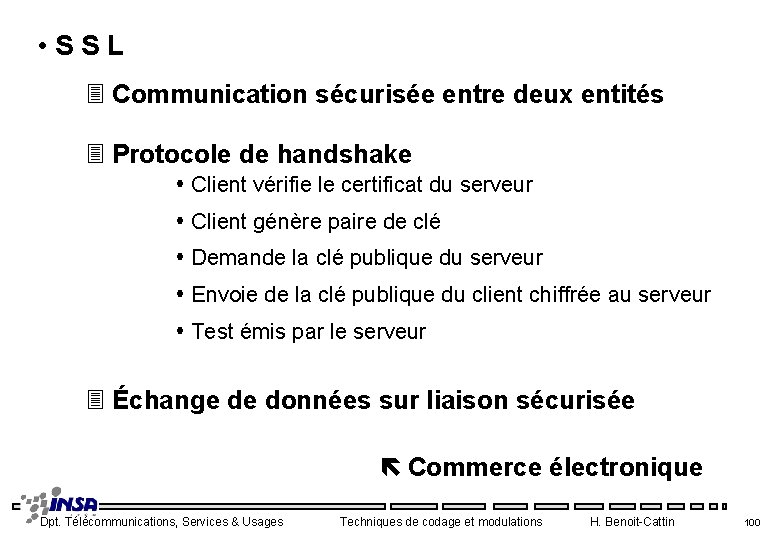

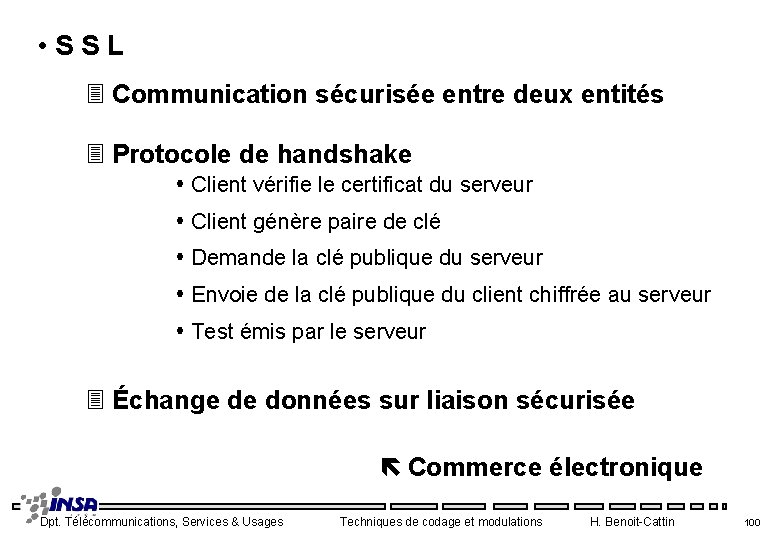

• S S L 3 Communication sécurisée entre deux entités 3 Protocole de handshake Client vérifie le certificat du serveur Client génère paire de clé Demande la clé publique du serveur Envoie de la clé publique du client chiffrée au serveur Test émis par le serveur 3 Échange de données sur liaison sécurisée Commerce électronique Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 100

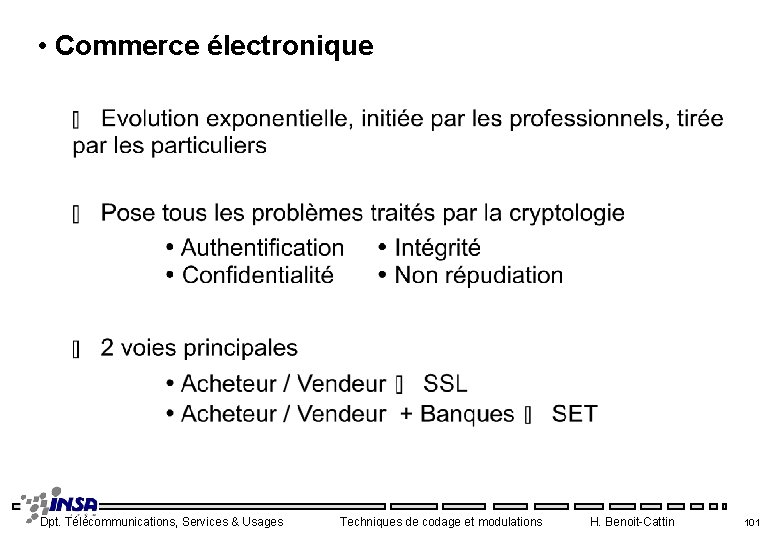

• Commerce électronique Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 101

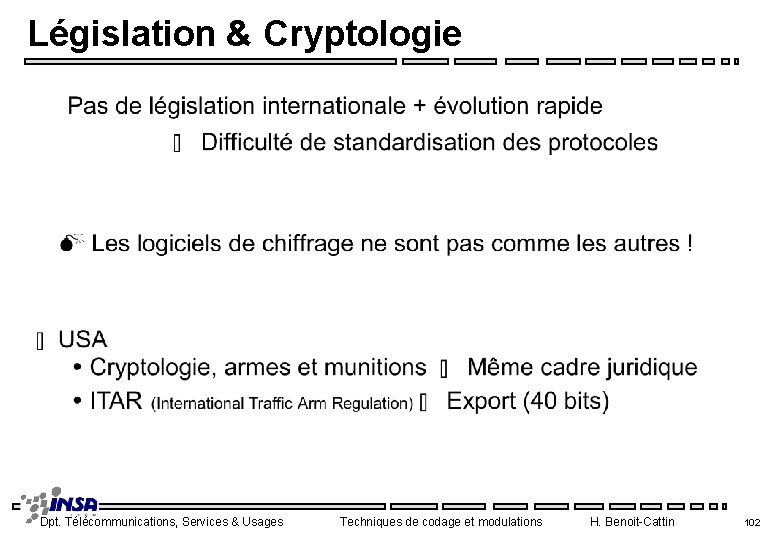

Législation & Cryptologie Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 102

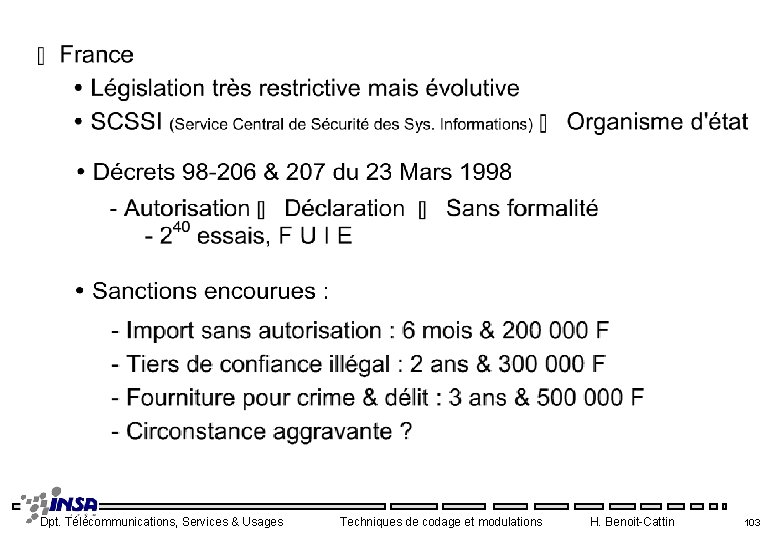

Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 103

Conclusion sur la cryptograhie Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 104

… Transition. . . Techniques de codage Coder, c ’est bien, mais moduler ça sert aussi. . . Dpt. Télécommunications, Services & Usages Techniques de codage et modulations H. Benoit-Cattin 105