Segurana Informtica ISTEC 1718 5 Parte Segurana em

- Slides: 96

Segurança Informática / ISTEC - 17/18 5ª Parte – Segurança em Redes sem Fios 198

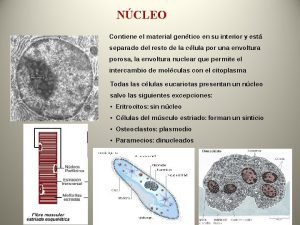

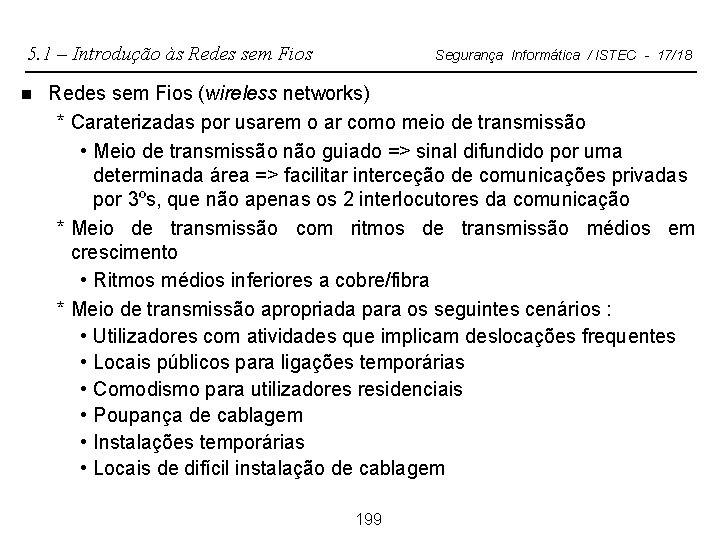

5. 1 – Introdução às Redes sem Fios n Segurança Informática / ISTEC - 17/18 Redes sem Fios (wireless networks) * Caraterizadas por usarem o ar como meio de transmissão • Meio de transmissão não guiado => sinal difundido por uma determinada área => facilitar interceção de comunicações privadas por 3ºs, que não apenas os 2 interlocutores da comunicação * Meio de transmissão com ritmos de transmissão médios em crescimento • Ritmos médios inferiores a cobre/fibra * Meio de transmissão apropriada para os seguintes cenários : • Utilizadores com atividades que implicam deslocações frequentes • Locais públicos para ligações temporárias • Comodismo para utilizadores residenciais • Poupança de cablagem • Instalações temporárias • Locais de difícil instalação de cablagem 199

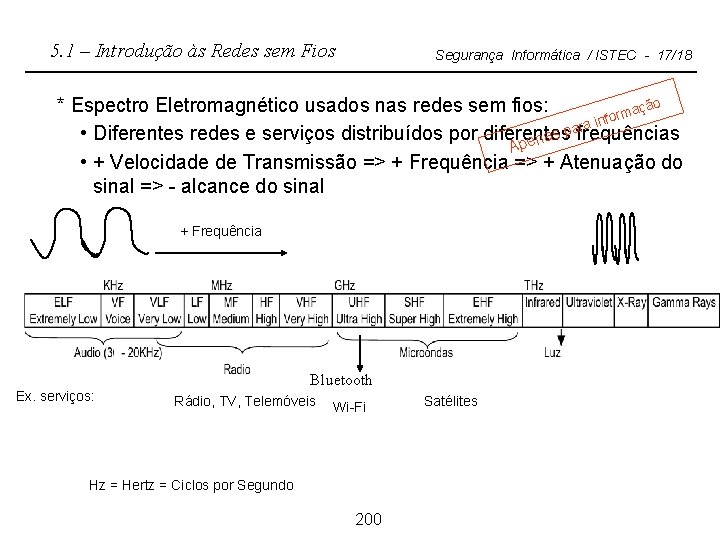

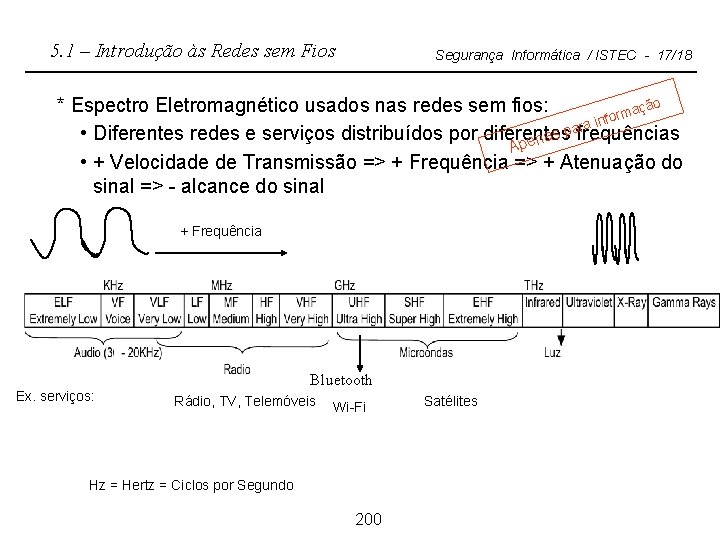

5. 1 – Introdução às Redes sem Fios Segurança Informática / ISTEC - 17/18 ão * Espectro Eletromagnético usados nas redes sem fios: maç r o f ra in a p s • Diferentes redes e serviços distribuídos por diferentes na frequências Ape • + Velocidade de Transmissão => + Frequência => + Atenuação do sinal => - alcance do sinal + Frequência Ex. serviços: Bluetooth Rádio, TV, Telemóveis Wi-Fi Hz = Hertz = Ciclos por Segundo 200 Satélites

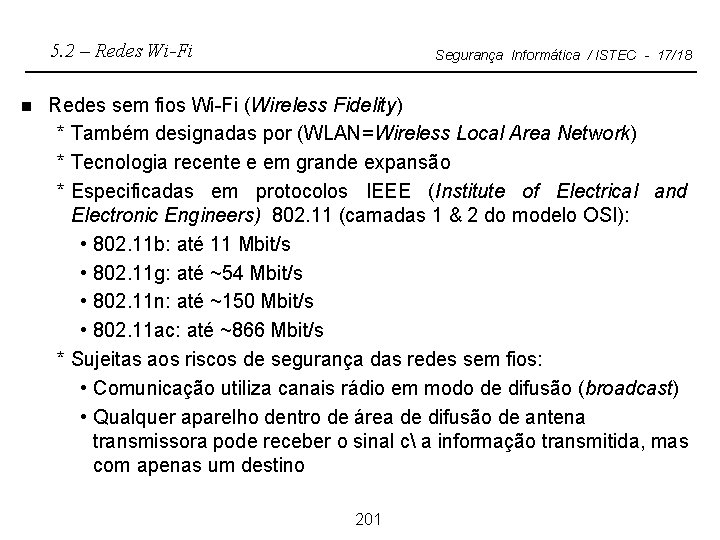

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Redes sem fios Wi-Fi (Wireless Fidelity) * Também designadas por (WLAN=Wireless Local Area Network) * Tecnologia recente e em grande expansão * Especificadas em protocolos IEEE (Institute of Electrical and Electronic Engineers) 802. 11 (camadas 1 & 2 do modelo OSI): • 802. 11 b: até 11 Mbit/s • 802. 11 g: até ~54 Mbit/s • 802. 11 n: até ~150 Mbit/s • 802. 11 ac: até ~866 Mbit/s * Sujeitas aos riscos de segurança das redes sem fios: • Comunicação utiliza canais rádio em modo de difusão (broadcast) • Qualquer aparelho dentro de área de difusão de antena transmissora pode receber o sinal c a informação transmitida, mas com apenas um destino 201

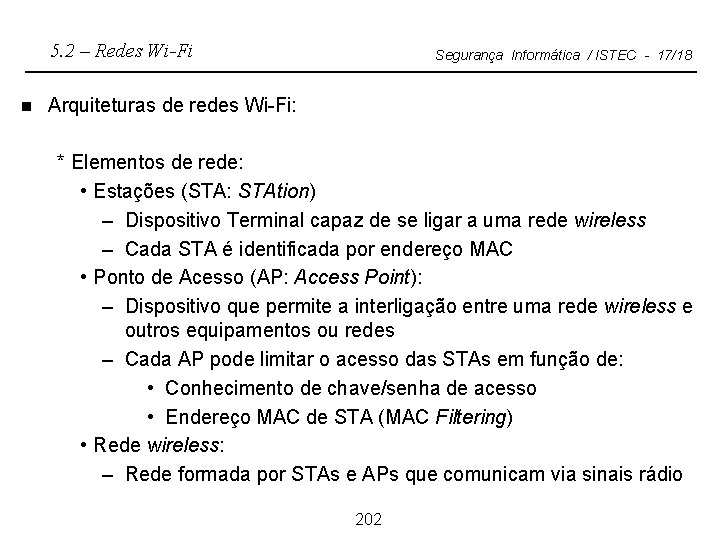

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Arquiteturas de redes Wi-Fi: * Elementos de rede: • Estações (STA: STAtion) – Dispositivo Terminal capaz de se ligar a uma rede wireless – Cada STA é identificada por endereço MAC • Ponto de Acesso (AP: Access Point): – Dispositivo que permite a interligação entre uma rede wireless e outros equipamentos ou redes – Cada AP pode limitar o acesso das STAs em função de: • Conhecimento de chave/senha de acesso • Endereço MAC de STA (MAC Filtering) • Rede wireless: – Rede formada por STAs e APs que comunicam via sinais rádio 202

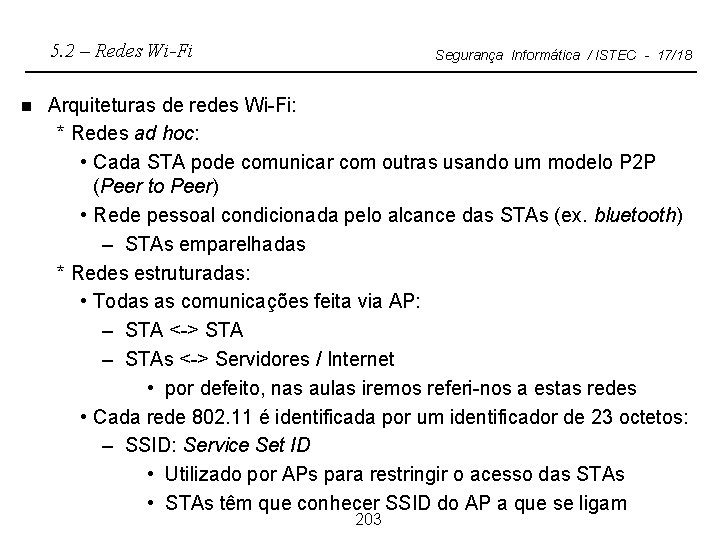

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Arquiteturas de redes Wi-Fi: * Redes ad hoc: • Cada STA pode comunicar com outras usando um modelo P 2 P (Peer to Peer) • Rede pessoal condicionada pelo alcance das STAs (ex. bluetooth) – STAs emparelhadas * Redes estruturadas: • Todas as comunicações feita via AP: – STA <-> STA – STAs <-> Servidores / Internet • por defeito, nas aulas iremos referi-nos a estas redes • Cada rede 802. 11 é identificada por um identificador de 23 octetos: – SSID: Service Set ID • Utilizado por APs para restringir o acesso das STAs • STAs têm que conhecer SSID do AP a que se ligam 203

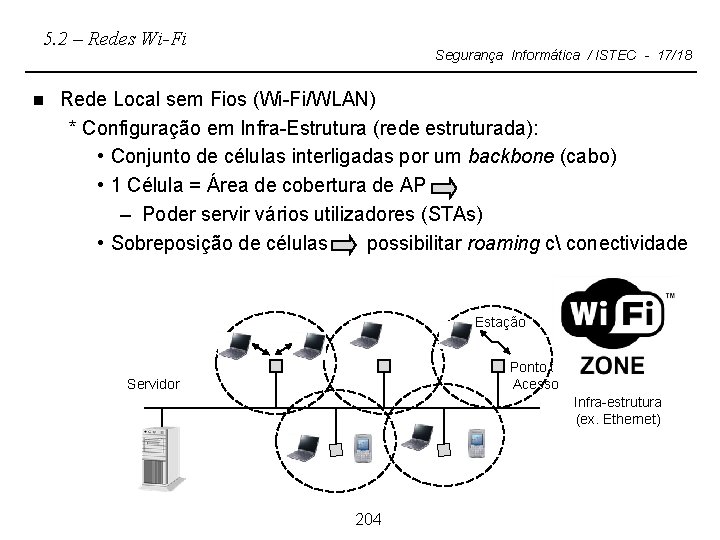

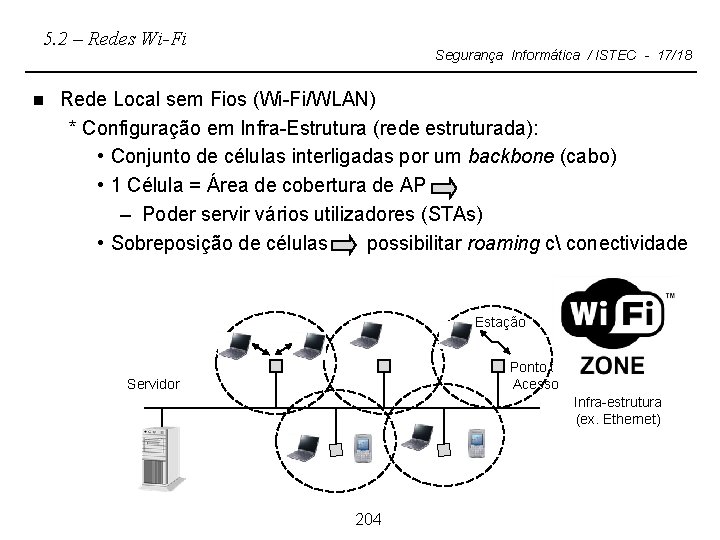

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Rede Local sem Fios (Wi-Fi/WLAN) * Configuração em Infra-Estrutura (rede estruturada): • Conjunto de células interligadas por um backbone (cabo) • 1 Célula = Área de cobertura de AP – Poder servir vários utilizadores (STAs) • Sobreposição de células possibilitar roaming c conectividade Estação Ponto de Acesso Servidor Infra-estrutura (ex. Ethernet) 204

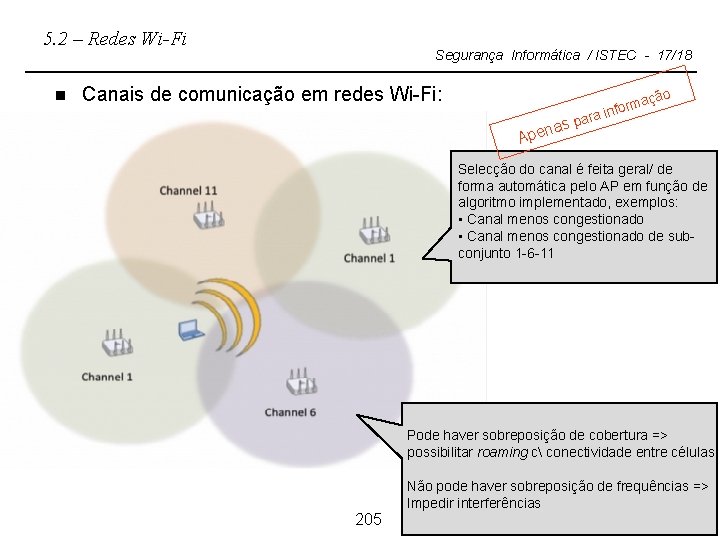

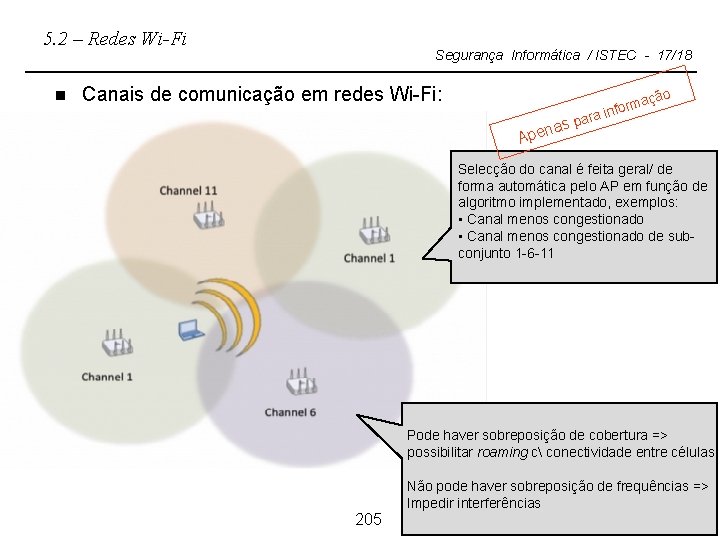

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Canais de comunicação em redes Wi-Fi: ção s pena A a orm f n i a par Selecção do canal é feita geral/ de forma automática pelo AP em função de algoritmo implementado, exemplos: • Canal menos congestionado de subconjunto 1 -6 -11 Pode haver sobreposição de cobertura => possibilitar roaming c conectividade entre células 205 Não pode haver sobreposição de frequências => Impedir interferências

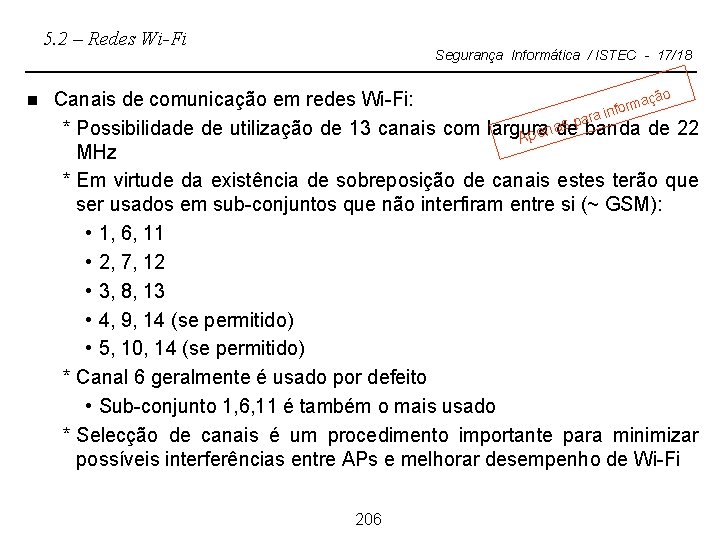

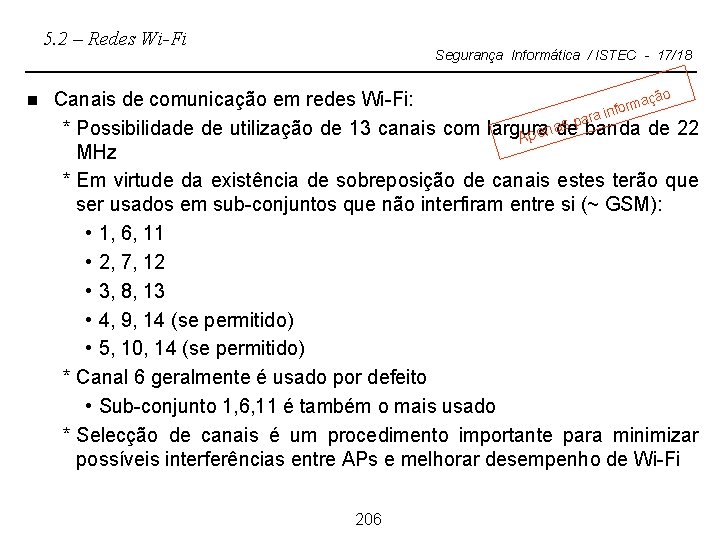

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Canais de comunicação em redes Wi-Fi: ação m r fo ra in a p s banda de 22 * Possibilidade de utilização de 13 canais com largura nade Ape MHz * Em virtude da existência de sobreposição de canais estes terão que ser usados em sub-conjuntos que não interfiram entre si (~ GSM): • 1, 6, 11 • 2, 7, 12 • 3, 8, 13 • 4, 9, 14 (se permitido) • 5, 10, 14 (se permitido) * Canal 6 geralmente é usado por defeito • Sub-conjunto 1, 6, 11 é também o mais usado * Selecção de canais é um procedimento importante para minimizar possíveis interferências entre APs e melhorar desempenho de Wi-Fi 206

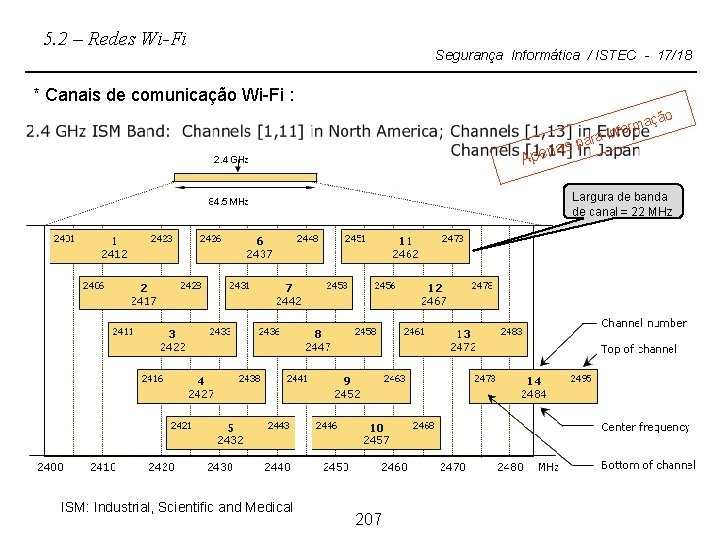

5. 2 – Redes Wi-Fi Segurança Informática / ISTEC - 17/18 * Canais de comunicação Wi-Fi : ação orm a inf ar sp pena A Largura de banda de canal = 22 MHz ISM: Industrial, Scientific and Medical 207

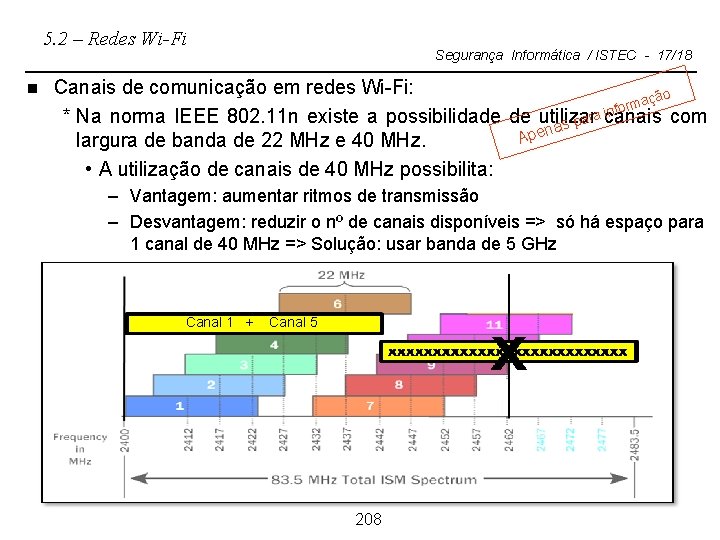

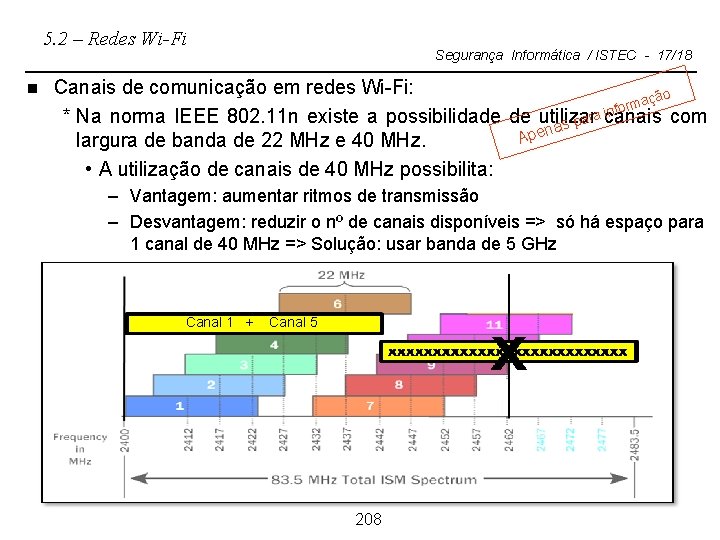

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Canais de comunicação em redes Wi-Fi: ação m r info ra canais * Na norma IEEE 802. 11 n existe a possibilidade de utilizar com a p s a n Ape largura de banda de 22 MHz e 40 MHz. • A utilização de canais de 40 MHz possibilita: – Vantagem: aumentar ritmos de transmissão – Desvantagem: reduzir o nº de canais disponíveis => só há espaço para 1 canal de 40 MHz => Solução: usar banda de 5 GHz Canal 1 + Canal 5 208

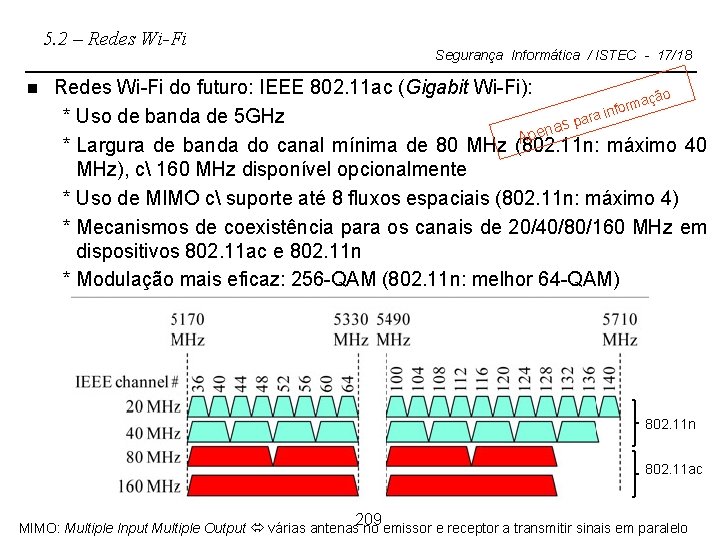

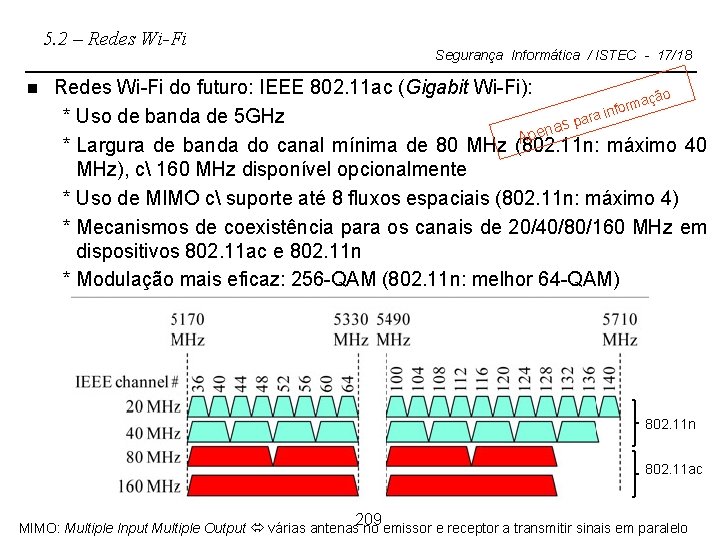

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Redes Wi-Fi do futuro: IEEE 802. 11 ac (Gigabit Wi-Fi): ação m r fo ra in * Uso de banda de 5 GHz a p nas Ape * Largura de banda do canal mínima de 80 MHz (802. 11 n: máximo 40 MHz), c 160 MHz disponível opcionalmente * Uso de MIMO c suporte até 8 fluxos espaciais (802. 11 n: máximo 4) * Mecanismos de coexistência para os canais de 20/40/80/160 MHz em dispositivos 802. 11 ac e 802. 11 n * Modulação mais eficaz: 256 -QAM (802. 11 n: melhor 64 -QAM) 802. 11 n 802. 11 ac 209 MIMO: Multiple Input Multiple Output várias antenas no emissor e receptor a transmitir sinais em paralelo

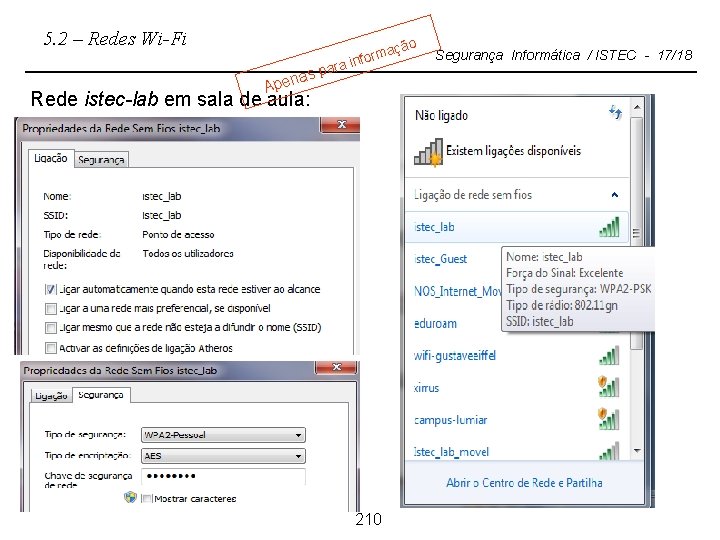

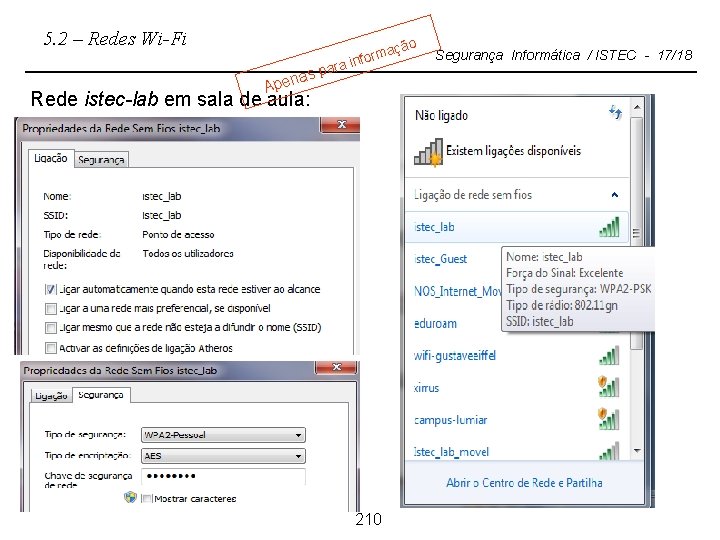

5. 2 – Redes Wi-Fi Ape ão maç r o f a in na r s pa Rede istec-lab em sala de aula: 210 Segurança Informática / ISTEC - 17/18

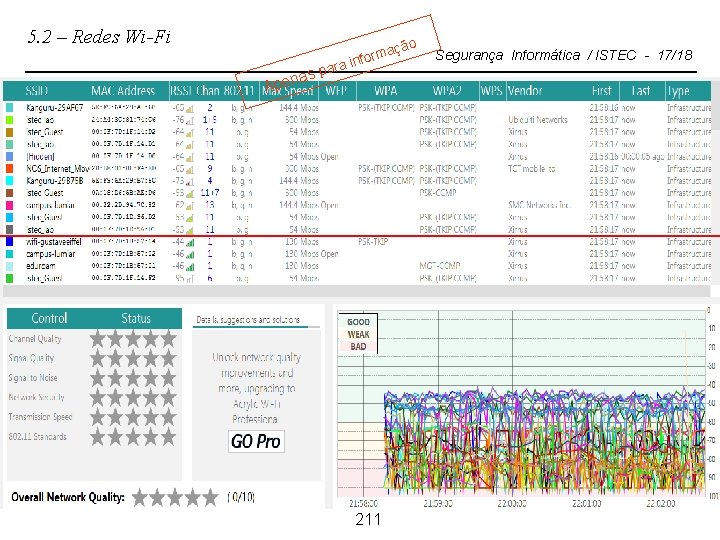

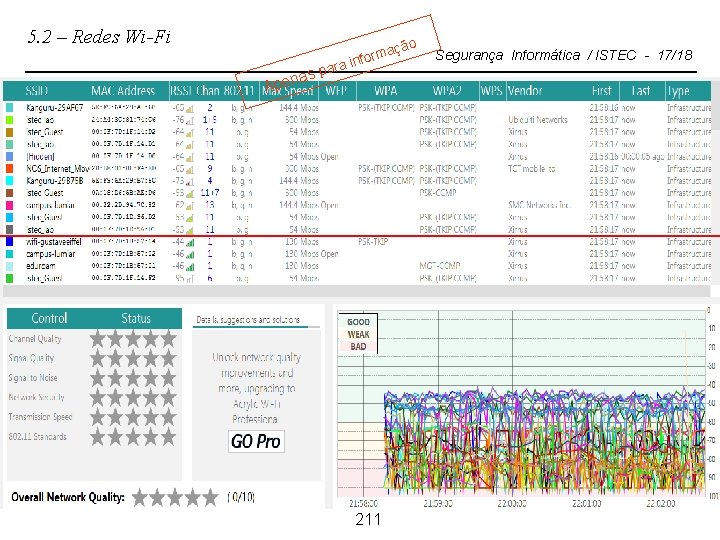

5. 2 – Redes Wi-Fi Ape ão maç r o f a in na r s pa 211 Segurança Informática / ISTEC - 17/18

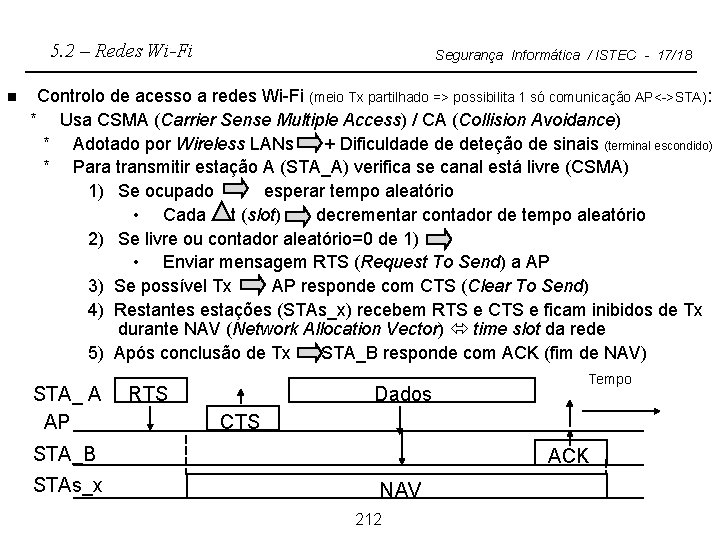

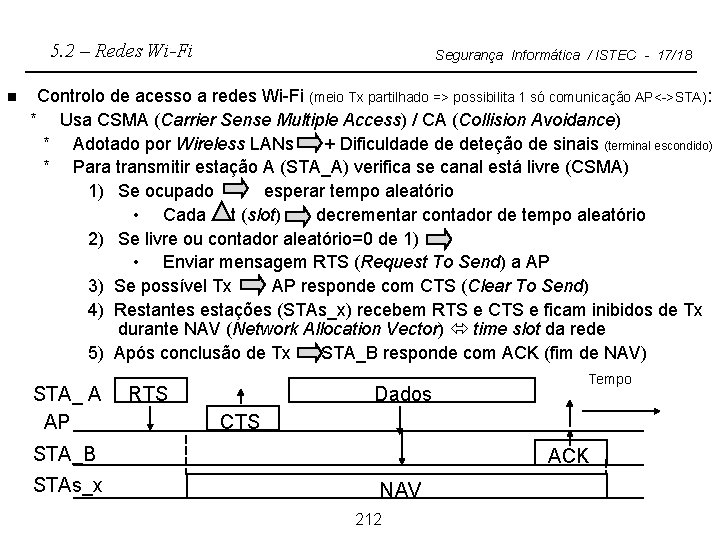

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Controlo de acesso a redes Wi-Fi (meio Tx partilhado => possibilita 1 só comunicação AP<->STA): * Usa CSMA (Carrier Sense Multiple Access) / CA (Collision Avoidance) * Adotado por Wireless LANs + Dificuldade de deteção de sinais (terminal escondido) * Para transmitir estação A (STA_A) verifica se canal está livre (CSMA) 1) Se ocupado esperar tempo aleatório • Cada t (slot) decrementar contador de tempo aleatório 2) Se livre ou contador aleatório=0 de 1) • Enviar mensagem RTS (Request To Send) a AP 3) Se possível Tx AP responde com CTS (Clear To Send) 4) Restantes estações (STAs_x) recebem RTS e CTS e ficam inibidos de Tx durante NAV (Network Allocation Vector) time slot da rede 5) Após conclusão de Tx STA_B responde com ACK (fim de NAV) STA_ A AP RTS Dados CTS STA_B STAs_x Tempo ACK NAV 212

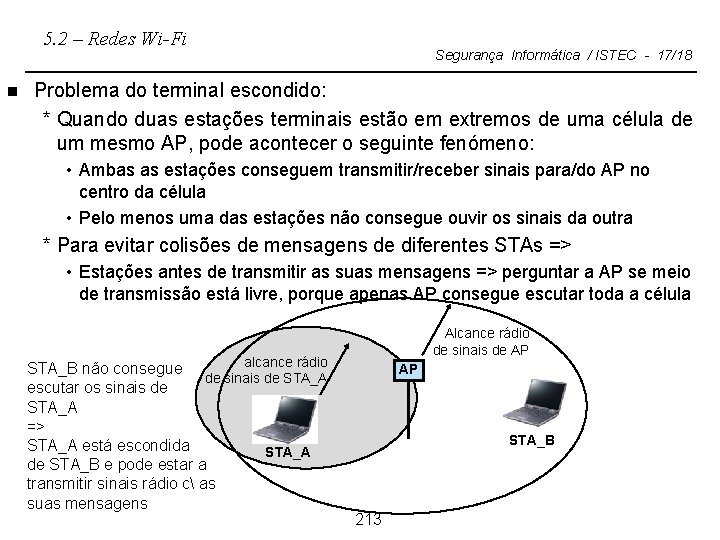

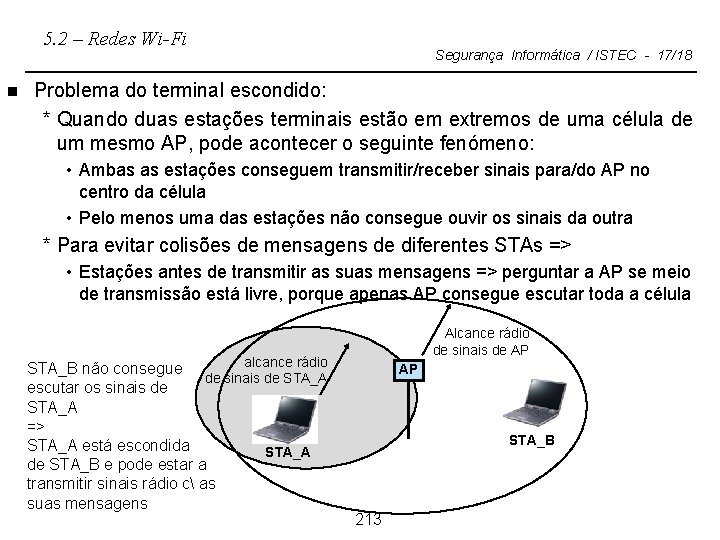

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Problema do terminal escondido: * Quando duas estações terminais estão em extremos de uma célula de um mesmo AP, pode acontecer o seguinte fenómeno: • Ambas as estações conseguem transmitir/receber sinais para/do AP no centro da célula • Pelo menos uma das estações não consegue ouvir os sinais da outra * Para evitar colisões de mensagens de diferentes STAs => • Estações antes de transmitir as suas mensagens => perguntar a AP se meio de transmissão está livre, porque apenas AP consegue escutar toda a célula alcance rádio STA_B não consegue de sinais de STA_A escutar os sinais de STA_A => STA_A está escondida STA_A de STA_B e pode estar a transmitir sinais rádio c as suas mensagens Alcance rádio de sinais de AP AP STA_B 213

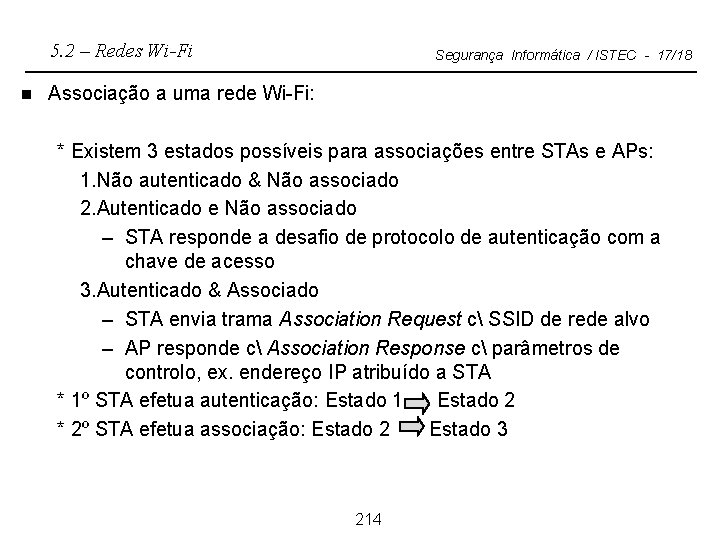

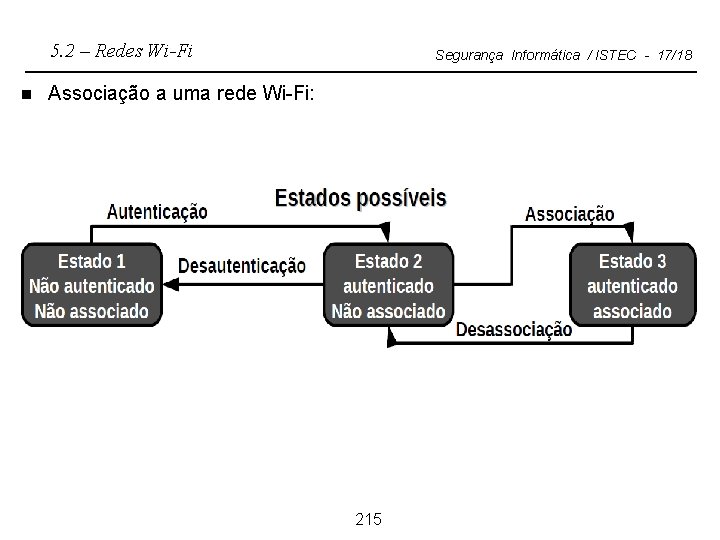

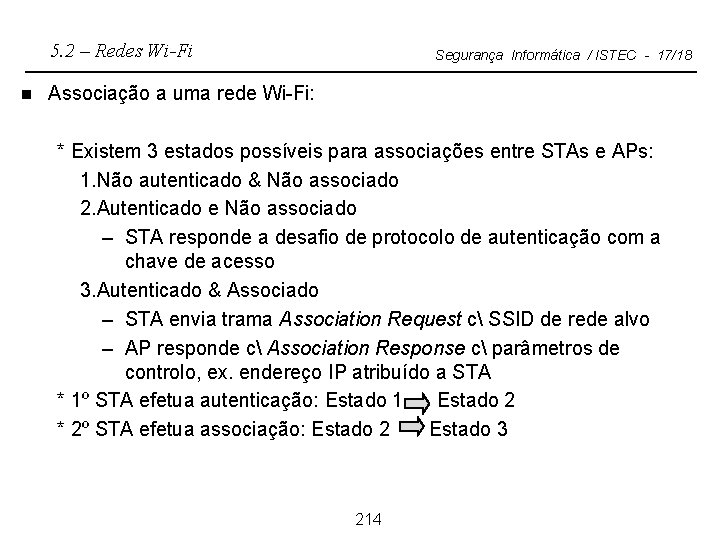

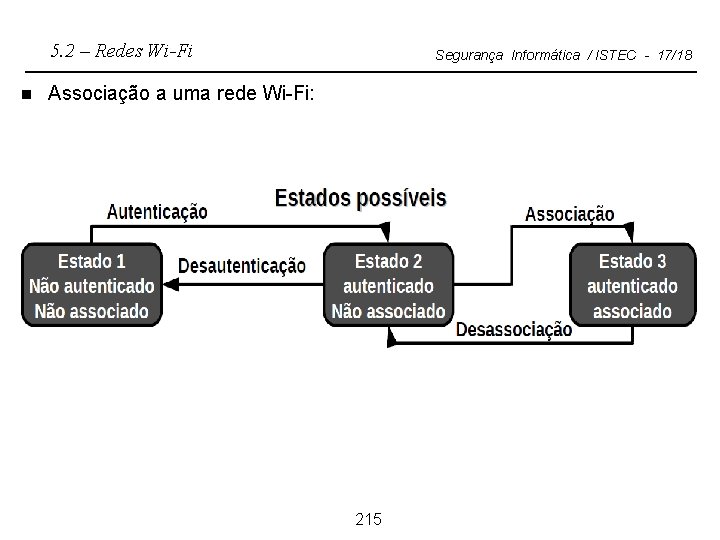

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Associação a uma rede Wi-Fi: * Existem 3 estados possíveis para associações entre STAs e APs: 1. Não autenticado & Não associado 2. Autenticado e Não associado – STA responde a desafio de protocolo de autenticação com a chave de acesso 3. Autenticado & Associado – STA envia trama Association Request c SSID de rede alvo – AP responde c Association Response c parâmetros de controlo, ex. endereço IP atribuído a STA * 1º STA efetua autenticação: Estado 1 Estado 2 * 2º STA efetua associação: Estado 2 Estado 3 214

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Associação a uma rede Wi-Fi: 215

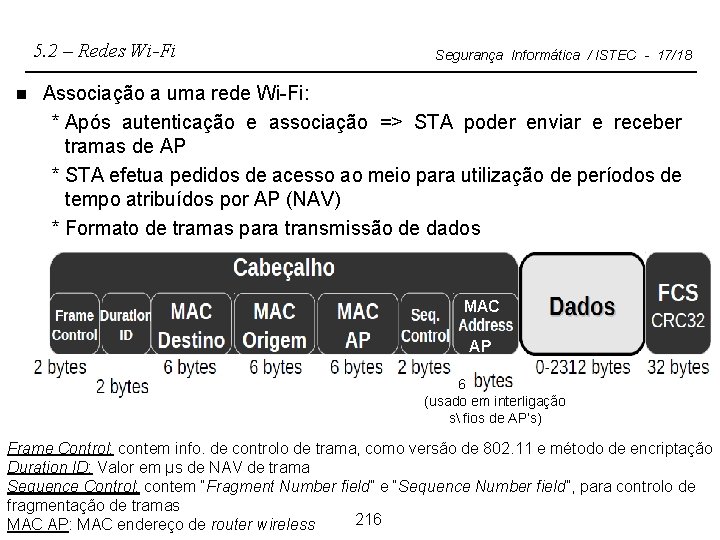

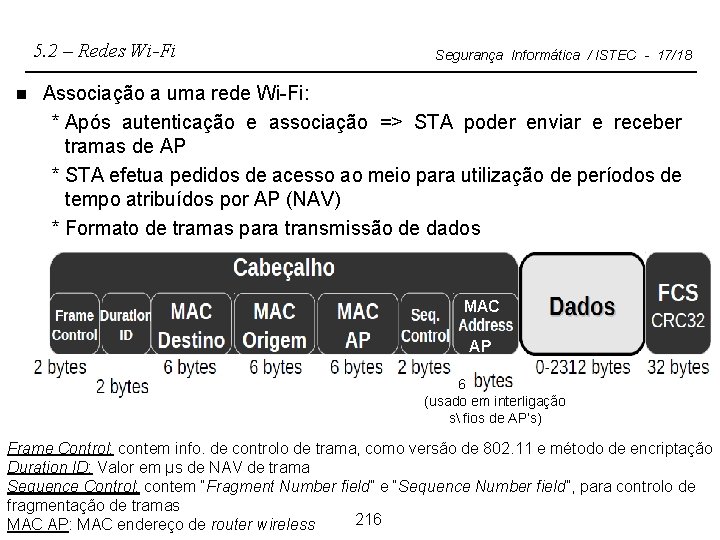

5. 2 – Redes Wi-Fi n Segurança Informática / ISTEC - 17/18 Associação a uma rede Wi-Fi: * Após autenticação e associação => STA poder enviar e receber tramas de AP * STA efetua pedidos de acesso ao meio para utilização de períodos de tempo atribuídos por AP (NAV) * Formato de tramas para transmissão de dados MAC AP AP 6 (usado em interligação s fios de AP’s) Frame Control: contem info. de controlo de trama, como versão de 802. 11 e método de encriptação Duration ID: Valor em µs de NAV de trama Sequence Control: contem “Fragment Number field” e “Sequence Number field”, para controlo de fragmentação de tramas 216 MAC AP: MAC endereço de router wireless

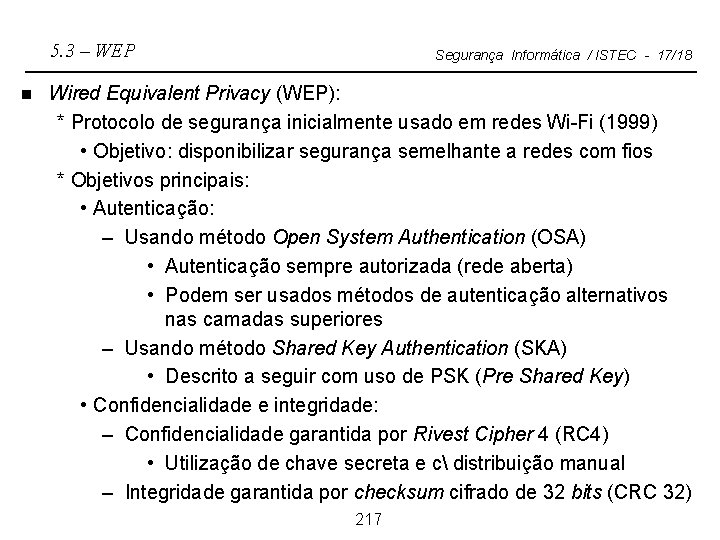

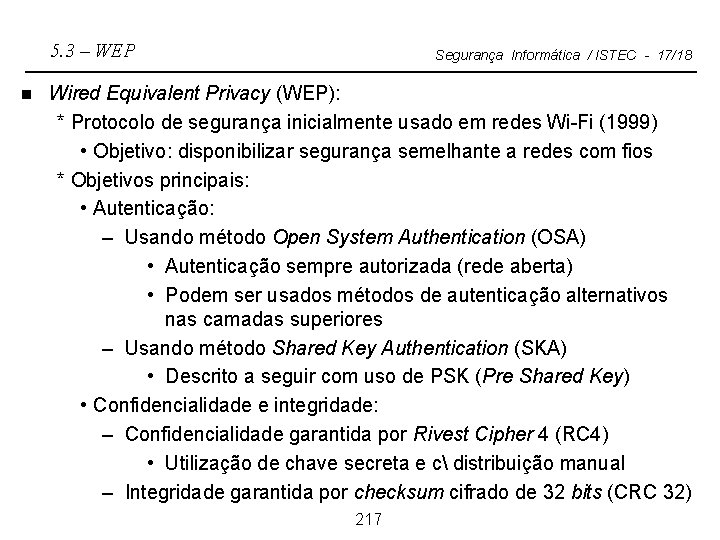

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Wired Equivalent Privacy (WEP): * Protocolo de segurança inicialmente usado em redes Wi-Fi (1999) • Objetivo: disponibilizar segurança semelhante a redes com fios * Objetivos principais: • Autenticação: – Usando método Open System Authentication (OSA) • Autenticação sempre autorizada (rede aberta) • Podem ser usados métodos de autenticação alternativos nas camadas superiores – Usando método Shared Key Authentication (SKA) • Descrito a seguir com uso de PSK (Pre Shared Key) • Confidencialidade e integridade: – Confidencialidade garantida por Rivest Cipher 4 (RC 4) • Utilização de chave secreta e c distribuição manual – Integridade garantida por checksum cifrado de 32 bits (CRC 32) 217

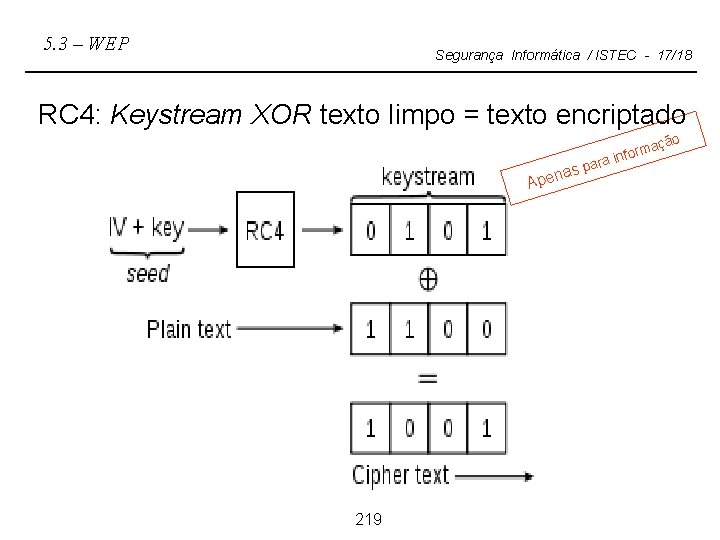

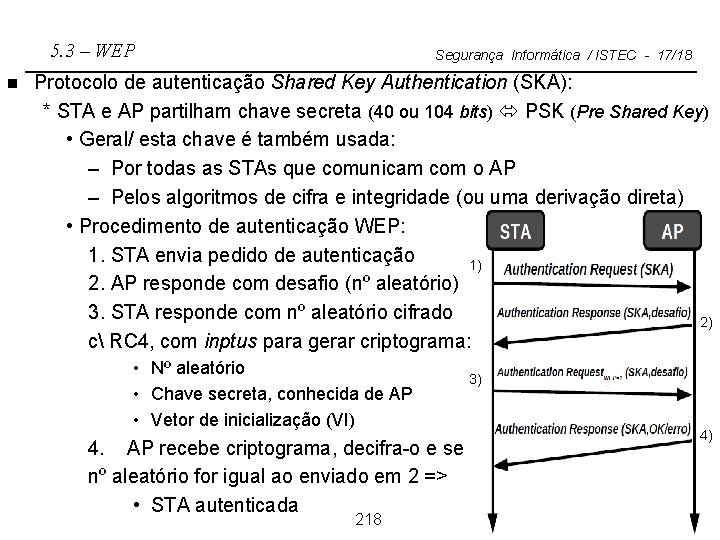

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Protocolo de autenticação Shared Key Authentication (SKA): * STA e AP partilham chave secreta (40 ou 104 bits) PSK (Pre Shared Key) • Geral/ esta chave é também usada: – Por todas as STAs que comunicam com o AP – Pelos algoritmos de cifra e integridade (ou uma derivação direta) • Procedimento de autenticação WEP: 1. STA envia pedido de autenticação 1) 2. AP responde com desafio (nº aleatório) 3. STA responde com nº aleatório cifrado 2) c RC 4, com inptus para gerar criptograma: • Nº aleatório • Chave secreta, conhecida de AP • Vetor de inicialização (VI) 4. AP recebe criptograma, decifra-o e se nº aleatório for igual ao enviado em 2 => • STA autenticada 218 3) 4)

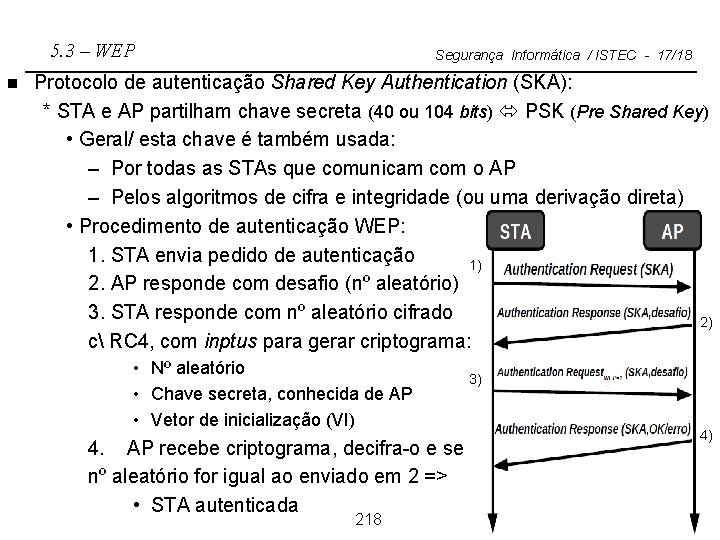

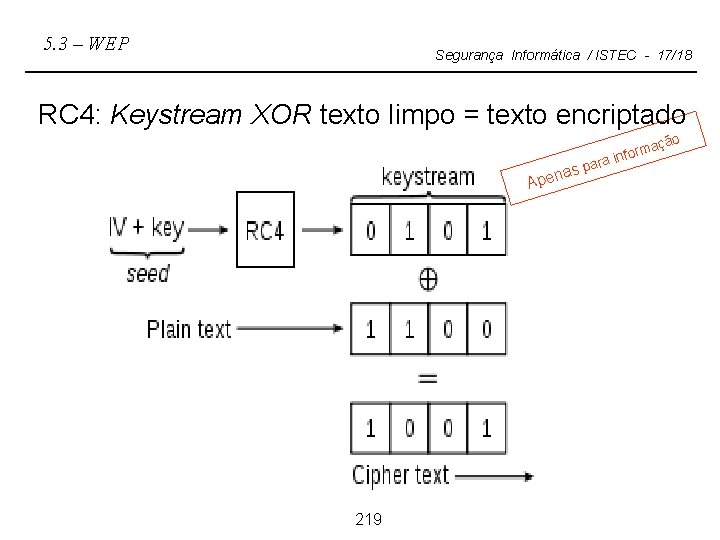

5. 3 – WEP Segurança Informática / ISTEC - 17/18 RC 4: Keystream XOR texto limpo = texto encriptado ação ar orm a inf sp pena A 219

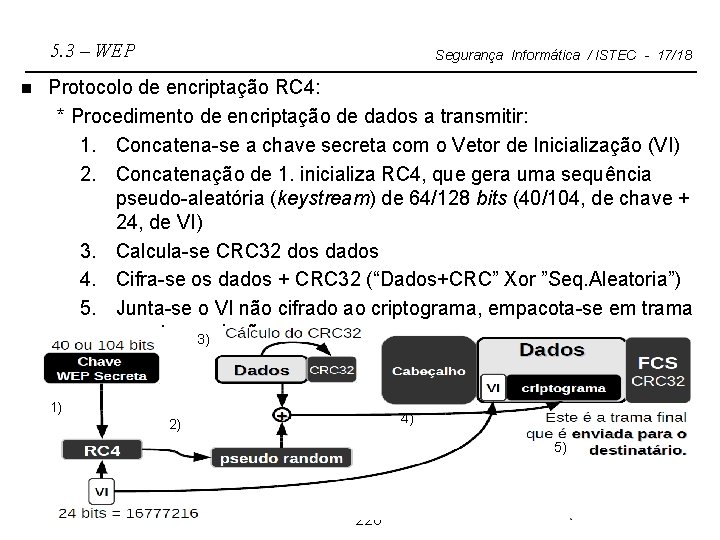

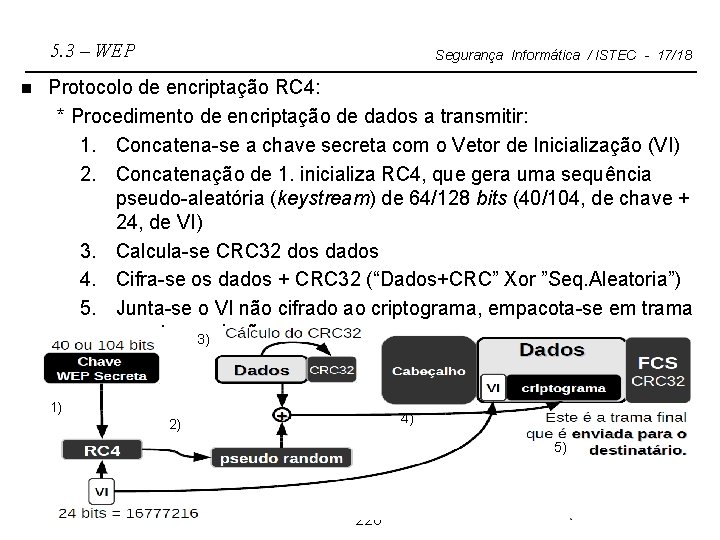

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Protocolo de encriptação RC 4: * Procedimento de encriptação de dados a transmitir: 1. Concatena-se a chave secreta com o Vetor de Inicialização (VI) 2. Concatenação de 1. inicializa RC 4, que gera uma sequência pseudo-aleatória (keystream) de 64/128 bits (40/104, de chave + 24, de VI) 3. Calcula-se CRC 32 dos dados 4. Cifra-se os dados + CRC 32 (“Dados+CRC” Xor ”Seq. Aleatoria”) 5. Junta-se o VI não cifrado ao criptograma, empacota-se em trama para transmissão 3) 1) 4) 2) 5) 220

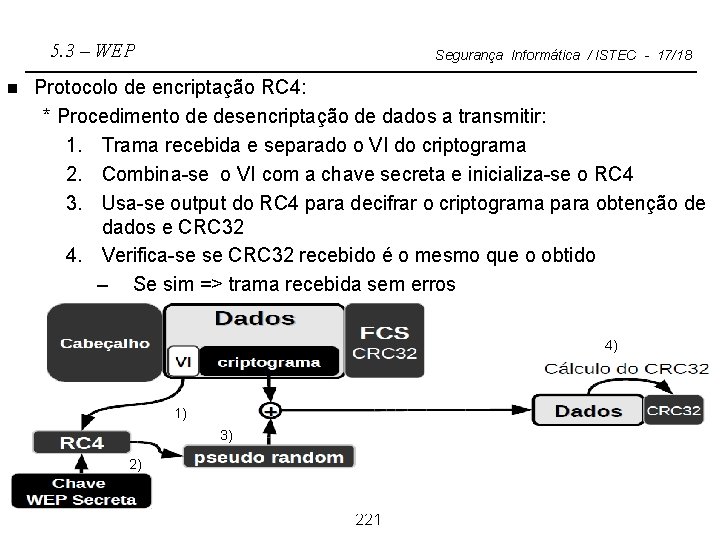

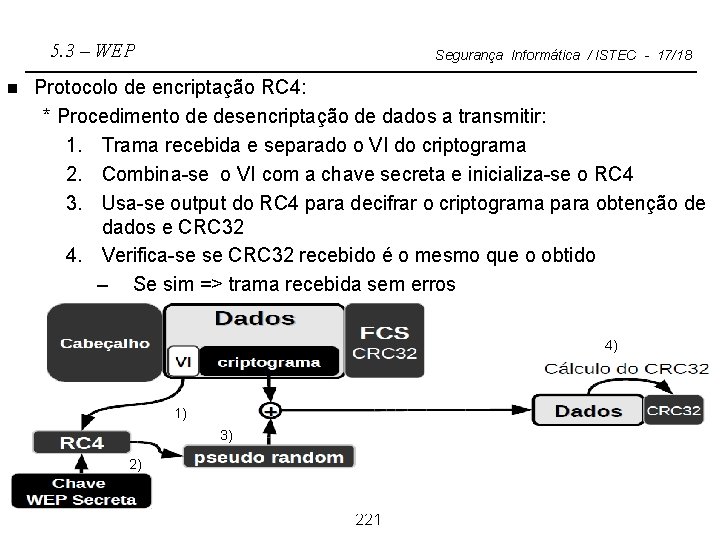

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Protocolo de encriptação RC 4: * Procedimento de desencriptação de dados a transmitir: 1. Trama recebida e separado o VI do criptograma 2. Combina-se o VI com a chave secreta e inicializa-se o RC 4 3. Usa-se output do RC 4 para decifrar o criptograma para obtenção de dados e CRC 32 4. Verifica-se se CRC 32 recebido é o mesmo que o obtido – Se sim => trama recebida sem erros 4) 1) 3) 2) 221

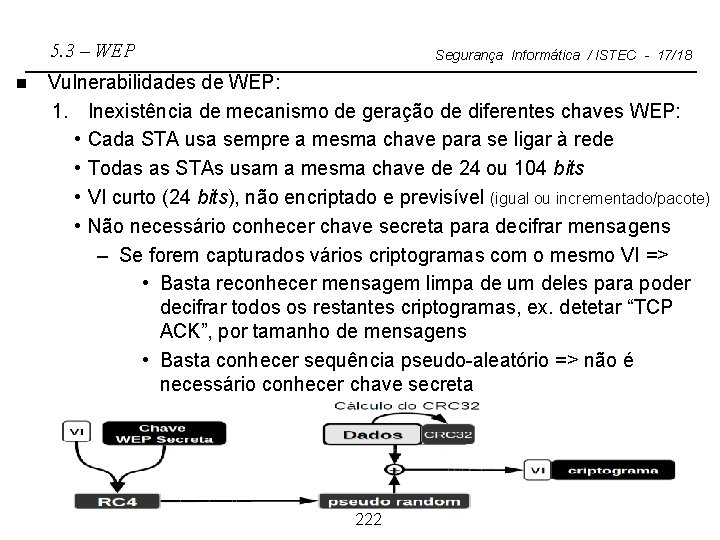

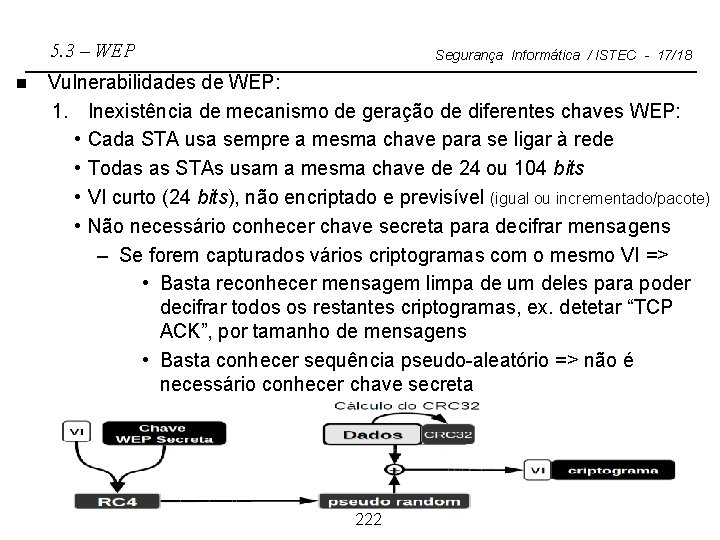

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Vulnerabilidades de WEP: 1. Inexistência de mecanismo de geração de diferentes chaves WEP: • Cada STA usa sempre a mesma chave para se ligar à rede • Todas as STAs usam a mesma chave de 24 ou 104 bits • VI curto (24 bits), não encriptado e previsível (igual ou incrementado/pacote) • Não necessário conhecer chave secreta para decifrar mensagens – Se forem capturados vários criptogramas com o mesmo VI => • Basta reconhecer mensagem limpa de um deles para poder decifrar todos os restantes criptogramas, ex. detetar “TCP ACK”, por tamanho de mensagens • Basta conhecer sequência pseudo-aleatório => não é necessário conhecer chave secreta 222

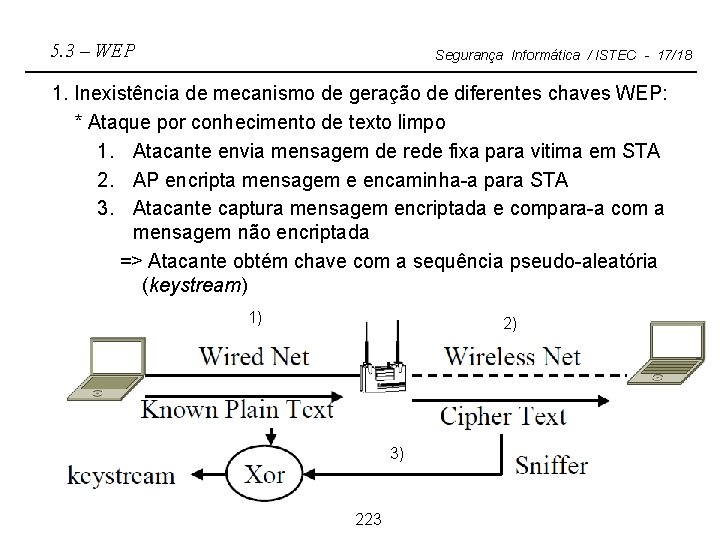

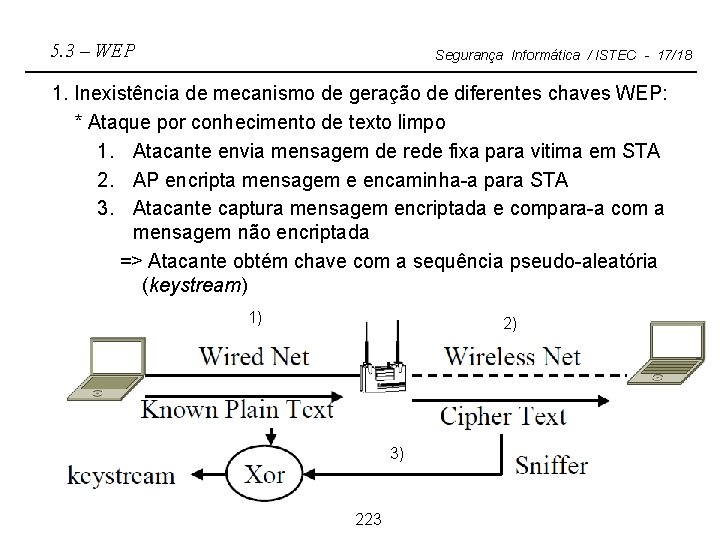

5. 3 – WEP Segurança Informática / ISTEC - 17/18 1. Inexistência de mecanismo de geração de diferentes chaves WEP: * Ataque por conhecimento de texto limpo 1. Atacante envia mensagem de rede fixa para vitima em STA 2. AP encripta mensagem e encaminha-a para STA 3. Atacante captura mensagem encriptada e compara-a com a mensagem não encriptada => Atacante obtém chave com a sequência pseudo-aleatória (keystream) 1) 2) 3) 223

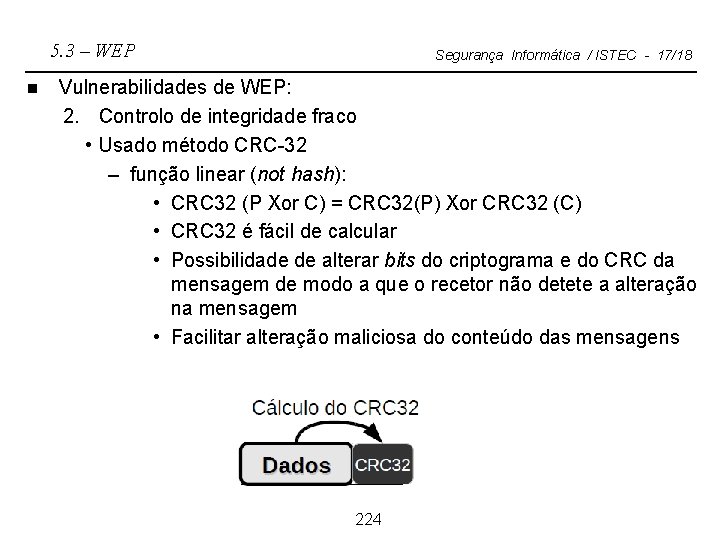

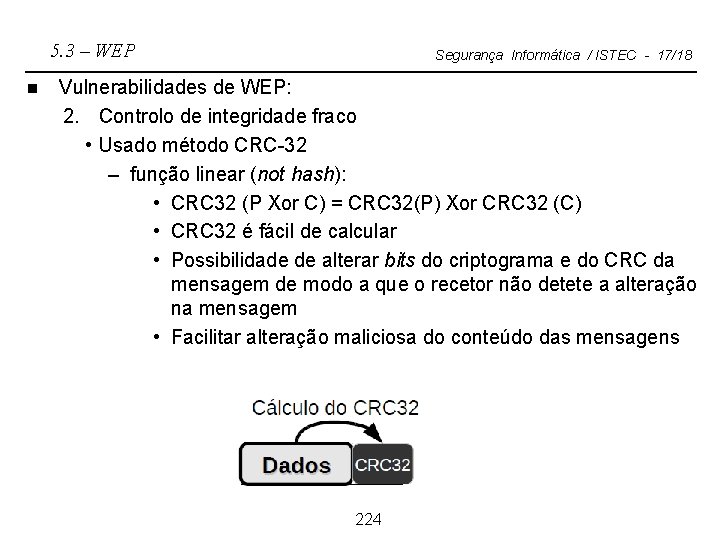

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Vulnerabilidades de WEP: 2. Controlo de integridade fraco • Usado método CRC-32 – função linear (not hash): • CRC 32 (P Xor C) = CRC 32(P) Xor CRC 32 (C) • CRC 32 é fácil de calcular • Possibilidade de alterar bits do criptograma e do CRC da mensagem de modo a que o recetor não detete a alteração na mensagem • Facilitar alteração maliciosa do conteúdo das mensagens 224

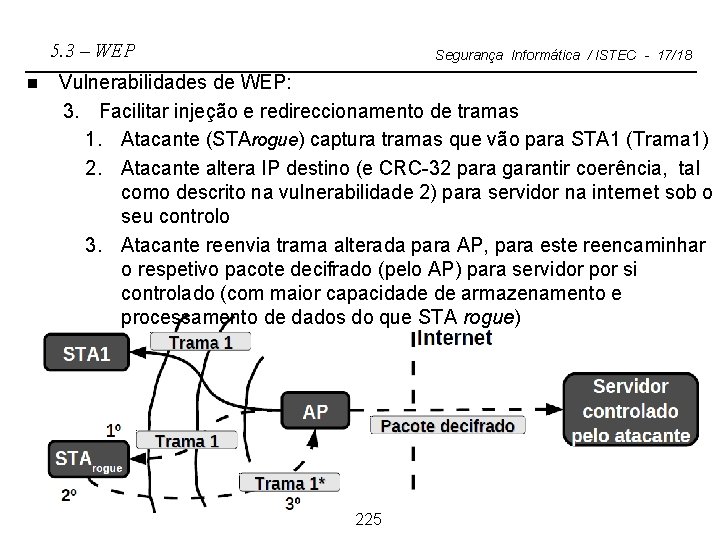

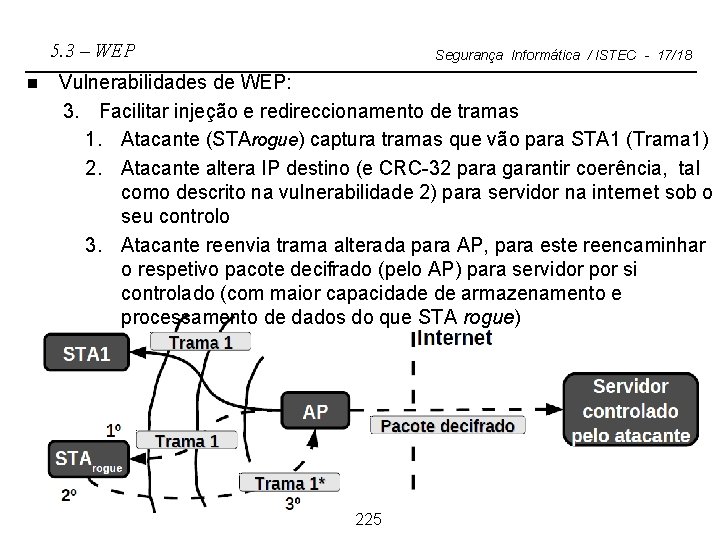

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Vulnerabilidades de WEP: 3. Facilitar injeção e redireccionamento de tramas 1. Atacante (STArogue) captura tramas que vão para STA 1 (Trama 1) 2. Atacante altera IP destino (e CRC-32 para garantir coerência, tal como descrito na vulnerabilidade 2) para servidor na internet sob o seu controlo 3. Atacante reenvia trama alterada para AP, para este reencaminhar o respetivo pacote decifrado (pelo AP) para servidor por si controlado (com maior capacidade de armazenamento e processamento de dados do que STA rogue) 225

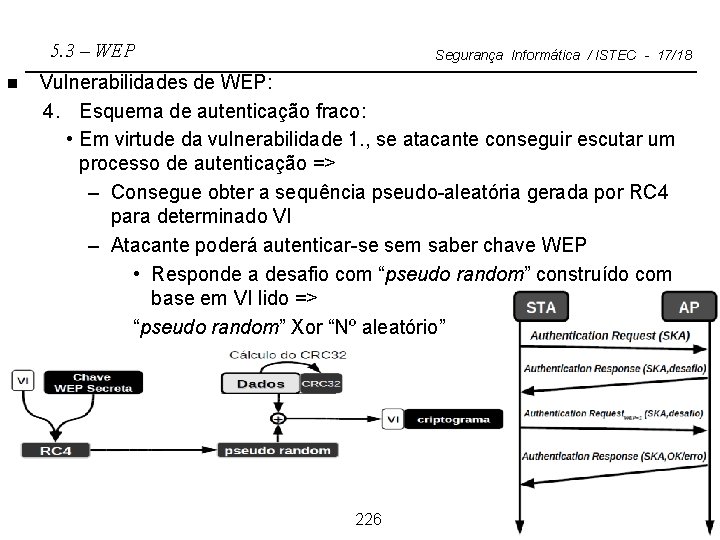

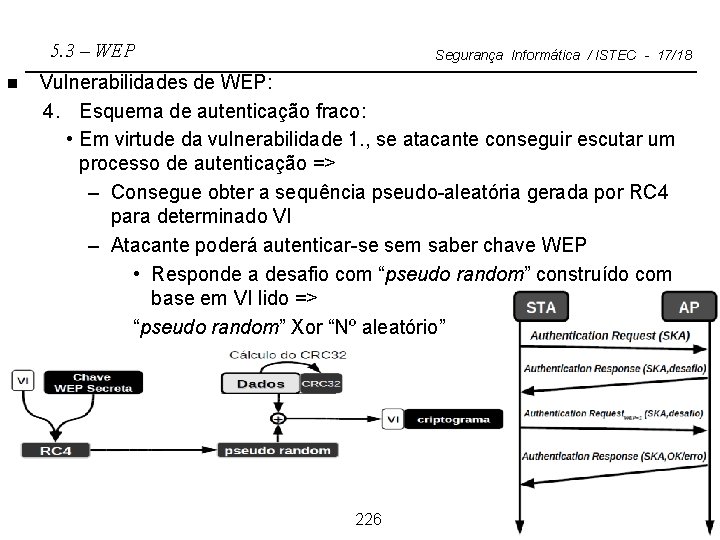

5. 3 – WEP n Segurança Informática / ISTEC - 17/18 Vulnerabilidades de WEP: 4. Esquema de autenticação fraco: • Em virtude da vulnerabilidade 1. , se atacante conseguir escutar um processo de autenticação => – Consegue obter a sequência pseudo-aleatória gerada por RC 4 para determinado VI – Atacante poderá autenticar-se sem saber chave WEP • Responde a desafio com “pseudo random” construído com base em VI lido => “pseudo random” Xor “Nº aleatório” 226

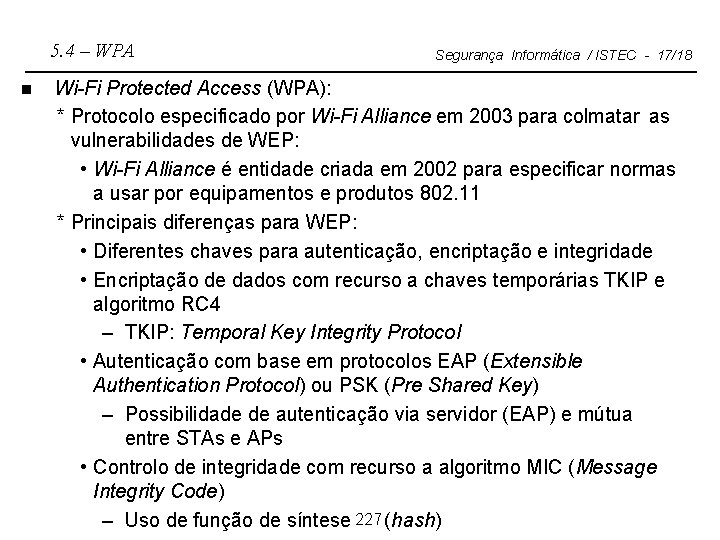

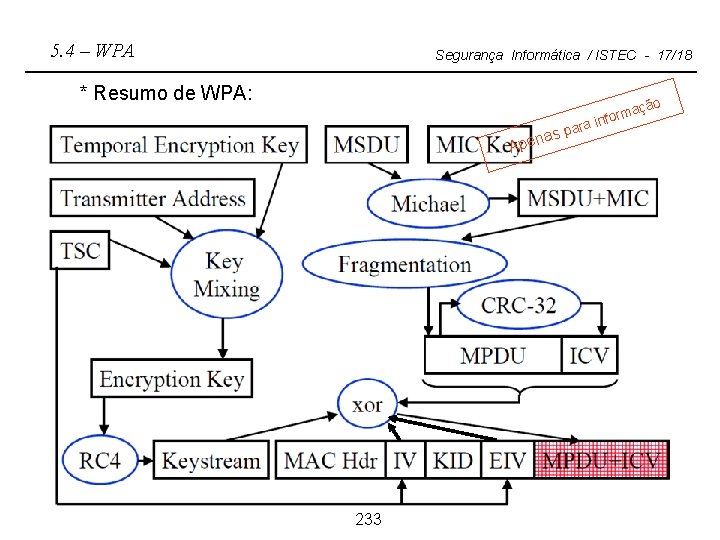

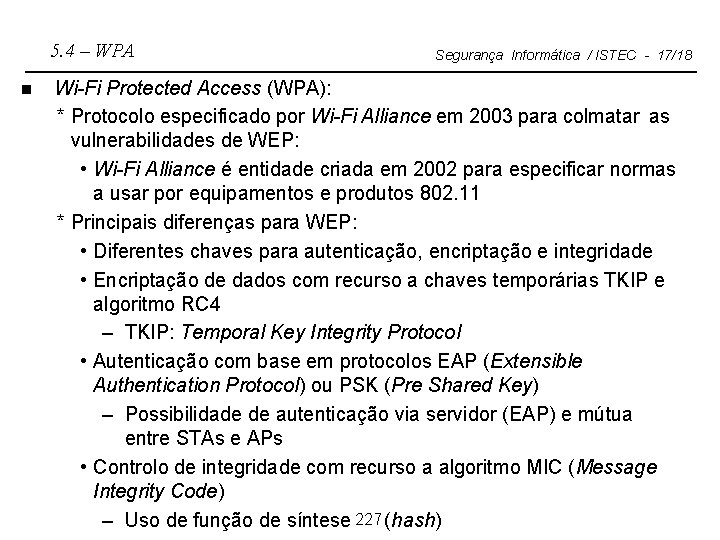

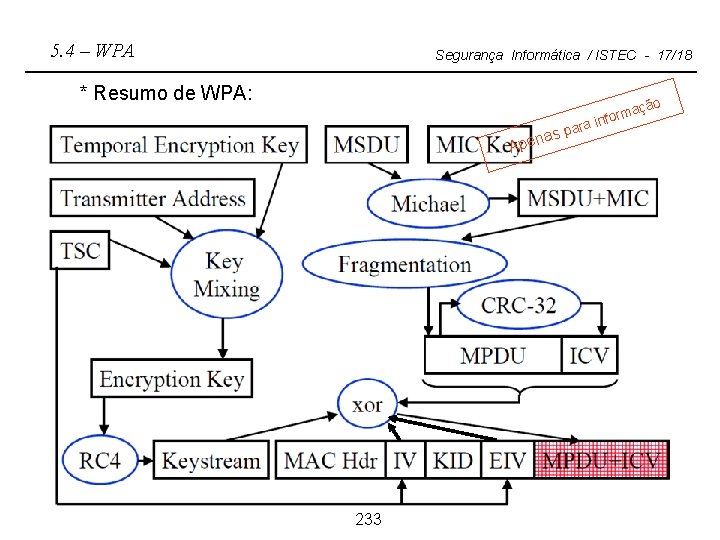

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Wi-Fi Protected Access (WPA): * Protocolo especificado por Wi-Fi Alliance em 2003 para colmatar as vulnerabilidades de WEP: • Wi-Fi Alliance é entidade criada em 2002 para especificar normas a usar por equipamentos e produtos 802. 11 * Principais diferenças para WEP: • Diferentes chaves para autenticação, encriptação e integridade • Encriptação de dados com recurso a chaves temporárias TKIP e algoritmo RC 4 – TKIP: Temporal Key Integrity Protocol • Autenticação com base em protocolos EAP (Extensible Authentication Protocol) ou PSK (Pre Shared Key) – Possibilidade de autenticação via servidor (EAP) e mútua entre STAs e APs • Controlo de integridade com recurso a algoritmo MIC (Message Integrity Code) – Uso de função de síntese 227 (hash)

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Encriptação WPA com recurso: * Protocolo de encriptação RC 4 (o mesmo de WEP) • Facilitar atualizações de WEP para WPA * Chaves TKIP diferentes de 128 bits para cada trama • Em função de contador de tramas transmitidas (nºs de sequência) * Vetores de Inicialização de 48 bits diferentes para cada trama • Em função de contador de tramas transmitidas * Utilização de algoritmo MIC, que produz 64 bits redundantes para controlo de integridade • Em função de chave secreta, endereços e dados, para inputs de função de síntese (hash) não linear 228

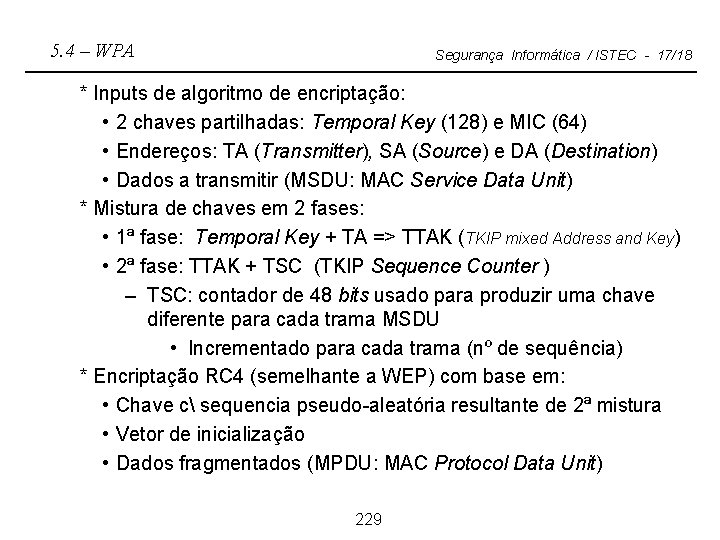

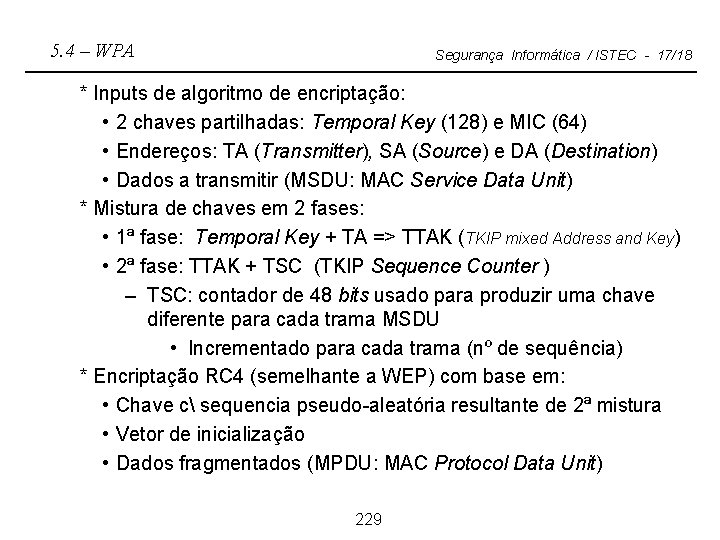

5. 4 – WPA Segurança Informática / ISTEC - 17/18 * Inputs de algoritmo de encriptação: • 2 chaves partilhadas: Temporal Key (128) e MIC (64) • Endereços: TA (Transmitter), SA (Source) e DA (Destination) • Dados a transmitir (MSDU: MAC Service Data Unit) * Mistura de chaves em 2 fases: • 1ª fase: Temporal Key + TA => TTAK (TKIP mixed Address and Key) • 2ª fase: TTAK + TSC (TKIP Sequence Counter ) – TSC: contador de 48 bits usado para produzir uma chave diferente para cada trama MSDU • Incrementado para cada trama (nº de sequência) * Encriptação RC 4 (semelhante a WEP) com base em: • Chave c sequencia pseudo-aleatória resultante de 2ª mistura • Vetor de inicialização • Dados fragmentados (MPDU: MAC Protocol Data Unit) 229

5. 4 – WPA Segurança Informática / ISTEC - 17/18 (n) PCI (n) SDU (n) PDU PCI: Protocol Control Information SDU: Service Data Unit PDU: Protrocol Data Unit ção ara sp pena A 230 ma infor

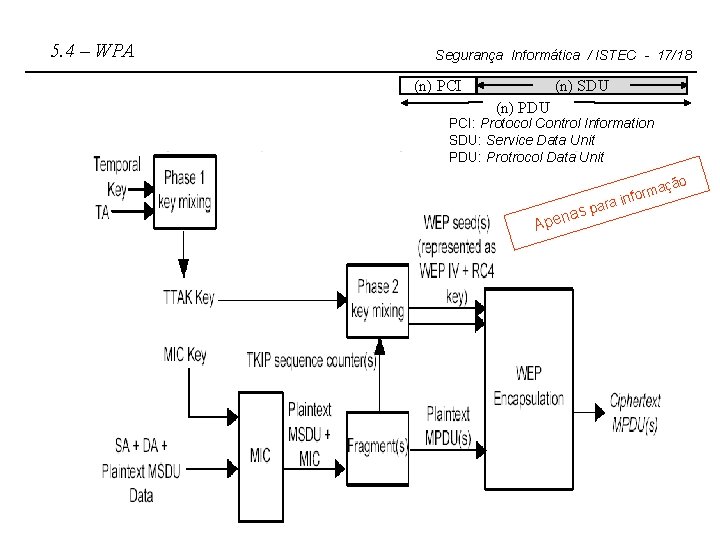

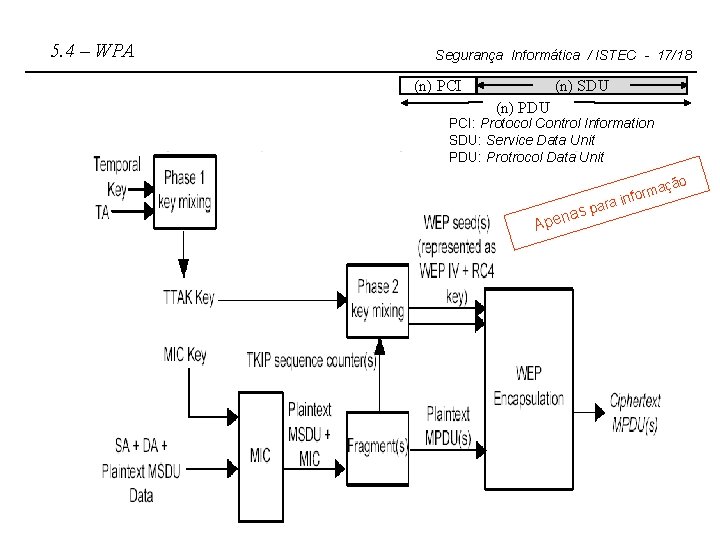

5. 4 – WPA Segurança Informática / ISTEC - 17/18 * Formato de trama MPDU protegida: ão maç r o • TSC é transmitido ao recetor para este poder recuperarra i. VI f n a p s na – 6 octetos (TSCn, n=1. . 6) divididos por campos Ape IV e Extended IV • Campo IV: 2 octetos para VI + 1 octeto “d” • Campo Extended IV: 4 octetos para VI extendido – Campo “d”: 1 octeto com bits não usados – Bit Ext IV: valida Extended IV – ICV: CRC Integrity Check – Key ID: possibilidade de escolher uma de 4 chaves secretas 231

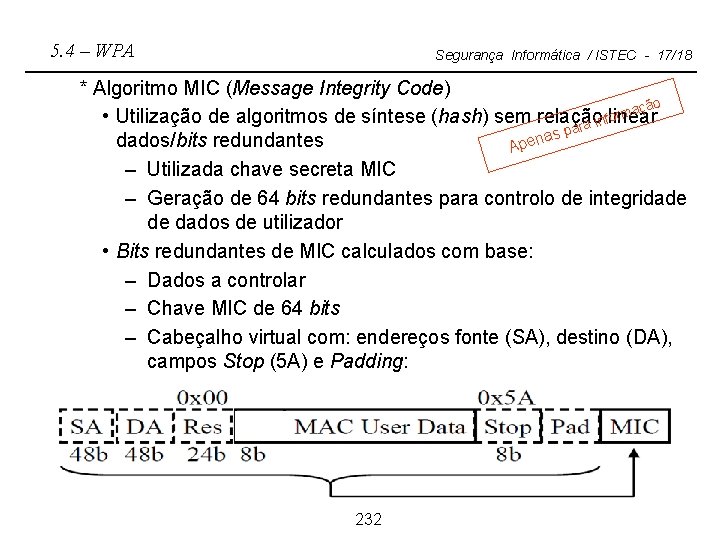

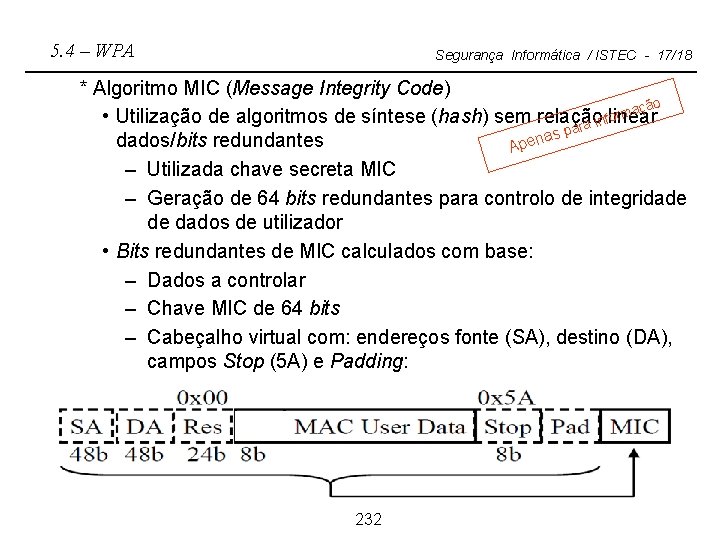

5. 4 – WPA Segurança Informática / ISTEC - 17/18 * Algoritmo MIC (Message Integrity Code) ão maç r o • Utilização de algoritmos de síntese (hash) sem relação linear f in ara p s na dados/bits redundantes Ape – Utilizada chave secreta MIC – Geração de 64 bits redundantes para controlo de integridade de dados de utilizador • Bits redundantes de MIC calculados com base: – Dados a controlar – Chave MIC de 64 bits – Cabeçalho virtual com: endereços fonte (SA), destino (DA), campos Stop (5 A) e Padding: 232

5. 4 – WPA Segurança Informática / ISTEC - 17/18 * Resumo de WPA: ação ar orm a inf sp pena A 233

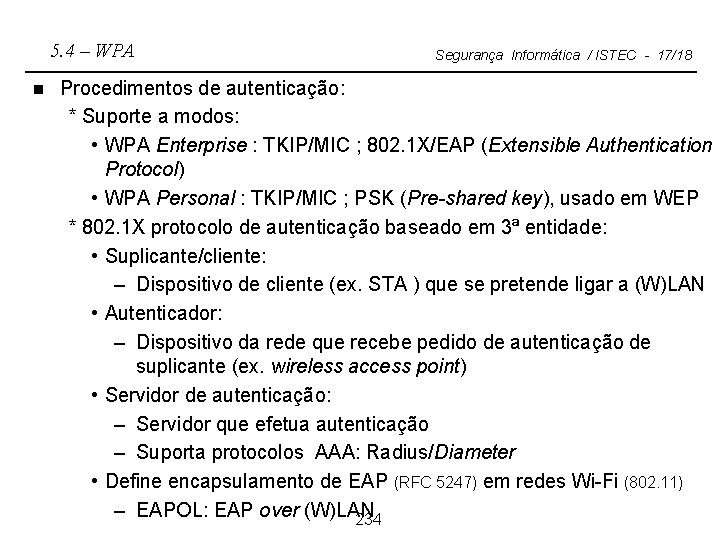

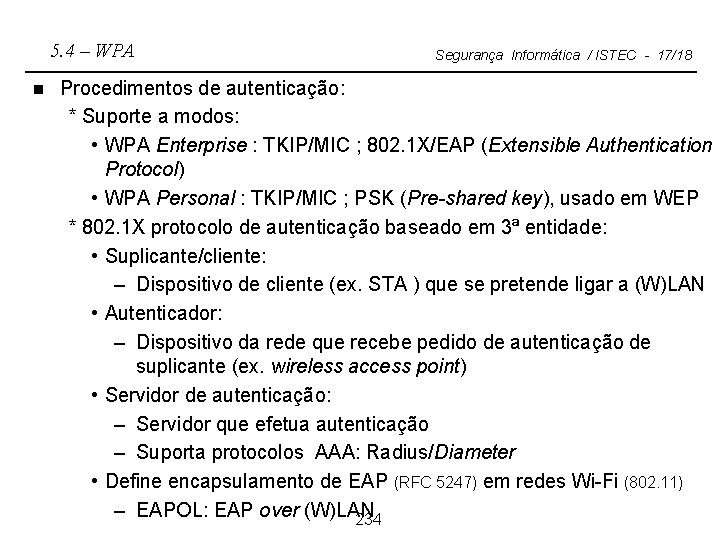

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Procedimentos de autenticação: * Suporte a modos: • WPA Enterprise : TKIP/MIC ; 802. 1 X/EAP (Extensible Authentication Protocol) • WPA Personal : TKIP/MIC ; PSK (Pre-shared key), usado em WEP * 802. 1 X protocolo de autenticação baseado em 3ª entidade: • Suplicante/cliente: – Dispositivo de cliente (ex. STA ) que se pretende ligar a (W)LAN • Autenticador: – Dispositivo da rede que recebe pedido de autenticação de suplicante (ex. wireless access point) • Servidor de autenticação: – Servidor que efetua autenticação – Suporta protocolos AAA: Radius/Diameter • Define encapsulamento de EAP (RFC 5247) em redes Wi-Fi (802. 11) – EAPOL: EAP over (W)LAN 234

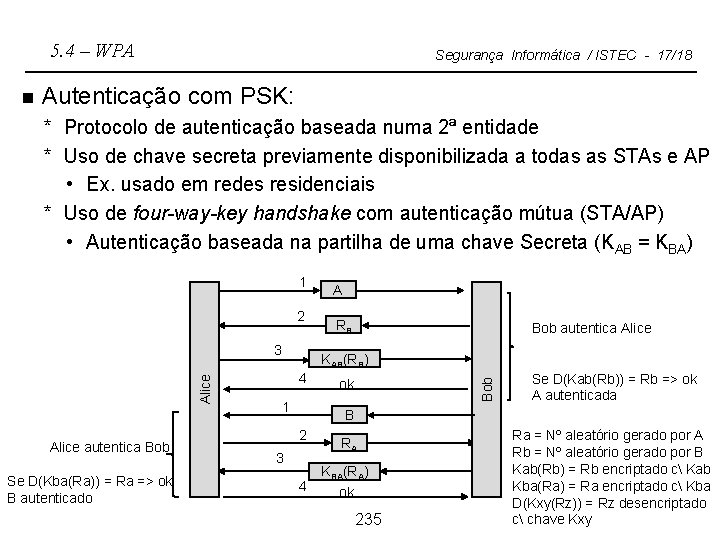

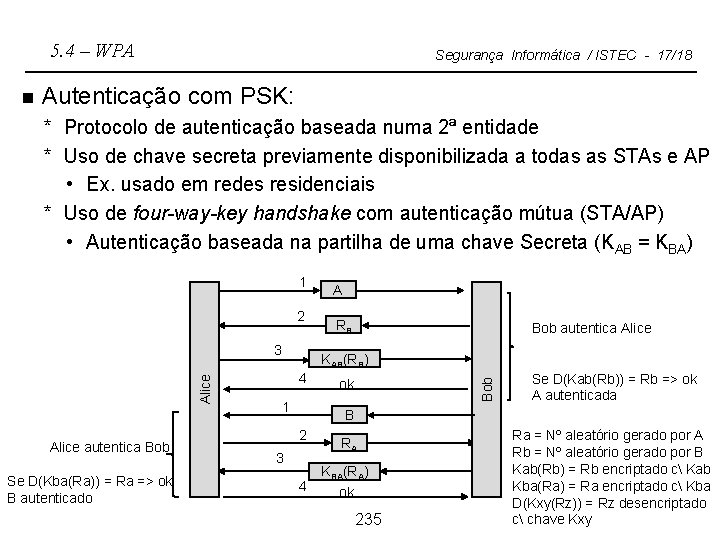

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Autenticação com PSK: * Protocolo de autenticação baseada numa 2ª entidade * Uso de chave secreta previamente disponibilizada a todas as STAs e AP • Ex. usado em redes residenciais * Uso de four-way-key handshake com autenticação mútua (STA/AP) • Autenticação baseada na partilha de uma chave Secreta (KAB = KBA) 1 2 Alice autentica Bob Se D(Kba(Ra)) = Ra => ok B autenticado RB Bob autentica Alice KAB(RB) 4 1 ok Bob Alice 3 A Se D(Kab(Rb)) = Rb => ok A autenticada B 2 3 4 RA KBA(RA) ok 235 Ra = Nº aleatório gerado por A Rb = Nº aleatório gerado por B Kab(Rb) = Rb encriptado c Kab Kba(Ra) = Ra encriptado c Kba D(Kxy(Rz)) = Rz desencriptado c chave Kxy

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Autenticação com IEEE 802. 1 X/EAP: * EAP cria framework para suporte a protocolos de gestão centralizada de utilizadores e respectivas credenciais: • Criação de utilizadores • Gestão das senhas de autenticação de utilizadores – Usar critrério de senha forte • Distribuição de chaves de encriptação das comunicações * EAP possibilita negociar o modo de autenticação a usar: – Exemplos: EAP-TLS, EAP-TTLS (túnel TLS) * Ex. Usado em redes empresariais 236

5. 4 – WPA n Segurança Informática / ISTEC - 17/18 Autenticação com IEEE 802. 1 X/EAP: ão maç r o f in Authorization and ara p s a * Utilização de servidor AAA (Authentication, n Ape Accounting) • Autenticação e distribuição de chaves implementadas com recurso a protocolos: – RADIUS (Remote Authentication Dial In User Service), RFC 2865 • Protocolo de aplicação para AAA em ambiente cliente/servidor (sobre UDP) – Diameter, RFC 3588 • Protocolo de evolução de RADIUS (Diametro = 2 x Raio) • Maior robustez contra erros (sobre TCP ou SCTP: Stream Control Transmission Protocol) • Suporte a encriptação extremidade-a-extrem. (IPSec ou TLS) • Melhor desempenho, suporte de mais funcionalidades que o tornam mais flexivel e fácil de adaptar para uso com novos serviços 237

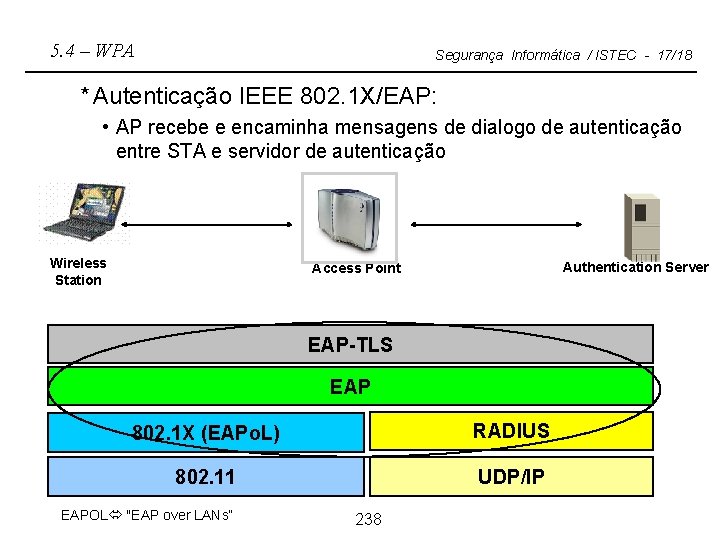

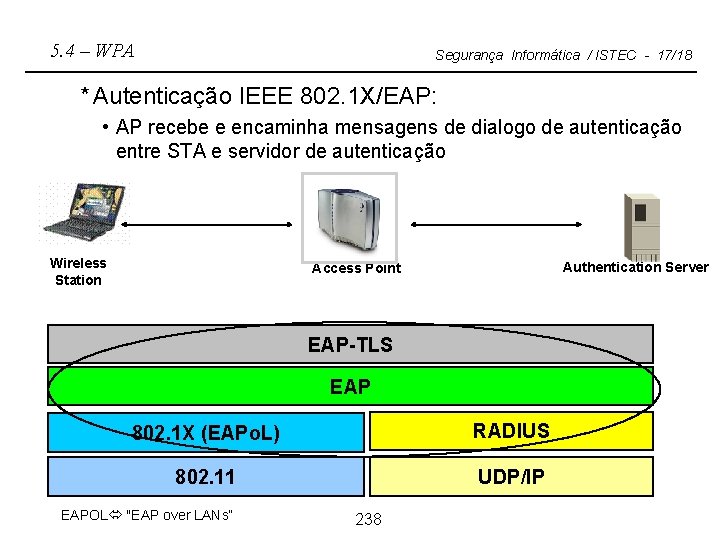

5. 4 – WPA Segurança Informática / ISTEC - 17/18 * Autenticação IEEE 802. 1 X/EAP: • AP recebe e encaminha mensagens de dialogo de autenticação entre STA e servidor de autenticação Wireless Station Authentication Server Access Point EAP-TLS EAP 802. 1 X (EAPo. L) RADIUS 802. 11 UDP/IP EAPOL "EAP over LANs“ 238

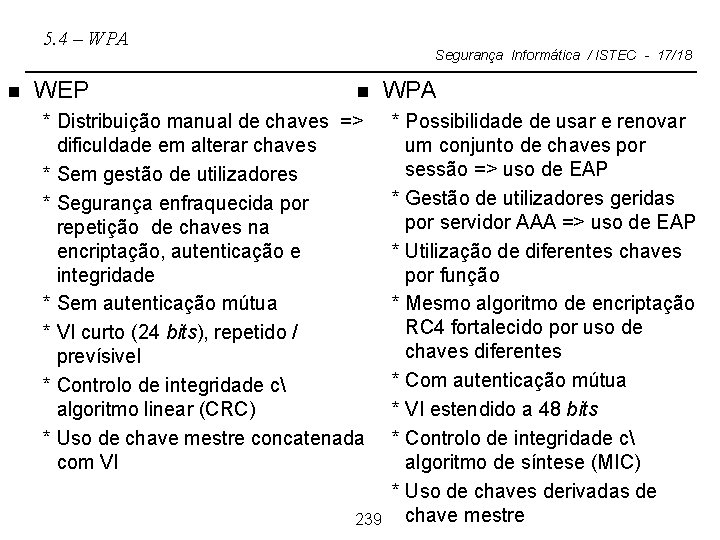

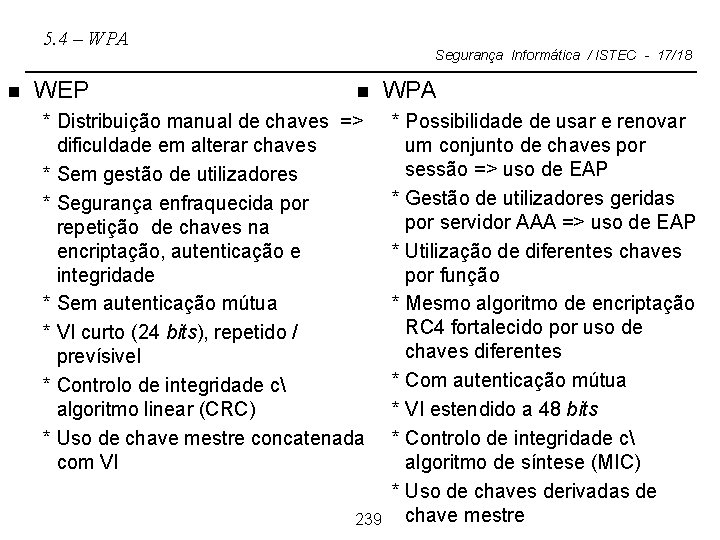

5. 4 – WPA n WEP Segurança Informática / ISTEC - 17/18 n * Distribuição manual de chaves => dificuldade em alterar chaves * Sem gestão de utilizadores * Segurança enfraquecida por repetição de chaves na encriptação, autenticação e integridade * Sem autenticação mútua * VI curto (24 bits), repetido / prevísivel * Controlo de integridade c algoritmo linear (CRC) * Uso de chave mestre concatenada com VI 239 WPA * Possibilidade de usar e renovar um conjunto de chaves por sessão => uso de EAP * Gestão de utilizadores geridas por servidor AAA => uso de EAP * Utilização de diferentes chaves por função * Mesmo algoritmo de encriptação RC 4 fortalecido por uso de chaves diferentes * Com autenticação mútua * VI estendido a 48 bits * Controlo de integridade c algoritmo de síntese (MIC) * Uso de chaves derivadas de chave mestre

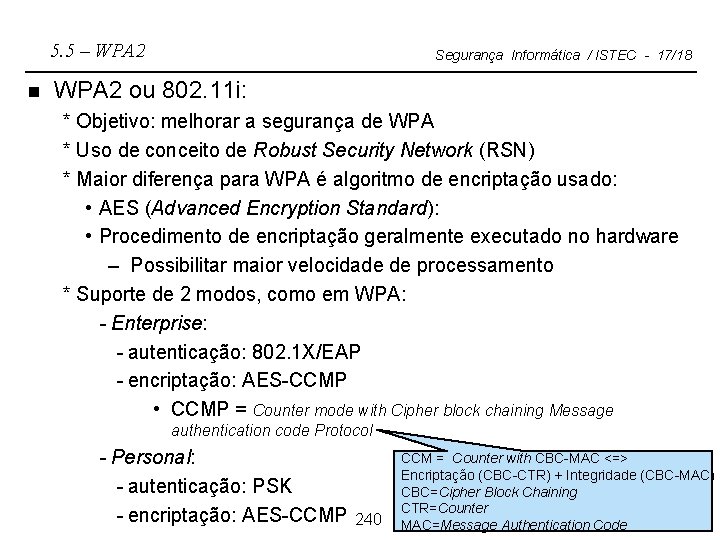

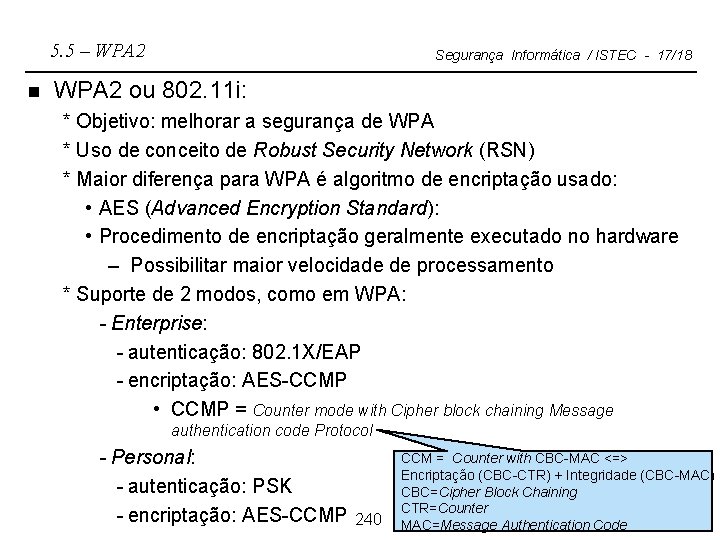

5. 5 – WPA 2 n Segurança Informática / ISTEC - 17/18 WPA 2 ou 802. 11 i: * Objetivo: melhorar a segurança de WPA * Uso de conceito de Robust Security Network (RSN) * Maior diferença para WPA é algoritmo de encriptação usado: • AES (Advanced Encryption Standard): • Procedimento de encriptação geralmente executado no hardware – Possibilitar maior velocidade de processamento * Suporte de 2 modos, como em WPA: - Enterprise: - autenticação: 802. 1 X/EAP - encriptação: AES-CCMP • CCMP = Counter mode with Cipher block chaining Message authentication code Protocol - Personal: - autenticação: PSK - encriptação: AES-CCMP 240 CCM = Counter with CBC-MAC <=> Encriptação (CBC-CTR) + Integridade (CBC-MAC) CBC=Cipher Block Chaining CTR=Counter MAC=Message Authentication Code

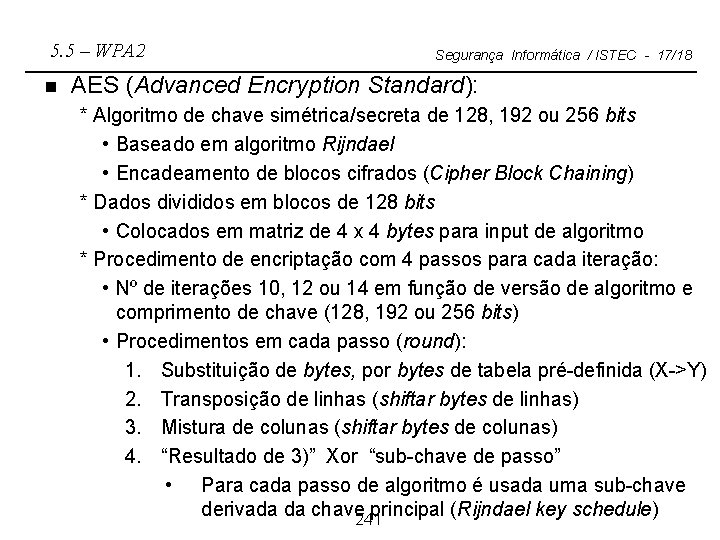

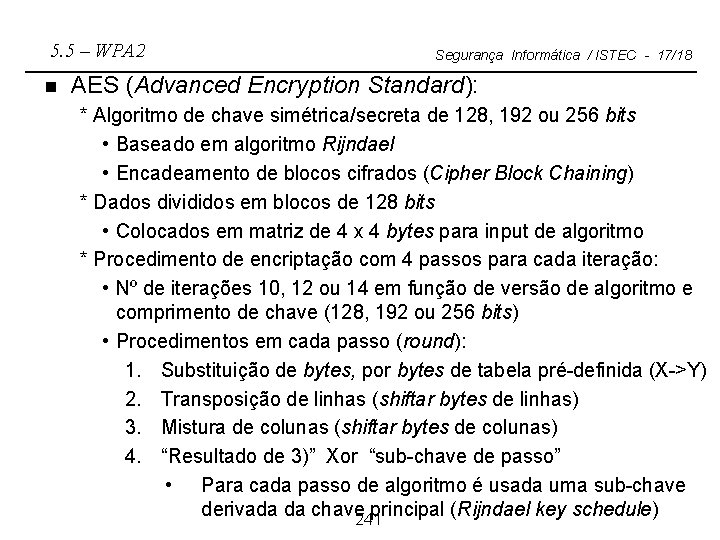

5. 5 – WPA 2 n Segurança Informática / ISTEC - 17/18 AES (Advanced Encryption Standard): * Algoritmo de chave simétrica/secreta de 128, 192 ou 256 bits • Baseado em algoritmo Rijndael • Encadeamento de blocos cifrados (Cipher Block Chaining) * Dados divididos em blocos de 128 bits • Colocados em matriz de 4 x 4 bytes para input de algoritmo * Procedimento de encriptação com 4 passos para cada iteração: • Nº de iterações 10, 12 ou 14 em função de versão de algoritmo e comprimento de chave (128, 192 ou 256 bits) • Procedimentos em cada passo (round): 1. Substituição de bytes, por bytes de tabela pré-definida (X->Y) 2. Transposição de linhas (shiftar bytes de linhas) 3. Mistura de colunas (shiftar bytes de colunas) 4. “Resultado de 3)” Xor “sub-chave de passo” • Para cada passo de algoritmo é usada uma sub-chave derivada da chave 241 principal (Rijndael key schedule)

5. 5 – WPA 2 n Segurança Informática / ISTEC - 17/18 Diagrama de encriptação de bloco de dados: ação nas e p A 242 pa form ra in

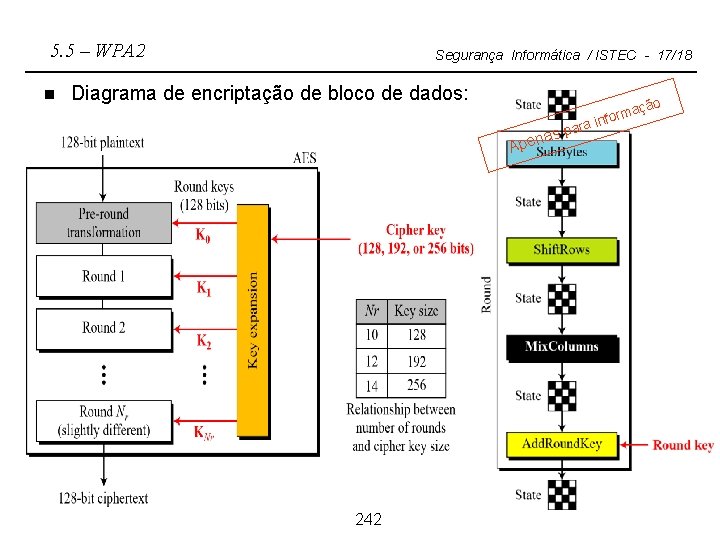

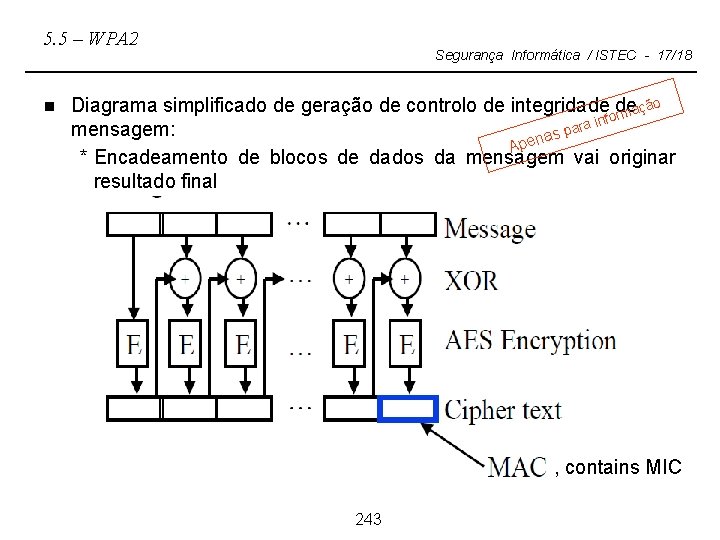

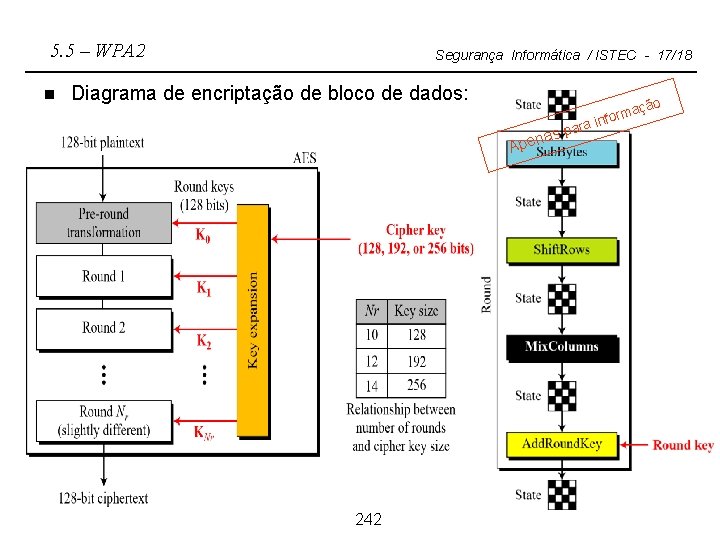

5. 5 – WPA 2 n Segurança Informática / ISTEC - 17/18 ão Diagrama simplificado de geração de controlo de integridade de maç r o f in ara mensagem: p s na Ape * Encadeamento de blocos de dados da mensagem vai originar resultado final , contains MIC 243

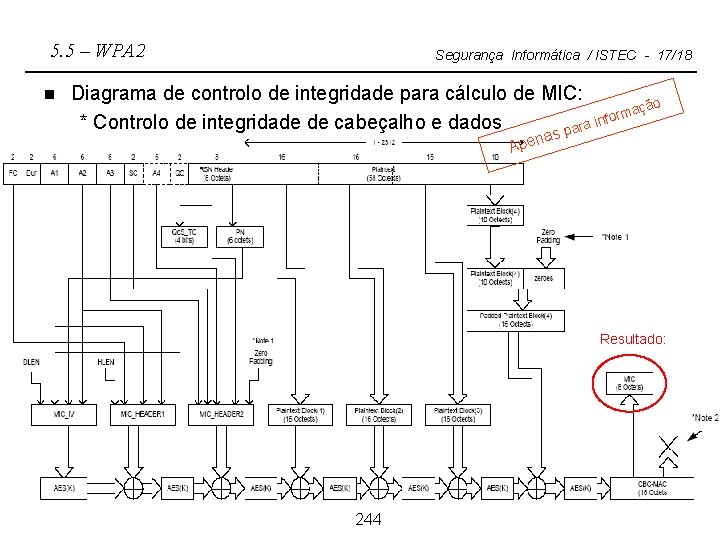

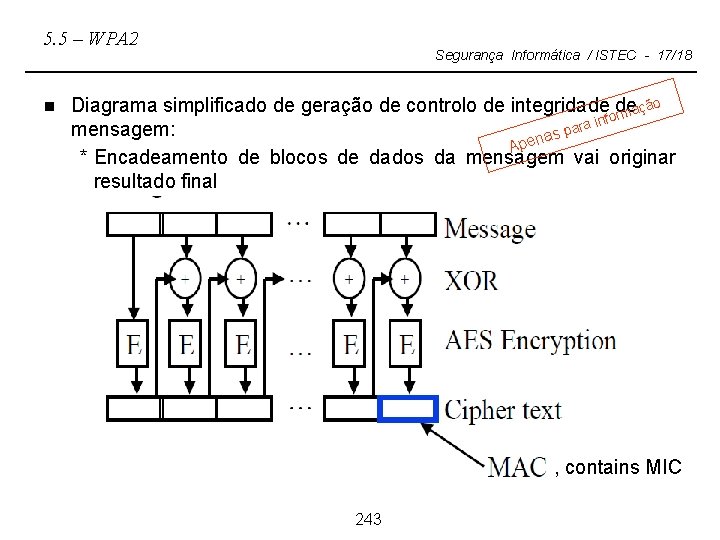

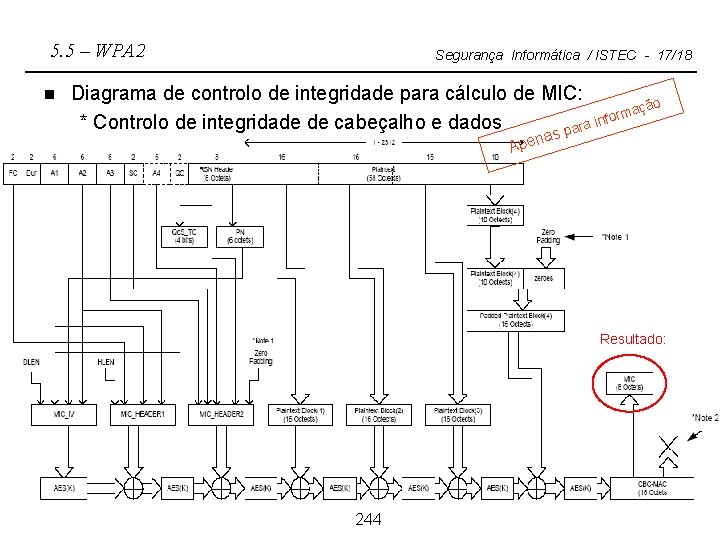

5. 5 – WPA 2 n Segurança Informática / ISTEC - 17/18 Diagrama de controlo de integridade para cálculo de MIC: ão maç r o f in * Controlo de integridade de cabeçalho e dados para s na Ape Resultado: 244

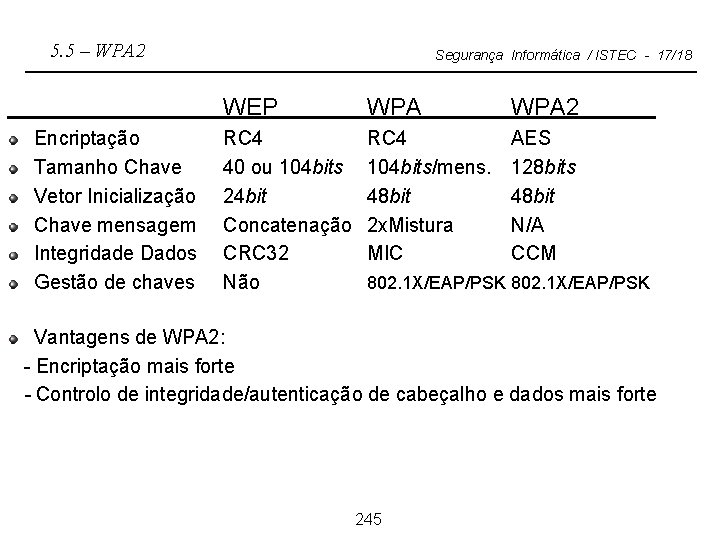

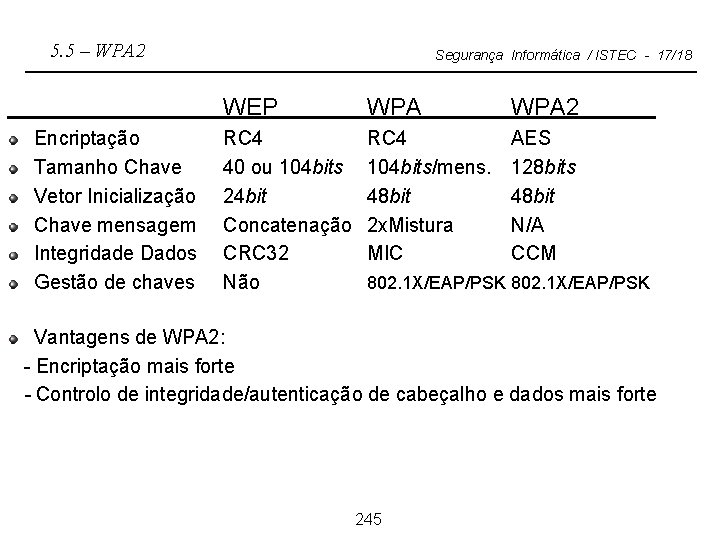

5. 5 – WPA 2 Encriptação Tamanho Chave Vetor Inicialização Chave mensagem Integridade Dados Gestão de chaves Segurança Informática / ISTEC - 17/18 WEP WPA 2 RC 4 40 ou 104 bits 24 bit Concatenação CRC 32 Não RC 4 104 bits/mens. 48 bit 2 x. Mistura MIC AES 128 bits 48 bit N/A CCM 802. 1 X/EAP/PSK Vantagens de WPA 2: - Encriptação mais forte - Controlo de integridade/autenticação de cabeçalho e dados mais forte 245

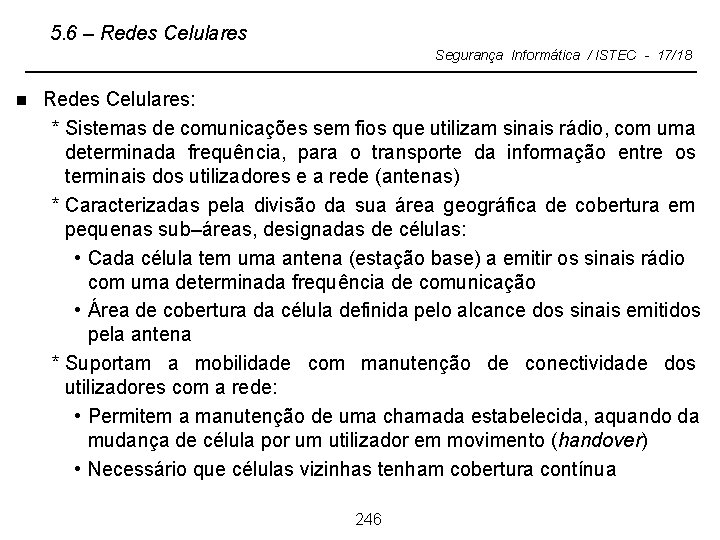

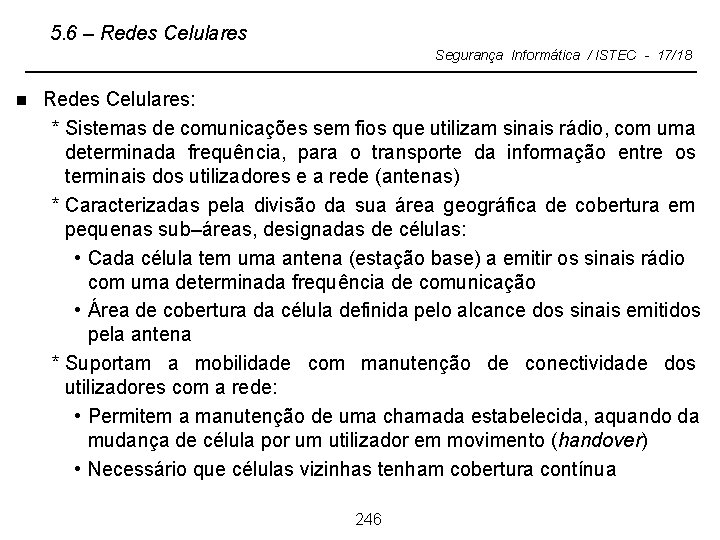

5. 6 – Redes Celulares Segurança Informática / ISTEC - 17/18 n Redes Celulares: * Sistemas de comunicações sem fios que utilizam sinais rádio, com uma determinada frequência, para o transporte da informação entre os terminais dos utilizadores e a rede (antenas) * Caracterizadas pela divisão da sua área geográfica de cobertura em pequenas sub–áreas, designadas de células: • Cada célula tem uma antena (estação base) a emitir os sinais rádio com uma determinada frequência de comunicação • Área de cobertura da célula definida pelo alcance dos sinais emitidos pela antena * Suportam a mobilidade com manutenção de conectividade dos utilizadores com a rede: • Permitem a manutenção de uma chamada estabelecida, aquando da mudança de célula por um utilizador em movimento (handover) • Necessário que células vizinhas tenham cobertura contínua 246

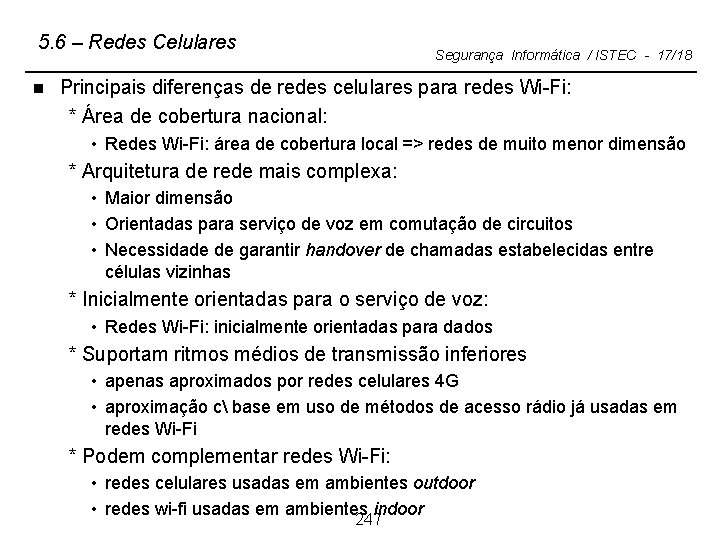

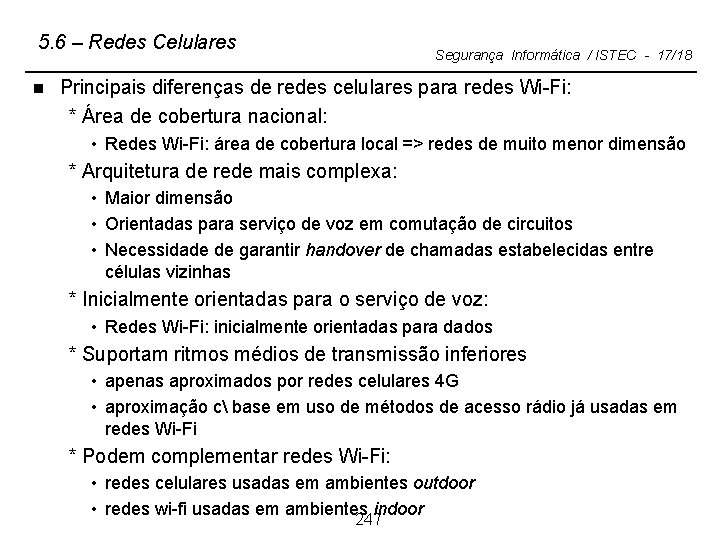

5. 6 – Redes Celulares n Segurança Informática / ISTEC - 17/18 Principais diferenças de redes celulares para redes Wi-Fi: * Área de cobertura nacional: • Redes Wi-Fi: área de cobertura local => redes de muito menor dimensão * Arquitetura de rede mais complexa: • Maior dimensão • Orientadas para serviço de voz em comutação de circuitos • Necessidade de garantir handover de chamadas estabelecidas entre células vizinhas * Inicialmente orientadas para o serviço de voz: • Redes Wi-Fi: inicialmente orientadas para dados * Suportam ritmos médios de transmissão inferiores • apenas aproximados por redes celulares 4 G • aproximação c base em uso de métodos de acesso rádio já usadas em redes Wi-Fi * Podem complementar redes Wi-Fi: • redes celulares usadas em ambientes outdoor • redes wi-fi usadas em ambientes indoor 247

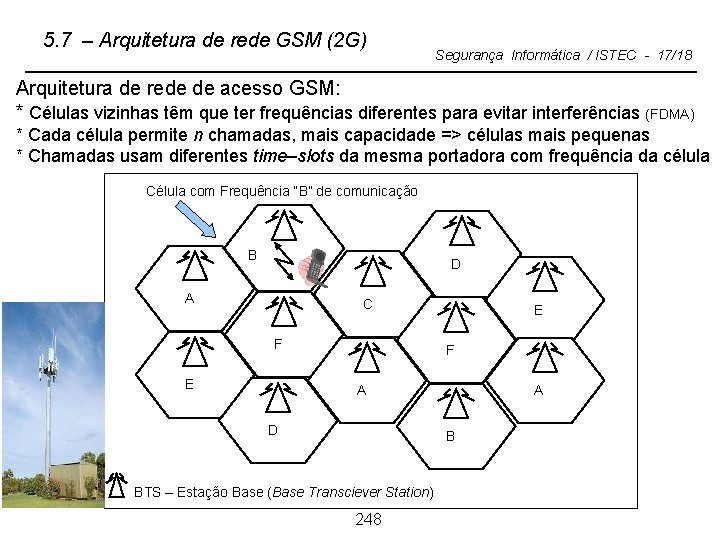

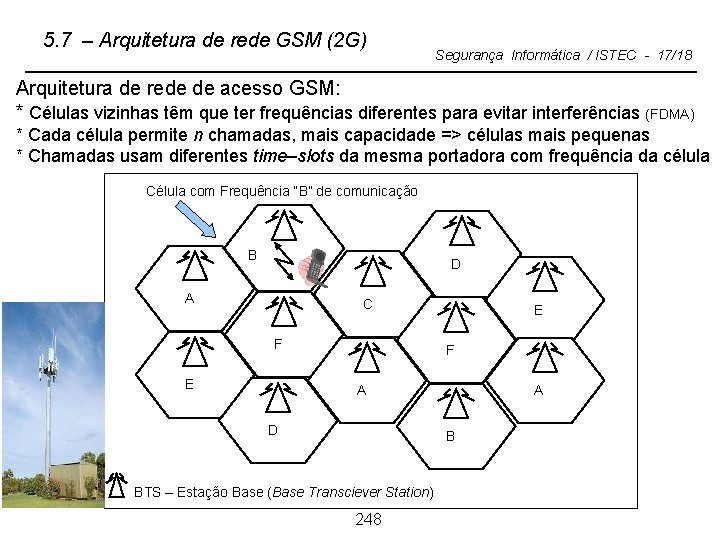

5. 7 – Arquitetura de rede GSM (2 G) Segurança Informática / ISTEC - 17/18 Arquitetura de rede de acesso GSM: * Células vizinhas têm que ter frequências diferentes para evitar interferências (FDMA) * Cada célula permite n chamadas, mais capacidade => células mais pequenas * Chamadas usam diferentes time–slots da mesma portadora com frequência da célula Célula com Frequência “B” de comunicação B D A C F E E F A D A B BTS – Estação Base (Base Transciever Station) 248

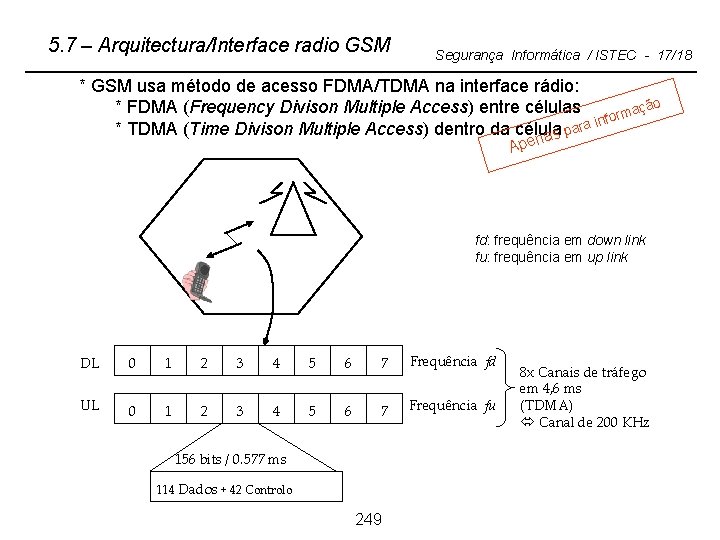

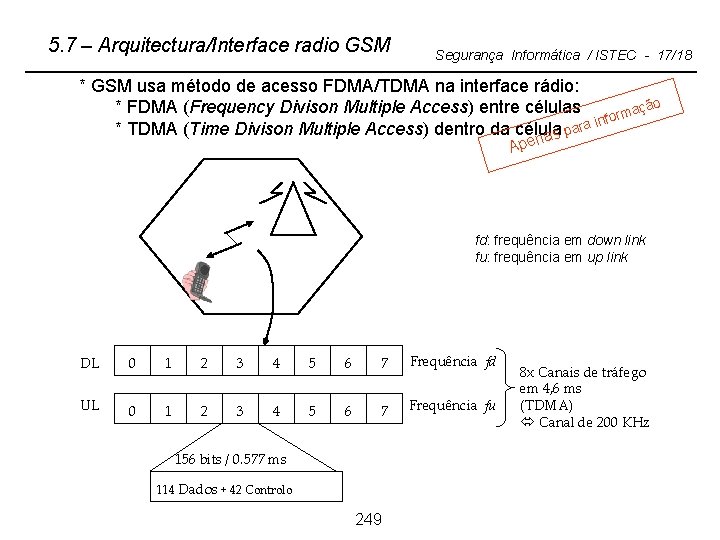

5. 7 – Arquitectura/Interface radio GSM Segurança Informática / ISTEC - 17/18 * GSM usa método de acesso FDMA/TDMA na interface rádio: ão * FDMA (Frequency Divison Multiple Access) entre células maç r o f in ara * TDMA (Time Divison Multiple Access) dentro da célula p s a n Ape fd: frequência em down link fu: frequência em up link DL 0 1 2 3 4 5 6 7 Frequência fd UL 0 1 2 3 4 5 6 7 Frequência fu 156 bits / 0. 577 ms 114 Dados + 42 Controlo 249 8 x Canais de tráfego em 4, 6 ms (TDMA) Canal de 200 KHz

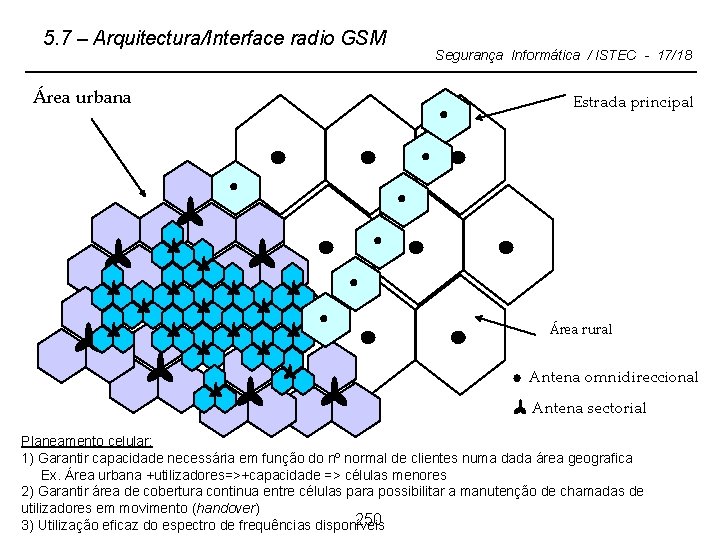

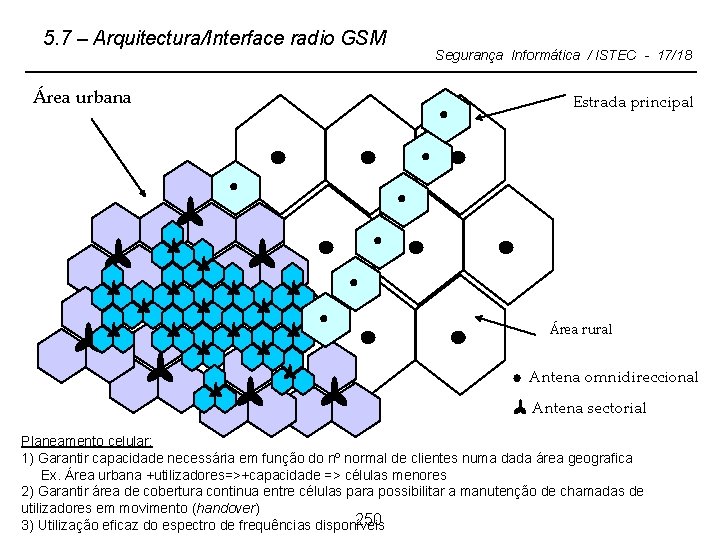

5. 7 – Arquitectura/Interface radio GSM Área urbana Segurança Informática / ISTEC - 17/18 Estrada principal Área rural Antena omnidireccional Antena sectorial Planeamento celular: 1) Garantir capacidade necessária em função do nº normal de clientes numa dada área geografica Ex. Área urbana +utilizadores=>+capacidade => células menores 2) Garantir área de cobertura continua entre células para possibilitar a manutenção de chamadas de utilizadores em movimento (handover) 250 3) Utilização eficaz do espectro de frequências disponíveis

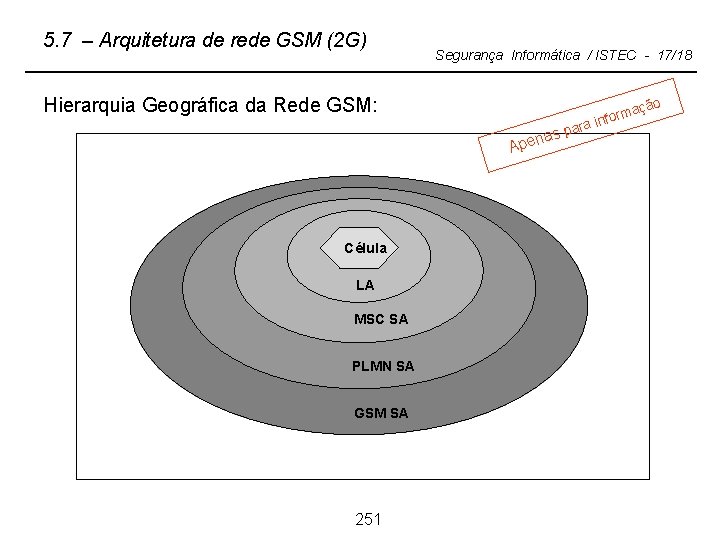

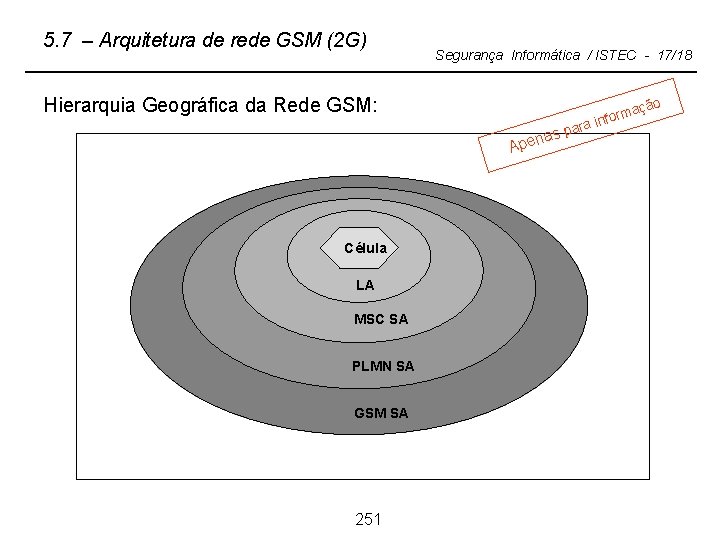

5. 7 – Arquitetura de rede GSM (2 G) Segurança Informática / ISTEC - 17/18 Hierarquia Geográfica da Rede GSM: ação ar orm a inf sp pena A C é lula Célula LA LA MSC SA PLMN SA GSM SA 251

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 Hierarquia Geográfica da Rede GSM: ação ar orm a inf sp pena * Location Area (LA): A • Define um conjunto de células dentro do qual a localização do Terminal Móvel (TM) é conhecida: – Precisão com que a rede conhece a localização corrente do TM, para o encaminhamento das chamadas que lhe são destinadas • A informação da identificação da LA (LAI: Location Area Identity) está armazenada no VLR e no TM • A LAI é actualizada sempre que o TM se desloca para uma nova LA (Location Update): – TM verifica que a rede o informa que entrou numa nova LA, que não coincide com a quem tem armazenada * MSC/VLR Service Area: • É constituída por uma ou várias LAs e corresponde à área geográfica controlada por um MSC/VLR (Mobile Switch Centre/Visitor Location Register) • A identificação da MSC/VLR Service Area corrente de um TM encontra–se armazenada no correspondente HLR (Home Location Register) 252

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 Hierarquia Geográfica da Rede GSM (continuação): ação orm a inf ar sp pena * PLMN Service Area: A • A PLMN (Public Land Mobile Network) Service Area consiste na área total em que o operador oferece serviços GSM • Em Portugal, os operadores celulares oferecem cobertura nacional e a PLMN Service Area corresponde à área do país * GSM Service Area: • Conjunto de operadores onde TM poderá usar serviço GSM • Operadores com acordos de roaming com operador a que pertence TM 253

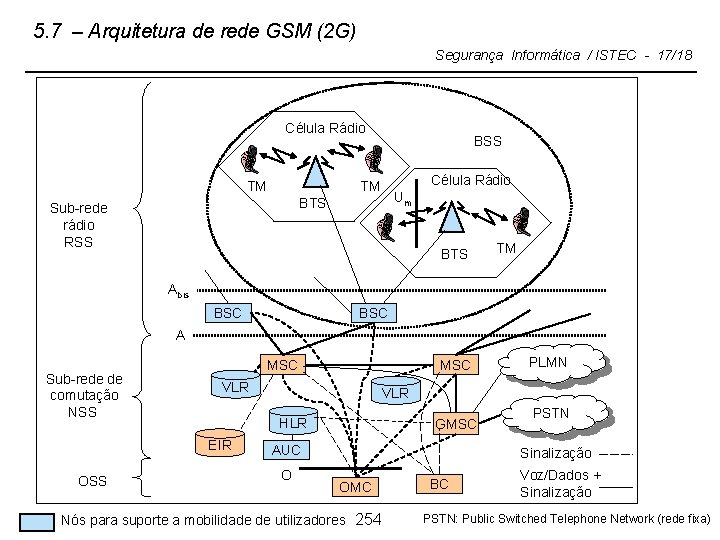

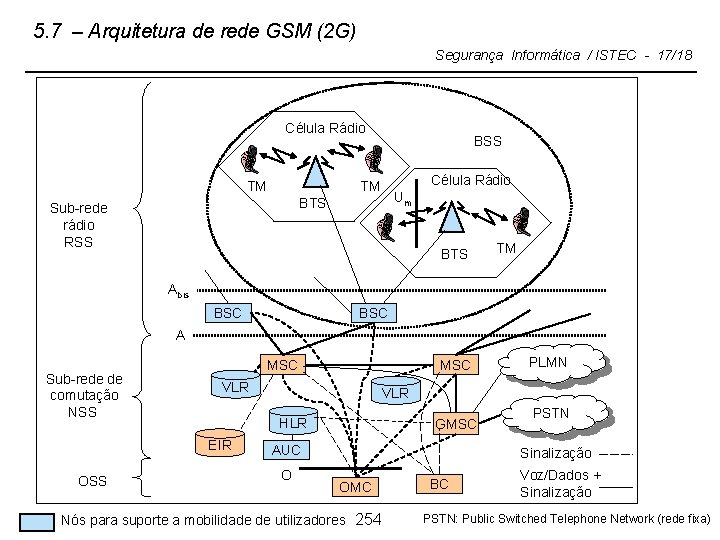

5. 7 – Arquitetura de rede GSM (2 G) Segurança Informática / ISTEC - 17/18 Célula Rádio TM BSS Célula Rádio TM Um BTS Sub-rede rádio RSS BTS TM Abis BSC A Sub-rede de comutação NSS MSC VLR PLMN VLR HLR EIR OSS MSC GMSC AUC O PSTN Sinalização OMC Nós para suporte a mobilidade de utilizadores 254 BC Voz/Dados + Sinalização PSTN: Public Switched Telephone Network (rede fixa)

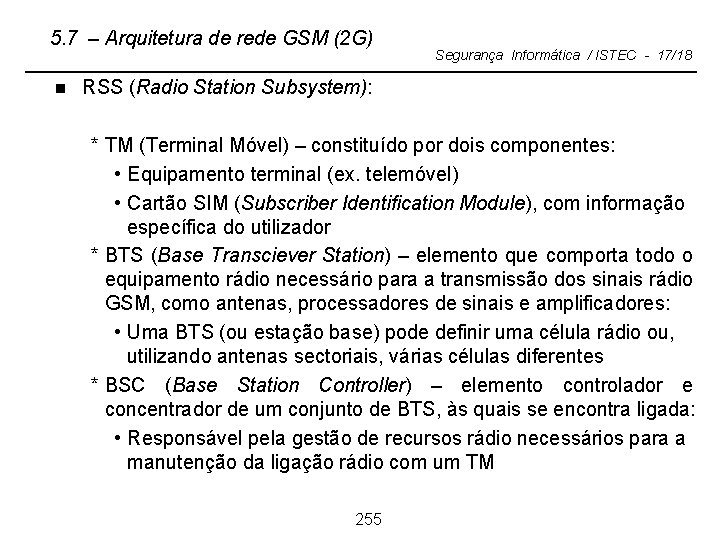

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 RSS (Radio Station Subsystem): * TM (Terminal Móvel) – constituído por dois componentes: • Equipamento terminal (ex. telemóvel) • Cartão SIM (Subscriber Identification Module), com informação específica do utilizador * BTS (Base Transciever Station) – elemento que comporta todo o equipamento rádio necessário para a transmissão dos sinais rádio GSM, como antenas, processadores de sinais e amplificadores: • Uma BTS (ou estação base) pode definir uma célula rádio ou, utilizando antenas sectoriais, várias células diferentes * BSC (Base Station Controller) – elemento controlador e concentrador de um conjunto de BTS, às quais se encontra ligada: • Responsável pela gestão de recursos rádio necessários para a manutenção da ligação rádio com um TM 255

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 OSS (Operation Subsystem): ação nas e p A form ra in pa * OMC (Operation and Maintenance Centre) – elemento que monitoriza e controla todos os elementos de rede através da interface O. As suas principais atividades são: • monitorização de tráfego • elaboração de relatórios sobre o estado dos elementos de rede • aprovisionamento de clientes * BC (Billing Center) • recolha de registos de taxação 256

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 NSS (Network Switching Subsystem) - Comutadores: * MSC (Mobile Switching Centre) – comutador com funções de: • processamento, encaminhamento e geração de registos para taxação de chamadas realizadas por utilizadores móveis localizados na sua área geográfica de serviço • Um MSC controla um grupo de BSC (cujas BTS definem a área geográfica do MSC) e tem interfaces com todos os restantes elementos de rede NSS e plataformas de serviços * GMSC (Gateway MSC) – MSC com funções de interligação entre rede GSM e outras redes públicas: • encaminhamentos e taxação entre operadores (accounting). • não controla BSCs • funcionalidade Gateway corresponde à capacidade de interrogação de HLR para verificação de localização e estado do utilizador móvel destinatário de uma chamada (função que também pode ser feita por MSC) 257

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 NSS (Network Switching Subsystem) – BDs para suporte a mobilidade: * HLR (Home Location Register) – base de dados (BD) com informação permanente da configuração, localização e estado dos utilizadores móveis nativos do operador (se estão ou não registados numa rede GSM) • Os parâmetros que caracterizam esta informação podem ser divididos em dois grupos: • Parâmetros permanentes: – MSISDN (Mobile Subscriber ISDN Number), que identifica o número público do TM: • Ex. VDF: 91 x 1…x 7, NOS: 93 x 1…x 7, TMN: 96 x 1…x 7 – Serviços subscritos pelo utilizadores (por exemplo, desvios de chamadas, barramentos, etc) – IMSI (International Mobile Subscriber Identity), que identifica o utilizador em função da sua rede/operador, mas, por ser um parâmetro “interno” da rede, de forma transparente para o mesmo: • Ex. VDF: 26801 x 1…x 10, NOS: 26803 x 1…x 10, TMN: 26806 x 1…x 10 258

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 NSS (Network Switching Subsystem) – BDs de mobilidade (continuação): * HLR (Home Location Register) – parâmetros variáveis/dinâmicos: • localização corrente do TM, através do endereço do MSC/VLR onde o TM se encontra registado => informação necessária para terminação de chamadas • configuração de serviços subscritos (por exemplo, o número programado para recepção de desvios de chamadas) * VLR (Visitor Location Register) – base de dados dinâmica, (geralmente) incorporada no MSC com informação temporária para monitorização da mobilidade dos utilizadores: • utilizadores móveis visitantes localizados na sua área geográfica (LA(s) do VLR): nativos do operadores + roamers-in de outros operadores (estrangeiros) • serviços a serem disponibilizados pelo respectivo MSC (obtidos de HLR) • sempre que um TM entra numa LA (Location Area) do VLR, este informa o respectivo HLR e requisita–lhe os serviços subscritos pelo utilizador (procedimento de Location Update). Seguida/, o VLR de localização antiga apaga dados TM que saiu do mesmo. • o VLR monitoriza também o estado corrente do TM: – se está disponível, ocupado ou desligado – objetivo: reduzir o número de interrogações ao HLR 259

5. 7 – Arquitetura de rede GSM (2 G) n Segurança Informática / ISTEC - 17/18 NSS (Network Switching Subsystem) – Bases de Dados de Segurança: • Au. C (AUthentication Centre) – base de dados (geralmente) incorporada no HLR, que disponibiliza os algoritmos e parâmetros de: – Autenticação – Encriptação que garantem a identidade do utilizador e a confidencialidade das chamadas • EIR (Equipment Identity Register) – Base de dados que contém informação da identificação (IMEI) e do estado dos telefones móveis dos utilizadores => impossibilitar o uso indevido dos TMs: – O EIR contém uma black list com a identificação de todos os telefones declarados como roubados e, por isso, bloqueados – Assim que o proprietário de um TM comunique o seu roubo, o operador poderá coloca–lo na sua black list de modo a que o mesmo fique indisponível para uso na sua rede 260

5. 8 – Segurança em redes GSM (2 G) n Segurança Informática / ISTEC - 17/18 Cartão SIM (Subscriber Identification Module): * Cartão “inteligente” que armazena informação pessoal e secreta do utilizador e está protegido contra utilização indevida pelo parâmetro PIN (Personal Identity Number) * Portável entre diferentes equipamentos móveis (terminais): • Possibilita ao seu proprietário a manutenção da sua identidade para autenticação na rede, independentemente do terminal que utilizar * Informação pessoal consiste nos seguintes parâmetros: • IMSI (International Mobile Subscriber Identity) • Ki: chave secreta de autenticação, utilizada nos procedimentos de autenticação e encriptação • Dados pessoais do utilizador, como agenda de contactos telefónicos * SIM calcula e armazena parâmetros dinâmicos disponibilizados pela rede: • Kc: chave secreta de encriptação • TMSI (Temporary Mobile Subscriber Identity) • LA (Location Area) corrente do TM onde está inserido 261

5. 8 – Segurança em redes GSM (2 G) n Segurança Informática / ISTEC - 17/18 Funcionalidades de segurança disponibilizadas pelo GSM: * Autenticação da identidade do utilizador: • Para impedir o acesso à rede a utilizadores/SIMs não autorizados, sempre que um TM pretender aceder à mesma, a sua identificação é requisitada e verificada/autenticada * Confidencialidade dos dados do utilizador: • Para proteger e garantir a confidencialidade dos dados contra intrusos, todas as mensagens dos utilizadores transmitidas na interface rádio são encriptadas * Verificação de identificação do equipamento (IMEI: International Mobile Equipment Identifier): • Para impedir a utilização de equipamento não autorizado ou roubado, o operador pode verificar a identificação do mesmo (IMEI) – Ex. quando o correspondente utilizador efetuar uma tentativa de chamada * Anonimato do utilizador: • Para impedir a identificação de um utilizador, a rede utiliza uma identificação temporária (TMSI) nas mensagens de sinalização/controlo transportadas na interface rádio (que não são encriptadas na interface rádio) • O TMSI é atribuído pelo VLR, após cada procedimento de Location Update 262

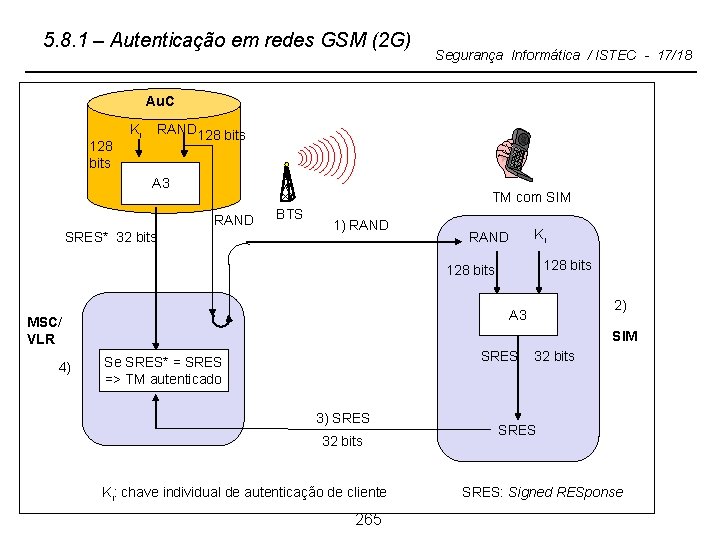

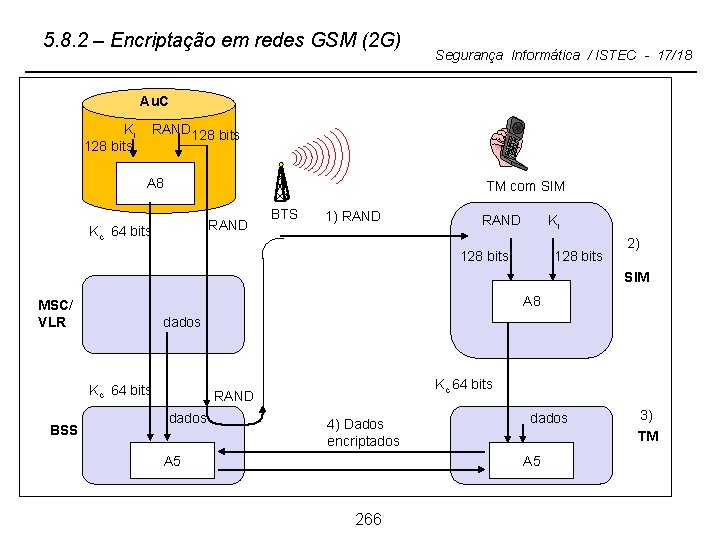

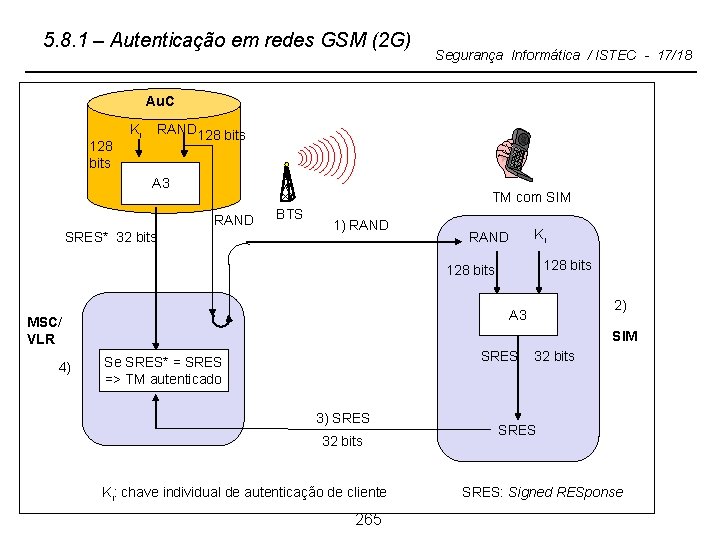

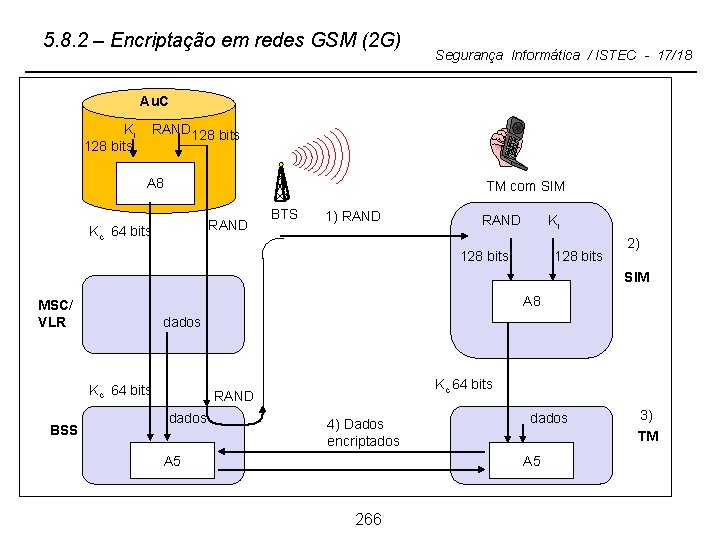

5. 8 – Segurança em redes GSM (2 G) n Segurança Informática / ISTEC - 17/18 Parâmetros de autenticação e encriptação (triplets) * Sempre que um novo utilizador é criado na rede são–lhe atribuídos os parâmetros: IMSI e Ki (e copiados para o respetivo cartão SIM): • IMSI e Ki são utilizados pelo Au. C para calcular os seguintes três parâmetros, designados por triplets, e usados nos procedimentos de autenticação e encriptação: – RAND: Número aleatório de 128 bits que em conjunto com chave Ki, quando aplicados como parâmetros de entrada do algoritmo A 8, gera a chave de encriptação Kc • RAND: tem uma função semelhante a um Vector de Inicialização – Kc: chave secreta de encriptação de 64 bits utilizada nos procedimentos de encriptação – SRES (Signed RESponse): número de 32 bits gerado como resultado da invocação do algoritmo A 3 com os parâmetros de entrada RAND e Ki * De modo a satisfazer os procedimentos de autenticação e encriptação. • Sempre que o utilizador se registar na rede para utilizar os seus serviços, um conjunto de triplets deverá ser disponibilizado ao VLR da localização corrente do utilizador 263

5. 8 – Segurança em redes GSM (2 G) n Segurança Informática / ISTEC - 17/18 Nos procedimentos de autenticação e encriptação são utilizados os seguintes algoritmos de chave secreta: • A 3: para autenticação por desafio-resposta • A 5: para encriptação • A 8: para geração de chave de encriptação * Os algoritmos A 3 e A 8 encontram–se localizados no SIM e Au. C, podendo os mesmos ser proprietários dos operadores/fabricantes * O algoritmo A 5, de modo a garantir a interoperabilidade dos utilizadores entre redes, deve ser igual para todos os operadores 264

5. 8. 1 – Autenticação em redes GSM (2 G) Segurança Informática / ISTEC - 17/18 Au. C 128 bits Ki RAND 128 bits A 3 TM com SIM RAND SRES* 32 bits BTS 1) RAND Ki RAND 128 bits MSC/ VLR 4) 2) A 3 SIM SRES Se SRES* = SRES => TM autenticado 3) SRES 32 bits Ki: chave individual de autenticação de cliente 265 32 bits SRES: Signed RESponse

5. 8. 2 – Encriptação em redes GSM (2 G) Segurança Informática / ISTEC - 17/18 Au. C Ki 128 bits RAND 128 bits A 8 TM com SIM RAND Kc 64 bits BTS 1) RAND Ki 128 bits 2) SIM A 8 MSC/ VLR dados Kc 64 bits BSS Kc 64 bits RAND dados 4) Dados encriptados SRES dados A 5 266 3) TM

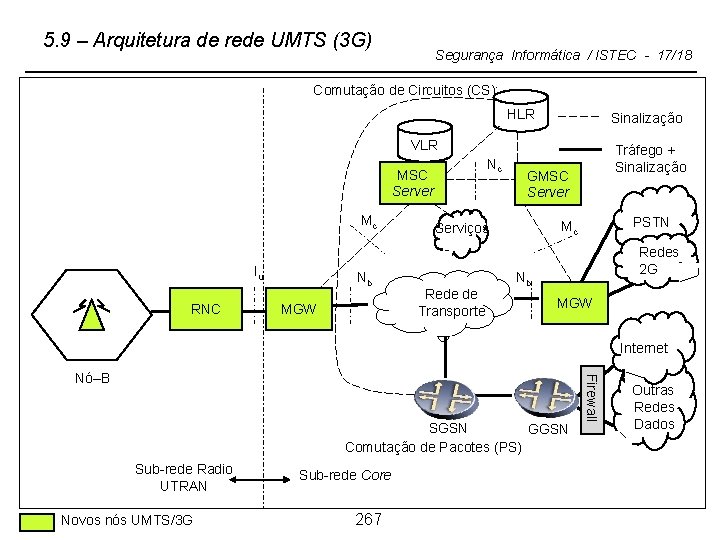

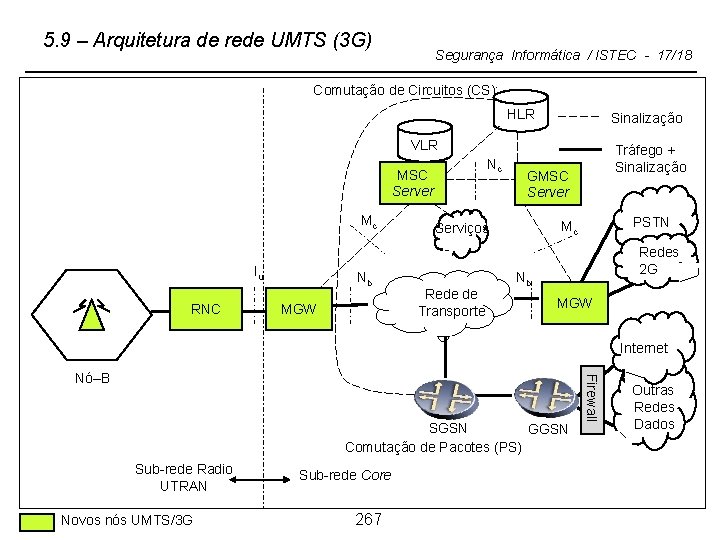

5. 9 – Arquitetura de rede UMTS (3 G) Segurança Informática / ISTEC - 17/18 Comutação de Circuitos (CS): HLR Sinalização VLR Nc MSC Server Mc Iu RNC Nb MGW GMSC Server PSTN Mc Serviços Rede de Transporte Tráfego + Sinalização Redes 2 G Nb MGW Internet SGSN GGSN Comutação de Pacotes (PS) Sub-rede Radio UTRAN Novos nós UMTS/3 G Sub-rede Core 267 Firewall Nó–B Outras Redes Dados

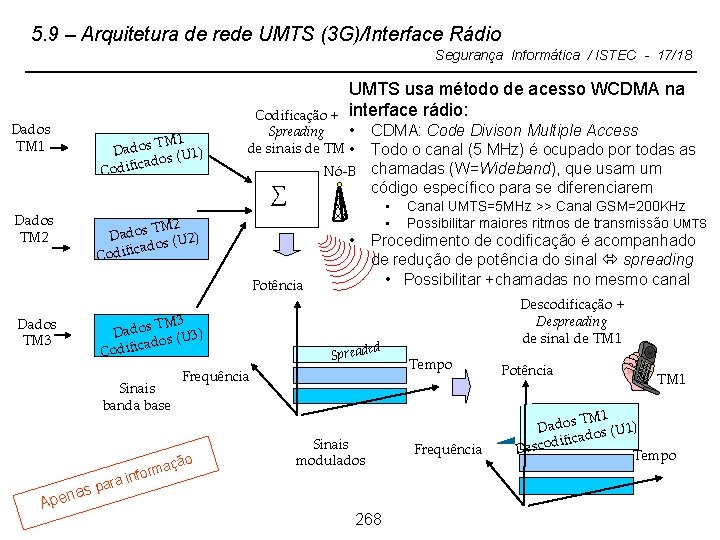

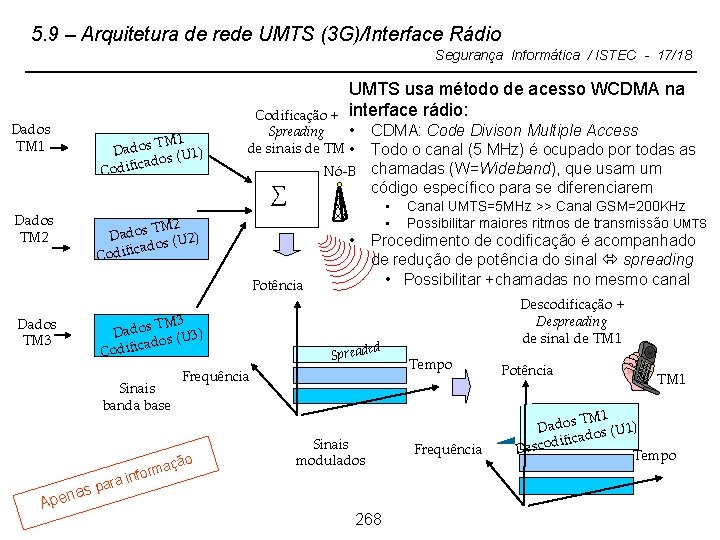

5. 9 – Arquitetura de rede UMTS (3 G)/Interface Rádio Segurança Informática / ISTEC - 17/18 Dados TM 1 Dados TM 2 UMTS usa método de acesso WCDMA na interface rádio: TM 1 s o d a D ) os (U 1 d a c i f i Codificação + • Spreading de sinais de TM • CDMA: Code Divison Multiple Access Todo o canal (5 MHz) é ocupado por todas as Nó-B chamadas (W=Wideband), que usam um código específico para se diferenciarem ∑ • • TM 2 Dados s (U 2) cado Codifi • Procedimento de codificação é acompanhado de redução de potência do sinal spreading • Possibilitar +chamadas no mesmo canal Potência Dados TM 3 Dados s (U 3) cado Codifi Sinais banda base nas e p A in para form ed Spread Frequência ação Canal UMTS=5 MHz >> Canal GSM=200 KHz Possibilitar maiores ritmos de transmissão UMTS Sinais modulados 268 Descodificação + Despreading de sinal de TM 1 Tempo Frequência Potência TM 1 Dados os (U 1) dificad Desco Tempo

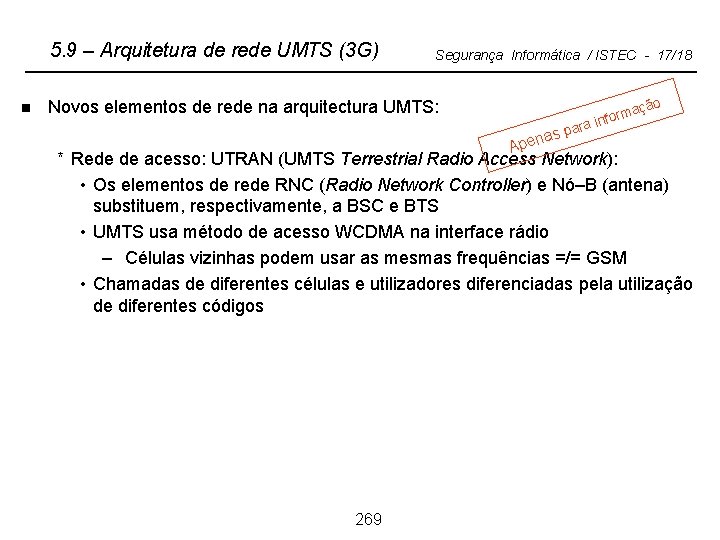

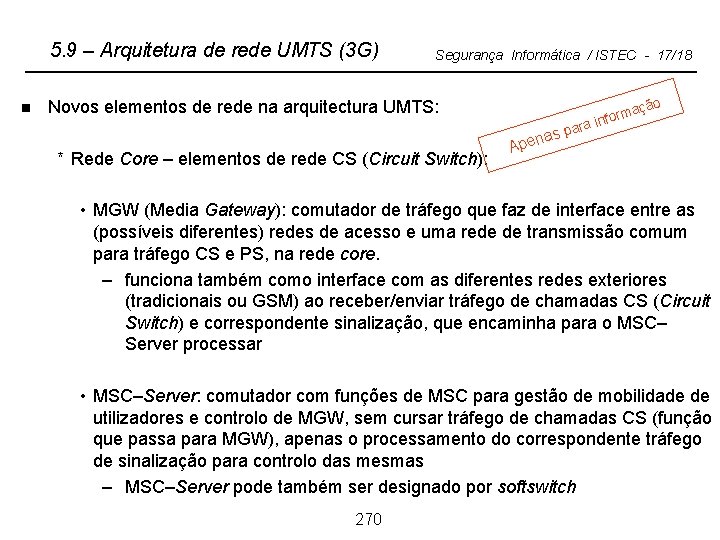

5. 9 – Arquitetura de rede UMTS (3 G) n Segurança Informática / ISTEC - 17/18 ação Novos elementos de rede na arquitectura UMTS: nas e p A form ra in pa * Rede de acesso: UTRAN (UMTS Terrestrial Radio Access Network): • Os elementos de rede RNC (Radio Network Controller) e Nó–B (antena) substituem, respectivamente, a BSC e BTS • UMTS usa método de acesso WCDMA na interface rádio – Células vizinhas podem usar as mesmas frequências =/= GSM • Chamadas de diferentes células e utilizadores diferenciadas pela utilização de diferentes códigos 269

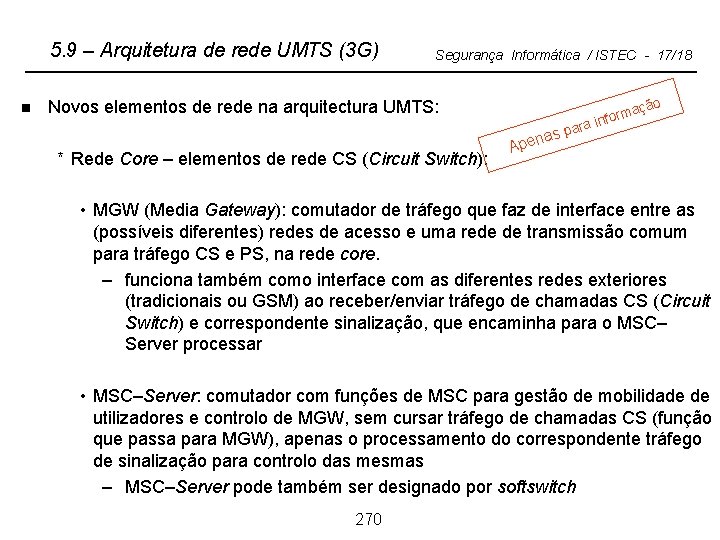

5. 9 – Arquitetura de rede UMTS (3 G) n Segurança Informática / ISTEC - 17/18 ação Novos elementos de rede na arquitectura UMTS: * Rede Core – elementos de rede CS (Circuit Switch): nas e p A form ra in pa • MGW (Media Gateway): comutador de tráfego que faz de interface entre as (possíveis diferentes) redes de acesso e uma rede de transmissão comum para tráfego CS e PS, na rede core. – funciona também como interface com as diferentes redes exteriores (tradicionais ou GSM) ao receber/enviar tráfego de chamadas CS (Circuit Switch) e correspondente sinalização, que encaminha para o MSC– Server processar • MSC–Server: comutador com funções de MSC para gestão de mobilidade de utilizadores e controlo de MGW, sem cursar tráfego de chamadas CS (função que passa para MGW), apenas o processamento do correspondente tráfego de sinalização para controlo das mesmas – MSC–Server pode também ser designado por softswitch 270

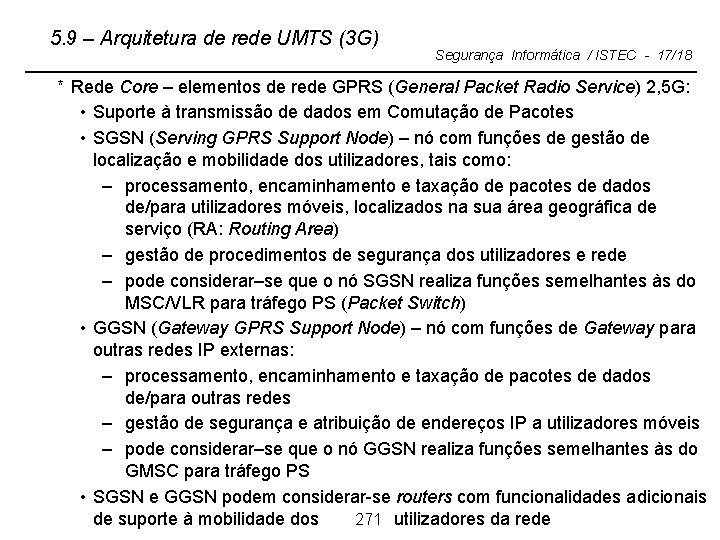

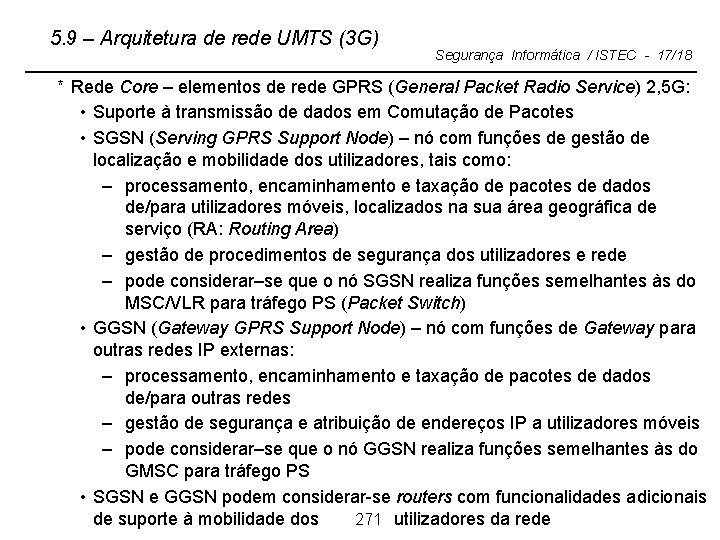

5. 9 – Arquitetura de rede UMTS (3 G) Segurança Informática / ISTEC - 17/18 * Rede Core – elementos de rede GPRS (General Packet Radio Service) 2, 5 G: • Suporte à transmissão de dados em Comutação de Pacotes • SGSN (Serving GPRS Support Node) – nó com funções de gestão de localização e mobilidade dos utilizadores, tais como: – processamento, encaminhamento e taxação de pacotes de dados de/para utilizadores móveis, localizados na sua área geográfica de serviço (RA: Routing Area) – gestão de procedimentos de segurança dos utilizadores e rede – pode considerar–se que o nó SGSN realiza funções semelhantes às do MSC/VLR para tráfego PS (Packet Switch) • GGSN (Gateway GPRS Support Node) – nó com funções de Gateway para outras redes IP externas: – processamento, encaminhamento e taxação de pacotes de dados de/para outras redes – gestão de segurança e atribuição de endereços IP a utilizadores móveis – pode considerar–se que o nó GGSN realiza funções semelhantes às do GMSC para tráfego PS • SGSN e GGSN podem considerar-se routers com funcionalidades adicionais de suporte à mobilidade dos 271 utilizadores da rede

5. 9 – Arquitetura de rede UMTS (3 G) n n n Segurança Informática / ISTEC - 17/18 Cartão USIM (User Services Identity Module): * “Cartão inteligente”, portável entre diferentes equipamentos móveis (terminais) • Possibilita ao seu proprietário a manutenção da sua identidade perante a rede, independentemente do terminal que utilizar (semelhante a SIM) * Contém dados e procedimentos que possibilitam identificar o utilizador de forma inequívoca e segura. * Também usado nas redes LTE/4 G * Principais diferenças para cartão SIM (2 G): • Maior segurança • Maior capacidade de armazenamento USIM armazena os seguintes parâmetros: * IMSI: International Mobile Subscriber Identity * Ki: Chave secreta de autenticação, utilizada nos procedimentos de autenticação e encriptação * Dados pessoais do utilizador, como: agenda, aplicações, fotos e vídeos Uso de USIM é opcional no UMTS (mandatório no LTE) * De modo a não obrigar os seus clientes que adquirem terminais 3 G a trocarem de SIM (GSM) para USIM (UMTS), um operador poderá possibilitar a utilização 272 de SIMs nos terminais 3 G

5. 10 – Segurança em redes UMTS (3 G) n Segurança Informática / ISTEC - 17/18 Segurança e confidencialidade no UMTS: * Os procedimentos de segurança e confidencialidade do UMTS foram baseados nos procedimentos semelhantes do GSM, com a adição das seguintes novas funcionalidades e melhoramento de outras já existentes: • Algoritmo de encriptação reforçado e estendido à interface Nó–B / RNC • Autenticação da rede para com o utilizador • Encriptação e controlo de integridade e de mensagens de sinalização/controlo dos utilizadores • Utilização de cinco parâmetros de autenticação e encriptação (quintets) com cartão USIM, em vez de três do GSM (triplets) com cartão SIM 273

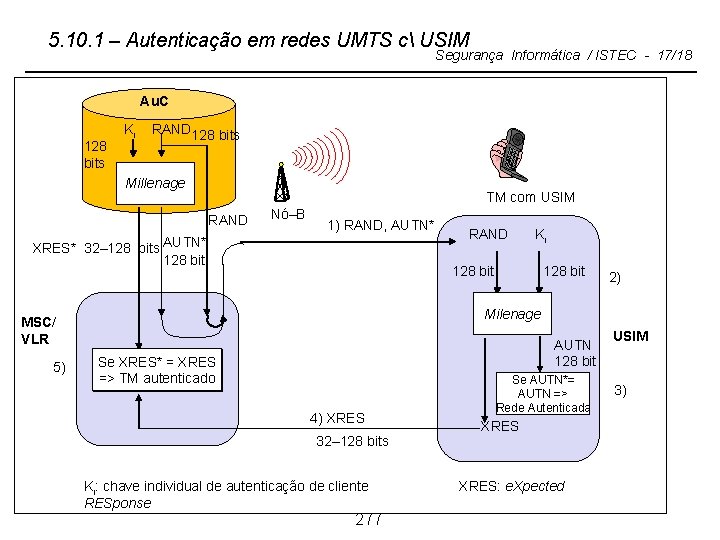

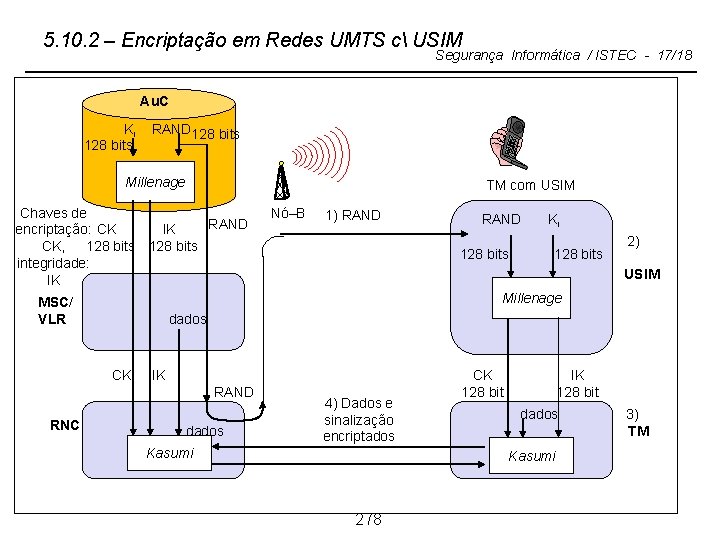

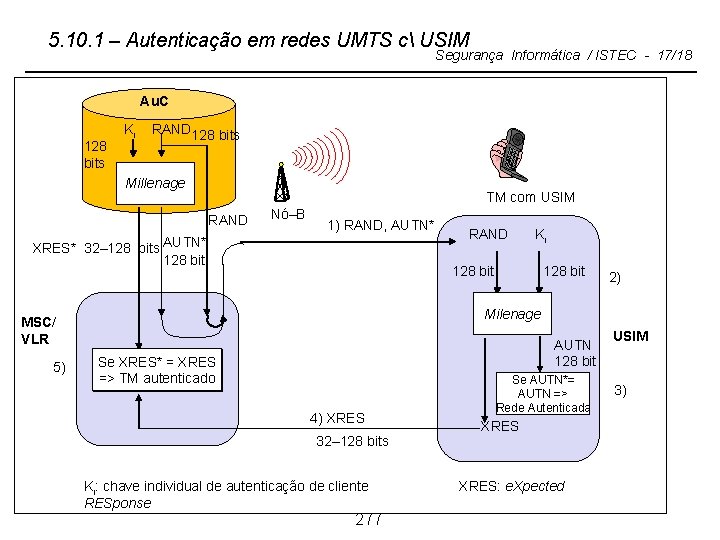

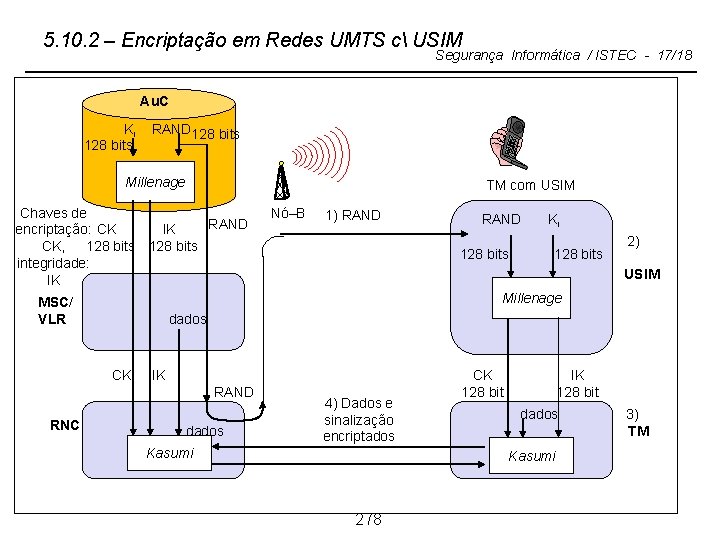

5. 10 – Segurança em redes UMTS (3 G) n Segurança Informática / ISTEC - 17/18 Parâmetros de autenticação e encriptação (quintets): * Criação de um novo utilizador na rede => serem atribuídos os parâmetros IMSI e Ki => utilizados pelo Au. C para calcular os seguintes cinco parâmetros, designados por quintets, e utilizados nos procedimentos de autenticação e encriptação • RAND – Número aleatório de 128 bits que, em conjunto com chave Ki, quando aplicados como parâmetros de entrada de algoritmos de autenticação e encriptação, possibilita a geração dos restantes parâmetros do quintet. – Tem a mesma função do correspondente RAND do GSM • CK (Cyphering Key) – chave secreta de encriptação de 128 bits utilizada nos procedimentos de encriptação – Tem a mesma função da correspondente Kc do GSM (64 bits), mas pela sua maior dimensão torna o algoritmo de encriptação mais robusto • XRES (e. Xpected RESponse) – número de 32 a 128 bits, utilizado para autenticar um utilizador para com a rede – Tem a mesma função da correspondente SRES do GSM (32 bits) • IK (Integrity Key) – parâmetro de 128 bits que possibilita a segurança e integridade das mensagens de sinalização/controlo transportada entre o TM e o MSC/VLR – Com base na IK, quer o TM, quer a rede corrente do mesmo, poderão verificar se as mensagens de sinalização transmitidas não foram modificadas sem autorização • AUTN (Authentication Token) – parâmetro de 128 bits que possibilita a autenticação da rede para com o utilizador, de modo a impedir a sua ligação a Nós–B falsos 274

5. 10 – Segurança em redes UMTS (3 G) n n Segurança Informática / ISTEC - 17/18 De modo a satisfazer os procedimentos de autenticação e encriptação: * Sempre que o utilizador se registar numa rede UMTS para utilizar os seus serviços, um conjunto de quintets deverá ser disponibilizado ao VLR (CS) ou SGSN (PS) da localização corrente do utilizador Garantia de compatibilidade entre os procedimentos de segurança do UMTS e do GSM em redes de operadores que suportem os dois modos ou apenas GSM: * A rede (VLR ou SGSN) e os cartões dos utilizadores (USIM), deverão ter implementados mecanismos que possibilitem a seleção ou conversão entre parâmetros de quintets e triplets * em função do tipo de cartão no terminal do utilizador – USIM (UMTS) ou SIM (GSM) – o Au. C deverá disponibilizar quintets ou triplets para satisfação de pedidos de autenticação e encriptação: • Au. C deverá encaminhar os parâmetros anteriores para o VLR/SGSN corrente e terminal do utilizador, que deverão executar o procedimento AKA (Authentication and Key Agreement) – selecionar os algoritmos de autenticação e encriptação apropriados, em função do modo de rede suportado no momento (UMTS ou GSM). 275

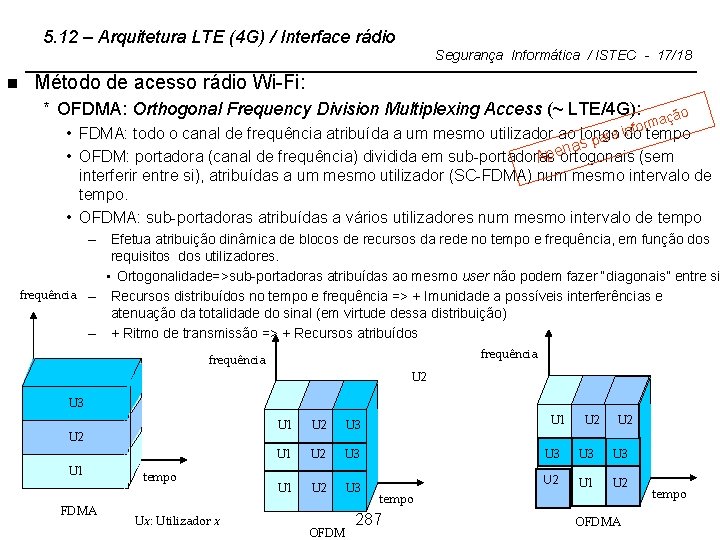

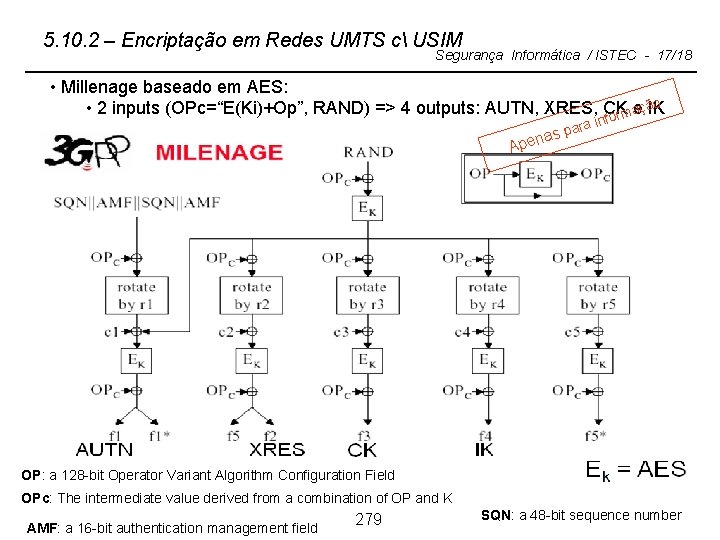

5. 10 – Segurança em redes UMTS (3 G) n Segurança Informática / ISTEC - 17/18 Nos procedimentos de autenticação e encriptação são utilizados os seguintes algoritmos de chave secreta: * Millenage: para autenticação por desafio-resposta e geração de chaves de encriptação (<=> A 3 e A 8 de GSM) • Algoritmo mais robusto baseado em AES (Advanced Encription Standard) * Kasumi: para encriptação ( A 5 de GSM) • Algoritmo mais robusto do que A 5, que é algoritmo “linear” (previsível) • Baseado em algoritmo MISTY da Mitsubishi • 2 modos: – f 8: encriptação de dados de utilizadores – f 9: encriptação e controlo de integridade de mensagens de sinalização/controlo de utilizadores 276

5. 10. 1 – Autenticação em redes UMTS c USIM Segurança Informática / ISTEC - 17/18 Au. C 128 bits Ki RAND 128 bits Millenage TM com USIM RAND Nó–B 1) RAND, AUTN* XRES* 32– 128 bits AUTN* 128 bit Ki 128 bit 2) Milenage MSC/ VLR 5) RAND AUTN 128 bit Se XRES* =? = XRES Se XRES => TM autenticado 4) XRES 32– 128 bits Ki: chave individual de autenticação de cliente RESponse 277 Se AUTN*= AUTN => Rede Autenticada XRES: e. Xpected USIM 3)

5. 10. 2 – Encriptação em Redes UMTS c USIM Segurança Informática / ISTEC - 17/18 Au. C Ki 128 bits RAND 128 bits Millenage TM com USIM Chaves de RAND IK encriptação: CK CK, 128 bits integridade: IK 1) RAND 128 bits Ki 128 bits 2) USIM Millenage MSC/ VLR dados CK IK RAND RNC Nó–B dados 4) Dados e sinalização encriptados Kasumi CK 128 bit IK 128 bit SRES dados Kasumi 278 3) TM

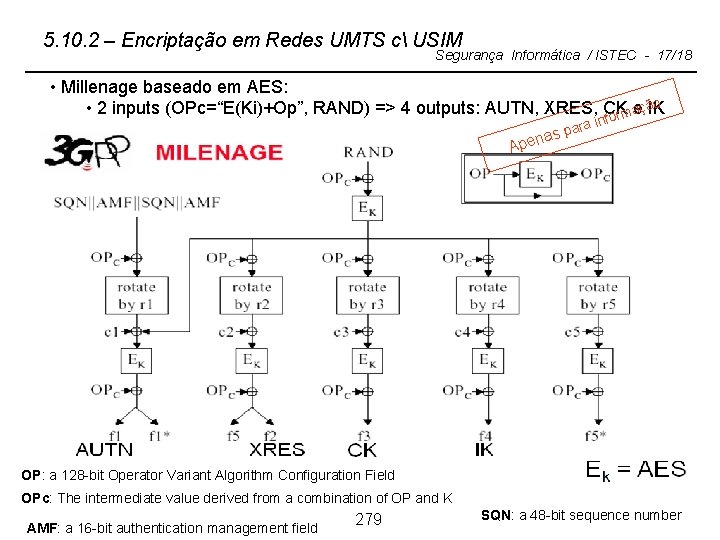

5. 10. 2 – Encriptação em Redes UMTS c USIM Segurança Informática / ISTEC - 17/18 • Millenage baseado em AES: o • 2 inputs (OPc=“E(Ki)+Op”, RAND) => 4 outputs: AUTN, XRES, CK e açãIK orm na ra s pa Ape inf OP: a 128 -bit Operator Variant Algorithm Configuration Field OPc: The intermediate value derived from a combination of OP and K AMF: a 16 -bit authentication management field 279 SQN: a 48 -bit sequence number

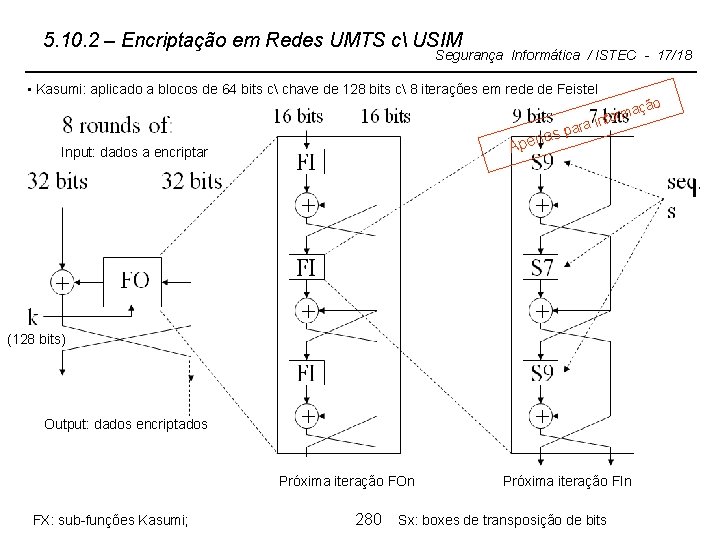

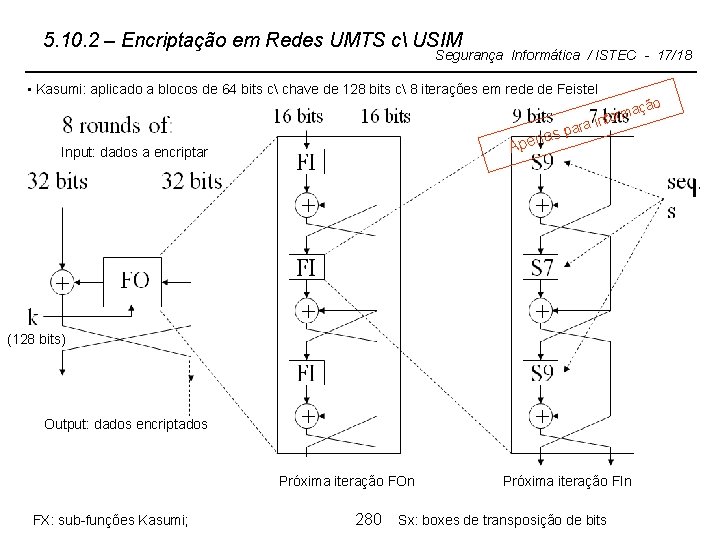

5. 10. 2 – Encriptação em Redes UMTS c USIM Segurança Informática / ISTEC - 17/18 • Kasumi: aplicado a blocos de 64 bits c chave de 128 bits c 8 iterações em rede de Feistel nas e p A Input: dados a encriptar pa (128 bits) Output: dados encriptados Próxima iteração FOn FX: sub-funções Kasumi; 280 ação form ra in Próxima iteração FIn Sx: boxes de transposição de bits

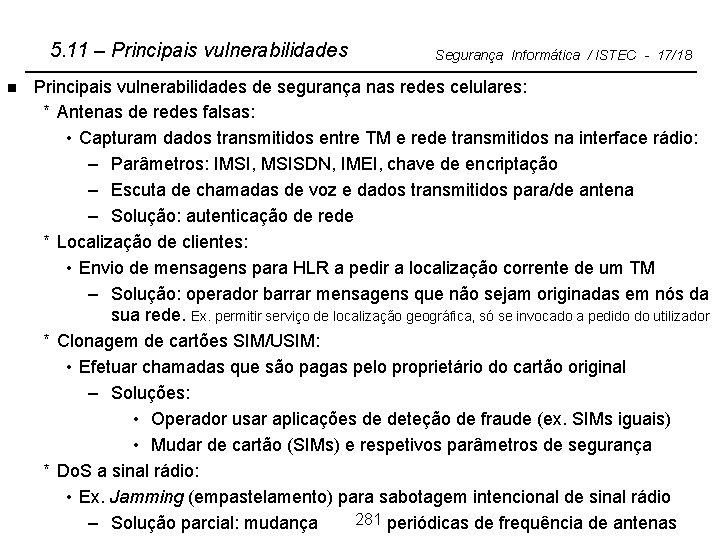

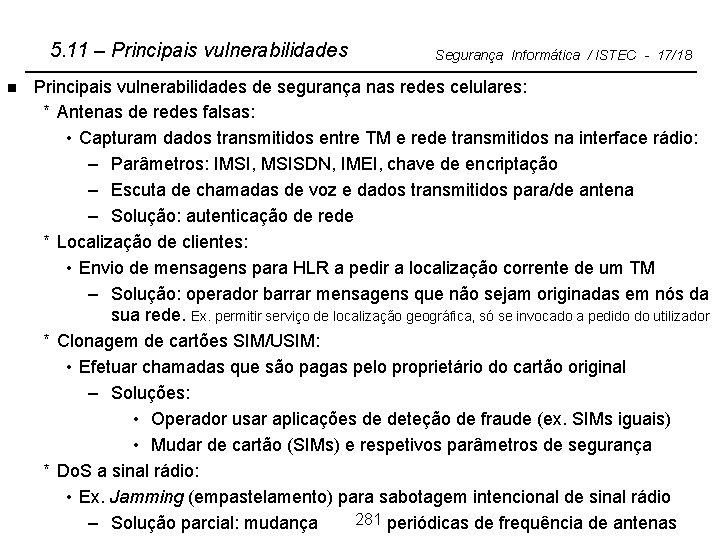

5. 11 – Principais vulnerabilidades n Segurança Informática / ISTEC - 17/18 Principais vulnerabilidades de segurança nas redes celulares: * Antenas de redes falsas: • Capturam dados transmitidos entre TM e rede transmitidos na interface rádio: – Parâmetros: IMSI, MSISDN, IMEI, chave de encriptação – Escuta de chamadas de voz e dados transmitidos para/de antena – Solução: autenticação de rede * Localização de clientes: • Envio de mensagens para HLR a pedir a localização corrente de um TM – Solução: operador barrar mensagens que não sejam originadas em nós da sua rede. Ex. permitir serviço de localização geográfica, só se invocado a pedido do utilizador * Clonagem de cartões SIM/USIM: • Efetuar chamadas que são pagas pelo proprietário do cartão original – Soluções: • Operador usar aplicações de deteção de fraude (ex. SIMs iguais) • Mudar de cartão (SIMs) e respetivos parâmetros de segurança * Do. S a sinal rádio: • Ex. Jamming (empastelamento) para sabotagem intencional de sinal rádio 281 periódicas de frequência de antenas – Solução parcial: mudança

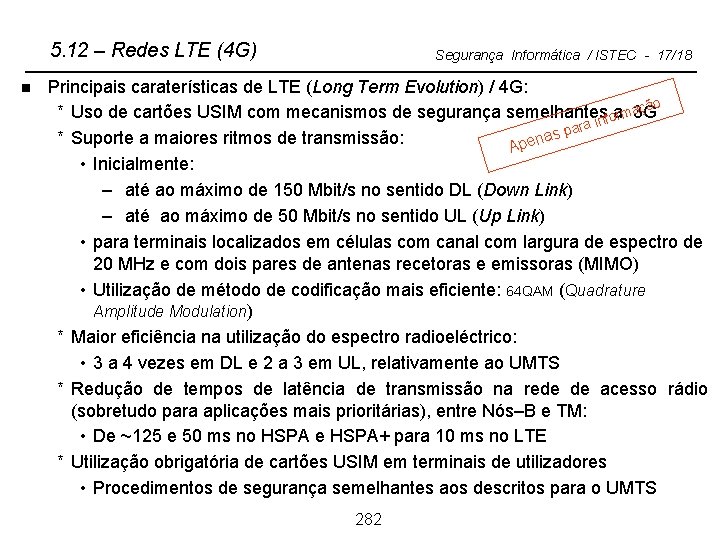

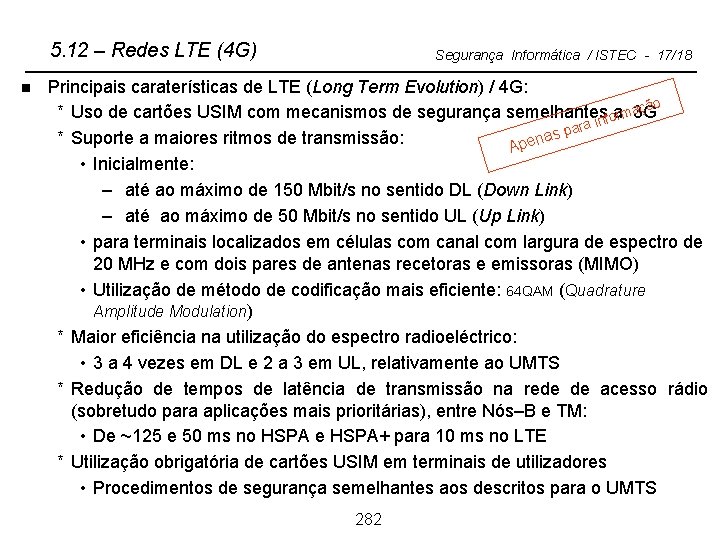

5. 12 – Redes LTE (4 G) n Segurança Informática / ISTEC - 17/18 Principais caraterísticas de LTE (Long Term Evolution) / 4 G: ação * Uso de cartões USIM com mecanismos de segurança semelhantes a m 3 G r o f in ara p s * Suporte a maiores ritmos de transmissão: na Ape • Inicialmente: – até ao máximo de 150 Mbit/s no sentido DL (Down Link) – até ao máximo de 50 Mbit/s no sentido UL (Up Link) • para terminais localizados em células com canal com largura de espectro de 20 MHz e com dois pares de antenas recetoras e emissoras (MIMO) • Utilização de método de codificação mais eficiente: 64 QAM (Quadrature Amplitude Modulation) * Maior eficiência na utilização do espectro radioeléctrico: • 3 a 4 vezes em DL e 2 a 3 em UL, relativamente ao UMTS * Redução de tempos de latência de transmissão na rede de acesso rádio (sobretudo para aplicações mais prioritárias), entre Nós–B e TM: • De ~125 e 50 ms no HSPA e HSPA+ para 10 ms no LTE * Utilização obrigatória de cartões USIM em terminais de utilizadores • Procedimentos de segurança semelhantes aos descritos para o UMTS 282

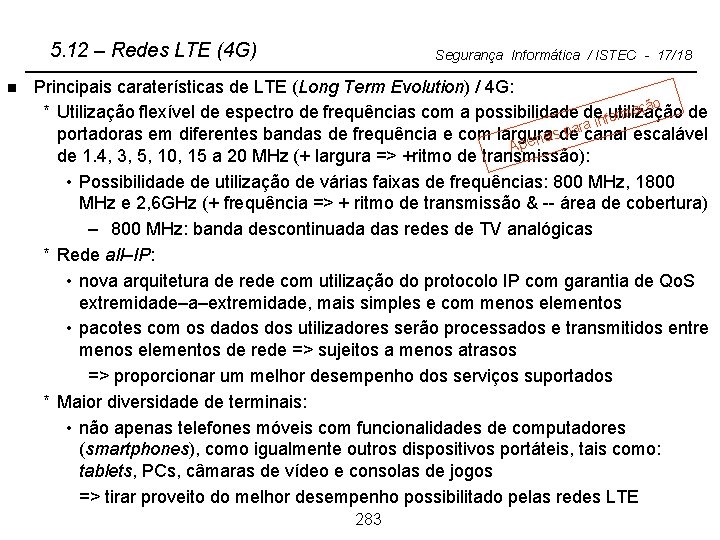

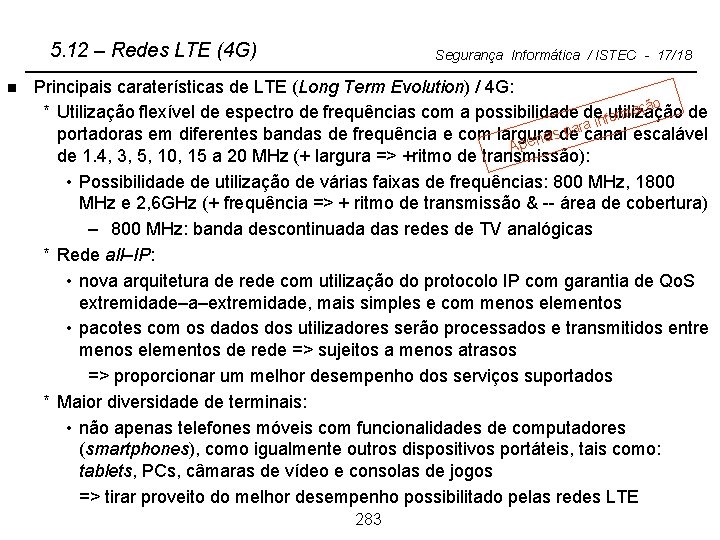

5. 12 – Redes LTE (4 G) n Segurança Informática / ISTEC - 17/18 Principais caraterísticas de LTE (Long Term Evolution) / 4 G: ação * Utilização flexível de espectro de frequências com a possibilidade deinfutilização de orm a r pa canal escalável sde portadoras em diferentes bandas de frequência e com largura a n e Ap de 1. 4, 3, 5, 10, 15 a 20 MHz (+ largura => +ritmo de transmissão): • Possibilidade de utilização de várias faixas de frequências: 800 MHz, 1800 MHz e 2, 6 GHz (+ frequência => + ritmo de transmissão & -- área de cobertura) – 800 MHz: banda descontinuada das redes de TV analógicas * Rede all–IP: • nova arquitetura de rede com utilização do protocolo IP com garantia de Qo. S extremidade–a–extremidade, mais simples e com menos elementos • pacotes com os dados utilizadores serão processados e transmitidos entre menos elementos de rede => sujeitos a menos atrasos => proporcionar um melhor desempenho dos serviços suportados * Maior diversidade de terminais: • não apenas telefones móveis com funcionalidades de computadores (smartphones), como igualmente outros dispositivos portáteis, tais como: tablets, PCs, câmaras de vídeo e consolas de jogos => tirar proveito do melhor desempenho possibilitado pelas redes LTE 283

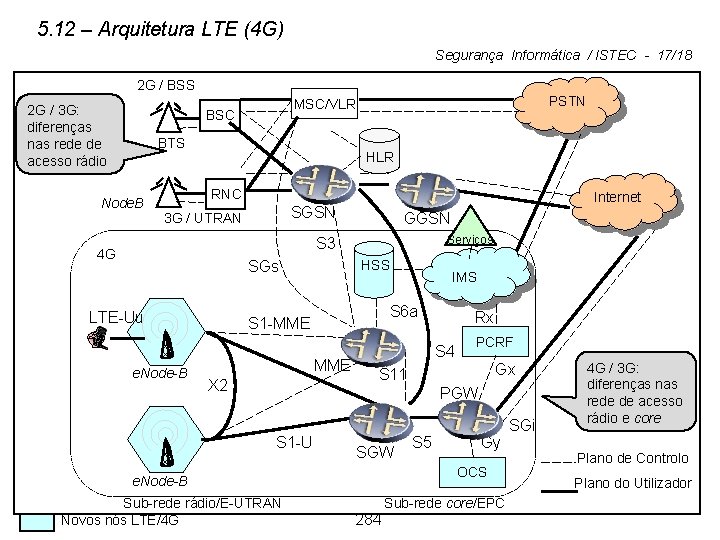

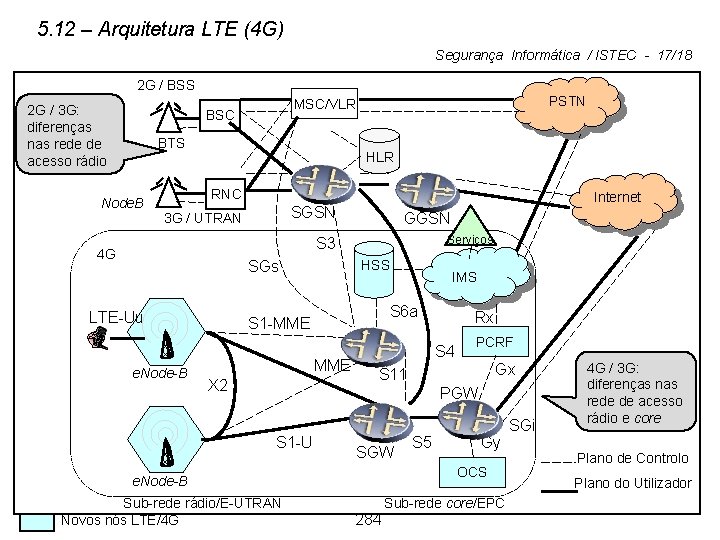

5. 12 – Arquitetura LTE (4 G) Segurança Informática / ISTEC - 17/18 2 G / BSS 2 G / 3 G: diferenças nas rede de acesso rádio BSC BTS Node. B PSTN MSC/VLR HLR RNC Internet SGSN 3 G / UTRAN GGSN Serviços S 3 4 G HSS SGs LTE-Uu e. Node-B S 6 a S 1 -MME X 2 IMS Rx S 4 PCRF Gx S 11 PGW S 1 -U SGW Gy OCS e. Node-B Sub-rede rádio/E-UTRAN Novos nós LTE/4 G S 5 284 Sub-rede core/EPC SGi 4 G / 3 G: diferenças nas rede de acesso rádio e core Plano de Controlo Plano do Utilizador

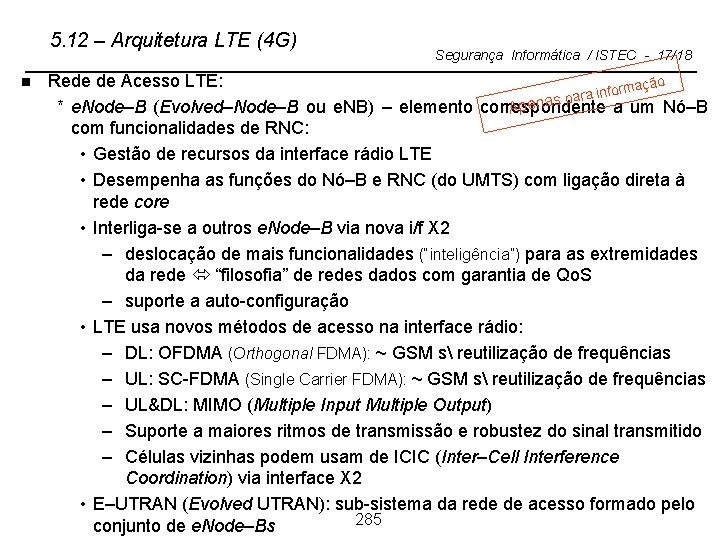

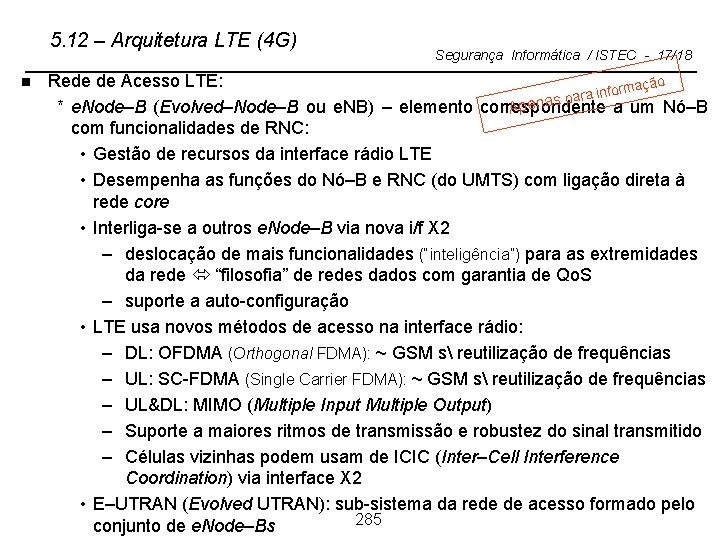

5. 12 – Arquitetura LTE (4 G) n Segurança Informática / ISTEC - 17/18 Rede de Acesso LTE: ação m r o f n i s para a um Nó–B * e. Node–B (Evolved–Node–B ou e. NB) – elemento correspondente Apena com funcionalidades de RNC: • Gestão de recursos da interface rádio LTE • Desempenha as funções do Nó–B e RNC (do UMTS) com ligação direta à rede core • Interliga-se a outros e. Node–B via nova i/f X 2 – deslocação de mais funcionalidades (“inteligência”) para as extremidades da rede “filosofia” de redes dados com garantia de Qo. S – suporte a auto-configuração • LTE usa novos métodos de acesso na interface rádio: – DL: OFDMA (Orthogonal FDMA): ~ GSM s reutilização de frequências – UL: SC-FDMA (Single Carrier FDMA): ~ GSM s reutilização de frequências – UL&DL: MIMO (Multiple Input Multiple Output) – Suporte a maiores ritmos de transmissão e robustez do sinal transmitido – Células vizinhas podem usam de ICIC (Inter–Cell Interference Coordination) via interface X 2 • E–UTRAN (Evolved UTRAN): sub-sistema da rede de acesso formado pelo 285 conjunto de e. Node–Bs

5. 12 – Arquitetura LTE (4 G) / Interface rádio Sub-trama 0 1 Trama rádio em 10 ms penas A 2 Slot em 0, 5 ms f 1 *** f 1 Segurança Informática / ISTEC - 17/18 NDL/BW Subportadoras (frequência) 3 *** 18 ação m r o f n i para 19 LTE usa método de acesso FDMA/TDMA na i/f rádio: • Semelhante a GSM, mas c a possibilidade de reutilização da mesma frequência entre células vizinhas Um bloco de recursos = NRB Sub-portadoras Um elemento de recurso *** NDL/Simbolos OFDM (tempo) 286 + Ritmo de Transmissão => * Atribuir + blocos de recursos a um terminal/serviço

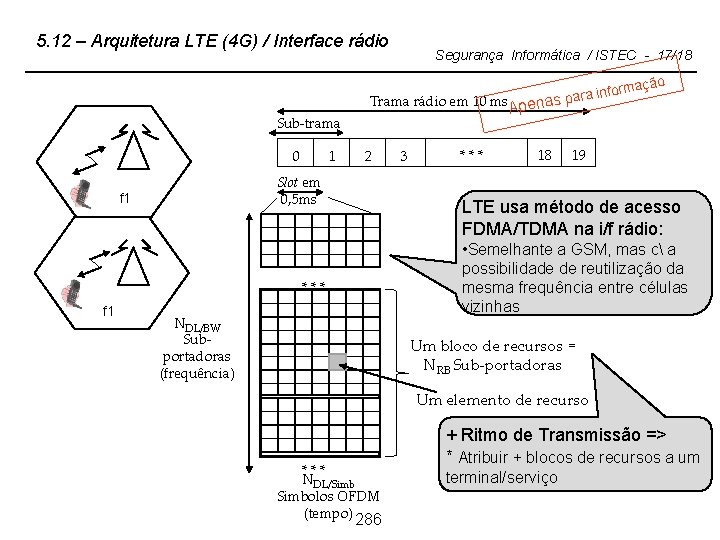

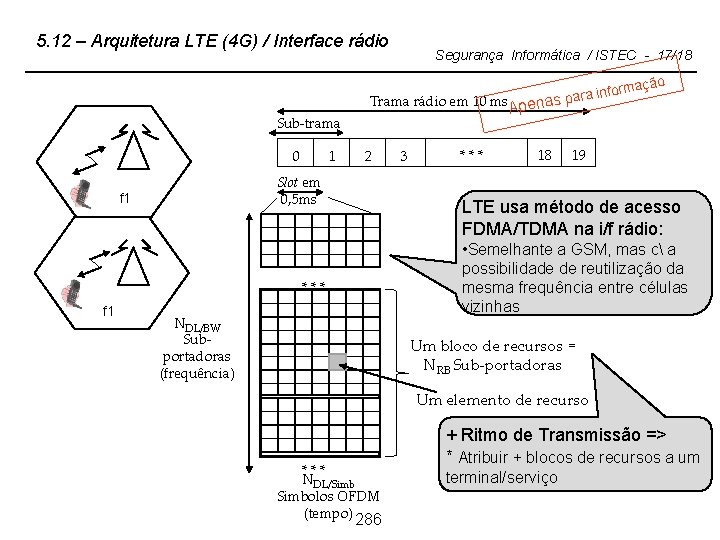

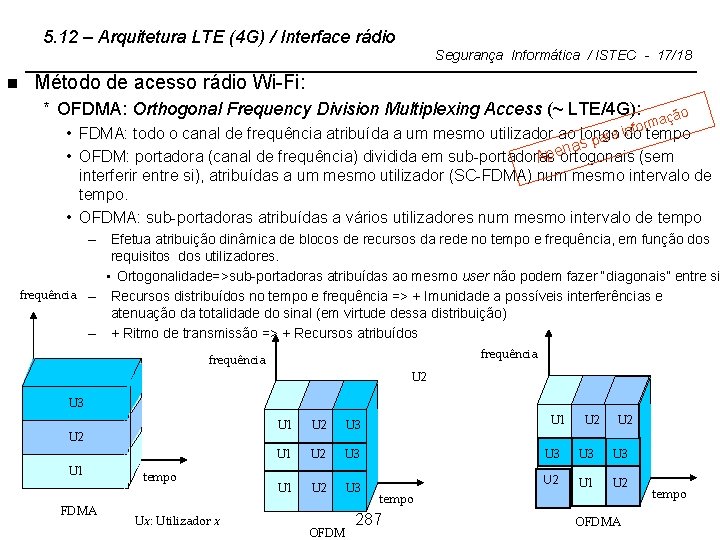

5. 12 – Arquitetura LTE (4 G) / Interface rádio Segurança Informática / ISTEC - 17/18 n Método de acesso rádio Wi-Fi: * OFDMA: Orthogonal Frequency Division Multiplexing Access (~ LTE/4 G): ção ma infor • FDMA: todo o canal de frequência atribuída a um mesmo utilizador ao longo do tempo para s a n • OFDM: portadora (canal de frequência) dividida em sub-portadoras Apeortogonais (sem interferir entre si), atribuídas a um mesmo utilizador (SC-FDMA) num mesmo intervalo de tempo. • OFDMA: sub-portadoras atribuídas a vários utilizadores num mesmo intervalo de tempo – Efetua atribuição dinâmica de blocos de recursos da rede no tempo e frequência, em função dos requisitos dos utilizadores. • Ortogonalidade=>sub-portadoras atribuídas ao mesmo user não podem fazer “diagonais” entre si frequência – Recursos distribuídos no tempo e frequência => + Imunidade a possíveis interferências e atenuação da totalidade do sinal (em virtude dessa distribuição) – + Ritmo de transmissão => + Recursos atribuídos frequência U 2 U 3 U 2 U 1 FDMA tempo Ux: Utilizador x U 2 U 3 U 1 U 2 U 3 U 3 U 3 U 1 U 2 U 3 U 2 U 2 U 1 OFDM tempo 287 U 2 U 1 OFDMA tempo

5. 12 – Arquitetura LTE (4 G) / Interface rádio. Segurança n n Informática / ISTEC - 17/18 nas ação m r o f n i para Ape Transmissão Down Link (DL) usa OFDMA: * Transmissão dos dados vários utilizadores em paralelo pelas várias subportadoras (blocos) Multiplexagem dinâmica Transmissão Up Link (UL) usa SC-FDMA: * Transmissão dos dados vários utilizadores em série pelas várias subportadoras OFDM: * Procedimento mais simples do que em OFDMA: • Reduz e mantem aproximadamente constante a potência necessária para transmissão do sinal (peak-to-average ratio) • Possibilitar um menor consumo e maior duração da bateria dos terminais 288

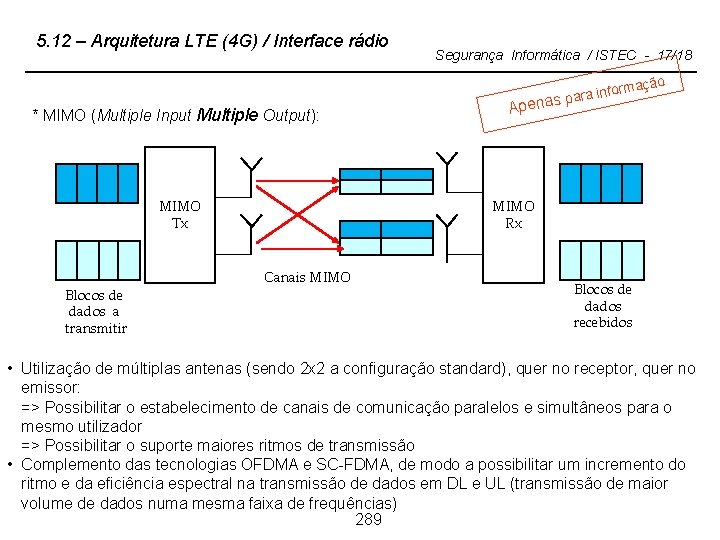

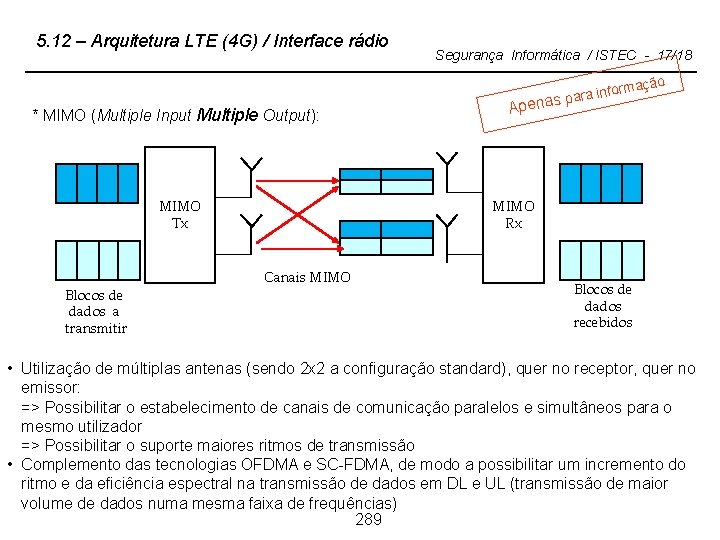

5. 12 – Arquitetura LTE (4 G) / Interface rádio * MIMO (Multiple Input Multiple Output): MIMO Tx Blocos de dados a transmitir Segurança Informática / ISTEC - 17/18 Apena s ção forma para in MIMO Rx Canais MIMO Blocos de dados recebidos • Utilização de múltiplas antenas (sendo 2 x 2 a configuração standard), quer no receptor, quer no emissor: => Possibilitar o estabelecimento de canais de comunicação paralelos e simultâneos para o mesmo utilizador => Possibilitar o suporte maiores ritmos de transmissão • Complemento das tecnologias OFDMA e SC-FDMA, de modo a possibilitar um incremento do ritmo e da eficiência espectral na transmissão de dados em DL e UL (transmissão de maior volume de dados numa mesma faixa de frequências) 289

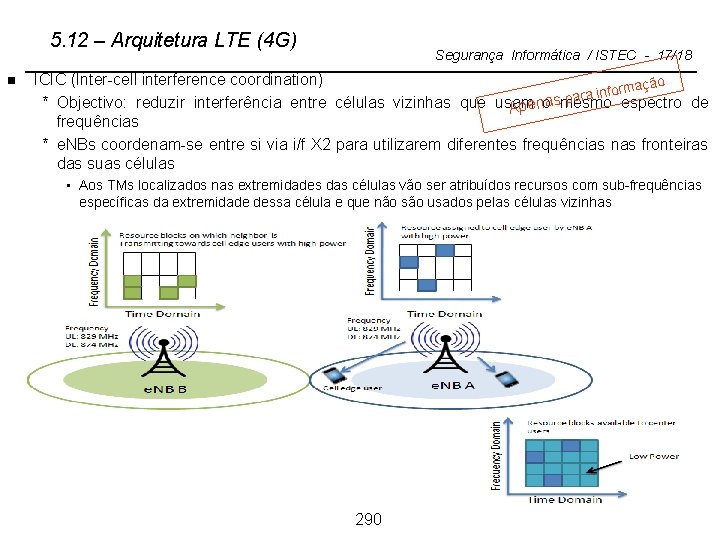

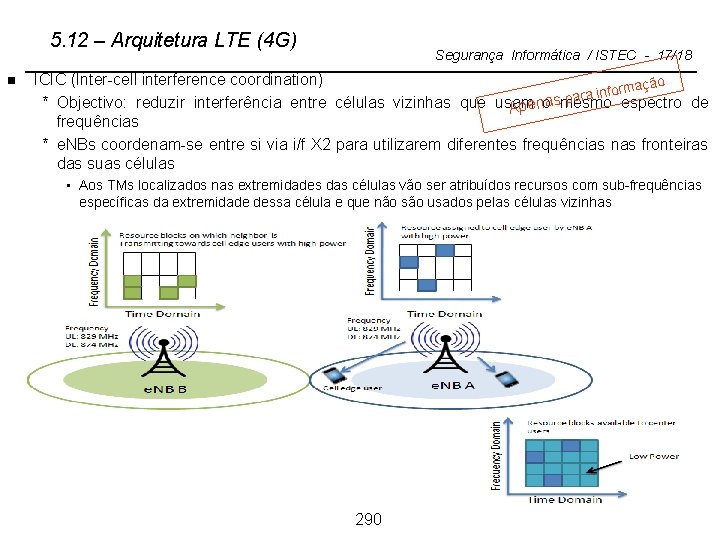

5. 12 – Arquitetura LTE (4 G) n Segurança Informática / ISTEC - 17/18 ICIC (Inter-cell interference coordination) ação m r o f n i s para * Objectivo: reduzir interferência entre células vizinhas que usam Apenoa mesmo espectro de frequências * e. NBs coordenam-se entre si via i/f X 2 para utilizarem diferentes frequências nas fronteiras das suas células • Aos TMs localizados nas extremidades das células vão ser atribuídos recursos com sub-frequências específicas da extremidade dessa célula e que não são usados pelas células vizinhas 290

5. 12 – Arquitetura LTE (4 G) n Segurança Informática / ISTEC - 17/18 Rede Core LTE / Evolved Packet Core (EPC): s Apena ação m r o f n i para * MME (Mobility Management Entity) – elemento responsável pelas funções de controlo de gestão de mobilidade e localização dos utilizadores, tais como: • seleção de SGW, estabelecimento e handovers de sessões de dados • gestão dos procedimentos de segurança, nomeadamente, autenticação de utilizadores e suporte a encriptação de dados • pode considerar–se que realiza funções semelhantes às do SGSN para controlo via sinalização dos utilizadores (plano de controlo) – Tem função adicional correspondentes à do VLR da rede CS 291

5. 12 – Arquitetura LTE (4 G) n Segurança Informática / ISTEC - 17/18 Rede Core LTE (continuação): s Apena ação m r o f n i para * SGW (Serving Gateway) – elemento responsável pela centralização (ancoragem) do tráfego dos utilizadores aquando da sua mobilidade, nomeadamente: • handovers entre e. Node–Bs • handovers entre a rede LTE e outras redes de acesso (3 G ou 2 G) • encaminhamento dos pacotes com os dados utilizadores entre as redes de acesso e o PGW • pode considerar–se que realiza funções semelhantes às do SGSN para os fluxos de dados utilizadores (plano de utilizador) * PGW (Packet data network Gateway) – elemento com funções de gateway para plataformas de serviços e outras redes IP externas. O PGW efectua as seguintes principais funções: • gestão de atribuição de endereços, geração de registos de taxação e aplicação de regras de Qo. S (definidas em PCRF) a pacotes de dados utilizadores • pode considerar–se que realiza funções semelhantes às do GGSN 292

5. 12 – Arquitetura LTE (4 G) Segurança Informática / ISTEC - 17/18 n Rede Core LTE (continuação): Apena s ação m r o f n i para * PCRF (Policy Control and Charging Rules Function) – elemento com funções de definição de regras de taxação e gestão dinâmica de Qo. S de pacotes de dados, em função dos requisitos dos serviços dos utilizadores => possibilitar uma melhor diferenciação de serviços e um controlo mais eficiente de tráfego na rede * HSS (Home Subscriber Server) – base de dados com informação de perfil de serviços atribuídos aos utilizadores, semelhante a HLR e Au. C de GSM, mas com funcionalidades IP adicionais, tais como: • ritmos máximos disponibilizados pela rede em UL e DL • QCI (Qo. S Class Identifier) de cada serviço e identificação de MME onde utilizador se encontra registado * OCS (Online Charging System) – elemento com funções de suporte a taxação em tempo–real * Evolved Packet Core (EPC): sub-sistema da rede core constituído pelos elementos MME, SGW, PCRF e HSS 293

1718 1730

1718 1730 Lale devri slayt

Lale devri slayt Informtica

Informtica Informtica

Informtica Informtica

Informtica Los invitamos a ser parte

Los invitamos a ser parte Este parte aquele parte

Este parte aquele parte Ocho enteros

Ocho enteros As partes da missa

As partes da missa Frases com travessão

Frases com travessão A parte o aparte

A parte o aparte L'angolo di deriva è causato dalle forze motrici

L'angolo di deriva è causato dalle forze motrici Parte della fisica che studia il moto dei corpi

Parte della fisica che studia il moto dei corpi Que dice la biblia de juegos de loteria

Que dice la biblia de juegos de loteria Halimbawa ng liham pangkaibigan

Halimbawa ng liham pangkaibigan Epiglotis funcion

Epiglotis funcion Brasilia qua parte paret belgis

Brasilia qua parte paret belgis Citocinesis mitosis

Citocinesis mitosis Ang aking misyon sa buhay poem writing

Ang aking misyon sa buhay poem writing Objetivo de un comic

Objetivo de un comic Ensayos cortos con sus partes

Ensayos cortos con sus partes Folclor poético

Folclor poético Parte de una escalera

Parte de una escalera Parte del corpo

Parte del corpo Entre eu ou entre mim

Entre eu ou entre mim Que es la parte dogmatica de la constitucion

Que es la parte dogmatica de la constitucion Fattura immediata ddt

Fattura immediata ddt Diwa ng kwento

Diwa ng kwento Parte invariabile del discorso

Parte invariabile del discorso Es la parte de la oración que se conjuga

Es la parte de la oración que se conjuga Partes del olfato

Partes del olfato Parte ng talumpati

Parte ng talumpati é a parte do planeta em que pisamos

é a parte do planeta em que pisamos Calentamiento fase de activacion

Calentamiento fase de activacion Nif partes relacionadas

Nif partes relacionadas Parte fetal da placenta

Parte fetal da placenta Ppt género dramático 5 básico

Ppt género dramático 5 básico Diviciones de la cabeza

Diviciones de la cabeza A pressa é inimiga da conexão

A pressa é inimiga da conexão Cual es el tronco del ser humano

Cual es el tronco del ser humano Andreas ladner parte

Andreas ladner parte Parte radiata e convoluta rene

Parte radiata e convoluta rene Cos'è la vernalizzazione

Cos'è la vernalizzazione Diferença entre sonho e fantasia projeto de vida

Diferença entre sonho e fantasia projeto de vida Juicio político argentina

Juicio político argentina Departe parte de vorbire

Departe parte de vorbire Entre andres y carla tienen un total de 42 lapices

Entre andres y carla tienen un total de 42 lapices Katawan ng libro

Katawan ng libro El dominio territorial de panama comprende

El dominio territorial de panama comprende Brasilia qua parte paret belgis

Brasilia qua parte paret belgis Andamio metalico modular

Andamio metalico modular Picado de consenso

Picado de consenso Nome del predicato

Nome del predicato Clase de polinomios

Clase de polinomios Http

Http El computador y sus partes

El computador y sus partes La otra parte

La otra parte Músculo pterigoideo interno

Músculo pterigoideo interno Andreas ladner parte

Andreas ladner parte Afrontar la situación suavemente

Afrontar la situación suavemente Linha axilar media

Linha axilar media La herencia capítulo 29

La herencia capítulo 29 Parte organica e inorganica do osso

Parte organica e inorganica do osso El sistema masculino

El sistema masculino Semipiano

Semipiano El dolor es parte de la vida pero que hacemos las personas

El dolor es parte de la vida pero que hacemos las personas Parte luz

Parte luz Parte tecnica

Parte tecnica Uece 2019 considere mxyzw

Uece 2019 considere mxyzw Gitnang talata

Gitnang talata Periodi ipotetici latino

Periodi ipotetici latino Forme ceramiche

Forme ceramiche Que son los textos persuasivos

Que son los textos persuasivos A parte o aparte

A parte o aparte Elementos quimicos que forman parte de los seres vivos

Elementos quimicos que forman parte de los seres vivos Modelo parte de accidente de trabajo fremap

Modelo parte de accidente de trabajo fremap Partes del discurso.

Partes del discurso. En que parte de la biblia habla del diezmo

En que parte de la biblia habla del diezmo Pe de o parte

Pe de o parte Parte della linguistica che studia i nomi di strade e paesi

Parte della linguistica che studia i nomi di strade e paesi Que es el tegumento de la semilla

Que es el tegumento de la semilla Entrecruzamiento y recombinación genética

Entrecruzamiento y recombinación genética Preguntas para el bautismo segunda parte

Preguntas para el bautismo segunda parte Conjunciones continuativas

Conjunciones continuativas A maior parte dos refugiados sirios que solicita

A maior parte dos refugiados sirios que solicita Piezas refrigerador

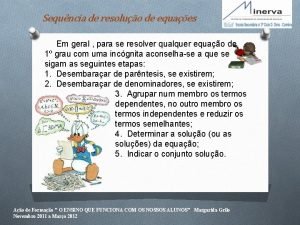

Piezas refrigerador Sequncia

Sequncia Si una pizza de 25 cm de diámetro vale $ 800

Si una pizza de 25 cm de diámetro vale $ 800 Legno eteroxilo

Legno eteroxilo Esperimento thomson zanichelli

Esperimento thomson zanichelli Parte ciclo moto

Parte ciclo moto Tumutukoy sa porma ng tula

Tumutukoy sa porma ng tula Efam parte b puntajes

Efam parte b puntajes I dieci comandamenti prima parte

I dieci comandamenti prima parte Dei sepolcri divisione in 4 parti

Dei sepolcri divisione in 4 parti Cual es la parte intangible de la computadora

Cual es la parte intangible de la computadora El proceso de la fotosíntesis

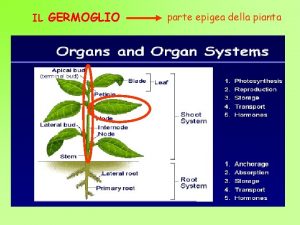

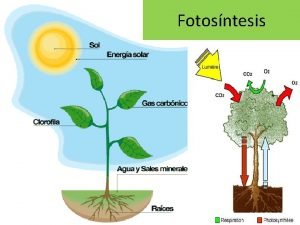

El proceso de la fotosíntesis