Segurana Informtica ISTEC 1718 2 Parte Ameaas e

- Slides: 49

Segurança Informática / ISTEC - 17/18 2ª Parte – Ameaças e Vulnerabilidades 27

2. 1 – Introdução n Segurança Informática / ISTEC - 17/18 Vulnerabilidades de redes de comunicação podem ser causadas por fragilidades em diversas áreas: * Serviços da rede, ex. Domain Name System (DNS) * Protocolos de comunicação da rede, ex. ARP/MAC, UDP, TCP * Aplicações de utilizadores, ex. e-mail 28

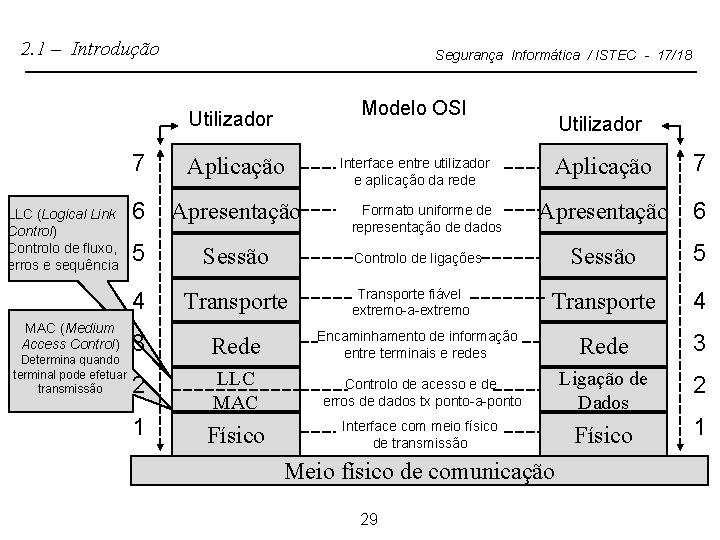

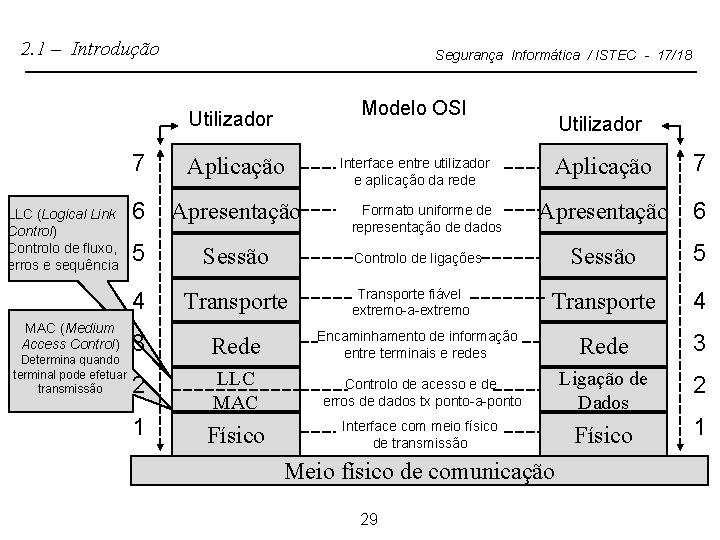

2. 1 – Introdução Segurança Informática / ISTEC - 17/18 Modelo OSI Utilizador LLC (Logical Link Control) Controlo de fluxo, erros e sequência MAC (Medium Access Control) Determina quando terminal pode efetuar transmissão 7 Aplicação 6 Apresentação 5 Sessão 4 Transporte 3 Rede Encaminhamento de informação entre terminais e redes 2 LLC MAC Físico 1 Utilizador Aplicação 7 Apresentação 6 Sessão 5 Transporte 4 Rede 3 Controlo de acesso e de erros de dados tx ponto-a-ponto Ligação de Dados 2 Interface com meio físico de transmissão Físico Interface entre utilizador e aplicação da rede Formato uniforme de representação de dados Controlo de ligações Transporte fiável extremo-a-extremo Meio físico de comunicação 29 1

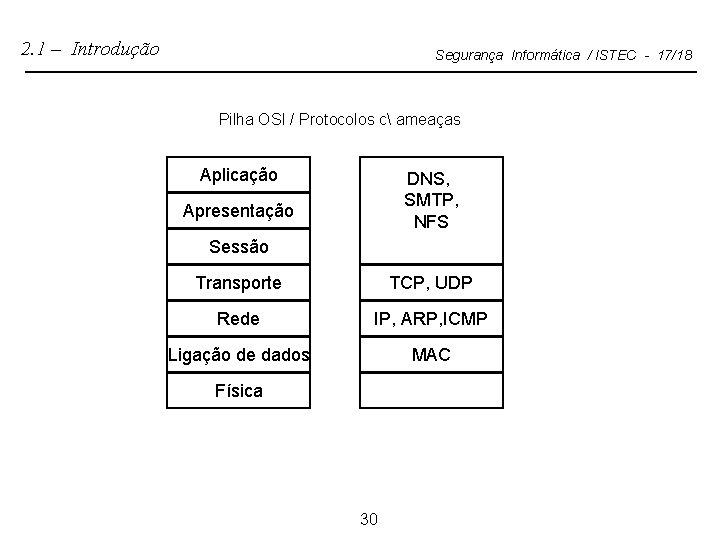

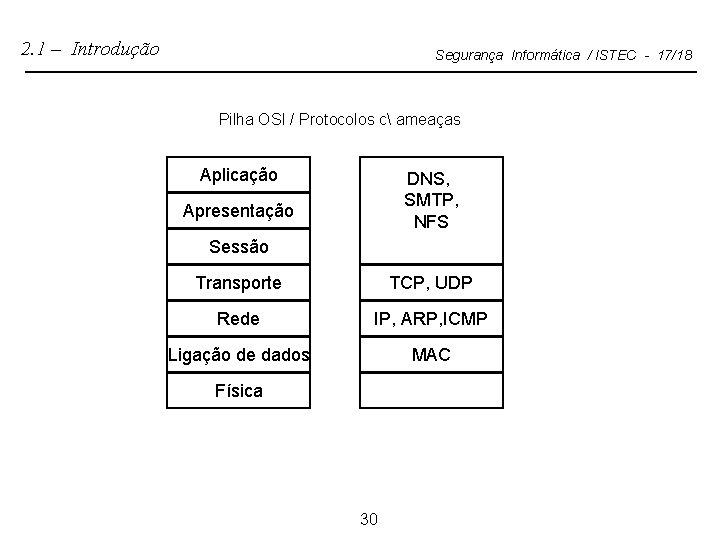

2. 1 – Introdução Segurança Informática / ISTEC - 17/18 Pilha OSI / Protocolos c ameaças Aplicação DNS, SMTP, NFS Apresentação Sessão Transporte TCP, UDP Rede IP, ARP, ICMP Ligação de dados MAC Física 30

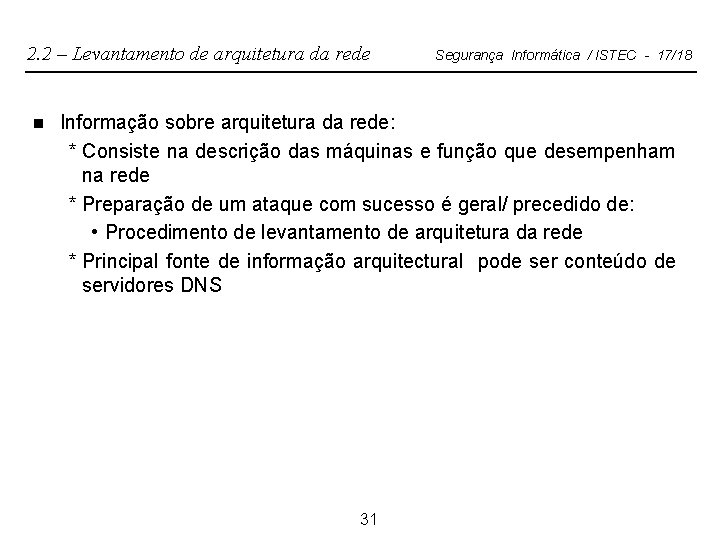

2. 2 – Levantamento de arquitetura da rede n Segurança Informática / ISTEC - 17/18 Informação sobre arquitetura da rede: * Consiste na descrição das máquinas e função que desempenham na rede * Preparação de um ataque com sucesso é geral/ precedido de: • Procedimento de levantamento de arquitetura da rede * Principal fonte de informação arquitectural pode ser conteúdo de servidores DNS 31

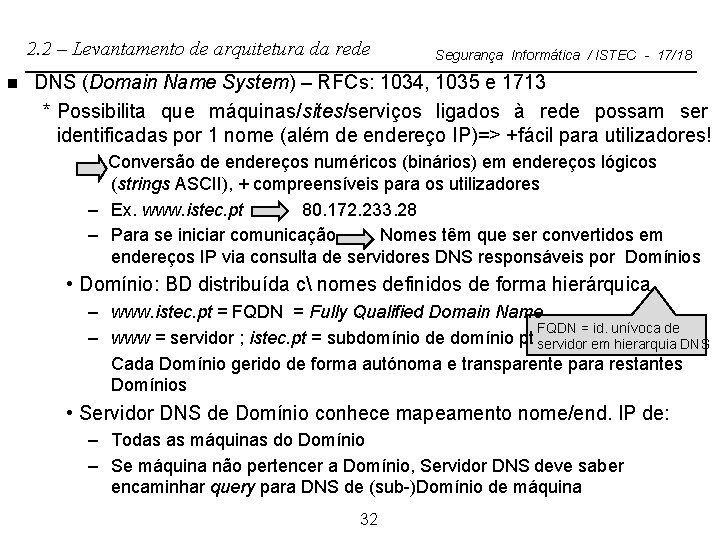

2. 2 – Levantamento de arquitetura da rede n Segurança Informática / ISTEC - 17/18 DNS (Domain Name System) – RFCs: 1034, 1035 e 1713 * Possibilita que máquinas/sites/serviços ligados à rede possam ser identificadas por 1 nome (além de endereço IP)=> +fácil para utilizadores! Conversão de endereços numéricos (binários) em endereços lógicos (strings ASCII), + compreensíveis para os utilizadores – Ex. www. istec. pt 80. 172. 233. 28 – Para se iniciar comunicação Nomes têm que ser convertidos em endereços IP via consulta de servidores DNS responsáveis por Domínios • Domínio: BD distribuída c nomes definidos de forma hierárquica – www. istec. pt = FQDN = Fully Qualified Domain Name FQDN = id. unívoca de – www = servidor ; istec. pt = subdomínio de domínio pt servidor em hierarquia DNS Cada Domínio gerido de forma autónoma e transparente para restantes Domínios • Servidor DNS de Domínio conhece mapeamento nome/end. IP de: – Todas as máquinas do Domínio – Se máquina não pertencer a Domínio, Servidor DNS deve saber encaminhar query para DNS de (sub-)Domínio de máquina 32

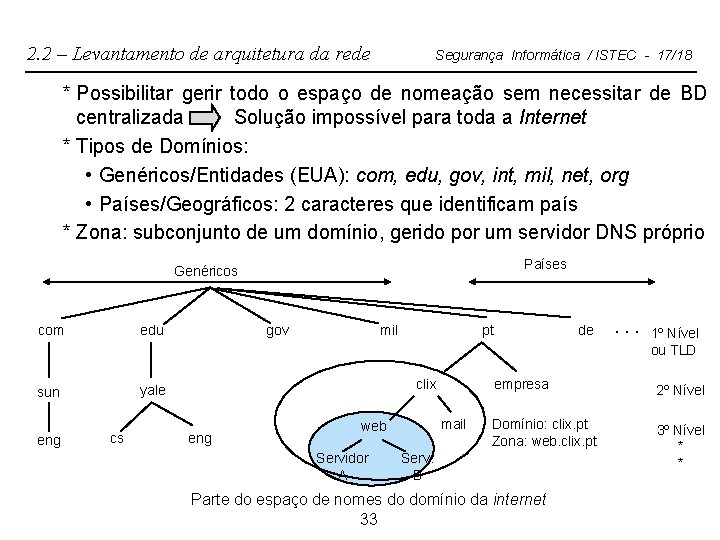

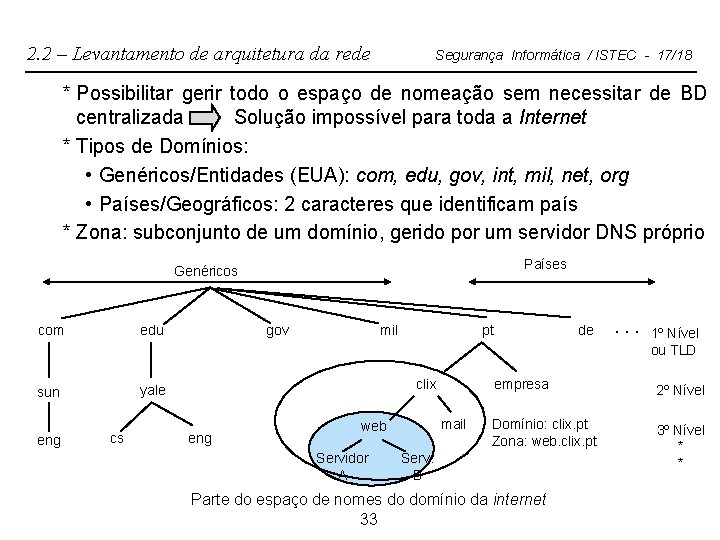

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 * Possibilitar gerir todo o espaço de nomeação sem necessitar de BD centralizada Solução impossível para toda a Internet * Tipos de Domínios: • Genéricos/Entidades (EUA): com, edu, gov, int, mil, net, org • Países/Geográficos: 2 caracteres que identificam país * Zona: subconjunto de um domínio, gerido por um servidor DNS próprio Países Genéricos com edu sun yale eng cs gov mil pt clix eng mail web Servidor A de . . . 1º Nível ou TLD empresa 2º Nível Domínio: clix. pt Zona: web. clix. pt 3º Nível * * Serv. B Parte do espaço de nomes do domínio da internet 33

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 * g. TLD: (generic Top Level Domain) são geridos por ICANN (Internet Corporation for Assigned Names and Numbers) c 13 servidores DNS TLD * cc. TLD (country code TLD): Domínios geridos por entidades nacionais. • Domínio “. pt” é gerido por FCCN * Domínios de 2ºNível são geridos por organizações (ex. empresa) • Geralmente sub-dividem o seu domínio em sub-domínios de acordo c: – Estrutura organizacional ou distribuição geográfica * Cache DNS: • Memória onde servidores DNS guardam temporariamente os registos dos últimos pares nome/endereço traduzidos, nomeadamente: – Pares nome/endereço que não pertencem ao seu domínio e que, por isso, servidor teve que interrogar outros DNSs – Objetivo: maior rapidez, redução de tráfego e custos para rede • Informação em cache: Non. Authoritative (não responsabilidade de Servidor) • Tempo de validade de informação em cache é determinada por TTL (Time To Live) em segundos especificado por Servidor Primário 34

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 * Conceito de Zona: • Sub-árvore de um domínio administrado autonomamente • Autoridade de uma zona caraterizada por servidores: – Servidor Primário (Authoritative) • BD primária onde é efetuada a gestão de nomes/IPs: criação, alteração e remoção – Servidor Secundário (Authoritative) • Cópia de BD de servidor Primário c validade temporária • Função de backup ou partilha de carga com Servidor Primário • Transferência de zona: – Servidor Secundário atualiza quando necessário ou periodicamente a sua BD com informação do Servidor Primário 35

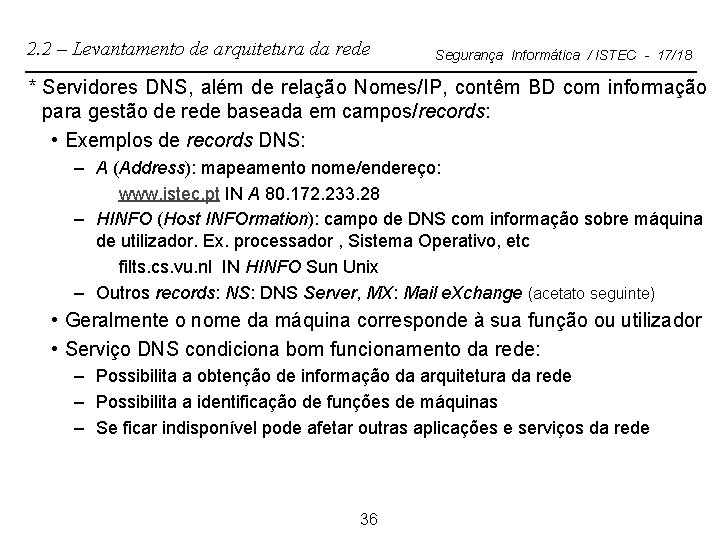

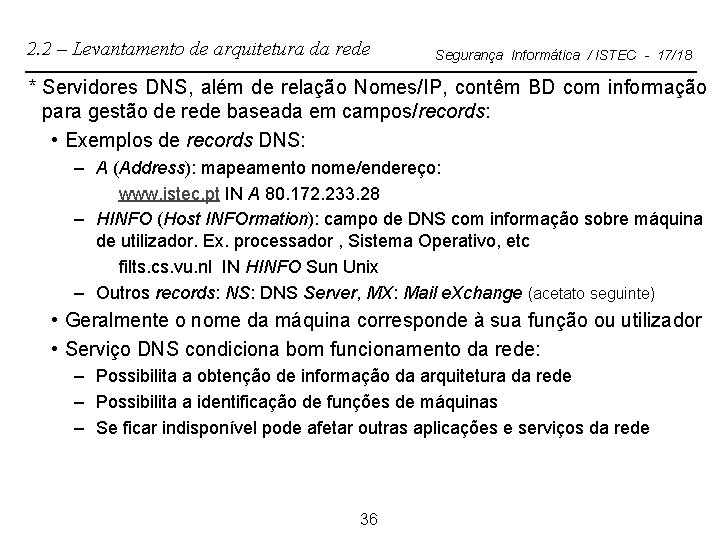

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 * Servidores DNS, além de relação Nomes/IP, contêm BD com informação para gestão de rede baseada em campos/records: • Exemplos de records DNS: – A (Address): mapeamento nome/endereço: www. istec. pt IN A 80. 172. 233. 28 – HINFO (Host INFOrmation): campo de DNS com informação sobre máquina de utilizador. Ex. processador , Sistema Operativo, etc filts. cs. vu. nl IN HINFO Sun Unix – Outros records: NS: DNS Server, MX: Mail e. Xchange (acetato seguinte) • Geralmente o nome da máquina corresponde à sua função ou utilizador • Serviço DNS condiciona bom funcionamento da rede: – Possibilita a obtenção de informação da arquitetura da rede – Possibilita a identificação de funções de máquinas – Se ficar indisponível pode afetar outras aplicações e serviços da rede 36

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 Exemplos de records DNS: ão or ç ma a a sp n pe A 37 r nf ai

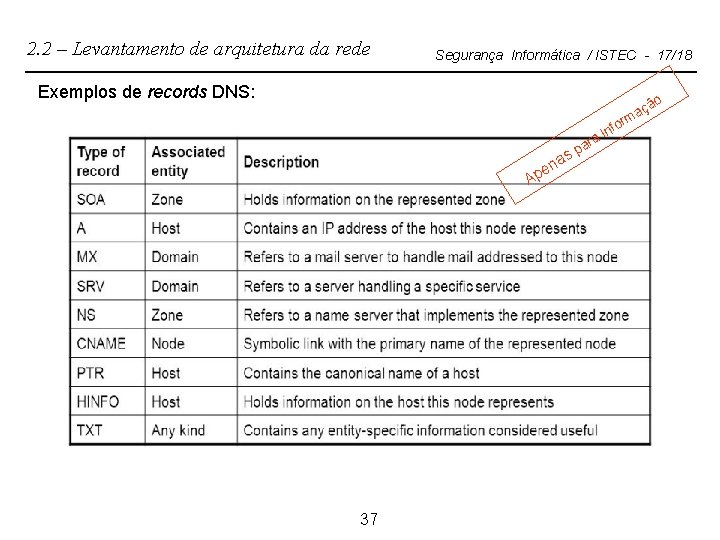

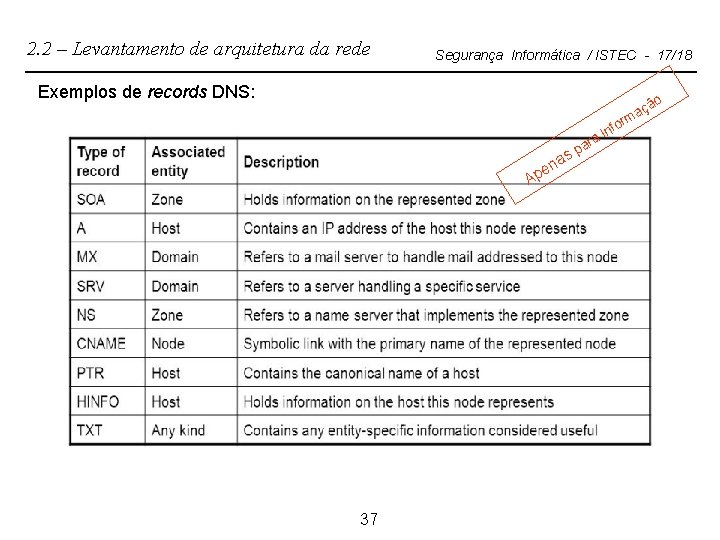

2. 2 – Levantamento de arquitetura da rede Segurança Informática / ISTEC - 17/18 Diferenças entre queries recursiva e interactiva: o çã a • Interativa: originadas a partir do mesmo servidor local => +controlo=>+usada rm o f • Recursiva: originadas a partir do próximo servidor consultadoara in s na p e Ap (poly) (edu) (poly. edu) (umass. edu) 9 9) Iniciar comunicação c base em endereço IP 9 38 9) Iniciar comunicação c base em endereço IP

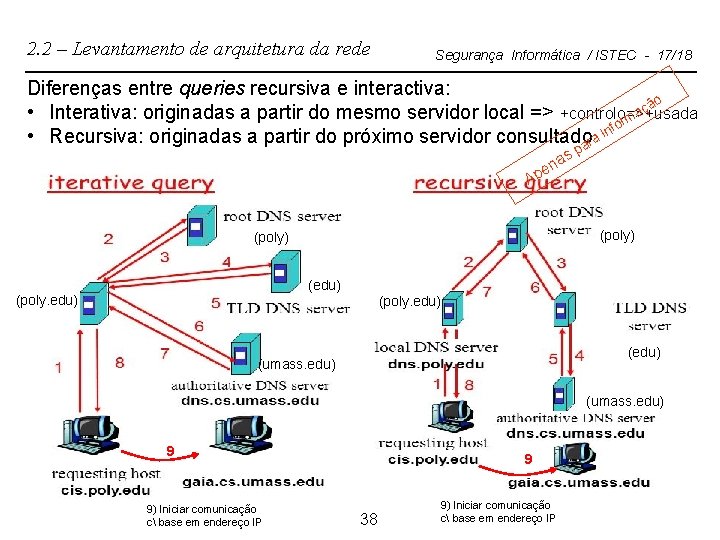

2. 3 – Resolução Errada de Nomes DNS n Segurança Informática / ISTEC - 17/18 Resolução Errada de Nomes DNS (DNS Spoofing): * Procedimentos para registar e associar a nomes verdadeiros endereços IP enganadores maquinas controladas por atacantes * DNS não foi originalmente desenhado para evitar ataques Spoofing * Características de ataque DNS Spoofing: • Utiliza procedimento de envenenamento de cache DNS (DNS cache poisoning) – Evenenamento: efeito do ataque persite enquanto a memória cache (dinâmica) não for limpa (ex. TTL expirar) • Cache DNS: memória onde servidores DNS guardam temporáriamente os registos dos últimos pares nome/endereço traduzidos, nomeadamente: – Pares nome/endereço que não pertencem ao seu domínio e que, por isso, servidor teve que interrogar outros DNSs – Pedidos feitos sobre protocolo UDP (User Datagram Protocol) e autenticados de forma fraca 39

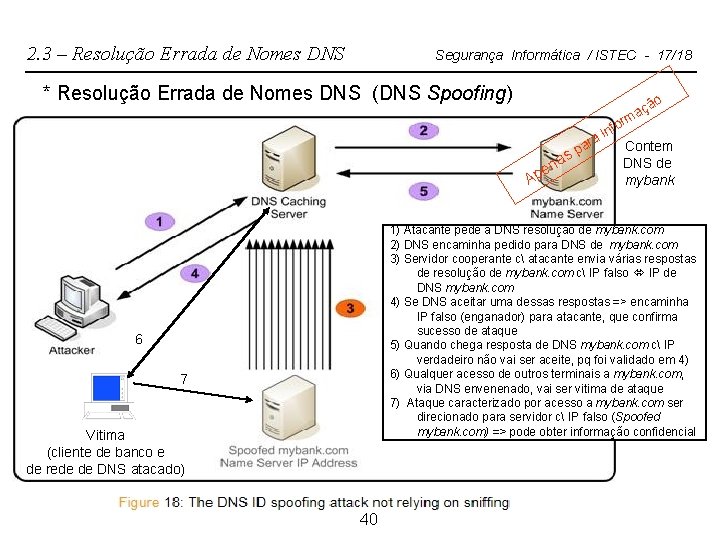

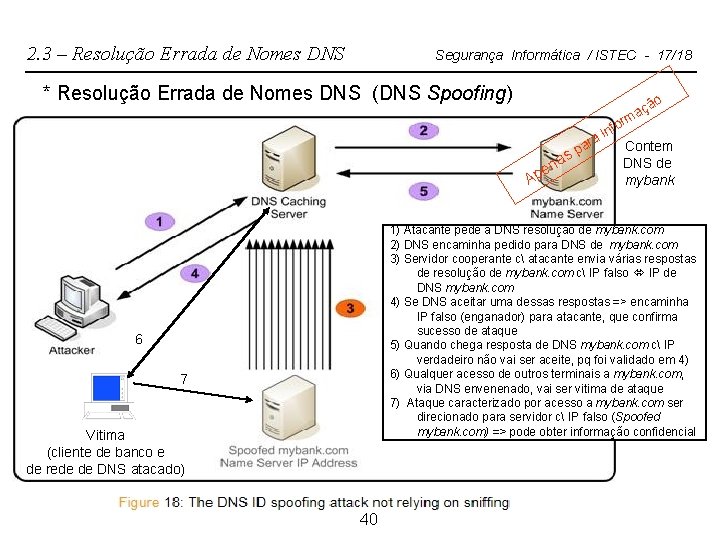

2. 3 – Resolução Errada de Nomes DNS Segurança Informática / ISTEC - 17/18 * Resolução Errada de Nomes DNS (DNS Spoofing) ão a a sp n pe A or Contem DNS de mybank nf ai r ç ma 1) Atacante pede a DNS resolução de mybank. com 2) DNS encaminha pedido para DNS de mybank. com 3) Servidor cooperante c atacante envia várias respostas de resolução de mybank. com c IP falso IP de DNS mybank. com 4) Se DNS aceitar uma dessas respostas => encaminha IP falso (enganador) para atacante, que confirma sucesso de ataque 5) Quando chega resposta de DNS mybank. com c IP verdadeiro não vai ser aceite, pq foi validado em 4) 6) Qualquer acesso de outros terminais a mybank. com, via DNS envenenado, vai ser vitima de ataque 7) Ataque caracterizado por acesso a mybank. com ser direcionado para servidor c IP falso (Spoofed mybank. com) => pode obter informação confidencial 6 7 Vitima (cliente de banco e de rede de DNS atacado) 40

2. 3 – Resolução Errada de Nomes DNS n Segurança Informática / ISTEC - 17/18 Resolução Errada de Nomes DNS (DNS Spoofing): * Soluções para evitar DNS cache poisoning => Usar DNSSEC (DNS Security Extensions ), RFC 3833, com as seguintes características: • Utilização de procedimentos de encriptação na comunicação com servidores DNS • Utilização de procedimentos de autenticação e não-repúdio (certificados) de clientes e servidores DNS 41

2. 3 – Resolução Errada de Nomes DNS n Segurança Informática / ISTEC - 17/18 Certificado Digital: * Garantia de Autenticação e Não Repúdio • Distribuição de Chaves Públicas * Alice para comunicar com Bob • Requisitar Certificado Digital de Bob a entidade de Certificação * Conteúdo de Certificado Digital: • Identificação (pessoa, empresa) • Prazo de validade • Chave Pública de destinatário (Bob) • Assinatura Digital (acateto 16) de entidade de Certificação – gerada sobre informação anterior com chave privada de originador (Alice) => ser verificada por destinatário (Bob) com chave publica de originador (Alice) * Entidade de Certificação • Exemplo: Kerberos 3ª entidade de confiança 42

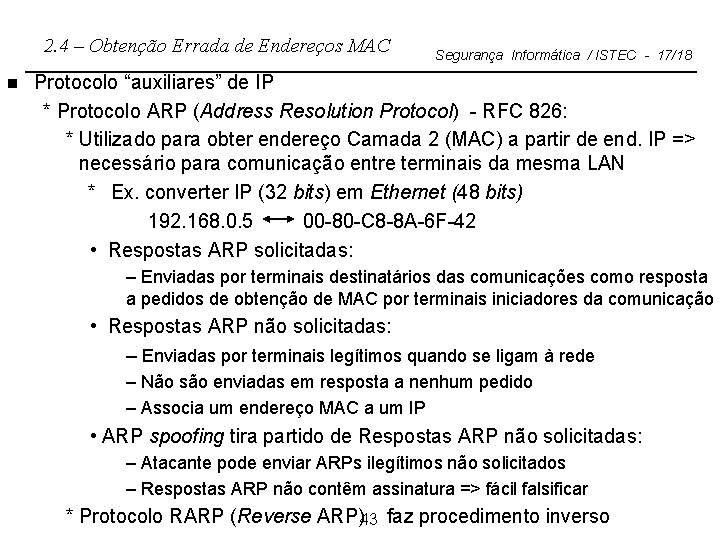

2. 4 – Obtenção Errada de Endereços MAC n Segurança Informática / ISTEC - 17/18 Protocolo “auxiliares” de IP * Protocolo ARP (Address Resolution Protocol) - RFC 826: * Utilizado para obter endereço Camada 2 (MAC) a partir de end. IP => necessário para comunicação entre terminais da mesma LAN * Ex. converter IP (32 bits) em Ethernet (48 bits) 192. 168. 0. 5 00 -80 -C 8 -8 A-6 F-42 • Respostas ARP solicitadas: – Enviadas por terminais destinatários das comunicações como resposta a pedidos de obtenção de MAC por terminais iniciadores da comunicação • Respostas ARP não solicitadas: – Enviadas por terminais legítimos quando se ligam à rede – Não são enviadas em resposta a nenhum pedido – Associa um endereço MAC a um IP • ARP spoofing tira partido de Respostas ARP não solicitadas: – Atacante pode enviar ARPs ilegítimos não solicitados – Respostas ARP não contêm assinatura => fácil falsificar * Protocolo RARP (Reverse ARP)43 faz procedimento inverso

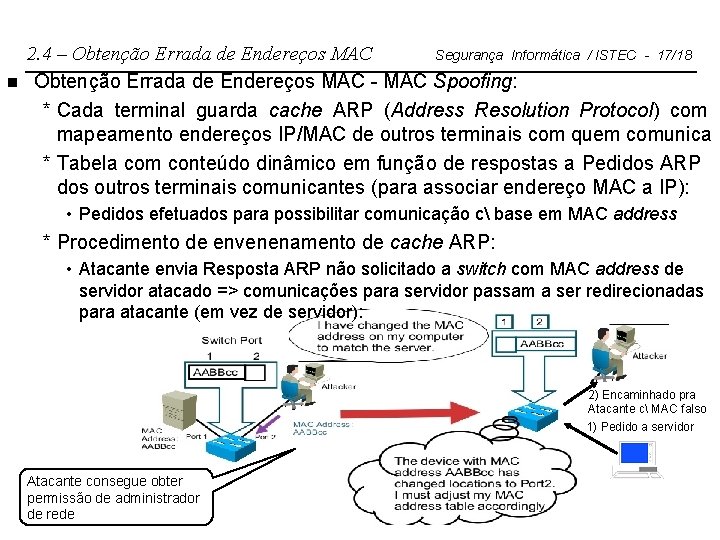

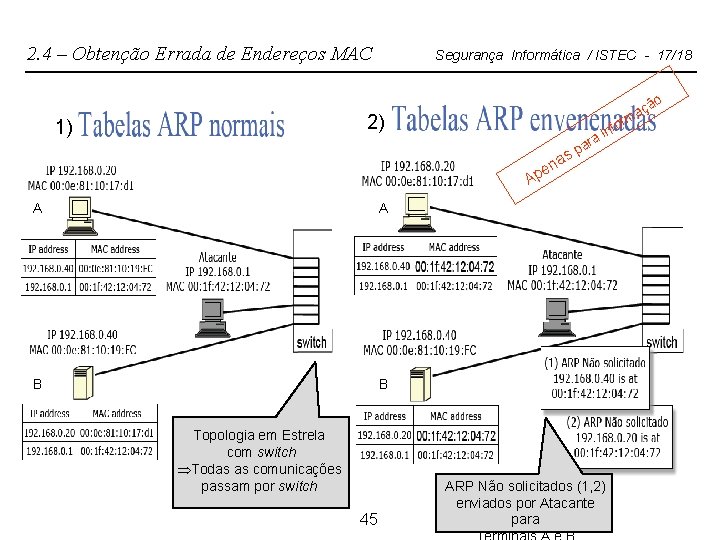

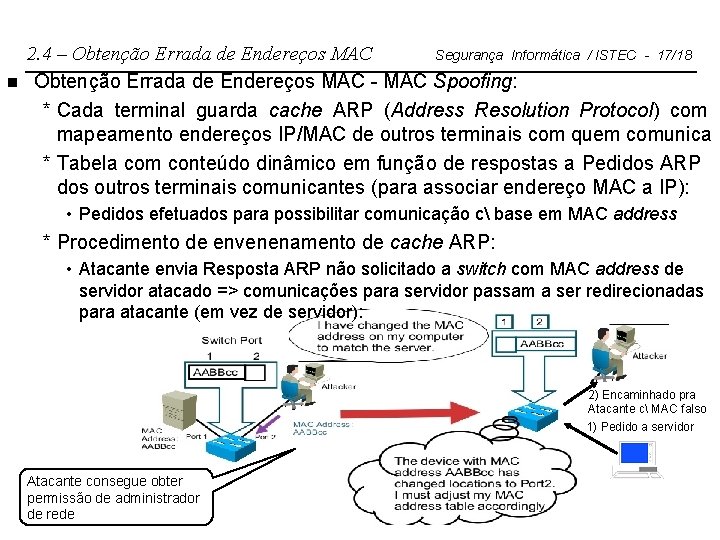

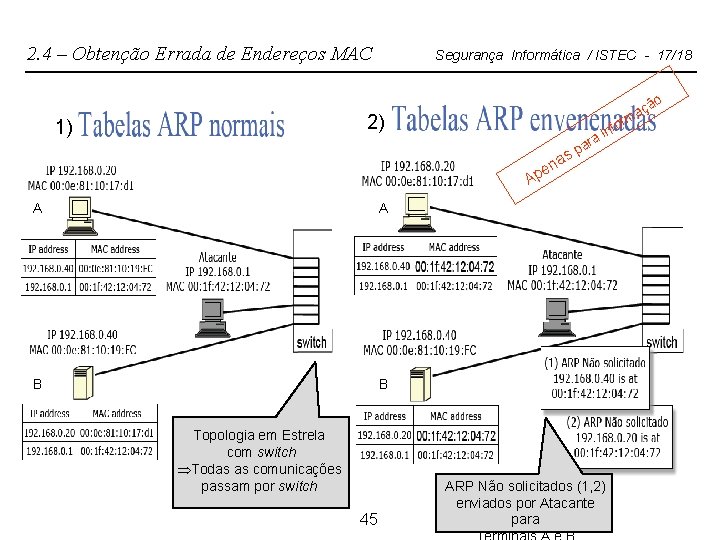

n 2. 4 – Obtenção Errada de Endereços MAC Segurança Informática / ISTEC - 17/18 Obtenção Errada de Endereços MAC - MAC Spoofing: * Cada terminal guarda cache ARP (Address Resolution Protocol) com mapeamento endereços IP/MAC de outros terminais com quem comunica * Tabela com conteúdo dinâmico em função de respostas a Pedidos ARP dos outros terminais comunicantes (para associar endereço MAC a IP): • Pedidos efetuados para possibilitar comunicação c base em MAC address * Procedimento de envenenamento de cache ARP: • Atacante envia Resposta ARP não solicitado a switch com MAC address de servidor atacado => comunicações para servidor passam a ser redirecionadas para atacante (em vez de servidor): 2) Encaminhado pra Atacante c MAC falso 1) Pedido a servidor Atacante consegue obter permissão de administrador de rede 44

2. 4 – Obtenção Errada de Endereços MAC Segurança Informática / ISTEC - 17/18 ão 2) 1) or a sp nf ai r a n pe A A A B B Topologia em Estrela com switch ÞTodas as comunicações passam por switch 45 ç ma ARP Não solicitados (1, 2) enviados por Atacante para

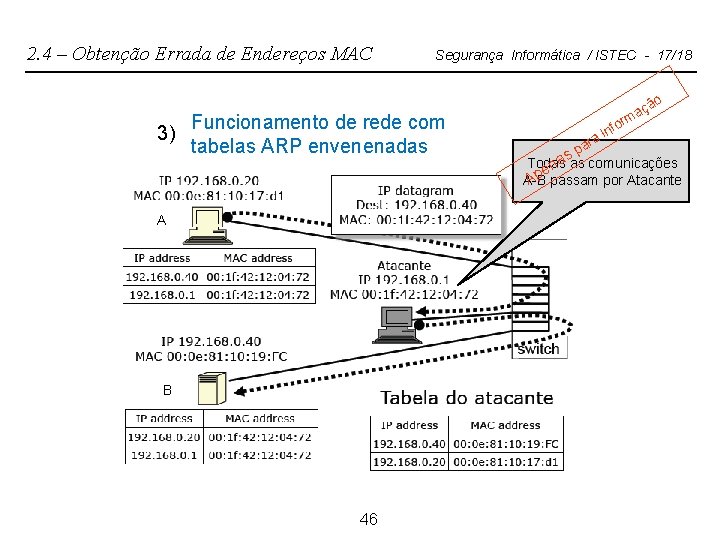

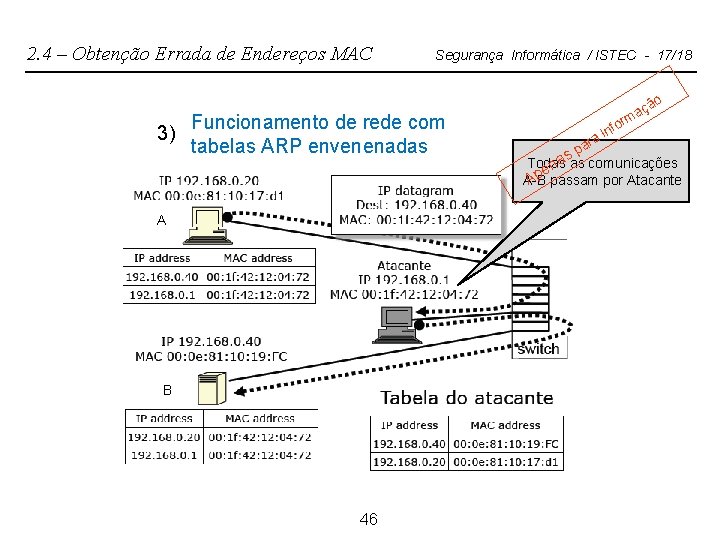

2. 4 – Obtenção Errada de Endereços MAC 3) Segurança Informática / ISTEC - 17/18 Funcionamento de rede com tabelas ARP envenenadas A B 46 ão ç ma or nf ai ar p s Todas na as comunicações e A-B Ap passam por Atacante

2. 4 – Obtenção Errada de Endereços MAC n Segurança Informática / ISTEC - 17/18 MAC Spoofing: * Endereços MAC Endereços usados para comunicações internas => Ataques efetuados a partir do interior da rede • DNS spoofing: ataques efectuados do exterior da rede * Soluções para evitar envenenamento de caches ARP: • Restringir a possibilidade de alterações de endereços MAC de terminais de redes fixas apenas aos seus administradores: – Nas redes wi-fi públicas é difícil controlar acesso por MAC • Monitorização da rede para detecção de cenários estranhos: – Uso de IDS: Monitorização de tráfego em nós centrais que encaminham tráfego, ex. switches • Verificação de conteúdo de respostas ARP não solicitadas • Maior latência em fluxos de mensagens na rede 47

2. 5 – Confidencialidade e autenticidade n Segurança Informática / ISTEC - 17/18 Ameaças a confidencialidade de comunicações: * Ferramentas de inspecção de tráfego e conteúdos: analisadores de protocolos • Ex. Wireshark, inicial/ concebidos para serem usados em análise e deteção de problemas nas redes IP • Possibilidade de obtenção de informação confidencial, se não estiver protegida: – Ex. Senhas/palavras-passe (passwords) de acesso a serviços privilegiados * Técnicas de redireccionamento de tráfego para escuta do mesmo • Ex. DNS e MAC spoofing * Como evitar: usar protocolos de encriptação de dados, ex. IPSec: • Se requisito for esconder conteúdo de dados e identidade de interlocutores => usar VPN em modo túnel 48

2. 5 – Confidencialidade e autenticidade n Segurança Informática / ISTEC - 17/18 Autenticidade em comunicações na rede * Autenticidade e Integridade de conteúdos: • Garantir que conteúdos não são interceptados e modificados por intrusos • Garantir que intrusos não inserem mensagens fraudulentas na comunicação – Ex. Protocolo IP não garante controlo de integridade de dados de pacotes • Como garantir: usar protocolos de controlo de integridade, ex. IPSec * Autenticidade de interlocutores: • Requisito de comprovativo de verdadeira identidade de intervenientes numa comunicação (não repúdio) – Intervenientes são quem dizem que são e não impostores – Ex. Protocolo IP não garante autenticidade de endereços, possibilita IP Spoofing • Como garantir: usar assinaturas digitais, ex. IPSec/AH 49

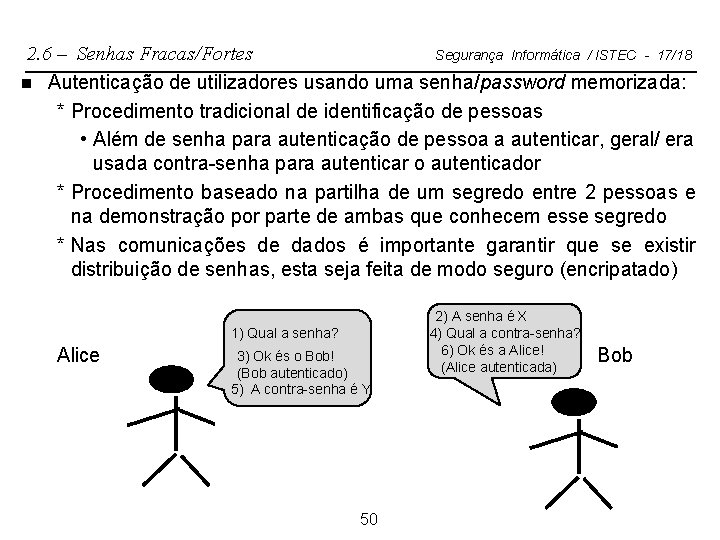

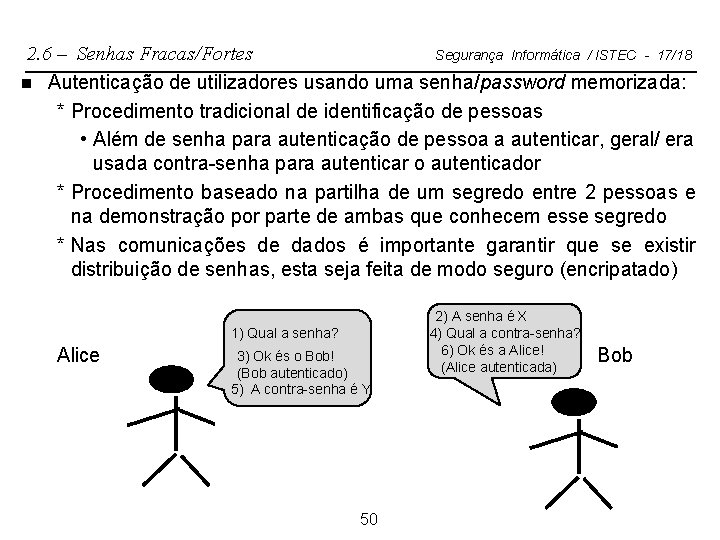

2. 6 – Senhas Fracas/Fortes Segurança Informática / ISTEC - 17/18 n Autenticação de utilizadores usando uma senha/password memorizada: * Procedimento tradicional de identificação de pessoas • Além de senha para autenticação de pessoa a autenticar, geral/ era usada contra-senha para autenticar o autenticador * Procedimento baseado na partilha de um segredo entre 2 pessoas e na demonstração por parte de ambas que conhecem esse segredo * Nas comunicações de dados é importante garantir que se existir distribuição de senhas, esta seja feita de modo seguro (encripatado) 1) Qual a senha? Alice 3) Ok és o Bob! (Bob autenticado) 5) A contra-senha é Y 50 2) A senha é X 4) Qual a contra-senha? 6) Ok és a Alice! (Alice autenticada) Bob

2. 6 – Senhas Fracas/Fortes n Segurança Informática / ISTEC - 17/18 Critério de Senhas/Passwords fortes: * Mecanismos de cifragem ou ocultação de senha podem ficar comprometidos se senhas forem fracas: • Senhas de fácil descoberta por parte alheia • Senhas constituidas por palavras ou combinações de palavras de fácil memorização pelos seus utilizadores • Maior conhecimento de vida pessoal de vitima: => maior probablidade de sucesso de advinhar senha * Critérios para criação de senha forte: • Ter pelo menos oito caracteres. • Não conter o nome do utilizador • Não conter uma palavra completa • Conter diferentes tipos de caracteres: letras, números e simbolos de teclado (ex. €) • Renovada periodicamente e bastante diferente da anterior 51

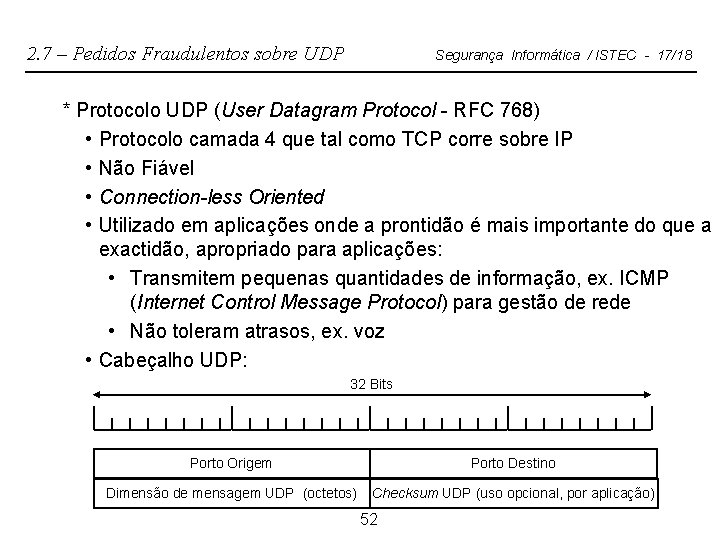

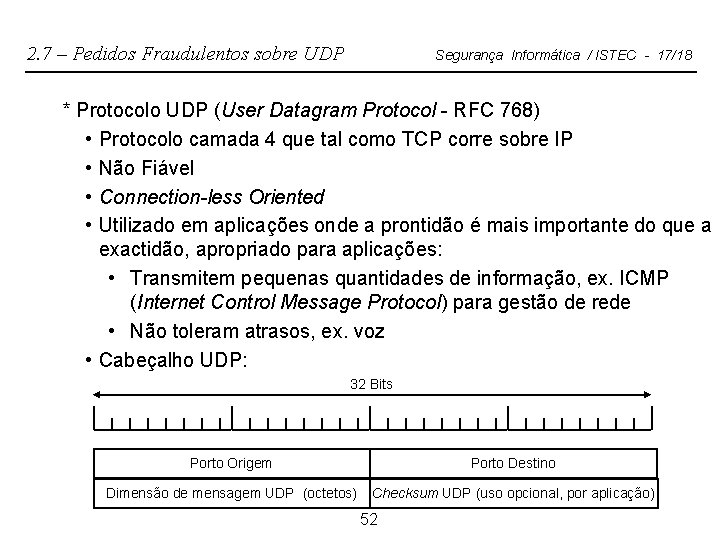

2. 7 – Pedidos Fraudulentos sobre UDP Segurança Informática / ISTEC - 17/18 * Protocolo UDP (User Datagram Protocol - RFC 768) • Protocolo camada 4 que tal como TCP corre sobre IP • Não Fiável • Connection-less Oriented • Utilizado em aplicações onde a prontidão é mais importante do que a exactidão, apropriado para aplicações: • Transmitem pequenas quantidades de informação, ex. ICMP (Internet Control Message Protocol) para gestão de rede • Não toleram atrasos, ex. voz • Cabeçalho UDP: 32 Bits Porto Origem Porto Destino Dimensão de mensagem UDP (octetos) Checksum UDP (uso opcional, por aplicação) 52

2. 7 – Pedidos Fraudulentos sobre UDP n Segurança Informática / ISTEC - 17/18 Pedidos Fraudulentos sobre UDP: * Protocolo UDP: protocolo simples e sem controlo de tráfego • Não requer troca de mensagens entre fonte e destino antes de se iniciar comunicação de dados (não orientado à ligação) • Facilita tarefa de atacantes, sobretudo, por falsificação de identidade – Ex. Ataque Fraggle, semelhante a ataque Smurf com IP/ping 53

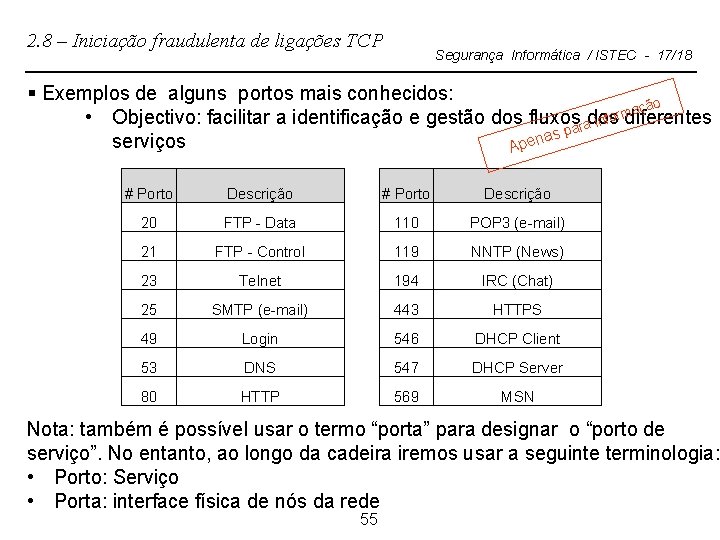

2. 8 – Iniciação fraudulenta de ligações TCP n Segurança Informática / ISTEC - 17/18 Protocolo TCP (Transmission Control Protocol - RFC 793) * Orientado à ligação entre extremidades: • Necessário pré-estabelecimento de conexão emissor /recetor • Controlado o estado da ligação com base em valores de parâmetros de controlo (ex. nº de sequência) * Protocolo Fiável - Garante: – Comunicação sem erros – Controlo de fluxo – Ordem cronológica * Segmento - unidade básica de transmissão TCP e UDP (tamanho max. = 64 K) * Socket - Endereço camada 4 (TCP e UDP) = < Endereço IP : Nº de Porto > • Ex. 205. 218. 156. 56 : 80 , Porto 80 = serviço HTTP • 1 aplicação identificada por (Socket Emissor, Socket Destino) * Portos reservados para serviços nº < 1023 Well Known Ports – nº 21 - FTP, nº 23 - Telnet 54

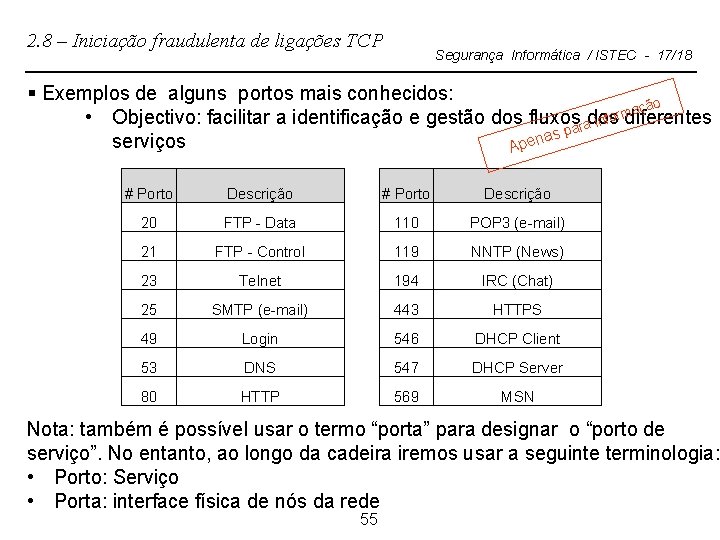

2. 8 – Iniciação fraudulenta de ligações TCP Segurança Informática / ISTEC - 17/18 § Exemplos de alguns portos mais conhecidos: ação m r o f • Objectivo: facilitar a identificação e gestão dos fluxosarados in diferentes p s na serviços Ape # Porto Descrição 20 FTP - Data 110 POP 3 (e-mail) 21 FTP - Control 119 NNTP (News) 23 Telnet 194 IRC (Chat) 25 SMTP (e-mail) 443 HTTPS 49 Login 546 DHCP Client 53 DNS 547 DHCP Server 80 HTTP 569 MSN Nota: também é possível usar o termo “porta” para designar o “porto de serviço”. No entanto, ao longo da cadeira iremos usar a seguinte terminologia: • Porto: Serviço • Porta: interface física de nós da rede 55

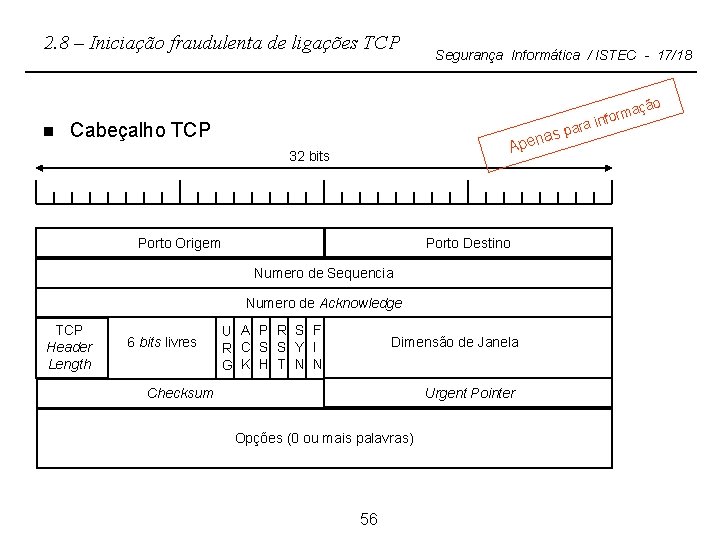

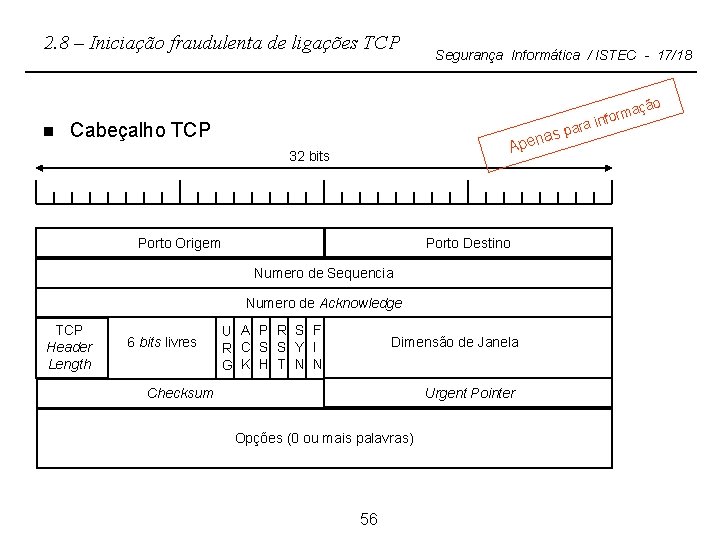

2. 8 – Iniciação fraudulenta de ligações TCP Segurança Informática / ISTEC - 17/18 ação n Cabeçalho TCP ar sp pena A 32 bits Porto Origem Porto Destino Numero de Sequencia Numero de Acknowledge TCP Header Length 6 bits livres orm a inf U A P R S F R C S S Y I G K H T N N Dimensão de Janela Urgent Pointer Checksum Opções (0 ou mais palavras) 56

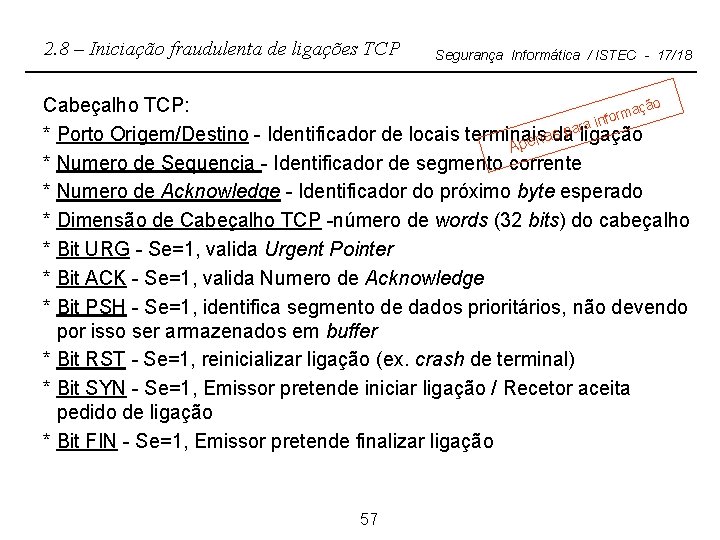

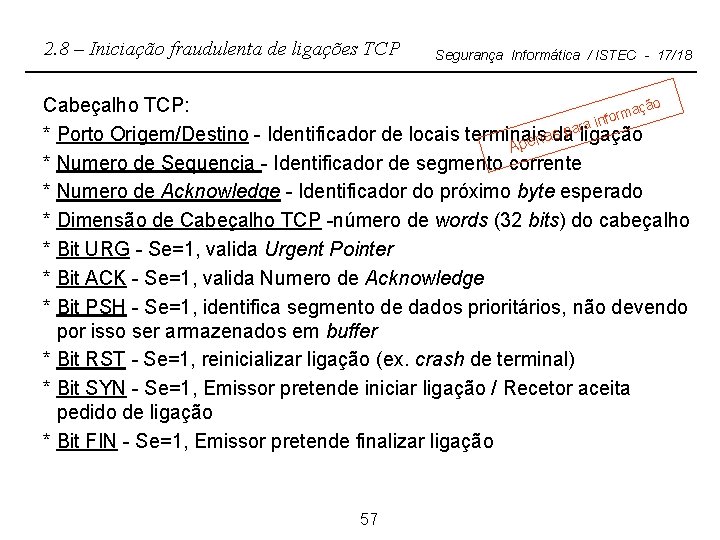

2. 8 – Iniciação fraudulenta de ligações TCP Segurança Informática / ISTEC - 17/18 ão Cabeçalho TCP: maç r o f ra in a p s * Porto Origem/Destino - Identificador de locais terminais nada ligação Ape * Numero de Sequencia - Identificador de segmento corrente * Numero de Acknowledge - Identificador do próximo byte esperado * Dimensão de Cabeçalho TCP -número de words (32 bits) do cabeçalho * Bit URG - Se=1, valida Urgent Pointer * Bit ACK - Se=1, valida Numero de Acknowledge * Bit PSH - Se=1, identifica segmento de dados prioritários, não devendo por isso ser armazenados em buffer * Bit RST - Se=1, reinicializar ligação (ex. crash de terminal) * Bit SYN - Se=1, Emissor pretende iniciar ligação / Recetor aceita pedido de ligação * Bit FIN - Se=1, Emissor pretende finalizar ligação 57

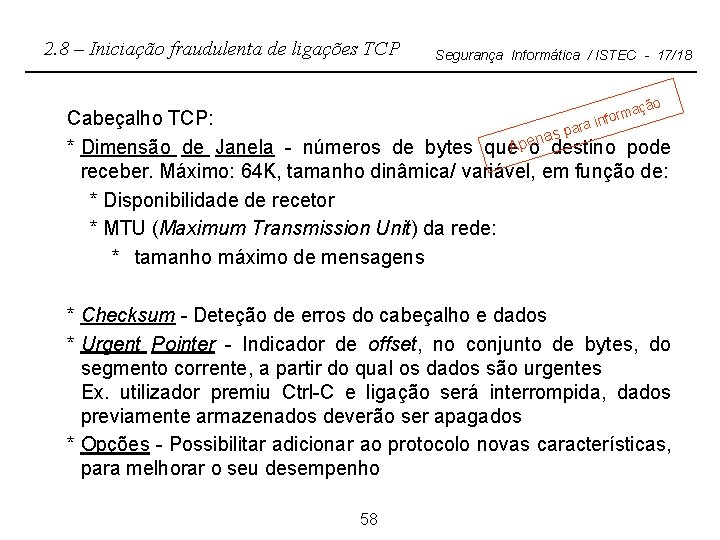

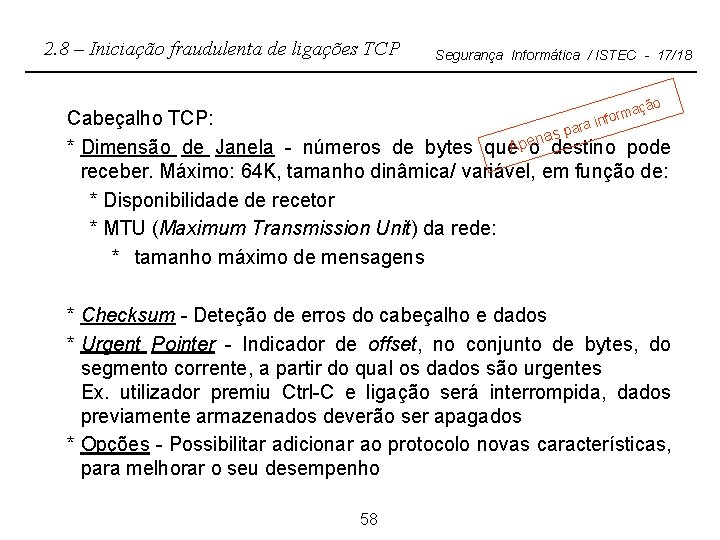

2. 8 – Iniciação fraudulenta de ligações TCP Segurança Informática / ISTEC - 17/18 ação orm a inf Cabeçalho TCP: par s a * Dimensão de Janela - números de bytes que. Apeon destino pode receber. Máximo: 64 K, tamanho dinâmica/ variável, em função de: * Disponibilidade de recetor * MTU (Maximum Transmission Unit) da rede: * tamanho máximo de mensagens * Checksum - Deteção de erros do cabeçalho e dados * Urgent Pointer - Indicador de offset, no conjunto de bytes, do segmento corrente, a partir do qual os dados são urgentes Ex. utilizador premiu Ctrl-C e ligação será interrompida, dados previamente armazenados deverão ser apagados * Opções - Possibilitar adicionar ao protocolo novas características, para melhorar o seu desempenho 58

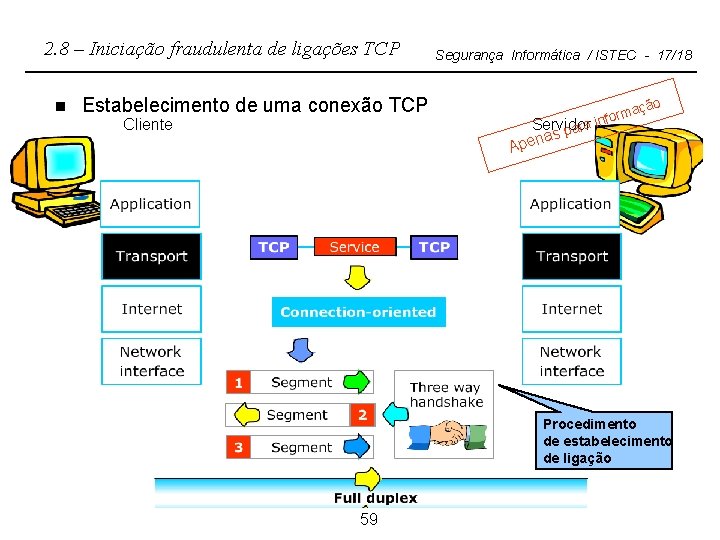

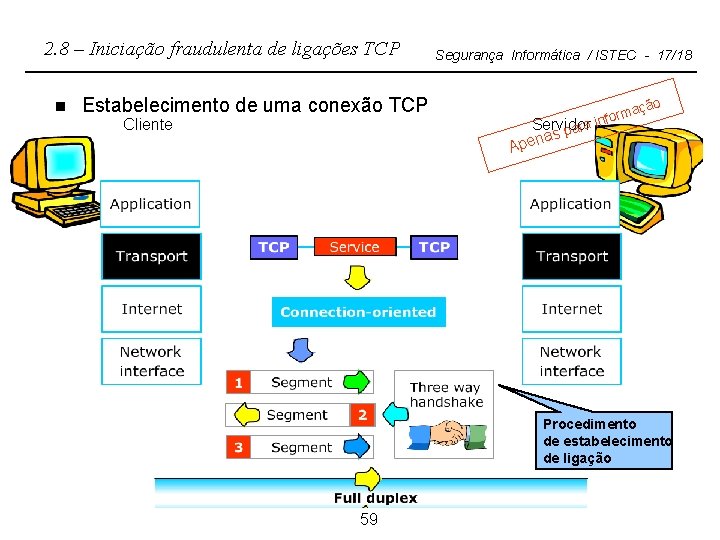

2. 8 – Iniciação fraudulenta de ligações TCP n Estabelecimento de uma conexão TCP Cliente Segurança Informática / ISTEC - 17/18 ação m infor a Servidor r a as p n Ape Procedimento de estabelecimento de ligação 59

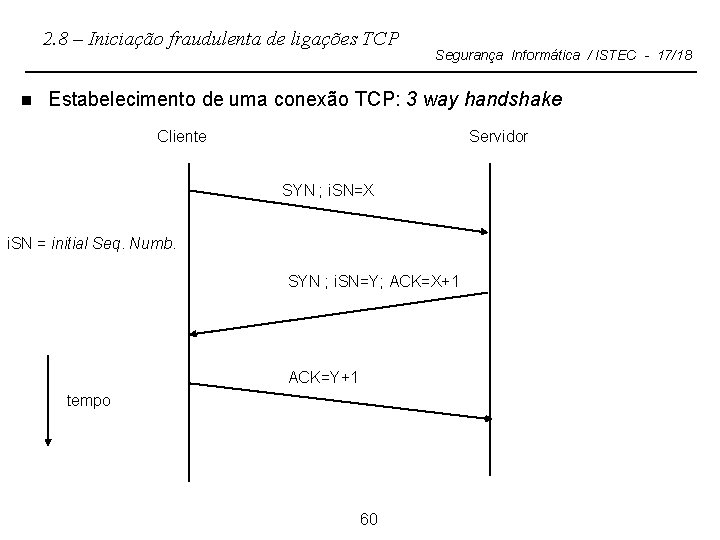

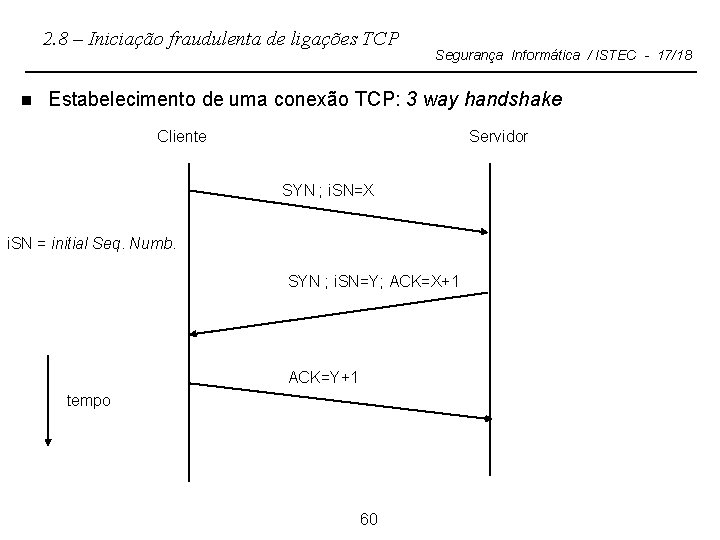

2. 8 – Iniciação fraudulenta de ligações TCP n Segurança Informática / ISTEC - 17/18 Estabelecimento de uma conexão TCP: 3 way handshake Cliente Servidor SYN ; i. SN=X i. SN = initial Seq. Numb. SYN ; i. SN=Y; ACK=X+1 ACK=Y+1 tempo 60

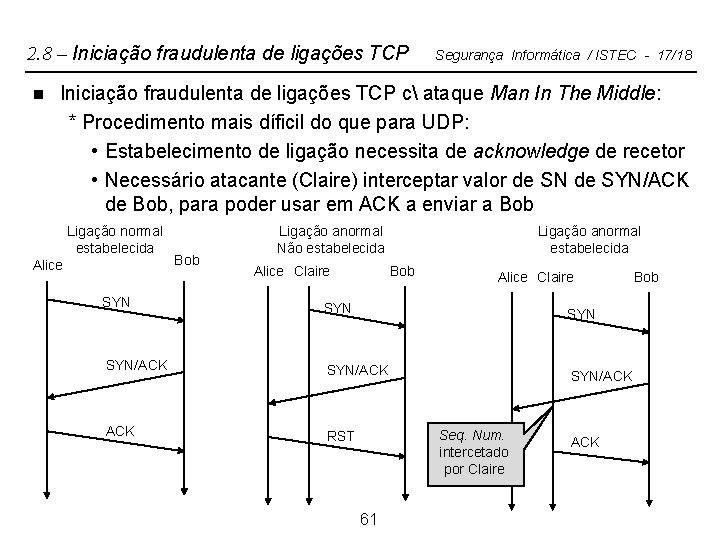

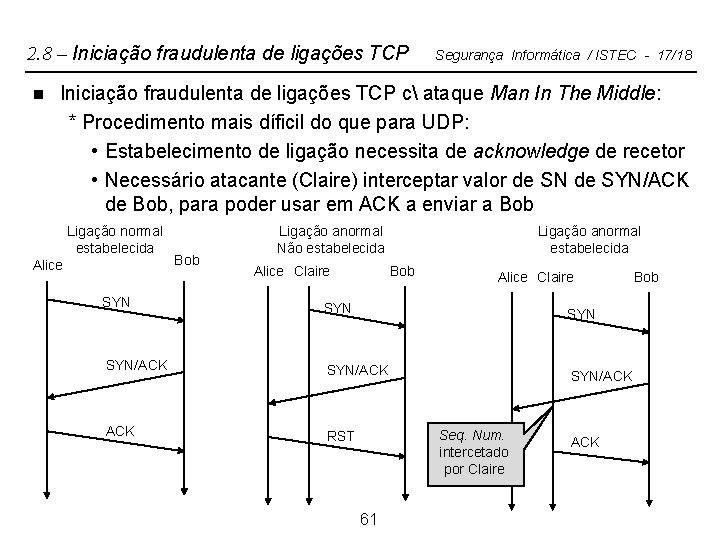

2. 8 – Iniciação fraudulenta de ligações TCP n Segurança Informática / ISTEC - 17/18 Iniciação fraudulenta de ligações TCP c ataque Man In The Middle: * Procedimento mais díficil do que para UDP: • Estabelecimento de ligação necessita de acknowledge de recetor • Necessário atacante (Claire) interceptar valor de SN de SYN/ACK de Bob, para poder usar em ACK a enviar a Bob Ligação normal estabelecida Alice Bob Ligação anormal Não estabelecida Alice Claire Ligação anormal estabelecida Bob Alice Claire SYN SYN/ACK RST Seq. Num. intercetado por Claire 61 ACK Bob

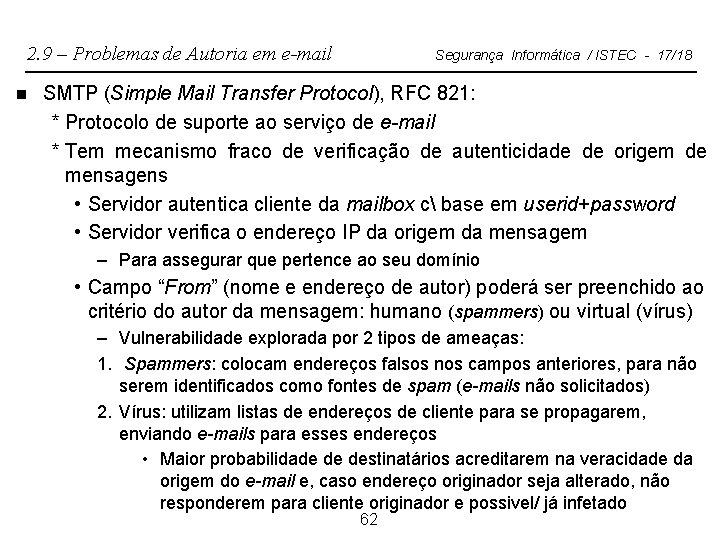

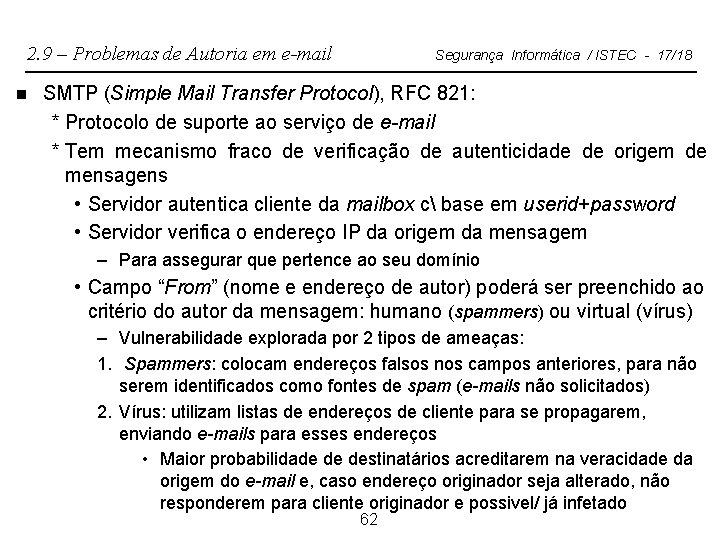

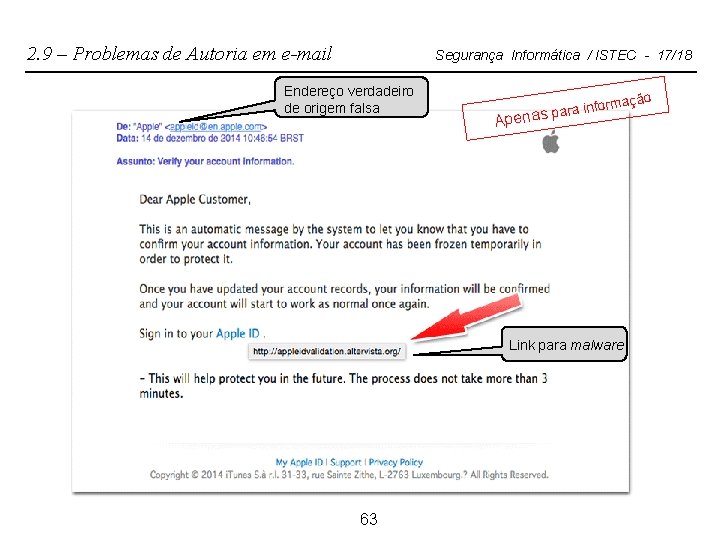

2. 9 – Problemas de Autoria em e-mail n Segurança Informática / ISTEC - 17/18 SMTP (Simple Mail Transfer Protocol), RFC 821: * Protocolo de suporte ao serviço de e-mail * Tem mecanismo fraco de verificação de autenticidade de origem de mensagens • Servidor autentica cliente da mailbox c base em userid+password • Servidor verifica o endereço IP da origem da mensagem – Para assegurar que pertence ao seu domínio • Campo “From” (nome e endereço de autor) poderá ser preenchido ao critério do autor da mensagem: humano (spammers) ou virtual (vírus) – Vulnerabilidade explorada por 2 tipos de ameaças: 1. Spammers: colocam endereços falsos nos campos anteriores, para não serem identificados como fontes de spam (e-mails não solicitados) 2. Vírus: utilizam listas de endereços de cliente para se propagarem, enviando e-mails para esses endereços • Maior probabilidade de destinatários acreditarem na veracidade da origem do e-mail e, caso endereço originador seja alterado, não responderem para cliente originador e possivel/ já infetado 62

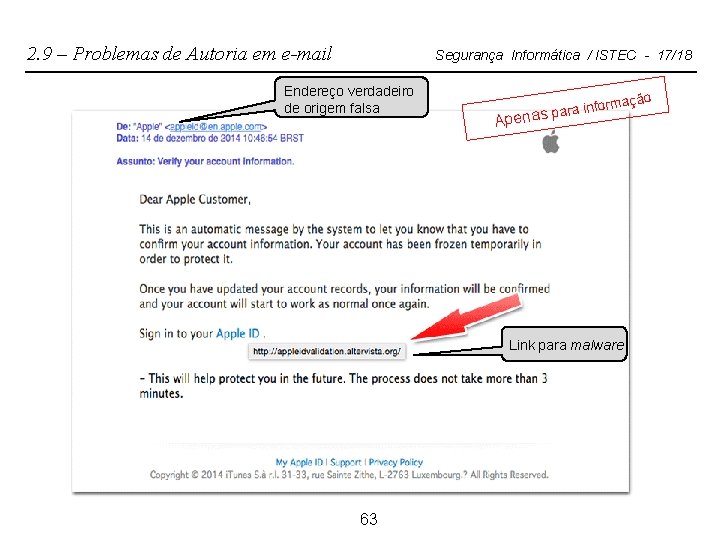

2. 9 – Problemas de Autoria em e-mail Segurança Informática / ISTEC - 17/18 Endereço verdadeiro de origem falsa Apen ação inform as para Link para malware 63

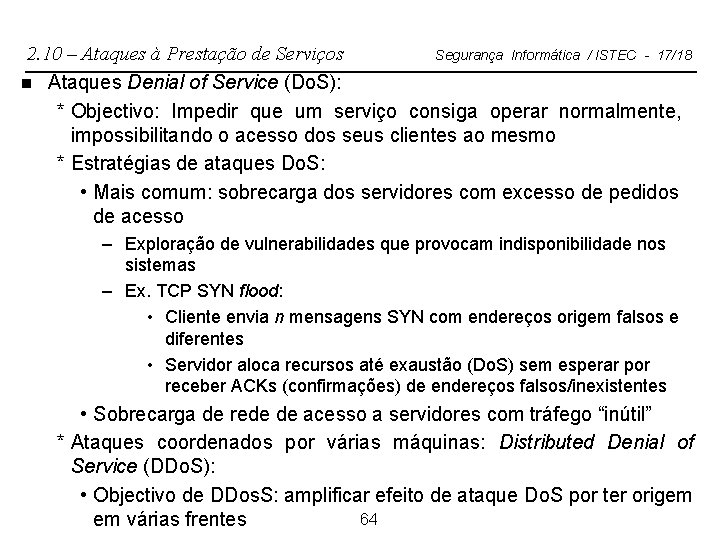

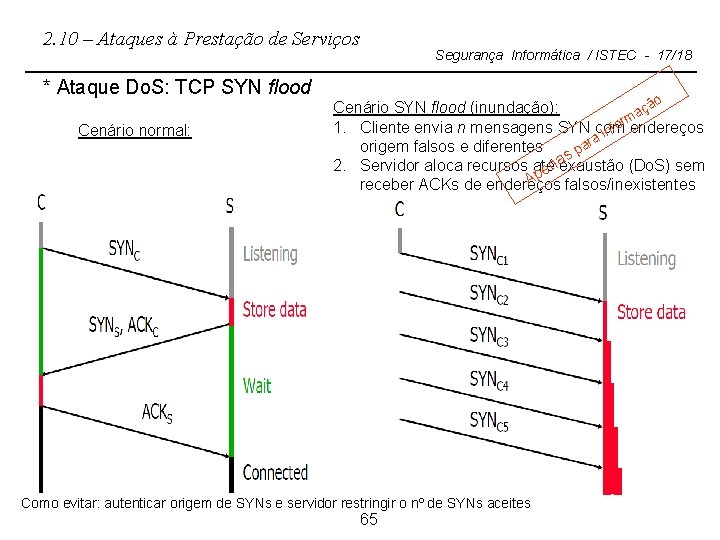

2. 10 – Ataques à Prestação de Serviços Segurança Informática / ISTEC - 17/18 n Ataques Denial of Service (Do. S): * Objectivo: Impedir que um serviço consiga operar normalmente, impossibilitando o acesso dos seus clientes ao mesmo * Estratégias de ataques Do. S: • Mais comum: sobrecarga dos servidores com excesso de pedidos de acesso – Exploração de vulnerabilidades que provocam indisponibilidade nos sistemas – Ex. TCP SYN flood: • Cliente envia n mensagens SYN com endereços origem falsos e diferentes • Servidor aloca recursos até exaustão (Do. S) sem esperar por receber ACKs (confirmações) de endereços falsos/inexistentes • Sobrecarga de rede de acesso a servidores com tráfego “inútil” * Ataques coordenados por várias máquinas: Distributed Denial of Service (DDo. S): • Objectivo de DDos. S: amplificar efeito de ataque Do. S por ter origem 64 em várias frentes

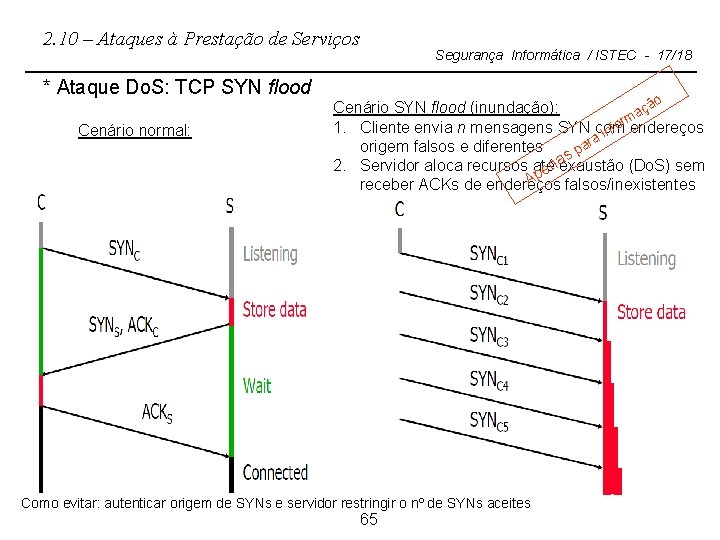

2. 10 – Ataques à Prestação de Serviços * Ataque Do. S: TCP SYN flood Cenário normal: Segurança Informática / ISTEC - 17/18 o Cenário SYN flood (inundação): çã a rm o f 1. Cliente envia n mensagens SYN com in endereços a r origem falsos e diferentes pa s a nexaustão 2. Servidor aloca recursos até (Do. S) sem e p A receber ACKs de endereços falsos/inexistentes Como evitar: autenticar origem de SYNs e servidor restringir o nº de SYNs aceites 65

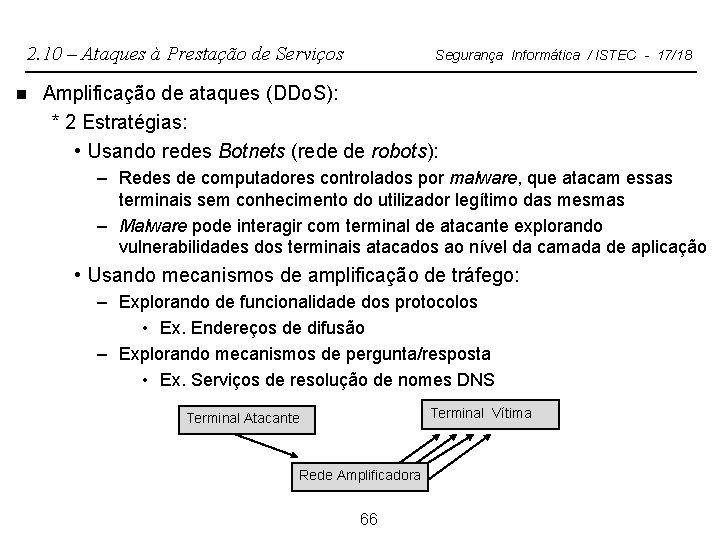

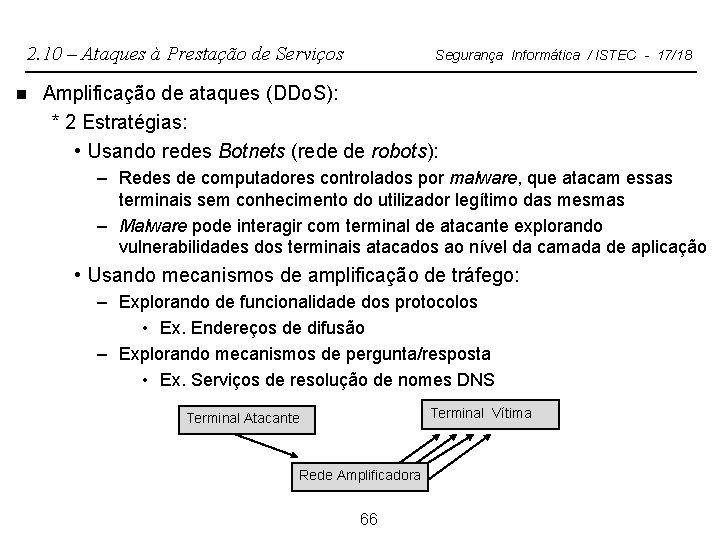

2. 10 – Ataques à Prestação de Serviços n Segurança Informática / ISTEC - 17/18 Amplificação de ataques (DDo. S): * 2 Estratégias: • Usando redes Botnets (rede de robots): – Redes de computadores controlados por malware, que atacam essas terminais sem conhecimento do utilizador legítimo das mesmas – Malware pode interagir com terminal de atacante explorando vulnerabilidades dos terminais atacados ao nível da camada de aplicação • Usando mecanismos de amplificação de tráfego: – Explorando de funcionalidade dos protocolos • Ex. Endereços de difusão – Explorando mecanismos de pergunta/resposta • Ex. Serviços de resolução de nomes DNS Terminal Vítima Terminal Atacante Rede Amplificadora 66

2. 10 – Ataques à Prestação de Serviços n Segurança Informática / ISTEC - 17/18 Amplificação de ataques (DDo. S): * Redes de agentes de SW (Botnets): • Varios computadores são infectados com malware: – Pode propagar-se para outros computadores automaticamente • Ex. Usando lista de contactos do e-mail – Pode anunciar o estado do contágio à fonte ou criador, via backdoors por si criados: ex. e-mail – Pode conter comandos de ataque (vírus ou worm) – Pode esperar por data/hora de ataque (cavalo de troia) – Pode roubar, transmitir ou destruir informação do utilizador legítimo do terminal via backdoors 67

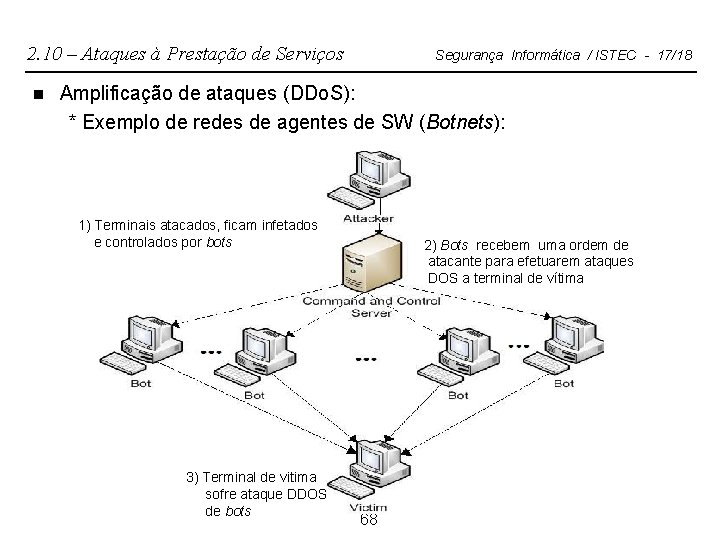

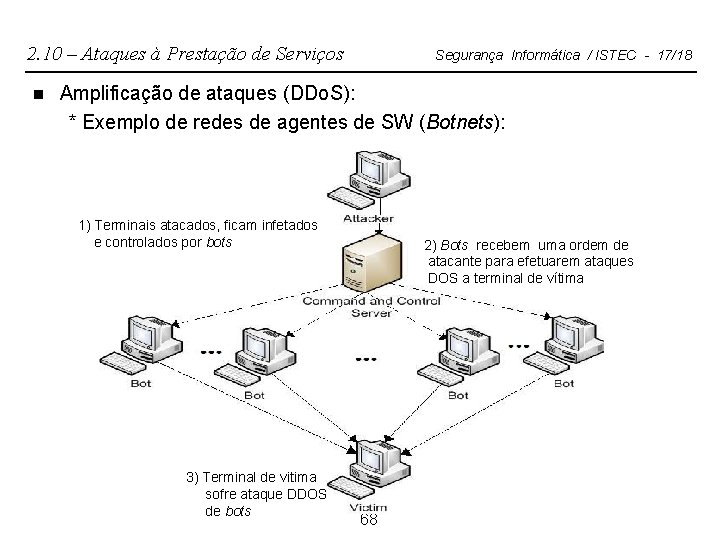

2. 10 – Ataques à Prestação de Serviços n Segurança Informática / ISTEC - 17/18 Amplificação de ataques (DDo. S): * Exemplo de redes de agentes de SW (Botnets): 1) Terminais atacados, ficam infetados e controlados por bots 3) Terminal de vitima sofre ataque DDOS de bots 2) Bots recebem uma ordem de atacante para efetuarem ataques DOS a terminal de vítima 68

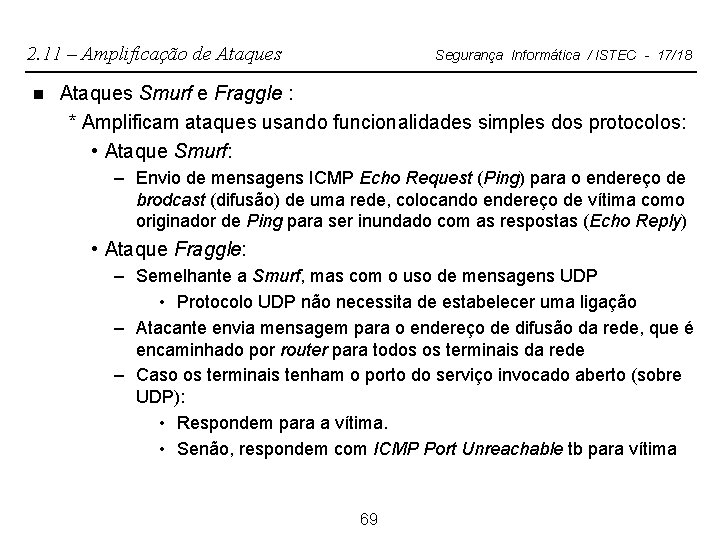

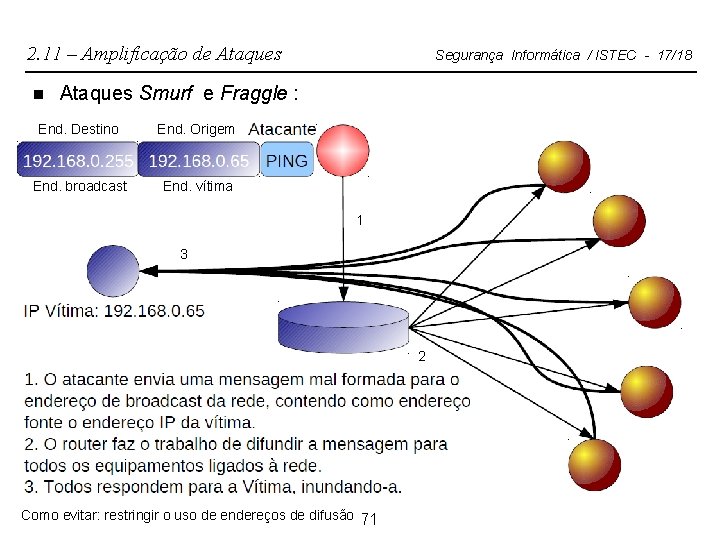

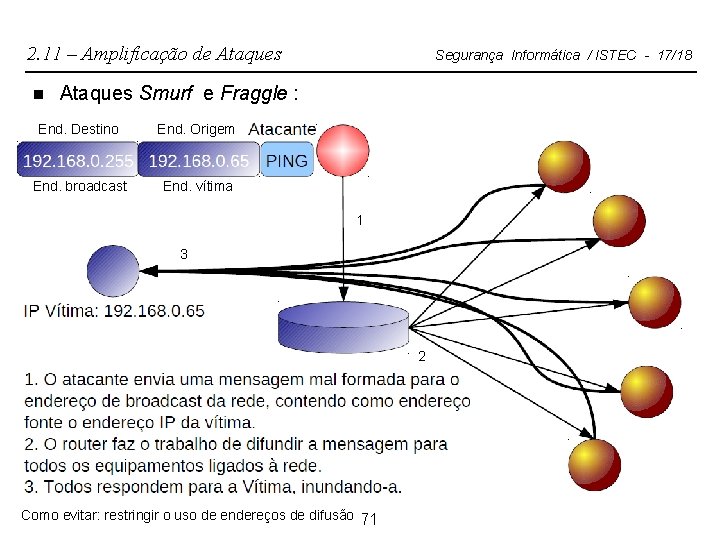

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Ataques Smurf e Fraggle : * Amplificam ataques usando funcionalidades simples dos protocolos: • Ataque Smurf: – Envio de mensagens ICMP Echo Request (Ping) para o endereço de brodcast (difusão) de uma rede, colocando endereço de vítima como originador de Ping para ser inundado com as respostas (Echo Reply) • Ataque Fraggle: – Semelhante a Smurf, mas com o uso de mensagens UDP • Protocolo UDP não necessita de estabelecer uma ligação – Atacante envia mensagem para o endereço de difusão da rede, que é encaminhado por router para todos os terminais da rede – Caso os terminais tenham o porto do serviço invocado aberto (sobre UDP): • Respondem para a vítima. • Senão, respondem com ICMP Port Unreachable tb para vítima 69

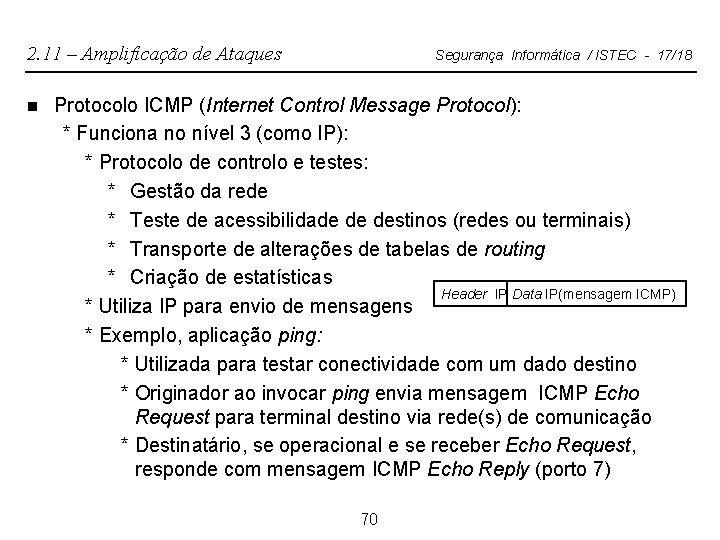

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Protocolo ICMP (Internet Control Message Protocol): * Funciona no nível 3 (como IP): * Protocolo de controlo e testes: * Gestão da rede * Teste de acessibilidade de destinos (redes ou terminais) * Transporte de alterações de tabelas de routing * Criação de estatísticas Header IP Data IP(mensagem ICMP) * Utiliza IP para envio de mensagens * Exemplo, aplicação ping: * Utilizada para testar conectividade com um dado destino * Originador ao invocar ping envia mensagem ICMP Echo Request para terminal destino via rede(s) de comunicação * Destinatário, se operacional e se receber Echo Request, responde com mensagem ICMP Echo Reply (porto 7) 70

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Ataques Smurf e Fraggle : End. Destino End. Origem End. broadcast End. vítima 1 3 2 Como evitar: restringir o uso de endereços de difusão 71

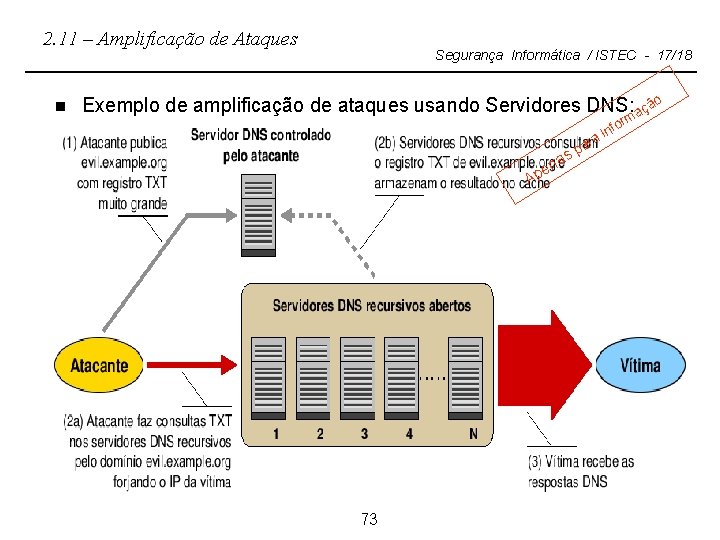

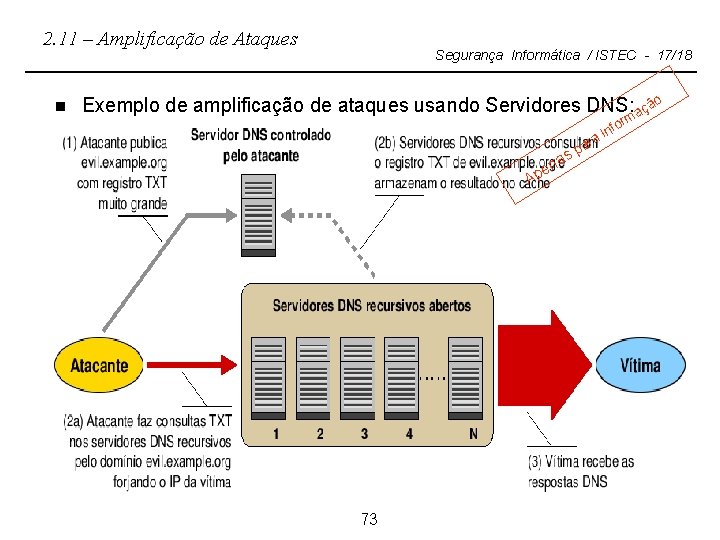

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Amplificação de ataques usando Servidores: * Características de ataques usando Servidores: • Atacante poder usar os serviços de um servidor • Preferencial/ usando protocolo UDP para troca de perguntas e respostas (para que não seja estabelecida ligação cliente/servidor) • As mensagens das respostas conterem uma dimensão bastante superior à das mensagens das perguntas • Ex. Servidor DNS (próximo acetato): – Atacante forja DNS record (geral/ TXT) que origine uma DNS response com uma dimensão bastante superior à respetiva mensagem de DNS query, em servidor DNS por si controlado Record Amplificador (de tráfego) – Atacante envia várias DNS queries para consultar record Amplificador para vários servidores DNS recursivos com o endereço de origem do pedido falsificado (endereço da vítima) – Servidores DNS respondem e inundam terminal da vitima com mensagens de grande dimensão – Efeitos de ataque: sobrecarga de terminal de vitima e possível congestão da rede de acesso a vítima 72

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Exemplo de amplificação de ataques usando Servidores DNS: ação m a a sp n pe A 73 ra or inf

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Ataques ao Serviço DNS * Não costumam ter um impacto correspondente à importância dos servidores DNS no funcionamento da rede • Serviço resistente, em virtude de: – Nomes definidos e estruturados em hierarquias autonomas – Grande quantidade de servidores que disponibilizam serviço • Serviço com impacto limitado: – Ataque a servidor DNS de LAN apenas afeta comunicações dessa LAN, e no caso da LAN não ter um servidor DNS secundário • Existência de vários servidores globais: – Ataque e falha de um servidor pode ser compensado pelos restantes servidores – Ex. em Outubro 2002 ocorreu DDo. S aos 13 servidores-raíz (g. TLD) do serviço DNS, com inundação com mensagens ICMP durante 1 hora • 9 dos 13 servidores ficaram fora de serviço • Impacto na maioria dos utilizadores da internet foi reduzido • Maior impacto psicológico e mediático, que na atividade 74 computacional

2. 11 – Amplificação de Ataques n Segurança Informática / ISTEC - 17/18 Ataques ao Serviço DNS * Medidas preventivas para não sobrecarregar servidores e reduzir sucesso do ataque a DNS: • Limitar o nº de pedidos atendidos por servidores • Restringir transferências de zona DNS – Necessárias para cópia e sincronização de informação para outro servidor DNS secundário (redundante) – Permitir apenas transferência para servidores: • secundários da zona • primários de zona de sub-domínios delegados • objetivo: impedir que intrusos atualizem zonas de DNS • Usar DNSSEC para evitar atualizações não autorizadas de DNS: – podem ter um impacto maior do que ataque Do. S – preferível não resolver do que resolver nomes para IPs falsos 75

1718 1730

1718 1730 Lale devri slayt

Lale devri slayt Informtica

Informtica Informtica

Informtica Informtica

Informtica Este parte aquele parte

Este parte aquele parte Escribe el número 15 enteros 204 milésimos

Escribe el número 15 enteros 204 milésimos Missa parte por parte

Missa parte por parte Los invitamos a ser parte

Los invitamos a ser parte Fine corsa

Fine corsa Elementos del cuento de pinocho

Elementos del cuento de pinocho Entre eu ou entre mim

Entre eu ou entre mim Parte organica e inorganica do osso

Parte organica e inorganica do osso Dati di prima parte

Dati di prima parte Características de un ensayo

Características de un ensayo Indica las partes en que se divide el entero

Indica las partes en que se divide el entero Parte invariabile del discorso

Parte invariabile del discorso Ecosistemas en el ecuador

Ecosistemas en el ecuador La fattura economia aziendale

La fattura economia aziendale Clula

Clula é a parte do planeta em que pisamos

é a parte do planeta em que pisamos Ex parte milligan apush

Ex parte milligan apush Nif c 13 resumen

Nif c 13 resumen Un fiume è largo 200m. una barca parte

Un fiume è largo 200m. una barca parte Talumpati kahulugan

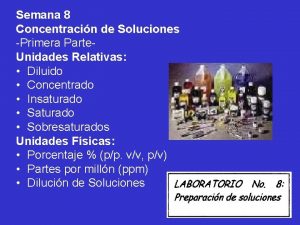

Talumpati kahulugan Ppm unidades

Ppm unidades Ejemplos de medial y lateral

Ejemplos de medial y lateral Partes de un case

Partes de un case Ppt género dramático 6 básico

Ppt género dramático 6 básico Paleta de res en ingles

Paleta de res en ingles Qual é a diferença entre sonho e projeto?

Qual é a diferença entre sonho e projeto? Satisfying needs #7

Satisfying needs #7 Parte radiata e convoluta rene

Parte radiata e convoluta rene Cos'è la vernalizzazione

Cos'è la vernalizzazione Parte dogmatica y organica de la constitucion

Parte dogmatica y organica de la constitucion Dominio territorial

Dominio territorial Tono ng tula kahulugan

Tono ng tula kahulugan Una vagoneta de 1000 kg de peso parte del reposo

Una vagoneta de 1000 kg de peso parte del reposo Brasilia qua parte paret belgis

Brasilia qua parte paret belgis Parte

Parte Fac simile consulenza tecnica di parte commercialista

Fac simile consulenza tecnica di parte commercialista Kleschpis parte

Kleschpis parte Artigos definidos em espanhol

Artigos definidos em espanhol Lim ict

Lim ict Parte del proceso

Parte del proceso Case parte de la computadora

Case parte de la computadora Huesos etmoides

Huesos etmoides Tinatawag ding sanaysay na maanyo

Tinatawag ding sanaysay na maanyo La otra parte

La otra parte La otra parte

La otra parte