Mencegah Serangan Ada 4 Faktor yang perlu diperhatikan

- Slides: 33

Mencegah Serangan Ada 4 Faktor yang perlu diperhatikan : l Disain sistem l Aplikasi yang dipakai l Manajemen l Human (admin) Disain sistem yang baik : Disain yang tidak meninggalkan lobang-lobang yang memungkinkan terjadinya penyusupan setelah sistem tersebut dijalankan Idrizon, S. Kom Keamanan Sistem 1

Contoh : l Penerapan algoritma enskripsi Caesar Cipher dimana karakter digeser 3 huruf atau beberapa huruf. Meskipun diimplementasikan dengan programming yang sangat teliti dan secanggih apapun, namun secara umum orang sudah mengetahui algoritmanya dan dapat memecahkan enskripsinya. l Disain urutan nomor (seguence numbering) dari paket tcp/IP. Kesalahan ini dapat dieksploitasi sehingga timbul masalah IPspoofing. Idrizon, S. Kom Keamanan Sistem 2

Aplikasi Yang Dipakai v Aplikasi yang dipakai dalam sebuah sistem apakah sudah diperiksa dengan seksama untuk mengetahui : l Apakah program yang dipakai tidak memiliki backdoor (sistem yang dapat diakses tanpa harus melalui prosedur yang seharusnya) l Apakah aplikasi yang dipakai sudah mendapatkan kepercayaan dari orang banyak v Contoh akibat kelalaian cek aplikasi : l Batas (bound) dari array yang tidak dicek sehingga sering terjadi out-of-bound-array atau buffer overflow yang dapat diekploitasi (overwite ke variabel berikutnya) l Kealpaan memfilter karakter-karakter aneh yang dimasukan sebagai input pada sebuah program sehingga Idrizon, S. Kom Keamanan Sistem 3

Manajemen v Untuk membuat sistem yang secure tidak terlepas dari bagaimana mengelola suatu sistem dengan baik. Dengan demikian diperlukan good practice standard seperti : Standard Operating Procedure (SOP) l Security policy harus diterapkan disamping memikirkan hal teknologi. l Idrizon, S. Kom Keamanan Sistem 4

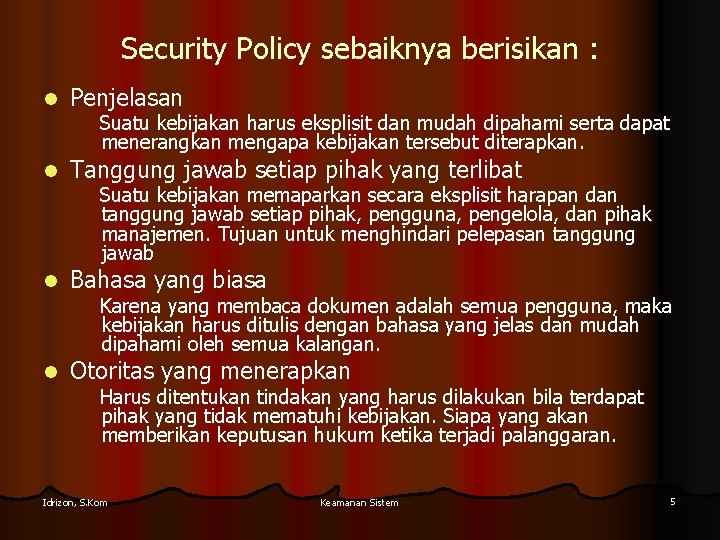

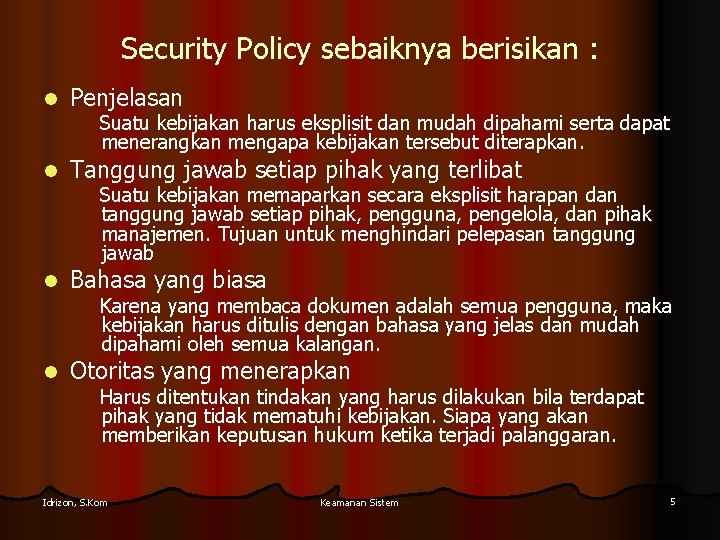

Security Policy sebaiknya berisikan : l Penjelasan l Tanggung jawab setiap pihak yang terlibat l Bahasa yang biasa l Otoritas yang menerapkan Suatu kebijakan harus eksplisit dan mudah dipahami serta dapat menerangkan mengapa kebijakan tersebut diterapkan. Suatu kebijakan memaparkan secara eksplisit harapan dan tanggung jawab setiap pihak, pengguna, pengelola, dan pihak manajemen. Tujuan untuk menghindari pelepasan tanggung jawab Karena yang membaca dokumen adalah semua pengguna, maka kebijakan harus ditulis dengan bahasa yang jelas dan mudah dipahami oleh semua kalangan. Harus ditentukan tindakan yang harus dilakukan bila terdapat pihak yang tidak mematuhi kebijakan. Siapa yang akan memberikan keputusan hukum ketika terjadi palanggaran. Idrizon, S. Kom Keamanan Sistem 5

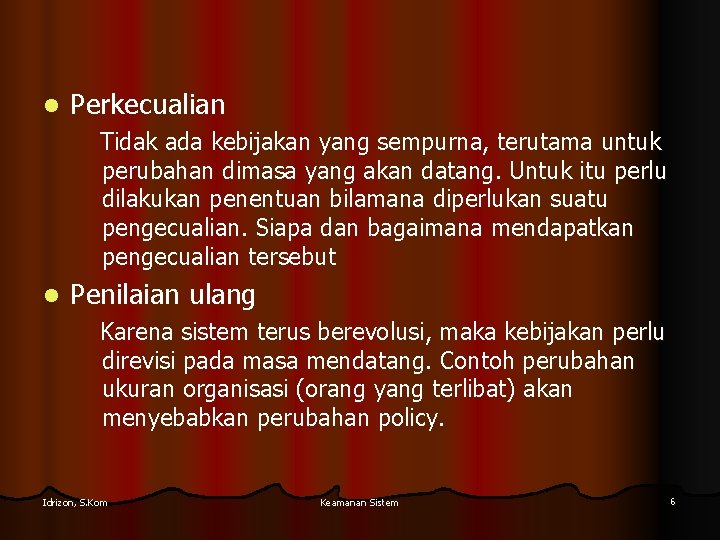

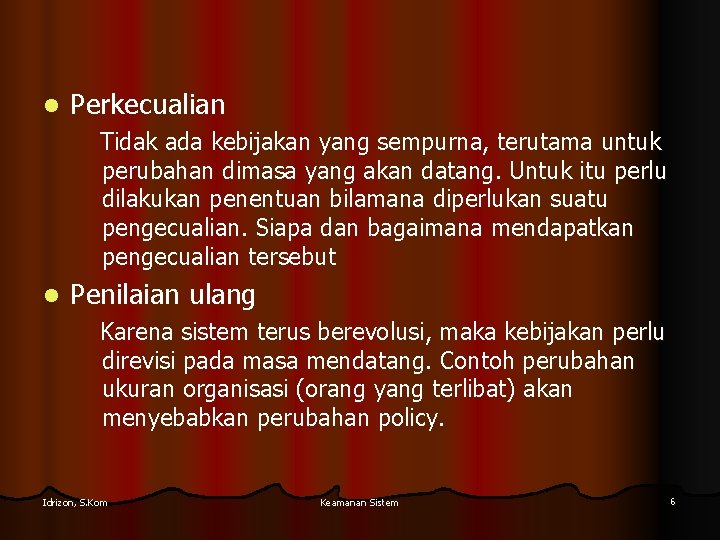

l Perkecualian Tidak ada kebijakan yang sempurna, terutama untuk perubahan dimasa yang akan datang. Untuk itu perlu dilakukan penentuan bilamana diperlukan suatu pengecualian. Siapa dan bagaimana mendapatkan pengecualian tersebut l Penilaian ulang Karena sistem terus berevolusi, maka kebijakan perlu direvisi pada masa mendatang. Contoh perubahan ukuran organisasi (orang yang terlibat) akan menyebabkan perubahan policy. Idrizon, S. Kom Keamanan Sistem 6

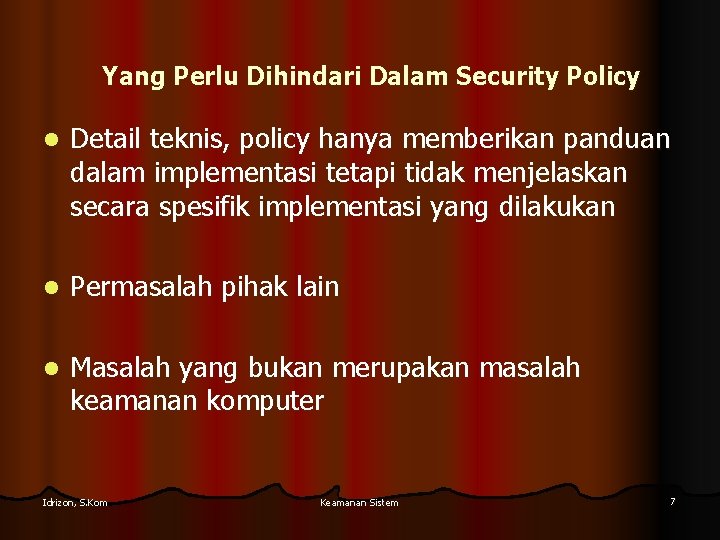

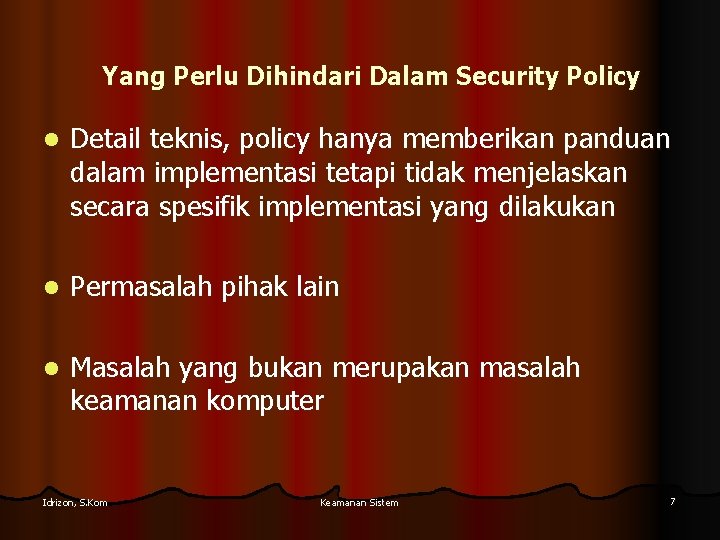

Yang Perlu Dihindari Dalam Security Policy l Detail teknis, policy hanya memberikan panduan dalam implementasi tetapi tidak menjelaskan secara spesifik implementasi yang dilakukan l Permasalah pihak lain l Masalah yang bukan merupakan masalah keamanan komputer Idrizon, S. Kom Keamanan Sistem 7

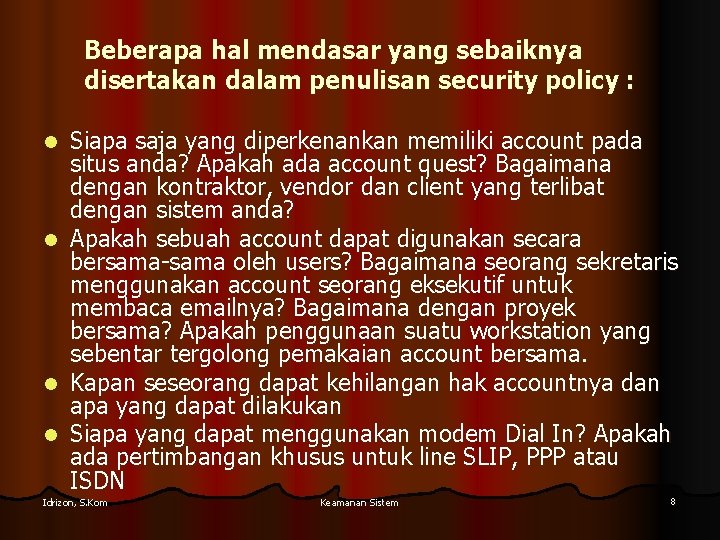

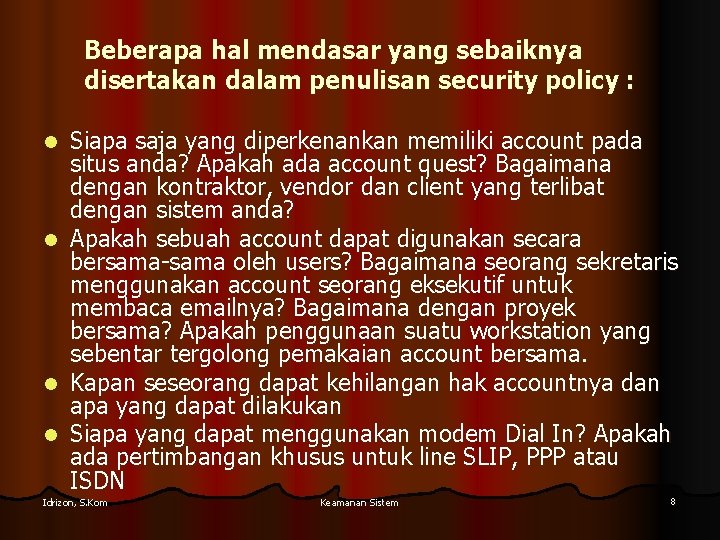

Beberapa hal mendasar yang sebaiknya disertakan dalam penulisan security policy : Siapa saja yang diperkenankan memiliki account pada situs anda? Apakah ada account quest? Bagaimana dengan kontraktor, vendor dan client yang terlibat dengan sistem anda? l Apakah sebuah account dapat digunakan secara bersama-sama oleh users? Bagaimana seorang sekretaris menggunakan account seorang eksekutif untuk membaca emailnya? Bagaimana dengan proyek bersama? Apakah penggunaan suatu workstation yang sebentar tergolong pemakaian account bersama. l Kapan seseorang dapat kehilangan hak accountnya dan apa yang dapat dilakukan l Siapa yang dapat menggunakan modem Dial In? Apakah ada pertimbangan khusus untuk line SLIP, PPP atau ISDN l Idrizon, S. Kom Keamanan Sistem 8

l l l Apa yang harus dilakukan sesorang sebulum menghubungkan komputernya ke jaringan utama? Bagaimana membuat komputer cukup aman sebelum komputer memperoleh layanan dari mesin utama? Bagaimana membuat komputer yang aman agar dapat dikoneksikan jaringan dengan akses tak terproteksi ke internet? Bagaimana data keuangan harus dilindungi? Bagaimana informasi rahasia pegawai dilindungi? Bagaimana dengan kantor di negara lain yang berada dibawah hukum yang berbeda? Apa yang perlu dilakukan oleh setiap orang untuk melindungi sistemnya? Bagaimana model password yang harus digunakan dan bagaimana proses penggantiannya? Idrizon, S. Kom Keamanan Sistem 9

l l l l Apakah tindakan pencegahan perlu dilakukan terhadap virus? Siapa yang dapat melakukan koneksi ke network eksternal? Bagaimana koneksi dari partner bisnis? Bagaimana komputer dirumah diamankan? Bagaimana komputer tersebut memperoleh akses yang aman ke jaringan kantor? Bagaimana pegawai yang sedang dalam perjalanan memperoleh akses yang aman ke jaringan kantor? Informasi manakah yang tergolong informasi rahasia bagi perusahaan? Bagaimana informasi itu dilindungi? Apakah boleh informasi tersebut dikirim keluar melalui email? Apakah persyaratan bagi suatu sistem agar dapat melakukan electronic commerce? Jika suatu kantor memiliki situs remote, bagaimana membuat akses yang aman ke jaringan utama di kantor pusat? Idrizon, S. Kom Keamanan Sistem 10

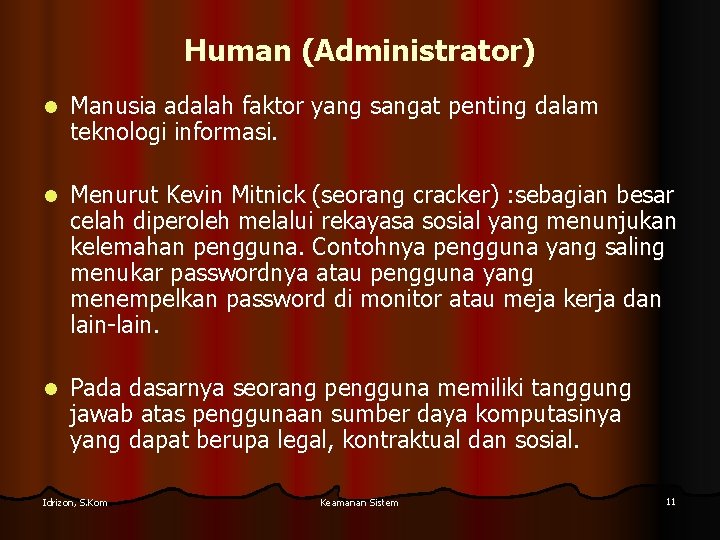

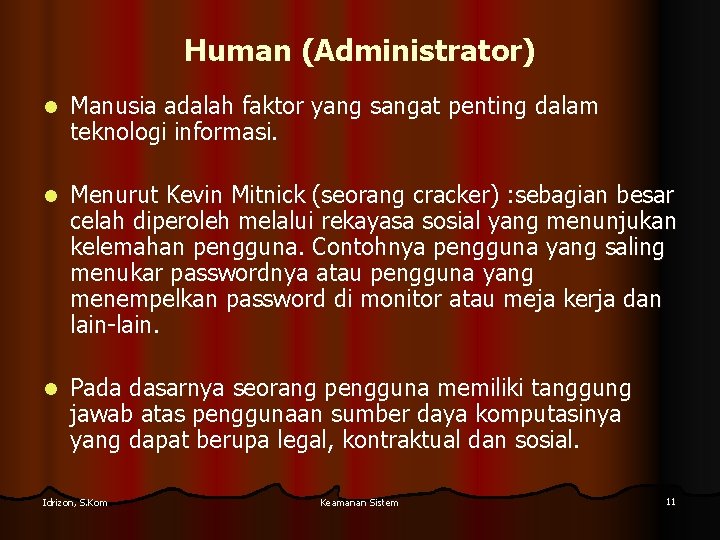

Human (Administrator) l Manusia adalah faktor yang sangat penting dalam teknologi informasi. l Menurut Kevin Mitnick (seorang cracker) : sebagian besar celah diperoleh melalui rekayasa sosial yang menunjukan kelemahan pengguna. Contohnya pengguna yang saling menukar passwordnya atau pengguna yang menempelkan password di monitor atau meja kerja dan lain-lain. l Pada dasarnya seorang pengguna memiliki tanggung jawab atas penggunaan sumber daya komputasinya yang dapat berupa legal, kontraktual dan sosial. Idrizon, S. Kom Keamanan Sistem 11

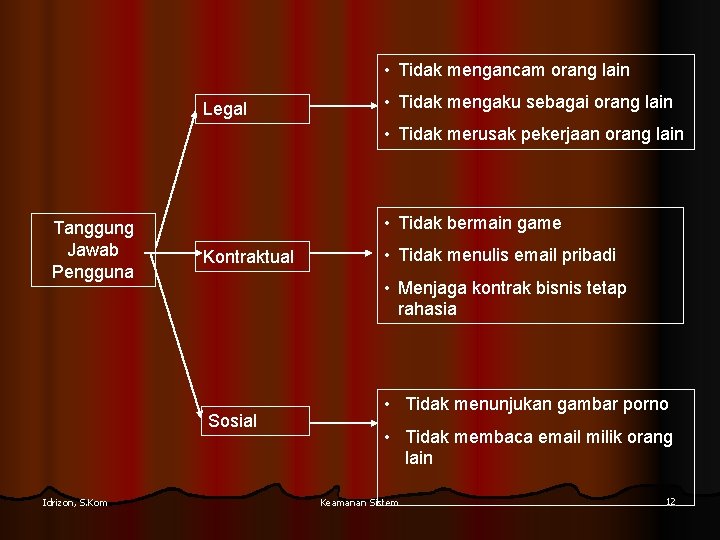

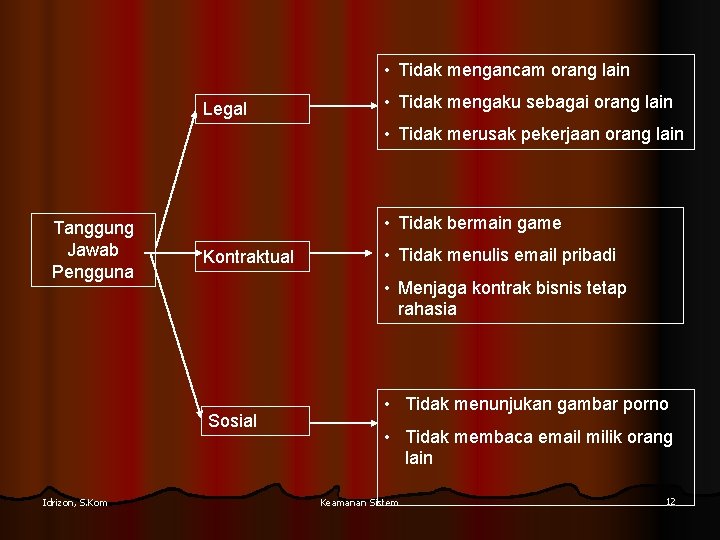

• Tidak mengancam orang lain Legal • Tidak mengaku sebagai orang lain • Tidak merusak pekerjaan orang lain Tanggung Jawab Pengguna • Tidak bermain game Kontraktual • Menjaga kontrak bisnis tetap rahasia Sosial Idrizon, S. Kom • Tidak menulis email pribadi • Tidak menunjukan gambar porno • Tidak membaca email milik orang lain Keamanan Sistem 12

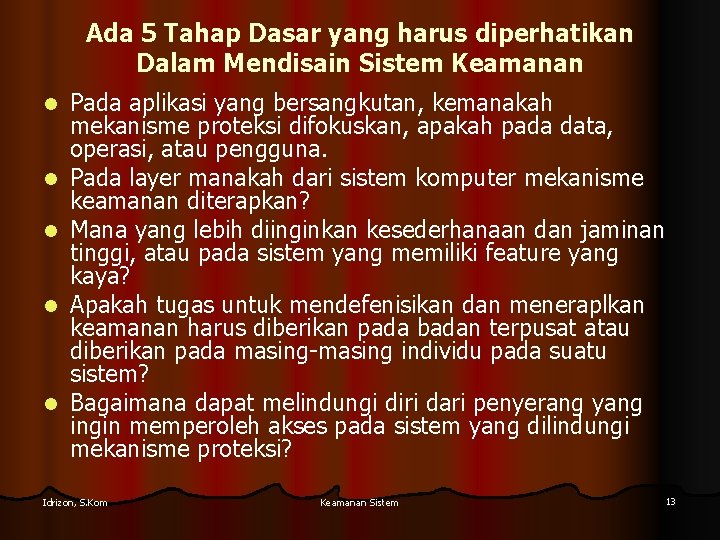

Ada 5 Tahap Dasar yang harus diperhatikan Dalam Mendisain Sistem Keamanan l l l Pada aplikasi yang bersangkutan, kemanakah mekanisme proteksi difokuskan, apakah pada data, operasi, atau pengguna. Pada layer manakah dari sistem komputer mekanisme keamanan diterapkan? Mana yang lebih diinginkan kesederhanaan dan jaminan tinggi, atau pada sistem yang memiliki feature yang kaya? Apakah tugas untuk mendefenisikan dan meneraplkan keamanan harus diberikan pada badan terpusat atau diberikan pada masing-masing individu pada suatu sistem? Bagaimana dapat melindungi diri dari penyerang yang ingin memperoleh akses pada sistem yang dilindungi mekanisme proteksi? Idrizon, S. Kom Keamanan Sistem 13

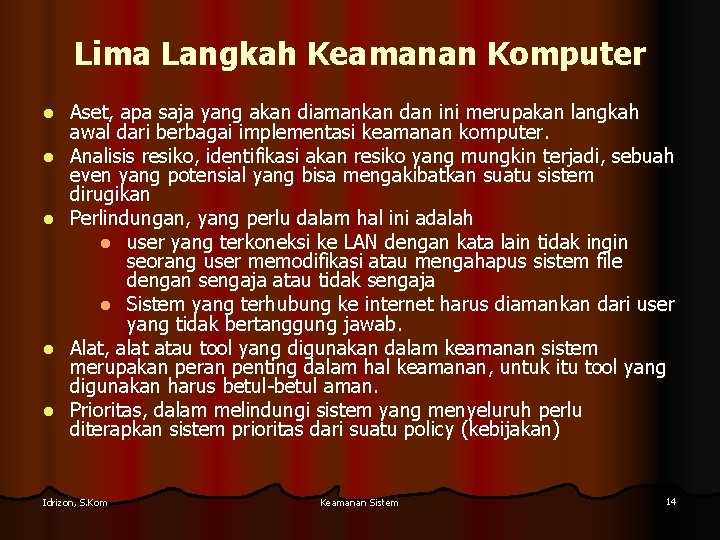

Lima Langkah Keamanan Komputer l l l Aset, apa saja yang akan diamankan dan ini merupakan langkah awal dari berbagai implementasi keamanan komputer. Analisis resiko, identifikasi akan resiko yang mungkin terjadi, sebuah even yang potensial yang bisa mengakibatkan suatu sistem dirugikan Perlindungan, yang perlu dalam hal ini adalah l user yang terkoneksi ke LAN dengan kata lain tidak ingin seorang user memodifikasi atau mengahapus sistem file dengan sengaja atau tidak sengaja l Sistem yang terhubung ke internet harus diamankan dari user yang tidak bertanggung jawab. Alat, alat atau tool yang digunakan dalam keamanan sistem merupakan peran penting dalam hal keamanan, untuk itu tool yang digunakan harus betul-betul aman. Prioritas, dalam melindungi sistem yang menyeluruh perlu diterapkan sistem prioritas dari suatu policy (kebijakan) Idrizon, S. Kom Keamanan Sistem 14

KEJAHATAN KOMPUTER Ø Intrusion Ø Cross Sripting Attack Ø Intelligence Ø Cyber Espionase Ø Land Attack Ø Carding Ø Logic Bomb Ø Eavesdroping Ø Operation System Fingerprinting Ø Kejahatan pada Smartcard Ø Smurf Attack Ø Sniffer Ø Scanning Ø Social Engineering Ø Sysn Attack Ø Back Door Idrizon, S. Kom Keamanan Sistem 15

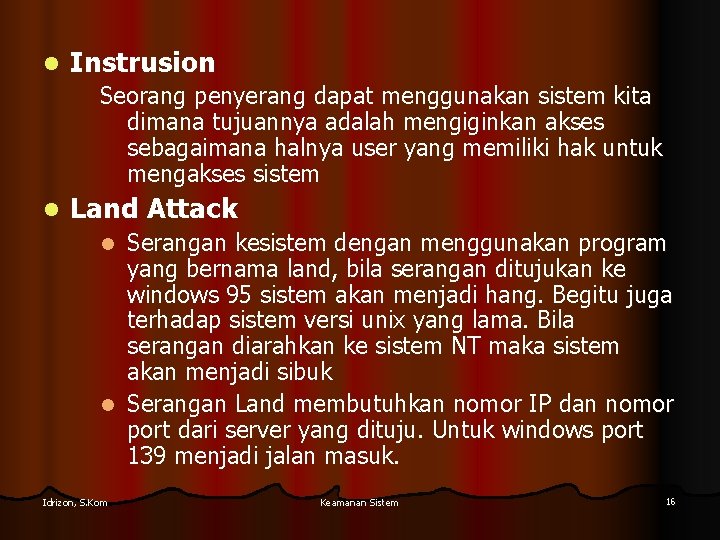

l Instrusion Seorang penyerang dapat menggunakan sistem kita dimana tujuannya adalah mengiginkan akses sebagaimana halnya user yang memiliki hak untuk mengakses sistem l Land Attack Serangan kesistem dengan menggunakan program yang bernama land, bila serangan ditujukan ke windows 95 sistem akan menjadi hang. Begitu juga terhadap sistem versi unix yang lama. Bila serangan diarahkan ke sistem NT maka sistem akan menjadi sibuk l Serangan Land membutuhkan nomor IP dan nomor port dari server yang dituju. Untuk windows port 139 menjadi jalan masuk. l Idrizon, S. Kom Keamanan Sistem 16

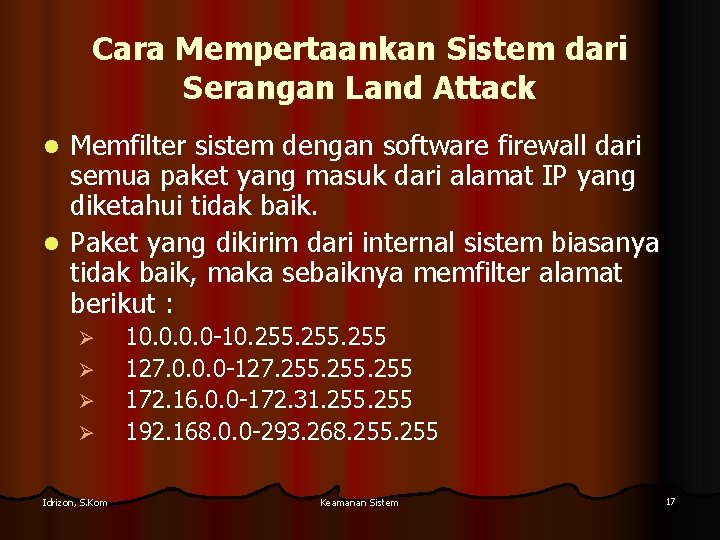

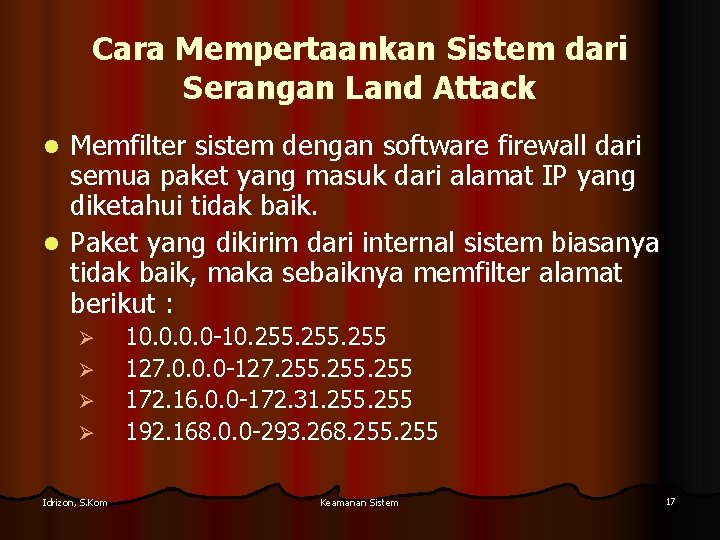

Cara Mempertaankan Sistem dari Serangan Land Attack Memfilter sistem dengan software firewall dari semua paket yang masuk dari alamat IP yang diketahui tidak baik. l Paket yang dikirim dari internal sistem biasanya tidak baik, maka sebaiknya memfilter alamat berikut : l Ø Ø Idrizon, S. Kom 10. 0 -10. 255 127. 0. 0. 0 -127. 255 172. 16. 0. 0 -172. 31. 255 192. 168. 0. 0 -293. 268. 255 Keamanan Sistem 17

l Logic Bomb Merupakan program yang ditanamkan ke dalam sebuah komputer yang bekerja untuk memeriksa kumpulan kondisi sistem. Ø Jika kondisi-kondisi yang dicari ditemukan, maka program akan mengeksekusi perintah-perintah yang ada di dalamnya. Ø Logic Bomb akan jalan jika ada pemicunya, biasanya pemicu terjadi apabila user menjalankan program tertentu di dalam sistem Ø Program ini digunakan hacker atau cracker untuk mengambil keuntungan dari sebua komputer Ø Idrizon, S. Kom Keamanan Sistem 18

l Operation System Fingerprinting Ø Ø Ø Merupakan istilah yang digunakan cracker untuk menganalisis sistem operasi pada sebuah sistem yang akan diserang. Cara-cara yang paling umum digunakan adalah dengan melakukan telnet ke server yang akan dianalisis. Jika server yang dituju memiliki fasilitas telnet, sering kali ada banner yang menunjukan sistem operasi serta versinya seperti : Unix% telnet 192. 168. 1. 4 Trying 192. 168. 1. 4… Connected to 192. 168. 1. 4. Escape character is ‘^}. Linux 2. 0. 33 (rock. pau. mikro. org) (ttyp 0) Idrizon, S. Kom Keamanan Sistem 19

l Apabila server yang dituju tidak memiliki service telnet, tetapi hanya memiliki service FTP (port 21). Jika hal ini diketahui, maka lakukan telnet ke port 21 dengan memberikan peritah SYST, sehingga diberikan informasi tentang sistem operasi : Unix% telnet ftp. netscape. com 21 Trying 207. 200. 74. 26… Connected to ftp. netscape. com. Escape character is ‘^]’. 220 ftp 29 FTP server (UNIX(r) system V release 4. 0) ready. SYST 215 UNIX type: L 8 version : SUNOS Idrizon, S. Kom Keamanan Sistem 20

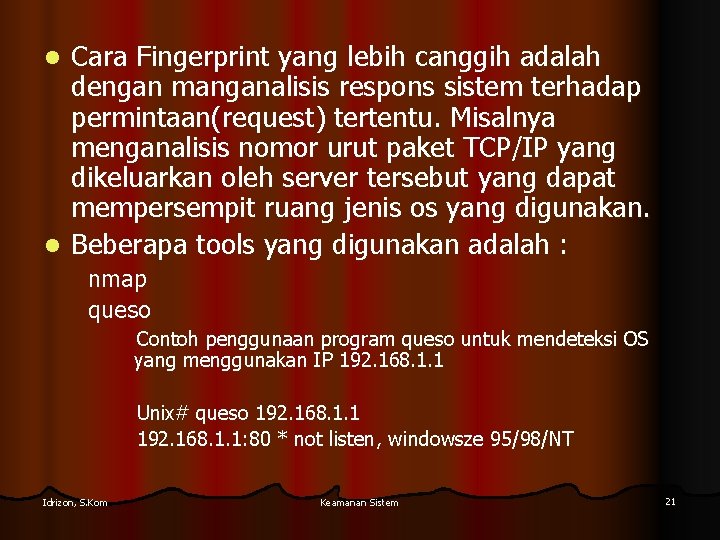

Cara Fingerprint yang lebih canggih adalah dengan manganalisis respons sistem terhadap permintaan(request) tertentu. Misalnya menganalisis nomor urut paket TCP/IP yang dikeluarkan oleh server tersebut yang dapat mempersempit ruang jenis os yang digunakan. l Beberapa tools yang digunakan adalah : l nmap queso Contoh penggunaan program queso untuk mendeteksi OS yang menggunakan IP 192. 168. 1. 1 Unix# queso 192. 168. 1. 1: 80 * not listen, windowsze 95/98/NT Idrizon, S. Kom Keamanan Sistem 21

l Smurf Attack Ø Ø Ø Idrizon, S. Kom Serangan ini biasanya dilakukan dengan menggunakan IP Spoofing, yaitu mengubah nomor IP dari datangnya request. Penggunaan IP Spoofing memungkinkan respons dari ping tadi dialamatkan ke komputer yang IP-nya di-spoof, akibatnya komputer tersebut akan menerima banyak paket. Akibatnya terjadi pemborosan penggunaan bandwidth) jaringan yang menghubungkan komputer tersebut. Serangan ini merupakan serangan paksa pada fitur spesifikasi IP yang dikenal dengan direct broadcast addressing. Serangan ini biasanya membanjiri router dengan packet permintaan echo internet control messege protocol (ICMP) yang kita kenal sebagai aplikasi ping. Keamanan Sistem 22

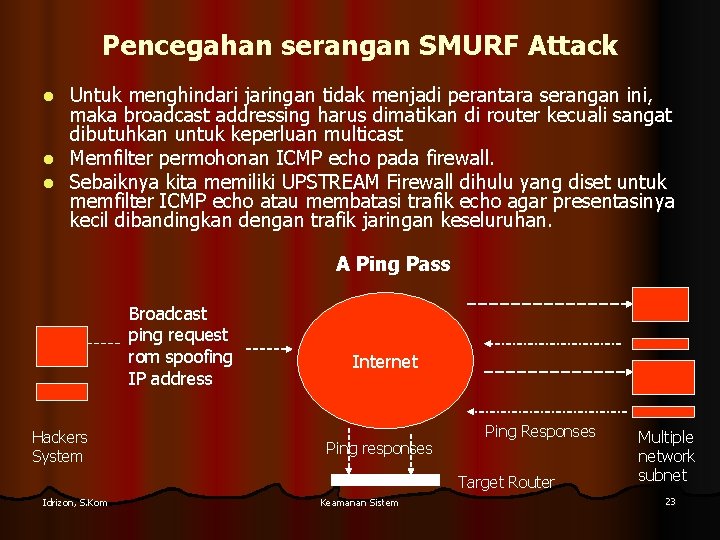

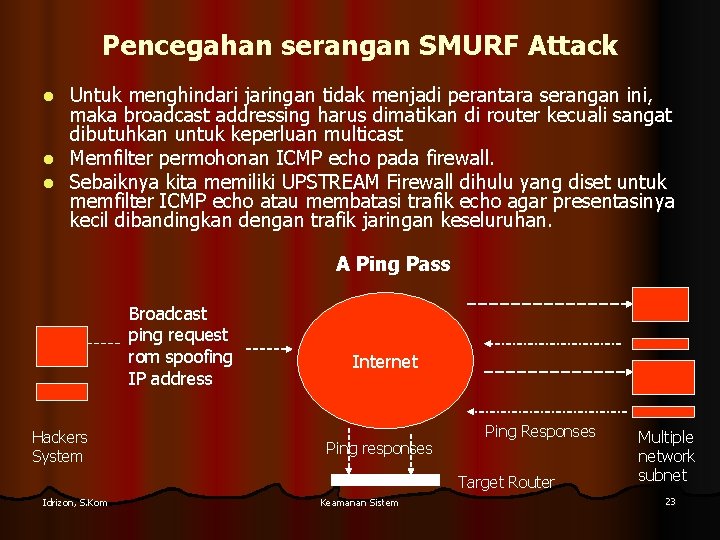

Pencegahan serangan SMURF Attack Untuk menghindari jaringan tidak menjadi perantara serangan ini, maka broadcast addressing harus dimatikan di router kecuali sangat dibutuhkan untuk keperluan multicast l Memfilter permohonan ICMP echo pada firewall. l Sebaiknya kita memiliki UPSTREAM Firewall dihulu yang diset untuk memfilter ICMP echo atau membatasi trafik echo agar presentasinya kecil dibandingkan dengan trafik jaringan keseluruhan. l A Ping Pass Broadcast ping request rom spoofing IP address Hackers System Internet Ping responses Ping Responses Target Router Idrizon, S. Kom Keamanan Sistem Multiple network subnet 23

IP Spooing l l l Membajak identitas (alamat IP) sebuah host untuk membangun komunikasi dengan host lain Mamanfaatkan : Ø Autentikasi berbasis IP (mis : rlogin) Ø Kelemahannya protokol IP § Connectionless (tidak menyimpan conncetion state) § Mudah untuk memodifikasi stack IP Skenario : 1. 2. 3. 4. 5. Idrizon, S. Kom Menentukan host sasaran Menemukan pola-pola kepercayaan (pattern of trust) dari host yang dapat dipercaya (trusted host) Melumpuhkan host yang dipercaya Membajak identitas host yang dapat dipercaya Mencoba membentuk koneksi yang memanfaatkan autentikasi berbasi IP Keamanan Sistem 24

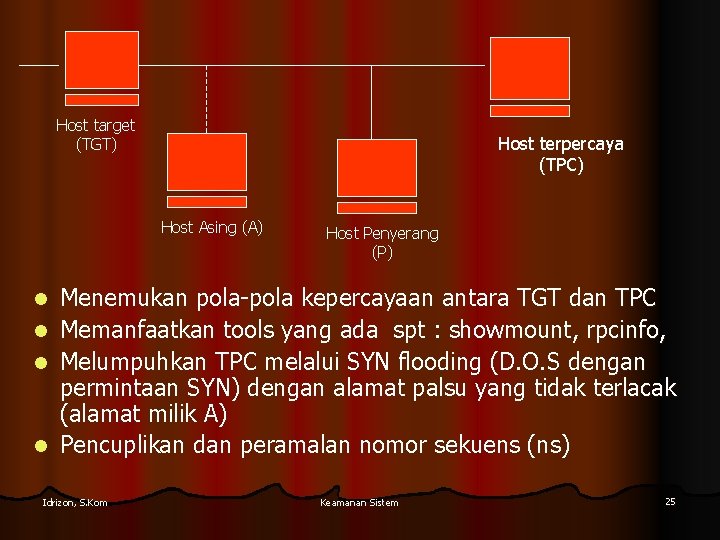

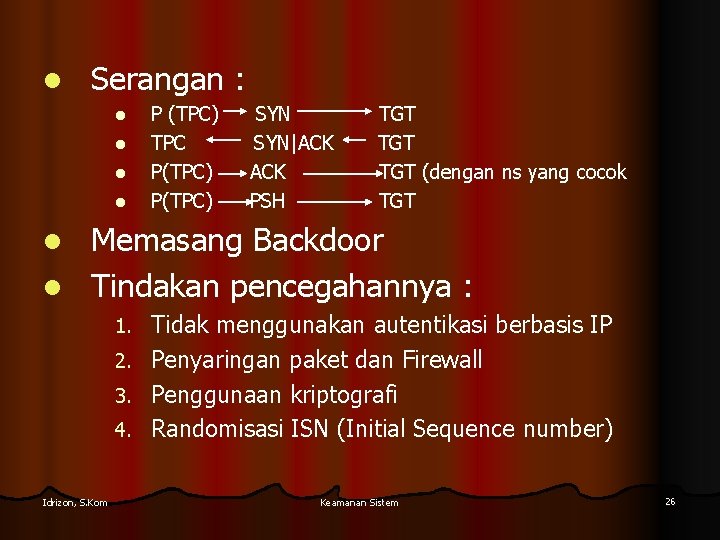

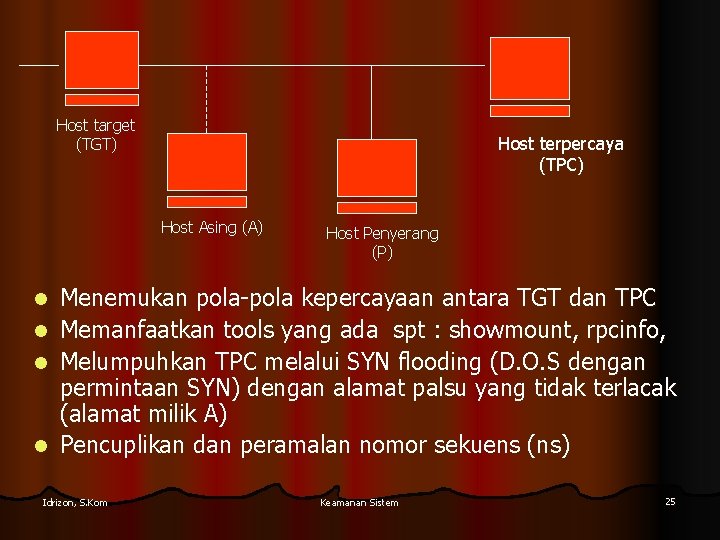

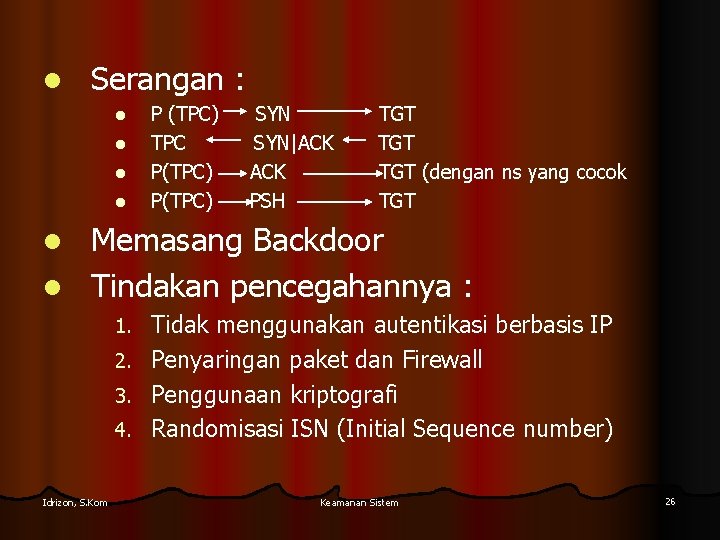

Host target (TGT) Host terpercaya (TPC) Host Asing (A) Host Penyerang (P) Menemukan pola-pola kepercayaan antara TGT dan TPC l Memanfaatkan tools yang ada spt : showmount, rpcinfo, l Melumpuhkan TPC melalui SYN flooding (D. O. S dengan permintaan SYN) dengan alamat palsu yang tidak terlacak (alamat milik A) l Pencuplikan dan peramalan nomor sekuens (ns) l Idrizon, S. Kom Keamanan Sistem 25

l Serangan : l l P (TPC) TPC P(TPC) SYN|ACK PSH TGT TGT (dengan ns yang cocok TGT Memasang Backdoor l Tindakan pencegahannya : l Tidak menggunakan autentikasi berbasis IP 2. Penyaringan paket dan Firewall 3. Penggunaan kriptografi 4. Randomisasi ISN (Initial Sequence number) 1. Idrizon, S. Kom Keamanan Sistem 26

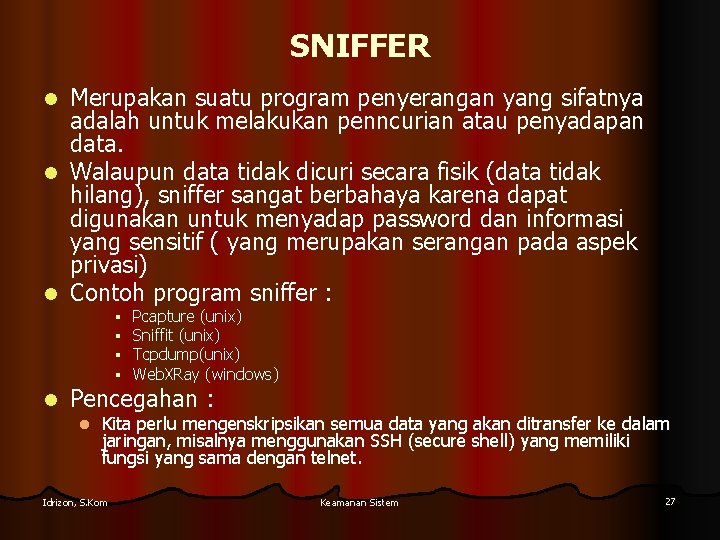

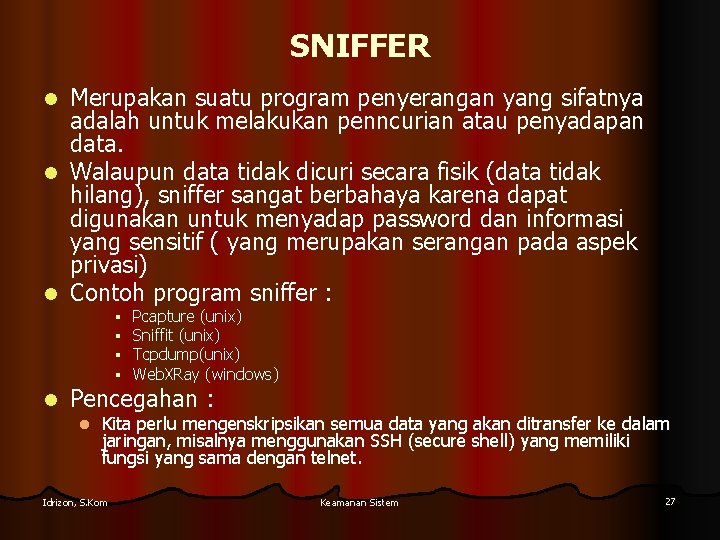

SNIFFER Merupakan suatu program penyerangan yang sifatnya adalah untuk melakukan penncurian atau penyadapan data. l Walaupun data tidak dicuri secara fisik (data tidak hilang), sniffer sangat berbahaya karena dapat digunakan untuk menyadap password dan informasi yang sensitif ( yang merupakan serangan pada aspek privasi) l Contoh program sniffer : l § § l Pcapture (unix) Sniffit (unix) Tcpdump(unix) Web. XRay (windows) Pencegahan : l Kita perlu mengenskripsikan semua data yang akan ditransfer ke dalam jaringan, misalnya menggunakan SSH (secure shell) yang memiliki fungsi yang sama dengan telnet. Idrizon, S. Kom Keamanan Sistem 27

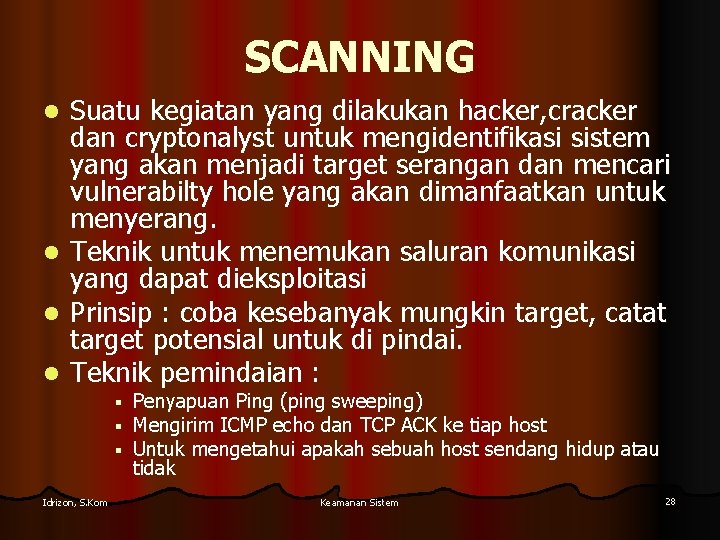

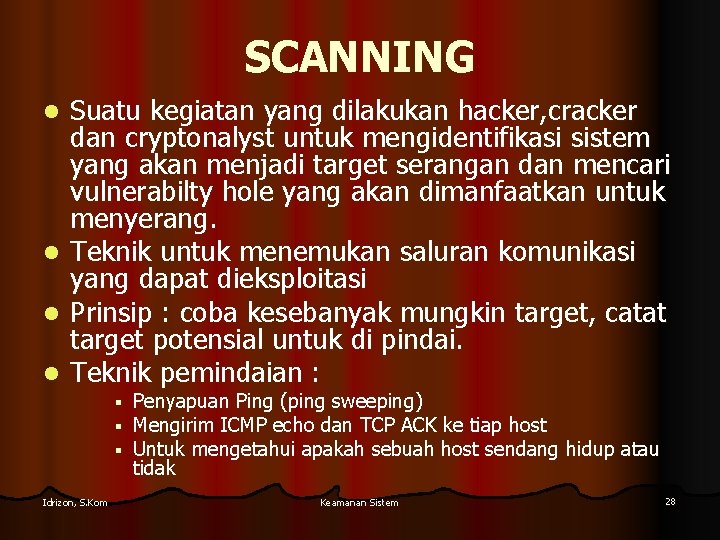

SCANNING Suatu kegiatan yang dilakukan hacker, cracker dan cryptonalyst untuk mengidentifikasi sistem yang akan menjadi target serangan dan mencari vulnerabilty hole yang akan dimanfaatkan untuk menyerang. l Teknik untuk menemukan saluran komunikasi yang dapat dieksploitasi l Prinsip : coba kesebanyak mungkin target, catat target potensial untuk di pindai. l Teknik pemindaian : l § § § Idrizon, S. Kom Penyapuan Ping (ping sweeping) Mengirim ICMP echo dan TCP ACK ke tiap host Untuk mengetahui apakah sebuah host sendang hidup atau tidak Keamanan Sistem 28

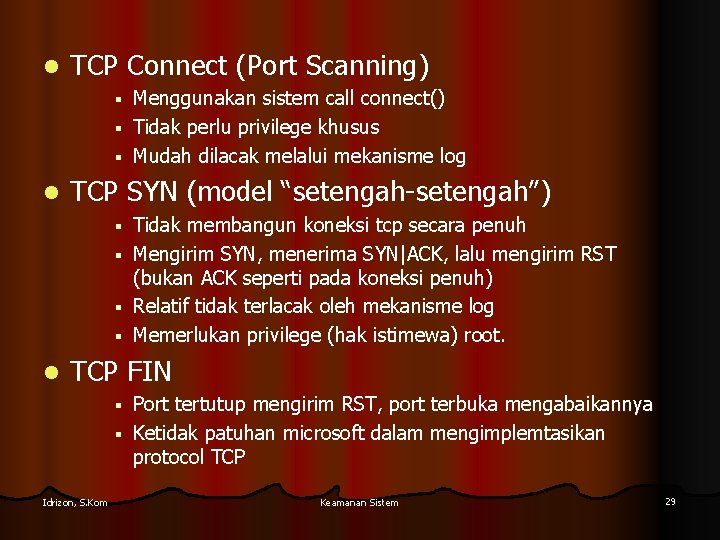

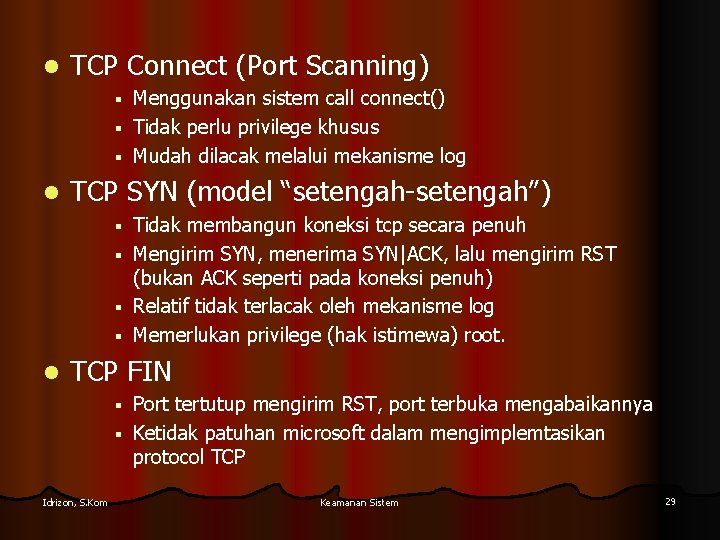

l TCP Connect (Port Scanning) Menggunakan sistem call connect() § Tidak perlu privilege khusus § Mudah dilacak melalui mekanisme log § l TCP SYN (model “setengah-setengah”) Tidak membangun koneksi tcp secara penuh § Mengirim SYN, menerima SYN|ACK, lalu mengirim RST (bukan ACK seperti pada koneksi penuh) § Relatif tidak terlacak oleh mekanisme log § Memerlukan privilege (hak istimewa) root. § l TCP FIN Port tertutup mengirim RST, port terbuka mengabaikannya § Ketidak patuhan microsoft dalam mengimplemtasikan protocol TCP § Idrizon, S. Kom Keamanan Sistem 29

l TCP identd Identd protocol mengizinkan pembukaan nama pemilik sebuah proses yang terhubung denga TCP Ø Digunakan untuk mengidentifikasi pemilik sebuah proses. Ø § l Apakah httpd dijalankan oleh root? Penyidikan sistem operasi Ø Menggunakan beberapa teknik untuk menginterogasi TCP stack Fin probing § BOGUS flag probing § ISN Sampling, dll § Ø Biasanya dilanjutkan dengan mengeksploitasi kelemahan dari sistem operasi yang bersangkutan Idrizon, S. Kom Keamanan Sistem 30

l Tools yang sering digunakan untuk menscanning : Superscan Ø Winscan Ø Ultrascan Ø Nmap, dll Ø l Pencegahan : Memfilter paket-paket ICMP dari sistem Ø Memasang firewall seperti zone alarm Ø Menggunakan IDS seperti SNORT Ø Idrizon, S. Kom Keamanan Sistem 31

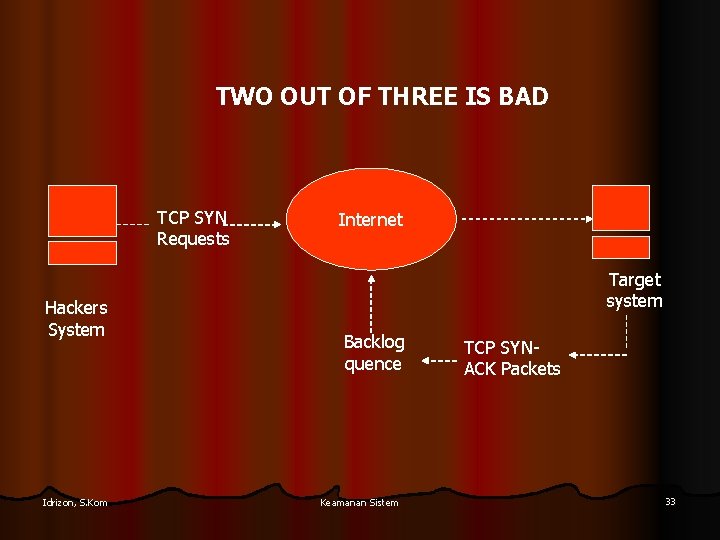

Social Enginerring Ø Identifikasi dan profil resiko dari orang yang memiliki akses. Ø Kelemahan yang terletak pada manusia. Ø Polanya berpura-pura sebagai orang yang berhak mengakses informasi dan kemudian menyatakan lupa password dan minta diganti lewat fakemail. l Syn Attack Ø Serangan yang dilakukan apabila ditemukan kelemahan dari spesifikasi TCP/IP. Ø Paket SYN dikirim pada saat memulainya handshake (terkoneksi) antara aplikasi sebelum pengiriman data dilakukan. Ø Pada kondisi normal aplikasi client akan mengirim paket TCP SYN untuk mengsinkronisasi paket pada aplikasi di server (penerima) Ø Server akan merespon berupa acknowlegement paket TCP SYN ACK. Ø Setelah paket TCP SYN ACK diterima dengan baik oleh client, maka akan mengirim paket ack sebagai tanda dimulainya transaksi pengiriman atau penerimaan data. Ø Pembanjiran sistem oleh seseorang disebut dengan Syn Flood Attack, yaitu serangan lubang keamanan dari implementasi protocol TCP/IP l Idrizon, S. Kom Keamanan Sistem 32

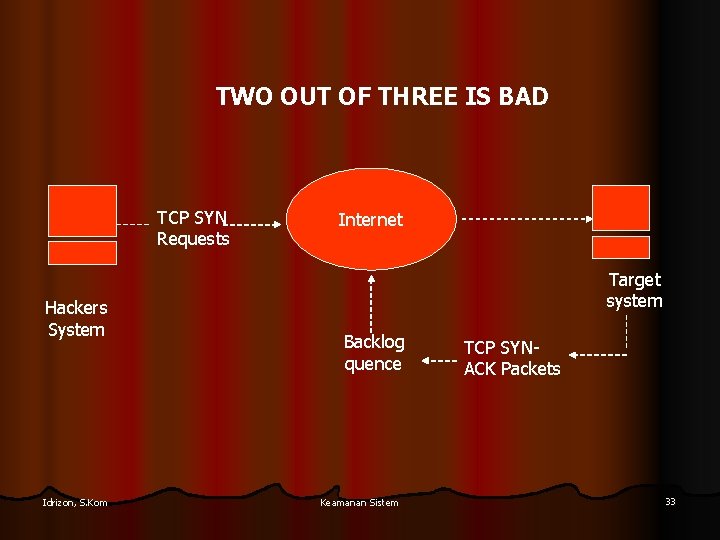

TWO OUT OF THREE IS BAD TCP SYN Requests Hackers System Idrizon, S. Kom Internet Target system Backlog quence Keamanan Sistem TCP SYNACK Packets 33

Faktor yang tidak mempengaruhi anggaran penjualan adalah

Faktor yang tidak mempengaruhi anggaran penjualan adalah Gaya adalah

Gaya adalah Repetisi contoh

Repetisi contoh Aspek yang perlu diperhatikan dalam merumuskan misi sekolah

Aspek yang perlu diperhatikan dalam merumuskan misi sekolah Apakah tujuan dari layout toko dalam penataan barang

Apakah tujuan dari layout toko dalam penataan barang Angka ukur vertical di letakkan

Angka ukur vertical di letakkan Bagaimana etika telepon berbisnis

Bagaimana etika telepon berbisnis Hal-hal yang perlu diperhatikan dalam membuat sebuah iklan

Hal-hal yang perlu diperhatikan dalam membuat sebuah iklan Hal-hal yang perlu diperhatikan dalam kemasan produk adalah

Hal-hal yang perlu diperhatikan dalam kemasan produk adalah Yang perlu diperhatikan dalam mendesain window, kecuali

Yang perlu diperhatikan dalam mendesain window, kecuali Yang perlu diperhatikan dalam mendesain window, kecuali

Yang perlu diperhatikan dalam mendesain window, kecuali Menentukan pilihan yg tepat

Menentukan pilihan yg tepat Kode icd 10 takut ketinggian

Kode icd 10 takut ketinggian Ada 6 jenis zat kimia yang perlu disimpan di gudang

Ada 6 jenis zat kimia yang perlu disimpan di gudang Karangan satu perenggan

Karangan satu perenggan Kadaluarsa menurut fi iii dinyatakan dalam

Kadaluarsa menurut fi iii dinyatakan dalam Prinsip-prinsip penyusunan formasi adalah

Prinsip-prinsip penyusunan formasi adalah Faktor faktor yang mempengaruhi persepsi

Faktor faktor yang mempengaruhi persepsi Sebutkanlah barang subtitusi dan komplementer bawang

Sebutkanlah barang subtitusi dan komplementer bawang Faktor faktor yang mempengaruhi kesetimbangan kimia

Faktor faktor yang mempengaruhi kesetimbangan kimia Faktor-faktor yang mempengaruhi kebutuhan nutrisi

Faktor-faktor yang mempengaruhi kebutuhan nutrisi Faktor yang mempengaruhi perkembangan serangga

Faktor yang mempengaruhi perkembangan serangga Faktor-faktor personal yang mempengaruhi perilaku manusia

Faktor-faktor personal yang mempengaruhi perilaku manusia Faktor faktor yang mempengaruhi persepsi

Faktor faktor yang mempengaruhi persepsi Teknik pengkodean

Teknik pengkodean Faktor-faktor yang mempengaruhi menyimak

Faktor-faktor yang mempengaruhi menyimak Faktor faktor yang mempengaruhi perubahan

Faktor faktor yang mempengaruhi perubahan Motif kognitif dan gratifikasi media

Motif kognitif dan gratifikasi media Faktor-faktor yang mempengaruhi nilai opsi

Faktor-faktor yang mempengaruhi nilai opsi Suatu proses mengubah peluang menjadi gagasan

Suatu proses mengubah peluang menjadi gagasan Faktor yang mempengaruhi pemahaman membaca

Faktor yang mempengaruhi pemahaman membaca Contoh emulsi oil in water

Contoh emulsi oil in water Faktor-faktor yang mempengaruhi ketidakstabilan emulsi

Faktor-faktor yang mempengaruhi ketidakstabilan emulsi Proses pemicu dalam kewirausahaan disebut juga

Proses pemicu dalam kewirausahaan disebut juga