La informacin Es un Activo Estratgico La Seguridad

- Slides: 39

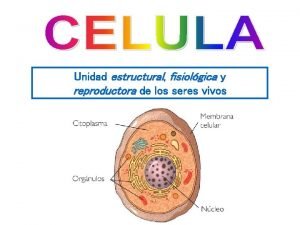

La información: ¿ Es un Activo Estratégico ?

La Seguridad Informática (S. I. ) es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas, orientados a proveer condiciones seguras y confiables para el procesamiento de datos en sistemas informáticos La decisión de aplicarlos es responsabilidad de cada usuario. Las consecuencias de no hacerlo … también.

Principios de Seguridad Informática Para lograr sus objetivos, la seguridad informática se fundamenta en tres principios, que debe cumplir todo sistema informático: Confidencialidad Integridad Disponibilidad

Principios de Seguridad Informática Confidencialidad Se refiere a la privacidad de los elementos de información almacenados y procesados en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deben proteger al sistema de invasiones, intrusiones y accesos por parte de personas o programas no autorizados.

Principios de Seguridad Informática Integridad Se refiere a la validez y consistencia de los elementos de información almacenados y procesados en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deben asegurar que los procesos de actualización estén sincronizados y no se dupliquen, de forma que todos los elementos del sistema manipulen adecuadamente los mismos datos.

Principios de Seguridad Informática Disponibilidad Se refiere a la continuidad de acceso a los elementos de información almacenados y procesados en un sistema informático. Basándose en este principio, las herramientas de Seguridad Informática deben reforzar la permanencia del sistema informático, en condiciones de actividad adecuadas para que los usuarios accedan a los datos con la frecuencia y dedicación que requieran.

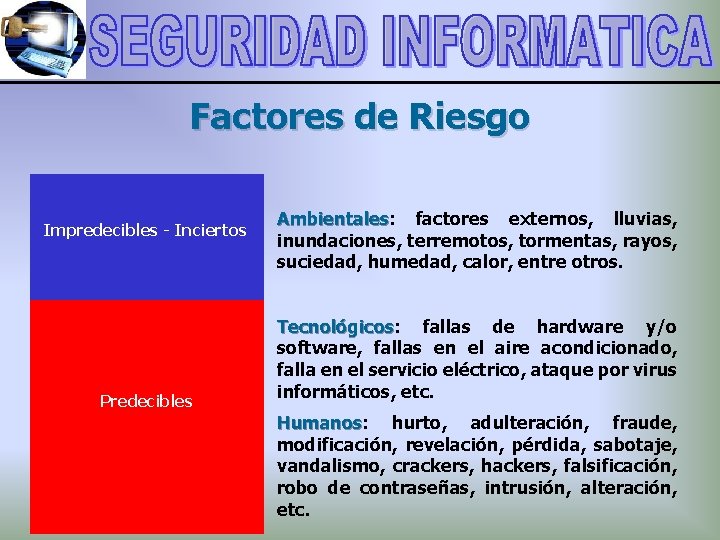

Factores de Riesgo Impredecibles - Inciertos Predecibles Ambientales: Ambientales factores externos, lluvias, inundaciones, terremotos, tormentas, rayos, suciedad, humedad, calor, entre otros. Tecnológicos: fallas de hardware y/o Tecnológicos software, fallas en el aire acondicionado, falla en el servicio eléctrico, ataque por virus informáticos, etc. Humanos: hurto, adulteración, fraude, Humanos modificación, revelación, pérdida, sabotaje, vandalismo, crackers, hackers, falsificación, robo de contraseñas, intrusión, alteración, etc.

Mecanismos de Seguridad Informática Un mecanismo de seguridad informática es una técnica o herramienta que se utiliza para fortalecer la confidencialidad, la integridad y/o la disponibilidad de un sistema informático. Existen muchos y variados mecanismos de seguridad informática. Su selección depende del tipo de sistema, de su función y de los factores de riesgo que lo amenazan.

Mecanismos de Seguridad Informática Clasificación Preventivos: Preventivos Actúan antes de que un hecho ocurra y su función es detener agentes no deseados. Detectivos: Detectivos Actúan antes de que un hecho ocurra y su función es revelar la presencia de agentes no deseados en algún componente del sistema. Se caracterizan por enviar un aviso y registrar la incidencia. Correctivos: Correctivos Actúan luego de ocurrido el hecho y su función es corregir las consecuencias.

Mecanismos de Seguridad Informática Orientados a fortalecer la confidencialidad Encripción o cifrado de datos: datos Es el proceso que se sigue para enmascarar los datos, datos con el objetivo de que sean incomprensibles para cualquier agente no autorizado. Los datos se enmascaran usando una clave especial y siguiendo una secuencia de pasos pre-establecidos, conocida como “algoritmo de cifrado”. cifrado El proceso inverso se conoce como descifrado, usa la misma clave y devuelve los datos a su estado original.

Mecanismos de Seguridad Informática Orientados a fortalecer la integridad Software anti-virus: anti-virus Ejercen control preventivo, detectivo y correctivo sobre ataques de virus al sistema. Software “firewall”: Ejercen control preventivo y detectivo sobre intrusiones no deseadas a los sistemas. Software para sincronizar transacciones: transacciones Ejercen control sobre las transacciones que se aplican a los datos.

Mecanismos de Seguridad Informática Orientados a fortalecer la disponibilidad Planes de recuperación o planes de contingencia: contingencia Es un esquema que especifica los pasos a seguir en caso de que se interrumpa la actividad del sistema, con el objetivo de recuperar la funcionalidad. Dependiendo del tipo de contingencia, esos pasos pueden ejecutarlos personas entrenadas, sistemas informáticos especialmente programados o una combinación de ambos elementos.

Mecanismos de Seguridad Informática Orientados a fortalecer la disponibilidad Respaldo de los datos: datos Es el proceso de copiar los elementos de información recibidos, transmitidos, almacenados, procesados y/o generados por el sistema. Existen muchos mecanismos para tomar respaldo, dependiendo de lo que se quiera asegurar. Algunos ejemplos son: Copias de la información en dispositivos de almacenamiento secundario, ordenadores paralelos ejecutando las mismas transacciones, etc.

Mecanismos de Seguridad Informática Seguridad física ¿Qué debemos proteger? Todos los dispositivos que componen el hardware: Procesador, memoria principal, dispositivos de entrada y de salida, dispositivos de almacenamiento …. . . y los respaldos

Mecanismos de Seguridad Informática Seguridad física ¿Cómo? Restringir el acceso a las áreas de computadoras Restringir el acceso a las impresoras Instalar detectores de humo y extintores (fuego) Colocar los dispositivos lejos del piso (agua)

Mecanismos de Seguridad Informática Un mecanismo correctivo para factores de riesgo humano: Sanciones legales.

Virus Informáticos

¿Que es un Virus Informático? • Un virus informático es un programa que se copia automáticamente y que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. • Tienen básicamente la función de propagarse, replicándose, pero algunos contienen además la carga viral (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

¿Qué daño puede hacer un virus a un sistema? • Software – Modificación de programas para que dejen de funcionar – Modificación de programas para que funcionen erróneamente – Modificación sobre los datos – Eliminación de programas y/o datos – Acabar con el espacio libre en el disco rígido – Hacer que el sistema funcione mas lentamente – Robo de información confidencial • Hardware – Borrado del BIOS – Quemado del procesador por falsa información del sensor de temperatura – Rotura del disco rígido al hacerlo leer repetidamente sectores específicos que fuercen su funcionamiento mecánico

¿Cómo se propagan los virus? • • Por medio de almacenamiento removible Software pirata Redes de computadoras Mensajes de correo electrónico Chat Software bajado de Internet Discos de demostración y pruebas gratuitos

Síntomas • • • Cambios en la longitud de los programas Cambios en la fecha y/u hora de los archivos Retardos al cargar un programa Operación más lenta del sistema Reducción de capacidad en memoria y/o disco Mensajes de error inusuales Actividad extraña en la pantalla Fallas al bootear el equipo Escrituras fuera de tiempo en el disco

Propiedades de los Virus • Modifican el Código: del programa que va a infectar, con esto el virus logra contagiar dicho programa. • Permanecen en Memoria: Una ves que se ejecuta un programa con virus, este virus se aloja en la memoria RAM • Se ejecutan involuntariamente: Los virus solo se activan, cuando se ejecutan programas en los cuales están alojados. • Se comportan igual que cualquier programa: Los virus al ser programas de computadoras, necesitan ser activados por un tercero, para que los haga funcionar. • Peligroso para la Computadora: Eso es relativo, ya que depende del virus, ya que hay muchos virus que pueden ser muy nocivos, tales como borrarte información, u otros, que solo te muestren mensajes. • Se ocultan del Usuario: Los virus se programan para que los usuarios no lo adviertan hasta que sea demasiado tarde.

TIPOS DE VIRUS • • Gusanos (Worm) Troyanos Adware Spyware Macro Backdoors Boot Archivos

Gusano Programa cuya única finalidad es la de ir consumiendo la memoria del sistema, mediante la realización de copias sucesivas de sí mismo, hasta desbordar la RAM, siendo ésta su única acción maligna. No necesita de un archivo para reproducirse, su fin es la de reproducirse lo mas rápidamente posible a través de una red, causando muchas veces el colapso de la red.

Troyano • Ingresan al computador como un programa benigno Sin embargo, al ejecutarlo instalará en nuestro ordenador un segundo programa, el troyano, el cual podrá ser controlado remotamente desde otros equipos • Es un programa que lleva a cabo acciones inesperadas o no autorizadas, a menudo dañinas, como mostrar mensajes en pantalla, borrar archivos o formatear discos. • Los troyanos no infectan otros archivos introduciéndose en ellos, por lo que no hace falta limpiarlos.

Macro Virus Las macros son pequeños programas, los cuales ayudan a realizar complejas operaciones, los cuales están asociados a un archivo Son aquellos virus que están escritos en lenguaje macro, los cuales residen en la macro de los archivos, tales como procesadores de texto, presentaciones, hojas de cálculo, etc.

Virus del BOOT: • No infecta los archivos sino el lugar que los contiene tales como el disco duro y los disquette, mas específicamente infectan el sector de arranque de estos dispositivos. • Permanece oculto en memoria y que solo se activa cuando se produce una acción concreta.

Virus Web Es el tipo de virus mas reciente, y que pueden estar presentes en los controles Active X, java. Script y los Applet de Java. Se propagan cuando el usuario entra a una pagina Web que contenga Active X o código Java. Script infectados.

Bomba Lógica Es programa informático que se instala en un ordenador y permanece oculto hasta cumplirse una o más condiciones preprogramadas para entonces ejecutar una acción. Ejemplos de condiciones predeterminadas: • Día de la semana concreto. • Hora concreta. • Pulsación de una tecla o una secuencia de teclas concreta. • Levantamiento de un interfaz de red concreto. • Ejecución de un archivo concreto. Ejemplos de acciones: • Borrar la información del disco duro. • Mostrar un mensaje. • Reproducir una canción. • Enviar un correo electrónico.

Backdoors • Son también conocidos como herramientas de administración remotas ocultas. • Son programas que permiten controlar remotamente la PC infectada. Generalmente son distribuidos como troyanos • Permiten al autor tomar total control de la PC infectada y de esta forma enviar, recibir archivos, borrar o modificarlos

Adware: • Es software que durante su funcionamiento despliega publicidad de distintos productos o servicios. • Algunos programas adware son también shareware, y en estos los usuarios tiene la opción de pagar por una versión registrada o con licencia, que normalmente elimina los anuncios.

Spyware Los programas espía o spyware son aplicaciones que recopilan información sobre una persona u organización sin su conocimiento. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas, pero también se han empleado en círculos legales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software.

Virus Camaleones • Pueden realizar todas las funciones de los programas legítimos a los que sustituyen • Un software camaleón podría, por ejemplo, emular un programa de acceso a sistemas remotos realizando todas las acciones que ellos realizan, pero como tarea adicional va almacenando en algún archivo los diferentes logins y password para posteriormente puedan ser recuperados y utilizados ilegalmente por el creador del virus

Ejemplos de virus y sus acciones • • Happy 99: Programa enviado por mail, abre una ventana con fuegos artificiales. Happy 99: Manipula la conectividad con Internet. Melissa: Macrovirus de Word. Se envía a sí mismo por mail. Daña todos los Melissa archivos. doc Chernobyl (W 95. CIH): Borra el primer Mb del HD, donde se encuentra la FAT. Chernobyl Obliga a formatear el HD. Además intenta rescribir el BIOS de la PC lo que obliga a cambiar el mother. Se activa el 26 de abril. Michelangelo: Virus de boot sector. Se activa el 6 de marzo. Sobre escribe la FAT, Michelangelo dejando el disco inutilizable. Win. Word. Concept: Macrovirus que infecta la plantilla Normal. dot. Hace aparecer Win. Word. Concept: mensajes en la pantalla y mal funcionamiento del Word. Format. C: Troyano que infecta el Word, al abrir un archivo infectado formatea el Format. C: disco rígido. Back Orifice 2000 (BO 2 K): Funcionalmente es un virus y sirve para el robo de Back Orifice 2000 (BO 2 K): información. Permite tomar control remoto de la PC o del servidor infectados, con la posibilidad de robar información y alterar datos. VBS/Bubbleboy: Troyano que se ejecuta sin necesidad de abrir un attachment, y se VBS/Bubbleboy: activa inmediatamente después de que el usuario abra el mail. No genera problemas serios.

Medidas Antivirus • Desactivar compartir archivos e impresoras. • Analizar con el antivirus todo archivo recibido por email antes de abrirlo. • Actualizar antivirus. • Activar la protección contra macrovirus del Word y Excel. • Ser cuidadoso al bajar archivos de Internet • No enviar información personal ni financiera a menos de saber quien la solicita. • No compartir discos con otros usuarios. • No entregar claves a servicios de Internet u otro. • Realizar backups

Factores Humanos de Riesgo Hackers Los hackers son personas con avanzados conocimientos técnicos en el área informática y que enfocan sus habilidades hacia la invasión de sistemas a los que no tienen acceso autorizado. Los hackers persiguen dos objetivos: • Probar que tienen las competencias para invadir un sistema protegido. • Probar que la seguridad de un sistema tiene fallas.

Factores Humanos de Riesgo Crackers Los crackers son personas con avanzados conocimientos técnicos en el área informática y que enfocan sus habilidades hacia la invasión de sistemas a los que no tienen acceso autorizado. En general, los crackers persiguen dos objetivos: Destruir parcial o totalmente el sistema. Obtener un beneficio personal (tangible o intangible) como consecuencia de sus actividades.

Hacker vs Cracker El término actualmente es algo ambiguo, ya que también se utiliza para referirse a: Aficionados a la informática que buscan defectos, puertas traseras y mejorar la seguridad del software, así como prevenir posibles errores en el futuro (ver: Agujeros de seguridad). Delincuentes informáticos, o crackers, que es su uso más extendido, y según algunos grupos de opinion sería incorrecto. Los llamados crackers (que significa rompedores) o "Black hat" (sombreros negros) usan su conocimiento con fines maliciosos, antimorales o incluso bélicos, como intrusión de redes, acceso ilegal a sistemas gubernamentales, robo de información, distribuir material ilegal o moralmente inaceptable, piratería, fabricación de virus, herramientas de Crackeo y elementos de posible terrorismo como la distribución de manuales para fabricar elementos explosivos caseros o la clásica tortura china. El Cracker se distingue del Hacker por sus valores morales, sociales y políticos. Dentro de la cultura underground del Hacking , Hacker es toda aquella persona con elevados conocimientos informáticos independientemente de la finalidad con que los use. Mientras que Cracker es aquel individuo que se especializa en saltar las protecciones anticopia de software, de ahí el nombre crack para definir los programas que eliminan las restricciones en las versiones de demostración de software comercial.

Informacin

Informacin Fuentes de informacin

Fuentes de informacin Aktiva vs pasiva

Aktiva vs pasiva Aprendizaje activo ejemplos

Aprendizaje activo ejemplos Estilo de vida activo en educacion fisica

Estilo de vida activo en educacion fisica Participio voz media griego

Participio voz media griego Difusion simple

Difusion simple Transporte activo y pasivo

Transporte activo y pasivo Activos de una universidad

Activos de una universidad Transporte pasivo tipos

Transporte pasivo tipos Nombre con la palabra deudora

Nombre con la palabra deudora Transporte activo

Transporte activo Tipos de activo

Tipos de activo Gradiente de concentración

Gradiente de concentración Supervisor herbalife sueldo

Supervisor herbalife sueldo Curva farmacocinetica

Curva farmacocinetica Niif 32

Niif 32 Cerchas combinadas

Cerchas combinadas Verbos en griego

Verbos en griego Planeta venus

Planeta venus Qué es el dinero mercancía

Qué es el dinero mercancía Valores into

Valores into Ejemplos de activos contingentes

Ejemplos de activos contingentes Cual es el pasivo de una empresa

Cual es el pasivo de una empresa Presente activo

Presente activo Pasivo corriente y no corriente ejemplos

Pasivo corriente y no corriente ejemplos Son considerados como

Son considerados como Tipos de transporte celular

Tipos de transporte celular Ejemplo de contratransporte

Ejemplo de contratransporte Ejercicios pasivos definicion

Ejercicios pasivos definicion Contratansporte

Contratansporte Paimp

Paimp Razon circulante

Razon circulante Clasificación de activos y pasivos

Clasificación de activos y pasivos Matep en guatemala

Matep en guatemala 20 cuentas de activo

20 cuentas de activo Desinencias aoristo griego

Desinencias aoristo griego Reticulo endoplasmatico rugoso

Reticulo endoplasmatico rugoso Activo

Activo Quemiciclina principio activo

Quemiciclina principio activo