FWIPS Firepower Threat Defense FTD Firepower 9300 4100

- Slides: 46

アジェンダ • 次世代FW/次世代IPS - Firepower Threat Defense (FTD) • 次世代セキュリティ プラットフォーム - • Firepower 9300 / 4100 シリーズ ユース ケース © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 2

次世代FW (NGFW)/IPS Firepower Threat Defense © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 3

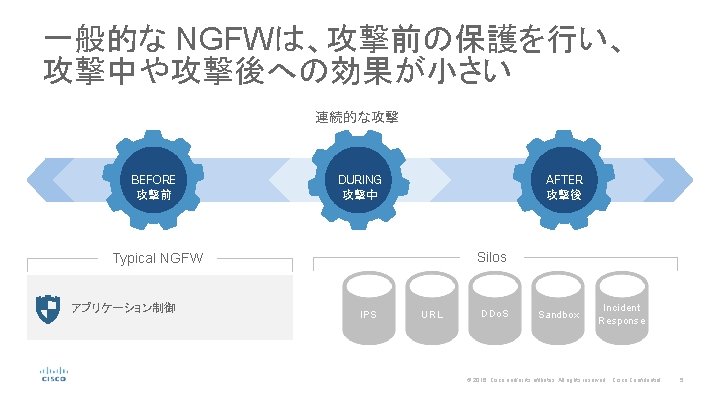

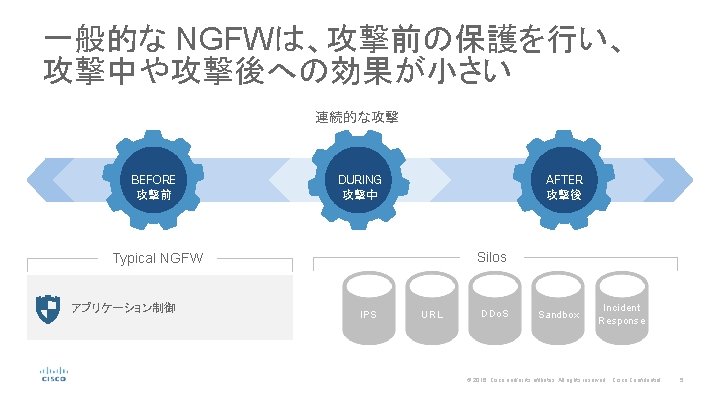

一般的な NGFWは、攻撃前の保護を行い、 攻撃中や攻撃後への効果が小さい 連続的な攻撃 BEFORE 攻撃前 DURING 攻撃中 AFTER 攻撃後 Silos Typical NGFW アプリケーション制御 IPS URL GAP DDo. S Sandbox Incident Response © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 5

Cisco NGFW 統合された脅威にフォーカスしたソリューション 連続的な攻撃 BEFORE 攻撃前 DURING 攻撃中 AFTER 攻撃後 Cisco Firepower™ NGFW Stop more threats Gain more insight 脅威にフォーカス Detect earlier, act faster Reduce complexity Get more from your network 統合化 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 6

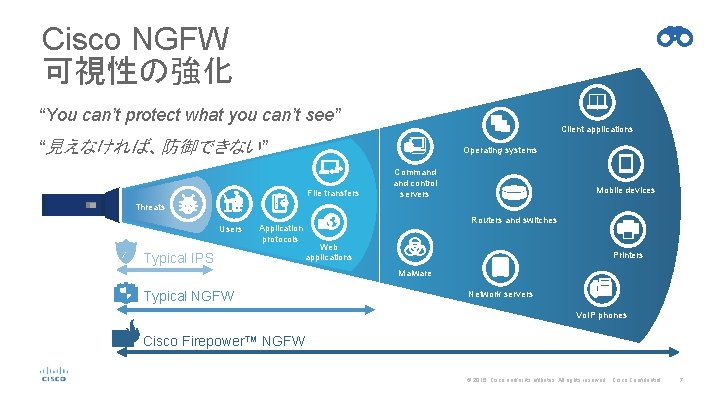

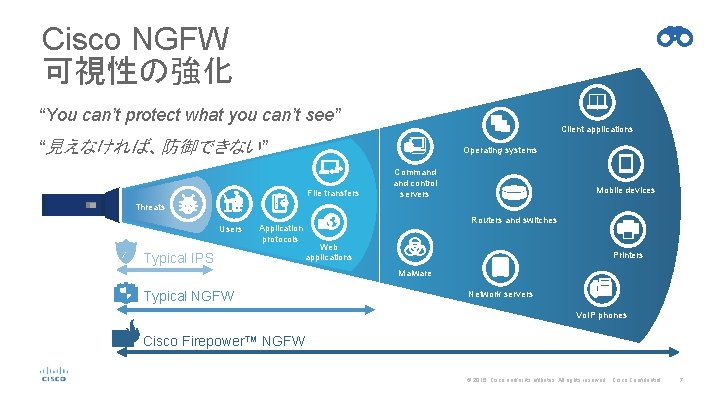

Cisco NGFW 可視性の強化 “You can’t protect what you can’t see” Client applications “見えなければ、防御できない” Operating systems File transfers Command control servers Mobile devices Threats Users Application protocols Typical IPS Routers and switches Web applications Printers Malware Typical NGFW Network servers Vo. IP phones Cisco Firepower™ NGFW © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 7

Cisco NGFW プラットフォーム Firepower 4100 Series and Firepower 9300 Firepower Threat Defense for ASA 5500 -X Firepower Services on ASA 5500 -X and 5585 -X Firepower Management Center によるすべて* の管理 * FMCは、すべてのFire. POWERアプライアンスとFire. POWER Services(ASA除く)も管理 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 8

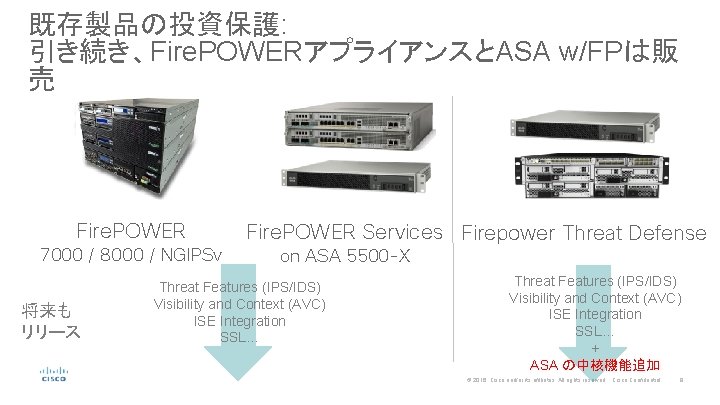

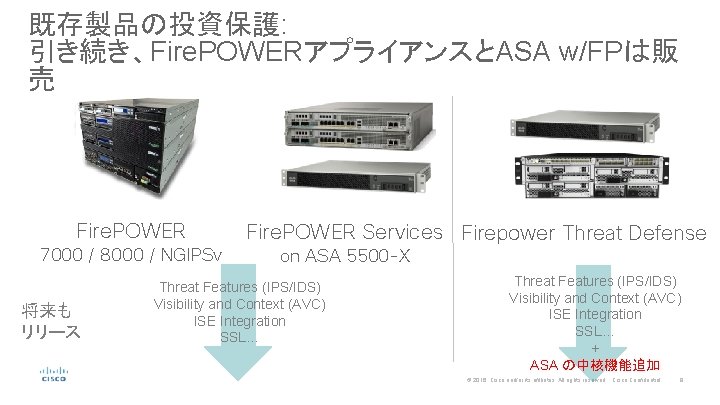

既存製品の投資保護: 引き続き、Fire. POWERアプライアンスとASA w/FPは販 売 Fire. POWER 7000 / 8000 / NGIPSv 将来も リリース Fire. POWER Services Firepower Threat Defense on ASA 5500 -X Threat Features (IPS/IDS) Visibility and Context (AVC) ISE Integration SSL… + ASA の中核機能追加 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 9

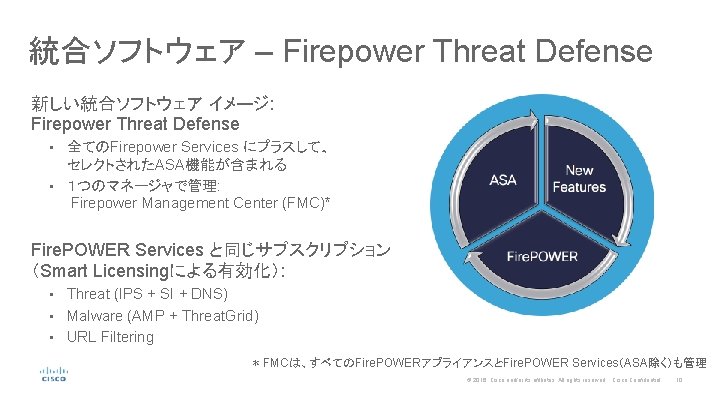

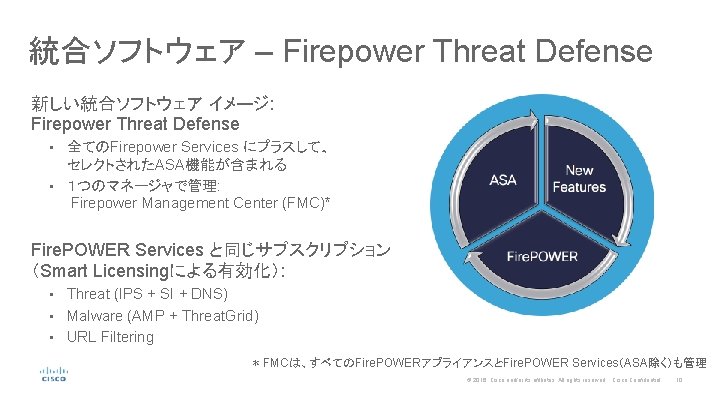

統合ソフトウェア – Firepower Threat Defense 新しい統合ソフトウェア イメージ: Firepower Threat Defense 全てのFirepower Services にプラスして、 セレクトされたASA機能が含まれる • 1つのマネージャで管理: Firepower Management Center (FMC)* • Fire. POWER Services と同じサブスクリプション (Smart Licensingによる有効化): Threat (IPS + SI + DNS) • Malware (AMP + Threat. Grid) • URL Filtering • * FMCは、すべてのFire. POWERアプライアンスとFire. POWER Services(ASA除く)も管理 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 10

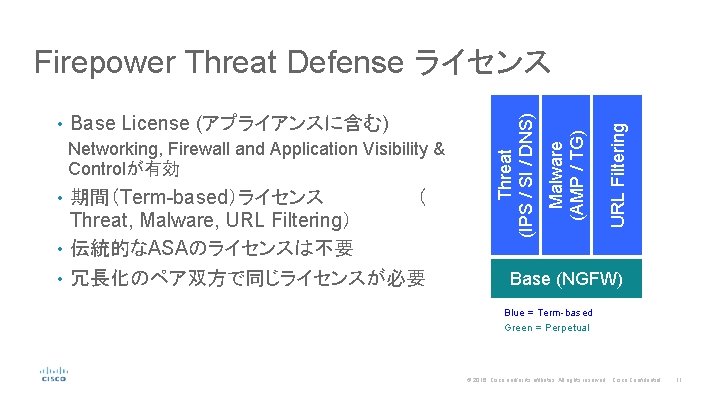

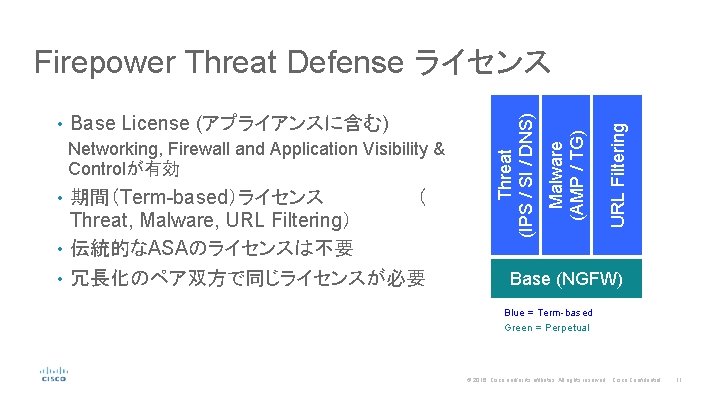

( Threat, Malware, URL Filtering) • 伝統的なASAのライセンスは不要 • 冗長化のペア双方で同じライセンスが必要 URL Filtering • 期間(Term-based)ライセンス Malware (AMP / TG) • Base License (アプライアンスに含む) Networking, Firewall and Application Visibility & Controlが有効 Threat (IPS / SI / DNS) Firepower Threat Defense ライセンス Base (NGFW) Blue = Term-based Green = Perpetual © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 11

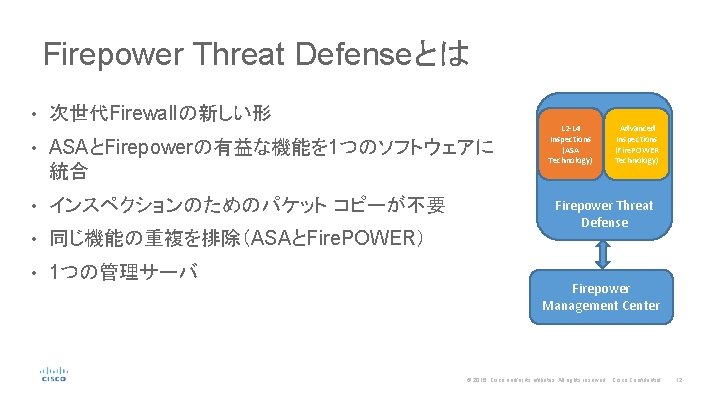

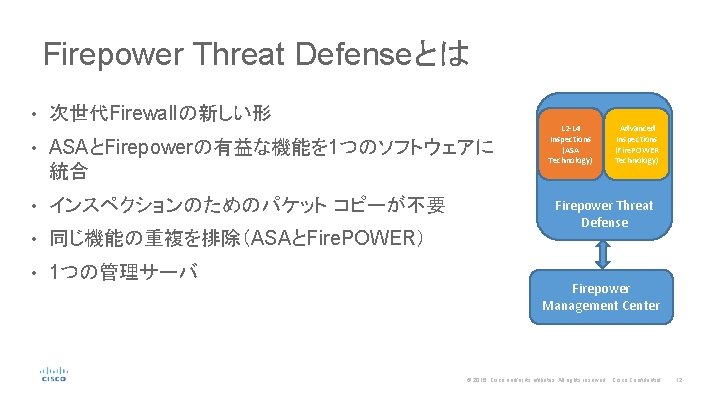

Firepower Threat Defenseとは • 次世代Firewallの新しい形 • ASAとFirepowerの有益な機能を 1つのソフトウェアに 統合 • インスペクションのためのパケット コピーが不要 • 同じ機能の重複を排除(ASAとFire. POWER) • 1つの管理サーバ L 2 -L 4 Inspections (ASA Technology) Advanced Inspections (Fire. POWER Technology) Firepower Threat Defense Firepower Management Center © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 12

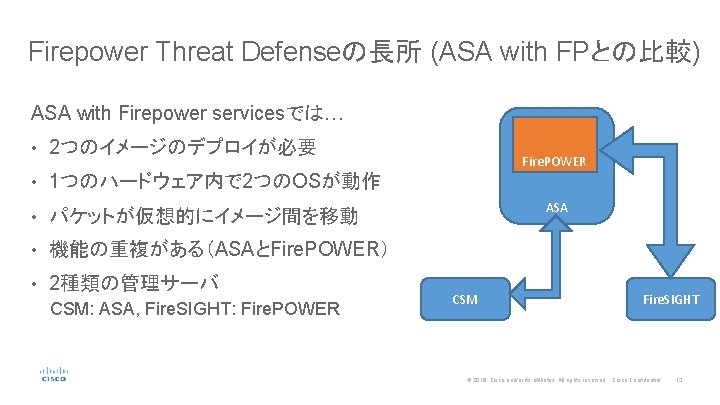

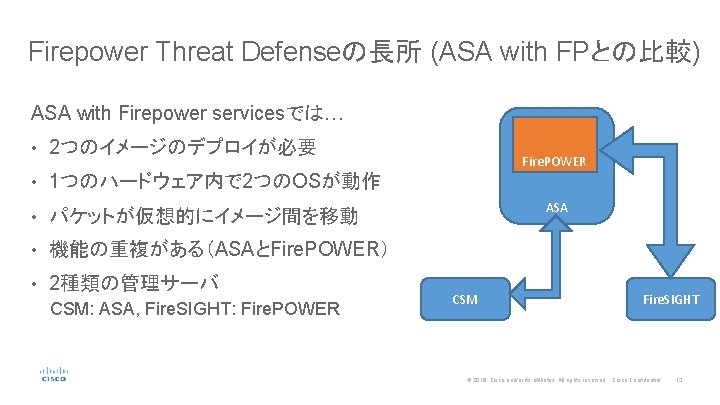

Firepower Threat Defenseの長所 (ASA with FPとの比較) ASA with Firepower servicesでは… • 2つのイメージのデプロイが必要 • 1つのハードウェア内で 2つのOSが動作 • パケットが仮想的にイメージ間を移動 • 機能の重複がある(ASAとFire. POWER) • 2種類の管理サーバ CSM: ASA, Fire. SIGHT: Fire. POWER ASA CSM Fire. SIGHT © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 13

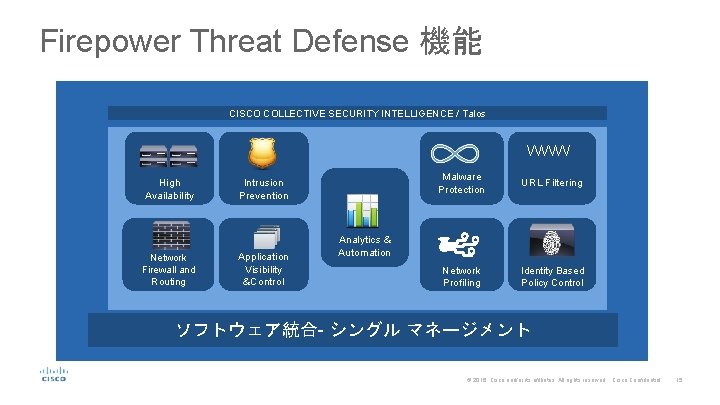

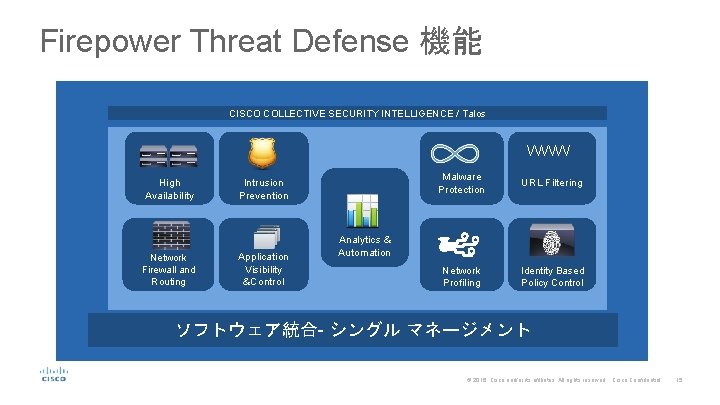

Firepower Threat Defense 機能 CISCO COLLECTIVE SECURITY INTELLIGENCE / Talos WWW High Availability Network Firewall and Routing Malware Protection Intrusion Prevention Application Visibility &Control URL Filtering Analytics & Automation Network Profiling Identity Based Identity-Policy Control ソフトウェア統合- シングル マネージメント © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 15

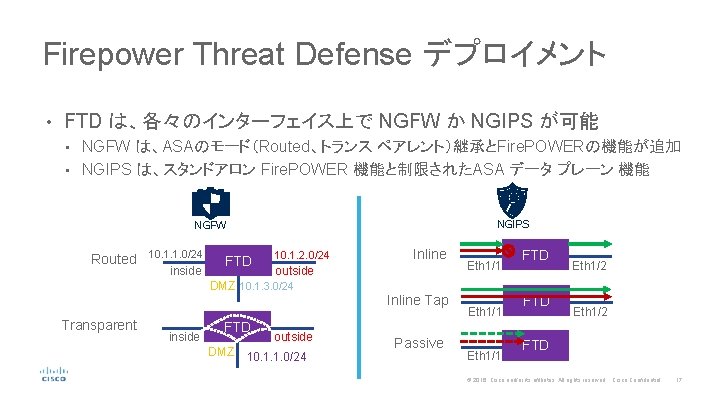

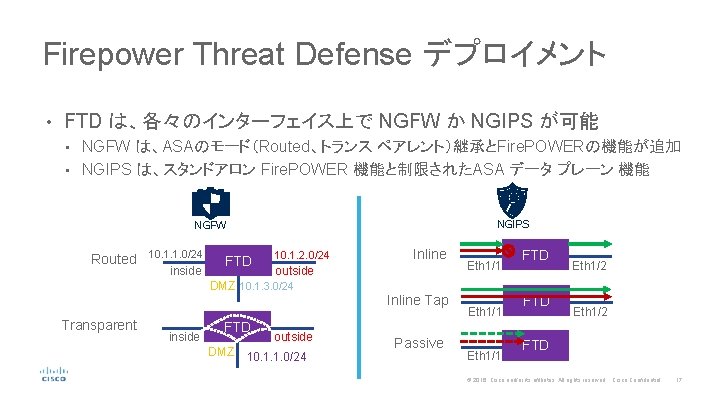

Firepower Threat Defense デプロイメント • FTD は、各々のインターフェイス上で NGFW か NGIPS が可能 NGFW は、ASAのモード(Routed、トランス ペアレント)継承とFire. POWERの機能が追加 • NGIPS は、スタンドアロン Fire. POWER 機能と制限されたASA データ プレーン 機能 • NGIPS NGFW Routed 10. 1. 1. 0/24 inside FTD 10. 1. 2. 0/24 outside DMZ 10. 1. 3. 0/24 Transparent inside FTD DMZ Inline outside 10. 1. 1. 0/24 Inline Tap Passive Eth 1/1 FTD Eth 1/2 FTD © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 17

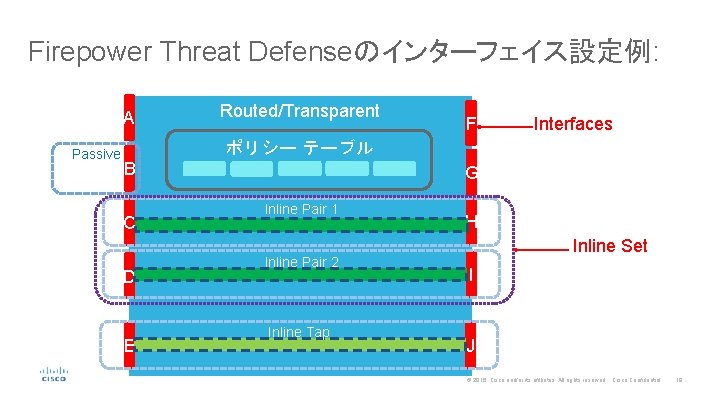

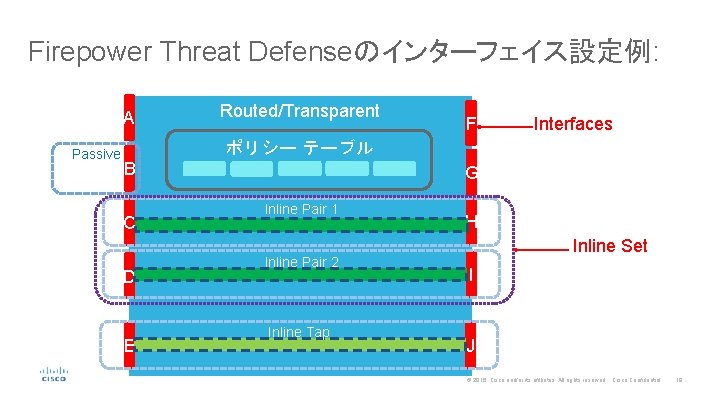

Firepower Threat Defenseのインターフェイス設定例: A Passive Routed/Transparent F Interfaces ポリシー テーブル B C D E G Inline Pair 1 Inline Pair 2 Inline Tap H Inline Set I J © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 18

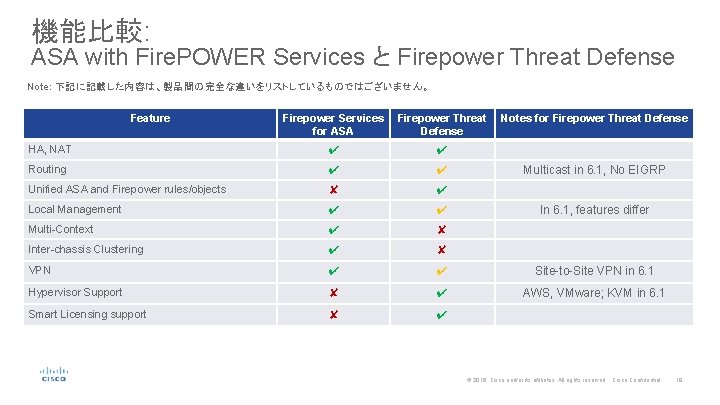

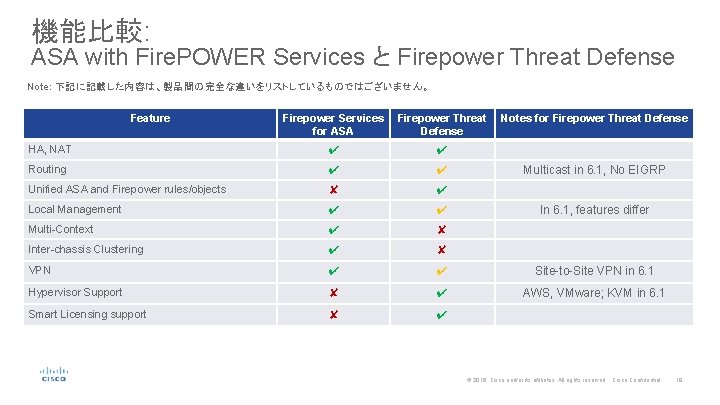

機能比較: ASA with Fire. POWER Services と Firepower Threat Defense Note: 下記に記載した内容は、製品間の完全な違いをリストしているものではございません。 Feature Firepower Services for ASA Firepower Threat Defense Notes for Firepower Threat Defense HA, NAT ✔ ✔ Routing ✔ ✔ Unified ASA and Firepower rules/objects ✘ ✔ Local Management ✔ ✔ Multi-Context ✔ ✘ Inter-chassis Clustering ✔ ✘ VPN ✔ ✔ Site-to-Site VPN in 6. 1 Hypervisor Support ✘ ✔ AWS, VMware; KVM in 6. 1 Smart Licensing support ✘ ✔ Multicast in 6. 1, No EIGRP In 6. 1, features differ © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 19

Firepower Threat Defense 6. 1 サポート機能 Internet Edge / Campus / Data. Center(On-Premise) / Data. Center(Cloud) • Site-to-Site VPN • Rate Limiting • Safe Search/You. Tube EDU • Kerberos • New Web-Based Local Manager • Management Scale Coming July 2016 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 20

ローカル(On-Box)管理:Firepower Device Manager シンプル 直感的な操作 すぐ使える シングル Firepower Threat Defense デバイスを管理する フリーのローカル管理ツール © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 21

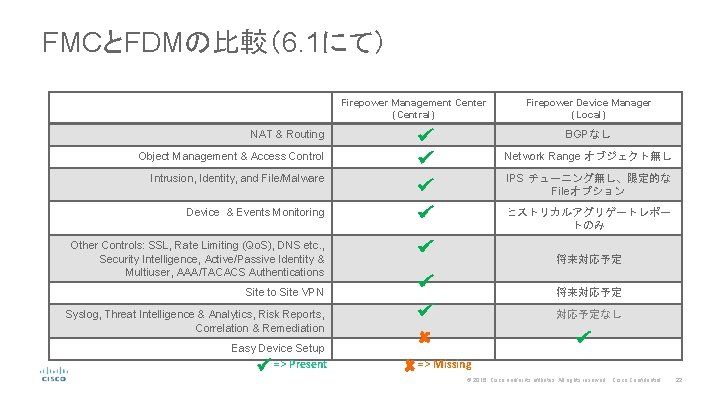

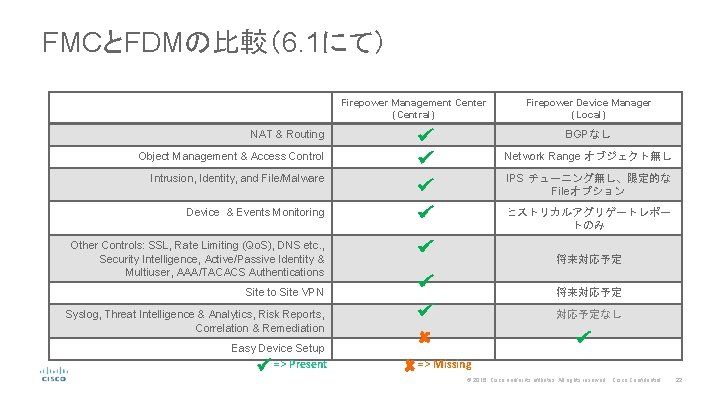

FMCとFDMの比較(6. 1にて) Firepower Management Center (Central) NAT & Routing Firepower Device Manager (Local) BGPなし Object Management & Access Control Network Range オブジェクト無し Intrusion, Identity, and File/Malware IPS チューニング無し、限定的な Fileオプション Device & Events Monitoring ヒストリカルアグリゲートレポー トのみ Other Controls: SSL, Rate Limiting (Qo. S), DNS etc. , Security Intelligence, Active/Passive Identity & Multiuser, AAA/TACACS Authentications 将来対応予定 Site to Site VPN 将来対応予定 Syslog, Threat Intelligence & Analytics, Risk Reports, Correlation & Remediation 対応予定なし Easy Device Setup => Present => Missing © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 22

次世代セキュリティ プラットフォーム Cisco Firepower 9300 / 4100 シリーズ © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 23

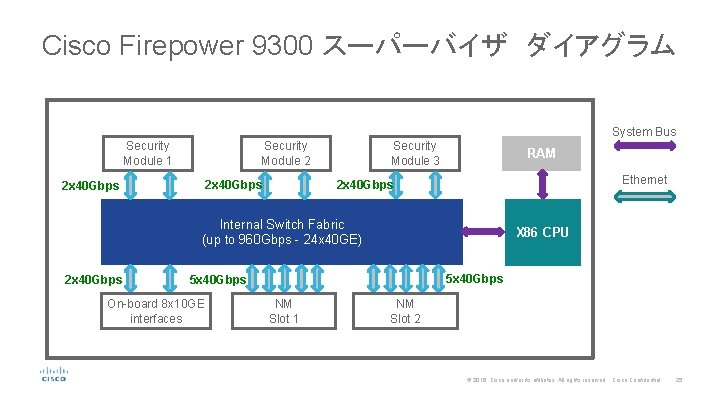

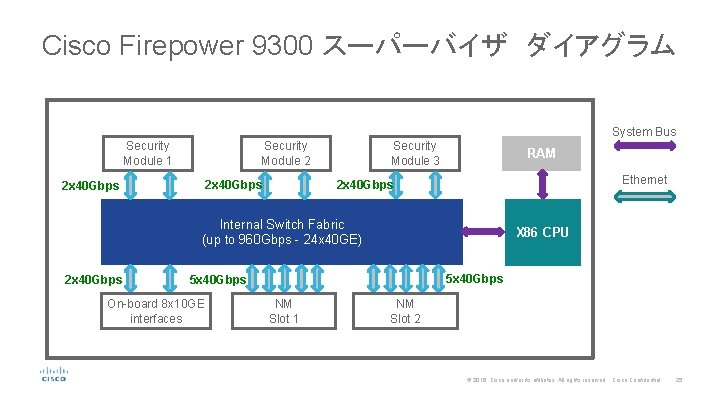

Cisco Firepower 9300 スーパーバイザ ダイアグラム System Bus Security Module 1 Security Module 2 RAM Ethernet 2 x 40 Gbps Security Module 3 Internal Switch Fabric (up to 960 Gbps - 24 x 40 GE) 2 x 40 Gbps X 86 CPU 5 x 40 Gbps On-board 8 x 10 GE interfaces NM Slot 1 NM Slot 2 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 25

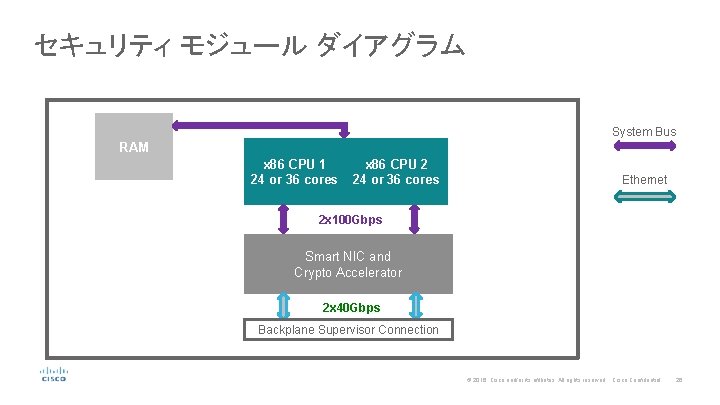

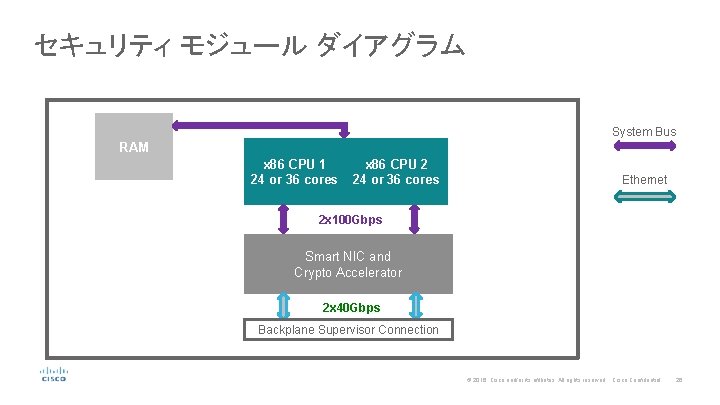

セキュリティ モジュール ダイアグラム System Bus RAM x 86 CPU 1 24 or 36 cores x 86 CPU 2 24 or 36 cores Ethernet 2 x 100 Gbps Smart NIC and Crypto Accelerator 2 x 40 Gbps Backplane Supervisor Connection © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 26

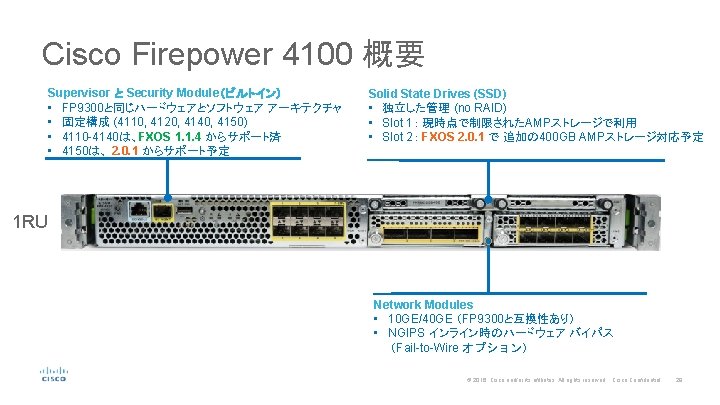

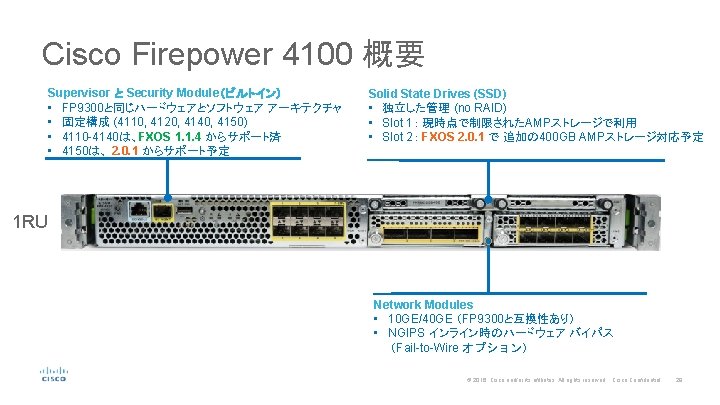

Cisco Firepower 4100 概要 Supervisor と Security Module(ビルトイン) • FP 9300と同じハードウェアとソフトウェア アーキテクチャ • 固定構成 (4110, 4120, 4140, 4150) • 4110 -4140は、FXOS 1. 1. 4 からサポート済 • 4150は、 2. 0. 1 からサポート予定 Solid State Drives (SSD) • 独立した管理 (no RAID) • Slot 1: 現時点で制限されたAMPストレージで利用 • Slot 2: FXOS 2. 0. 1 で 追加の 400 GB AMPストレージ対応予定 1 RU Network Modules • 10 GE/40 GE (FP 9300と互換性あり) • NGIPS インライン時のハードウェア バイパス (Fail-to-Wire オプション) © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 29

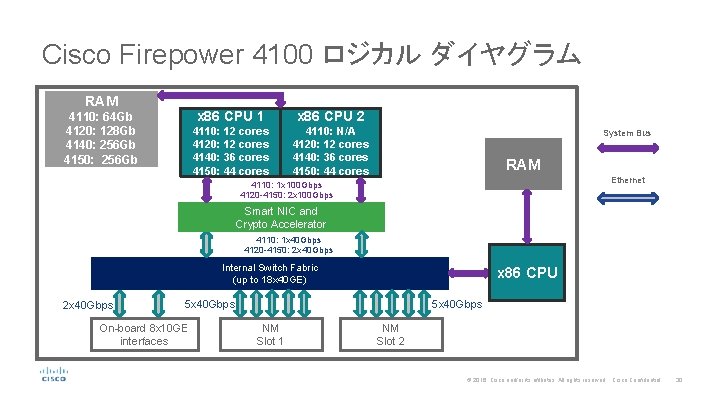

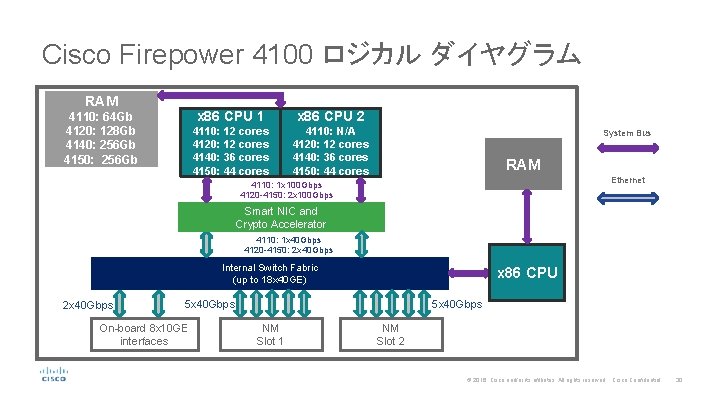

Cisco Firepower 4100 ロジカル ダイヤグラム RAM 4110: 64 Gb 4120: 128 Gb 4140: 256 Gb 4150: 256 Gb x 86 CPU 1 x 86 CPU 2 4110: 12 cores 4120: 12 cores 4140: 36 cores 4150: 44 cores 4110: N/A 4120: 12 cores 4140: 36 cores 4150: 44 cores System Bus RAM Ethernet 4110: 1 x 100 Gbps 4120 -4150: 2 x 100 Gbps Smart NIC and Crypto Accelerator 4110: 1 x 40 Gbps 4120 -4150: 2 x 40 Gbps Internal Switch Fabric (up to 18 x 40 GE) 2 x 40 Gbps x 86 CPU 5 x 40 Gbps On-board 8 x 10 GE interfaces 5 x 40 Gbps NM Slot 1 NM Slot 2 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 30

標準ネットワークインターフェース • 全ての外部ネットワーク向けモジュールの要件は、ファイバーおよびCopperトランシーバ • OIR (online insertion and removal) サポート 8 x 10 GE Firepower 4100 and 9300 • Single width • 1 GE/10 GE SFP • 1 GE copper SFP support 4 x 40 GE 2 x 100 GE Firepower 4100 and 9300 • Single width • 4 x 10 GE breakouts for each 40 GE port Firepower 9300 Only • Double width • QSFP 28 connector • No breakout support • Single-width module requires Supervisor hardware change FXOS 1. 1. 4 Future © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 32

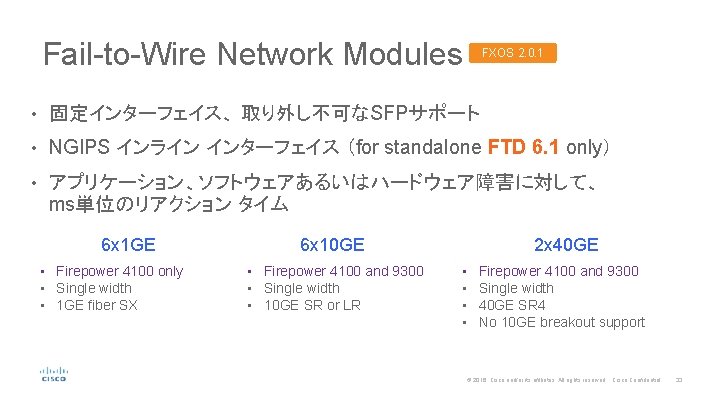

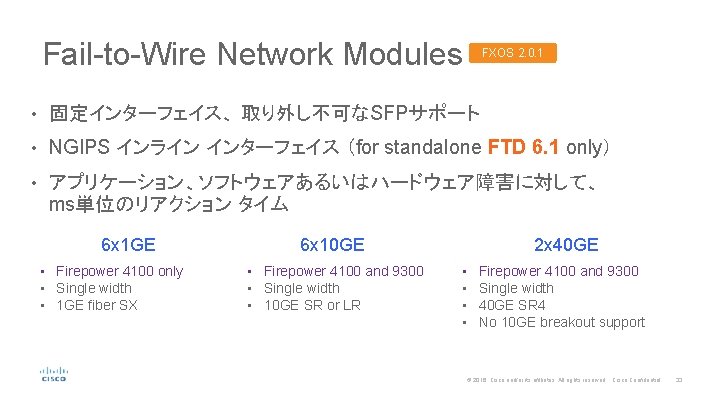

Fail-to-Wire Network Modules FXOS 2. 0. 1 • 固定インターフェイス、 取り外し不可なSFPサポート • NGIPS インライン インターフェイス (for standalone FTD 6. 1 only) • アプリケーション、ソフトウェアあるいはハードウェア障害に対して、 ms単位のリアクション タイム 6 x 1 GE • Firepower 4100 only • Single width • 1 GE fiber SX 6 x 10 GE • Firepower 4100 and 9300 • Single width • 10 GE SR or LR 2 x 40 GE • • Firepower 4100 and 9300 Single width 40 GE SR 4 No 10 GE breakout support © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 33

可用性と 拡張性 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 34

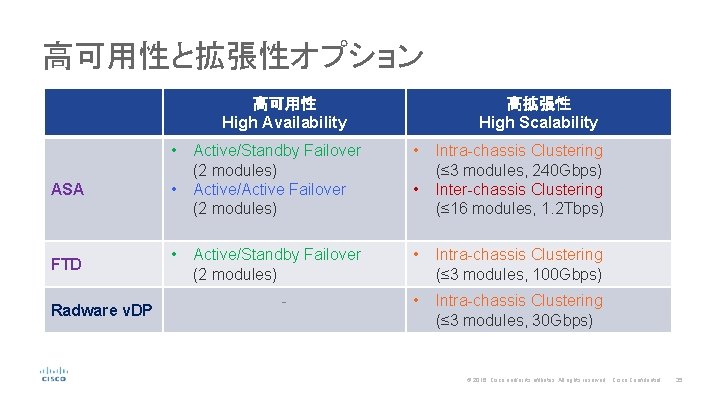

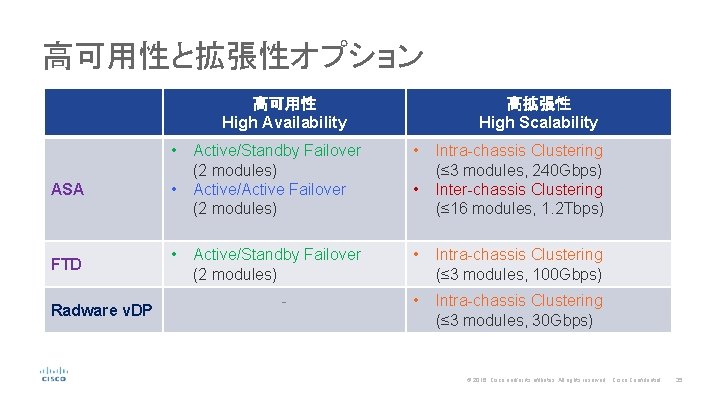

高可用性と拡張性オプション 高可用性 High Availability • ASA FTD Radware v. DP • • 高拡張性 High Scalability Active/Standby Failover (2 modules) Active/Active Failover (2 modules) • Active/Standby Failover (2 modules) • Intra-chassis Clustering (≤ 3 modules, 100 Gbps) • Intra-chassis Clustering (≤ 3 modules, 30 Gbps) - • Intra-chassis Clustering (≤ 3 modules, 240 Gbps) Inter-chassis Clustering (≤ 16 modules, 1. 2 Tbps) © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 35

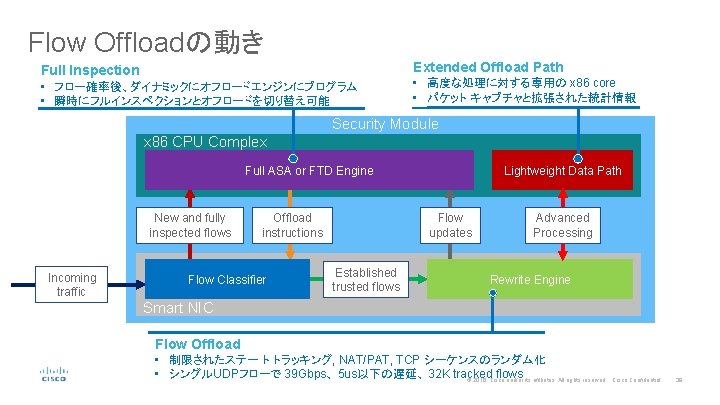

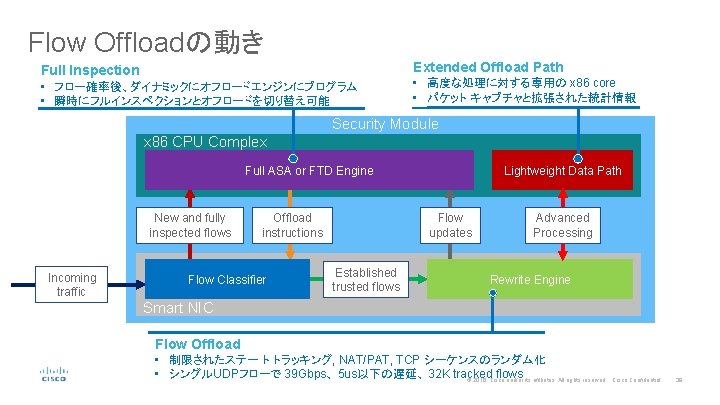

Flow Offloadの動き Extended Offload Path Full Inspection • フロー確率後、ダイナミックにオフロードエンジンにプログラム • 瞬時にフルインスペクションとオフロードを切り替え可能 • 高度な処理に対する専用の x 86 core • パケット キャプチャと拡張された統計情報 Security Module x 86 CPU Complex Full ASA or FTD Engine New and fully inspected flows Incoming traffic Offload instructions Flow Classifier Lightweight Data Path Flow updates Established trusted flows Advanced Processing Rewrite Engine Smart NIC Flow Offload • 制限されたステー ト トラッキング, NAT/PAT, TCP シーケンスのランダム化 • シングルUDPフローで 39 Gbps、 5 us以下の遅延、 32 K tracked flows © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 38

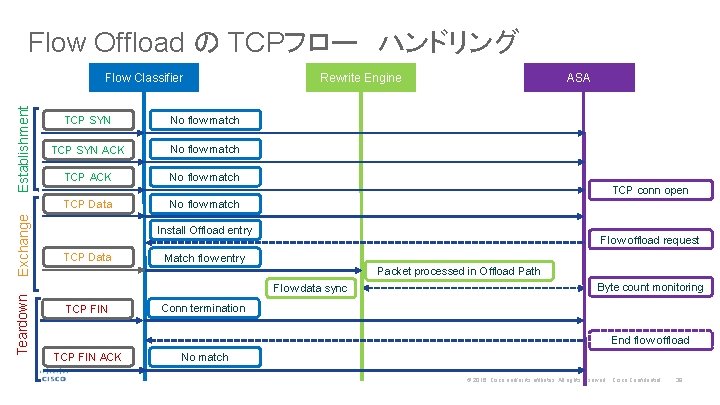

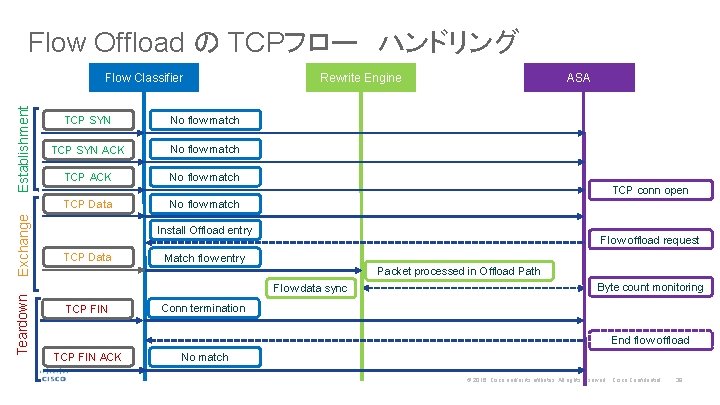

Flow Offload の TCPフロー ハンドリング Establishment Flow Classifier TCP SYN No flow match TCP SYN ACK No flow match TCP ACK No flow match Exchange ASA TCP conn open TCP Data Teardown Rewrite Engine No flow match Install Offload entry TCP Data Flow offload request Match flow entry Packet processed in Offload Path Flow data sync TCP FIN Byte count monitoring Conn termination End flow offload TCP FIN ACK No match © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 39

ユースケース © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 40

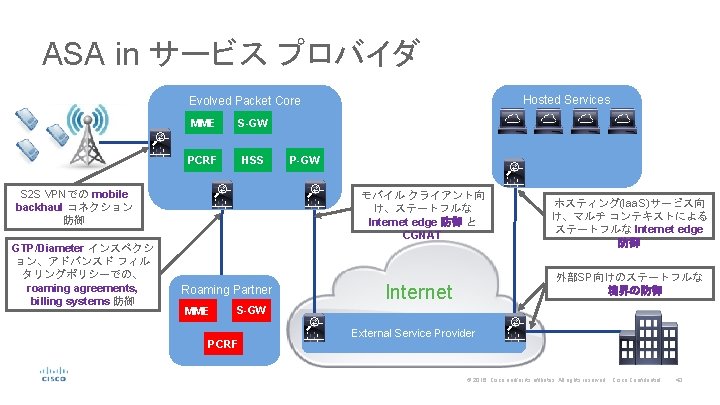

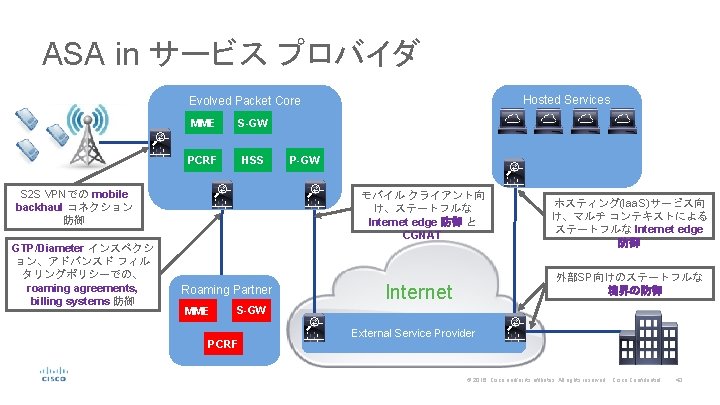

ASA in サービス プロバイダ Hosted Services Evolved Packet Core MME S-GW PCRF HSS S 2 S VPNでの mobile backhaul コネクション 防御 GTP/Diameter インスペクシ ョン、アドバンスド フィル タリングポリシーでの、 roaming agreements, billing systems 防御 P-GW モバイル クライアント向 け、ステートフルな Internet edge 防御 と CGNAT Roaming Partner MME ホスティング(Iaa. S)サービス向 け、マルチ コンテキストによる ステートフルな Internet edge 防御 外部SP向けのステートフルな 境界の防御 Internet S-GW PCRF External Service Provider © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 43

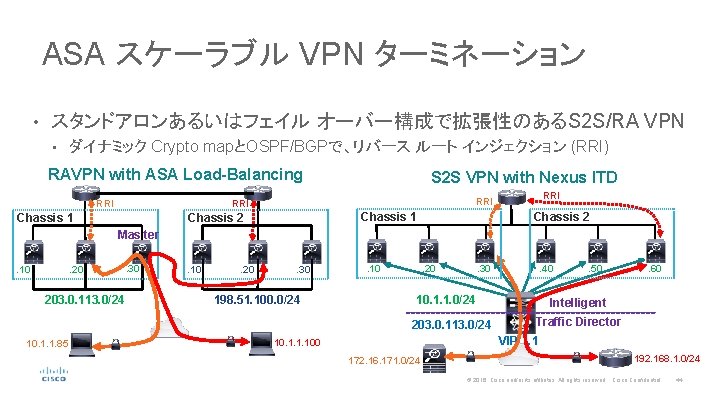

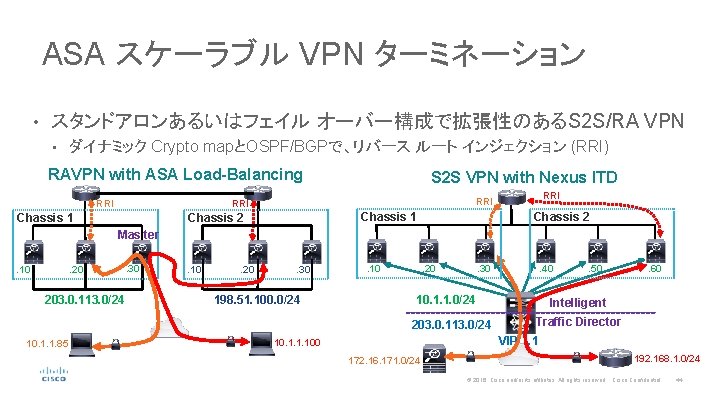

ASA スケーラブル VPN ターミネーション • スタンドアロンあるいはフェイル オーバー構成で拡張性のあるS 2 S/RA VPN • ダイナミック Crypto mapとOSPF/BGPで、リバース ルート インジェクション (RRI) RAVPN with ASA Load-Balancing RRI S 2 S VPN with Nexus ITD Chassis 2 Chassis 1 RRI RRI Mas ter. 10 . 20 203. 0. 113. 0/24 . 30 . 10 . 20 . 30 198. 51. 100. 0/24 . 10 . 30 . 20 10. 1. 1. 0/24 203. 0. 113. 0/24 10. 1. 1. 85 . 40 . 50 . 60 Intelligent Traffic Director VIP. 1 10. 1. 1. 100 172. 16. 171. 0/24 192. 168. 1. 0/24 © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 44

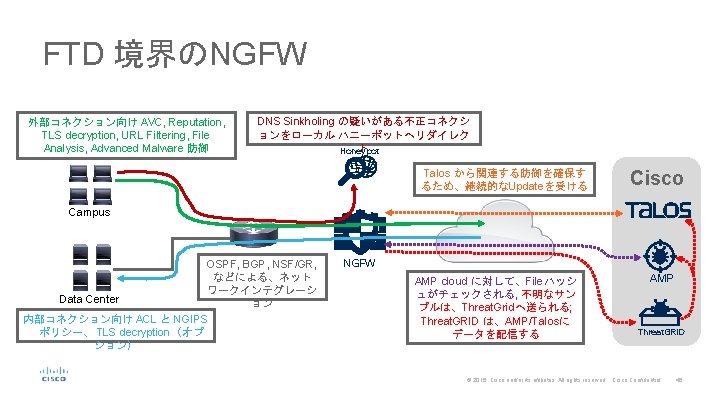

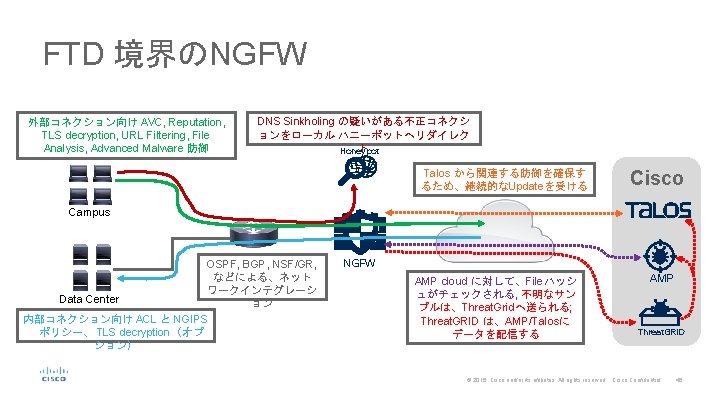

FTD 境界のNGFW 外部コネクション向け AVC, Reputation, TLS decryption, URL Filtering, File Analysis, Advanced Malware 防御 DNS Sinkholing の疑いがある不正コネクシ ョンをローカル ハニーポットへリダイレク ト Honeypot Talos から関連する防御を確保す るため、継続的なUpdateを受ける Cisco Campus OSPF, BGP, NSF/GR, などによる、ネット ワークインテグレーシ Data Center ョン 内部コネクション向け ACL と NGIPS ポリシー、 TLS decryption(オプ ション) NGFW AMP cloud に対して、Fileハッシ ュがチェックされる, 不明なサン プルは、Threat. Gridへ送られる; Threat. GRID は、AMP/Talosに データを配信する AMP Threat. GRID © 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 45

Grade pay 1800 means

Grade pay 1800 means Ngb form 4100

Ngb form 4100 Cs 4100

Cs 4100 Wifi stack architecture

Wifi stack architecture Issai 400

Issai 400 Ftd

Ftd Firepower reimage

Firepower reimage Ftd tracking nz

Ftd tracking nz Nieuwsgroepen films downloaden

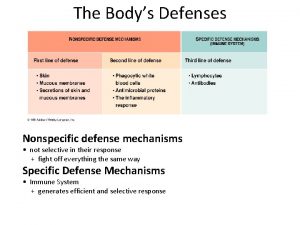

Nieuwsgroepen films downloaden Specific defense vs nonspecific defense

Specific defense vs nonspecific defense Cisco firepower ransomware

Cisco firepower ransomware Threat vectors

Threat vectors Thira/spr

Thira/spr Who killed harrison bergeron

Who killed harrison bergeron Cybermap.kaspersky com

Cybermap.kaspersky com Bomb threat aventura hospital

Bomb threat aventura hospital Transient threat definition

Transient threat definition Elevation of privilege

Elevation of privilege Why are cold environments under threat

Why are cold environments under threat Threat agent

Threat agent Advanced persistent threat

Advanced persistent threat Information asset classification worksheet

Information asset classification worksheet Kaspersky threat intelligence portal

Kaspersky threat intelligence portal Advanced persistent threat assessment

Advanced persistent threat assessment Threat modeling

Threat modeling Insider threat training slides

Insider threat training slides Advanced persistent threat presentation

Advanced persistent threat presentation Tva worksheet example

Tva worksheet example Sd3 security framework

Sd3 security framework Stakeholder matrix

Stakeholder matrix What does curley wear to set himself

What does curley wear to set himself Threat vs consequence

Threat vs consequence List of opportunities and threats of a student

List of opportunities and threats of a student Sdl model

Sdl model For parents and friends radiation threat

For parents and friends radiation threat Windows defender advanced threat protection

Windows defender advanced threat protection Active threat assessment lifetime fitness

Active threat assessment lifetime fitness Seafloor deformation monitoring

Seafloor deformation monitoring Dyre malware wiki

Dyre malware wiki Threat vulnerability asset worksheet

Threat vulnerability asset worksheet Unified threat manager

Unified threat manager Bomb lab secret phase

Bomb lab secret phase Threat systems management office

Threat systems management office West virginia center for threat preparedness

West virginia center for threat preparedness Storage security framework

Storage security framework Juniper advanced threat protection

Juniper advanced threat protection Examples of internal validity

Examples of internal validity