u RSA n e A r R Zn

- Slides: 47

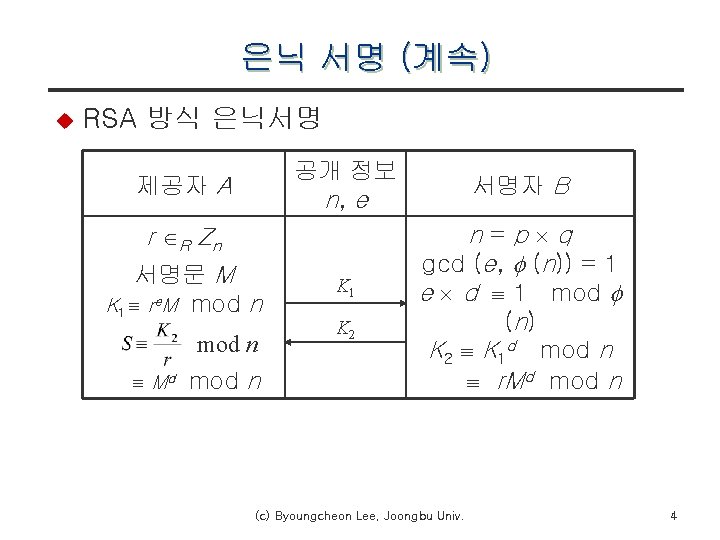

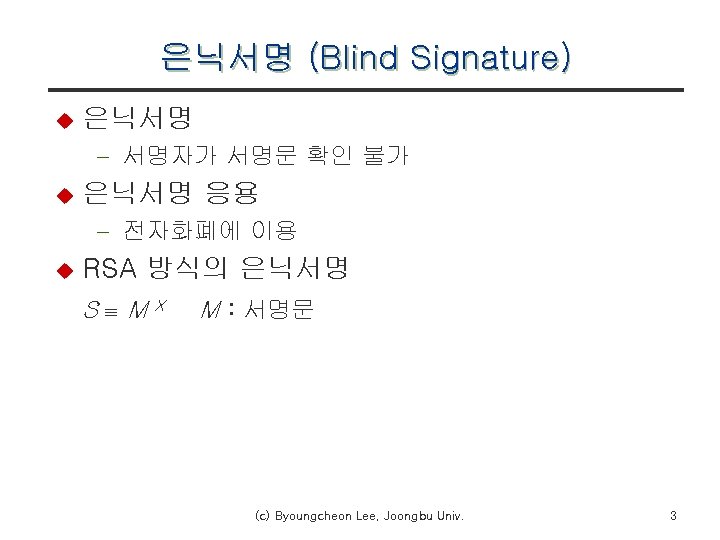

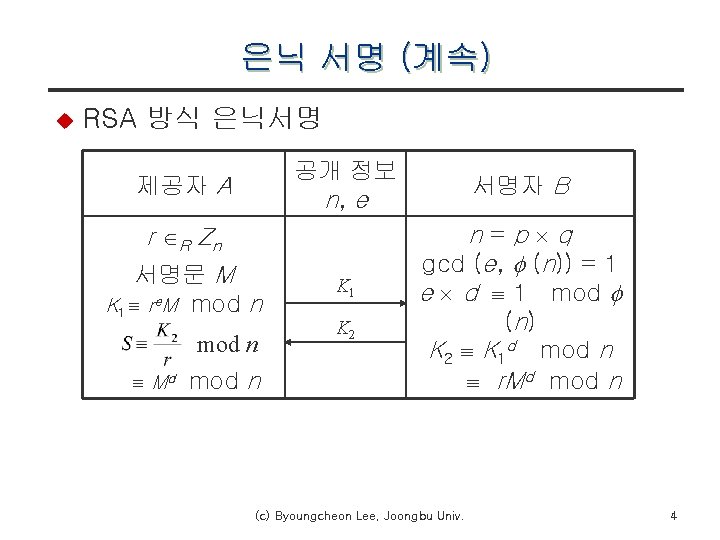

은닉 서명 (계속) u RSA 방식 은닉서명 공개 정보 n, e 제공자 A r R Zn 서명문 M K 1 re M mod n Md mod n K 1 K 2 서명자 B n=p q gcd (e, (n)) = 1 e d 1 mod (n) K 2 K 1 d mod n r. Md mod n (c) Byoungcheon Lee, Joongbu Univ. 4

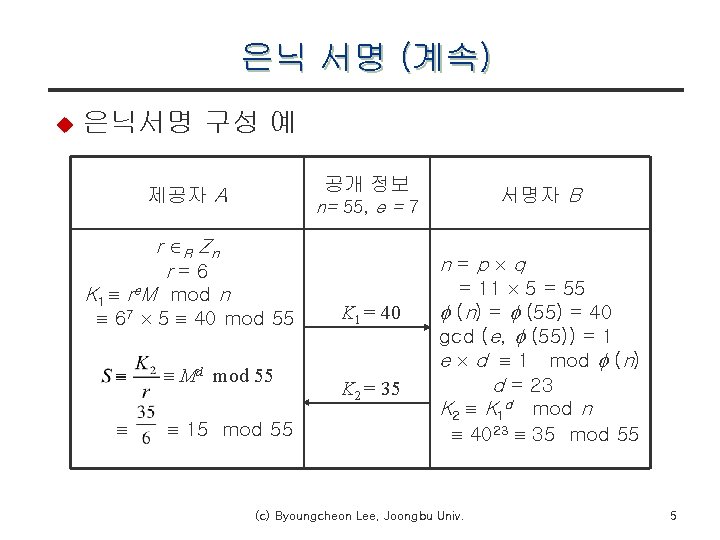

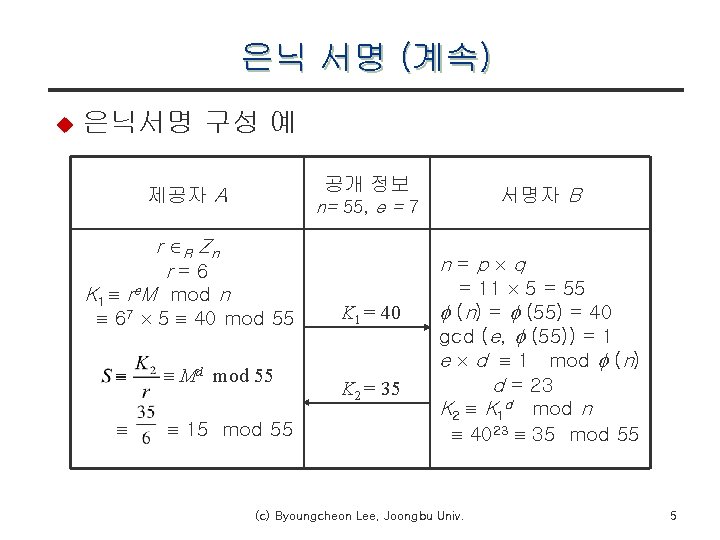

은닉 서명 (계속) u 은닉서명 구성 예 공개 정보 n= 55, e = 7 제공자 A r R Zn r=6 K 1 re. M mod n n=p q 67 5 40 mod 55 Md mod 55 서명자 B 15 mod 55 K 1 = 40 K 2 = 35 = 11 5 = 55 (n) = (55) = 40 gcd (e, (55)) = 1 e d 1 mod (n) d = 23 K 2 K 1 d mod n 4023 35 mod 55 (c) Byoungcheon Lee, Joongbu Univ. 5

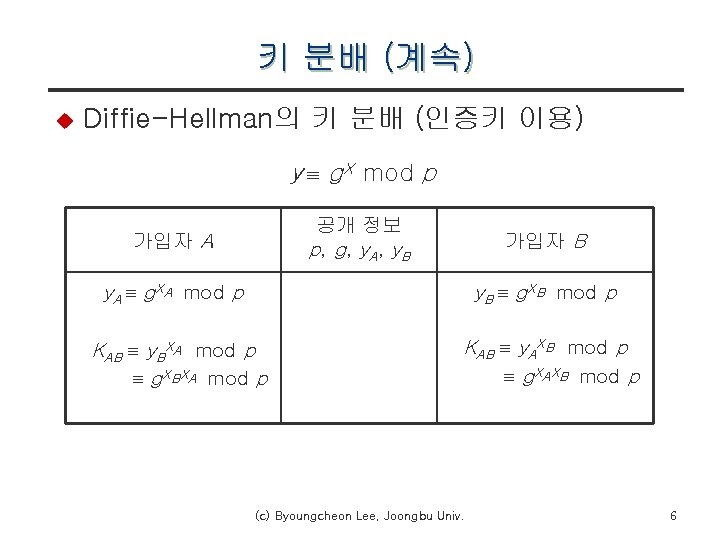

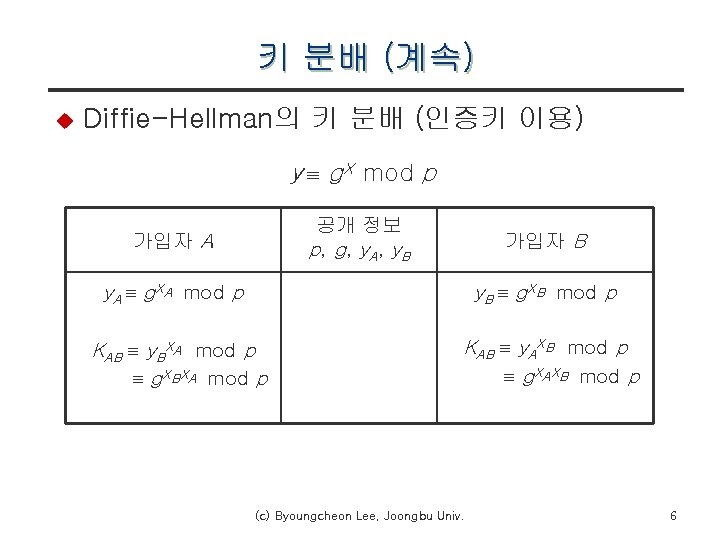

키 분배 (계속) u Diffie-Hellman의 키 분배 (인증키 이용) y g. X mod p 공개 정보 p, g, y. A, y. B 가입자 A 가입자 B y. A g. XA mod p y. B g. XB mod p KAB y. BXA mod p g. XBXA mod p KAB y. AXB mod p g. XAXB mod p (c) Byoungcheon Lee, Joongbu Univ. 6

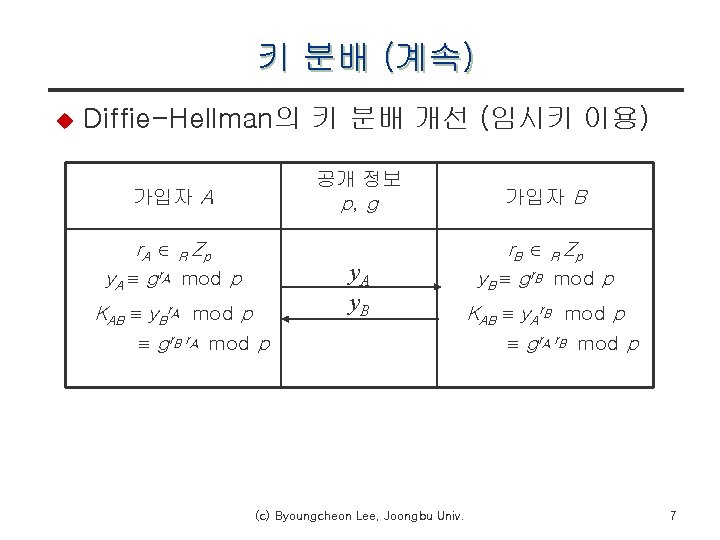

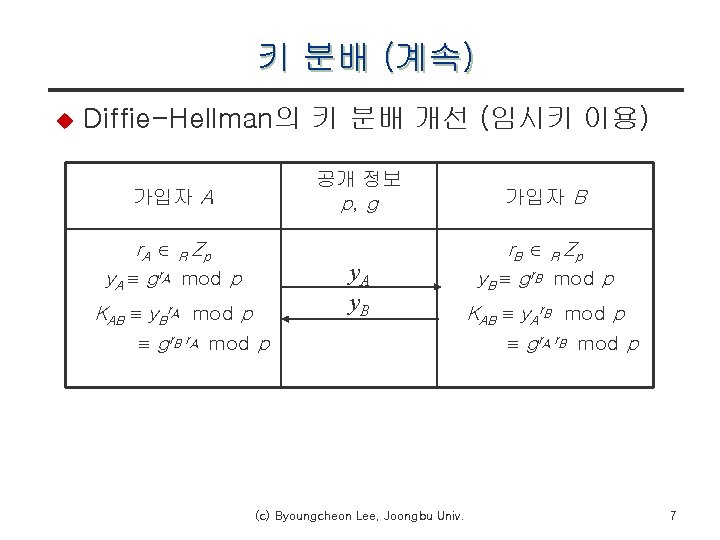

키 분배 (계속) u Diffie-Hellman의 키 분배 개선 (임시키 이용) 공개 정보 p, g 가입자 A r. A R Zp y. A gr. A mod p KAB y. Br. A mod p gr. B r. A mod p y. A y. B (c) Byoungcheon Lee, Joongbu Univ. 가입자 B r. B R Zp y. B gr. B mod p KAB y. Ar. B mod p gr. A r. B mod p 7

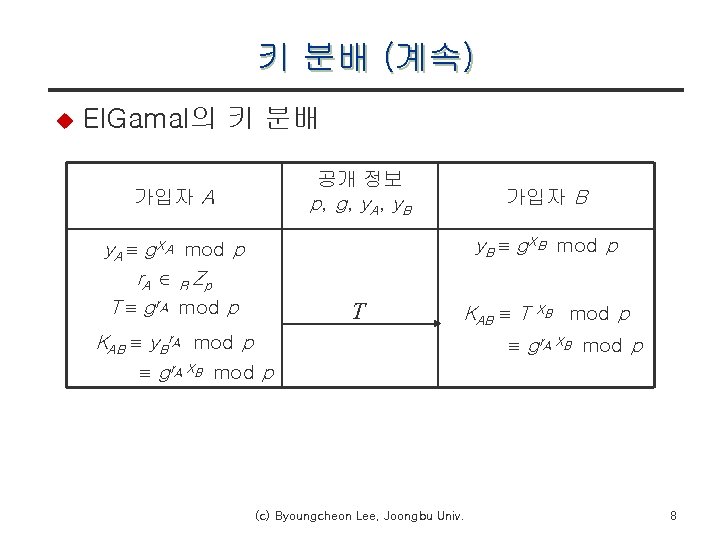

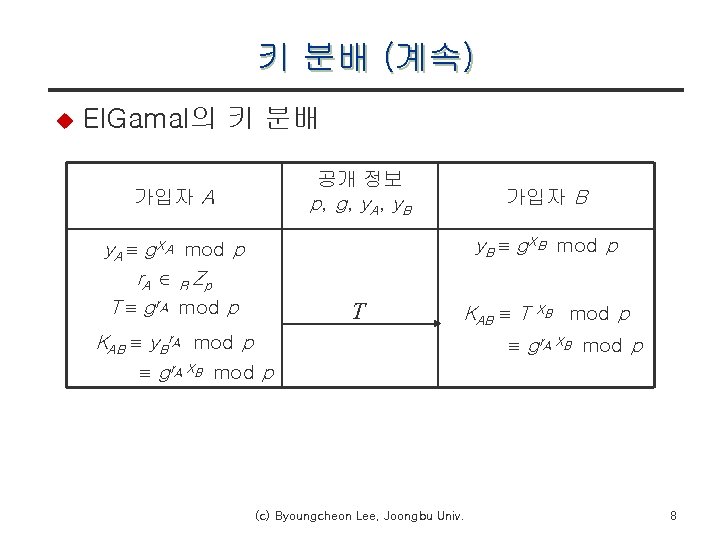

키 분배 (계속) u El. Gamal의 키 분배 공개 정보 p, g, y. A, y. B 가입자 A 가입자 B y. B g. XB mod p y. A g. XA mod p r. A R Zp T gr. A mod p T KAB y. Br. A mod p gr. A XB mod p (c) Byoungcheon Lee, Joongbu Univ. XB mod p gr. A XB mod p 8

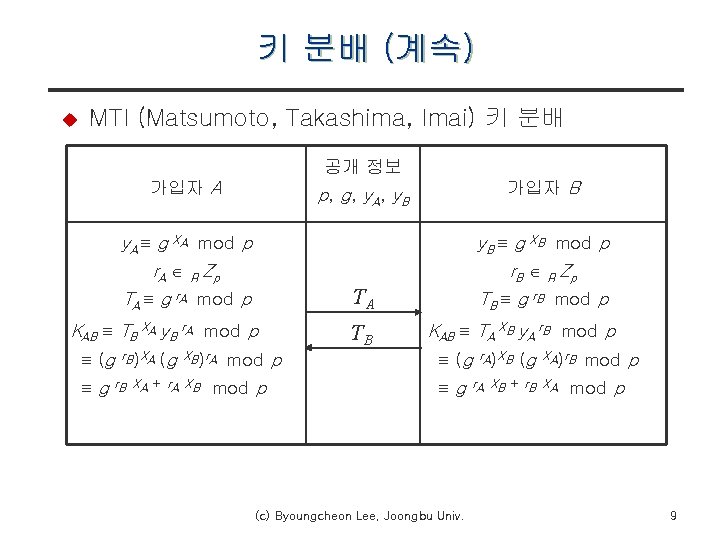

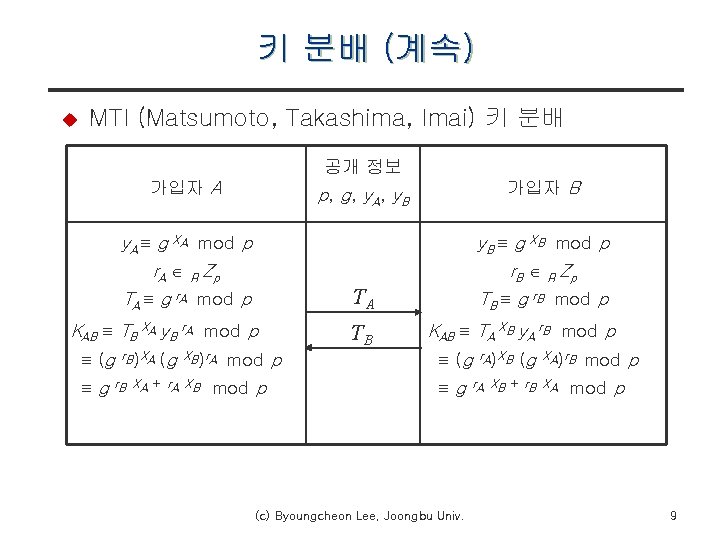

키 분배 (계속) u MTI (Matsumoto, Takashima, Imai) 키 분배 공개 정보 가입자 A y. A g XA mod p r. A R Zp TA g r. A mod p g r. B)XA (g XB)r. A r. B XA + r. A XB y. B g XB mod p r. B R Zp TB g r. B mod p TA KAB TB XA y. B r. A mod p (g 가입자 B p, g, y. A, y. B mod p TB KAB TA XB y. A r. B mod p (g r. A)XB (g g (c) Byoungcheon Lee, Joongbu Univ. XA)r. B r. A XB + r. B XA mod p 9

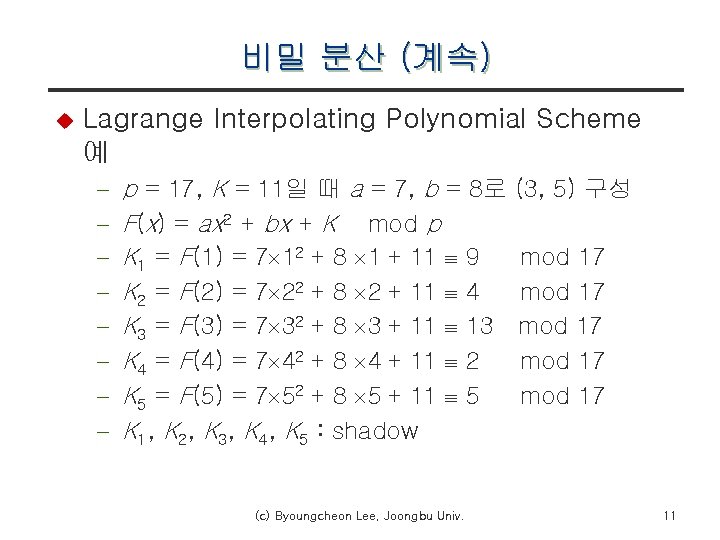

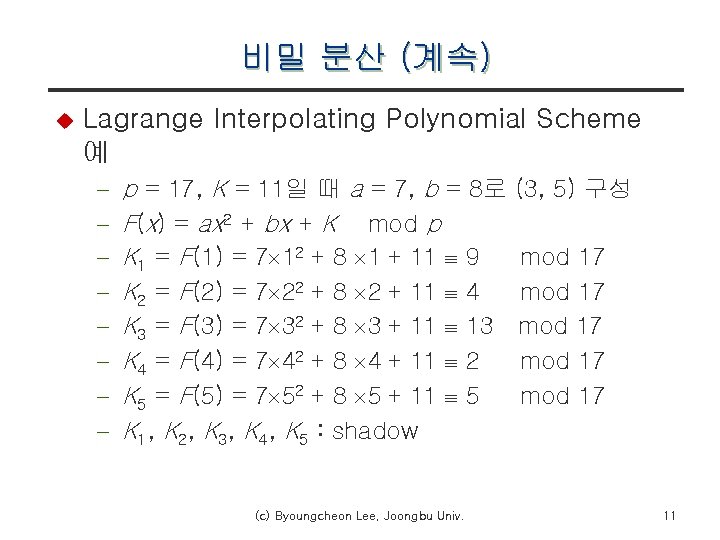

비밀 분산 (계속) u Lagrange Interpolating Polynomial Scheme 예 - p = 17, K = 11일 때 a = 7, b = 8로 F(x) = ax 2 + bx + K mod p K 1 = F(1) = 7 12 + 8 1 + 11 9 K 2 = F(2) = 7 22 + 8 2 + 11 4 K 3 = F(3) = 7 32 + 8 3 + 11 13 K 4 = F(4) = 7 42 + 8 4 + 11 2 K 5 = F(5) = 7 52 + 8 5 + 11 5 K 1, K 2, K 3, K 4, K 5 : shadow (c) Byoungcheon Lee, Joongbu Univ. (3, 5) 구성 mod 17 mod 17 11

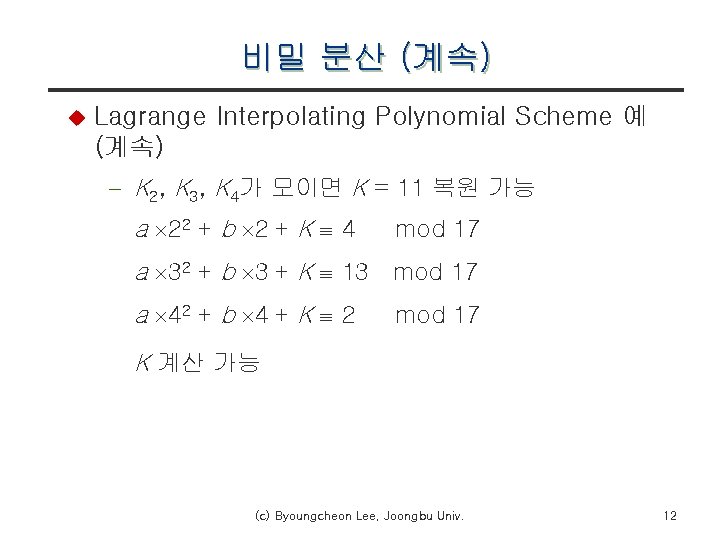

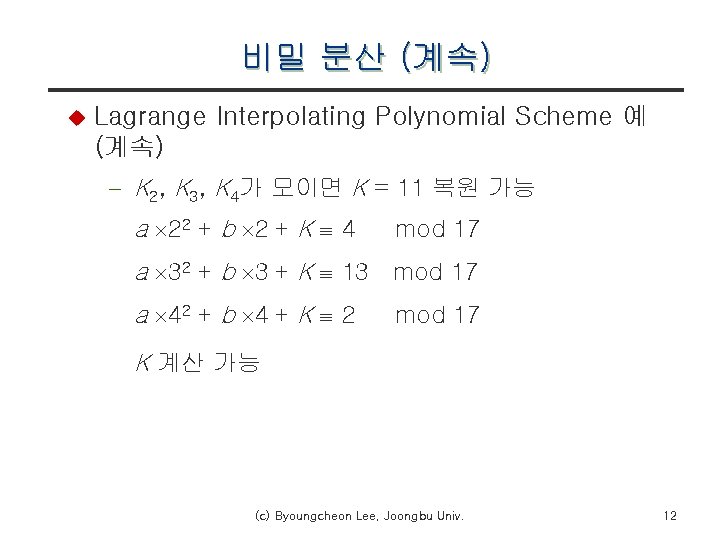

비밀 분산 (계속) u Lagrange Interpolating Polynomial Scheme 예 (계속) - K 2, K 3, K 4가 모이면 K = 11 복원 가능 a 22 + b 2 + K 4 mod 17 a 32 + b 3 + K 13 mod 17 a 42 + b 4 + K 2 mod 17 K 계산 가능 (c) Byoungcheon Lee, Joongbu Univ. 12

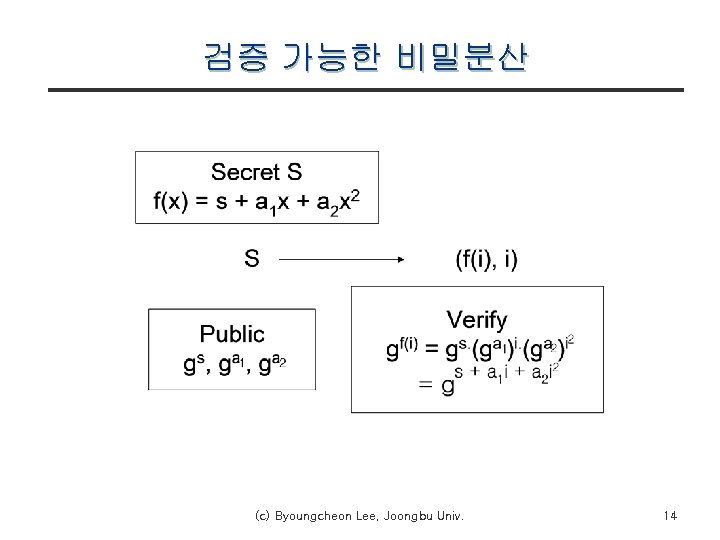

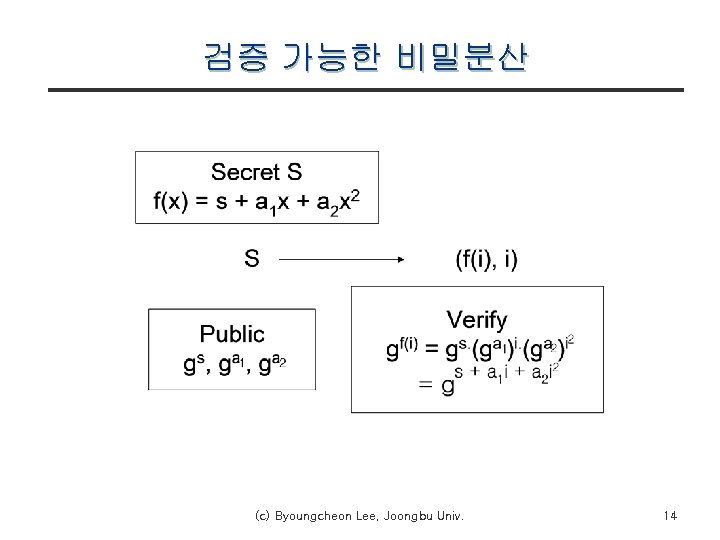

검증 가능한 비밀분산 (c) Byoungcheon Lee, Joongbu Univ. 14

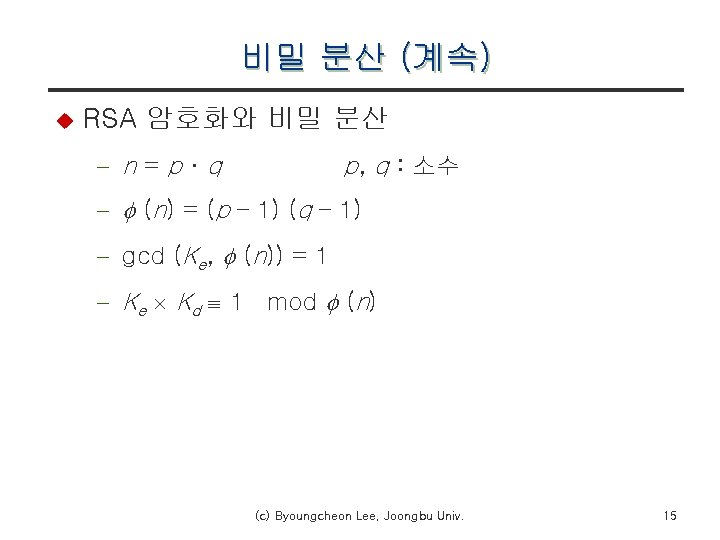

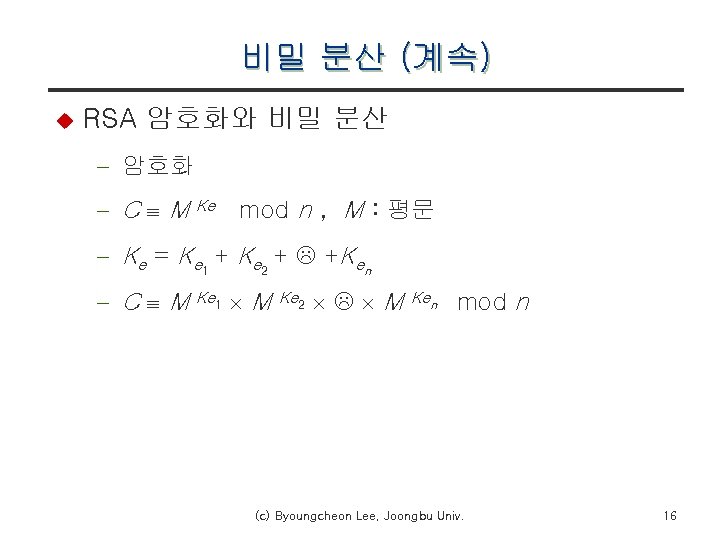

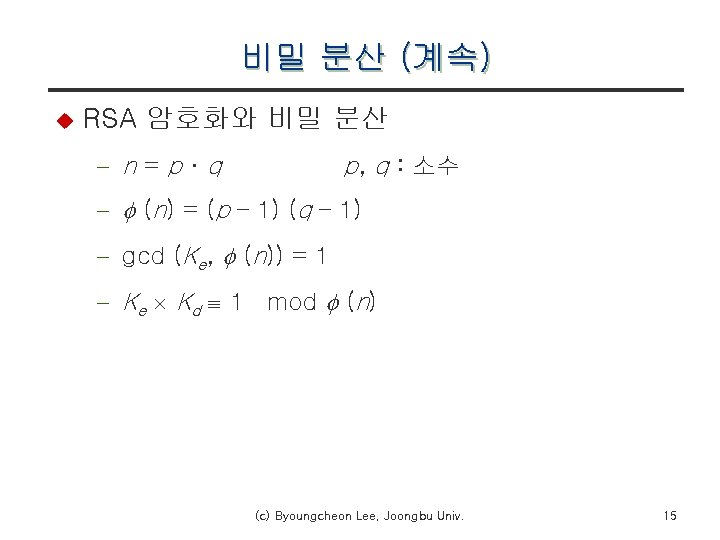

비밀 분산 (계속) u RSA 암호화와 비밀 분산 - n=p·q p, q : 소수 - (n) = (p – 1) (q – 1) - gcd (Ke, (n)) = 1 - Ke Kd 1 mod (n) (c) Byoungcheon Lee, Joongbu Univ. 15

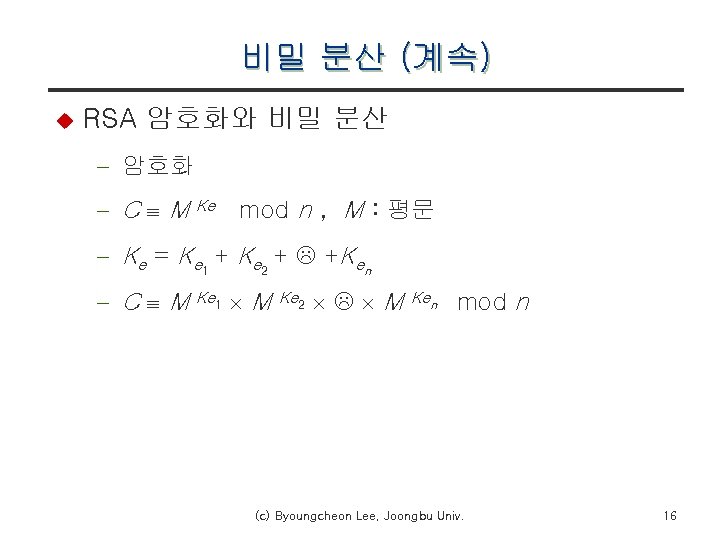

비밀 분산 (계속) u RSA 암호화와 비밀 분산 - 암호화 - C M Ke mod n , M : 평문 - K e = K e 1 + K e 2 + +K e n - C M Ke 1 M Ke 2 M Ken mod n (c) Byoungcheon Lee, Joongbu Univ. 16

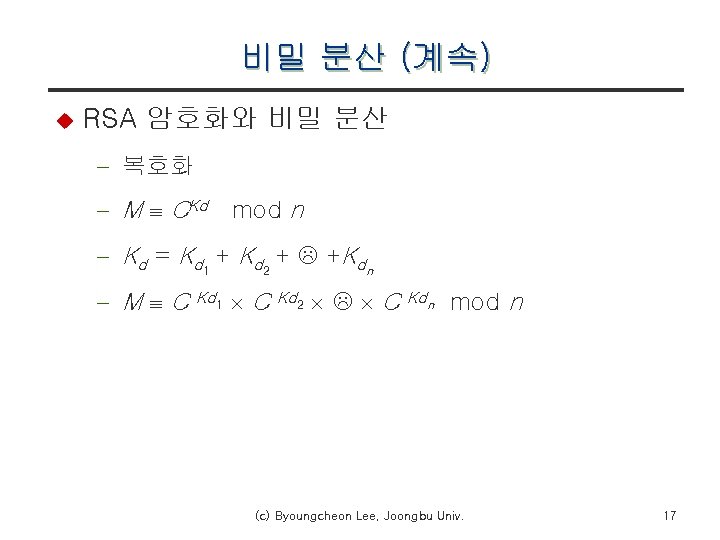

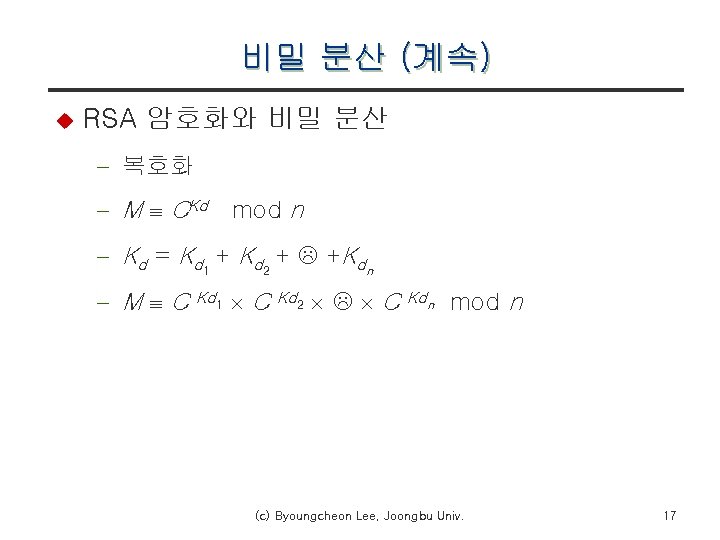

비밀 분산 (계속) u RSA 암호화와 비밀 분산 - 복호화 - M CKd mod n - K d = K d 1 + K d 2 + +K d n - M C Kd 1 C Kd 2 C Kdn mod n (c) Byoungcheon Lee, Joongbu Univ. 17

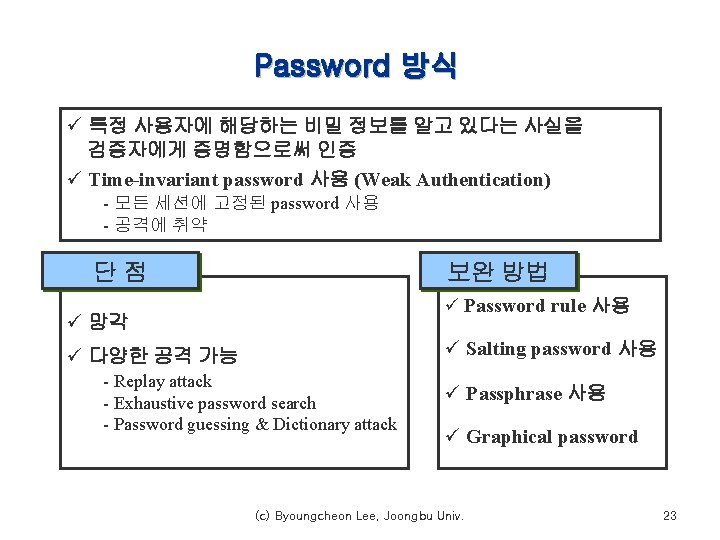

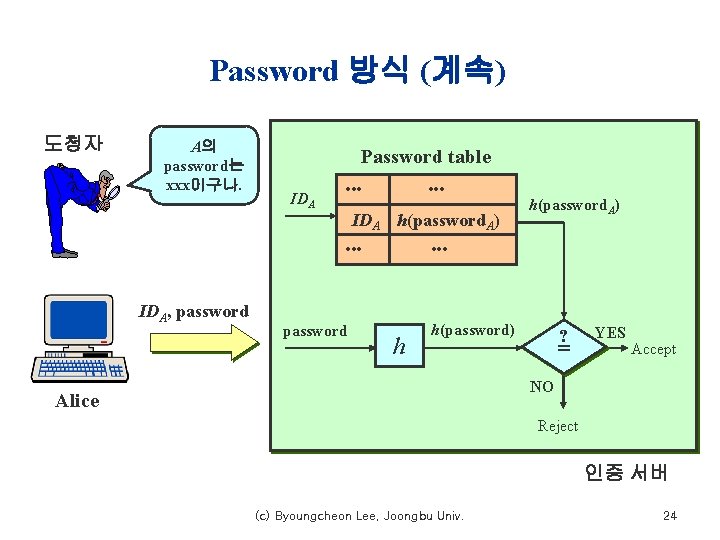

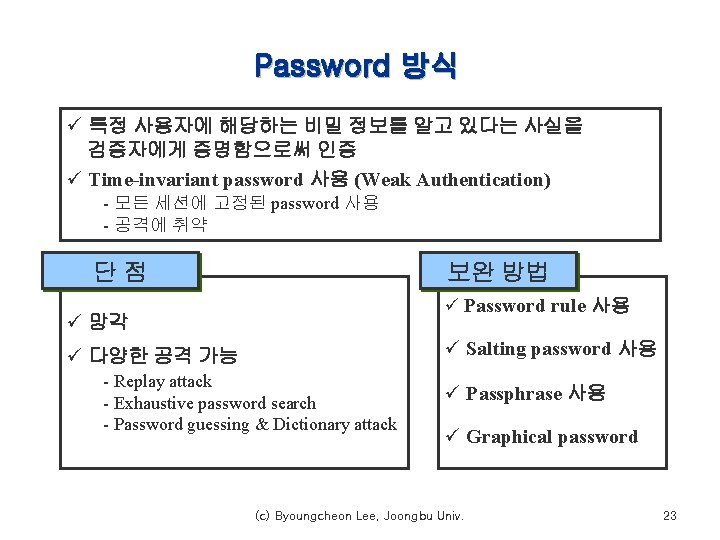

Password 방식 ü 특정 사용자에 해당하는 비밀 정보를 알고 있다는 사실을 검증자에게 증명함으로써 인증 ü Time-invariant password 사용 (Weak Authentication) - 모든 세션에 고정된 password 사용 - 공격에 취약 단점 보완 방법 ü Password rule 사용 ü 망각 ü Salting password 사용 ü 다양한 공격 가능 - Replay attack - Exhaustive password search - Password guessing & Dictionary attack ü Passphrase 사용 ü Graphical password (c) Byoungcheon Lee, Joongbu Univ. 23

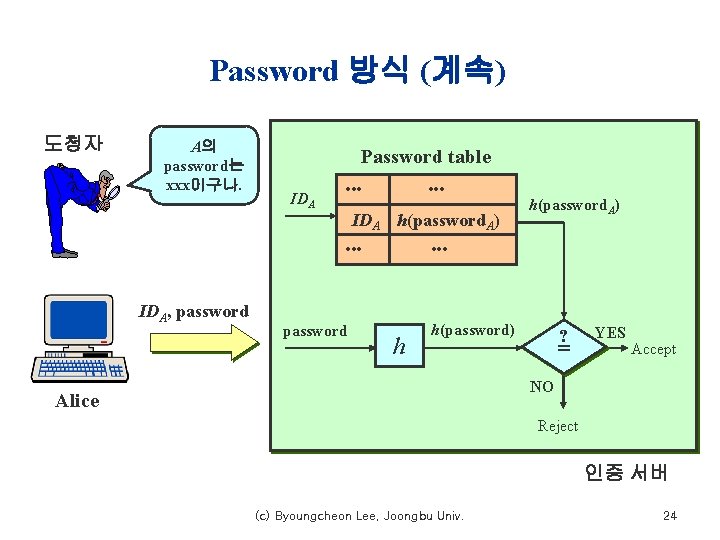

Password 방식 (계속) 도청자 A의 password는 xxx이구나. Password table IDA h(password. A) IDA, password h(password. A) h h(password) ? = YES Accept NO Alice Reject 인증 서버 (c) Byoungcheon Lee, Joongbu Univ. 24

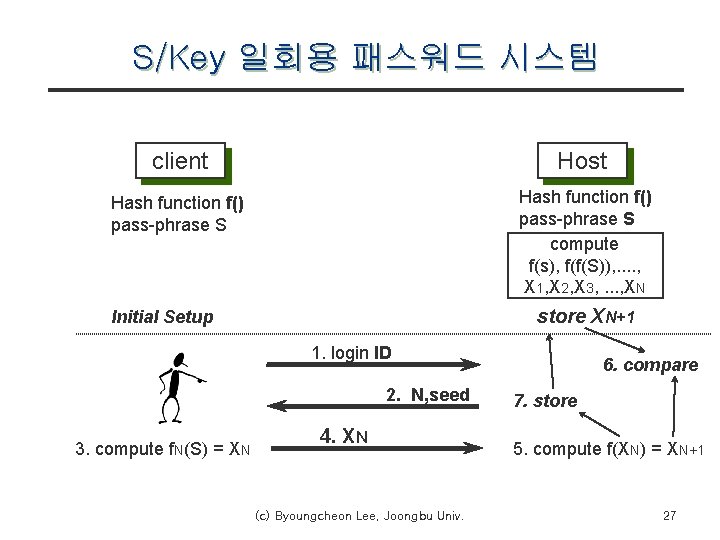

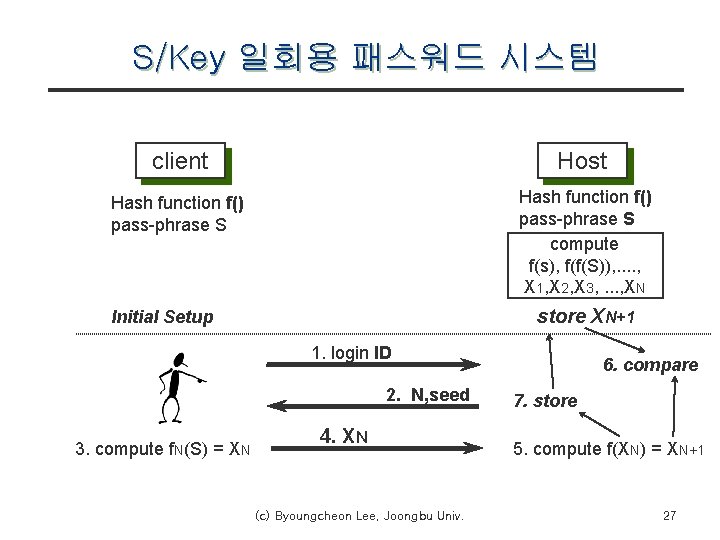

S/Key 일회용 패스워드 시스템 client Host Hash function f() pass-phrase S compute f(s), f(f(S)), . . , X 1, X 2, X 3, . . . , XN store XN+1 Initial Setup 1. login ID 2. N, seed 3. compute f. N(S) = XN 4. XN (c) Byoungcheon Lee, Joongbu Univ. 6. compare 7. store 5. compute f(XN) = XN+1 27

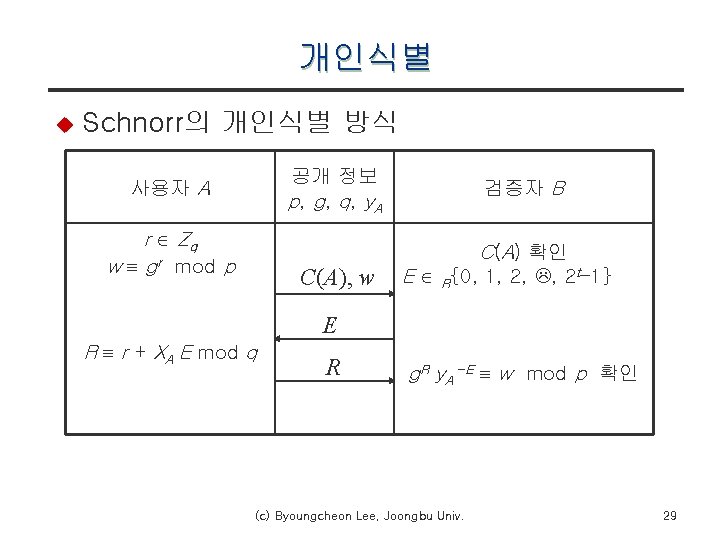

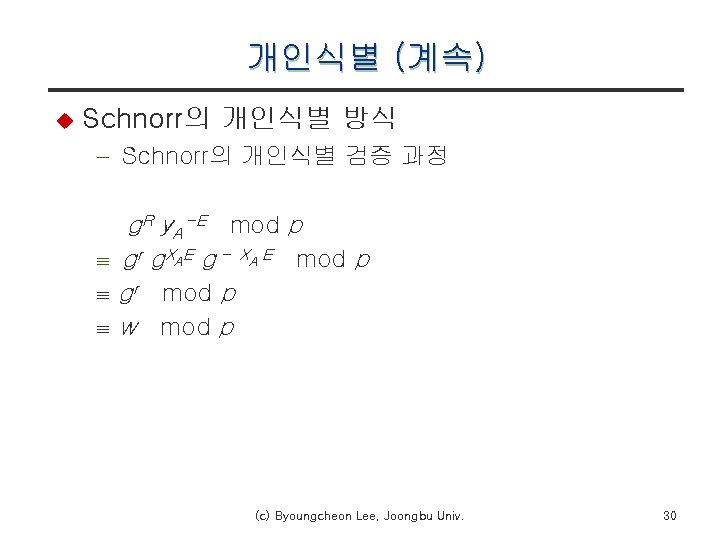

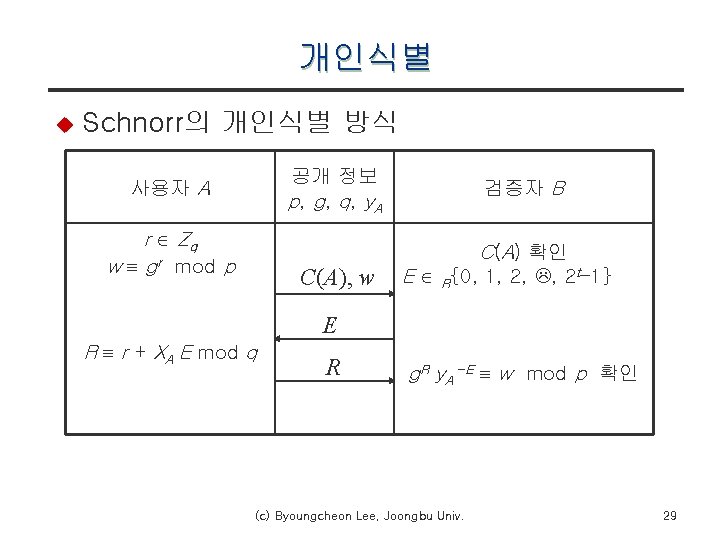

개인식별 u Schnorr의 개인식별 방식 공개 정보 p, g, q, y. A 사용자 A r Zq w gr mod p 검증자 B C(A) 확인 C(A), w E R{0, 1, 2, , 2 t– 1} E R r + XA E mod q R g. R y. A –E w mod p 확인 (c) Byoungcheon Lee, Joongbu Univ. 29

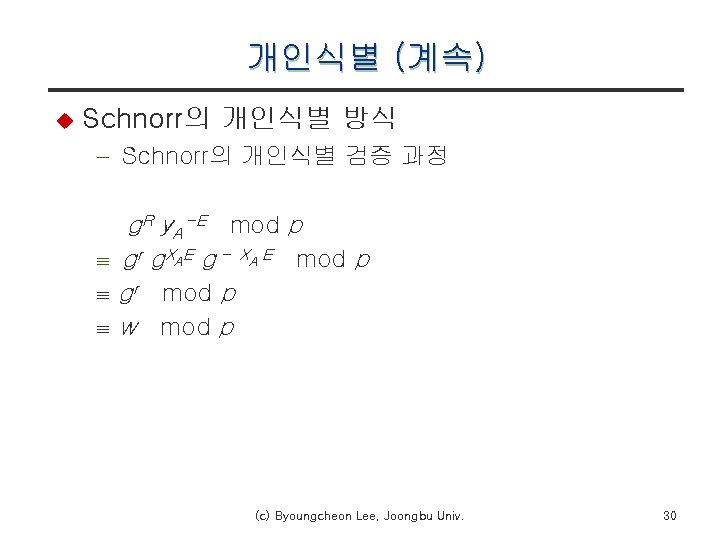

개인식별 (계속) u Schnorr의 개인식별 방식 - Schnorr의 개인식별 검증 과정 g. R y. A –E mod p gr g. XAE g – XA E mod p gr mod p w mod p (c) Byoungcheon Lee, Joongbu Univ. 30

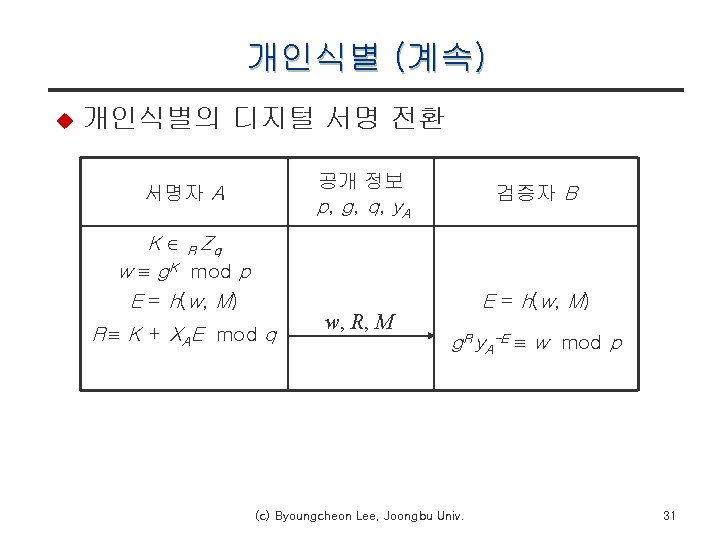

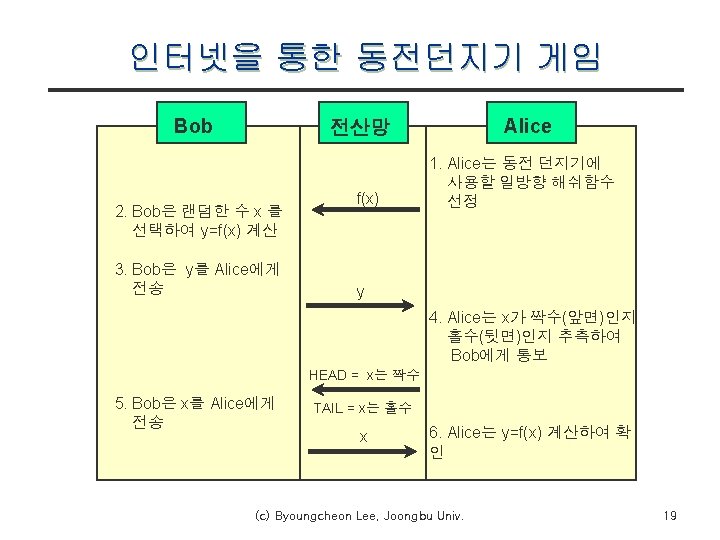

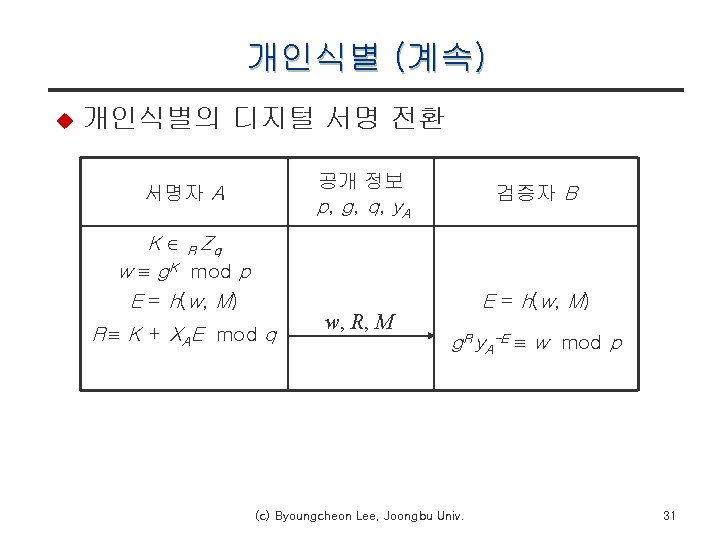

개인식별 (계속) u 개인식별의 디지털 서명 전환 공개 정보 p, g, q, y. A 서명자 A K R Zq w g. K mod p E = h(w, M) R K + XAE mod q w, R, M 검증자 B E = h(w, M) g. R y. A–E w mod p (c) Byoungcheon Lee, Joongbu Univ. 31

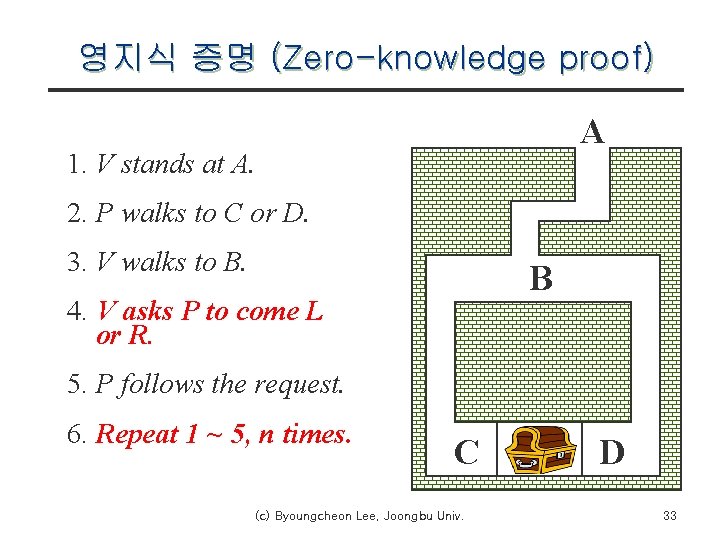

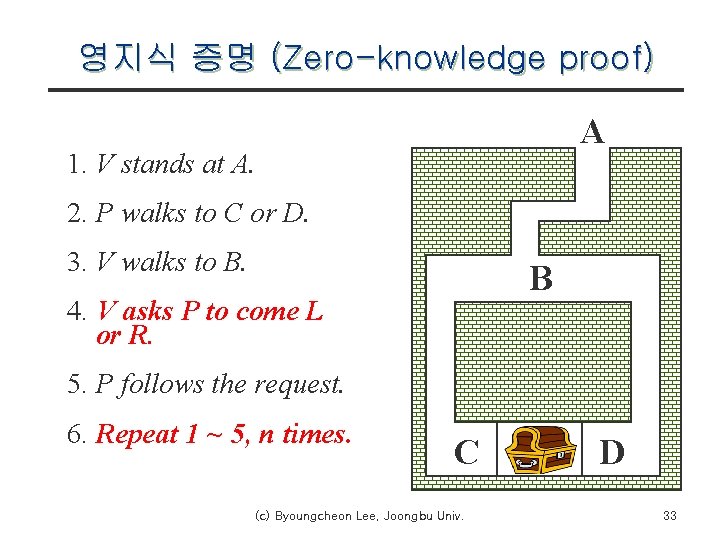

영지식 증명 (Zero-knowledge proof) A 1. V stands at A. 2. P walks to C or D. 3. V walks to B. B 4. V asks P to come L or R. 5. P follows the request. 6. Repeat 1 ~ 5, n times. C (c) Byoungcheon Lee, Joongbu Univ. D 33

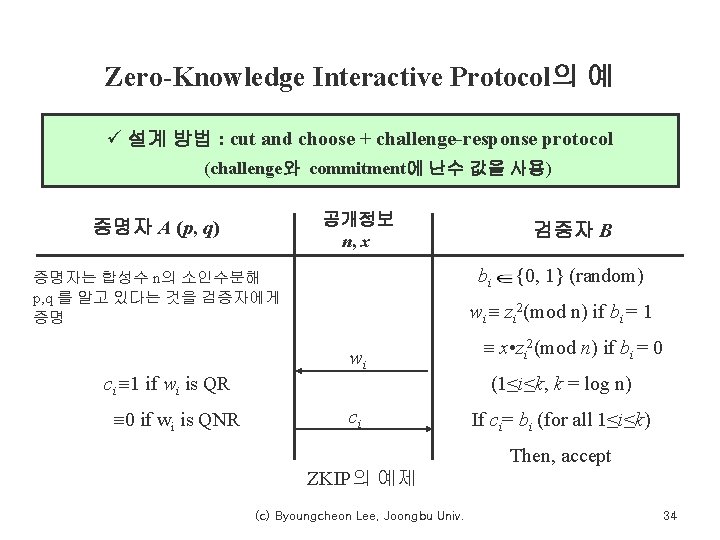

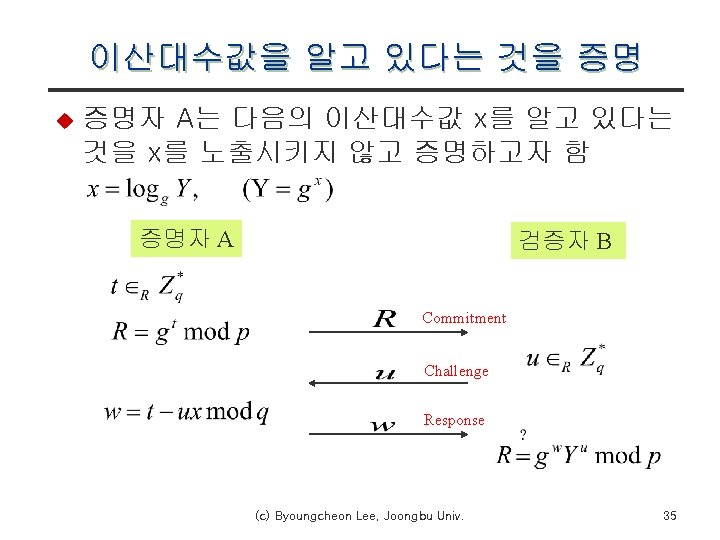

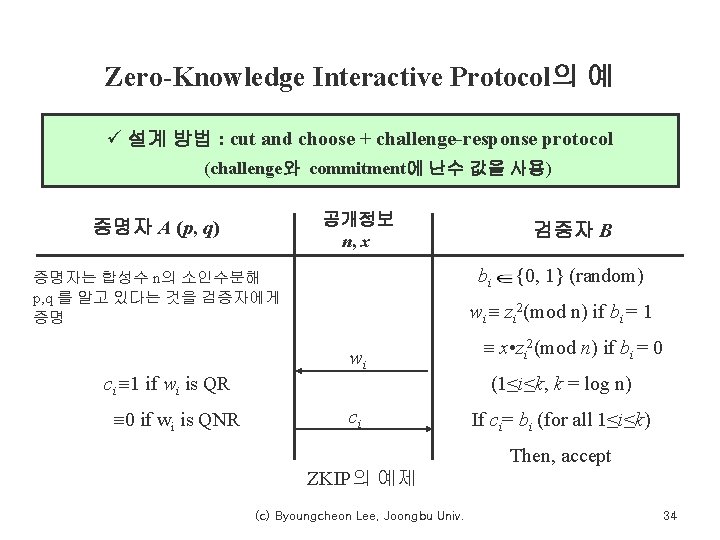

Zero-Knowledge Interactive Protocol의 예 ü 설계 방법 : cut and choose + challenge-response protocol (challenge와 commitment에 난수 값을 사용) 공개정보 n, x 증명자 A (p, q) bi 증명자는 합성수 n의 소인수분해 p, q 를 알고 있다는 것을 검증자에게 증명 ci 1 if wi is QR 0 if wi is QNR 검증자 B {0, 1} (random) wi zi 2(mod n) if bi = 1 wi x • zi 2(mod n) if bi = 0 (1≤i≤k, k = log n) ci If ci= bi (for all 1≤i≤k) Then, accept ZKIP의 예제 (c) Byoungcheon Lee, Joongbu Univ. 34

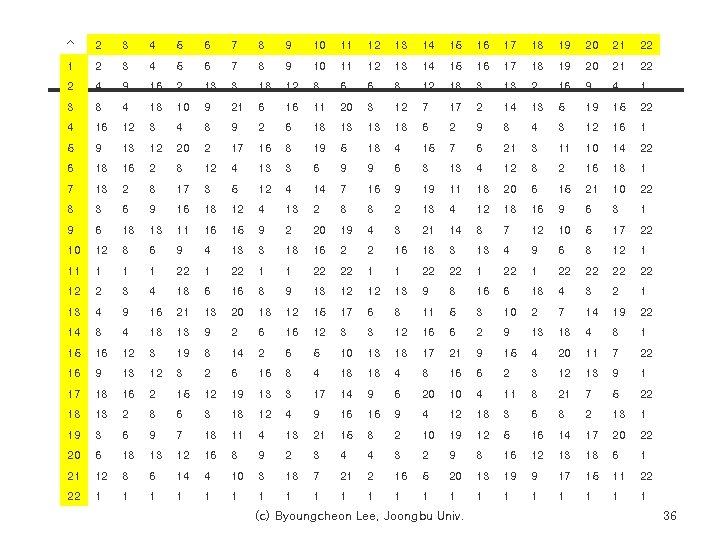

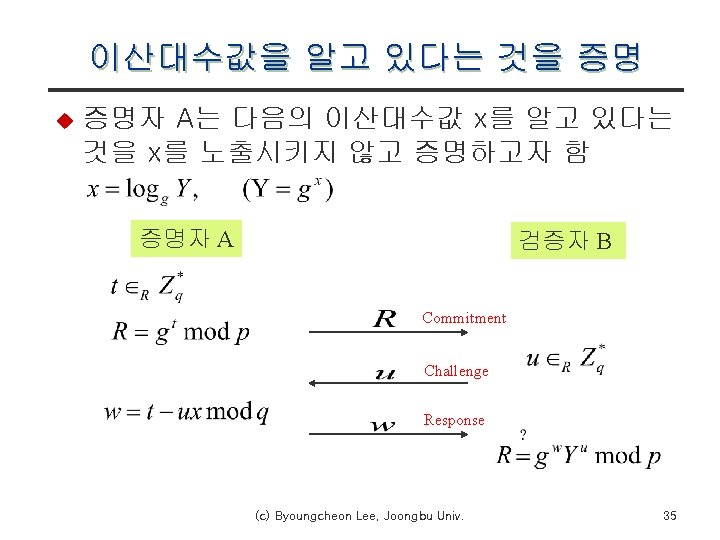

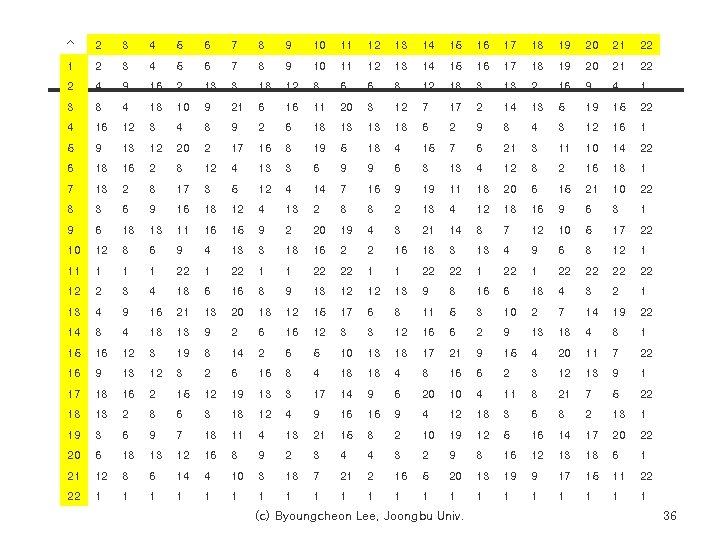

^ 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 2 4 9 16 2 13 3 18 12 8 6 6 8 12 18 3 13 2 16 9 4 1 3 8 4 18 10 9 21 6 16 11 20 3 12 7 17 2 14 13 5 19 15 22 4 16 12 3 4 8 9 2 6 18 13 13 18 6 2 9 8 4 3 12 16 1 5 9 13 12 20 2 17 16 8 19 5 18 4 15 7 6 21 3 11 10 14 22 6 18 16 2 8 12 4 13 3 6 9 9 6 3 13 4 12 8 2 16 18 1 7 13 2 8 17 3 5 12 4 14 7 16 9 19 11 18 20 6 15 21 10 22 8 3 6 9 16 18 12 4 13 2 8 8 2 13 4 12 18 16 9 6 3 1 9 6 18 13 11 16 15 9 2 20 19 4 3 21 14 8 7 12 10 5 17 22 10 12 8 6 9 4 13 3 18 16 2 2 16 18 3 13 4 9 6 8 12 1 11 1 22 22 1 22 22 12 2 3 4 18 6 16 8 9 13 12 12 13 9 8 16 6 18 4 3 2 1 13 4 9 16 21 13 20 18 12 15 17 6 8 11 5 3 10 2 7 14 19 22 14 8 4 18 13 9 2 6 16 12 3 3 12 16 6 2 9 13 18 4 8 1 15 16 12 3 19 8 14 2 6 5 10 13 18 17 21 9 15 4 20 11 7 22 16 9 13 12 3 2 6 16 8 4 18 18 4 8 16 6 2 3 12 13 9 1 17 18 16 2 15 12 19 13 3 17 14 9 6 20 10 4 11 8 21 7 5 22 18 13 2 8 6 3 18 12 4 9 16 16 9 4 12 18 3 6 8 2 13 1 19 3 6 9 7 18 11 4 13 21 15 8 2 10 19 12 5 16 14 17 20 22 20 6 18 13 12 16 8 9 2 3 4 4 3 2 9 8 16 12 13 18 6 1 21 12 8 6 14 4 10 3 18 7 21 2 16 5 20 13 19 9 17 15 11 22 22 1 1 1 1 1 1 (c) Byoungcheon Lee, Joongbu Univ. 36

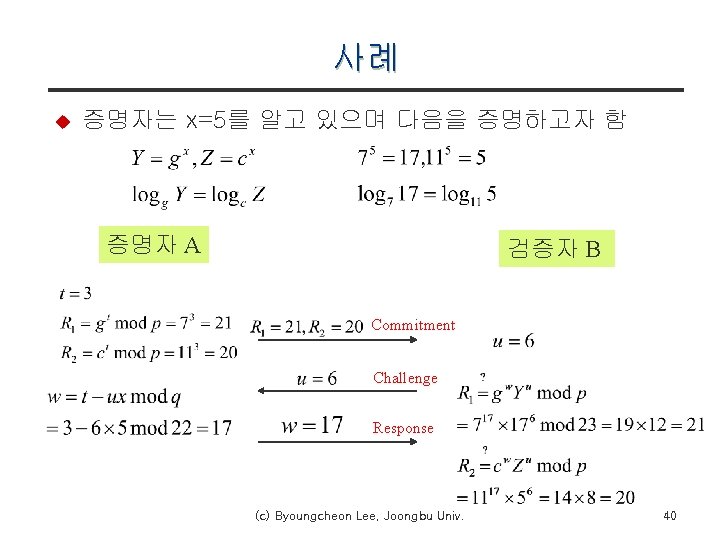

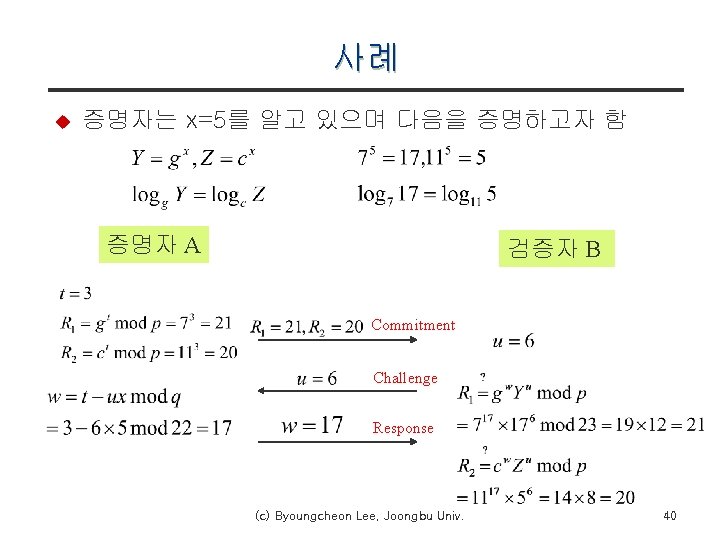

사례 u 증명자는 x=5를 알고 있으며 다음을 증명하고자 함 증명자 A 검증자 B Commitment Challenge Response (c) Byoungcheon Lee, Joongbu Univ. 40

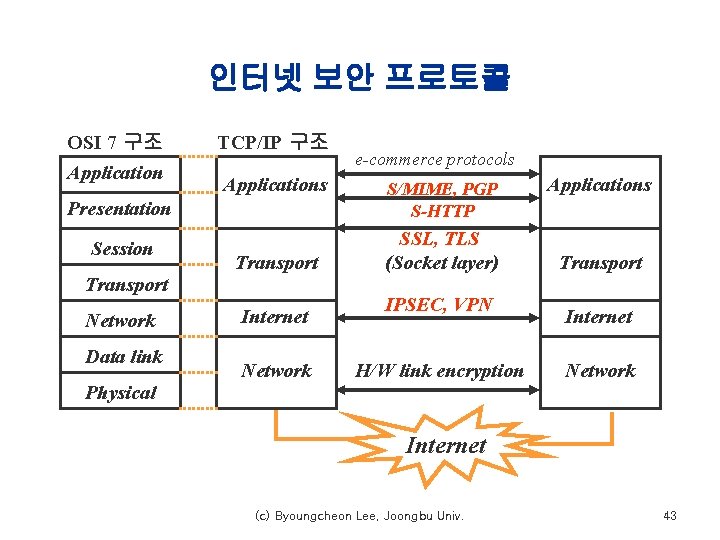

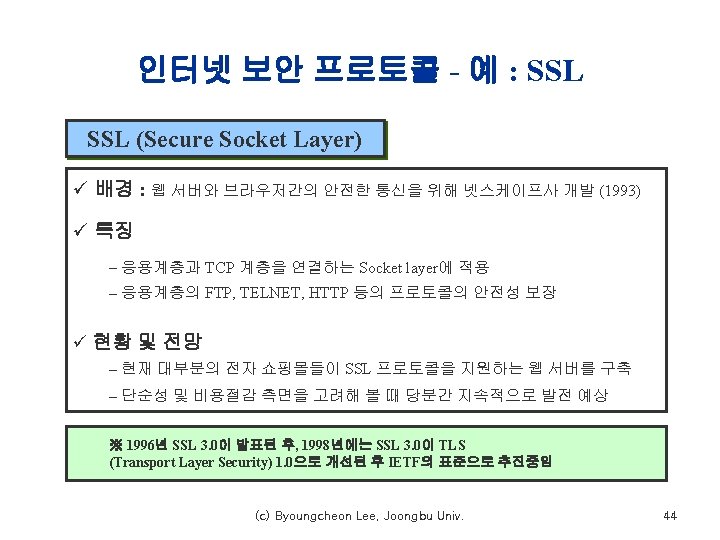

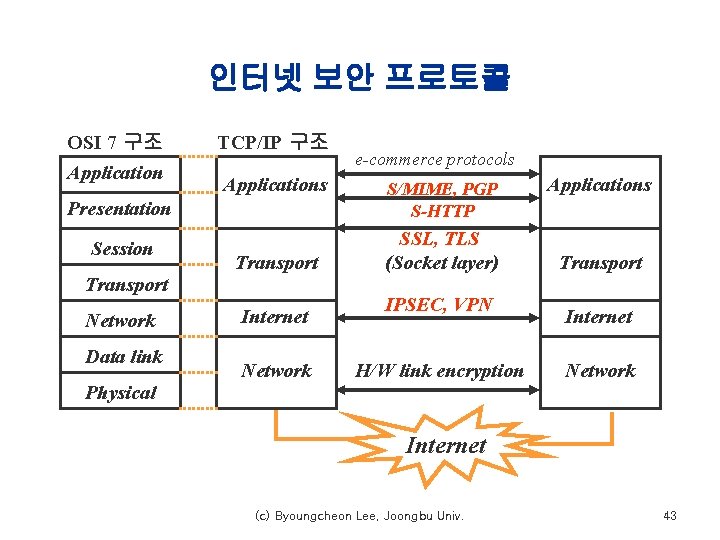

인터넷 보안 프로토콜 OSI 7 구조 Application TCP/IP 구조 Applications e-commerce protocols Presentation S/MIME, PGP S-HTTP Session SSL, TLS (Socket layer) Transport Network Data link Physical Transport Internet Network IPSEC, VPN H/W link encryption Applications Transport Internet Network Internet (c) Byoungcheon Lee, Joongbu Univ. 43

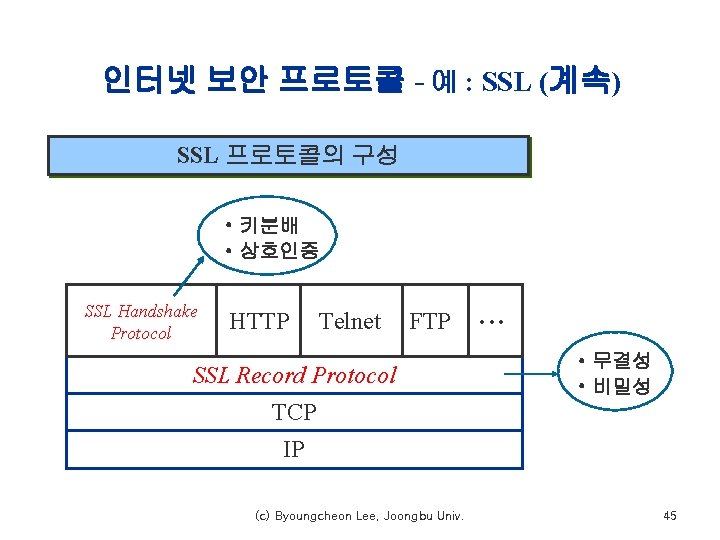

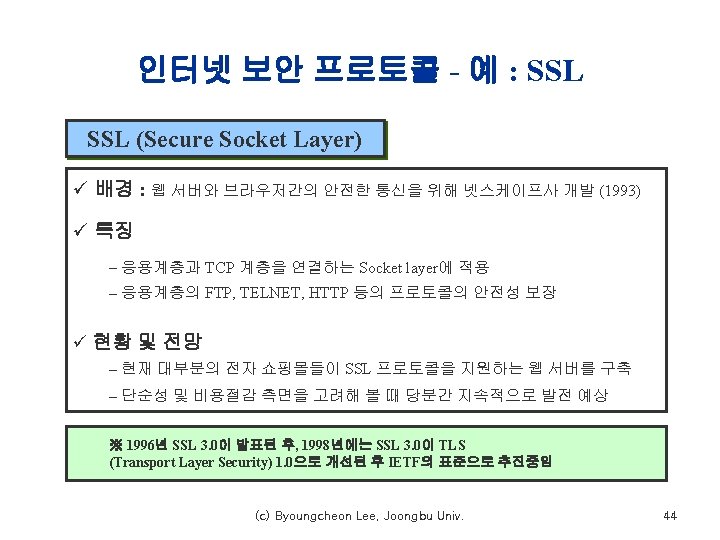

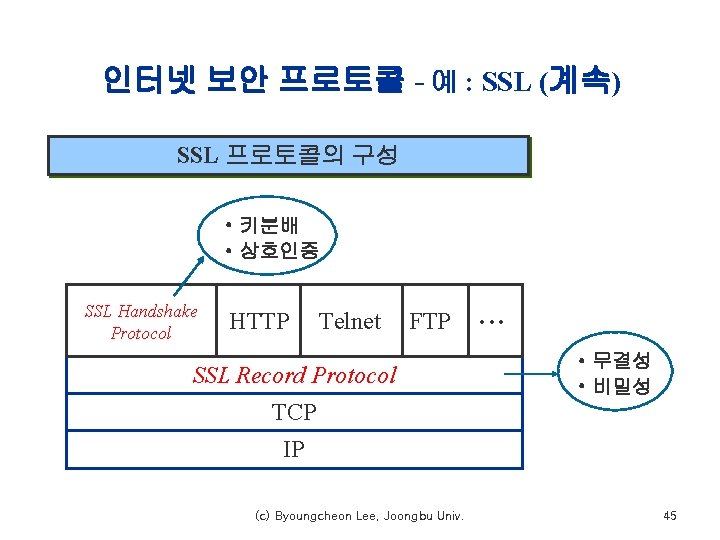

인터넷 보안 프로토콜 - 예 : SSL (계속) SSL 프로토콜의 구성 • 키분배 • 상호인증 SSL Handshake Protocol HTTP Telnet FTP SSL Record Protocol • • • • 무결성 • 비밀성 TCP IP (c) Byoungcheon Lee, Joongbu Univ. 45