Security Guide to Network Security Fundamentals Fourth Edition

- Slides: 53

Security+ Guide to Network Security Fundamentals, Fourth Edition Chapter 5 Host, Application, and Data Security

Ciljevi • Popis koraka za osiguranje glavnog (host) računara • Određivanje aplikacija za sigurnost (zaštitu) • Objasnite kako osigurati podatke pomoću sprečavanja gubitka Security+ Guide to Network Security Fundamentals, Fourth Edition 2

Osiguranje glavnog računara(host) • Tri važna elementa za osiguranje – Host (mrežni server ili klijent) – Prijave – Podaci • Osiguranje host uključuje: – – Zaštita fizičkih uređaja Osiguranje softvera operativnog sistema Korištenje security-based softverskih aplikacija Praćenje logova(dnevnika zahteva) Security+ Guide to Network Security Fundamentals, Fourth Edition 3

Osiguranje uređaja • Sprečavanjem fizičkog pristupa opremi neovlašćenih korisnika • Aspekti osiguravanja uređaja – Osiguravanje fizičkog pristupa – Osiguravanje hardvera glavnog računara (host) – Osiguravanje prenosivih uređaja Security+ Guide to Network Security Fundamentals, Fourth Edition 4

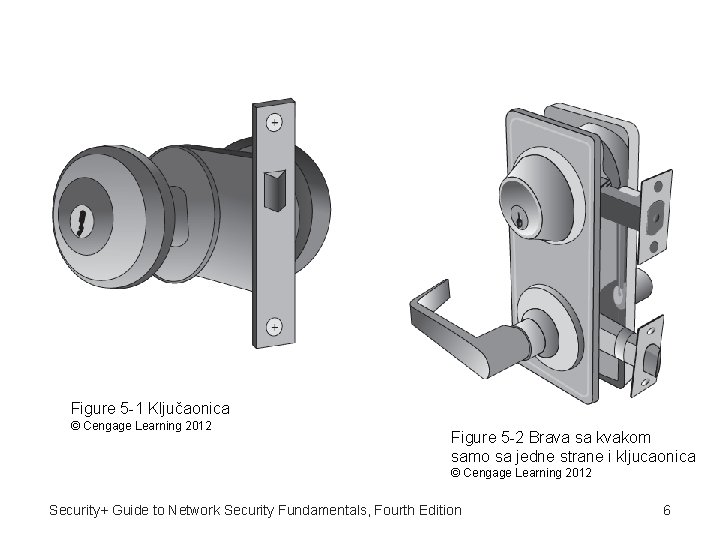

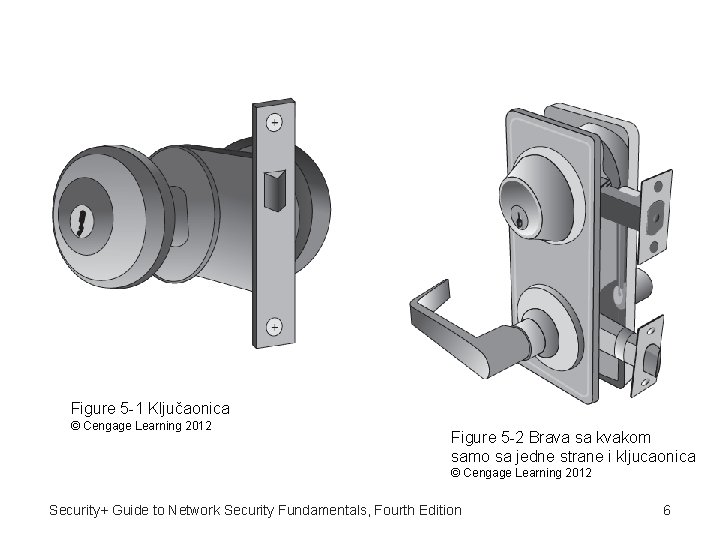

Osiguranje uređaja (nastavak) • Fizička sigurnost – Ograničavanje pristupa prostorijama gde se nalazi oprema • Fizička brava – Standardna klučaonica omogućava zaključavanje i minimalnu sigurnos – Brave koje se otvaraju samo sa unutrasnje strane pružaju dodatnu sigurnost • Brave sa ključaonicom mogu biti ugrožene ako se ključevi izgube, ukradu ili umnože Security+ Guide to Network Security Fundamentals, Fourth Edition 5

Figure 5 -1 Ključaonica © Cengage Learning 2012 Figure 5 -2 Brava sa kvakom samo sa jedne strane i kljucaonica © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 6

Osiguranje uređaja (nastavak) • Uputstvo za korišćenje ključaonice – – – Zamena brave nakon gubitka ili krađe ključa Pregledanje brave redovno Davanje ključa samo ovlaštenim korisnicima Voditi evidenciju o tome ko uzima i vraca ključeve Praćenje datih ključeva Glavni ključevi ne bi trebali imati identifikacijske oznake(ne bi trebali da se isticu) Security+ Guide to Network Security Fundamentals, Fourth Edition 7

Osiguranje uređaja (nastavak) • Uputstvo za korišćenje ključaonice(nastavak) – Osiguranje neiskorišćenih ključeva u zaključanom sefu – Postavite nadzor nad ključevima – Označite duplikate glavnih ključeva sa “Ne kopirati” • Obrišite serijski broj proizvođača kako bi se spriječilo da originalni ključevi budu hronološki poređani Security+ Guide to Network Security Fundamentals, Fourth Edition 8

Osiguranje uređaja (nastavak) • Brava sa šifrom – Profinjena alternativa brave sa ključem – Kombinacija tipki potrebna za otključavanje vrata – Može biti programirana tako da posebnim šiframa daje pristup određenim danima u određeno vreme – Zapis kada su otvorena vrata i pod kojom šifrom – Ranjivost joj je osoba koja eventualno stoji iza vas i potajno gleda(shoulder surfing) – Često se koristi u kombinaciji sa senzorom stražnjih vrata Security+ Guide to Network Security Fundamentals, Fourth Edition 9

Figure 5 -3 Brava sa šifrom © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 10

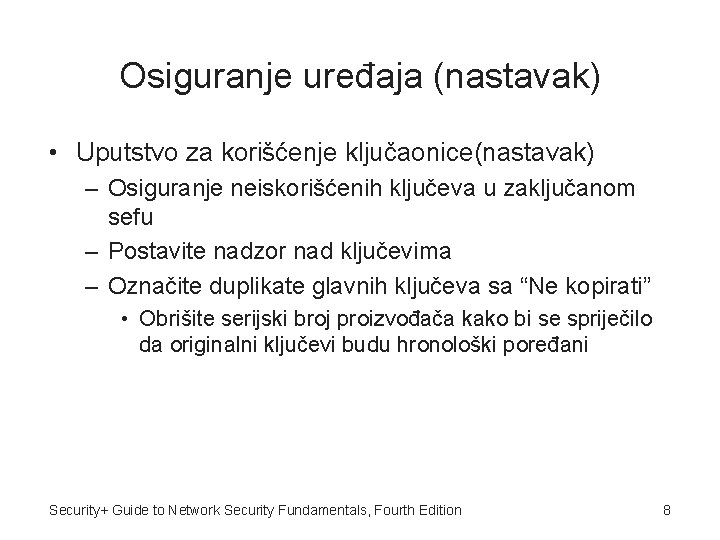

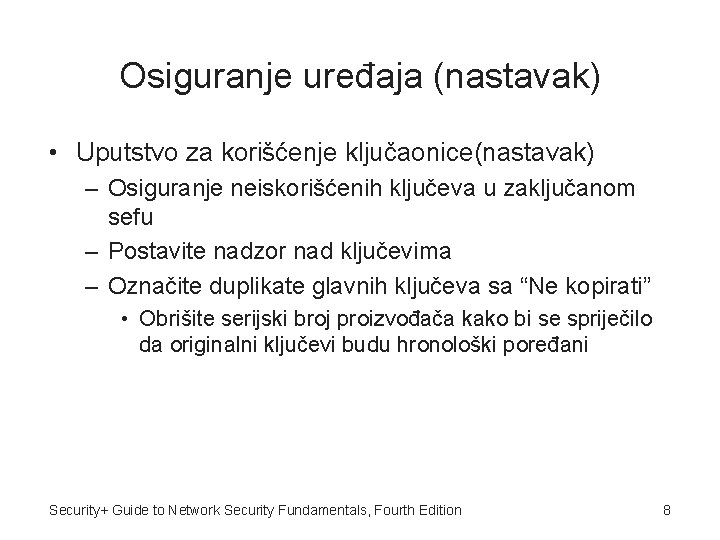

Osiguranje uređaja (nastavak) • Alternativni način pristupa: fizički token – ID katice mogu imati fotografije korisnika – ID kartice emituju identifikacioni signal vlasnika – Blizinski čitač(senzor) prima signal • RFID oznake(radio frequency identification) – Mogu se integrisati u ID karticu – Očitava se pomoću RFID blizinskog čitača(senzora) • Kartica može da se očita iz džepa nosioca Security+ Guide to Network Security Fundamentals, Fourth Edition 11

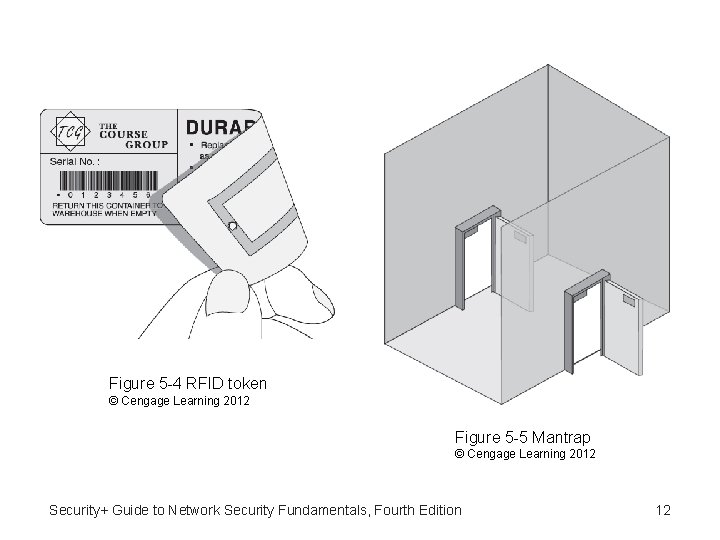

Figure 5 -4 RFID token © Cengage Learning 2012 Figure 5 -5 Mantrap © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 12

Osiguranje uređaja (nastavak) • Pristup evidenciji – Zapisnik o pojedincima koji imaju dozvolu za ulazak u osigurane prostorije – Zapis vremena kad su ušli i izašli • Klopka za ljude(medju prostor) – Razdvaja osigurane od neosiguranih prostorija – Uređaj prati i kontroliše dvoje međusobno povezana vrata • Samo jedna vrata mogu biti otvorena u bilo koje vrijeme Security+ Guide to Network Security Fundamentals, Fourth Edition 13

Osiguranje uređaja (nastavak) • Video nadzor – Video nadzor ograničenog pristupa(CCTV) • Video kamere prenose signal ograničenom broju prijemnika • Kamere mogu biti fiksne ili mogu da se pokreću • Ograđivanje – Bariera oko osiguranog područja – Moderne ograde su opremljene sa raznim zaštitama koje smanjuju šanse preskakanja Security+ Guide to Network Security Fundamentals, Fourth Edition 14

Tehnologija Opis Katran farba Netoksična farba, zasnovana na bazi petroleja, namazana u tankom sloju Zaštitne šipke Šipke ne duže od 1 m koje padaju prema dole Rotirajući šiljci Postavljaju se na ogradu kako bi sprečile hvatanje Komentar Table 5 -1 Dodatna zastita Security+ Guide to Network Security Fundamentals, Fourth Edition 15

Osiguranje uređaja (nastavak) • Hardver sigurnost – Fizička sigurnost hardvera glavnog računara(host) – Prenosni uređaji imaju sigurnosni slot od čelika • Sajla umetnuta u slot osigurava uređaj • Sajla spojen na ključaonicu koja je pričvršćena na stol ili nepomični objekat • Laptopovi mogu biti smešteni u sefu • Ormarići sa ključaonicom – Mogu da budu zaštita za napajanja i mrežne konektore – Omogućava punjeje uređaja dok su dokovani Security+ Guide to Network Security Fundamentals, Fourth Edition 16

Figure 5 -6 Cable lock © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 17

Osiguranje uređaja (nastavak) • Sigurnost mobilnih uređaja – Mnoge sigurnosne odredbe koje se odnose na laptop vrede i za mobilne uređaje • Specifične mogućnosti mobilnih uređaja – Daljinsko formatiranje i brisanje podataka • Podaci mogu biti obrisani putem komande poslate sa drugog uredjaja ukoliko je došlo do krađe – GPS praćenje • Tačnost lociranja u radiusu od 100 metara Security+ Guide to Network Security Fundamentals, Fourth Edition 18

Osiguranje uređaja (nastavak) • Specifične mogućnosti mobilnih uređaja(nastavak) – Glasovna enkripcija • Koristi se za maskiranje sadržaja komunikacija (razgovora) preko pametnog telefona Security+ Guide to Network Security Fundamentals, Fourth Edition 19

Osiguravanje operativnog sistema • Zaštita operativnog sistema u pet koraka – Razviti sigurnosnu politiku – Testiranje performansi operativnog sistema glavnog računara – Konfigurisanje sigurnosti i settings-a (u daljem tekstu podešavanja) operativnog sistema – Postavljanje podešavanja – Sprovesti upravljanje ažuriranja softvera Security+ Guide to Network Security Fundamentals, Fourth Edition 20

Osiguravanje operativnog sistema(nastavak) • Razviti sigurnosnu politiku – Dokument-i koji jasno definušu odbrabene mehanizme organizacije • Testiranje performansi operativnog sistema glavnog računara – Baseline: standardni ili kontrolni popis na osnovu kojeg se sistem može oceniti – Konfiguracija podešavanja koje se koriste za svaki računar u organizaciji Security+ Guide to Network Security Fundamentals, Fourth Edition 21

Osiguravanje operativnog sistema(nastavak) • Konfiguracije sigurnosti i podešavanja operativnog sistema – Stotine raznih sigurnosnih postavki podešavanja mogu biti izmenjeni – Tipična konfiguracija baseline • Izmena default-nih podešavanja insecure postavki • Uklanjanje nepotrebnih softvera, usluga, protokola • Omogućavanje sigurnosnih postavki kao sto je firewall Security+ Guide to Network Security Fundamentals, Fourth Edition 22

Osiguravanje operativnog sistema(nastavak) • Postaviti postavke podešavanja – Šablon sigurnosti: kolekcija konfiguracije podešavanja sigurnosnih postavki – Proces može biti automatizovan • Politika grupe – Windows odlike koje pružaju centralizovano upravljanje računarom – Jedna konfiguracija može biti raspoređeno na mnogim korisnicima Security+ Guide to Network Security Fundamentals, Fourth Edition 23

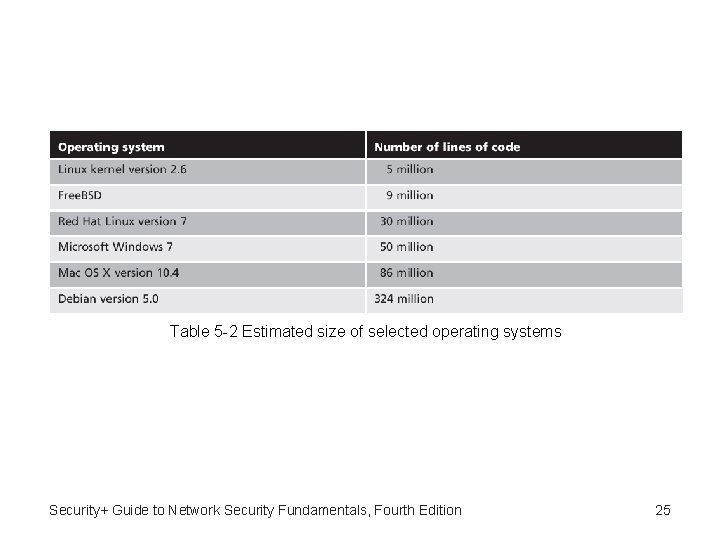

Osiguravanje operativnog sistema(nastavak) • Operativni sistemi su dobili na veličini i složenosti • Zbog novih alata za napade, sigurnosne mere su postale ranjive • Sigurnosna zakrpa(patch) – Opšte ažuriranje softvera koje otklanja poznate ranjivosti sistema Security+ Guide to Network Security Fundamentals, Fourth Edition 24

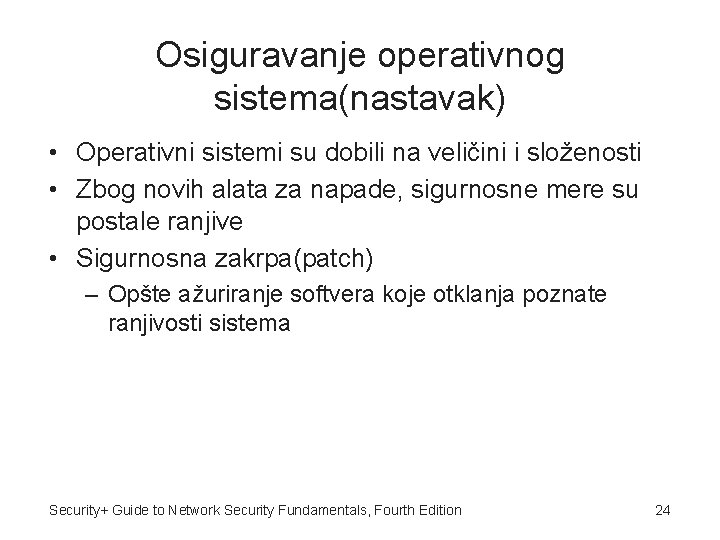

Table 5 -2 Estimated size of selected operating systems Security+ Guide to Network Security Fundamentals, Fourth Edition 25

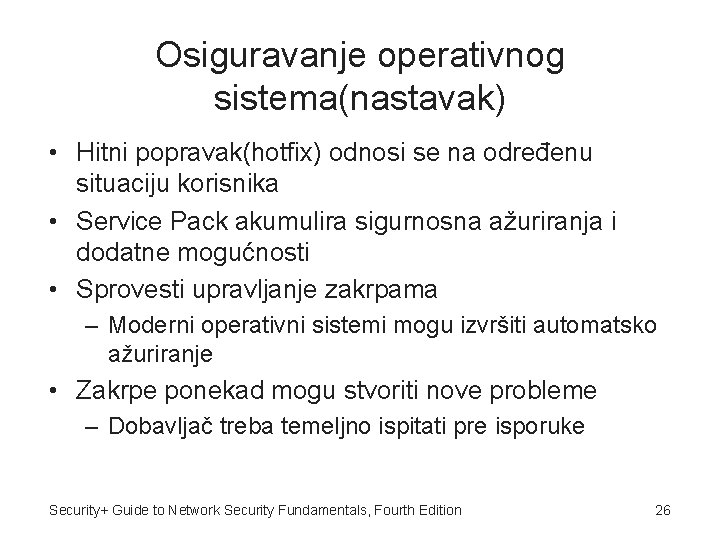

Osiguravanje operativnog sistema(nastavak) • Hitni popravak(hotfix) odnosi se na određenu situaciju korisnika • Service Pack akumulira sigurnosna ažuriranja i dodatne mogućnosti • Sprovesti upravljanje zakrpama – Moderni operativni sistemi mogu izvršiti automatsko ažuriranje • Zakrpe ponekad mogu stvoriti nove probleme – Dobavljač treba temeljno ispitati pre isporuke Security+ Guide to Network Security Fundamentals, Fourth Edition 26

Figure 5 -7 Microsoft Windows 7 automatic update options © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 27

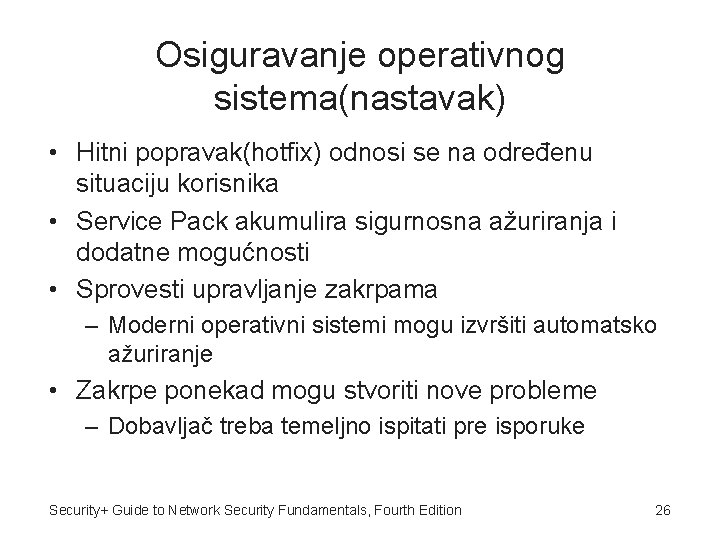

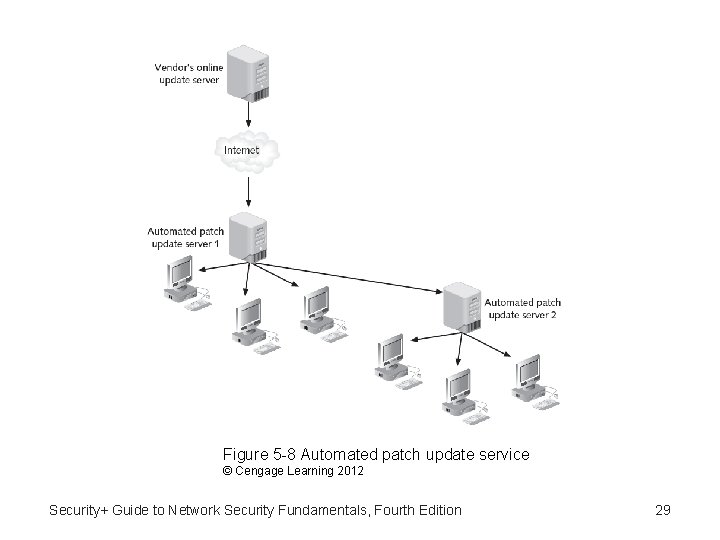

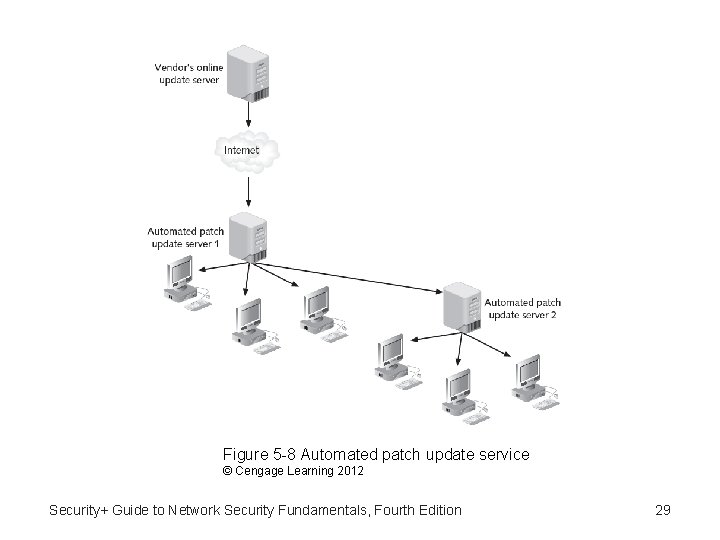

Osiguravanje operativnog sistema(nastavak) • Usluga automatizovanog ažuriranja zakrpe(patch) – Upravljanje zakrpe na lokalnoj razini, ne oslanjati se na dobavljačev online sitem ažuriranja • Prednosti automatskog sistema ažuriranja zakrpe – Administratori mogu prisiliti ažuriranja za instalaciju od određenog datuma – Računari koji nisi na internetu mogu biti ažurirani – Korisnici ne mogu onemogućiti ili zaobići ažuriranja Security+ Guide to Network Security Fundamentals, Fourth Edition 28

Figure 5 -8 Automated patch update service © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 29

Osiguranje sa Anti-malware softver • Anti-virus – Softver koji ispituje računar za infekcije – Skenira nove dokumente koji bi mogli sadržavati viruse – Traži viruse koji su mu do tada poznati • Slabosti anti-virusa – Dobavljač mora stalno tražiti nove viruse, ažurirati i distribuirati potpis datoteka korisnicimas • Alterativni pristup: code emulation – Bilo koji upitni programski kod koji se izvršava u virtualnom okruženju kako bi se utvrdilo da li je virus Security+ Guide to Network Security Fundamentals, Fourth Edition 30

Anti-Spam • Spameri mogu distribuirati malware putem elektronske pošte • Spam može koristiti za social engineering napade • Način filtriranja spama – Bayesian filtriranje – Lokalno filtriranje domaćina • Blacklist- oni na crnoj listi • Whitelist-oni sa dupuštenjem – Blokiranje određenih vrsta datoteka attachmena Security+ Guide to Network Security Fundamentals, Fourth Edition 31

Pop-up blokatori i Anti-Spyware • Pop-up – Mali prozor koji se pojavljuju preko web stranice – Obično napravljen od strane oglašivača • Pop-up blokatori – Poseban program kao deo anti-spyware paketa – Integrisan u sam browser ili ekstenzija browser-a (Adblock Plus) – Omogućuje korisniku da ograniči ili blokira većinu pop-up – Upozorenje može da se prikaže u browser-u • Daje korisniku opciju za prikaz pop-up Security+ Guide to Network Security Fundamentals, Fourth Edition 32

Host-Based Firewalls • Firewall – Dizajniran kako bi sprečio ulazak zlonamernih paketa ili izlaska iz računara – Temelj mu može biti hardver ili softver – Host-based software firewall radi na lokalnom sistemu • Microsoft Windows 7 firewall – Tri oznake za mreže: u javnosti, kući ili posao – Korisnici mogu podesiti postavke za svaku vrstu zasebno Security+ Guide to Network Security Fundamentals, Fourth Edition 33

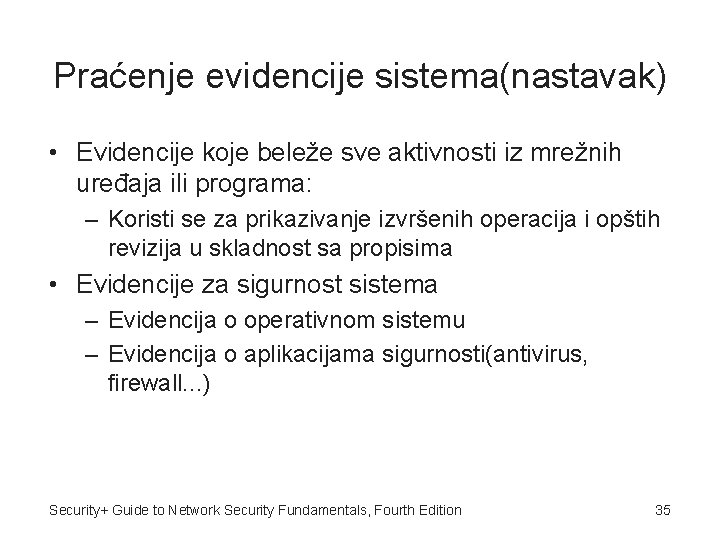

Praćenje evidencija(log) sistema • Log(evidencija): zapis o događajima koji se javljaju • Evidencije popisa(entries) – Sadrže informacije vezane za određeni događaj • Evidencije za reviziju mogu pratiti pokušaje prijavljivanja korisnika • Pristup(access) evidenciji može prikazati podatke o zahtevima za određene datoteke • Praćenje evidencija sistema – Korisno u određivanju koliko se napada dogodio, te da li se uspješno odbranio Security+ Guide to Network Security Fundamentals, Fourth Edition 34

Praćenje evidencije sistema(nastavak) • Evidencije koje beleže sve aktivnosti iz mrežnih uređaja ili programa: – Koristi se za prikazivanje izvršenih operacija i opštih revizija u skladnost sa propisima • Evidencije za sigurnost sistema – Evidencija o operativnom sistemu – Evidencija o aplikacijama sigurnosti(antivirus, firewall. . . ) Security+ Guide to Network Security Fundamentals, Fourth Edition 35

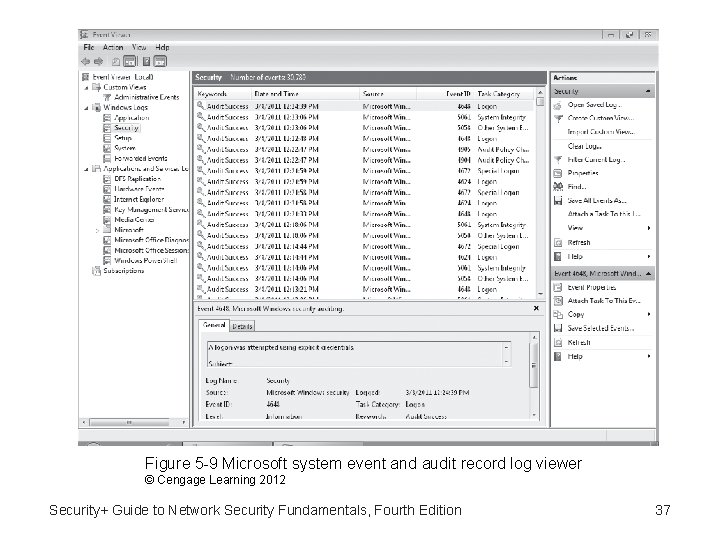

Praćenje evidencije sistema(nastavak) • Evidencija sistemsih događaja: – – Zahtevi klijenata i odgovori poslužitelja Podaci o upotrebi Informacije o korisničkom profilu Operativne informacije • Evidencija(log) aplikacija sigurnosti – Anti-virus software log – Evidencija o sistemu za automatizovano ažuriranje zakrpa(patch) Security+ Guide to Network Security Fundamentals, Fourth Edition 36

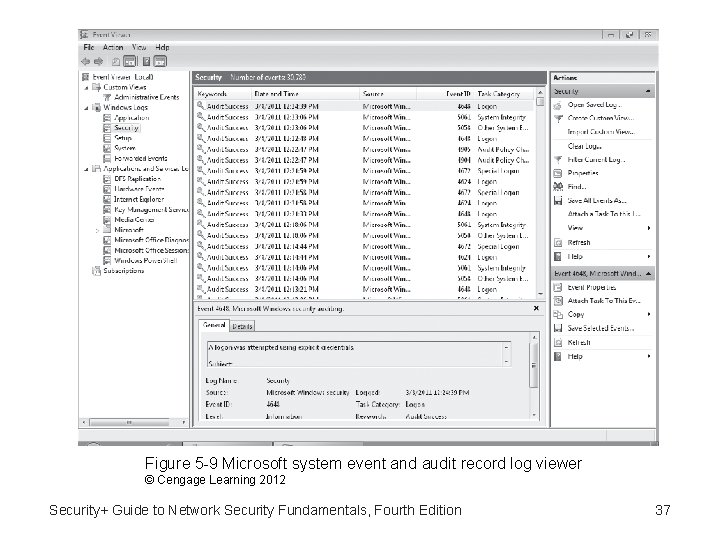

Figure 5 -9 Microsoft system event and audit record log viewer © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 37

Praćenje evidencije sistema(nastavak) • Prednosti praćenja evidencije sistema – Otkrivanje sigurnosnih incidenata, kršenja pravila, ilegalne aktivnosti – Prikažite informacije o incidentu ubrzo nakon istog – Pružite informacije za pomoć u rešavanju problema – Pomozite utvrditi operativne trendove i dugoročne probleme – Prikažite dokumentaciju regulatorne usklađenosti Security+ Guide to Network Security Fundamentals, Fourth Edition 38

Figure 5 -10 Anti-virus log © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 39

Primena sigurnosnih aplikacija • Aspekti sigurnosnih aplikacija – Razvoj aplikacija sigurnosti – Primena kaljenja aplikacije – Izdavanje zakrpi(Patch management) Security+ Guide to Network Security Fundamentals, Fourth Edition 40

Razvoj primena zaštite • Primena aplikacija zaštite mora se uzeti u obzir u svim fazama razvoja • Konfiguracije aplikacije zaštite polazne crte – Standardne konfiguracije okruženja mogu uspostaviti osnovu sigurnosti – Uključujući svaki sistem razvoja, sistem izgradnje i sistem testiranja – Mora sadržavati sistemske i mrežne konfiguracije Security+ Guide to Network Security Fundamentals, Fourth Edition 41

Razvoj aplikacija zaštite (nastavak) • Sigurnostni koncepti kodiranja – Standardi kodiranja povecavaju aplikacijama doslednost, pouzdanost i sigurnost – Standardi kodiranja su korisni i u samom pregledu koda • Greške (iznimke) – Greške koje se javljaju dok se aplikacija izvršava – Odgovor bi trebao biti zasnovan na grešci – Nepravilno rukovanje može dovesti do kvara aplikacije ili nesigurnosti Security+ Guide to Network Security Fundamentals, Fourth Edition 42

Razvoj aplikacija zaštite (nastavak) • Prakse za rukovanje gresaka koko bi se iste izbegle – Neuspesno proveriti povratne kodove, ili podneti izuzetke • Ili ih nepropisno proveriti – Rukovanje svim povratnim kodom ili izuzecima na isti način – Otkrivanja potencijalno osjetljivih podataka u obavesti o pogrešci Security+ Guide to Network Security Fundamentals, Fourth Edition 43

Razvoj aplikacija zaštite (nastavak) • Proverite korisničke odgovore na prijave – Može izazvati prekid izvrasvanja programa – Potrebno je proveriti da li ima XSS, SQL ili XML injection napadi • Ispravnost ulaznih parametara – Izvodi se nakon unesenih podataka, ali prije nego što je poznato odredište – Nije moguće znati koji znakovni karakteri su potencijalno štetni Security+ Guide to Network Security Fundamentals, Fourth Edition 44

Razvoj aplikacija zaštite (nastavak) • Escaping (rezultat kodiranja) – Najbolja metoda za hvatanje odziva korisnika – Osigurava znakovni karakteri budu tretirani kao podataka • Ne odnosi se na primenu • Fuzz testing (dlačica) – Softver tehnika koja namjerno daje invalid, neočekivane, ili random ulaze – Praćenje koje osigurava da sve pogreške budu izolovane(u karantinu) Security+ Guide to Network Security Fundamentals, Fourth Edition 45

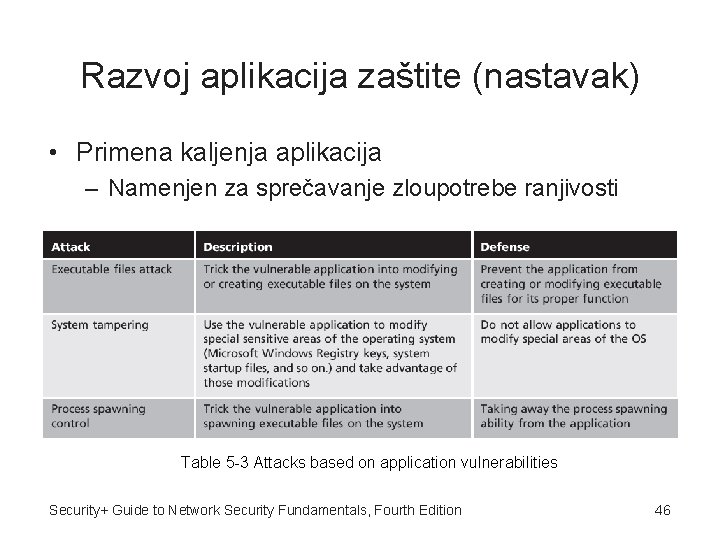

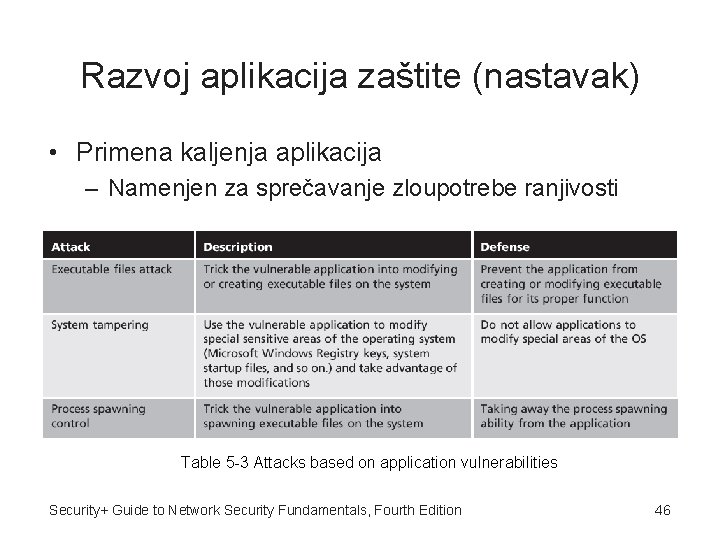

Razvoj aplikacija zaštite (nastavak) • Primena kaljenja aplikacija – Namenjen za sprečavanje zloupotrebe ranjivosti Table 5 -3 Attacks based on application vulnerabilities Security+ Guide to Network Security Fundamentals, Fourth Edition 46

Razvoj aplikacija zaštite (nastavak) • Upravljanje zakrpama(patch) – Retke donedavno – Korisnici koji ne znaju za postojanje zakrpa ili gdje ih mogu steći – Danas se sve više razvijaju(prave) aplikacije koje mogu da pronalaze i skidaju odgovarajuce zakrpe Security+ Guide to Network Security Fundamentals, Fourth Edition 47

Osiguravanje podataka • Poslovanje danas uključuje elektronske saradnje – Podaci moraju slobodno teći – Sigurnost podataka je važna • Sprečavanje gubitka podataka – Sistem sigurnosnih alata koji se koriste za prepoznavanje i identifikaciju kritičnih podataka i osiguravaju da je zaštićen – Cilj: zaštita podataka od neovlaštenog korisnika Security+ Guide to Network Security Fundamentals, Fourth Edition 48

Osiguravanje podataka (nastavak) • Sprečavanje gubitka podataka obični ispituje: – Podaci u upotrebi (primer: štampane podataka) – Podaci u pokretu (koji se prenosi) – Podaci u mirovanju (pohranjeni) • Inspekcija sadržaja – Sigurnostna analiza transakcije – Uzeti u obzir kontekst Security+ Guide to Network Security Fundamentals, Fourth Edition 49

Figure 5 -11 DLP architecture © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 50

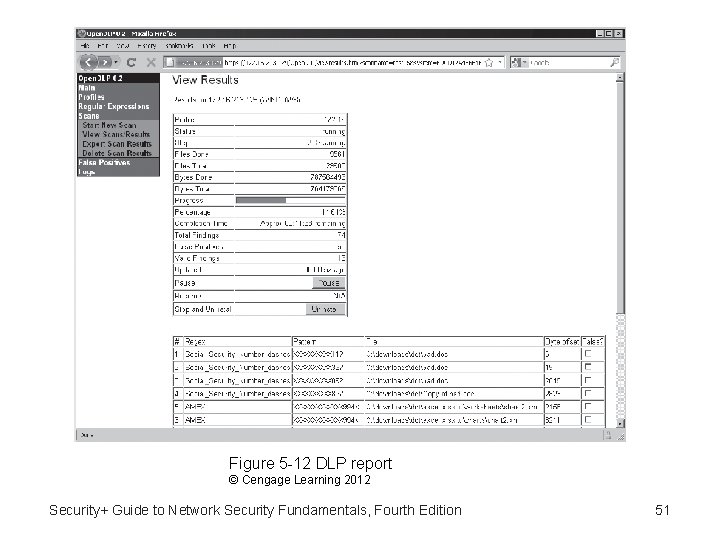

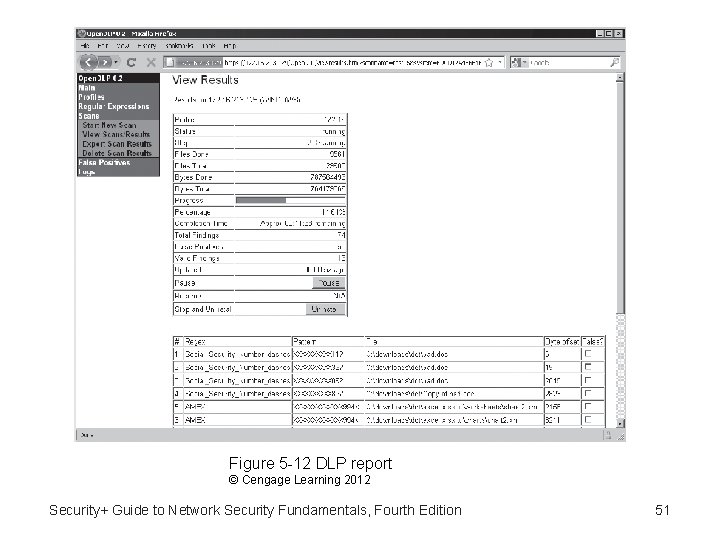

Figure 5 -12 DLP report © Cengage Learning 2012 Security+ Guide to Network Security Fundamentals, Fourth Edition 51

Sažetak • Fizička sigurnost pristupa uključuje brave različitih vrsta • Prenosni uređaji mogu biti osigurani sajlom sa bravom prikačenom za stol • Daljinsko formatiranje može izbrisati sadržaj uređaj iz daljine, ako je ukraden • Sigurnosna politika mora biti izrađena, onda osnovica može da se utvrdi • Third-party anti-malware softver može pružiti dodatnu sigurnos Security+ Guide to Network Security Fundamentals, Fourth Edition 52

Sažetak (nastavak) • Praćenje logova sistema je korisna u određivanju koliko se napad dogodio • Zaštita aplikacija koje rade na hardveru – Stvaranje konfiguracije osnovama – Sigurnostni koncepti kodiranja • Sprječavanje gubitka podataka (DLP) može identifikovati kritične podatke, nadgledati i štititi ga – Radi pomoću pregleda sadržaja Security+ Guide to Network Security Fundamentals, Fourth Edition 53