Security Guide to Network Security Fundamentals Third Edition

- Slides: 52

Security+ Guide to Network Security Fundamentals, Third Edition BAB 2 Sistem Ancaman dan Resiko

Objectives • Menggambarkan berbagai tipe serangan berbasis perangkat lunak • Jenis-jenis serangan hardware • Virtualisasi dan menjelaskan bagaimana penyerang menargetkan sistem virtual Security+ Guide to Network Security Fundamentals, Third Edition 2

Serangan berbasis Software • Software berbahaya atau malware – Software masuk kedalam sistem komputer tanpa sepengetahuan pemilik – Malware adalah istilah umum yang mengacu pada berbagai perangkat lunak yang merusak atau mengganggu • 3 tujuan dari malware: – Menginfeksi sistem komputer – Dengan cara menyembunyikan tindakan jahat ini – Membawa keuntungan dari yang dilakukan Security+ Guide to Network Security Fundamentals, Third Edition 3

Malware (Menginfeksi) • Virus – Program yang bersembunyi menyerang dokumen lain atau program dan mengeksekusi ketika dokumen atau program tsb di buka. – Setelah virus menginfeksi komputer, ia melakukan dua tugas terpisah • Menyebar ke komputer lain • Mengaktifkan tujuan jahatnya – Masalah yang terjadi yaitu mulai menampilkan pesan menjengkelkan, menghapus file, atau menyebabkan komputer crash berkali-kali Security+ Guide to Network Security Fundamentals, Third Edition 4

Malware (Menginfeksi) (continued) Security+ Guide to Network Security Fundamentals, Third Edition 5

Malware (Menginfeksi) (continued) • Jenis-jenis Virus Komputer – – File infector virus Resident virus (menginstall kode berbahaya ke memori) Boot virus (memakai bagian disk untuk booting) Companion virus (berpura-pura menggantikan file yang akan diakses pengguna) – Macro virus (di-code-kan sebagai sebuah macro yang melekat pada sebuah dokumen) • Metamorphic viruses – Menghindari deteksi dengan mengubah bagaimana mereka muncul • Polymorphic viruses – Juga mengenkripsi konten mereka secara berbeda setiap kali Security+ Guide to Network Security Fundamentals, Third Edition 6

Malware (continued) • Worm – Program yang dirancang untuk mengambil keuntungan dari kerentanan dalam aplikasi atau sistem operasi dalam rangka untuk memasuki sistem – Worm berbeda dengan virus, yaitu: • Sebuah worm dapat melakukan perjalanan dengan sendirinya • Sebuah worm tidak memerlukan tindakan pengguna untuk memulai pelaksanaannya – Tindakan yang dilakukan oleh worm: menghapus file pada komputer, sehingga komputer sebagai remote kontrol bagi penyerang Security+ Guide to Network Security Fundamentals, Third Edition 7

Malware • Trojan Horse (kuda Troya) /(Trojan) – Perangkat lunak yang mencurigakan (malicious) yang dapat merusak sebuah sistem atau jaringan. – Tujuannya : • memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain) • mengendalikan target (memperoleh hak akses pada target). – seolah-olah program tersebut merupakan program baik-baik – Trojan dapat menginfeksi sistem ketika pengguna mengunduh aplikasi dari sumber yang tidak dapat dipercayai Security+ Guide to Network Security Fundamentals, Third Edition 8

Malware • Contoh Jenis-jenis Trojan – Pencuri password: – Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang – Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol Security+ Guide to Network Security Fundamentals, Third Edition 9

Malware (continued) • Rootkit (continued) – Satu set perangkat lunak yang digunakan oleh penyusup untuk masuk ke komputer, mendapatkan hak istimewa untuk melakukan fungsi yang tidak sah, dan kemudian menyembunyikan semua jejak keberadaannya – Tujuannya adalah rootkit untuk menyembunyikan kehadiran jenis lain dari perangkat lunak berbahaya – Rootkit berfungsi dengan mengganti perintah sistem operasi dengan versi modifikasi • Yang secara khusus dirancang untuk mengabaikan aktivitas berbahaya sehingga dapat lolos deteksi – Mendeteksi dan menghapus rootkit sulit dilakukan • Dengan mengformat ulang hardisk dan menginstal ulang SO Security+ Guide to Network Security Fundamentals, Third Edition 10

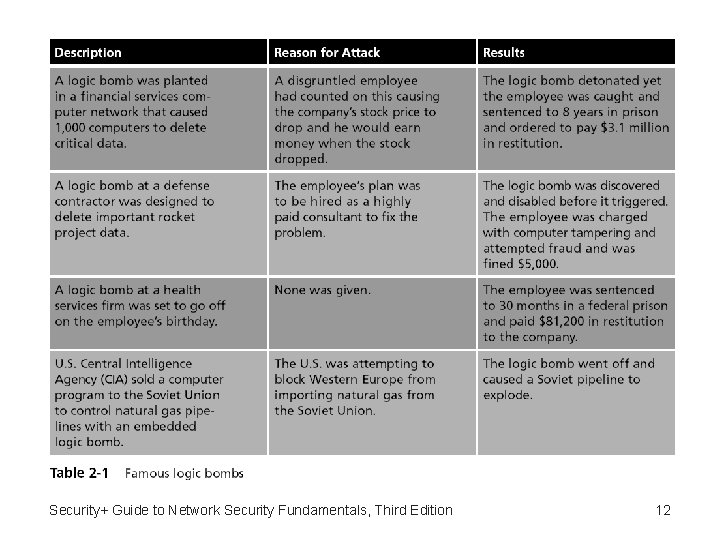

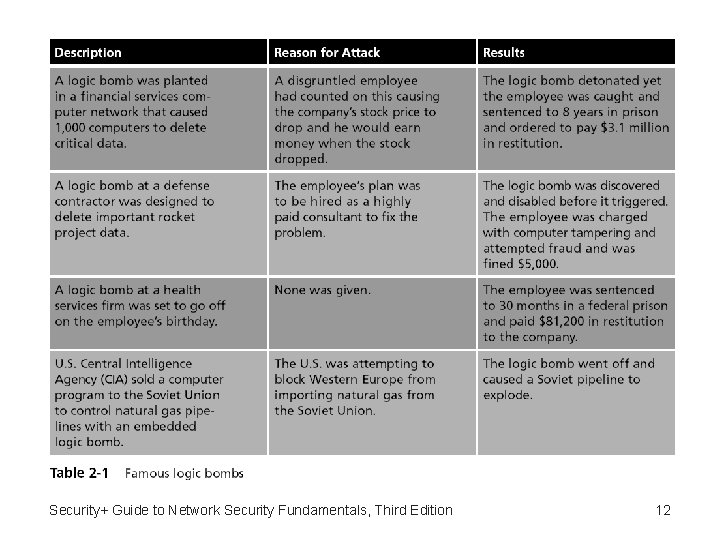

Malware (continued) • Logic bomb – Sebuah program komputer atau bagian dari program yang diam sampai dipicu oleh peristiwa logis tertentu – Sekali terpicu, program dapat melakukan sejumlah kegiatan berbahaya – Logic bom sangat sulit untuk dideteksi sebelum mereka dipicu • Privilege escalation – Mengeksploitasi kerentanan dalam perangkat lunak untuk mendapatkan akses ke sumber daya yang pengguna biasa Security+ Guide to Network Security Fundamentals, Third Edition 11

Security+ Guide to Network Security Fundamentals, Third Edition 12

Malware (continued) • Type dari privilege escalation – Ketika pengguna dengan user tingkat rendah dapat mengakses dengan fungsi seperti user tingkat yang lebih tinggi – Pengguna yang mempunyai akses terbatas berbeda dengan user yang sama Security+ Guide to Network Security Fundamentals, Third Edition 13

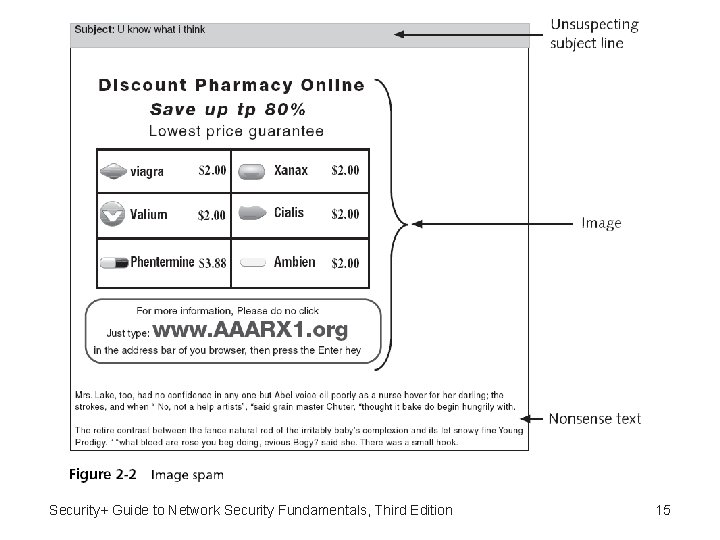

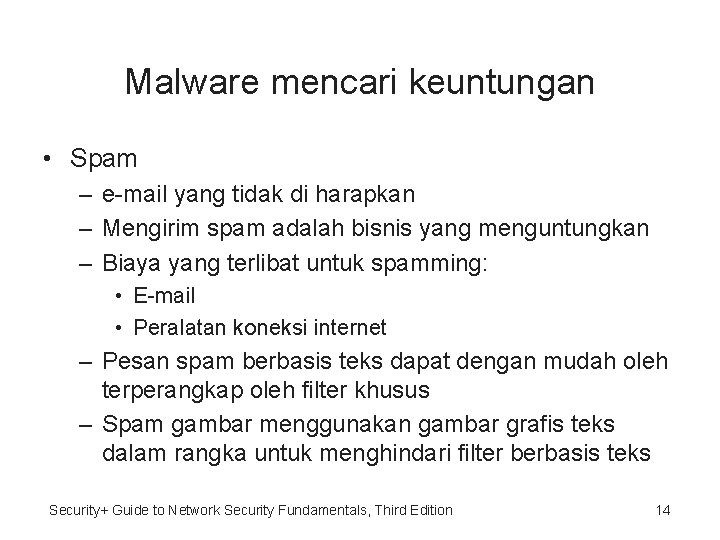

Malware mencari keuntungan • Spam – e-mail yang tidak di harapkan – Mengirim spam adalah bisnis yang menguntungkan – Biaya yang terlibat untuk spamming: • E-mail • Peralatan koneksi internet – Pesan spam berbasis teks dapat dengan mudah oleh terperangkap oleh filter khusus – Spam gambar menggunakan gambar grafis teks dalam rangka untuk menghindari filter berbasis teks Security+ Guide to Network Security Fundamentals, Third Edition 14

Security+ Guide to Network Security Fundamentals, Third Edition 15

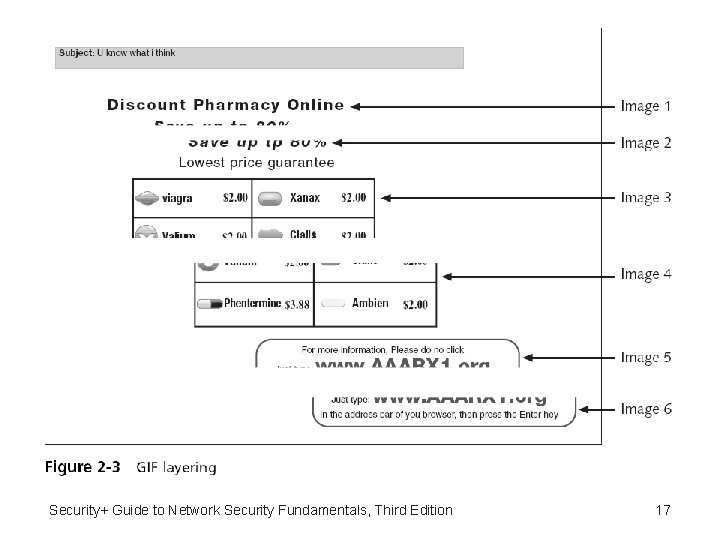

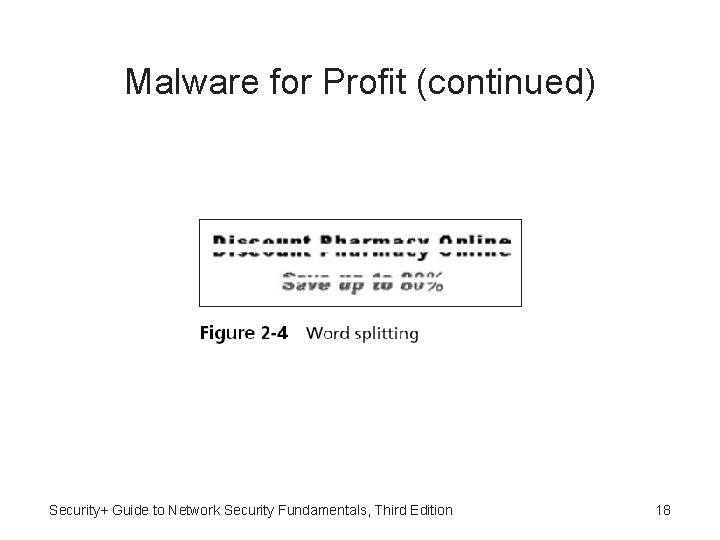

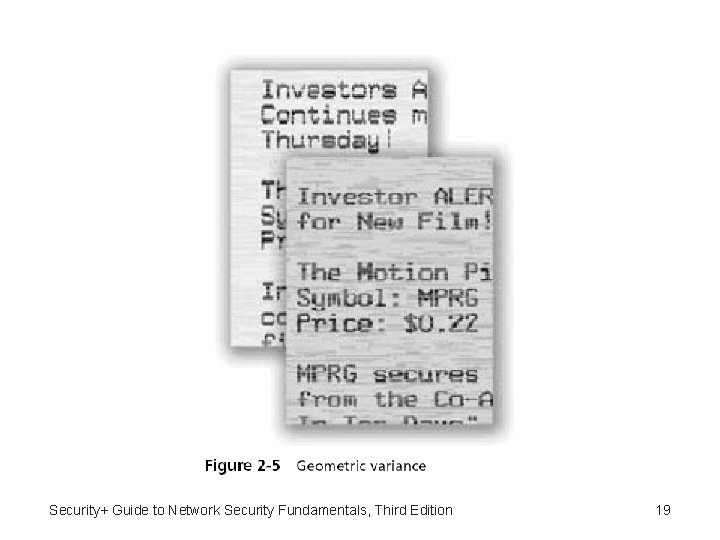

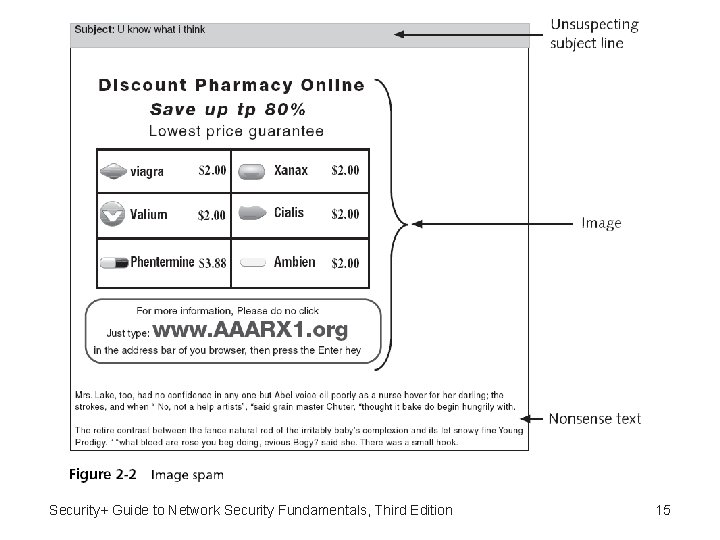

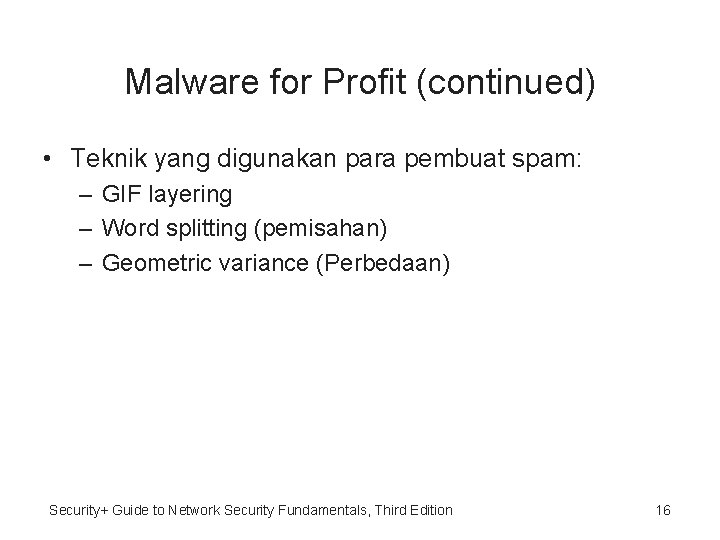

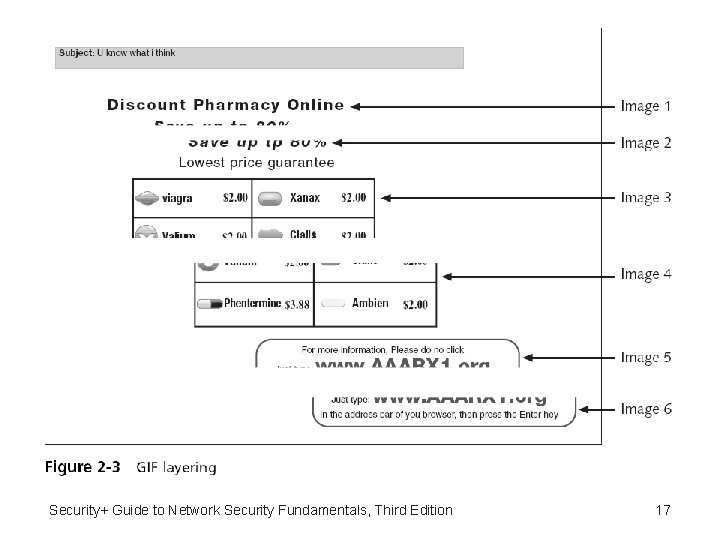

Malware for Profit (continued) • Teknik yang digunakan para pembuat spam: – GIF layering – Word splitting (pemisahan) – Geometric variance (Perbedaan) Security+ Guide to Network Security Fundamentals, Third Edition 16

Security+ Guide to Network Security Fundamentals, Third Edition 17

Malware for Profit (continued) Security+ Guide to Network Security Fundamentals, Third Edition 18

Security+ Guide to Network Security Fundamentals, Third Edition 19

Malware for Profit (continued) • Spam gambar tidak dapat dengan mudah disaring berdasarkan pada isi pesan • Untuk mendeteksi spam gambar, satu pendekatan adalah untuk menguji konteks pesan dan membuat profil, mengajukan pertanyaan seperti: – – – Siapa yang mengirimkan pesan? Apa yang diketahui tentang pengirim? Dimana user berada jika dia merespon email ini? Apakah sifat dari isi pesan? Bagaimana pesan teknis di baingun? Security+ Guide to Network Security Fundamentals, Third Edition 20

Malware for Profit (continued) • Spyware – Istilah yang umum digunakan untuk menggambarkan perangkat lunak yang memaksakan pada privasi pengguna atau keamanan • Kumpulan Antispyware mendifinisikan spyware: – Teknologi yang digunakan tanpa persetujuan pengguna dan merusak kontrol pengguna berlebihan: • Penggunaan sumber daya sistem, termasuk program apa yang diinstal pada komputer. • Pengumpulan, penggunaan, dan distribusi pribadi atau informasi sensitif lainnya. • Perubahan material yang mempengaruhi pengalaman pengguna, privasi, atau keamanan sistem Security+ Guide to Network Security Fundamentals, Third Edition 21

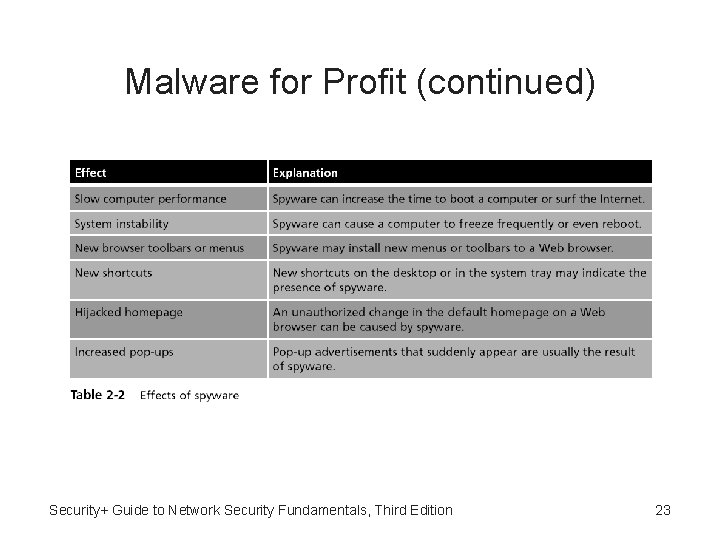

Malware for Profit (continued) • Spyware mempunyai 2 karakteristik yang membuat sangat berbahaya : – Spyware mencari keuntungan • Spyware lebih mengganggu daripada virus, sulit untuk di deteksi, dan lebih sulit untuk di hapus – Spyware tidak mudah diidentifikasi • Spyware sangat luas • Walaupun penyerang menggunakan beberapa tool spyware: – Ada dua yang paling umum digunakan adware and keyloggers Security+ Guide to Network Security Fundamentals 22

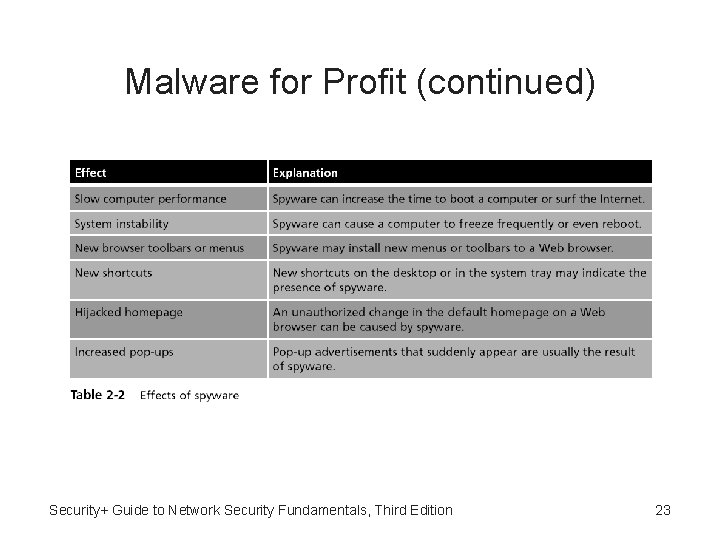

Malware for Profit (continued) Security+ Guide to Network Security Fundamentals, Third Edition 23

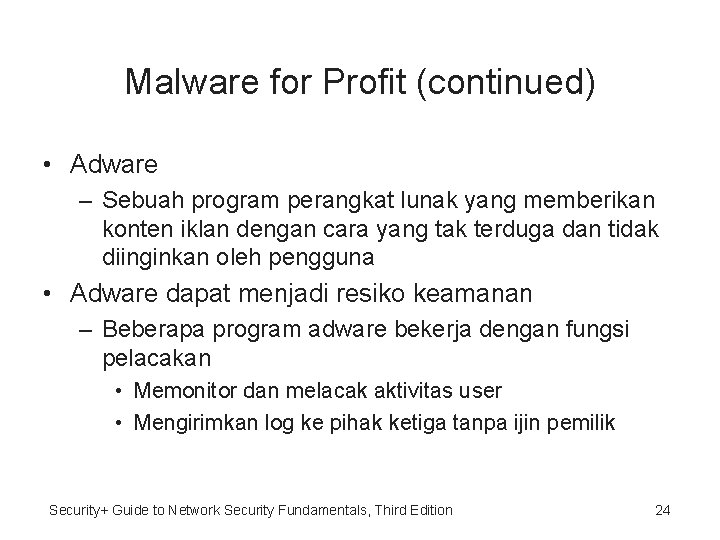

Malware for Profit (continued) • Adware – Sebuah program perangkat lunak yang memberikan konten iklan dengan cara yang tak terduga dan tidak diinginkan oleh pengguna • Adware dapat menjadi resiko keamanan – Beberapa program adware bekerja dengan fungsi pelacakan • Memonitor dan melacak aktivitas user • Mengirimkan log ke pihak ketiga tanpa ijin pemilik Security+ Guide to Network Security Fundamentals, Third Edition 24

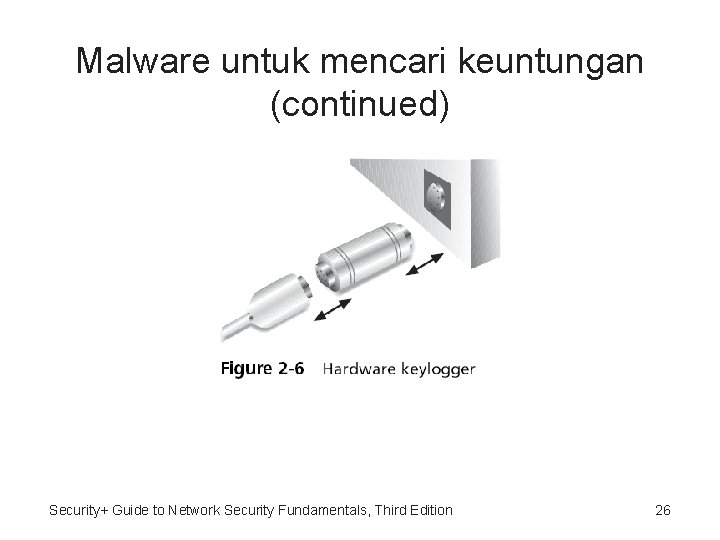

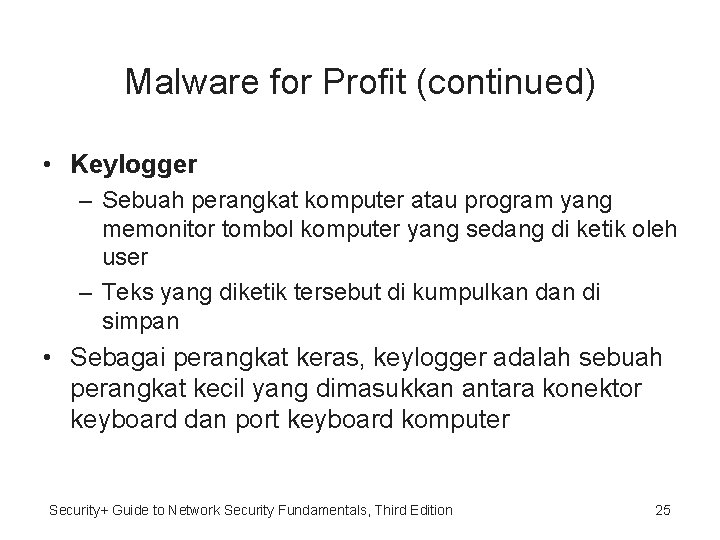

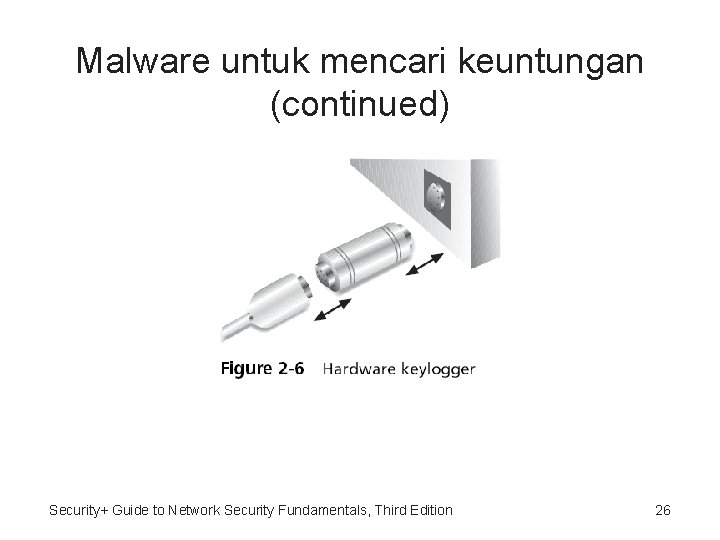

Malware for Profit (continued) • Keylogger – Sebuah perangkat komputer atau program yang memonitor tombol komputer yang sedang di ketik oleh user – Teks yang diketik tersebut di kumpulkan di simpan • Sebagai perangkat keras, keylogger adalah sebuah perangkat kecil yang dimasukkan antara konektor keyboard dan port keyboard komputer Security+ Guide to Network Security Fundamentals, Third Edition 25

Malware untuk mencari keuntungan (continued) Security+ Guide to Network Security Fundamentals, Third Edition 26

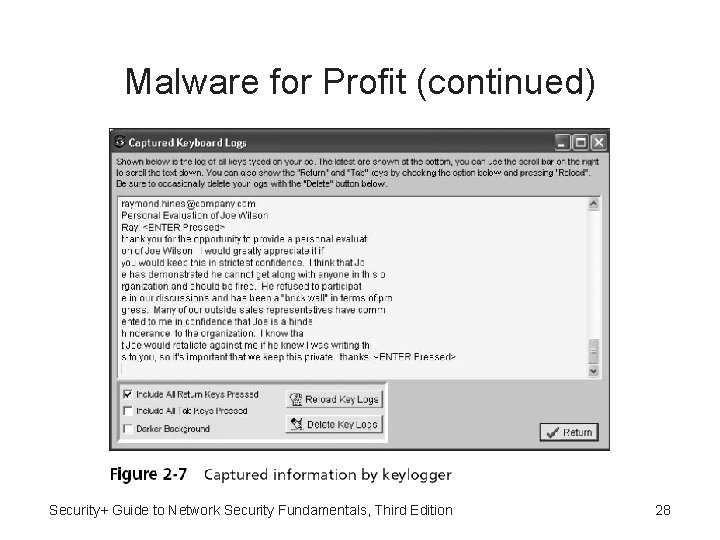

Malware mencari keuntungan (continued) • Software keyloggers – Program yang diam mengcapture semua yang diketikkan oleh user, termasuk password dan informasi sensitif – Program ini bersembunyi dan sulit di ketahui pengguna Security+ Guide to Network Security Fundamentals, Third Edition 27

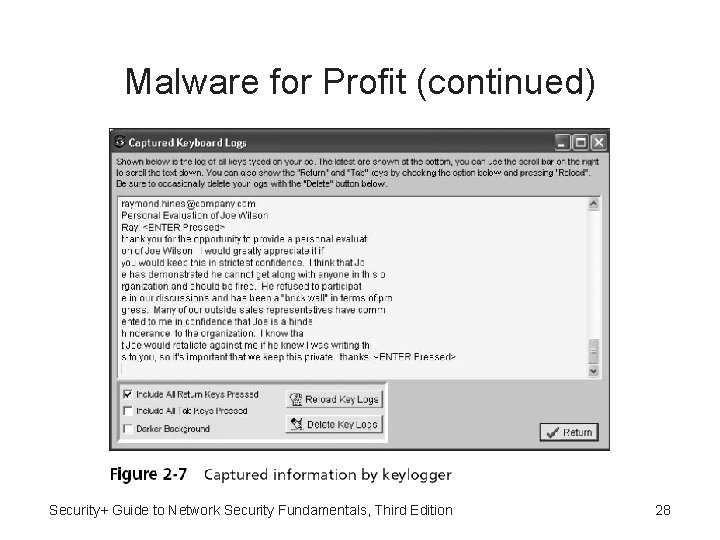

Malware for Profit (continued) Security+ Guide to Network Security Fundamentals, Third Edition 28

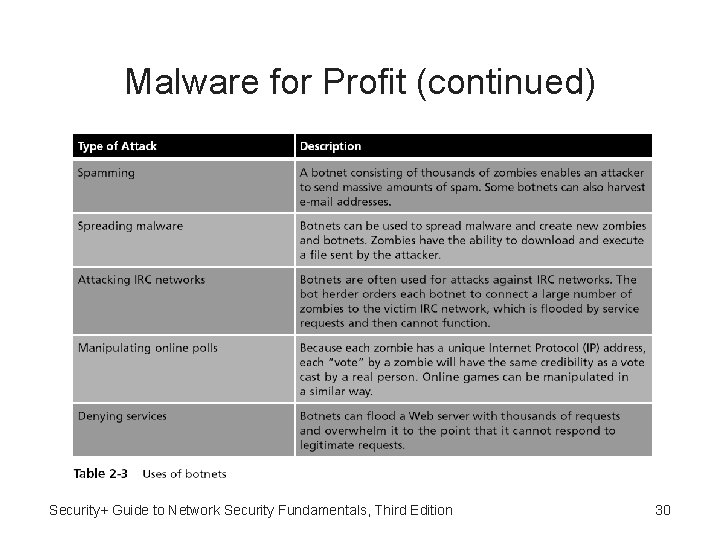

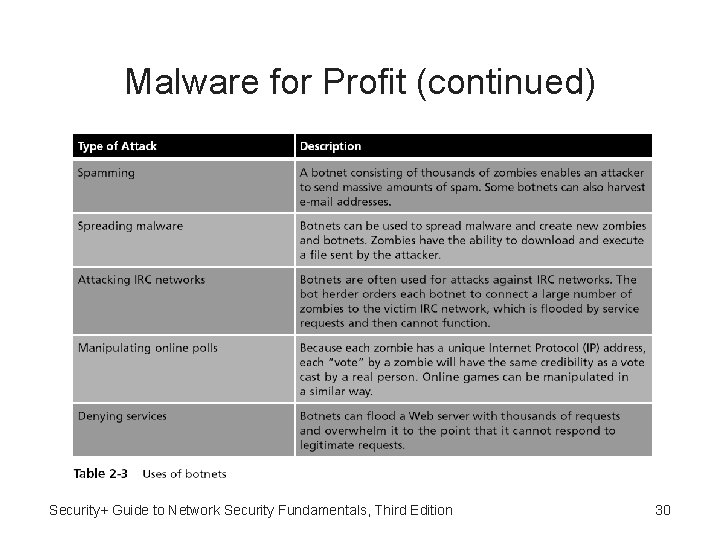

Malware for Profit (continued) • Botnets – menyusupkan program-program tertentu kepada server-server komputer • Zombie – Sebuah komputer yang terinfeksi dengan sebuah program yang akan memungkinkan penyerang untuk kontrol jarak jauh • Penyerang menggunakan Internet Relay Chat (IRC) untuk mengontrol jarak jauh zombie • Penyerang mengetahui sebagai penggembala Security+ Guide to Network Security Fundamentals, Third Edition 29

Malware for Profit (continued) Security+ Guide to Network Security Fundamentals, Third Edition 30

Penyerangan pada Hardware • Hardware sering sebagai target serangan termasuk BIOS, USB devide, penyimpan yang terpasang pada jaringan dan bahkan ponsel Security+ Guide to Network Security Fundamentals, Third Edition 31

BIOS • Basic Input/Output System (BIOS) – Kode program yang terdapat pada chip processor dalam mengenali dan mnegontrol perangkat yang berbeda-beda pada sistem komputer – Dijalankan ketika sistem komputer hidup pertama kali dan menyediakan akses level rendah pada hardisk, video dan keyboard • Pada sistem komputer yang lebih tua BIOS adalah chip Read Only Memory (ROM) – Sistem komputer saat ini menggunakan chip PROM (Programmable Read Only Memory) Security+ Guide to Network Security Fundamentals, Third Edition 32

BIOS (continued) • Karena sifatnya yang programmable, BIOS dapat di gunakan sebagai objek serangan – Satu virus menimpa isi BIOS dan bagian pertama hardisk, berakibat komputer mati – Seorang penyerang bisa menginfeksi komputer dengan virus dan kemudian menghapus BIOS untuk diinstall rootkit Security+ Guide to Network Security Fundamentals, Third Edition 33

USB Devices • USB devices menggunakan flash memory – Flash memory adalah tipe EEPROM, memori komputer nonvolatile yang dapat di hapus secara elektronik dan dapat dilakukan penulisan berkali-kali • Perangkat USB memungkinkan mata-mata atau karyawan yang tidak puas untuk menyalin dan mencuri data perusahaan yang sensitif • Selain itu, data yang tersimpan pada perangkat USB bisa hilang atau jatuh ke tangan yang salah Security+ Guide to Network Security Fundamentals, Third Edition 34

USB Devices (continued) • Untuk mengurangi risiko penggunaan USB Device dapat dilakukan: – Menonaktifkan USB pada Perangkat keras – Menonaktifkan USB melalui SO – Menggunakan perangkat lunak pihak ketiga Security+ Guide to Network Security Fundamentals, Third Edition 35

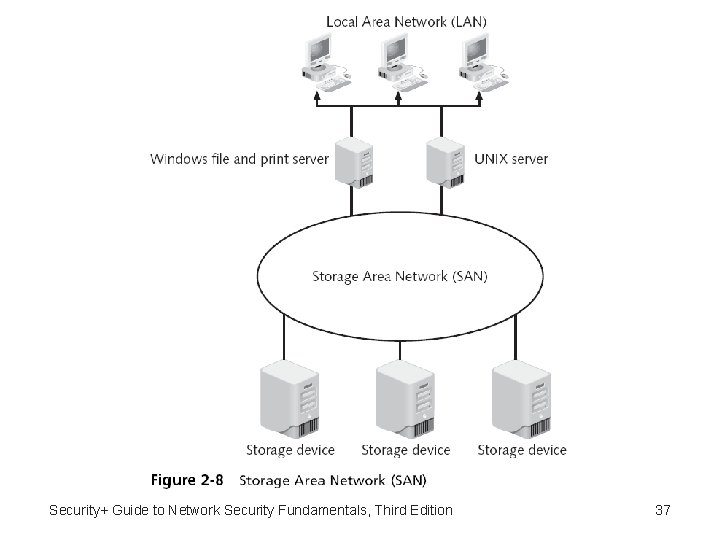

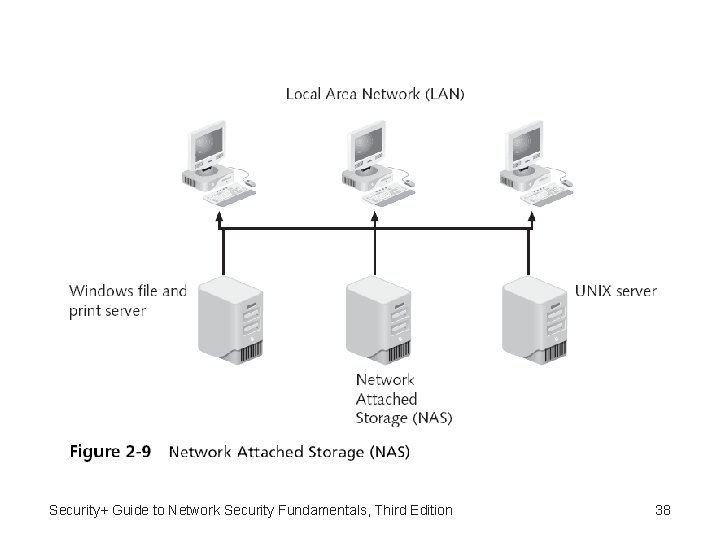

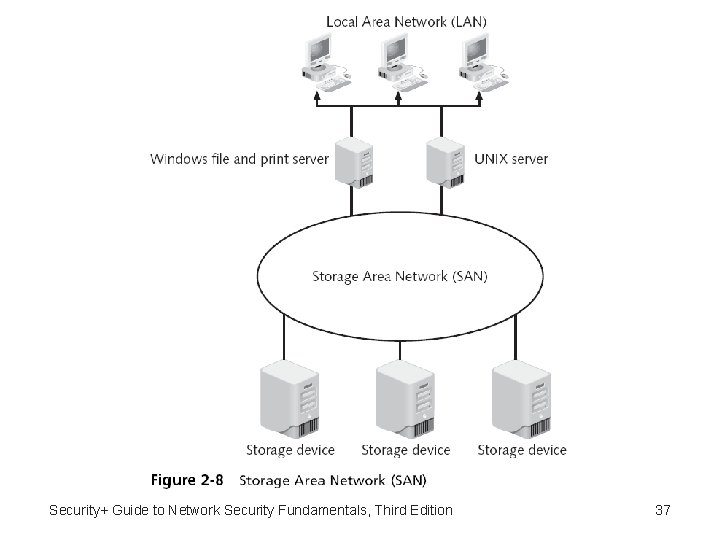

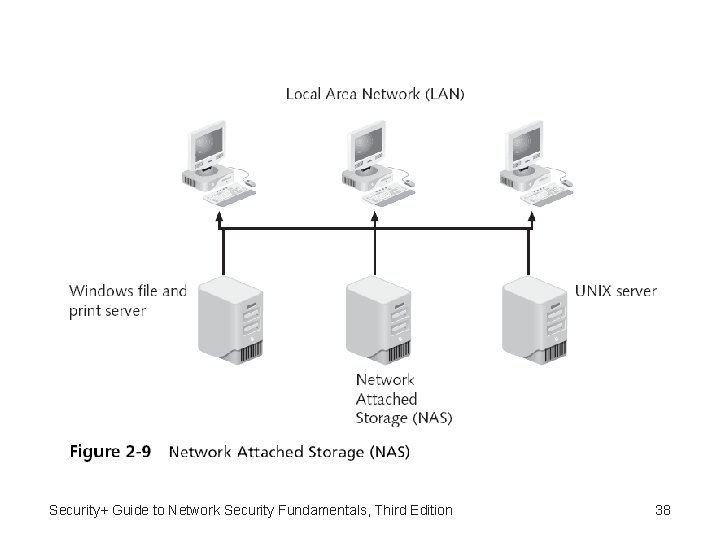

Network Attached Storage (NAS) • Storage Area Network (SAN) – Khusus jaringan berkecepatan tinggi untuk memasang server ke perangkat penyimpanan data – SAN dapat dibagi diantara server dan lokal atau jarak geografis yang lebih luas • Network Attached Storage (NAS) – Tipe yang lain dari penyimpan jaringan Security+ Guide to Network Security Fundamentals, Third Edition 36

Security+ Guide to Network Security Fundamentals, Third Edition 37

Security+ Guide to Network Security Fundamentals, Third Edition 38

Cell Phones • Cellular telephones (cell phones) – Perangkat komunikasi portabel yang berfungsi tidak seperti telepon berkabel • 2 kunci pada jaringan cell phones – jangkauan area di bagi dalam bagian yang lebih kecel yang disebut sel – Semua pemancar dan opeasi ponsel dengan daya rendah Security+ Guide to Network Security Fundamentals, Third Edition 39

Cell Phones (continued) • Hampir semua ponsel saat ini mempunyai kemampuan untuk mengirim dan menerima text dan ada fasilitas terhubung dengan internet • Tipe serangan – – – Memancing pengguna kesitus web Menginfeksi ke ponsel Meluncurkan penyerangan ke ponsel lain Akses informasi account Penyalahgunaan layanan ponsel Security+ Guide to Network Security Fundamentals, Third Edition 40

Penyerangan pada sistem virtualisasi • Sama seperti serangan dapat berbasis software atau hardware-based, serangan juga dapat menargetkan perangkat lunak yang meniru hardware • Perangkat lunak jenis ini, yang dikenal sebagai virtualisasi, menjadi salah satu target utama penyerang Security+ Guide to Network Security Fundamentals, Third Edition 41

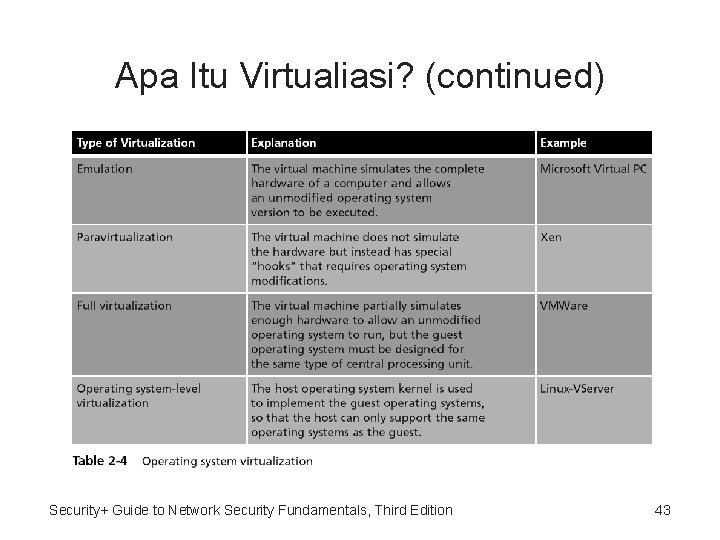

Apa itu Virtualisasi? • Virtualisasi – Sebuah cara mengelola dan menyajikan sumber daya komputer dengan fungsi tanpa memperhatikan tata letak fisik atau lokasi • Virtualisasi SO – virtual machine disimulasikan sebagai lingkungan software mandiri oleh sistem host tetapi muncul sebagai sistem tamu • Virtualisasi Server – Membuat dan mengatur sistem operasi multipel server Security+ Guide to Network Security Fundamentals, Third Edition 42

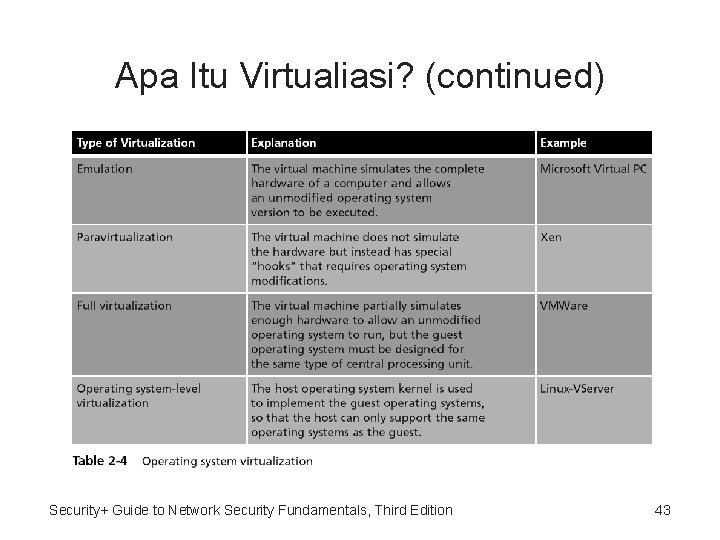

Apa Itu Virtualiasi? (continued) Security+ Guide to Network Security Fundamentals, Third Edition 43

Apa Itu Virtualiasi? (continued) • Salah satu faktor yang mengadopsi dari virtualisasi adalah biaya dari energi • Virtualisasi SO memainkan peran penting dalam keamanan – Telah memungkinkan peningkatan fleksibilitas dalam meluncurkan serangan – Juga digunakan untuk membuat sistem yang lebih aman Security+ Guide to Network Security Fundamentals, Third Edition 44

Serangan thd sistem virtual • Virtualisasi menyediakan kemampuan untuk menjalankan komputer virtual pada satu komputer fisik • Virtualisasi juga dapat bermanfaat dalam memberikan akses server tanpa gangguan kepada pengguna – Dengan cara live migration and load balancing Security+ Guide to Network Security Fundamentals, Third Edition 45

Serangan thd sistem virtual (continued) • Keamanan untuk lingkungan virtualisasi dapat menjadi perhatian karena dua alasan – Alat keamanan yang ada dirancang untuk server fisik tunggal dan tidak selalu beradaptasi dengan baik untuk mesin virtual – Mesin virtual tidak hanya perlu dilindungi dari dunia luar, tetapi mereka juga perlu dilindungi dari mesin virtual lain pada komputer fisik yang sama Security+ Guide to Network Security Fundamentals, Third Edition 46

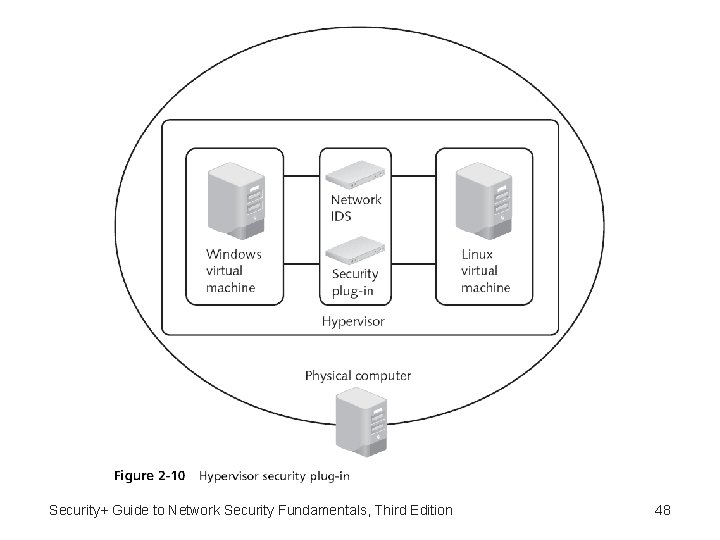

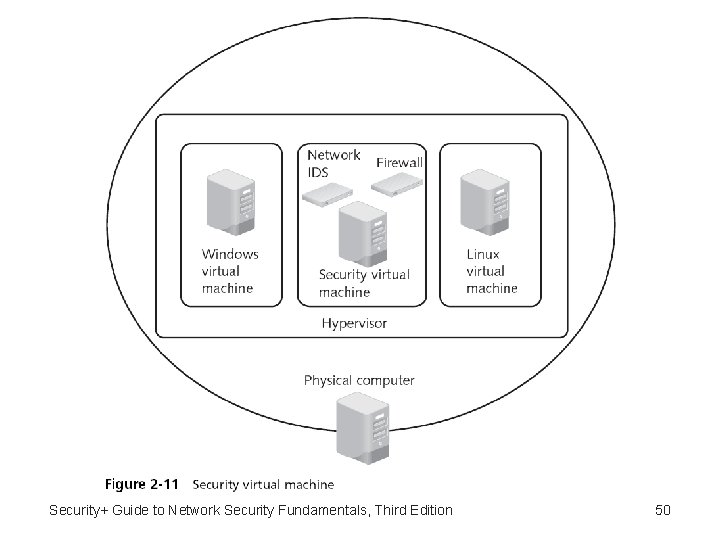

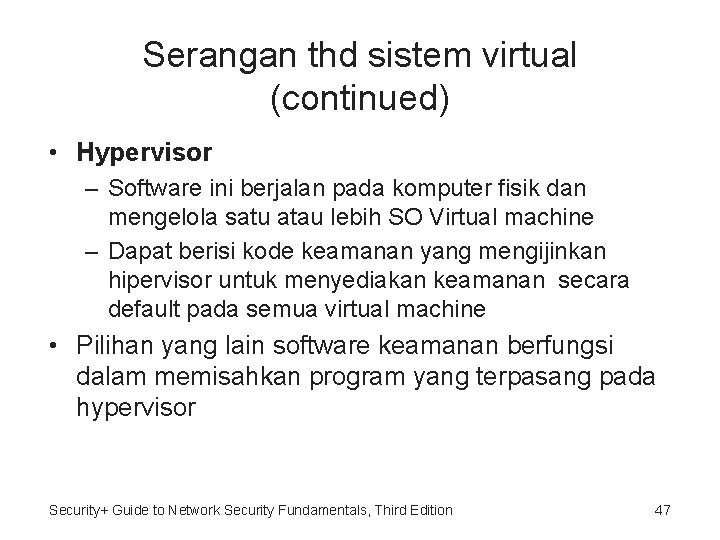

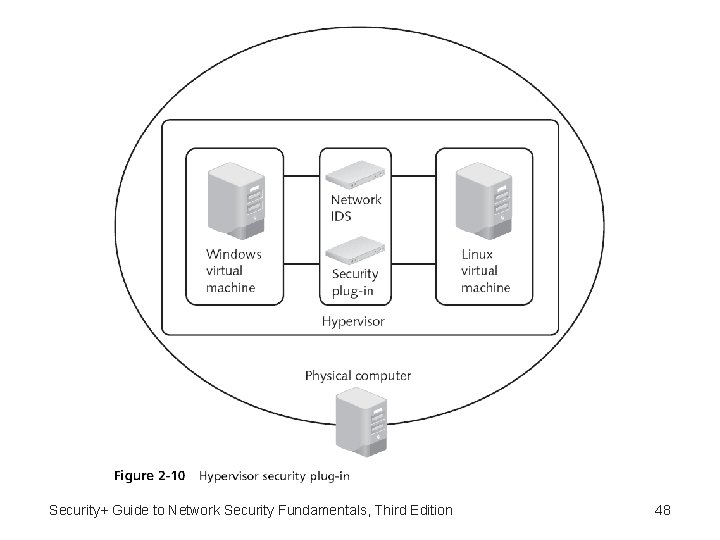

Serangan thd sistem virtual (continued) • Hypervisor – Software ini berjalan pada komputer fisik dan mengelola satu atau lebih SO Virtual machine – Dapat berisi kode keamanan yang mengijinkan hipervisor untuk menyediakan keamanan secara default pada semua virtual machine • Pilihan yang lain software keamanan berfungsi dalam memisahkan program yang terpasang pada hypervisor Security+ Guide to Network Security Fundamentals, Third Edition 47

Security+ Guide to Network Security Fundamentals, Third Edition 48

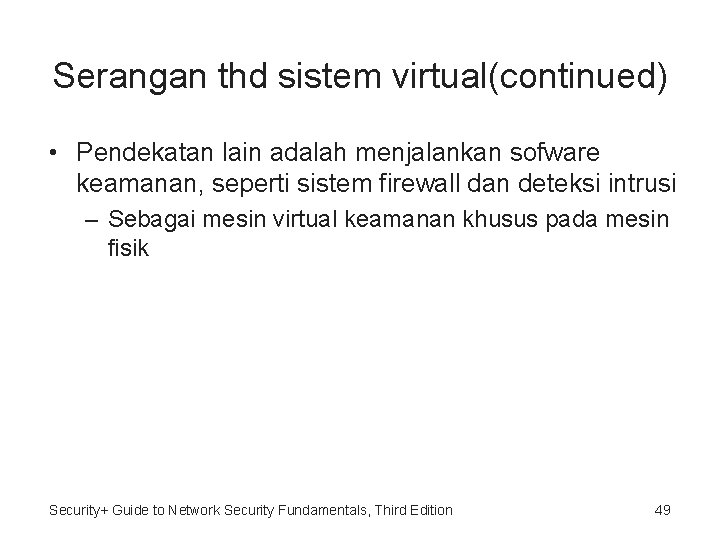

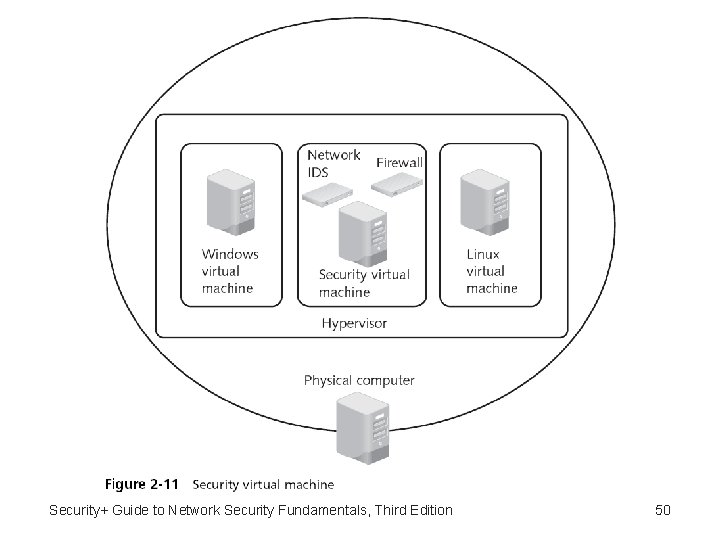

Serangan thd sistem virtual(continued) • Pendekatan lain adalah menjalankan sofware keamanan, seperti sistem firewall dan deteksi intrusi – Sebagai mesin virtual keamanan khusus pada mesin fisik Security+ Guide to Network Security Fundamentals, Third Edition 49

Security+ Guide to Network Security Fundamentals, Third Edition 50

Summary • Malicious software (malware) adalah software yang masuk dalam sistem komputer tanpa sepengetahuan atau persetujuan pemilik • malware Menginfeksi seperti virus an worms • malware yang menyembunyikan misalnya Trojan horses (Trojans), rootkits, logic bombs, dan eskalasi hak istimewa • Malware dengan motif keuntungan yaitu spam, spyware, dan botnet Security+ Guide to Network Security Fundamentals, Third Edition 51

Summary (continued) • Hardware juga menjadi target penyerang. Yang sering menjadi target yaitu BIOS, USB storage devices, Network Attached Storage (NAS) devices, and cell phones • Virtualisasi adalah cara untuk mengelola dan menyajikan sumber daya komputer dengan fungsi tanpa memperhatikan tata letak fisik atau lokasi Security+ Guide to Network Security Fundamentals, Third Edition 52