rd du kan regne med ITsikkerhed med ITfrihed

- Slides: 48

-råd du kan regne med IT-sikkerhed – med IT-frihed. Kontaktmulighed Gert Vestergaard Fastnettelefon: 4810 4200 Mobiltelefon direkte: 2141 8319 E-mail: gve@niras. dk SESAM. It-sikkerhed. Standarder 06 april 2011 1

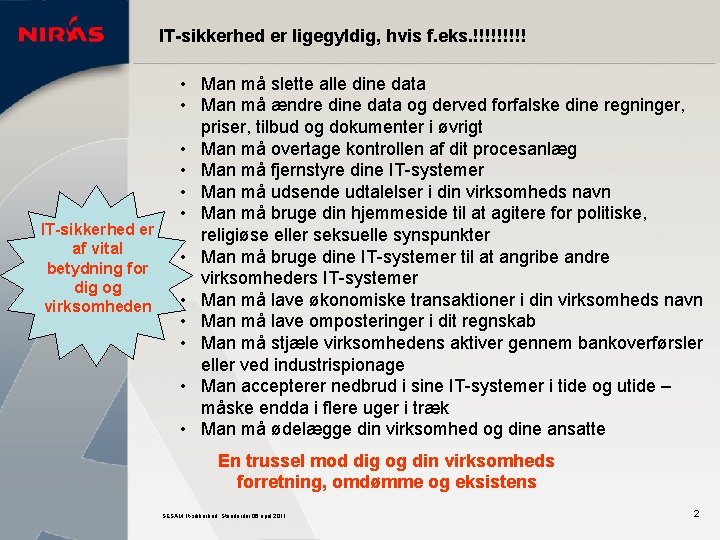

IT-sikkerhed er ligegyldig, hvis f. eks. !!!!! IT-sikkerhed er af vital betydning for dig og virksomheden • Man må slette alle dine data • Man må ændre dine data og derved forfalske dine regninger, priser, tilbud og dokumenter i øvrigt • Man må overtage kontrollen af dit procesanlæg • Man må fjernstyre dine IT-systemer • Man må udsende udtalelser i din virksomheds navn • Man må bruge din hjemmeside til at agitere for politiske, religiøse eller seksuelle synspunkter • Man må bruge dine IT-systemer til at angribe andre virksomheders IT-systemer • Man må lave økonomiske transaktioner i din virksomheds navn • Man må lave omposteringer i dit regnskab • Man må stjæle virksomhedens aktiver gennem bankoverførsler eller ved industrispionage • Man accepterer nedbrud i sine IT-systemer i tide og utide – måske endda i flere uger i træk • Man må ødelægge din virksomhed og dine ansatte En trussel mod dig og din virksomheds forretning, omdømme og eksistens SESAM. It-sikkerhed. Standarder 06 april 2011 2

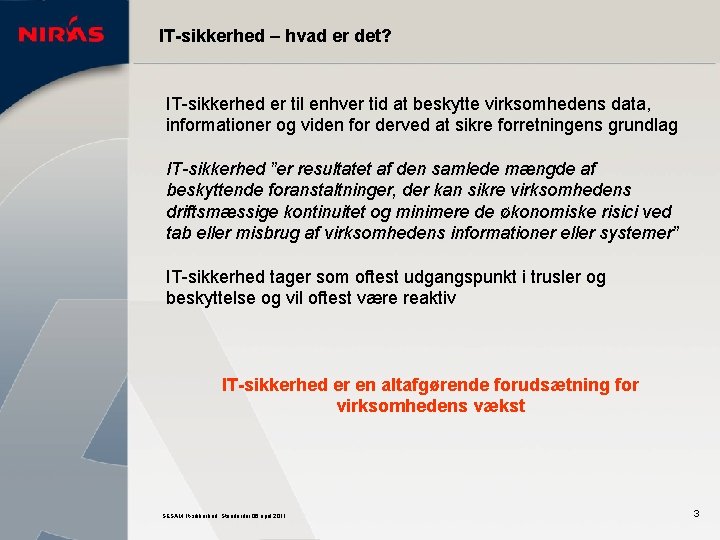

IT-sikkerhed – hvad er det? IT-sikkerhed er til enhver tid at beskytte virksomhedens data, informationer og viden for derved at sikre forretningens grundlag IT-sikkerhed ”er resultatet af den samlede mængde af beskyttende foranstaltninger, der kan sikre virksomhedens driftsmæssige kontinuitet og minimere de økonomiske risici ved tab eller misbrug af virksomhedens informationer eller systemer” IT-sikkerhed tager som oftest udgangspunkt i trusler og beskyttelse og vil oftest være reaktiv IT-sikkerhed er en altafgørende forudsætning for virksomhedens vækst SESAM. It-sikkerhed. Standarder 06 april 2011 3

Hvad er en trussel? En trussel kan defineres som en intern eller ekstern og forsætlig, uforsætlig eller tilfældig hændelse, som kompromitterer: • • • Udstyr Elektronisk lagrede data Transmitterede data Informationer Videns tilgængelighed Ægthed/Uafviselighed Integritet Fortrolighed Data tilgængelighed SESAM. It-sikkerhed. Standarder 06 april 2011 4

Hvad er en hændelse? Hændelsen kan f. eks. være: • • • • Destruktion eller modifikation af data, informationer og viden Korruption af data, informationer og viden Tyveri, fjernelse eller tab af data, informationer og viden Uautoriseret afsløring af data, informationer og viden Afbrydelse af driftsafvikling og netværkskommunikation ----------Sygdom hos nøglepersoner Konkurs hos IT-leverandør Nedbrud i el-forsyning Nedbrud af ekstern dataforbindelse og IT-systemenheder Nedbrud i støttesystemer (nødstrøm, køling, brandslukning, adgangskontrol, klimaanlæg, pumpeanlæg etc. ) EMC Lyn og transienter Manglende dokumentation Manglende beredskabsplaner Cyberangreb eller spionage SESAM. It-sikkerhed. Standarder 06 april 2011 5

Sikring efter behov The only secure system is one that is powered off, cast in a block of concrete and sealed in lead-lined room with armed guards – and even then I have my doubts Eugene H. Spafford, Scientific American, March 1989. • Sikkerhed er ledelsens ansvar • Sikring efter behov • Sikkerhed kræver systematik • Sikkerhed skal helst tænkes med fra starten SESAM. It-sikkerhed. Standarder 06 april 2011 6

Sikkerhedsniveauet bestemmes af risikoniveauet Færdes man dagligt i trafikken er der altid en risiko for uheld. Denne risiko er kendt og accepteret af de fleste. Det er ikke muligt at kontrollere denne risiko fuldstændig, men ved at ”køre efter forholdene”, dvs. ikke alt for langsomt eller alt for hurtigt, kan man selv medvirke til at reducere risikoen for uheld. Det er ikke altid, hvad det giver sig ud for……. . SESAM. It-sikkerhed. Standarder 06 april 2011 7

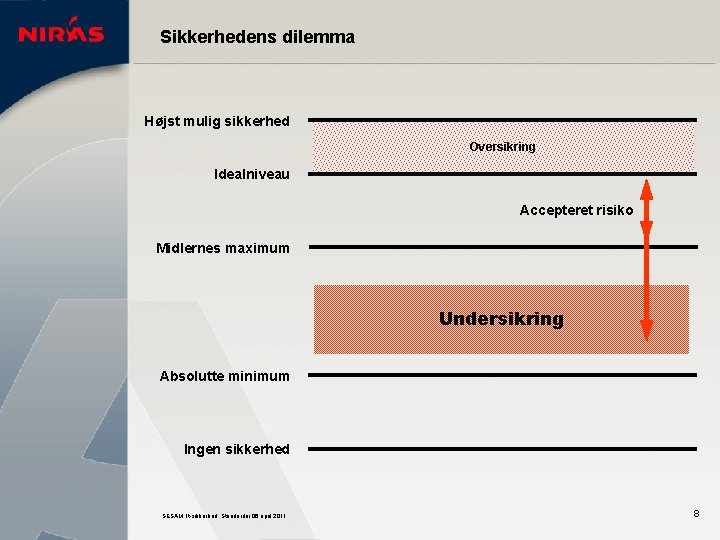

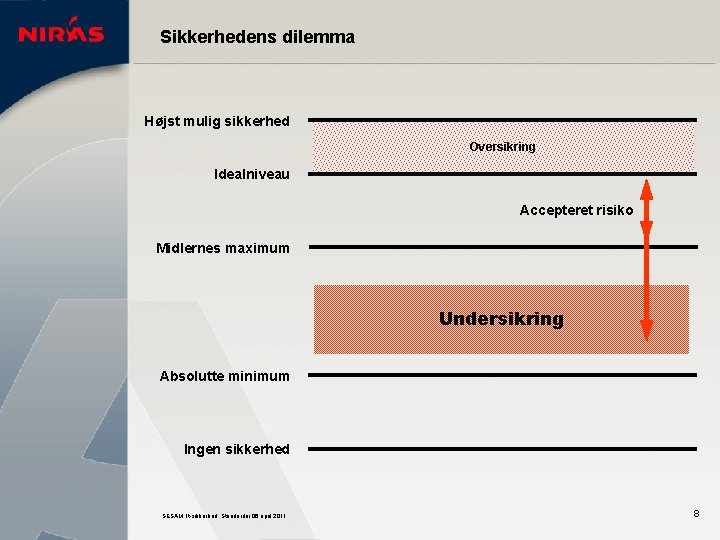

Sikkerhedens dilemma Højst mulig sikkerhed Oversikring Idealniveau Accepteret risiko Midlernes maximum Undersikring Absolutte minimum Ingen sikkerhed SESAM. It-sikkerhed. Standarder 06 april 2011 8

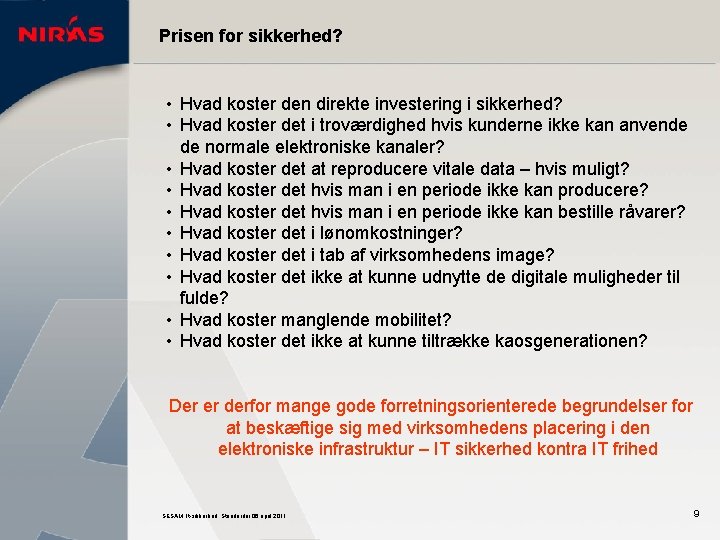

Prisen for sikkerhed? • Hvad koster den direkte investering i sikkerhed? • Hvad koster det i troværdighed hvis kunderne ikke kan anvende de normale elektroniske kanaler? • Hvad koster det at reproducere vitale data – hvis muligt? • Hvad koster det hvis man i en periode ikke kan producere? • Hvad koster det hvis man i en periode ikke kan bestille råvarer? • Hvad koster det i lønomkostninger? • Hvad koster det i tab af virksomhedens image? • Hvad koster det ikke at kunne udnytte de digitale muligheder til fulde? • Hvad koster manglende mobilitet? • Hvad koster det ikke at kunne tiltrække kaosgenerationen? Der er derfor mange gode forretningsorienterede begrundelser for at beskæftige sig med virksomhedens placering i den elektroniske infrastruktur – IT sikkerhed kontra IT frihed SESAM. It-sikkerhed. Standarder 06 april 2011 9

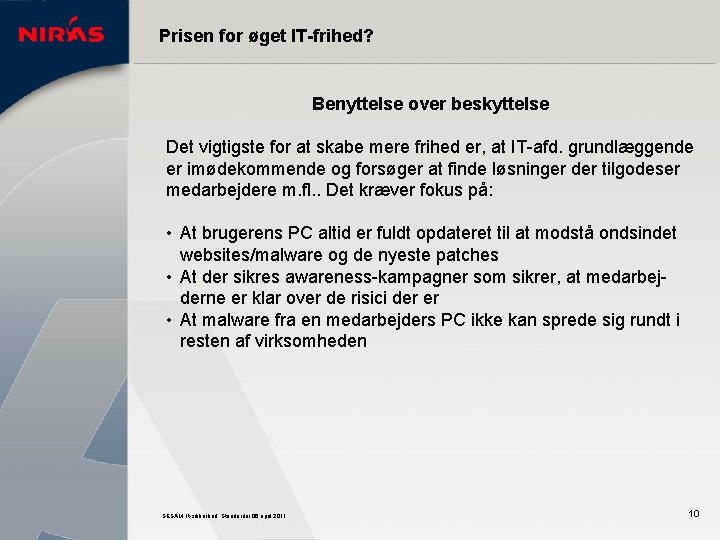

Prisen for øget IT-frihed? Benyttelse over beskyttelse Det vigtigste for at skabe mere frihed er, at IT-afd. grundlæggende er imødekommende og forsøger at finde løsninger der tilgodeser medarbejdere m. fl. . Det kræver fokus på: • At brugerens PC altid er fuldt opdateret til at modstå ondsindet websites/malware og de nyeste patches • At der sikres awareness-kampagner som sikrer, at medarbejderne er klar over de risici der er • At malware fra en medarbejders PC ikke kan sprede sig rundt i resten af virksomheden SESAM. It-sikkerhed. Standarder 06 april 2011 10

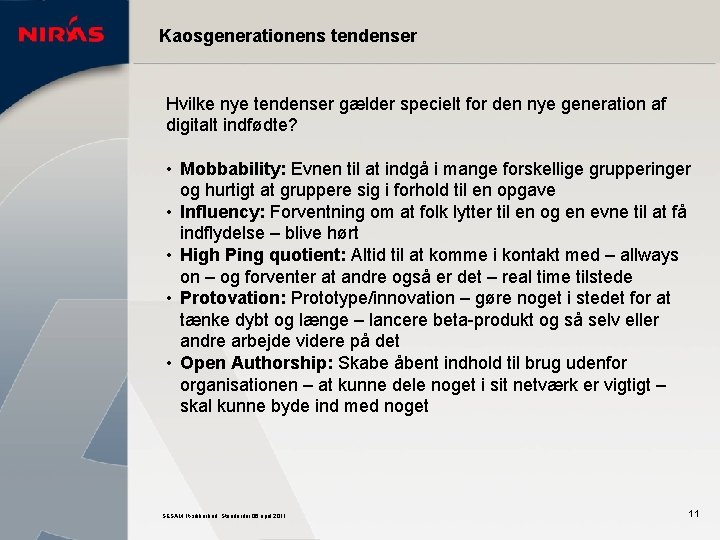

Kaosgenerationens tendenser Hvilke nye tendenser gælder specielt for den nye generation af digitalt indfødte? • Mobbability: Evnen til at indgå i mange forskellige grupperinger og hurtigt at gruppere sig i forhold til en opgave • Influency: Forventning om at folk lytter til en og en evne til at få indflydelse – blive hørt • High Ping quotient: Altid til at komme i kontakt med – allways on – og forventer at andre også er det – real time tilstede • Protovation: Prototype/innovation – gøre noget i stedet for at tænke dybt og længe – lancere beta-produkt og så selv eller andre arbejde videre på det • Open Authorship: Skabe åbent indhold til brug udenfor organisationen – at kunne dele noget i sit netværk er vigtigt – skal kunne byde ind med noget SESAM. It-sikkerhed. Standarder 06 april 2011 11

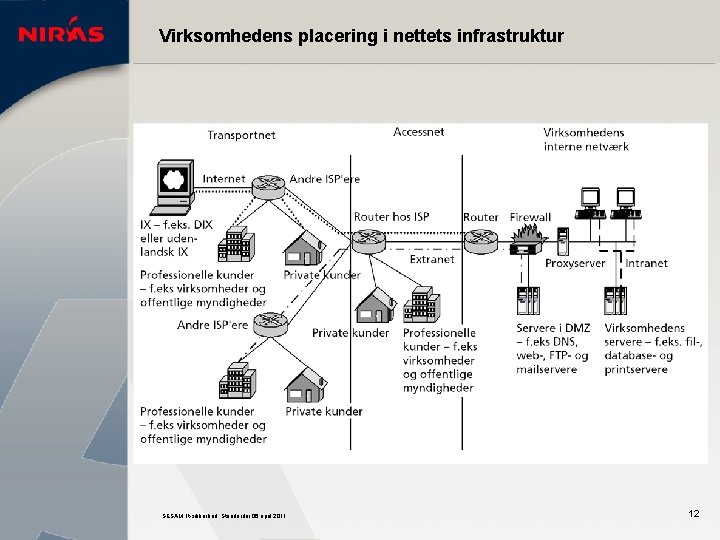

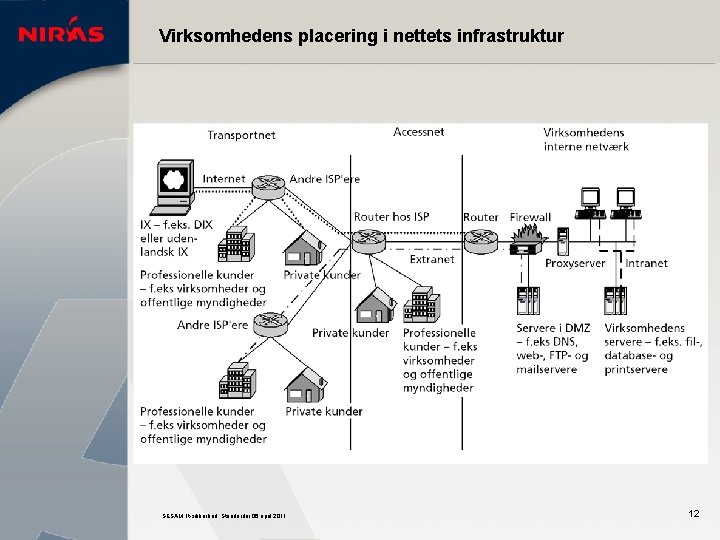

Virksomhedens placering i nettets infrastruktur SESAM. It-sikkerhed. Standarder 06 april 2011 12

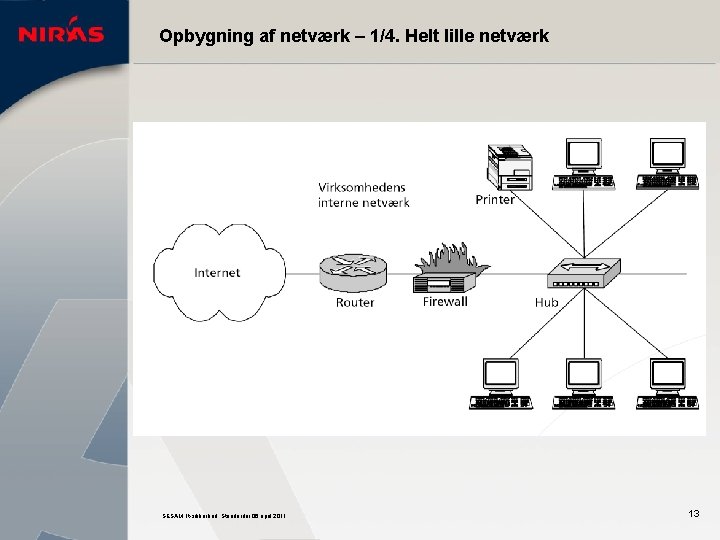

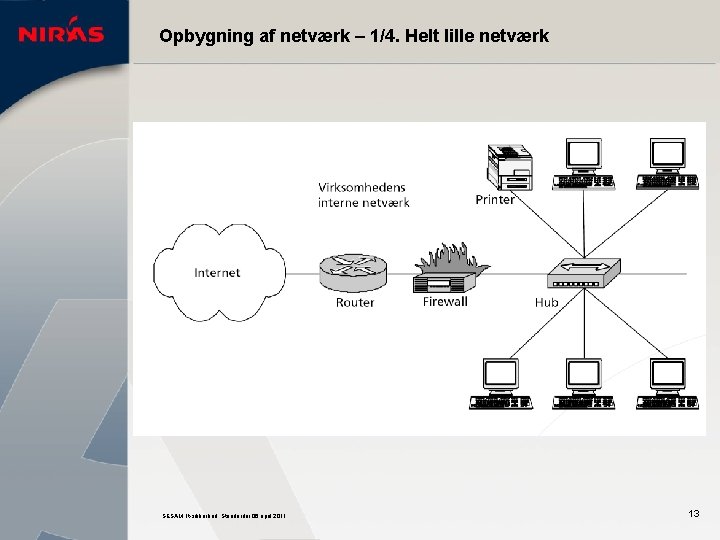

Opbygning af netværk – 1/4. Helt lille netværk SESAM. It-sikkerhed. Standarder 06 april 2011 13

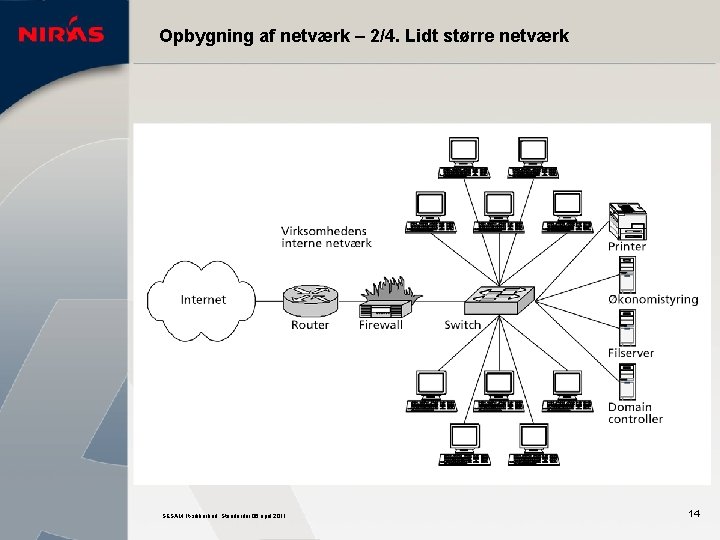

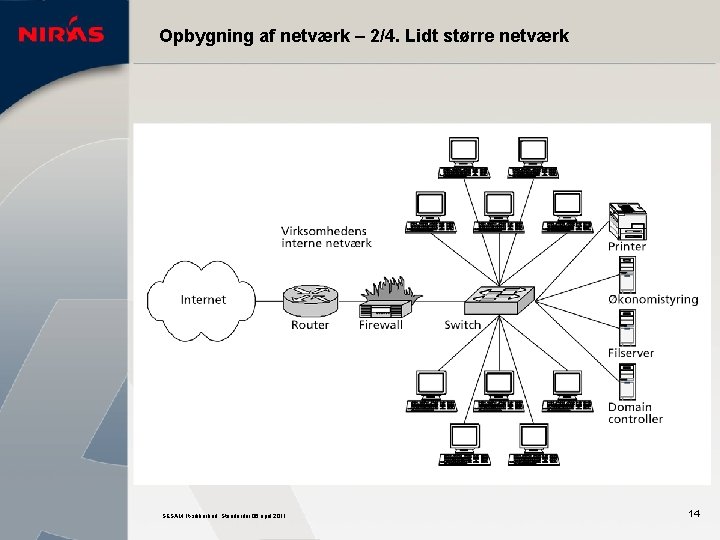

Opbygning af netværk – 2/4. Lidt større netværk SESAM. It-sikkerhed. Standarder 06 april 2011 14

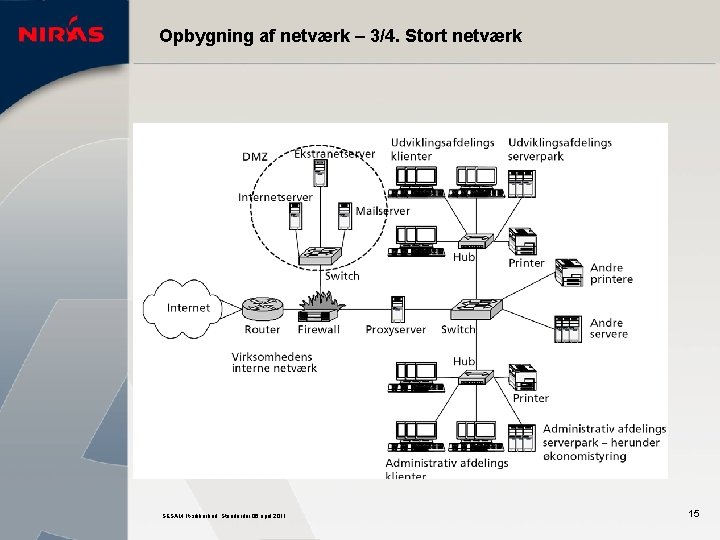

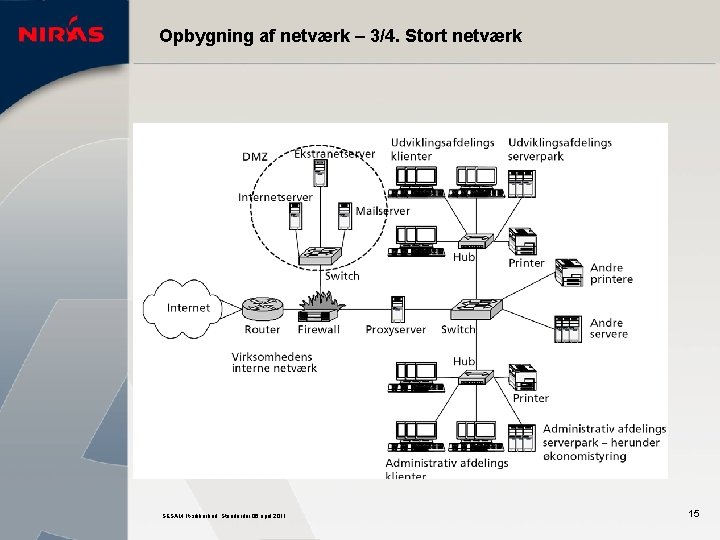

Opbygning af netværk – 3/4. Stort netværk SESAM. It-sikkerhed. Standarder 06 april 2011 15

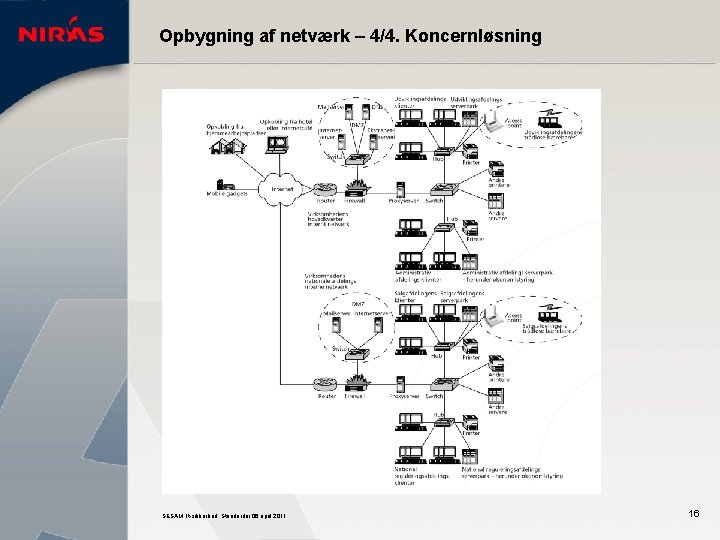

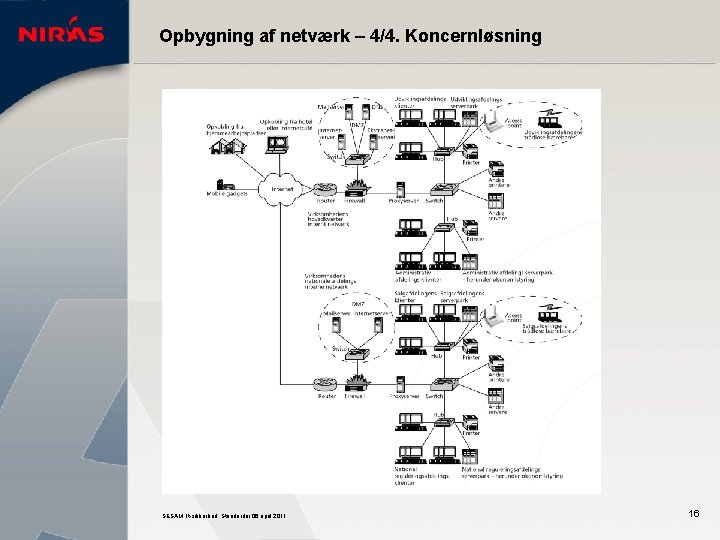

Opbygning af netværk – 4/4. Koncernløsning SESAM. It-sikkerhed. Standarder 06 april 2011 16

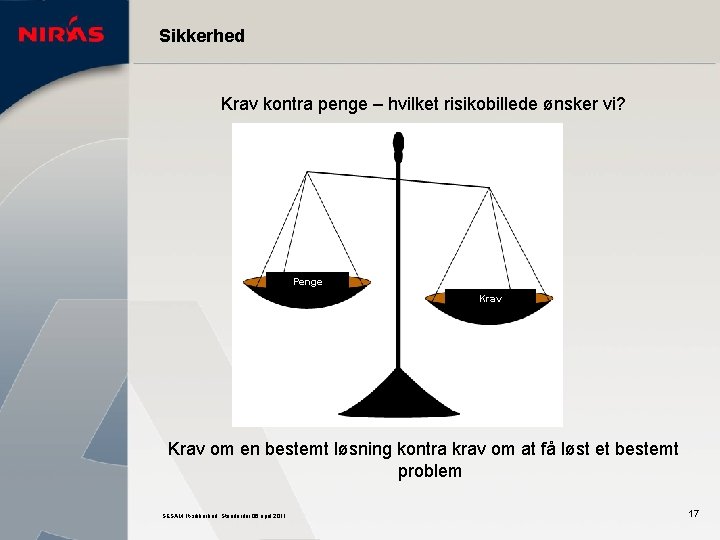

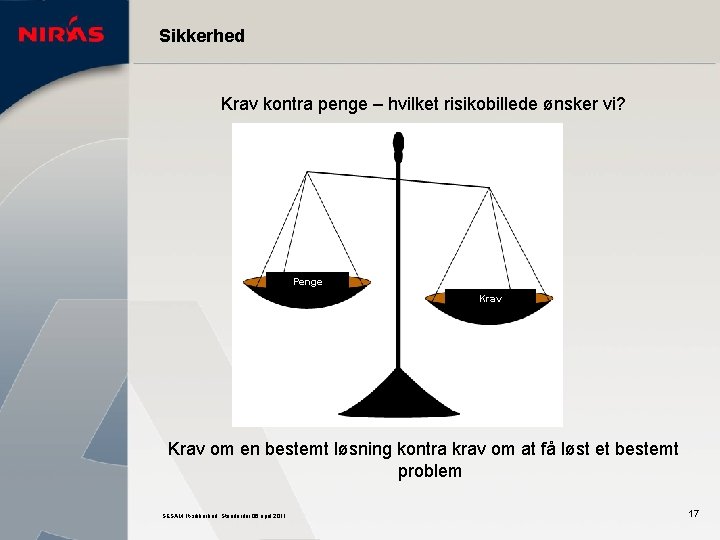

Sikkerhed Krav kontra penge – hvilket risikobillede ønsker vi? Penge Krav om en bestemt løsning kontra krav om at få løst et bestemt problem SESAM. It-sikkerhed. Standarder 06 april 2011 17

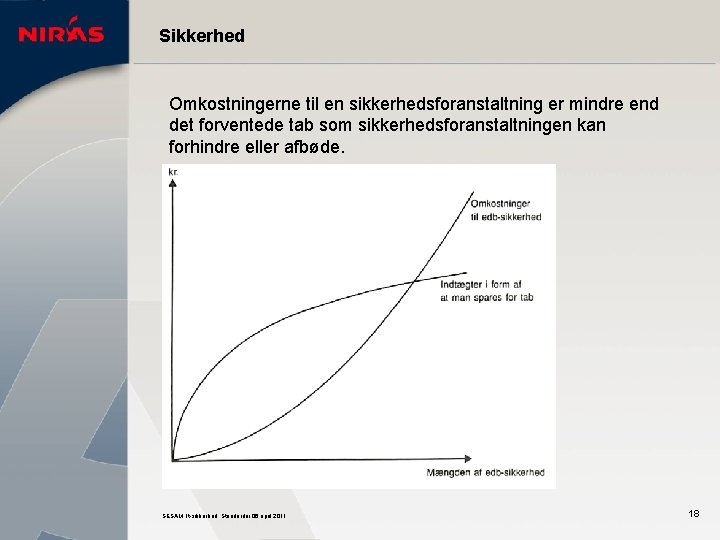

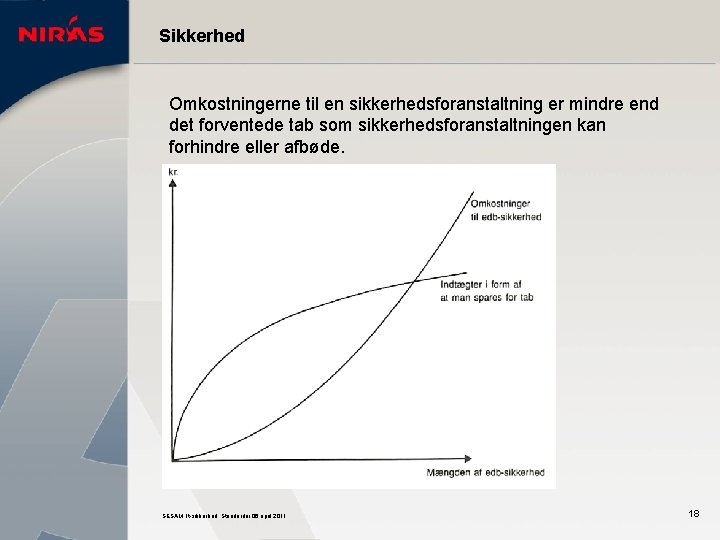

Sikkerhed Omkostningerne til en sikkerhedsforanstaltning er mindre end det forventede tab som sikkerhedsforanstaltningen kan forhindre eller afbøde. SESAM. It-sikkerhed. Standarder 06 april 2011 18

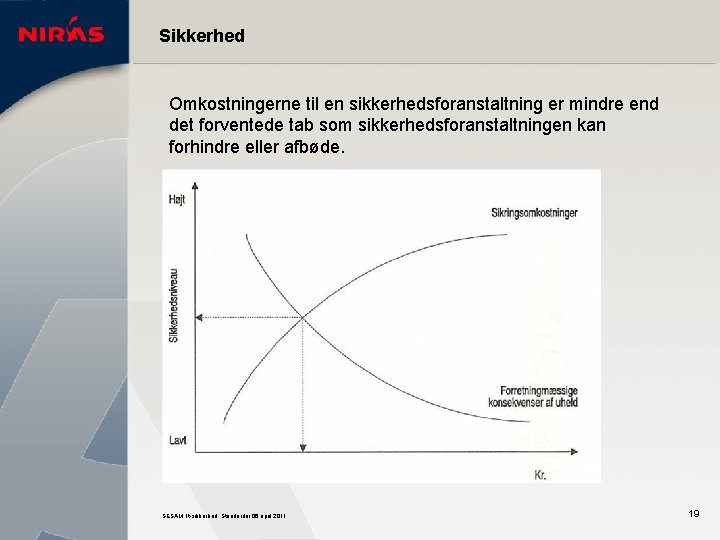

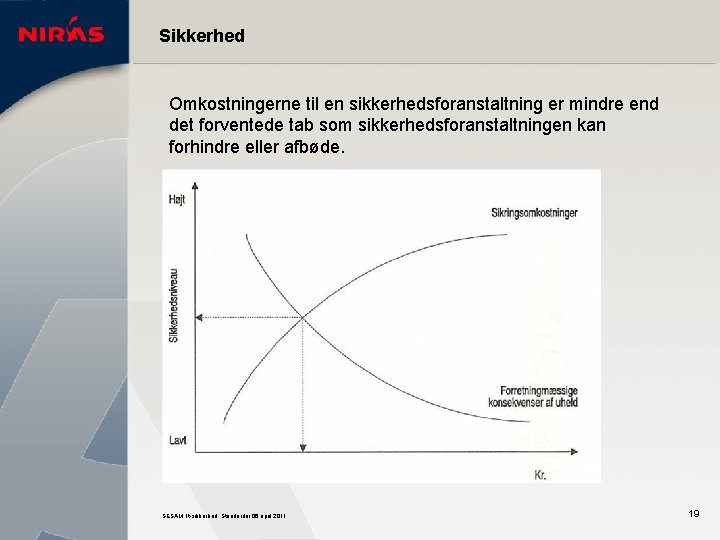

Sikkerhed Omkostningerne til en sikkerhedsforanstaltning er mindre end det forventede tab som sikkerhedsforanstaltningen kan forhindre eller afbøde. SESAM. It-sikkerhed. Standarder 06 april 2011 19

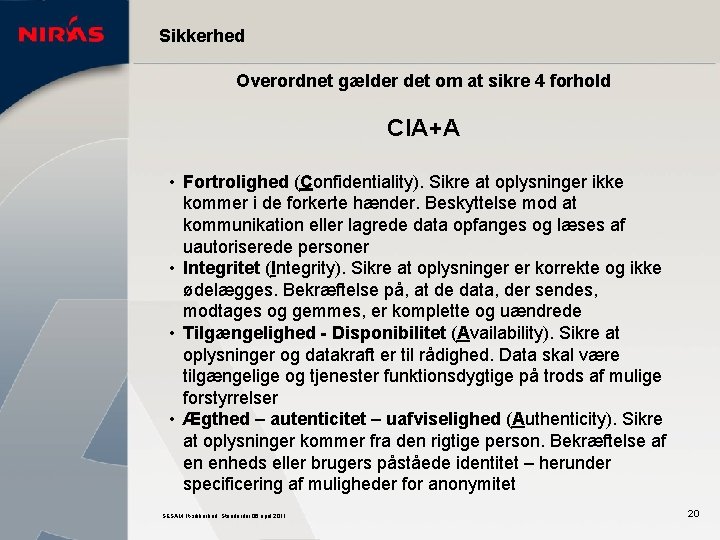

Sikkerhed Overordnet gælder det om at sikre 4 forhold CIA+A • Fortrolighed (Confidentiality). Sikre at oplysninger ikke kommer i de forkerte hænder. Beskyttelse mod at kommunikation eller lagrede data opfanges og læses af uautoriserede personer • Integritet (Integrity). Sikre at oplysninger er korrekte og ikke ødelægges. Bekræftelse på, at de data, der sendes, modtages og gemmes, er komplette og uændrede • Tilgængelighed - Disponibilitet (Availability). Sikre at oplysninger og datakraft er til rådighed. Data skal være tilgængelige og tjenester funktionsdygtige på trods af mulige forstyrrelser • Ægthed – autenticitet – uafviselighed (Authenticity). Sikre at oplysninger kommer fra den rigtige person. Bekræftelse af en enheds eller brugers påståede identitet – herunder specificering af muligheder for anonymitet SESAM. It-sikkerhed. Standarder 06 april 2011 20

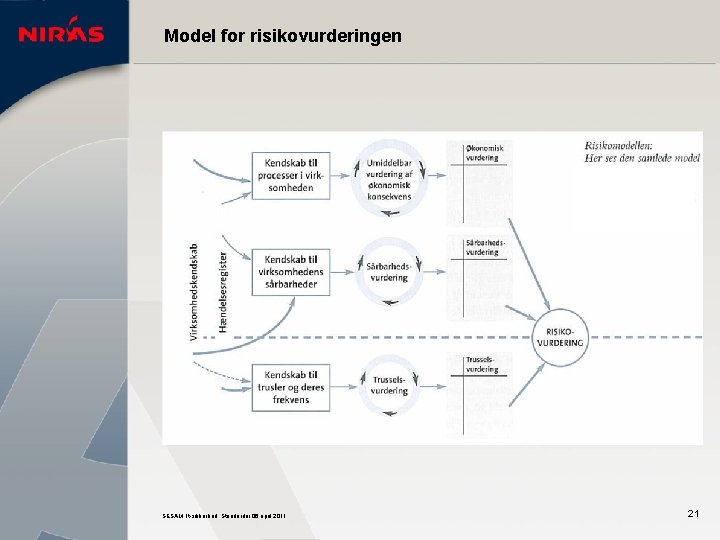

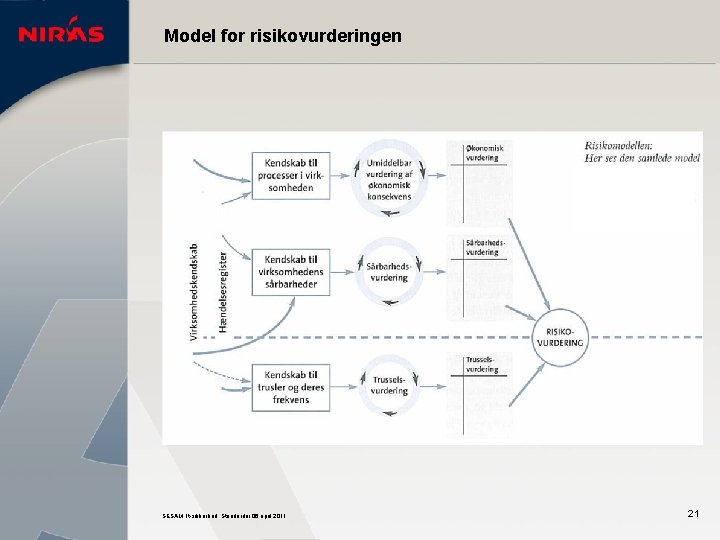

Model for risikovurderingen SESAM. It-sikkerhed. Standarder 06 april 2011 21

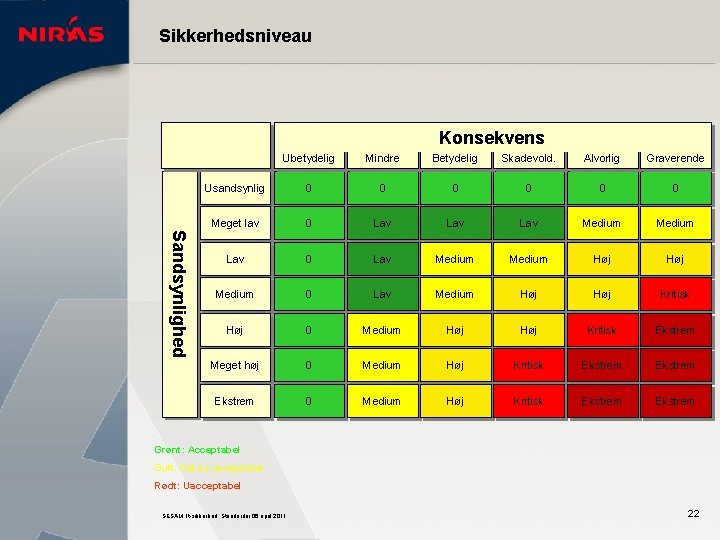

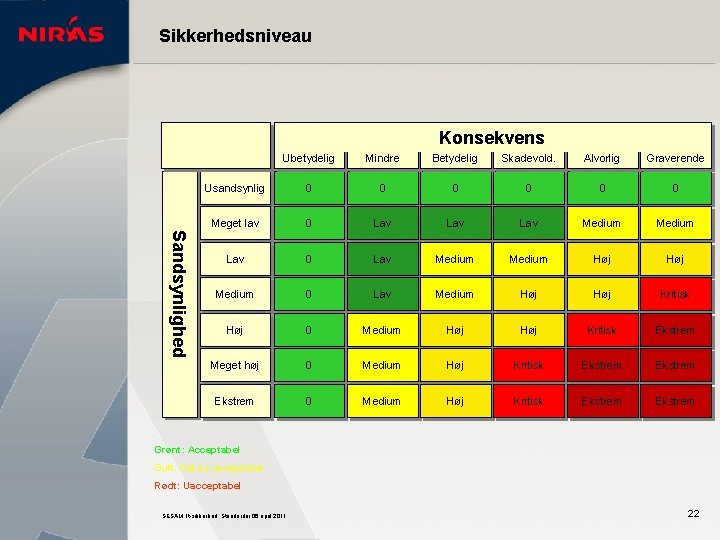

Sikkerhedsniveau Konsekvens Sandsynlighed Ubetydelig Mindre Betydelig Skadevold. Alvorlig Graverende Usandsynlig 0 0 0 Meget lav 0 Lav Lav Medium Lav 0 Lav Medium Høj Medium 0 Lav Medium Høj Kritisk Høj 0 Medium Høj Kritisk Ekstrem Meget høj 0 Medium Høj Kritisk Ekstrem 0 Medium Høj Kritisk Ekstrem Grønt: Acceptabel Gult: Delvis acceptabel Rødt: Uacceptabel SESAM. It-sikkerhed. Standarder 06 april 2011 22

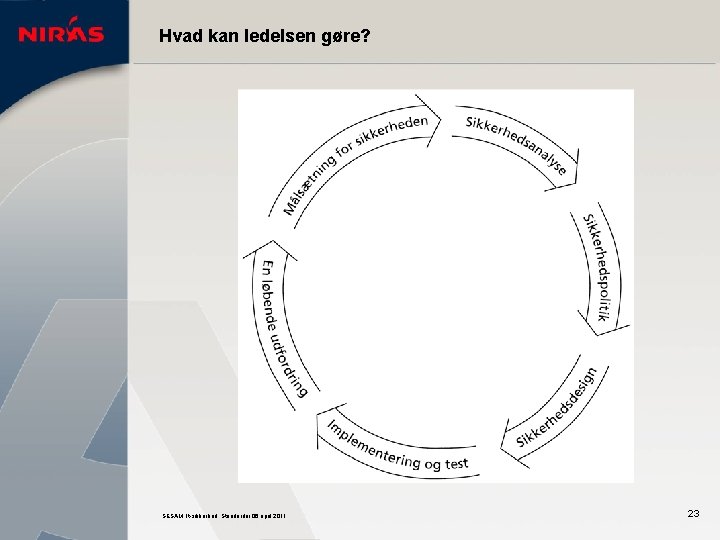

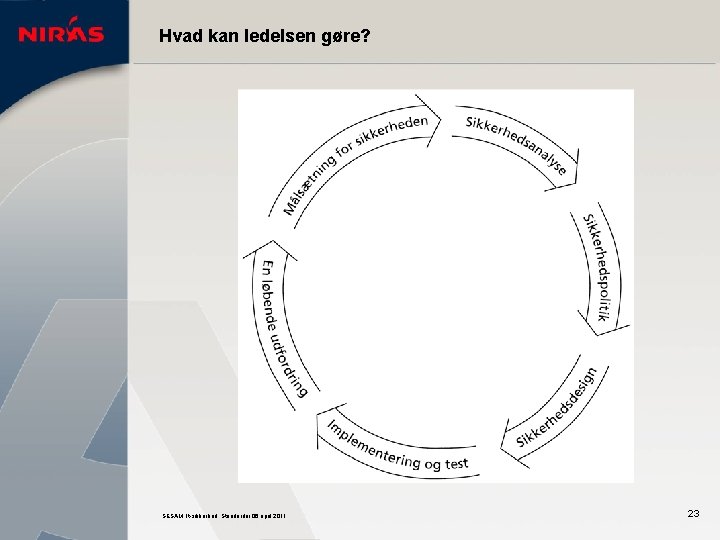

Hvad kan ledelsen gøre? SESAM. It-sikkerhed. Standarder 06 april 2011 23

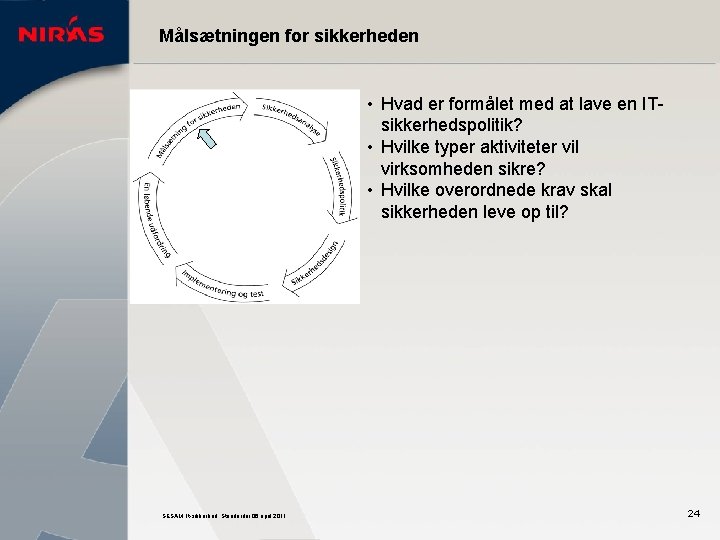

Målsætningen for sikkerheden • Hvad er formålet med at lave en ITsikkerhedspolitik? • Hvilke typer aktiviteter vil virksomheden sikre? • Hvilke overordnede krav skal sikkerheden leve op til? SESAM. It-sikkerhed. Standarder 06 april 2011 24

Sikkerhedsanalyse • Hvilke systemer og aktiver er virksomheden i besiddelse af? • Har IT-systemerne præcis den betydning de er tiltænkt • Hvilke trusler står virksomheden overfor? • Hvilke konsekvenser har hændelserne • På hvilken måde har virksomheden allerede sikret sig? • Hvilke nye initiativer er der behov for? SESAM. It-sikkerhed. Standarder 06 april 2011 25

Sikkerhedspolitik • En definition af IT-sikkerheden og dens overordnede mål og omfang • Krav om overholdelse af udefra kommende forpligtigelser • Krav til beskyttelse, overvågning, uddannelse og beredskabsplaner • Beredskabsforhold • Krav til en løbende ajourføring af den overordnede risikovurdering • En beskrivelse af hvordan politikken skal implementeres, håndhæves og vedligeholdes SESAM. It-sikkerhed. Standarder 06 april 2011 26

Sikkerhedsdesign • Har virksomheden tilstrækkelig dokumentation? • Er der dokumentation for de sikkerhedsinitiativer, som senere skal implementeres? • Er der overblik over netværket i virksomheden og services fra leverandøren? • Er de nødvendige kompetencer tilstede? • Er der tilstrækkelig adskillelse i virksomheden? SESAM. It-sikkerhed. Standarder 06 april 2011 27

Implementering og test • Har virksomheden et beredskab? • Er der fastlagte procedurer for løbende udvikling • Er virksomhedens IT-systemer offentligt udstillet? • Anvender virksomheden sine logfiler? • Er virksomheden forsikret? • Har virksomheden taget stilling til eksterne partneres IT-sikkerhed? • Foretages der løbende målinger og tests af virksomhedens IT-sikkerhed? SESAM. It-sikkerhed. Standarder 06 april 2011 28

En løbende udfordring • Har virksomheden procedurer, som sikrer, at IT-sikkerheden altid er opdateret? • Har virksomheden procedurer for indførelse af nyt udstyr? SESAM. It-sikkerhed. Standarder 06 april 2011 29

Hjælpemidler ved indførelse af IT-sikkerhed • Lovgivning • Standarder • IT-datasikkerhedsrelateret generelt • IT-datasikkerhedsrelateret for SCADA Netværker • Fysisk installationsrelateret • Vejledninger IT-sikkerhed & IT-frihed Benyttelse over beskyttelse Understøtte brug i stedet for at understøtte begrænset brug SESAM. It-sikkerhed. Standarder 06 april 2011 30

Lovgivning vedr. IT-sikkerhed - 1/2 • Stærkstrømsbekendgørelsen (SR), afsnit 6: • Kap. 707 Jordforbindelser ved installation af databehandlingsudstyr • Kap. 54 Jordingsanlæg og beskyttelsesledere • 548 Jordingsanlæg og udligningsforbindelser for informationsteknologisk materiel • Sikkerhedsstyrelsen: Vejledning vedrørende el-lovgivningen og generatoranlæg. 5 udg. , febr. 2005 • Sikkerhedsstyrelsen: Installation af større UPS-anlæg efter SR afsnit 6, elektriske installationer, kap. 55, 1 udg. Okt. 2005 • El-Forsyningsselskaber: DS/EN 50160 Karakteristika for spændinger i offentlige elektricitetsforsyningsnet – 2010 • DEFU: Rekommandation 16, Spændingskvalitet i lavspændingsnet. 2 udg. Juni 2001 • EMC Direktivet: 2004/108/EC af 15. dec. 2004 + direktiv 89/336/EEC af 20 juli 2007 • Bygningsreglementet 2010 (BR 10) • EU-krav: El-direktivet SESAM. It-sikkerhed. Standarder 06 april 2011 31

Lovgivning vedr. IT-sikkerhed – 2/2 • Persondataloven: Lov nr. 429 af 31/05/2000 med senere ændringer • Arbejdsmiljølovgivning: LBK nr. 1072 af 07/09/2010 med senere ændringer • Beredskabsloven: LBK nr. 660 af 10/06/2009 med senere ændringer • Markedsføringsloven: LBK nr. 839 af 31/08/2009 med senere ændringer • Bogføringsloven: LBK nr. 648 af 15/06/2006 med senere ændringer • TV-overvågning: Lov om TV-overvågning LBK nr. 1190 af 11/10/2007 med senere ændringer • Vagtloven: Lov nr. 266 af 22 maj 1986 med senere ændringer • Forsikring og Pension: Sikringskatalog Sikring – Erhverv af jan. 2011 • Skadesforsikringsudvalget i Forsikring og Pension (SKAFOR) • Interne skærpende IT-sikkerhedsregler i virksomheden SESAM. It-sikkerhed. Standarder 06 april 2011 32

Standarder vedr. IT-datasikkerhed generelt - 1/10 • DS 484. Standard for informationssikkerhed, 1. udgave 2005 • DS/INF 460: Udførelse af interne telenet – 1 udg. 1990 • DS/ISO/IEC 27000 Informationsteknologi – Sikkerhedsteknikker – Ledelsessystemer til informationssikkerhed – Grundprincipper og ordliste. 2009 • DS/ISO/IEC 27001. Informationsteknologi - Sikkerhedsteknikker - Ledelsessystemer for Informationssikkerhed (ISMS) – Krav. 2007 (svarer til BS 7799 -2) • DS/ISO/IEC 27002. Informationsteknologi – Sikkerhedsteknikker – Regelsæt for styring af informationssikkerhed. 2007 (Erstatter ISO/IEC 17799 og svarer til BS 7799 -1) • DS/ISO/IEC 27003. Informationsteknologi – Sikkerhedsteknikker – Vejledning i implementering af ledelsessystemer for informationssikkerhed. 2010 • DS/ISO/IEC 27004. Informationsteknologi – Sikkerhedsteknikker – Informationssikkerhedsledelse – Effektivitetsmåling. 2009 • DS/ISO/IEC 27005. Informationsteknologi – Sikkerhedsteknikker – Ledelsessystem for risikostyring. 2008. (Svarer delvist til BS 7799 -3) SESAM. It-sikkerhed. Standarder 06 april 2011 33

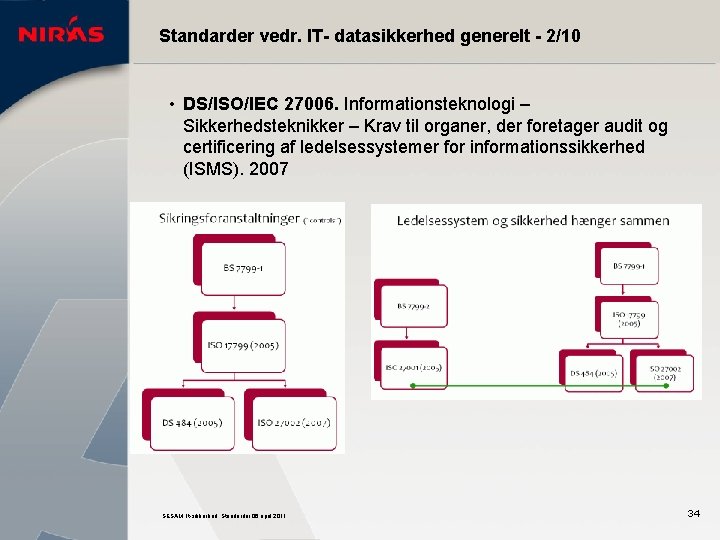

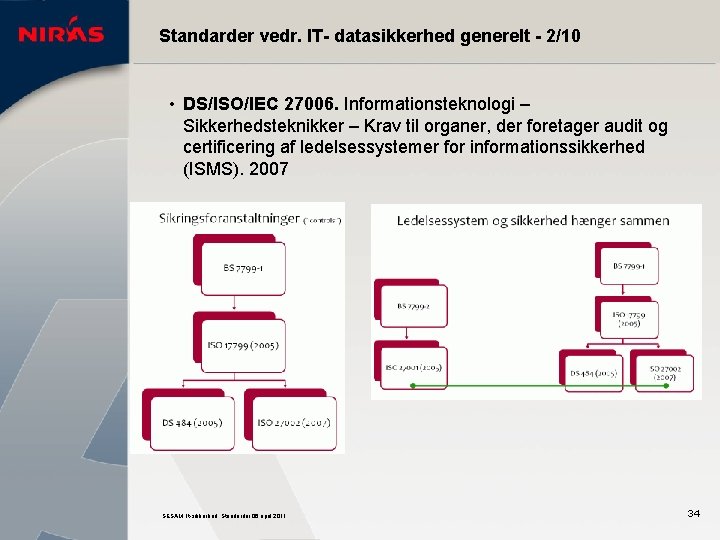

Standarder vedr. IT- datasikkerhed generelt - 2/10 • DS/ISO/IEC 27006. Informationsteknologi – Sikkerhedsteknikker – Krav til organer, der foretager audit og certificering af ledelsessystemer for informationssikkerhed (ISMS). 2007 SESAM. It-sikkerhed. Standarder 06 april 2011 34

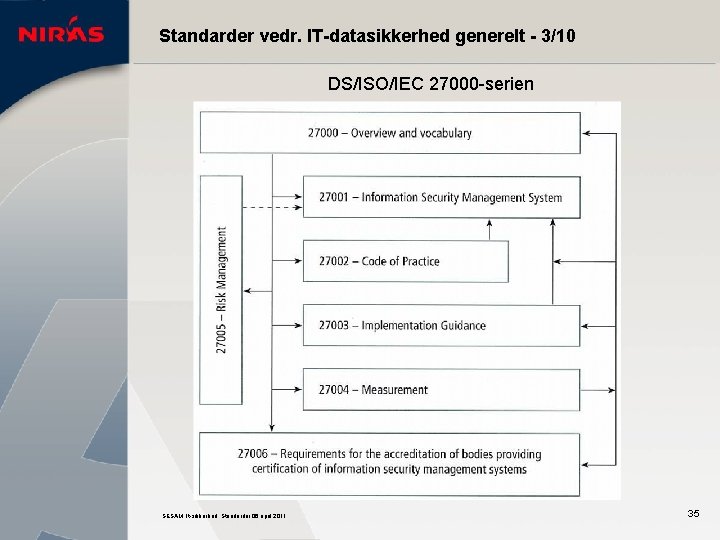

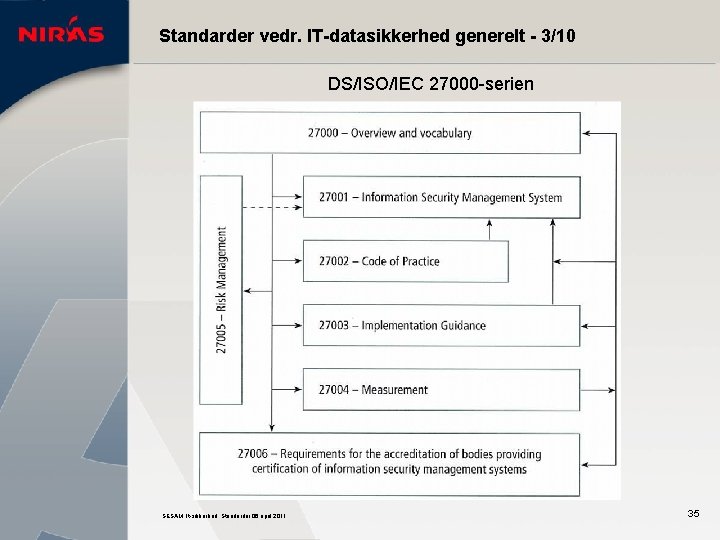

Standarder vedr. IT-datasikkerhed generelt - 3/10 DS/ISO/IEC 27000 -serien SESAM. It-sikkerhed. Standarder 06 april 2011 35

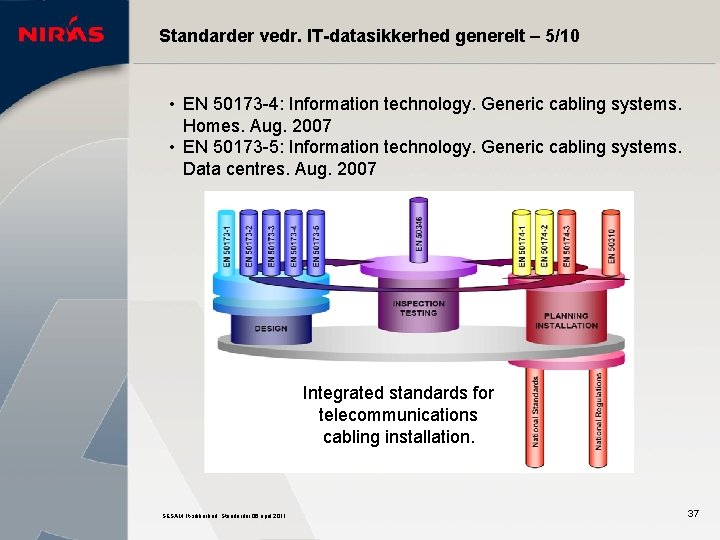

Standarder vedr. IT-datasikkerhed generelt - 4/10 • EN 50174 -1: Information Technology. Cabling installation – part 1. Installation specification and quality assurance. July 2009 • EN 50174 -2: Integrated standards for telecommunications cabling installation – part 1. Installation planning and practices inside buildings. July 2009 • EN 50174 -3: Information Technology Cabling installation – part 3. Installation planning and practices outside buildings. May 2008 • BS EN 50310: Application of equipotential bonding and earthing in buildings with information technology equipment. Nov. 2010 • EN 50346+A 2 2009: Information technology – Cabling installation – Testing of installed cabling. March 2010 • EN 50173 -1: Information technology – Generic cabling systems – part 1 – General requirements. July 2010 • EN 50173 -2: Information technology. Generic cabling systems. Office premises. Aug. 2007 • EN 50173 -3: Information technology. Generic cabling systems. Industrial premises. Dec. 2007 SESAM. It-sikkerhed. Standarder 06 april 2011 36

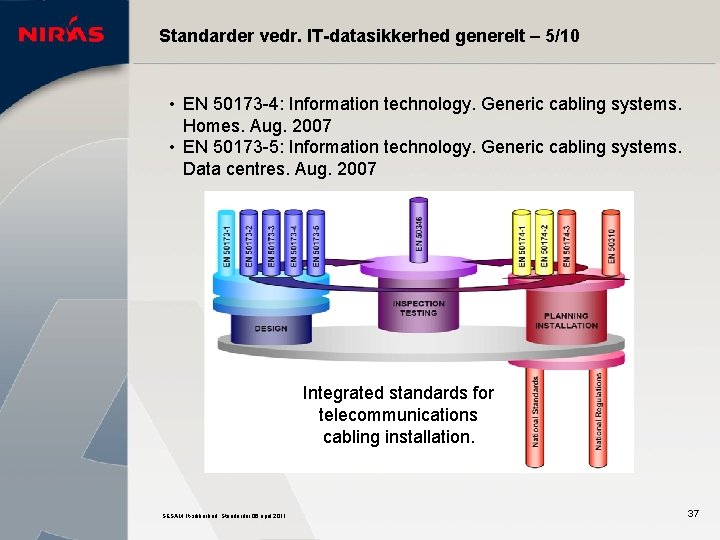

Standarder vedr. IT-datasikkerhed generelt – 5/10 • EN 50173 -4: Information technology. Generic cabling systems. Homes. Aug. 2007 • EN 50173 -5: Information technology. Generic cabling systems. Data centres. Aug. 2007 Integrated standards for telecommunications cabling installation. SESAM. It-sikkerhed. Standarder 06 april 2011 37

Standarder vedr. IT-datasikkerhed generelt – 6/10 • DS/ISO/IEC 13335 -1: 2007. Informationsteknologi. Vejledning til styring af IT-sikkerhed - del 1: Koncepter og modeller for ITaf sikkerhed (Ophævet 2010) t e tt. Vejledning • DS/ISO/IEC 13335 -2: 1998. Informationsteknologi. til a t t. s er ve af ITstyring af IT-sikkerhed – del 2: Styring og planlægning t is phæ sikkerhed (Ophævet i 2007 og erstattet afelv. DS/ISO/IEC 13335 -1 o d e i 2007) – d n re re e • DS/ISO/IEC TR 13335 -3: 1998. Informationsteknologi. ng este læ – –r del 3: Teknikker til styring Vejledning i styring af IT-sikkerhed e ndi r 2008 af IT-sikkerheden (Ophævet en og erstattet af DS/ISO/IEC i e ld se 27005 i 2008) æ g 000 e • DS/ISO/IEC TR 13335 -4: kk 27 2000. Informationsteknologi. i Vejledning til estyring t – /IECaf IT-sikkerheden – del 4: Valg af v SO sikkerhedsforanstaltninger (Ophævet i 2008 og erstattet af æ I / h S DS/ISO/IEC i 2008) Op D 27005 • DS/ISO/IEC TR 13335 -5: 2001. Informationsteknologi. Vejledning til styring af IT-sikkerhed – del 5: Administrative retningslinier for netværkssikkerhed (Ophævet i 2008) SESAM. It-sikkerhed. Standarder 06 april 2011 38

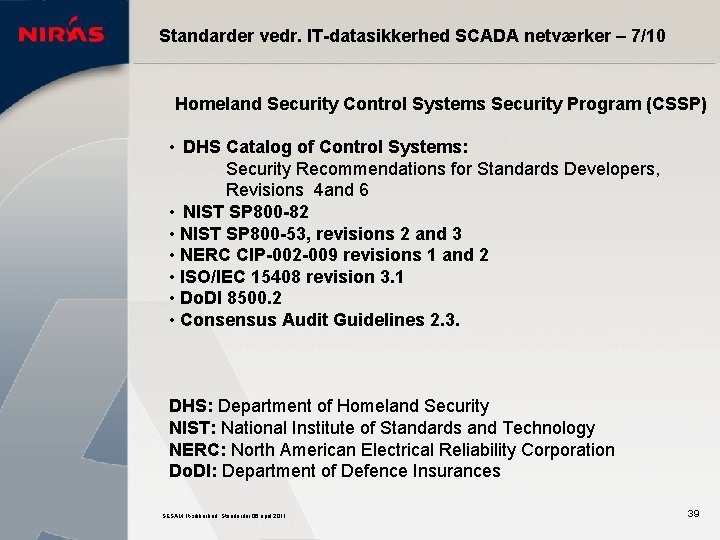

Standarder vedr. IT-datasikkerhed SCADA netværker – 7/10 Homeland Security Control Systems Security Program (CSSP) • DHS Catalog of Control Systems: Security Recommendations for Standards Developers, Revisions 4 and 6 • NIST SP 800 -82 • NIST SP 800 -53, revisions 2 and 3 • NERC CIP-002 -009 revisions 1 and 2 • ISO/IEC 15408 revision 3. 1 • Do. DI 8500. 2 • Consensus Audit Guidelines 2. 3. DHS: Department of Homeland Security NIST: National Institute of Standards and Technology NERC: North American Electrical Reliability Corporation Do. DI: Department of Defence Insurances SESAM. It-sikkerhed. Standarder 06 april 2011 39

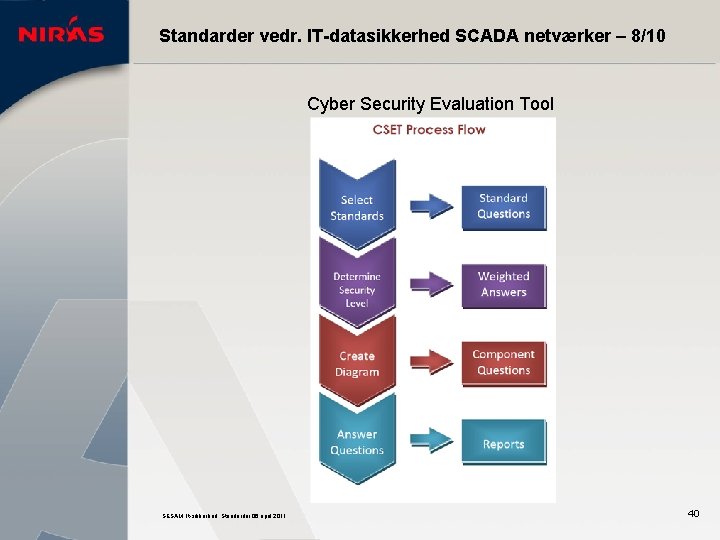

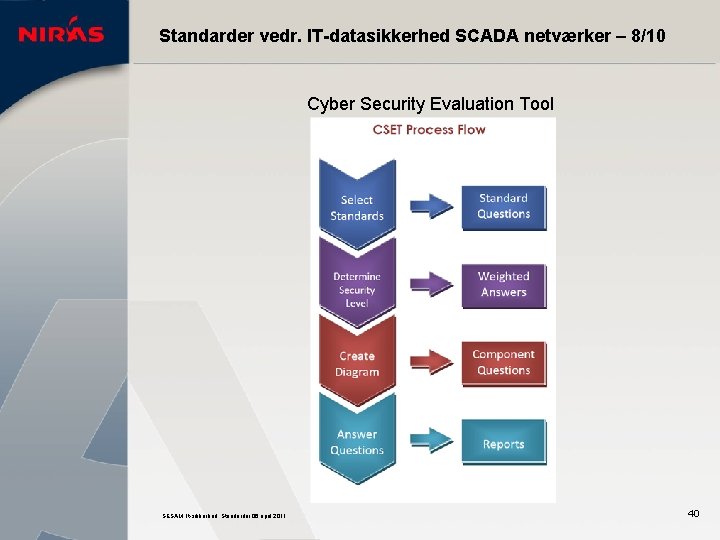

Standarder vedr. IT-datasikkerhed SCADA netværker – 8/10 Cyber Security Evaluation Tool SESAM. It-sikkerhed. Standarder 06 april 2011 40

Standarder vedr. IT-datasikkerhed SCADA netværker – 9/10 http: //www. us-cert. gov/control_systems/ http: //www. us-cert. gov/reading_room/ http: //www. us-cert. gov/control_systems/satool. html http: //www. us-cert. gov/control_systems/csstandards. html http: //www. nerc. com/page. php? cid=6|69 http: //www. nerc. com/page. php? cid=2|20 http: //www. nerc. com/filez/standards/Reliability_Standards_Under_Development. html SESAM. It-sikkerhed. Standarder 06 april 2011 41

Standarder vedr. IT-sikkerhed. Fys. installationsrelateret – 10/10 • DS 5129 -2 -1. Installationer til signalering og kommunikation – del 2 -1: Føringsveje i bygninger til kabler til brug for IT & T-formål (erstatter DS/INF 129 -2 -1: 2000) • EN 62305 -1: General Principles • EN 62305 -2: Risk Management • EN 62305 -3: Physical Damage to Structures and life Hazard • EN 62305 -4: Electrical and Electronic Systems within Structures SESAM. It-sikkerhed. Standarder 06 april 2011 42

Vejledninger vedr. IT-sikkerhed – 1/5 • IT Infrastructure Library (ITIL): Best practice for IT service management • ISO 20000 -1: The Specification for Service Management (erstatter BS 15000 -1) • ISO 20000 -2: Service Management Code of Practice • Common Criteria: Common Criteria for Information Technology Security Evaluation (CC) • Common Criteria: Common Methodology for Information Technology Security Evaluation (CEM) • Common Criteria: Common Criteria Recognition Agreement (CCRA). ISO 15408 Information Technology – Security techniques – Evaluation criterias for IT security – part 1. Introduction and general model • Information Security Forum (ISF): The Forum’s Standard of Good Practice – The Standard for Information Security • OECD: Guidelines for the Security of Information Systems and Networks – Towards a Culture of Security • FSR, IIA og FIK: God IT-skik – 1999 • Bank for International Settlements: Basel I, II og III - 2009 SESAM. It-sikkerhed. Standarder 06 april 2011 43

Vejledninger vedr. IT-sikkerhed – 2/5 • Finansrådet: Finansrådets best practise • OECD: Corporate governance, IT-governance og Sarbanes Oxley • IT Governance Institute (ITGI) og Information Systems Audit and Control Association (ISACA): Control Objectives for Information and related Technology (Co. Bi. T) • Schneider Electric: How can I protect a system from cyber attacks. 2010 • Forsikring & Pension: Sikring af edb-programmer og data, juni 2003 • DS-hæfte 30: Introduktion til udarbejdelse af it-ledelsessystem og it-håndbog – Sådan kan det gøres i praksis. 2007 • Elsparefonden: ”Gode råd om elbesparelser i serverrum” • Elsparefonden: ”Oplæg til positivliste for køleanlæg til serverrum” • Dansk Industri: Kølingsvejledning til serverrum • ELsparefonden: Projekteringsvejledning for Energieffektive serverrum. 2010 • Center for Energibesparelser: Serverrumsvejledning. 2011 SESAM. It-sikkerhed. Standarder 06 april 2011 44

Vejledninger vedr. IT-sikkerhed – 3/5 • Dansk Industri & ITEK: Elektronisk Infrastruktur. Virksomhedens IT-sikre placering – januar 2005 • Dansk Industri & ITEK: Trusler mod virksomhedens ITsikkerhed – november 2002 • Dansk Industri & ITEK: E-business, IT-sikkerhed og Ledelse – januar 2005 • Dansk Industri & ITEK: Ledelse af IT-Sikkerhed - forretningens skyld – juni 2002 • Dansk Industri: Industrispionage – september 2003 • ITEK & Dansk Industri: Antiphishingvejledning • ITEK & Dansk Industri: Antispamvejledning • ITEK & Dansk Industri: Antispywarevejledning • Dansk Industri & ITEK: Beskyttelse af dokumenter • Dansk Industri & ITEK: Cloud Computing • Dansk Industri: De overvågede • Dansk Industri: E-business IT-sikkerhed og ledelse • Dansk Industri: Elektronisk Infrastruktur • DS, ITEK & Dansk Industri: Forøg virksomhedens informationssikkerhed – en standardiseret holistisk tilgang – juli 2007 SESAM. It-sikkerhed. Standarder 06 april 2011 45

Vejledninger vedr. IT-sikkerhed – 4/5 • • • • Dansk Industri: IT-sikkerhed på pc-hjemmearbejdspladser ITEK & Dansk Industri: Kreditkortsikkerhed Dansk Industri: Ledelse af IT-sikkerhed Dansk Industri: Vejledning i fysisk IT-sikkerhed Dansk Industri: Vejledning om beskyttelse af data mod fremmede landes overvågning ITEK & Dansk Industri: Trådløse netværk ITEK & Dansk Industri: Passwordpolitik ITEK & Dansk Industri: Sådan undgår du skjulte filer i office filer ITEK & Dansk Industri: Forsikring mod netbankindbrud Dansk Industri: Hemmeligholdelsesaftale Dansk Arbejdsgiverforening: Kontrolforanstaltninger – 2003 Dansk IT: IT-anskaffelse – kravspecifikationen – 2005 Dansk IT: IT-sikkerhed i små og mellemstore virksomheder IT-Sikkerhedsrådet: Brug af e-post og Internet på arbejdspladsen – januar 2002 IT-Sikkerhedsrådet: Sikkerhed ved e-post og Internet – hacking og virus – marts 2001 SESAM. It-sikkerhed. Standarder 06 april 2011 46

Vejledninger vedr. IT-sikkerhed – 5/5 • • • F&P: Sikringskatalog F&P: Sikringsniveauer F&P: AIA Automatisk Indbruds. Alarmanlæg F&P: Sammenligningsnøgle F&P: Reaktionstid vagtudrykning F&P: Sporingssystemer F&P: Håndtering og sikring af software F&P: TV-overvågning F&P: Tågesikring F&P: Materialer fra andre organisationer SESAM. It-sikkerhed. Standarder 06 april 2011 47

Afslutning Tak for jeres opmærksomhed Evt. spørgsmål? ! ! ? ? ! ! ! ? ? ? ! ? ! SESAM. It-sikkerhed. Standarder 06 april 2011 ! !Kontaktmulighed Gert Vestergaard Fastnettelefon: 4810 4200 Mobiltelefon direkte: 2141 8319 E-mail: gve@niras. dk ? ? ? 48

Kan yapıcı organlar

Kan yapıcı organlar Jeg kan bedst med åbne vidder

Jeg kan bedst med åbne vidder Regne de les plantes

Regne de les plantes Nommenclature

Nommenclature Internrente kalkulator

Internrente kalkulator Nutricio dels animals

Nutricio dels animals Soit donc que vous mangiez

Soit donc que vous mangiez Celebrons avec allegresse

Celebrons avec allegresse Quand règne l'amour

Quand règne l'amour Hvordan får man excel til at regne

Hvordan får man excel til at regne Tegne regne prøven

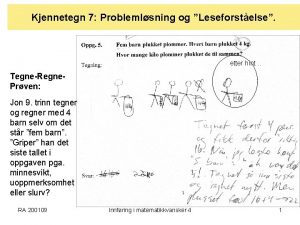

Tegne regne prøven Sekte olan sureler

Sekte olan sureler Ett informerande tal

Ett informerande tal Itaki düşme riski ölçeği

Itaki düşme riski ölçeği Kan gazı örneği

Kan gazı örneği Kan asparuh

Kan asparuh Bra r

Bra r Intranet kfmc

Intranet kfmc Selma yılmazer

Selma yılmazer Hipofibrinojemi

Hipofibrinojemi Hayvanlarda venöz kan alınan damarlar

Hayvanlarda venöz kan alınan damarlar Eritrolösemi

Eritrolösemi Ik kan niet voetballen vandaar dat ik de

Ik kan niet voetballen vandaar dat ik de Kan kutya ivarszervei

Kan kutya ivarszervei Kan ürünleri

Kan ürünleri Dr david kan

Dr david kan Femoral arter

Femoral arter Kan het dametje met de centimeter meten kg

Kan het dametje met de centimeter meten kg Simtura

Simtura Ramazan uluhan

Ramazan uluhan Til lags åt alle kan ingen gjera

Til lags åt alle kan ingen gjera şeker düşmesi neden olur

şeker düşmesi neden olur Dikt om 2 verdenskrig

Dikt om 2 verdenskrig Kontrol edilemeyen preanalitik faktörler

Kontrol edilemeyen preanalitik faktörler Voorbeelde van langtermyn doelwitte

Voorbeelde van langtermyn doelwitte Göz kasları ve sinirleri

Göz kasları ve sinirleri Wysokosc podejsc wod kan

Wysokosc podejsc wod kan Sosio ekonomiese kwessies graad 10

Sosio ekonomiese kwessies graad 10 Wat is de functie van weefselvloeistof

Wat is de functie van weefselvloeistof Vi strides om guder og penge

Vi strides om guder og penge Kan brief

Kan brief Geloof in die ene reden waarom het wel kan

Geloof in die ene reden waarom het wel kan Preeklampsi tanı kriterleri

Preeklampsi tanı kriterleri Puff den magiske drage tekst

Puff den magiske drage tekst Kan tüpleri ve özellikleri slayt

Kan tüpleri ve özellikleri slayt S kan

S kan Hemoglobin disosiasyon eğrisi

Hemoglobin disosiasyon eğrisi Ser verbin taivutus

Ser verbin taivutus Sonvanger gedig betekenis

Sonvanger gedig betekenis