Frame Relay VPN PSINet Intra Net Technology PSINet

- Slides: 47

• Frame Relay VPN PSINet Intra. Net Technology 기술팀장 양재호

목차 • • • PSINet Frame Relay Network PSINet Intra. Net 소개 PSINet Intra. Net 설치 및 운영 Intra. Net Case Studies Q&A

PSINet Frame Relay Network

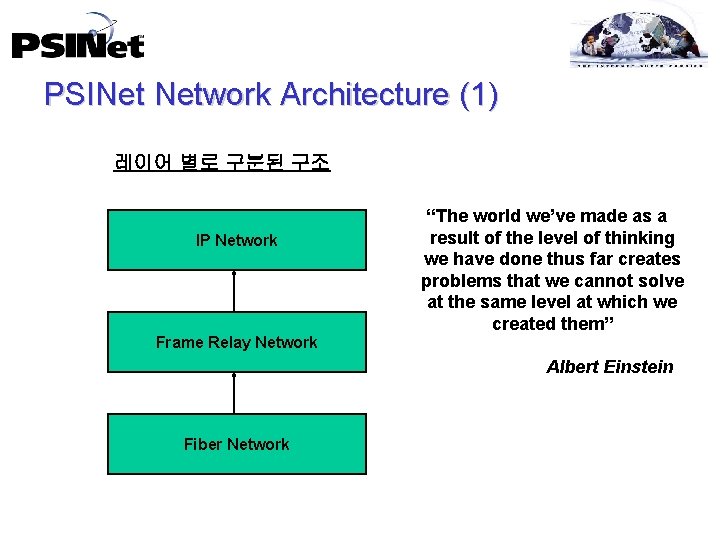

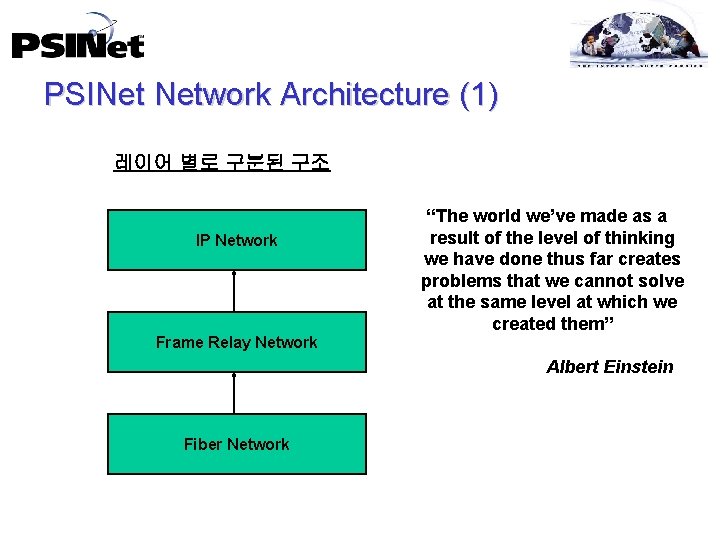

PSINet Network Architecture (1) 레이어 별로 구분된 구조 IP Network Frame Relay Network “The world we’ve made as a result of the level of thinking we have done thus far creates problems that we cannot solve at the same level at which we created them” Albert Einstein Fiber Network

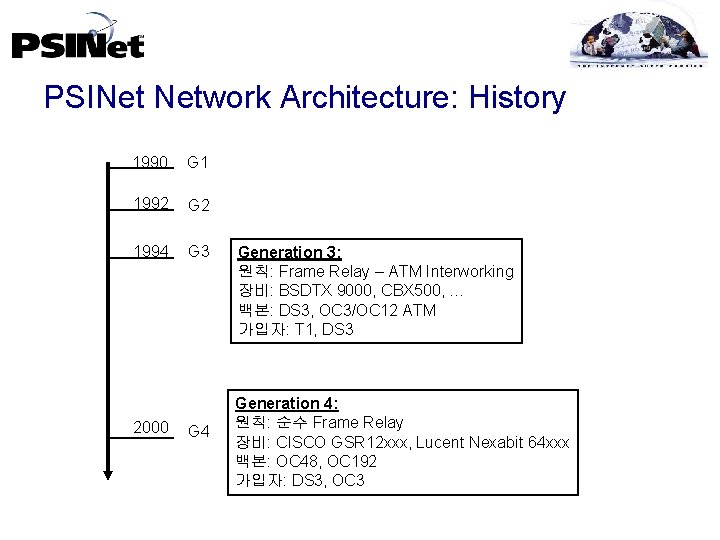

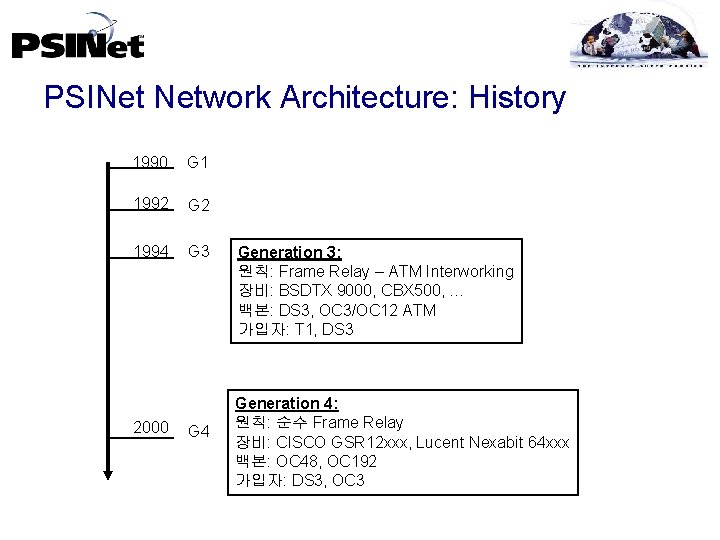

PSINet Network Architecture: History 1990 G 1 1992 G 2 1994 G 3 2000 G 4 Generation 3: 원칙: Frame Relay – ATM Interworking 장비: BSDTX 9000, CBX 500, … 백본: DS 3, OC 3/OC 12 ATM 가입자: T 1, DS 3 Generation 4: 원칙: 순수 Frame Relay 장비: CISCO GSR 12 xxx, Lucent Nexabit 64 xxx 백본: OC 48, OC 192 가입자: DS 3, OC 3

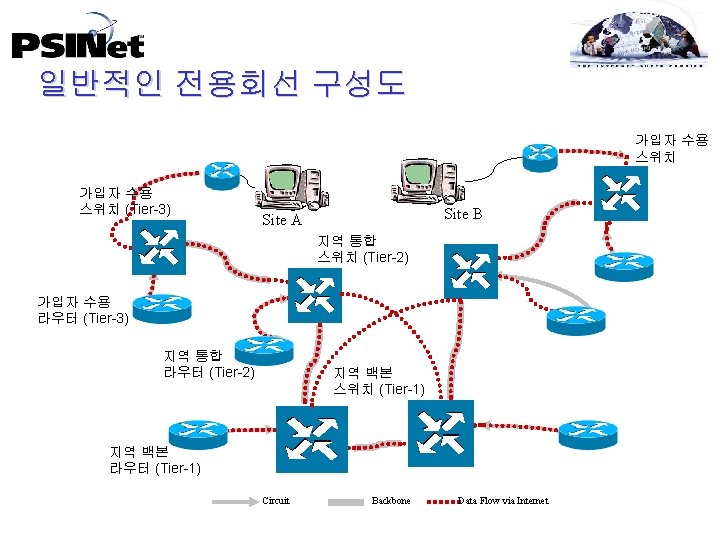

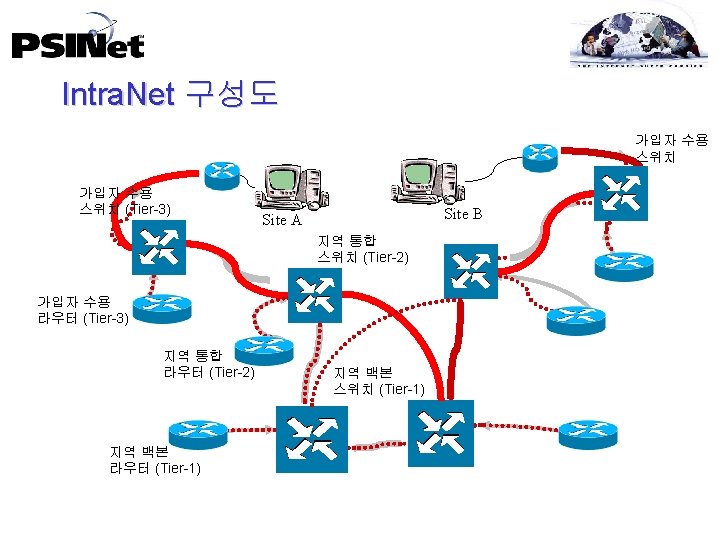

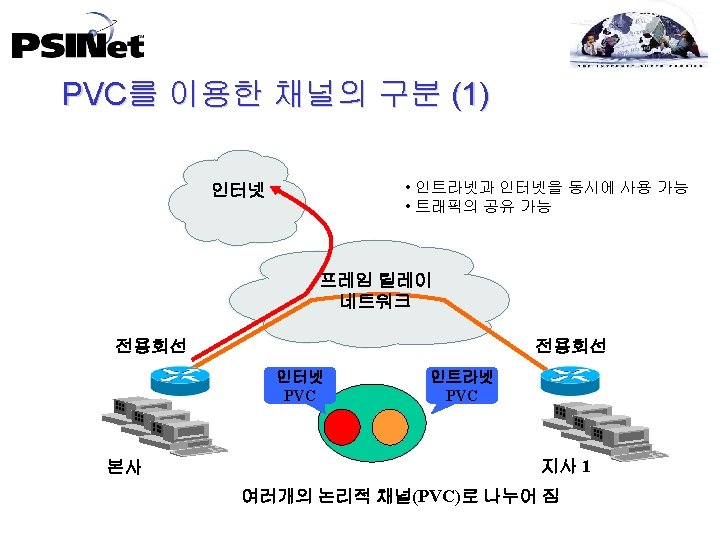

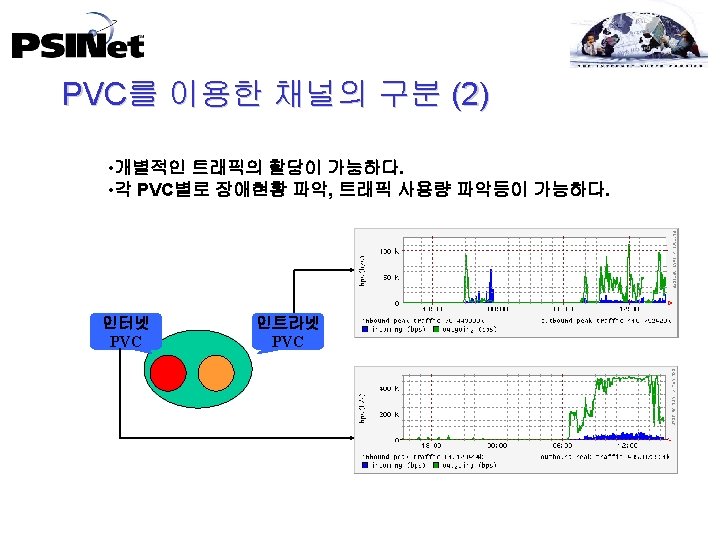

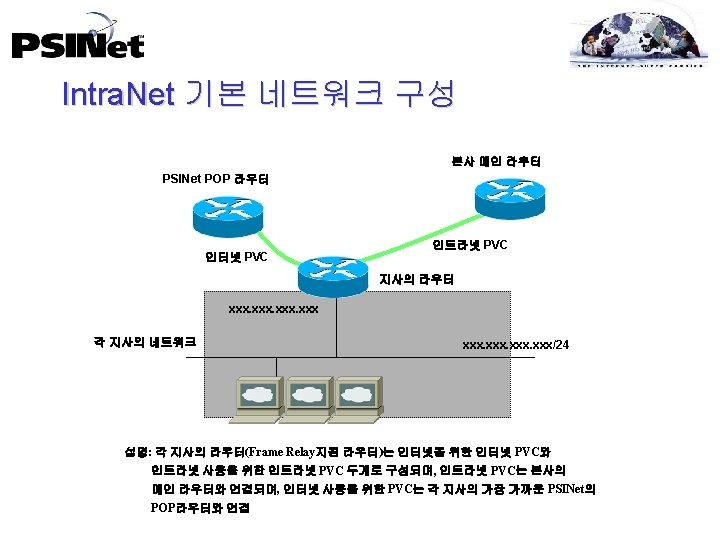

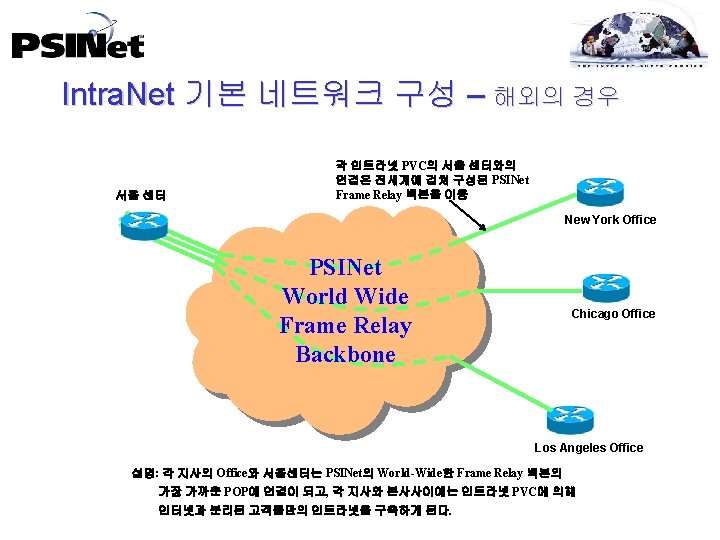

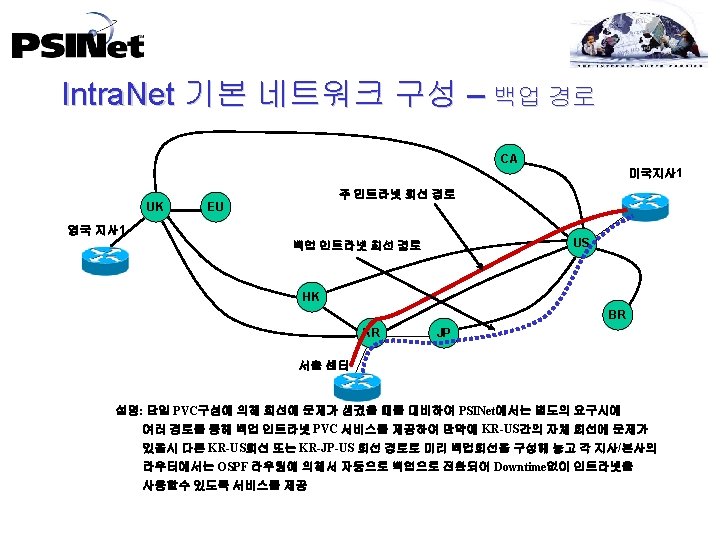

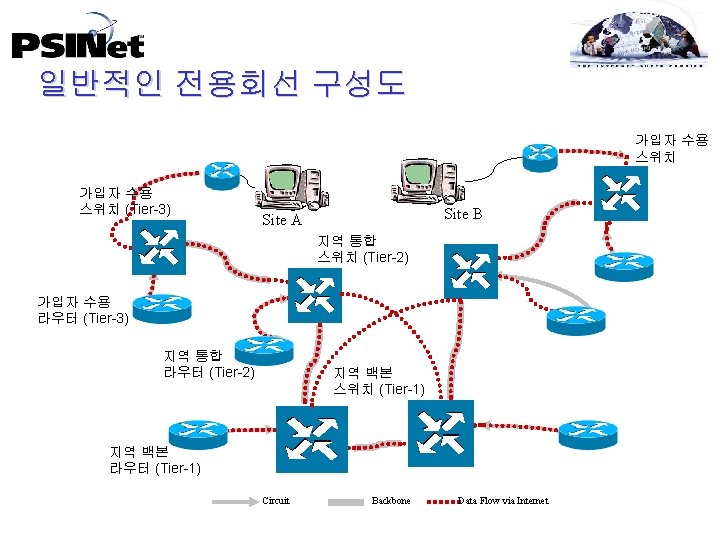

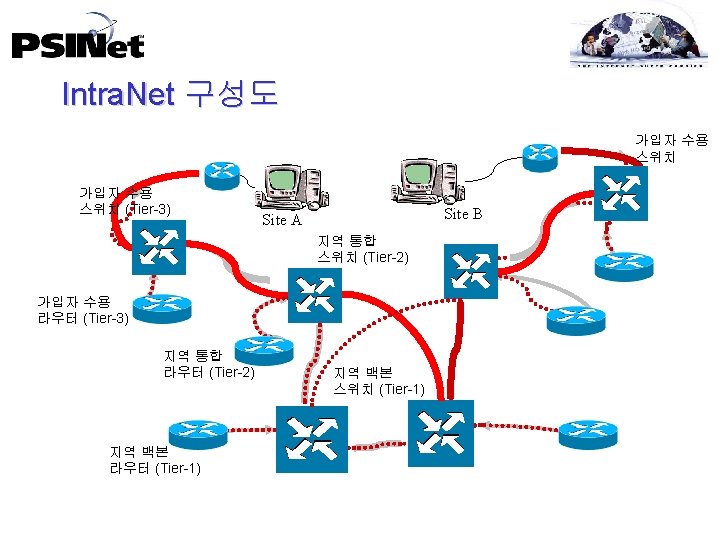

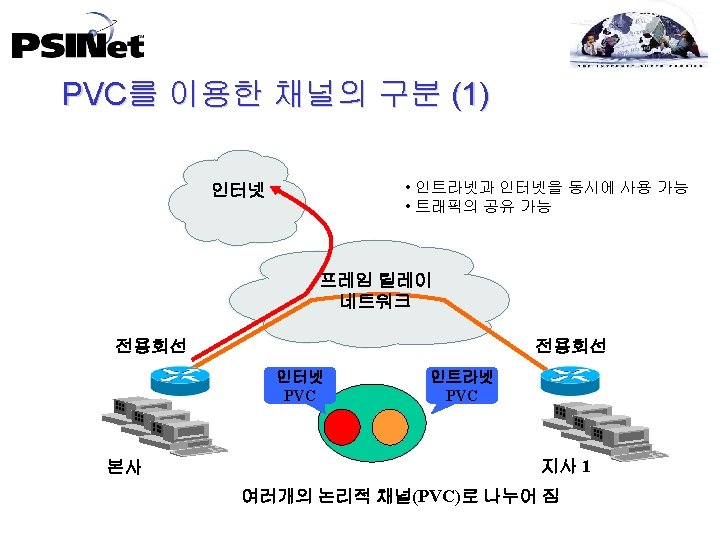

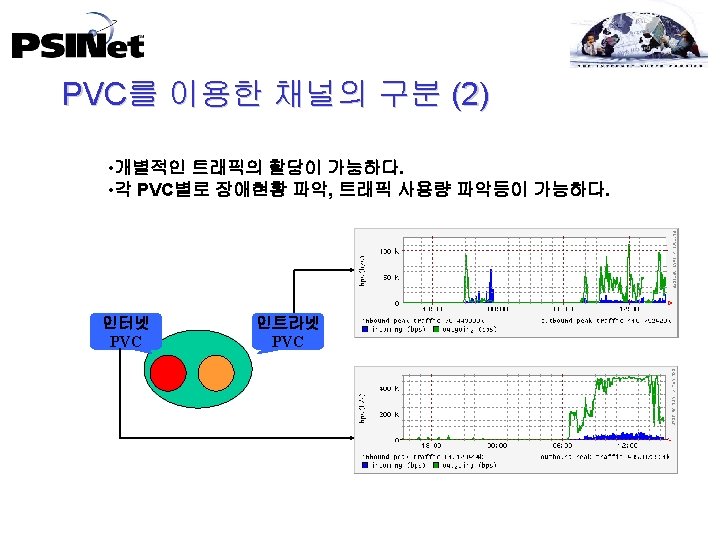

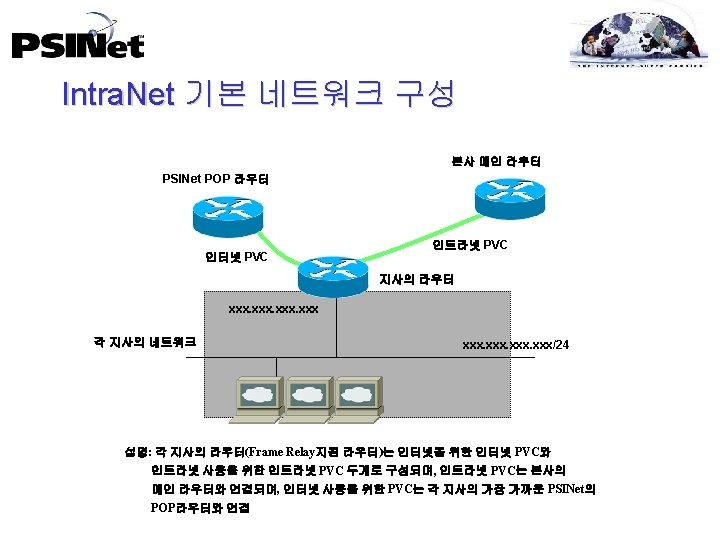

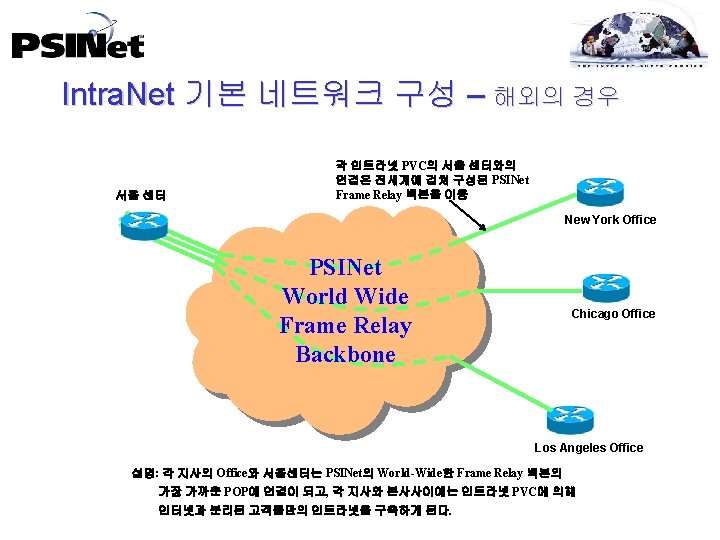

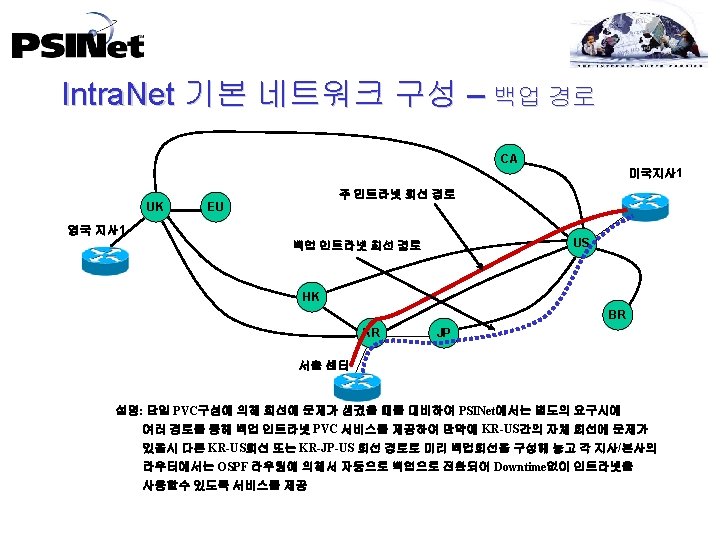

PSINet Intra. Net - Frame Relay Based VPN

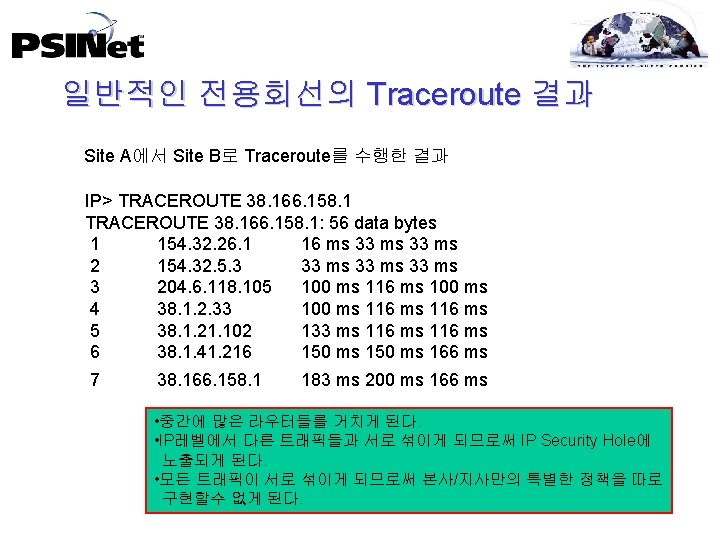

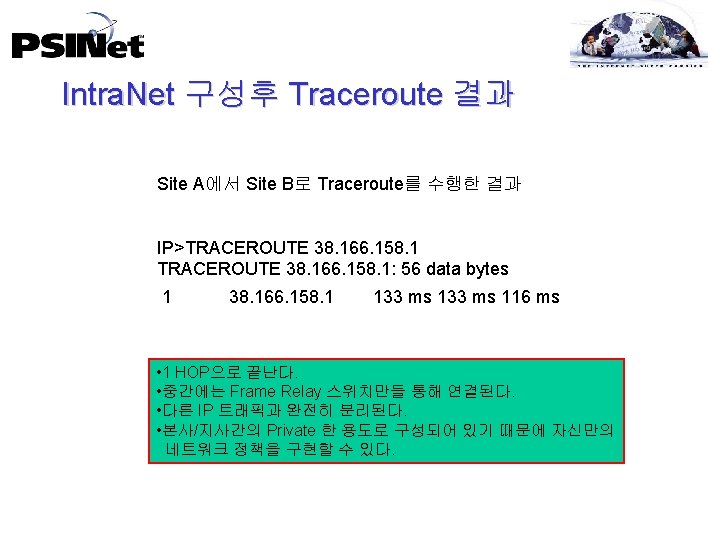

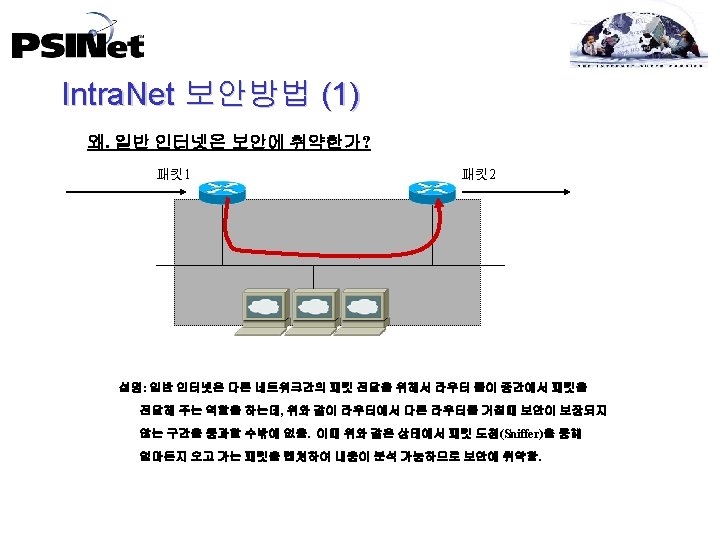

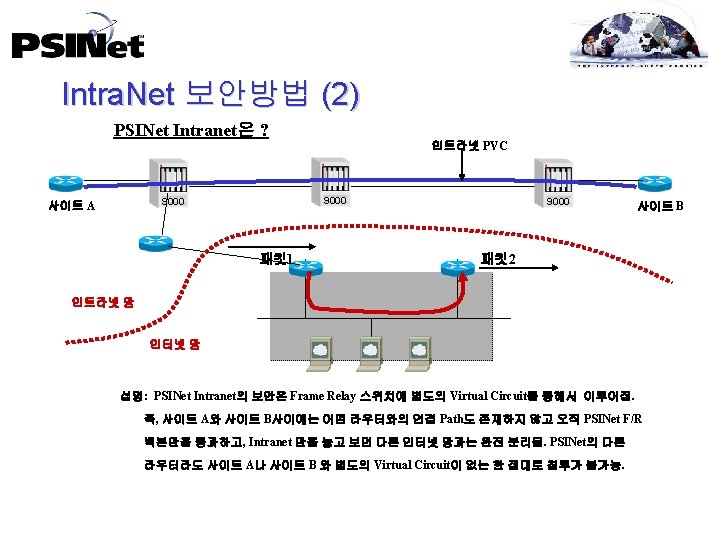

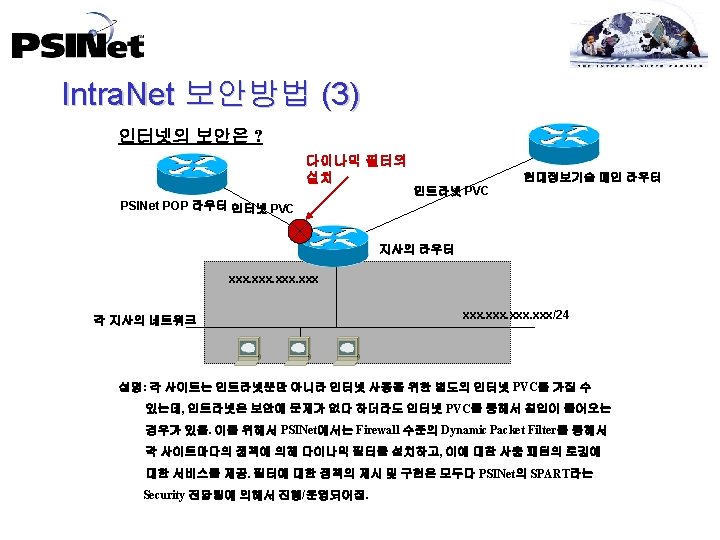

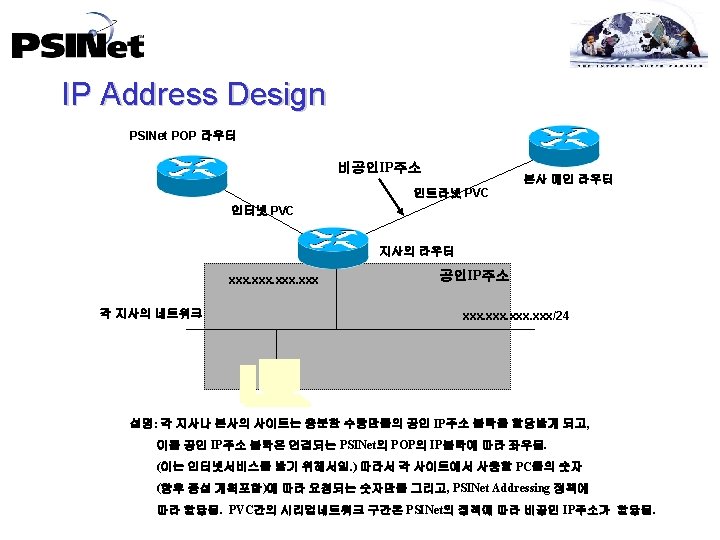

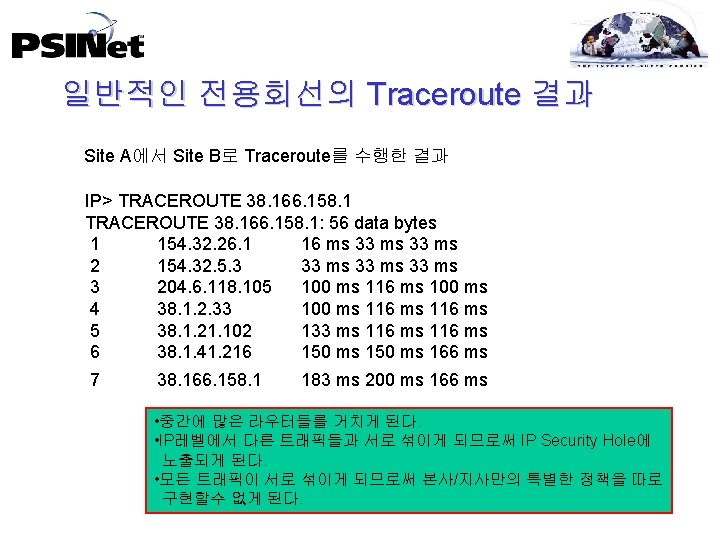

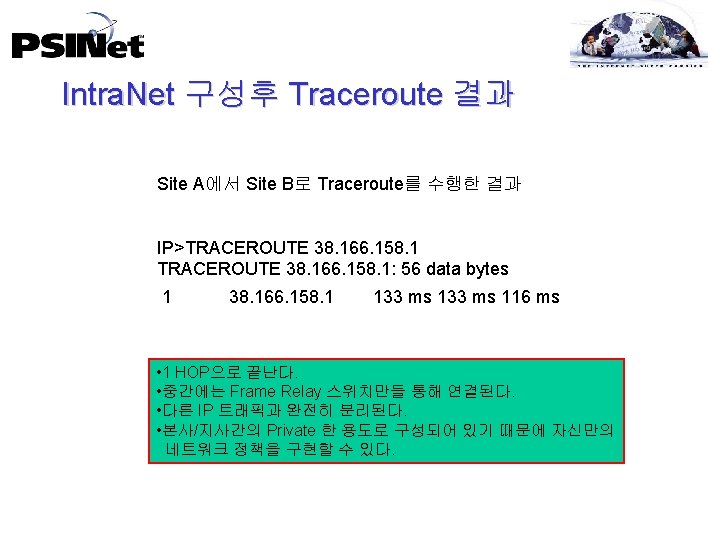

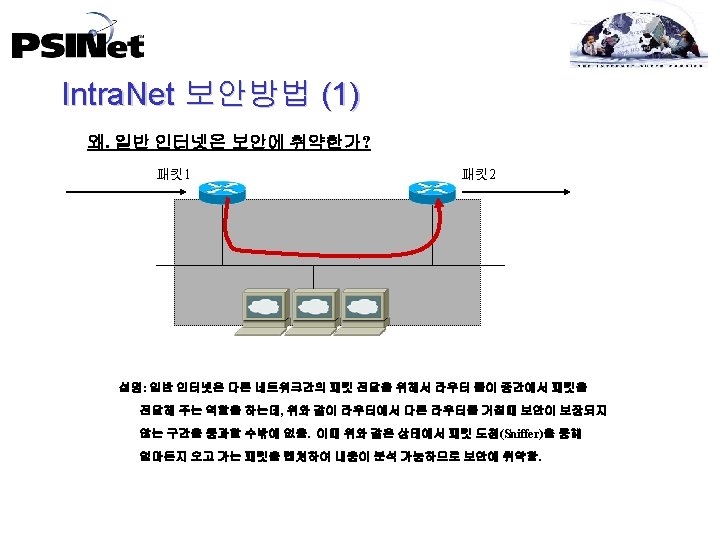

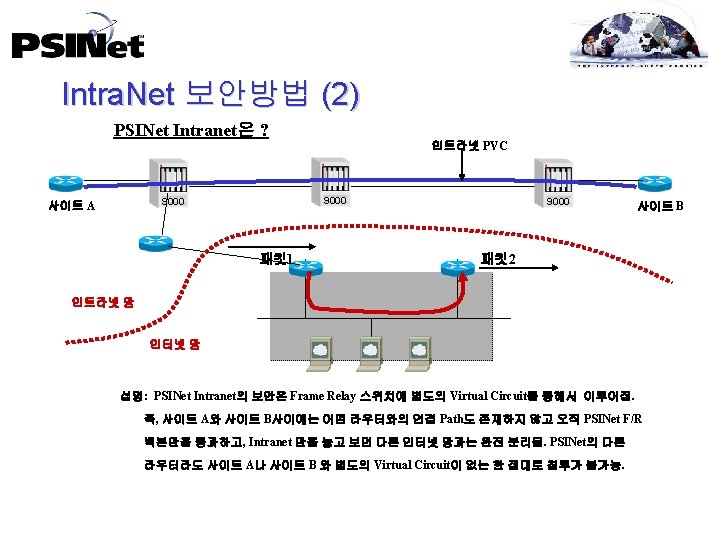

일반적인 전용회선의 Traceroute 결과 Site A에서 Site B로 Traceroute를 수행한 결과 IP> TRACEROUTE 38. 166. 158. 1: 56 data bytes 1 154. 32. 26. 1 16 ms 33 ms 2 154. 32. 5. 3 33 ms 3 204. 6. 118. 105 100 ms 116 ms 100 ms 4 38. 1. 2. 33 100 ms 116 ms 5 38. 1. 21. 102 133 ms 116 ms 6 38. 1. 41. 216 150 ms 166 ms 7 38. 166. 158. 1 183 ms 200 ms 166 ms • 중간에 많은 라우터들를 거치게 된다. • IP레벨에서 다른 트래픽들과 서로 섞이게 되므로써 IP Security Hole에 노출되게 된다. • 모든 트래픽이 서로 섞이게 되므로써 본사/지사만의 특별한 정책을 따로 구현할수 없게 된다.

PSINet Intra. Net 설치 및 운영

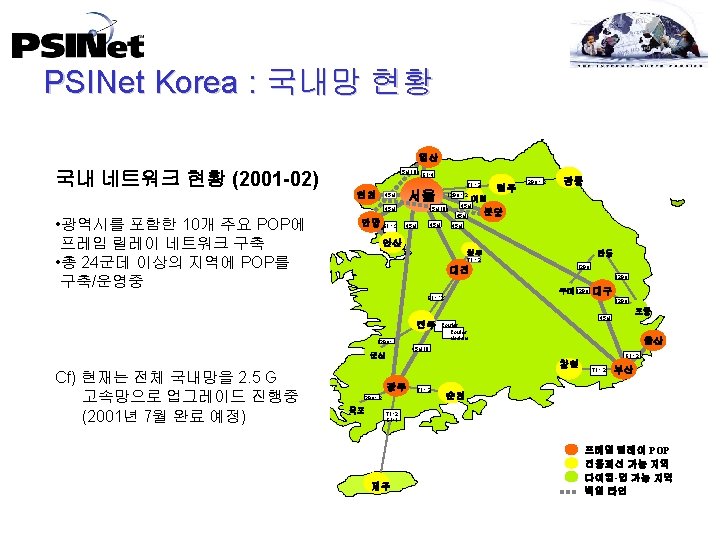

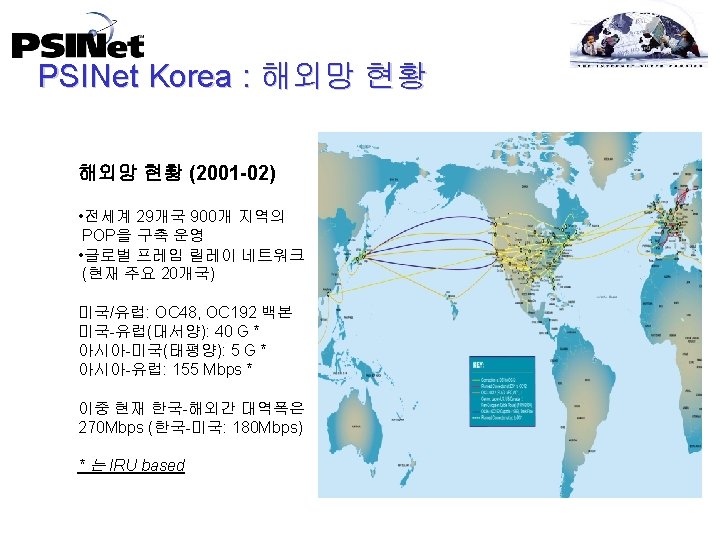

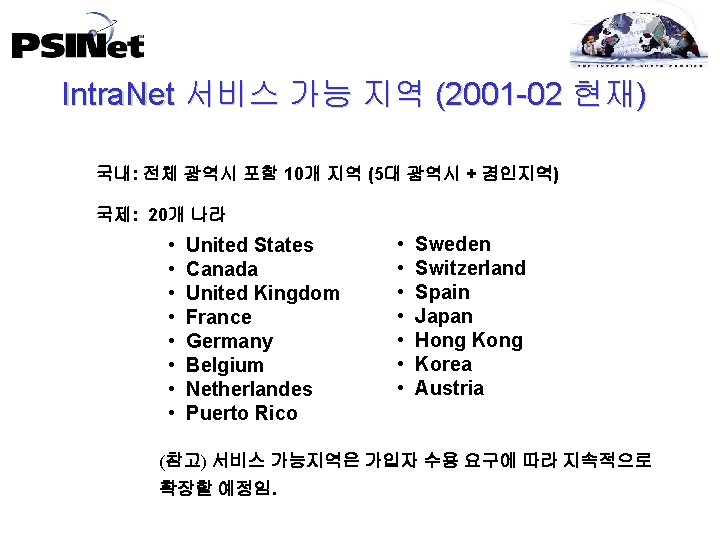

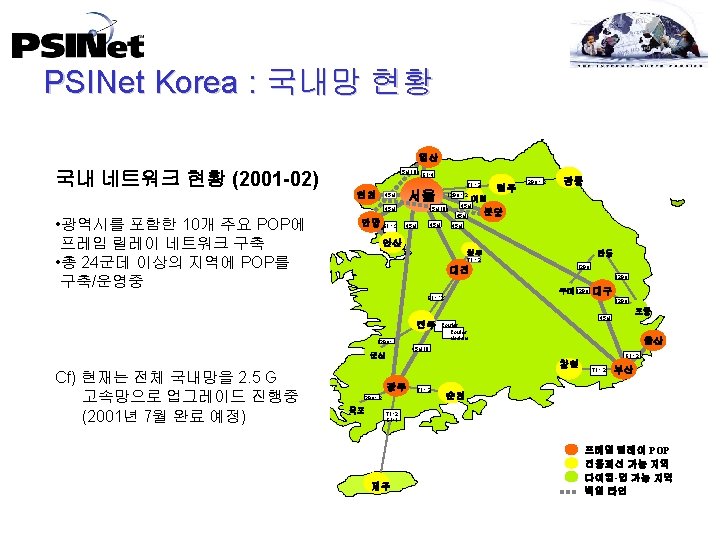

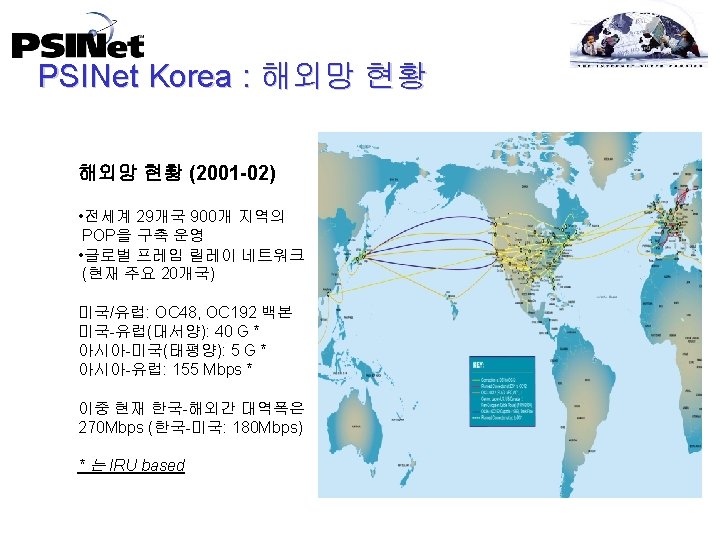

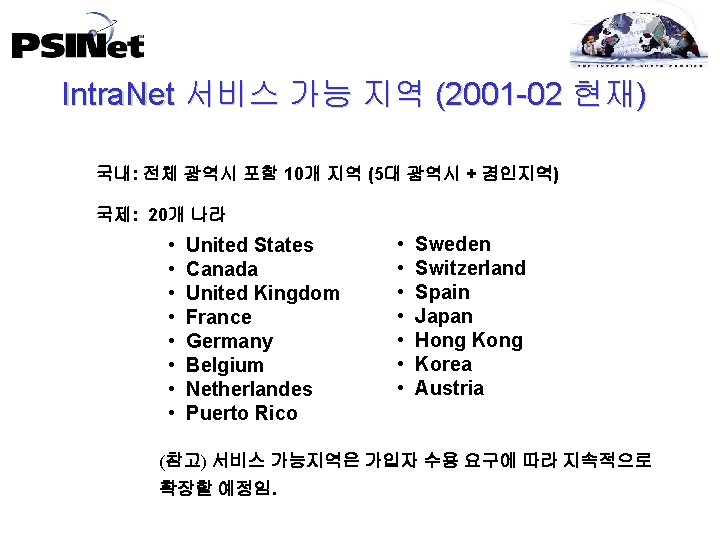

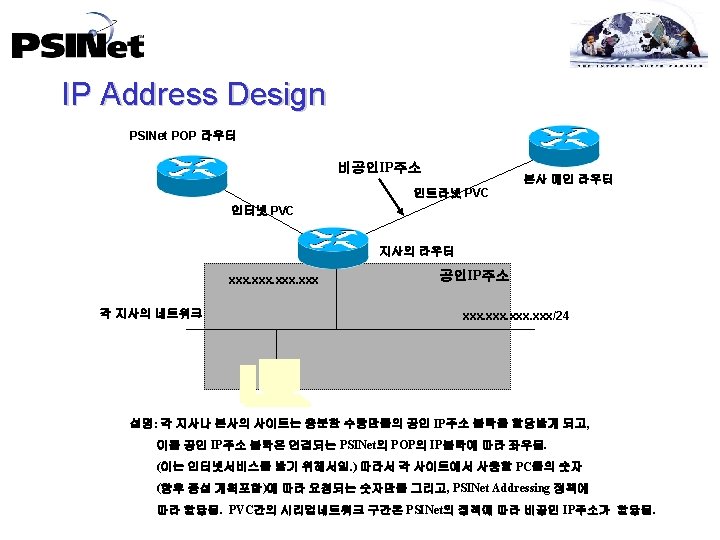

Intra. Net 서비스 가능 지역 (2001 -02 현재) 국내: 전체 광역시 포함 10개 지역 (5대 광역시 + 경인지역) 국제: 20개 나라 • • United States Canada United Kingdom France Germany Belgium Netherlandes Puerto Rico • • Sweden Switzerland Spain Japan Hong Korea Austria (참고) 서비스 가능지역은 가입자 수용 요구에 따라 지속적으로 확장할 예정임.

Certified CPE (1) : GT 60/70 주요기능 • DRAM : 4 MB • FLASH : 2 MB • 10 Base. T/10 Base-2 • Universal WAN I/F • Async up to 115. 2 Kbps and sync up to 2. 048 Mbps • Supports X. 21, V. 35, RS 232, DTE, DCE • ISDN BRI(S/T or U Interface) • Network Management : SNMP, Telnet, TTPT • IPSEC 및 IKE 보안 프로토콜 지원 • DES / 3 DES(56 -168 bit encryption)의 암호화 방식 지원 • IP Tunneling 및 IP패킷 전송 • RADIUS(Remote Authentication Dial-In User Service 기능 • Dynamic IP filtering을 통한 Firewall 기능 • Bandwidth Reservation 지원 : 우선 순위가 높은 Traffic 먼저 처리

Certified CPE (2) : GTX 1000 • DRAM : 4 MB(expandable to 8, 16, 24, 32) • FLASH : 2 MB • 3 modular slots : Ethernet 10 Base-T, Console, RS-232 • Network Management : SNMP, Telnet, TTPT 주요기능 • IPSEC 및 IKE 보안 프로토콜 지원 • DES / 3 DES(56 -168 bit encryption)의 암호화 방식 지원 • IP Tunneling 및 IP패킷 전송 • RADIUS(Remote Authentication Dial-In User Service 기능 • Dynamic IP filtering을 통한 Firewall 기능 • Bandwidth Reservation 지원 : 우선 순위가 높은 Traffic 먼저 처리

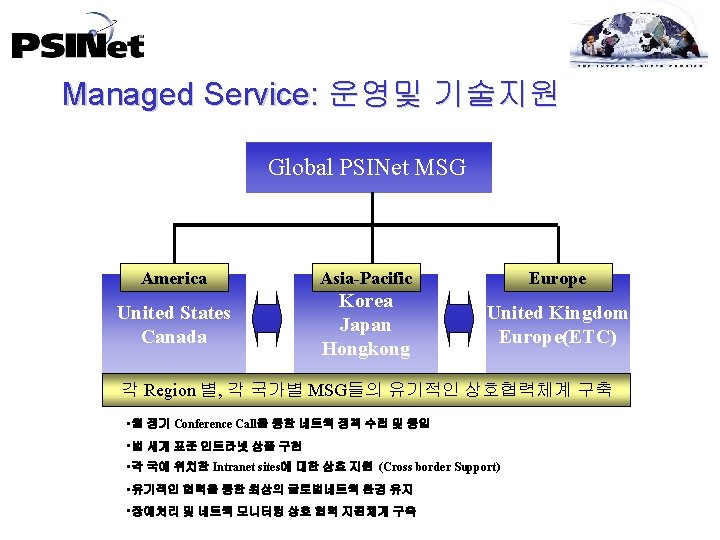

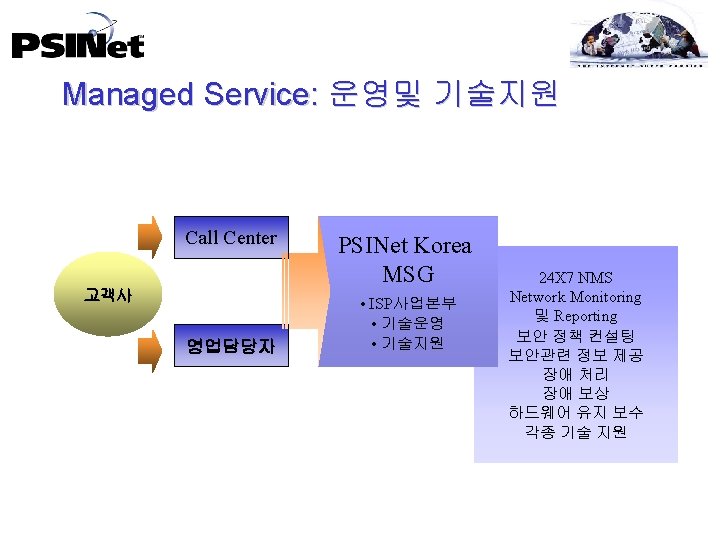

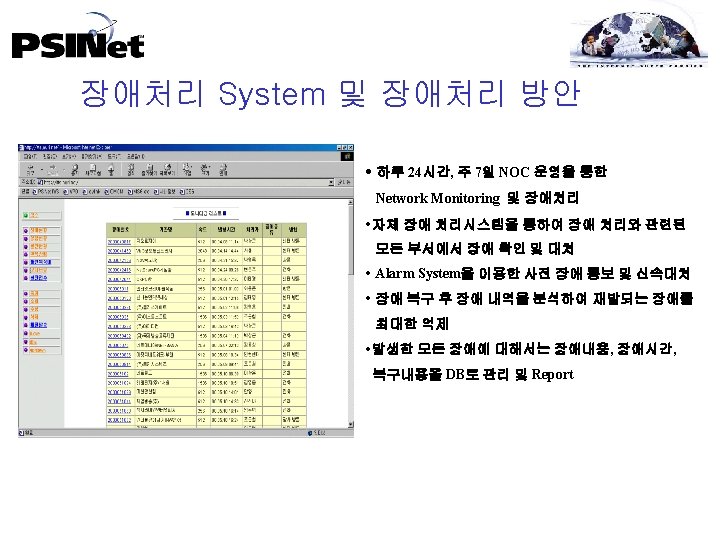

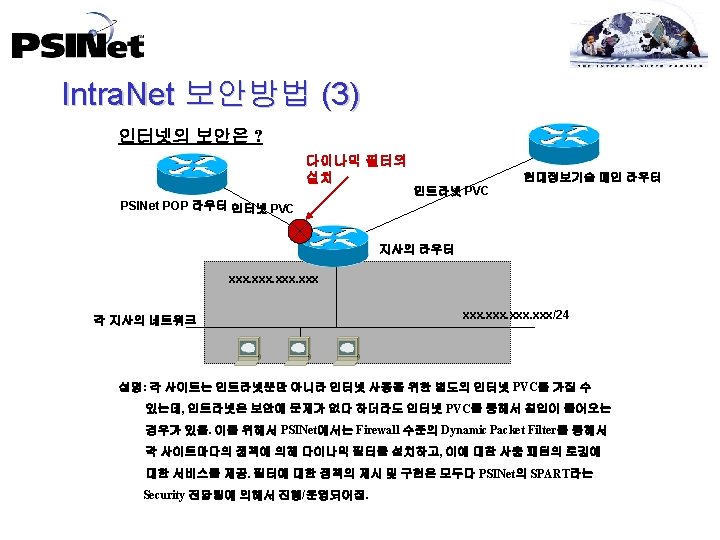

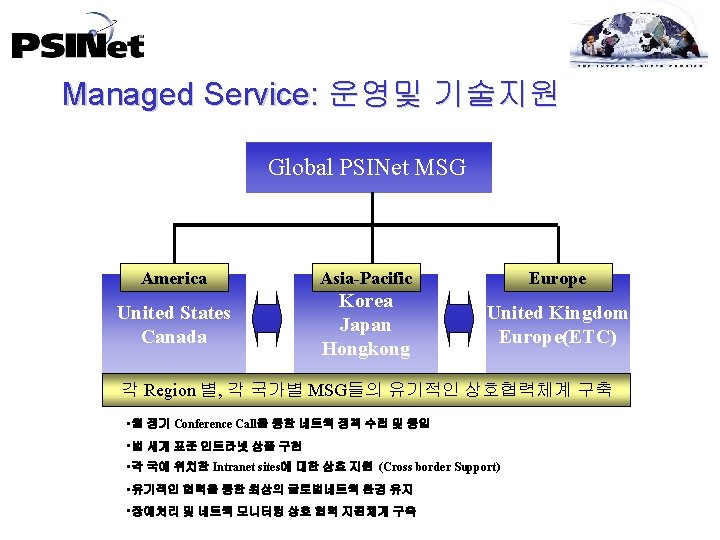

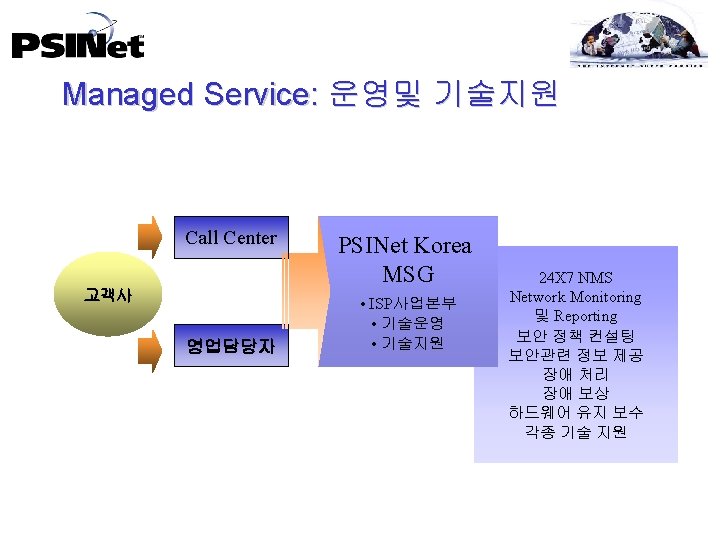

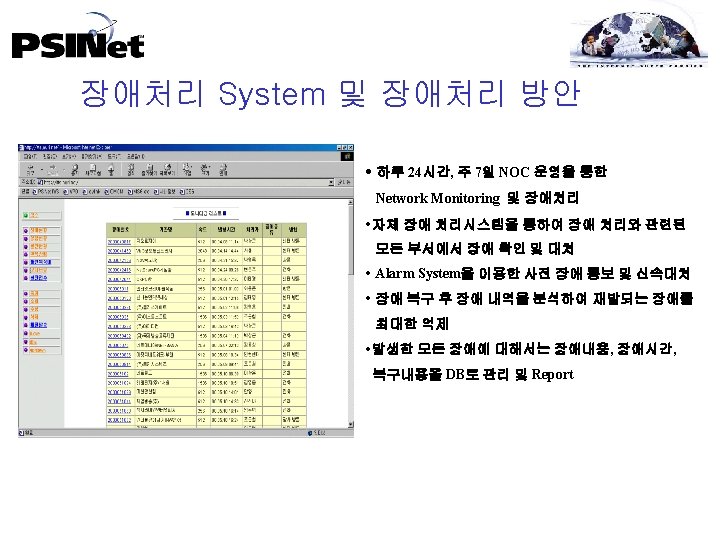

Managed Service: Intra. Net MSG(Managed Service Group)란? : PSINet NOC(Network Operation Center)소속의 보안 전문가 그룹으로, 고객사의 보안정책수립 및 네트워크 관리를 총괄하는 조직 MSG의 역할 및 책임 • • 고객사의 보안정책 컨설팅 24 X 7 NMS 및 Monitoring 서비스 Intranet 이나 VPN등의 Managed 서비스 구축 시 작업 전담 고객사 측 CPE(Customer Premises Equipment)에 대한 Setting 및 Maintenance 지원 • Router, 인증 및 로그서버 Configuration 지원 • 각 Intra. Net sites에 대한 장애처리, NMS 전담

Intra. Net Case Studies

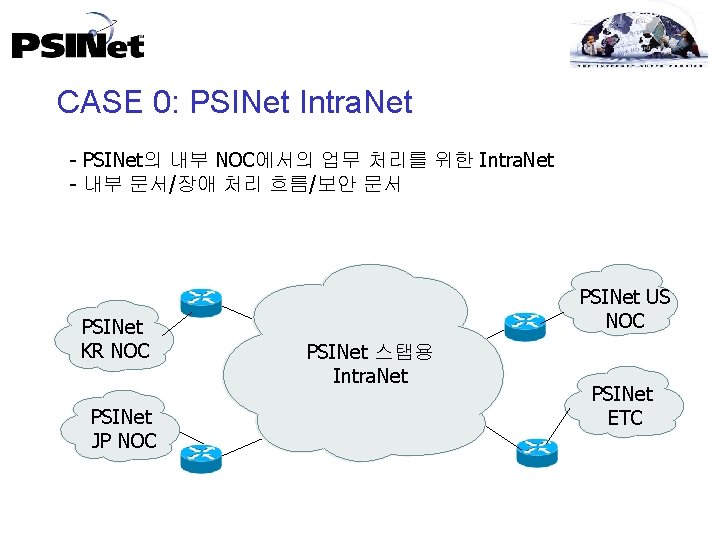

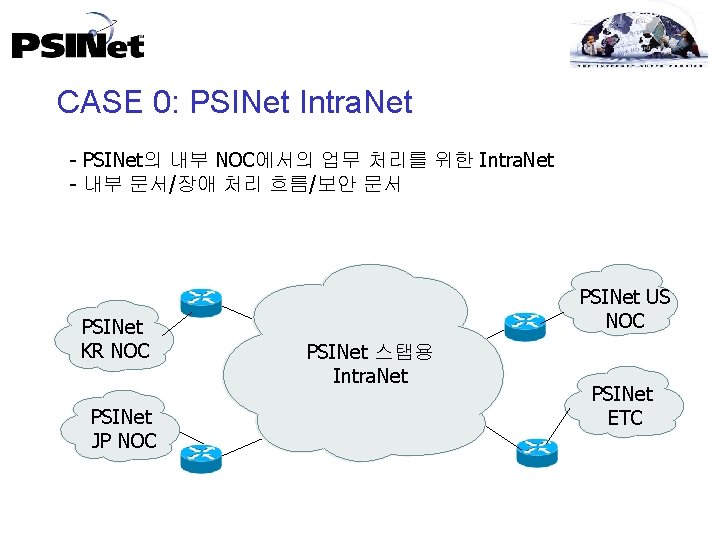

CASE 0: PSINet Intra. Net - PSINet의 내부 NOC에서의 업무 처리를 위한 Intra. Net - 내부 문서/장애 처리 흐름/보안 문서 PSINet KR NOC PSINet JP NOC PSINet US NOC PSINet 스탭용 Intra. Net PSINet ETC

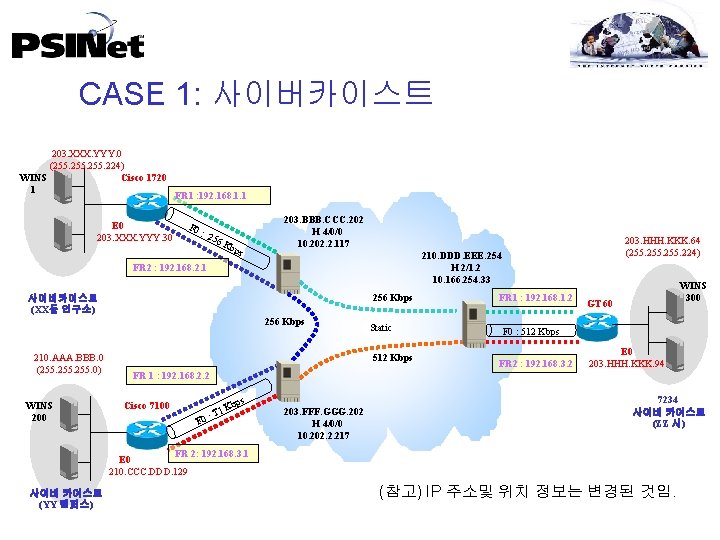

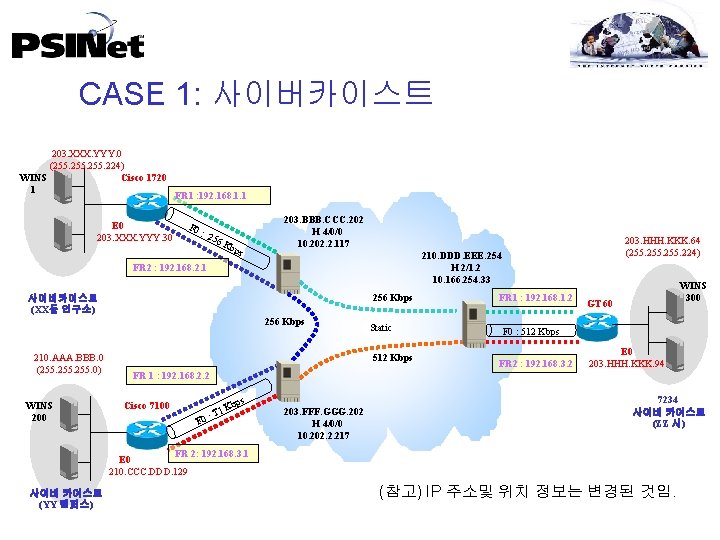

CASE 1: 사이버카이스트 203. XXX. YYY. 0 (255. 224) Cisco 1720 WINS 1 E 0 203. XXX. YYY. 30 FR 1 : 192. 168. 1. 1 F 0 : 2 56 Kb ps 203. BBB. CCC. 202 H 4/0/0 10. 202. 2. 117 210. DDD. EEE. 254 H 2/1. 2 10. 166. 254. 33 FR 2 : 192. 168. 2. 1 256 Kbps 사이버카이스트 (XX동 연구소) 256 Kbps 210. AAA. BBB. 0 (255. 0) WINS 200 203. HHH. KKK. 64 (255. 224) Static 512 Kbps FR 1 : 192. 168. 1. 2 WINS 300 GT 60 F 0 : 512 Kbps FR 2 : 192. 168. 3. 2 E 0 203. HHH. KKK. 94 FR 1 : 192. 168. 2. 2 Cisco 7100 F 0 K : T 1 bps 203. FFF. GGG. 202 H 4/0/0 10. 202. 2. 217 7234 사이버 카이스트 (ZZ 시) FR 2: 192. 168. 3. 1 E 0 210. CCC. DDD. 129 사이버 카이스트 (YY 캠퍼스) (참고) IP 주소및 위치 정보는 변경된 것임.

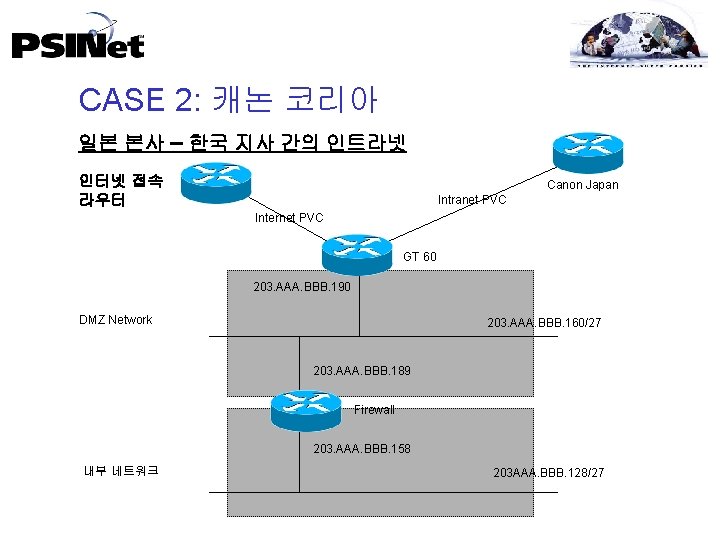

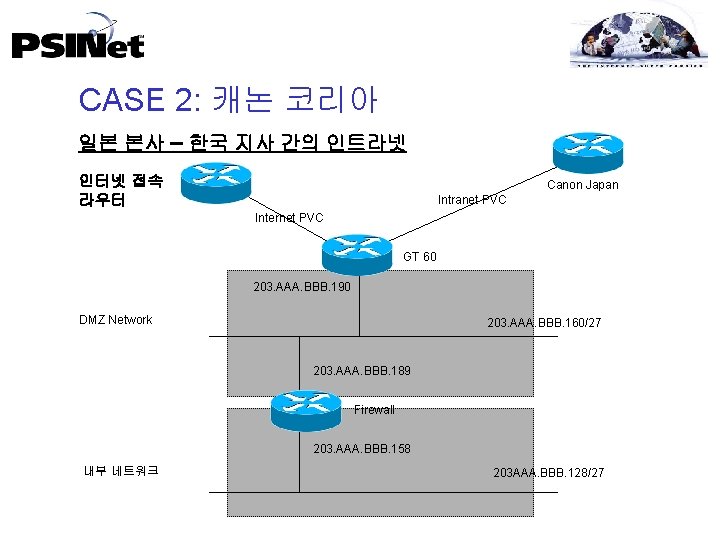

CASE 2: 캐논 코리아 일본 본사 – 한국 지사 간의 인트라넷 인터넷 접속 라우터 Canon Japan Intranet PVC Internet PVC GT 60 203. AAA. BBB. 190 DMZ Network 203. AAA. BBB. 160/27 203. AAA. BBB. 189 Firewall 203. AAA. BBB. 158 내부 네트워크 203 AAA. BBB. 128/27

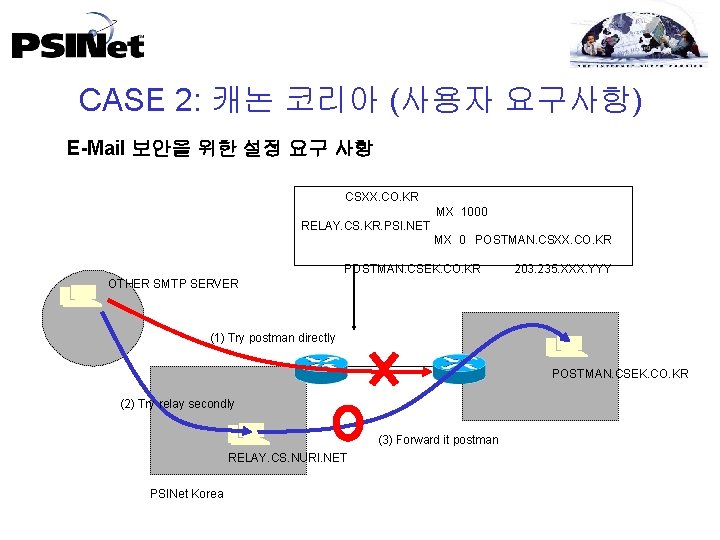

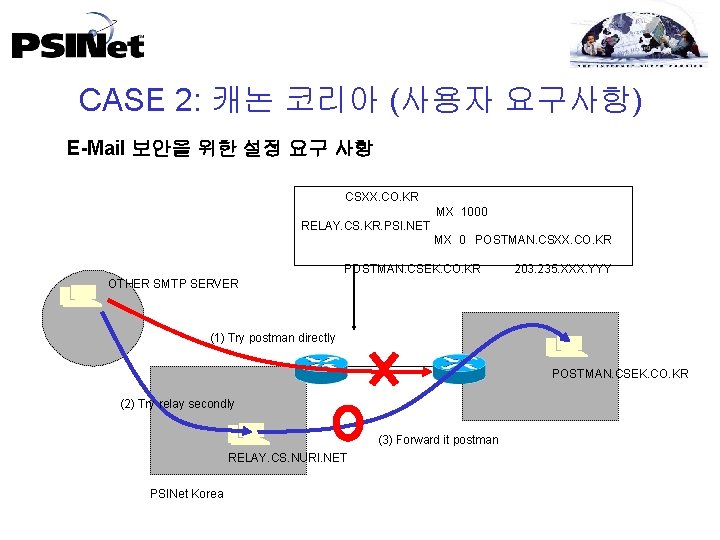

CASE 2: 캐논 코리아 (사용자 요구사항) E-Mail 보안을 위한 설정 요구 사항 CSXX. CO. KR MX 1000 RELAY. CS. KR. PSI. NET MX 0 POSTMAN. CSXX. CO. KR POSTMAN. CSEK. CO. KR 203. 235. XXX. YYY OTHER SMTP SERVER (1) Try postman directly POSTMAN. CSEK. CO. KR (2) Try relay secondly (3) Forward it postman RELAY. CS. NURI. NET PSINet Korea