ECM Enterprise Content Management Konzepte und Techniken rund

![Gesetze Europäische Rahmenbedingungen [1999/93/EG] [Iu. KDG] definiert präzisiert Anhänge [2003/511/EG] Rahmenbedingungen führt ein Signaturgesetzgebung Gesetze Europäische Rahmenbedingungen [1999/93/EG] [Iu. KDG] definiert präzisiert Anhänge [2003/511/EG] Rahmenbedingungen führt ein Signaturgesetzgebung](https://slidetodoc.com/presentation_image_h2/bd55e14ae9a5a11caf86fd1554d63952/image-23.jpg)

- Slides: 52

ECM – Enterprise Content Management Konzepte und Techniken rund um Dokumente 2009 / 1. Auflage Kapitel 4 / Deliver - Digitale Signatur © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Weiteres Zusatzmaterial • Cryptool mit Simulationen zu allen Aspekten der Verschlüsselung und deren Verfahren © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Agenda § Qualität/Anforderungen § Definition/Rechtliche Rahmenbedingungen § Verfahren § Sicherheit © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Unterschrift - Merkmale § § § Gegenstück zur handgeschriebenen Signatur Bestätigung des Unterzeichnenden, sich des Inhalts des Schriftstückes bewusst zu sein Leser stellt damit Authentizität und Verbindlichkeit fest © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Qualität der Unterschrift § § Die angegebene Identität wird durch die Unterschrift authentisch Der Signierende muss durch eine Aktion (nämlich die Unterschriftbildung) seinen Willen bekräftigen Der Signierende bestätigt durch seine Unterschrift objektiv den Gegenstand dessen, was unterschrieben werden soll, und zwar durch die Position, an der die Unterschrift angebracht wird Der Signierende bestätigt durch seine Unterschrift subjektiv (also durch seine Interpretation des Inhaltes) die Integrität dessen, was er nach 3. unterschreibt. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Prüfung der Unterschrift § § § Die beteiligten Identitäten werden erkannt Die Unterschrift kann auf Echtheit und damit die Authentizität überprüft werden, da sie individuell ist Die vom Unterzeichner geleistete Unterschrift kann nicht geleugnet werden Der Inhalt kann auf Integrität (z. B. nachträgliche Änderungen) überprüft werden Es kann festgestellt werden, ob das Originaldokument oder eine Kopie vorliegt. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

E-Commerce - Anforderungen • Zwei wesentliche Anforderungen werden an die übertragenen Informationen im Bereich des E-Commerce gestellt: 1. Der Empfänger der Daten muss zweifelsfrei feststellen können, wer der Absender ist – Authentizität und Nichtabstreitbarkeit 2. Es muss ausgeschlossen sein, dass die Daten durch die Beteiligten oder durch Dritte unbemerkt manipuliert oder verfälscht werden - Integrität © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Elektronische Signatur als Mittel Die Anforderungen können durch die elektronische Signatur erfüllt werden: § Identifikation des Absenders durch eine sichere Zuordnung der eingesetzten kryptographischen Schlüssel zum Kommunikationspartner § Sicherung der Integrität der Daten, d. h. jede Manipulation oder Verfälschung an den Originaldaten ist für den Empfänger sofort erkennbar § Festhalten eines Zeitpunktes durch Zeitstempel, wann Informationen in einer bestimmten Form vorgelegen haben § Vermittlung einer Willenserklärung © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Beschränkung elektronischer Signaturen § § Elektronische Signaturen schützen nicht davor, dass Unbefugte Einblick in die Daten erhalten Bei vertraulichen Daten ist daher der Einsatz einer Verschlüsselung unerlässlich © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Anwendung § Mit der qualifizierten elektronischen Signatur können Freigabeprozesse in einem Workflow unterstützt werden, so dass sich nachträglich rechtssicher nachweisen lässt, welcher Mitarbeiter welchen Schritt autorisiert oder welches Dokument verfasst hat. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

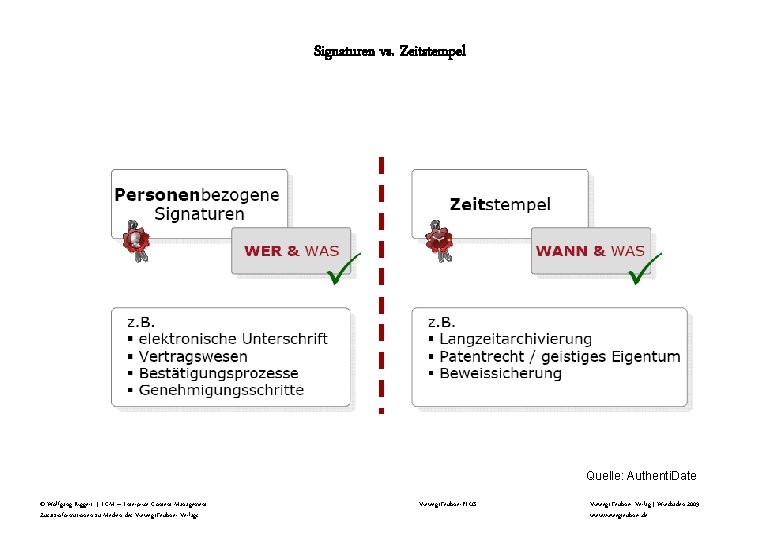

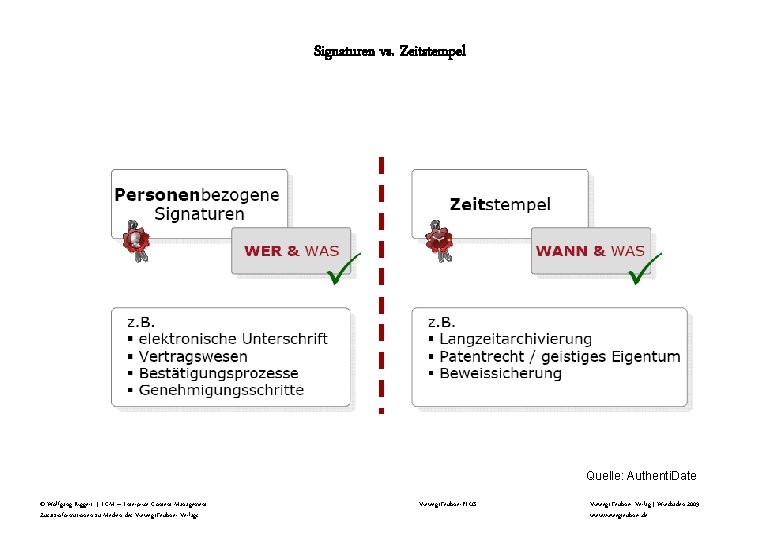

Signaturen vs. Zeitstempel Quelle: Authenti. Date © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Agenda § Qualität § Definition/Rechtliche Rahmenbedingungen § Verfahren § Sicherheit © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Digitale Signatur - Ziel Die digitale Signatur stellt die Integrität der Daten und die Echtheit ihrer Herkunft sicher. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Digitale Signatur - Einordnung Die digitale Signatur ist eine „qualifizierte“ elektronische Signatur, die mit Hilfe von kryptographischen Verfahren arbeitet. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Digitale Signatur - Definition Die digitale Signatur ist eine „qualifizierte elektronische Signatur“, die aufgrund technisch entwickelter Verfahren und rechtlich gesetzten Rahmenbedingungen äquivalent zur eigenhändigen Unterschrift verwendet werden kann. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Ausprägungen elektronischer Signaturen © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

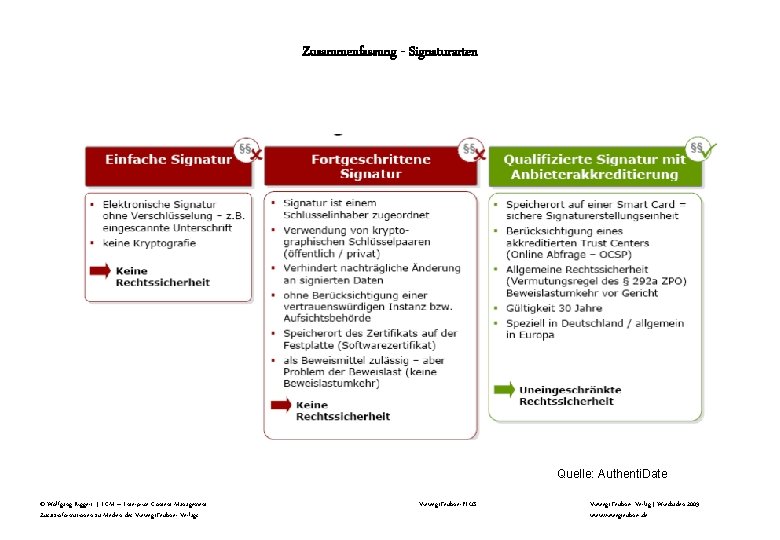

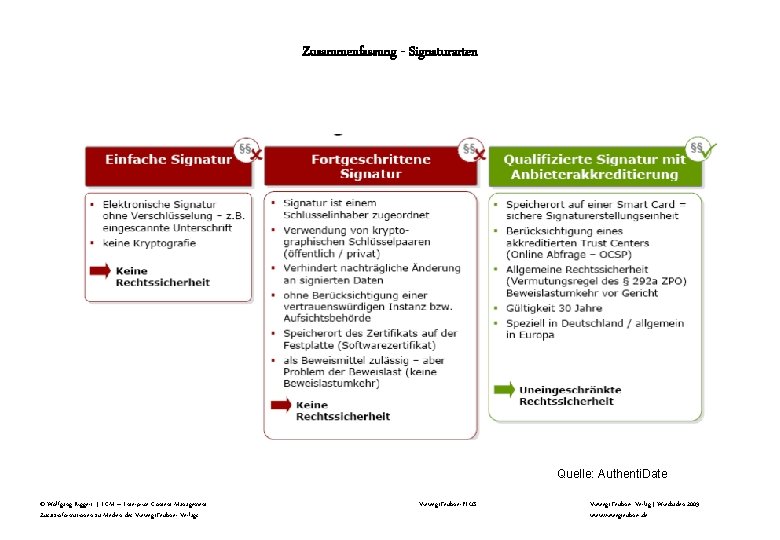

Ausprägungen cont. • Es existieren drei Formen der elektronischen Signatur, die unterschiedliche Sicherheitsniveaus verkörpern: § Einfache elektronische Signatur § Fortgeschrittene elektronische Signatur § Qualifizierte elektronische Signatur © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Einfache elektronische Signatur § § Die einfache elektronische Signatur dient dazu, den Urheber einer elektronischen Nachricht zu kennzeichnen, z. B. durch das Speichern einer gescannten Unterschrift. Hierfür sind keine Anforderungen bezüglich der Sicherheit oder Fälschungssicherheit definiert Diese Signaturen haben folglich nur einen sehr geringen Beweiswert. Das Signaturgesetz stellt keine Anforderungen an die Fälschungssicherheit © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Fortgeschrittene elektronische Signatur § § § Diese Form muss eine Manipulation der Daten erkennbar machen, sich eindeutig einer natürlichen Person durch ein elektronisches Zertifikat zuordnen lassen, mit den Daten auf die sich bezieht derart verknüpft sein, dass eine nachträgliche Änderung erkannt wird und es ermöglichen, dass nur diese Person die Mittel zur Signaturerzeugung unter alleiniger Kontrolle hat. Die Sicherheit hängt von dem verwendeten Signaturverfahren und der Sorgfalt der Anwender bei der Signaturerstellung ab. Für diese Form ist daher ein Schlüssel zwingend vorgeschrieben. Dieser ist jedoch nicht persönlich zugeordnet und auch kein Eigentum, sondern nur im Besitz. Der Unterzeichner muss im Zeitpunkt der Signierung nur im Besitz des Schlüssels sein. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Qualifizierte elektronische Signatur § § Bei dieser höchsten Sicherheitsstufe der elektronischen Signatur wird die Signatur ihrem Urheber über ein qualifiziertes Zertifikat zugeordnet. Dieses Zertifikat, das von einem vertrauenswürdigen Diensteanbieter signiert wird, dokumentiert die Zusammengehörigkeit von dem öffentlich bekannten Signaturprüfschlüssel, der zur Prüfung der Signatur verwendet wird und der Identität des Signaturschlüsselinhabers Der Diensteanbieter garantiert, dass die Angaben im qualifizierten Zertifikat korrekt sind und er die Anforderungen gemäß Signaturgesetz und Signaturverordnung erfüllt Diese Form ist wegen ihres hohen Sicherheitsniveaus in der Regel der handschriftlichen Unterschrift gleichgestellt und kann grundsätzlich im Rechtsverkehr eingesetzt werden © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Zusammenfassung - Signaturarten Quelle: Authenti. Date © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

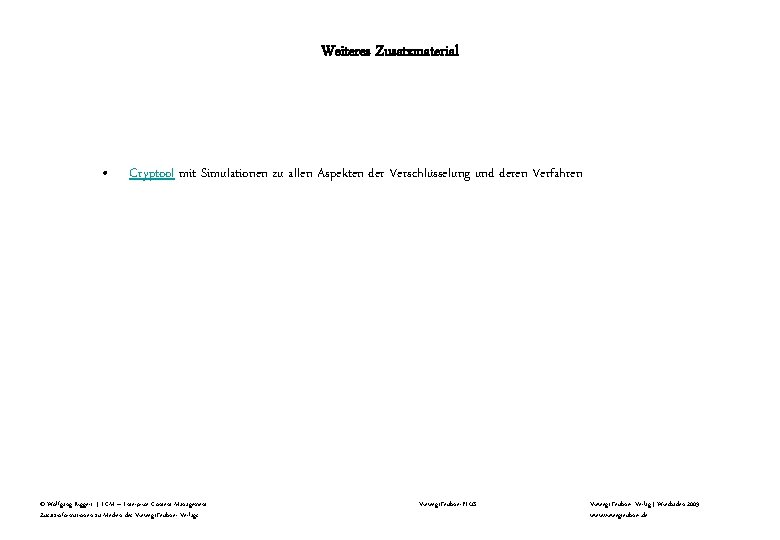

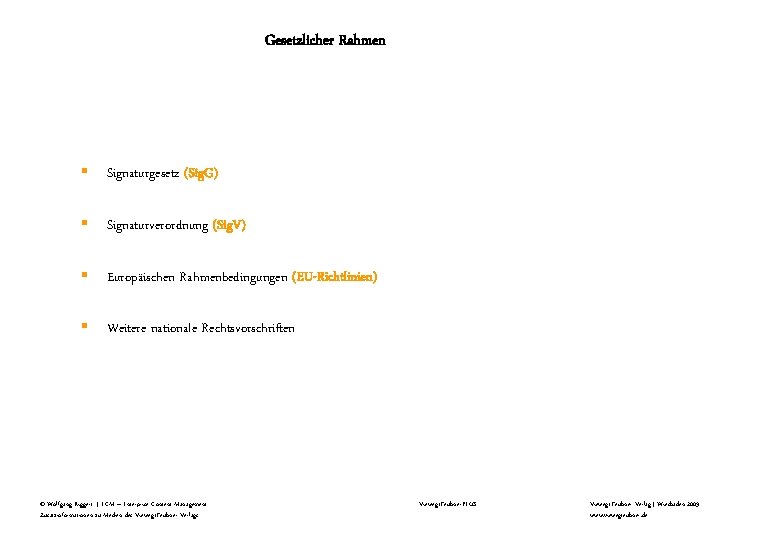

Gesetzlicher Rahmen § Signaturgesetz (Sig. G) § Signaturverordnung (Sig. V) § Europäischen Rahmenbedingungen (EU-Richtlinien) § Weitere nationale Rechtsvorschriften © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

![Gesetze Europäische Rahmenbedingungen 199993EG Iu KDG definiert präzisiert Anhänge 2003511EG Rahmenbedingungen führt ein Signaturgesetzgebung Gesetze Europäische Rahmenbedingungen [1999/93/EG] [Iu. KDG] definiert präzisiert Anhänge [2003/511/EG] Rahmenbedingungen führt ein Signaturgesetzgebung](https://slidetodoc.com/presentation_image_h2/bd55e14ae9a5a11caf86fd1554d63952/image-23.jpg)

Gesetze Europäische Rahmenbedingungen [1999/93/EG] [Iu. KDG] definiert präzisiert Anhänge [2003/511/EG] Rahmenbedingungen führt ein Signaturgesetzgebung [Sig. G 97] löst ab [Sig. G 01] präzisiert [Sig. V 97] präzisiert löst ab [Sig. V 01] ändert [Sig. GÄnd. G] Elektronische Rechtsverkehr 1995 © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags [Form Anp. G] [BGB] [ZPO] ändert u. a. 2000 Vieweg+Teubner. PLUS [Verw. Vf Änd. G] [JKom. G] ändert u. a. [ZPO] 2005 Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Gesetzliche Grundlagen § § Die maßgeblichen Vorschriften zur Einführung der Elektronischen Signatur wurden in einem gesonderten Signaturgesetz (Sig. G) festgeschrieben und in der Signaturverordnung (Sig. V) explizit erläutert. Das Formanpassungsgesetz regelt die Gültigkeit elektronischer Signaturen im herkömmlichen Rechtsverkehr, indem das Bürgerliche Gesetzbuch an den entsprechenden Stellen angepasst wird. Die Kommunikation und der elektronische Geschäftsverkehr innerhalb der EU wurden oft durch unterschiedliche rechtliche Regelungen zur Anerkennung elektronischer Signaturen kompliziert. Um diese Schranken aus dem Weg zu räumen, hat das Europäische Parlament zusammen mit dem Rat der EU am 19. Januar 2000 eine vereinheitlichende Richtlinie veröffentlicht. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sig. G 1. Abschnitt allgemeine Bedingungen § Zweck und Anwendungsbereich § Begriffsbestimmungen § Zuständige Behörde © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sig. G cont 2. Abschnitt Zertifizierungsdienstanbieter § Allgemeinen Anforderungen § Unterrichtspflicht § Inhalt von qualifizierten Zertifikaten § Sperrung von qualifizierten Zertifikaten § Dokumentation § Haftung § Deckungsvorsorge § Einstellung der Tätigkeit § Datenschutz © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sig. G cont 3. Freiwilligen Akkreditierung § Von Zertifizierungsdienstanbietern § Zertifikate der zuständigen Behörde 4. Technische Sicherheit § Produkte für qualifizierte elektronische Signaturen § Anerkennung für Prüf- und Bestätigungsstellen 5. Aufsicht § Aufsichtsmaßnahmen § Mitwirkungspflicht © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sig. G cont 6. Schlussbestimmungen § Bußgeldvorschriften § Kosten und Beiträge § Ausländische elektronische Signaturen und Produkte für elektronische Signaturen § Rechtsverordnung § Übergangsvorschriften © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Agenda § Qualität § Definition/Rechtliche Rahmenbedingungen § Verfahren § Sicherheit © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

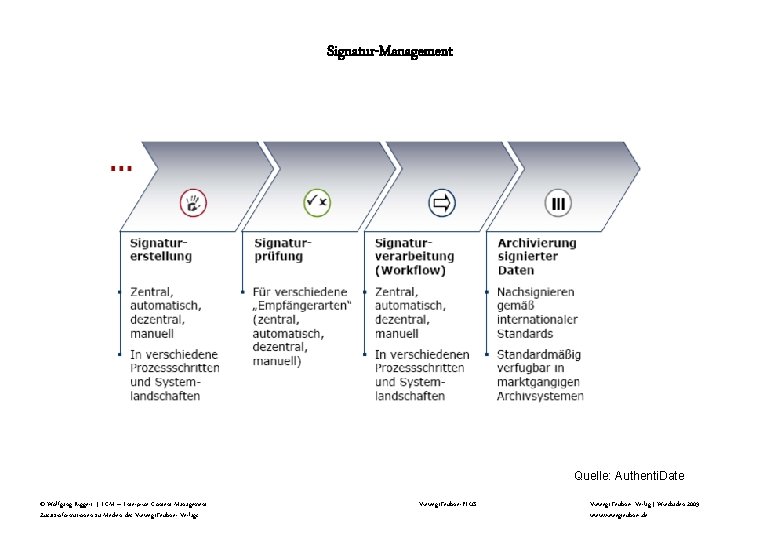

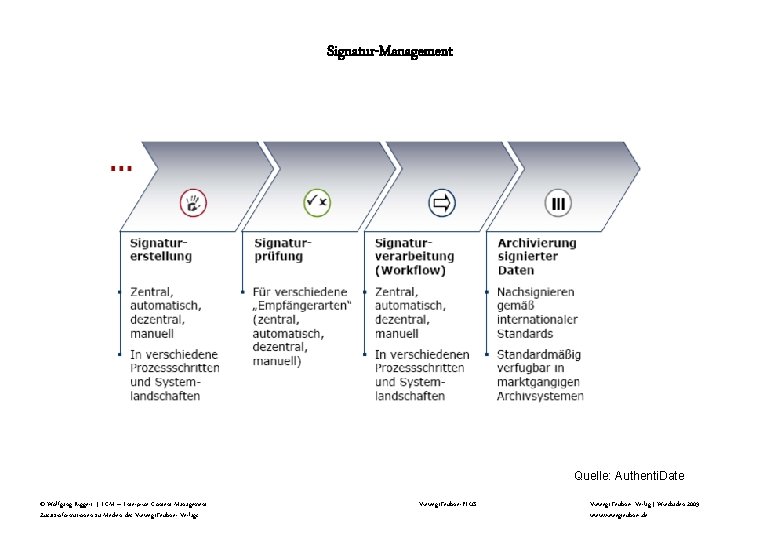

Signatur-Management Quelle: Authenti. Date © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

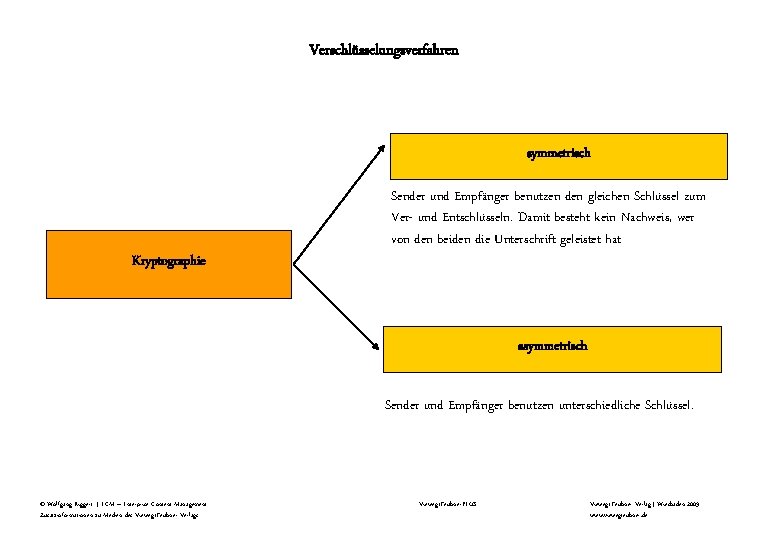

Kryptographie Fortgeschrittene und qualifizierte elektronische Signaturen verwenden kryptographische Verfahren zum Verschlüsseln. Die Kryptographie bezeichnet die Anwendung mathematischer Algorithmen zur Ver- und Entschlüsselung elektronischer Daten beim Senden und Empfangen. Dadurch sollen die Forderungen nach Vertraulichkeit, Unversehrtheit und Authentizität erfüllt werden. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

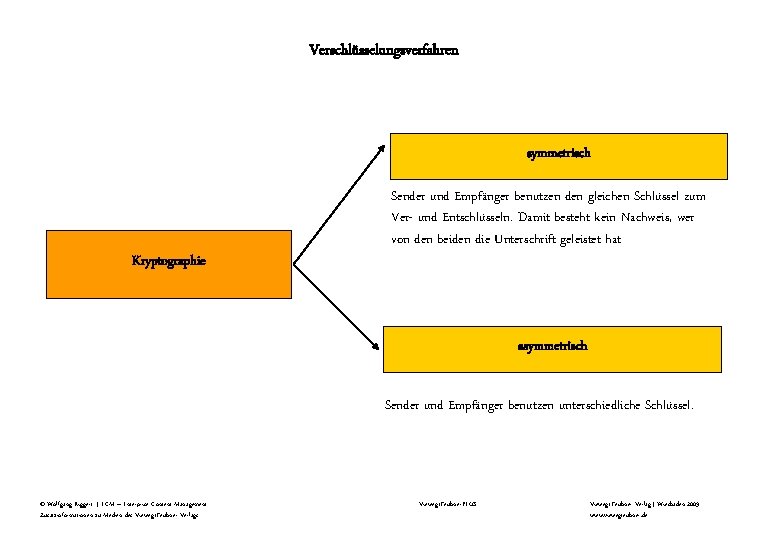

Verschlüsselungsverfahren symmetrisch Kryptographie Sender und Empfänger benutzen den gleichen Schlüssel zum Ver- und Entschlüsseln. Damit besteht kein Nachweis, wer von den beiden die Unterschrift geleistet hat asymmetrisch Sender und Empfänger benutzen unterschiedliche Schlüssel. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

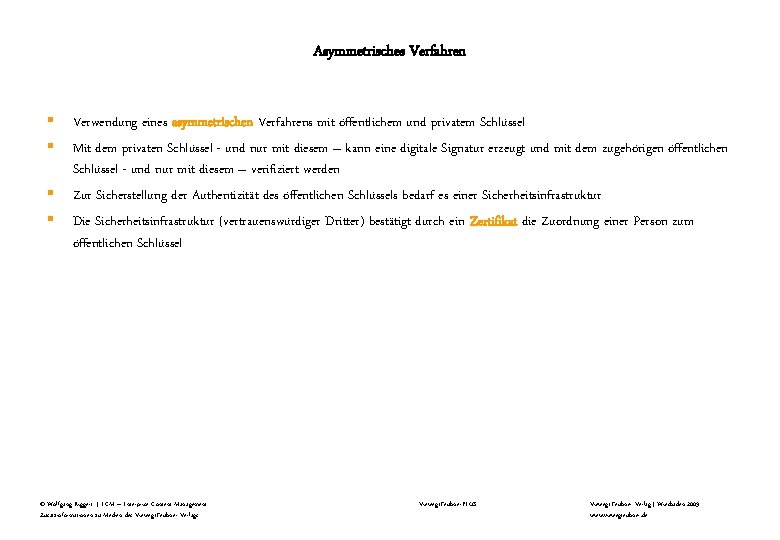

Asymmetrisches Verfahren § § Verwendung eines asymmetrischen Verfahrens mit öffentlichem und privatem Schlüssel Mit dem privaten Schlüssel - und nur mit diesem – kann eine digitale Signatur erzeugt und mit dem zugehörigen öffentlichen Schlüssel - und nur mit diesem – verifiziert werden Zur Sicherstellung der Authentizität des öffentlichen Schlüssels bedarf es einer Sicherheitsinfrastruktur Die Sicherheitsinfrastruktur (vertrauenswürdiger Dritter) bestätigt durch ein Zertifikat die Zuordnung einer Person zum öffentlichen Schlüssel © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

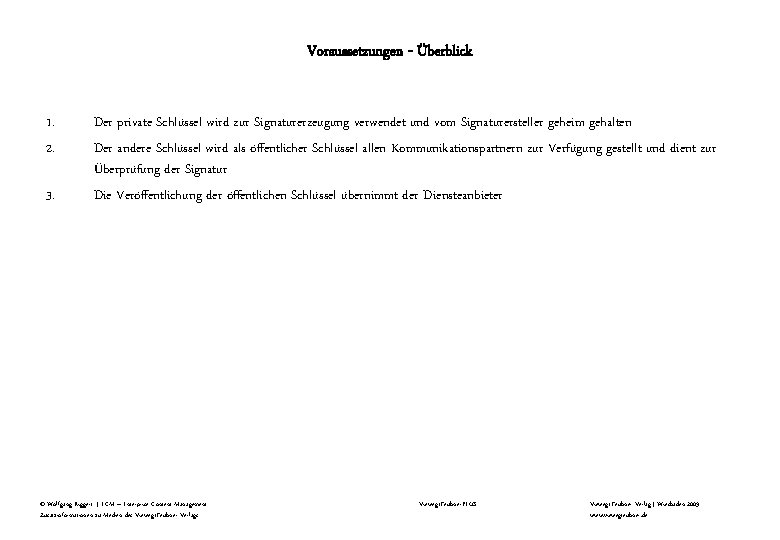

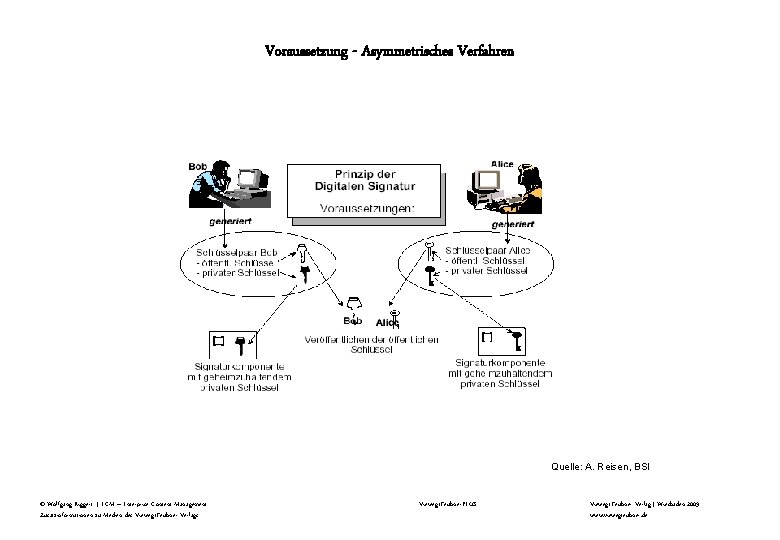

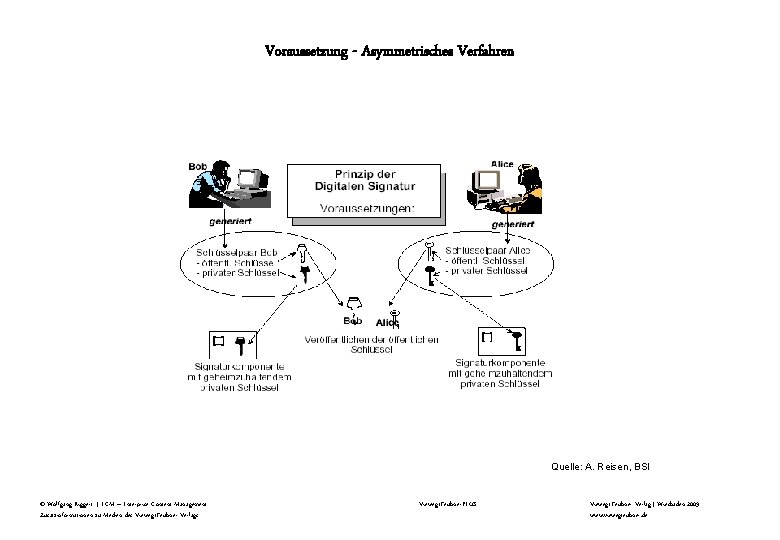

Voraussetzungen - Überblick 1. 2. 3. Der private Schlüssel wird zur Signaturerzeugung verwendet und vom Signaturersteller geheim gehalten Der andere Schlüssel wird als öffentlicher Schlüssel allen Kommunikationspartnern zur Verfügung gestellt und dient zur Überprüfung der Signatur Die Veröffentlichung der öffentlichen Schlüssel übernimmt der Diensteanbieter © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Voraussetzung - Asymmetrisches Verfahren Quelle: A. Reisen, BSI © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Voraussetzung - Hash-Funktion § § H ist eine öffentlich bekannte Einwegfunktion H ist kollisionsresistent (d. h. es ist praktisch unmöglich, systematisch eine Nachricht m´ zu finden, die denselben Hashwert h=H(m´) ergibt). Wäre diese Eigenschaft verletzt, ließen sich signierte Dokumente fälschen. m kann beliebig lang sein, h hat eine feste Länge, z. B. 160 Bit Die Berechnung des Funktionswertes h ist einfach © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Ablauf der digitalen Signatur graphisch © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Ablauf der digitalen Signatur verbal 1. 2. 3. 4. Der Sender komprimiert die Datei und erzeugt einen Hash-Wert. Dabei wird die Datei verkleinert, um den Rechenaufwand für die eigentliche Signatur zu minimieren. Der Sender wendet auf diesen Hash-Wert seinen privaten Schlüssel an und erzeugt so die digitale Signatur. Die unverschlüsselte Datei und die digitale Signatur werden an den Empfänger gesandt – gemeinsam mit den für die Überprüfung der Signatur notwendigen Informationen. Der Empfänger wendet auf die unverschlüsselte Datei zunächst dasselbe Komprimierungsverfahren an wie der Sender. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Signaturprüfung § § § Empfänger berechnet aus dem erhaltenen Dokument (ohne digitale Signatur) den Hashwert neu Vergleich des erhaltenen entschlüsselten Hashwertes mit dem neu berechneten Wurden die Daten verändert (Integritätsverlust) oder ein falscher oder ungültiger öffentlicher Schlüssel (Authentizitätsverlust) verwendet, so fällt diese Überprüfung negativ aus. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Anwendung der digitalen Signatur - Rechnung § § Hauptanwendungsgebiet der digitalen Signatur im Bereich des elektronischen Datenaustauschs ist die Rechnungsstellung, da durch Einsatz der Signatur auf zusätzliche Papierdokumente verzichtet werden kann. Die Übermittlung von elektronischen Rechnungen mittels EDI und Web. EDI gehört zu den Standardanwendungen in der Konsumgüterwirtschaft. Grundsätzlich gibt es hier zwei Verfahren: § Elektronische Rechnung in Verbindung mit papierbasierter Sammelabrechnung § Elektronische Rechnung in Verbindung mit qualifizierter elektronischer Signatur Das derzeit übliche Verfahren ist die Nutzung der Sammelabrechnung im Rahmen der Rechnungsdatenübertragung. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sammelabrechnung § § § In der Sammelabrechnung werden die Rechnungsentgelte und Steuerbeträge für die Umsätze eines Übertragungszeitraums (i. d. R. wöchentlich) in Summen zusammengefasst. Soweit die vom Umsatzsteuergesetz (USt. G) verlangten Rechnungsangaben nicht in der Sammelabrechnung enthalten sind, werden sie in den elektronischen Rechnungen (INVOIC) und den Lieferavisen (DESADV) aufgeführt. Eine Sammelabrechnung ist ein Papierdokument, das beim elektronischen Rechnungsdatenaustausch die Dokumentenfunktion im Sinne des USt. G übernimmt. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Beispiel – Bedeutung für Rechnung § § Der Einsatz der Signatur erlaubt den vollständigen Verzicht auf Papierbelege. Bei elektronischen Rechnungen, die nicht im EDI- oder Web. EDI-Verfahren – zum Beispiel per e. Mail – abgewickelt werden, ist die digitale Signatur Pflicht. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Agenda § Qualität § Definition/Rechtliche Rahmenbedingungen § Verfahren § Sicherheit © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Sicherheitsanforderungen 1. Einfache elektronische Signatur - Keine Sicherheitsanforderungen 2. Fortgeschrittene elektronische Signatur - Zuordnung an den Signaturschlüsselinhaber - Signatur muss ausschließlich ihn identifizieren - Signatur muss durch Mittel erzeugt werden, die nur ihm zugänglich sind - Verknüpfung der von ihm genutzten Daten, die jede Veränderung sofort anzeigen © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

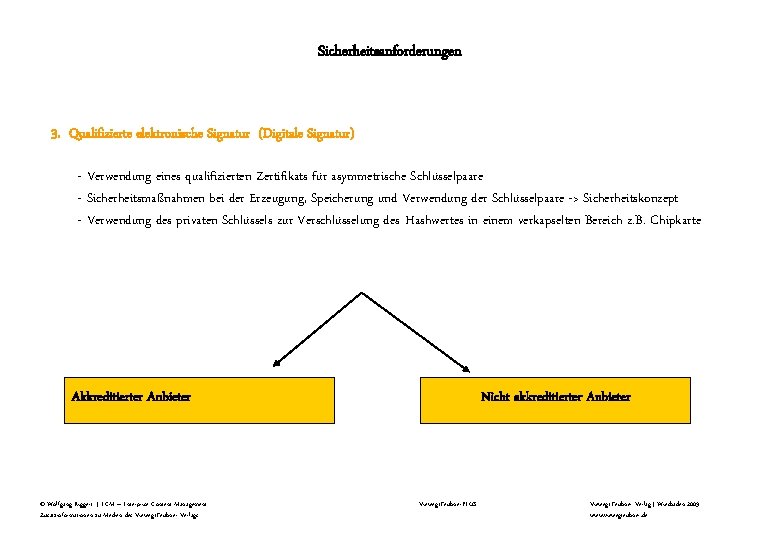

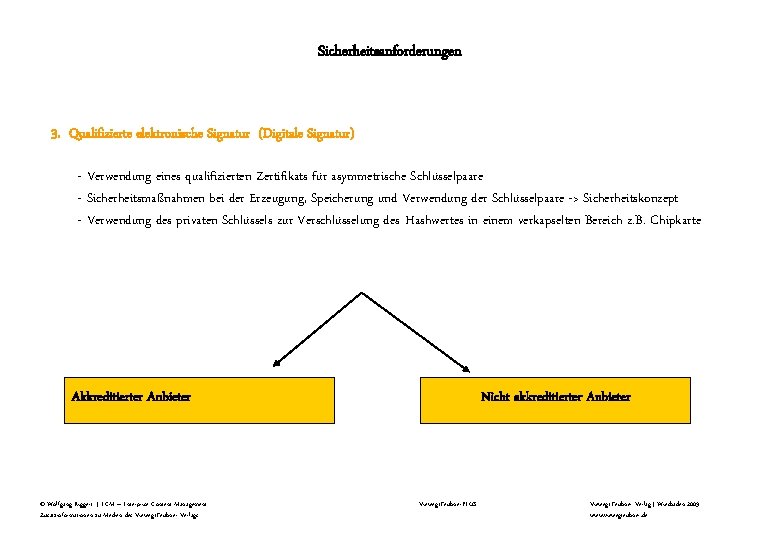

Sicherheitsanforderungen 3. Qualifizierte elektronische Signatur (Digitale Signatur) - Verwendung eines qualifizierten Zertifikats für asymmetrische Schlüsselpaare - Sicherheitsmaßnahmen bei der Erzeugung, Speicherung und Verwendung der Schlüsselpaare -> Sicherheitskonzept - Verwendung des privaten Schlüssels zur Verschlüsselung des Hashwertes in einem verkapselten Bereich z. B. Chipkarte Akkreditierter Anbieter © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Nicht akkreditierter Anbieter Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Zertifizierungsstelle § § § Aufgabe dieser Instanz ist die Beglaubigung, dass der publizierte öffentliche Schlüssel dem angegebenen Inhaber gehört. Diese Bestätigung erfolgt durch ein digitales Zertifikat. Neben der Vergabe von Zertifikaten gehört auch das Publizieren und das Sperren ungültiger Zertifikate zu den Kernaufgaben dieser Instanz © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Typen von Zertifizierungsstellen § § § freiwillig akkreditierte und angemeldete Zertifizierungsstellen Beide vergeben qualifizierte Zertifikate nach den Anforderungen der Signaturrichtlinie mit dem Unterschied, dass die freiwillig akkreditierte Zertifizierungsstelle von der Aufsichtsbehörde geprüft ist und die angemeldete Zertifizierungsstelle nur angemeldet ist. Die ausgestellten Signaturen unterscheiden sich in einem wesentlichen Punkt: § die Qualität der elektronischen Signaturen der angemeldeten Zertifizierungsstelle beruht auf Erklärungen der Unternehmen, die dafür benötigten Produkte und Dienstleistungen anbieten, während die Signaturen der freiwillig akkreditierten Zertifizierungsstelle durch unabhängige Dritte geprüft, bestätigt und dokumentiert sind. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Zertifikat § § Um ein Zertifikat zu erhalten, muss der Antragsteller sich bei einer behördlich genehmigten Zertifizierungsstelle ausweisen und einen schriftlichen Antrag einreichen. Vertretungsrechte, Vollmachten und berufsrechtliche Zulassungen können in einem zusätzlichen Attribut-Zertifikat aufgenommen werden. Mit einem Zeitstempel bescheinigt die Zertifizierungsstelle, dass ihr bestimmte Daten zu einem bestimmten Zeitpunkt vorgelegen haben. Damit wird ein Vor- oder Rückdatieren verhindert, was im Streitfall beweiserheblich ist. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Zertifikat - Aufbau © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Zertifikat - Beispiel © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Anwendung - e. GK § § Schlüsselanwendung: elektronisches Rezept Erstellung in der Arztpraxis, signiert, verschlüsselt und über einen Server an die Apotheke übermittelt Apotheke leitet die Rezeptdaten an ein Apothekenrechenzentrum und dieses an jede einzelne Krankenkasse Bei einer Übertragung über einen Server muss eine sichere Ende-zu-Ende-Verschlüsselung eingesetzt werden. Dazu wird der öffentliche Schlüssel der e. GK genutzt, so dass die Daten nicht durch Dritte gelesen werden können. © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Digitale Signatur - Tutorials Leitfaden elektronische Signatur © Wolfgang Riggert | ECM – Enterprise Content Management Zusatzinformationen zu Medien des Vieweg+Teubner Verlags Vieweg+Teubner. PLUS Vieweg+Teubner Verlag | Wiesbaden 2009 www. viewegteubner. de

Wirtschaftspolitische konzepte

Wirtschaftspolitische konzepte Relevantn

Relevantn Ecm rfp

Ecm rfp Ibm enterprise content management

Ibm enterprise content management Ibm enterprise content management

Ibm enterprise content management Ecm wiesbaden

Ecm wiesbaden Master data management rfp

Master data management rfp John newton gravity media

John newton gravity media Magic quadrant for enterprise content management 2004

Magic quadrant for enterprise content management 2004 Cloud based ecm

Cloud based ecm Ecm wiesbaden

Ecm wiesbaden Angelika war dick und rund

Angelika war dick und rund Vrouwelijke geit benaming

Vrouwelijke geit benaming Rund na

Rund na Ich bin rund und gesund

Ich bin rund und gesund Ecm case management

Ecm case management Real content and carrier content in esp

Real content and carrier content in esp Dynamic content vs static content

Dynamic content vs static content Putting the enterprise into the enterprise system

Putting the enterprise into the enterprise system Enterprise

Enterprise Bluecielo ecm solutions bv

Bluecielo ecm solutions bv Ecm best practices

Ecm best practices Troubleshooting 16 pin ecm motor

Troubleshooting 16 pin ecm motor Ecm performance contracts

Ecm performance contracts Ecm leaders

Ecm leaders Ecm grobkonzept

Ecm grobkonzept Ecm auswahlverfahren consulting

Ecm auswahlverfahren consulting Agenas ecm sicilia

Agenas ecm sicilia Ent ecm

Ent ecm Moodle ecm

Moodle ecm Neutrale consulting ecm

Neutrale consulting ecm Content management system

Content management system Distributed content management

Distributed content management Content database software

Content database software Ortak portal

Ortak portal Content management interoperability services

Content management interoperability services Timetoact software & consulting gmbh

Timetoact software & consulting gmbh Learning content management system open source

Learning content management system open source Web content management ibm

Web content management ibm Robby robson

Robby robson Joint knowledge online jko

Joint knowledge online jko Swot for event planning

Swot for event planning Content management system project plan

Content management system project plan Government content management system

Government content management system Umbraco content management system

Umbraco content management system Igloo content management system

Igloo content management system Cq wcm

Cq wcm Content management system statistics

Content management system statistics Contentmanagement.pl qradar

Contentmanagement.pl qradar Forrester web content management

Forrester web content management Emc content management

Emc content management Enterprise talent management

Enterprise talent management Enterprise environmental factors in project management

Enterprise environmental factors in project management