Dwi Hartanto S Kom DWI HARTANTO S KOM

- Slides: 54

Dwi Hartanto, S. Kom

DWI HARTANTO, S. KOM JARINGAN KOMPUTER KUIS KEAMANAN Ketentuan Pengerjaan : a. Tulis Nama Lengkap b. Tulis NIM c. Tulis Nomor Absen d. Tuliskan Hanya Jawabannya Saja. Contoh: Jawaban : d. Semua benar Pengisian Diluar Ketentuan (hanya d saja atau Semua benar saja) Dianggap Salah. Berdoalah Sebelum Mengerjakan !!!

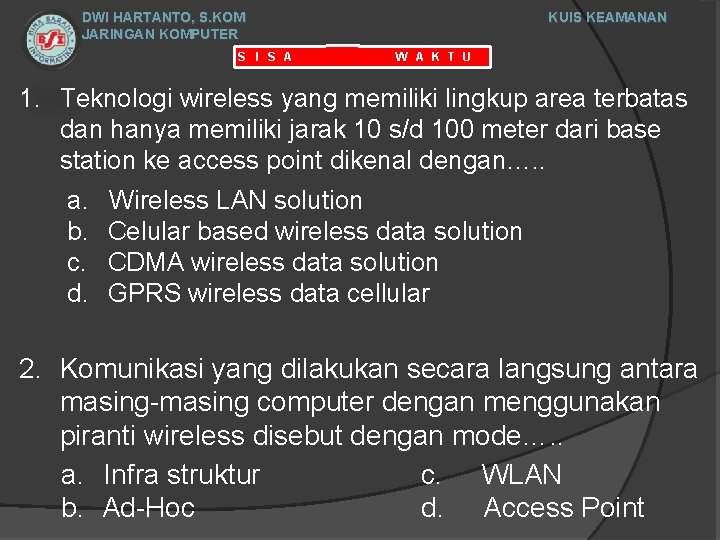

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 1. Teknologi wireless yang memiliki lingkup area terbatas dan hanya memiliki jarak 10 s/d 100 meter dari base station ke access point dikenal dengan…. . a. Wireless LAN solution b. Celular based wireless data solution c. CDMA wireless data solution d. GPRS wireless data cellular 2. Komunikasi yang dilakukan secara langsung antara masing-masing computer dengan menggunakan piranti wireless disebut dengan mode…. . a. Infra struktur c. WLAN b. Ad-Hoc d. Access Point

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 2. Komunikasi yang dilakukan secara langsung antara masing-masing computer dengan menggunakan piranti wireless disebut dengan mode…. . a. Infra struktur b. Ad-Hoc c. d. WLAN Access Point 3. Komponen WLAN yang berfungsi untuk mengkonversi sinyal frekuensi RF menjadi sinyal digital adalah…… a. WLAN Interface b. Mobile/Desktop PC c. d. Access Point Antena External

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 3. Komponen WLAN yang berfungsi untuk mengkonversi sinyal frekuensi RF menjadi sinyal digital adalah…… a. WLAN Interface b. Mobile/Desktop PC c. d. Access Point Antena External 4. Sedangkan perangkat yang digunakan untuk memperkuat daya pancar dari WLAN adalah…… a. WLAN Interface b. Mobile/Desktop PC c. d. Access Point Antena External

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 4. Sedangkan perangkat yang digunakan untuk memperkuat daya pancar dari WLAN adalah…… a. WLAN Interface b. Mobile/Desktop PC c. d. Access Point Antena External 5. Dibawah ini adalah komponen logic dari access point…. . a. IEEE b. PCMCIA c. d. WEP ESSID

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 5. Dibawah ini adalah komponen logic dari access point…. . a. IEEE b. PCMCIA c. d. WEP ESSID 6. Yang berfungsi untuk meng-encrypt data sebelum ditransfer ke sinyal RF, dan men-decrypt kembali data sinyal RF adalah…. . a. IEEE b. PCMCIA c. d. WEP ESSID

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 6. Yang berfungsi untuk meng-encrypt data sebelum ditransfer ke sinyal RF, dan men-decrypt kembali data sinyal RF adalah…. . a. IEEE b. PCMCIA c. d. WEP ESSID 7. ………. Adalah bentuk pengamanan jaringan Nirkabel. a. Shared Key b. WPA c. d. AES SSID

DWI HARTANTO, S. KOM JARINGAN KOMPUTER KUIS KEAMANAN S I S A W A K T U 7. ………. Adalah bentuk pengamanan jaringan Nirkabel. a. Shared Key b. WPA c. d. AES SSID 8. Proses pencarian rincian informasi terhadap system untuk dijadikan sasaran terjadi pada proses hacking tahap…. . a. Footprinting b. Enumeration c. d. Creating Backdoors Pilfering

DWI HARTANTO, S. KOM JARINGAN KOMPUTER KUIS KEAMANAN S I S A W A K T U 8. Proses pencarian rincian informasi terhadap system untuk dijadikan sasaran terjadi pada proses hacking tahap…. . a. Footprinting b. Enumeration c. d. Creating Backdoors Pilfering 9. Proses penelaahan dengan intensif terhadap sasaran dengan mencari user account yang abash untuk mendapatkan kelemahan proteksi terjadi pada proses hacking tahap…. . a. Enumeration b. Creating Backdoors c. d. Footprinting Pilfering

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 9. Proses penelaahan dengan intensif terhadap sasaran dengan mencari user account yang abash untuk mendapatkan kelemahan proteksi terjadi pada proses hacking tahap…. . a. Enumeration b. Creating Backdoors c. d. Footprinting Pilfering 10. Tahap terakhir yang dilakukan pada proses hacking jika semua usaha pada tahap sebelumnya gagal adalah …. . a. Creating backdoors b. Denail Of Service Attack c. d. Escalating Privilege Covering Track

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 10. Tahap terakhir yang dilakukan pada proses hacking jika semua usaha pada tahap sebelumnya gagal adalah …. . a. Creating backdoors b. Denail Of Service Attack c. d. Escalating Privilege Covering Track 11. Salah satu bentuk serangan terhadap server atau computer yang terhubung dalam jaringan dengan tujuan menghentikan layanan dari server disebut dengan…. . a. Dos Attack b. Half Open Connection c. d. LAND Attack Tear Drop

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 11. Salah satu bentuk serangan terhadap server atau computer yang terhubung dalam jaringan dengan tujuan menghentikan layanan dari server disebut dengan…. . a. Dos Attack b. Half Open Connection c. d. LAND Attack Tear Drop 12. Bentuk serangan yang dilakukan dengan memanfatkan fitur pada TCP/IP yaitu pemanfaatan paket fragmentation adalah…. . a. Dos Attack b. Half Open Connection c. d. LAND Attack Tear Drop

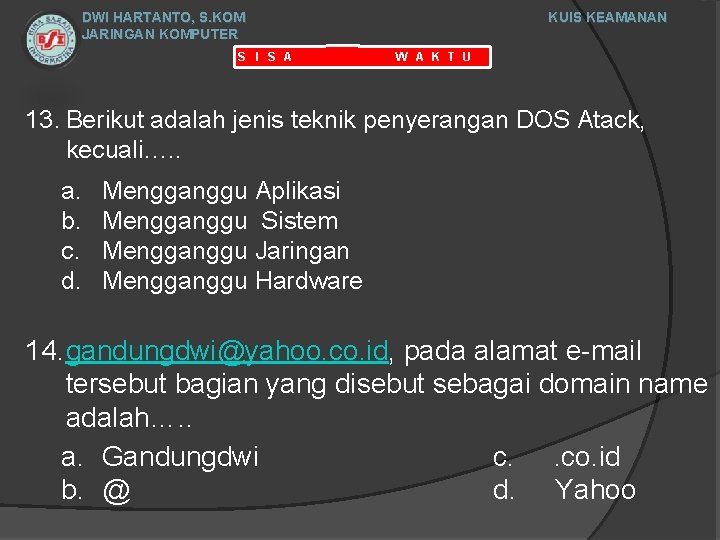

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 12. Bentuk serangan yang dilakukan dengan memanfatkan fitur pada TCP/IP yaitu pemanfaatan paket fragmentation adalah…. . a. Dos Attack b. Half Open Connection c. d. LAND Attack Tear Drop 13. Berikut adalah jenis teknik penyerangan DOS Atack, kecuali…. . a. b. c. d. Mengganggu Aplikasi Mengganggu Sistem Mengganggu Jaringan Mengganggu Hardware

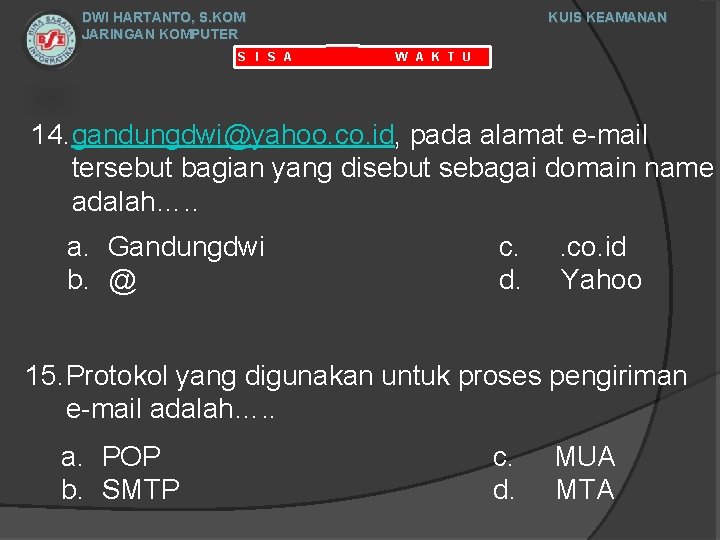

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 13. Berikut adalah jenis teknik penyerangan DOS Atack, kecuali…. . a. b. c. d. Mengganggu Aplikasi Mengganggu Sistem Mengganggu Jaringan Mengganggu Hardware 14. gandungdwi@yahoo. co. id, pada alamat e-mail tersebut bagian yang disebut sebagai domain name adalah…. . a. Gandungdwi c. . co. id b. @ d. Yahoo

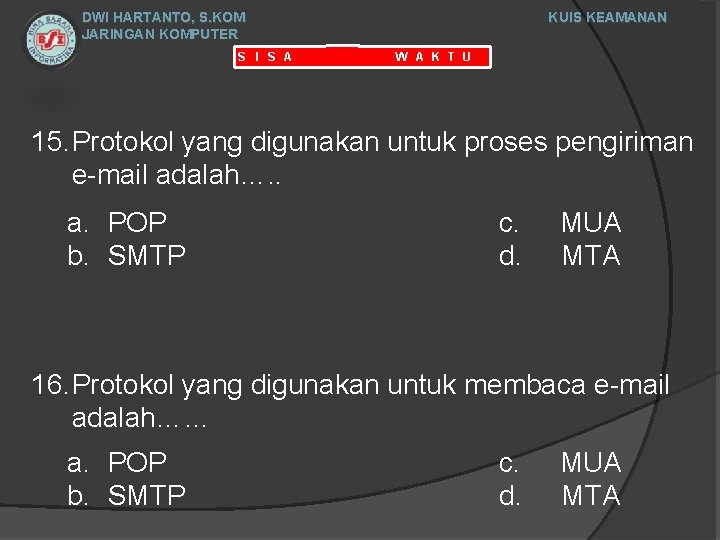

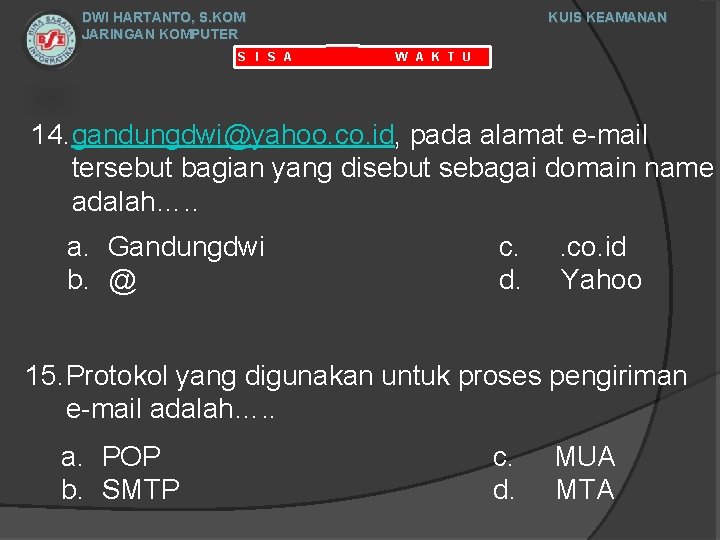

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 14. gandungdwi@yahoo. co. id, pada alamat e-mail tersebut bagian yang disebut sebagai domain name adalah…. . a. Gandungdwi b. @ c. d. . co. id Yahoo 15. Protokol yang digunakan untuk proses pengiriman e-mail adalah…. . a. POP b. SMTP c. d. MUA MTA

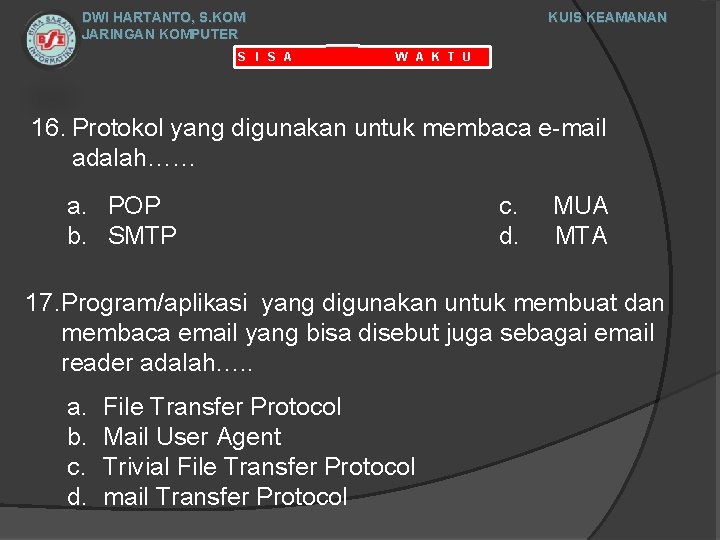

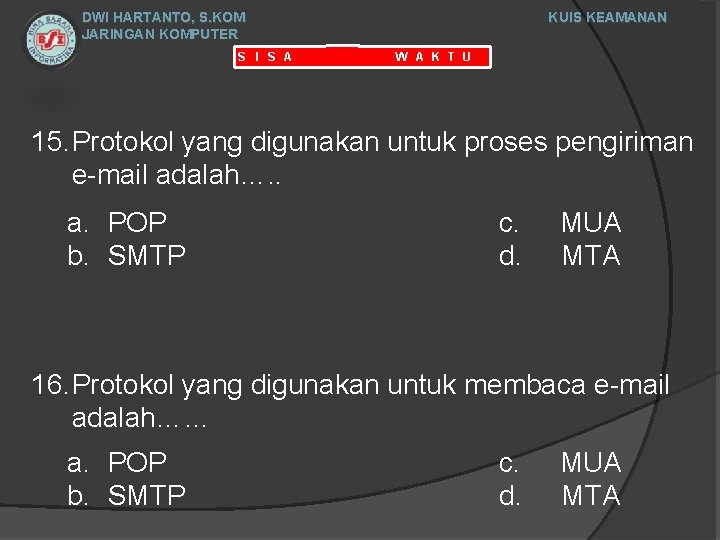

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 15. Protokol yang digunakan untuk proses pengiriman e-mail adalah…. . a. POP b. SMTP c. d. MUA MTA 16. Protokol yang digunakan untuk membaca e-mail adalah…… a. POP b. SMTP c. d. MUA MTA

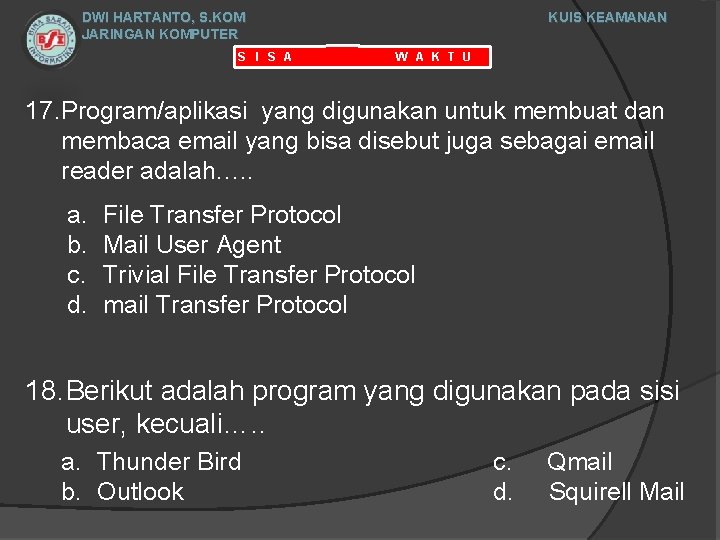

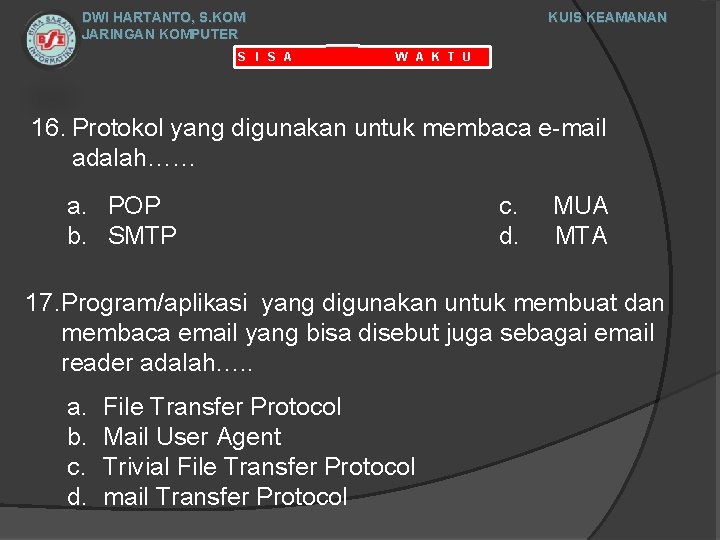

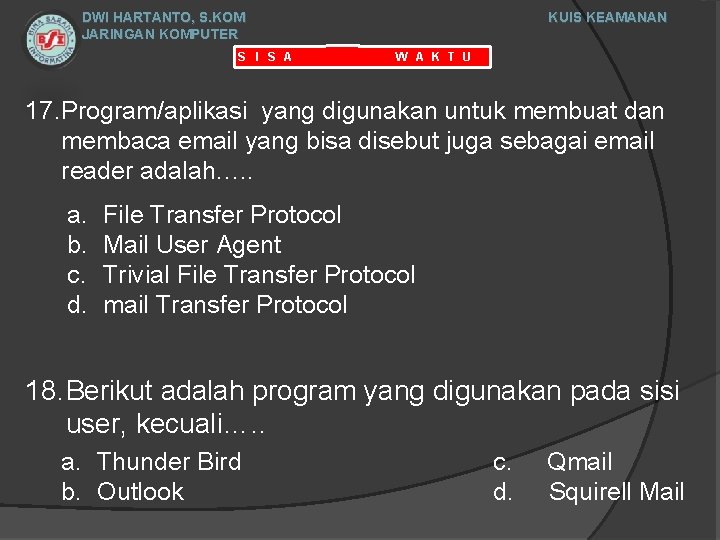

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 16. Protokol yang digunakan untuk membaca e-mail adalah…… a. POP b. SMTP c. d. MUA MTA 17. Program/aplikasi yang digunakan untuk membuat dan membaca email yang bisa disebut juga sebagai email reader adalah…. . a. b. c. d. File Transfer Protocol Mail User Agent Trivial File Transfer Protocol mail Transfer Protocol

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 17. Program/aplikasi yang digunakan untuk membuat dan membaca email yang bisa disebut juga sebagai email reader adalah…. . a. b. c. d. File Transfer Protocol Mail User Agent Trivial File Transfer Protocol mail Transfer Protocol 18. Berikut adalah program yang digunakan pada sisi user, kecuali…. . a. Thunder Bird b. Outlook c. d. Qmail Squirell Mail

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 18. Berikut adalah program yang digunakan pada sisi user, kecuali…. . a. Thunder Bird b. Outlook c. d. Qmail Squirell Mail 19. Berikut yang bukan merupakan komponen dari email adalah…. . a. Body b. Envelope c. d. Header Title

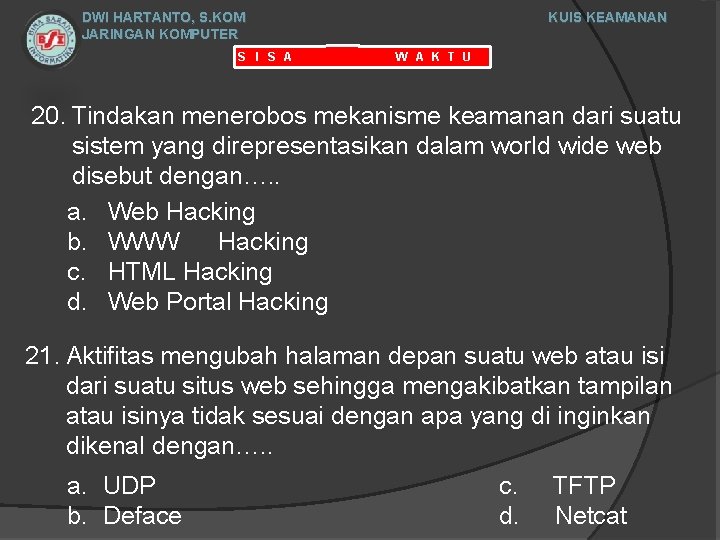

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 19. Berikut yang bukan merupakan komponen dari email adalah…. . a. Body b. Envelope c. d. Header Title 20. Tindakan menerobos mekanisme keamanan dari suatu sistem yang direpresentasikan dalam world wide web disebut dengan…. . a. Web Hacking b. WWW Hacking c. HTML Hacking d. Web Portal Hacking

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 20. Tindakan menerobos mekanisme keamanan dari suatu sistem yang direpresentasikan dalam world wide web disebut dengan…. . a. Web Hacking b. WWW Hacking c. HTML Hacking d. Web Portal Hacking 21. Aktifitas mengubah halaman depan suatu web atau isi dari suatu situs web sehingga mengakibatkan tampilan atau isinya tidak sesuai dengan apa yang di inginkan dikenal dengan…. . a. UDP b. Deface c. d. TFTP Netcat

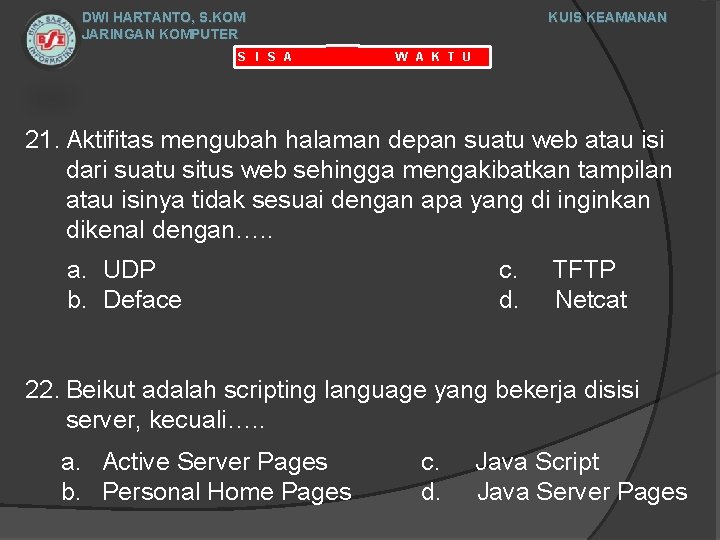

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 21. Aktifitas mengubah halaman depan suatu web atau isi dari suatu situs web sehingga mengakibatkan tampilan atau isinya tidak sesuai dengan apa yang di inginkan dikenal dengan…. . a. UDP b. Deface c. d. TFTP Netcat 22. Beikut adalah scripting language yang bekerja disisi server, kecuali…. . a. Active Server Pages b. Personal Home Pages c. d. Java Script Java Server Pages

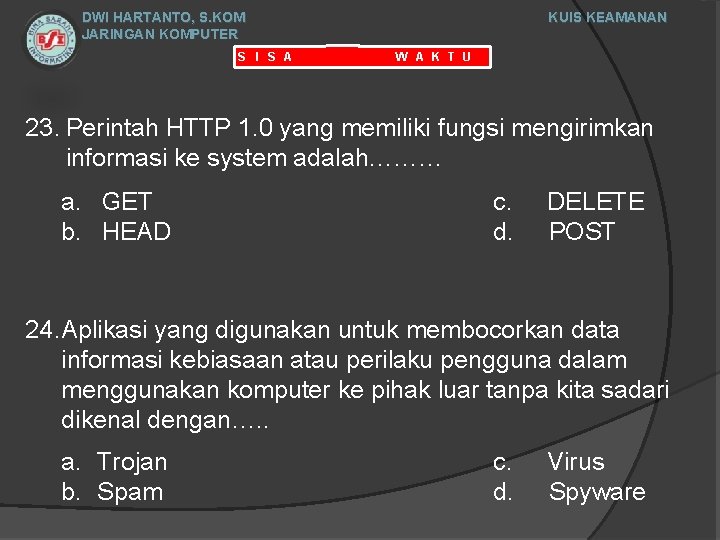

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 22. Beikut adalah scripting language yang bekerja disisi server, kecuali…. . a. Active Server Pages b. Personal Home Pages c. d. Java Script Java Server Pages 23. Perintah HTTP 1. 0 yang memiliki fungsi mengirimkan informasi ke system adalah……… a. GET b. HEAD c. d. DELETE POST

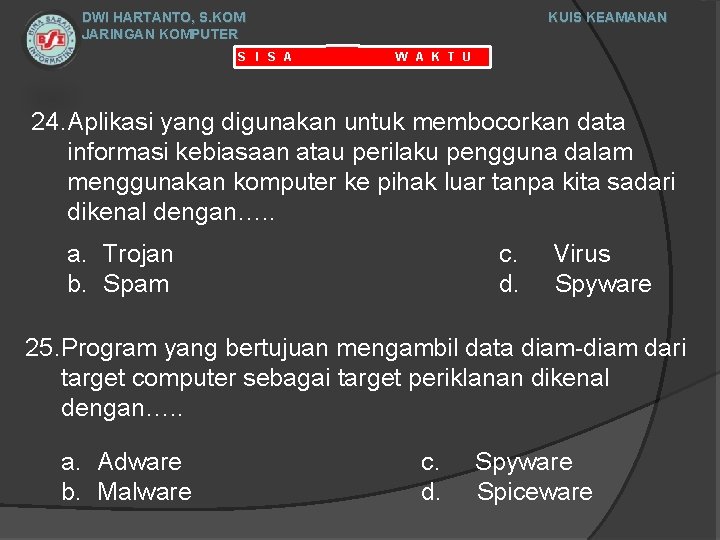

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 23. Perintah HTTP 1. 0 yang memiliki fungsi mengirimkan informasi ke system adalah……… a. GET b. HEAD c. d. DELETE POST 24. Aplikasi yang digunakan untuk membocorkan data informasi kebiasaan atau perilaku pengguna dalam menggunakan komputer ke pihak luar tanpa kita sadari dikenal dengan…. . a. Trojan b. Spam c. d. Virus Spyware

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 24. Aplikasi yang digunakan untuk membocorkan data informasi kebiasaan atau perilaku pengguna dalam menggunakan komputer ke pihak luar tanpa kita sadari dikenal dengan…. . a. Trojan b. Spam c. d. Virus Spyware 25. Program yang bertujuan mengambil data diam-diam dari target computer sebagai target periklanan dikenal dengan…. . a. Adware b. Malware c. d. Spyware Spiceware

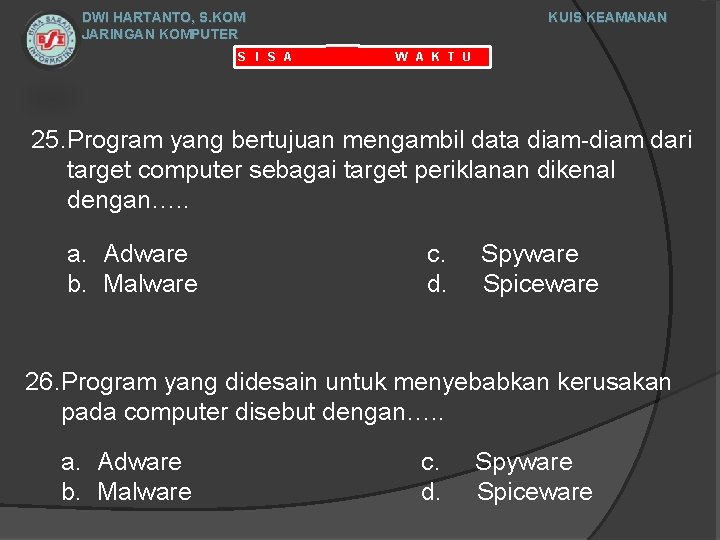

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 25. Program yang bertujuan mengambil data diam-diam dari target computer sebagai target periklanan dikenal dengan…. . a. Adware b. Malware c. d. Spyware Spiceware 26. Program yang didesain untuk menyebabkan kerusakan pada computer disebut dengan…. . a. Adware b. Malware c. d. Spyware Spiceware

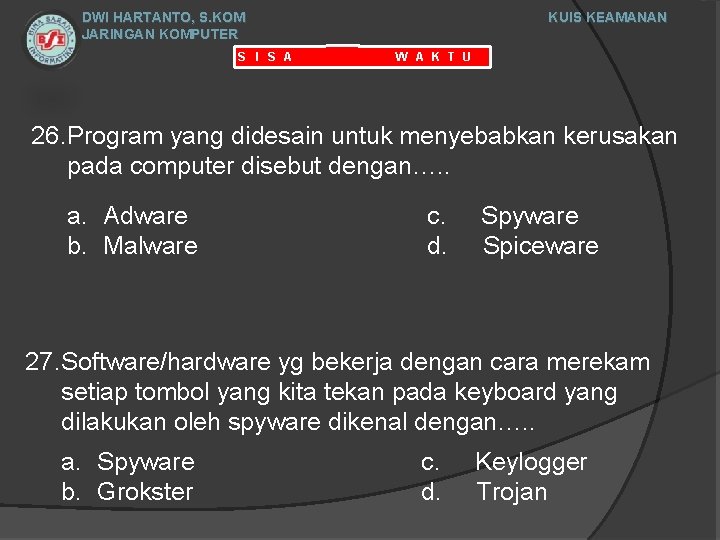

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 26. Program yang didesain untuk menyebabkan kerusakan pada computer disebut dengan…. . a. Adware b. Malware c. d. Spyware Spiceware 27. Software/hardware yg bekerja dengan cara merekam setiap tombol yang kita tekan pada keyboard yang dilakukan oleh spyware dikenal dengan…. . a. Spyware b. Grokster c. d. Keylogger Trojan

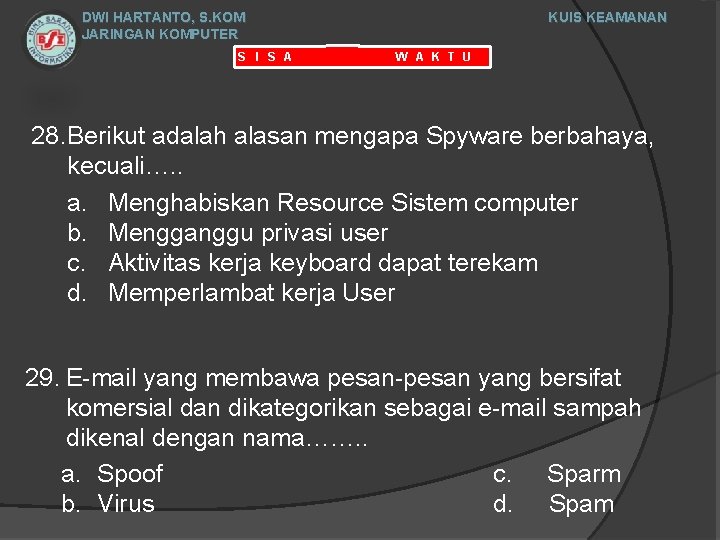

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 27. Software/hardware yg bekerja dengan cara merekam setiap tombol yang kita tekan pada keyboard yang dilakukan oleh spyware dikenal dengan…. . a. Spyware b. Grokster c. d. Keylogger Trojan 28. Berikut adalah alasan mengapa Spyware berbahaya, kecuali…. . a. Menghabiskan Resource Sistem computer b. Mengganggu privasi user c. Aktivitas kerja keyboard dapat terekam d. Memperlambat kerja User

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 28. Berikut adalah alasan mengapa Spyware berbahaya, kecuali…. . a. Menghabiskan Resource Sistem computer b. Mengganggu privasi user c. Aktivitas kerja keyboard dapat terekam d. Memperlambat kerja User 29. E-mail yang membawa pesan-pesan yang bersifat komersial dan dikategorikan sebagai e-mail sampah dikenal dengan nama……. . a. Spoof c. Sparm b. Virus d. Spam

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 29. E-mail yang membawa pesan-pesan yang bersifat komersial dan dikategorikan sebagai e-mail sampah dikenal dengan nama……. . a. Spoof b. Virus c. d. Sparm Spam 30. Virus computer pertama kali dibuat pada tahun………. a. 1982 c. 1929 b. 1992 d. 1892

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 30. Virus computer pertama kali dibuat pada tahun………. a. 1982 c. 1929 b. 1992 d. 1892 31. Suatu program komputer yang menduplikasi atau menggandakan diri dengan menyisipkan kopian atau salinan dirinya ke dalam media penyimpanan / dokumen serta ke dalam jaringan secara diam-diam tanpa sepengetahuan pengguna komputer tersebut disebut dengan…. . a. Virus c. Spyware b. Spam d. Trojan

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 31. Suatu program komputer yang menduplikasi atau menggandakan diri dengan menyisipkan kopian atau salinan dirinya ke dalam media penyimpanan / dokumen serta ke dalam jaringan secara diam-diam tanpa sepengetahuan pengguna komputer tersebut disebut dengan…. . a. Virus c. Spyware b. Spam d. Trojan 32. Berikut adalah criteria dari virus, kecuali…. . a. b. c. d. Mampu mendapatkan informasi Mampu melakukan tugasnya sendiri Mampu melakukan manipulasi Mampu menyembunyikan diri

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 32. Berikut adalah criteria dari virus, kecuali…. . a. b. c. d. Mampu mendapatkan informasi Mampu melakukan tugasnya sendiri Mampu melakukan manipulasi Mampu menyembunyikan diri 33. Virus akan mengkopikan dirinya kepada suatu program atau ke suatu tempat dari media storage merupakan phase……pada siklus hidup virus a. Execution Phase b. Trigering Phase c. d. Propagation Phase Dorman Phase

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 33. Virus akan mengkopikan dirinya kepada suatu program atau ke suatu tempat dari media storage merupakan phase……pada siklus hidup virus a. Execution Phase b. Trigering Phase c. d. Propagation Phase Dorman Phase 34. Phase yang diartikan sebagai phase tidur pada siklus hidup virus adalah…. . a. Execution Phase b. Trigering Phase c. d. Propagation Phase Dorman Phase

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 34. Phase yang diartikan sebagai phase tidur pada siklus hidup virus adalah…. . a. Execution Phase b. Trigering Phase c. d. Propagation Phase Dorman Phase 35. Berikut adalah kategori dari virus, kecuali……… a. Boot Virus b. File Virus c. d. Macro Virus Stealth Virus

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 35. Berikut adalah kategori dari virus, kecuali……… a. Boot Virus b. File Virus c. d. Macro Virus Stealth Virus 36. Sebuah virus yang mnginveksi executable program disebut dengan …. . a. Boot Virus b. Multipartite Virus c. d. File Virus Polymorphic Virus

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 36. Sebuah virus yang mnginveksi executable program disebut dengan …. . a. Boot Virus b. Multipartite Virus c. d. File Virus Polymorphic Virus 37. Virus yang mentargetkan korbannya pada file seperti word atau excel dan bukan pada executable program dikenal dengan virus…. . a. Stealth Virus b. Macro Virus c. d. File Virus Boot Virus

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 37. Virus yang mentargetkan korbannya pada file seperti word atau excel dan bukan pada executable program dikenal dengan virus…. . a. Stealth Virus b. Macro Virus c. d. File Virus Boot Virus 38. Sebuah virus yang dirancang khusus untuk mengecoh anti virus adalah…… a. Stealth Virus c. File Virus b. Macro Virus d. Boot Virus

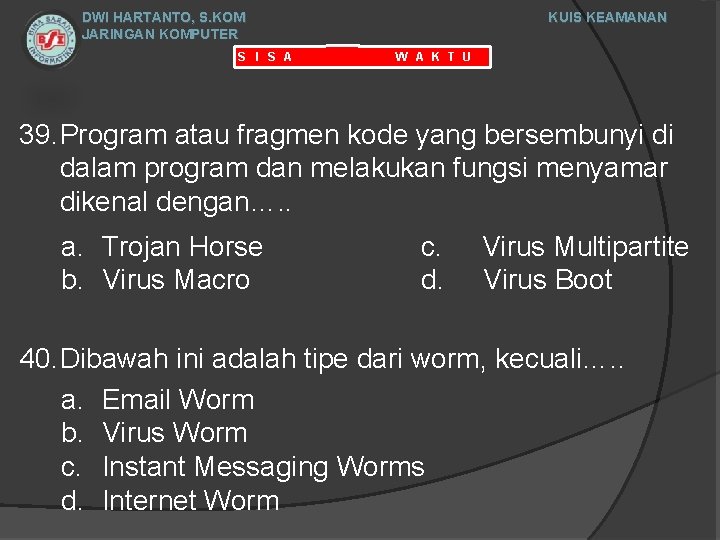

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 38. Sebuah virus yang dirancang khusus untuk mengecoh anti virus adalah…… a. Stealth Virus b. Macro Virus c. d. File Virus Boot Virus 39. Program atau fragmen kode yang bersembunyi di dalam program dan melakukan fungsi menyamar dikenal dengan…. . a. Trojan Horse b. Virus Macro c. d. Virus Multipartite Virus Boot

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 39. Program atau fragmen kode yang bersembunyi di dalam program dan melakukan fungsi menyamar dikenal dengan…. . a. Trojan Horse b. Virus Macro c. d. Virus Multipartite Virus Boot 40. Dibawah ini adalah tipe dari worm, kecuali…. . a. Email Worm b. Virus Worm c. Instant Messaging Worms d. Internet Worm

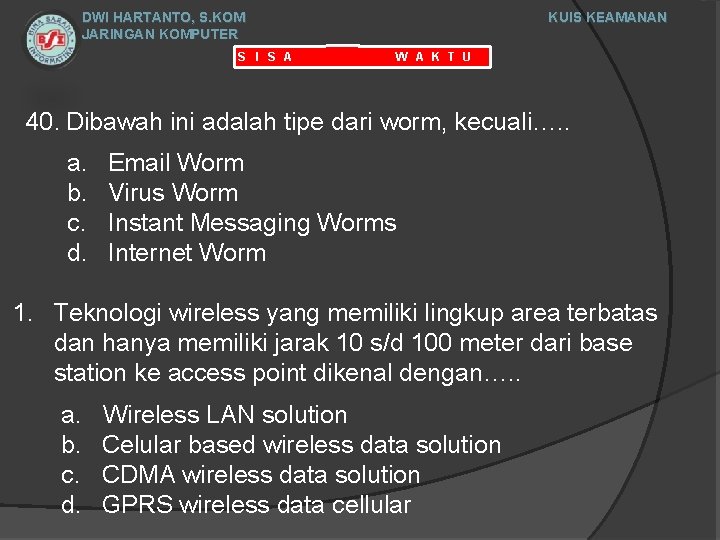

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 40. Dibawah ini adalah tipe dari worm, kecuali…. . a. b. c. d. Email Worm Virus Worm Instant Messaging Worms Internet Worm 1. Teknologi wireless yang memiliki lingkup area terbatas dan hanya memiliki jarak 10 s/d 100 meter dari base station ke access point dikenal dengan…. . a. b. c. d. Wireless LAN solution Celular based wireless data solution CDMA wireless data solution GPRS wireless data cellular

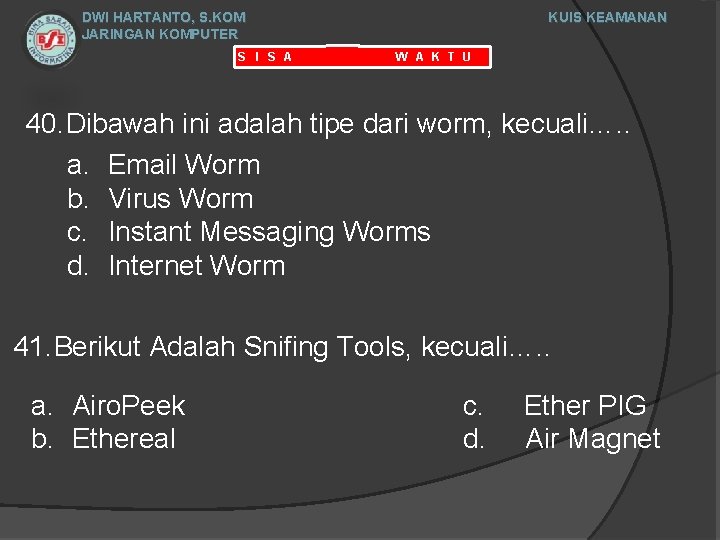

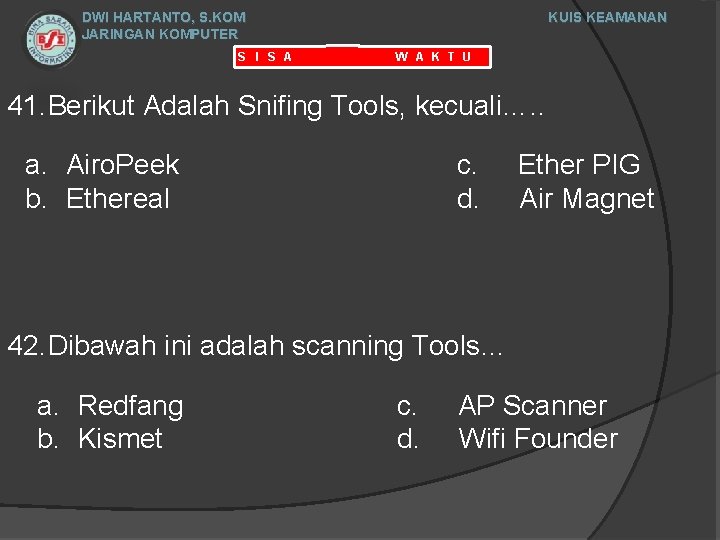

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 40. Dibawah ini adalah tipe dari worm, kecuali…. . a. Email Worm b. Virus Worm c. Instant Messaging Worms d. Internet Worm 41. Berikut Adalah Snifing Tools, kecuali…. . a. Airo. Peek b. Ethereal c. d. Ether PIG Air Magnet

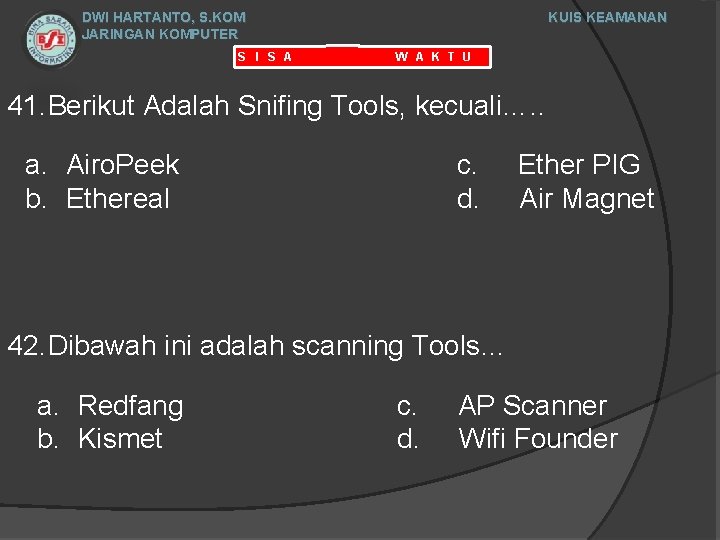

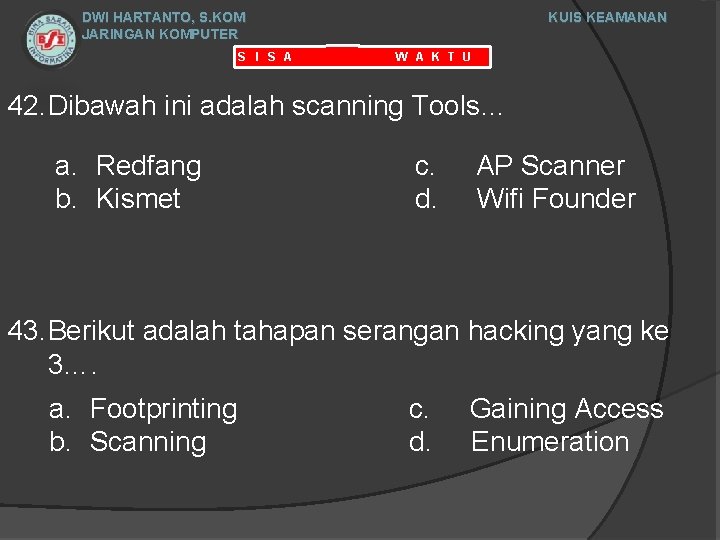

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 41. Berikut Adalah Snifing Tools, kecuali…. . a. Airo. Peek b. Ethereal c. d. Ether PIG Air Magnet 42. Dibawah ini adalah scanning Tools… a. Redfang b. Kismet c. d. AP Scanner Wifi Founder

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 42. Dibawah ini adalah scanning Tools… a. Redfang b. Kismet c. d. AP Scanner Wifi Founder 43. Berikut adalah tahapan serangan hacking yang ke 3…. a. Footprinting b. Scanning c. d. Gaining Access Enumeration

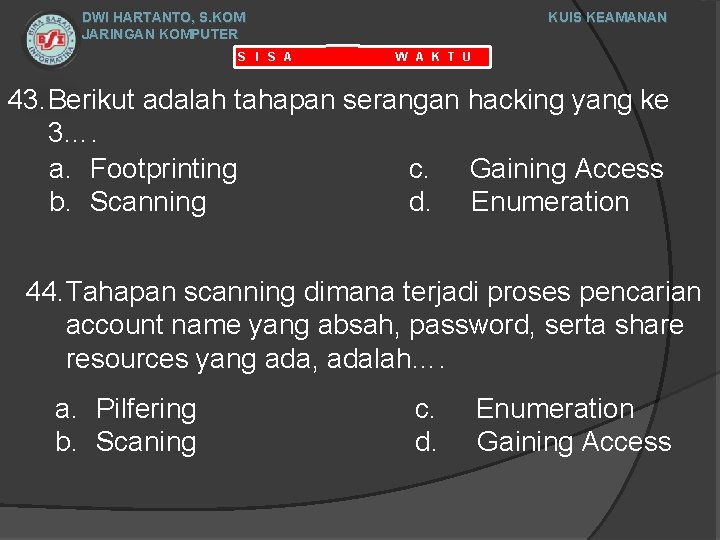

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 43. Berikut adalah tahapan serangan hacking yang ke 3…. a. Footprinting c. Gaining Access b. Scanning d. Enumeration 44. Tahapan scanning dimana terjadi proses pencarian account name yang absah, password, serta share resources yang ada, adalah…. a. Pilfering b. Scaning c. d. Enumeration Gaining Access

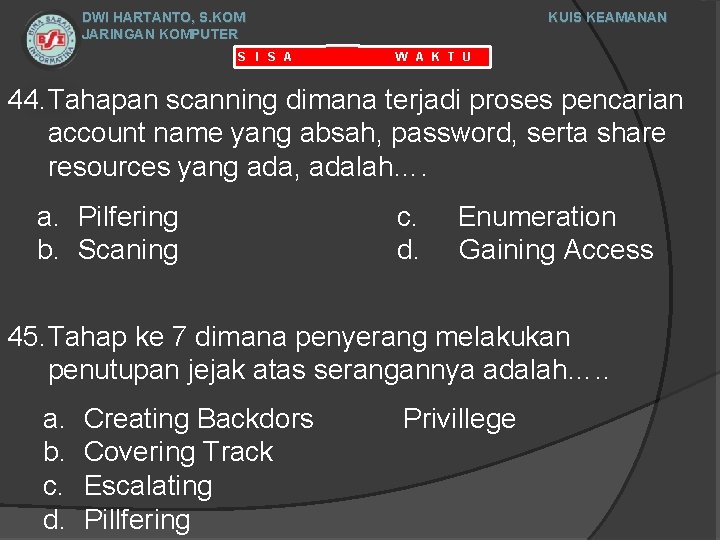

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 44. Tahapan scanning dimana terjadi proses pencarian account name yang absah, password, serta share resources yang ada, adalah…. a. Pilfering b. Scaning c. d. Enumeration Gaining Access 45. Tahap ke 7 dimana penyerang melakukan penutupan jejak atas serangannya adalah…. . a. b. c. d. Creating Backdors Covering Track Escalating Pillfering Privillege

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 45. Tahap ke 7 dimana penyerang melakukan penutupan jejak atas serangannya adalah…. . a. b. c. d. Creating Backdors Covering Track Escalating Pillfering Privillege 46. Berikut adalah merupakan serangan DOS, kecuali…. . a. Peardrop c. Syn Attack b. Ping Of Death d. Land Atack

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 46. Berikut adalah merupakan serangan DOS, kecuali…. . a. Peardrop c. Syn Attack b. Ping Of Death d. Land Atack 47. Program atau software yang memindahkan surat elektronik (email) dari satu komputer ke komputer lainnya adalah…. a. MTQ b. MTA c. d. MUA MSA

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 47. Program atau software yang memindahkan surat elektronik (email) dari satu komputer ke komputer lainnya adalah…. a. MTQ b. MTA c. d. MUA MSA 48. Program yang digunakan untuk membuat dan membaca email adalah…. a. MSA c. MUA b. MTA d. MCS

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 48. Program yang digunakan untuk membuat dan membaca email adalah…. a. MSA c. MUA b. MTA d. MCS 49. Berikut adalah bentuk komunikasi dengan e-mail, kecuali…. a. Point to Point b. Blind Carbon Copy c. d. Carbon Copy Distribution Form

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 49. Berikut adalah bentuk komunikasi dengan e-mail, kecuali…. a. Point to Point b. Blind Carbon Copy c. d. Carbon Copy Distribution Form 50. Fasilitas untuk mengirimkan email dengan menumpangkan kepada server yang di sebut…. . a. Mail Bomb b. Spamming c. d. Email Palsu Mail Relay

DWI HARTANTO, S. KOM JARINGAN KOMPUTER S I S A KUIS KEAMANAN W A K T U 50. Fasilitas untuk mengirimkan email dengan menumpangkan kepada server yang di sebut…. . a. Mail Bomb b. Spamming c. d. Email Palsu Mail Relay 1. Teknologi wireless yang memiliki lingkup area terbatas dan hanya memiliki jarak 10 s/d 100 meter dari base station ke access point dikenal dengan…. . a. Wireless LAN solution b. Celular based wireless data solution c. CDMA wireless data solution d. GPRS wireless data cellular

DWI HARTANTO, S. KOMPUTER KEAMANAN JARINGAN S I S A W A K T U SELESAI DWI HARTANTO, S. KOM

Dwi hartanto

Dwi hartanto Dwi hartanto

Dwi hartanto Dwi hartanto sekarang

Dwi hartanto sekarang Crow's foot erd

Crow's foot erd Dwi hartanto

Dwi hartanto Kom heer jezus kom

Kom heer jezus kom Dr yohan budi hartanto

Dr yohan budi hartanto Kurniawan hartanto

Kurniawan hartanto Kom til mig alle i som slider jer trætte

Kom til mig alle i som slider jer trætte Hoe kom je op het dark web

Hoe kom je op het dark web Majesteit glansryke heerlikheid

Majesteit glansryke heerlikheid Sinta swastikawara, m.i.kom

Sinta swastikawara, m.i.kom Soal sudut pusat dan sudut keliling doc

Soal sudut pusat dan sudut keliling doc Arapska republika egipat

Arapska republika egipat Rit my courses

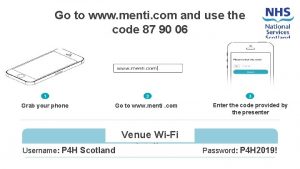

Rit my courses Wwwmenti..com

Wwwmenti..com Www,xxx,kom

Www,xxx,kom Kom tot rus

Kom tot rus Stichting kom leren

Stichting kom leren Po kom je pojmenována amerika

Po kom je pojmenována amerika Lief vrouwke ik kom niet om te bidden tekst

Lief vrouwke ik kom niet om te bidden tekst Jan bytnar i maryna trzcińska

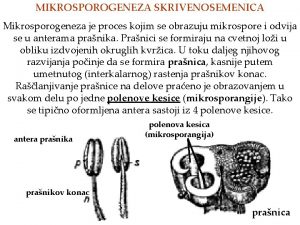

Jan bytnar i maryna trzcińska Mikrogametogeneza

Mikrogametogeneza Www,menti,com

Www,menti,com Kumar kom jet

Kumar kom jet Webpunt permeke

Webpunt permeke Komponen kunci sig

Komponen kunci sig Menti..com

Menti..com Algemene vraagsin

Algemene vraagsin Www. menti

Www. menti Kontinent dubai

Kontinent dubai Kom hitt

Kom hitt Menti dot kom

Menti dot kom Trisatya pramuka

Trisatya pramuka Ringkasan psak 10

Ringkasan psak 10 Dwi flair mismatch

Dwi flair mismatch Adc mapa

Adc mapa Dwi atom

Dwi atom Drg dwi imbang lestari

Drg dwi imbang lestari Dwi retno andriani

Dwi retno andriani Psak 16 aset tetap dwi martani

Psak 16 aset tetap dwi martani Dwi martani blog

Dwi martani blog Rumus common size

Rumus common size Yahoo

Yahoo Contoh soal koordinat lereng

Contoh soal koordinat lereng Dwi kewarganegaraan indonesia

Dwi kewarganegaraan indonesia Competitive antagonism

Competitive antagonism Definisi nilai wajar

Definisi nilai wajar Kurnia dwi artanti

Kurnia dwi artanti Psak 71 dwi martani

Psak 71 dwi martani Jurnal dwi mingguan

Jurnal dwi mingguan Dwi andreas santosa

Dwi andreas santosa Psak 16 dwi martani

Psak 16 dwi martani Contoh estimasi penjualan

Contoh estimasi penjualan Dwi puji pangesti

Dwi puji pangesti