Cisco Device Hardening Mitigating Network Attacks Cisco SelfDefending

![Netcat #nc -h connect to somewhere: nc [-options] hostname port[s] [ports]. . . listen Netcat #nc -h connect to somewhere: nc [-options] hostname port[s] [ports]. . . listen](https://slidetodoc.com/presentation_image_h2/2fb161127dba180b824da7555350b0ed/image-36.jpg)

- Slides: 48

Cisco Device Hardening Mitigating Network Attacks

Cisco Self-Defending Network

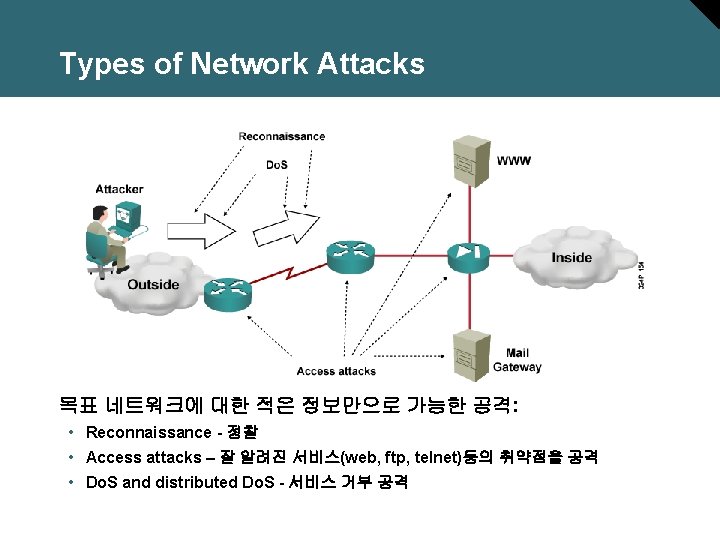

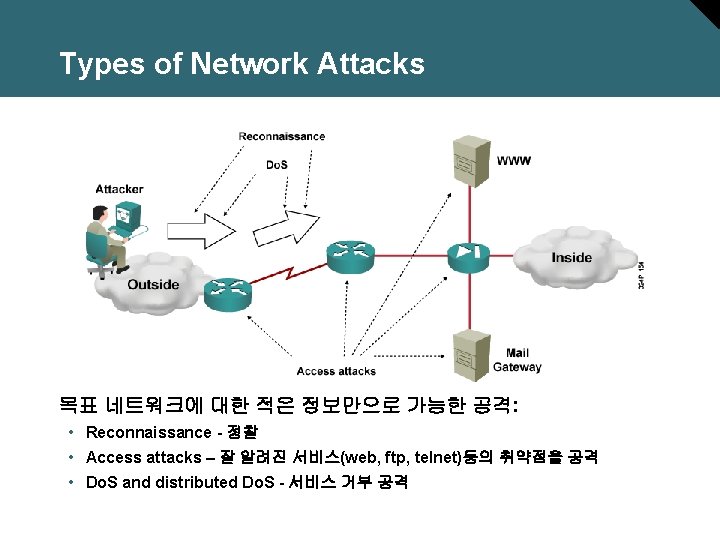

Types of Network Attacks

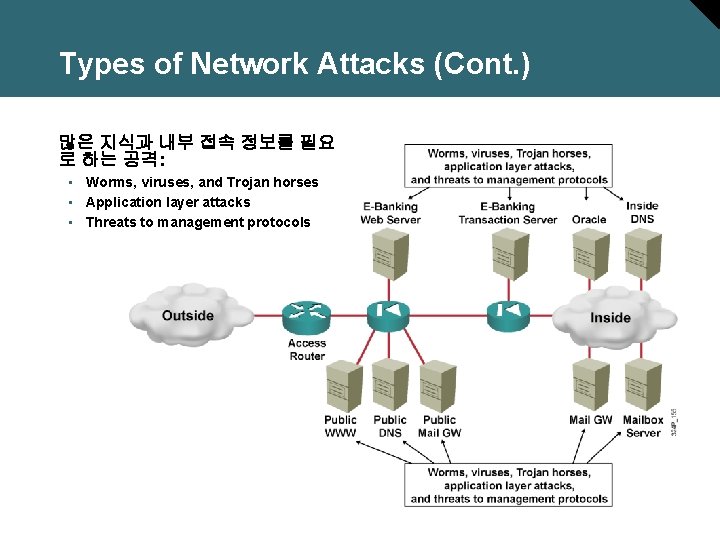

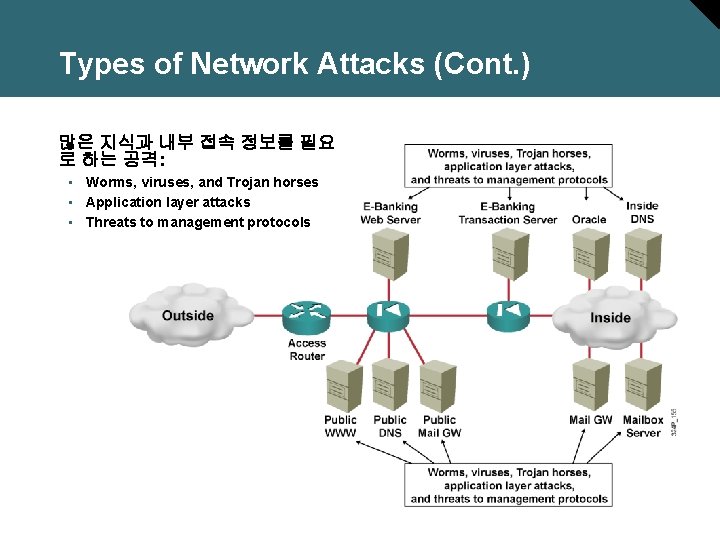

Types of Network Attacks (Cont. ) 많은 지식과 내부 접속 정보를 필요 로 하는 공격: • Worms, viruses, and Trojan horses • Application layer attacks • Threats to management protocols

Reconnaissance Attacks and Mitigation

Reconnaissance Attacks and Mitigation • 사전조사는 공격 대상의 사용 가능한 정보와 응용프로그램에 대 한 정보를 수집하는 단계이다. • 사전조사 유형: – Packet sniffers – Port scans – Ping sweeps – Internet information queries

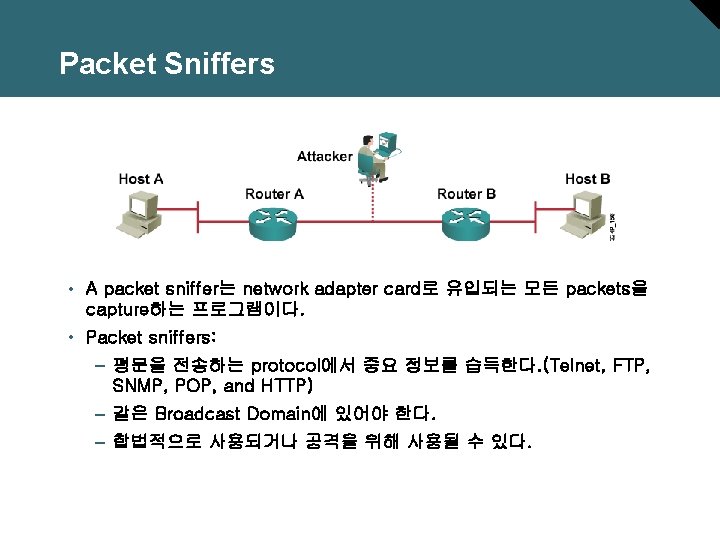

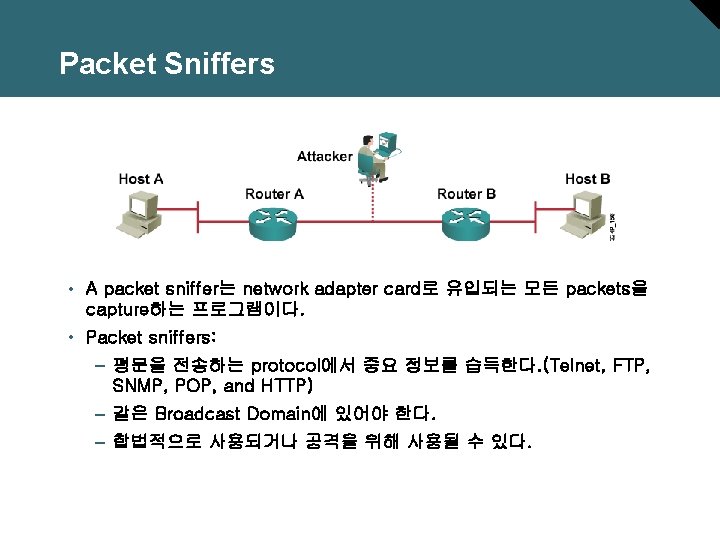

Packet Sniffers • A packet sniffer는 network adapter card로 유입되는 모든 packets을 capture하는 프로그램이다. • Packet sniffers: – 평문을 전송하는 protocol에서 중요 정보를 습득한다. (Telnet, FTP, SNMP, POP, and HTTP) – 같은 Broadcast Domain에 있어야 한다. – 합법적으로 사용되거나 공격을 위해 사용될 수 있다.

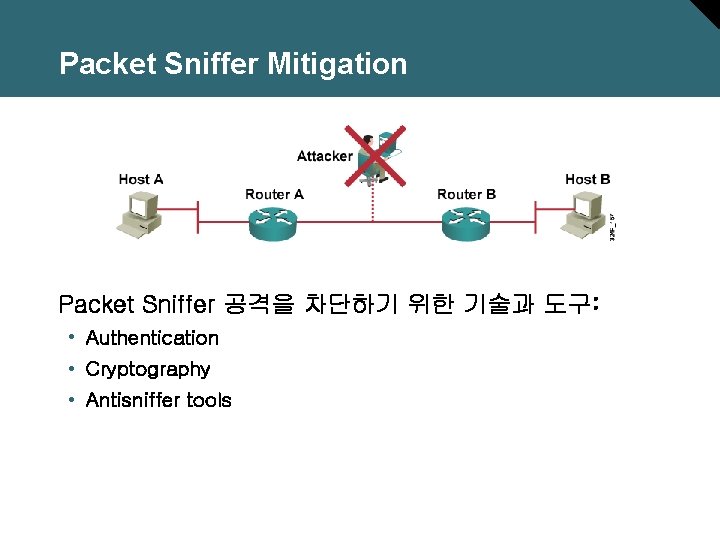

Packet Sniffer Mitigation Packet Sniffer 공격을 차단하기 위한 기술과 도구: • Authentication • Cryptography • Antisniffer tools

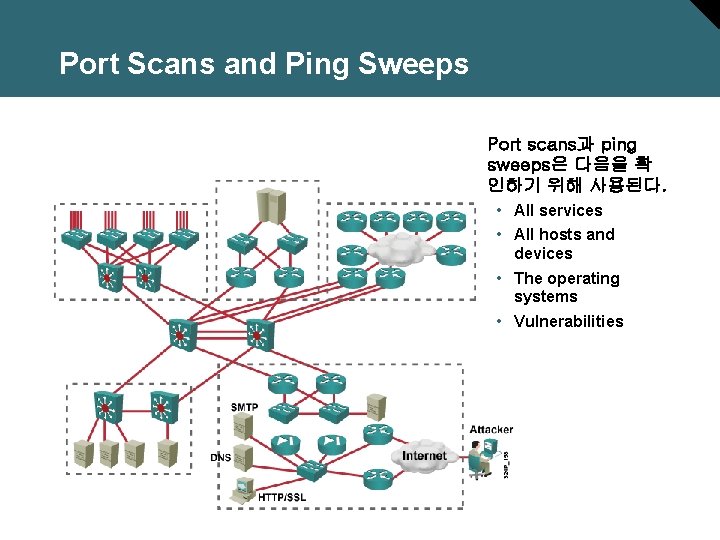

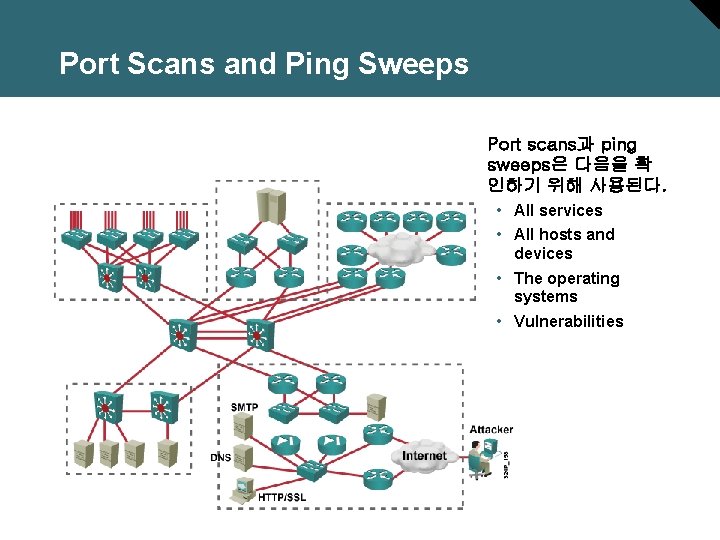

Port Scans and Ping Sweeps Port scans과 ping sweeps은 다음을 확 인하기 위해 사용된다. • All services • All hosts and devices • The operating systems • Vulnerabilities

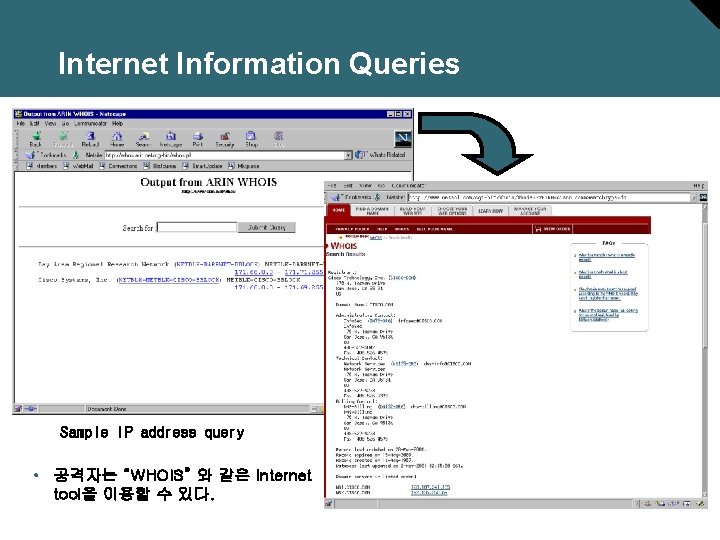

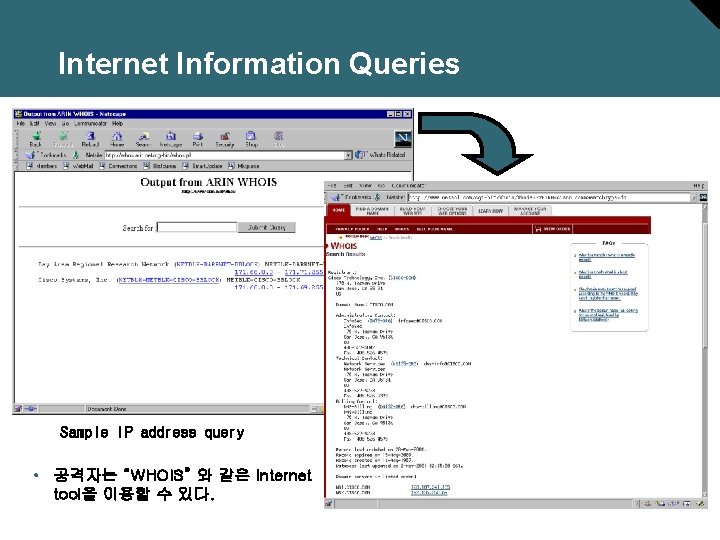

Internet Information Queries Sample IP address query • 공격자는 “WHOIS” 와 같은 Internet tool을 이용할 수 있다.

Access Attacks and Mitigation

Access Attacks • 침입자는 다음의 이유로 Network 또는 System에 Access Attack 을 시도한다. – Data 검색 – Access 권한 획득 – Access 권한 확대 • Access attacks include: – Password attacks – Trust exploitation – Port redirection – Man-in-the-middle attacks – Buffer overflow

Password Attacks Hackers는 Password Attacks 을 위하여 다음의 방법을 사용한 다. • Brute-force attacks • Trojan horse programs • IP spoofing • Packet sniffers

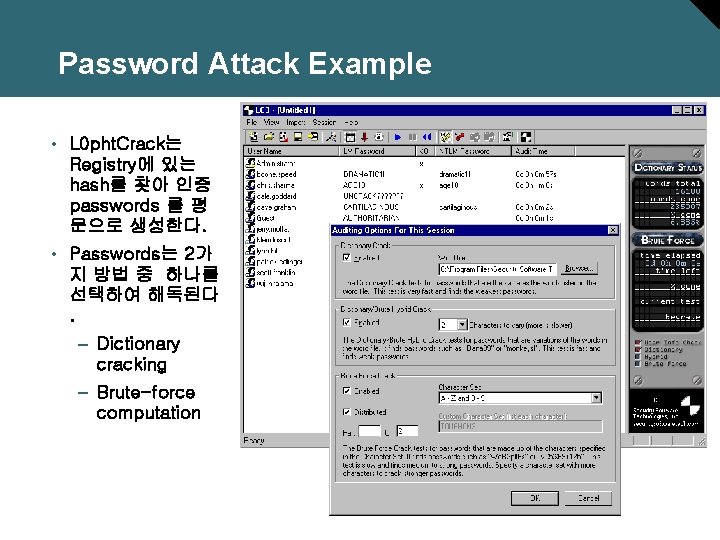

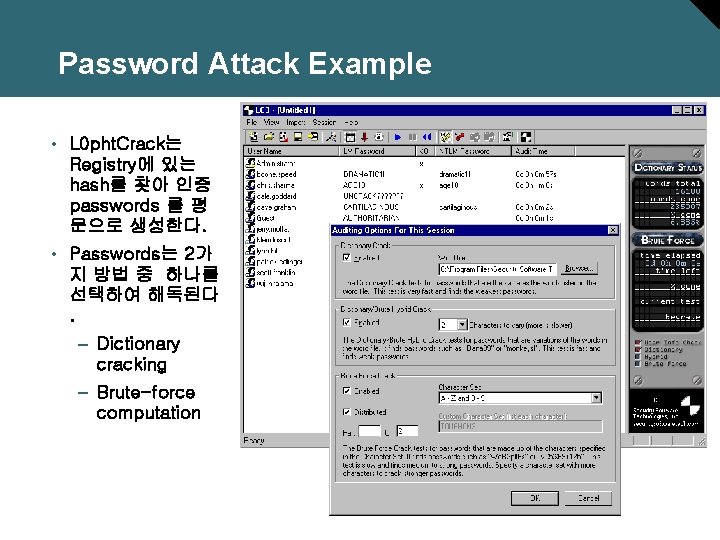

Password Attack Example • L 0 pht. Crack는 Registry에 있는 hash를 찾아 인증 passwords 를 평 문으로 생성한다. • Passwords는 2가 지 방법 중 하나를 선택하여 해독된다. – Dictionary cracking – Brute-force computation

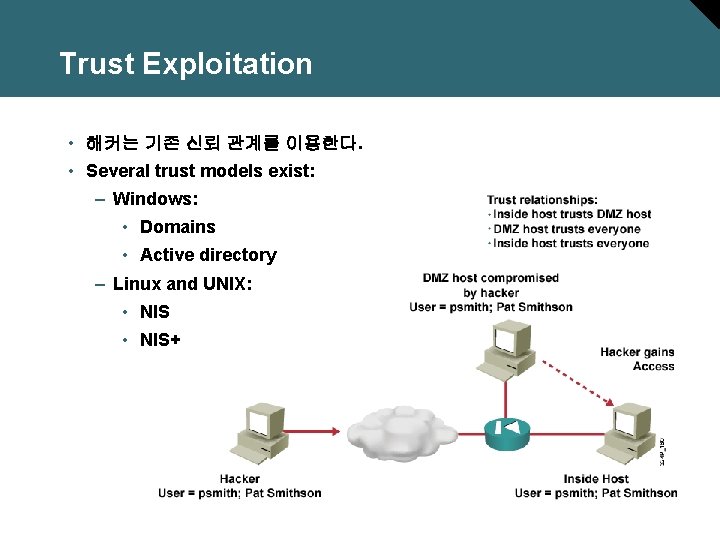

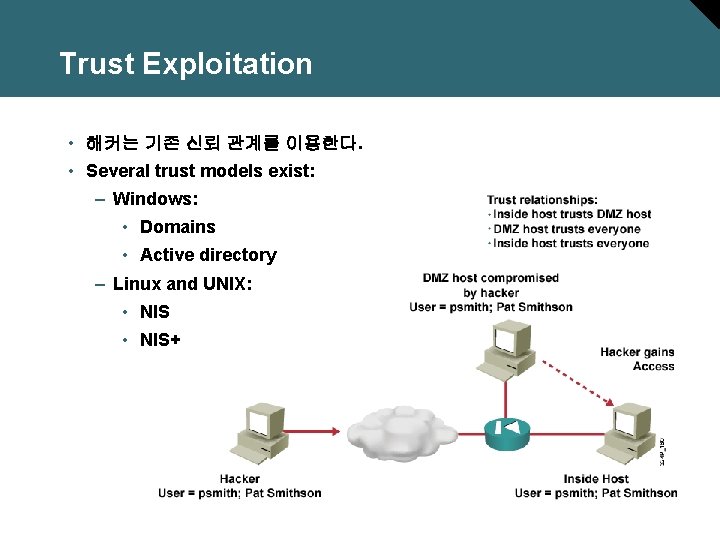

Trust Exploitation • 해커는 기존 신뢰 관계를 이용한다. • Several trust models exist: – Windows: • Domains • Active directory – Linux and UNIX: • NIS+

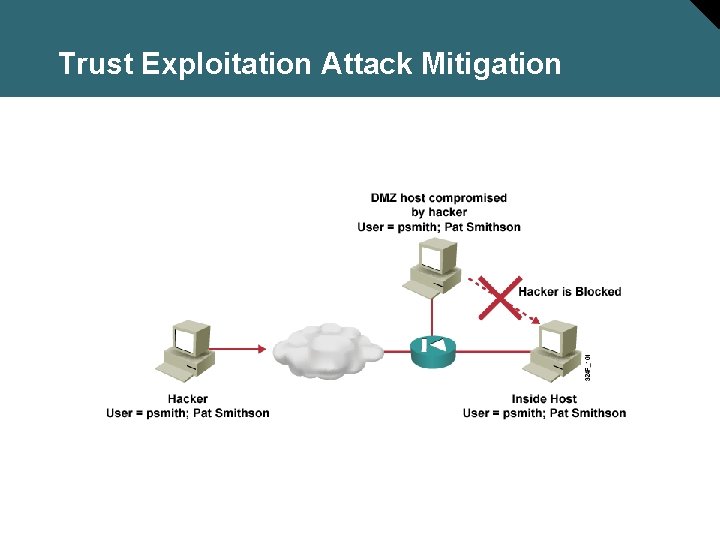

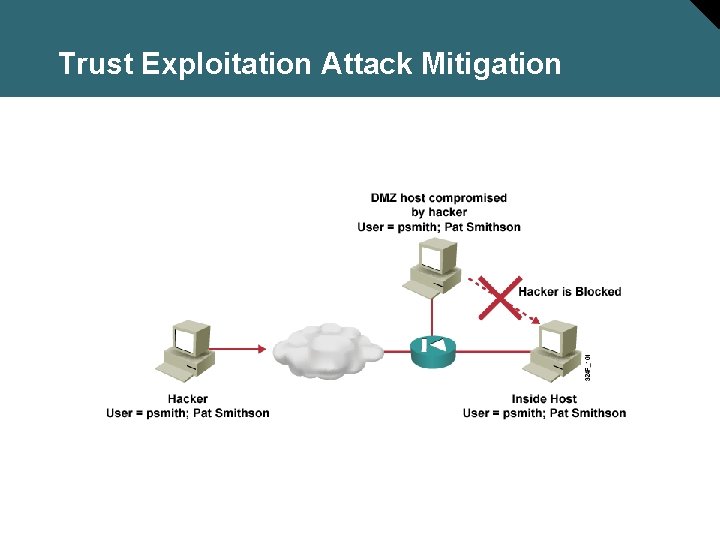

Trust Exploitation Attack Mitigation

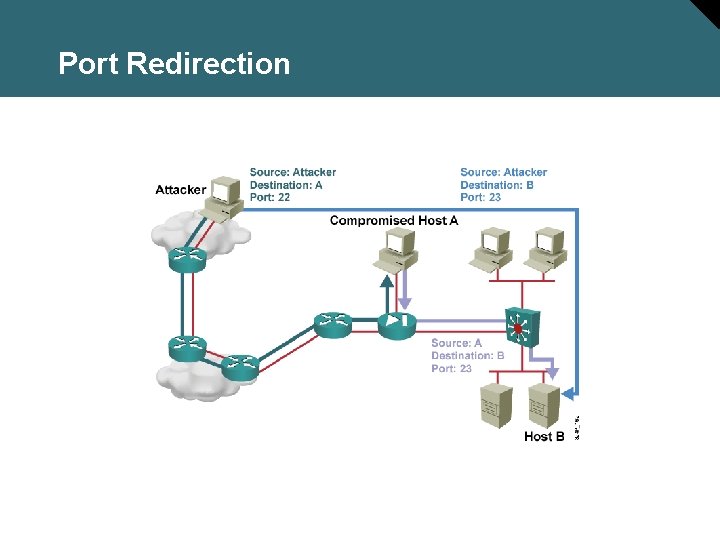

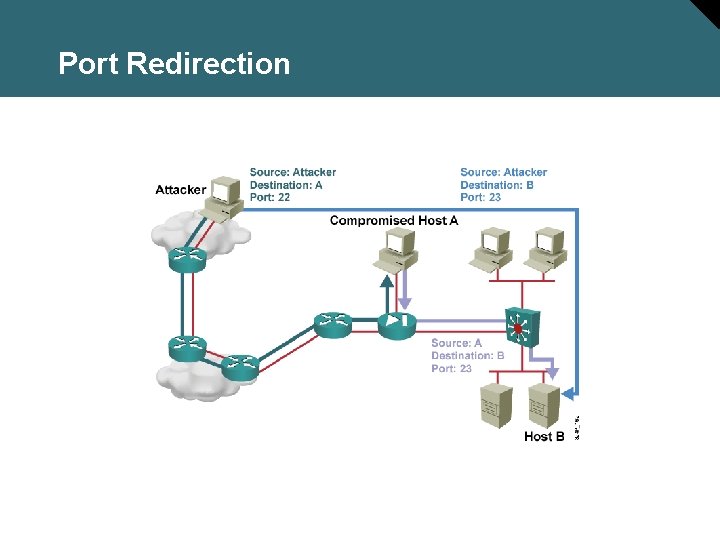

Port Redirection

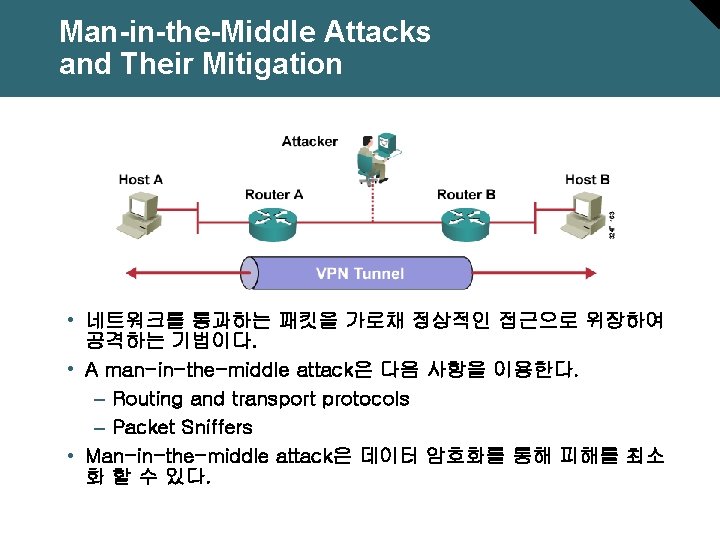

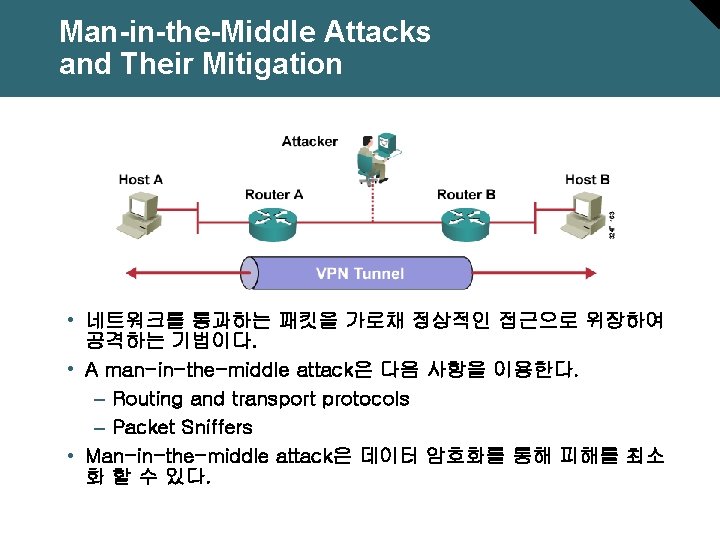

Man-in-the-Middle Attacks and Their Mitigation • 네트워크를 통과하는 패킷을 가로채 정상적인 접근으로 위장하여 공격하는 기법이다. • A man-in-the-middle attack은 다음 사항을 이용한다. – Routing and transport protocols – Packet Sniffers • Man-in-the-middle attack은 데이터 암호화를 통해 피해를 최소 화 할 수 있다.

Do. S Attacks and Mitigation

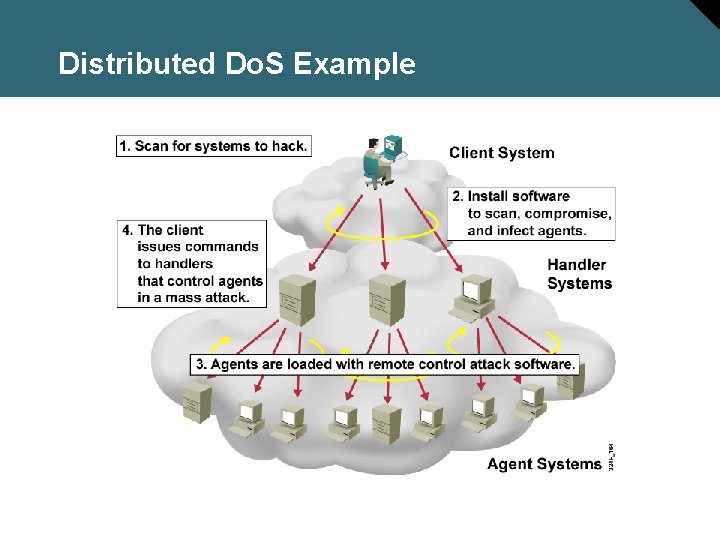

Do. S Attacks and Mitigation • A Do. S Attack은 computer system을 손상시키거나 시스템 성능 을 저하시키며 서비스의 접근거부를 유발한다. • Distributed Do. S(DDo. S)는 분산된 Source로 부터 공격을 동시에 수행한다. • Do. S and Distributed Do. S attacks은 IP spoofing을 사용한다.

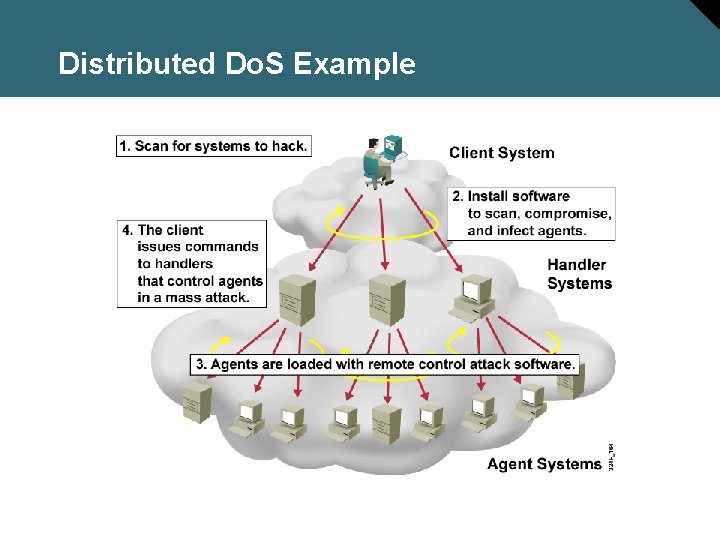

Distributed Do. S Example

Do. S and Distributed Do. S Attack Mitigation Do. S attacks을 줄이기 위한 방법: • Anti-spoof 기능의 routers and firewalls • Anti-Do. S 기능의 routers and firewalls • ISP level에서의 Traffic 제한

IP Spoofing Attack Mitigation IP spoofing 공격은 제거할 수 없지만 다음 방법으로 줄 일 수 있다. • Access control configuration • Encryption • RFC 3704 filtering • 인증정책: – Cryptographic (recommended) – Strong, two-factor, one-time passwords

Worm, Virus, and Trojan Horse Attacks and Mitigation

Worm, Virus, and Trojan Horse Attacks and Mitigation 일반적으로 컴퓨터 사용자는 다음 사항에 취약하다. • Worms • Viruses • Trojan horse attacks

Virus and Trojan Horse Attack Mitigation Viruses and Trojan horses can be contained by: • antivirus software의 효율적인 사용으로 공격을 줄일 수 있다. • antivirus software 와 application을 최신버전으로 유지한다. • Host 기반 Intrusion prevention systems을 구현한다. (IPS)

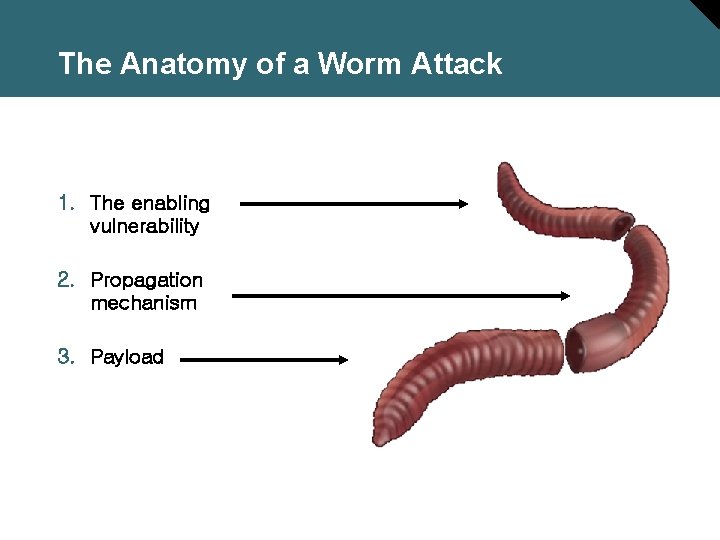

The Anatomy of a Worm Attack 1. The enabling vulnerability 2. Propagation mechanism 3. Payload

Mitigating Worm Attacks Four steps to mitigate worm attacks: 1. Contain(억제) 2. Inoculate(예방) 3. Quarantine(격리) 4. Treat(처리)

Application Layer Attacks and Mitigation

![Netcat nc h connect to somewhere nc options hostname ports ports listen Netcat #nc -h connect to somewhere: nc [-options] hostname port[s] [ports]. . . listen](https://slidetodoc.com/presentation_image_h2/2fb161127dba180b824da7555350b0ed/image-36.jpg)

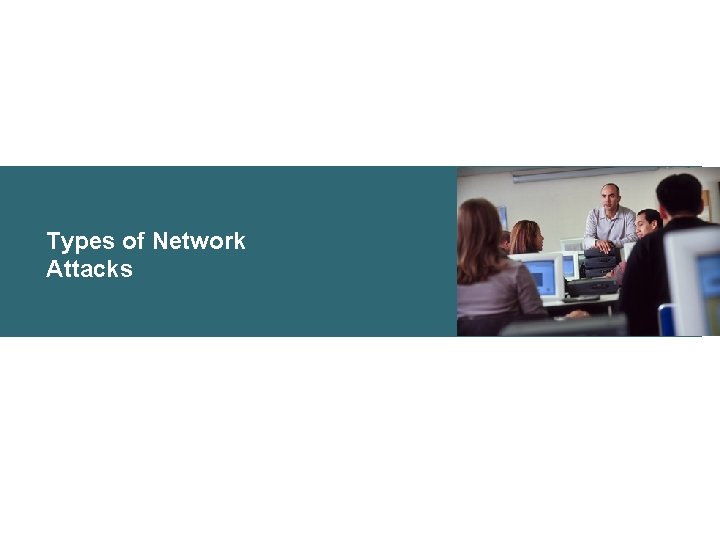

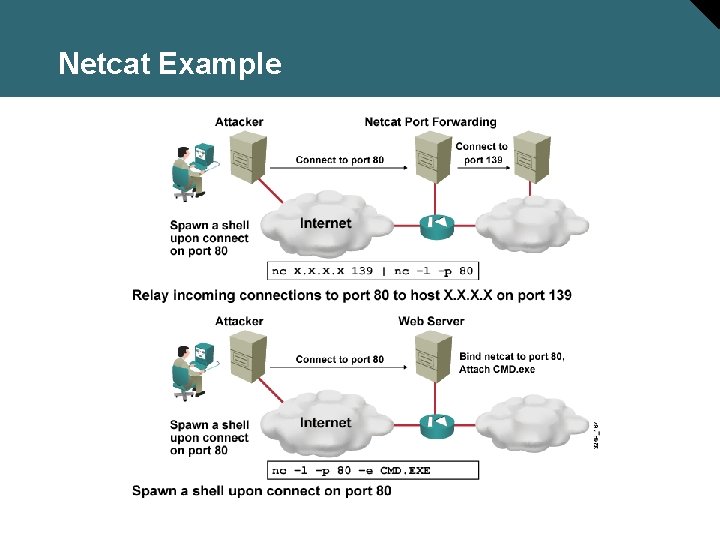

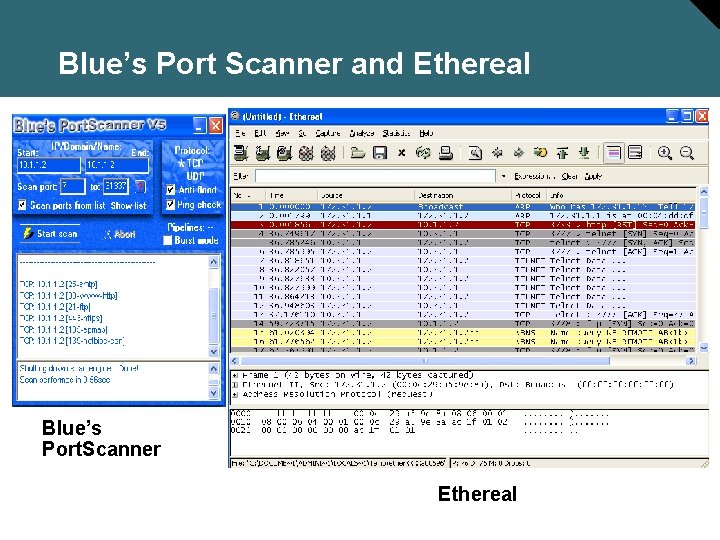

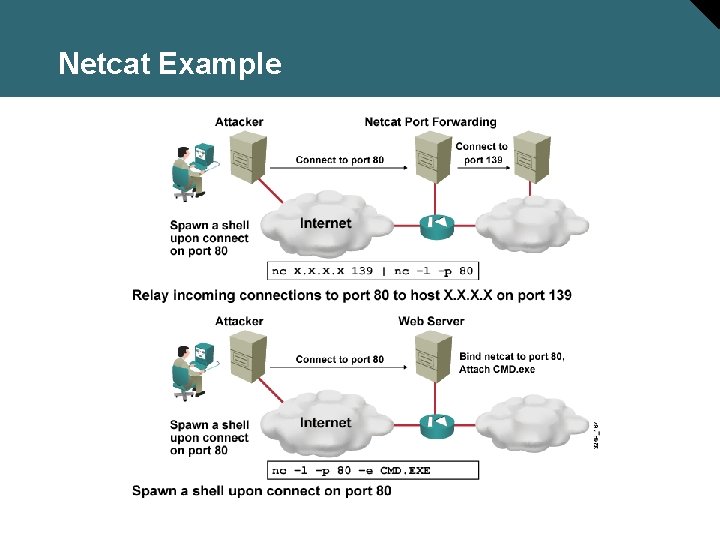

Netcat #nc -h connect to somewhere: nc [-options] hostname port[s] [ports]. . . listen for inbound: nc -l -p port [-options] [hostname] [port] options: -g gateway source-routing hop point[s], up to 8 -G num source-routing pointer: 4, 8, 12, . . . -i secs delay interval for lines sent, ports scanned -l listen mode, for inbound connects -n numeric-only IP addresses, no DNS -o file hex dump of traffic -p port local port number -r randomize local and remote ports -s addr local source address -u UDP mode -v verbose [use twice to be more verbose] port numbers can be individual or ranges: lo-hi [inclusive] • Netcat은 어떠한 TCP/UDP 접속에도 읽기 또는 Data 쓰기가 가능한 도구이며 TCP/UDP server의 역할을 할 수 있다.

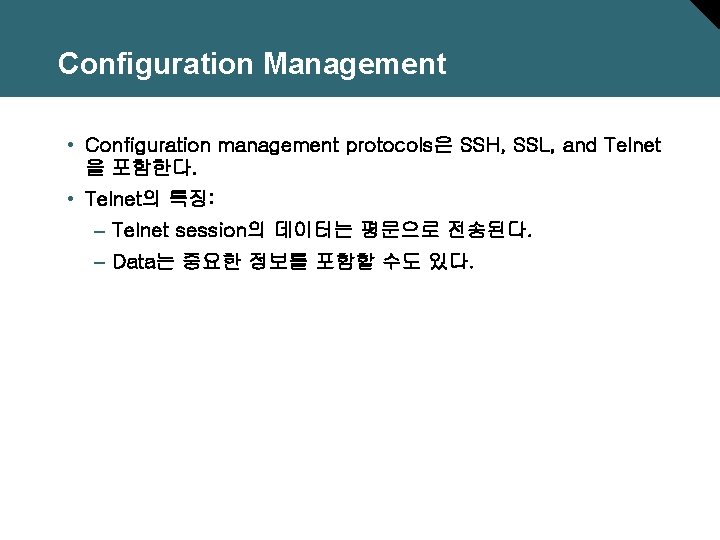

Netcat Example

Management Protocols and Vulnerabilities

Configuration Management • Configuration management protocols은 SSH, SSL, and Telnet 을 포함한다. • Telnet의 특징: – Telnet session의 데이터는 평문으로 전송된다. – Data는 중요한 정보를 포함할 수도 있다.

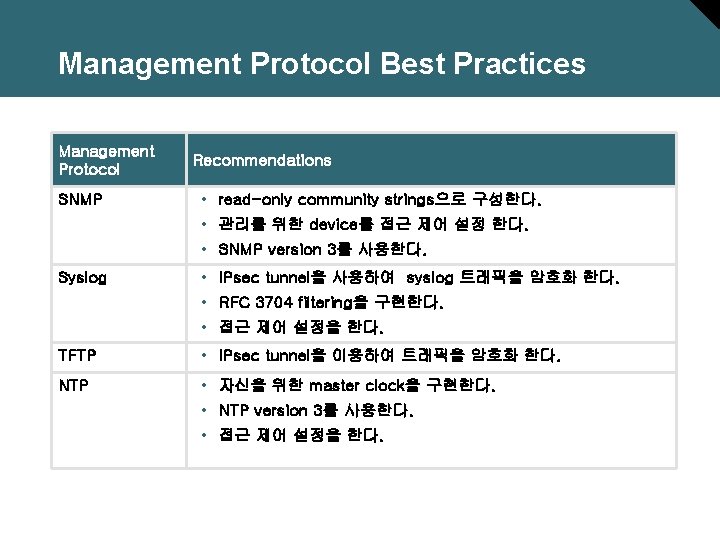

Management Protocols These management protocols can be compromised: • SNMP: Community string을 통한 단순한 인증을 평문으로 전송한다. • syslog: Managed device와 Management host 사이에 데이터는 평문으 로 전송된다. • TFTP: Host와 TFTP server 사이의 데이터는 평문으로 전송된다. • NTP: 많은 NTP server는 peer의 인증을 필요로 하지 않는다.

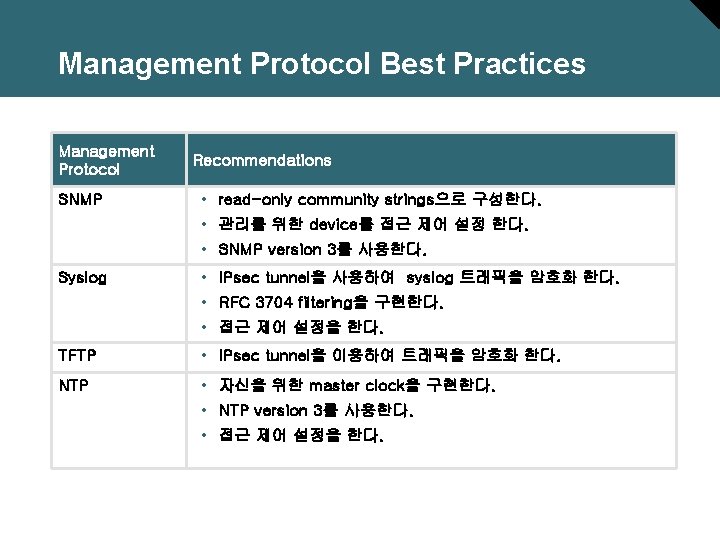

Management Protocol Best Practices Management Protocol SNMP Recommendations • read-only community strings으로 구성한다. • 관리를 위한 device를 접근 제어 설정 한다. • SNMP version 3를 사용한다. Syslog • IPsec tunnel을 사용하여 syslog 트래픽을 암호화 한다. • RFC 3704 filtering을 구현한다. • 접근 제어 설정을 한다. TFTP • IPsec tunnel을 이용하여 트래픽을 암호화 한다. NTP • 자신을 위한 master clock을 구현한다. • NTP version 3를 사용한다. • 접근 제어 설정을 한다.

Determining Vulnerabilities and Threats

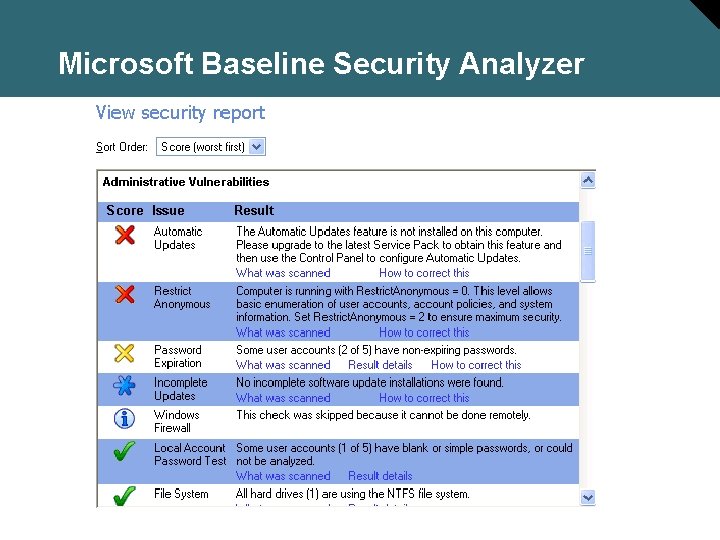

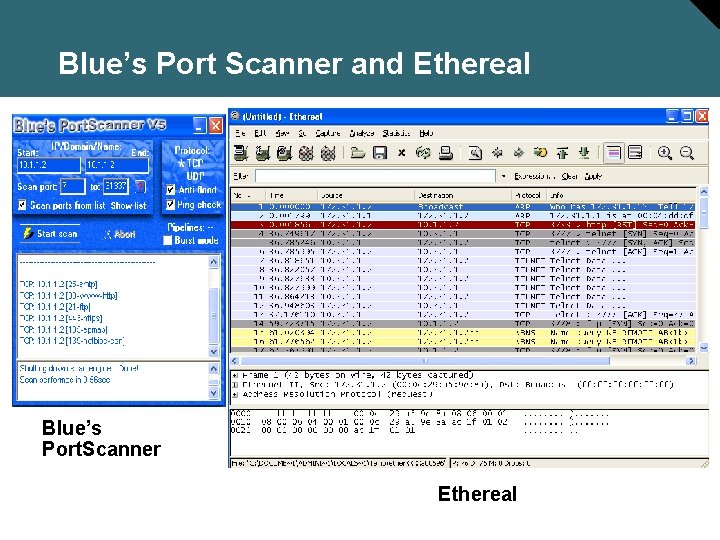

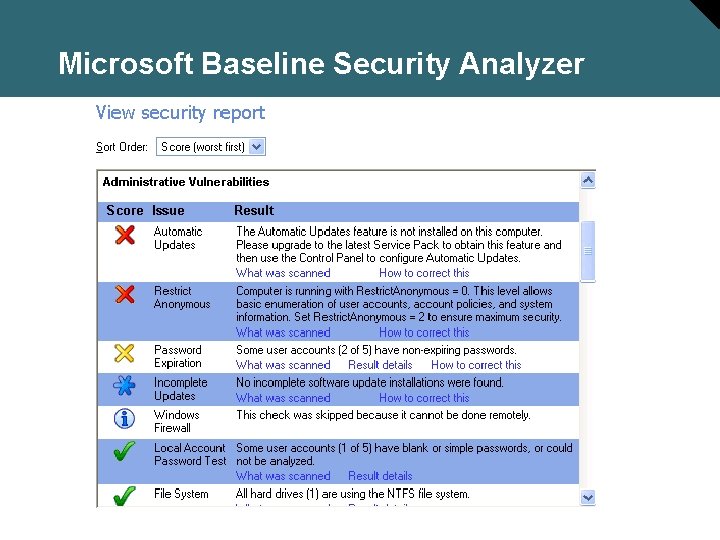

Determining Vulnerabilities and Threats 네트워크 취약점 점검 Tools: • Blue’s Port. Scanner • Ethereal • Microsoft Baseline Security Analyzer • Nmap

Blue’s Port Scanner and Ethereal Blue’s Port. Scanner Ethereal

Microsoft Baseline Security Analyzer