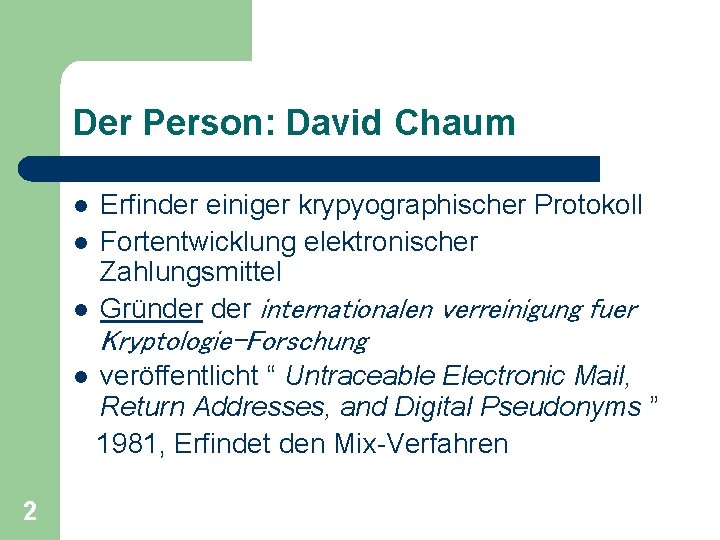

Chaum Der Person David Chaum l l l

![Längentreue Kodierung l 26 Mix n -> Empfänger: [M 1], [M 2], . . Längentreue Kodierung l 26 Mix n -> Empfänger: [M 1], [M 2], . .](https://slidetodoc.com/presentation_image_h2/0acf14061c5db0bbd0f469c3d8228022/image-26.jpg)

- Slides: 48

Chaum

Der Person: David Chaum l l l Erfinder einiger krypyographischer Protokoll Fortentwicklung elektronischer Zahlungsmittel Gründer internationalen verreinigung fuer Kryptologie-Forschung l 2 veröffentlicht “ Untraceable Electronic Mail, Return Addresses, and Digital Pseudonyms ” 1981, Erfindet den Mix-Verfahren

Motivation l 3 Privacy

Schutzziel von Mix-Verfahren l l 4 Anonymisierung der Sender und Empfänger Schutz der kommunikationsbeziehung

Anonymität l 5 Sender/Empfänger ist nicht identifizierbar innerhalb einer Menge von möglichen Sendern/Empfängern – der Anonymitätsgruppe.

Unbeobachtbarkeit l 6 Das Senden bzw. Empfangen von Nachrichten ist von Außenstehenden nicht feststellbar. Unbeobachtbarkeit gewährleistet Anonymität gegenüber Außenstehenden.

Unverkettbarkeit: l 7 Das Wissen über die Beziehungen von Objekten/Subjekten (Nachrichten, Sendern, Empfängern, Ereignissen etc. ) ändert sich durch Beobachten des Systems nicht.

Was ist ein Mix ? Ein Mix ist ein Server im Netzwerk, der: - mehrfach verschlüsselte Nachrichten von Sendern entgegen nimmt - genau eine „Verschlüsselungs-Schale“ entfernt - mehrere Nachrichten in einem Schub (Batch) sammelt l 8

Was ist ein Mix ? - die Nachrichten eines Schubes umsortiert („mixt“) - die bearbeiteten Nachrichten an den jeweiligen Empfängerweiterleitet 9

Grundfunktionen von Mix l l 10 Nachrichten Puffern Löschen von Duplikaten Umkodieren der Nachrichten Umsortieren der Nachrichten

Nachrichten Puffern Sammeln der Nachrichten, bevor diese weiterverarbeitet werden. l zwei Varianten des Puffers: Batchbetrieb: m Speicherplätze für die Nachrichten vorgesehen; wenn diese Anzahl erreicht ist, wird der Puffer geleert. Poolbetrieb: m Speicherplätze vorgesehen, trifft (m+1)-te Nachricht ein, wird aus Pool zufällig eine Nachricht ausgewählt und weiterverarbeitet l 11

Nachrichten Puffern l l 12 Prüfen der Absender. es müssen genügend viele Nachrichten von genügend vielen verschiedenen Absendern vorhanden sein. Behandlung von Latenzzeiten: Möglichkeit der Vergabe von Zeitschranken für die Weiterverarbeitung bzw. Verzögerung der Nachrichten.

Duplikaten Löschen l 13 Um Angriffe durch Nachrichtenwiederholung zu verhindern, muß zu Beginn noch geprüft werden, ob eine eingehende Nachricht bereits gemixt wurde. Da ein Mix deterministisch umkodiert, würde eine Nachrichtenwiederholung z. B. in einem nächsten Schub zur Ausgabe der gleichen umkodierten Nachricht führen. Somit wäre eine Verkettung von Ein- und Ausgabe möglich.

Duplikaten Löschen Duplikaten Prüfen - Speicherung bereits gesendeter Nachrichten in einer Datenbank - Vergabe von Zeitstempeln für die Nachrichten l 14

Umkodierung Verwendet asymmetrisches Verschlüsselungsverfahren, public Key und private Key l Notation: M: Message K: public Key K-1: private Key R: Zufallszahl l 15

Nachrichten Umsortieren l 16 Der Mix sendet die Nachrichten zeitlich versetzt und in umsortierter Reihenfolge weiter, um eine Rückverfolgung zum Sender anonymen Nachricht mittels Nachrichteneingangs und Nachrichtenausgangsüberwachung des Mixes zu verhindern.

Mix in Mail System l 17 Mail System mit ein Mix Ein Sender X sendet Nachrichten M via Mix 1 an Empfänger Y mit Adress AY Sender -> Mix 1: K 1( R 1, KY( R 0, M ), AY ) Mix 1 -> Y: KY(R 0, M ), AY wobei R 0 , R 1 die jeweils von Y und Mix 1 generiert Zufallszahl

Mix in Mail System Problem: Sollten zwei genau identische Nachrichten beim Mix eintreffen, so wird die Unverkettbarkeit zwischen Sender und Empfänger verletzt. l Lösung: Duplikanten Prüfung oder kombiniere Time-stamp mit Zufallszahl R l 18

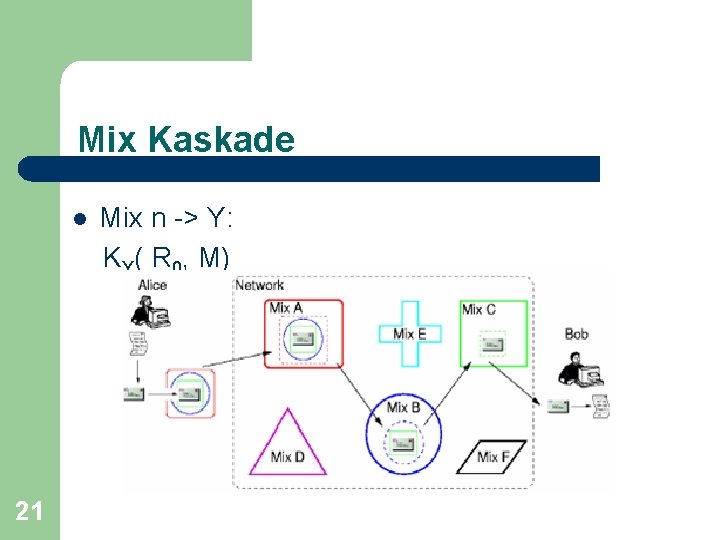

Mix Kaskade l Warum mehr als ein Mix? Die Schutzziel: Die kommunikationsbeziehung sollt auch vor Mix verbogen sein. Ein einzelner Mix sowohl den Sender als auch den Empfänger. 19

Mix Kaskade l l 20 Sender -> Mix 1: K 1(R 1, K 2, (R 2, …. , Kn-1(Rn-1(Kn(Rn, KY( R 0, M ), AY )))…. A 2) Mix 1 -> Mix 2 : K 2, (R 2, …. , Kn-1(Rn-1(Kn(Rn, KY( R 0, M ), AY )))…. A 3) ……………. .

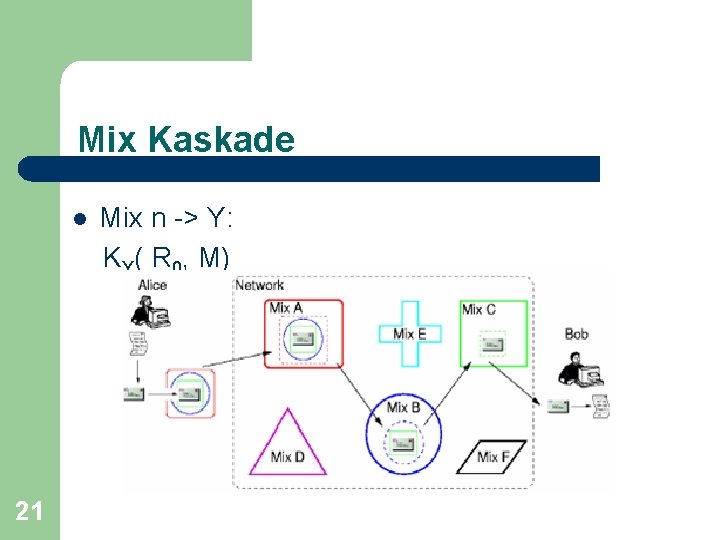

Mix Kaskade l 21 Mix n -> Y: KY( R 0, M)

Eigenschaften der Mix-Kaskade l l 22 Nur der erste Mix kennt den Sender Nur der letzte Mix kennt den Empfänger Alle anderen kennen nur ihre beiden Nachbarn Vertraulichkeit wird durch Verschlüsselung erreicht: Verschlüsselung in “Zwiebelschalen” für jeden Mix

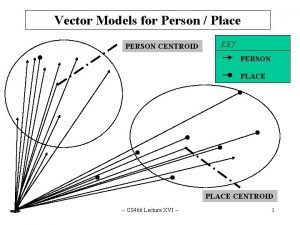

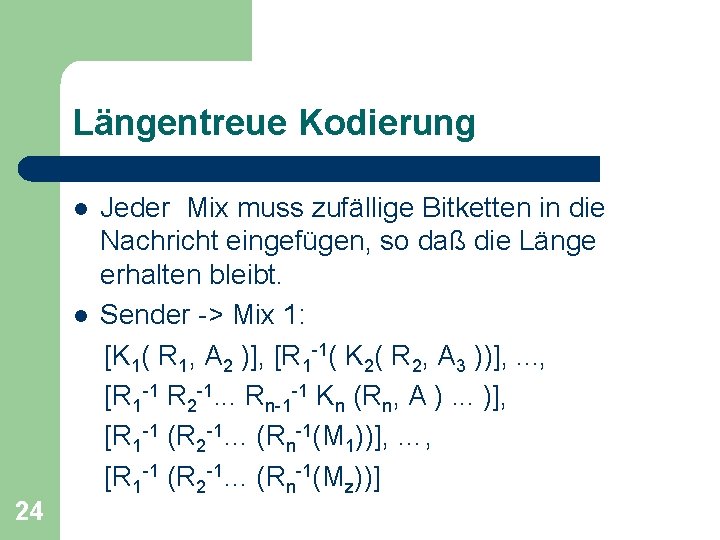

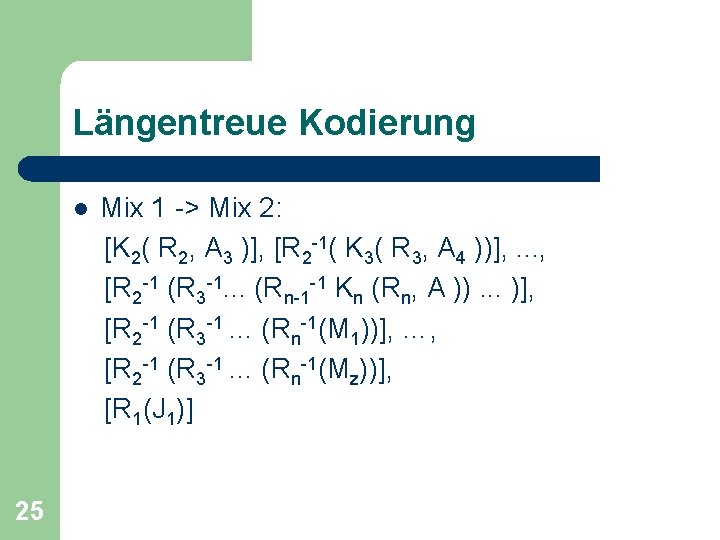

Längentreue Kodierung l l 23 Da jeder Mix aus der weiterzuleitenden Nachricht den Teil entfernt, in dem seine Adresse enthalten ist, zumindest aber die Zufallszahl, die er nicht ausgeben darf, erfolgt eine Verkürzung der Nachricht auf ihrem Weg durch die Mixe. Rückschlüsse aufgrund der Verkürzung der Nachrichten fordert die längentreu Umkodierung.

Längentreue Kodierung l l 24 Jeder Mix muss zufällige Bitketten in die Nachricht eingefügen, so daß die Länge erhalten bleibt. Sender -> Mix 1: [K 1( R 1, A 2 )], [R 1 -1( K 2( R 2, A 3 ))], . . . , [R 1 -1 R 2 -1. . . Rn-1 -1 Kn (Rn, A ). . . )], [R 1 -1 (R 2 -1… (Rn-1(M 1))], …, [R 1 -1 (R 2 -1… (Rn-1(Mz))]

Längentreue Kodierung l 25 Mix 1 -> Mix 2: [K 2( R 2, A 3 )], [R 2 -1( K 3( R 3, A 4 ))], . . . , [R 2 -1 (R 3 -1. . . (Rn-1 -1 Kn (Rn, A )). . . )], [R 2 -1 (R 3 -1 … (Rn-1(M 1))], …, [R 2 -1 (R 3 -1 … (Rn-1(Mz))], [R 1(J 1)]

![Längentreue Kodierung l 26 Mix n Empfänger M 1 M 2 Längentreue Kodierung l 26 Mix n -> Empfänger: [M 1], [M 2], . .](https://slidetodoc.com/presentation_image_h2/0acf14061c5db0bbd0f469c3d8228022/image-26.jpg)

Längentreue Kodierung l 26 Mix n -> Empfänger: [M 1], [M 2], . . . , [Mz], [Rn. Rn-1. . . R 1( J 1 ). . . )], . . . , [Rn(Jn)]

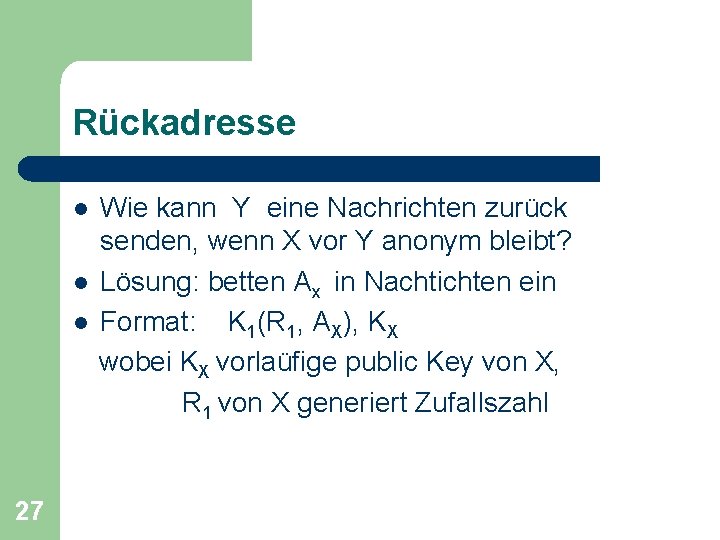

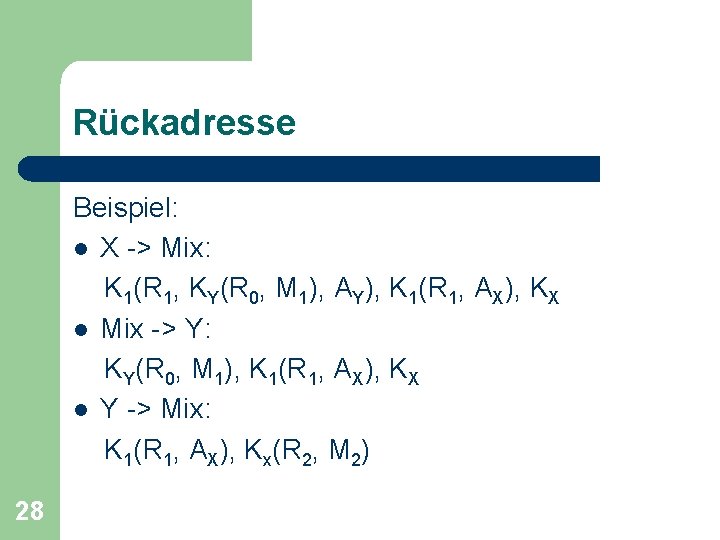

Rückadresse l l l 27 Wie kann Y eine Nachrichten zurück senden, wenn X vor Y anonym bleibt? Lösung: betten Ax in Nachtichten ein Format: K 1(R 1, AX), KX wobei KX vorlaüfige public Key von X, R 1 von X generiert Zufallszahl

Rückadresse Beispiel: l X -> Mix: K 1(R 1, KY(R 0, M 1), AY), K 1(R 1, AX), KX l Mix -> Y: KY(R 0, M 1), K 1(R 1, AX), KX l Y -> Mix: K 1(R 1, AX), Kx(R 2, M 2) 28

Rückadresse Mix -> X: R 1(Kx(R 2, M 2)) Bemerkung: l mit R 1 kann I/O Korrespondenz geschutzt werden l AX ist in Nachrichten eingebettet l die Rückantwort sieht ganz anderes als die originale Nachrichten l 29

Rückadresse in Mix Kaskade die Adress Teile: l X -> Mix 1: K 1( R 1, K 2( R 2, . . . , Kn-1( Rn-1, Kn( Rn, Ax )). . . )), Kx( R 0, M ) l Mix 1 -> Mix 2: K 2( R 2, . . . , Kn-1( Rn-1, Kn( Rn, Ax )). . . ), R 1(Kx( R 0, M )) …………… 30

Digital Pseudonyms Weitere Anwendungen vorgestellt von Chaum sind die sogenante “Digital Pseudonym” und “Elektronic Voting”. l Der public Key der teilnehmer wird als seine Digital Pseudonym gesehen. l Ein Authority hat ein list von public Key. l Teilnehmer stellt eine Anwendungsfrage an Authority anonym, eingebettet mit seinem public Key. l 31

Digital Pseudonyms l l 32 Der Authority vergleicht den Public Key mit der Einträge von dem Pseudonym-List und trifft die Entscheidung. Die Entscheidung wird mit Return Adress an dem Teilnehmer zurückgeschickt.

Elektronic Voting l l 33 Nur registrierter Wähler darf an der Wahl teilnehmen, d. h seiner public Key K muss auf dem Pseudonym-List stehen. Mit einem Mix, sieht der Stimmzettel so aus: K 1( R 1, K, K-1( C, V )) wobei K 1 public Key von Mix, V die Wahlstimme

Elektronic Voting l 34 Mit Mix Kaskade, hat der Stimmzettel die Form: K 1( R 1, . . . , Kn-1( Rn-1, Kn( Rn, K, K-1( C, V ))). . . )

Technik zur Verbesserung : l l l 35 Manchmal wird der Schub beim Nachrichten sammeln nicht voll, weil zu wenige Teilnehmer Nachrichten senden möchten Mann kann entweder warten, bis weitere Nachrichten eintreffen (führt zu weiteren Verzögerungen), oder Akzeptieren, dass Anonymitätsgruppe klein bleibt Lösung: Dummy traffic

Technik zur Verbesserung : l l 36 Dummy traffic: Ein Nutzer sendet ständig Daten. Wenn er keine (verschlüsselten) Nachrichten zu senden hat, sendet er Zufallszahlen, die nicht unterscheidbar sind von echten verschlüsselten Nachrichten. Ziel: Verkehrsaufkommen in Situationen niedrigen Verkehrs künstlich erhöhen, um Anonymitätsgruppe zu vergrößern

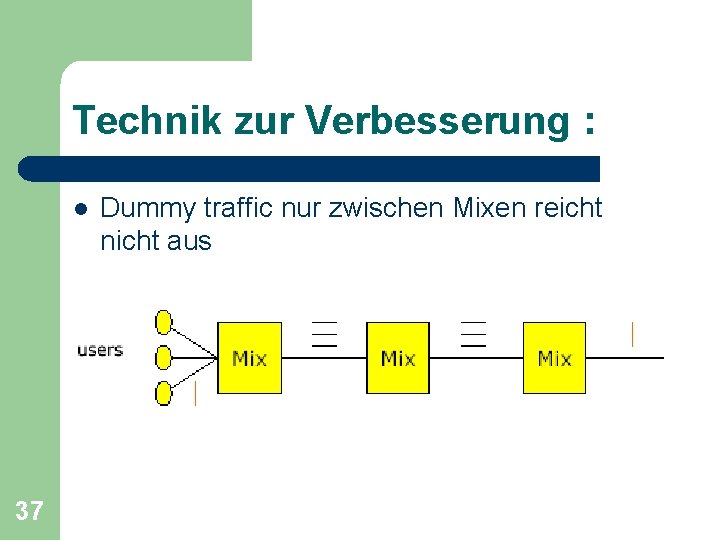

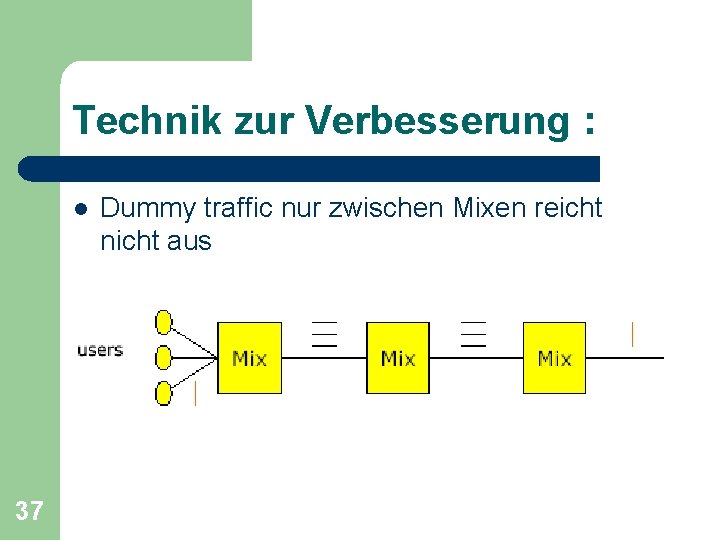

Technik zur Verbesserung : l 37 Dummy traffic nur zwischen Mixen reicht nicht aus

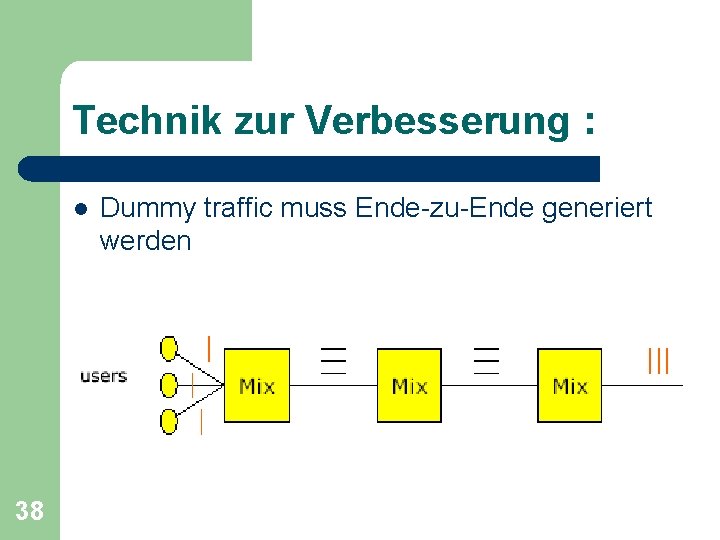

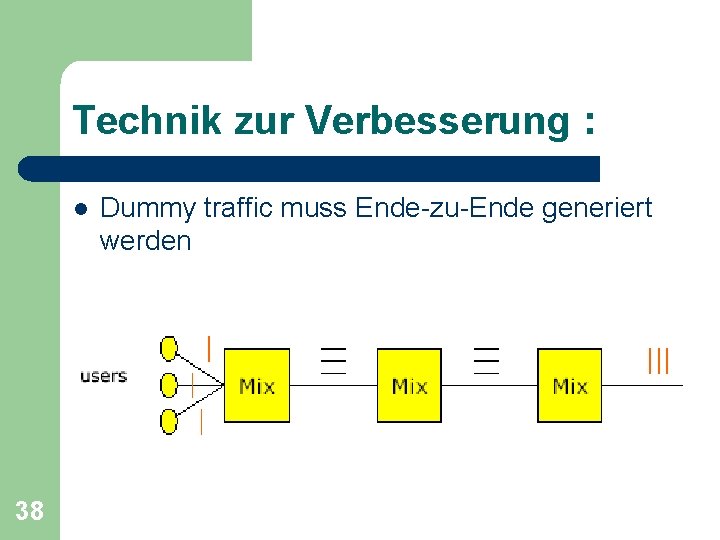

Technik zur Verbesserung : l 38 Dummy traffic muss Ende-zu-Ende generiert werden

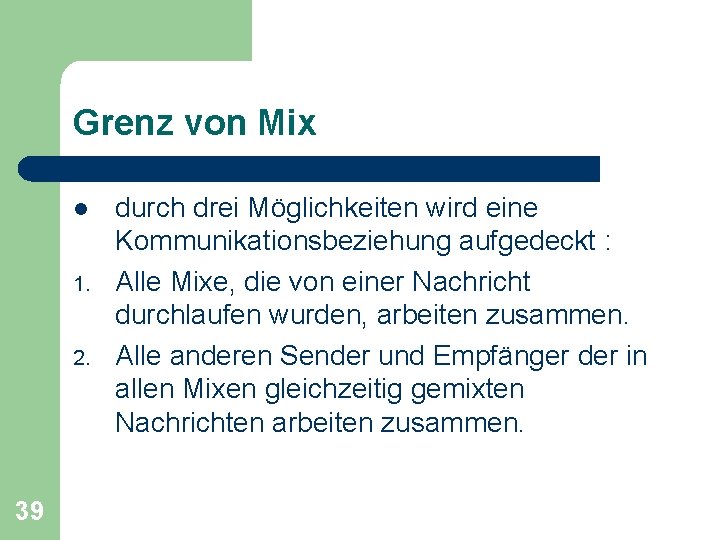

Grenz von Mix l 1. 2. 39 durch drei Möglichkeiten wird eine Kommunikationsbeziehung aufgedeckt : Alle Mixe, die von einer Nachricht durchlaufen wurden, arbeiten zusammen. Alle anderen Sender und Empfänger der in allen Mixen gleichzeitig gemixten Nachrichten arbeiten zusammen.

Grenz von Mix 3. Ein Angreifer verfügt über unbegrenzte Rechenleistung (nicht komplexitätstheoretisch beschränkter Angreifer). 40

Anwendungsgebiet von Mixe sind gut geeignet für wenig zeitkritische Dienste: E-Mail l Für Echtzeitkommunikation (http, ftp) sind Modifikationen nötig: - Nachrichten sammeln führt zu starken Verzögerungen, da der Mix die meiste Zeit auf andere Nachrichten wartet l 41

Anwendungsgebiet von Mix - Nachrichtenlängen und Kommunikationsdauer variieren bei Verbindungsorientierten Diensten stark 42

Angriffe auf Mix-Netze Replay-Angriffe: l bereits bearbeitete Pakete werden wieder „eingespielt“ , Angreifer sucht nach bekanntem Paket im Ausgabe-Schub und lernt so die Zuordnung l Maßnahmen: Gültigkeitsdauer für Pakete Datenbank bearbeiteter Pakete 43

Angriffe auf Mix-Netze N-1 Angriff l Nachrichten von „n-1“ Nutzern werden durch Nachrichten des Angreifers ersetzt l Angreifer erkennt die einzige Ihm unbekannte Nachricht im Ausgabe-Schub und lernt so die Zuordnung 44

Angriffe auf Mix-Netze Maßnahmen: - Broadcast bearbeiteter Pakete, wobei jeder Nutzer überprüft, ob seins noch dabei ist - Ticketmethode: Pakete enthalten „Ticket“, an Hand dessen der Mix entscheiden kann, von wie vielen unterschiedlichen Nutzern die Pakete stammen l 45

Angriffe auf Mix-Netze Do. S-Angriffe: l Senden von (geschickt gewählten) „ungültigen“ Paketen l Überlastung des Dienstes mit sinnlosen (zufällig gewählten) Paketen l „Social engineering“ - Angriffe: Erzwingen der Einstellung des Dienstes durch Mißbrauch des Dienstes 46

Angriffe auf Mix-Netze Maßnahmen: - Aufdeckverfahren: Sender von „ungültigen“ Paketen kann ermittelt werden - eventuell Einsatz von Paketfiltern / Firewalls l 47

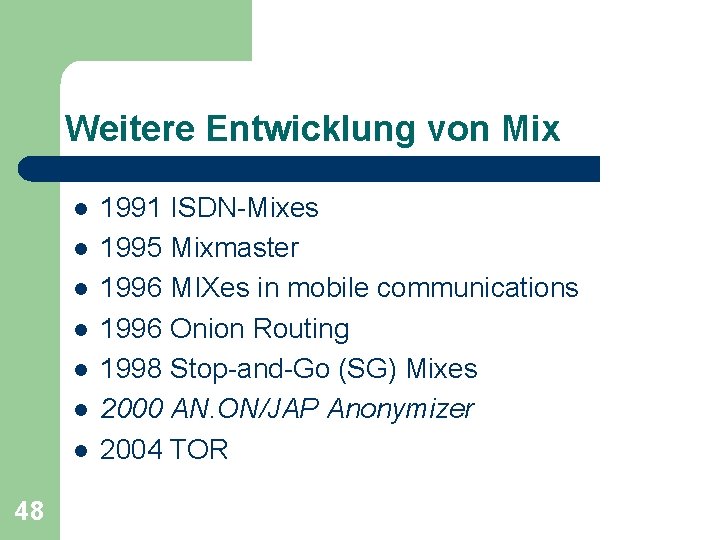

Weitere Entwicklung von Mix l l l l 48 1991 ISDN-Mixes 1995 Mixmaster 1996 MIXes in mobile communications 1996 Onion Routing 1998 Stop-and-Go (SG) Mixes 2000 AN. ON/JAP Anonymizer 2004 TOR

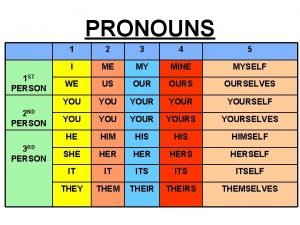

Person plural or singular

Person plural or singular Second person vs third person

Second person vs third person Person person = new person()

Person person = new person() Example of personal pronoun

Example of personal pronoun Heym der gott der stadt

Heym der gott der stadt Der seele heimat ist der sinn

Der seele heimat ist der sinn Brustkorbverletzung lagerung

Brustkorbverletzung lagerung Kryptografie

Kryptografie Der gegenstand der psychologie

Der gegenstand der psychologie Das ist der daumen der pflückt die pflaumen

Das ist der daumen der pflückt die pflaumen Ezekiel 25 17 der pfad der gerechten

Ezekiel 25 17 der pfad der gerechten Aufbau einer ritterburg

Aufbau einer ritterburg Erste tag der woche

Erste tag der woche At eternity's gate painting

At eternity's gate painting Gründer der modernen türkei

Gründer der modernen türkei First person vs second person

First person vs second person First person vs third person writing

First person vs third person writing Person-job fit and person-organization fit

Person-job fit and person-organization fit Conflict in fahrenheit 451

Conflict in fahrenheit 451 Private string name java

Private string name java When a person is logrolled the person is

When a person is logrolled the person is Biography features

Biography features A person's trash is another person's treasure

A person's trash is another person's treasure Moving the person from one place to another is

Moving the person from one place to another is What is dynamic character

What is dynamic character Person a and person b

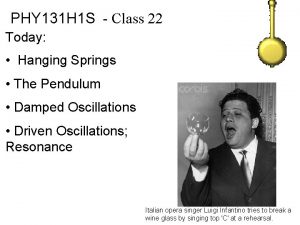

Person a and person b A person swings on a swing when the person sits still

A person swings on a swing when the person sits still For you doing

For you doing Zusammensetzung der luft

Zusammensetzung der luft Qalb bo'lganda yiroqda

Qalb bo'lganda yiroqda Instandhaltungsstrategien

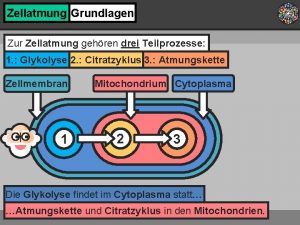

Instandhaltungsstrategien Teilprozesse der zellatmung

Teilprozesse der zellatmung Zahlensymbolik in der bibel

Zahlensymbolik in der bibel Yoga vidya kapalabhati

Yoga vidya kapalabhati Stufenbau der rechtsordnung

Stufenbau der rechtsordnung Gobi sehenswürdigkeiten

Gobi sehenswürdigkeiten Prärational

Prärational 2 hauptsatz der thermodynamik

2 hauptsatz der thermodynamik Ursachen der wortbildung

Ursachen der wortbildung Der mensch hat dreierlei wege klug zu handeln

Der mensch hat dreierlei wege klug zu handeln Kitzler witze

Kitzler witze Verrohung der sprache

Verrohung der sprache Winkel uhr

Winkel uhr Baldrianart der alpen

Baldrianart der alpen Wettlauf der sicherungsgeber grundschuld

Wettlauf der sicherungsgeber grundschuld Wertschätzende kommunikation in der pflege

Wertschätzende kommunikation in der pflege Was ist absatzwerbung

Was ist absatzwerbung Vom himmel fällt der regen und macht die erde nass

Vom himmel fällt der regen und macht die erde nass Eric van der geer

Eric van der geer