VLAN Problematika virtulnch siet Ing Jaromr Tska Cisco

VLAN Problematika virtuálních sietí Ing. Jaromír Tříska, Cisco Academy při SPŠE Piešťany, 2019

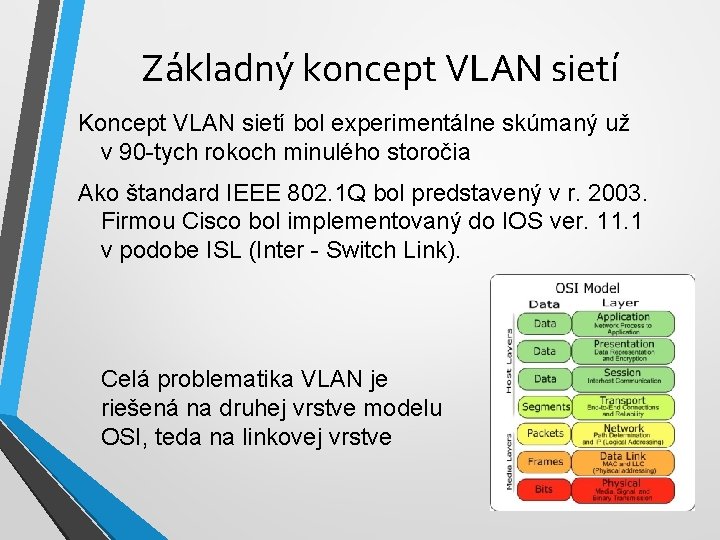

Základný koncept VLAN sietí Koncept VLAN sietí bol experimentálne skúmaný už v 90 -tych rokoch minulého storočia Ako štandard IEEE 802. 1 Q bol predstavený v r. 2003. Firmou Cisco bol implementovaný do IOS ver. 11. 1 v podobe ISL (Inter - Switch Link). Celá problematika VLAN je riešená na druhej vrstve modelu OSI, teda na linkovej vrstve

Základný koncept VLAN sietí Prostriedkom, ktorý využíva VLAN a zabezpečuje správu Celá problematika VLAN, je SWITCH je riešená na druhej vrstve modelu OSI, teda na linkovej vrstve. Keďže model TCP/IP sa problematikou LAN zaoberá iba okrajovo, VLAN v tomto modeli riešené nie sú

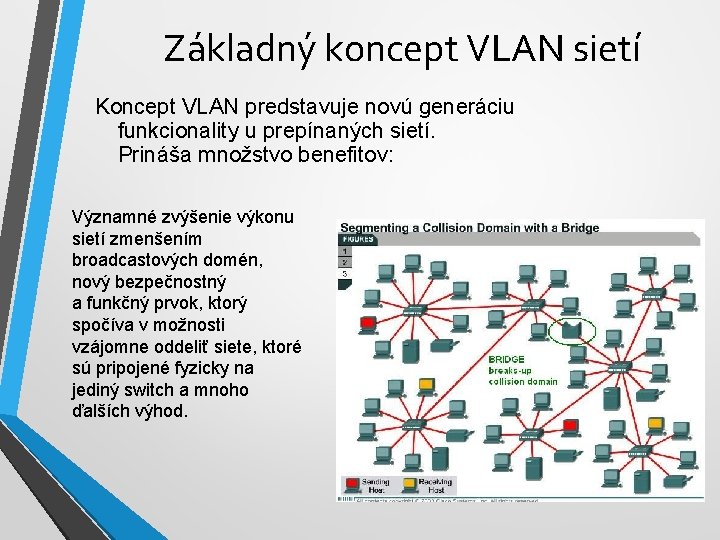

Základný koncept VLAN sietí Koncept VLAN predstavuje novú generáciu funkcionality u prepínaných sietí. Prináša množstvo benefitov: Významné zvýšenie výkonu sietí zmenšením broadcastových domén, nový bezpečnostný a funkčný prvok, ktorý spočíva v možnosti vzájomne oddeliť siete, ktoré sú pripojené fyzicky na jediný switch a mnoho ďalších výhod.

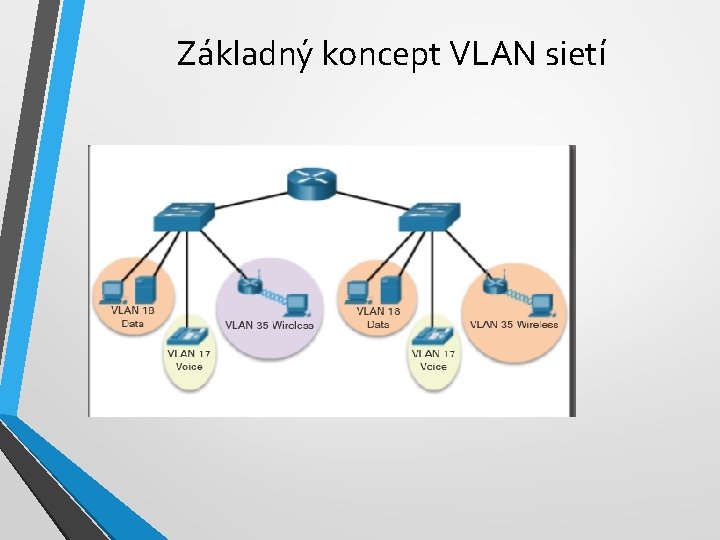

Základný koncept VLAN sietí Účelom VLAN je vytvoriť vnútri switchovanej LAN viacero samostatných LAN sietí, ktoré síce budú vytvárať fyzicky jedinú LAN sieť, ale z logického pohľadu ide o samostatné LAN siete, s osobitnými IP adresnými priestormi, vzájomne oddelené z hľadiska prístupu. Každá VLAN predstavuje samostatnú broadcastovú doménu.

Základný koncept VLAN sietí

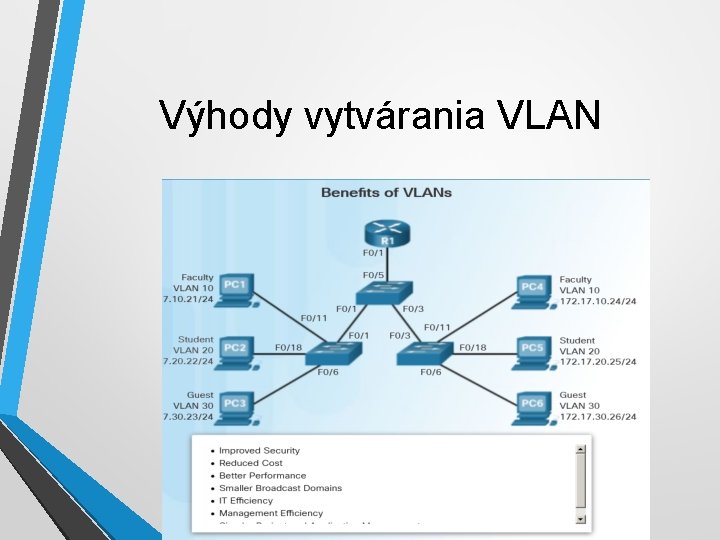

Výhody vytvárania VLAN Bezpečnosť – sieť, ktorá spracúva citlivé dáta, je prostredníctvom VLAN oddelená od zyvšku siete. Významne sa tak znižuje riziko, že dáta budú kompromitované nepovolanou osobou. • Na ďalšom obrázku vidíme, že siete hosťov (Guests), študentov (Students) aj správy fakulty (Faculty) tvoria jedinú fyzickú LAN sieť. Prostredníctvom samostatne definovaných VLANs sú ovšem tieto siete oddelené.

Výhody vytvárania VLAN

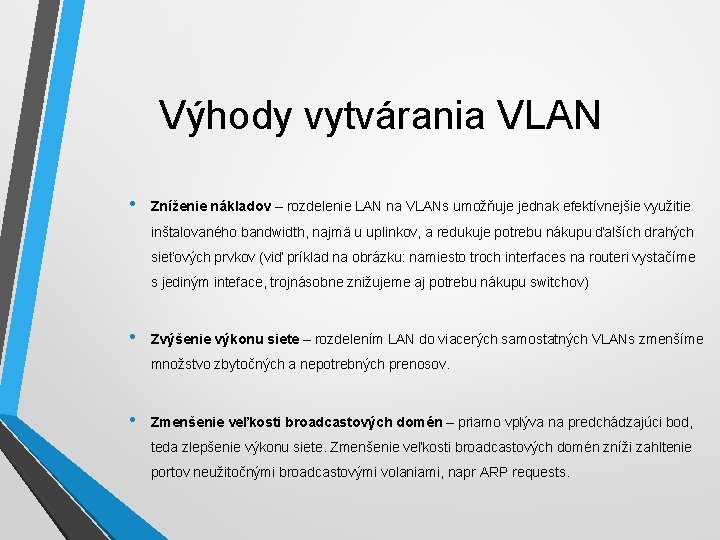

Výhody vytvárania VLAN • Zníženie nákladov – rozdelenie LAN na VLANs umožňuje jednak efektívnejšie využitie inštalovaného bandwidth, najmä u uplinkov, a redukuje potrebu nákupu ďalších drahých sieťových prvkov (viď príklad na obrázku: namiesto troch interfaces na routeri vystačíme s jediným inteface, trojnásobne znižujeme aj potrebu nákupu switchov) • Zvýšenie výkonu siete – rozdelením LAN do viacerých samostatných VLANs zmenšíme množstvo zbytočných a nepotrebných prenosov. • Zmenšenie veľkosti broadcastových domén – priamo vplýva na predchádzajúci bod, teda zlepšenie výkonu siete. Zmenšenie veľkosti broadcastových domén zníži zahltenie portov neužitočnými broadcastovými volaniami, napr ARP requests.

Výhody vytvárania VLAN • Zlepšenie produktivity a výkonu pri obsluhe siete – vytvorením VLANs sa výrazne zjednodušuje správa siete, predovšetkým tým, že sú oddelené správy sietí s rôznym účelom (Guests, Students, Faculty. . . ) • Zjednodušenie návrhu siete a je správy – umožňuje vytvárať a spravovať skupiny užívateľov s rôznymi potrebami a požiadavkami na správu siete.

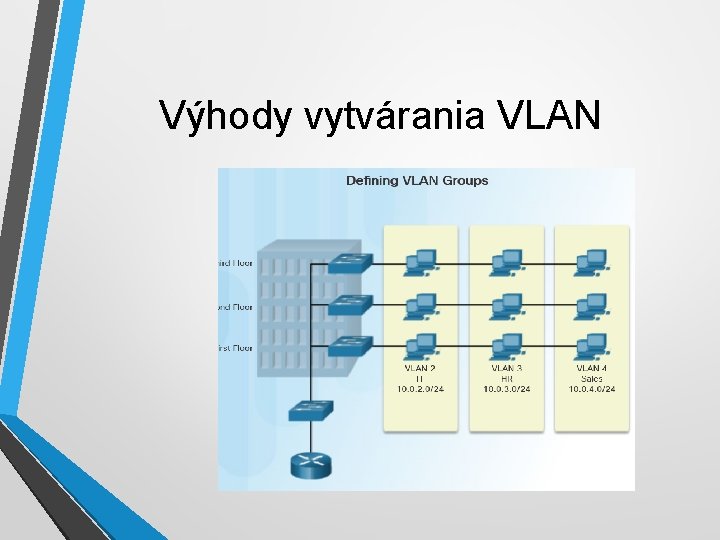

Výhody vytvárania VLAN Iným príkladom efektívneho využitia VLANs na správu siete môže byť trojposchoďová budova, vlastnená jedinou firmou, ktorá spravuje tri rôzne oddelenia (na obr. To sú oddelenia IT, HR (Human Resources) a Sales. Siete jednotlivých oddelení musia byť z bezpečnostných dôvodov spoľahlivo oddelené. Na každom poschodí sa však nachádzajú kancelárie všetkých troch oddelení.

Výhody vytvárania VLAN

Výhody vytvárania VLAN • Inštalovaná HW infraštruktúra pri klasickom riešení bez VLAN by bola veľmi nákladná, a taktiež správa, resp. rekonfigurácia siete v prípade presťahovania ktorejkoľvek kancelárie do fyzicky inej kancelárie by bola značne komplikovaná. • Pri využití VLAN je rekonfigurácia siete iba záležitosťou predefinovania príslušného portu na switchi z jednej VLAN do inej.

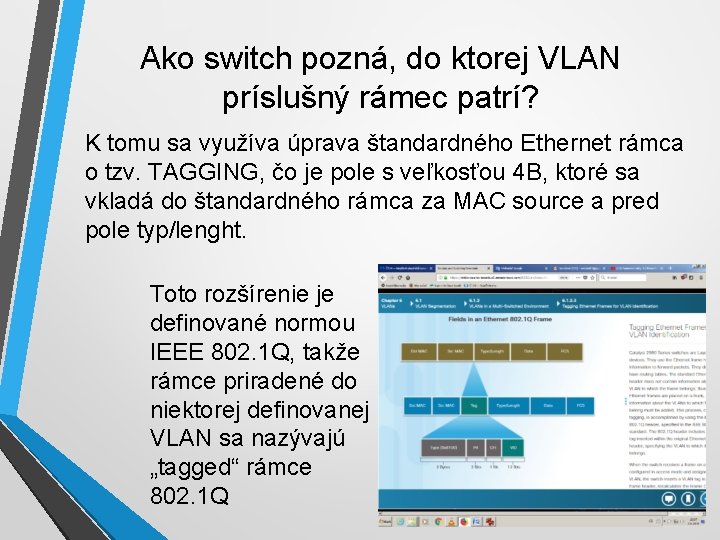

Ako switch pozná, do ktorej VLAN príslušný rámec patrí? K tomu sa využíva úprava štandardného Ethernet rámca o tzv. TAGGING, čo je pole s veľkosťou 4 B, ktoré sa vkladá do štandardného rámca za MAC source a pred pole typ/lenght. Toto rozšírenie je definované normou IEEE 802. 1 Q, takže rámce priradené do niektorej definovanej VLAN sa nazývajú „tagged“ rámce 802. 1 Q

Natívna VLAN • Aby switch dokázal pracovať aj s pôvodnými rámcami (sú nazývané „untagged“ – neznačkované), musí byť pre ich spracovanie definovaná tzv. „natívna“ VLAN. • Neznačkované rámce prepravuje switch práve prostredníctvom „natívnej“ VLAN. • Ak na príslušnom spoji nie je „natívna“ VLAN definovaná, nie sú „untagged“ rámce cez príslušný port prenášané a sú switchom zahadzované.

Untagged rámce vo VLAN • Je úlohou správcu siete, aby uvážil, ktorými trasami umožní prenos „untagged“ rámcov a na ktorých trasách „untagged“ rámce nepovolí. • Tieto rámce totiž predstavujú potencionálne bezpečnostné riziko, pretože pochádzajú z neznámych zdrojov – mimo definované VLANs. • Na druhej strane úplné vylúčenie „untagged“ rámcov z prenosov v sieti môže viesť ku strate konektivity ku dôležitým zdrojom mimo LAN siete.

Druhy VLAN sietí • Problematika VLAN sietí v sebe zahŕňa viacero typov VLAN sietí. Sú to: • • • Defaultná Dátová Hlasová Natívna Managementová

Druhy VLAN sietí • Defaultná VLAN je automaticky vytvorená na každom switchi v okamihu nabootovania, sú v nej obsiahnuté všetky porty switche a na Cisco switchoch má vždy označenie VLAN 1. Nedá sa premenovať ani vymazať. Defaultne je na VLAN 1 asociovaný napr. CDP či STP protokol. • Táto VLAN poskytuje všetky možnosti ako iné VLAN, navyše pri spustení switche bez jeho akejkoľvek ďalšej konfigurácie umožňuje aby switch plnil svoju základú funkciu – prepínanie rámcov.

Druhy VLAN sietí • Dátová (užívateľská) VLAN je určená na prenos užívateľských dát a aj keď môže prenášať aj hlasové rámce alebo rámce určené na managovanie switche je obvyklou praxou, že tieto dáta sú oddelené do samostatných VLAN.

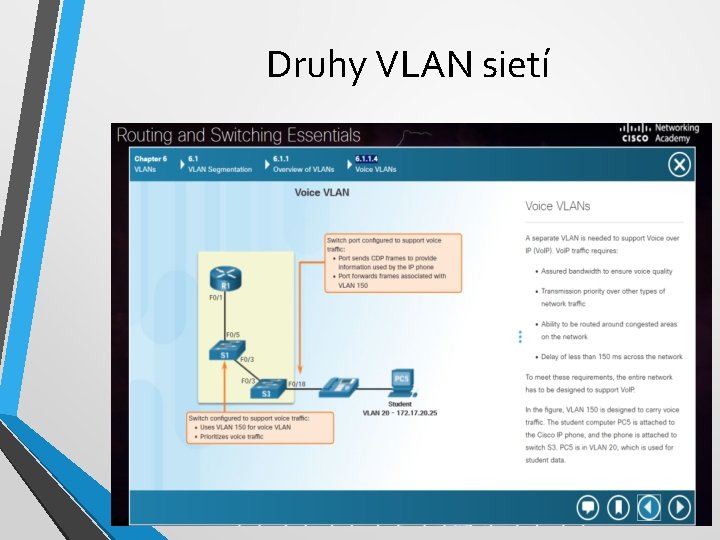

Druhy VLAN sietí • Hlasová VLAN slúži na prenos dát typu „voice IP“. Zabezpečuje kvalitu hlasového prenosu, poskytuje primeraný bandwidth, prioritu vo všetkých typoch sietí, čo je dôležité najmä v preťažených úsekoch siete, poskytuje minimálne oneskorenie - do 150 ms.

Druhy VLAN sietí

Druhy VLAN sietí Natívna VLAN je VLAN, do ktorej sú smerované všetky neznačené (untagged) rámce tzn. rámce, ktoré nemajú zdroj v žiadnej definovanej VLAN, ale pochádzajú z tej časti siete, kde nie je žiadna VLAN definovaná. Slúži na zabezpečenie spätnej kompatibility s typom prevádzky, ktorý nie je asociovaný prostredníctvom VLAN. Bežne sa defaultná VLAN asociuje s natívnou VLAN.

Druhy VLAN sietí Managementová VLAN je určená na správu switche. • Defaultne je konfigurovaná ako VLAN 1, ovšem táto konfigurácia nie je z hľadiska bezpečnosti vhodná. Asociácia managementovej VLAN na VLAN 1 umožňuje prvotnú konfiguráciu switche, je však potrebné, práve s ohľadom na bezpečnosť, pri prvej konfigurácii predefinovať managementovú VLAN na iné číslo. • Má pridelenú unicast IP adresu a poskytuje správu switche prostredníctvom Telnet, SSH, HTTP alebo SNMP protokolu.

Druhy VLAN sietí • Management VLAN sa vytvára tak, že switch virtual interface SVI je priradený (asociovaný) ku konkrétnej unicast IP adrese – V minulosti bolo možné vytvárať iba jediný SVI port pre managovateľnú VLAN na každom switchi, od verzie Cisco Catalyst 2960 a IOS verzie 15. x a vyššej je možné definovať pre každý switch aj viacero managementovateľných VLAN. • V každom prípade nie je vhodné, aby bola stotožnená s akýmkoľvek iným typom VLAN, najmä nesmie byť z bezpečnostných dôvodov definovaná v rámci defaultnej VLAN

Typy VLAN portov: Access a Trunk • Poznáme dva typy VLAN portov: Access a Trunk. Ak chceme na switchi definovať VLANs, treba na porte, kde VLAN definujeme, určiť, či port bude typu Access alebo Trunk. • Access port slúži na pripojenie koncového zariadenia (end-device), napr. PC, mobil, IP Phone, Printer. Ku portu typu Access je možné asociovať iba jedinú VLAN. • Opačne, jedinú VLAN je možné asociovať ku skupine portov, a to aj jediným príkazom (ukážeme si neskôr).

TRUNK port • Trunk port slúži na vzájomné prepojenie switchov. • Trunk port umožňuje sústrediť do jediného portu viacero VLAN sietí, tak , aby spojom medzi dvoma switchmi mohli byť prenášané dáta viacerých VLAN. • Samozrejme, ak má Trunk port správne fungovať, musia byť na obidvoch stranách spoja, teda na obidvoch switchoch na príslušných portoch, asociované rovnaké skupiny VLANs.

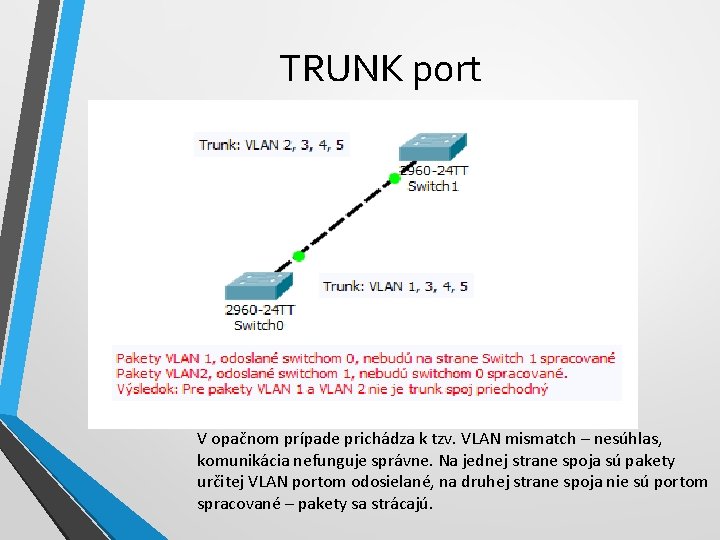

TRUNK port V opačnom prípade prichádza k tzv. VLAN mismatch – nesúhlas, komunikácia nefunguje správne. Na jednej strane spoja sú pakety určitej VLAN portom odosielané, na druhej strane spoja nie sú portom spracované – pakety sa strácajú.

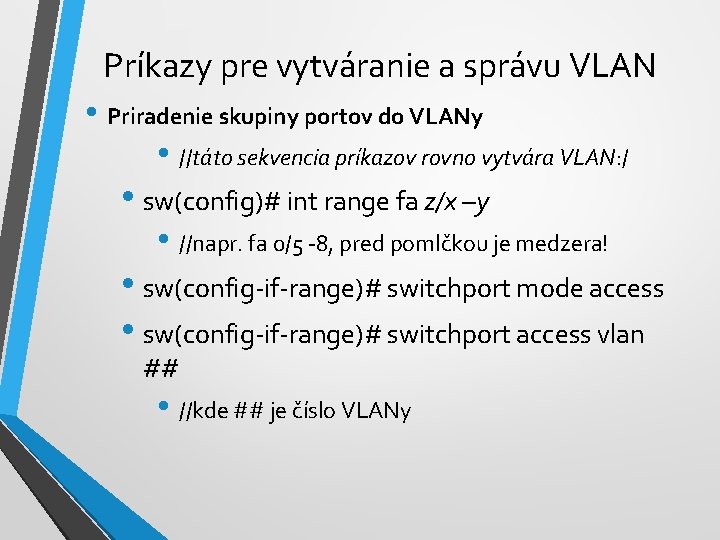

Príkazy pre vytváranie a správu VLAN • Vytvorenie VLAN globálne: – sw(config)# vlan_## //kde ## je číslo VLANy – sw(config-vlan)# name_abdbac • {za medzerou je meno VLANy, nie je povinné} • Priradenie portu do VLANy – priradenie jediného portu • //táto sekvencia príkazov rovno vytvára VLAN: / • //kde ## je číslo VLANy – sw(config)# int fa z/x – sw(config-if)# switchport mode access – sw(config-if)# switchport access vlan ##

Príkazy pre vytváranie a správu VLAN • Priradenie skupiny portov do VLANy • //táto sekvencia príkazov rovno vytvára VLAN: / • sw(config)# int range fa z/x –y • //napr. fa 0/5 -8, pred pomlčkou je medzera! • sw(config-if-range)# switchport mode access • sw(config-if-range)# switchport access vlan ## • //kde ## je číslo VLANy

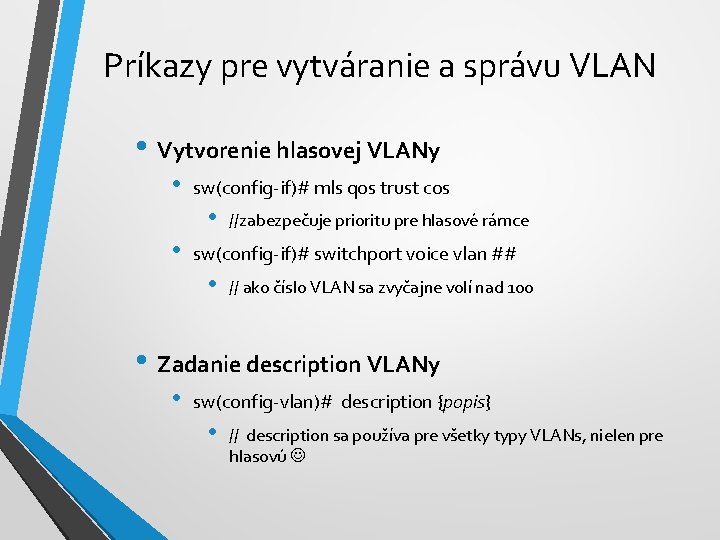

Príkazy pre vytváranie a správu VLAN • Vytvorenie hlasovej VLANy • sw(config-if)# mls qos trust cos • • //zabezpečuje prioritu pre hlasové rámce sw(config-if)# switchport voice vlan ## • // ako číslo VLAN sa zvyčajne volí nad 100 • Zadanie description VLANy • sw(config-vlan)# description {popis} • // description sa používa pre všetky typy VLANs, nielen pre hlasovú

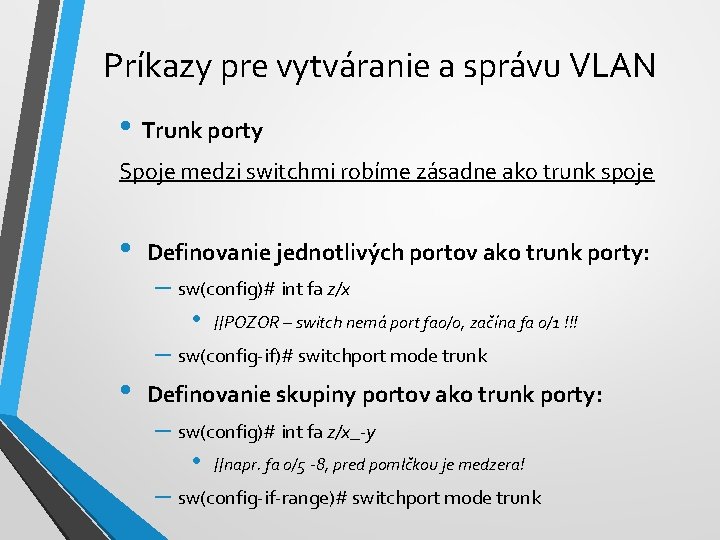

Príkazy pre vytváranie a správu VLAN • Trunk porty Spoje medzi switchmi robíme zásadne ako trunk spoje • Definovanie jednotlivých portov ako trunk porty: – sw(config)# int fa z/x • //POZOR – switch nemá port fa 0/0, začína fa 0/1 !!! – sw(config-if)# switchport mode trunk • Definovanie skupiny portov ako trunk porty: – sw(config)# int fa z/x_-y • //napr. fa 0/5 -8, pred pomlčkou je medzera! – sw(config-if-range)# switchport mode trunk

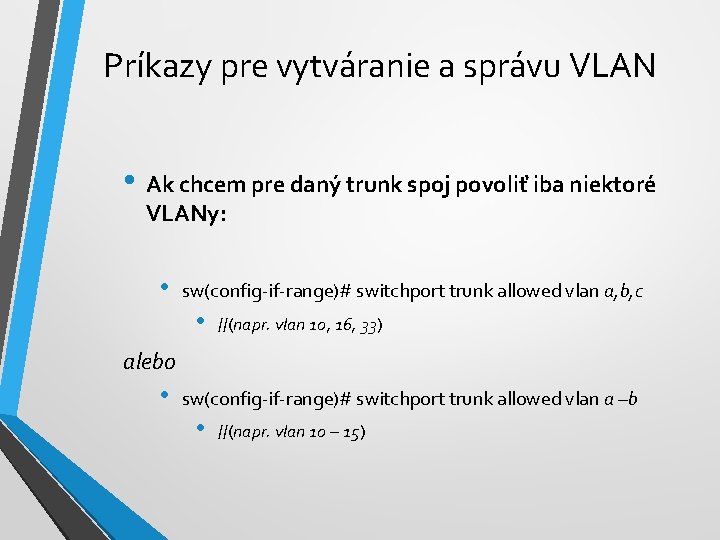

Príkazy pre vytváranie a správu VLAN • Ak chcem pre daný trunk spoj povoliť iba niektoré VLANy: • sw(config-if-range)# switchport trunk allowed vlan a, b, c • //(napr. vlan 10, 16, 33) alebo • sw(config-if-range)# switchport trunk allowed vlan a –b • //(napr. vlan 10 – 15)

Príkazy pre vytváranie a správu VLAN • Práca s VLAN ako s Interface – sw(config)# int vlan ## – sw(config-if)# xxxxxxx • //za xxxxx doplniť niektoré z nižšie vymenovaných parametrov parametre: • • description (popis VLANy) ip address (IP, maska) mac-addr (priradí VLANe MAC adresu) shutdown /no shut (treba dávať !)

VTP protokol • Vytváranie VLANs a ich správa vo veľkej LAN sieti manuálne môže byť veľmi pracná • Na automatickú distribúciu VLANs v sieti slúži protokol VTP • Problematika VTP protokolu presahuje rámec tohto kurzu, podrobnejšie je riešená v CCNA 3 • Ak nemám spustené VTP, musím VLANy vyrobiť manuálne, zvlášť na každom switchi. • Údaje o definovaných VLAN sú uložené v súbore vlan. dat vo flash pamäti

Inter VLAN routing � Ak chcem medzi VLAN- ami smerovať, musím každej VLANe prideliť manuálne jej IP adresu. � Každá VLAN disponuje samostatnou IP adresou siete. Pri návrhu IP adresovania je nevyhnutné rešpektovať pravidlá pre hierarchické členenie IP adresných priestorov, v súlade s pravidlami pre subnetting.

Inter VLAN routing • Zariadenia asociované na rôznych VLAN vzájomne principiálne nemôžu komunikovať. Často ovšem potrebujeme umožniť vzájomnú komunikáciu rôznych skupín zariadení v rámci rôznych VLAN. K tomu slúži inter-VLAN routing. Ten je možné realizovať troma metódami: – klasicky – na viacerých fyzických portoch routera – na virtuálnych portoch routera a trunk spojom – jediným fyzickým portom routera, na vytvorených virtuálnych portoch – multilayer switchom Poznámka: Pri žiadnej z uvedených metód, ak pracujeme iba so sieťami pripojenými na jediný router, netreba konfigurovať smerovacie tabuľky, nakoľko ide o directly connected siete

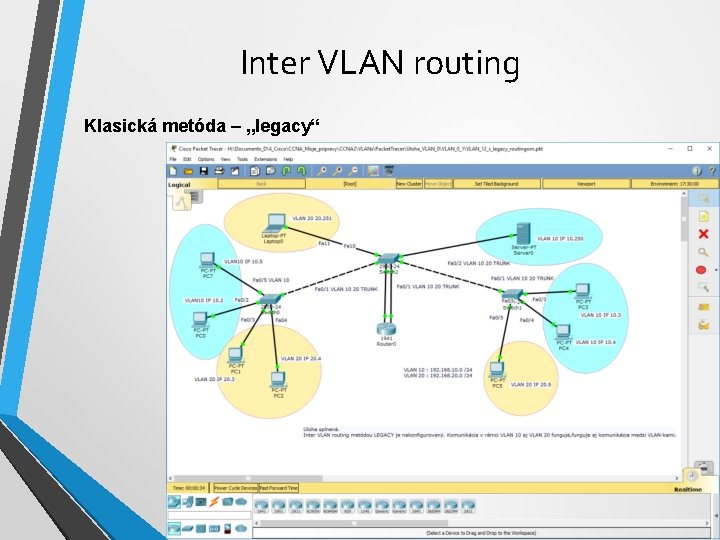

Inter VLAN routing • Klasická metóda – „legacy“ – z každej VLAN (resp. príslušného portu na SW) ide na router jeden samostatný kábel – koľko VLANis routujem, toľko fa z/x portov na routeri musím použiť – každá VLAN musí mať svoju IP adresu, reprezentovanú adresou rozhrania na routeri – na routeri treba pre každú VLAN vyhradiť a nakonfigurovať samostatné fyzické fa rozhranie (dať mu IP a no shut)

Inter VLAN routing Klasická metóda – „legacy“

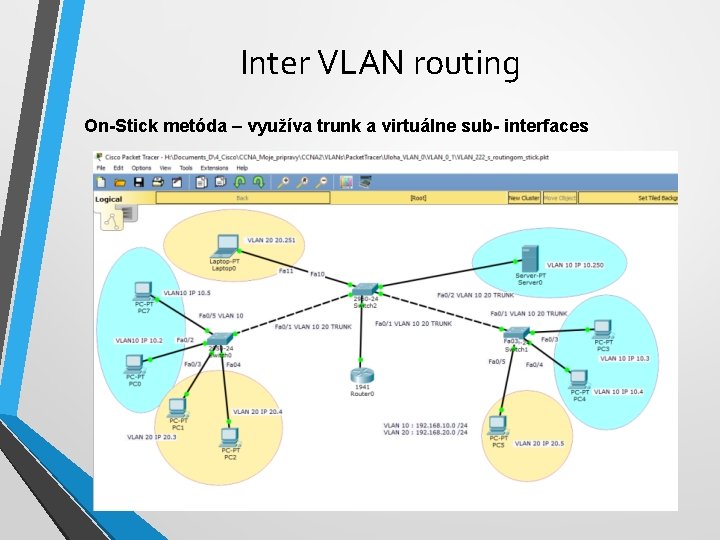

Inter VLAN routing • s využitím trunk spoja a virtuálnych portov • • • z vyhradeného portu na switchi ide do routera jediný trunk kábel • každému subinterfejsu sa pridelí IP adresa (reprezentuje danú VLAN) na routeri sa spotrebuje iba jediný fa port tento port treba rozdeliť na toľko virtuálnych rozhraní, koľko sa pripája VLANiek

Inter VLAN routing On-Stick metóda – využíva trunk a virtuálne sub- interfaces

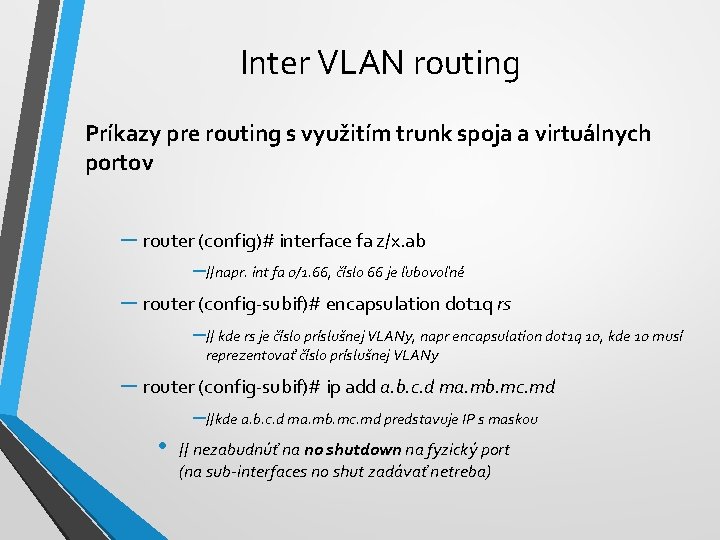

Inter VLAN routing Príkazy pre routing s využitím trunk spoja a virtuálnych portov – router (config)# interface fa z/x. ab –//napr. int fa 0/1. 66, číslo 66 je ľubovoľné – router (config-subif)# encapsulation dot 1 q rs –// kde rs je číslo príslušnej VLANy, napr encapsulation dot 1 q 10, kde 10 musí reprezentovať číslo príslušnej VLANy – router (config-subif)# ip add a. b. c. d ma. mb. mc. md –//kde a. b. c. d ma. mb. mc. md predstavuje IP s maskou • // nezabudnúť na no shutdown na fyzický port (na sub-interfaces no shut zadávať netreba)

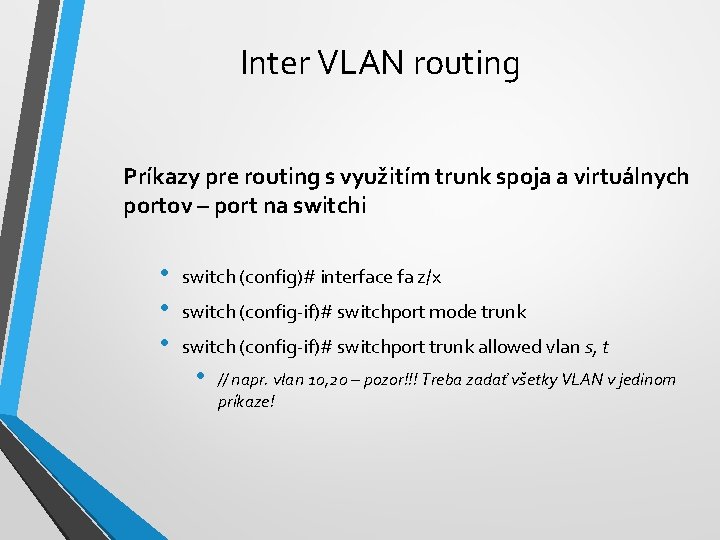

Inter VLAN routing Príkazy pre routing s využitím trunk spoja a virtuálnych portov – port na switchi • • • switch (config)# interface fa z/x switch (config-if)# switchport mode trunk switch (config-if)# switchport trunk allowed vlan s, t • // napr. vlan 10, 20 – pozor!!! Treba zadať všetky VLAN v jedinom príkaze!

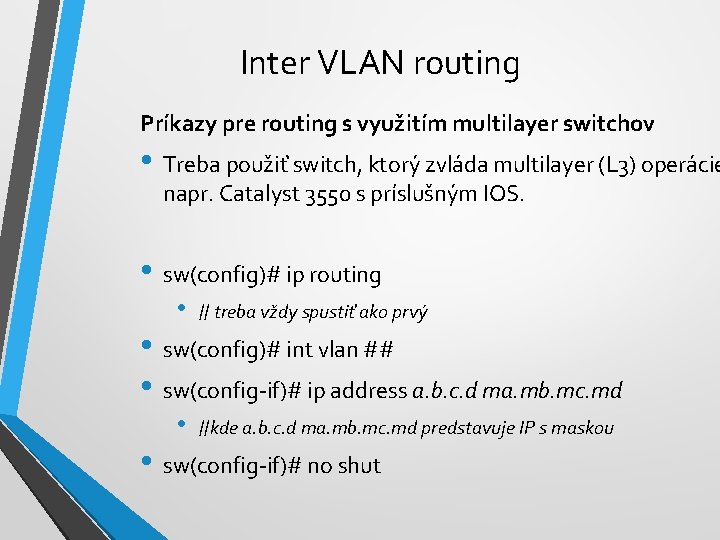

Inter VLAN routing Príkazy pre routing s využitím multilayer switchov • Treba použiť switch, ktorý zvláda multilayer (L 3) operácie napr. Catalyst 3550 s príslušným IOS. • sw(config)# ip routing • // treba vždy spustiť ako prvý • sw(config)# int vlan ## • sw(config-if)# ip address a. b. c. d ma. mb. mc. md • //kde a. b. c. d ma. mb. mc. md predstavuje IP s maskou • sw(config-if)# no shut

Inter VLAN routing Príklad – routing klasickým switchom s využitím virtuálnych interfejsov: • treba dvíhnuť fyzické rozhranie: • • router (config)# ip add {ip, maska} – použije sa iba ak obsluhujem natívnu VLAN router (config)# no shut a ďalej konfigurujem virtuálne rozhrania: • • router(config)# int fa 0/0 router (config)# fa 0/0. 10 router (config-sub-if)# encapsulation dot 1 q 10 router (config-sub-if)# ip add 192. 168. 15. 12 255. 248 . . . pokračovať rovnako pre ďalšie rozhrania. . . a na koniec: • • • router (config-sub-if)# int fa 0/0 router (config-if)# no shut router (config-if)# end //dvíhnuť aj fyzické rozhranie!

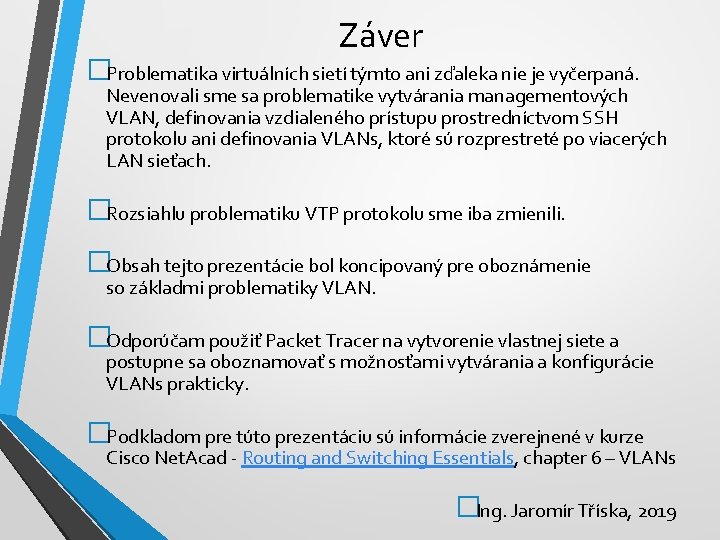

Záver �Problematika virtuálních sietí týmto ani zďaleka nie je vyčerpaná. Nevenovali sme sa problematike vytvárania managementových VLAN, definovania vzdialeného prístupu prostredníctvom SSH protokolu ani definovania VLANs, ktoré sú rozprestreté po viacerých LAN sieťach. �Rozsiahlu problematiku VTP protokolu sme iba zmienili. �Obsah tejto prezentácie bol koncipovaný pre oboznámenie so základmi problematiky VLAN. �Odporúčam použiť Packet Tracer na vytvorenie vlastnej siete a postupne sa oboznamovať s možnosťami vytvárania a konfigurácie VLANs prakticky. �Podkladom pre túto prezentáciu sú informácie zverejnené v kurze Cisco Net. Acad - Routing and Switching Essentials, chapter 6 – VLANs �Ing. Jaromír Tříska, 2019

- Slides: 45