Construyendo una Ventaja Competitiva con una Oferta de

- Slides: 37

Construyendo una Ventaja Competitiva con una Oferta de Servicios de Seguridad Administrados © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

La Importancia de la Seguridad © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº› 2

Las Amenazas de Hoy "Lo maravilloso de Internet es que usted está conectado a todos los demás. Lo terrible de Internet es que usted está conectado a todos los demás. " Vint Cerf, "El Padre de Internet" © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

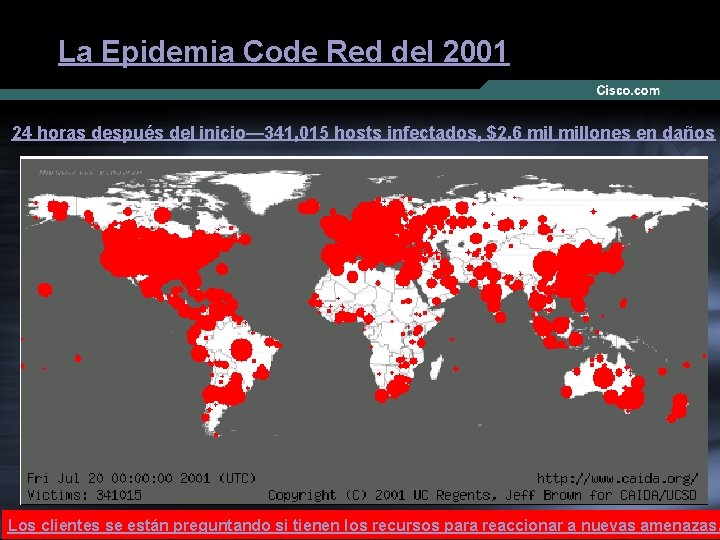

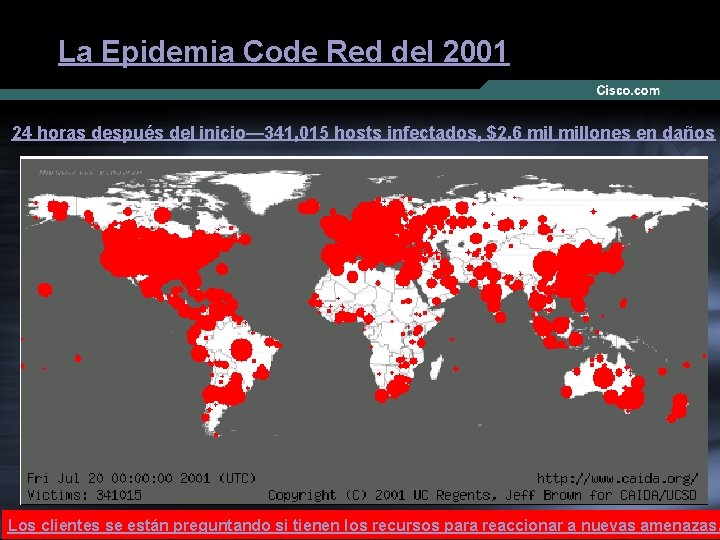

La Epidemia Code Red del 2001 24 horas después del inicio— 341, 015 hosts infectados, $2. 6 millones en daños Los clientes se están sireservados. tienen los recursos para reaccionar a nuevas amenazas. ‹Nº› © 2003 Ciscopreguntando Systems, Inc. Todos los derechos

Gusano Zafiro o “Slammer” • Las infecciones se duplicaban cada 8. 5 segundos • Infectó a 75, 000 hosts en los primeros 11 minutos • Causó caídas de la redes, canceló vuelos de aerolíneas y creó fallas de ATM En su pico, escaneó a 55 millones de hosts por segundo © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

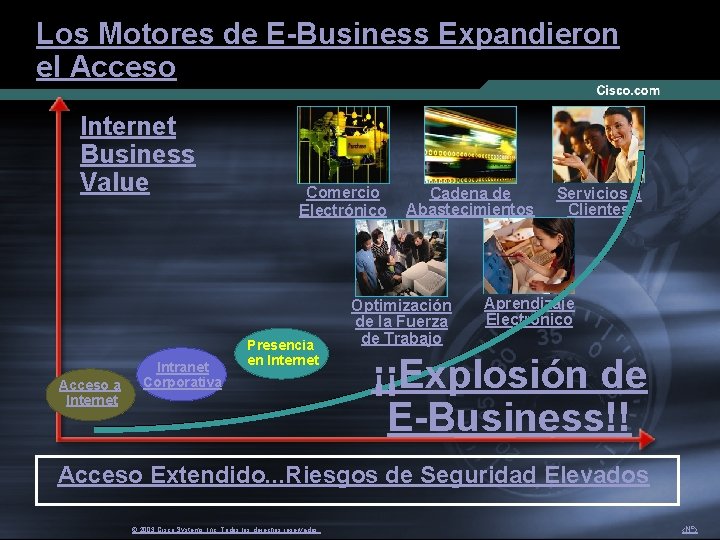

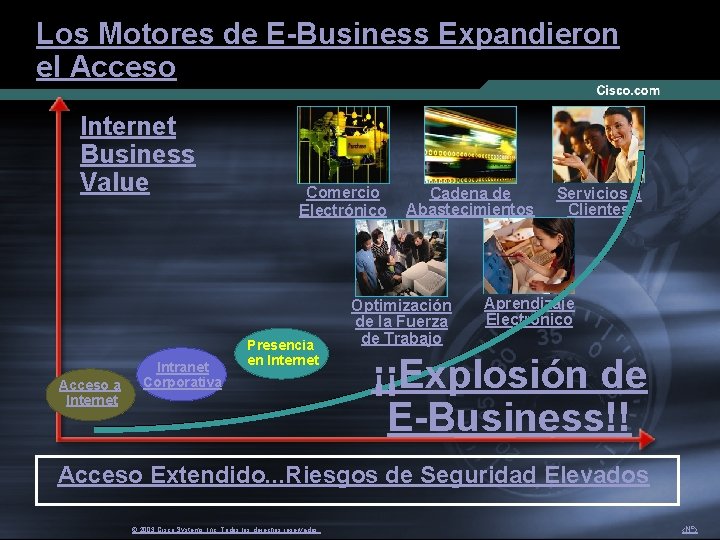

Los Motores de E-Business Expandieron el Acceso Internet Business Value Acceso a Internet Intranet Corporativa Comercio Electrónico Presencia en Internet Cadena de Abastecimientos Optimización de la Fuerza de Trabajo Servicios a Clientes Aprendizaje Electrónico ¡¡Explosión de E-Business!! Acceso Extendido. . . Riesgos de Seguridad Elevados © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

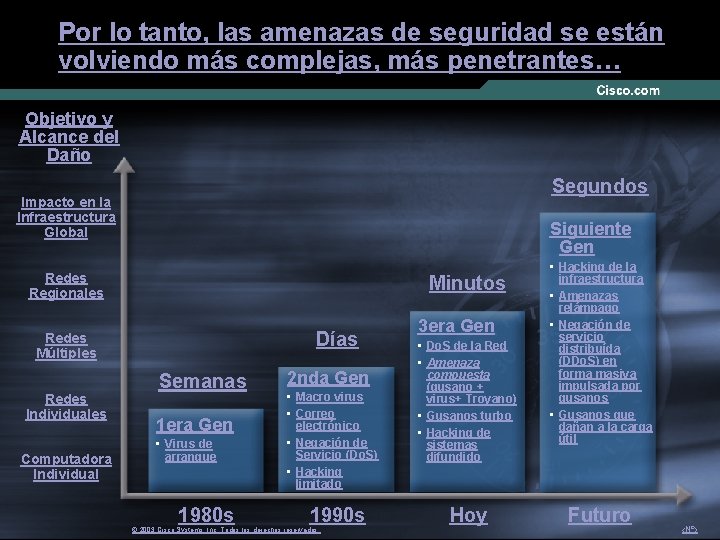

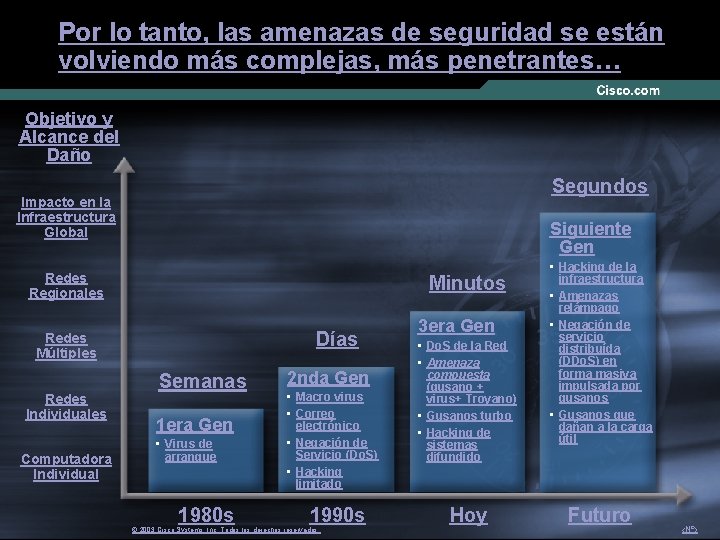

Por lo tanto, las amenazas de seguridad se están volviendo más complejas, más penetrantes… Objetivo y Alcance del Daño Segundos Impacto en la Infraestructura Global Siguiente Gen Redes Regionales Minutos Días Redes Múltiples Redes Individuales Computadora Individual Semanas 1 era Gen • Virus de arranque 1980 s 2 nda Gen • Macro virus • Correo electrónico • Negación de Servicio (Do. S) • Hacking limitado 1990 s © 2003 Cisco Systems, Inc. Todos los derechos reservados. 3 era Gen • Do. S de la Red • Amenaza compuesta (gusano + virus+ Troyano) • Gusanos turbo • Hacking de sistemas difundido Hoy • Hacking de la infraestructura • Amenazas relámpago • Negación de servicio distribuída (DDo. S) en forma masiva impulsada por gusanos • Gusanos que dañan a la carga útil Futuro ‹Nº›

……. . y más prevalecientes • El volumen de spam representa el 87% del correo electrónico (Fuente: Front Bridge ) • 99% de las violaciones de seguridad se enfocan a vulnerabilidades conocidas para las cuales ya existen medidas defensivas • 40% de aumento en los ataques por Internet el año pasado • 150, 000 + amenazas de seguridad el año pasado causaron $42 millones en daños (Fuente: CERT) © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

¡Las Redes Están Bajo Ataque ! Internet. Week El 50% de las Corporaciones han tenido 30 o más penetraciones El 60% perdió hasta $200 K/intrusión Federal Computing World Arriba del 50% de las agencias Federales reportaron accesos desautorizados (algunos son números masivos) War. Room Research Survey El 90% de las empresas de Fortune 500 encuestadas admitieron violaciones de seguridad internas © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Clases de Ataques • Reconocimiento Descubrimiento desautorizado y mapeo de sistemas, servicios o vulnerabilidades • Acceso Manipulación de datos, acceso a sistemas o modificación desautorizada de privilegios • Negación de Servicio Deshabilitar o corromper redes, sistemas o servicios © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Múltiples Avenidas de Ataques • Virus u otro código malicioso • Ataque de negación de servicio • Generación ilegal de correo spam • Acceso desautorizado por un interno o externo • "Phishing" • Fraude • Robo de propiedad intelectual • Robo de la identidad de empleados • Sabotaje por un interno o externo Encuesta del 2004 de e. Crime Watch Conducida por la revista CSO en cooperación con el Servicio Secreto de los Estados Unidos de América y del Centro de Coordinación CERT ® © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

¿Que requiere ser protegido? Todo es un punto de ataque Todo debe ser defendido • Los ruteadores son blancos • Los switches son blancos • Los hosts son blancos • Las redes son blancos • Las aplicaciones son blancos • La información es un blanco • Las herramientas de administración son blancos © 2003 Cisco Systems, Inc. Todos los derechos reservados. • Todo es un blanco Algunos de estos pueden ser convertidos en armas Nueva especie de ataques tienen múltiples vectores que no pueden ser bloqueados por un solo servicio • La seguridad de la red es un sistema Se requieren capas de seguridad para evitar daños • La administración y los reportes seguros son clave ‹Nº›

La Evolución de la Estrategia de Seguridad en el Mercado © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº› 13

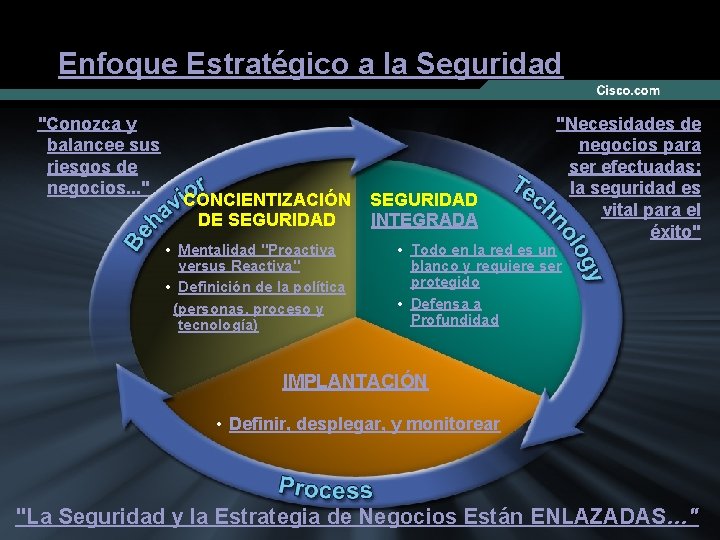

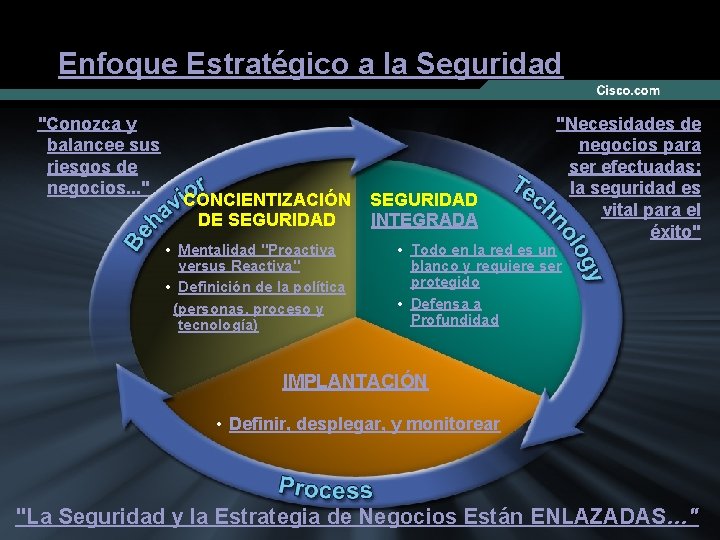

Enfoque Estratégico a la Seguridad "Conozca y balancee sus riesgos de negocios. . . " CONCIENTIZACIÓN DE SEGURIDAD • Mentalidad "Proactiva versus Reactiva" • Definición de la política (personas, proceso y tecnología) SEGURIDAD INTEGRADA "Necesidades de negocios para ser efectuadas; la seguridad es vital para el éxito" • Todo en la red es un blanco y requiere ser protegido • Defensa a Profundidad IMPLANTACIÓN • Definir, desplegar, y monitorear "La Seguridad y la Estrategia de Negocios Están ENLAZADAS…" ‹Nº› © 2003 Cisco Systems, Inc. Todos los derechos reservados.

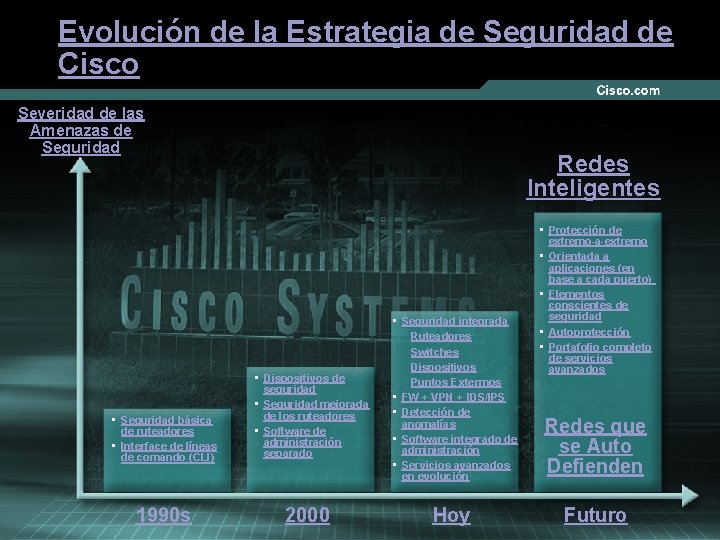

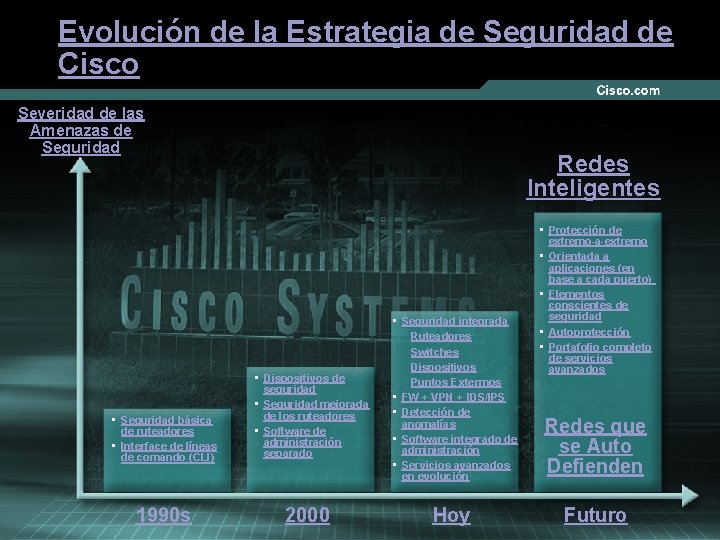

Evolución de la Estrategia de Seguridad de Cisco Severidad de las Amenazas de Seguridad • Seguridad básica de ruteadores • Interface de líneas de comando (CLI) 1990 s Redes Inteligentes • Dispositivos de seguridad • Seguridad mejorada de los ruteadores • Software de administración separado 2000 © 2003 Cisco Systems, Inc. Todos los derechos reservados. • Seguridad integrada Ruteadores Switches Dispositivos Puntos Extermos • FW + VPN + IDS/IPS • Detección de anomalías • Software integrado de administración • Servicios avanzados en evolución Hoy • Protección de extremo-a-extremo • Orientada a aplicaciones (en base a cada puerto) • Elementos conscientes de seguridad • Autoprotección • Portafolio completo de servicios avanzados Redes que se Auto Defienden Futuro ‹Nº›

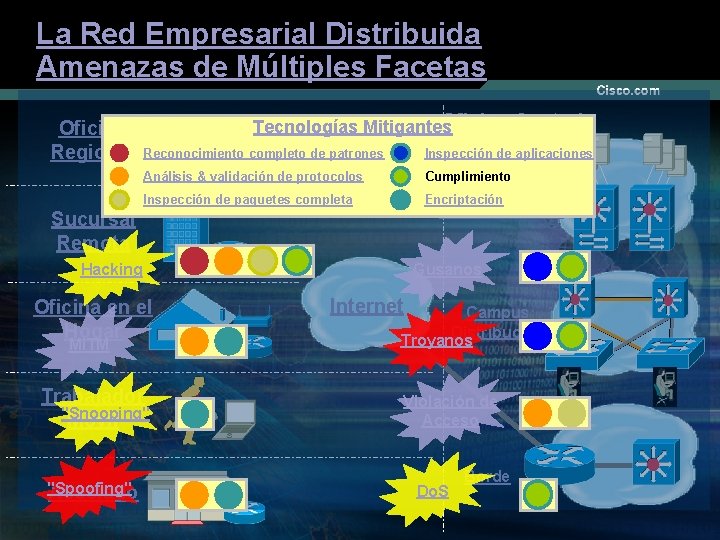

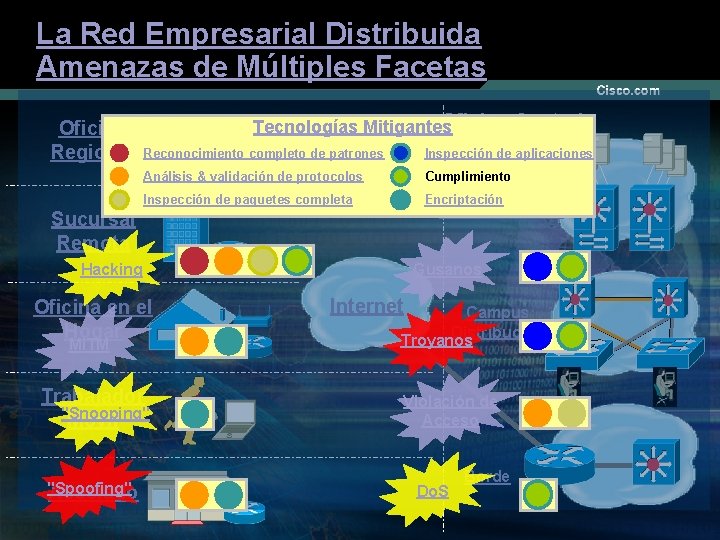

La Red Empresarial Distribuida Amenazas de Múltiples Facetas Oficina Regional Oficina Central Tecnologías Mitigantes Reconocimiento completo de patrones Inspección de aplicaciones Análisis & validación de protocolos Cumplimiento Inspección de paquetes completa Encriptación Centro de Datos Sucursal Remota Hacking Oficina en el Hogar MITM Trabajador "Snooping" Móvil "Spoofing" Asociado © 2003 Cisco Systems, Inc. Todos los derechos reservados. Gusanos Internet Campus Distribución Troyanos Violación de Acceso Do. S Borde ‹Nº›

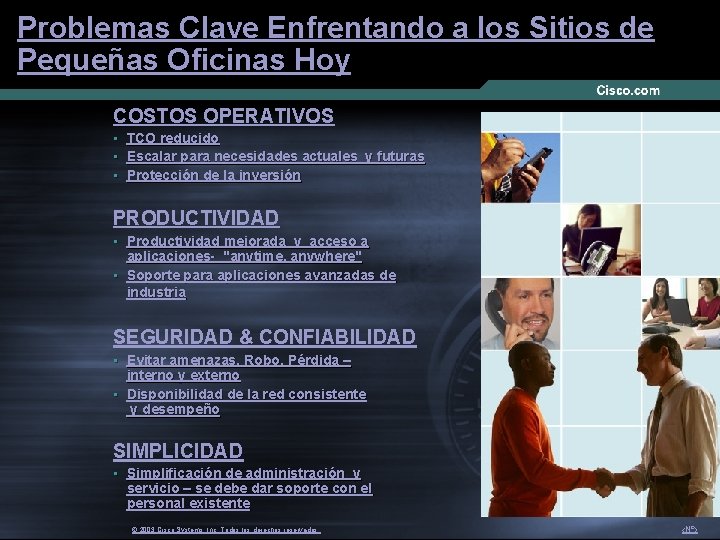

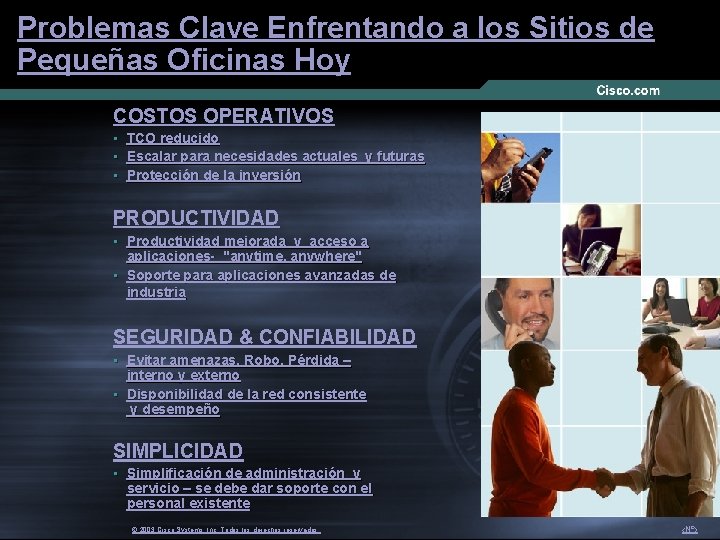

Problemas Clave Enfrentando a los Sitios de Pequeñas Oficinas Hoy COSTOS OPERATIVOS • • • TCO reducido Escalar para necesidades actuales y futuras Protección de la inversión PRODUCTIVIDAD • Productividad mejorada y acceso a aplicaciones- "anytime, anywhere" • Soporte para aplicaciones avanzadas de industria SEGURIDAD & CONFIABILIDAD • Evitar amenazas, Robo, Pérdida – interno y externo • Disponibilidad de la red consistente y desempeño SIMPLICIDAD • Simplificación de administración y servicio – se debe dar soporte con el personal existente © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

La Función de la Red Aprovechar los Activos de la Red para Entregar Valor de Negocios Red Inteligente de Información Organización Virtual en Red Venta Manufactur s a Desarrollo de Productos y Servicios Finanz as RH Distribució Mercadotec n nia Servicio y Soporte Convergencia de Aplicaciones Convergencia de los Servicios Convergencia de la Red © 2003 Cisco Systems, Inc. Todos los derechos reservados. • Entrega, confiabilidad y eficiencia de aplicaciones • Priorización del Negocio • Facilidad de Despliegue • Convergencia de los Usuarios • Comunicaciones IP • Entrega de Video y Supervisión • Valor Incremental de la Red • • • Conectividad Segura Acceso a Recursos Movilidad Transparente Disponibilidad de la Red Sana y Segura ‹Nº›

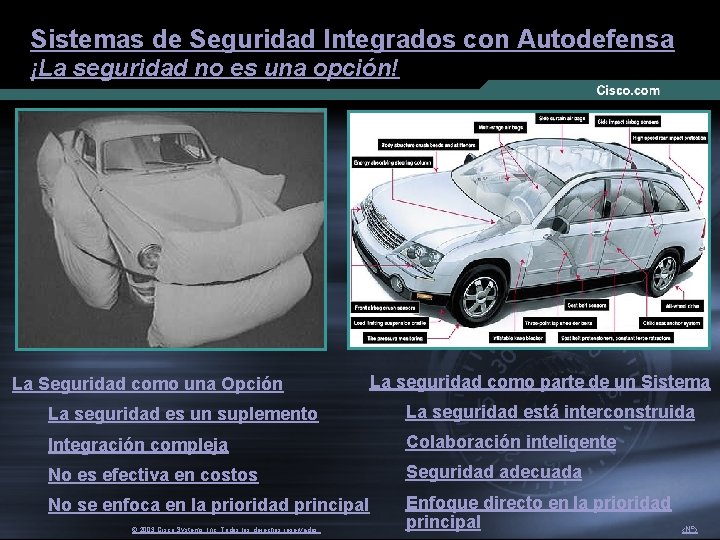

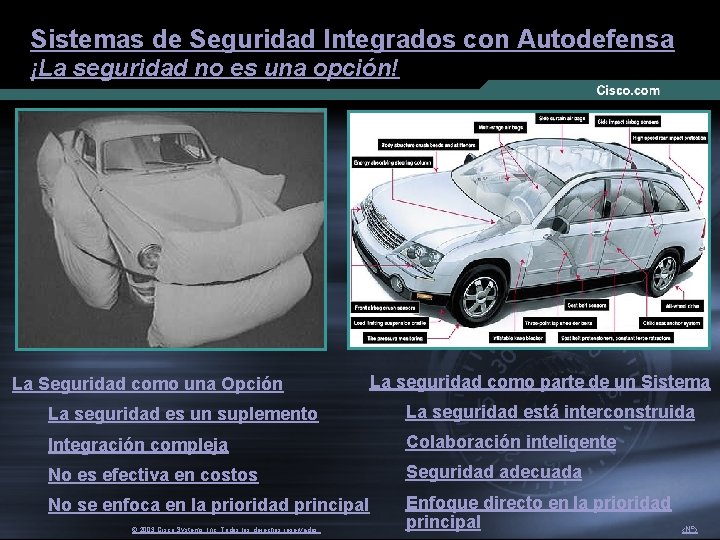

Sistemas de Seguridad Integrados con Autodefensa ¡La seguridad no es una opción! La Seguridad como una Opción La seguridad como parte de un Sistema La seguridad es un suplemento La seguridad está interconstruida Integración compleja Colaboración inteligente No es efectiva en costos Seguridad adecuada No se enfoca en la prioridad principal Enfoque directo en la prioridad principal © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

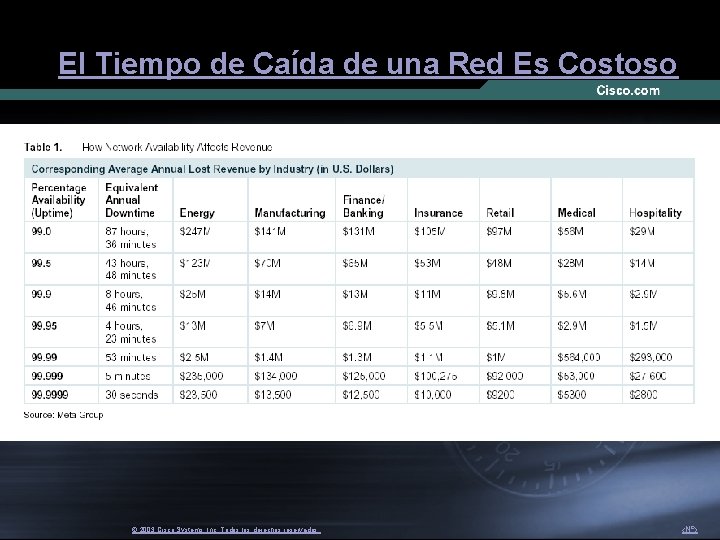

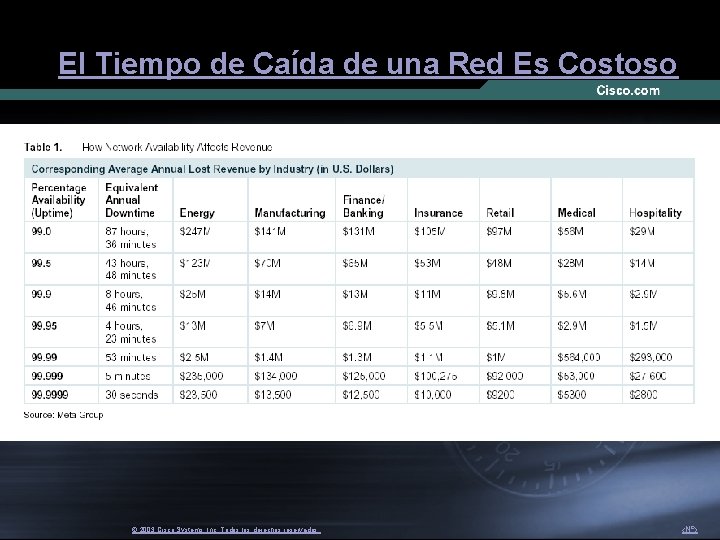

El Tiempo de Caída de una Red Es Costoso © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

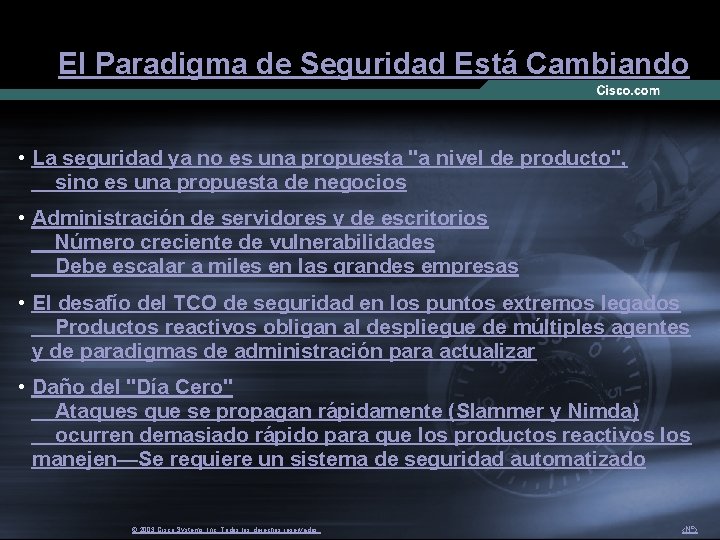

El Paradigma de Seguridad Está Cambiando • La seguridad ya no es una propuesta "a nivel de producto", sino es una propuesta de negocios • Administración de servidores y de escritorios Número creciente de vulnerabilidades Debe escalar a miles en las grandes empresas • El desafío del TCO de seguridad en los puntos extremos legados Productos reactivos obligan al despliegue de múltiples agentes y de paradigmas de administración para actualizar • Daño del "Día Cero" Ataques que se propagan rápidamente (Slammer y Nimda) ocurren demasiado rápido para que los productos reactivos los manejen—Se requiere un sistema de seguridad automatizado © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Servicios de Seguridad Administrados: Problemas, Oportunidad y Propuestas de Valor © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº› 22

¿Por Qué Considerar un Servicio de Seguridad Administrado? • La seguridad es el corazón del futuro de inter-redes; nos hemos movido de un Internet de confianza implícita a un Internet de desconfianza penetrante • No se puede confiar en ningún paquete; todos los paquetes deben ganarse esa confianza mediante la capacidad de un dispositivo de red de inspeccionar y hacer cumplir la política • Los consumidores requieren de seguridad para apoyar su uso personal de Internet—Las SMBs/grandes empresas requieren de seguridad para mantener la continuidad de sus negocios, los proveedores de servicios requieren de seguridad para garantizar la entrega de servicios • Los consumidores y las SMBs/grandes empresas pueden ganar tiempo y productividad apoyándose en un proveedor de servicios • Los proveedores de servicios pueden proporcionar los altos conocimientos de seguridad y las economías de escala para minimizar proactivamente la exposición de una compañía a las amenazas de seguridad © 2005 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº› 23

Motores e Inhibidores Clave para los Clientes • Motores para la Seguridad Administrada Extender el acceso a los recursos corporativos a través de recursos no tradicionales Actividad maliciosa creciente de Internet Exposiciones de seguridad internas y externas a la red Inversiones en herramientas/personal requeridos para el monitoreo y análisis de registros completo Requerimientos Regulatorios (GLB, GISRA, HIPPA, PDD-63, etc. ) • Inhibidores para la Seguridad Administrada Costo - la razón principal que citan los negocios para no utilizar los servicios de seguridad administrados Confianza - los clientes desean mantener el control y la visibilidad sobre sus políticas de seguridad, y podrían tener un grupo interno de seguridad de TI. Fuente: IDC, Infonetics, ©Gartner, 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

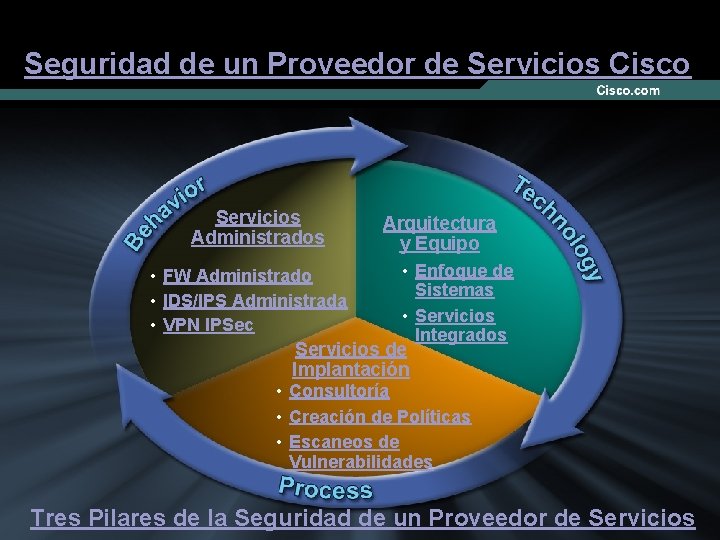

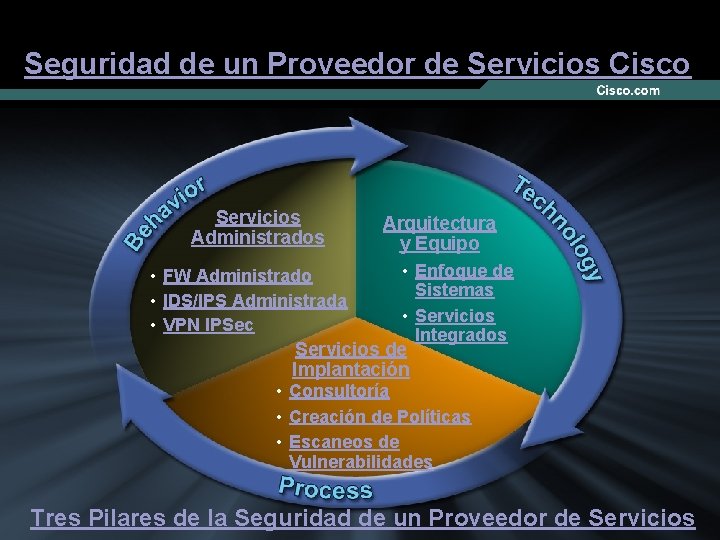

Seguridad de un Proveedor de Servicios Cisco Servicios Administrados Arquitectura y Equipo • Enfoque de • FW Administrado Sistemas • IDS/IPS Administrada • Servicios • VPN IPSec Integrados Servicios de Implantación • Consultoría • Creación de Políticas • Escaneos de Vulnerabilidades Tres Pilares de la Seguridad de un Proveedor de Servicios © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

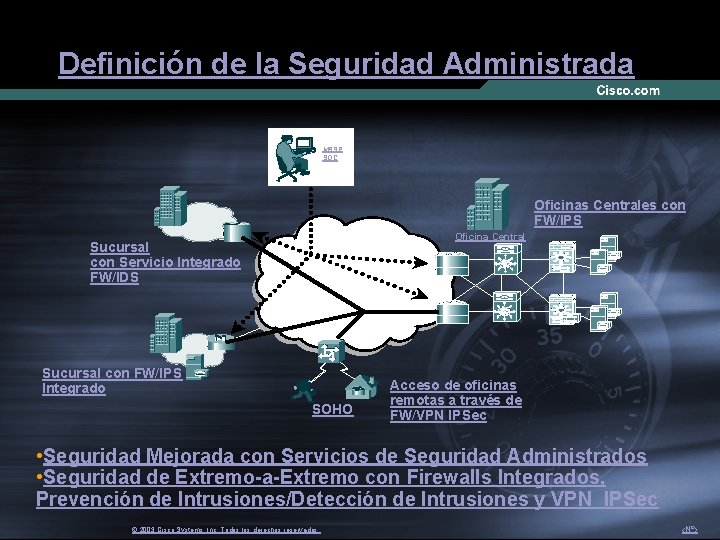

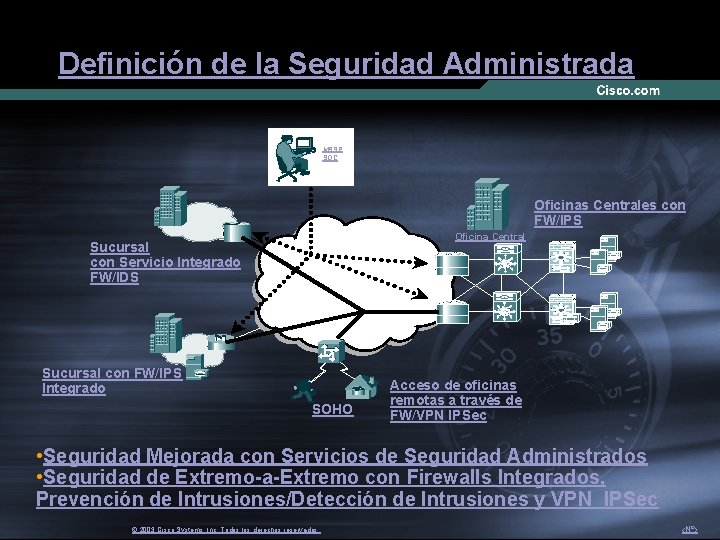

Definición de la Seguridad Administrada MSSP SOC Oficinas Centrales con FW/IPS Oficina Central Sucursal con Servicio Integrado FW/IDS Sucursal con FW/IPS Integrado SOHO Acceso de oficinas remotas a través de FW/VPN IPSec • Seguridad Mejorada con Servicios de Seguridad Administrados • Seguridad de Extremo-a-Extremo con Firewalls Integrados, Prevención de Intrusiones/Detección de Intrusiones y VPN IPSec © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

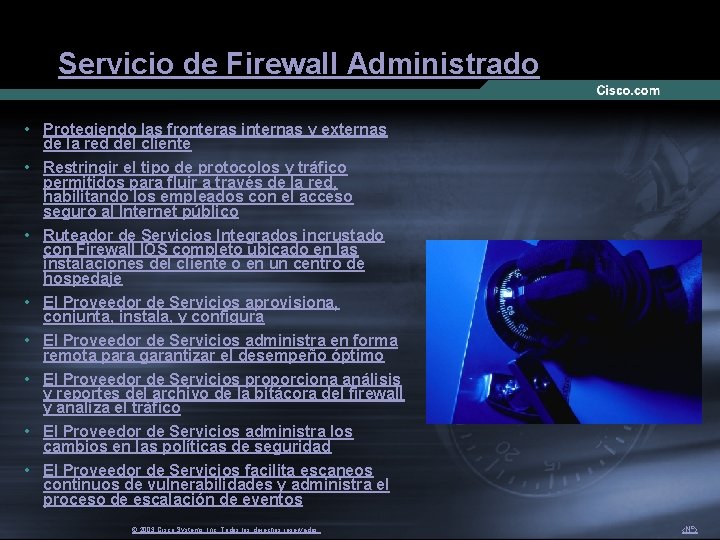

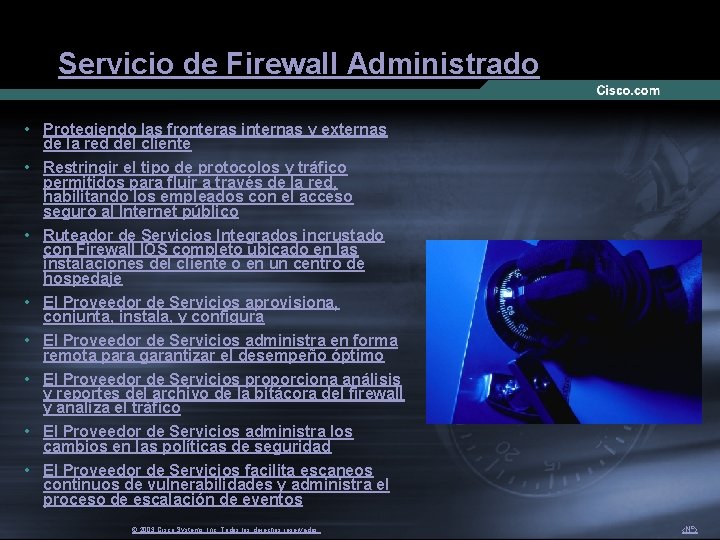

Servicio de Firewall Administrado • Protegiendo las fronteras internas y externas de la red del cliente • Restringir el tipo de protocolos y tráfico permitidos para fluir a través de la red, habilitando los empleados con el acceso seguro al Internet público • Ruteador de Servicios Integrados incrustado con Firewall IOS completo ubicado en las instalaciones del cliente o en un centro de hospedaje • El Proveedor de Servicios aprovisiona, conjunta, instala, y configura • El Proveedor de Servicios administra en forma remota para garantizar el desempeño óptimo • El Proveedor de Servicios proporciona análisis y reportes del archivo de la bitácora del firewall y analiza el tráfico • El Proveedor de Servicios administra los cambios en las políticas de seguridad • El Proveedor de Servicios facilita escaneos continuos de vulnerabilidades y administra el proceso de escalación de eventos © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

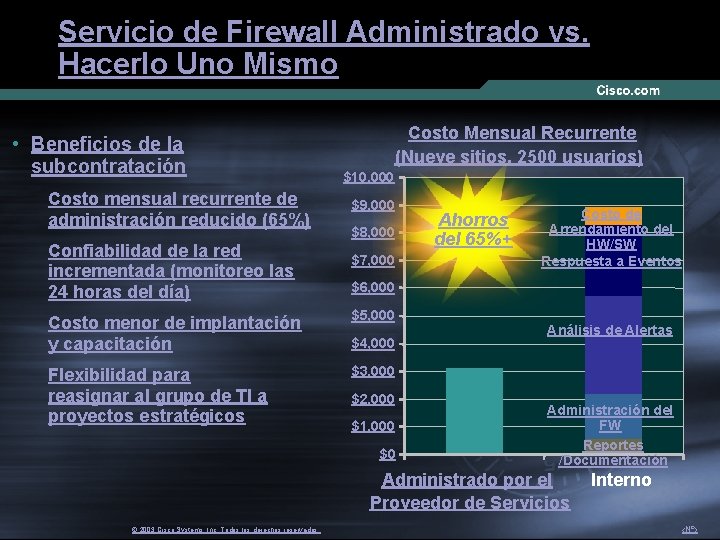

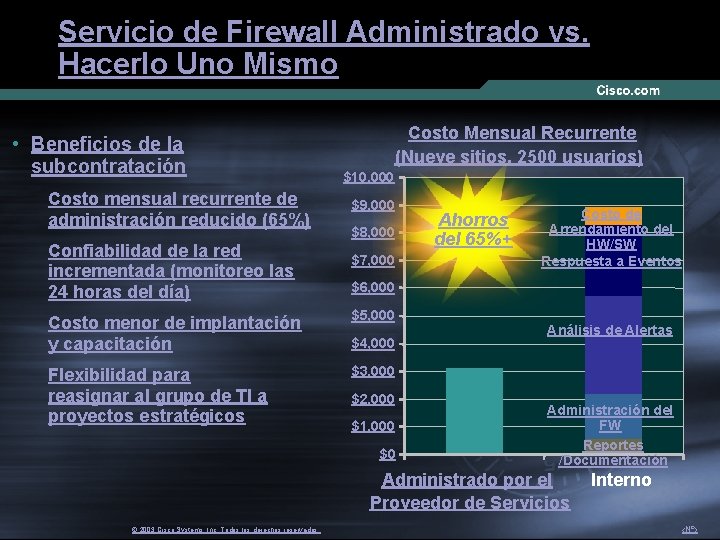

Servicio de Firewall Administrado vs. Hacerlo Uno Mismo • Beneficios de la subcontratación Costo mensual recurrente de administración reducido (65%) Confiabilidad de la red incrementada (monitoreo las 24 horas del día) Costo Mensual Recurrente (Nueve sitios, 2500 usuarios) $10, 000 $9, 000 $8, 000 $7, 000 Ahorros del 65%+ Costo de Arrendamiento del HW/SW Respuesta a Eventos $6, 000 Costo menor de implantación y capacitación $5, 000 Flexibilidad para reasignar al grupo de TI a proyectos estratégicos $3, 000 $4, 000 $2, 000 $1, 000 $0 Análisis de Alertas Administración del FW Reportes /Documentación Administrado por el Proveedor de Servicios © 2003 Cisco Systems, Inc. Todos los derechos reservados. Interno ‹Nº›

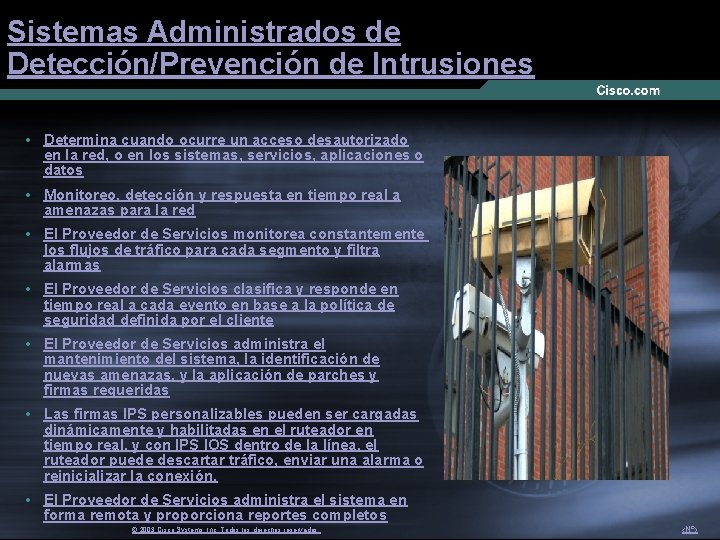

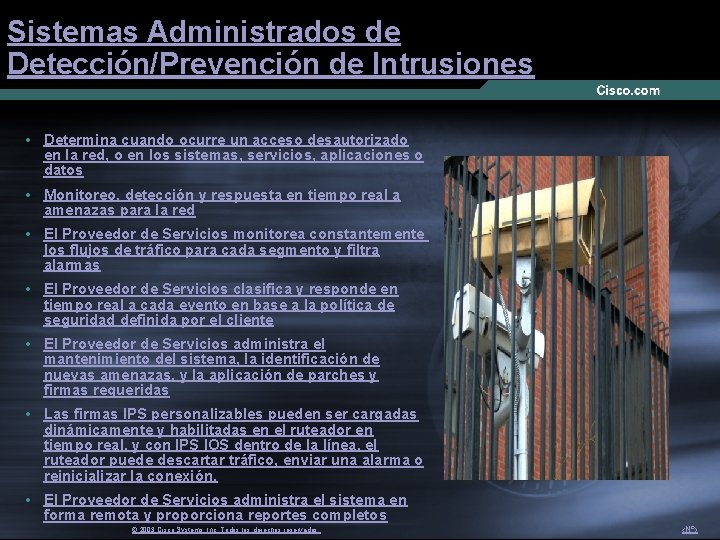

Sistemas Administrados de Detección/Prevención de Intrusiones • Determina cuando ocurre un acceso desautorizado en la red, o en los sistemas, servicios, aplicaciones o datos • Monitoreo, detección y respuesta en tiempo real a amenazas para la red • El Proveedor de Servicios monitorea constantemente los flujos de tráfico para cada segmento y filtra alarmas • El Proveedor de Servicios clasifica y responde en tiempo real a cada evento en base a la política de seguridad definida por el cliente • El Proveedor de Servicios administra el mantenimiento del sistema, la identificación de nuevas amenazas, y la aplicación de parches y firmas requeridas • Las firmas IPS personalizables pueden ser cargadas dinámicamente y habilitadas en el ruteador en tiempo real, y con IPS IOS dentro de la línea, el ruteador puede descartar tráfico, enviar una alarma o reinicializar la conexión. • El Proveedor de Servicios administra el sistema en forma remota y proporciona reportes completos © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

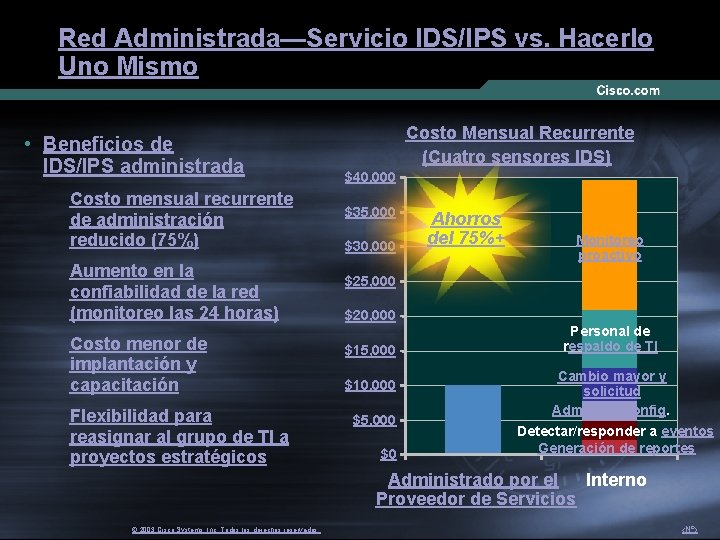

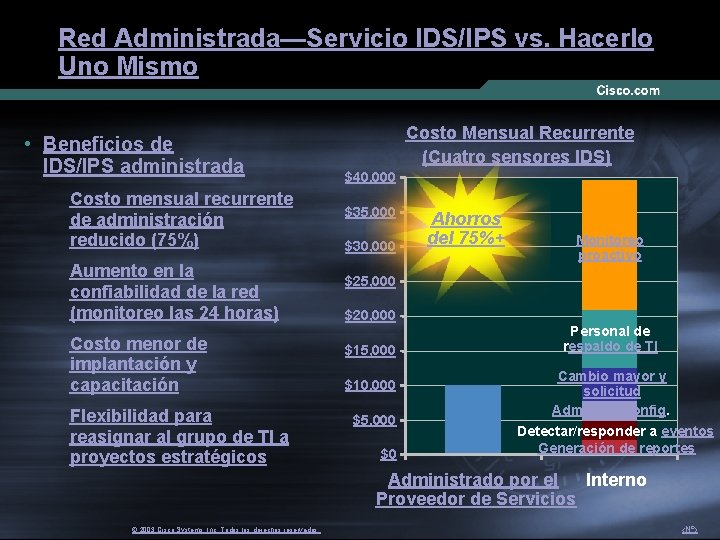

Red Administrada—Servicio IDS/IPS vs. Hacerlo Uno Mismo • Beneficios de IDS/IPS administrada Costo mensual recurrente de administración reducido (75%) Aumento en la confiabilidad de la red (monitoreo las 24 horas) Costo menor de implantación y capacitación Flexibilidad para reasignar al grupo de TI a proyectos estratégicos Costo Mensual Recurrente (Cuatro sensores IDS) $40, 000 $35, 000 $30, 000 Ahorros del 75%+ Monitoreo proactivo $25, 000 $20, 000 $15, 000 $10, 000 $5, 000 $0 Personal de respaldo de TI Cambio mayor y solicitud Admin. de config. Detectar/responder a eventos Generación de reportes Administrado por el Interno Proveedor de Servicios © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Servicios Profesionales • Diseño, Conjunción, Implantación y Configuración • Escaneo de Vulnerabilidades de la Red • Recomendaciones para la Política de Seguridad • Desarrollo de la Estrategia de Seguridad • Consultoría © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Caso de Estudio de un Cliente © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº› 32

Caso de Estudio de Fortune 500 Vista General de la Empresa Una empresa global de bienestar, líder del Fortune 500, con 10 sitios y 30 redes Revisión de la Oportunidad El proveedor de servicios inició el trabajo con la compañía de bienestar en seguridad y en otras áreas. Posteriormente, se hizo evidente que existía un número de áreas en donde el proveedor de servicios podría trabajar con la compañía de bienestar para responder a sus necesidades. Descripción de la Solución La solución fue para un piloto IDS en sitios múltiples que sería utilizado para comprobar el uso de IDS en la red del cliente y decidir si se justificarían implantaciones adicionales. Beneficios para el Cliente La compañía ya había efectuado un intento interno de responder a la necesidad de IDS con la ayuda del proveedor de servicios, utilizando tecnología open source, y había encontrado que consumía mucho tiempo y era intensiva en recursos. El beneficio fue obtener la información que necesitaban acerca de la seguridad de su red a la vez que lo hacían a un costo razonable. © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

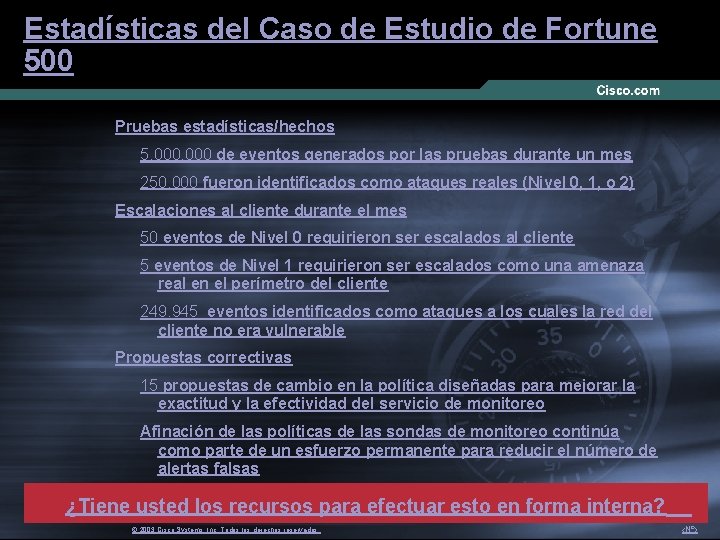

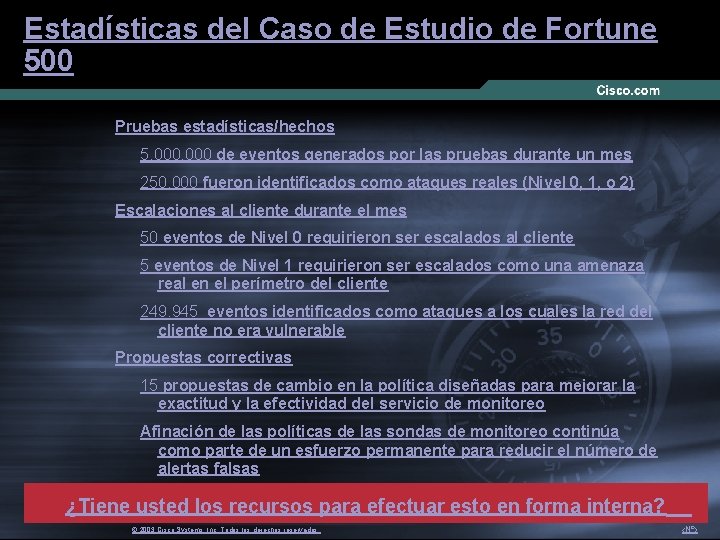

Estadísticas del Caso de Estudio de Fortune 500 Pruebas estadísticas/hechos 5, 000 de eventos generados por las pruebas durante un mes 250, 000 fueron identificados como ataques reales (Nivel 0, 1, o 2) Escalaciones al cliente durante el mes 50 eventos de Nivel 0 requirieron ser escalados al cliente 5 eventos de Nivel 1 requirieron ser escalados como una amenaza real en el perímetro del cliente 249. 945 eventos identificados como ataques a los cuales la red del cliente no era vulnerable Propuestas correctivas 15 propuestas de cambio en la política diseñadas para mejorar la exactitud y la efectividad del servicio de monitoreo Afinación de las políticas de las sondas de monitoreo continúa como parte de un esfuerzo permanente para reducir el número de alertas falsas ¿Tiene usted los recursos para efectuar esto en forma interna? © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Puntos Clave para Recordar • La seguridad es un problema de negocios • Los servicios básicos de Firewall y de IDS/IPS Administrados no son servicios por sí solos Monitoreo y Administración incluidos Seguridad integrada de extremo-a-extremo • La tecnología de punta de Cisco proporciona una solución de seguridad integrada COMPLETA Ruteadores de Servicios Integrados Firewalls IOS de características completas Detección y prevención de intrusiones VPN IPSec © 2003 Cisco Systems, Inc. Todos los derechos reservados. ‹Nº›

Las Redes Cisco Powered le Ayudan a Tener Éxito El Enfoque de Cisco®: Enlazando a los Proveedores de Servicios y a los Usuarios Finales Corporativos y SMBs Proveedores de Servicios DW_Acelerar la Demanda_0304© 2003 Cisco©Systems, 2004 Cisco Inc. Systems, Todos los Inc. derechos Todos los reservados. derechos reservados. Cisco Systems® ‹Nº›

37

Ventajas competitivas ejemplos de empresas

Ventajas competitivas ejemplos de empresas 2004

2004 Inhibicin

Inhibicin Ventajas competitivas ejemplos

Ventajas competitivas ejemplos Ejercicios de ventaja comparativa y absoluta

Ejercicios de ventaja comparativa y absoluta Como construir un sistema de ecuaciones

Como construir un sistema de ecuaciones Construyendo interpretaciones literarias colaborativas

Construyendo interpretaciones literarias colaborativas Construyendo interpretaciones literarias colaborativas

Construyendo interpretaciones literarias colaborativas Procedura competitiva con negoziazione

Procedura competitiva con negoziazione Corazón agudas graves y esdrújulas

Corazón agudas graves y esdrújulas Vantagem competitiva porter

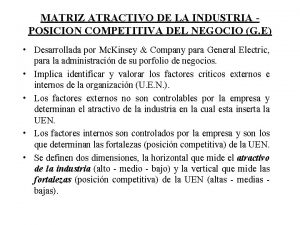

Vantagem competitiva porter Matriz atractividad competitividad

Matriz atractividad competitividad Inibidor competitivo e não competitivo

Inibidor competitivo e não competitivo Apoenzima

Apoenzima Inibição enzimática competitiva

Inibição enzimática competitiva Inibição enzimática competitiva

Inibição enzimática competitiva Linealización de eadie hofstee

Linealización de eadie hofstee Inhibicion acompetitiva km y vmax

Inhibicion acompetitiva km y vmax Inhibidor mixto km y vmax

Inhibidor mixto km y vmax Oligarquia competitiva dahl

Oligarquia competitiva dahl Inhibicion competitiva

Inhibicion competitiva Principio de exclusión competitiva

Principio de exclusión competitiva Como o pcp ajuda a empresa a se tornar competitiva

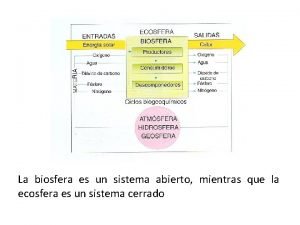

Como o pcp ajuda a empresa a se tornar competitiva Sistema

Sistema Inhibicion no competitiva

Inhibicion no competitiva Regulação alostérica

Regulação alostérica Inhibicion no competitiva

Inhibicion no competitiva Coesistenza competitiva

Coesistenza competitiva Tipo de onda

Tipo de onda Ventaja comparativa dinamica

Ventaja comparativa dinamica Ventaja absoluta comercio internacional

Ventaja absoluta comercio internacional Smith

Smith Una polea es

Una polea es Productos traslapados

Productos traslapados Comunicación verbal ventajas

Comunicación verbal ventajas Ley de las ventajas comparativas

Ley de las ventajas comparativas Martin meister

Martin meister Ventajas y desventajas de jugar videojuegos

Ventajas y desventajas de jugar videojuegos