1 CCTV sistemini kullanm amac ve ierii CCTV

- Slides: 40

1 -CCTV sistemini, kullanım amacı ve içeriği CCTV Ø Kapalı Devre Görüntü ve Kayıt Sistemi, temel olarak bir bölgenin veya mekânın çeşitli kameralarla görüntüsünün alınmasına, elde edilen görüntülerin kayıt altına alınmasına ve söz konusu görüntülerin eşzamanlı/eşzamansız olarak izlenebilmesine olanak tanıyan yapı şeklinde açıklanabilir. Ø İngilizcede “Kapalı Devre Televizyon” anlamına gelen “Closed Circuit Television” veya kısa adıyla CCTV ifadesi de bu sistemleri tanımlamak için kullanılmaktadır. CCTV sistemlerindeki görüntüler herkese açık olmayıp, yalnızca yetkilendirilmiş kişi veya kişiler tarafından izlenebilir. CCTV sistemleri temel olarak güvenlik, gözetleme ve denetleme amacıyla kullanılmaktadır. 1

2 -Video temellerini açıklayabilme Video Temelleri Ø Video, Türk Dil Kurumu tarafından “manyetik bantlar üzerinde yer alan veya sayısal olarak derlenmiş hareketli resimler dizisi” olarak tanımlanmıştır. Video sinyali, kamera vasıtasıyla çekilen görüntünün elektriksel hale dönüştürülmesiyle elde edilir. Video sinyali, analog veya dijital (sayısal) formatta olabilir. Ø CCTV sistemleri geçmişte daha çok analog video temelli iken, günümüzde bu sistemlerin çoğu dijital video temelli hale gelmiştir. NTSC, PAL ve SECAM dünyadaki başlıca analog video standartlarıdır. SDTV ve HDTV olmak üzere iki temel dijital video standardı bulunmaktadır. Video, siyah-beyaz veya renkli 2

2 -Video temellerini açıklayabilme Video Temelleri Ø Öte yandan, renkli video ise gerçek renk (truecolor) desteği sunar. Gerçek renkler, üç ana renk olan kırmızı, yeşil ve mavinin farklı kombinasyonlarıyla elde edilebilmektedir. Ø Ham video görüntüsü çok fazla yer kapladığı için iletim ve depolama açısından elverişli değildir. Ham video görüntüleri çeşitli sıkıştırma teknikleri yardımıyla, çok daha az yer kaplayacak duruma getirilebilmektedir. Sıkıştırma teknikleri, kayıplı ve kayıpsız olmak üzere iki temel gruba ayrılırlar 3

3 -CCTV sisteminin bileşenlerini ve bu bileşenlerin işlevlerini açıklayabilme CCTV Sistemi Bileşenleri Ø Bir CCTV sistemi temel olarak beş bileşenden oluşmaktadır. Bu bileşenler kamera, video iletim ortamı, video kayıt ünitesi, görüntüleme ünitesi (monitör) ve video yönetim yazılımı şeklinde sıralanabilir. Ø Kamera, temel olarak optik bilgiyi elektrik sinyaline dönüştüren cihaz olarak tanımlanabilir. Geçmişte “tüp kamera” olarak nitelendirilen kameralar kullanılmakla birlikte, günümüzde pek çok alanda olduğu gibi CCTV sistemlerinde de yaygın olarak CCD veya CMOS algılayıcıya (sensör) sahip kameralar kullanılmaktadır. 4

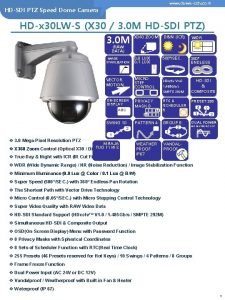

3 -CCTV sisteminin bileşenlerini ve bu bileşenlerin işlevlerini açıklayabilme CCTV Sistemi Bileşenleri Ø Lens (mercek), ortamdan yansıyan ışığı kameranın görüntüleme ünitesine uygun şekilde ileterek görüntünün oluşmasını sağlayan optik bileşendir. Lens olmadan kameranın görüntüleme yapması mümkün değildir. Ø Kameraların başlıca özellikleri Hassasiyet (sensitivity), Minimum aydınlatma, Çözünürlük, Sinyal gürültü oranı ve Dinamik aralık şekilde listelenebilir. Ø CCTV sistemlerinde kullanılan başlıca kamera çeşitleri Dome (Kubbe), Kutu, PTZ, IP ve Kızılötesi kameradır. 5

3 -CCTV sisteminin bileşenlerini ve bu bileşenlerin işlevlerini açıklayabilme CCTV Sistemi Bileşenleri Ø CCTV sistemlerinin en önemli bileşenlerinden birisi video kayıt sistemidir. Video kayıt sisteminin temel işlevi, CCTV sistemi bünyesindeki kameralar vasıtasıyla alınan video görüntülerini gerçek-zamanlı olarak kayıt etmektir. Analog video teknolojisinin hâkim olduğu dönemlerde, video kaydı için videokaset vb. ortamlar kullanılmaktaydı. Ø Dijital teknolojilerin gelişmesini takiben, sağladıkları avantajlar sebebiyle sayısal kayıt ortamları yavaş analog ortamların yerini almaya başladı. CCTV sisteminde çekilen video, kişisel bir bilgisayar içinde bulunan HDD veya SSD birimine kayıt edilebileceği gibi, CCTV operasyonları için özel olarak 6 tasarlanmış, kendine ait işletim sistemine sahip, içinde HDD veya SSD

3 -CCTV sisteminin bileşenlerini ve bu bileşenlerin işlevlerini açıklayabilme CCTV Sistemi Bileşenleri Ø IP kameralardan oluşan bir CCTV sisteminde ise kameralardan alınan video görüntüleri DVR yerine NVR (Network Video Recorder – Ağ Video Kaydedici) ünitesine kaydedilir. NVR, DVR ünitesinden farklı olarak, ağa bağlanabilen bir video kayıt sistemidir. Ø Gerek analog gerek IP kameraları bünyesinde barındıran CCTV sistemlerinde kullanılan video kayıt cihazlarına ise HVR (Hybrid Video Recorder – Hibrit Video Kaydedici) adı verilir. 7

3 -CCTV sisteminin bileşenlerini ve bu bileşenlerin işlevlerini açıklayabilme CCTV Sistemi Bileşenleri Ø CCTV sistemlerinde, kameralar vasıtasıyla alınan görüntülerin eşzamanlı veya eşzamansız olarak izlenebilmesi için monitöre ihtiyaç duyulmaktadır. Geçmişte analog CRT (Cathode Ray Tube – Katot Işın Tüpü) tipindeki tüplü monitörler kullanılırken, günümüzde bu tarz monitörlerin yerini dijital LCD (Liquid Crystal Display – Likit Kristal Ekran) ve LED (Light Emitting Diode – Işık Yayan Diyot) tipindeki monitörler almıştır. Ø LCD ve LED tipindeki monitörler, ekran büyüklüğü, çözünürlük, kontrast (zıtlık), bağlantı şekli gibi özelliklerle birbirlerinden ayrılırlar. Monitörleri DVR ve NVR gibi ünitelere bağlayabilmek için monitörlerin desteklediği bağlantı tipine 8 bağlı olarak VGA, DVI, HDMI, Display. Port ve Thunderbolt gibi bağlantılar

4 -CCTV sistemlerinin kullanımına yönelik yasal düzenlemeleri yorumlayabilme Yasal Düzenlemeler Ø CCTV sistemleri, her geçen gün gerek özel gerek kamusal alanlarda yaygınlaşmaktadır. CCTV sistemleri her ne kadar güvenlik, izleme ve denetleme gibi hususlarda önemli katkılar sağlasalar da zaman özel hayatın gizliliğine zarar vermekle itham edilmektedirler. Ø Bu sebeple, CCTV sistemlerinin nerede, nasıl ve ne şekilde kullanılacağının yetkili makamlarca belirlenmesi büyük önem arz etmektedir. Dünyada birçok ülkede bu tarz sistemlerinin kullanımına yönelik yasal düzenlemeler söz konusudur. Ülkemizde de bu konudaki farkındalık giderek artmakta ve güvenlik kameralarının kullanımına yönelik hususlara mevzuat içinde yer 9

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Elektronik Çevre Güvenlik Sistemleri Ø Elektronik çevre güvenlik sistemlerini, elektronik alarm sistemlerinin dış mekân güvenliği için kullanılan şekli olarak düşünmek doğrudur. Genel kullanımı bir merkeze bağlı giriş ve çıkış birimlerinin koordineli olarak çalışması şeklindedir. Ø Sistem merkezi tüm cihazların birbirine bağlanmasını sağlarken aynı zamanda da değerlendirme ünitesi olarak görev yapar. Ø Elektronik çevre güvenlik sistemleri, yetkisiz girişleri kullanıcılara bildiren uyarı sistemleri ve yetkisiz girişleri önlemeye yönelik giriş önleme sistemleri olarak iki başlık altında incelenebilir 10

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Yetkisiz Giriş Uyarı Sistemleri Ø Yetkisiz giriş uyarı sistemleri, hırsız alarm sistemlerinin dış mekâna uyarlanmış halidir. Giriş cihazlardan alınan sinyaller bir merkeze iletilmektedir. Merkez bir alarm sistem merkezi şeklinde olabilirken, geniş sistemlerde sistem merkezinin yerini bilgisayarlar almaktadır. Ø Kritik alanların güvenliğinin sağlanması durumunda ise teknik bir personel, sistem merkezinde gelen verileri değerlendirerek gerekli işlemlerin yapılmasını sağlar. 11

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Yetkisiz Giriş Uyarı Sistemleri Ø Yetkisiz giriş uyarı sistemleri askeri alanlar, petrol rafineri ve dolum tesisleri, kimyasal madde depoları gibi alanların çevre güvenliğinin arttırılması için son yıllarda daha sık kullanılmaktadır. Ø Sistemler aynı zamanda sınır güvenliği konusunda da destek vermektedir. Çevre güvenlik sistemleri, güvenlik kameraları, alarm sistemleri ve tek başına çalışan cihazlar olarak üç başlık altında incelenmiştir. 12

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Yetkisiz Giriş Uyarı Sistemleri Ø Yetkisiz giriş uyarı sistemlerinin bileşenleri, seçilen sisteme göre değişiklik göstermektedir. Güvenlik kamerası ile güvenliğin sağlanması gerektiği durumlarda ana bileşenler kameralar olacaktır. Ø Farklı çözünürlük ve özelliğe sahip kameraların bağlantısı bir DVR cihaza ya da bilgisayara yapılmakta, görüntüler bu şekilde alınarak gerekli durumlarda kayıt edilmektedir. Alarm sistemi kullanılması durumunda ürünler hırsız alarm sistemini oluşturan ürünlerden çok da farklı değildir. 13

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Yetkisiz Giriş Uyarı Sistemleri Ø Hareket algılayıcılar, aktif ve pasif algılayıcılar, su altı algılayıcılar farklı özellikleri ile yetkisiz girişleri tespit etmekte ve bunu sinyallerle merkeze bildirmektedir. Merkez ya da yetkili kişi sesli ya da sessiz alarm vermekte, gerekli durumlarda yardım istemektedir. Ø Tek başına çalışan sistemler ise genellikle alarm sistemlerinin giriş ve çıkış ürünlerinin bir araya toplanması ile oluşturulan ürünlerdir. Genellikle üzerlerinde hareket algılayıcı, siren, flaşör ve gerekli akımı sağlamak için bir batarya barındırırlar. Elektronik çevre güvenlik sistemleri için kullanılan ürünler genellikle dış mekânda konumlandırılacağından iç mekân ürünlerine göre 14

1 -Elektronik Çevre Güvenlik Sistemlerini açıklayabilme Yetkisiz Giriş Önleme Sistemleri Ø Yetkisiz giriş önleme sistemlerinin ilk ürünü olan elektrikli çit, hayvan ve insan geçişini kısıtlamak amacıyla kullanılır. Bu ürünlerin özellikle insan geçişine yönelik kullanımı yönetmelik ve standartlarla belirlenmiştir. Ø Yetkisiz araç ve insan geçişini önlemeye yönelik daha barışçıl ürünler ise garaj kapıları, site ve apartman kapıları ile bariyer sistemlerinde kullanılan uzaktan kumandalar, RF kartlar, şifre modülleri, parmak izi okuyucular ve retina tarayıcılardır 15

1 -Biyometrik verinin özelliklerini tanımlayabilme Biyometri Ø Gizliliğe dikkat edilen bir mekâna (yüksek güvenlikli tesisler, havaalanları, işyerleri gibi), cihaza (mobil telefonlar, bilgisayar, ATM cihazları gibi) veya bilgiye (internet bankacılığı, çağrı merkezleri gibi) erişim için kimlik doğrulama yöntemleri kullanılır. Ø Bu yöntemler klasik tarzda, şifre ya da kart okutma temelli olabilir. Ancak bu tür sistemlerin kaybolma, çalınma, unutulma risklerinden dolayı, zaman içinde, kişilerin fiziksel ve davranışsal özelliklerini kullanarak otomatik kimlik doğrulama veya tanımlama yapmayı sağlayan biyometrik temelli çalışan güvenlik sistemleri daha avantajlı hale gelmiştir. 16

1 -Biyometrik verinin özelliklerini tanımlayabilme Biyometrik Güvenlik Sistemlerinin Yapısı Ø Biyometrik güvenlik sistemleri, algılama, ön işlem, öznitelik çıkarma, şablon oluşturma, eşleştirme ve uygulama gerçekleştirme aşamalarından oluşur. Ayrıca verilerin kayıtlı olduğu bir veri tabanına sahiptir. Ø Bütün güvenlik sistemlerinde bir kimlik doğrulama yöntemi bulunmaktadır. Biyometrik güvenlik sistemlerinde biyometrik veriye bağlı bir kimlik doğrulama yöntemi kullanılırken, diğer sistemlerde kullanıcı adı, şifre veya PIN gibi bilgilere dayalı olan bilgi temelli ya da anahtar veya manyetik bir kartla çalışan nesne temelli kimlik doğrulama yöntemleri kullanılabilmektedir. 17

1 -Biyometrik verinin özelliklerini tanımlayabilme Biyometrik Güvenlik Sistemlerinin Yapısı Ø Bu kimlik doğrulama yöntemlerinin tek kullanımı ya da bir kaçının birlikte kullanımı güvenlik sisteminin seviyesini belirler. Biyometrik güvenlik sistemi ile herhangi bir yere erişim esnasında tanıtım ve tanıma işlemleri sonucunda kullanıcının yetkili veya yetkisiz olduğu belirlenir. Ø Bu sınıflandırma işlemi değişik matematiksel algoritma, işlem ve karşılaştırmalar kullanılarak gerçekleştirilir. Sistemin performansı ise gerçek uygulamalardaki kullanımı öncesindeki test işlemlerinde elde edilen yanlış ret oranı, yanlış kabul oranı ve çapraz hata oranı ile ölçülür. 18

1 -Biyometrik verinin özelliklerini tanımlayabilme Fiziksel Özellik Temelli Biyometrik Güvenlik Sistemleri Ø İnsanlardaki hayatları boyunca değişmez özelliklere sahip verileri kullanan fiziksel temelli biyometrik güvenlik sistemlerinden başlıcaları parmak izi, yüz, el geometrisi, iris, retina ve DNA tanımadır. Ø Bu veriler arasında DNA tanıma haricindeki diğer yöntemler anlık olarak yürütülebilen yöntemler olmasına karşılık, bu verilerin elde edildiği organlardaki bir tahribat, eksiklik olması dezavantaj oluşturmaktadır. Ø DNA tanıma ise doğruluk oranı çok yüksek olan bir yöntem olmasına karşılık sonuçlanması 24 saati bulabilmektedir. Biyometrik güvenlik sisteminin türü, maliyet, kullanım kolaylığı, performans, tanıma süresi gibi faktörlerin önem sırasına göre belirlenir. 19

1 -Biyometrik verinin özelliklerini tanımlayabilme Davranışsal Özellik Temelli Biyometrik Güvenlik Sistemleri Ø Davranışsal özellik temelli biyometrik güvenlik sistemleri ise daha karmaşık işlem ve analizler gerektiren, kişiye özgü ardışık bazı hareketlerden elde edilir. Ø Tanıma işlem süresi fiziksel özellik kullanan sistemlere göre daha uzun sürer. Ses, imza, tuş vuruş dinamiği ve yürüyüş şekli, davranışsal özellik temelli başlıca biyometrik veriler olarak sıralanabilir. 20

1 -Bilgisayar ve Bilişim Güvenliği Ø Teknolojik değişimlerin son derece hızlı olduğu bir devirde yaşamaktayız. Teknoloji bir sanayi dalıyla ilgili üretim yöntemlerini, kullanılan araç, gereç ve aletleri kapsayan bilgidir. Ø Teknoloji terimi konusunda birçok tanım vardır. Teknolojinin en basit ve dar tanımı, bir mal veya hizmetin üretimi için gerekli ve uygulanan bilgi, nasıl yapılacağını bilme (know-how) ve deneyimler olarak verilmektedir. Ø Teknolojinin gelişmesi ve özellikle haberleşme ve ulaşım alanında olan gelişmeler hem saldırıları hem de savunma tekniklerini etkilemiştir. Her ne kadar bu gelişmeler tehditleri ve tedbirleri değiştirmiş olsa da kullanılan saldırılar ve bunlara karşı geliştirilen tedbirler günümüzde gerçekleşen saldırı 21

1 -Bilgisayar ve Bilişim Güvenliği Ø Bilişim suçu “bilgileri Otomatik olarak işleme tabi tutan yahut verilerin nakline yarayan bir sisteme karşı veya sistem ile gayri kanuni, ahlak dışı ve yetkisiz gerçekleştirilen he türlü davranıştır” şeklinde tanımlanır. Ø Bilişim alanında, siber tehdidin nedeni bilgisayar korsanı (hacker) olarak adlandırılan kişilerdir. Bilgisayar korsanı, şahsî bilgisayarlara veya çeşitli kurum ve kuruluşlara ait bilgisayarlara ve ağlara izinsiz olarak giriş yapan kişilerdir. Artan teknoloji ile beraber bilgisayar korsanlarının türleri de değişmektedir. 22

1 -Bilgisayar ve Bilişim Güvenliği Ø Bunlardan bazıları: • Beyaz Şapkalı (White-hat) bilgisayar korsanları: Kötü amaçlı bilgisayar korsanlarına karşı sistemin koruyucusu gibi davranırlar. Ø • Siyah Şapkalı (Black-hat) bilgisayar korsanları: Yasadışı bir işlemden kişisel çıkar elde etmek isteyen kötü niyetli kişilerdir. Ø • Yazılım korsanı: Yazılım korsanları bilgisayar programlarının kopya korumalarını kırarak, bu programları izinsiz olarak dağıtımına olanak sağlayıp para kazanırlar. Ø • Phreaker: Telefon ağları üzerinde çalışan, telefon sistemlerini hackleyerek bedava görüşme yapmaya çalışan kişilerdir. Ø • Script kiddie: Script kiddie’ler hacker’lığa özenen kişilerdir. Tam anlamıyla 23 hacker değillerdir. Script kiddieler genellikle kişilerin e-posta veya anında

1 -Bilgisayar ve Bilişim Güvenliği Ø • Lamer: Ne yaptığının tam olarak farkında olmayan, bilgisayar korsanlığı yapabilmek için yeterince bilgisi olmayan kişilerdir. Ø • Amatörler: Bunlar genelde saldırıları eğlence için yapan kişilerdir. Ø • Kırıcılar (hacker): Bilişim sistemine girmeye çalışan kişilerdir. Amaçları sisteme zarar verip, değerli bilgi ve belge elde etmektir. Ø • Kariyer Suçluları: Amatör ve hackerlardan farklı olarak kariyer suçluları belli bir hedefe odaklanmış kötü niyetli kişilerdir. Asıl amaçları idealleri doğrultusunda terör ortamı oluşturmaktır Siber suçlular genellikle Derin Web (deep web) olarak adlandırılan özel internet ağlarından yararlanırlar. Derin Web internetin çıktığı ilk tarihlerden itibaren arama motorlarının 24 endeksleyemediği verilerin bulunduğu bilgileri içeren binlerce linkten oluşan bir

1 -Bilgisayar ve Bilişim Güvenliği Bilişim Saldırıları Ø Bilişim sistemlerine karşı gerçekleştirilebilecek saldırılar değişik parametrelere göre sınıflandırıp açıklanabilir. Ø Tehditleri genel özelliklerine göre aşağıdaki gibi dört ana gruba ayırabiliriz: • Ele geçirme • Sekteye uğratma • Değişiklik • Fabrikasyon 25

1 -Bilgisayar ve Bilişim Güvenliği Ø Bilgisayar donanımı, bir bilgisayarı oluşturan fiziksel parçaların genel adıdır. Donanıma karşı yapılabilecek saldırılar aşağıdaki gibi sıralanabilir: • Yeni parça eklenebilir veya parça çıkarılabilir. • Donanım parçaları üzerine işlevlerini engelleyecek şekilde su ve değişik içecekler dökülebilir. • Ağ kabloları kesilebilir. • Donanım bileşenleri çalınabilir. • Elle veya değişik kesici aletlerle donanımlara zarar verilebilir. • Elektronik bilgi ve belgelerin saklandığı cihazlar sabit diskler, harici sabit diskler, flaş bellekler, CD’ler, DVD’ler ve bunlara benzer aygıtlardır. 26

1 -Bilgisayar ve Bilişim Güvenliği Ø Yazılım değişik ve çeşitli görevler yapma amaçlı tasarlanmış elektronik aygıtların birbirleriyle haberleşebilmesini ve uyumunu sağlayarak görevlerini ya da kullanılabilirliklerini geliştirmeye yarayan makine komutlarıdır. Ø Yazılımlara karşı yapılabilecek saldırılar şunlardır: • Yazılımlar başka bir yazılımla yer değiştirilebilir. • Yazılımların içeriği değiştirilebilir. • Yazılımlar tamamen yok edilebilir. • Yazılımlar olması gereken yerden başka yerlere yüklenebilir. • Yazılımlar çalınabilir. • Başkalarına ait olan yazılımlar izinsiz kopyalanabilir. 27

1 -Bilgisayar ve Bilişim Güvenliği Ø Kötü amaçlı yazılımların isimleri amaçlarına yönelik olarak tarih, biyoloji gibi gündelik hayatta insanların kolayca anlamlandırabileceği kelimelerden seçilmiştir. Ø Bu tür kötü amaçlı yazılımlardan en bilinenleri kısaca aşağıdaki gibi özetlenebilir: • Virüsler • Solucanlar • Truva Atları • Rootkit(Kök kullanıcı takımı) • Keylogger (Klavye dinleme sistemi) • Layered Service Provider (LSP-Katmanlı Hizmet Sağlayıcı) 28

1 -Bilgisayar ve Bilişim Güvenliği Ø Ağ üzerinde gerçekleştirilebilecek saldırılara verilebilecek saldırı türlerinden bazıları aşağıdaki gibi özetlenebilir: • Hizmet Reddi (Denial Of Service - Do. S) • SYN (Eşzamanlı) Taşması • Ping Of Death (Ölüm Pingi) • Dağıtılmış Hizmet Reddi (Distributed Denial Of Service - DDo. S) • Gizli Dinleme 29

1 -Bilgisayar ve Bilişim Güvenliği Ø Bilişim sistemlerinin en önemli bileşeni insandır. Donanım ve yazılımlar insan unsurunun karar vermesine yardımcı olması için vardır. Bu kapsamda iyi eğitilmiş insan gücü güvenliğin sağlanmasındaki en önemli etkenlerden biridir. ØSosyal mühendislik, internette insanların zafiyetlerinden faydalanarak çeşitli ikna ve kandırma yöntemleriyle istenilen bilgileri elde etmeye çalışmaktır. Sosyal mühendislikte güvenlik sistemleri açısından kötü niyetli kişilerin uyguladıkları yöntemlerden bazıları aşağıdaki gibidir: 30

1 -Bilgisayar ve Bilişim Güvenliği Ø • Taklit ve inandırma Ø • Yetkisiz fiziksel erişim Ø • Klavye ile yazı yazarken çevredeki birinin sizi gözlemlemesi Ø • Yardım masası aramalarının taklit edilmesi Ø • Kimsenin olmadığı açık odalar bulabilmek için koridorda dolaşma Ø • Telefon hattının başka bir telefona izinsiz aktarılması Ø • Çöplük karıştırma Ø • Şifre çalmak için sahte iletişim kanalları kullanılması öğrenme çıktıları 31

Bilişim Güvenliği Tedbirleri ØBilişim güvenliği bilişim aygıt ve yazılımlarının kullanımından doğabilecek riskleri ve tehlikeleri inceleyen bilişim teknolojisi dalıdır. ØBilgi güvenliği yazılı, sözlü veya elektronik ortamdaki bilginin korunması ve doğru bilginin, doğru zamanda, doğru kişiye ulaştırılmasıyla ilgilenir. Bilişim güvenliğinde uygulamalarda yol gösterecek dört temel ilke vardır: • En kolay nüfuz etme ilkesi • Yeterli süre koruma ilkesi • Tesirlilik ilkesi • En zayıf halka ilkesi 32

Donanım, Yazılım-Ağ ve İnsanlara Yapılan Saldırılar Ø Donanıma karşı yapılacak saldırılardan korunmak için kullanılan en yaygın kontrol mekanizması fiziksel korunmadır. Ø Bu nedenle bilgisayar ve bilişim sisteminin donanımı güvenli bir alanda korunur. Donanımlara ulaşmak için erişim kuralları tanımlanmalıdır. Ø Odaların kilitlenmesinin yanında odalara girecek kişilerin listeleri oluşturulması, giriş saatleri ve giriş usulleri tanımlanması gibi işlemeler erişim kuralları çerçevesinde yapılır. 33

Donanım, Yazılım-Ağ ve İnsanlara Yapılan Saldırılar Ø Yazılım ve ağa yönelik saldırılara ve yetkisiz kaynak kullanımına karşı alınabilecek tedbirler aşağıdaki gibi sıralanabilir: • Önleme aşamasına yönelik tedbirler - Antivirüs programı - Güvenlik duvarı (Firewall) - Bal küpü (honeypot) § Tespit aşamasına yönelik tedbirler - - Ağ topolojisi - - İz kayıtları (Log) - - STS(Saldırı Tespit Sistemleri - Intrusion Detection Systems) 34

Donanım, Yazılım-Ağ ve İnsanlara Yapılan Saldırılar • Kurtarma aşamasında yönelik tedbirler - Yedek alma (Backup) - Felaket Senaryosu (Disaster) - Felaket Anında Ayağa Kaldırma - Kural tanımlama Ø Bilişim sistemleri güvenliği dediğimizde, genel olarak bilgisayar güvenliğinden bahsedilmektedir. Fakat güvenlik sistemlerine tehditlerin ve bu tehditlere alınan önlemlerdeki açıkların en önemli kaynağı insanlardır. 35

Belge Bilgi Güvenliği Yapılanması Ø Herhangi bir kurum için ticari değer taşıyan her türlü bilgi, belge, ürün, eşya ve varlık değerli sıfatı taşıdığından bunları korumak ihtiyacı hisseder. Bilgi, belge güvenliğinin sağlanamaması kişileri, kurumları hatta devletleri bile tehdit edebilir. Ø Bilgili ve belge güvenliğinin sağlanmasında ISO 27001 kullanılmaktadır. ISO 27001 bilgi varlıklarını korumaya ve ilgili taraflara, özellikle de müşterilere güven vermeye yardımcı olur. ISO 27001 Bilgi Güvenliği Yönetimi Sisteminizi oluşturmak, uygulamak, işletmek, izlemek, incelemek, sürdürmek ve geliştirmek için süreç yaklaşımını benimser. 36

Belge Bilgi Güvenliği Konusunda Çalışan Kurumlar Ø Ülkemizde bilgi belge güvenliği Ulusal Siber Olaylara Müdahale Merkezi (USOM) tarafından sağlanmaktadır. Ø USOM ülkemizde siber güvenlik olaylarına müdahalede ulusal ve uluslararası koordinasyonun sağlanması adına kurulmuştur. Ø Kurumsal SOME (Siber Olaylara Müdahale Ekibi)’ler, siber olayların önlenmesi veya zararlarının azaltılmasına yönelik olarak, kurumlarının bilişim sistemlerinin kurulması, işletilmesi veya geliştirilmesi ile ilgili çalışmalarda teknik ve idari tedbirler konusunda öneri sunarlar 37

Varlık Analizi Ø Bir işletme için değeri olan ve bu nedenle uygun olarak korunması gereken tüm unsurlardır. Bilginin etkin bir şekilde korunması, risk analizi çalışmasının sağlıklı bir şekilde yapılabilmesi için bilgi varlıklarını da içeren tüm varlıkların envanterinin çıkarılması ve sınıflandırılması gereklidir. Ø Varlık envanterinin doğru bir şekilde hazırlanması varlıkların önem ve değeri hususunda bir fikir verecektir. Varlık Envanterine konu olan başlıklar: • Fiziksel Varlıklar • Bilgi Varlıkları • Yazılım varlıkları • Servisler (Hizmetler) • İnsan 38

Varlık Analizi Ø Varlık analizinde her varlığın gizlilik, bütünlük ve erişilebilirlik seviyeleri belirlenir. Bu seviyeler belirlendikten sonra kurumun riskleri ortaya çıkar. • Gizlilik: Bilginin içeriğinin görüntülenmesinin, sadece bilgiyi/veriyi görüntülemeye izin verilen kişilerin erişimi ile kısıtlanmasıdır. Örneğin şifreli eposta gönderimi ile e-postanın ele geçmesi halinde dahi yetkisiz kişilerin epostaları okuması engellenebilir. Bilgilerin gizlilik ihlali nedeniyle gazetede yayınlaması da örnek olarak gösterilebilir. • Bütünlük: Bilginin yetkisiz veya yanlışlıkla değiştirilmesinin, silinmesinin veya eklemeler çıkarmalar yapılmasının tespit edilebilmesi ve tespit edilebilirliğin garanti altına alınmasıdır. Örneğin veri tabanında saklanan verilerin özet bilgileri ile birlikte saklanması, dijital imzanın yetkisiz kişilerce kullanılması gibi. 39

Varlık Analizi • Erişilebilirlik/Kullanılabilirlik: Varlığın ihtiyaç duyulduğu her an kullanıma hazır olmasıdır. Diğer bir ifade ile sistemlerin sürekli hizmet verebilir halde bulunması ve sistemlerdeki bilginin kaybolmaması ve sürekli erişilebilir olmasıdır. Ø Örneğin: Sunucuların güç hattı dalgalanmalarından ve güç kesintilerinden etkilenmemesi için kesintisiz güç kaynağı ve şasilerinde yedekli güç kaynağı kullanımı). Bu dokümanda “Erişilebilirlik” olarak kullanılacaktır. 40

Fenetylline içeren ilaçlar

Fenetylline içeren ilaçlar Işletim sistemini oluşturan kesimler

Işletim sistemini oluşturan kesimler Cctv evolution

Cctv evolution Genetec training courses

Genetec training courses Cctv company profile doc

Cctv company profile doc Cctv montreal

Cctv montreal Columbine video games

Columbine video games Genetec cctv training

Genetec cctv training Daiwa cctv

Daiwa cctv Genetec video player

Genetec video player Ip cctv architecture

Ip cctv architecture Horizontal video

Horizontal video Cctv 1942

Cctv 1942 Gina colangelo background

Gina colangelo background Same content

Same content Uzun dönemli amaç örnekleri

Uzun dönemli amaç örnekleri Otopolimerizan akrilik

Otopolimerizan akrilik Amaç ve hedef örnekleri

Amaç ve hedef örnekleri Performans düzeyi örneği

Performans düzeyi örneği Uzun dönemli amaç örnekleri

Uzun dönemli amaç örnekleri Türk milli eğitimin temel ilkeleri ile ilgili sorular

Türk milli eğitimin temel ilkeleri ile ilgili sorular Bep raporu nedir

Bep raporu nedir Mehmetek.com

Mehmetek.com öğretimsel amaç nedir

öğretimsel amaç nedir Davranışsal amaç yazma

Davranışsal amaç yazma Bep uzun ve kısa dönemli amaç örnekleri türkçe

Bep uzun ve kısa dönemli amaç örnekleri türkçe Likert kuramı

Likert kuramı Varsayım sayıltı örnekleri

Varsayım sayıltı örnekleri Kda özel eğitim

Kda özel eğitim Muhasebe performans hedefleri örnekleri

Muhasebe performans hedefleri örnekleri Psikolojik danışmada amaç oluşturma haritası

Psikolojik danışmada amaç oluşturma haritası Kısa dönemli amaç nasıl yazılır

Kısa dönemli amaç nasıl yazılır Amaç ve sorunları irdeleme

Amaç ve sorunları irdeleme