Podpis elektroniczny Midzy teori a praktyk Daniel Rychcik

- Slides: 28

Podpis elektroniczny Między teorią a praktyką Daniel Rychcik UMK, Toruń Prezentacja dostępna w Sieci pod adresem: http: //sknpk. uni. torun. pl/podpis/

O czym będzie? ® Zagrożenia w Internecie ® Kryptografia ® Certyfikaty ® Urzędy certyfikacyjne ® Praktyka

Zagrożenia w Internecie ® Podsłuchiwanie ® Fałszowanie ® Zaprzeczanie

Kryptografia ® Symetryczna ® Asymetryczna ® Szyfrowanie ® Podpisywanie ® Weryfikacja podpisu

Kryptografia symetryczna ® Najprostsza, znana od wieków ® Łatwa do oprogramowania ® Bardzo szybkie algorytmy ® Jeden, symetryczny klucz ® Konieczność ustalenia klucza ® Problem jajka i kury

Kryptografia asymetryczna ® Stosunkowo nowa – kilkadziesiąt lat ® Skomplikowane algorytmy ® Mała prędkość ® Klucz prywatny i klucz publiczny ® To, co zaszyfrujemy jednym z tych kluczy, możemy odszyfrować wyłącznie drugim ! ® Możliwość upowszechnienia klucza publicznego

Szyfrowanie ® Zapobiega podsłuchiwaniu danych ® Szyfrujemy wiadomość kluczem publicznym odbiorcy ® Można ją rozszyfrować wyłącznie kluczem prywatnym odbiorcy ® Zatem tylko odbiorca może odebrać naszą przesyłkę

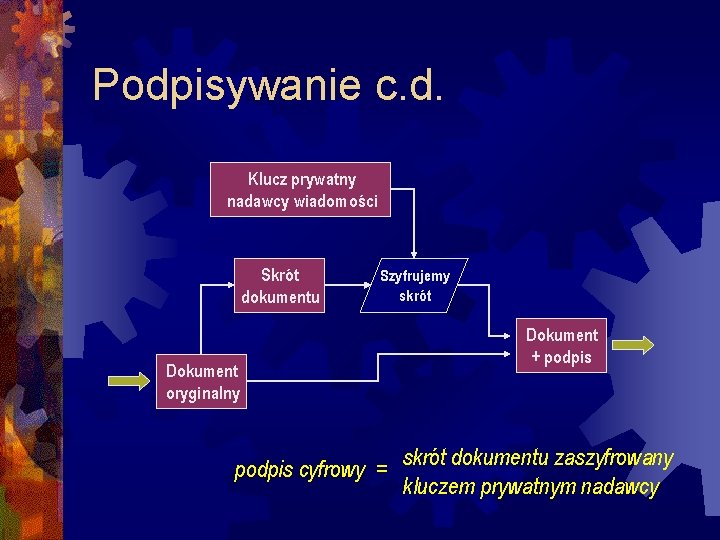

Podpisywanie ® Zapobiega fałszowaniu danych ® Szyfrujemy wiadomość kluczem prywatnym nadawcy ® Można ją rozszyfrować wyłącznie kluczem publicznym nadawcy ® A ten klucz jest powszechnie dostępny ® Praktyka – funkcja skrótu

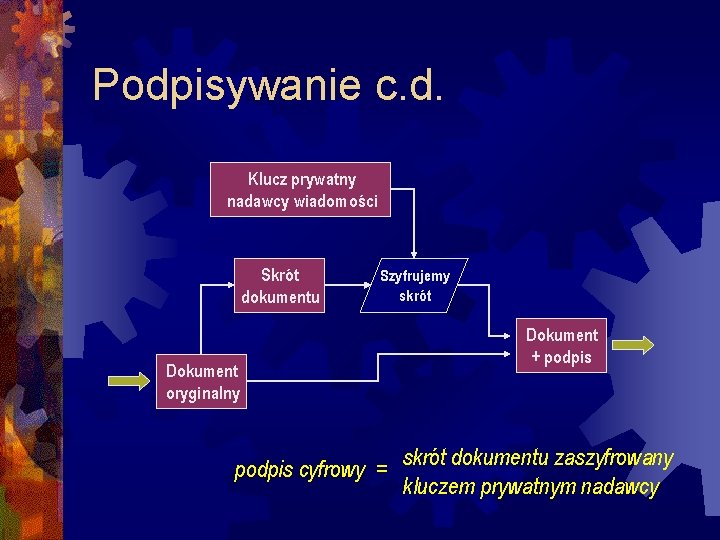

Podpisywanie c. d. Klucz prywatny nadawcy wiadomości Skrót dokumentu Dokument oryginalny Szyfrujemy skrót Dokument + podpis cyfrowy = skrót dokumentu zaszyfrowany kluczem prywatnym nadawcy

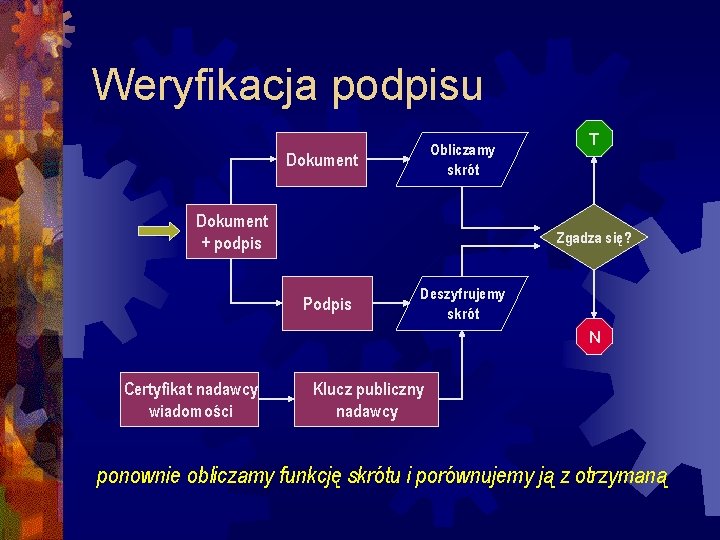

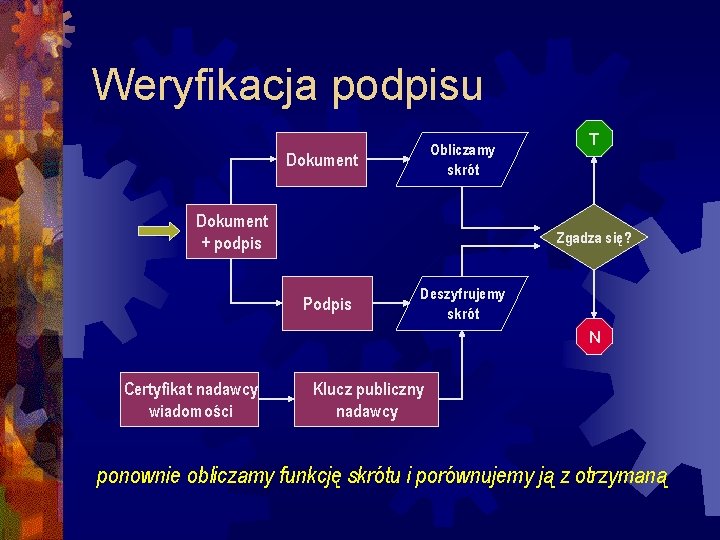

Weryfikacja podpisu Obliczamy skrót Dokument + podpis T Zgadza się? Podpis Deszyfrujemy skrót N Certyfikat nadawcy wiadomości Klucz publiczny nadawcy ponownie obliczamy funkcję skrótu i porównujemy ją z otrzymaną

Certyfikaty ® Niedostatki metod kryptograficznych ® Idea certyfikatu ® Urzędy certyfikacyjne ® Drzewo certyfikacji ® Łańcuch certyfikatów ® Weryfikacja podpisu elektronicznego ® Odwoływanie certyfikatów

Niedostatki metod kryptografii ® Brak pewności co do autentyczności klucza publicznego ® Możliwe scenariusze oszustwa ® Fałszywy klucz publiczny ® Oszustwo „w czasie”

Idea certyfikatu ® Przykład weryfikacji – prowadzący wykład ® Klucz publiczny potwierdzony przez zaufaną trzecią stronę ® Potwierdzenie w formie podpisu cyfrowego ® Powszechna dystrybucja certyfikatu trzeciej strony

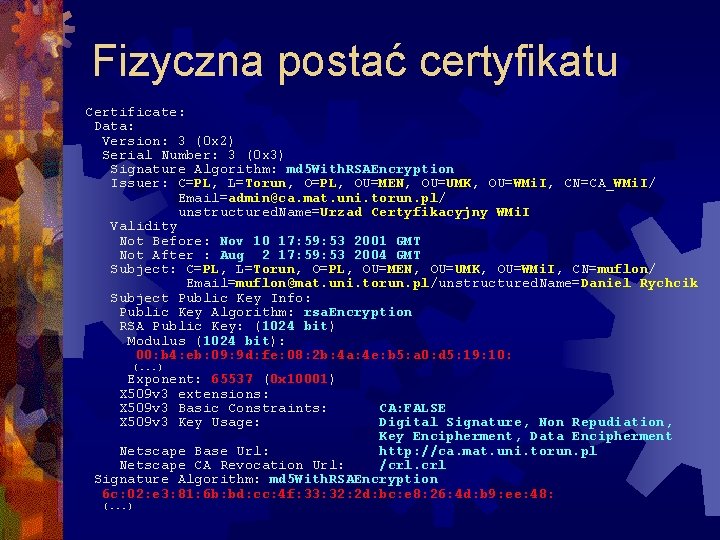

Co zawiera certyfikat? ® Dokładną nazwę obiektu certyfikowanego ® Jego położenie w hierarchii ® Podobnie dla urzędu certyfikacyjnego ® Okres ważności certfyfikatu ® Przeznaczenie certyfikatu ® Adres WWW urzędu i CRL tego certyfikatu (o tym później) ® Podpis cyfrowy

Urząd certyfikacyjny (CA) ® Instytucja zajmująca się potwierdzaniem certyfikatów ® Zadania ® Wystawianie ® Przechowywanie ® Udostępnianie ® Odwoływanie ® Rola certyfikatu CA

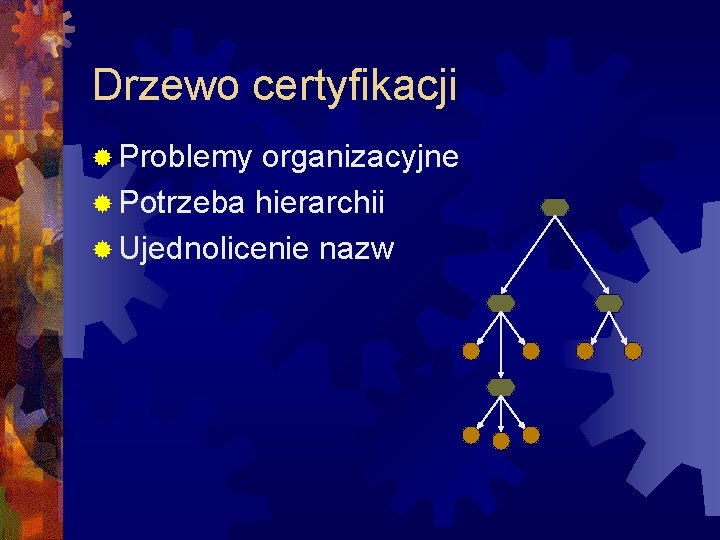

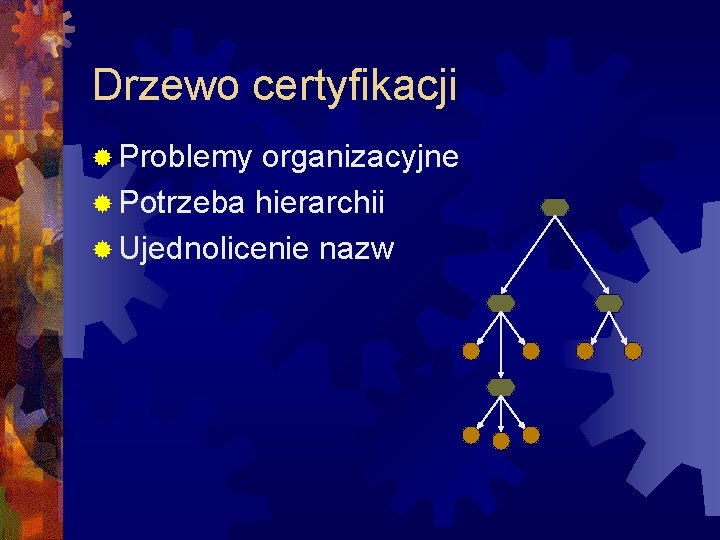

Drzewo certyfikacji ® Problemy organizacyjne ® Potrzeba hierarchii ® Ujednolicenie nazw

Łańcuchy certyfikatów ® Certyfikaty wszystkich kolejnych poziomów (do najwyższego) ® Przyspieszają weryfikację danych nie zmniejszając bezpieczeństwa ® Zmniejszają ilość certyfikatów CA jakie musi przechowywać klient

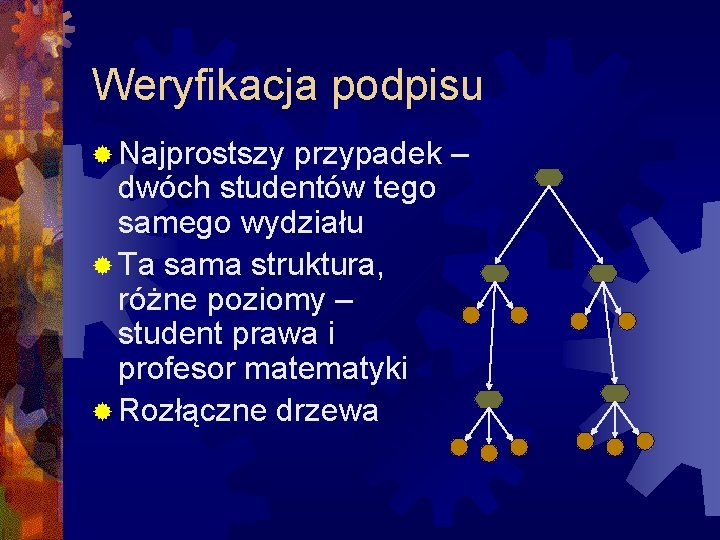

Weryfikacja podpisu ® Najprostszy przypadek – dwóch studentów tego samego wydziału ® Ta sama struktura, różne poziomy – student prawa i profesor matematyki ® Rozłączne drzewa

Odwoływanie certyfikatów ® Okres ważności certyfikatu ® Problem: co, jeżeli certyfikat trzeba wycofać przed upływem terminu? ® (Częściowe) rozwiązanie ® CRL

Praktyka ® Wystawianie certyfikatu ® Ładowanie do programu pocztowego ® Wysyłanie poczty ® Odbieranie poczty ® Bezpieczne WWW ® Inne możliwości

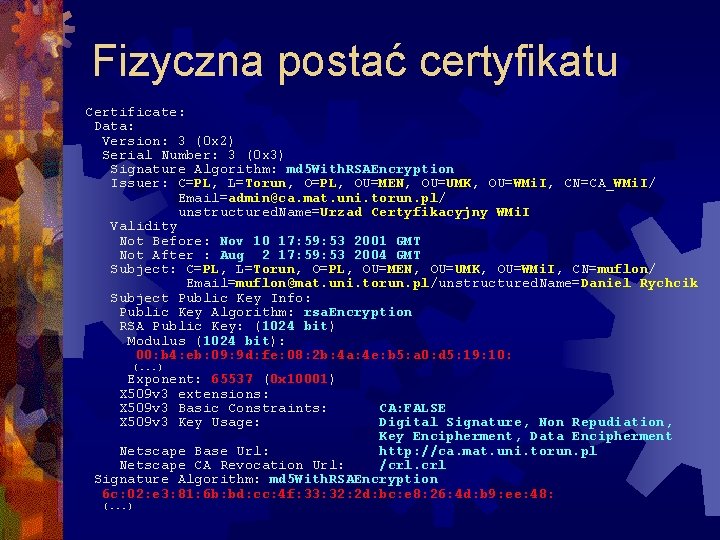

Wystawianie certyfikatu ® Zdalne – przeglądarka WWW ® Lokalne – urząd certyfikacyjny ® Fizyczna postać certyfikatu

Fizyczna postać certyfikatu Certificate: Data: Version: 3 (0 x 2) Serial Number: 3 (0 x 3) Signature Algorithm: md 5 With. RSAEncryption Issuer: C=PL, L=Torun, O=PL, OU=MEN, OU=UMK, OU=WMi. I, CN=CA_WMi. I/ Email=admin@ca. mat. uni. torun. pl/ unstructured. Name=Urzad Certyfikacyjny WMi. I Validity Not Before: Nov 10 17: 59: 53 2001 GMT Not After : Aug 2 17: 59: 53 2004 GMT Subject: C=PL, L=Torun, O=PL, OU=MEN, OU=UMK, OU=WMi. I, CN=muflon/ Email=muflon@mat. uni. torun. pl/unstructured. Name=Daniel Rychcik Subject Public Key Info: Public Key Algorithm: rsa. Encryption RSA Public Key: (1024 bit) Modulus (1024 bit): 00: b 4: eb: 09: 9 d: fe: 08: 2 b: 4 a: 4 e: b 5: a 0: d 5: 19: 10: (. . . ) Exponent: 65537 (0 x 10001) X 509 v 3 extensions: X 509 v 3 Basic Constraints: X 509 v 3 Key Usage: CA: FALSE Digital Signature, Non Repudiation, Key Encipherment, Data Encipherment Netscape Base Url: http: //ca. mat. uni. torun. pl Netscape CA Revocation Url: /crl. crl Signature Algorithm: md 5 With. RSAEncryption 6 c: 02: e 3: 81: 6 b: bd: cc: 4 f: 33: 32: 2 d: bc: e 8: 26: 4 d: b 9: ee: 48: (. . . )

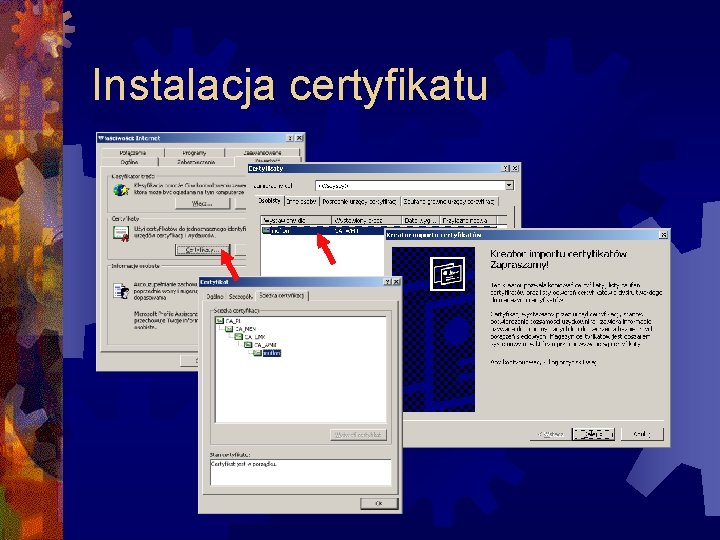

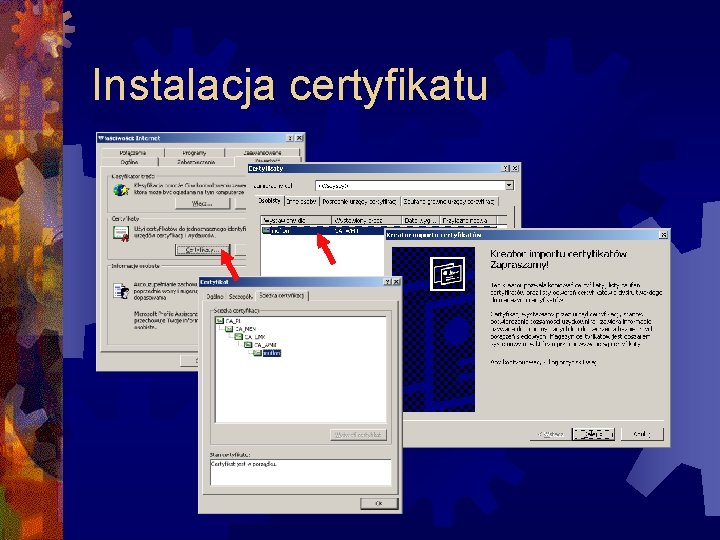

Instalacja certyfikatu

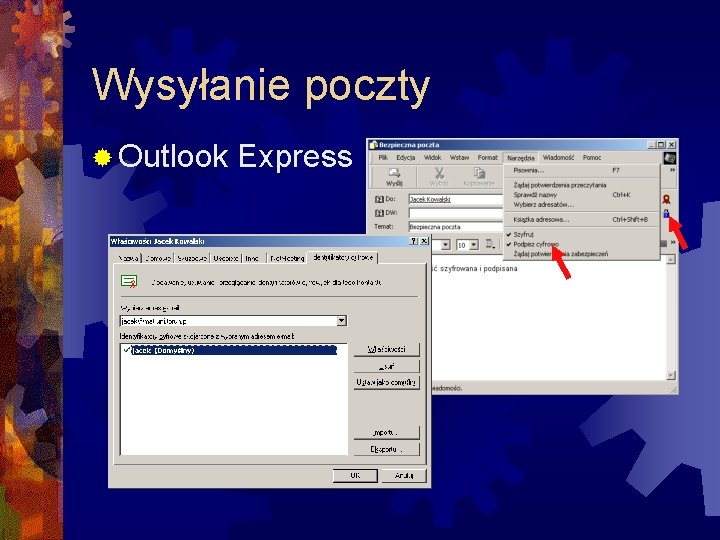

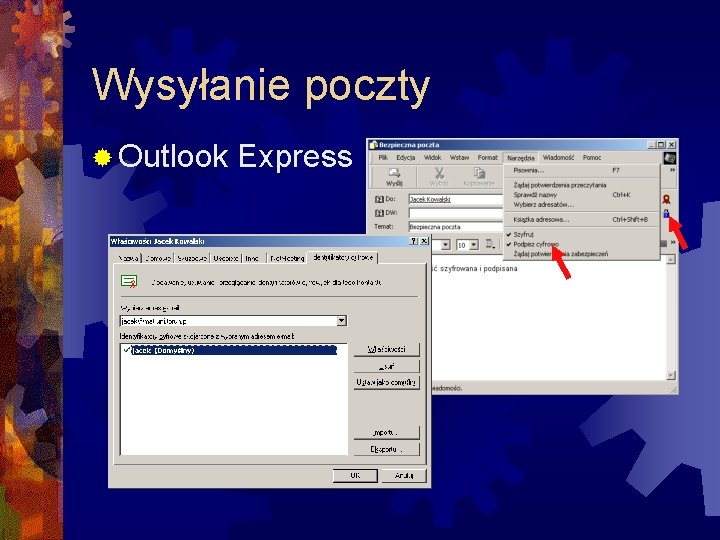

Wysyłanie poczty ® Outlook Express

Odbieranie poczty ® Outlook Express

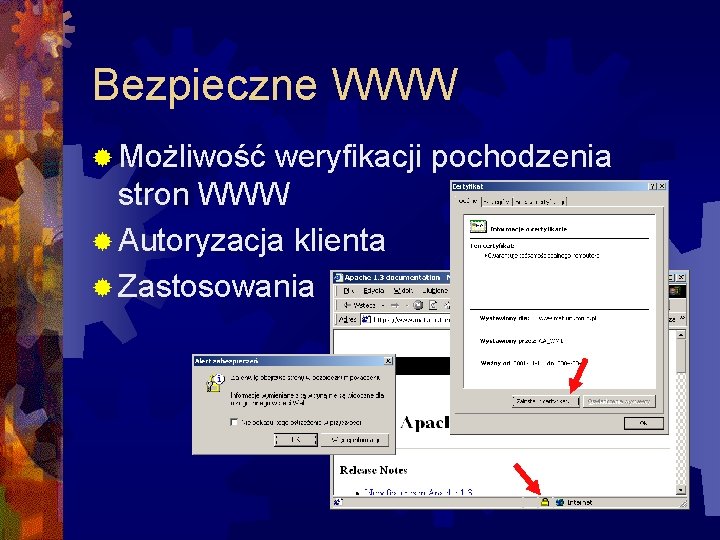

Bezpieczne WWW ® Możliwość weryfikacji pochodzenia stron WWW ® Autoryzacja klienta ® Zastosowania

Inne możliwości ® Szyfrowane połączenia sieciowe (SSL) ® VPN ® Bezpieczne serwery innych usług ® Znaczniki czasu

Pytania

Węzeł krajowy identyfikacji elektronicznej

Węzeł krajowy identyfikacji elektronicznej Elektroniczny system rekrutacji

Elektroniczny system rekrutacji Kseon optivum slaskie

Kseon optivum slaskie E-biznes prezentacja

E-biznes prezentacja Elektroniczny portfel zasilany sms

Elektroniczny portfel zasilany sms Elektroniczny rekord pacjenta

Elektroniczny rekord pacjenta Katarzyna peter bombik

Katarzyna peter bombik Prezentacja praktyki zawodowe

Prezentacja praktyki zawodowe Podanie o zaliczenie praktyk

Podanie o zaliczenie praktyk Wypełniony dziennik praktyk żłobek

Wypełniony dziennik praktyk żłobek Podpis cyfrowy rsa

Podpis cyfrowy rsa Jaki urząd pełnił karol młot na dworze merowingów

Jaki urząd pełnił karol młot na dworze merowingów Jan neruda trojúhelník

Jan neruda trojúhelník Elvis presley podpis

Elvis presley podpis Podpis karla velikého

Podpis karla velikého Karel veliký podpis

Karel veliký podpis Teori umum dan teori khusus

Teori umum dan teori khusus Sebuah notasi untuk mendeskripsi sebuah program

Sebuah notasi untuk mendeskripsi sebuah program Persamaan teori kuantitas dan teori sisa tunai

Persamaan teori kuantitas dan teori sisa tunai Teori kesediaan

Teori kesediaan Teori ketidakpastian fisika

Teori ketidakpastian fisika Fungsi teori pembelajaran

Fungsi teori pembelajaran Contoh model motivasi tradisional

Contoh model motivasi tradisional Teori teori anggaran publik

Teori teori anggaran publik Contoh teori big bang dalam kepemimpinan

Contoh teori big bang dalam kepemimpinan Tahap heteronomous

Tahap heteronomous Teori tingkah laku konsumen

Teori tingkah laku konsumen Definisi teori dan teori keperawatan

Definisi teori dan teori keperawatan Daniel's friends in the fiery furnace

Daniel's friends in the fiery furnace