Podpis elektroniczny Zasada i zastosowanie Pracownia Komputerowa Wydz

- Slides: 35

Podpis elektroniczny Zasada i zastosowanie Pracownia Komputerowa Wydz. Prawa i Administracji UJ 1

Podpisywanie dokumentów w postaci cyfrowej Problem z podpisywaniem danych cyfrowych Próby podpisywania danych cyfrowych za pomocą metod przejętych z podpisu odręcznego natrafiają na dwa podstawowe problemy: ¡ ¡ Zeskanowany podpis odręczny daje się powtórnie skopiować – zatem łatwo jest taki podpis sfałszować wklejając jego obraz do nowego dokumentu, a nie istnieją metody, które pozwoliłyby na odróżnienie dokumentu oryginalnie podpisanego od opatrzonego przeklejonym podpisem. Dokument cyfrowy, nawet jeśli byłby opatrzony legalnym podpisem w postaci zeskanowanego obrazu pisma ręcznego, łatwo jest później niezauważalnie zmodyfikować - np. zmienić wartość transakcji już po dodaniu zeskanowanego podpisu Pracownia Komputerowa Wydz. Prawa i Administracji UJ 2

Idea podpisu cyfrowego Zabezpieczanie danych cyfrowych przed sfałszowaniem musi więc opierać się na innych metodach niż proste dołączanie podpisu odręcznego. Metody takie są oparte o techniki kryptograficzne, czyli opierające się na szyfrowaniu danych. W taki właśnie sposób działa elektroniczny odpowiednik podpisu odręcznego – podpis cyfrowy. Rozwiązania zastosowane w podpisie cyfrowym nie są przeniesieniem mechanizmów znanych z podpisywania ręcznego – w szczególności podpis ten nie ma związku z umiejętnością pisania odręcznego, ani z charakterem pisma podpisującego. Podpis cyfrowy może być stosowany tylko do danych cyfrowych. Podpisu takiego nie drukuje się, nie przedstawia w postaci graficznej, a do weryfikacji nie jest przydatny grafolog. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 3

Szyfrowanie danych Od starożytności ludzie starali się ukryć treść przesyłanych dokumentów. Znany jest „szyfr Cezara” polegający na podstawieniu w zaszyfrowanym dokumencie liter przesuniętych o trzy pozycje w alfabecie. ØTekst jawny: ALEA IACTA EST ØSzyfrogram: DOHD LDFWD HVW Współczesna technika komputerowa dostarcza lepszych. Trudniejszych do złamania metod szyfrowania. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 4

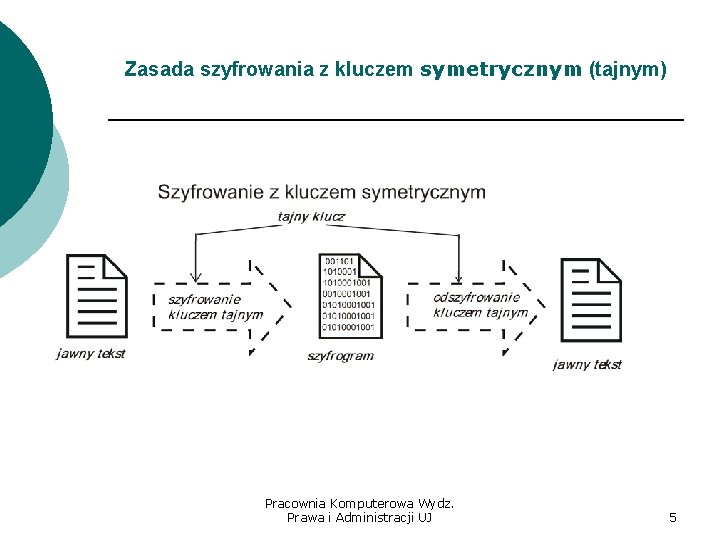

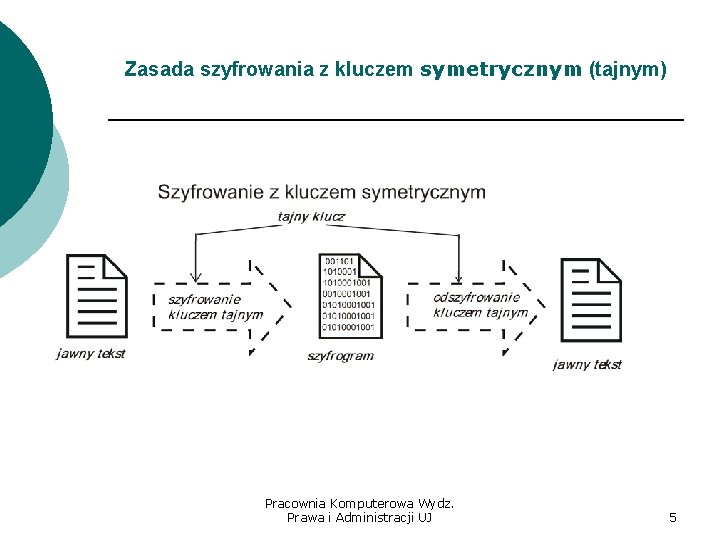

Zasada szyfrowania z kluczem symetrycznym (tajnym) Pracownia Komputerowa Wydz. Prawa i Administracji UJ 5

Przykład szyfrowanie z kluczem symetrycznym ¡ ¡ Wiele programów biurowych pozwala zapisywać pliki w postaci zaszyfrowanej (z hasłem ochrony przed otwarciem) i do otwarcia pliku potrzebne jest podanie tego samego hasła. Można tworzyć szyfrowane dyski lub katalogi, których nie można odczytać bez znajomości hasła, którym szyfrowano zapisywane tam pliki. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 6

Zalety szyfrowania z kluczem symetrycznym ¡ Nieskomplikowane algorytmy szyfrujące ¡ Szybkie szyfrowanie ¡ Dobre zabezpieczenie informacji przechowywanej na dyskach komputera Pracownia Komputerowa Wydz. Prawa i Administracji UJ 7

Wady Nie nadaje się do wymiany informacji przez internet, gdyż: n Przed rozpoczęciem wymiany informacji trzeba uzgodnić z korespondentem tajny klucz. Nie można go posłać w jawnej (nie szyfrowanej) postaci przez sieć. n Trudności z obsługą wielu kluczy (inny do każdego korespondenta) Pracownia Komputerowa Wydz. Prawa i Administracji UJ 8

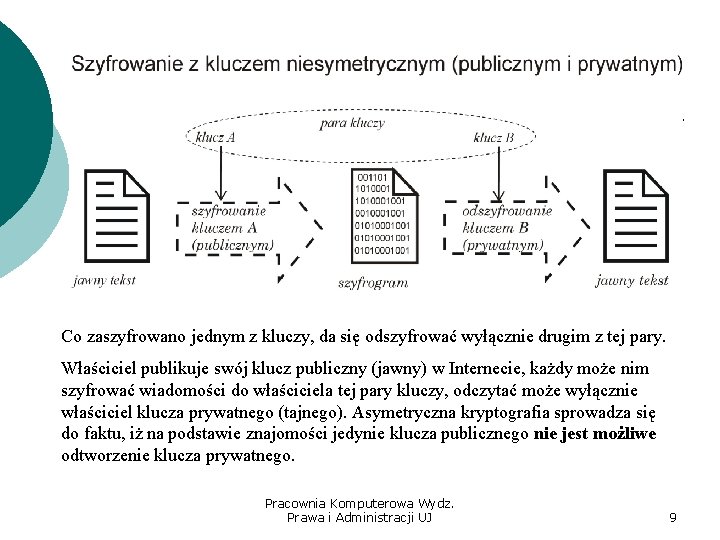

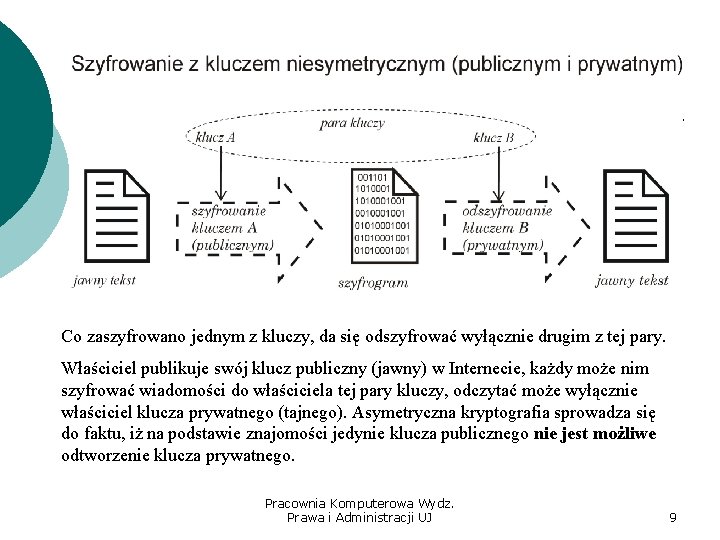

Co zaszyfrowano jednym z kluczy, da się odszyfrować wyłącznie drugim z tej pary. Właściciel publikuje swój klucz publiczny (jawny) w Internecie, każdy może nim szyfrować wiadomości do właściciela tej pary kluczy, odczytać może wyłącznie właściciel klucza prywatnego (tajnego). Asymetryczna kryptografia sprowadza się do faktu, iż na podstawie znajomości jedynie klucza publicznego nie jest możliwe odtworzenie klucza prywatnego. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 9

Certyfikowanie kluczy publicznych Możliwe podszycie pod inną osobę, publikując „w jej imieniu” inny klucz publiczny, do którego prywatny posiada oszust. W wielu sytuacjach konieczne jest certyfikowanie klucza publicznego, aby używający tego klucza miał pewność co do jego właściciela. Tworzy się więc instytucje certyfikujące klucze publiczne zarówno osób jak i serwisów internetowych, np. : banków. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 10

Protokół SSL Protokół, służy do bezpiecznej transmisji zaszyfrowanego strumienia danych, nazwany SSL (Secure Socket Layer), SSL jest więc protokołem typu klient-serwer pozwalającym na nawiązanie bezpiecznego połączenia z użyciem certyfikatów. Jest on zorientowany głównie na uwierzytelnianie serwera (np. sklepu internetowego, do którego klient wysyła numer karty kredytowej i chce mieć pewność co do odbiorcy), ale przewiduje również możliwość uwierzytelniania klienta. W 2009 w protokole SSL odkryto podatność w procesie renegocjacji sesji, umożliwiającą wstrzyknięcie nieautoryzowanego fragmentu danych do zaszyfrowanej sesji. W związku z tym, że podatność istnieje na poziomie protokołu a nie implementacji jedyną metodą jego obejścia w momencie odkrycia jest wyłączenie możliwości renegocjacji w ogóle. Równocześnie zaproponowana została poprawka do specyfikacji protokołu w postaci rozszerzenia. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 11

K→S Client. Hello Klient wysyła do serwera zgłoszenie zawierające m. in. obsługiwaną wersję protokołu SSL, dozwolone sposoby szyfrowania i kompresji danych oraz identyfikator sesji. Komunikat ten zawiera również liczbę losową używaną potem przy generowaniu kluczy. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 12

K←S ¡ ¡ Server. Hello komunikat w którym zwraca klientowi wybrane parametry połączenia: wersję protokołu SSL, rodzaj szyfrowania i kompresji, oraz podobną liczbę losową. Certificate Serwer wysyła swój certyfikat Server. Key. Exchange informacja o kluczu publicznym. Rodzaj i długość tego klucza jest określony przez typ algorytmu przesłany w poprzednim komunikacie Server. Hello. Done Pracownia Komputerowa Wydz. Prawa i Administracji UJ 13

K→S ¡ ¡ Client. Key. Exchange wysyłanie wstępnego klucza sesji, Change. Cipher. Spec zawiadomienie, że serwer może przełączyć się na komunikację szyfrowaną Pracownia Komputerowa Wydz. Prawa i Administracji UJ 14

K←S ¡ ¡ Change. Cipher. Spec Serwer zawiadamia, że wykonał polecenie – od tej pory wysyłał będzie tylko zaszyfrowane informacje Finished próba mechanizmu – ten komunikat jest już wysyłany bezpiecznym kanałem Pracownia Komputerowa Wydz. Prawa i Administracji UJ 15

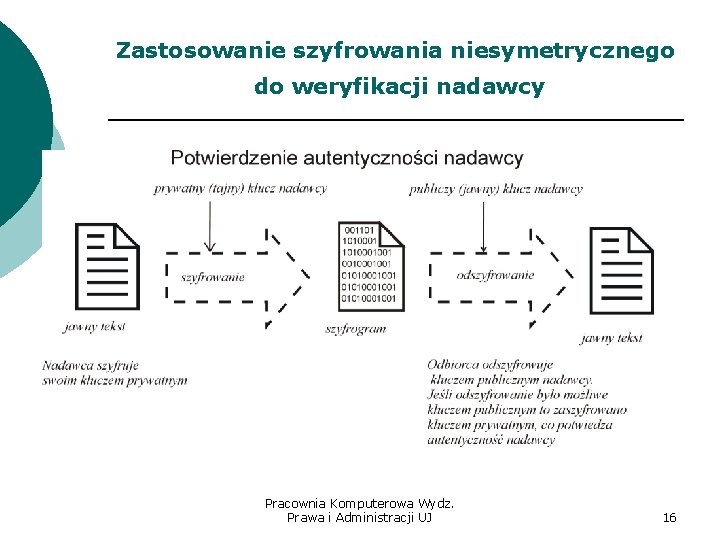

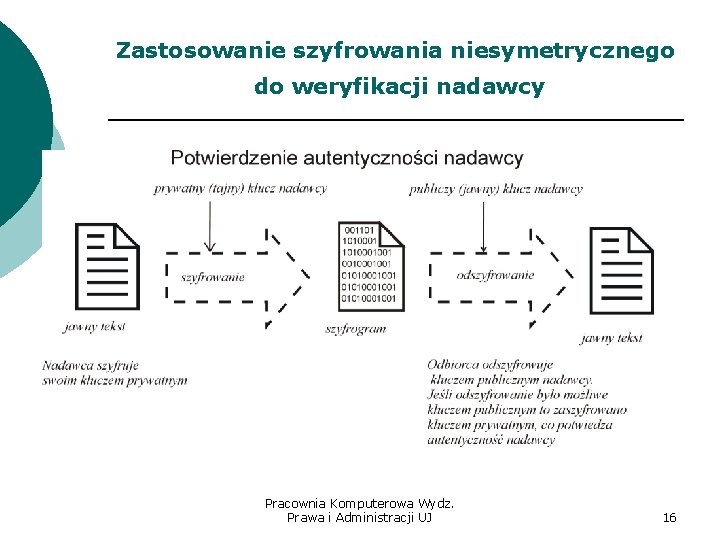

Zastosowanie szyfrowania niesymetrycznego do weryfikacji nadawcy Pracownia Komputerowa Wydz. Prawa i Administracji UJ 16

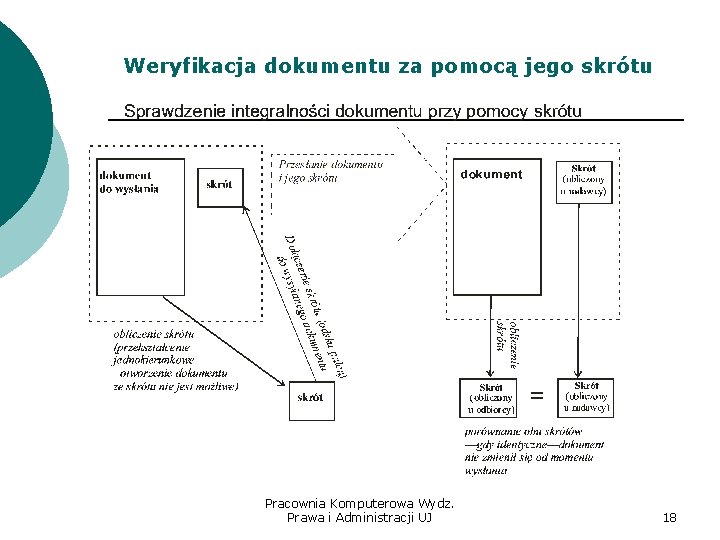

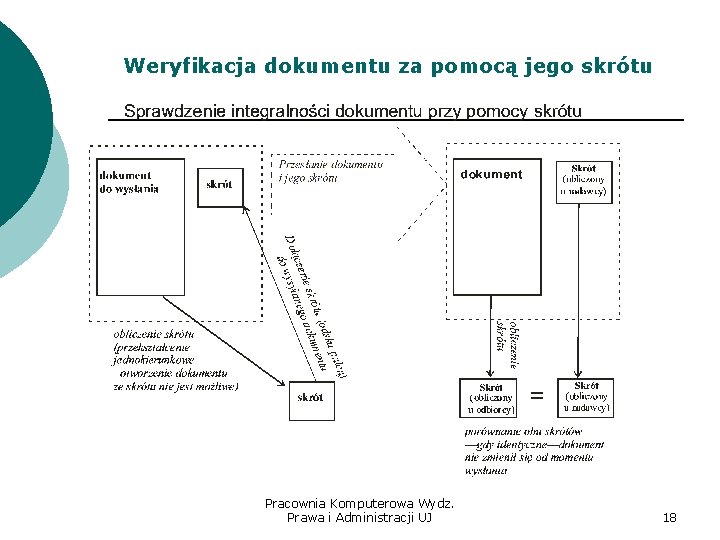

Szyfrowanie nieodwracalne Istnieją algorytmy szyfrowania nieodwracalne, a więc takie w których z szyfrogramu nie da się odzyskać oryginalnej wiadomości. Taki szyfrogram, zwany też skrótem identyfikuje oryginalną wiadomość, tak jak odcisk palca identyfikuje człowieka. Gdy oryginalna wiadomość się zmieni, jej skrót zmienia się również. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 17

Weryfikacja dokumentu za pomocą jego skrótu Pracownia Komputerowa Wydz. Prawa i Administracji UJ 18

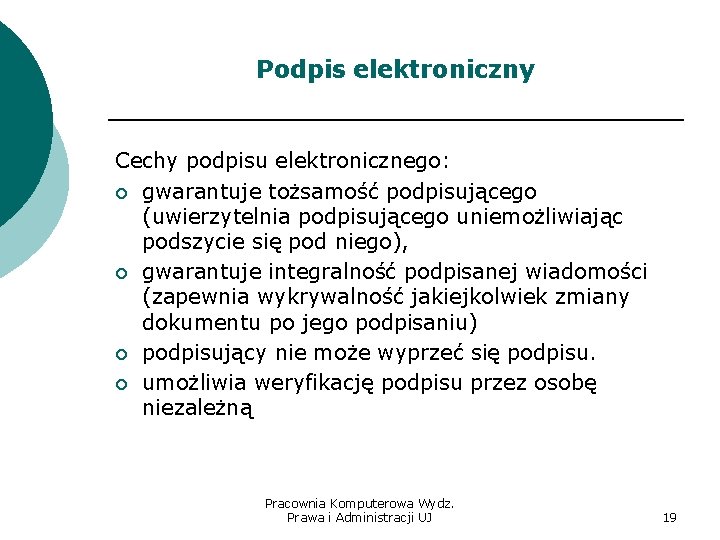

Podpis elektroniczny Cechy podpisu elektronicznego: ¡ gwarantuje tożsamość podpisującego (uwierzytelnia podpisującego uniemożliwiając podszycie się pod niego), ¡ gwarantuje integralność podpisanej wiadomości (zapewnia wykrywalność jakiejkolwiek zmiany dokumentu po jego podpisaniu) ¡ podpisujący nie może wyprzeć się podpisu. ¡ umożliwia weryfikację podpisu przez osobę niezależną Pracownia Komputerowa Wydz. Prawa i Administracji UJ 19

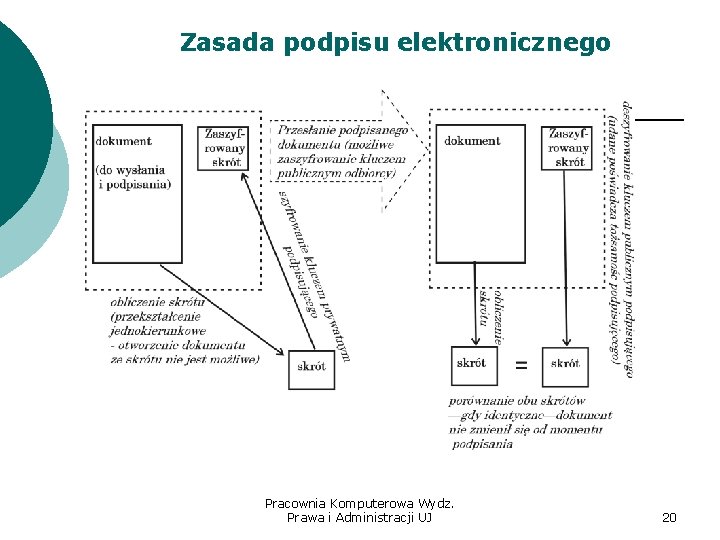

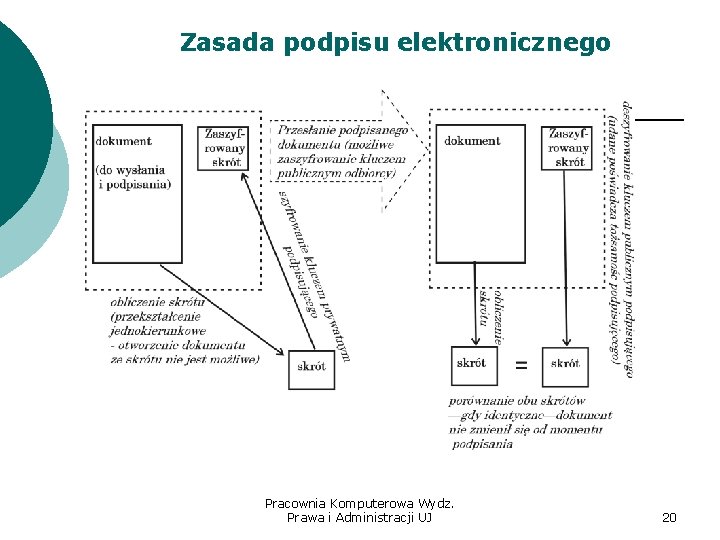

Zasada podpisu elektronicznego Pracownia Komputerowa Wydz. Prawa i Administracji UJ 20

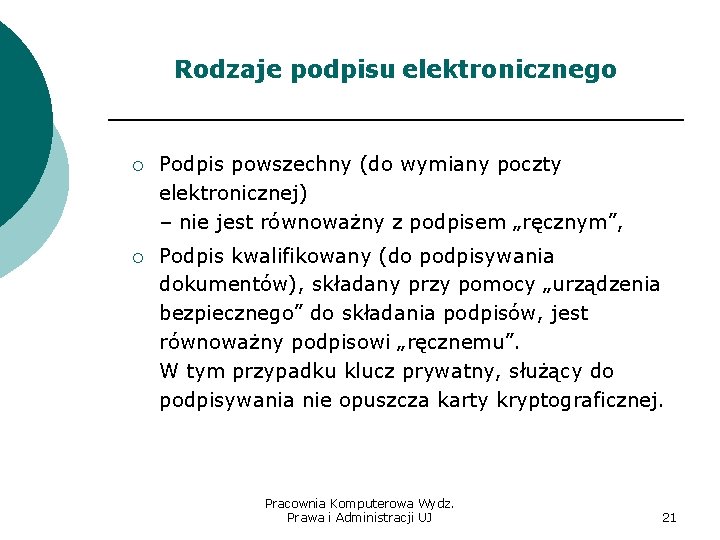

Rodzaje podpisu elektronicznego ¡ Podpis powszechny (do wymiany poczty elektronicznej) – nie jest równoważny z podpisem „ręcznym”, ¡ Podpis kwalifikowany (do podpisywania dokumentów), składany przy pomocy „urządzenia bezpiecznego” do składania podpisów, jest równoważny podpisowi „ręcznemu”. W tym przypadku klucz prywatny, służący do podpisywania nie opuszcza karty kryptograficznej. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 21

Zgodnie z ustawą bezpieczny podpis elektroniczny to podpis elektroniczny, który: ¡ jest przyporządkowany wyłącznie do osoby składającej ten podpis, ¡ jest sporządzany za pomocą podlegających wyłącznej kontroli osoby składającej podpis elektroniczny bezpiecznych urządzeń służących do składania podpisu elektronicznego i danych służących do składania podpisu elektronicznego, jest powiązany z danymi, do których został dołączony, w taki sposób, że jakakolwiek późniejsza zmiana tych danych jest rozpoznawalna. ¡ Pracownia Komputerowa Wydz. Prawa i Administracji UJ 22

Przechowywanie klucza prywatnego ¡ ¡ ¡ Aby zabezpieczyć klucz prywatny przed dostępem osób niepowołanych stosuje się przechowywanie go na karcie kryptograficznej. Karta taka posiada mikroprocesor, który samodzielnie realizuje wiele funkcji związanej z e-podpisem. Wykorzystanie karty wymaga połączenia jej z komputerem za pomocą czytnika. W rozwiązaniach wymagających najwyższego poziomu bezpieczeństwa (np. przy bezpiecznym podpisie elektronicznym) klucz prywatny nigdy nie opuszcza karty kryptograficznej – jest na niej generowany, a wszystkie operacje z jego użyciem są wykonywane na karcie (zwracany jest tylko sam wynik tych operacji). Pracownia Komputerowa Wydz. Prawa i Administracji UJ 23

Odwołanie certyfikatu ¡ ¡ ¡ Certyfikat wydawany przez profesjonalne centrum certyfikacji można odwołać przed upływem jego terminu ważności. Odwołanie certyfikatu nie powoduje żadnych zmian w samych plikach zawierających dane certyfikatu (jest to fizycznie niemożliwe bo mogą być one rozrzucone po milionach komputerów), lecz na umieszczeniu w Internecie informacji o odwołaniu certyfikatu. Odwołanie certyfikatu dokonuje się przez umieszczeniu numeru certyfikatu na liście odwołanych certyfikatów (liście CRL – ang Certificate Revoced List). Lista ta jest swobodnie dostępna w Internecie pod określonym adresem. Podczas weryfikacji podpisu elektronicznego oprogramowanie sprawdza nie tylko samą poprawność danych podpisu, ale także czy certyfikat związany z podpisem nie został odwołany. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 24

Znakowanie czasem Znacznik czasu służy do potwierdzenia istnienia dokumentu w określonej chwili jest dodawany do podpisu elektronicznego stając się jego integralną częścią ¡ zawiera informacje o godzinie, minucie i sekundzie wystawienia pochodzi z Internetu, a nie z ustawień komputera, (do jego złożenia niezbędny jest dostęp online) ¡ jest potwierdzony urzędowo podpisem cyfrowym urzędu znacznika czasu. ¡ niesie ze sobą prawny skutek „daty pewnej” – jest przewidziany przez Ustawę o Podpisie Elektronicznym. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 25

Zastosowania podpisu elektronicznego ¡ ¡ ¡ Administracja publiczna – szczególnie w kontaktach z obywatelem, Gospodarka Bankowość i finanse Postępowanie przed sądami Ubezpieczenia, (przesyłanie deklaracji do ZUS) Np. : TERAZ: obywatel tworzy zeznanie podatkowe – najczęściej przy użyciu programu (postać elektroniczna), drukuje i podpisuje o dostarcza do Urzędu skarbowego (postać papierowa) a urzędnik w US przepisuje z deklaracji podatkowej do systemu komputerowego. Z zastosowaniem podpisu elektronicznego obywatel tworzy zeznanie podatkowe, podpisuje podpisem elektronicznym, dostarcza do US, tam urzędnik importuje dane do systemu komputerowego. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 26

Przeszkody w upowszechnieniu się podpisu elektronicznego ¡ ¡ ¡ Brak szkolenia potencjalnych użytkowników Wysoka cena certyfikatu Opory mentalne osób mogących zadecydować o stosowaniu podpisu w konkretnych przypadkach („Lepiej mieć dokument na papierze”, Jak wydrukować podpis elektroniczny? ”) Pracownia Komputerowa Wydz. Prawa i Administracji UJ 27

Podpis elektroniczny powszechny ¡ Wysyłając podpisany e-mail wysyłamy również swój klucz publiczny, a więc adresat będzie mógł szyfrować korespondencję do nas. ¡ Parę kluczy można wygenerować odpowiednim programem (PGP), lecz wtedy nasi korespondenci nie mają pewności co naszej tożsamości (i tego, od kogo podpis pochodzi) lub uzyskać od „trzeciej strony zaufania” – czyli Urzędu Certyfikującego, który gwarantuje do kogo klucz i podpis należy. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 28

Podpisywanie i szyfrowanie poczty Skonfigurowanie programu pocztowego pozwala na pełniejsze korzystanie z poczty elektronicznej. Jest to konieczne do podpisywania i szyfrowania poczty. Aby podpisywać pocztę trzeba zainstalować w programie pocztowym swój certyfikat oraz klucze prywatny i publiczny. Wtedy przy wysyłaniu emaila można go podpisać. Darmowy, próbny certyfikat podpisu powszechnego można pobrać ze strony: www. certum. pl Certyfikat ten ma ważność 3 miesiące. Wysyłanie poczty podpisanej z darmowych serwerów typu onet. pl nie działa gdyż te serwery dodają do wysyłanej poczty stopkę reklamową, a więc podpisana wiadomość ulega zmianie po podpisaniu i podpis nie jest ważny. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 29

Szyfrowanie poczty Wysyłaną pocztę można szyfrować kluczem publicznym adresata. Klucz można uzyskać wyszukując go w Internecie lub skorzystać z przysłanego wraz z podpisaną pocztą. Gdy otrzymujemy podpisany email klucz publiczny nadawcy automatycznie instaluje się z naszym programie pocztowym w certyfikatach innych osób. Jeśli znamy wystawcę certyfikatu (w Polsce obecnie jest ich pięciu), można wyszukać certyfikat adresata, przypisany do adresy mailowego, zainstalować w programie pocztowym w certyfikatach innych osób. Od tej pory możemy pod ten adres wysyłać pocztę szyfrowaną. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 30

Uregulowania prawne Ustawa o podpisie elektronicznym weszła w życie 16 sierpnia 2002 r. Jej przepisy stwarzają ramy prawne dla stosowania podpisu elektronicznego zarówno w gospodarce jak i administracji, jako równorzędnego pod względem skutków prawnych z podpisem własnoręcznym. Określają również zasady funkcjonowania infrastruktury klucza publicznego. Przewidziany ustawą nadzór sprawuje w tym zakresie minister właściwy do spraw gospodarki. Obecnie Minister Gospodarki powierzył ten nadzór Narodowemu Bankowi Polskiemu (Narodowe Centrum Certyfikacji) Pracownia Komputerowa Wydz. Prawa i Administracji UJ 31

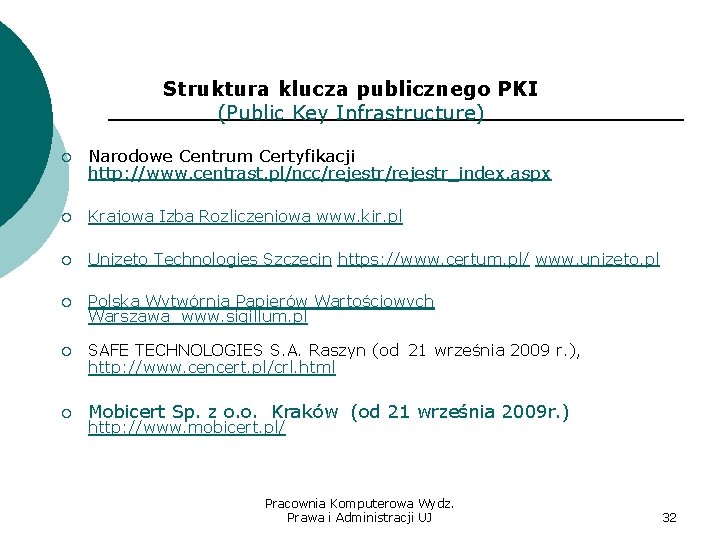

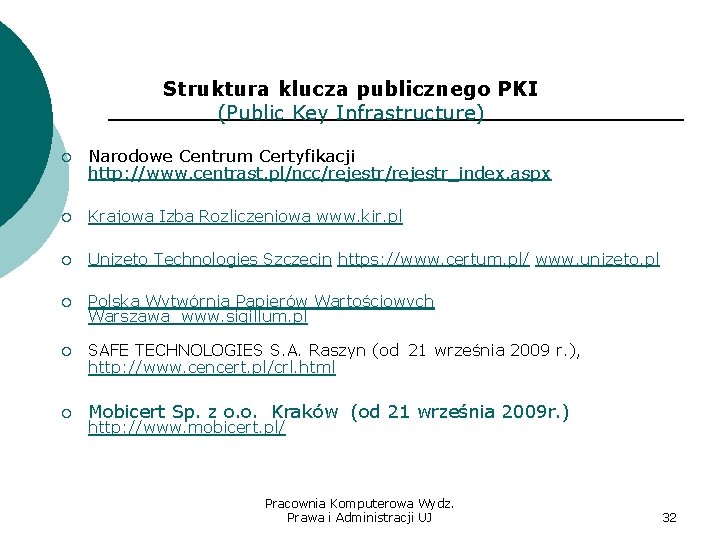

Struktura klucza publicznego PKI (Public Key Infrastructure) ¡ Narodowe Centrum Certyfikacji http: //www. centrast. pl/ncc/rejestr_index. aspx ¡ Krajowa Izba Rozliczeniowa www. kir. pl ¡ Unizeto Technologies Szczecin https: //www. certum. pl/ www. unizeto. pl ¡ Polska Wytwórnia Papierów Wartościowych Warszawa www. sigillum. pl ¡ SAFE TECHNOLOGIES S. A. Raszyn (od 21 września 2009 r. ), http: //www. cencert. pl/crl. html ¡ Mobicert Sp. z o. o. Kraków (od 21 września 2009 r. ) http: //www. mobicert. pl/ Pracownia Komputerowa Wydz. Prawa i Administracji UJ 32

Podpis elektroniczny w Unii Europejskiej ¡ ¡ ¡ dyrektywa 1999/93/EC, 1999 -12, głowna dyrektywa unijna o podpisie elektronicznym, http: //eurlex. europa. eu/Lex. Uri. Serv. do? uri=OJ: L: 2 000: 013: 0012: 01: PL: HTML dyrektywa 2001/115/EC, 2001, 7 str. , dyrektywa o fakturach elektronicznych, dyrektywa 2003/511/EC, 2003, o standardach technicznych podpisu elektronicznego Pracownia Komputerowa Wydz. Prawa i Administracji UJ 33

Dyrektywa 1999/93/EC Prawo unijne (dyrektywa 1999/93/EC) wyróżnia następujące rodzaje podpisu elektronicznego: ¡ ¡ ¡ podpis elektroniczny, czyli deklaracja tożsamości autora złożona w formie elektronicznej pod dokumentem. Może to być na przykład podpis pod emailem lub zeskanowany podpis odręczny wklejony w dokument PDF. zaawansowany (bezpieczny) podpis elektroniczny, czyli podpis, który za pomocą odpowiednich środków technicznych (kryptograficznych) jest jednoznacznie i w sposób trudny do sfałszowania związany z dokumentem oraz autorem. Kategoria ta odnosi się do większości systemów tradycyjnie nazywanych podpisem elektronicznym i wykorzystujących różne algorytmy kryptograficzne dla zapewnienia bezpieczeństwa. kwalifikowany podpis elektroniczny, czyli taki podpis zaawansowany, który został złożony przy pomocy certyfikatu kwalifikowanego oraz przy użyciu bezpiecznego urządzenia do składania podpisu (SSCD). Pracownia Komputerowa Wydz. Prawa i Administracji UJ 34

Ważność w Polsce zagranicznych certyfikatów Certyfikat wydany przez podmiot świadczący usługi, nie mający siedziby na terytorium RP i nie świadczący usług na jej terytorium za granicą, będzie mógł być uznany za ważny, jeśli spełniony zostanie jeden z następujących warunków: ¡ ¡ ¡ ¡ wystawca certyfikatu będzie akredytowany w Polsce, będzie umieszczony w wykazie wystawców certyfikatów mających swoją siedzibę za granicą, wystawca certyfikatu spełnia wymagania ustawy i została mu udzielona akredytacja w państwie członkowskim Unii Europejskiej, wystawca certyfikatu, mający siedzibę na terytorium Unii Europejskiej, spełniający wymogi ustawy, udzielił gwarancji za ten certyfikat, certyfikat ten został uznany za kwalifikowany w drodze umowy międzynarodowej zawartej pomiędzy Wspólnotą Europejską a państwami trzecimi lub organizacjami międzynarodowymi, certyfikat ten został uznany za kwalifikowany w drodze umowy o Europejskim Obszarze Gospodarczym, wystawca certyfikatu, został uznany w drodze umowy międzynarodowej zawartej pomiędzy Wspólnotą Europejską a państwami trzecimi lub organizacjami międzynarodowymi. Pracownia Komputerowa Wydz. Prawa i Administracji UJ 35

Krajowy węzeł identyfikacji elektronicznej

Krajowy węzeł identyfikacji elektronicznej Biznes elektroniczny

Biznes elektroniczny Elektroniczny portfel zasilany sms

Elektroniczny portfel zasilany sms Elektroniczny rekord pacjenta

Elektroniczny rekord pacjenta Icseon

Icseon Www.slaskie.edu.com.pl kandydat

Www.slaskie.edu.com.pl kandydat Skrzypczyński pracownia

Skrzypczyński pracownia Pracownia ekonomiczna

Pracownia ekonomiczna Szafirowa pracownia wyspiańskiego

Szafirowa pracownia wyspiańskiego Biznes plan pracownia florystyczna

Biznes plan pracownia florystyczna Pracownia alchemiczna

Pracownia alchemiczna Globalna sieć komputerowa

Globalna sieć komputerowa Grafika font

Grafika font Nadzoruje sieć komputerową

Nadzoruje sieć komputerową Komputerowe bazy danych

Komputerowe bazy danych Spis liter cyfr i innych znaków danego kroju pisma

Spis liter cyfr i innych znaków danego kroju pisma Grafika definicja

Grafika definicja Klawiatura komputerowa opis

Klawiatura komputerowa opis Sieć komputerowa definicja

Sieć komputerowa definicja Karel velik

Karel velik Podpis cyfrowy rsa

Podpis cyfrowy rsa Nauczyciel karola wielkiego

Nauczyciel karola wielkiego Elvis presley podpis

Elvis presley podpis Podpis karla velikého

Podpis karla velikého Jan neruda trojúhelník

Jan neruda trojúhelník Maszyny proste przykłady

Maszyny proste przykłady Zjawisko fotoelektryczne

Zjawisko fotoelektryczne Zastosowanie mikrokontrolerów

Zastosowanie mikrokontrolerów Zastosowanie infradźwięków w medycynie

Zastosowanie infradźwięków w medycynie Tranzystor zastosowanie

Tranzystor zastosowanie Zastosowanie

Zastosowanie Obwody figur geometrycznych

Obwody figur geometrycznych Zastosowanie fraktali

Zastosowanie fraktali Zastosowanie zwierciadeł wypukłych

Zastosowanie zwierciadeł wypukłych Grafika wektorowa zastosowanie

Grafika wektorowa zastosowanie Sól kuchenna wzór strukturalny

Sól kuchenna wzór strukturalny