PG Katedra Systemw Mikroelektronicznych ZASTOSOWANIE PROCESORW SYGNAOWYCH Marek

- Slides: 32

PG – Katedra Systemów Mikroelektronicznych ZASTOSOWANIE PROCESORÓW SYGNAŁOWYCH Marek Wroński Wykład 13: GSM – zabezpieczenia. UMTS – system 3 G.

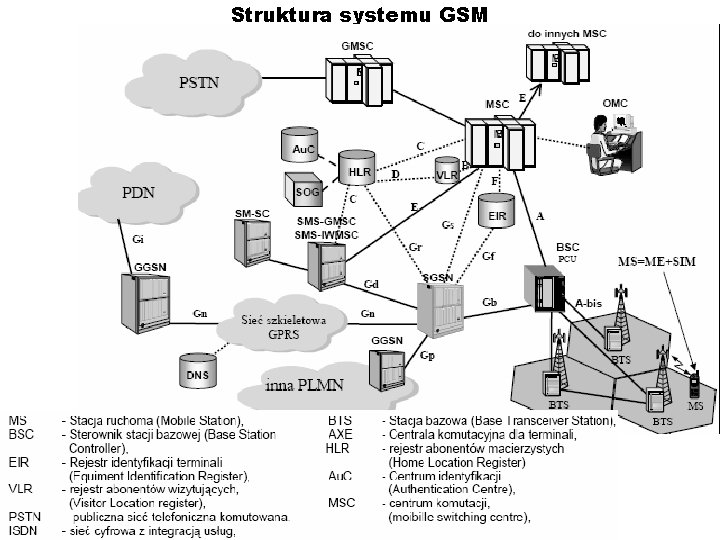

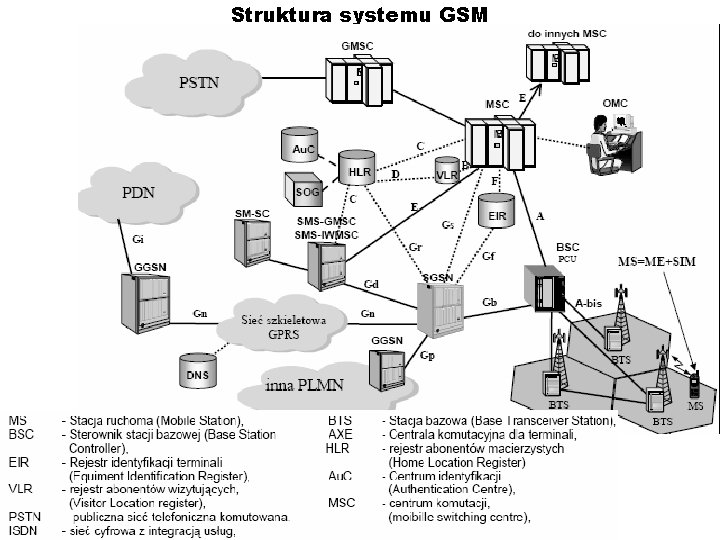

Struktura systemu GSM

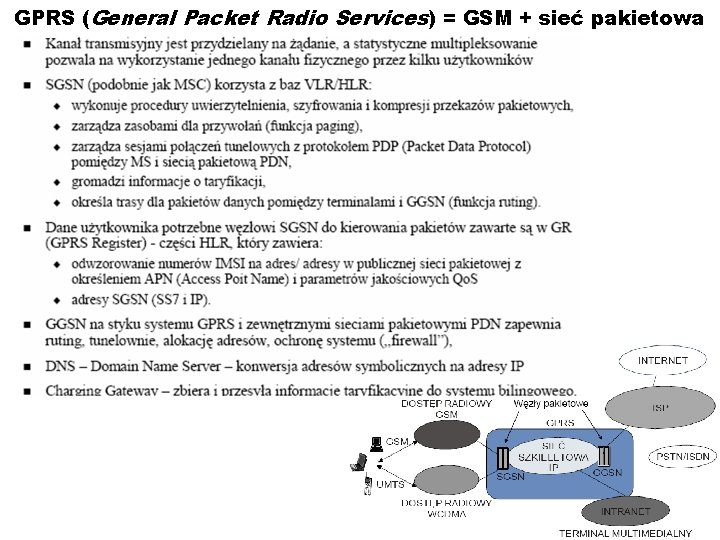

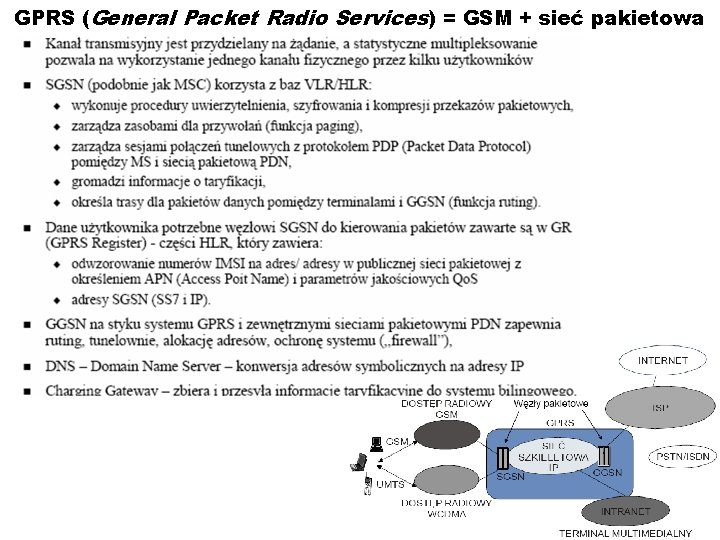

GPRS (General Packet Radio Services) = GSM + sieć pakietowa

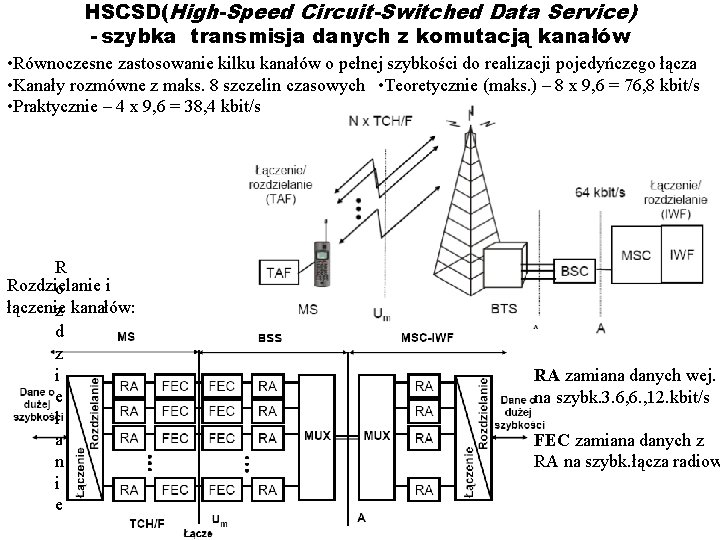

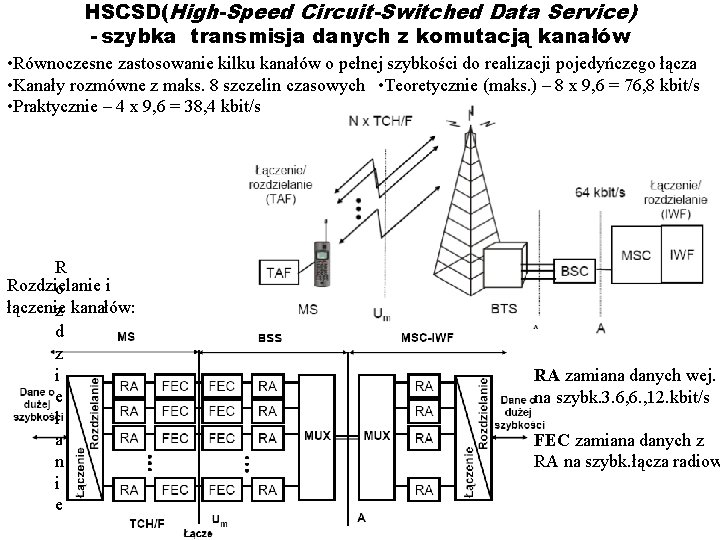

HSCSD(High-Speed Circuit-Switched Data Service) - szybka transmisja danych z komutacją kanałów • Równoczesne zastosowanie kilku kanałów o pełnej szybkości do realizacji pojedyńczego łącza • Kanały rozmówne z maks. 8 szczelin czasowych • Teoretycznie (maks. ) – 8 x 9, 6 = 76, 8 kbit/s • Praktycznie – 4 x 9, 6 = 38, 4 kbit/s R Rozdzielanie i o łączenie z kanałów: d z i e l a n i e RA zamiana danych wej. na szybk. 3. 6, 6. , 12. kbit/s FEC zamiana danych z RA na szybk. łącza radiow

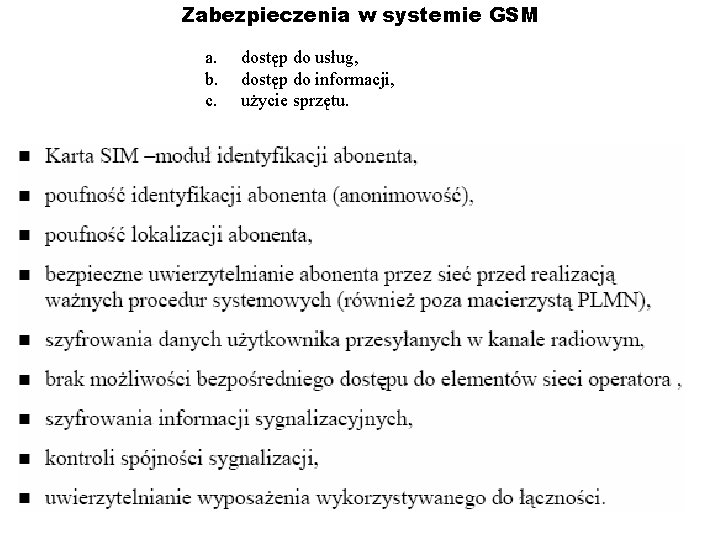

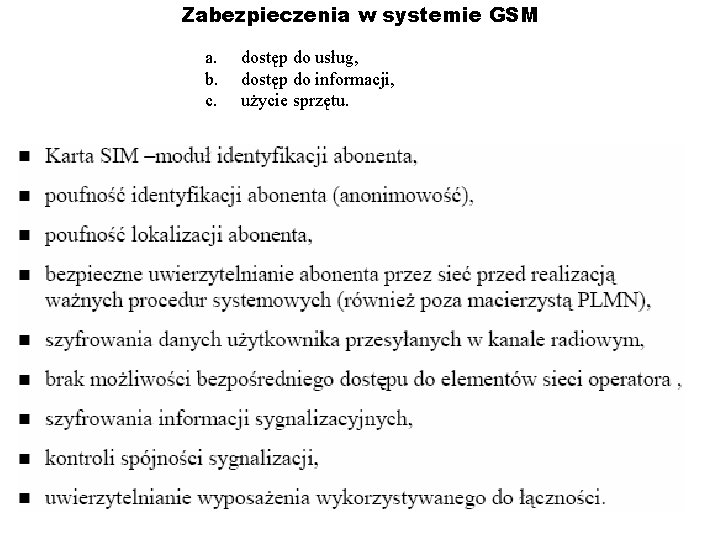

Zabezpieczenia w systemie GSM a. b. c. dostęp do usług, dostęp do informacji, użycie sprzętu.

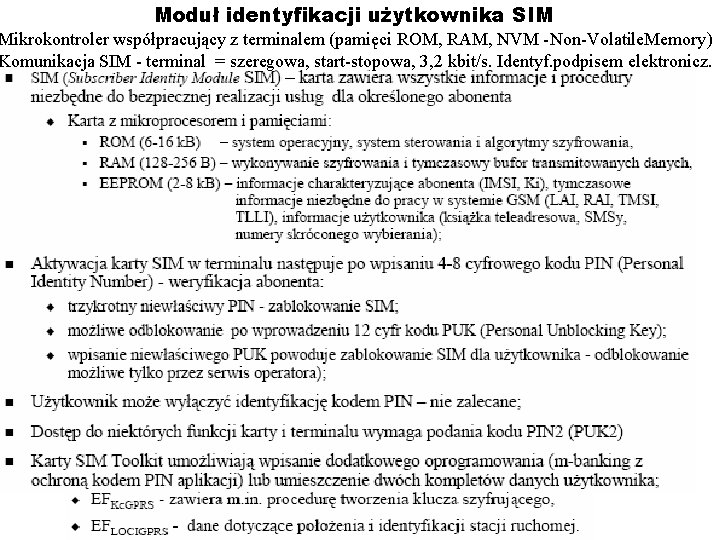

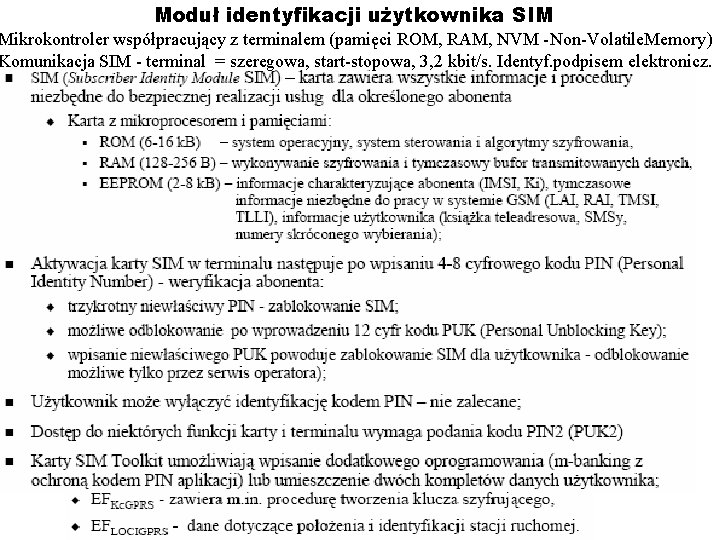

Moduł identyfikacji użytkownika SIM Mikrokontroler współpracujący z terminalem (pamięci ROM, RAM, NVM -Non-Volatile. Memory) Komunikacja SIM - terminal = szeregowa, start-stopowa, 3, 2 kbit/s. Identyf. podpisem elektronicz.

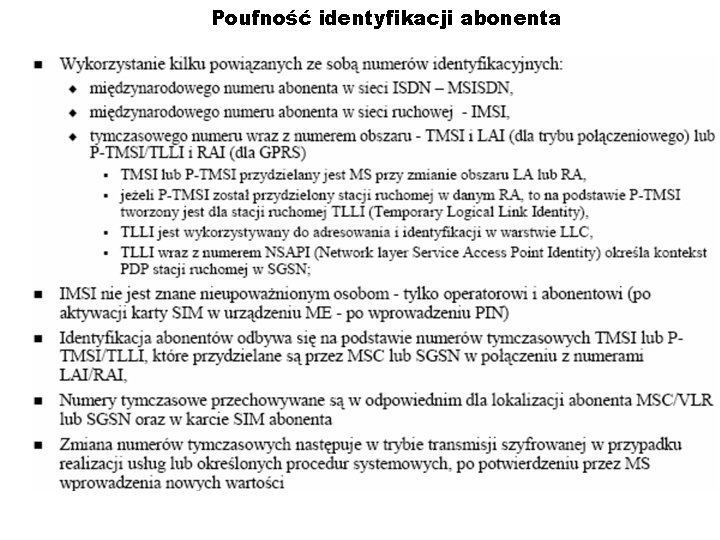

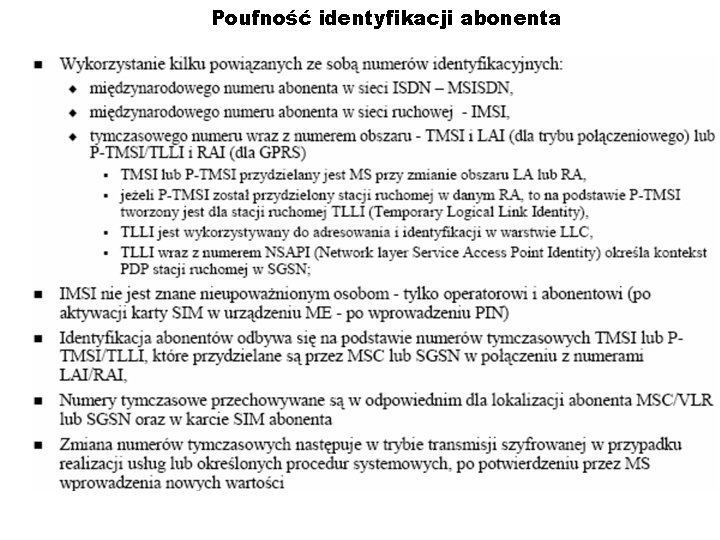

Poufność identyfikacji abonenta

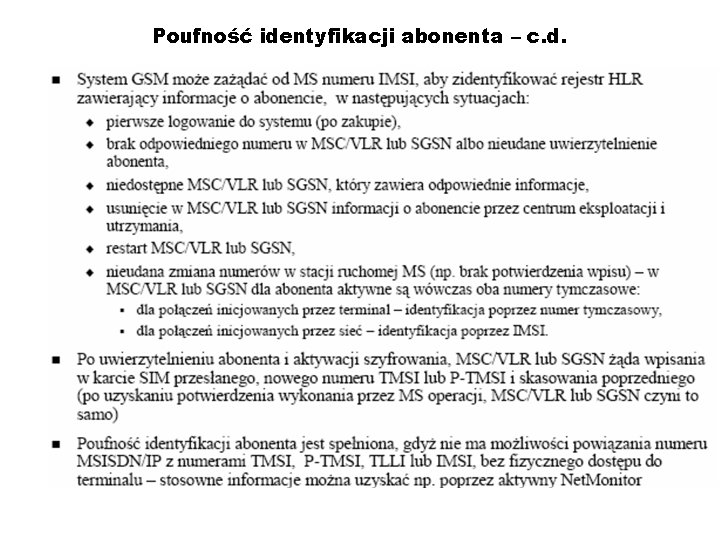

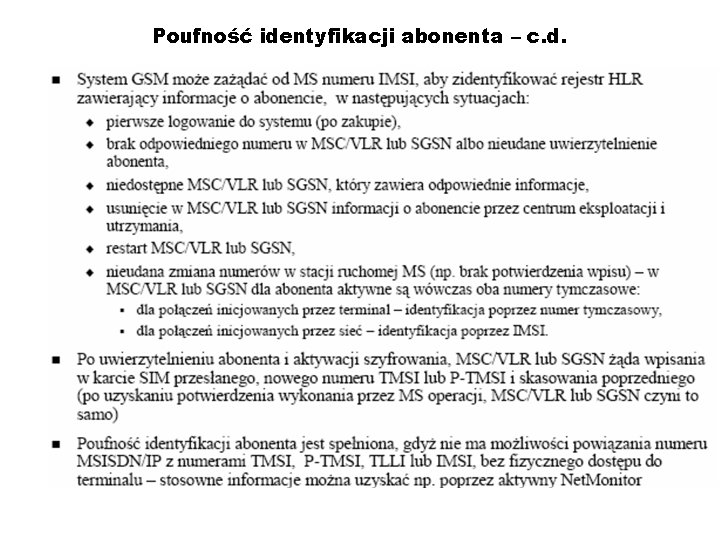

Poufność identyfikacji abonenta – c. d.

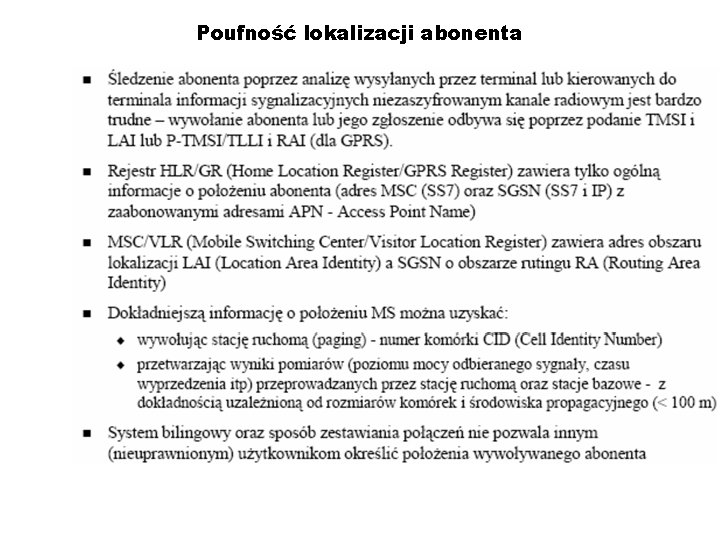

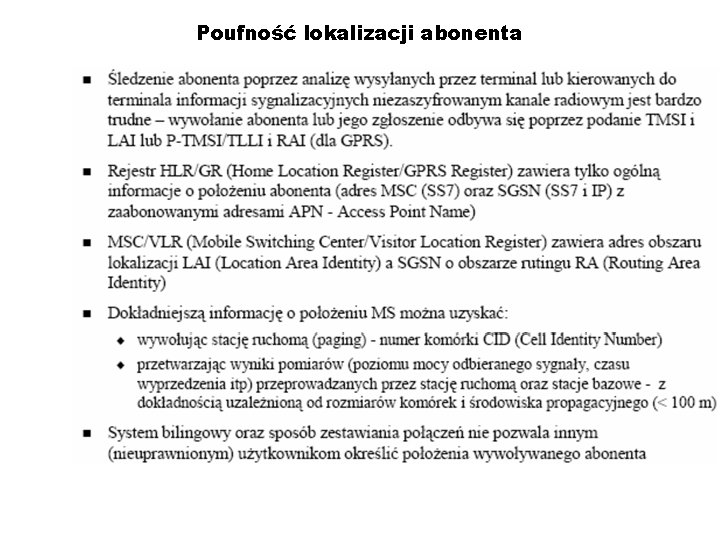

Poufność lokalizacji abonenta

Uwierzytelnienie abonenta

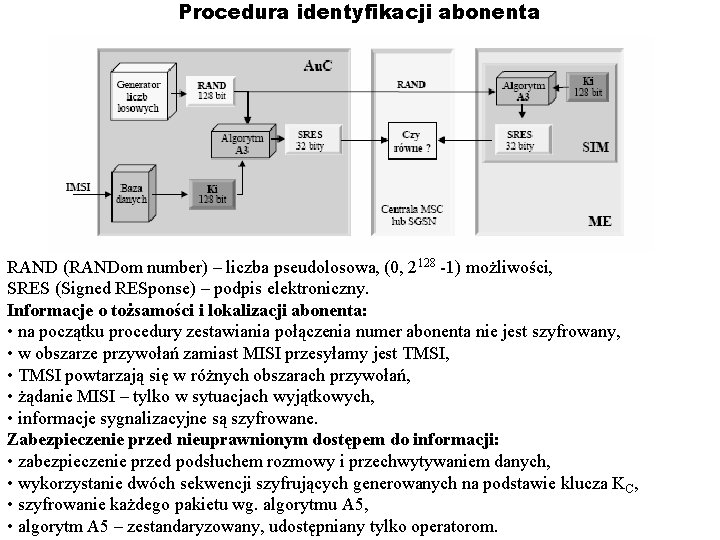

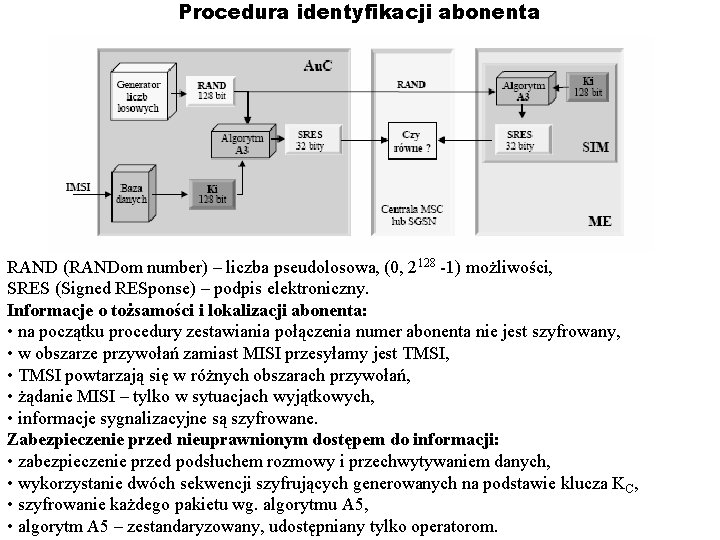

Procedura identyfikacji abonenta RAND (RANDom number) – liczba pseudolosowa, (0, 2128 -1) możliwości, SRES (Signed RESponse) – podpis elektroniczny. Informacje o tożsamości i lokalizacji abonenta: • na początku procedury zestawiania połączenia numer abonenta nie jest szyfrowany, • w obszarze przywołań zamiast MISI przesyłamy jest TMSI, • TMSI powtarzają się w różnych obszarach przywołań, • żądanie MISI – tylko w sytuacjach wyjątkowych, • informacje sygnalizacyjne są szyfrowane. Zabezpieczenie przed nieuprawnionym dostępem do informacji: • zabezpieczenie przed podsłuchem rozmowy i przechwytywaniem danych, • wykorzystanie dwóch sekwencji szyfrujących generowanych na podstawie klucza KC, • szyfrowanie każdego pakietu wg. algorytmu A 5, • algorytm A 5 – zestandaryzowany, udostępniany tylko operatorom.

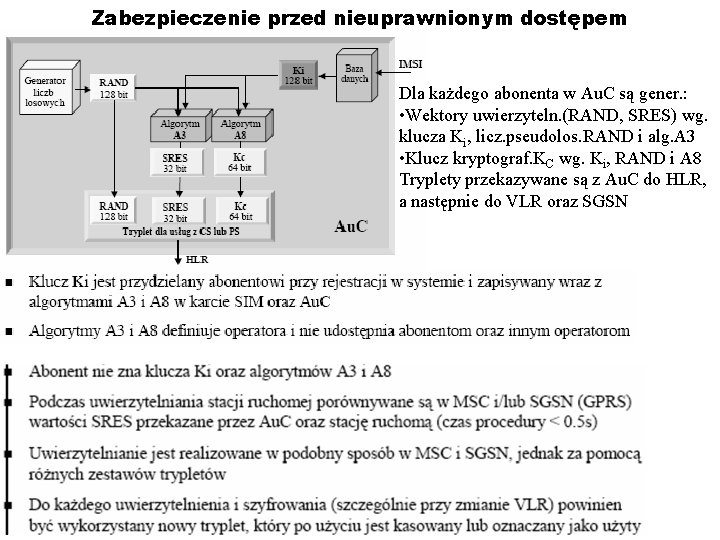

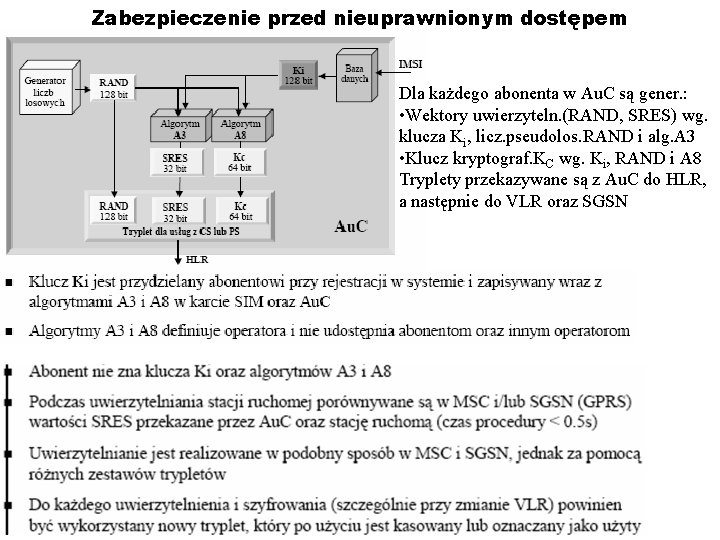

Zabezpieczenie przed nieuprawnionym dostępem Dla każdego abonenta w Au. C są gener. : • Wektory uwierzyteln. (RAND, SRES) wg. klucza Ki, licz. pseudolos. RAND i alg. A 3 • Klucz kryptograf. KC wg. Ki, RAND i A 8 Tryplety przekazywane są z Au. C do HLR, a następnie do VLR oraz SGSN

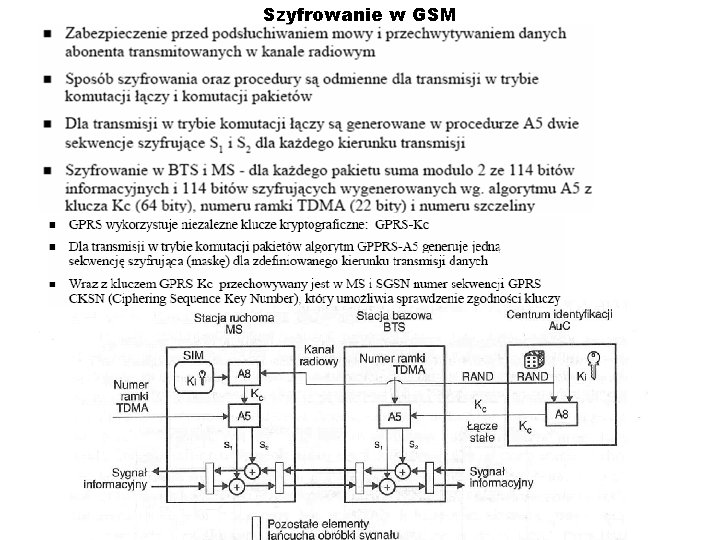

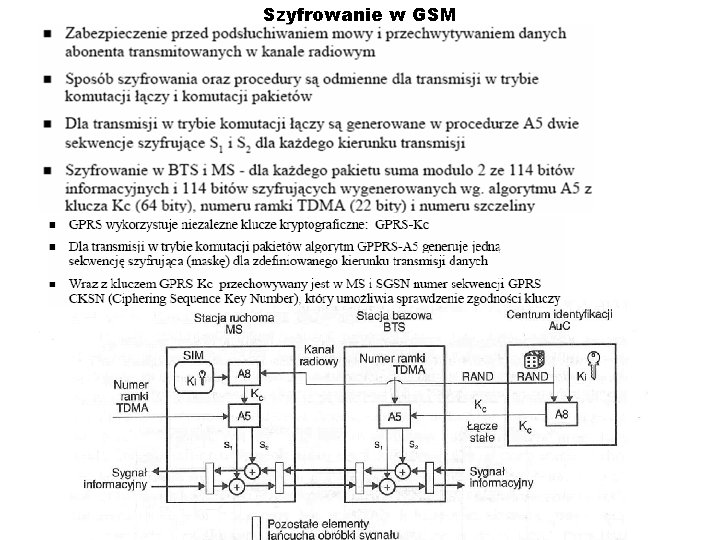

Szyfrowanie w GSM

Elementy systemu uczestniczące w kryptografii Dla każdego abonenta w Au. C są gener. : • Wektory uwierzyteln. (RAND, SRES) wg. klucza Ki, licz. pseudolos. RAND i alg. A 3 • Klucz kryptograf. KC wg. Ki, RAND i A 8 Tryplety przekazywane są z Au. C do HLR, a następnie do VLR oraz SGSN

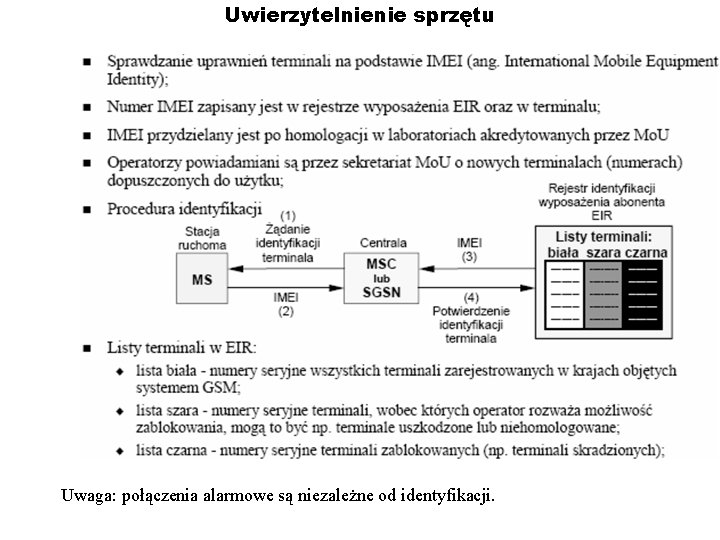

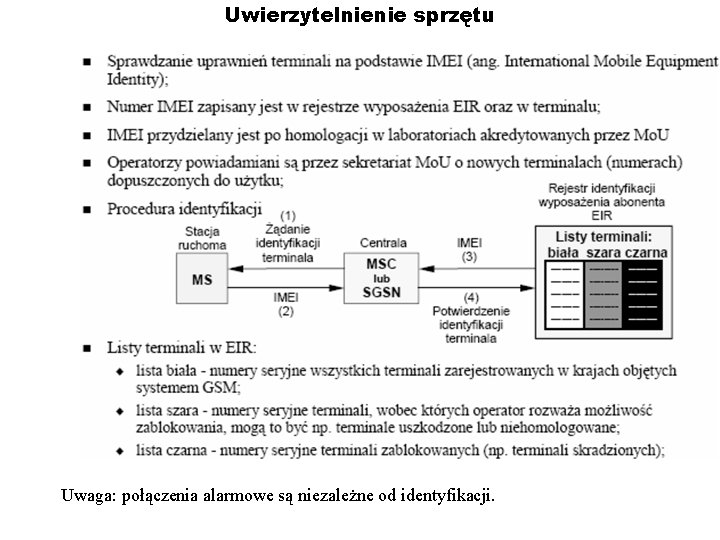

Uwierzytelnienie sprzętu Uwaga: połączenia alarmowe są niezależne od identyfikacji.

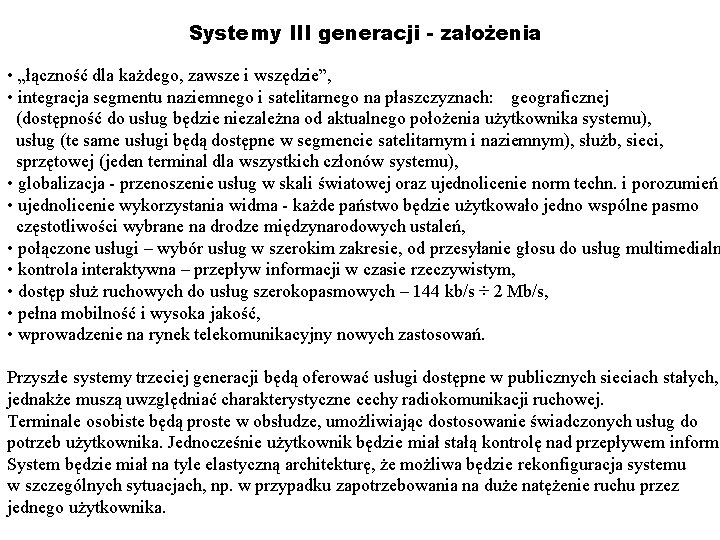

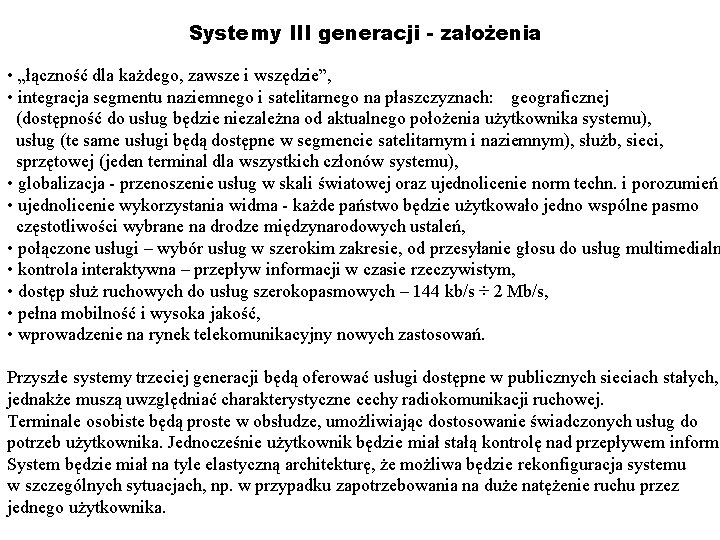

Systemy III generacji - założenia • „łączność dla każdego, zawsze i wszędzie”, • integracja segmentu naziemnego i satelitarnego na płaszczyznach: geograficznej (dostępność do usług będzie niezależna od aktualnego położenia użytkownika systemu), usług (te same usługi będą dostępne w segmencie satelitarnym i naziemnym), służb, sieci, sprzętowej (jeden terminal dla wszystkich członów systemu), • globalizacja - przenoszenie usług w skali światowej oraz ujednolicenie norm techn. i porozumień • ujednolicenie wykorzystania widma - każde państwo będzie użytkowało jedno wspólne pasmo częstotliwości wybrane na drodze międzynarodowych ustaleń, • połączone usługi – wybór usług w szerokim zakresie, od przesyłanie głosu do usług multimedialn • kontrola interaktywna – przepływ informacji w czasie rzeczywistym, • dostęp służ ruchowych do usług szerokopasmowych – 144 kb/s ÷ 2 Mb/s, • pełna mobilność i wysoka jakość, • wprowadzenie na rynek telekomunikacyjny nowych zastosowań. Przyszłe systemy trzeciej generacji będą oferować usługi dostępne w publicznych sieciach stałych, jednakże muszą uwzględniać charakterystyczne cechy radiokomunikacji ruchowej. Terminale osobiste będą proste w obsłudze, umożliwiając dostosowanie świadczonych usług do potrzeb użytkownika. Jednocześnie użytkownik będzie miał stałą kontrolę nad przepływem inform. System będzie miał na tyle elastyczną architekturę, że możliwa będzie rekonfiguracja systemu w szczególnych sytuacjach, np. w przypadku zapotrzebowania na duże natężenie ruchu przez jednego użytkownika.

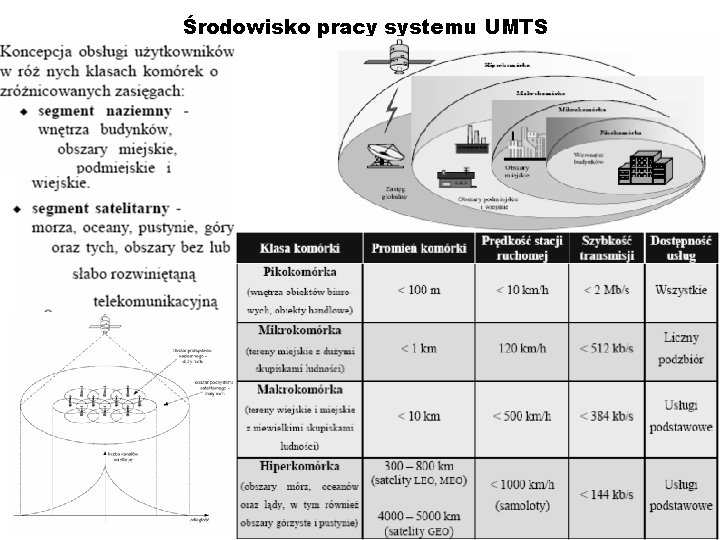

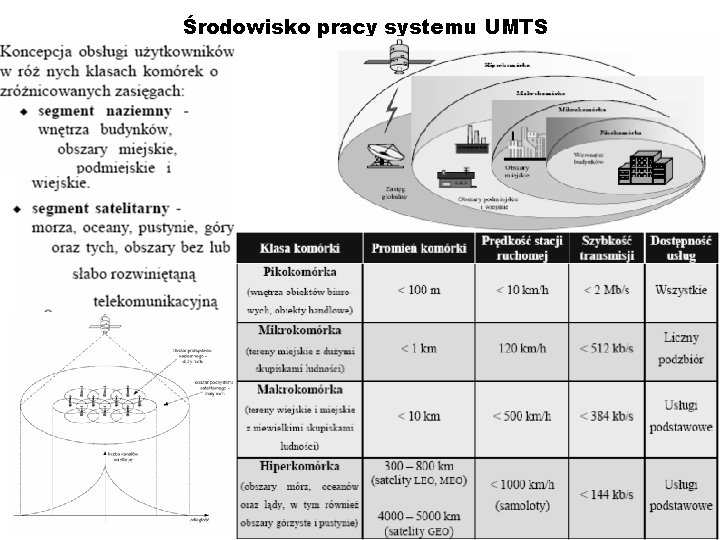

Środowisko pracy systemu UMTS

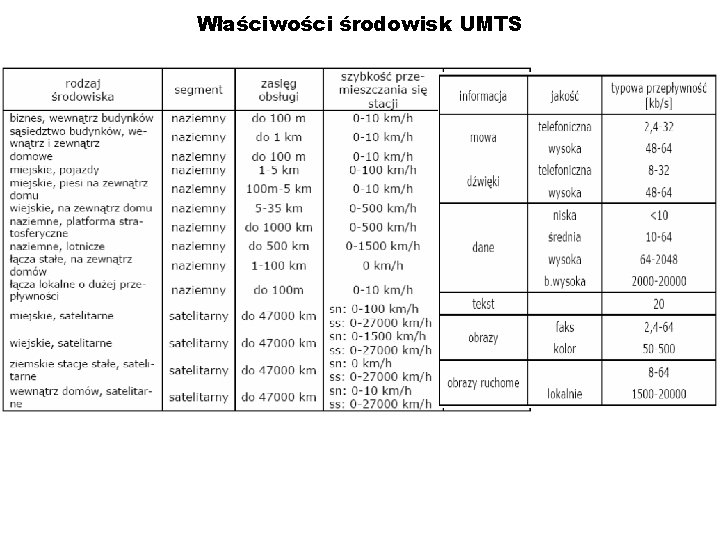

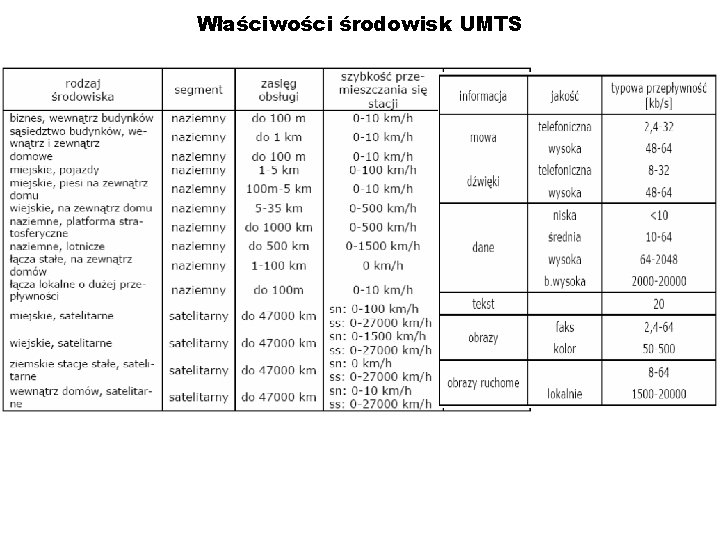

Właściwości środowisk UMTS

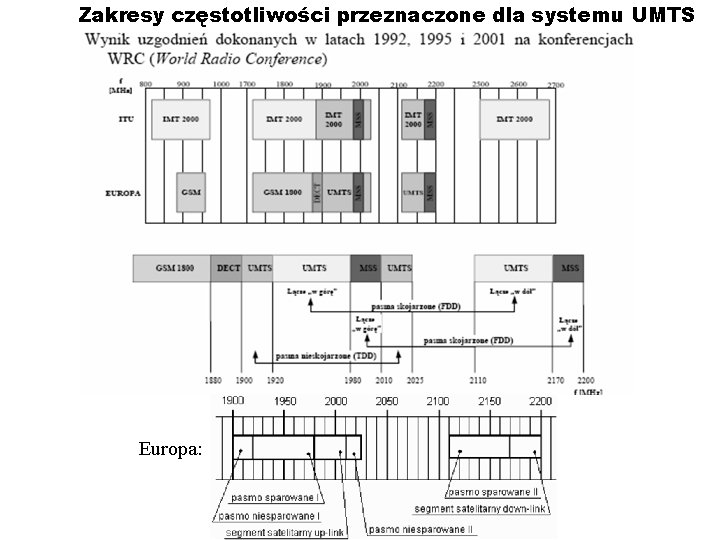

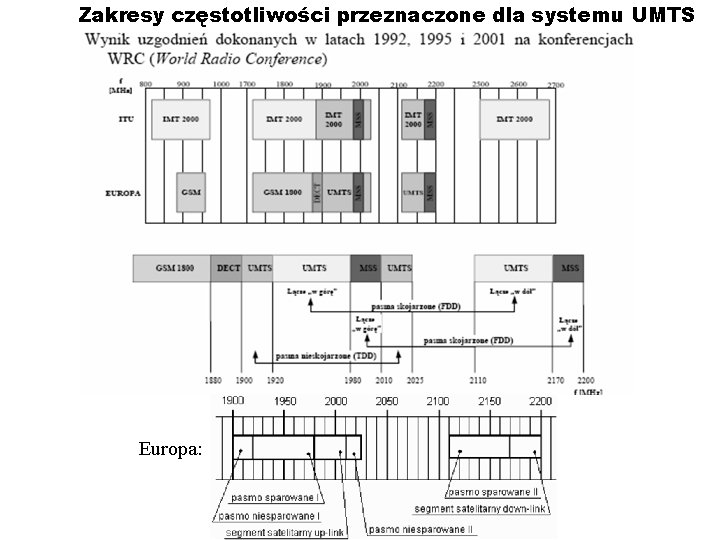

Zakresy częstotliwości przeznaczone dla systemu UMTS Europa:

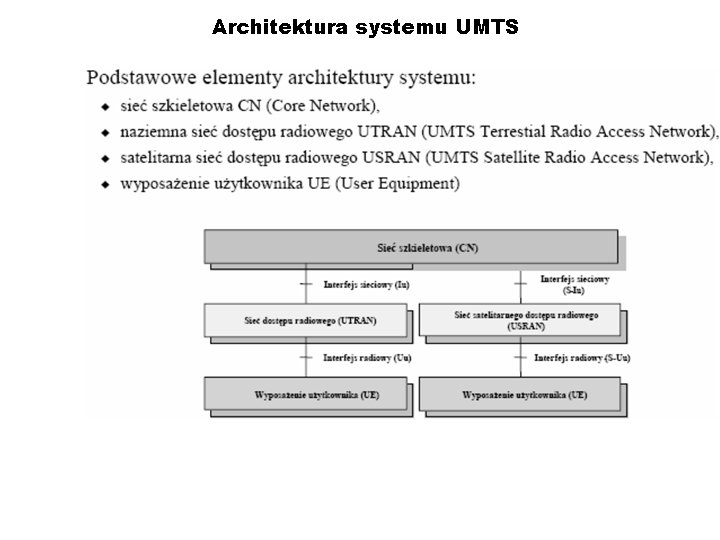

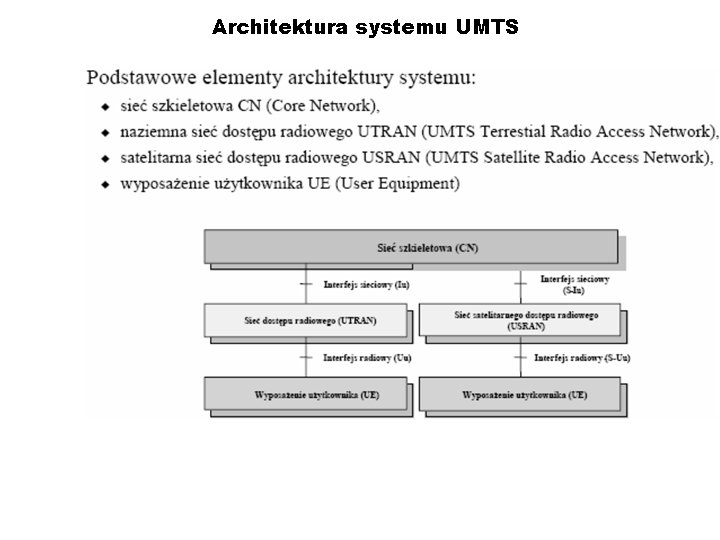

Architektura systemu UMTS

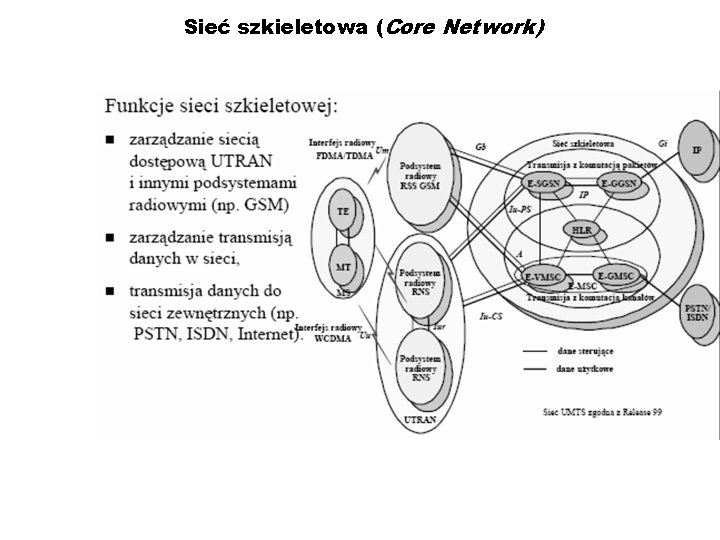

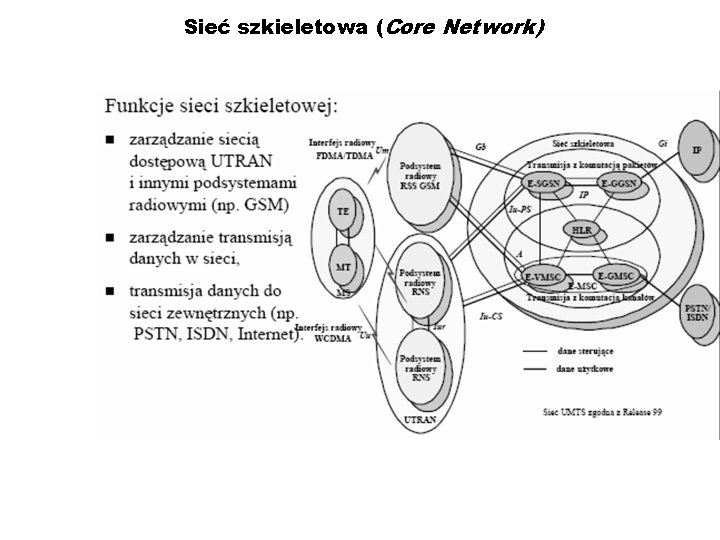

Sieć szkieletowa (Core Network)

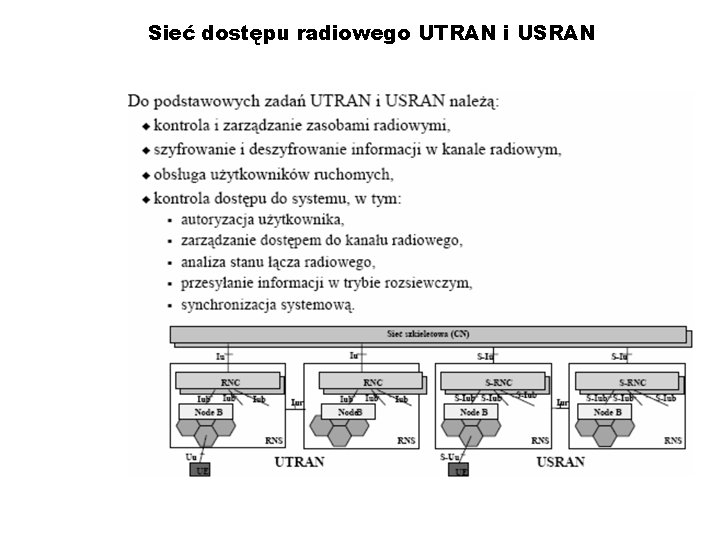

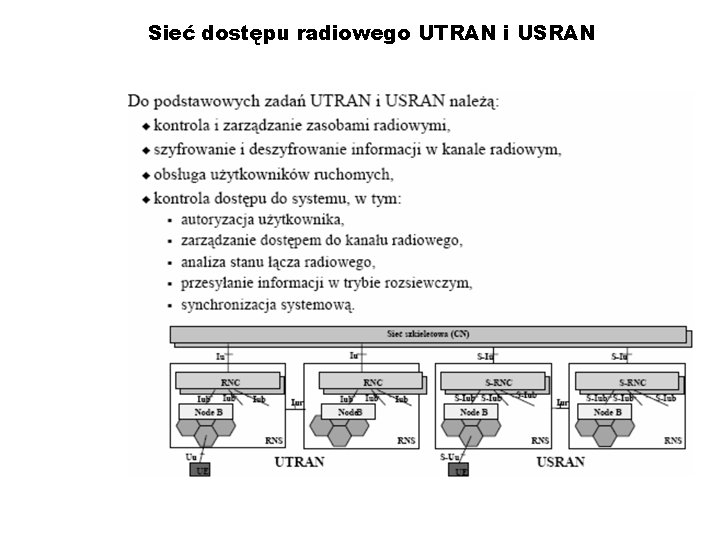

Sieć dostępu radiowego UTRAN i USRAN

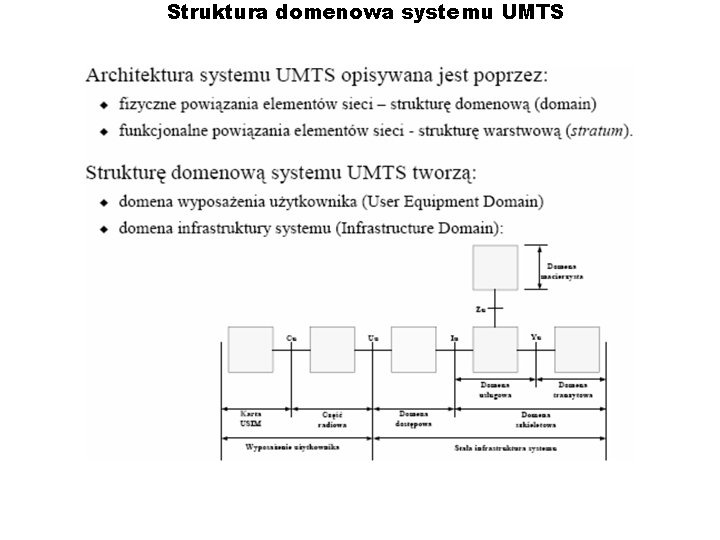

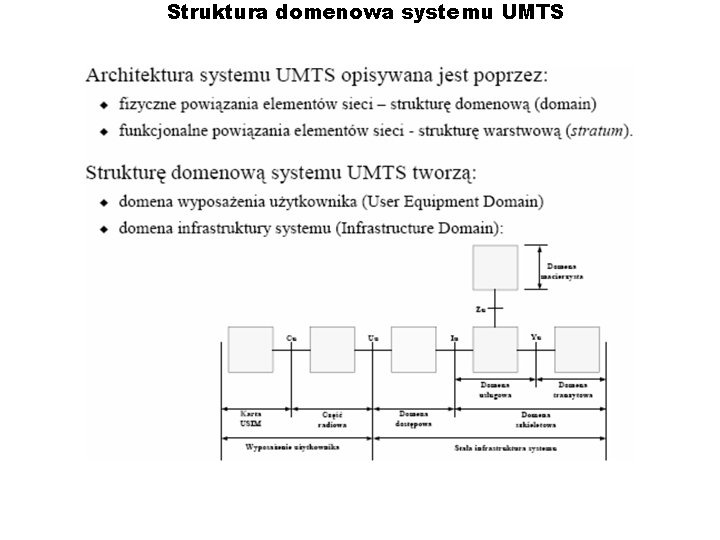

Struktura domenowa systemu UMTS

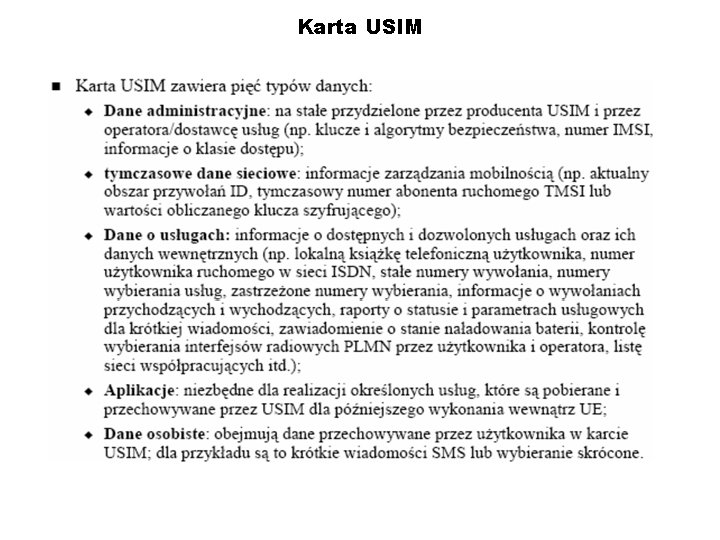

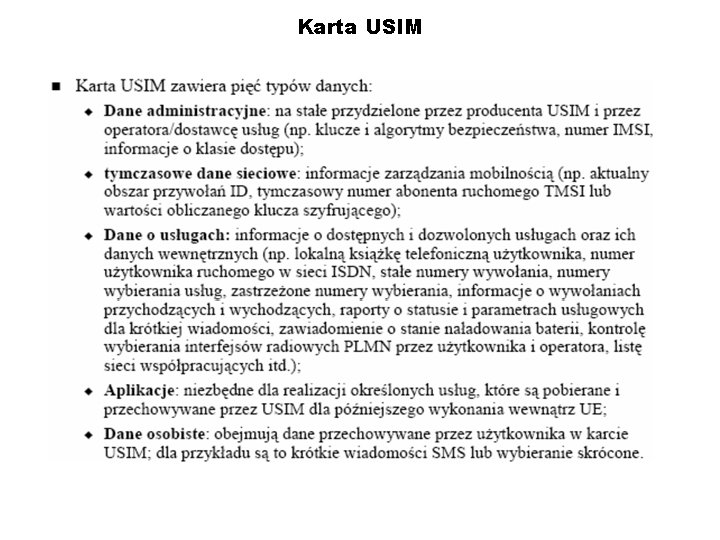

Karta USIM

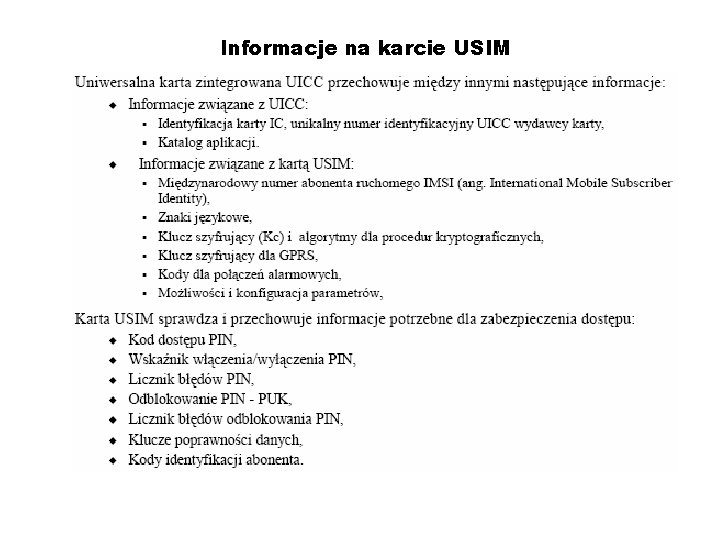

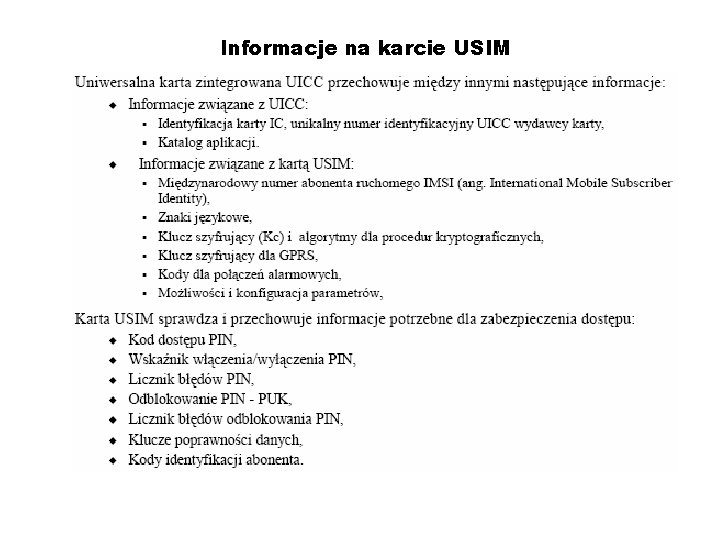

Informacje na karcie USIM

Zabezpieczenia w UMTS

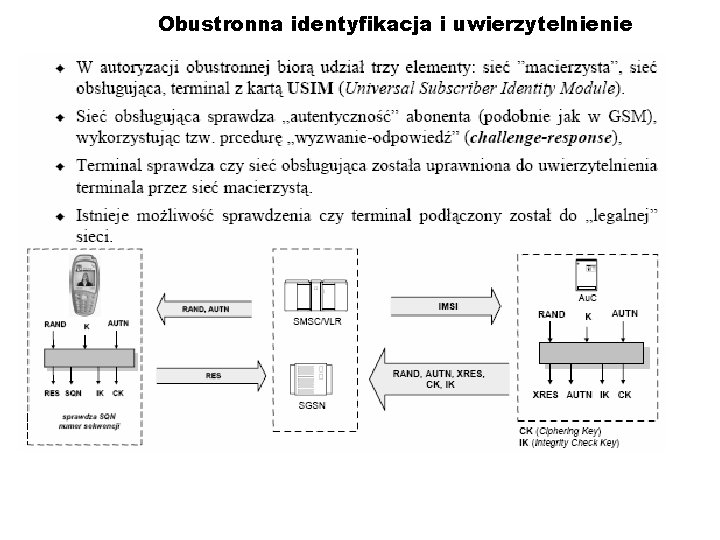

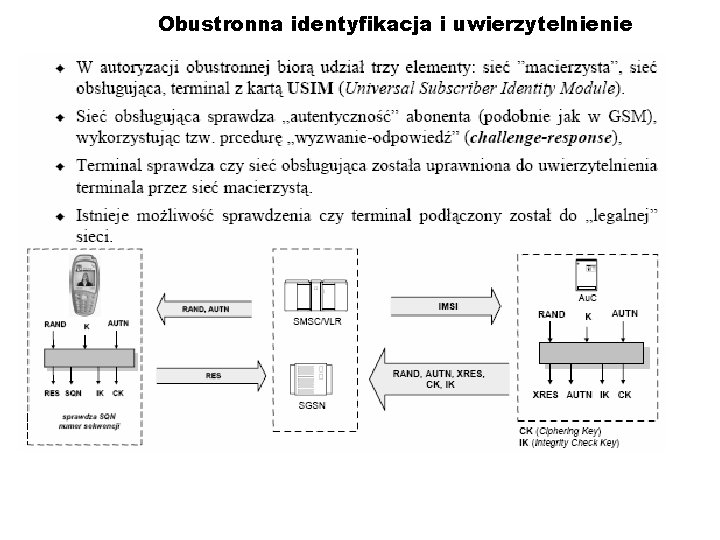

Obustronna identyfikacja i uwierzytelnienie

Szyfrowanie

Kontrola spójności wiadomości sygnalizacyjnych

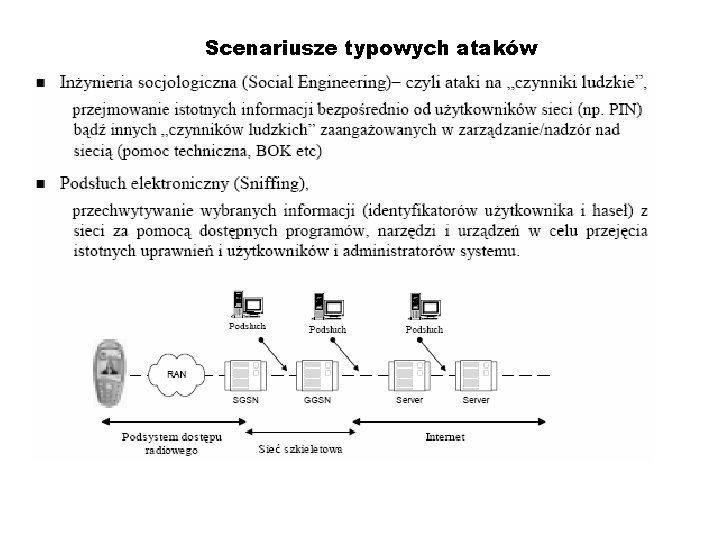

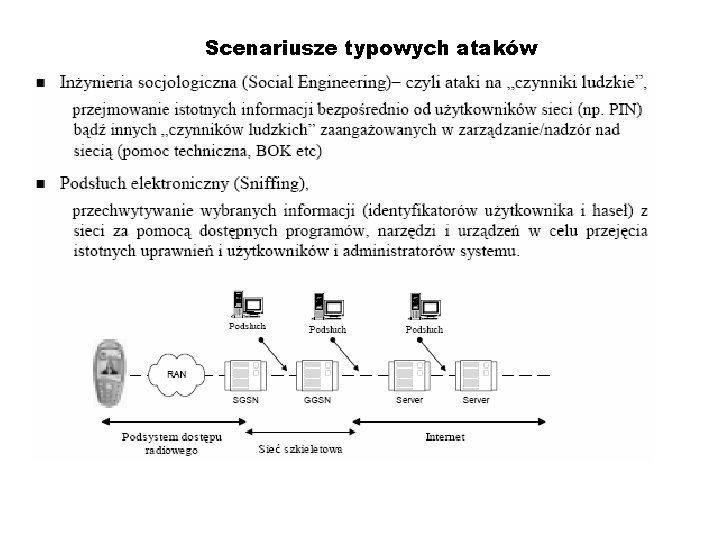

Scenariusze typowych ataków

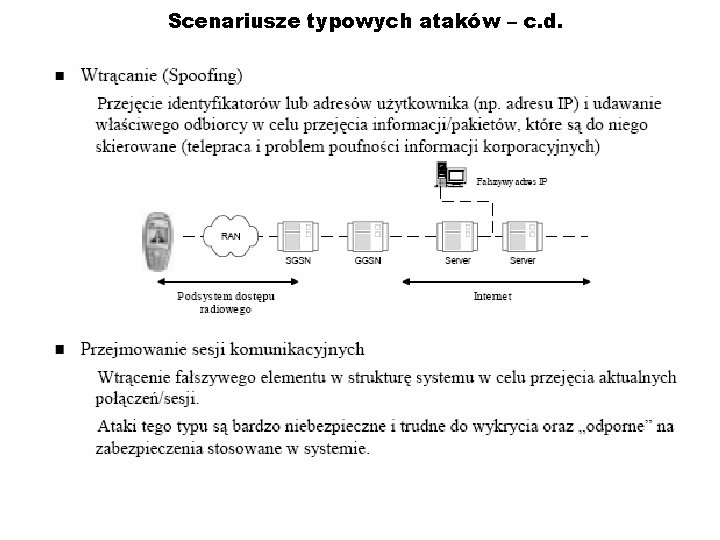

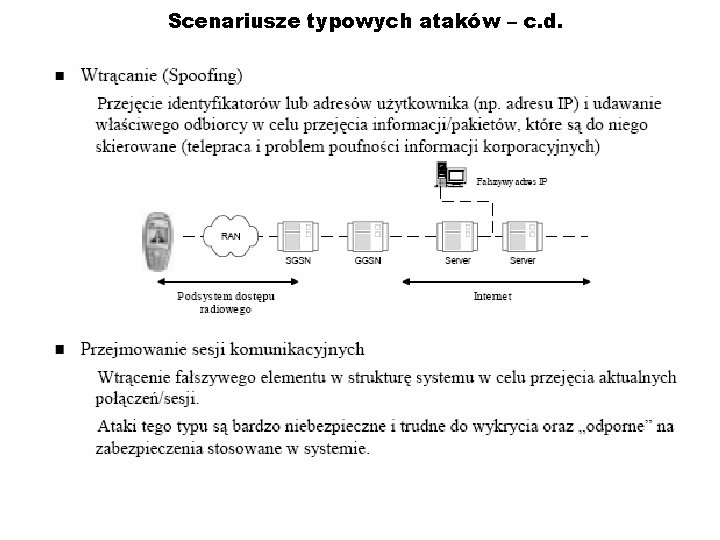

Scenariusze typowych ataków – c. d.

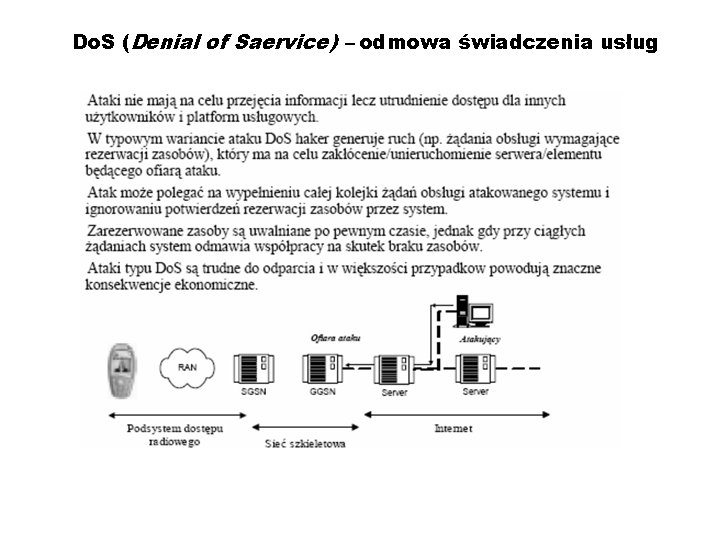

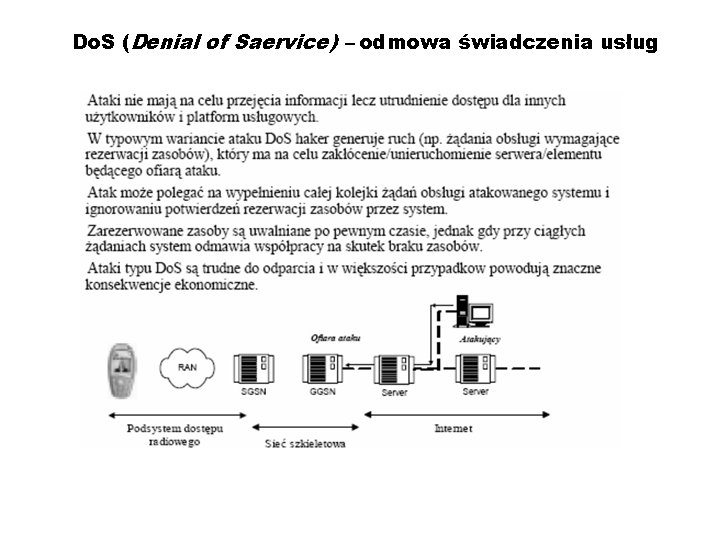

Do. S (Denial of Saervice) – odmowa świadczenia usług

Filoloki

Filoloki Katedra zdrowia kobiety

Katedra zdrowia kobiety Katedra za energetiku

Katedra za energetiku Katedra za alatne strojeve

Katedra za alatne strojeve Tinea capillitii

Tinea capillitii Katedra za rimsko pravo

Katedra za rimsko pravo Stobiecki agh

Stobiecki agh Katedra didaktiky prif uk

Katedra didaktiky prif uk Katedra didaktiky prif uk

Katedra didaktiky prif uk Katedra dróg kolei i inżynierii ruchu

Katedra dróg kolei i inżynierii ruchu Rimsko pravo katedra

Rimsko pravo katedra Katedra za elektroniku

Katedra za elektroniku Katedra matematiky ujep

Katedra matematiky ujep Hamingov kod

Hamingov kod Katedra za mehanizaciju

Katedra za mehanizaciju Rejestracja żetonowa uw

Rejestracja żetonowa uw Katarzyna korzeniowska ump

Katarzyna korzeniowska ump Katedra fizyki prz

Katedra fizyki prz Medicinski fakultet banja luka

Medicinski fakultet banja luka Katedra elektroenergetyki pollub

Katedra elektroenergetyki pollub Renesansowe budowle

Renesansowe budowle Stobiecki agh

Stobiecki agh Katedra elektroniki agh

Katedra elektroniki agh Katedra za alatne strojeve

Katedra za alatne strojeve Katedra za rimsko pravo

Katedra za rimsko pravo Labirynt chartres

Labirynt chartres Katedra psychologie ujep

Katedra psychologie ujep Katedra za mehanizaciju

Katedra za mehanizaciju Katedra biofizyki cmuj

Katedra biofizyki cmuj Katedra prawa finansowego umcs

Katedra prawa finansowego umcs Katedra za srpski jezik

Katedra za srpski jezik Zakon o mpp

Zakon o mpp Katedra za dermatovenerologiju

Katedra za dermatovenerologiju