vod do klasickch a modernch metod ifrovn Jaro

- Slides: 35

Úvod do klasických a moderních metod šifrování Jaro 2012, 1. přednáška

Popularizační texty Simon Singh, Kniha kódů a šifer, Nakladatelství Dokořán a Argo, Praha 2003 http: //www. simonsingh. net/Crypto_Corner. html http: //www. simonsingh. net/Code_Book_Download. html Pavel Vondruška, Kryptologie, šifrování a tajná písma, Albatros 2006, edice OKO

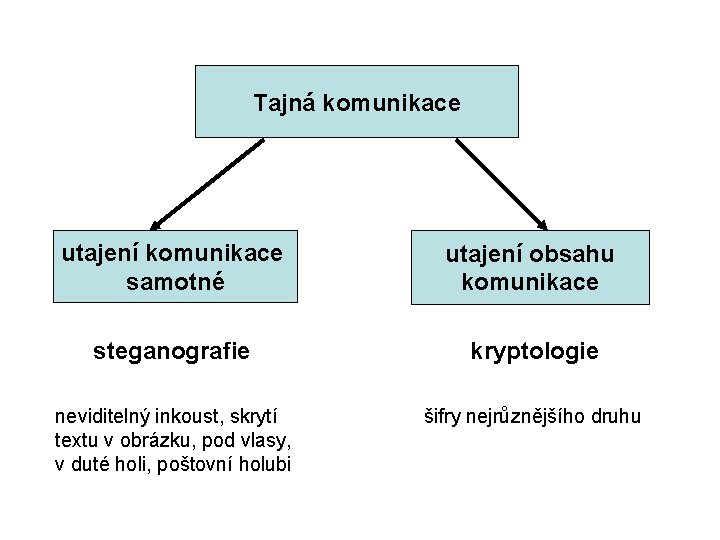

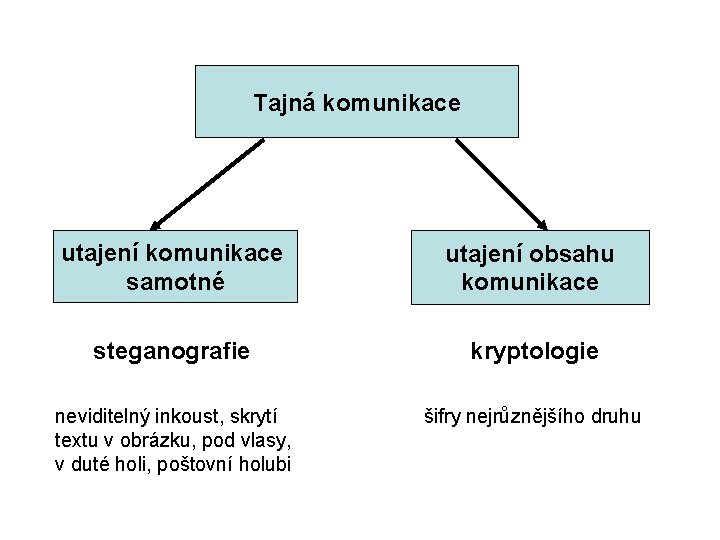

Tajná komunikace utajení komunikace samotné utajení obsahu komunikace steganografie kryptologie neviditelný inkoust, skrytí textu v obrázku, pod vlasy, v duté holi, poštovní holubi šifry nejrůznějšího druhu

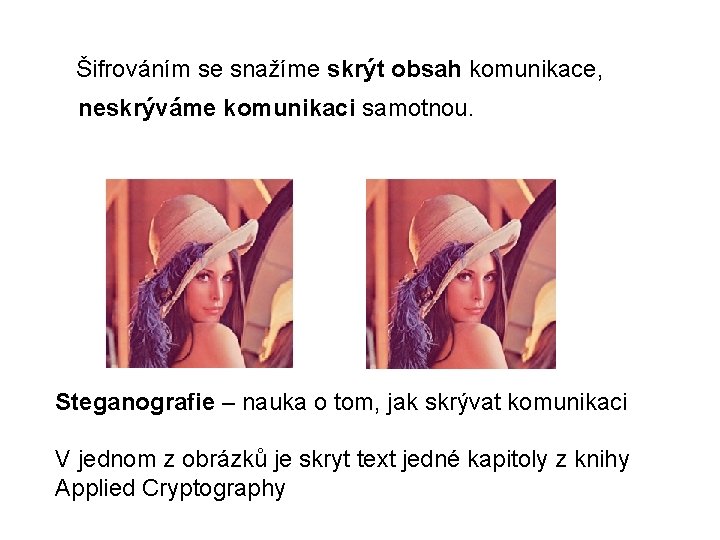

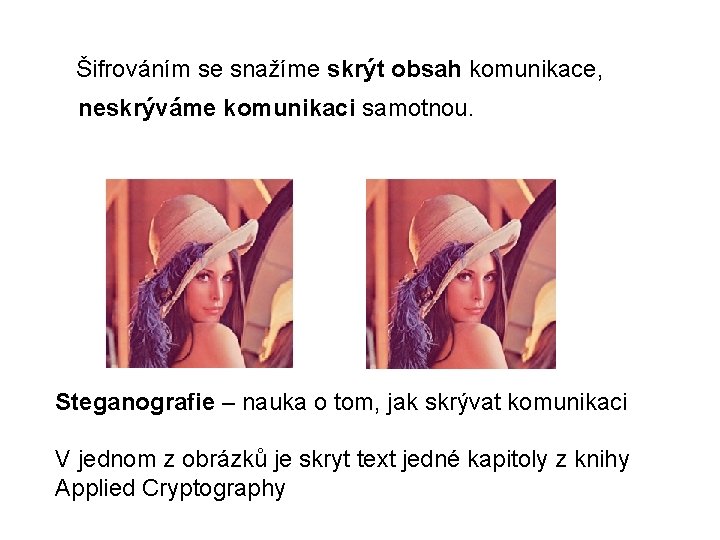

Šifrováním se snažíme skrýt obsah komunikace, neskrýváme komunikaci samotnou. Steganografie – nauka o tom, jak skrývat komunikaci V jednom z obrázků je skryt text jedné kapitoly z knihy Applied Cryptography

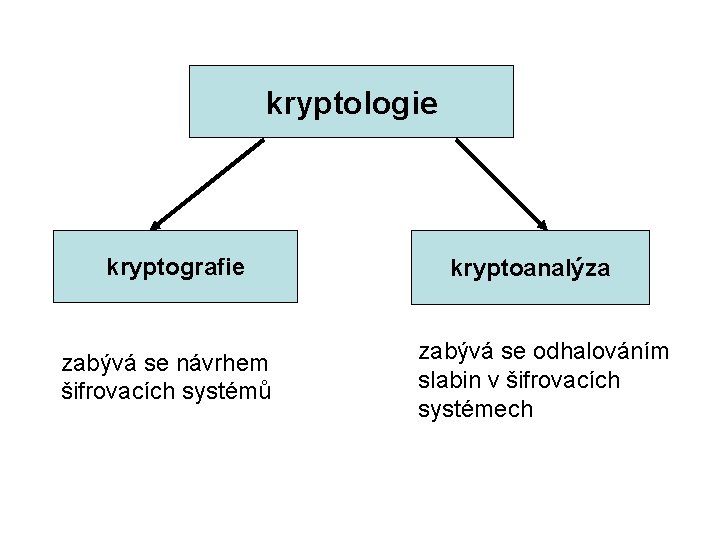

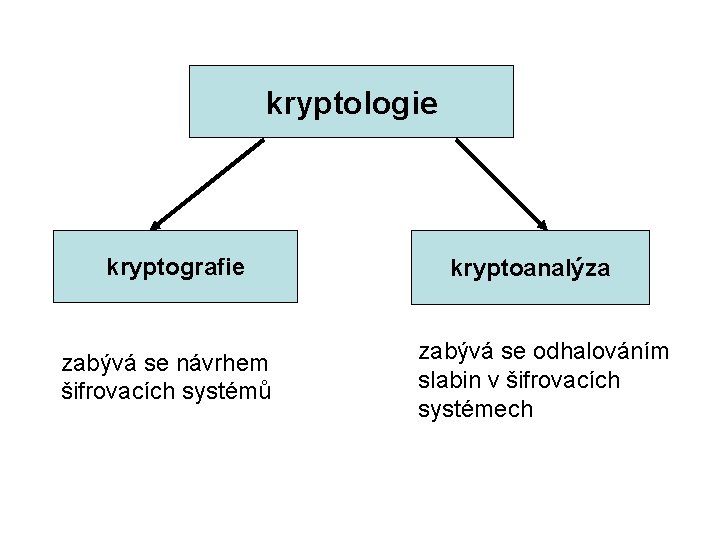

kryptologie kryptografie zabývá se návrhem šifrovacích systémů kryptoanalýza zabývá se odhalováním slabin v šifrovacích systémech

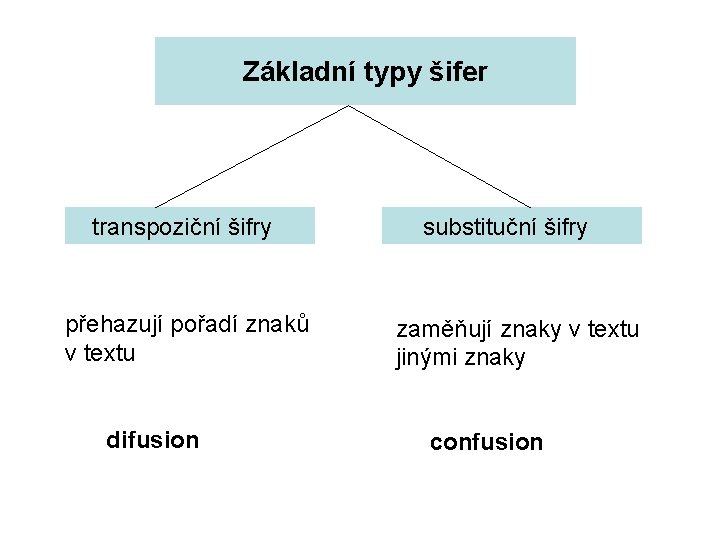

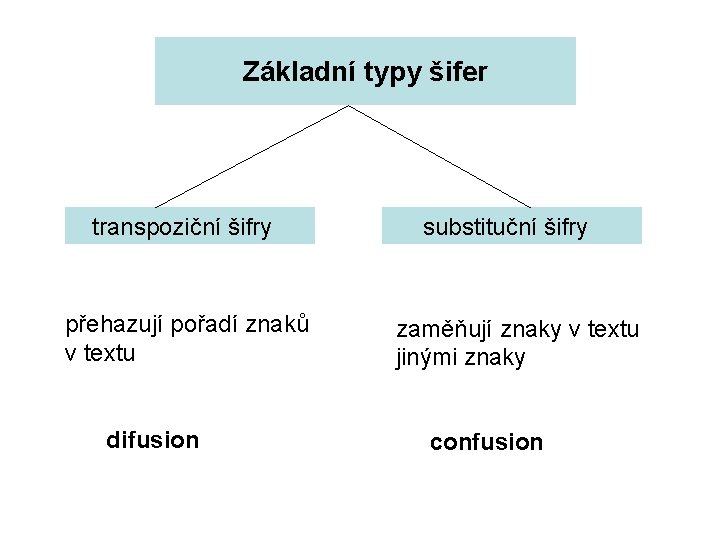

Základní typy šifer transpoziční šifry přehazují pořadí znaků v textu difusion substituční šifry zaměňují znaky v textu jinými znaky confusion

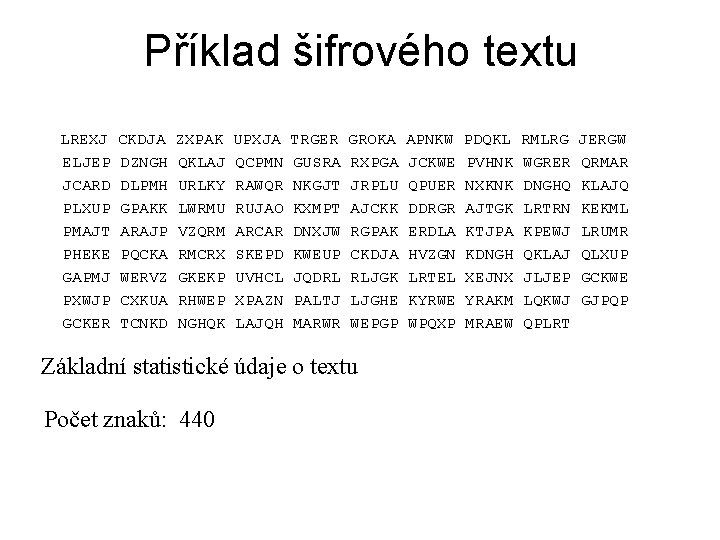

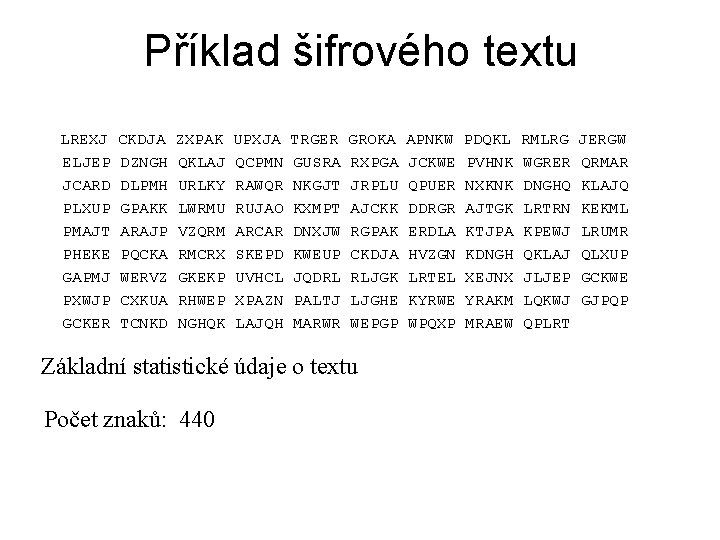

Příklad šifrového textu LREXJ ELJEP JCARD PLXUP PMAJT PHEKE GAPMJ PXWJP GCKER CKDJA DZNGH DLPMH GPAKK ARAJP PQCKA WERVZ CXKUA TCNKD ZXPAK QKLAJ URLKY LWRMU VZQRM RMCRX GKEKP RHWEP NGHQK UPXJA QCPMN RAWQR RUJAO ARCAR SKEPD UVHCL XPAZN LAJQH TRGER GUSRA NKGJT KXMPT DNXJW KWEUP JQDRL PALTJ MARWR GROKA RXPGA JRPLU AJCKK RGPAK CKDJA RLJGK LJGHE WEPGP Základní statistické údaje o textu Počet znaků: 440 APNKW JCKWE QPUER DDRGR ERDLA HVZGN LRTEL KYRWE WPQXP PDQKL PVHNK NXKNK AJTGK KTJPA KDNGH XEJNX YRAKM MRAEW RMLRG WGRER DNGHQ LRTRN KPEWJ QKLAJ JLJEP LQKWJ QPLRT JERGW QRMAR KLAJQ KEKML LRUMR QLXUP GCKWE GJPQP

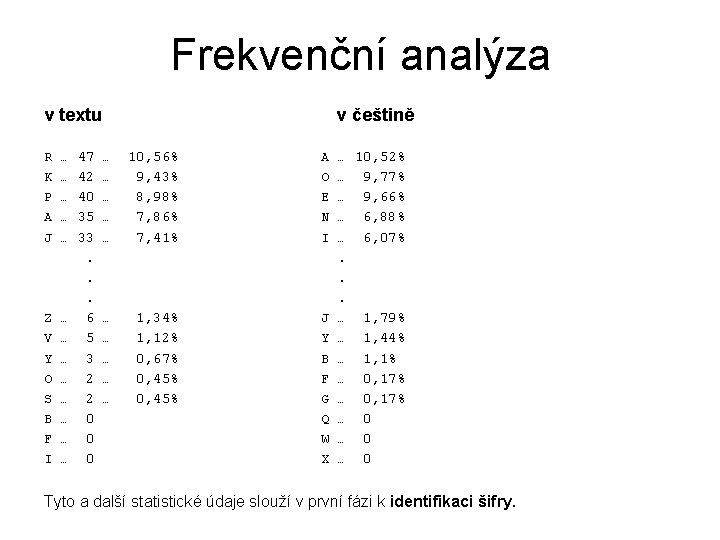

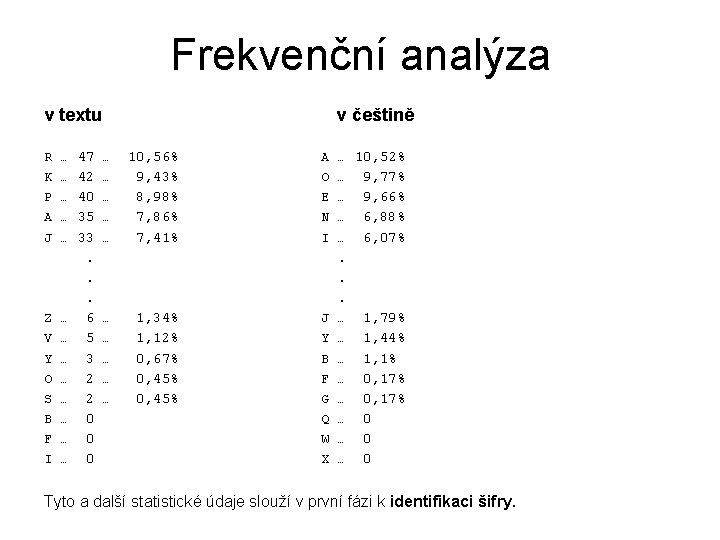

Frekvenční analýza v textu R K P A J … … … Z V Y O S B F I … … … … 47 42 40 35 33. . . 6 5 3 2 2 0 0 0 v češtině … … … 10, 56% 9, 43% 8, 98% 7, 86% 7, 41% A O E N I … … … 1, 34% 1, 12% 0, 67% 0, 45% J Y B F G Q W X … 10, 52% … 9, 77% … 9, 66% … 6, 88% … 6, 07%. . . … 1, 79% … 1, 44% … 1, 1% … 0, 17% … 0 … 0 Tyto a další statistické údaje slouží v první fázi k identifikaci šifry.

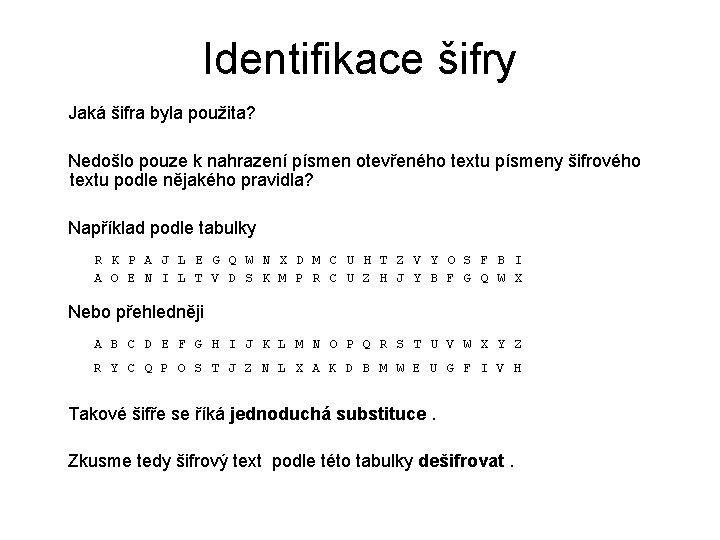

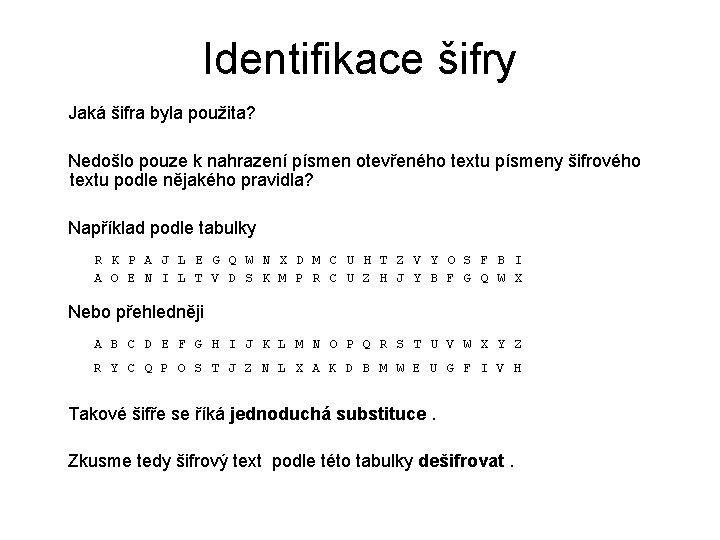

Identifikace šifry Jaká šifra byla použita? Nedošlo pouze k nahrazení písmen otevřeného textu písmeny šifrového textu podle nějakého pravidla? Například podle tabulky R K P A J L E G Q W N X D M C U H T Z V Y O S F B I A O E N I L T V D S K M P R C U Z H J Y B F G Q W X Nebo přehledněji A B C D E F G H I J K L M N O P Q R S T U V W X Y Z R Y C Q P O S T J Z N L X A K D B M W E U G F I V H Takové šifře se říká jednoduchá substituce. Zkusme tedy šifrový text podle této tabulky dešifrovat.

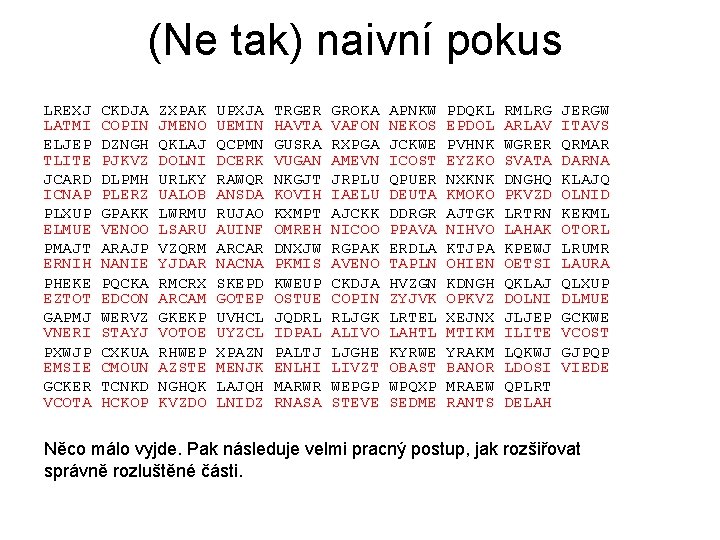

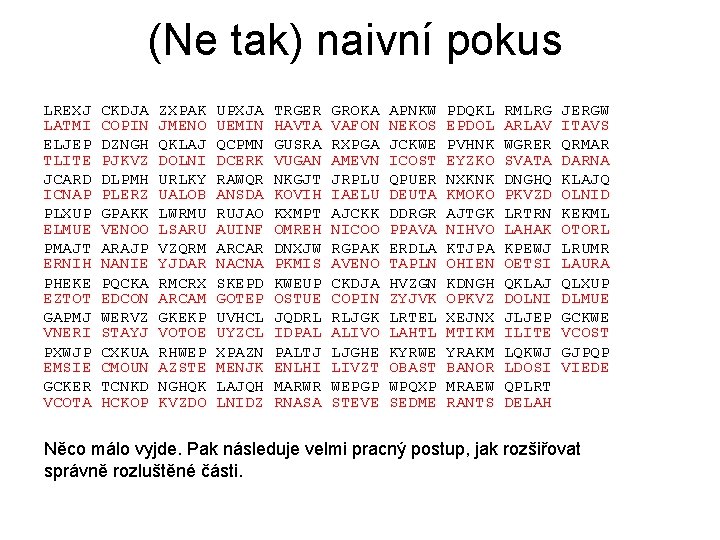

(Ne tak) naivní pokus LREXJ LATMI ELJEP TLITE JCARD ICNAP PLXUP ELMUE PMAJT ERNIH PHEKE EZTOT GAPMJ VNERI PXWJP EMSIE GCKER VCOTA CKDJA COPIN DZNGH PJKVZ DLPMH PLERZ GPAKK VENOO ARAJP NANIE PQCKA EDCON WERVZ STAYJ CXKUA CMOUN TCNKD HCKOP ZXPAK JMENO QKLAJ DOLNI URLKY UALOB LWRMU LSARU VZQRM YJDAR RMCRX ARCAM GKEKP VOTOE RHWEP AZSTE NGHQK KVZDO UPXJA UEMIN QCPMN DCERK RAWQR ANSDA RUJAO AUINF ARCAR NACNA SKEPD GOTEP UVHCL UYZCL XPAZN MENJK LAJQH LNIDZ TRGER HAVTA GUSRA VUGAN NKGJT KOVIH KXMPT OMREH DNXJW PKMIS KWEUP OSTUE JQDRL IDPAL PALTJ ENLHI MARWR RNASA GROKA VAFON RXPGA AMEVN JRPLU IAELU AJCKK NICOO RGPAK AVENO CKDJA COPIN RLJGK ALIVO LJGHE LIVZT WEPGP STEVE APNKW NEKOS JCKWE ICOST QPUER DEUTA DDRGR PPAVA ERDLA TAPLN HVZGN ZYJVK LRTEL LAHTL KYRWE OBAST WPQXP SEDME PDQKL EPDOL PVHNK EYZKO NXKNK KMOKO AJTGK NIHVO KTJPA OHIEN KDNGH OPKVZ XEJNX MTIKM YRAKM BANOR MRAEW RANTS RMLRG ARLAV WGRER SVATA DNGHQ PKVZD LRTRN LAHAK KPEWJ OETSI QKLAJ DOLNI JLJEP ILITE LQKWJ LDOSI QPLRT DELAH JERGW ITAVS QRMAR DARNA KLAJQ OLNID KEKML OTORL LRUMR LAURA QLXUP DLMUE GCKWE VCOST GJPQP VIEDE Něco málo vyjde. Pak následuje velmi pracný postup, jak rozšiřovat správně rozluštěné části.

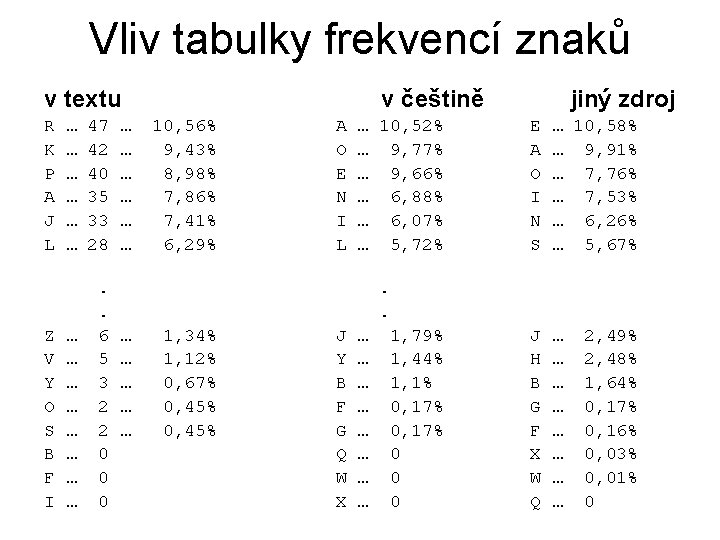

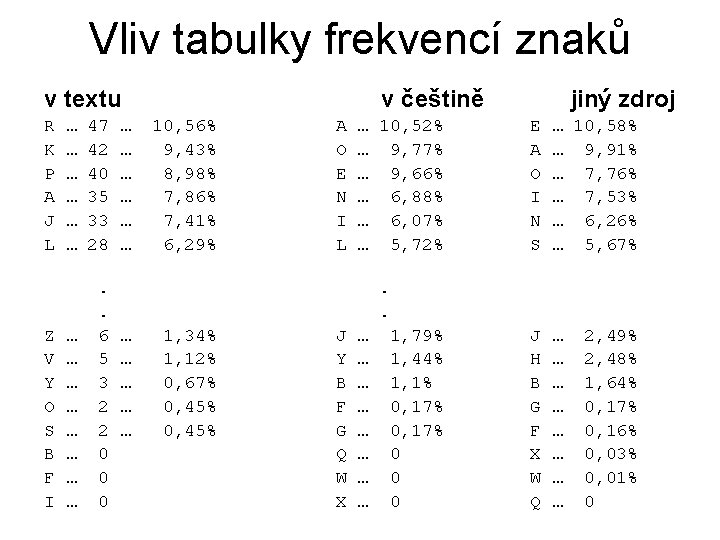

Vliv tabulky frekvencí znaků v textu R K P A J L Z V Y O S B F I … … … 47 42 40 35 33 28 … … … … . . 6 5 3 2 2 0 0 0 … … … v češtině 10, 56% 9, 43% 8, 98% 7, 86% 7, 41% 6, 29% A O E N I L … 10, 52% … 9, 77% … 9, 66% … 6, 88% … 6, 07% … 5, 72% jiný zdroj E A O I N S … 10, 58% … 9, 91% … 7, 76% … 7, 53% … 6, 26% … 5, 67% J H B G F X W Q … … … … . . … … … 1, 34% 1, 12% 0, 67% 0, 45% J Y B F G Q W X … … … … 1, 79% 1, 44% 1, 1% 0, 17% 0 0 0 2, 49% 2, 48% 1, 64% 0, 17% 0, 16% 0, 03% 0, 01% 0

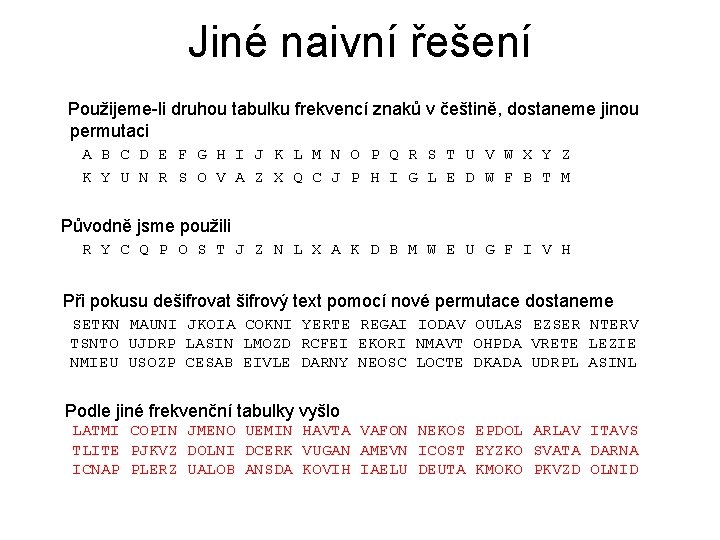

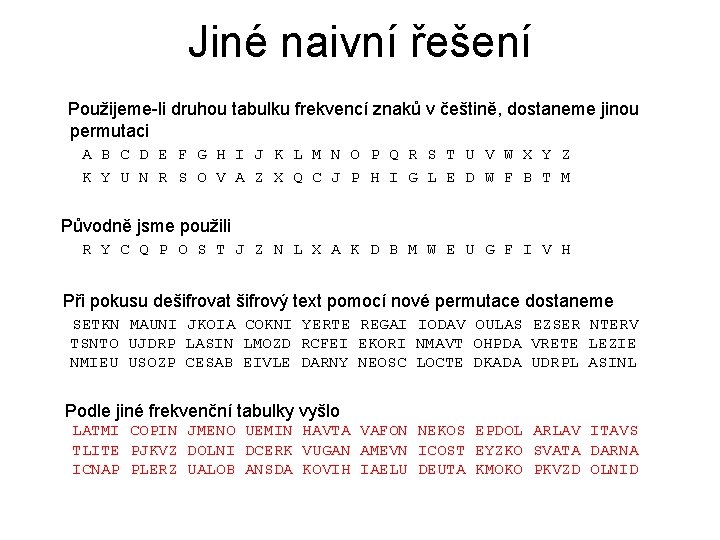

Jiné naivní řešení Použijeme-li druhou tabulku frekvencí znaků v češtině, dostaneme jinou permutaci A B C D E F G H I J K L M N O P Q R S T U V W X Y Z K Y U N R S O V A Z X Q C J P H I G L E D W F B T M Původně jsme použili R Y C Q P O S T J Z N L X A K D B M W E U G F I V H Při pokusu dešifrovat šifrový text pomocí nové permutace dostaneme SETKN MAUNI JKOIA COKNI YERTE REGAI IODAV OULAS EZSER NTERV TSNTO UJDRP LASIN LMOZD RCFEI EKORI NMAVT OHPDA VRETE LEZIE NMIEU USOZP CESAB EIVLE DARNY NEOSC LOCTE DKADA UDRPL ASINL Podle jiné frekvenční tabulky vyšlo LATMI COPIN JMENO UEMIN HAVTA VAFON NEKOS EPDOL ARLAV ITAVS TLITE PJKVZ DOLNI DCERK VUGAN AMEVN ICOST EYZKO SVATA DARNA ICNAP PLERZ UALOB ANSDA KOVIH IAELU DEUTA KMOKO PKVZD OLNID

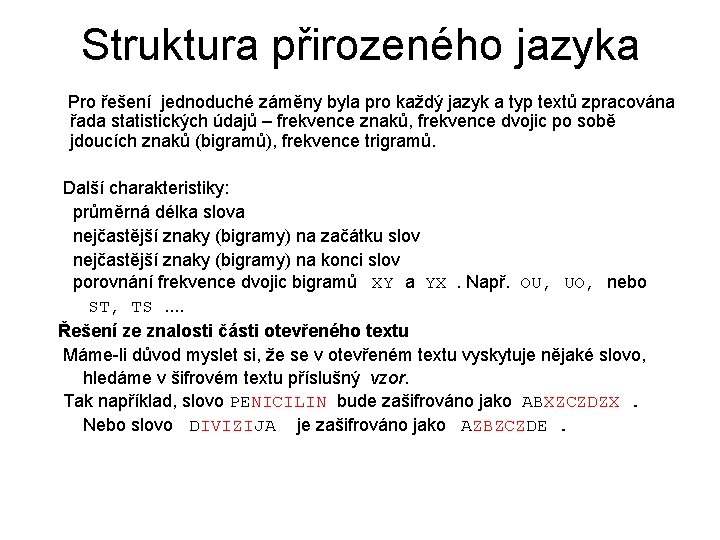

Struktura přirozeného jazyka Pro řešení jednoduché záměny byla pro každý jazyk a typ textů zpracována řada statistických údajů – frekvence znaků, frekvence dvojic po sobě jdoucích znaků (bigramů), frekvence trigramů. Další charakteristiky: průměrná délka slova nejčastější znaky (bigramy) na začátku slov nejčastější znaky (bigramy) na konci slov porovnání frekvence dvojic bigramů XY a YX. Např. OU, UO, nebo ST, TS. . Řešení ze znalosti části otevřeného textu Máme-li důvod myslet si, že se v otevřeném textu vyskytuje nějaké slovo, hledáme v šifrovém textu příslušný vzor. Tak například, slovo PENICILIN bude zašifrováno jako ABXZCZDZX. Nebo slovo DIVIZIJA je zašifrováno jako AZBZCZDE.

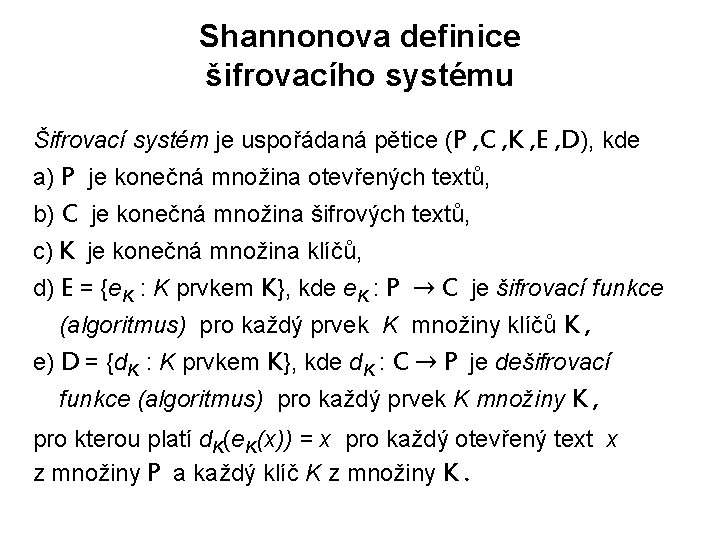

Shannonova definice šifrovacího systému Šifrovací systém je uspořádaná pětice (P , C , K , E , D), kde a) P je konečná množina otevřených textů, b) C je konečná množina šifrových textů, c) K je konečná množina klíčů, d) E = {e. K : K prvkem K}, kde e. K : P → C je šifrovací funkce (algoritmus) pro každý prvek K množiny klíčů K , e) D = {d. K : K prvkem K}, kde d. K : C → P je dešifrovací funkce (algoritmus) pro každý prvek K množiny K , pro kterou platí d. K(e. K(x)) = x pro každý otevřený text x z množiny P a každý klíč K z množiny K.

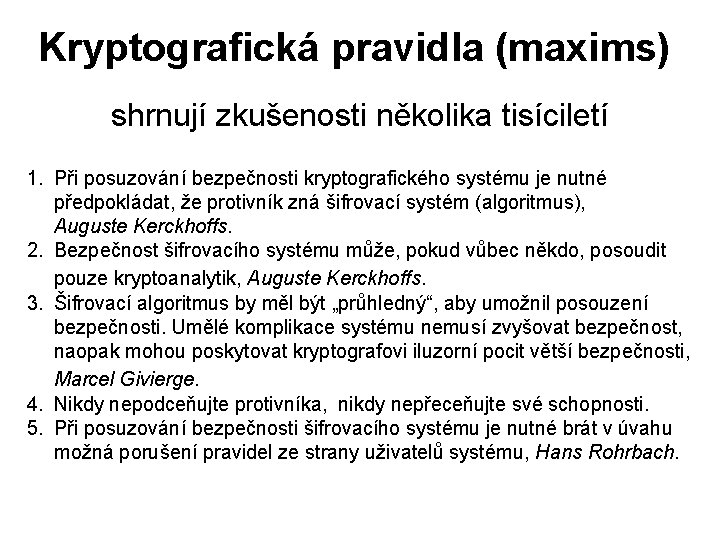

Kryptografická pravidla (maxims) shrnují zkušenosti několika tisíciletí 1. Při posuzování bezpečnosti kryptografického systému je nutné předpokládat, že protivník zná šifrovací systém (algoritmus), Auguste Kerckhoffs. 2. Bezpečnost šifrovacího systému může, pokud vůbec někdo, posoudit pouze kryptoanalytik, Auguste Kerckhoffs. 3. Šifrovací algoritmus by měl být „průhledný“, aby umožnil posouzení bezpečnosti. Umělé komplikace systému nemusí zvyšovat bezpečnost, naopak mohou poskytovat kryptografovi iluzorní pocit větší bezpečnosti, Marcel Givierge. 4. Nikdy nepodceňujte protivníka, nikdy nepřeceňujte své schopnosti. 5. Při posuzování bezpečnosti šifrovacího systému je nutné brát v úvahu možná porušení pravidel ze strany uživatelů systému, Hans Rohrbach.

Možná porušení pravidel 1. 2. 3. 4. 5. 6. 7. Odvysílání otevřeného i odpovídajícího šifrového textu, odvysílání dvou šifrových textů vzniklých šifrováním stejného otevřeného textu pomocí dvou různých klíčů, odvysílání dvou šifrových textů vzniklých šifrováním dvou různých otevřených textů pomocí stejného klíče, používání stereotypních začátků zpráv nebo běžných slov či frází, např. ANX, divizija, používání krátkých klíčů nebo klíčů, které lze snadno uhádnout, zanedbání přípravy otevřeného textu před šifrováním, nedostatečná kontrola šifrantů. Chyba kryptografa je často jedinou nadějí kryptoanalytika.

Nástup počítačů Zlomem v historii kryptologie byla druhá světová válka. Klasická kryptologie končí s koncem této války. V praktické oblasti to byla rozluštění německého vojenského šifrovacího systému Enigma polskými matematiky počátkem roku 1933 a později stavba prvního počítače v britském kryptonalytickém centru v Bletchley Park během války. V teoretické oblasti to byly práce amerického matematika Clauda Shannona: Communication theory of Secrecy systems, Sept. 1, 1946 A mathematical theory of communication, The Bell System Technical Journal, Vol. 27, pp. 379 -423, 623 -656, July, October, 1948.

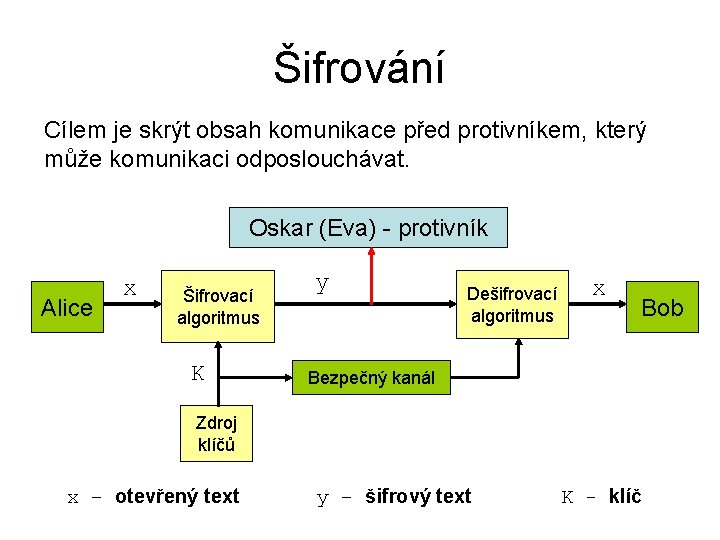

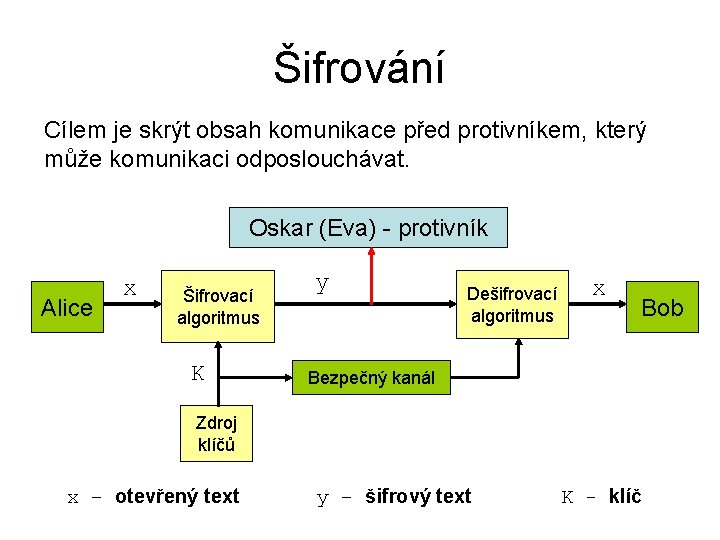

Šifrování Cílem je skrýt obsah komunikace před protivníkem, který může komunikaci odposlouchávat. Oskar (Eva) - protivník Alice x Šifrovací algoritmus K y Dešifrovací algoritmus x Bob Bezpečný kanál Zdroj klíčů x – otevřený text y – šifrový text K - klíč

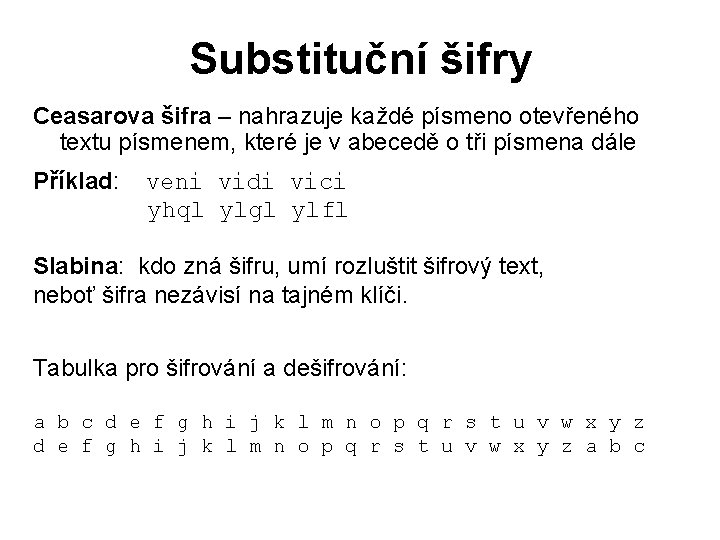

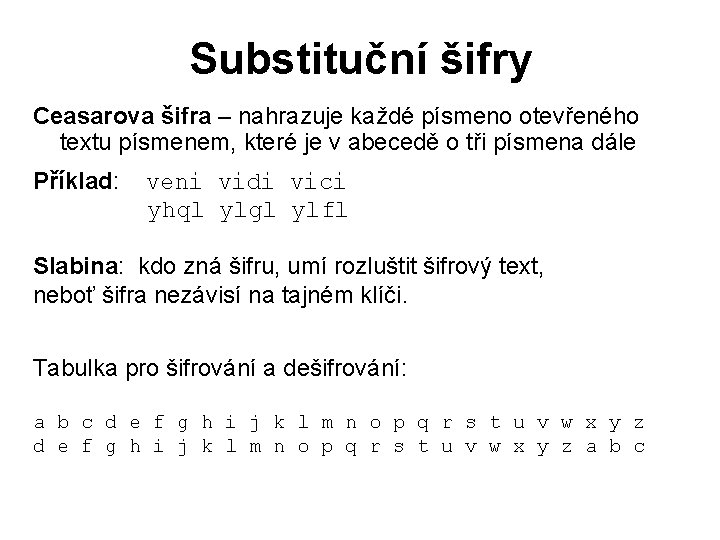

Substituční šifry Ceasarova šifra – nahrazuje každé písmeno otevřeného textu písmenem, které je v abecedě o tři písmena dále Příklad: veni vidi vici yhql ylgl ylfl Slabina: kdo zná šifru, umí rozluštit šifrový text, neboť šifra nezávisí na tajném klíči. Tabulka pro šifrování a dešifrování: a b c d e f g h i j k l m n o p q r s t u v w x y z a b c

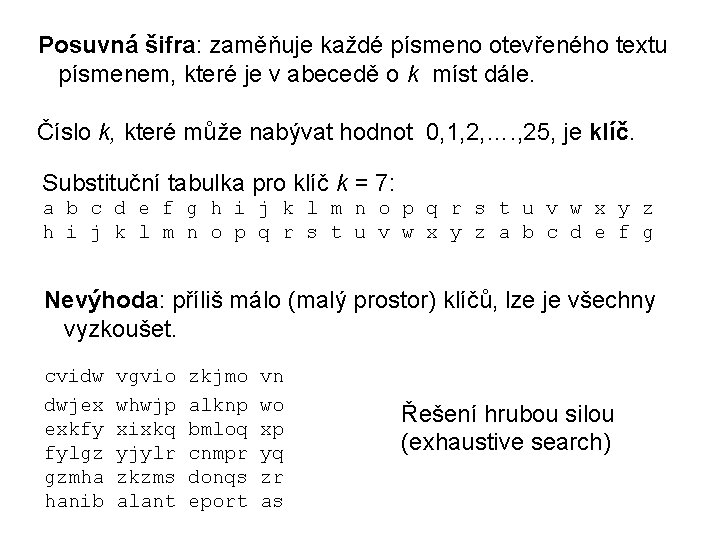

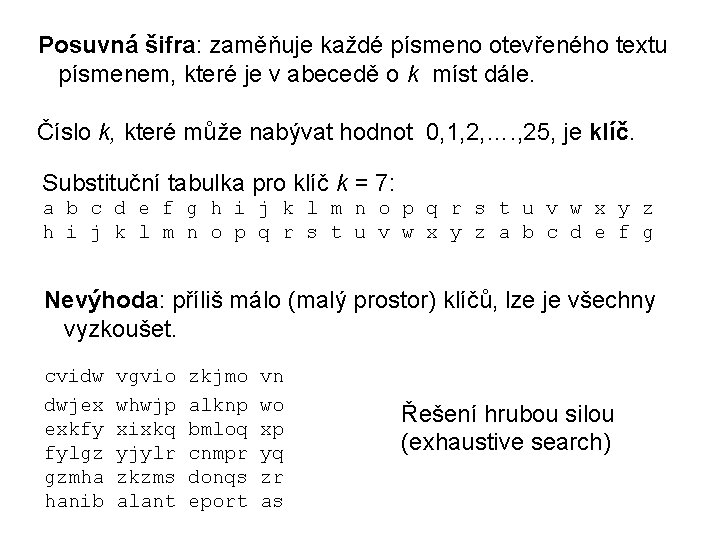

Posuvná šifra: zaměňuje každé písmeno otevřeného textu písmenem, které je v abecedě o k míst dále. Číslo k, které může nabývat hodnot 0, 1, 2, …. , 25, je klíč. Substituční tabulka pro klíč k = 7: a b c d e f g h i j k l m n o p q r s t u v w x y z a b c d e f g Nevýhoda: příliš málo (malý prostor) klíčů, lze je všechny vyzkoušet. cvidw dwjex exkfy fylgz gzmha hanib vgvio whwjp xixkq yjylr zkzms alant zkjmo alknp bmloq cnmpr donqs eport vn wo xp yq zr as Řešení hrubou silou (exhaustive search)

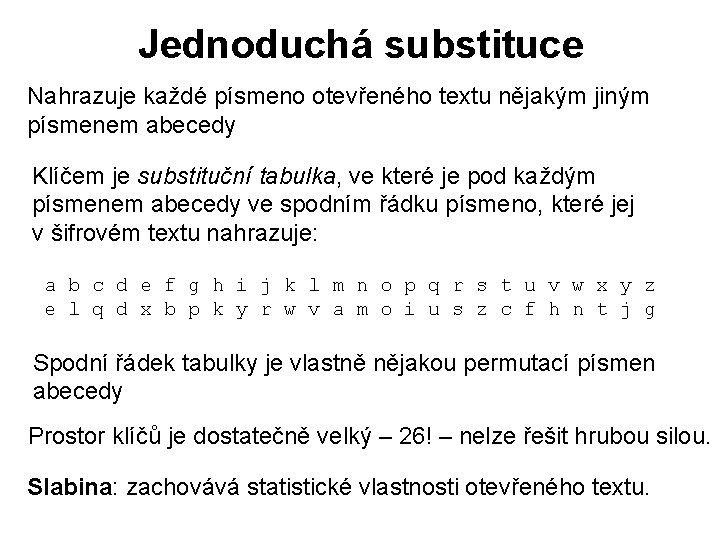

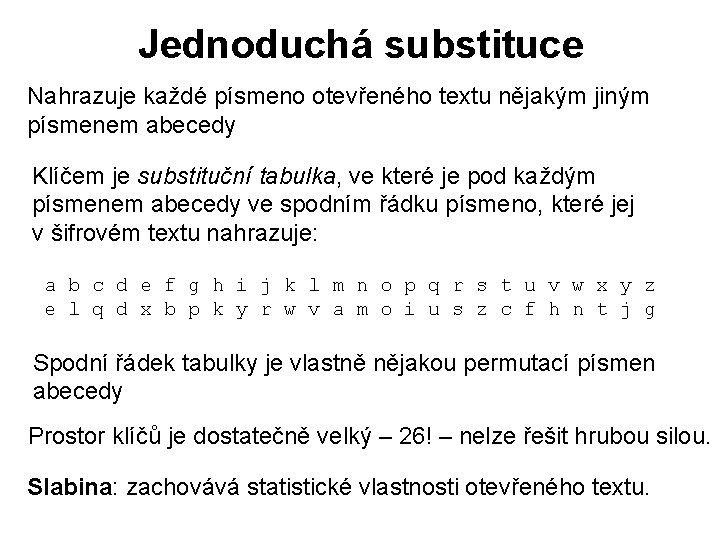

Jednoduchá substituce Nahrazuje každé písmeno otevřeného textu nějakým jiným písmenem abecedy Klíčem je substituční tabulka, ve které je pod každým písmenem abecedy ve spodním řádku písmeno, které jej v šifrovém textu nahrazuje: a b c d e f g h i j k l m n o p q r s t u v w x y z e l q d x b p k y r w v a m o i u s z c f h n t j g Spodní řádek tabulky je vlastně nějakou permutací písmen abecedy Prostor klíčů je dostatečně velký – 26! – nelze řešit hrubou silou. Slabina: zachovává statistické vlastnosti otevřeného textu.

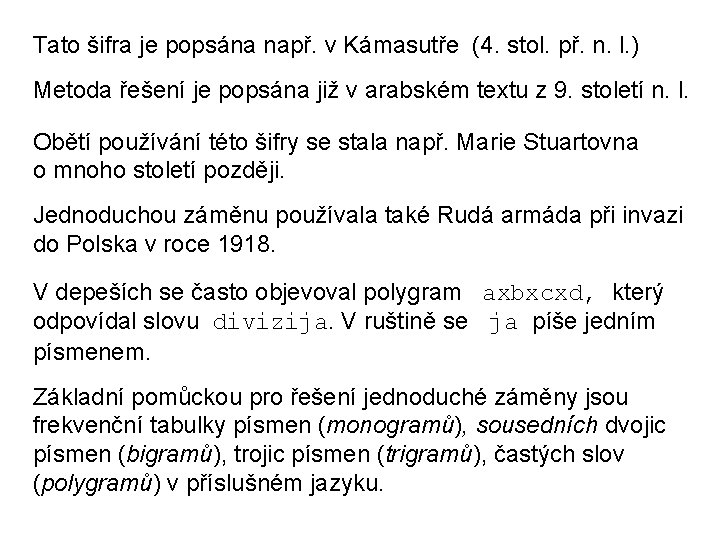

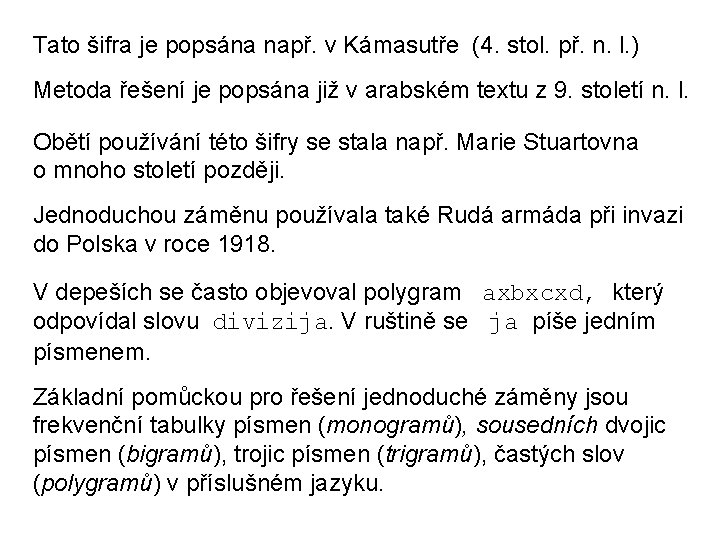

Tato šifra je popsána např. v Kámasutře (4. stol. př. n. l. ) Metoda řešení je popsána již v arabském textu z 9. století n. l. Obětí používání této šifry se stala např. Marie Stuartovna o mnoho století později. Jednoduchou záměnu používala také Rudá armáda při invazi do Polska v roce 1918. V depeších se často objevoval polygram axbxcxd, který odpovídal slovu divizija. V ruštině se ja píše jedním písmenem. Základní pomůckou pro řešení jednoduché záměny jsou frekvenční tabulky písmen (monogramů), sousedních dvojic písmen (bigramů), trojic písmen (trigramů), častých slov (polygramů) v příslušném jazyku.

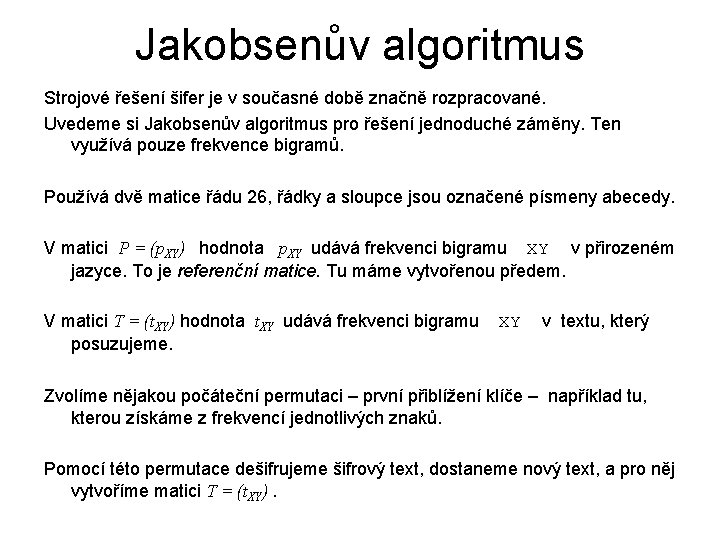

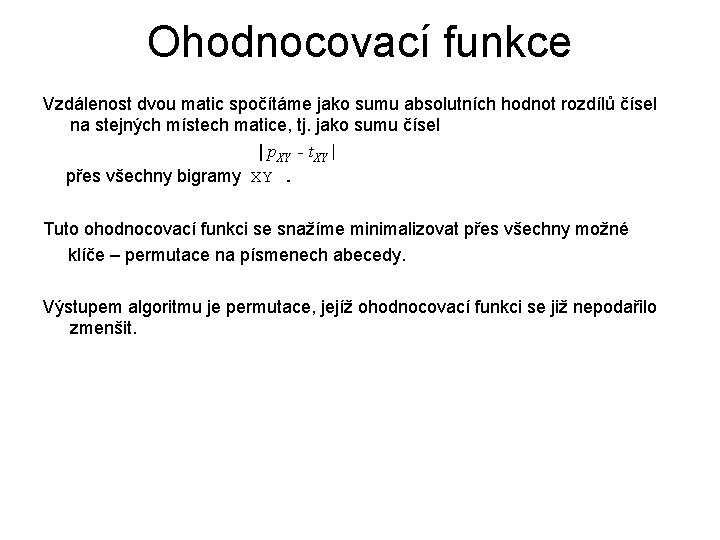

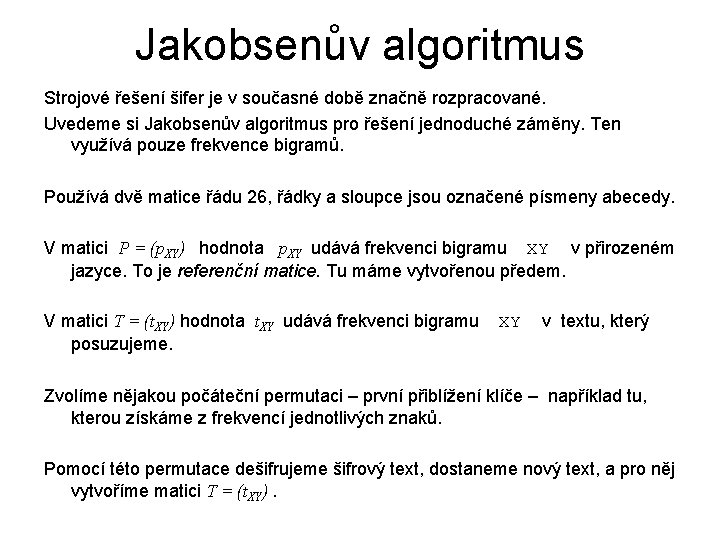

Jakobsenův algoritmus Strojové řešení šifer je v současné době značně rozpracované. Uvedeme si Jakobsenův algoritmus pro řešení jednoduché záměny. Ten využívá pouze frekvence bigramů. Používá dvě matice řádu 26, řádky a sloupce jsou označené písmeny abecedy. V matici P = (p. XY) hodnota p. XY udává frekvenci bigramu XY v přirozeném jazyce. To je referenční matice. Tu máme vytvořenou předem. V matici T = (t. XY) hodnota t. XY udává frekvenci bigramu posuzujeme. XY v textu, který Zvolíme nějakou počáteční permutaci – první přiblížení klíče – například tu, kterou získáme z frekvencí jednotlivých znaků. Pomocí této permutace dešifrujeme šifrový text, dostaneme nový text, a pro něj vytvoříme matici T = (t. XY).

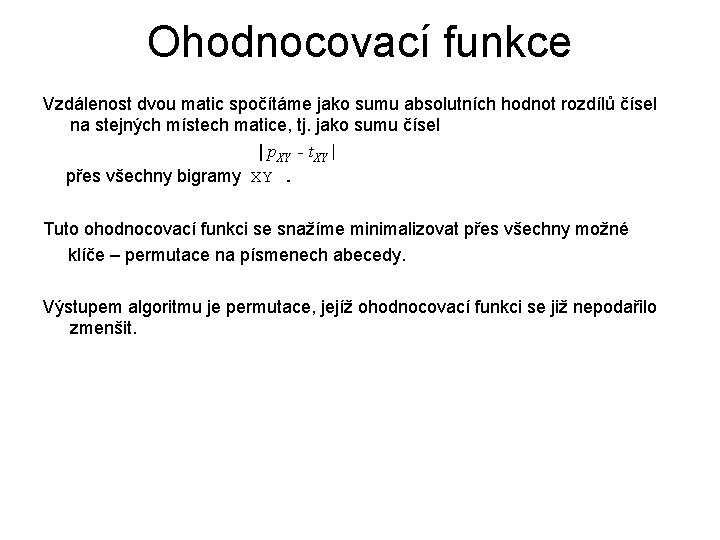

Ohodnocovací funkce Vzdálenost dvou matic spočítáme jako sumu absolutních hodnot rozdílů čísel na stejných místech matice, tj. jako sumu čísel | p. XY - t. XY | přes všechny bigramy XY. Tuto ohodnocovací funkci se snažíme minimalizovat přes všechny možné klíče – permutace na písmenech abecedy. Výstupem algoritmu je permutace, jejíž ohodnocovací funkci se již nepodařilo zmenšit.

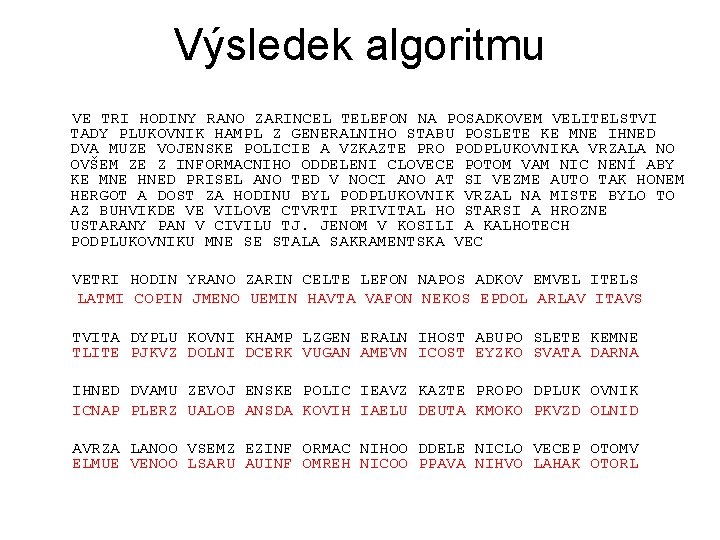

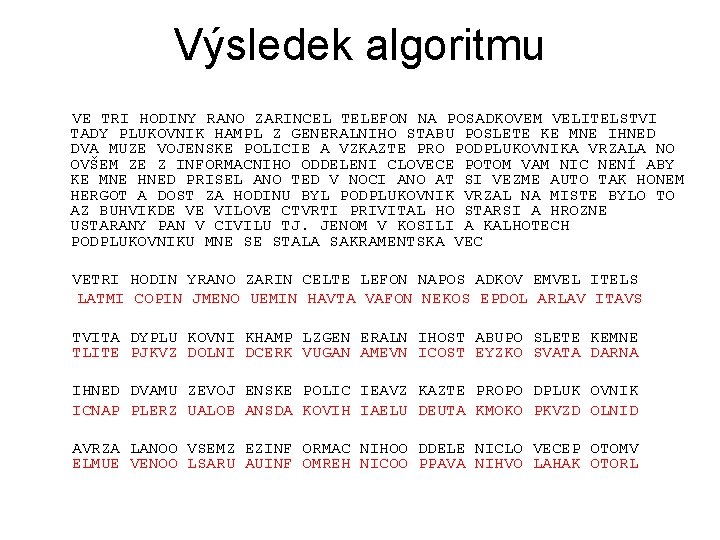

Výsledek algoritmu VE TRI HODINY RANO ZARINCEL TELEFON NA POSADKOVEM VELITELSTVI TADY PLUKOVNIK HAMPL Z GENERALNIHO STABU POSLETE KE MNE IHNED DVA MUZE VOJENSKE POLICIE A VZKAZTE PRO PODPLUKOVNIKA VRZALA NO OVŠEM ZE Z INFORMACNIHO ODDELENI CLOVECE POTOM VAM NIC NENÍ ABY KE MNE HNED PRISEL ANO TED V NOCI ANO AT SI VEZME AUTO TAK HONEM HERGOT A DOST ZA HODINU BYL PODPLUKOVNIK VRZAL NA MISTE BYLO TO AZ BUHVIKDE VE VILOVE CTVRTI PRIVITAL HO STARSI A HROZNE USTARANY PAN V CIVILU TJ. JENOM V KOSILI A KALHOTECH PODPLUKOVNIKU MNE SE STALA SAKRAMENTSKA VEC VETRI HODIN YRANO ZARIN CELTE LEFON NAPOS ADKOV EMVEL ITELS LATMI COPIN JMENO UEMIN HAVTA VAFON NEKOS EPDOL ARLAV ITAVS TVITA DYPLU KOVNI KHAMP LZGEN ERALN IHOST ABUPO SLETE KEMNE TLITE PJKVZ DOLNI DCERK VUGAN AMEVN ICOST EYZKO SVATA DARNA IHNED DVAMU ZEVOJ ENSKE POLIC IEAVZ KAZTE PROPO DPLUK OVNIK ICNAP PLERZ UALOB ANSDA KOVIH IAELU DEUTA KMOKO PKVZD OLNID AVRZA LANOO VSEMZ EZINF ORMAC NIHOO DDELE NICLO VECEP OTOMV ELMUE VENOO LSARU AUINF OMREH NICOO PPAVA NIHVO LAHAK OTORL

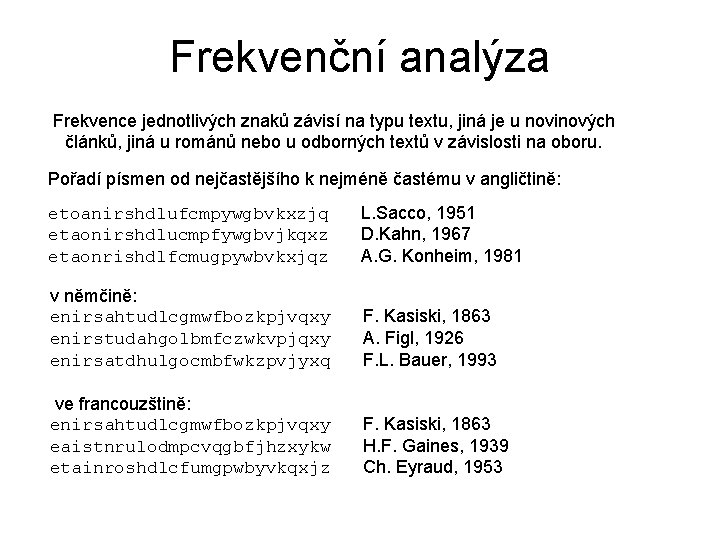

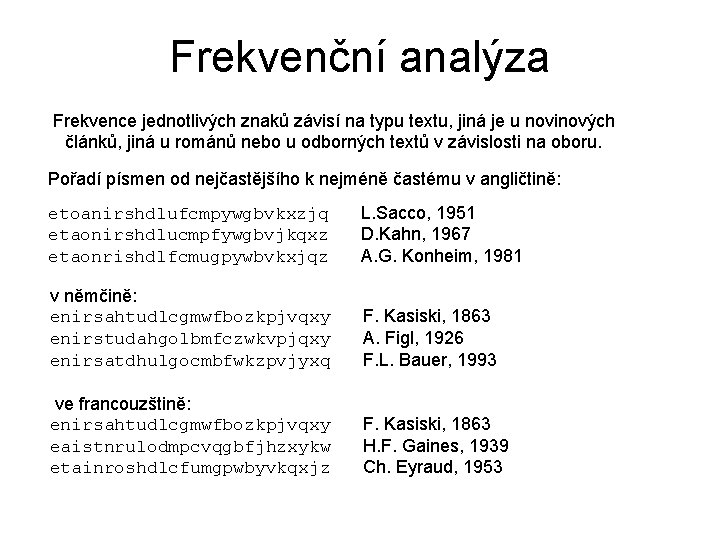

Frekvenční analýza Frekvence jednotlivých znaků závisí na typu textu, jiná je u novinových článků, jiná u románů nebo u odborných textů v závislosti na oboru. Pořadí písmen od nejčastějšího k nejméně častému v angličtině: etoanirshdlufcmpywgbvkxzjq etaonirshdlucmpfywgbvjkqxz etaonrishdlfcmugpywbvkxjqz L. Sacco, 1951 D. Kahn, 1967 A. G. Konheim, 1981 v němčině: enirsahtudlcgmwfbozkpjvqxy enirstudahgolbmfczwkvpjqxy enirsatdhulgocmbfwkzpvjyxq F. Kasiski, 1863 A. Figl, 1926 F. L. Bauer, 1993 ve francouzštině: enirsahtudlcgmwfbozkpjvqxy eaistnrulodmpcvqgbfjhzxykw etainroshdlcfumgpwbyvkqxjz F. Kasiski, 1863 H. F. Gaines, 1939 Ch. Eyraud, 1953

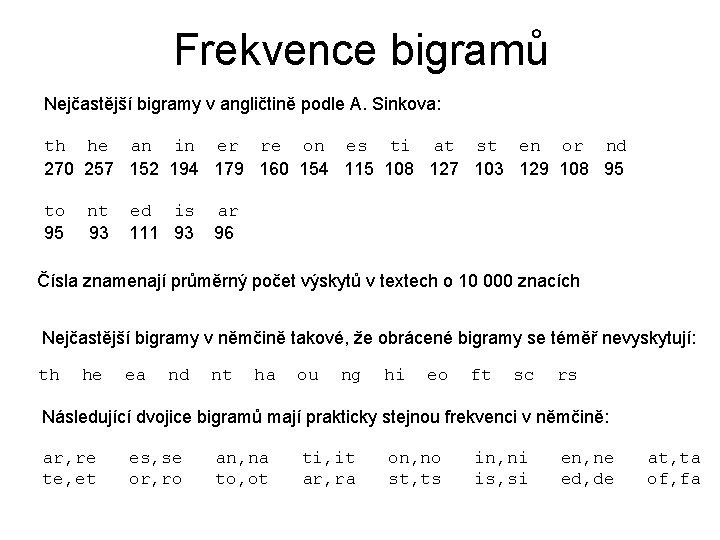

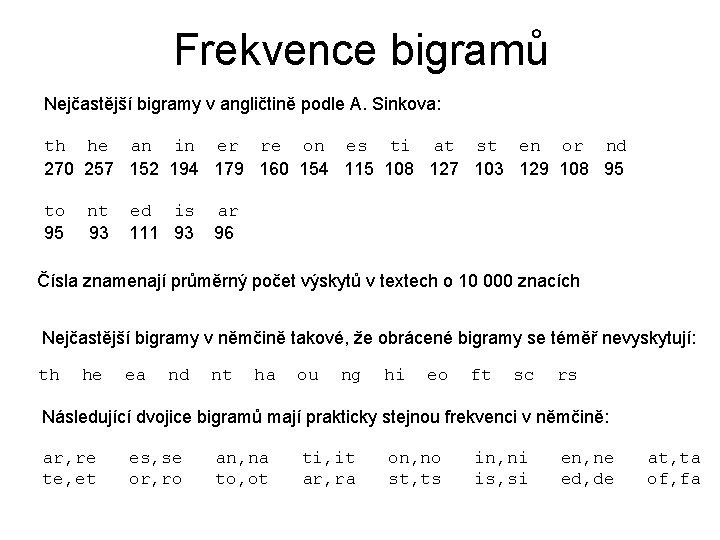

Frekvence bigramů Nejčastější bigramy v angličtině podle A. Sinkova: th he an in er re on es ti at st en or nd 270 257 152 194 179 160 154 115 108 127 103 129 108 95 to 95 nt 93 ed is 111 93 ar 96 Čísla znamenají průměrný počet výskytů v textech o 10 000 znacích Nejčastější bigramy v němčině takové, že obrácené bigramy se téměř nevyskytují: th he ea nd nt ha ou ng hi eo ft sc rs Následující dvojice bigramů mají prakticky stejnou frekvenci v němčině: ar, re te, et es, se or, ro an, na to, ot ti, it ar, ra on, no st, ts in, ni is, si en, ne ed, de at, ta of, fa

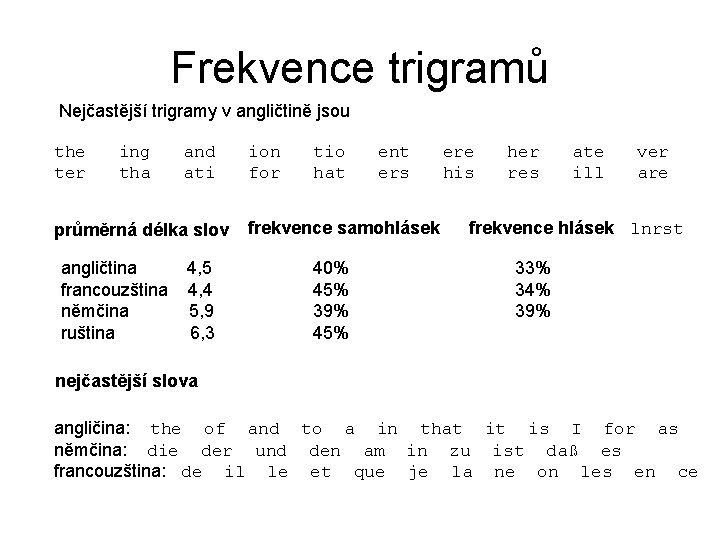

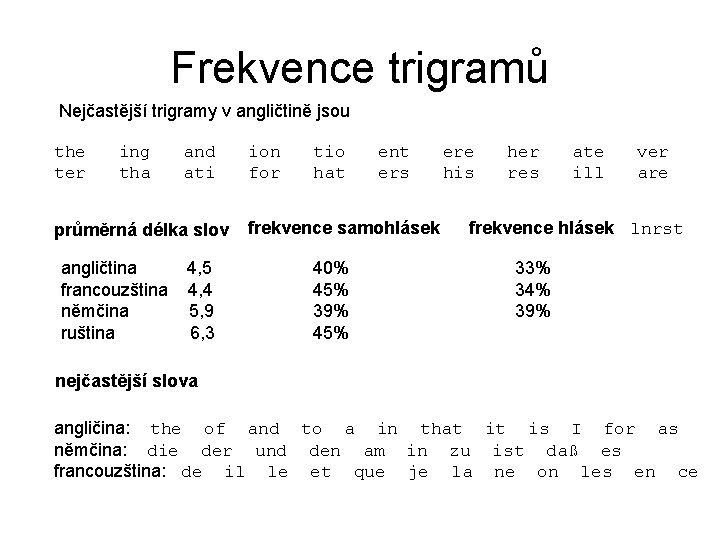

Frekvence trigramů Nejčastější trigramy v angličtině jsou the ter ing tha and ati průměrná délka slov angličtina francouzština němčina ruština 4, 5 4, 4 5, 9 6, 3 ion for tio hat ent ers frekvence samohlásek 40% 45% 39% 45% ere his her res ate ill ver are frekvence hlásek lnrst 33% 34% 39% nejčastější slova angličina: the of and to a in that it is I for as němčina: die der und den am in zu ist daß es francouzština: de il le et que je la ne on les en ce

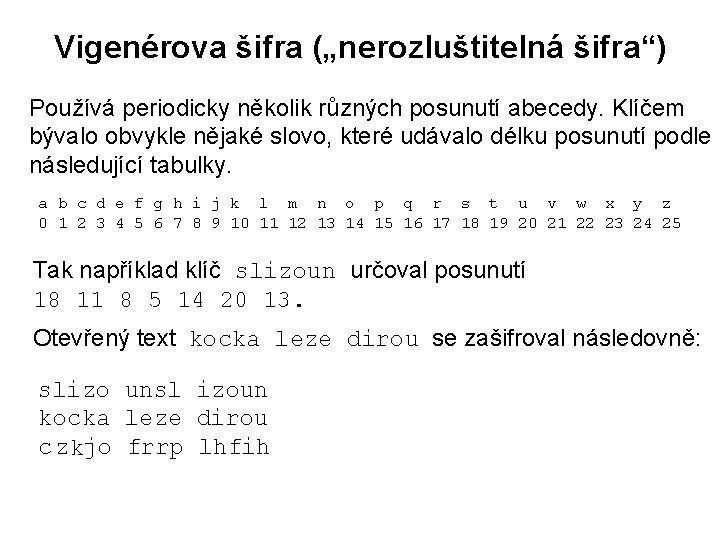

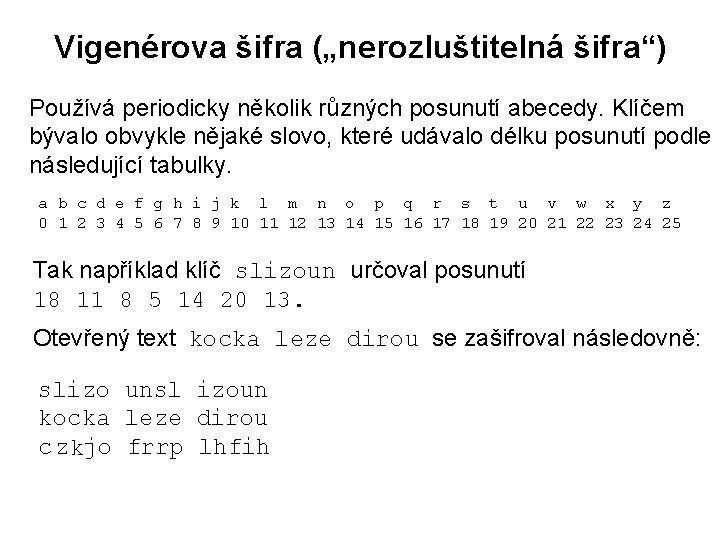

Vigenérova šifra („nerozluštitelná šifra“) Používá periodicky několik různých posunutí abecedy. Klíčem bývalo obvykle nějaké slovo, které udávalo délku posunutí podle následující tabulky. a b c d e f g h i j k l m n o p q r s t u v w x y z 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 Tak například klíč slizoun určoval posunutí 18 11 8 5 14 20 13. Otevřený text kocka leze dirou se zašifroval následovně: slizo unsl izoun kocka leze dirou c zkjo frrp lhfih

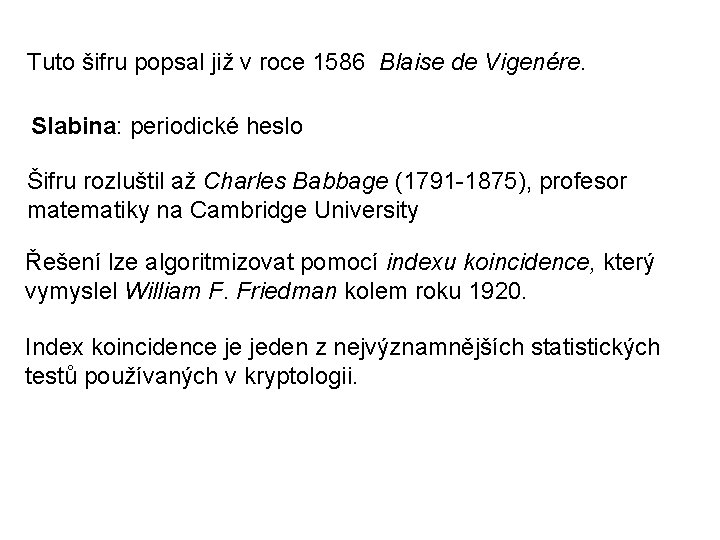

Tuto šifru popsal již v roce 1586 Blaise de Vigenére. Slabina: periodické heslo Šifru rozluštil až Charles Babbage (1791 -1875), profesor matematiky na Cambridge University Řešení lze algoritmizovat pomocí indexu koincidence, který vymyslel William F. Friedman kolem roku 1920. Index koincidence je jeden z nejvýznamnějších statistických testů používaných v kryptologii.

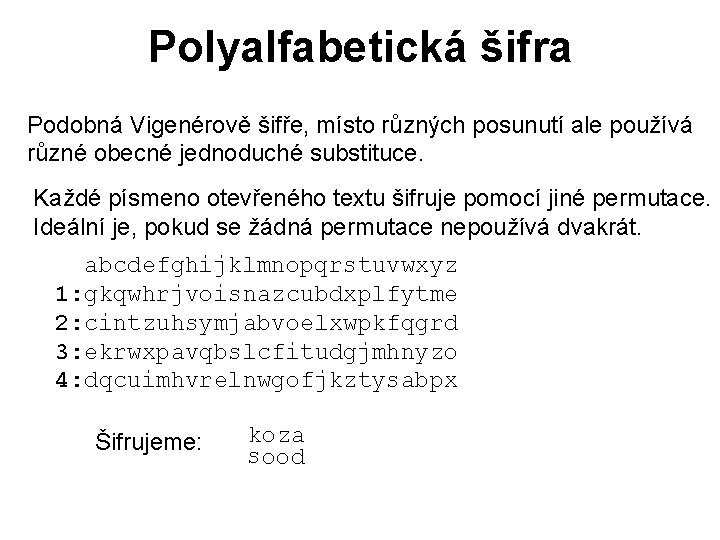

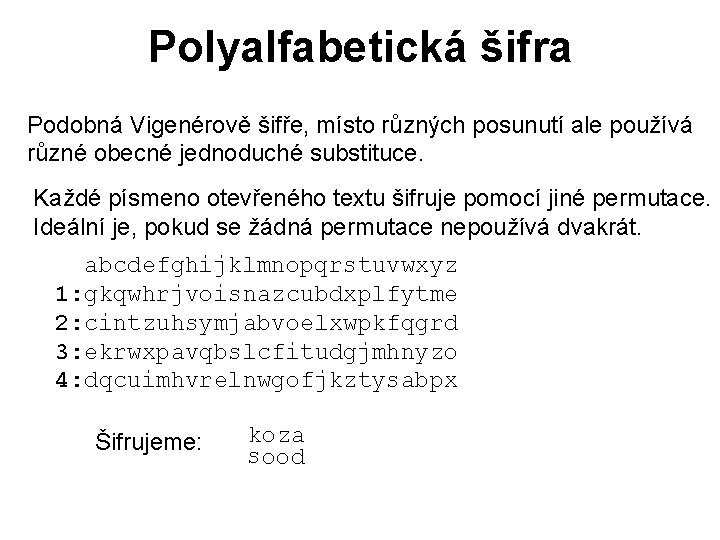

Polyalfabetická šifra Podobná Vigenérově šifře, místo různých posunutí ale používá různé obecné jednoduché substituce. Každé písmeno otevřeného textu šifruje pomocí jiné permutace. Ideální je, pokud se žádná permutace nepoužívá dvakrát. abcdefghijklmnopqrstuvwxyz 1: gkqwhrjvoisnazcubdxplfytme 2: cintzuhsymjabvoelxwpkfqgrd 3: ekrwxpavqbslcfitudgjmhnyzo 4: dqcuimhvrelnwgofjkztysabpx Šifrujeme: koza s ood

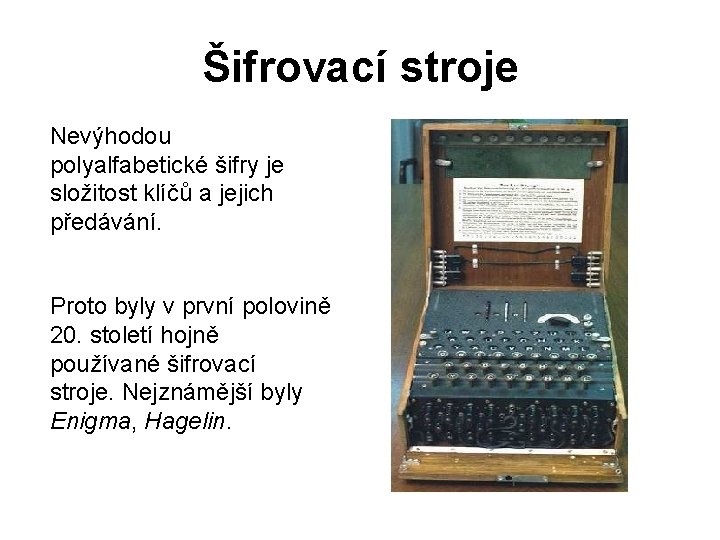

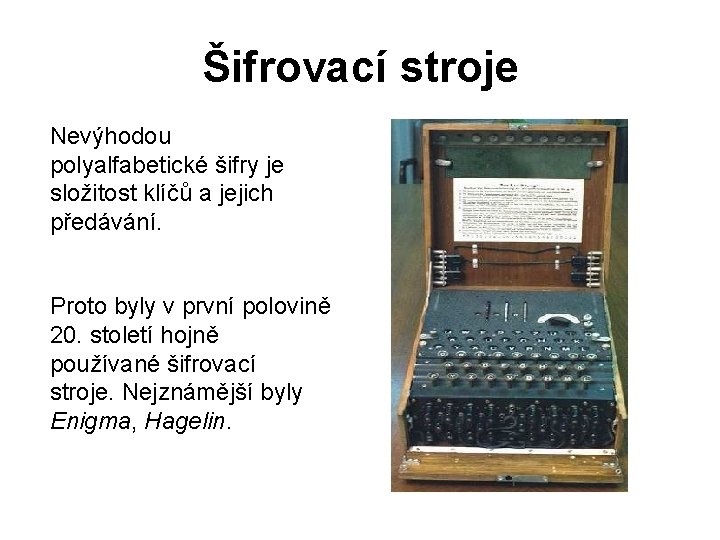

Šifrovací stroje Nevýhodou polyalfabetické šifry je složitost klíčů a jejich předávání. Proto byly v první polovině 20. století hojně používané šifrovací stroje. Nejznámější byly Enigma, Hagelin.

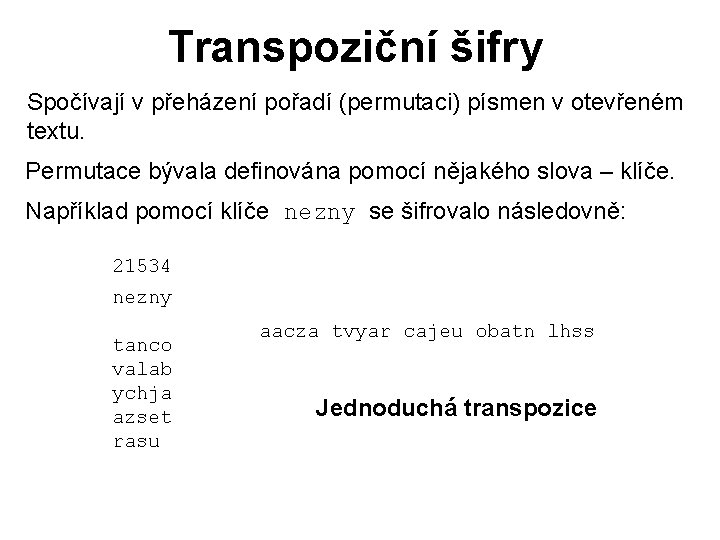

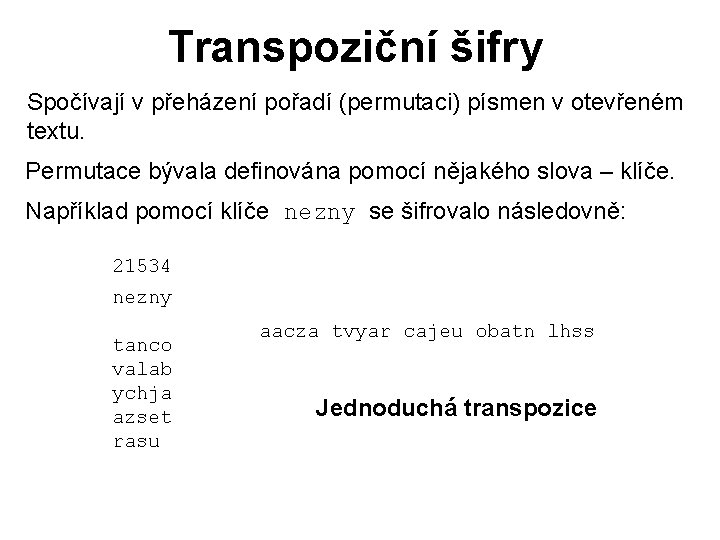

Transpoziční šifry Spočívají v přeházení pořadí (permutaci) písmen v otevřeném textu. Permutace bývala definována pomocí nějakého slova – klíče. Například pomocí klíče nezny se šifrovalo následovně: 21534 nezny tanco valab ychja azset rasu aacza tvyar cajeu obatn lhss Jednoduchá transpozice

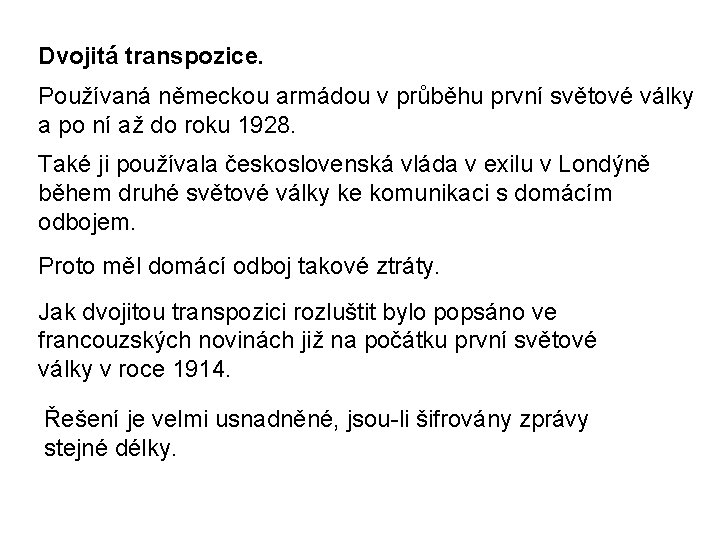

Dvojitá transpozice. Používaná německou armádou v průběhu první světové války a po ní až do roku 1928. Také ji používala československá vláda v exilu v Londýně během druhé světové války ke komunikaci s domácím odbojem. Proto měl domácí odboj takové ztráty. Jak dvojitou transpozici rozluštit bylo popsáno ve francouzských novinách již na počátku první světové války v roce 1914. Řešení je velmi usnadněné, jsou-li šifrovány zprávy stejné délky.

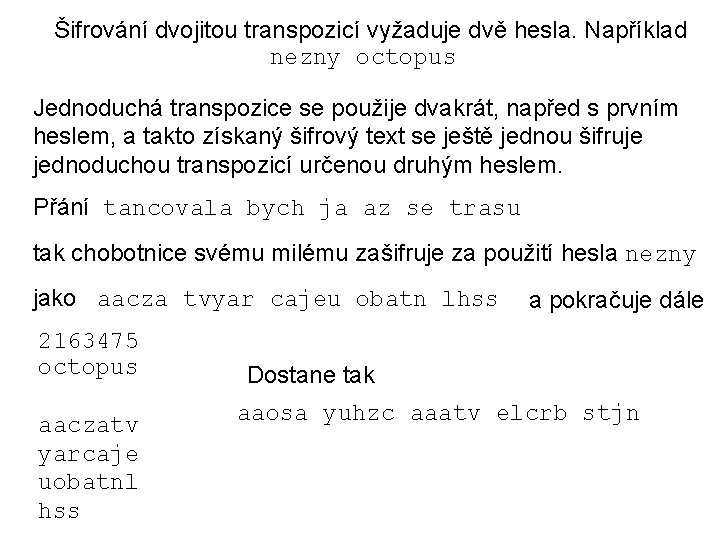

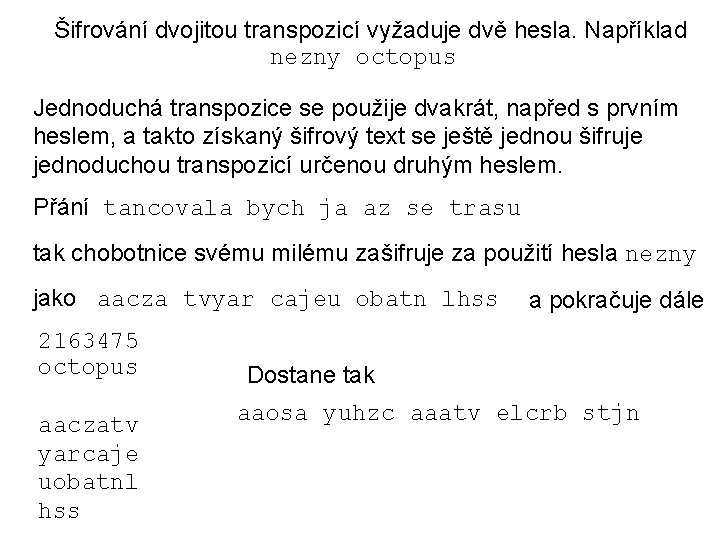

Šifrování dvojitou transpozicí vyžaduje dvě hesla. Například nezny octopus Jednoduchá transpozice se použije dvakrát, napřed s prvním heslem, a takto získaný šifrový text se ještě jednou šifruje jednoduchou transpozicí určenou druhým heslem. Přání tancovala bych ja az se trasu tak chobotnice svému milému zašifruje za použití hesla nezny jako aacza tvyar cajeu obatn lhss 2163475 octopus aaczatv yarcaje uobatnl hss a pokračuje dále Dostane tak aaosa yuhzc aaatv elcrb stjn

Gázfejlődéssel járó reakciók

Gázfejlődéssel járó reakciók Jaro sklonovani

Jaro sklonovani Prvouka jaro

Prvouka jaro Prvouka jaro

Prvouka jaro Jaro management

Jaro management Vod marketing

Vod marketing Zakupljeni vod

Zakupljeni vod Vod

Vod Iptv introduction

Iptv introduction Rw + vo c inverter transient response vod inverte...

Rw + vo c inverter transient response vod inverte... Tulipan vod

Tulipan vod Ztv vod

Ztv vod Razmak izmedju bandera

Razmak izmedju bandera Ztv vod

Ztv vod Iptv vod italia

Iptv vod italia Desetina vod satnija

Desetina vod satnija Vod marketing

Vod marketing Periyotlama nedir

Periyotlama nedir Lagtolkningsmetoder

Lagtolkningsmetoder Suprotni koeficijenti

Suprotni koeficijenti Metody aktywizujące podział

Metody aktywizujące podział Talim metodlari turlari

Talim metodlari turlari Ciljevi i ishodi u nastavi

Ciljevi i ishodi u nastavi Kvantitativ kvalitativ

Kvantitativ kvalitativ Kvalitativ metod intervju

Kvalitativ metod intervju Kroneker kapelijeva teorema

Kroneker kapelijeva teorema Ren metod

Ren metod Chronometraż pracy przykład

Chronometraż pracy przykład Fokusgrupper som kvalitativ datainsamlingsmetod

Fokusgrupper som kvalitativ datainsamlingsmetod Fem varför

Fem varför Odzysk wzorca wzór

Odzysk wzorca wzór Metod sociologije

Metod sociologije Gausova teorema matematika

Gausova teorema matematika Deduktion induktion

Deduktion induktion Psixologiyada test metodi

Psixologiyada test metodi Kvantitativ metod

Kvantitativ metod