Seguridad Informtica Una mirada diferente desde el HACER

- Slides: 43

Seguridad Informática “Una mirada diferente desde el HACER y desde el ASEGURAMIENTO” Banco de la Nación Argentina

Seguridad Informática “No es solamente implementar usuarios y contraseñas” La seguridad es… Control de Accesos Servicio Plan de Continuidad de Negocio Gestión de Incidentes Concientización de usuarios Encripción Análisis de Eventos Análisis de Riesgo Análisis de Vulnerabilidades Evaluación de Software ABM de Usuarios Análisis Forense Desarrollo de Políticas Normas y Estándares Debe implementarse utilizando… Anti. Spam Anti. Virus Test de Penetración Firewalls Doble Factor de Autenticación PKI Criterio de Negocio Sistemas de detección de Intrusos Herramientas Forenses Permisos mínimos necesarios Controles Anti. Phishing Marcos Normativos Correlación de eventos

Banco de la Nación Argentina Líder, Regulador y Testigo del Sistema Financiero Argentino 624 Sucursales 14 Sucursales en el Exterior 55 Anexos Operativos 4 Agencias Móviles +16. 800 Empleados

Banco de la Nación Argentina Equipamiento Informático: Equipamiento Central Mainframe Equipamiento Disribuído + 16. 000 Estaciones de Trabajo + 2. 000 Servidores +900 Switches +700 Routers Centro de Procesamiento Paralelo Activo-Activo

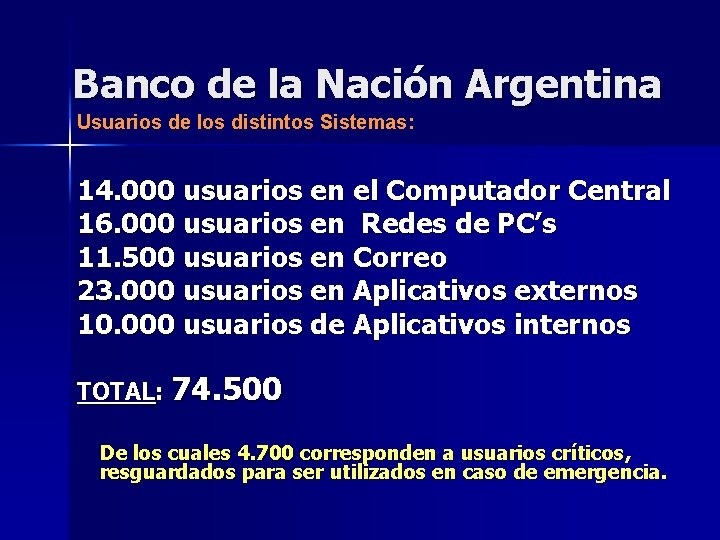

Banco de la Nación Argentina Usuarios de los distintos Sistemas: 14. 000 usuarios en el Computador Central 16. 000 usuarios en Redes de PC’s 11. 500 usuarios en Correo 23. 000 usuarios en Aplicativos externos 10. 000 usuarios de Aplicativos internos TOTAL: 74. 500 De los cuales 4. 700 corresponden a usuarios críticos, resguardados para ser utilizados en caso de emergencia.

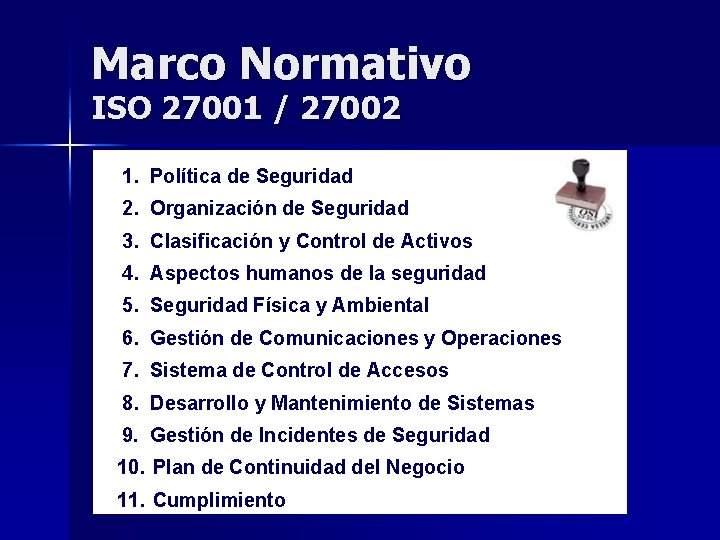

Marco Normativo ISO 27001 / 27002 1. Política de Seguridad 2. Organización de Seguridad 3. Clasificación y Control de Activos 4. Aspectos humanos de la seguridad 5. Seguridad Física y Ambiental 6. Gestión de Comunicaciones y Operaciones 7. Sistema de Control de Accesos 8. Desarrollo y Mantenimiento de Sistemas 9. Gestión de Incidentes de Seguridad 10. Plan de Continuidad del Negocio 11. Cumplimiento

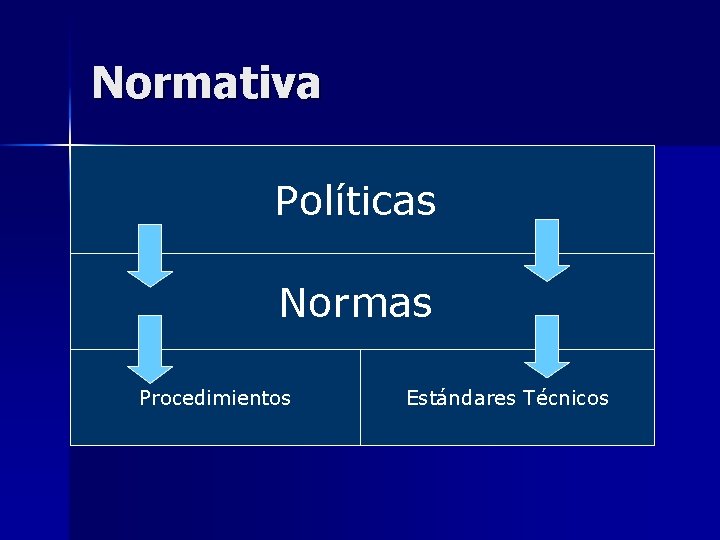

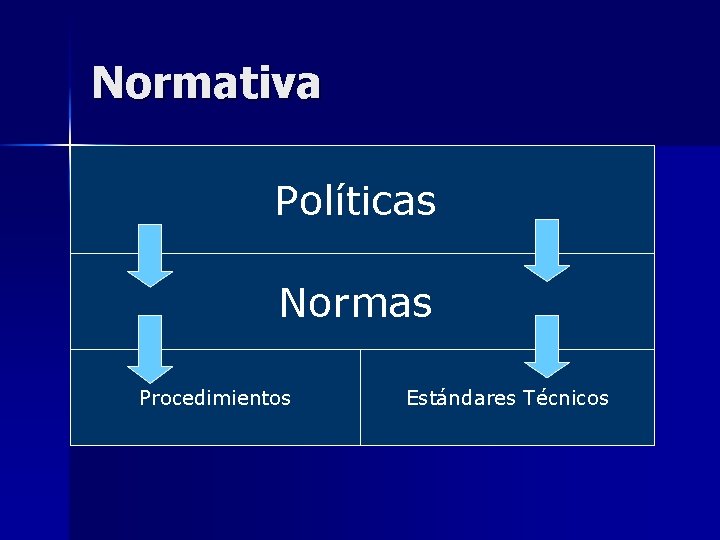

Normativa Políticas Normas Procedimientos Estándares Técnicos

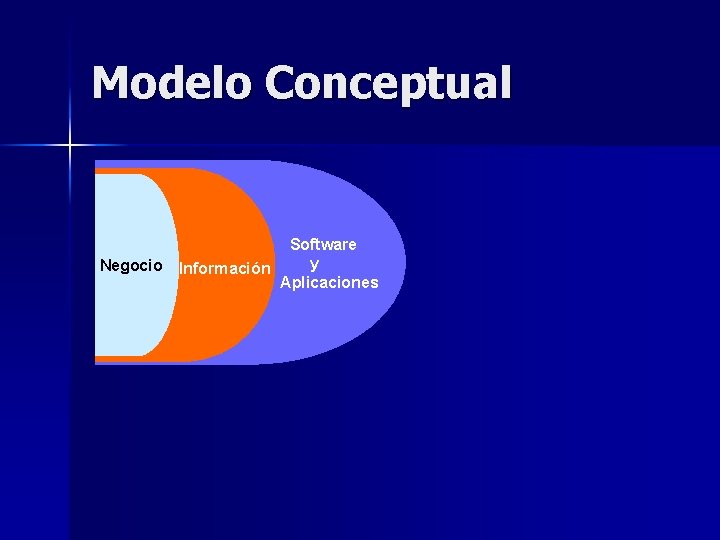

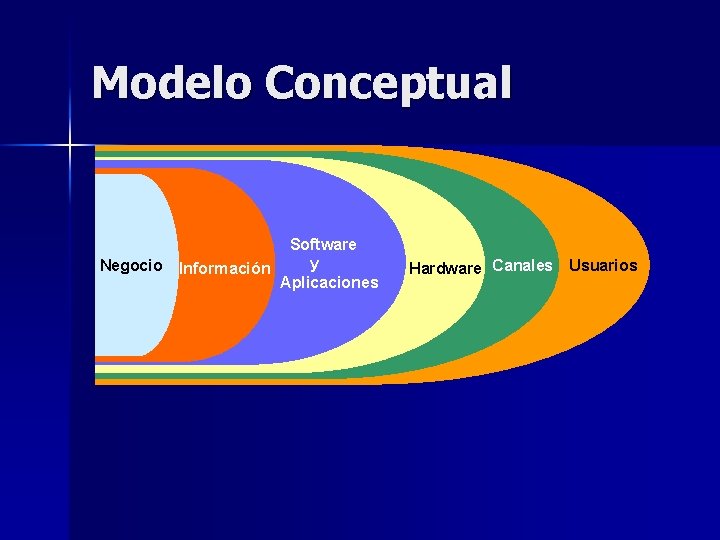

Modelo Conceptual Negocio

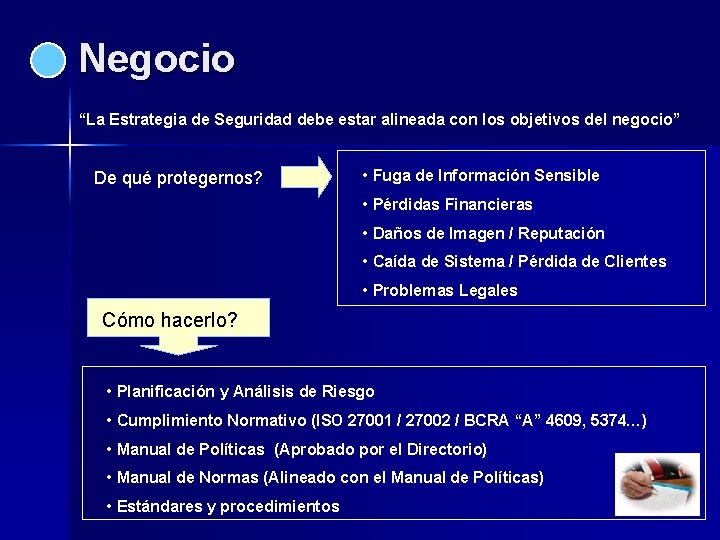

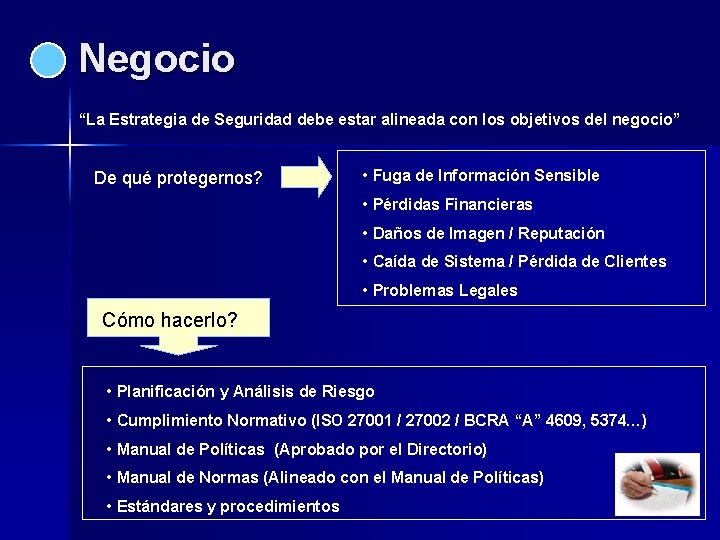

Negocio “La Estrategia de Seguridad debe estar alineada con los objetivos del negocio” De qué protegernos? • Fuga de Información Sensible • Pérdidas Financieras • Daños de Imagen / Reputación • Caída de Sistema / Pérdida de Clientes • Problemas Legales Cómo hacerlo? • Planificación y Análisis de Riesgo • Cumplimiento Normativo (ISO 27001 / 27002 / BCRA “A” 4609, 5374…) • Manual de Políticas (Aprobado por el Directorio) • Manual de Normas (Alineado con el Manual de Políticas) • Estándares y procedimientos

Modelo Conceptual Negocio Información

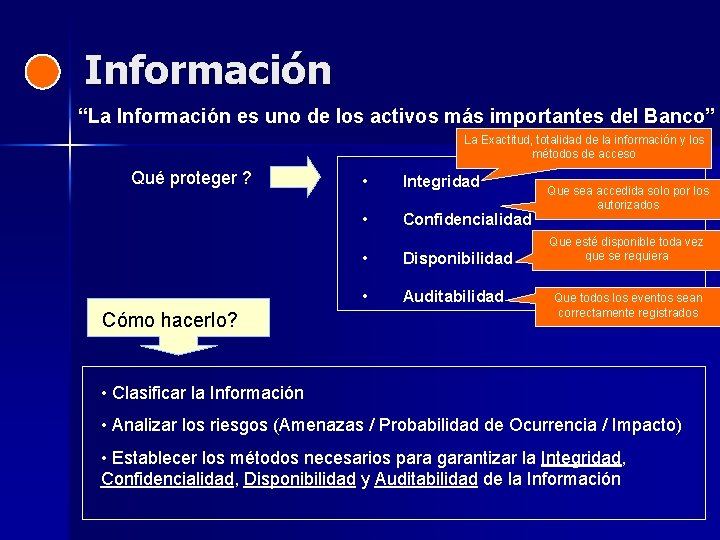

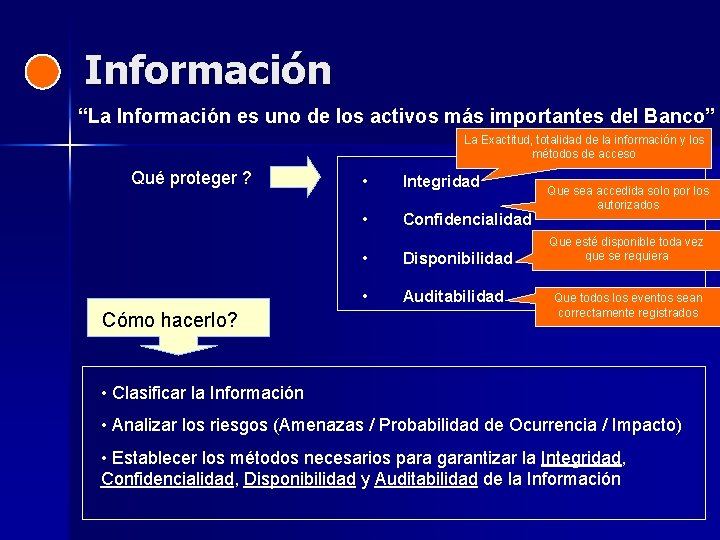

Información “La Información es uno de los activos más importantes del Banco” La Exactitud, totalidad de la información y los métodos de acceso Qué proteger ? Cómo hacerlo? • Integridad • Confidencialidad • Disponibilidad • Auditabilidad Que sea accedida solo por los autorizados Que esté disponible toda vez que se requiera Que todos los eventos sean correctamente registrados • Clasificar la Información • Analizar los riesgos (Amenazas / Probabilidad de Ocurrencia / Impacto) • Establecer los métodos necesarios para garantizar la Integridad, Confidencialidad, Disponibilidad y Auditabilidad de la Información

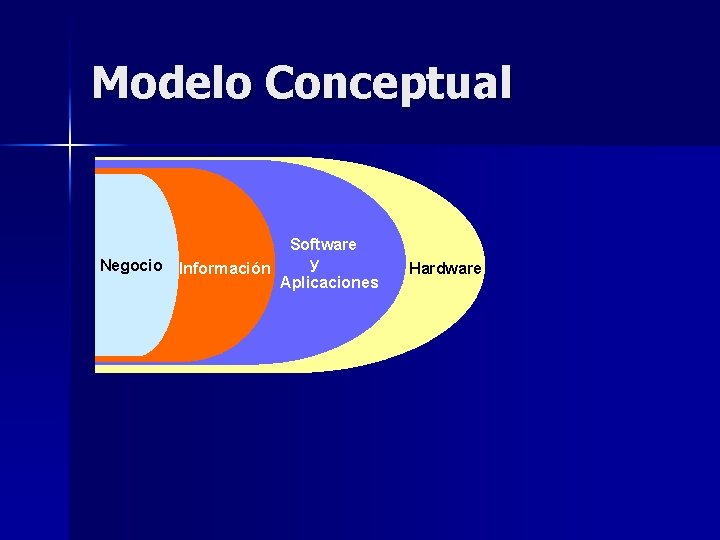

Modelo Conceptual Negocio Software y Información Aplicaciones

Software y Aplicaciones “Diariamente se descubren cientos de vulnerabilidades de software” De qué protegernos? • Software ilegal • Agujeros de Seguridad en el Desarrollo • Acceso a datos por fuera de la aplicación • Registros de eventos incompletos • Virus, Troyanos, Spam, Phishing, Spy… Cómo hacerlo? • Inventario de Software • Análisis de Vulnerabilidades • Eliminación o Mitigaciòn de Riesgos • Herramientas de Alertas / Control / Registración / Seguimiento … • Aplicación de Parches

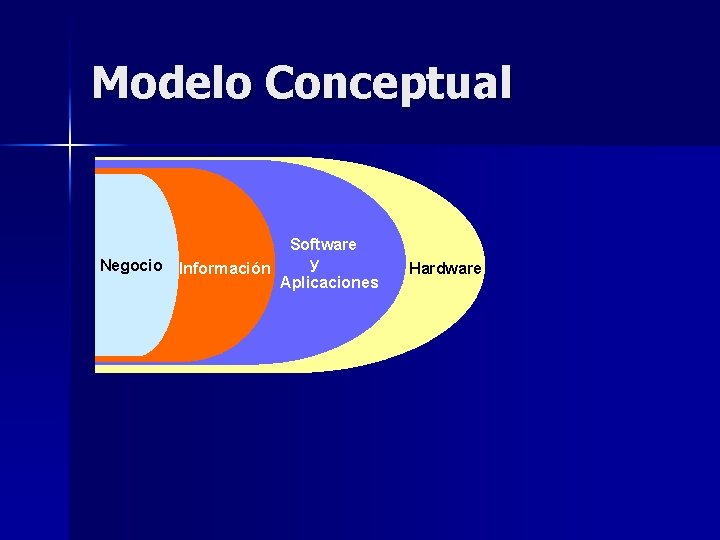

Modelo Conceptual Negocio Software y Información Aplicaciones Hardware

Hardware “La tecnología avanza y las amenazas son cada vez mas complejas” De qué protegernos? • Acceso Físico al Centro de Cómputos • Robo de Computadoras / Notebook • Robo de Medios magnéticos • Catástrofes / Incendios • Fallas de energía Cómo hacerlo? • Inventario de Hardware • Control de Acceso • Backups • Borrado seguro de medios magnéticos • Plan de Continuidad de Negocio

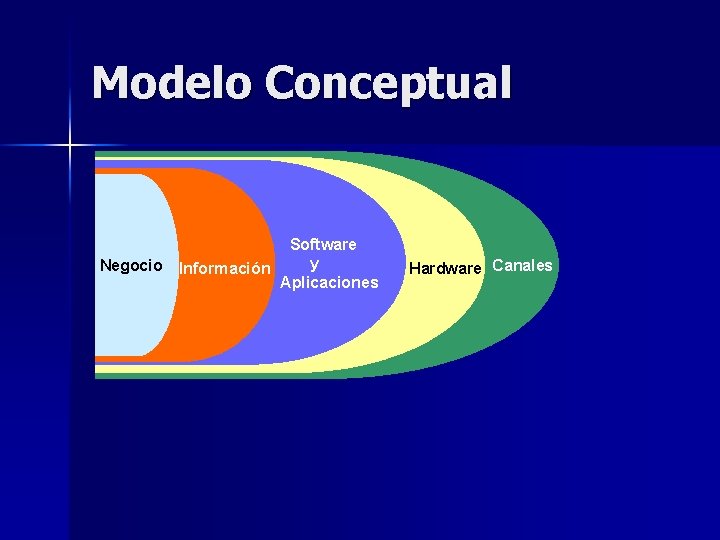

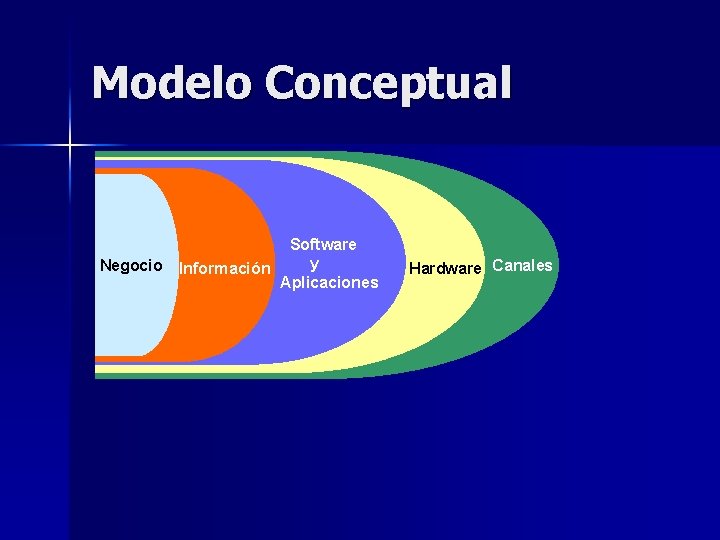

Modelo Conceptual Negocio Software y Información Aplicaciones Hardware Canales

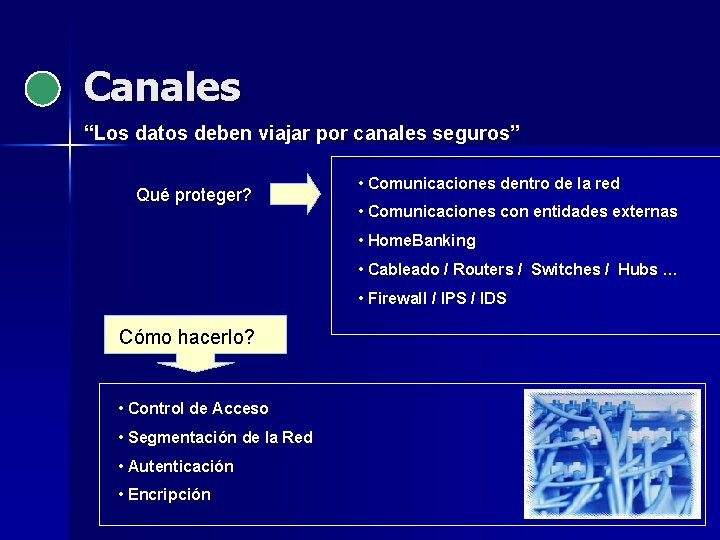

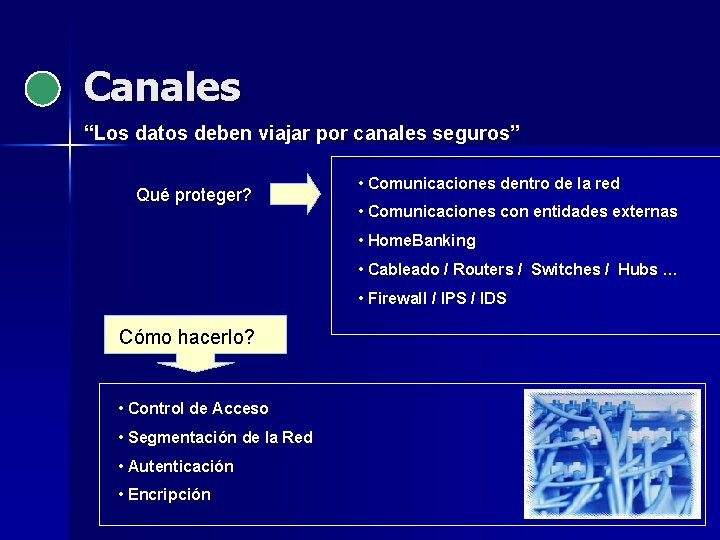

Canales “Los datos deben viajar por canales seguros” Qué proteger? • Comunicaciones dentro de la red • Comunicaciones con entidades externas • Home. Banking • Cableado / Routers / Switches / Hubs … • Firewall / IPS / IDS Cómo hacerlo? • Control de Acceso • Segmentación de la Red • Autenticación • Encripción

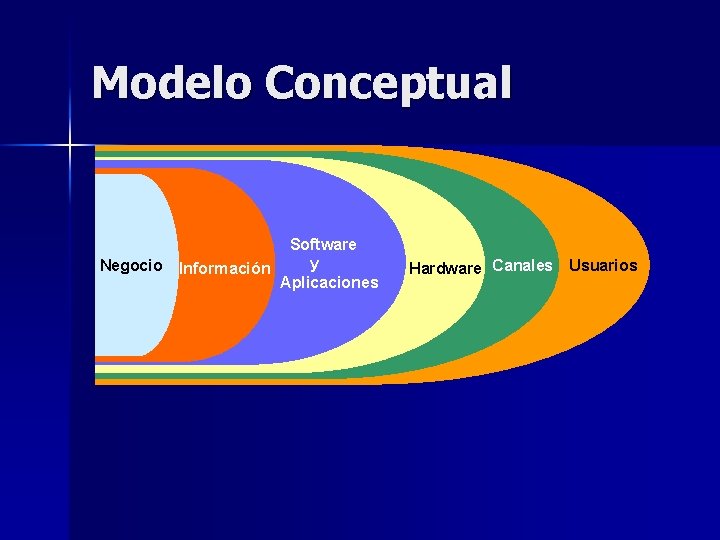

Modelo Conceptual Negocio Software y Información Aplicaciones Hardware Canales Usuarios

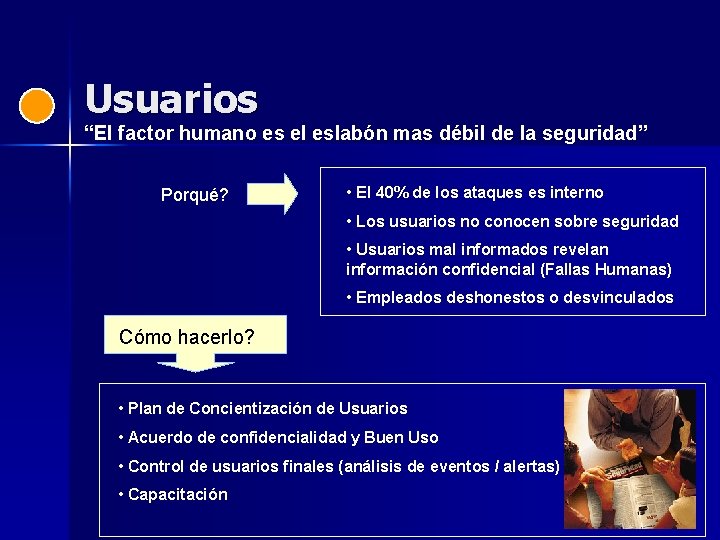

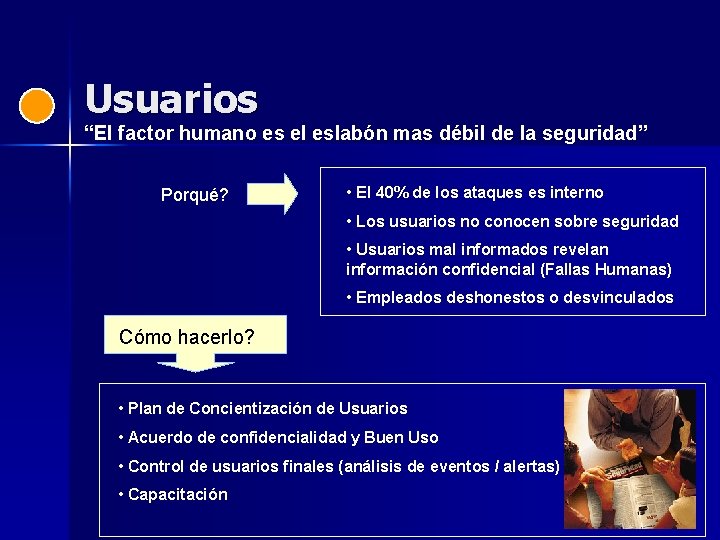

Usuarios “El factor humano es el eslabón mas débil de la seguridad” Porqué? • El 40% de los ataques es interno • Los usuarios no conocen sobre seguridad • Usuarios mal informados revelan información confidencial (Fallas Humanas) • Empleados deshonestos o desvinculados Cómo hacerlo? • Plan de Concientización de Usuarios • Acuerdo de confidencialidad y Buen Uso • Control de usuarios finales (análisis de eventos / alertas) • Capacitación

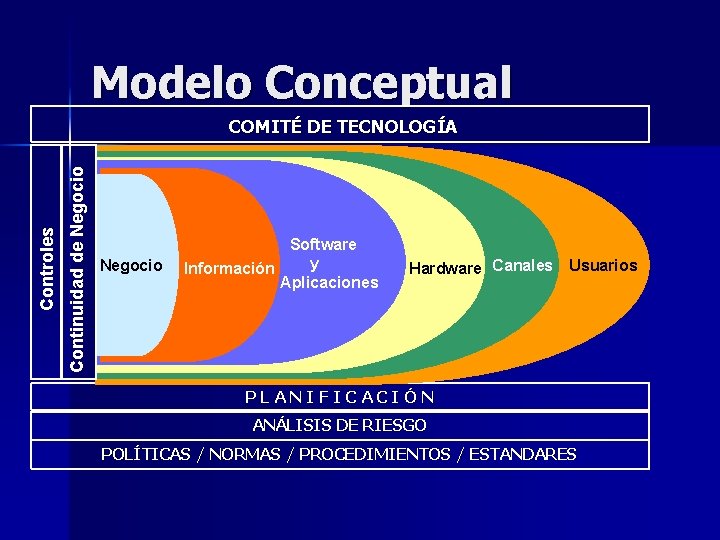

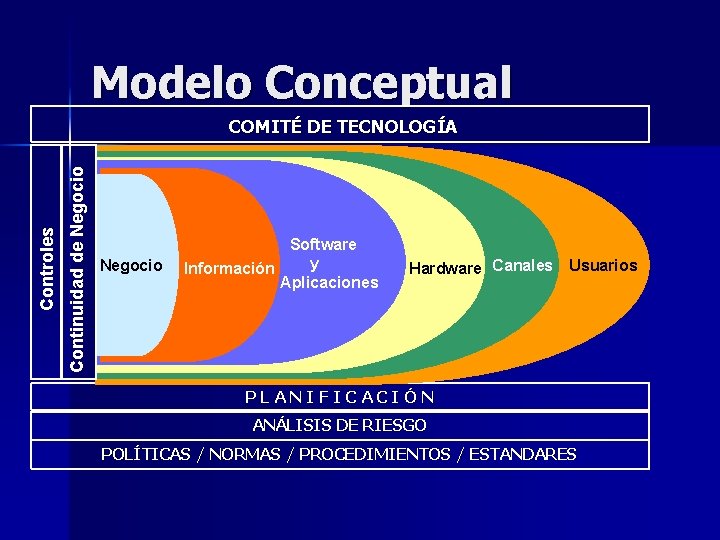

Modelo Conceptual Continuidad de Negocio Controles COMITÉ DE TECNOLOGÍA Negocio Software y Información Aplicaciones Hardware Canales Usuarios PLANIFICACIÓN ANÁLISIS DE RIESGO POLÍTICAS / NORMAS / PROCEDIMIENTOS / ESTANDARES

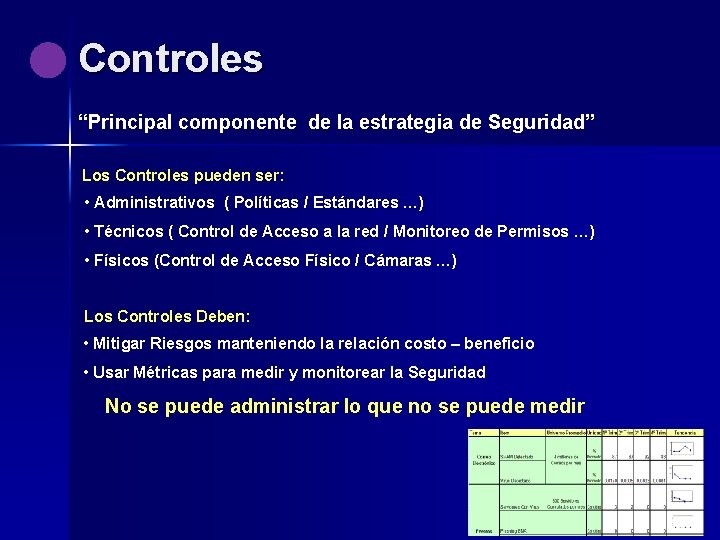

Controles “Principal componente de la estrategia de Seguridad” Los Controles pueden ser: • Administrativos ( Políticas / Estándares …) • Técnicos ( Control de Acceso a la red / Monitoreo de Permisos …) • Físicos (Control de Acceso Físico / Cámaras …) Los Controles Deben: • Mitigar Riesgos manteniendo la relación costo – beneficio • Usar Métricas para medir y monitorear la Seguridad No se puede administrar lo que no se puede medir

Continuidad de Negocio “Es preferible tener un plan y no necesitarlo que necesitar un plan y no tenerlo” Porqué podría necesitar planes de continuidad? • • • Catástrofes naturales Incendios Fallos en el suministro eléctrico Fallos en las comunicaciones Fallos en los Sistemas Errores humanos / Huelgas ü El plan debe ser desarrollado para cubrir el peor escenario, de forma tal que escenarios menores queden cubiertos también. ü Se sabe que el peor escenario sucede sin aviso ni advertencia.

Seguridad Informática Aspectos a tener en cuenta ü Apoyo de la Alta Gerencia ü Independencia del Área de Sistemas ü Implementación de un Sistema de Gestión de Seguridad (SGSI) ü Presupuesto Propio para adquirir herramientas específicas ü Cumplimiento Legal y Normativo ü Planificación estratégica orientada a segurizar el negocio ü Plan de Concientización de usuarios ü Monitoreo y Controles basados en métricas preestablecidas (Tablero de Control)

Como concientizar ? ü Cursos presenciales de concientización a usuarios finales Inducción / Mandos Medios / Gerencia ü Cursos a distancia (elearning) ü Circulares ü Publicaciones mensuales en revista corporativa Algunos temas tratados: l Navegar Protegido l Prevención contra Virus l Consejos sobre Redes Sociales l Buenas Prácticas de Contraseñas l Uso de Medios extraíbles l Consejos sobre Home Banking l Resguardo de Archivos Personales l La importancia de Reporte de Incidentes

Seguridad Informática Aspectos a tener en cuenta ü ü ü AI “Los gerentes de seguridad de la información eficientes entienden que las auditorías constituyen tanto un proceso esencial de aseguramiento como un aliado crítico e influyente para alcanzar un nivel adecuado de gobierno y cumplimiento de la seguridad” Los auditores “pueden ser un factor clave en la implementación de los estándares de seguridad al comunicar información de retroalimentación basada en los resultados de las auditorías a la alta dirección para influir en la posición de los ejecutivos y conseguir su apoyo para actividades relacionadas con la seguridad” “Incluir auditores en la gestión general de la seguridad puede ser una herramienta poderosa para mejorar la cultura de seguridad de una organización” (Fuente: ISACA – Manual CISM)

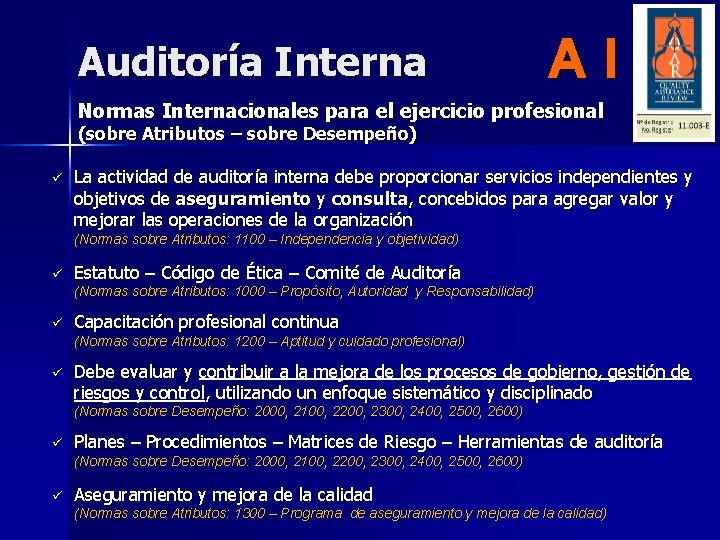

Auditoría Interna AI Normas Internacionales para el ejercicio profesional (sobre Atributos – sobre Desempeño) ü La actividad de auditoría interna debe proporcionar servicios independientes y objetivos de aseguramiento y consulta, concebidos para agregar valor y mejorar las operaciones de la organización (Normas sobre Atributos: 1100 – Independencia y objetividad) ü Estatuto – Código de Ética – Comité de Auditoría (Normas sobre Atributos: 1000 – Propósito, Autoridad y Responsabilidad) ü Capacitación profesional continua (Normas sobre Atributos: 1200 – Aptitud y cuidado profesional) ü Debe evaluar y contribuir a la mejora de los procesos de gobierno, gestión de riesgos y control, utilizando un enfoque sistemático y disciplinado (Normas sobre Desempeño: 2000, 2100, 2200, 2300, 2400, 2500, 2600) ü Planes – Procedimientos – Matrices de Riesgo – Herramientas de auditoría (Normas sobre Desempeño: 2000, 2100, 2200, 2300, 2400, 2500, 2600) ü Aseguramiento y mejora de la calidad (Normas sobre Atributos: 1300 – Programa de aseguramiento y mejora de la calidad)

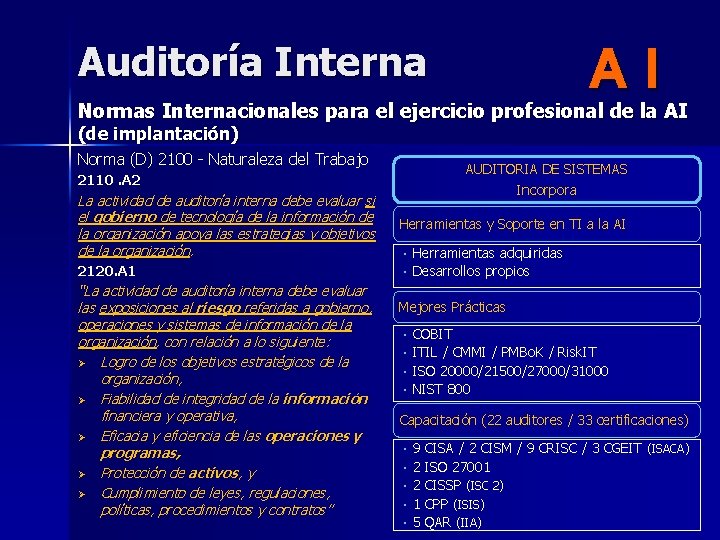

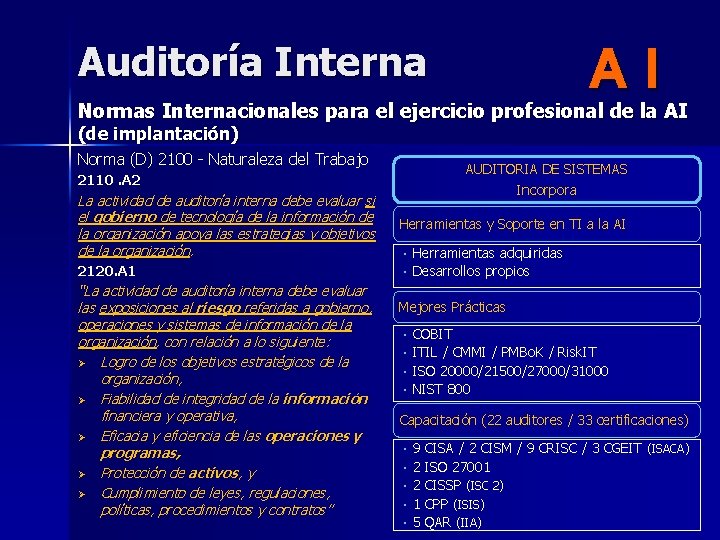

Auditoría Interna AI Normas Internacionales para el ejercicio profesional de la AI (de implantación) Norma (D) 2100 - Naturaleza del Trabajo AUDITORIA DE SISTEMAS Incorpora 2110. A 2 La actividad de auditoría interna debe evaluar si el gobierno de tecnología de la información de la organización apoya las estrategias y objetivos de la organización. 2120. A 1 “La actividad de auditoría interna debe evaluar las exposiciones al riesgo referidas a gobierno, operaciones y sistemas de información de la organización, con relación a lo siguiente: Ø Logro de los objetivos estratégicos de la organización, Ø Fiabilidad de integridad de la información financiera y operativa, Ø Eficacia y eficiencia de las operaciones y programas, Ø Protección de activos, y Ø Cumplimiento de leyes, regulaciones, políticas, procedimientos y contratos” Herramientas y Soporte en TI a la AI • • Herramientas adquiridas Desarrollos propios Mejores Prácticas • • COBIT ITIL / CMMI / PMBo. K / Risk. IT ISO 20000/21500/27000/31000 NIST 800 Capacitación (22 auditores / 33 certificaciones) • • • 9 2 2 1 5 CISA / 2 CISM / 9 CRISC / 3 CGEIT (ISACA) ISO 27001 CISSP (ISC 2) CPP (ISIS) QAR (IIA)

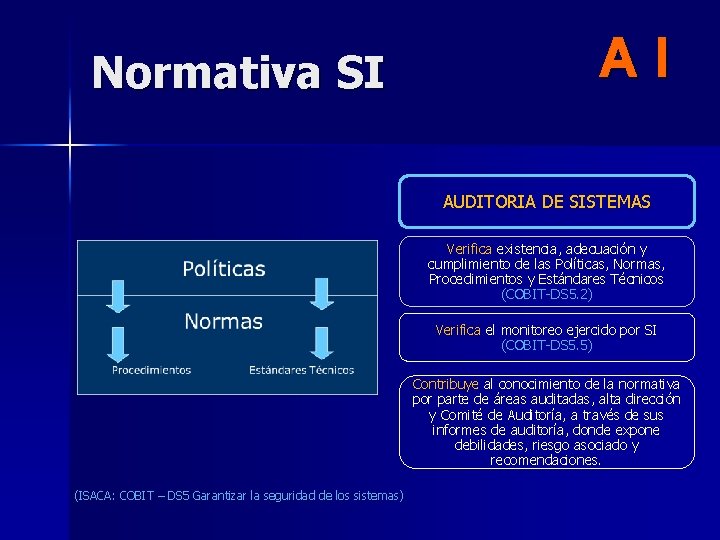

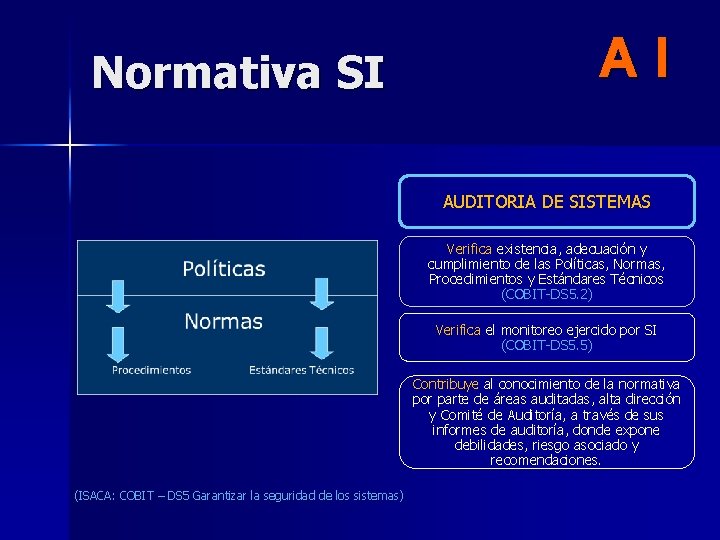

Normativa SI AI AUDITORIA DE SISTEMAS Verifica existencia, adecuación y cumplimiento de las Políticas, Normas, Procedimientos y Estándares Técnicos (COBIT-DS 5. 2) Verifica el monitoreo ejercido por SI (COBIT-DS 5. 5) Contribuye al conocimiento de la normativa por parte de áreas auditadas, alta dirección y Comité de Auditoría, a través de sus informes de auditoría, donde expone debilidades, riesgo asociado y recomendaciones. (ISACA: COBIT – DS 5 Garantizar la seguridad de los sistemas)

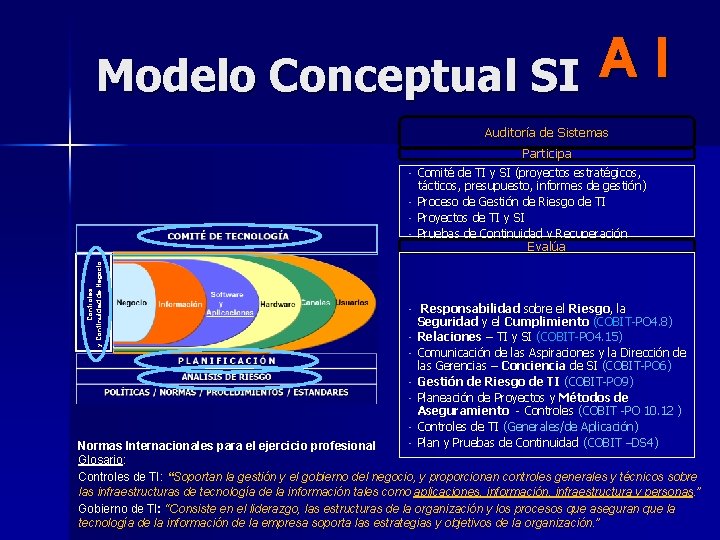

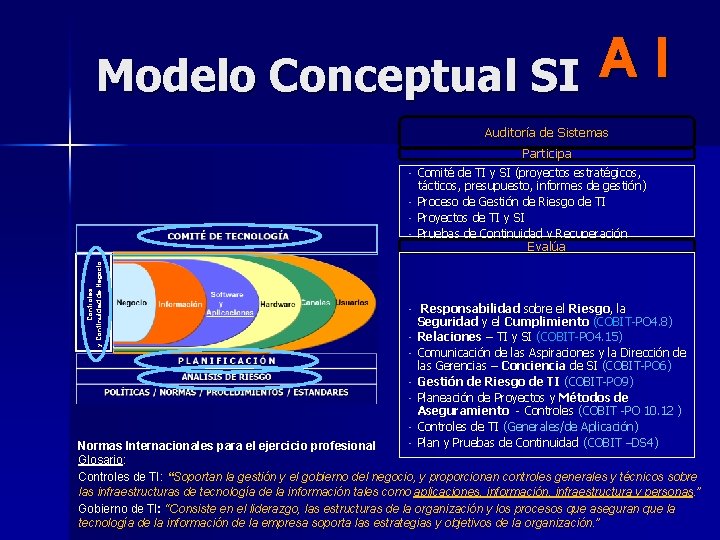

Modelo Conceptual SI AI Auditoría de Sistemas Participa • • • Controles y Continuidad de Negocio • • Comité de TI y SI (proyectos estratégicos, tácticos, presupuesto, informes de gestión) Proceso de Gestión de Riesgo de TI Proyectos de TI y SI Pruebas de Continuidad y Recuperación Evalúa Responsabilidad sobre el Riesgo, la Seguridad y el Cumplimiento (COBIT-PO 4. 8) Relaciones – TI y SI (COBIT-PO 4. 15) Comunicación de las Aspiraciones y la Dirección de las Gerencias – Conciencia de SI (COBIT-PO 6) Gestión de Riesgo de TI (COBIT-PO 9) Planeación de Proyectos y Métodos de Aseguramiento - Controles (COBIT -PO 10. 12 ) Controles de TI (Generales/de Aplicación) Plan y Pruebas de Continuidad (COBIT –DS 4) • Normas Internacionales para el ejercicio profesional Glosario: Controles de TI: “Soportan la gestión y el gobierno del negocio, y proporcionan controles generales y técnicos sobre las infraestructuras de tecnología de la información tales como aplicaciones, información, infraestructura y personas. ” Gobierno de TI: “Consiste en el liderazgo, las estructuras de la organización y los procesos que aseguran que la tecnología de la información de la empresa soporta las estrategias y objetivos de la organización. ”

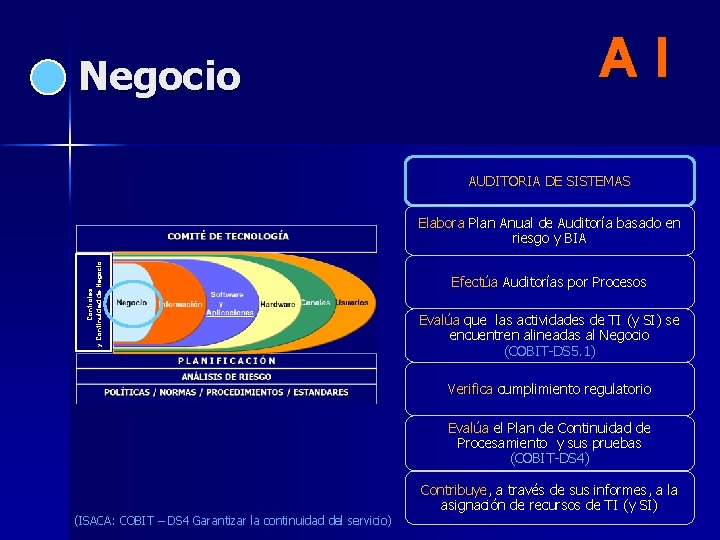

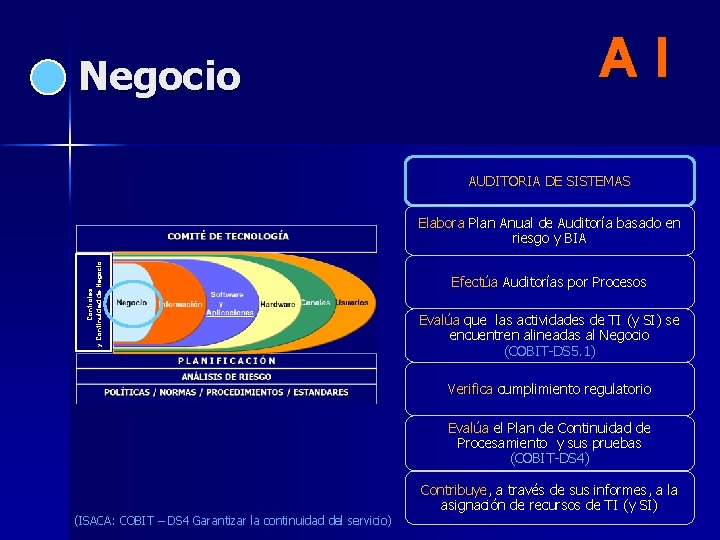

Negocio AI AUDITORIA DE SISTEMAS Controles y Continuidad de Negocio Elabora Plan Anual de Auditoría basado en riesgo y BIA Efectúa Auditorías por Procesos Evalúa que las actividades de TI (y SI) se encuentren alineadas al Negocio (COBIT-DS 5. 1) Verifica cumplimiento regulatorio Evalúa el Plan de Continuidad de Procesamiento y sus pruebas (COBIT-DS 4) (ISACA: COBIT – DS 4 Garantizar la continuidad del servicio) Contribuye, a través de sus informes, a la asignación de recursos de TI (y SI)

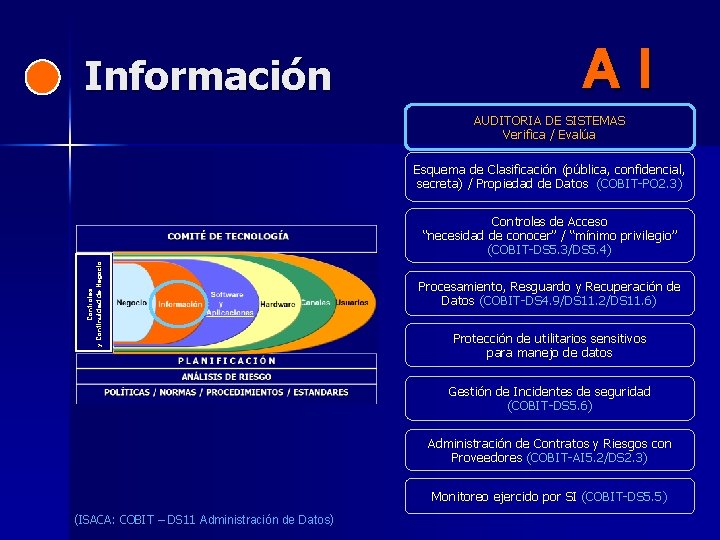

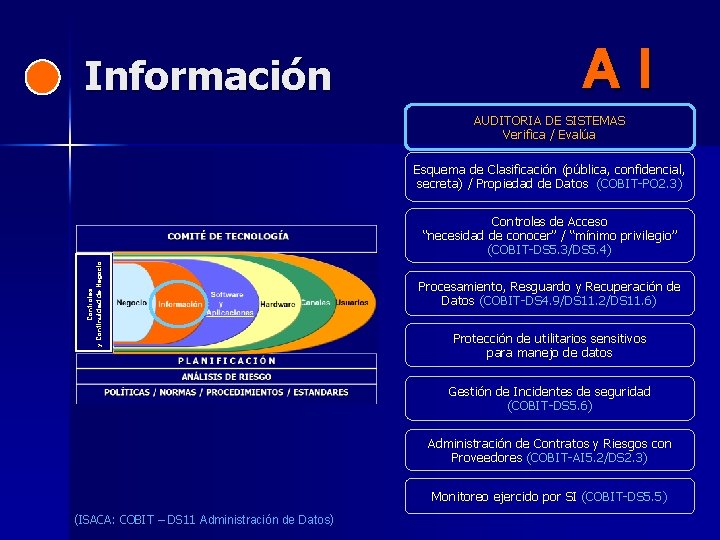

Información AI AUDITORIA DE SISTEMAS Verifica / Evalúa Esquema de Clasificación (pública, confidencial, secreta) / Propiedad de Datos (COBIT-PO 2. 3) Controles y Continuidad de Negocio Controles de Acceso “necesidad de conocer” / “mínimo privilegio” (COBIT-DS 5. 3/DS 5. 4) Procesamiento, Resguardo y Recuperación de Datos (COBIT-DS 4. 9/DS 11. 2/DS 11. 6) Protección de utilitarios sensitivos para manejo de datos Gestión de Incidentes de seguridad (COBIT-DS 5. 6) Administración de Contratos y Riesgos con Proveedores (COBIT-AI 5. 2/DS 2. 3) Monitoreo ejercido por SI (COBIT-DS 5. 5) (ISACA: COBIT – DS 11 Administración de Datos)

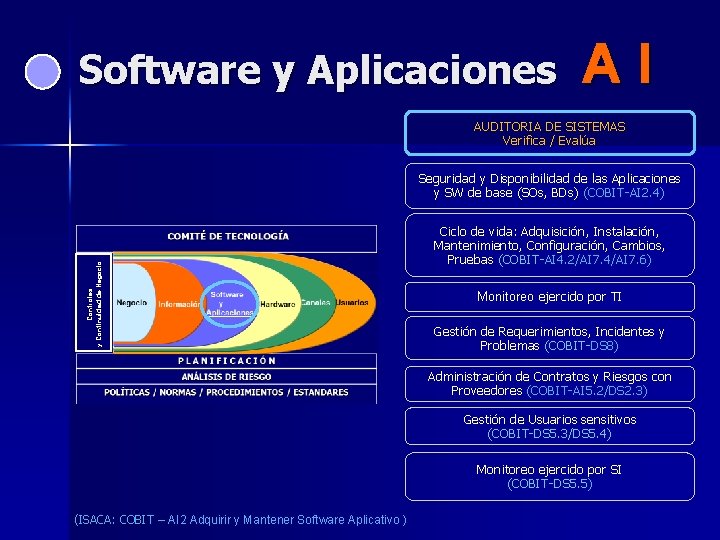

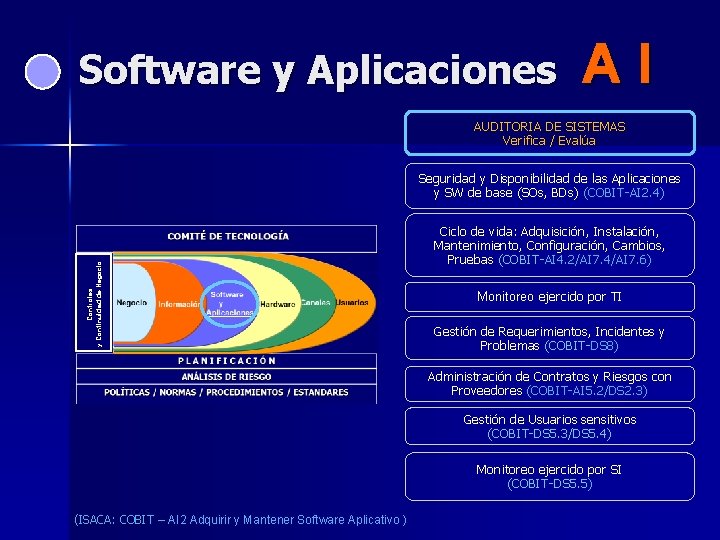

Software y Aplicaciones AI AUDITORIA DE SISTEMAS Verifica / Evalúa Controles y Continuidad de Negocio Seguridad y Disponibilidad de las Aplicaciones y SW de base (SOs, BDs) (COBIT-AI 2. 4) Ciclo de vida: Adquisición, Instalación, Mantenimiento, Configuración, Cambios, Pruebas (COBIT-AI 4. 2/AI 7. 4/AI 7. 6) Monitoreo ejercido por TI Gestión de Requerimientos, Incidentes y Problemas (COBIT-DS 8) Administración de Contratos y Riesgos con Proveedores (COBIT-AI 5. 2/DS 2. 3) Gestión de Usuarios sensitivos (COBIT-DS 5. 3/DS 5. 4) Monitoreo ejercido por SI (COBIT-DS 5. 5) (ISACA: COBIT – AI 2 Adquirir y Mantener Software Aplicativo )

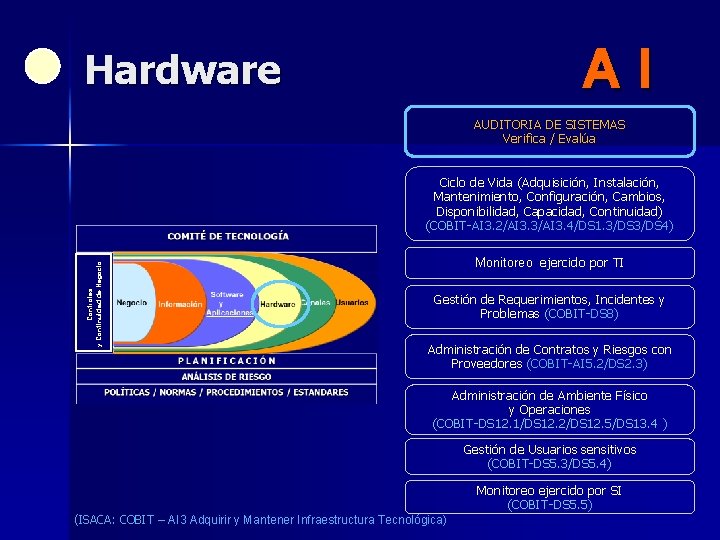

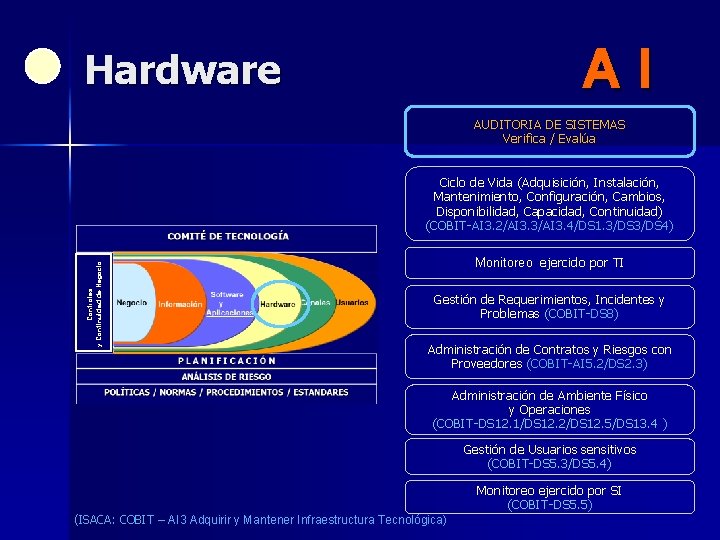

AI Hardware AUDITORIA DE SISTEMAS Verifica / Evalúa Controles y Continuidad de Negocio Ciclo de Vida (Adquisición, Instalación, Mantenimiento, Configuración, Cambios, Disponibilidad, Capacidad, Continuidad) (COBIT-AI 3. 2/AI 3. 3/AI 3. 4/DS 1. 3/DS 4) Monitoreo ejercido por TI Gestión de Requerimientos, Incidentes y Problemas (COBIT-DS 8) Administración de Contratos y Riesgos con Proveedores (COBIT-AI 5. 2/DS 2. 3) Administración de Ambiente Físico y Operaciones (COBIT-DS 12. 1/DS 12. 2/DS 12. 5/DS 13. 4 ) Gestión de Usuarios sensitivos (COBIT-DS 5. 3/DS 5. 4) Monitoreo ejercido por SI (COBIT-DS 5. 5) (ISACA: COBIT – AI 3 Adquirir y Mantener Infraestructura Tecnológica)

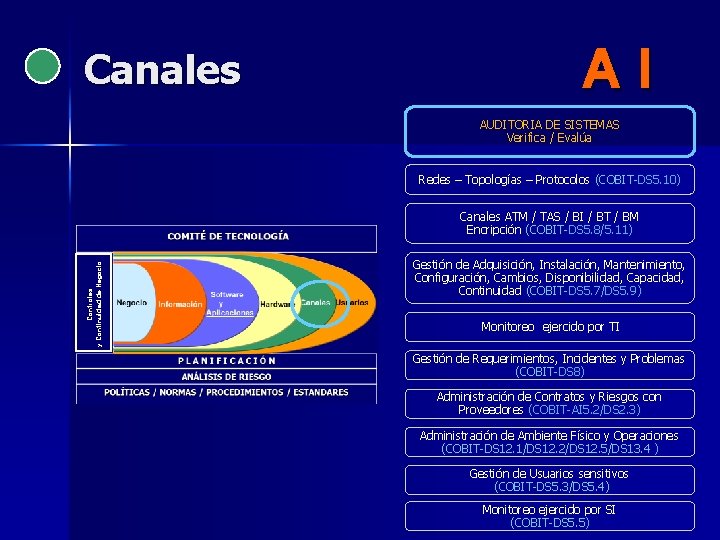

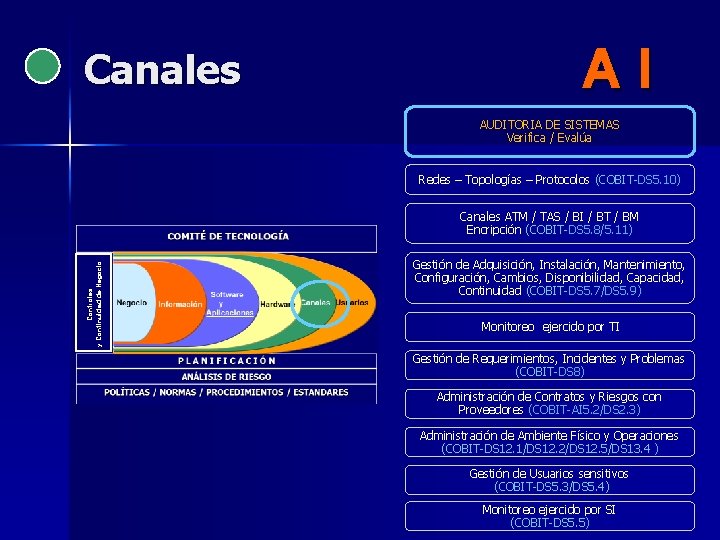

Canales AI AUDITORIA DE SISTEMAS Verifica / Evalúa Redes – Topologías – Protocolos (COBIT-DS 5. 10) Controles y Continuidad de Negocio Canales ATM / TAS / BI / BT / BM Encripción (COBIT-DS 5. 8/5. 11) Gestión de Adquisición, Instalación, Mantenimiento, Configuración, Cambios, Disponibilidad, Capacidad, Continuidad (COBIT-DS 5. 7/DS 5. 9) Monitoreo ejercido por TI Gestión de Requerimientos, Incidentes y Problemas (COBIT-DS 8) Administración de Contratos y Riesgos con Proveedores (COBIT-AI 5. 2/DS 2. 3) Administración de Ambiente Físico y Operaciones (COBIT-DS 12. 1/DS 12. 2/DS 12. 5/DS 13. 4 ) Gestión de Usuarios sensitivos (COBIT-DS 5. 3/DS 5. 4) Monitoreo ejercido por SI (COBIT-DS 5. 5)

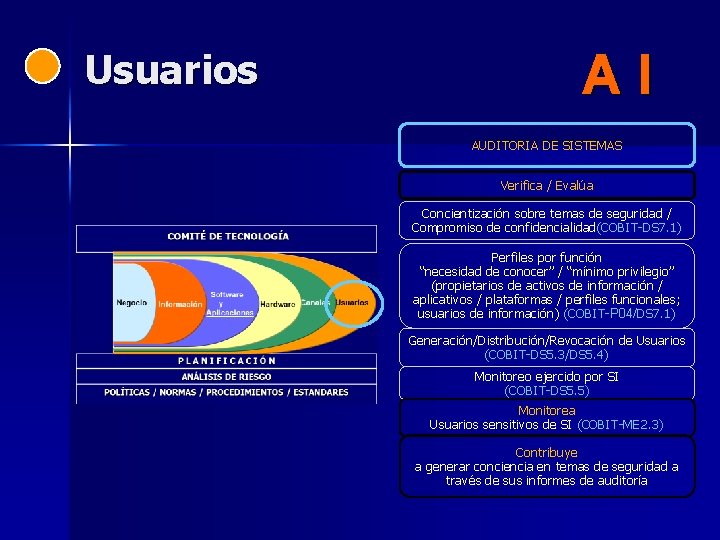

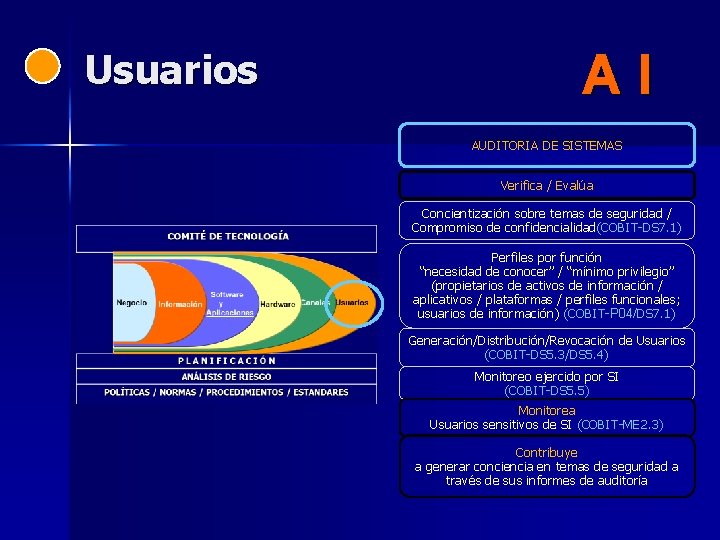

Usuarios AI AUDITORIA DE SISTEMAS Verifica / Evalúa Concientización sobre temas de seguridad / Compromiso de confidencialidad(COBIT-DS 7. 1) Perfiles por función “necesidad de conocer” / “mínimo privilegio” (propietarios de activos de información / aplicativos / plataformas / perfiles funcionales; usuarios de información) (COBIT-P 04/DS 7. 1) Generación/Distribución/Revocación de Usuarios (COBIT-DS 5. 3/DS 5. 4) Monitoreo ejercido por SI (COBIT-DS 5. 5) Monitorea Usuarios sensitivos de SI (COBIT-ME 2. 3) Contribuye a generar conciencia en temas de seguridad a través de sus informes de auditoría

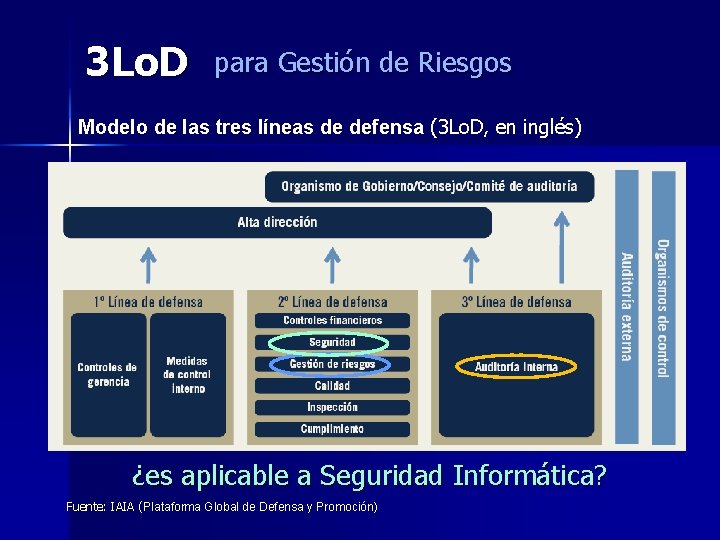

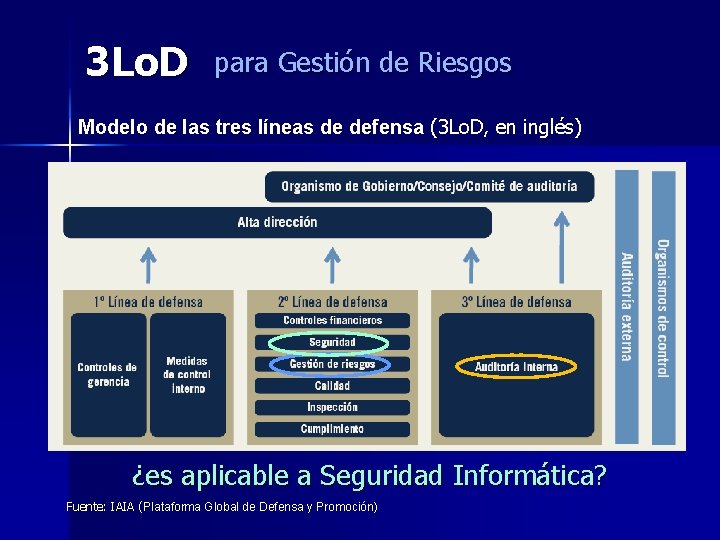

3 Lo. D para Gestión de Riesgos Modelo de las tres líneas de defensa (3 Lo. D, en inglés) ¿es aplicable a Seguridad Informática? Fuente: IAIA (Plataforma Global de Defensa y Promoción) (

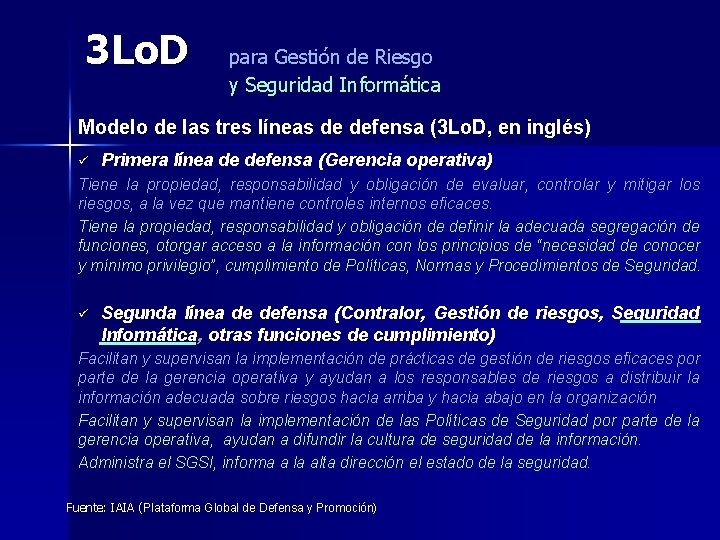

3 Lo. D para Gestión de Riesgo y Seguridad Informática Modelo de las tres líneas de defensa (3 Lo. D, en inglés) ü Primera línea de defensa (Gerencia operativa) Tiene la propiedad, responsabilidad y obligación de evaluar, controlar y mitigar los riesgos, a la vez que mantiene controles internos eficaces. Tiene la propiedad, responsabilidad y obligación de definir la adecuada segregación de funciones, otorgar acceso a la información con los principios de “necesidad de conocer y mínimo privilegio”, cumplimiento de Políticas, Normas y Procedimientos de Seguridad. ü Segunda línea de defensa (Contralor, Gestión de riesgos, Seguridad Informática, otras funciones de cumplimiento) Facilitan y supervisan la implementación de prácticas de gestión de riesgos eficaces por parte de la gerencia operativa y ayudan a los responsables de riesgos a distribuir la información adecuada sobre riesgos hacia arriba y hacia abajo en la organización Facilitan y supervisan la implementación de las Políticas de Seguridad por parte de la gerencia operativa, ayudan a difundir la cultura de seguridad de la información. Administra el SGSI, informa a la alta dirección el estado de la seguridad. Fuente: IAIA (Plataforma Global de Defensa y Promoción) (

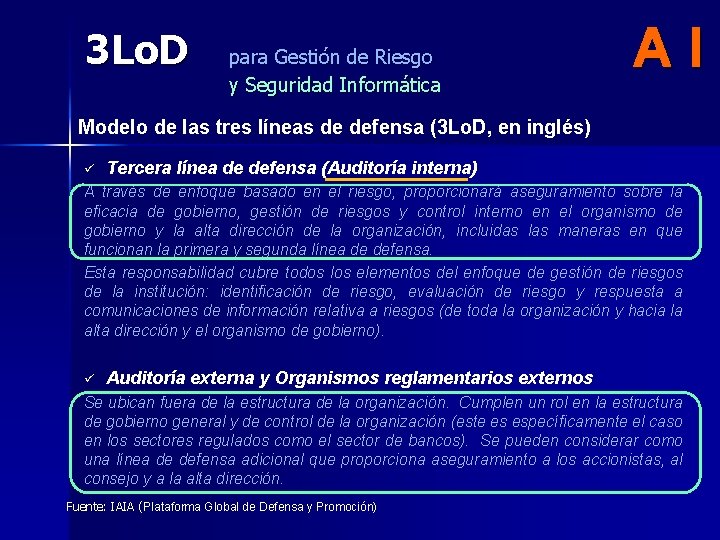

3 Lo. D para Gestión de Riesgo y Seguridad Informática AI Modelo de las tres líneas de defensa (3 Lo. D, en inglés) ü Tercera línea de defensa (Auditoría interna) A través de enfoque basado en el riesgo, proporcionará aseguramiento sobre la eficacia de gobierno, gestión de riesgos y control interno en el organismo de gobierno y la alta dirección de la organización, incluidas las maneras en que funcionan la primera y segunda línea de defensa. Esta responsabilidad cubre todos los elementos del enfoque de gestión de riesgos de la institución: identificación de riesgo, evaluación de riesgo y respuesta a comunicaciones de información relativa a riesgos (de toda la organización y hacia la alta dirección y el organismo de gobierno). ü Auditoría externa y Organismos reglamentarios externos Se ubican fuera de la estructura de la organización. Cumplen un rol en la estructura de gobierno general y de control de la organización (este es específicamente el caso en los sectores regulados como el sector de bancos). Se pueden considerar como una línea de defensa adicional que proporciona aseguramiento a los accionistas, al consejo y a la alta dirección. Fuente: IAIA (Plataforma Global de Defensa y Promoción) (

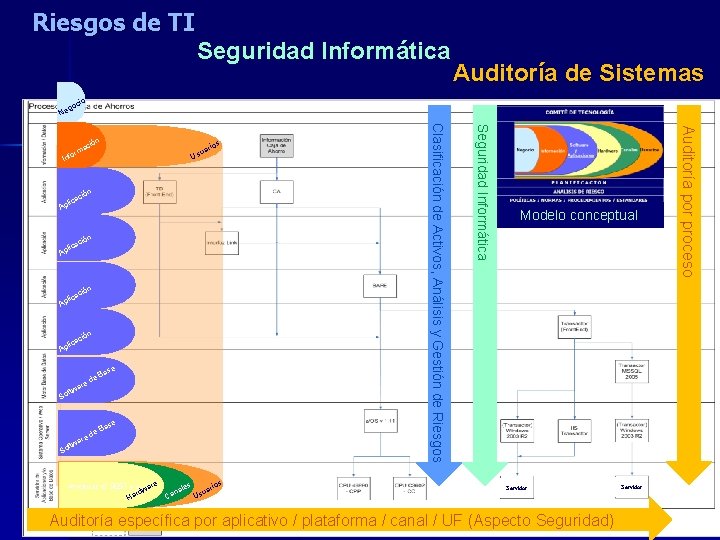

Gestión de Riesgos de TI Proporciona una visión singular de cómo es cada sistema, qué valor posee, a qué amenazas está expuesto y de qué salvaguardas se ha dotado ü ü ü Activos Amenazas Controles AUDITORIA DE SISTEMAS Evalúa Administración de Riesgos de TI (COBIT-P 09) Análisis de Riesgos de Activos de Información Clasificación de Activos de Información Gestión de Riesgos de Activos de Información Gestión de Riesgo Operacional Mejores prácticas / Regulaciones ISO 27005 framework Risk Analysis and Evaluation ISO 31000 Risk Management Risk IT Framework (ISACA) NIST SP 800 30 framework for Mitigation Magerit Methodology for IT Risk Analysis BCRA 4609 / 4793 / 5374

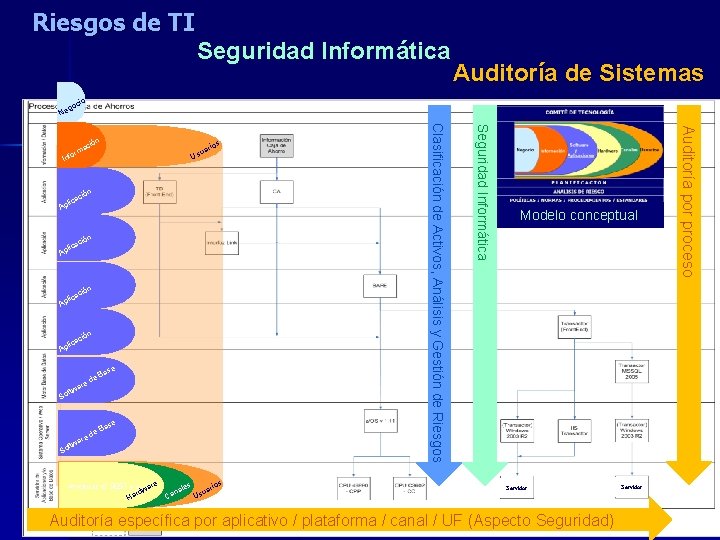

Riesgos de TI Seguridad Informática Auditoría de Sistemas cio go Ne n ció lica Ap n ció a plic A ión ac lic Ap de are se Ba ftw So e ed se Ba r a ftw So nmejorar s el SGSI y a are les uario na rdw s a a U C H Modelo conceptual Servidor Auditoría específica por aplicativo / plataforma / canal / UF (Aspecto Seguridad) Servidor Auditoría por proceso ión ac lic Ap Seguridad Informática os ri ua Us Clasificación de Activos, Análisis y Gestión de Riesgos ión ac orm Inf

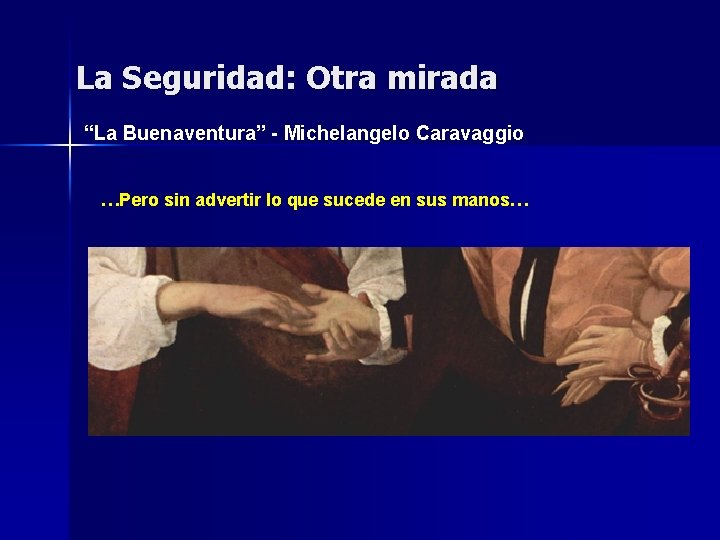

La Seguridad: Otra mirada “La Buenaventura” - Michelangelo Caravaggio Al observar ésta obra, la atención del espectador se centra en las intensas miradas de los personajes, ubicadas en el área más iluminada del cuadro….

La Seguridad: Otra mirada “La Buenaventura” - Michelangelo Caravaggio …Pero sin advertir lo que sucede en sus manos…

Gracias! Roberto Arienti rarienti@bna. com. ar Mónica Rela mrela@bna. com. ar

Philippe dreyfus 1962

Philippe dreyfus 1962 Informtica

Informtica Informtica

Informtica Quiero hacer un mundo diferente

Quiero hacer un mundo diferente El cero cuenta como cifra significativa

El cero cuenta como cifra significativa Una rutina diferente capitulo 2 answers

Una rutina diferente capitulo 2 answers Hacer de una escuela una buena escuela

Hacer de una escuela una buena escuela Las tres edades de la mirada resumen

Las tres edades de la mirada resumen Kyrene school district preschool

Kyrene school district preschool La mirada de los muertos

La mirada de los muertos Seguir el camino correcto

Seguir el camino correcto Mirada constructivista

Mirada constructivista V-v-v formula

V-v-v formula Mirada critica

Mirada critica Bulbo raquideo pares craneales

Bulbo raquideo pares craneales Dr gabriel moreno

Dr gabriel moreno Mirada hacia arriba

Mirada hacia arriba Un esquiador salta desde una altura de 20m

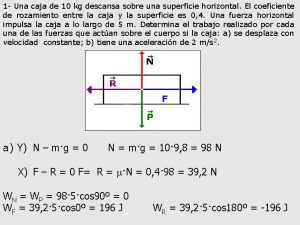

Un esquiador salta desde una altura de 20m Una masa de 5 kg descansa sobre un plano inclinado

Una masa de 5 kg descansa sobre un plano inclinado Tiro vertical

Tiro vertical Si uno es diferente se ve condenado a la soledad

Si uno es diferente se ve condenado a la soledad Division de potencias

Division de potencias Saida mak liderança

Saida mak liderança Regozijate

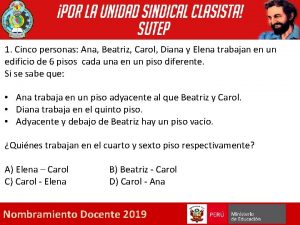

Regozijate La mama interroga a sus cinco hijos

La mama interroga a sus cinco hijos Adiciones de fracciones

Adiciones de fracciones Josue y caleb tenia un espiritu diferente

Josue y caleb tenia un espiritu diferente Donde era canaan

Donde era canaan Menos mal que fui un poco granuja

Menos mal que fui un poco granuja Diferente dibujo

Diferente dibujo Eras tan diferente cuando estabas tu

Eras tan diferente cuando estabas tu Quisiera que fueras diferente

Quisiera que fueras diferente Restas

Restas Essa noite eu tive um sonho um sonho diferente

Essa noite eu tive um sonho um sonho diferente Ordenar fracciones ejercicios resueltos

Ordenar fracciones ejercicios resueltos Unge minha cabeça com óleo e meu cálice transborda penis

Unge minha cabeça com óleo e meu cálice transborda penis Reglas cardinales seguridad

Reglas cardinales seguridad Loreto hace oscilar una cuerda

Loreto hace oscilar una cuerda Examen de conciencia para confesarse

Examen de conciencia para confesarse Una conclusión del sistema nervioso

Una conclusión del sistema nervioso Metas a mediano plazo - proyecto de nación

Metas a mediano plazo - proyecto de nación Como hacer una reflexion

Como hacer una reflexion Oración intercesora ejemplo

Oración intercesora ejemplo Portadas de proyectos de vida

Portadas de proyectos de vida