Consideraciones Forenses y de Seguridad en Enrutadores Conceptos

- Slides: 34

Consideraciones Forenses y de Seguridad en Enrutadores Conceptos, herramientas y prácticas Jeimy J. Cano, Ph. D Universidad de los Andes jcano@uniandes. edu. co JCM-03 All rights reserved III JNSI

ADVERTENCIA ! Las maneras de vulnerar y atentar contra las seguridad de enrutadores referenciadas en esta presentación son con propósitos ilustrativos y educativos. Por tanto, cualquier uso inadecuado de las mismas no será responsabilidad del Autor. Las técnicas sugeridas en la presentación aplican a enrutadores CISCO. Es probable que apliquen a otros proveedores. La presentación busca concientizar a los encargados de la seguridad sobre prácticas de aseguramiento y forenses sobre enrutadores y, de ninguna manera atentar contra el buen nombre de proveedores o compañías. JCM-03 All rights reserved III JNSI ACIS 2003 2

Agenda Introducción Evolución de Vulnerabilidades en CISCO Elementos básicos de los enrutadores Ataques Generales a Routers Ataques Especializados a Routers Evaluación de Seguridad en Routers Enrutadores y Arquitecturas de Seguridad n n Logging en Routers Prácticas de Seguridad en Routers Elementos básicos en Computación Forense en Routers n n Extracción de Información en Routers Prácticas Forenses en Routers Conclusiones Referencias JCM-03 All rights reserved III JNSI ACIS 2003 3

Introducción Incremento importante de vulnerabilidades detectadas en enrutadores. Los enrutadores con frecuencia son tratados como “cajas negras” configuradas. – No las toque!Generalmente configurados por default – No existen guìas corporartivas de aseguramiento. Generalmente no son sometidos a pruebas de penetración y actualización permanente de parches Frecuentemente no se configura en ellos una estrategia de logging coherente con la estrategia de detección de intrusos. Ante un incidente de seguridad, generalmente pasan desapercibidos. Computación Forense en routers? Cómo? JCM-03 All rights reserved III JNSI ACIS 2003 4

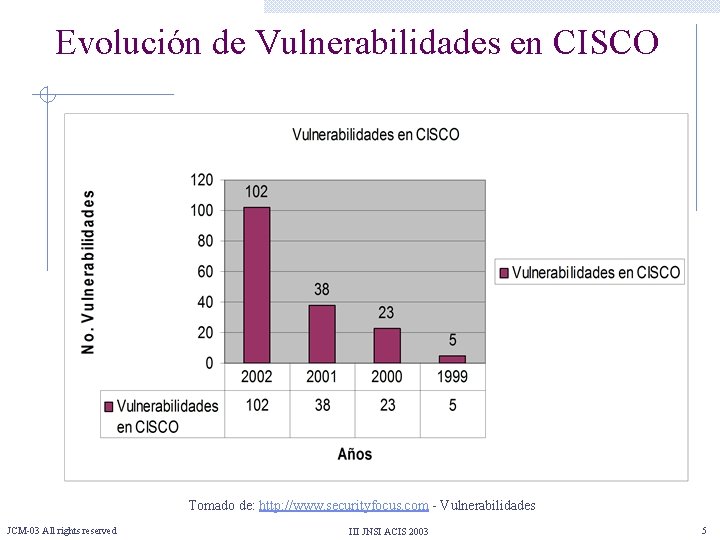

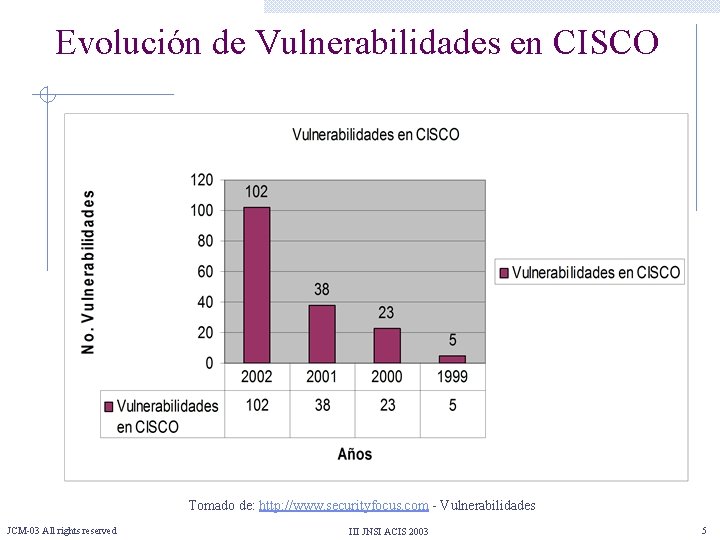

Evolución de Vulnerabilidades en CISCO Tomado de: http: //www. securityfocus. com - Vulnerabilidades JCM-03 All rights reserved III JNSI ACIS 2003 5

Elementos básicos de Enrutadores JCM-03 All rights reserved III JNSI ACIS 2003 6

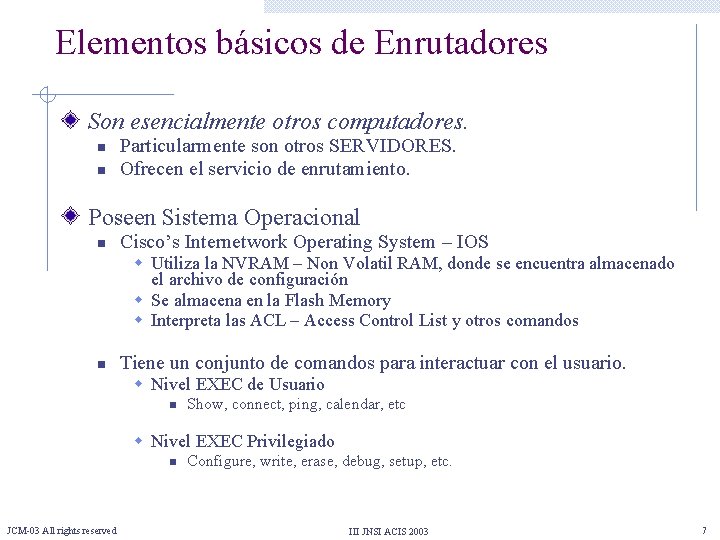

Elementos básicos de Enrutadores Son esencialmente otros computadores. n n Particularmente son otros SERVIDORES. Ofrecen el servicio de enrutamiento. Poseen Sistema Operacional n Cisco’s Internetwork Operating System – IOS w Utiliza la NVRAM – Non Volatil RAM, donde se encuentra almacenado el archivo de configuración w Se almacena en la Flash Memory w Interpreta las ACL – Access Control List y otros comandos n Tiene un conjunto de comandos para interactuar con el usuario. w Nivel EXEC de Usuario n Show, connect, ping, calendar, etc w Nivel EXEC Privilegiado n JCM-03 All rights reserved Configure, write, erase, debug, setup, etc. III JNSI ACIS 2003 7

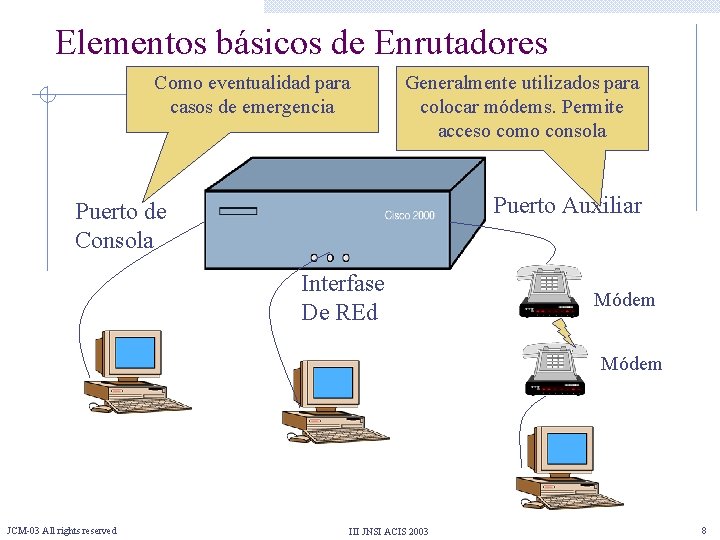

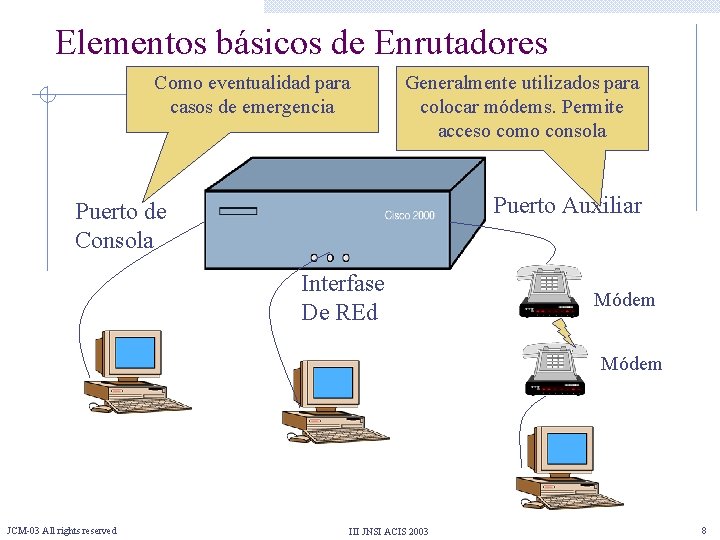

Elementos básicos de Enrutadores Como eventualidad para casos de emergencia Generalmente utilizados para colocar módems. Permite acceso como consola Puerto Auxiliar Puerto de Consola Interfase De REd Módem JCM-03 All rights reserved III JNSI ACIS 2003 8

Ataques a Enrutadores JCM-03 All rights reserved III JNSI ACIS 2003 9

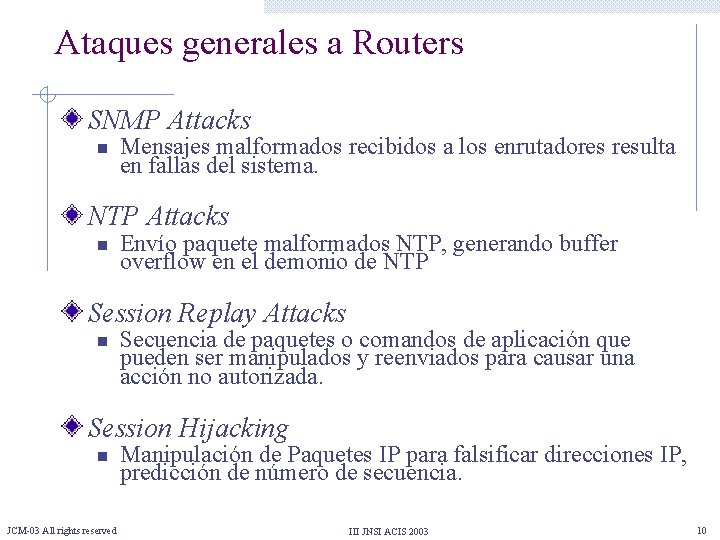

Ataques generales a Routers SNMP Attacks n Mensajes malformados recibidos a los enrutadores resulta en fallas del sistema. NTP Attacks n Envío paquete malformados NTP, generando buffer overflow en el demonio de NTP Session Replay Attacks n Secuencia de paquetes o comandos de aplicación que pueden ser manipulados y reenviados para causar una acción no autorizada. Session Hijacking n JCM-03 All rights reserved Manipulación de Paquetes IP para falsificar direcciones IP, predicción de número de secuencia. III JNSI ACIS 2003 10

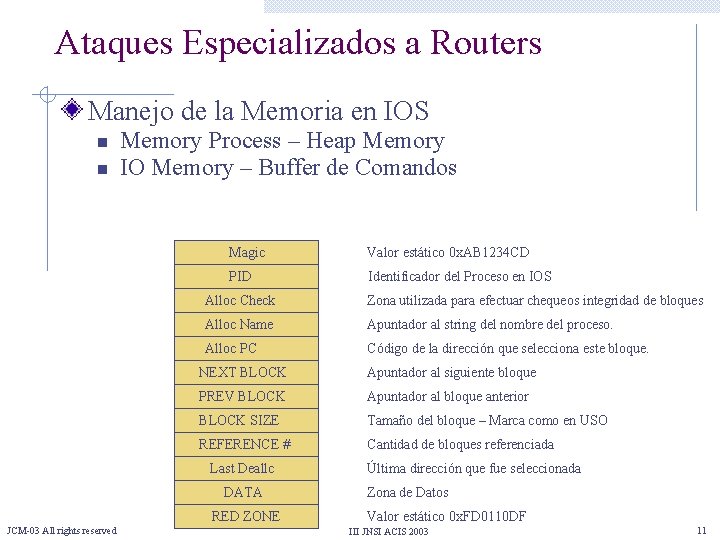

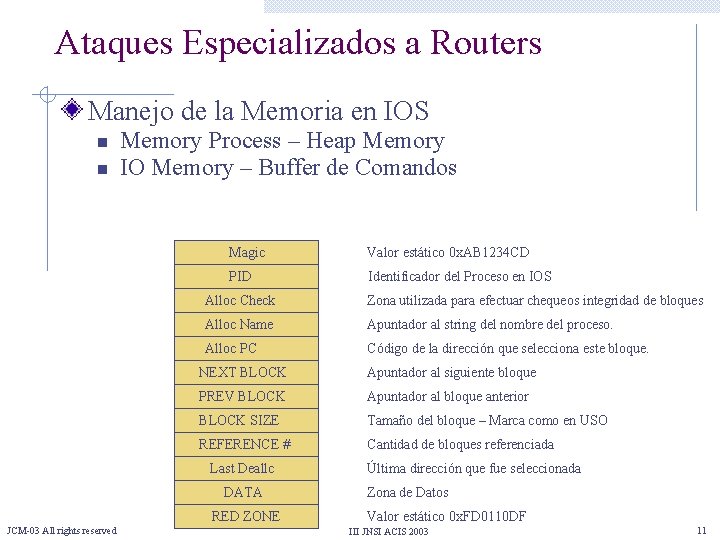

Ataques Especializados a Routers Manejo de la Memoria en IOS n n Memory Process – Heap Memory IO Memory – Buffer de Comandos Magic Valor estático 0 x. AB 1234 CD PID Identificador del Proceso en IOS Alloc Check Zona utilizada para efectuar chequeos integridad de bloques Alloc Name Apuntador al string del nombre del proceso. Alloc PC Código de la dirección que selecciona este bloque. NEXT BLOCK Apuntador al siguiente bloque PREV BLOCK Apuntador al bloque anterior BLOCK SIZE Tamaño del bloque – Marca como en USO REFERENCE # Cantidad de bloques referenciada Last Deallc DATA RED ZONE JCM-03 All rights reserved Última dirección que fue seleccionada Zona de Datos Valor estático 0 x. FD 0110 DF III JNSI ACIS 2003 11

Ataques especializados a Routers Algoritmo de chequeo: (Tomado de Phrack No. 60) n n n n 1) Continúa el bloque con el valor de MAGIC (0 x. AB 1234 CD)? 2) Si el bloque esta en uso, verifique la zona roja está allí y presente el número 0 x. FD 0110 DF. 3) El apuntador al anterior bloque es no nulo? 4) Si existe apuntador al siguiente bloque, verifique. . . 4. 1) Si apunta correctamente después del final de este bloque? 4. 2) Si apuntador de bloque previo del bloque apuntado por este apuntador (apuntador al siguiente), esta direccionado a este bloque? 5) Si el apuntador al siguiente bloque es nulo, es este bloque el último en el segmento de memoria? 6) El tamaño del bloque tiene sentido? Es correcto? Si alguno de estos paso falla: la verificación no resulta exitosa y se efectúa un reinicio del sistema IOS. *** EXCEPTION *** illegal instruction interrupt program counter = 0 x 20 f 2 a 24 status register = 0 x 2700 vbr at time of exception = 0 x 4000000 JCM-03 All rights reserved III JNSI ACIS 2003 12

Ataques especializados a Routers Algunos comandos involucrados este tipo de ataques: n victim#show memory processor allocating-process w Listado de apuntadores y sus bloques n victim#show memory 0 x 258 F 998 w Despliega el contenido de la memoria para esta posición particular Que podemos aprender? n Debemos estudiar en detalle la manera como se asigna, verifica y desasigna la memoria en IOS es un sistema operacional como cualquier otro, por tanto tiene vulnerabilidades inherentes a su diseño. n Estar atento a las listas de seguridad y los posibles anuncios sobre fallas o vulnerabilidades en cualquiera de los elementos de la red. n Es probable este tipo de ataques en Switches n Los routers requieren aseguramiento como cualquier otro dispositivo de la red!!! JCM-03 All rights reserved III JNSI ACIS 2003 13

Seguridad en Enrutadores JCM-03 All rights reserved III JNSI ACIS 2003 14

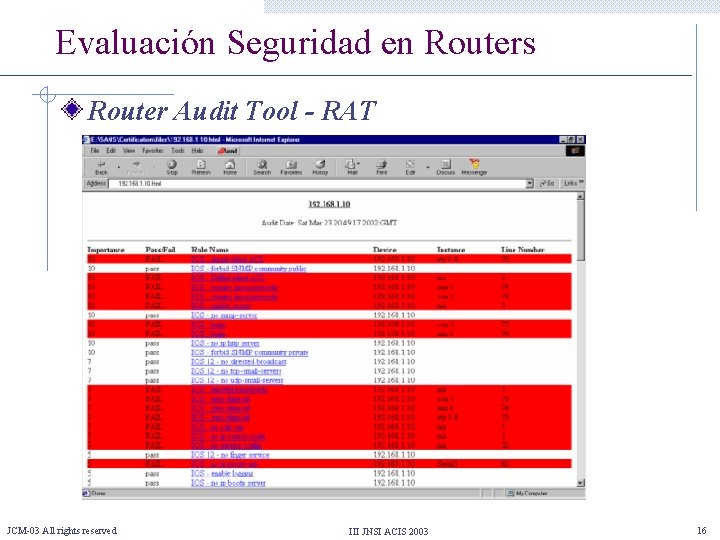

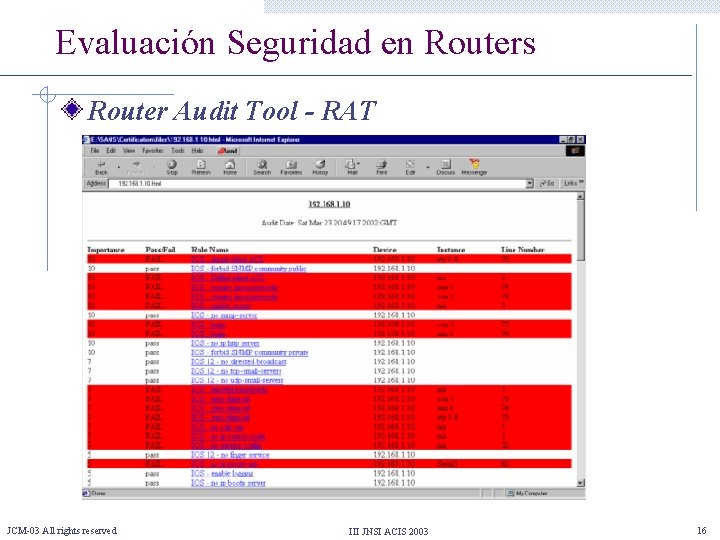

Evaluación Seguridad en Routers Router Audit Tool - RAT n Center for Internet Security (CIS) http: //www. cisecurity. org/ n Esta herramienta considera: n w Router Security Configuration Guide publicada por la National Security Agency (NSA) w Desarrolla una evaluación NO INVASIVA de las principales vulnerabilidades presentes en los enrutadores n RAT esta diseñada en Perl y consta de 4 programas: w Snarf – Utilizada para descargar los archivos de configuración del router w Ncat – Utilizado para leer los archivos de configuración y reglas base de la evaluación y generar el archivo de salida w Ncat_report – Crea el HTML de los archivos planos de salida w Ncat_config – Utilizado para efectuar la localización de los archivos de reglas básicas n Licencia de USO - GNU General Public license n Disponible en UNIX, Linux y Windows. JCM-03 All rights reserved III JNSI ACIS 2003 15

Evaluación Seguridad en Routers Router Audit Tool - RAT JCM-03 All rights reserved III JNSI ACIS 2003 16

Enrutadores y arquitecturas de seguridad Deberían ser la primera línea de defensa de la organización. Deberían contar con una configuración de control de acceso que defienda en primera línea al FW. Mantener un registro sincronizado de los eventos más representativos: n n n Alertas Condiciones críticas Mensajes de error Emergencias Intento de ingreso de paquete de lugares no autorizados. Desarrollar una relación de monitoreo y control de tráfico en conjunto con el IDS. Aseguramiento permanente, como cualquier otro sistema operacional. JCM-03 All rights reserved III JNSI ACIS 2003 17

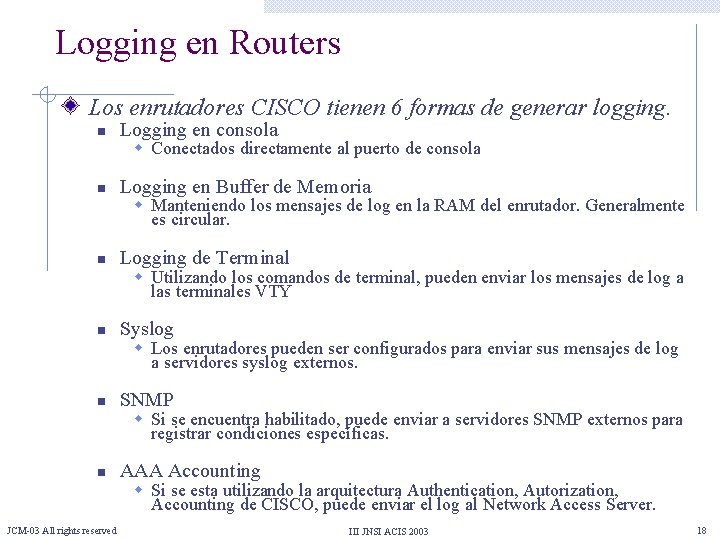

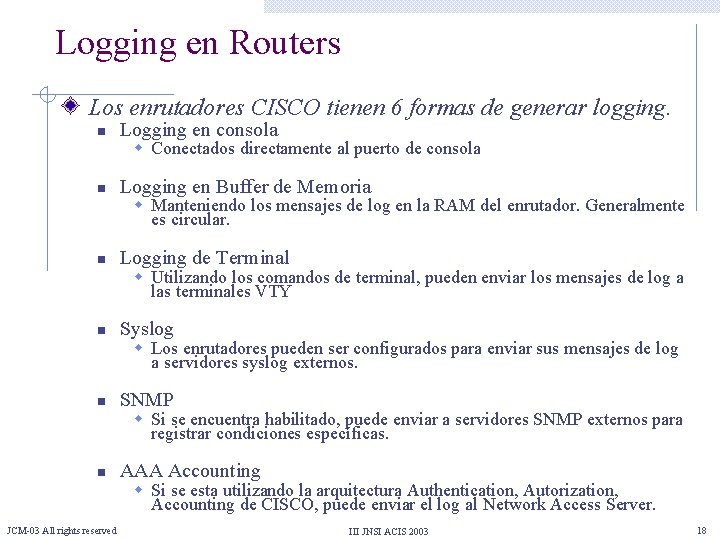

Logging en Routers Los enrutadores CISCO tienen 6 formas de generar logging. n Logging en consola w Conectados directamente al puerto de consola n Logging en Buffer de Memoria w Manteniendo los mensajes de log en la RAM del enrutador. Generalmente es circular. n Logging de Terminal w Utilizando los comandos de terminal, pueden enviar los mensajes de log a las terminales VTY n Syslog w Los enrutadores pueden ser configurados para enviar sus mensajes de log a servidores syslog externos. n SNMP w Si se encuentra habilitado, puede enviar a servidores SNMP externos para registrar condiciones específicas. n AAA Accounting w Si se esta utilizando la arquitectura Authentication, Autorization, Accounting de CISCO, puede enviar el log al Network Access Server. JCM-03 All rights reserved III JNSI ACIS 2003 18

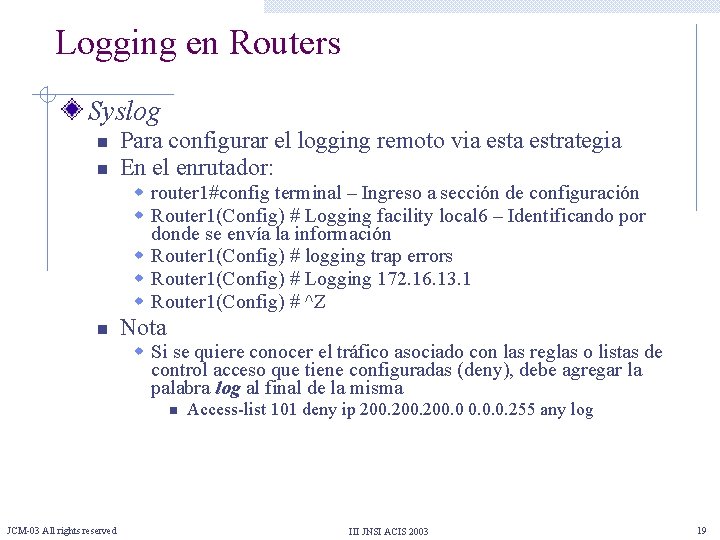

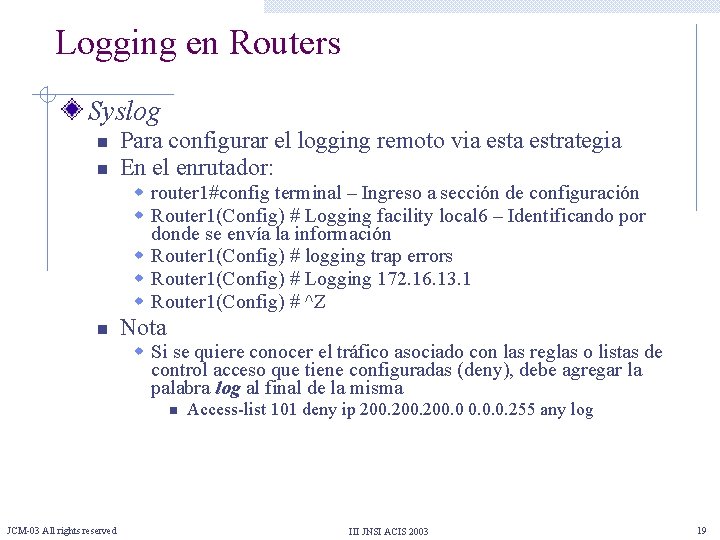

Logging en Routers Syslog n n Para configurar el logging remoto via estrategia En el enrutador: w router 1#config terminal – Ingreso a sección de configuración w Router 1(Config) # Logging facility local 6 – Identificando por donde se envía la información w Router 1(Config) # logging trap errors w Router 1(Config) # Logging 172. 16. 13. 1 w Router 1(Config) # ^Z n Nota w Si se quiere conocer el tráfico asociado con las reglas o listas de control acceso que tiene configuradas (deny), debe agregar la palabra log al final de la misma n JCM-03 All rights reserved Access-list 101 deny ip 200. 0 0. 0. 0. 255 any log III JNSI ACIS 2003 19

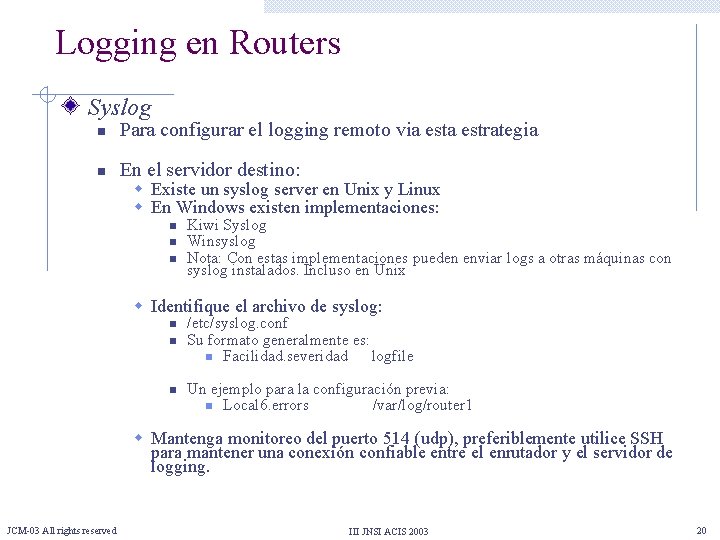

Logging en Routers Syslog n Para configurar el logging remoto via estrategia n En el servidor destino: w Existe un syslog server en Unix y Linux w En Windows existen implementaciones: n n n Kiwi Syslog Winsyslog Nota: Con estas implementaciones pueden enviar logs a otras máquinas con syslog instalados. Incluso en Unix w Identifique el archivo de syslog: n n /etc/syslog. conf Su formato generalmente es: n Facilidad. severidad logfile n Un ejemplo para la configuración previa: n Local 6. errors /var/log/router 1 w Mantenga monitoreo del puerto 514 (udp), preferiblemente utilice SSH para mantener una conexión confiable entre el enrutador y el servidor de logging. JCM-03 All rights reserved III JNSI ACIS 2003 20

Prácticas de Seguridad en Routers Acceso a la consola con login y contraseña. Asegurar el acceso al puerto AUX y las VTY con login y contraseña No configure el enrutador para servidor de TFTP No conecte un módem al puerto de consola Deshabilite telnet reverso a todos los puertos físicos. Deshabilite el telnet. Deshabilite acceso via HTTP Deshabilite protocolos y servicios innecesarios Deshabilithe SNMP, si no lo necesita Genere una estrategia de logging coherente y confiable (conexión cifrada) Actualice la versión y parches del IOS Incluya los routers en pruebas de penetración Genere y actualice guías de hardening. Mantenga sincronizado la fecha y hora del equipo. No descuide el aseguramiento fìsico de los equipos y el control de acceso a los mismos. Efectúe administración remota con mecanismos de cifrado JCM-03 All rights reserved III JNSI ACIS 2003 21

Computación Forense en Enrutadores JCM-03 All rights reserved III JNSI ACIS 2003 22

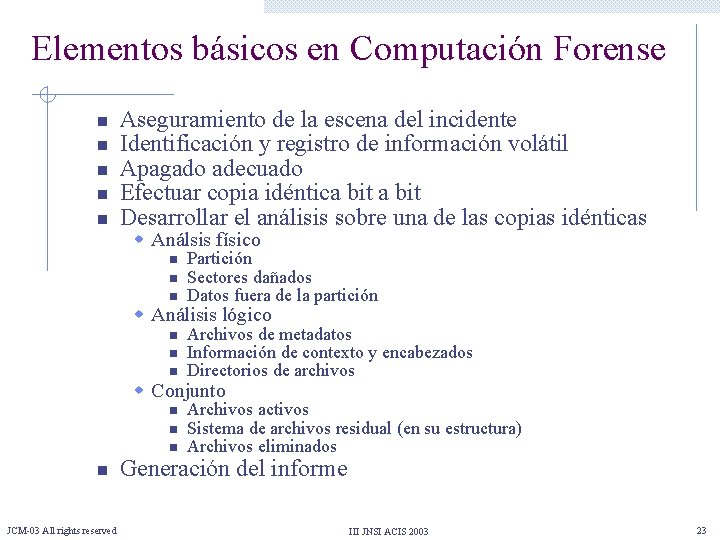

Elementos básicos en Computación Forense n n n Aseguramiento de la escena del incidente Identificación y registro de información volátil Apagado adecuado Efectuar copia idéntica bit Desarrollar el análisis sobre una de las copias idénticas w Análsis físico n n n Partición Sectores dañados Datos fuera de la partición w Análisis lógico n n n Archivos de metadatos Información de contexto y encabezados Directorios de archivos w Conjunto n n JCM-03 All rights reserved Archivos activos Sistema de archivos residual (en su estructura) Archivos eliminados Generación del informe III JNSI ACIS 2003 23

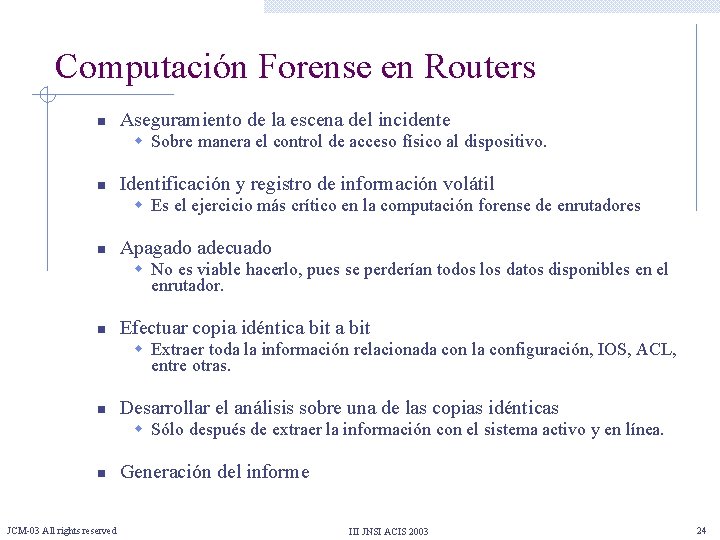

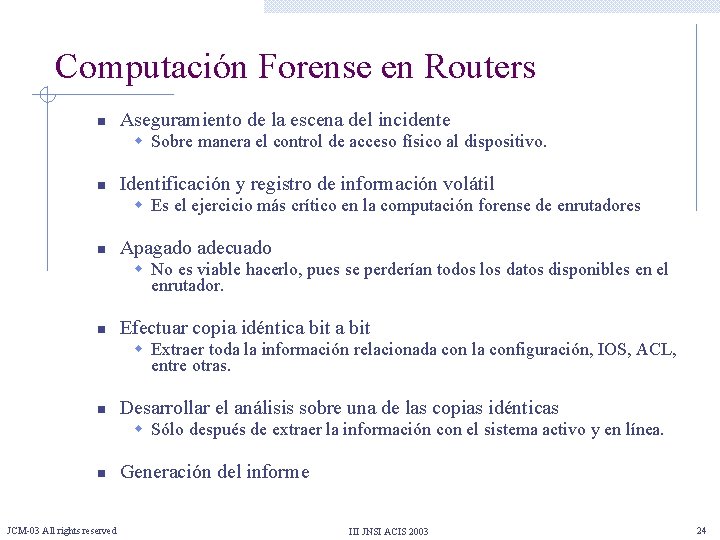

Computación Forense en Routers n Aseguramiento de la escena del incidente w Sobre manera el control de acceso físico al dispositivo. n Identificación y registro de información volátil w Es el ejercicio más crítico en la computación forense de enrutadores n Apagado adecuado w No es viable hacerlo, pues se perderían todos los datos disponibles en el enrutador. n Efectuar copia idéntica bit w Extraer toda la información relacionada con la configuración, IOS, ACL, entre otras. n Desarrollar el análisis sobre una de las copias idénticas w Sólo después de extraer la información con el sistema activo y en línea. n JCM-03 All rights reserved Generación del informe III JNSI ACIS 2003 24

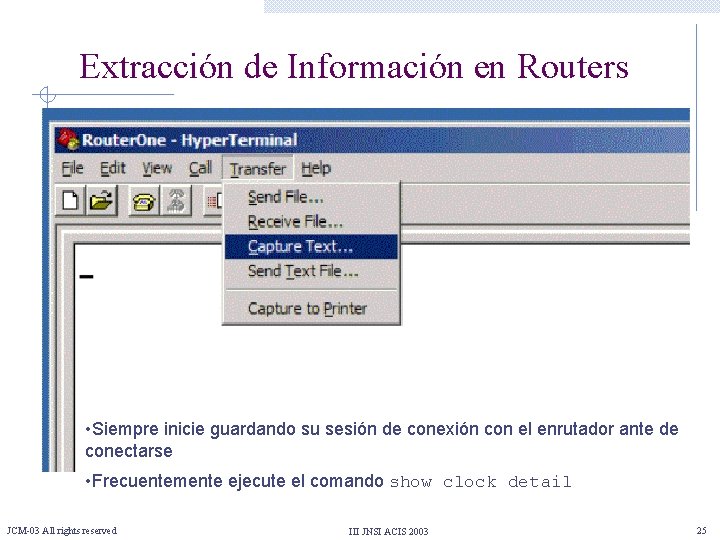

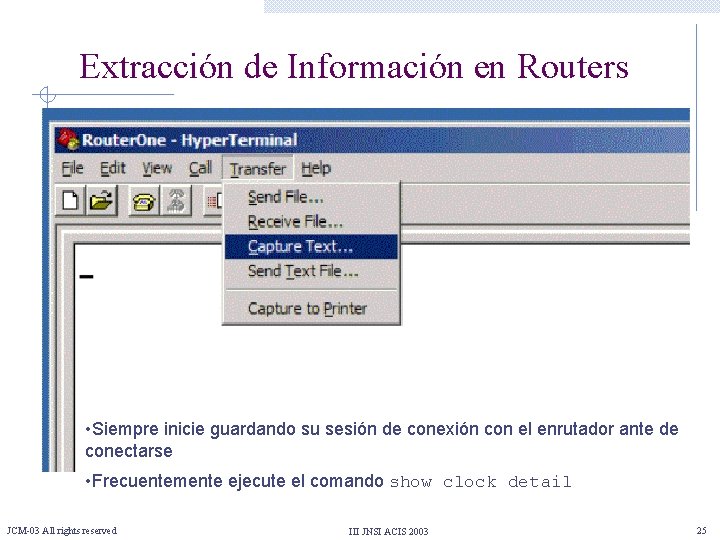

Extracción de Información en Routers • Siempre inicie guardando su sesión de conexión con el enrutador ante de conectarse • Frecuentemente ejecute el comando show clock detail JCM-03 All rights reserved III JNSI ACIS 2003 25

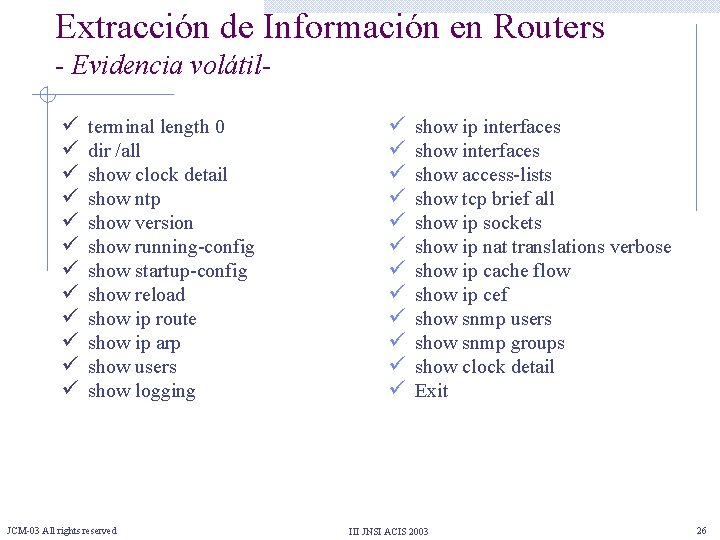

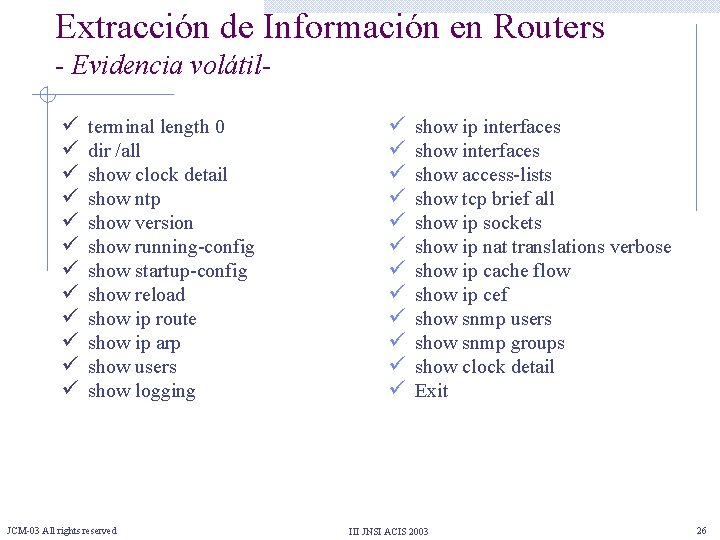

Extracción de Información en Routers - Evidencia volátilü ü ü terminal length 0 dir /all show clock detail show ntp show version show running-config show startup-config show reload show ip route show ip arp show users show logging JCM-03 All rights reserved ü ü ü show ip interfaces show access-lists show tcp brief all show ip sockets show ip nat translations verbose show ip cache flow show ip cef show snmp users show snmp groups show clock detail Exit III JNSI ACIS 2003 26

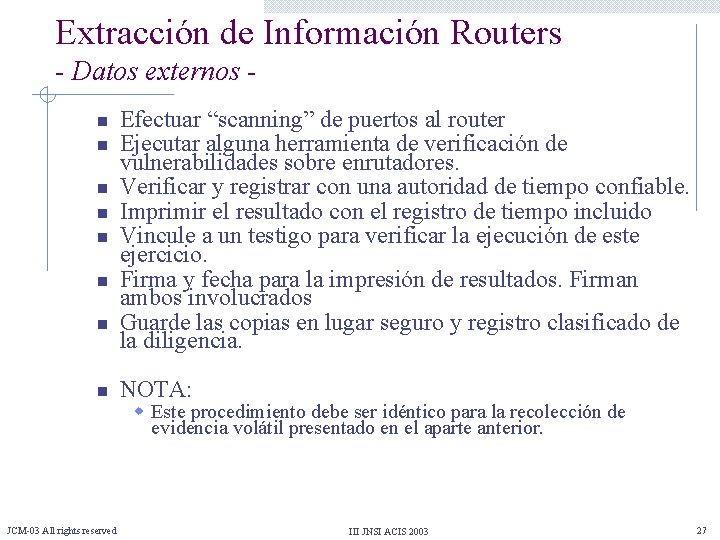

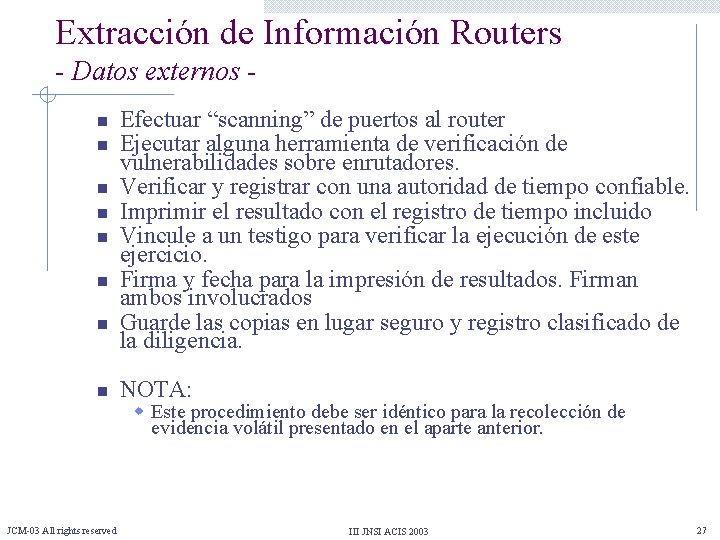

Extracción de Información Routers - Datos externos n n n n Efectuar “scanning” de puertos al router Ejecutar alguna herramienta de verificación de vulnerabilidades sobre enrutadores. Verificar y registrar con una autoridad de tiempo confiable. Imprimir el resultado con el registro de tiempo incluido Vincule a un testigo para verificar la ejecución de este ejercicio. Firma y fecha para la impresión de resultados. Firman ambos involucrados Guarde las copias en lugar seguro y registro clasificado de la diligencia. NOTA: w Este procedimiento debe ser idéntico para la recolección de evidencia volátil presentado en el aparte anterior. JCM-03 All rights reserved III JNSI ACIS 2003 27

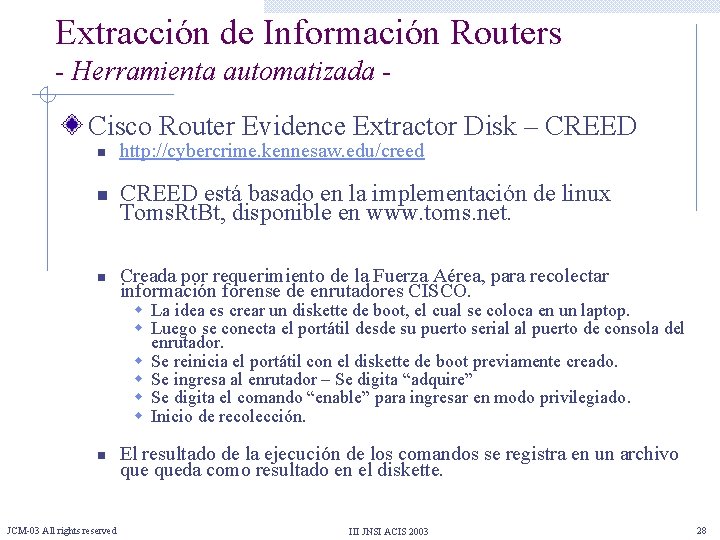

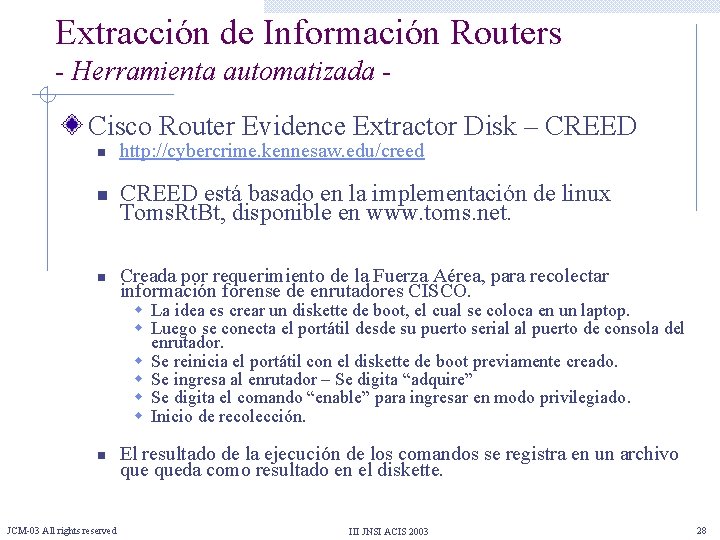

Extracción de Información Routers - Herramienta automatizada Cisco Router Evidence Extractor Disk – CREED n n n http: //cybercrime. kennesaw. edu/creed CREED está basado en la implementación de linux Toms. Rt. Bt, disponible en www. toms. net. Creada por requerimiento de la Fuerza Aérea, para recolectar información forense de enrutadores CISCO. w La idea es crear un diskette de boot, el cual se coloca en un laptop. w Luego se conecta el portátil desde su puerto serial al puerto de consola del enrutador. w Se reinicia el portátil con el diskette de boot previamente creado. w Se ingresa al enrutador – Se digita “adquire” w Se digita el comando “enable” para ingresar en modo privilegiado. w Inicio de recolección. n JCM-03 All rights reserved El resultado de la ejecución de los comandos se registra en un archivo queda como resultado en el diskette. III JNSI ACIS 2003 28

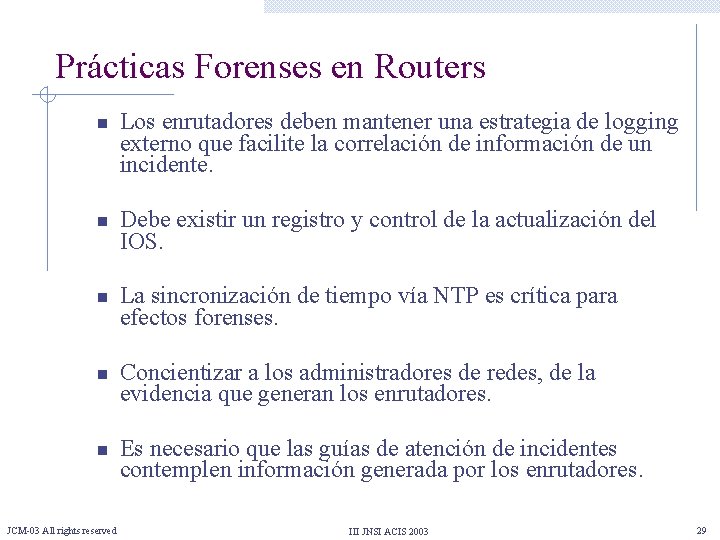

Prácticas Forenses en Routers n n n JCM-03 All rights reserved Los enrutadores deben mantener una estrategia de logging externo que facilite la correlación de información de un incidente. Debe existir un registro y control de la actualización del IOS. La sincronización de tiempo vía NTP es crítica para efectos forenses. Concientizar a los administradores de redes, de la evidencia que generan los enrutadores. Es necesario que las guías de atención de incidentes contemplen información generada por los enrutadores. III JNSI ACIS 2003 29

Conclusiones n n Los routers NO SON CAJAS NEGRAS. Requieren aseguramiento equivalente al de cualquier servidor Es necesario profundizar en el estudio de los sistemas operacionales. Particularmente en IOS: funciones internas, control y administración de memoria, entre otros. n Los Switch también pueden ser vulnerables a ataques semejantes a los vistos en la presentación. n Se requiere establecer una estrategia de Evaluación de Perímetro en Profundidad: Ver RE. D. AR n Es necesario asegurar el cumplimiento de los servicios de seguridad en los enrutadores – A 2 CAN w w w JCM-03 All rights reserved Autenticación Autorización Control de acceso Auditabilidad No repudio III JNSI ACIS 2003 30

Referencias Shaughnessy, T y Velte, T. (2000) Manual de Cisco. Mc. Graw Hill. Prosise, C y Mandia, K. (2001) Incident Response: Investigating Computer Crime. Mc. Graw Hill. Akin, T. (2002) Hardening Cisco Routers. O’Really. Kaeo, M. (1999) Designing Network Security. Cisco Press. Northcutt, S et al (2003) Insider Network Perimeter Security. News Riders Sedayao, J. (2001) Cisco IOS Access list. O’Really. Garfinkel, S y Spafford, G. (1996) Practical Unix and Internet Security. Second Edition. O’Really. Proctor, P y Byrnes, F. (2002) The secured enterprise. Prentice Hall. SANS (2002) Routers Security: Step by Step. http: //www. sansstore. org. Stuckless, C. (2000) SANS GIAC Firewall and Perimeter protection Practical Assignment. http: //www. sans. org/y 2 k/practical/Colin_Stuckless. doc Wright, J. (2002) SANS GIAC Incident Handling Red Team Assessment of Parliament Hill Firewall. http: //www. giac. org/practical/Joshua_Wright_GCIH. zip Cisco. (2000) Improving Security on Cisco Routers. http: //www. cisco. com/warp/public/707/21. html Gaius. (2000) Things to do in Cisco Land when you’re dead. Phrack Magazine. No. 56. http: //www. phrack. org Graesser, D. (2001) Cisco Router Hardening Step by Step. Sans Institute. Information Security Reading Room. http: //rr. sans. org/firewall/router 2. php JCM-03 All rights reserved III JNSI ACIS 2003 31

Referencias Langley, R. (2001) Securing your internet access router. http: //www. sans. org/infosec. FAQ/firewall/router. htm Network Computing (1999) The cost of Security on Cisco Routers. http: //www. networkcomputing. com/1004 ws 22. html Winters, S. (2000) Top Ten Blocking Recommendations Using Cisco ACL’s securing perimeter with Cisco IOS 12 Routers. http: //www. sans. org/infosec. FAQ/firewall/blocking_cisco. htm Antoine, V et al. (2001) Router Security Recommendation Guide. Version 1. 0. National Security Agency. http: //nsa 1. www. conxion. com/cisco/index. html Antoine, V et al. (2001) NSA Router Security Recommendation Guide: Executive Summary Card. http: //nsa 1. www. conxion. com/cisco/index. html Held, G y Hundley, K. (1999) Cisco Security Architectures. Mc. Graw Hill CISecurity. Router Audit Tool. The Center for Internet Security http: //www. cisecurity. org/. Stewart, B. (2002) Router Audit Tool: Securing Cisco Routers Made Easy. http: //www. sans. org/rr/netdevices/cisco_RAT. php Thomas, R. (2002) Secure IOS Template Version 2. 6. http: //www. cymru. com/Documents/secure-ios-template. html Unknown. Improving Security on Cisco Routers, Cisco Systems, Date Unknown. http: //www. cisco. com/warp/public/707/21. html Unknown. Increasing Security on IP Networks, Cisco Systems, Date Unknown http: //www. cisco. com/univercd/cc/td/doc/cisintwk/ics/cs 003. htm Cisco Router IOS Memory Maps. Ubicación en el web: http: //www. cisco. com/warp/public/112/app. B. html JCM-03 All rights reserved III JNSI ACIS 2003 32

Preguntas, dudas, sugerencias, . . Preocupaciones, Sustos, paranoias!!. . . JCM-03 All rights reserved III JNSI ACIS 2003 33

Consideraciones Forenses y de Seguridad en Enrutadores Conceptos, herramientas y prácticas Jeimy J. Cano, Ph. D Universidad de los Andes jcano@uniandes. edu. co JCM-03 All rights reserved III JNSI

Consideraciones generales

Consideraciones generales Consideraciones generales del trabajo

Consideraciones generales del trabajo Consideraciones finales de un proyecto

Consideraciones finales de un proyecto Conceptos basicos de seguridad e higiene

Conceptos basicos de seguridad e higiene Lectura intensiva concepto

Lectura intensiva concepto Conceptos de discapacidad

Conceptos de discapacidad Indica el término implicado

Indica el término implicado Conceptos basicos de la refrigeracion

Conceptos basicos de la refrigeracion Red de conceptos

Red de conceptos Conceptos basicos arasaac

Conceptos basicos arasaac Conceptos estructurantes

Conceptos estructurantes Propiedades químicas del azufre

Propiedades químicas del azufre Chac mol carlos fuentes

Chac mol carlos fuentes Características del comerciante social

Características del comerciante social Paisaje urbano gordon cullen

Paisaje urbano gordon cullen Conceptos y modelos en psicopatología

Conceptos y modelos en psicopatología Susan sperry ordenamiento

Susan sperry ordenamiento Conceptos básicos de marketing digital pdf

Conceptos básicos de marketing digital pdf Marco de conceptos

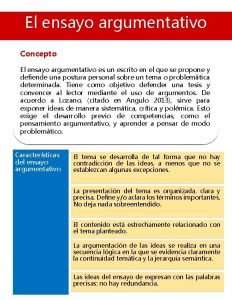

Marco de conceptos Que es el ensayo argumentativo

Que es el ensayo argumentativo Concepto juridicos fundamentales

Concepto juridicos fundamentales Conceptos de rol avanzados

Conceptos de rol avanzados Etapas de una relación interpersonal insatisfecha

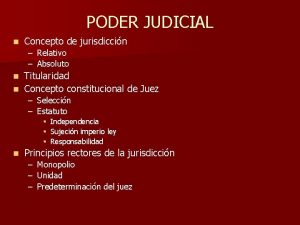

Etapas de una relación interpersonal insatisfecha Art 117 ce

Art 117 ce Concepto de lateralidad

Concepto de lateralidad Conceptos basicos de farmacologia

Conceptos basicos de farmacologia Costos indirectos variables

Costos indirectos variables Factor capital definicion

Factor capital definicion Conceptos de excel

Conceptos de excel Mapa conceptual fracciones algebraicas

Mapa conceptual fracciones algebraicas Matriz de tamizado de ideas

Matriz de tamizado de ideas Consepto de novela

Consepto de novela Conceptos basicos de circuitos electricos

Conceptos basicos de circuitos electricos Conceptos basicos de calidad

Conceptos basicos de calidad Conceptos inclusores

Conceptos inclusores