Avaliao de Risco e Grau de Maturidade de

- Slides: 27

Avaliação de Risco e Grau de Maturidade de Cibersegurança para o Setor Elétrico Proteção de Infraestruturas Críticas José Reynaldo Formigoni Filho, MSc Gerente de Desenvolvimento de Tecnologias de Segurança da Informação 20 de outubro de 2016

AGENDA Contexto Proteção à Infraestrutura Crítica e a Gestão de Risco Aplicações no setor elétrico Comentários finais

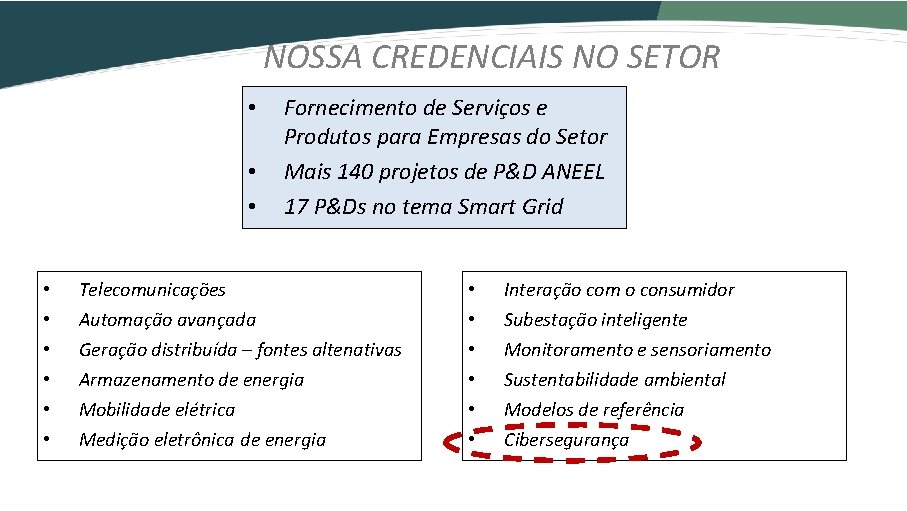

NOSSA CREDENCIAIS NO SETOR • • • Fornecimento de Serviços e Produtos para Empresas do Setor Mais 140 projetos de P&D ANEEL 17 P&Ds no tema Smart Grid Telecomunicações Automação avançada Geração distribuída – fontes altenativas Armazenamento de energia Mobilidade elétrica Medição eletrônica de energia • • • Interação com o consumidor Subestação inteligente Monitoramento e sensoriamento Sustentabilidade ambiental Modelos de referência Cibersegurança

NOSSA CREDENCIAIS NO SETOR • Bloco 5 - TI e Telecom: políticas de segurança da informação (2011) Atuação do em CPq. D Cibersegurança no Setor Elétrico. . . • - Projeto Smart Gri. D Cidade do Futuro: Privacidade (2012) COMUNICAÇÃO E MULTIMÍDIA • - Projeto Avaliação de Segurança em Medidores (2013 e 2014) • Estudos sobre segurança no setor Elétrico • Coordenação de painel sobre segurança em Scada no IV Seminário Nacional de Segurança da Informação e Criptografia (SENASIC ) em 2013 • Coordenação do workshop de segurança em Scada no CDCiber do Exército Brasileiro em 2014 • Benchmarking internacional

AGENDA Contexto Proteção à Infraestrutura Crítica e a Gestão de Risco Aplicações no setor elétrico Comentários finais

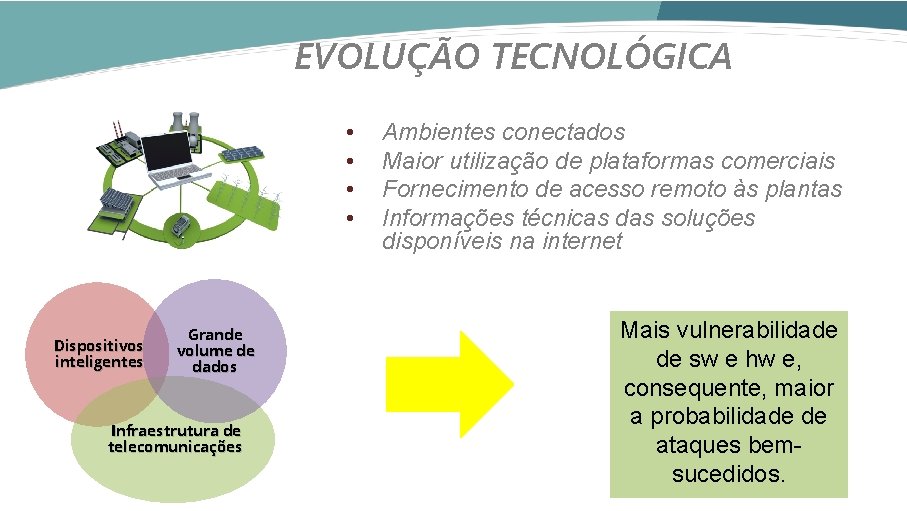

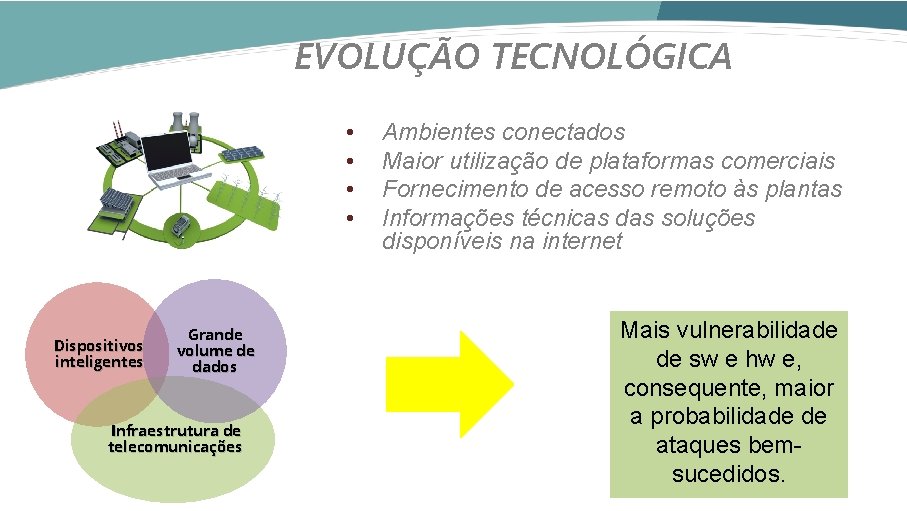

EVOLUÇÃO TECNOLÓGICA • • Dispositivos inteligentes Grande volume de dados Infraestrutura de telecomunicações Ambientes conectados Maior utilização de plataformas comerciais Fornecimento de acesso remoto às plantas Informações técnicas das soluções disponíveis na internet Mais vulnerabilidade de sw e hw e, consequente, maior a probabilidade de ataques bemsucedidos.

AMEAÇA REAL E IMEDIATA MAS AS PREOCUPAÇÕES E OS INVESTIMENTOS. . . NEM TANTO

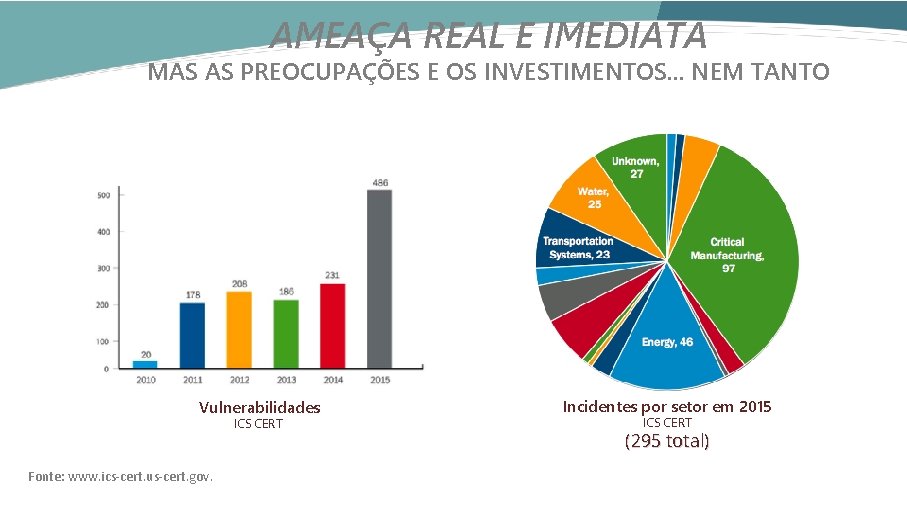

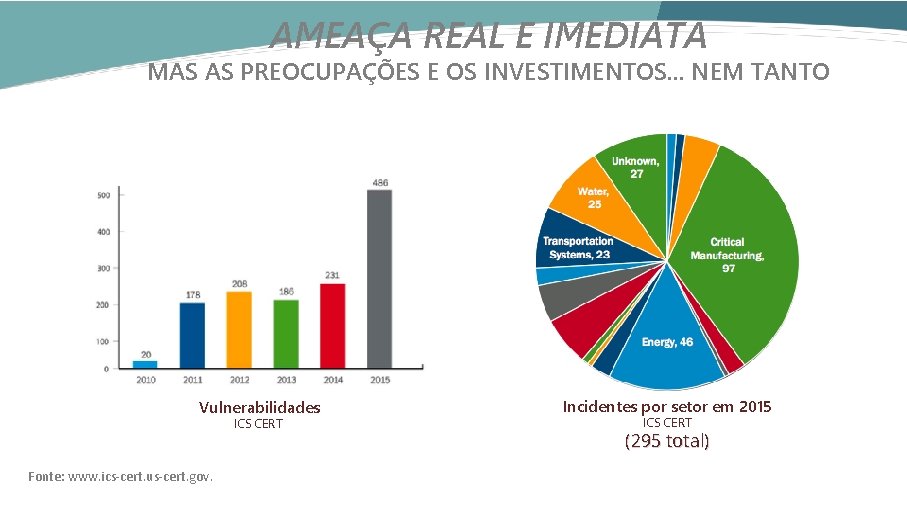

AMEAÇA REAL E IMEDIATA MAS AS PREOCUPAÇÕES E OS INVESTIMENTOS. . . NEM TANTO Vulnerabilidades ICS CERT Fonte: www. ics-cert. us-cert. gov. Incidentes por setor em 2015 ICS CERT (295 total)

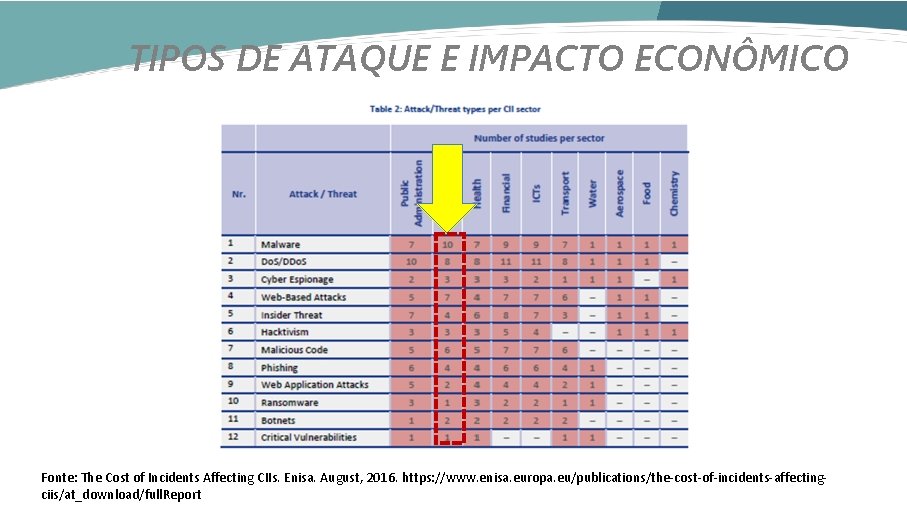

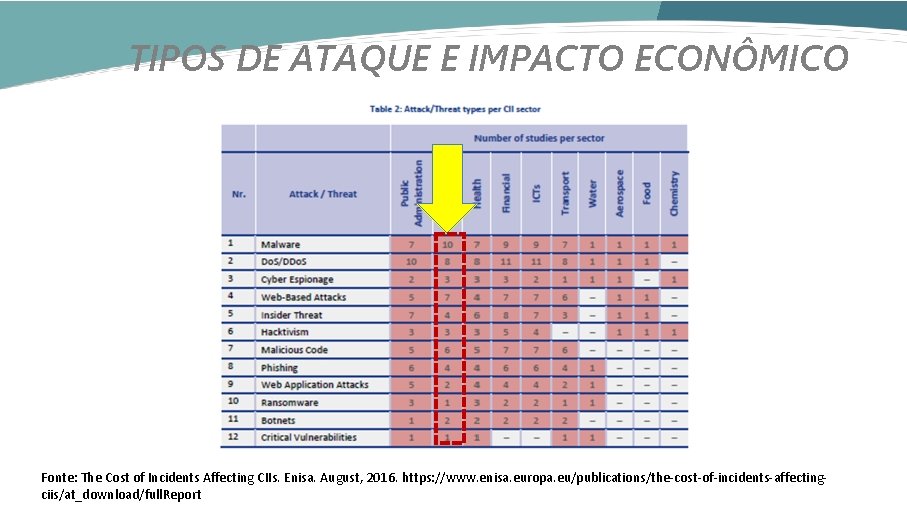

TIPOS DE ATAQUE E IMPACTO ECONÔMICO Fonte: The Cost of Incidents Affecting CIIs. Enisa. August, 2016. https: //www. enisa. europa. eu/publications/the-cost-of-incidents-affectingciis/at_download/full. Report

AGENDA Contexto Proteção à Infraestrutura Crítica e a Gestão de Risco Aplicações no setor elétrico Comentários finais

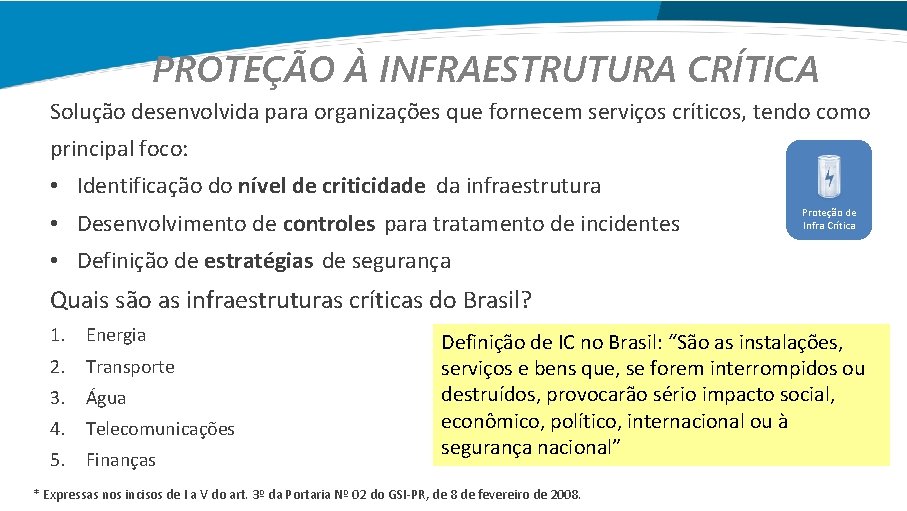

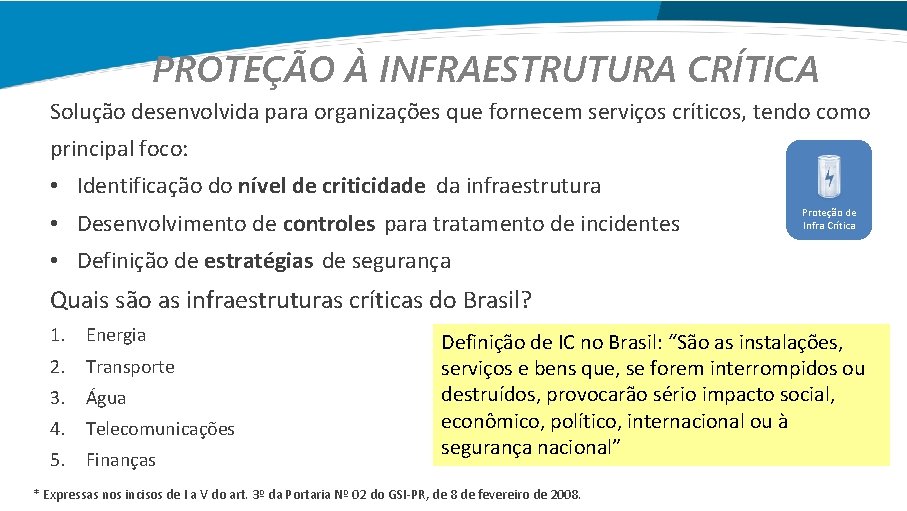

PROTEÇÃO À INFRAESTRUTURA CRÍTICA Solução desenvolvida para organizações que fornecem serviços críticos, tendo como principal foco: • Identificação do nível de criticidade da infraestrutura • Desenvolvimento de controles para tratamento de incidentes Proteção de Infra Crítica • Definição de estratégias de segurança Quais são as infraestruturas críticas do Brasil? 1. Energia 2. Transporte 3. Água 4. Telecomunicações 5. Finanças Definição de IC no Brasil: “São as instalações, serviços e bens que, se forem interrompidos ou destruídos, provocarão sério impacto social, econômico, político, internacional ou à segurança nacional” * Expressas nos incisos de I a V do art. 3º da Portaria Nº 02 do GSI-PR, de 8 de fevereiro de 2008.

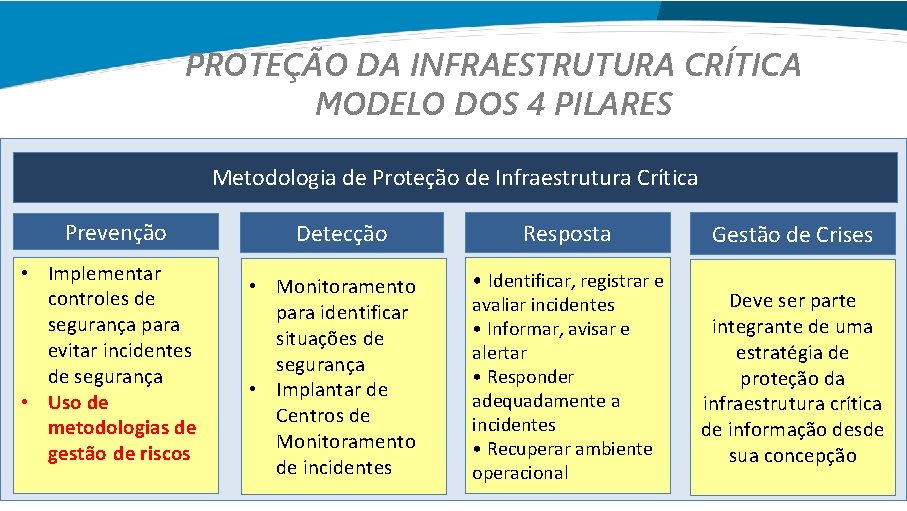

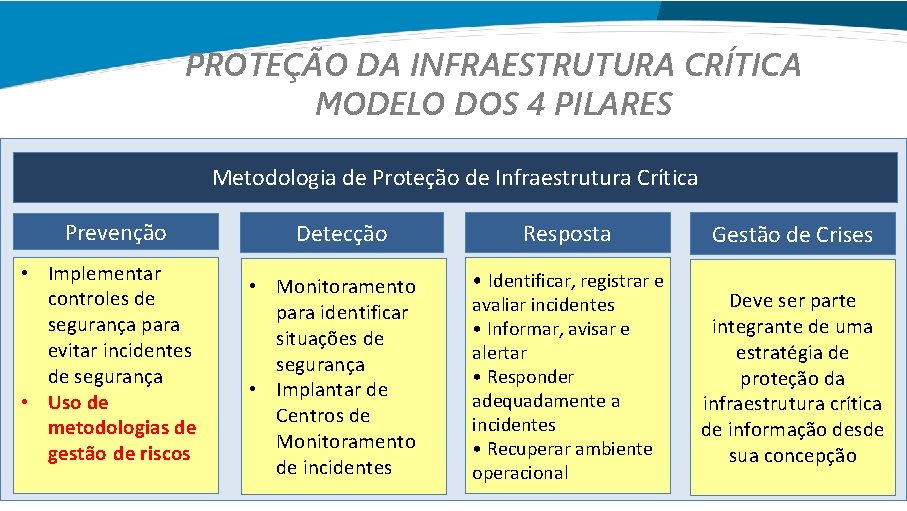

PROTEÇÃO DA INFRAESTRUTURA CRÍTICA MODELO DOS 4 PILARES Metodologia de Proteção de Infraestrutura Crítica Prevenção • Implementar controles de segurança para evitar incidentes de segurança • Uso de metodologias de gestão de riscos Detecção • Monitoramento para identificar situações de segurança • Implantar de Centros de Monitoramento de incidentes Resposta • Identificar, registrar e avaliar incidentes • Informar, avisar e alertar • Responder adequadamente a incidentes • Recuperar ambiente operacional Gestão de Crises Deve ser parte integrante de uma estratégia de proteção da infraestrutura crítica de informação desde sua concepção

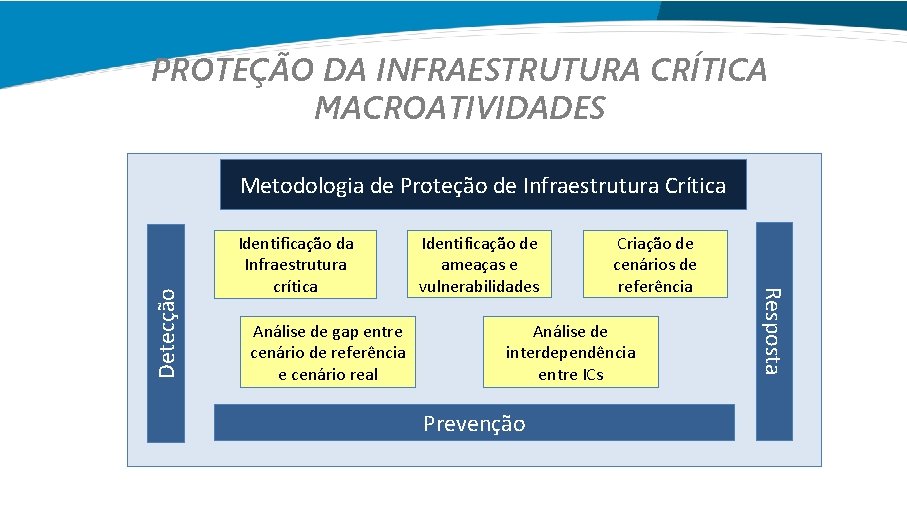

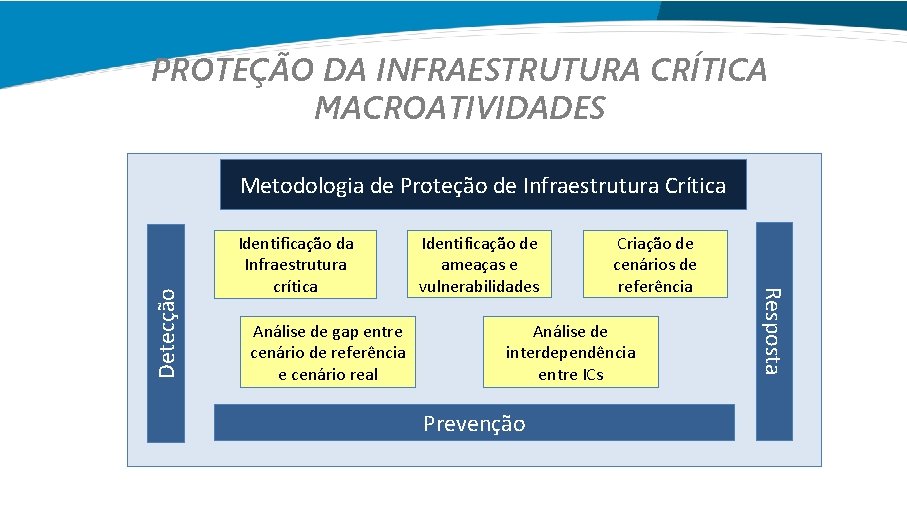

PROTEÇÃO DA INFRAESTRUTURA CRÍTICA MACROATIVIDADES Identificação da Infraestrutura crítica Análise de gap entre cenário de referência e cenário real Identificação de ameaças e vulnerabilidades Criação de cenários de referência Análise de interdependência entre ICs Prevenção Resposta Detecção Metodologia de Proteção de Infraestrutura Crítica

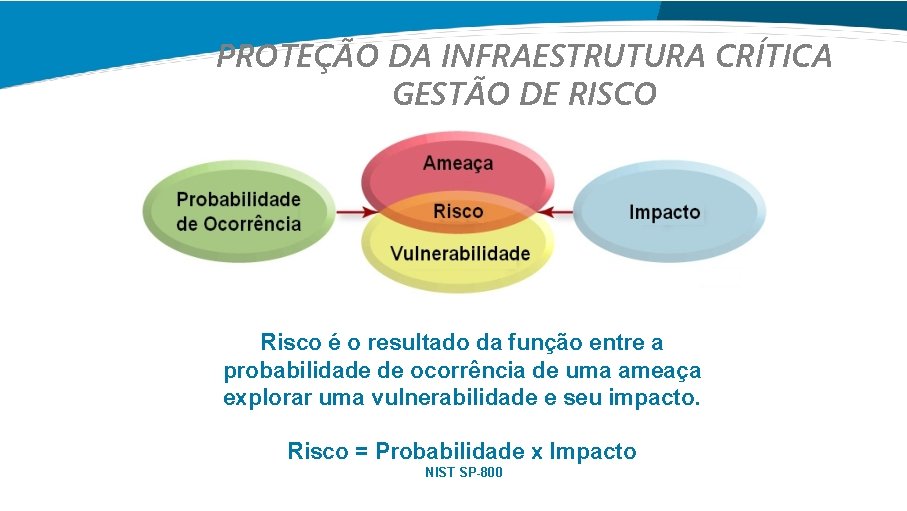

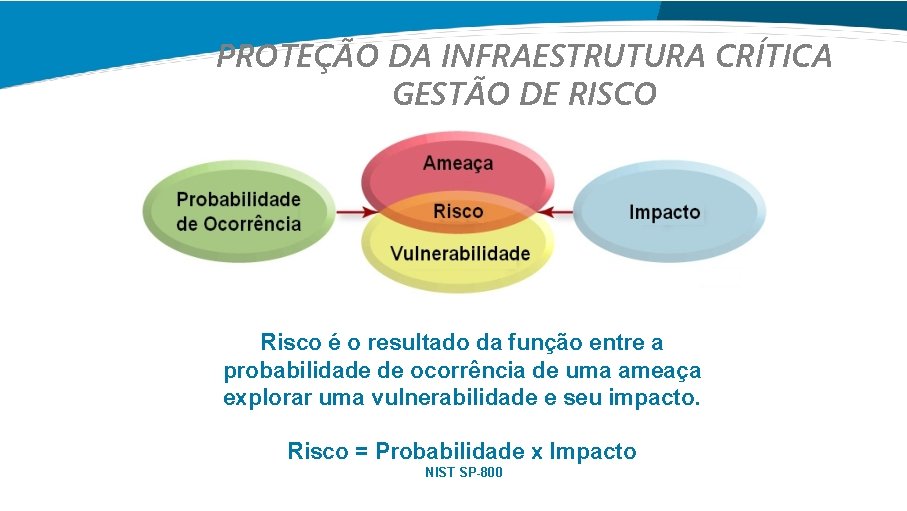

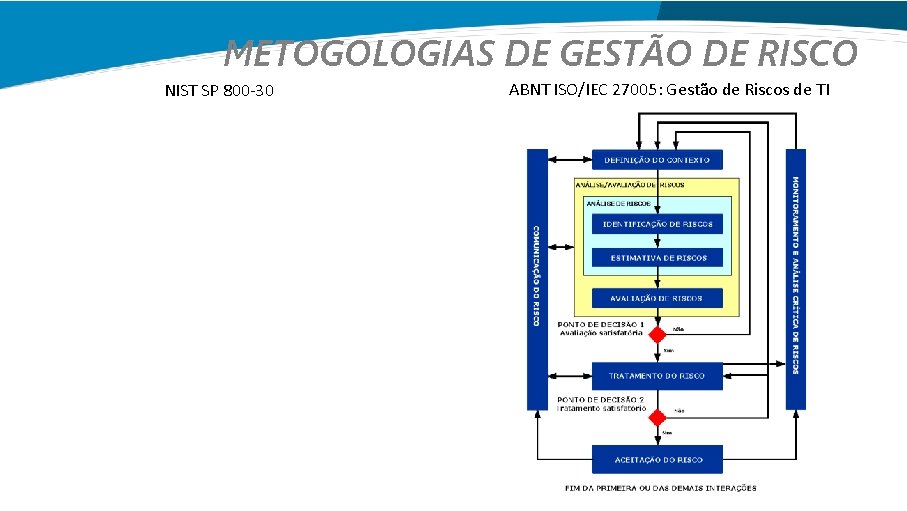

PROTEÇÃO DA INFRAESTRUTURA CRÍTICA GESTÃO DE RISCO Risco é o resultado da função entre a probabilidade de ocorrência de uma ameaça explorar uma vulnerabilidade e seu impacto. Risco = Probabilidade x Impacto NIST SP-800

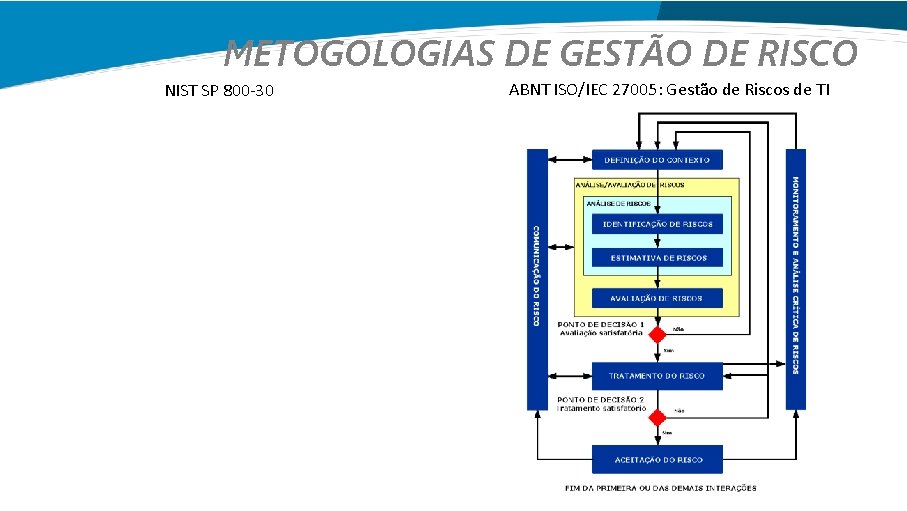

METOGOLOGIAS DE GESTÃO DE RISCO NIST SP 800 -30 ABNT ISO/IEC 27005: Gestão de Riscos de TI

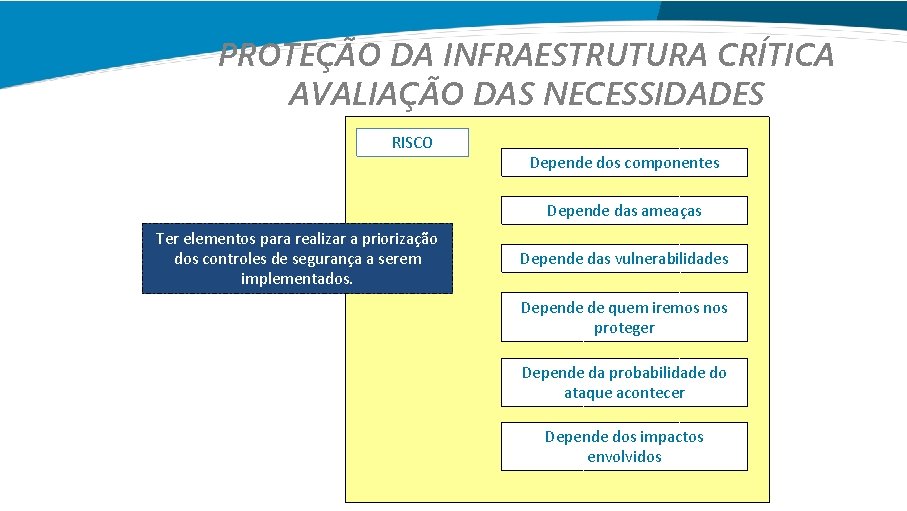

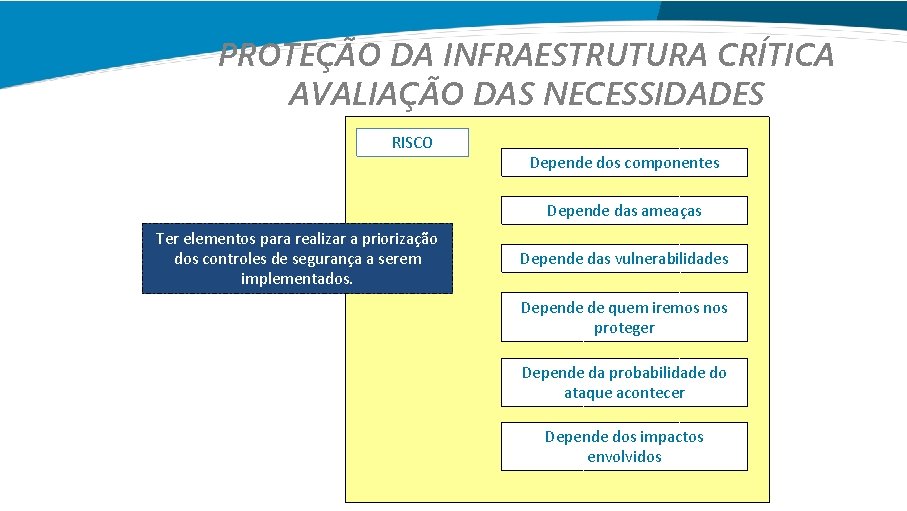

PROTEÇÃO DA INFRAESTRUTURA CRÍTICA AVALIAÇÃO DAS NECESSIDADES RISCO Depende dos componentes Depende das ameaças Ter elementos para realizar a priorização dos controles de segurança a serem implementados. Depende das vulnerabilidades Depende de quem iremos nos proteger Depende da probabilidade do ataque acontecer Depende dos impactos envolvidos

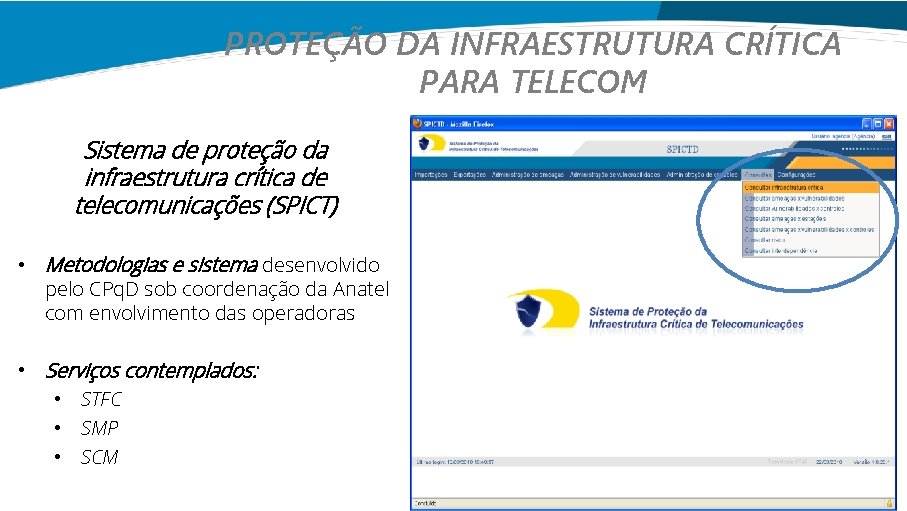

PROTEÇÃO DA INFRAESTRUTURA CRÍTICA PARA TELECOM Sistema de proteção da infraestrutura crítica de telecomunicações (SPICT) • Metodologias e sistema desenvolvido pelo CPq. D sob coordenação da Anatel com envolvimento das operadoras • Serviços contemplados: • STFC • SMP • SCM

AGENDA Contexto Proteção à Infraestrutura Crítica e a Gestão de Risco Aplicações no setor elétrico Comentários finais

GESTÃO DE RISCO NO SETOR ELÉTRICO Vários órgãos na CE desenvolveram suas metodologias: CEN/CENELEC/ETSIC* * Smart Grid Information Security - CEN-CENELEC-ETSI Smart Grid Coordination Group, November, 2012

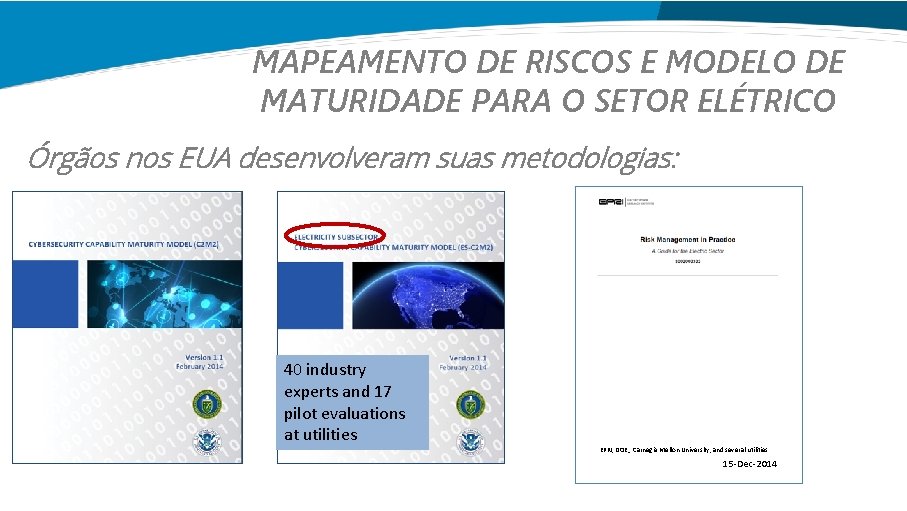

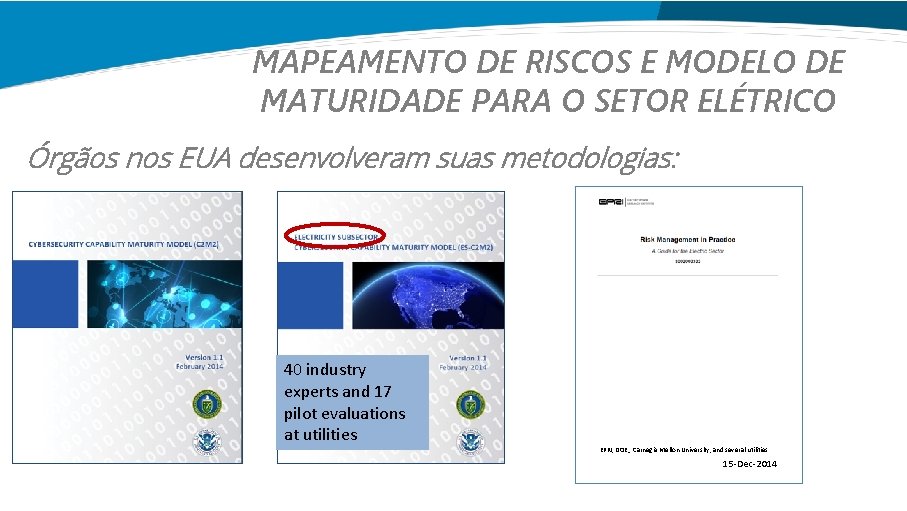

MAPEAMENTO DE RISCOS E MODELO DE MATURIDADE PARA O SETOR ELÉTRICO Órgãos nos EUA desenvolveram suas metodologias: 40 industry experts and 17 pilot evaluations at utilities EPRI, DOE, , Carnegie Mellon University, and several utilities. 15 -Dec-2014

MAPEAMENTO DE RISCOS E MODELO DE MATURIDADE PARA O SETOR ELÉTRICO • Objetivos: • Mapear de riscos incluindo a identificação dos • • ativos, vulnerabilidades , ameaças e mapeamento do impacto Avaliar o nível de maturidade de segurança de uma concessionária de energia elétrica a partir de um conjunto mínimo de requisitos e respectivos controles de segurança Benefícios: • A partir da análise de gap é possível definir um roadmap evolutivo • e elaborar um plano de ação de cibersegurança consistente, com a priorização dos mecanismos de segurança a serem implementados Avalia o grau de maturidade usando uma metodologia única (mesma régua )

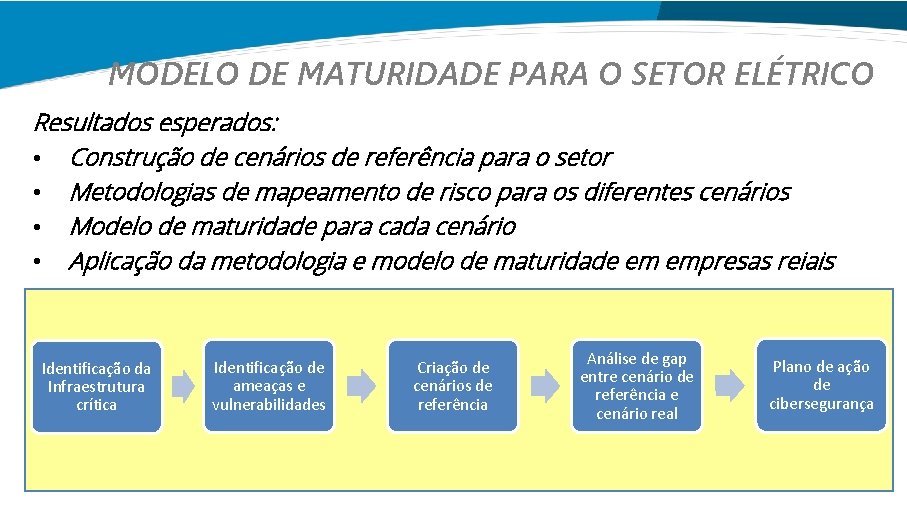

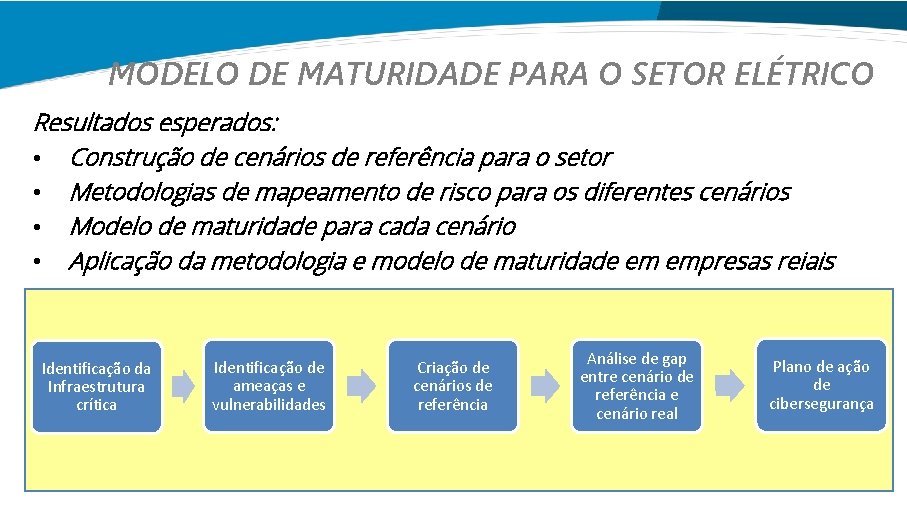

MODELO DE MATURIDADE PARA O SETOR ELÉTRICO Resultados esperados: • Construção de cenários de referência para o setor • Metodologias de mapeamento de risco para os diferentes cenários • Modelo de maturidade para cada cenário • Aplicação da metodologia e modelo de maturidade em empresas reiais Identificação da Infraestrutura crítica Identificação de ameaças e vulnerabilidades Criação de cenários de referência Análise de gap entre cenário de referência e cenário real Plano de ação de cibersegurança

AGENDA Contexto Proteção à Infraestrutura Crítica e a Gestão de Risco Aplicações no setor elétrico Comentários finais

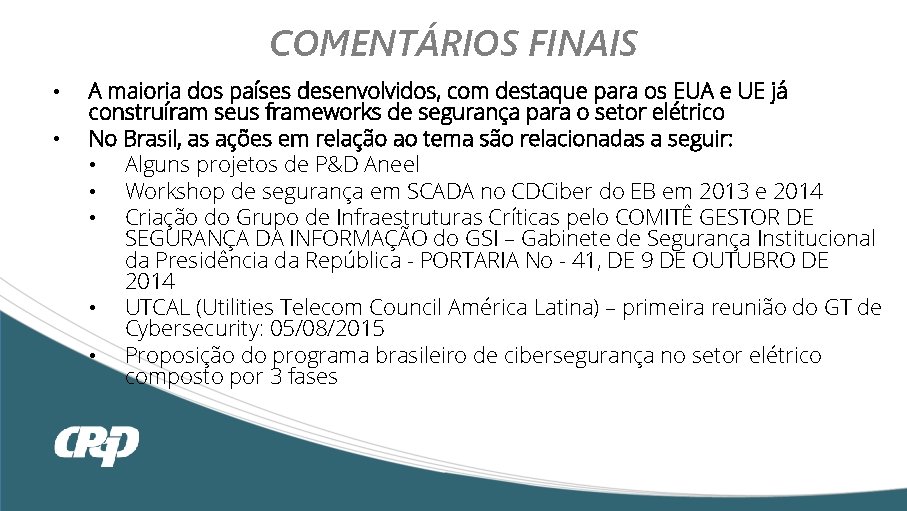

COMENTÁRIOS FINAIS • • A maioria dos países desenvolvidos, com destaque para os EUA e UE já construíram seus frameworks de segurança para o setor elétrico No Brasil, as ações em relação ao tema são relacionadas a seguir: • Alguns projetos de P&D Aneel • Workshop de segurança em SCADA no CDCiber do EB em 2013 e 2014 • Criação do Grupo de Infraestruturas Críticas pelo COMITÊ GESTOR DE SEGURANÇA DA INFORMAÇÃO do GSI – Gabinete de Segurança Institucional da Presidência da República - PORTARIA No - 41, DE 9 DE OUTUBRO DE 2014 • UTCAL (Utilities Telecom Council América Latina) – primeira reunião do GT de Cybersecurity: 05/08/2015 • Proposição do programa brasileiro de cibersegurança no setor elétrico composto por 3 fases

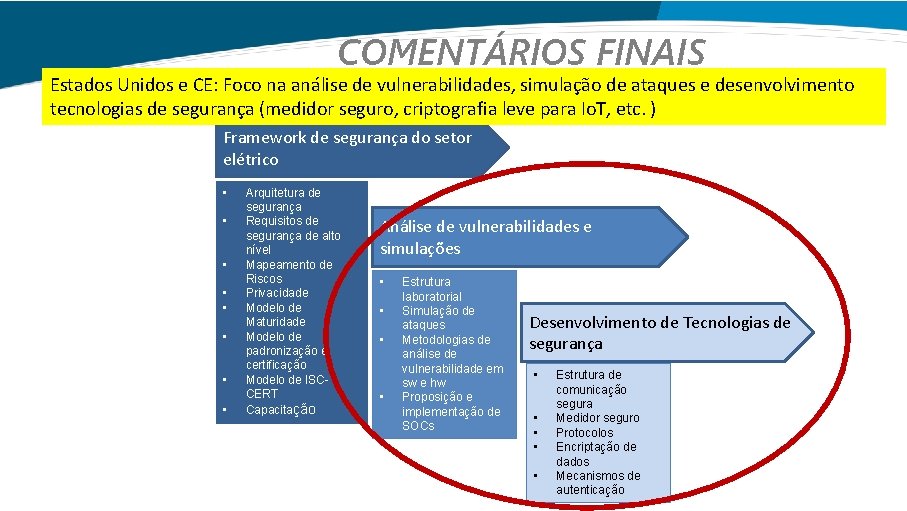

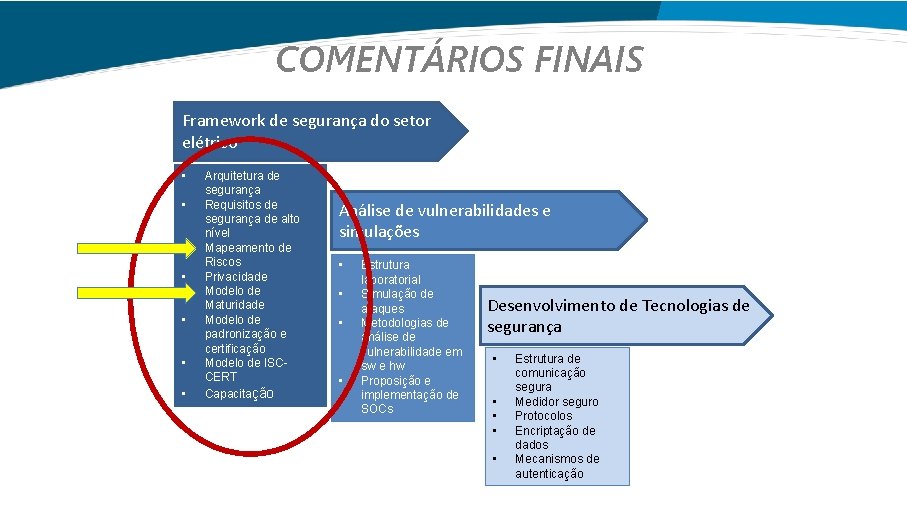

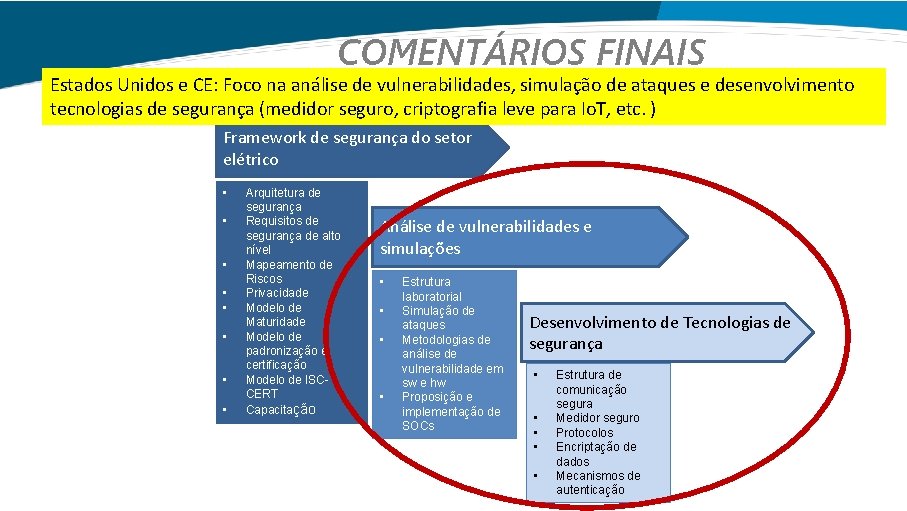

COMENTÁRIOS FINAIS Estados Unidos e CE: Foco na análise de vulnerabilidades, simulação de ataques e desenvolvimento tecnologias de segurança (medidor seguro, criptografia leve para Io. T, etc. ) Framework de segurança do setor elétrico • • Arquitetura de segurança Requisitos de segurança de alto nível Mapeamento de Riscos Privacidade Modelo de Maturidade Modelo de padronização e certificação Modelo de ISCCERT Capacitação Análise de vulnerabilidades e simulações • • Estrutura laboratorial Simulação de ataques Metodologias de análise de vulnerabilidade em sw e hw Proposição e implementação de SOCs Desenvolvimento de Tecnologias de segurança • • • Estrutura de comunicação segura Medidor seguro Protocolos Encriptação de dados Mecanismos de autenticação

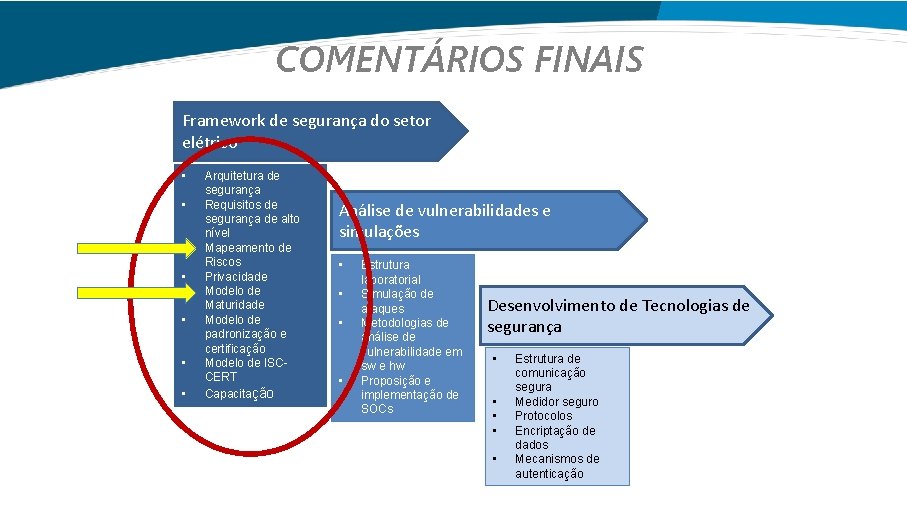

COMENTÁRIOS FINAIS Framework de segurança do setor elétrico • • Arquitetura de segurança Requisitos de segurança de alto nível Mapeamento de Riscos Privacidade Modelo de Maturidade Modelo de padronização e certificação Modelo de ISCCERT Capacitação Análise de vulnerabilidades e simulações • • Estrutura laboratorial Simulação de ataques Metodologias de análise de vulnerabilidade em sw e hw Proposição e implementação de SOCs Desenvolvimento de Tecnologias de segurança • • • Estrutura de comunicação segura Medidor seguro Protocolos Encriptação de dados Mecanismos de autenticação

www. cpqd . com. br Obrigado! TRANSFORMANDO EM REALIDADE José Reynaldo Formigoni Filho reynaldo@cpqd. com. br