3 CARACTERIZACIN DE APLICACIONES Para los administradores diseadores

- Slides: 20

3. CARACTERIZACIÓN DE APLICACIONES Para los administradores / diseñadores de redes es importante detallar y conocer cada una de las fuentes de datos, conocer sus modelos (promedios de tiempo y datos). Baseline de la red: Corresponde con el inventario de los datos-aplicativos que fluyen por la red durante la operación normal de la misma. Operación que se debe detallar/conocer durante el día y varios días por mes.

Caracterización de redes LAN: Reconozca el estado de la red e inicie un plan de acción para mejorar sus condiciones Caracterización de canales WAN: Es importante conocer que viaja por un canal WAN y si su rendimiento corresponde al contratado Caracterización de canal e Internet: Auditar el uso del servicio de Internet es una manera de reducir la creciente demanda indiscriminada del ancho de banda Caracterización de aplicaciones: Antes de poner en marcha una aplicación es importante saber el impacto que puede causar a la infraestructura.

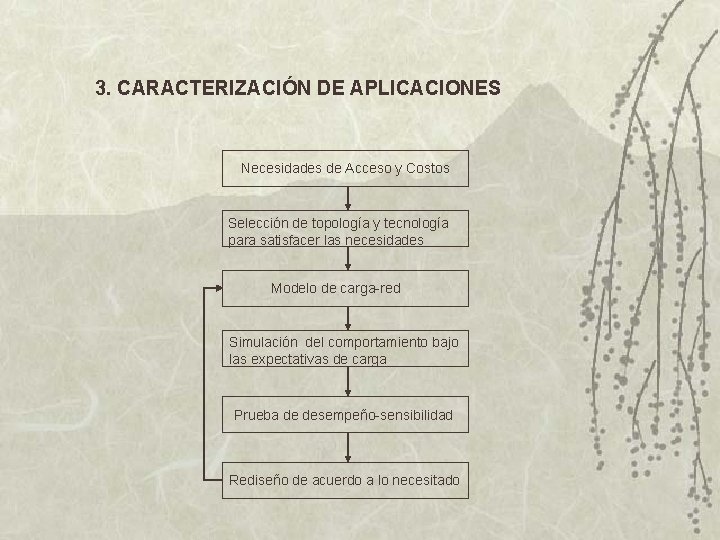

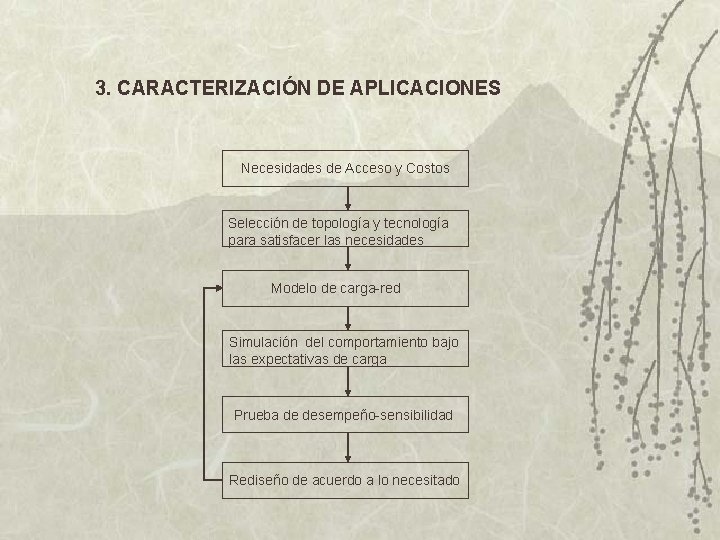

3. CARACTERIZACIÓN DE APLICACIONES Necesidades de Acceso y Costos Selección de topología y tecnología para satisfacer las necesidades Modelo de carga-red Simulación del comportamiento bajo las expectativas de carga Prueba de desempeño-sensibilidad Rediseño de acuerdo a lo necesitado

3. CARACTERIZACIÓN DE APLICACIONES Todos y cada uno de los servicios y aplicaciones deben ser modelados o parametrizados. Se requiere conocer la “exigencia” en carga de la red La carga no es solo el BW, recordemos que la red no solo son los enlaces. De acuerdo con esto hacer un listado de lo que se debe medir y enunciar métodos o herramientas que puedan ser utilizadas para replicarlos en una sesión de laboratorio. Requerimientos de ancho de banda Memoria Procesador Listado de servicios Inventario de datos y aplicativos

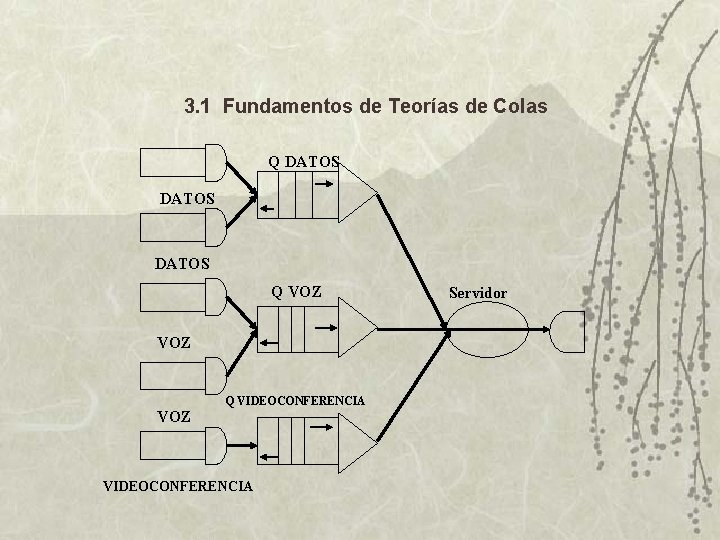

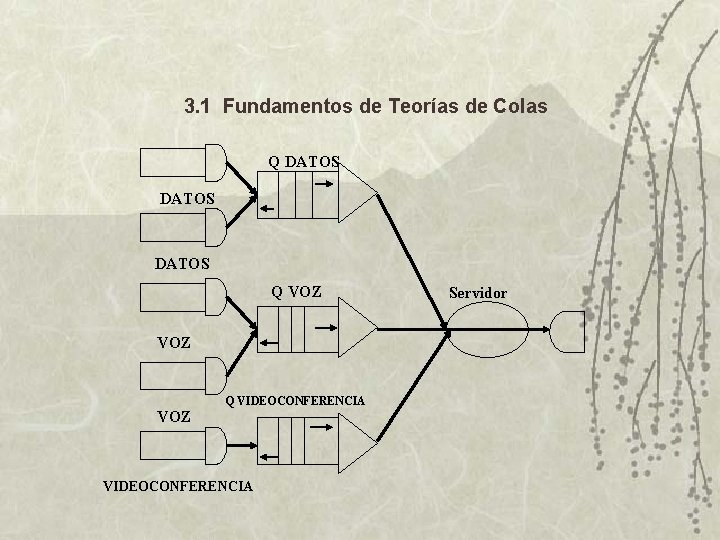

3. 1 Fundamentos de Teorías de Colas

3. 1 Fundamentos de Teorías de Colas n. Caja de supermercado n. Piezas en proceso en un taller n. Pacientes en sala de espera n. Existe un número de entidades físicas (las llegadas) que buscan recibir servicio de instalaciones limitadas (los servidores). n. A veces, las llegadas deben esperar su turno.

3. 1 Fundamentos de Teorías de Colas La teoría de colas es utilizada para predecir el desempeño de un fenómeno probabilístico y consiste en una serie de usuarios llegando en tiempos aleatorios a un lugar donde reciben algún tipo de servicio y luego parten. Los usuarios representan transacciones (flujo de información que va de un lado a otro).

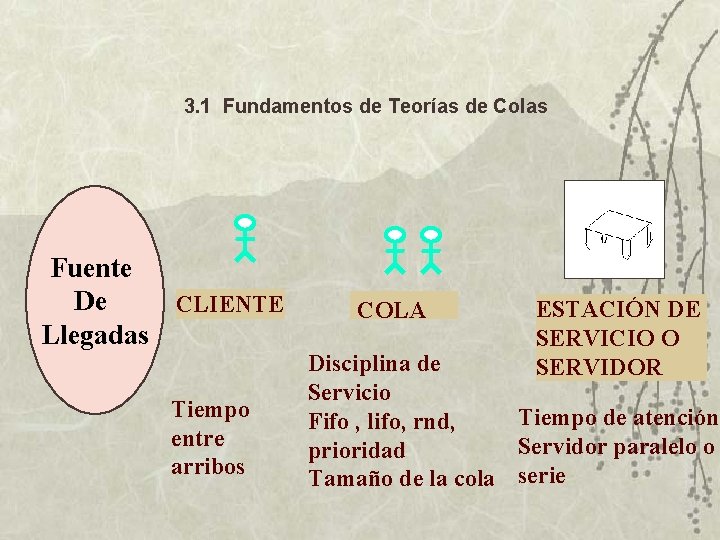

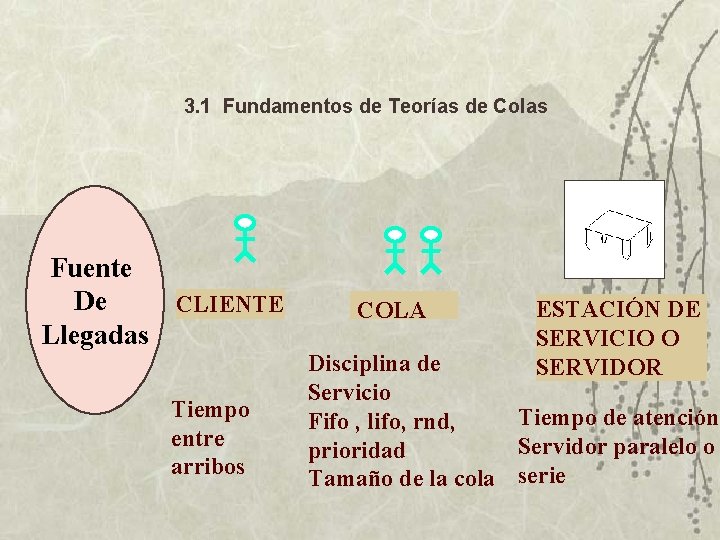

3. 1 Fundamentos de Teorías de Colas Fuente De CLIENTE Llegadas Tiempo entre arribos COLA ESTACIÓN DE SERVICIO O SERVIDOR Disciplina de Servicio Tiempo de atención Fifo , lifo, rnd, Servidor paralelo o prioridad Tamaño de la cola serie

3. 1 Fundamentos de Teorías de Colas VARIABLES DE ENTRADA Los parámetros que caracterizan el comportamiento de las colas son: La tasa de arribo , número de usuarios activos (fuentes), número de servidores, tamaño de la cola (en el caso que la cola sea finita), tasa de servicio de la cola μ.

3. 1 Fundamentos de Teorías de Colas VARIABLES DE SALIDA - Intensidad del tráfico: Esta variable relaciona la tasa de llegadas con la tasa de servicio. También es llamado el “factor de utilización” de la cola. - “Throughput”: Tasa promedio de atención de usuarios en el sistema. Esta variable mide la proporción con que son atendidos los usuarios en el sistema. -Longitud del sistema: Es la longitud promedio de una cola e incluye todos los usuarios que están en el sistema, tanto los que están en la como los que están recibiendo el servicio. - Tiempo de retardo: Es el tiempo total que gasta un usuario en el sistema. Este tiempo corresponde al tiempo que el usuario esta en la cola mas el tiempo de servicio.

3. 1 Fundamentos de Teorías de Colas MODELOS DE RED BASADOS EN COLAS El objetivo principal del modelado de las redes es predecir su comportamiento. La teoría de colas es un primer acercamiento al análisis del retardo de la red. Es una teoría matemática que utiliza propiedades estadísticas de las tasas de llegada y de procesamiento de usuarios (que representan transacciones de paquetes, bits, bytes, etc. ) por medio de la cual se puede predecir el comportamiento estático de la red. Los nodos representan elementos de red (como conmutadores o enrutadores), y las uniones entre estos elementos son los enlaces los cuales están representados por medio de una matriz de probabilidad de transición.

3. 1 Fundamentos de Teorías de Colas n. La llegada n. La cola n. El servidor n. La performance de un sistema se predice con parámetros como: –Número promedio de “elementos” (llegadas) en la cola –Tiempo promedio de espera en la cola –Porcentaje de tiempo perdido por los servidores

3. 1 Fundamentos de Teorías de Colas Q DATOS Q VOZ Q VIDEOCONFERENCIA VOZ VIDEOCONFERENCIA Servidor

3. 2 MODELOS APLICACIONES ASIMÉTRICAS EN CUANTO AL TRÁFICO Sin mirar el tiempo de arribo de los paquetes, el más claro ejemplo son las aplicaciones en Internet, con aplicaciones tipo Navegación (http) y descargas por FTP (ftp) entre otras. Cuando se hace el modelamiento de estas aplicaciones, se encuentra que demandan canales de subida pequeños frente a los canales de bajada (de más capacidad [=] Kbps)

3. 2 MODELOS APLICACIONES ASIMÉTRICAS EN CUANTO AL TRÁFICO Aplicaciones Cliente servidor es otro claro ejemplo de estas aplicaciones, donde el tráfico es asimétrico. Es el tipo de fuente que más se encuentra en las redes de datos. Los modelos de estas fuentes son generalmente estadísticos, en cuanto al tiempo de llegada y magnitud de cada paquete. Aunque es ampliamente difundido que para el tiempo de arribo de los paquetes los modelos exponenciales son los mas aceptados.

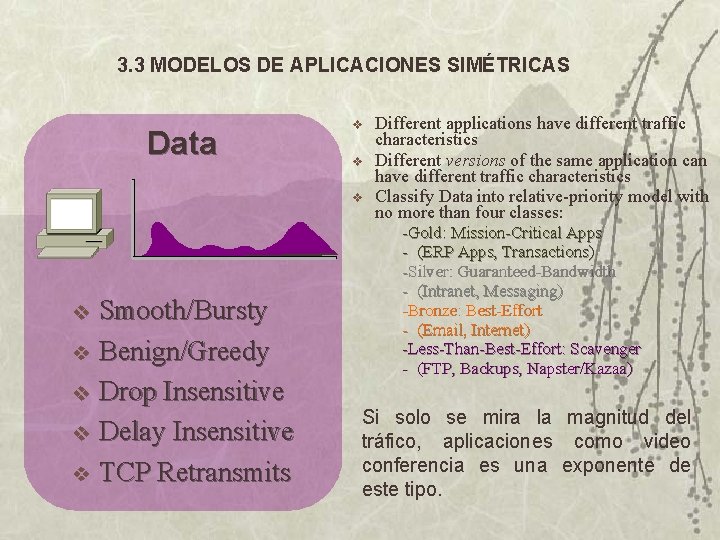

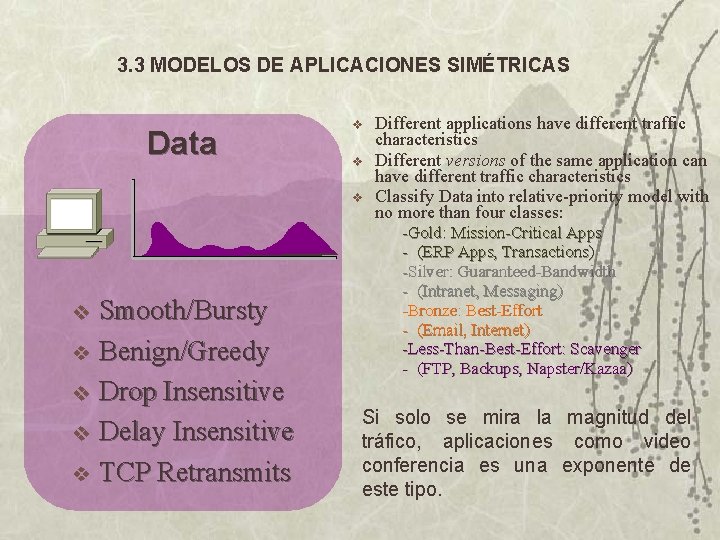

3. 3 MODELOS DE APLICACIONES SIMÉTRICAS Data v v v v Smooth/Bursty Benign/Greedy Drop Insensitive Delay Insensitive TCP Retransmits Different applications have different traffic characteristics Different versions of the same application can have different traffic characteristics Classify Data into relative-priority model with no more than four classes: -Gold: Mission-Critical Apps - (ERP Apps, Transactions) -Silver: Guaranteed-Bandwidth - (Intranet, Messaging) -Bronze: Best-Effort - (Email, Internet) -Less-Than-Best-Effort: Scavenger - (FTP, Backups, Napster/Kazaa) Si solo se mira la magnitud del tráfico, aplicaciones como video conferencia es una exponente de este tipo.

3. 4 MODELOS DE APLICACIONES EN TIEMPO REAL Las fuentes de este tipo, de tiempo real, exigen modelos que reflejen las exigencia de retardo, variación del retardo y tratamiento “preferencial de los paquetes”. Voz paquetezida y video conferencia son fuentes de este tipo. Algunos parámetros que se tienen en cuenta para los modelos de estas fuentes son:

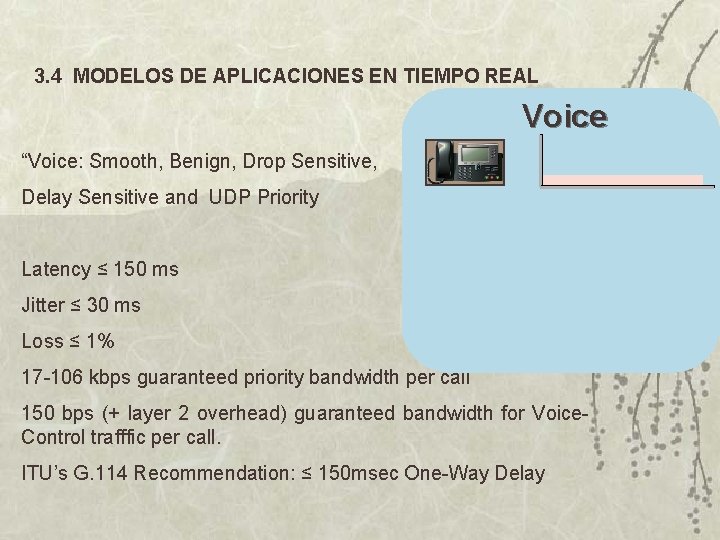

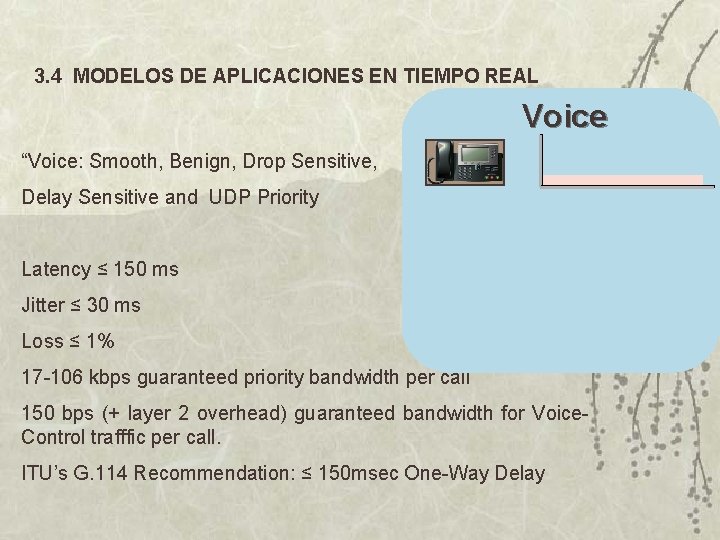

3. 4 MODELOS DE APLICACIONES EN TIEMPO REAL Voice “Voice: Smooth, Benign, Drop Sensitive, Delay Sensitive and UDP Priority Latency ≤ 150 ms Jitter ≤ 30 ms Loss ≤ 1% 17 -106 kbps guaranteed priority bandwidth per call 150 bps (+ layer 2 overhead) guaranteed bandwidth for Voice. Control trafffic per call. ITU’s G. 114 Recommendation: ≤ 150 msec One-Way Delay

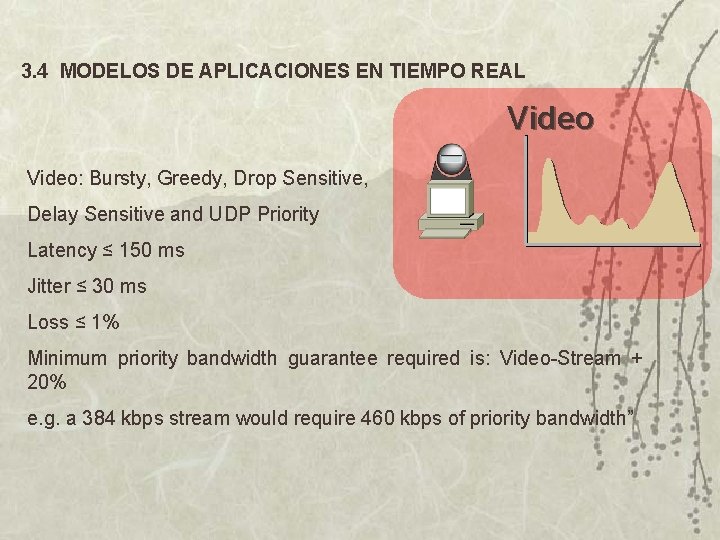

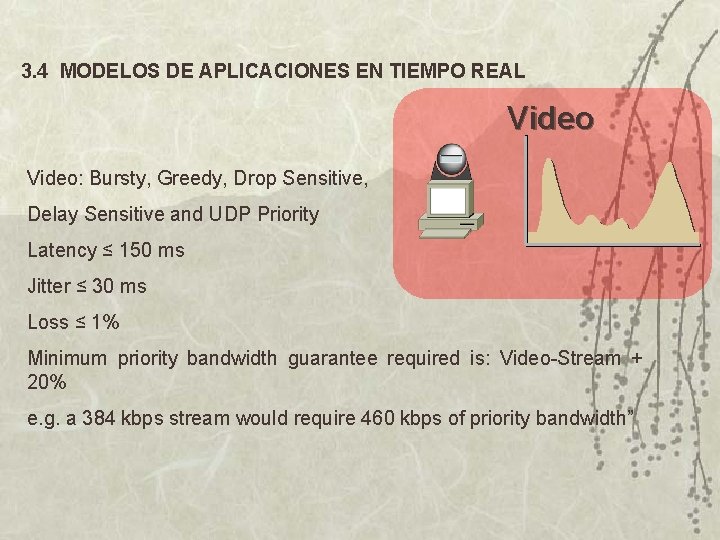

3. 4 MODELOS DE APLICACIONES EN TIEMPO REAL Video: Bursty, Greedy, Drop Sensitive, Delay Sensitive and UDP Priority Latency ≤ 150 ms Jitter ≤ 30 ms Loss ≤ 1% Minimum priority bandwidth guarantee required is: Video-Stream + 20% e. g. a 384 kbps stream would require 460 kbps of priority bandwidth”

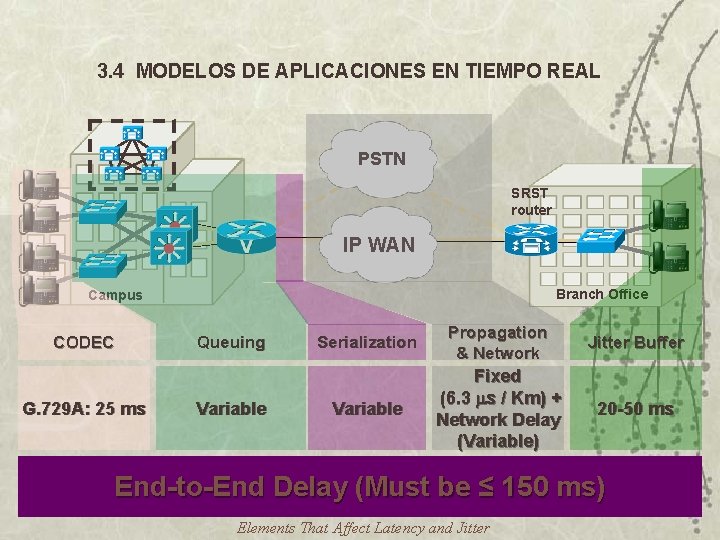

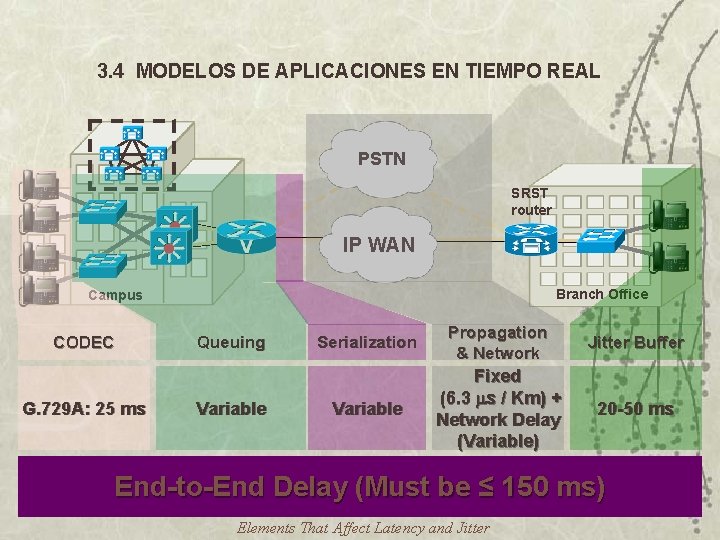

3. 4 MODELOS DE APLICACIONES EN TIEMPO REAL PSTN SRST router IP WAN Branch Office Campus CODEC G. 729 A: 25 ms Queuing Variable Serialization Propagation & Network Jitter Buffer Variable Fixed (6. 3 s / Km) + Network Delay (Variable) 20 -50 ms End-to-End Delay (Must be ≤ 150 ms) Elements That Affect Latency and Jitter

Rentawed

Rentawed Yolanda vilches

Yolanda vilches Aplicaciones para

Aplicaciones para Aplicaciones de los materiales ferrosos

Aplicaciones de los materiales ferrosos Resortes belleville aplicaciones

Resortes belleville aplicaciones Aplicaciones de la termodinámica

Aplicaciones de la termodinámica Ejemplos de regresión lineal en la vida cotidiana

Ejemplos de regresión lineal en la vida cotidiana Reduccin

Reduccin Características del ácido clorhídrico

Características del ácido clorhídrico Aplicaciones del principio de pascal

Aplicaciones del principio de pascal Multivibrador astable aplicaciones

Multivibrador astable aplicaciones Aplicaciones de la espectrometría de masas

Aplicaciones de la espectrometría de masas Valor presente de un flujo continuo de ingresos

Valor presente de un flujo continuo de ingresos Sumar logaritmos

Sumar logaritmos Funciones de raiz cuadrada

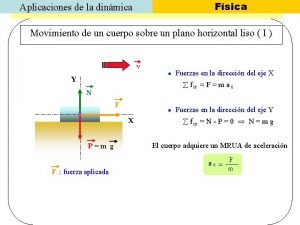

Funciones de raiz cuadrada Aplicaciones de la dinámica

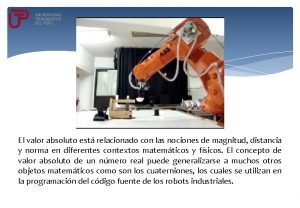

Aplicaciones de la dinámica Valor absoluto esquema

Valor absoluto esquema El principio de arquímedes

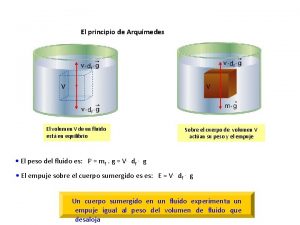

El principio de arquímedes Aplicaciones del lenguaje ensamblador

Aplicaciones del lenguaje ensamblador Aplicaciones de la ley de ohm

Aplicaciones de la ley de ohm Aplicaciones de funciones lineales

Aplicaciones de funciones lineales