SIAMO SICURI DI ESSERE SICURI Giorgio D Armento

- Slides: 40

SIAMO SICURI DI ESSERE SICURI? Giorgio D ‘ Armento 27 Aprile 2017 © Copyright Fortinet Inc. All rights reserved.

SECURITY HAS CHANGED 3. 2 BILLION INTERNET USERS 10, 000 x INCREASE IN CYBER THREATS 1. 3 BILLION SMARTPHONES SHIPPED WORLDWIDE 3 BILLION NEW DEVICES PER YEAR THROUGH 2020 PUBLIC CLOUD MARKET IS ESTIMATED TO REACH $191 BILLION 2

3

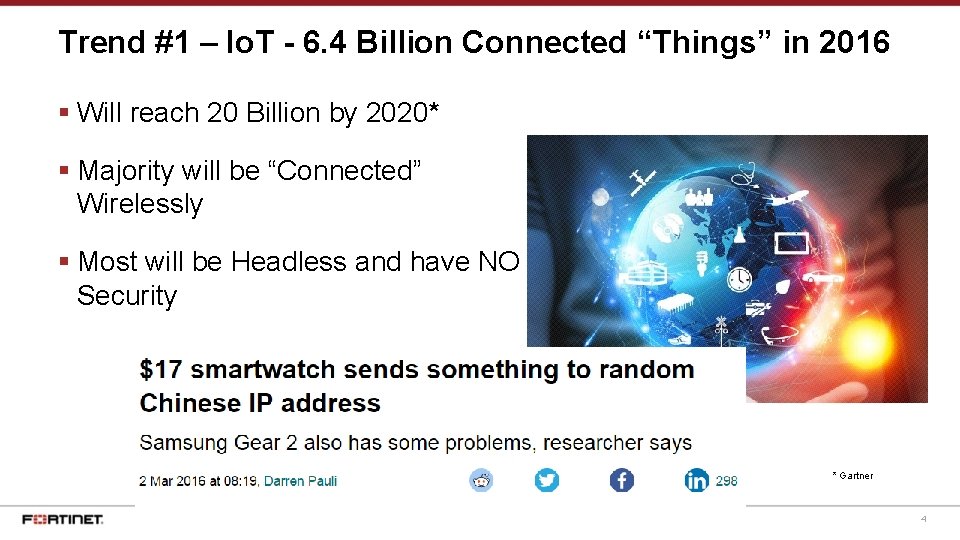

Trend #1 – Io. T - 6. 4 Billion Connected “Things” in 2016 Will reach 20 Billion by 2020* Majority will be “Connected” Wirelessly Most will be Headless and have NO Security * Gartner 4

Trend #2 - Cloud Adoption Accelerating $318 B Public Cloud Services market by 2019 * Cloud Security Barrier to Cloud Adoption * Gartner 5

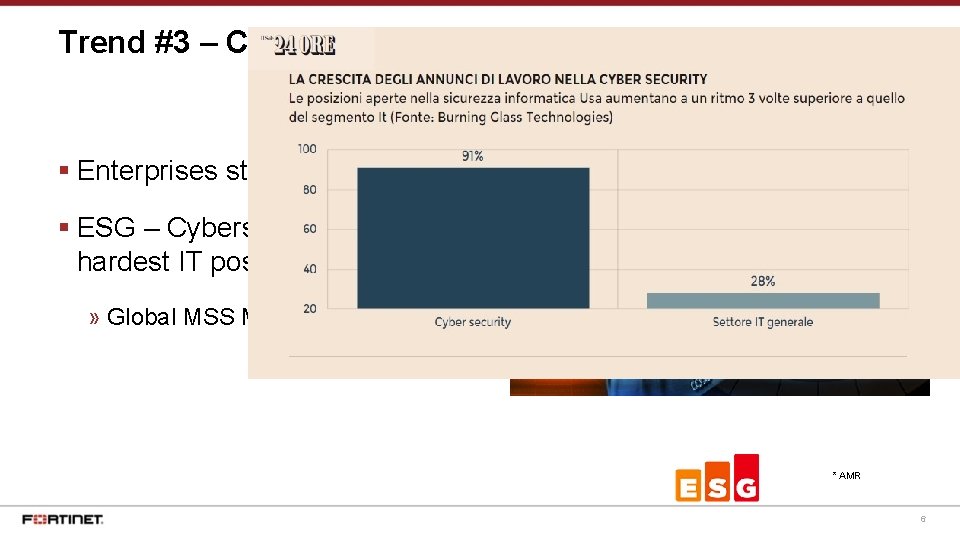

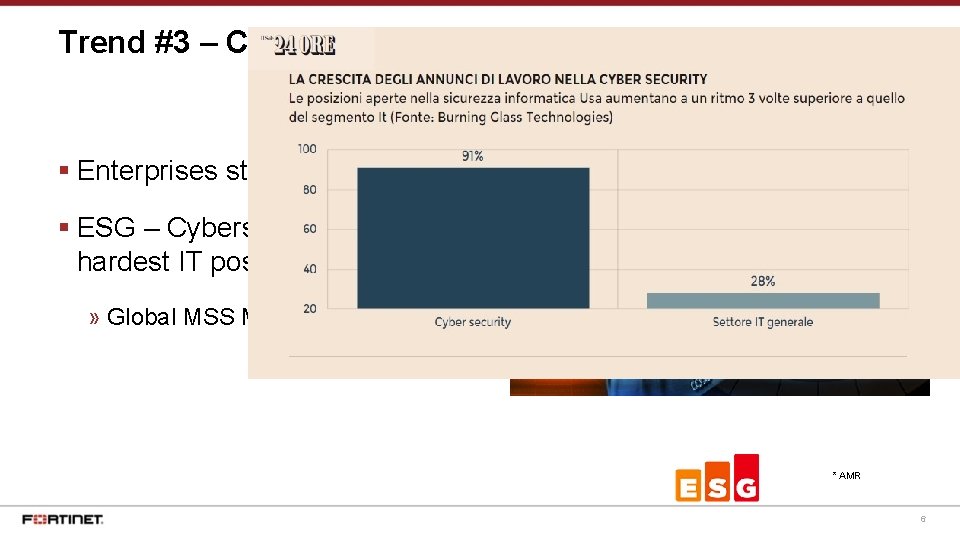

Trend #3 – Cyber. Security Skills Shortage Enterprises struggling to cope ESG – Cybersecurity specialist hardest IT position to fill » Global MSS Market to reach $29. 9 B* * AMR 6

LA SICUREZZA 1. PERCEZIONE 2. REALTA’ 3. TERMINE 7

PERCEZIONE 8

IL PROTOCOLLO PER SENTIRMI AL SICURO. . MA. . 9

REALTA’ 10

TERMINE La sicurezza (dal latino "sine cura": senza preoccupazione) può essere definita come la "conoscenza che l'evoluzione di un sistema non produrrà stati indesiderati". . . Tratto da Wikipedia 11

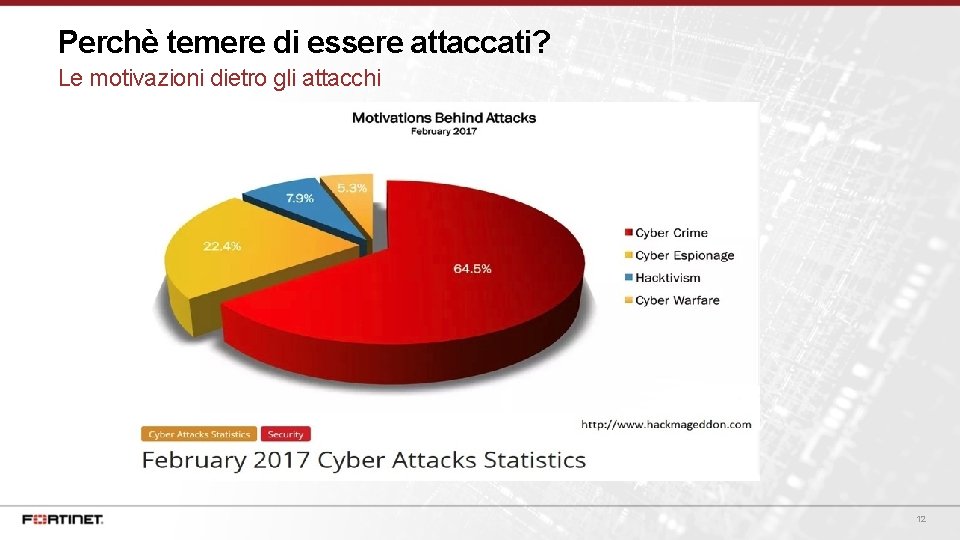

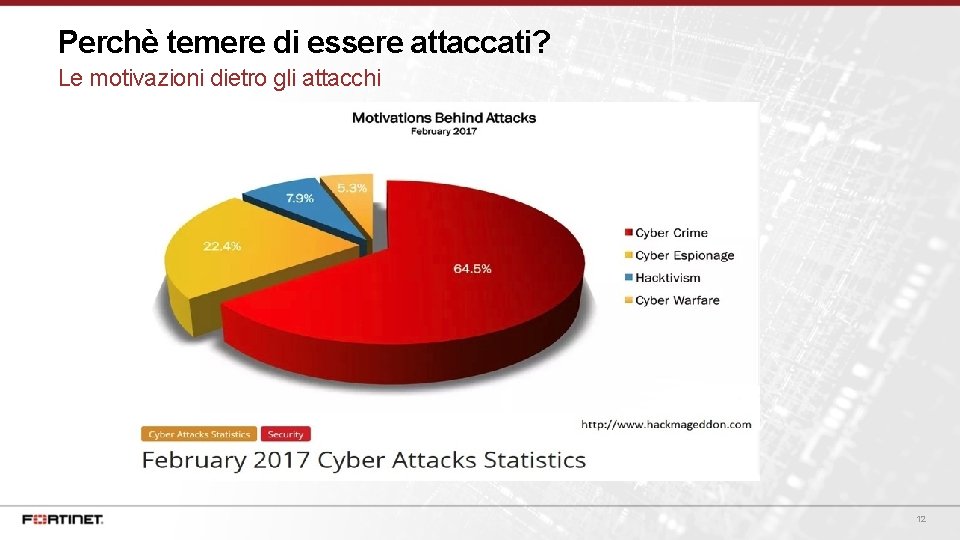

Perchè temere di essere attaccati? Le motivazioni dietro gli attacchi 12

© Copyright Fortinet Inc. All rights reserved.

LA CRESCITA DEL MERCATO DELLA SICUREZZA 14

QUANTO E’ FACILE ESSERE ATTACCATI? k about Advanced Threat Protection 15

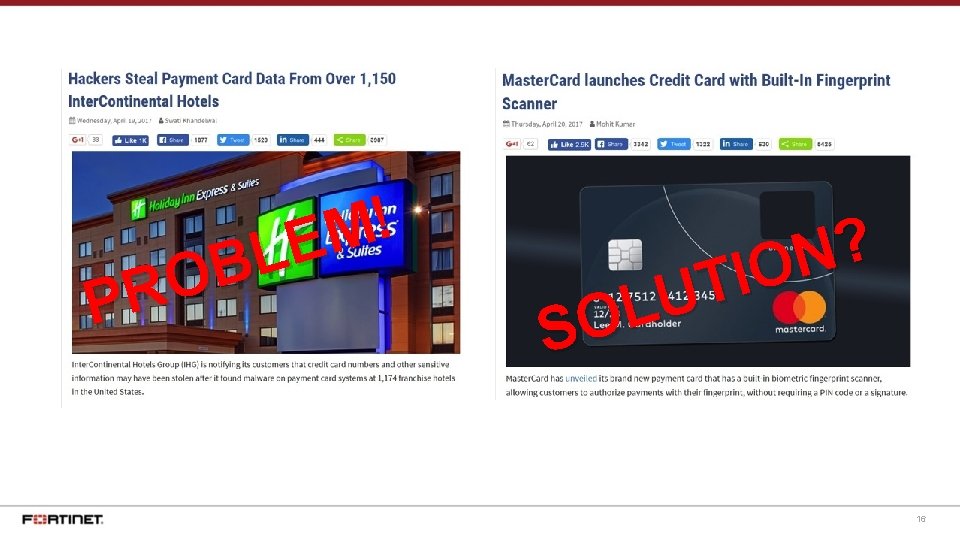

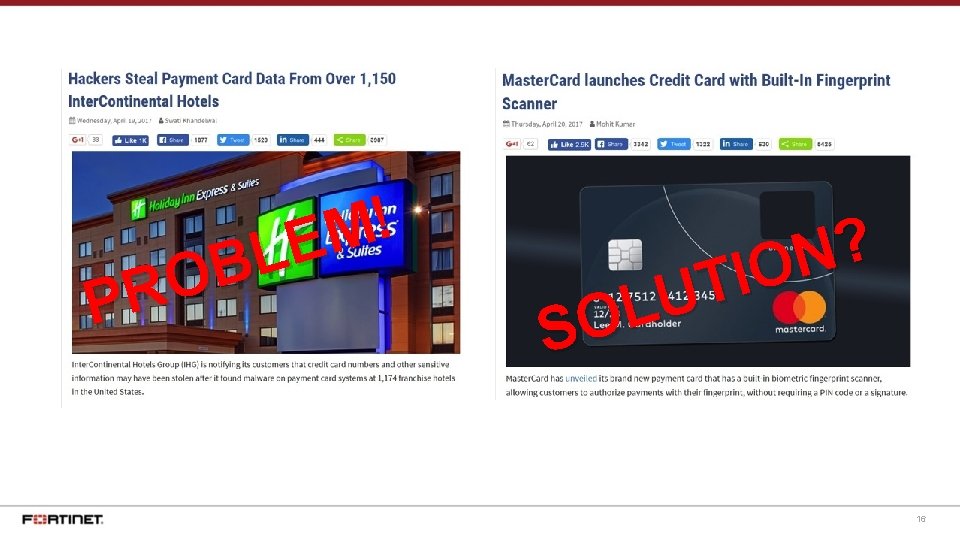

! M E L B O PR ? N O I T U L O S 16

COME SIAMO ATTACCATI ? E’ DAVVERO SEMPLICE? 17

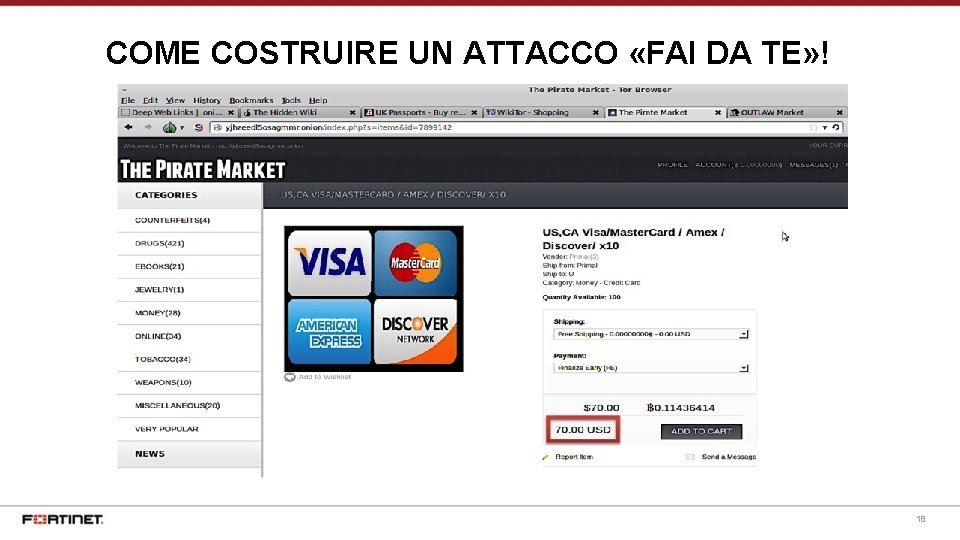

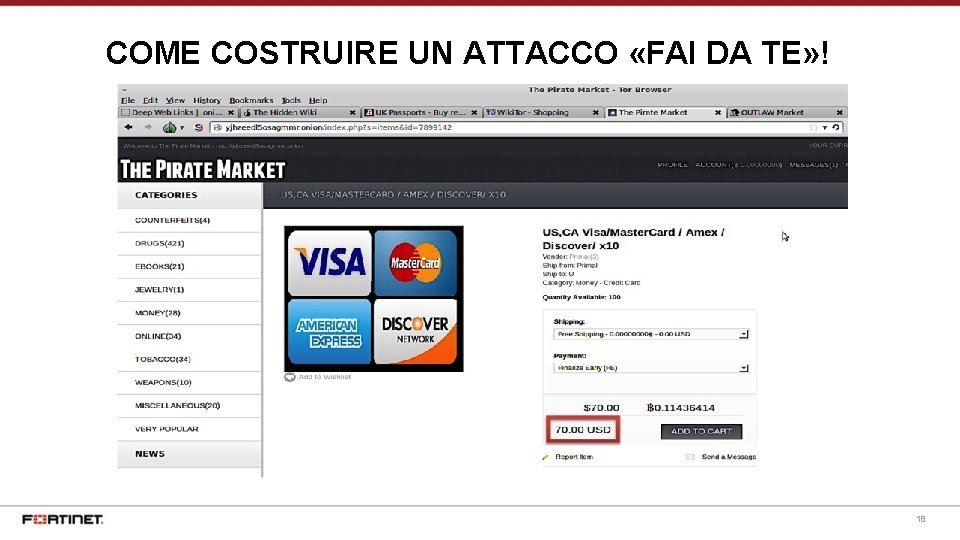

COME COSTRUIRE UN ATTACCO «FAI DA TE» ! 18

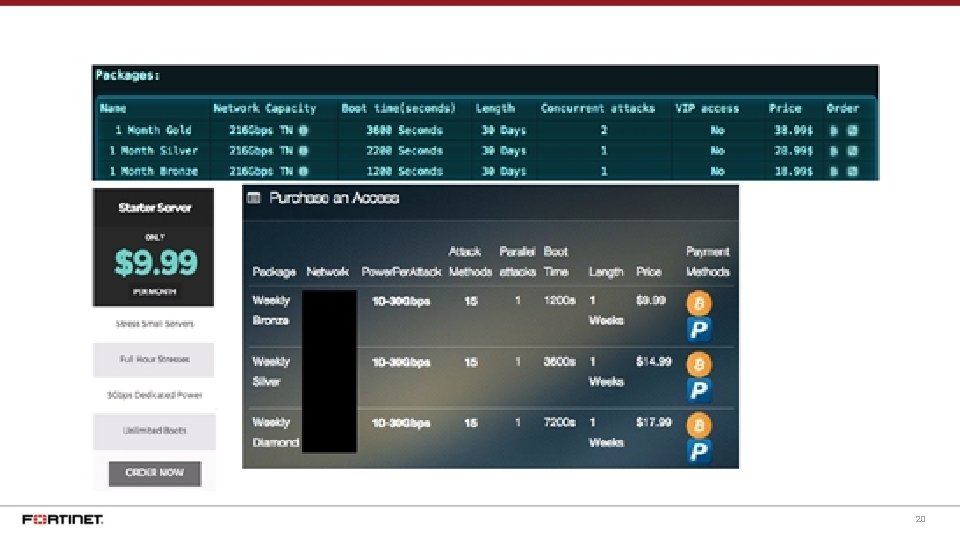

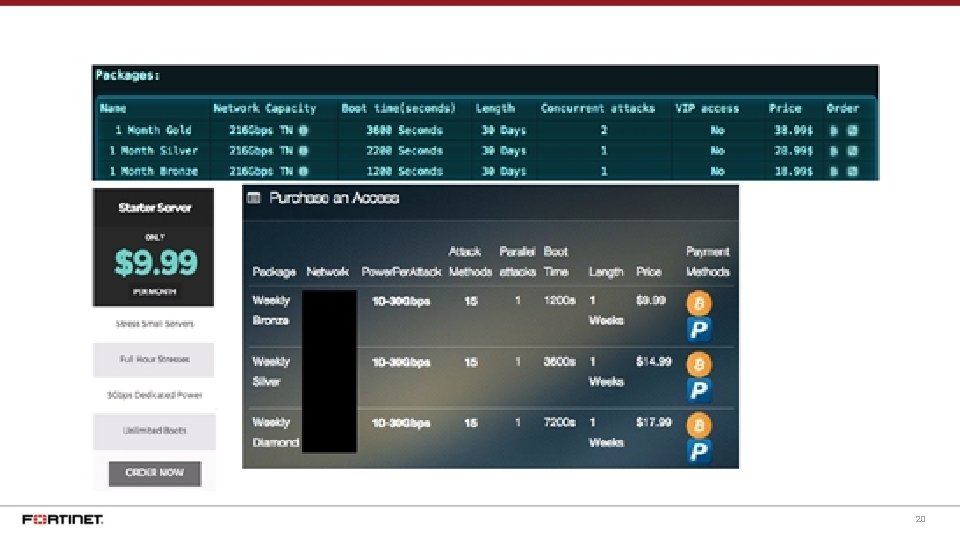

SI SCEGLIE L’ ABBONAMENTO PIU «CONVENIENTE» !! 19

20

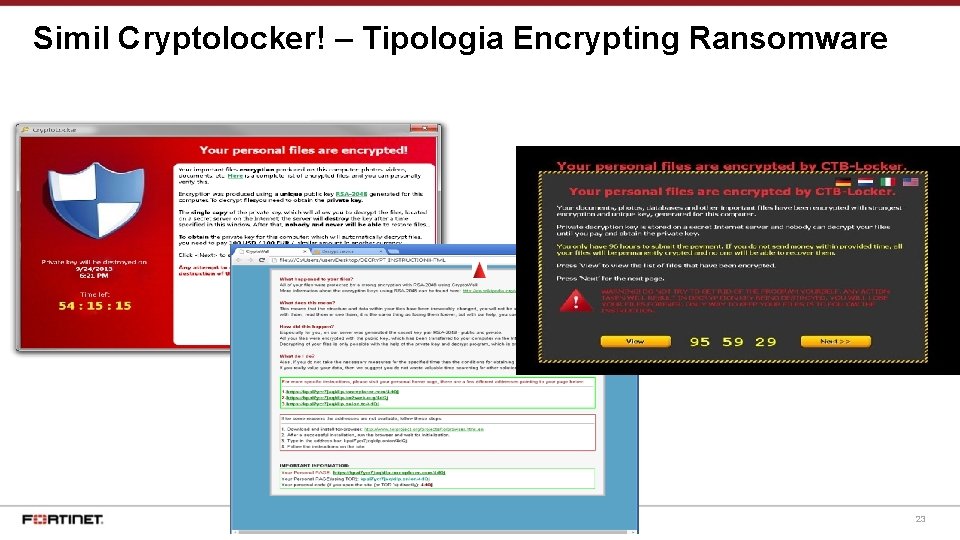

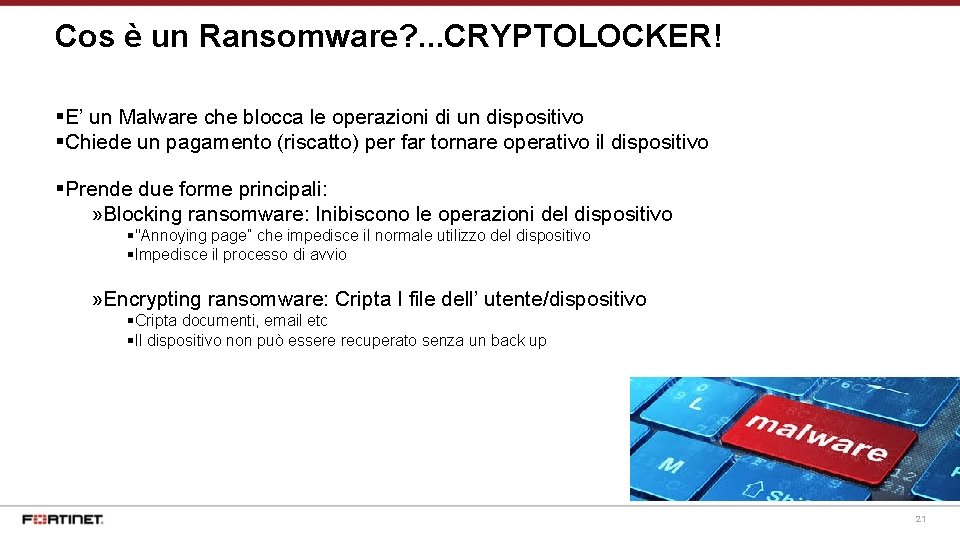

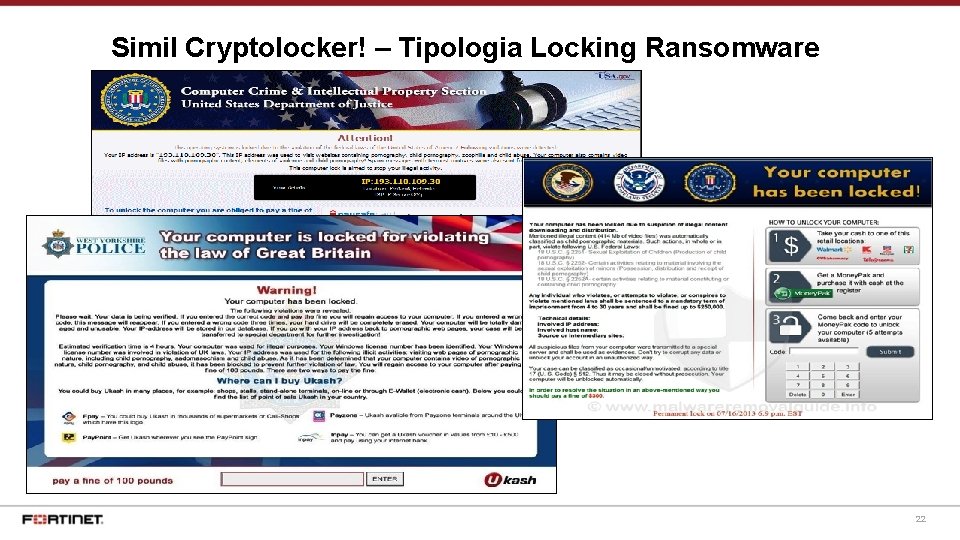

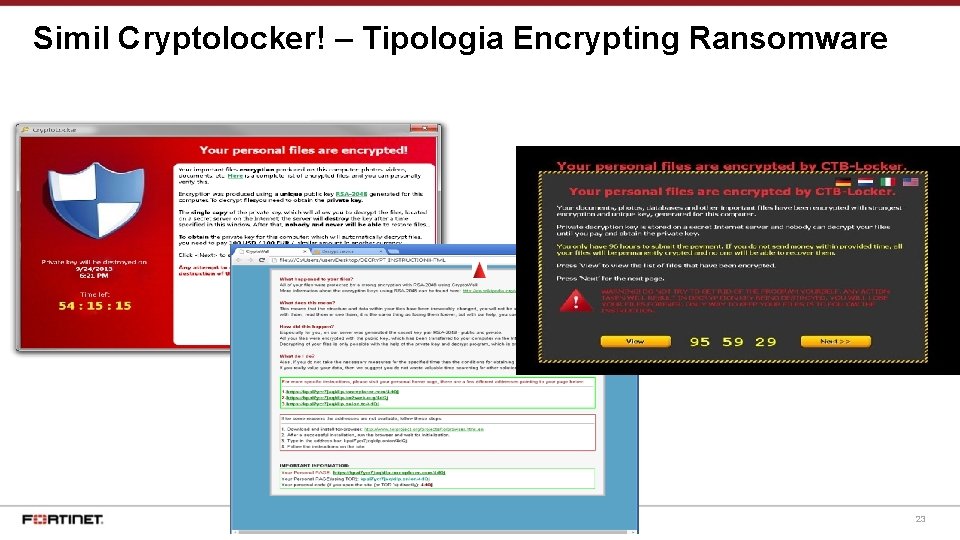

Cos è un Ransomware? . . . CRYPTOLOCKER! E’ un Malware che blocca le operazioni di un dispositivo Chiede un pagamento (riscatto) per far tornare operativo il dispositivo Prende due forme principali: » Blocking ransomware: Inibiscono le operazioni del dispositivo "Annoying page” che impedisce il normale utilizzo del dispositivo Impedisce il processo di avvio » Encrypting ransomware: Cripta I file dell’ utente/dispositivo Cripta documenti, email etc Il dispositivo non può essere recuperato senza un back up 21

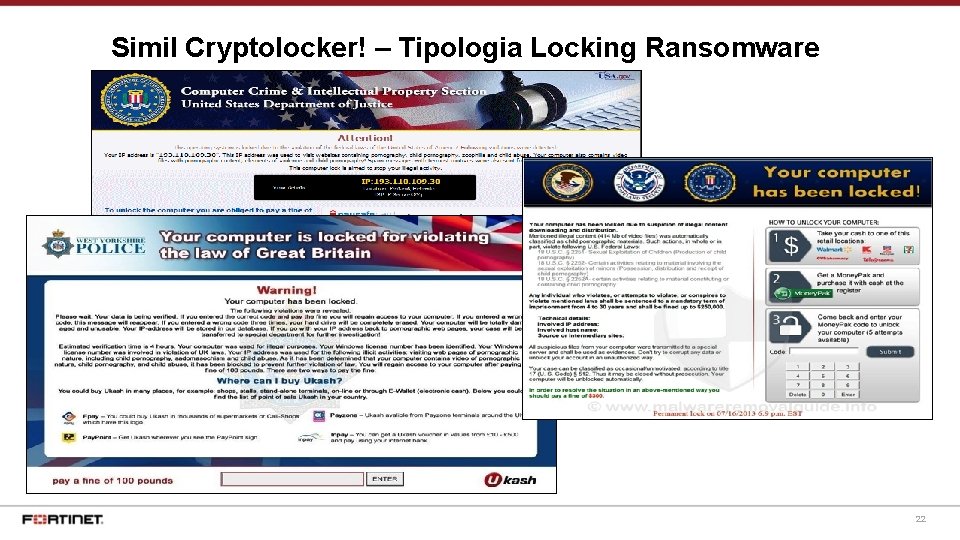

Simil Cryptolocker! – Tipologia Locking Ransomware a nsomware 22

Simil Cryptolocker! – Tipologia Encrypting Ransomware Ra ypting Ransomware 23

RECAP Ra 24

SIAMO SICURI DI ESSERE SICURI? II parte Giorgio D ‘ Armento 27 Aprile 2017 © Copyright Fortinet Inc. All rights reserved.

Smart. Phones! Y B ED K C O L B E L G O T U GO B. . ! Y A PL 26

Siti web. . . Per informare, esserci, vendere, comprare, COMPETERE. . . 27

28

Come proteggersi ? Ci sono misure di protezione standard da seguire per rimanere il piu possibile inattaccati. . - I L I B A C Installare un buon Antivirus Mantenere sempre l'applicazione up-to-date. Attenersi sempre a fonti attendibili, come Google Play Store e Apple App Store Se qualsiasi applicazione chiede più di quello che si intende fare, NON installarla. Evitare hotspot Wi-Fi non garantiti e mantenere il vostro Wi-Fi spento quando non in uso. Fate attenzione a che App date i diritti amministrativi. Non cliccare mai su link a SMS o MMS inviati al tuo cellulare. P P O OC I T RA SONO SUFFICIENTI ? 29

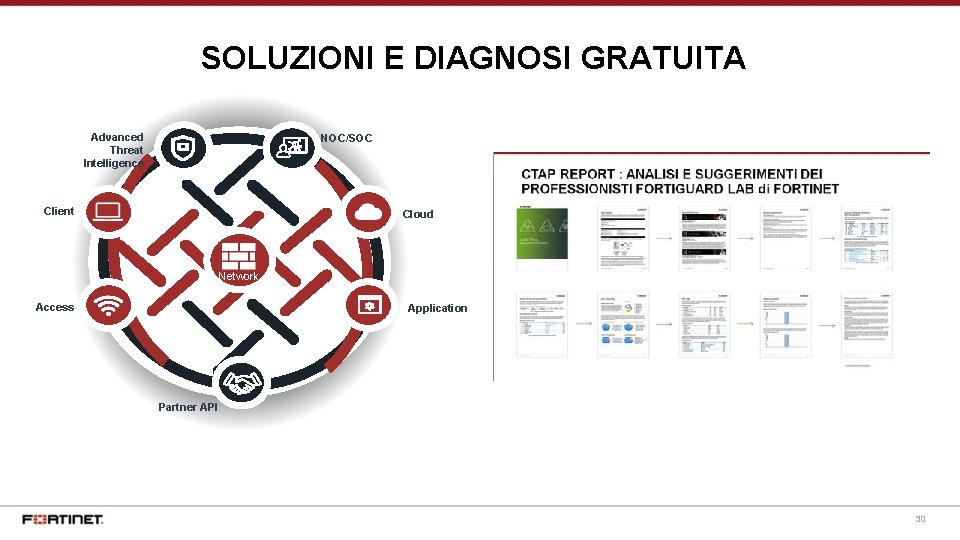

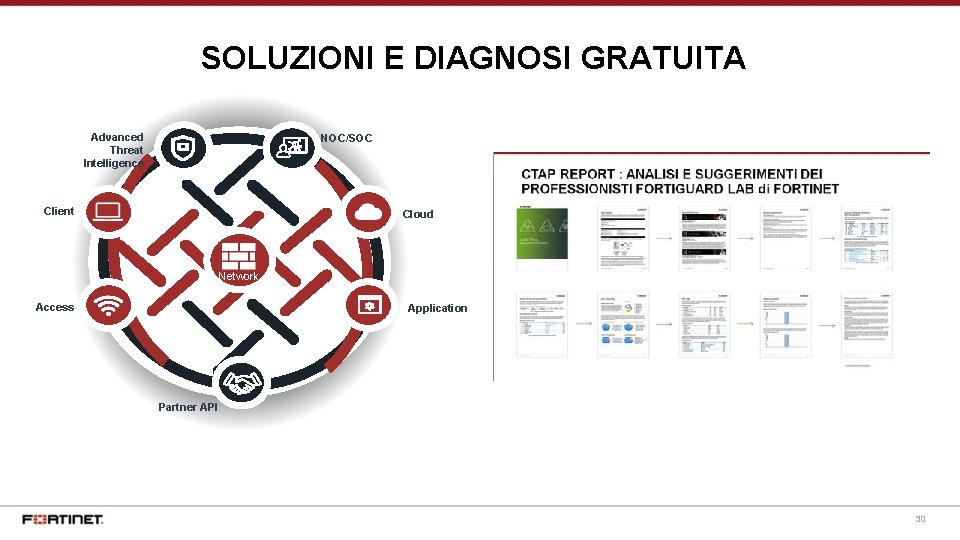

SOLUZIONI E DIAGNOSI GRATUITA Advanced Threat Intelligence NOC/SOC Client Cloud Network Access Application Partner API 30

Fortinet: Global Network Security Leader Highlights: 2000 - present FOUNDED IN 2000 BY KEN XIE 100+ $1 bn 2. 8 m IN EXCESS OF OFFICES ACROSS THE GLOBE REVENUE $1. 3 bn 4, 650 HEADQUARTERED IN SUNNYVALE CALIFORNIA 300 K CUSTOMERS 358 30% IN CASH GROWTH YEAR ON YEAR EMPLOYEES WORLDWIDE SHIPPED SECURITY DEVICES PATENTS ISSUED 292 IN PROCESS 31

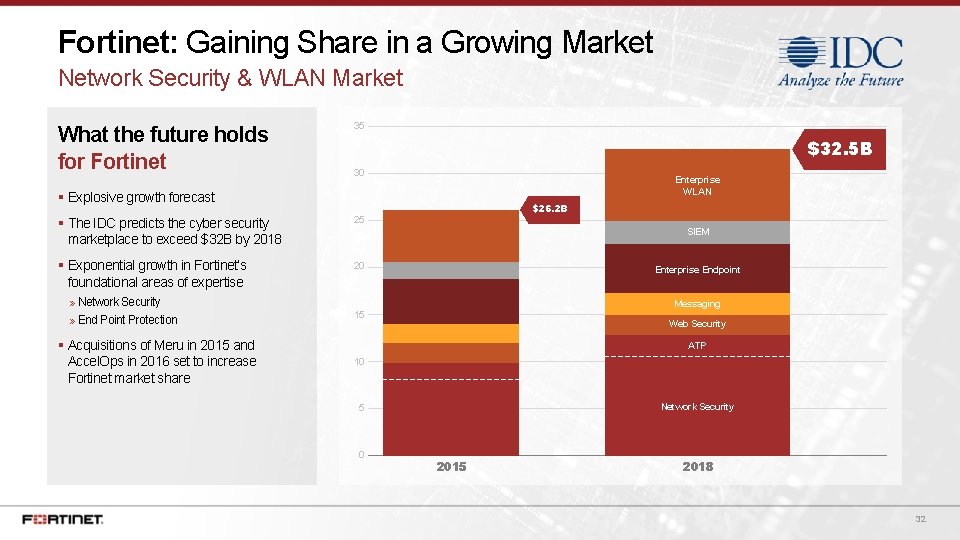

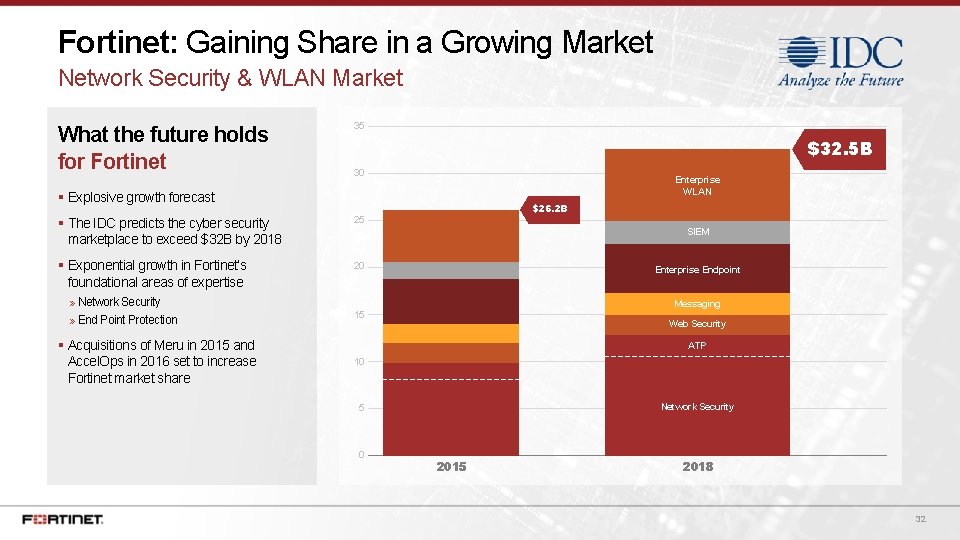

Fortinet: Gaining Share in a Growing Market Network Security & WLAN Market What the future holds for Fortinet 35 $32. 5 B 30 Enterprise WLAN Explosive growth forecast The IDC predicts the cyber security marketplace to exceed $32 B by 2018 25 Exponential growth in Fortinet’s foundational areas of expertise » Network Security 20 » End Point Protection Acquisitions of Meru in 2015 and Accel. Ops in 2016 set to increase Fortinet market share $26. 2 B SIEM Enterprise Endpoint Messaging 15 Web Security ATP 10 Network Security 5 0 2015 2018 32

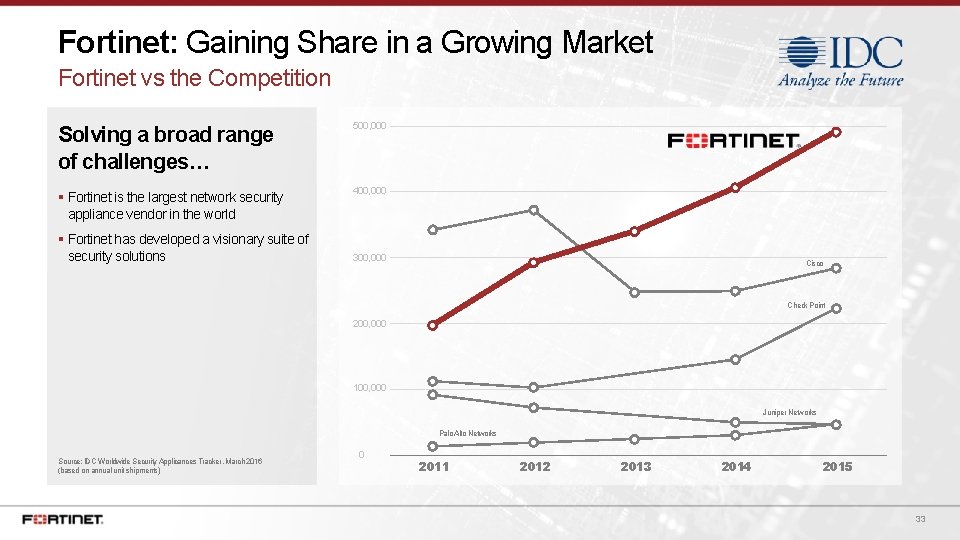

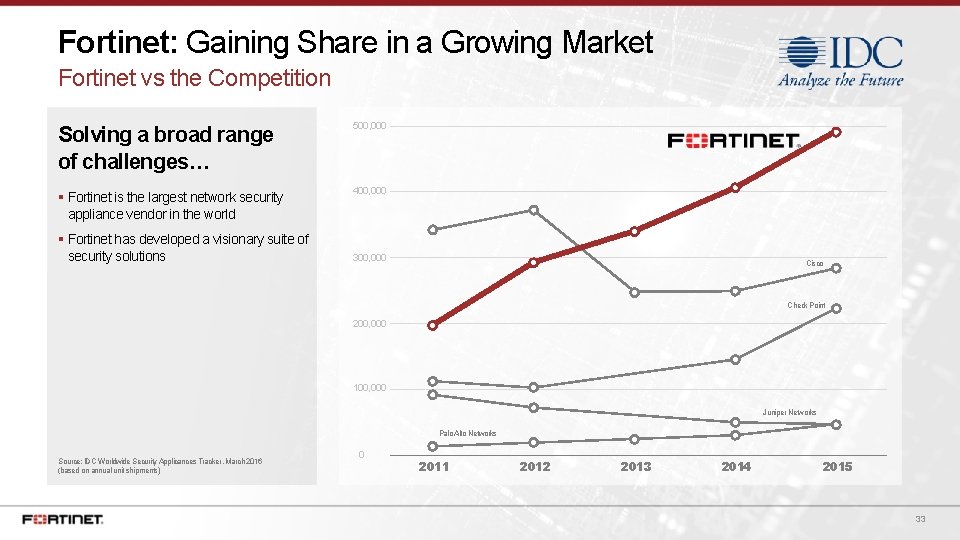

Fortinet: Gaining Share in a Growing Market Fortinet vs the Competition Solving a broad range of challenges… 500, 000 Fortinet is the largest network security appliance vendor in the world 400, 000 Fortinet has developed a visionary suite of security solutions 300, 000 Cisco Check Point 200, 000 100, 000 Juniper Networks Palo Alto Networks Source: IDC Worldwide Security Applicances Tracker, March 2016 (based on annual unit shipments) 0 2011 2012 2013 2014 2015 33

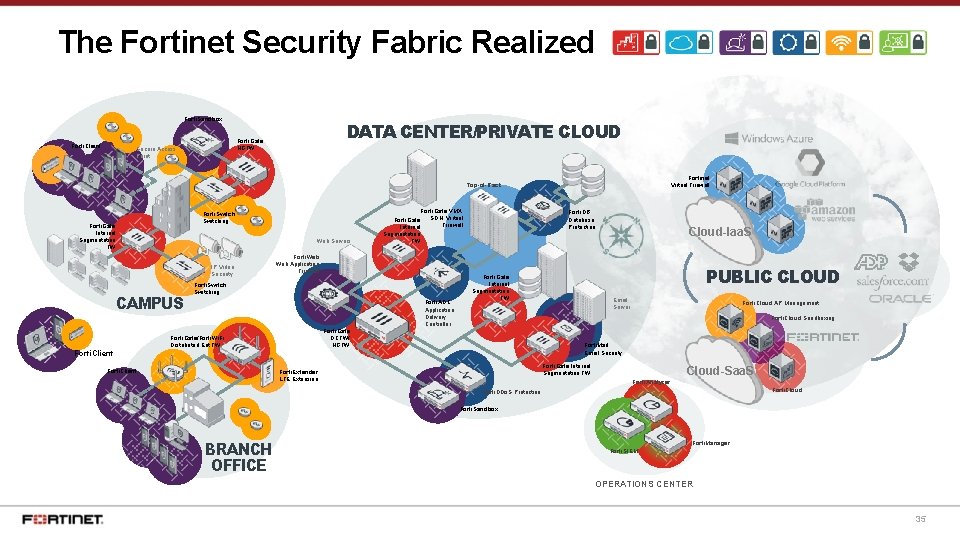

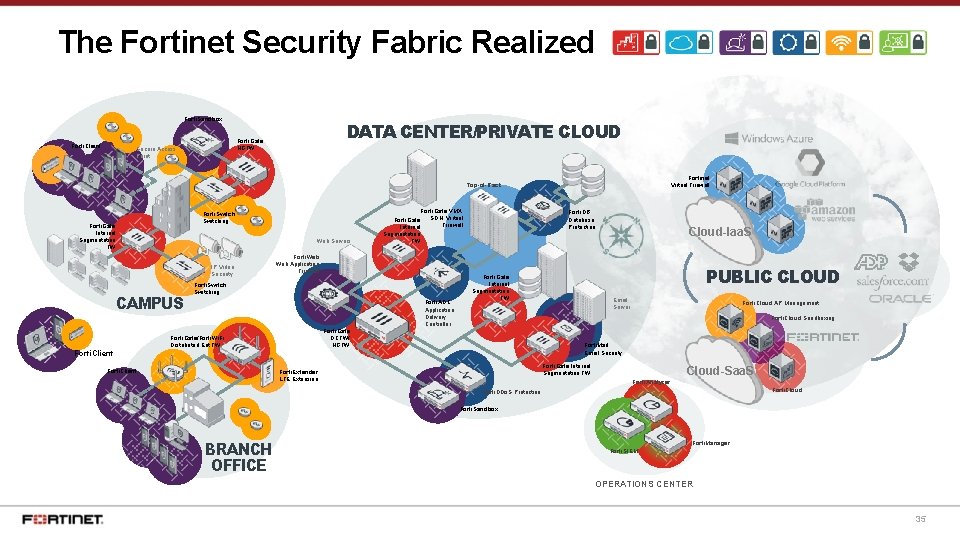

Advanced Threat Intelligence The Fortinet Security Fabric is the vision that delivers on the promise of Security without Compromise: NOC/SOC Client Cloud Network BROAD POWERFUL AUTOMATED Application Access Partner API

The Fortinet Security Fabric Realized Forti. Sandbox Forti. Client DATA CENTER/PRIVATE CLOUD Forti. Gate NGFW Secure Access Point Fortinet Virtual Firewall Top-of-Rack Forti. Switching Forti. Gate Internal Segmentation FW Web Servers IP Video Security CAMPUS Forti. Gate VMX SDN, Virtual Forti. Gate Firewall Internal Segmentation FW Forti. Web Application Firewall Forti. Switching Forti. Gate DCFW/ NGFW Forti. Gate/Forti. Wi. Fi Distributed Ent FW Forti. ADC Application Delivery Controller Forti. DB Database Protection PUBLIC CLOUD Forti. Gate Internal Segmentation FW Email Server Forti. Cloud AP Management Forti. Cloud Sandboxing Forti. Mail Email Security Forti. Client Cloud-Iaa. S Forti. Gate Internal Segmentation FW Forti. Extender LTE Extension Cloud-Saa. S Forti. Analyzer Forti. Cloud Forti. DDo. S Protection Forti. Sandbox BRANCH OFFICE Forti. Manager Forti. SIEM OPERATIONS CENTER 35

CTAP – CYBER THREATS ASSESSMENT PROGRAM La nostra consulenza per testare la tua sicurezza - Richiedilo nel modulo di feedback e/o contattaci & 36

BONUS EVENTO : CYBER THREATS ASSESSMENT FREE ! » Efficacia della tua soluzione di Network Security » Vulnerabilità delle Applicazioni » Scoperta di Malware/botnets » I devices “A rischio” all’ interno della rete » Utilizzo di Applicazioni e delle risorse web all’ interno del network » La quota di utilizzo della rete per connessioni Peer to peer, social media, instant messaging » Utilizzo delle applicazioni client-server e web-based in allineamento con le politiche aziendali » Area di miglioramento delle prestazioni del Network » Requisiti di Throughput, sessioni e banda durante le ore di punta » Dimensionamento e ottimizzazione della soluzione di Security per il proprio utilizzo » SANDBOXING ANALYSIS » ATTACCHI ZERO DAYS! 37

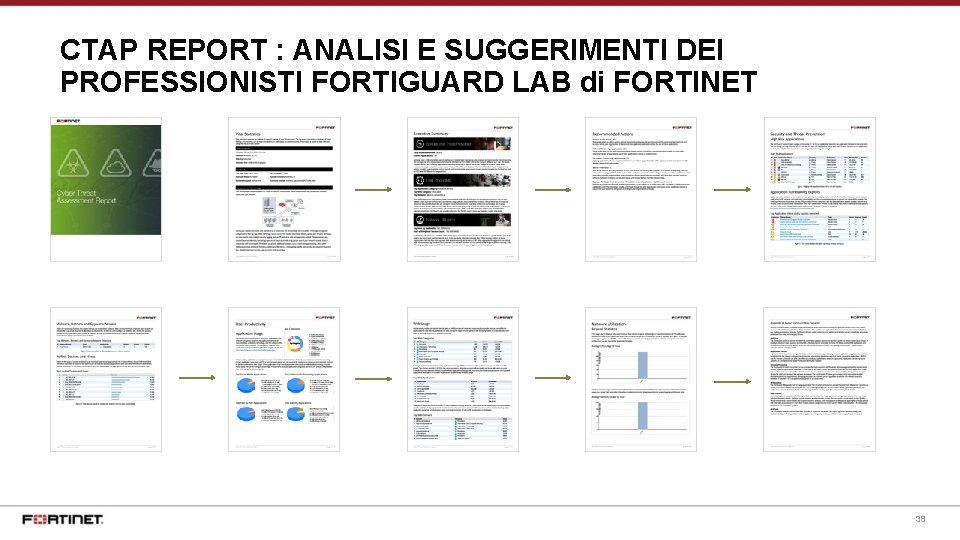

CTAP REPORT : ANALISI E SUGGERIMENTI DEI PROFESSIONISTI FORTIGUARD LAB di FORTINET Security and Threat Prevention – Part 2 Deployment details and methodology Executive summary Recommended actions Security and Threat Prevention User productivity Web usage Network Utilization Forti. Guard services 38

GRAZIE Domande? Giorgio D ‘ Armento – Channel Account Manager Fortinet Italia Email: gdarmento@fortinet. com Cellulare: 3356519599 39

Lavoro armento

Lavoro armento Per essere unici bisogna essere diversi significato

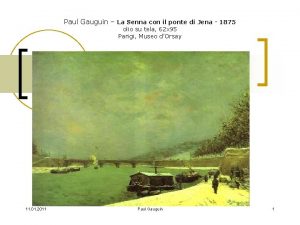

Per essere unici bisogna essere diversi significato La senna presso il ponte di jena

La senna presso il ponte di jena Noi siamo corrente elettrica

Noi siamo corrente elettrica Siamo stanchi di diventare giovani seri

Siamo stanchi di diventare giovani seri Quali sono i carboidrati

Quali sono i carboidrati Abbiamo volato o siamo volati

Abbiamo volato o siamo volati Siamo tutti la perversione di qualcuno

Siamo tutti la perversione di qualcuno Paul gauiguin

Paul gauiguin Preferii restare pazzo

Preferii restare pazzo Slidetodoc

Slidetodoc 10 regole per navigare sicuri su internet

10 regole per navigare sicuri su internet Marc chagall and giorgio de chirico

Marc chagall and giorgio de chirico Tabella equianalgesia

Tabella equianalgesia Giorgio spiazzi

Giorgio spiazzi Sineresi vitreale

Sineresi vitreale Giorgio colli la nascita della filosofia

Giorgio colli la nascita della filosofia Loggia dei mercanti firenze

Loggia dei mercanti firenze Giorgio casadei

Giorgio casadei Giorgio joyce

Giorgio joyce A noção de justiça segundo john rawls comporta:

A noção de justiça segundo john rawls comporta: Giorgio turchetti

Giorgio turchetti Lo conosci a giorgio

Lo conosci a giorgio Giorgio gambosi

Giorgio gambosi I and the village

I and the village Segreteria didattica unimore

Segreteria didattica unimore Retinoschisi giovanile x-linked

Retinoschisi giovanile x-linked Vitreoschisi

Vitreoschisi 5000794318

5000794318 Istituto comprensivo castel san giorgio lanzara

Istituto comprensivo castel san giorgio lanzara Barbara giorgio psychologist

Barbara giorgio psychologist Giorgio joyce

Giorgio joyce Caproni litania

Caproni litania Giorgio letta

Giorgio letta Piazza d'italia giorgio de chirico analysis

Piazza d'italia giorgio de chirico analysis Dowell curves

Dowell curves Giorgio ghelli

Giorgio ghelli Da vinci de giorgio

Da vinci de giorgio Giorgio gribaudo

Giorgio gribaudo Giorgio cannavicci

Giorgio cannavicci Giorgio ganis

Giorgio ganis