Reti di Calcolatori e NETWORKING parte I Networking

- Slides: 104

Reti di Calcolatori e NETWORKING parte I

Networking Una rete elementare consiste di due computer collegati fra loro tramite un cavo allo scopo di consentire la condivisione di dati (documenti, messaggi, grafica) e risorse (stampanti, fax, modem). n Un gruppo di computer e di altre periferiche connessi tra loro prende il nome di Rete. n

LAN e WAN All'inizio degli anni '80 la tecnologia di cablaggio consentiva di connettere circa 30 computer usando un cavo la cui lunghezza non poteva superare i 180 m. Questo tipo di rete, con un'estensione limitata, si chiama LAN (Local Area Network). n Oggi le LAN costituiscono le unità modulari su cui si basano sistemi di reti più vasti, che addirittura si estendono tra città e stati diversi connettendo fra loro migliaia di utenti. In questi casi si parla di WAN (Wide Area Network). n

Vantaggi n. I vantaggi derivanti dall'utilizzo delle funzionalità di rete comprendono: Riduzione dei costi, grazie alla condivisione di dati e periferiche. n Standardizzazione delle applicazioni. n Acquisizione tempestiva dei dati. n Gestione più efficiente delle comunicazioni e della pianificazione. n

Terminologia n Tutte le reti hanno genericamente determinati componenti, funzioni e caratteristiche in comune: § Server: computer che fornisce risorse condivise agli utenti della rete. § Client: computer che accedono alle risorse condivise da un server. § Risorse: file, stampanti, o altri elementi usati dagli utenti della rete § Supporti fisici: il mezzo con il quale sono connessi i computer § Dati condivisi: file forniti dal server attraverso la rete

Reti peer-to-peer n In una rete peer-to-peer non ci sono server dedicati o livelli gerarchici tra i computer. Ciascun computer assume il ruolo sia di client che di server e nessuno ha il compito di amministrare l'intera rete. Ciascun utente decide quali risorse del proprio computer mettere a disposizione degli altri utenti. n In genere in una rete di questo tipo sono installati non più di 10 computer, di solito nello stesso ambiente e laddove non sussistano necessità di sicurezza dei dati. n Sono relativamente semplici e poco costose, data l'assenza di un server dedicato. n L’azienda avrà una limitata crescita nel prossimo futuro.

Reti peer-to-peer Il software di rete utilizzato in reti peer-topeer non richiede lo stesso livello di prestazioni e di sicurezza si quello sviluppato per server dedicati. n Windows NT Workstation, Windows 95 e Windows for Workgroup hanno funzionalità di rete peer-to-peer incorporate. n La protezione viene impostata da ciascun utente assegnando una password alla risorsa condivisa: l'amministrazione non è quindi centralizzata. n

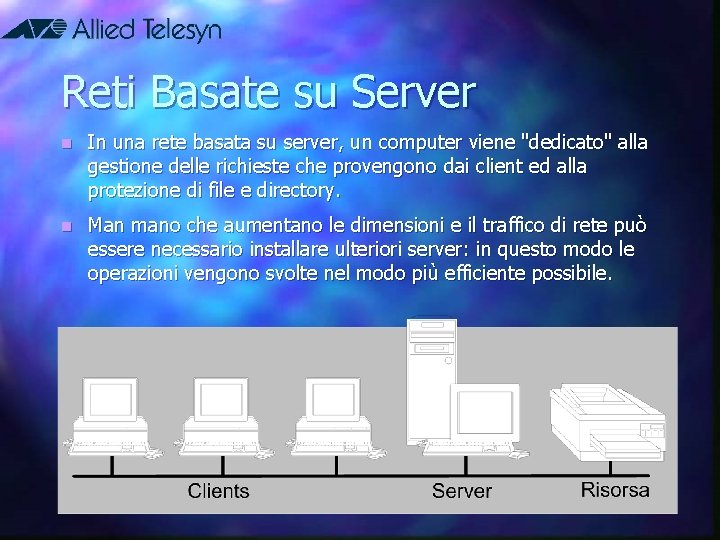

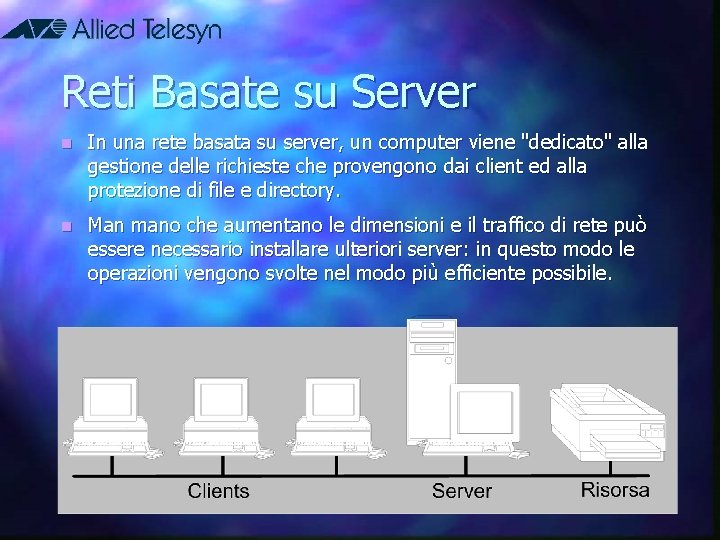

Reti Basate su Server n In una rete basata su server, un computer viene "dedicato" alla gestione delle richieste che provengono dai client ed alla protezione di file e directory. n Man mano che aumentano le dimensioni e il traffico di rete può essere necessario installare ulteriori server: in questo modo le operazioni vengono svolte nel modo più efficiente possibile.

Reti Basate su Server n Sulle reti di grandi dimensioni vengono installati server specializzati. In una rete nella quale è installato Windows NT Server, ad esempio, i diversi tipi di server comprendono: n File server di stampa n Server delle applicazioni n Server dei servizi di posta n Server dei servizi fax n Server di trasmissione dati n Server dei servizi di directory

Vantaggi delle reti basate su server § Condivisione delle risorse § Protezione § Backup § Ridondanza § Numero di utenti § Hardware dei client “leggero”

Progettazione della struttura di rete n Per tipologia di rete ci si riferisce alla disposizione o collocazione fisica di computer, cavi e altri componenti della rete. Una tipologia di rete influisce sulle capacità della rete stessa, poiché ha conseguenze su: § Componenti necessari per l'implementazione della rete § Capacità dei componenti § Crescita della rete § Modalità di gestione della rete

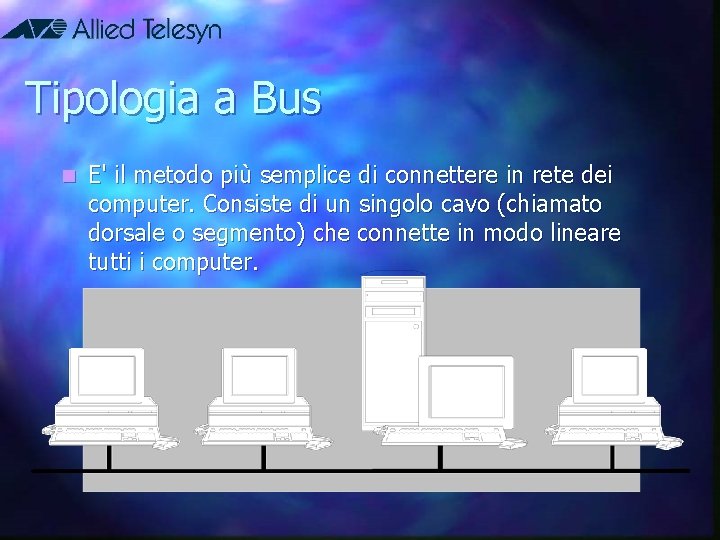

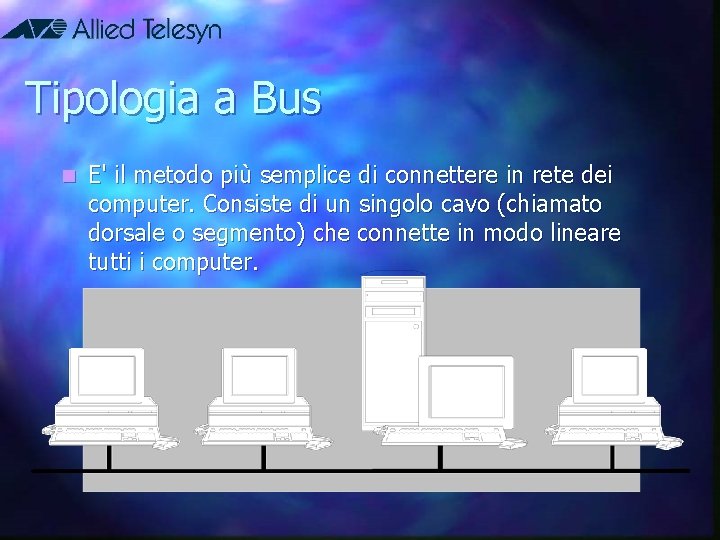

Tipologia a Bus n E' il metodo più semplice di connettere in rete dei computer. Consiste di un singolo cavo (chiamato dorsale o segmento) che connette in modo lineare tutti i computer.

Tipologia a Bus n I dati sono inviati a tutti i computer come segnali elettronici e vengono accettati solo dal computer il cui indirizzo è contenuto nel segnale di origine. n Poiché un solo computer alla volta può inviare dati, maggiore è il numero di computer connessi alla rete, più saranno i computer in attesa di trasmettere dati, rallentando le prestazioni dell’intera rete. n Quella a bus è una tipologia di rete passiva: i computer ascoltano i dati trasmessi sulla rete, ma non intervengono nello spostamento di dati da un computer a quello successivo.

Tipologia a Bus n I dati trasmessi da un computer, se non vengono interrotti, viaggiano da un capo all’altro del cavo, rimbalzano e tornano indietro impedendo ad altri computer di inviare segnali. A ciascuna estremità del cavo viene applicato un componente chiamato terminatore che assorbe i dati liberi rendendo disponibile il cavo per l’invio di altri dati n Se un cavo viene tagliato o se uno dei capi viene scollegato, e quindi uno o più capi sono privi di terminatore, i dati rimbalzeranno interrompendo l’attività su tutta la rete (rete inattiva).

Tipologia a Bus n E’ possibile espandere una LAN a bus con dei connettori cilindrici di tipo BNC che uniscono due capi di cavo ma indeboliscono il segnale (meglio usare un unico cavo lungo che più segmenti uniti fra loro). n Oppure, si può usare un dispositivo chiamato ripetitore che potenzia il segnale prima di ritrasmetterlo sulla rete.

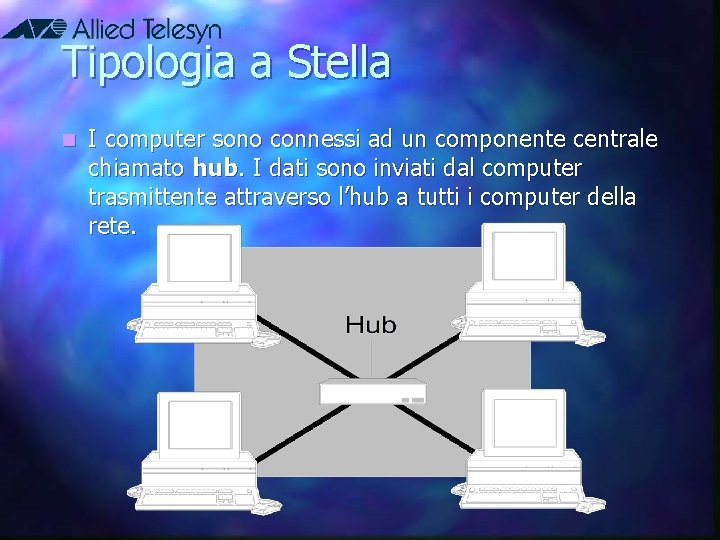

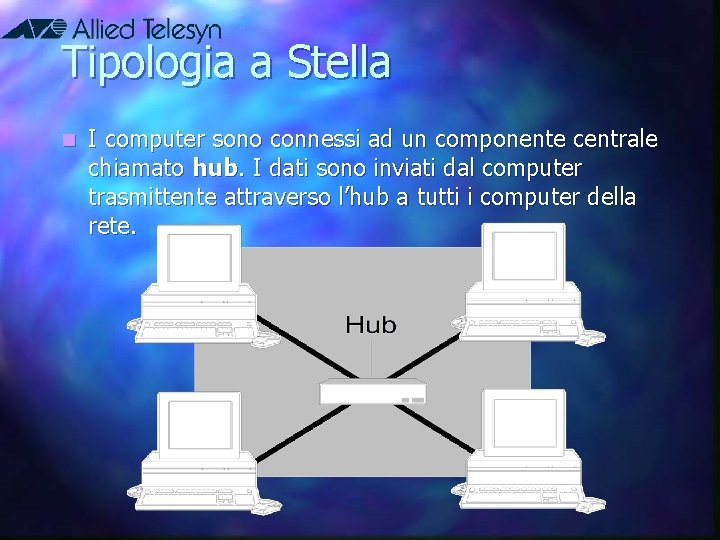

Tipologia a Stella n I computer sono connessi ad un componente centrale chiamato hub. I dati sono inviati dal computer trasmittente attraverso l’hub a tutti i computer della rete.

Tipologia a Stella n Questa tipologia richiede un’elevata quantità di cavi in una rete di grandi dimensioni. n In caso di interruzione di uno dei cavi di connessione di un computer all’hub, solo quel computer verrà isolato dalla rete. In caso di mancato funzionamento dell’hub, saranno interrotte tutte le attività di rete. Tra i vantaggi dell’hub ci sono l’espandibilità (basta collegare un altro hub all’hub iniziale), controllo centralizzato del traffico sulla rete in base a led luminosi che permettono di diagnosticare se quel ramo della rete è funzionante.

Gli Hub § Hub Attivi: n § Hub Passivi: n § Gli hub sono per la maggior parte attivi, poiché rigenerano e ritrasmettono i segnali come i ripetitori. Questi hub richiedono il collegamento alla rete elettrica. Questi hub (pannelli di collegamento e scatole di derivazione) sono solo punti di connessione e non amplificano o rigenerano il segnale. Hub Ibridi: n Sono hub evoluti a cui è possibile connettere tipi di cavo differenti. Utili per espandere una rete.

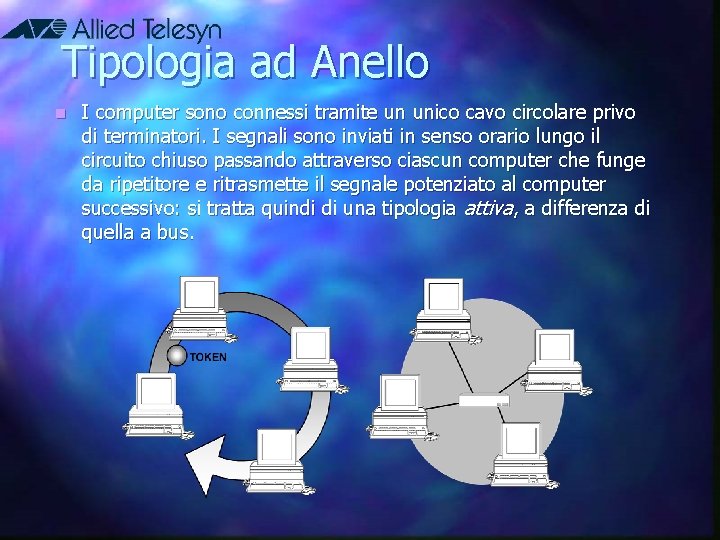

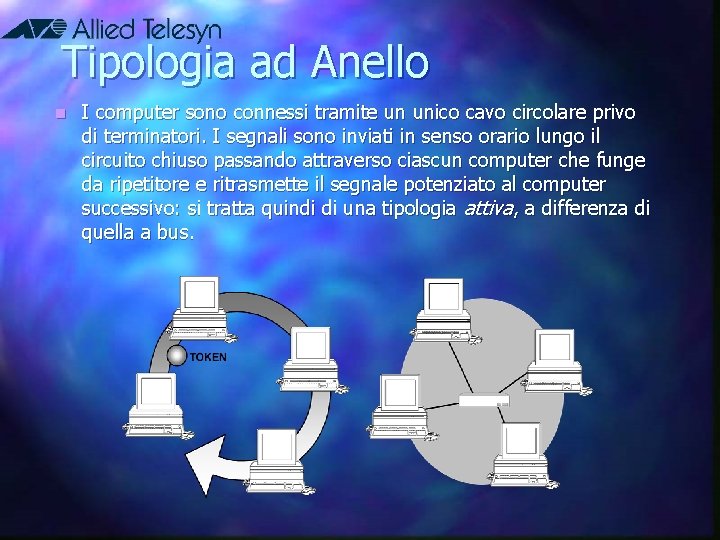

Tipologia ad Anello n I computer sono connessi tramite un unico cavo circolare privo di terminatori. I segnali sono inviati in senso orario lungo il circuito chiuso passando attraverso ciascun computer che funge da ripetitore e ritrasmette il segnale potenziato al computer successivo: si tratta quindi di una tipologia attiva, a differenza di quella a bus.

Tipologia ad Anello n Uno dei metodi usati per la trasmissione dei dati lungo l’anello è detto Token Passing, e si parla infatti di reti Token Ring. n Il token (gettone) viene trasferito da un computer al successivo finché non raggiunge quello su cui sono disponibili dati da trasmettere. Il token viene modificato dal computer trasmittente che aggiunge al dato l’indirizzo del destinatario e quello del mittente e lo rinvia lungo l’anello. n I dati passano attraverso ciascun computer finché raggiungono quello il cui indirizzo corrisponde a quello indicato sui dati. Questo computer restituisce un messaggio di conferma al computer trasmittente il quale crea un nuovo token e lo immette nella rete.

Tipologia ad Anello n Un token può percorrere un anello di 200 m di diametro 10. 000 volte al secondo, poiché viaggia alla velocità della luce. n Nelle reti Token Ring, a differenza di altre, un computer malfunzionante viene automaticamente escluso dall’anello consentendo agli altri di continuare a funzionare regolarmente in rete. In altri tipi di reti ad anello, un computer che non funziona può provocare la caduta di tutta la rete.

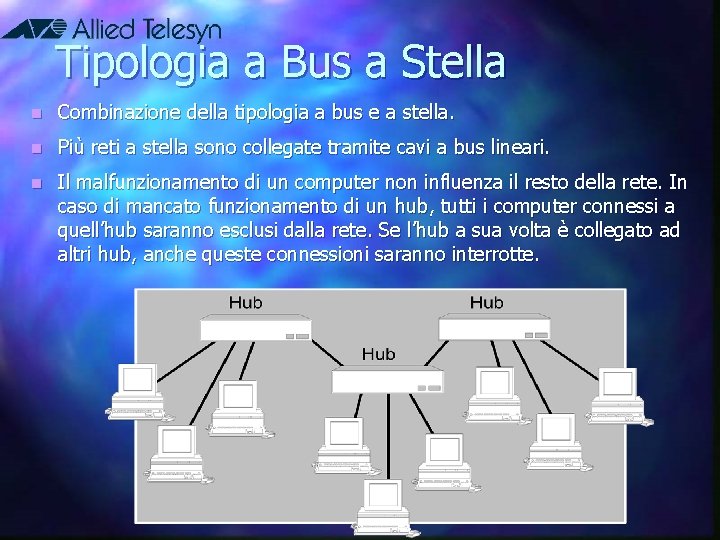

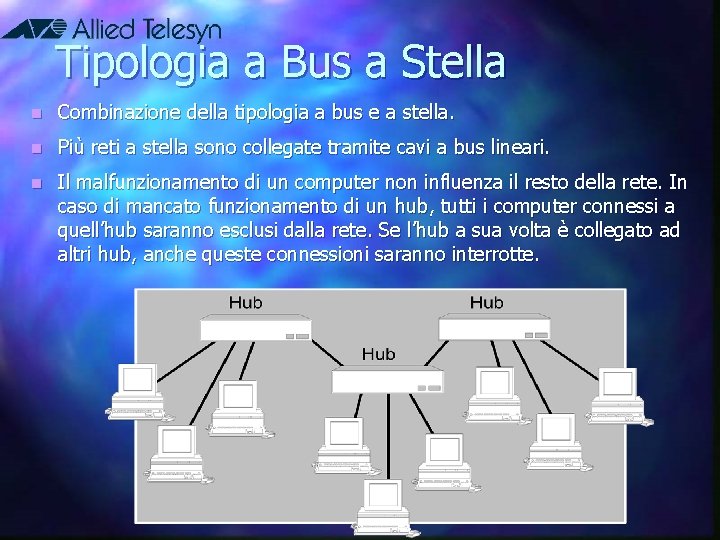

Tipologia a Bus a Stella n Combinazione della tipologia a bus e a stella. n Più reti a stella sono collegate tramite cavi a bus lineari. n Il malfunzionamento di un computer non influenza il resto della rete. In caso di mancato funzionamento di un hub, tutti i computer connessi a quell’hub saranno esclusi dalla rete. Se l’hub a sua volta è collegato ad altri hub, anche queste connessioni saranno interrotte.

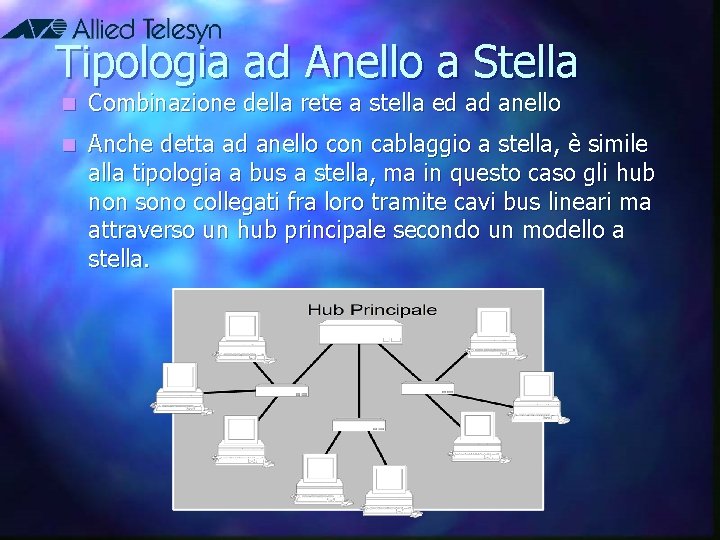

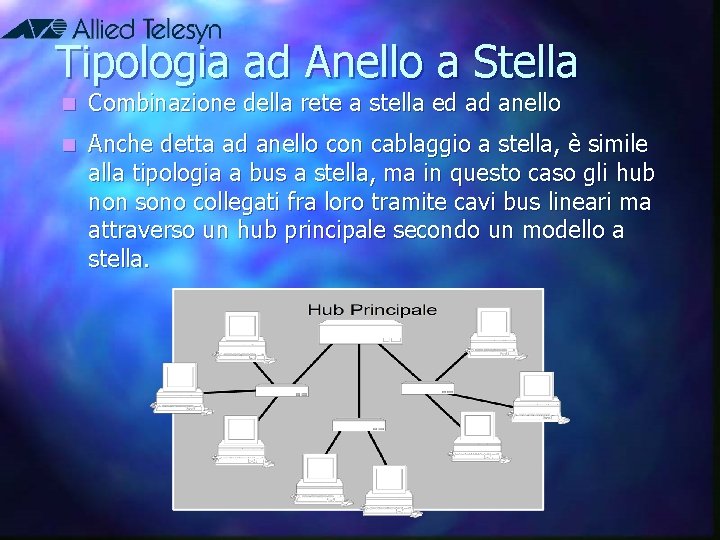

Tipologia ad Anello a Stella n Combinazione della rete a stella ed ad anello n Anche detta ad anello con cablaggio a stella, è simile alla tipologia a bus a stella, ma in questo caso gli hub non sono collegati fra loro tramite cavi bus lineari ma attraverso un hub principale secondo un modello a stella.

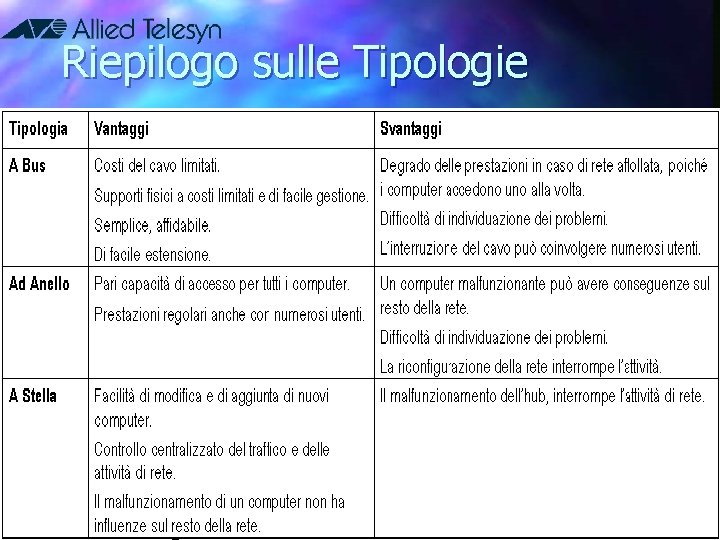

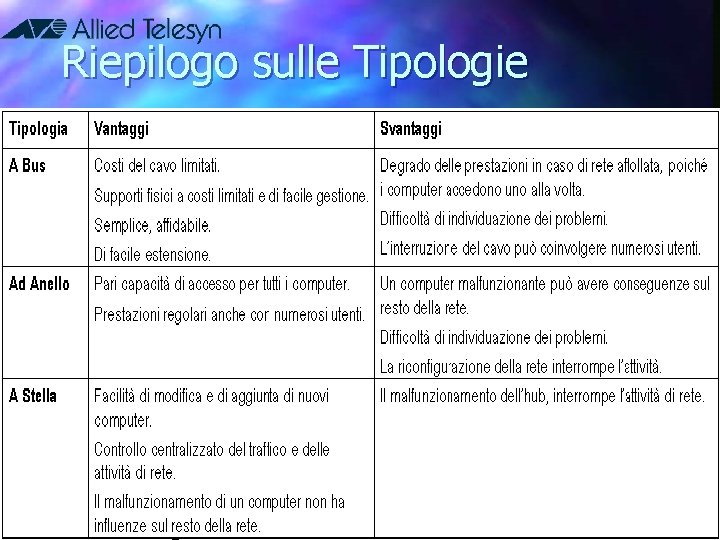

Riepilogo sulle Tipologie

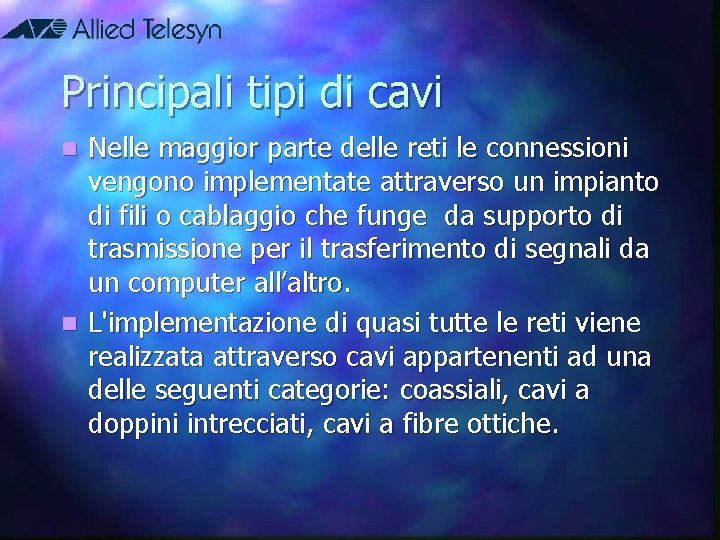

Principali tipi di cavi Nelle maggior parte delle reti le connessioni vengono implementate attraverso un impianto di fili o cablaggio che funge da supporto di trasmissione per il trasferimento di segnali da un computer all’altro. n L'implementazione di quasi tutte le reti viene realizzata attraverso cavi appartenenti ad una delle seguenti categorie: coassiali, cavi a doppini intrecciati, cavi a fibre ottiche. n

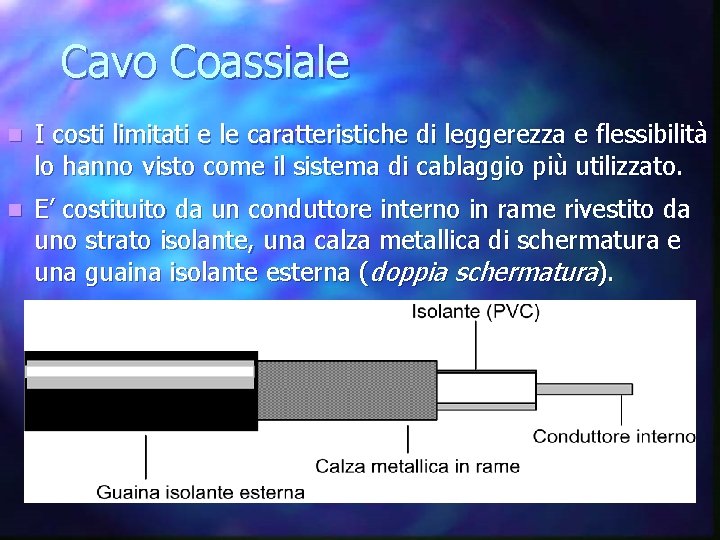

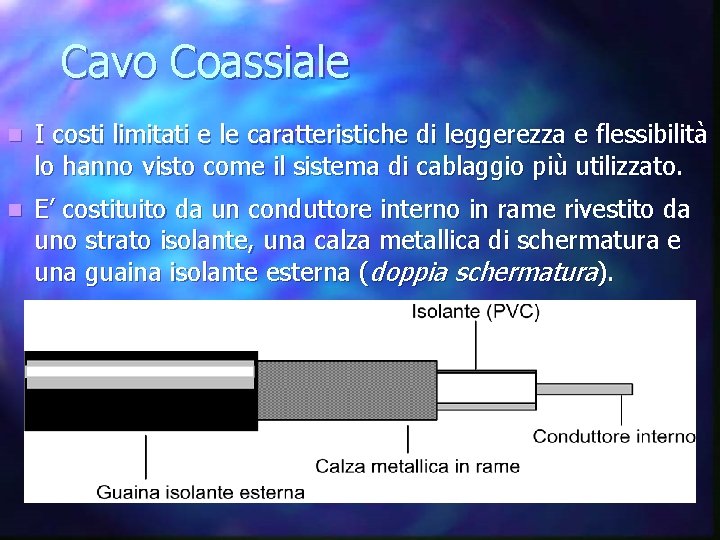

Cavo Coassiale n I costi limitati e le caratteristiche di leggerezza e flessibilità lo hanno visto come il sistema di cablaggio più utilizzato. n E’ costituito da un conduttore interno in rame rivestito da uno strato isolante, una calza metallica di schermatura e una guaina isolante esterna (doppia schermatura).

Cavo Coassiale n La calza metallica funge da cavo di terra e protegge il conduttore da disturbi elettrici e diafonia o crosstalk (interferenza di un segnale emesso da un cavo adiacente). Se conduttore e calza entrano in contatto, avviene un cortocircuito che procura la distruzione dei dati. n Il cavo coassiale offre una migliore protezione dalle interferenze e dall’attenuazione del segnale (diminuzione della potenza durante il trasferimento lungo un cavo di rame) rispetto ai cavi a doppini intrecciati non schermati. E’ la scelta ideale per i collegamenti su lunghe distanze poiché garantisce buona affidabilità nel trasferimento dei dati a velocità più elevate.

Tipi di cavi coassiali n. I cavi coassiali sono disponibili in due tipi: n Sottili (Thinnet) n Spessi (Thicknet)

Cavo Thinnet o 10 Base 2 n E’ flessibile, ha uno spessore di circa ¼ di pollice, facile da installare: si collega direttamente alla scheda di rete del computer. n Può trasferire un segnale fino a 185 m prima che inizi ad attenuarsi. n Appartiene alla famiglia RG-58 ed ha un’impedenza (resistenza al passaggio delle corrente alternata in un filo elettrico) di 50 ohm. I cavi di questa famiglia hanno il conduttore interno in rame che può essere a fili intrecciati (RG-58 A/U) o pieno (RG-58 /U).

Cavo Thicknet o 10 Base 5 n Relativamente rigido, ha un diametro di circa ½ pollice. Definito Ethernet standard, poiché è stato il primo tipo di cavo usato nelle reti di quel tipo. n Lo spessore del conduttore interno in rame è superiore a quello dei cavi Thinnet e può quindi trasferire segnali a distanze superiori: fino a 500 m. Per questo viene in genere utilizzato come dorsale per connettere più reti più piccole basate su cavo Thinnet.

Cavo Thicknet o 10 Base 5 n Per connettere un cavo coassiale Thinnet ad uno Thicknet si usa il dispositivo chiamato transceiver che, per mezzo di un connettore a vampiro, viene messo a contatto diretto con il conduttore interno del cavo Thicknet. Usando un cavo si collega il transceiver alla scheda di rete.

Considerazioni Un cavo Thinnet è meno costoso e più flessibile e quindi più facile da installare di quello Thicknet. Il cavo Thicknet è però in grado di trasferire segnali a distanze maggiori. n L’utilizzo di un cavo coassiale rappresenta la scelta consigliata per un supporto in grado di trasmettere segnali vocali, video e dati. n Permette una protezione dei dati accettabile n

Connettori n Per connettere cavi Thicknet e Thinnet ai computer si usano i connettori BNC (British Naval Connector): • Connettore Coassiale BNC: saldato o crimpato all’estremità del cavo. • Connettore a T BNC: unisce la scheda di rete al cavo. • Connettore Cilindrico BNC: congiunge due segmenti di cavo Thinnet. • Terminatore BNC: per assorbire i segnali vaganti.

Cavi a doppini intrecciati n Consiste di due fili di rame isolati intrecciati. n Questo tipo di cavi è disponibile in due versioni: n a doppini intrecciati non schermati (UTP) n a doppini schermati (STP)

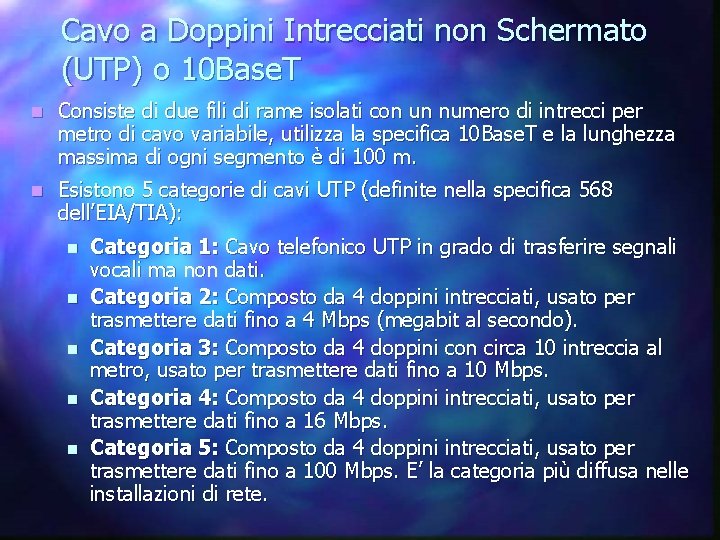

Cavo a Doppini Intrecciati non Schermato (UTP) o 10 Base. T n Consiste di due fili di rame isolati con un numero di intrecci per metro di cavo variabile, utilizza la specifica 10 Base. T e la lunghezza massima di ogni segmento è di 100 m. n Esistono 5 categorie di cavi UTP (definite nella specifica 568 dell’EIA/TIA): n n n Categoria 1: Cavo telefonico UTP in grado di trasferire segnali vocali ma non dati. Categoria 2: Composto da 4 doppini intrecciati, usato per trasmettere dati fino a 4 Mbps (megabit al secondo). Categoria 3: Composto da 4 doppini con circa 10 intreccia al metro, usato per trasmettere dati fino a 10 Mbps. Categoria 4: Composto da 4 doppini intrecciati, usato per trasmettere dati fino a 16 Mbps. Categoria 5: Composto da 4 doppini intrecciati, usato per trasmettere dati fino a 100 Mbps. E’ la categoria più diffusa nelle installazioni di rete.

Cavo a Doppini Intrecciati Schermato (STP) n Mentre il cavo UTP è particolarmente soggetto alla diafonia, il cavo STP, grazie alla pellicola isolante che racchiude i singoli doppini e a una calza di rame con maggiori capacità isolanti, risulta meno soggetto a interferenze elettriche e supporta velocità di trasmissione più elevate.

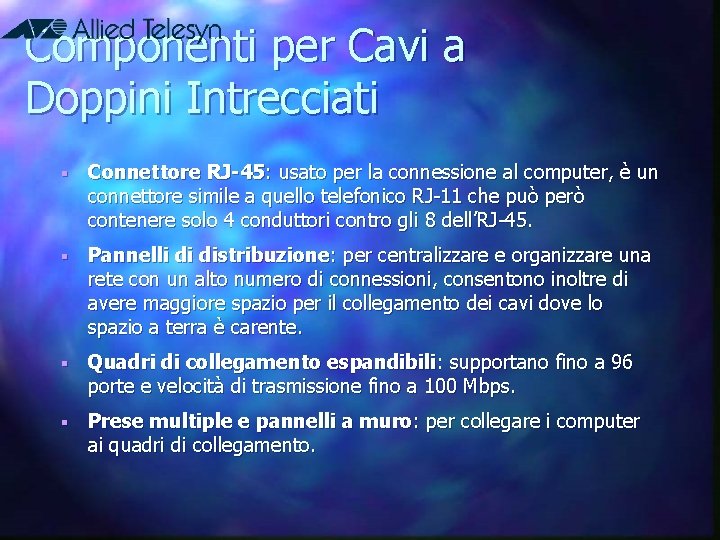

Componenti per Cavi a Doppini Intrecciati § Connettore RJ-45: usato per la connessione al computer, è un connettore simile a quello telefonico RJ-11 che può però contenere solo 4 conduttori contro gli 8 dell’RJ-45. § Pannelli di distribuzione: per centralizzare e organizzare una rete con un alto numero di connessioni, consentono inoltre di avere maggiore spazio per il collegamento dei cavi dove lo spazio a terra è carente. § Quadri di collegamento espandibili: supportano fino a 96 porte e velocità di trasmissione fino a 100 Mbps. § Prese multiple e pannelli a muro: per collegare i computer ai quadri di collegamento.

Considerazioni n Si consiglia di utilizzare il cavo a doppini intrecciati nel caso in cui: n il budget è limitato n l’installazione deve essere semplice n non è consigliabile nel caso in cui sia importante l’integrità dei dati trasmessi su lunghe distanze a velocità elevate

Cavo a Fibre Ottiche n Usato per trasmettere dati digitali sotto forma di impulsi luminosi modulati, garantisce l’assenza di attenuazione del segnale, di possibili interferenze elettriche e di derivazioni non autorizzate. E’ costituito da un cilindro di vetro molto sottile (nucleo) coperto da uno strato concentrico di vetro (rivestimento). Se il materiale usato è la plastica si ha una riduzione nella distanza massima di trasmissione del segnale. n Ogni fibra di vetro può trasmettere dati in una sola direzione; quindi un cavo a fibre ottiche contiene due fibre, una per la trasmissione ed una per la ricezione, ognuna dotata di un rivestimento separato. La trasmissione dei dati avviene a circa 100 Mbps / 200 Mbps su distanze di chilometri.

Considerazioni n Si consiglia di utilizzare il cavo a fibra ottica se è necessario trasmettere dati a velocità elevate su lunghe distanze con un supporto fisico sicuro. n Si sconsiglia di utilizzarlo: n se il budget è limitato n non si ha una grande padronanza tecnica del tipo di l’installazione

Cablaggio IBM ha sviluppato un proprio sistema di cablaggio, con numeri e specifiche proprie. n Nel sistema di cablaggio IBM i cavi vengono classificati come tipi. Il sistema di misura del diametro dei cavi (AWG) specifica che all’aumentare del numero corrisponde un diametro più grande del cavo. n

Sistema di cablaggio IBM

Riepilogo tra i Diversi Tipi di Cavo

Ambiente senza filo Il componenti di rete senza filo sono in grado di: n Fornire connessioni temporanee ad una rete esistente n Fornire un determinato livello di portabilità n estendere le reti oltre i limiti posti dai cavi tradizionali n A seconda della tecnologia le reti possono essere suddivise in tre categorie: n Reti LAN estese n sistemi portatili n La differenza principale tra queste categorie è rappresentato dai servizi di trasmissione utilizzata n

Tecniche di trasmissione wireless n Per trasmissione su reti LAN vengono usate le seguenti quattro tecniche: n. A infrarossi n Laser n via radio a banda stretta (singola frequenza) n Via radio ad ampio spettro

Infrarossi Il funzionamento di tutte le reti ad infrarossi si basa sull’utilizzo di un raggio di luce per il trasferimento dei dati. La velocità dei trasmissioni dei dati è 10 Mbps n Le reti ad infrarossi si dividono in: n n n reti a portata ottica (line of sight) reti a diffusioni di infrarossi (scatter) (max distanza 30 m, rimbalzo del segnale) reti a riflessione (reflective) Unità di comunicazione ottica a banda larga (broadband optical telepoint)

Via radio a banda stretta (singola frequenza) e via radio ad ampio spettro Il trasmettitore e il ricevitore devono essere sulla stessa frequenza. La portata di trasmissione è 500 m, purtroppo non è capace di attraversare muri portanti. Velocità di trasmissione pari a 4, 8 Mbps. n Nella trasmissione ad ampio spettro la trasmissione avviene con una gamma di frequenza evitando alcuni problemi dell’altro metodo. La velocità è di 250 Kbps n

Trasmissione punto a punto n L’utilizzo di un collegamento radio punto a punto per la trasmissione rapida di dati senza errori n Il passaggio di dati anche attraverso pareti n Trasmissione di dati a velocità tra i 1, 2 e 38, 4 Kbps a distanze fino a 500 m

Sistemi portatili n Tra i sistemi portatili che si appoggiano dei servizi telefonici pubblici ricordiamo: Comunicazioni radio a pacchetti n Reti cellulari n Stazioni satellitari n n Velocità 2 Kbps di trasmissione lenta fra 8 e 19,

Trasmissione del Segnale

Trasmissioni a Banda Base (Base band) n I sistemi di trasmissione a banda base inviano segnali digitali su una sola frequenza, sotto forma di impulsi elettrici o luminosi distinti. n Durante una trasmissione a banda base, l’intera capacità del canale di comunicazione viene usata per la trasmissione di un singolo segnale di dati che usa quindi l’intera ampiezza di banda del cavo (differenza fra la frequenza più alta e la frequenza più bassa trasportate dal cavo). n Ogni dispositivo su una rete a banda base può trasmettere un flusso di segnali bidirezionale e alcuni possono trasmettere e ricevere contemporaneamente. n Durante il trasferimento, la potenza di trasmissione di indebolisce gradualmente con possibili distorsioni del segnale. Nei sistemi a banda base vengono quindi usati ripetitori che ritrasmettono i segnali potenziandoli.

Trasmissioni a Banda Larga (Broadband signal trasmission) n I sistemi a banda larga usano segnali analogici e una gamma di frequenze: i segnali risultano continui e sono trasmessi sotto forma di onde ottiche o elettromagnetiche. n Se l’ampiezza di banda lo consente, lo stesso cavo può supportare più sistemi di trasmissione analogica (TV via cavo e dati). n Ad ogni sistema di trasmissione viene assegnata una parte dell’ampiezza di banda totale. Tutte le periferiche collegate al sistema di trasmissione (i computer della LAN) devono essere sintonizzati per utilizzare solo le frequenze della gamma assegnata. Per mantenere la potenza del segnale, invece dei ripetitori si usano amplificatori. n Poiché il flusso di segnali è unidirezionale, occorre impostare due percorsi per il flusso dei dati, dividendo l’ampiezza di banda in due canali (configurazione mid-split) oppure collegando ogni periferica a due cavi separati (configurazione a cavo doppio).

Schede di Rete n Servono come interfaccia o connessione fisica fra il computer e il cavo di rete. Il suo ruolo consiste nel: § Preparare i dati provenienti dal computer per il cavo di rete. § Inviare i dati ad un altro computer. § Controllare il flusso di dati fra il computer e il sistema di cablaggio. § Ricevere i dati provenienti dal cavo e convertirli in byte.

Preparazione dei dati All'interno del computer i dati viaggiano lungo percorsi chiamati bus, costituiti da numerosi percorsi di dati affiancati che consentono quindi lo spostamento dei dati in gruppi anziché uno alla volta. Si parla di trasferimento in parallelo. n I primi PC IBM avevano bus a 8 bit: potevano spostare solo 8 bit di dati alla volta. L'IBM PC/AT usava un bus a 16 bit. Oggi i computer usano bus a 32 bit. n Sul cavo di rete i dati devono viaggiare in un unico flusso: si ha una trasmissione seriale. n La scheda di rete riceve i dati in parallelo come gruppo e li ristruttura come flusso seriale attraverso il percorso a 1 bit del cavo di rete: i segnali digitali sono convertiti in segnali elettrici o ottici componente detto trasmettitore-ricevitore. n

Preparazione dei dati n Oltre a trasformare i dati, la scheda indica il proprio indirizzo al resto della rete. Gli indirizzi sono definiti dal comitato IEEE (Institute of Electrical and Electronics Engineers) che assegna a ciascun produttore di schede di rete un blocco di indirizzi. Il produttore è quindi in grado di imprimere in ciascuna scheda un indirizzo di rete univoco (indirizzo MAC Media Access Control).

Preparazione dei dati n Le fasi della preparazione dei dati sono: n Il computer assegna una parte di spazio in memoria alla scheda di rete (DMA, Direct Memory Access) per poter comunicare con essa. n La scheda di rete richiede al computer il trasferimento dei dati. n Il bus del computer sposta i dati dalla memoria del computer alla scheda di rete. Se questo spostamento avviene troppo rapidamente per la scheda di rete, i dati sono inviati al buffer (RAM) della scheda per essere smistati successivamente.

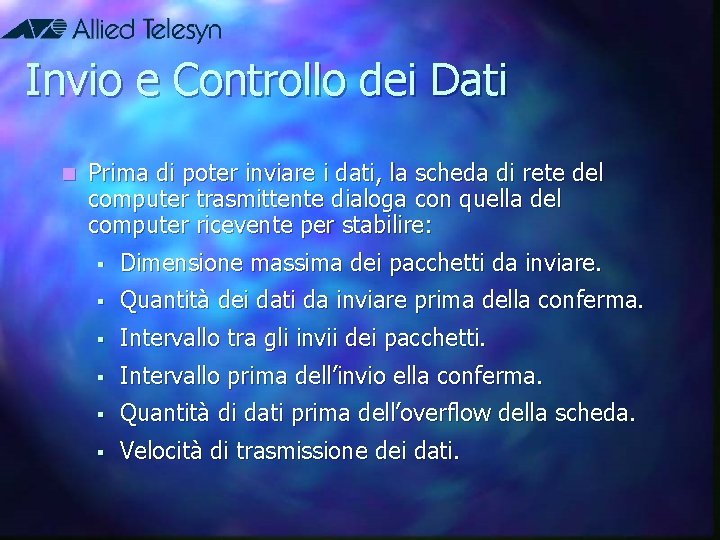

Invio e Controllo dei Dati n Prima di poter inviare i dati, la scheda di rete del computer trasmittente dialoga con quella del computer ricevente per stabilire: § Dimensione massima dei pacchetti da inviare. § Quantità dei dati da inviare prima della conferma. § Intervallo tra gli invii dei pacchetti. § Intervallo prima dell’invio ella conferma. § Quantità di dati prima dell’overflow della scheda. § Velocità di trasmissione dei dati.

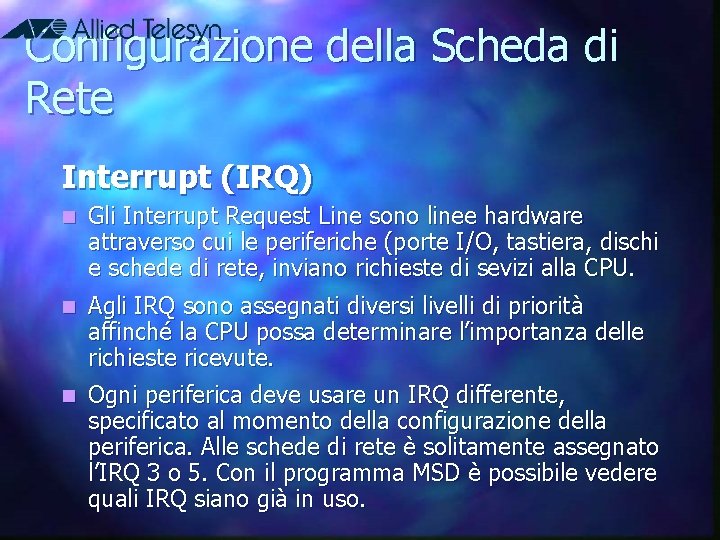

Configurazione della Scheda di Rete Interrupt (IRQ) n Gli Interrupt Request Line sono linee hardware attraverso cui le periferiche (porte I/O, tastiera, dischi e schede di rete, inviano richieste di sevizi alla CPU. n Agli IRQ sono assegnati diversi livelli di priorità affinché la CPU possa determinare l’importanza delle richieste ricevute. n Ogni periferica deve usare un IRQ differente, specificato al momento della configurazione della periferica. Alle schede di rete è solitamente assegnato l’IRQ 3 o 5. Con il programma MSD è possibile vedere quali IRQ siano già in uso.

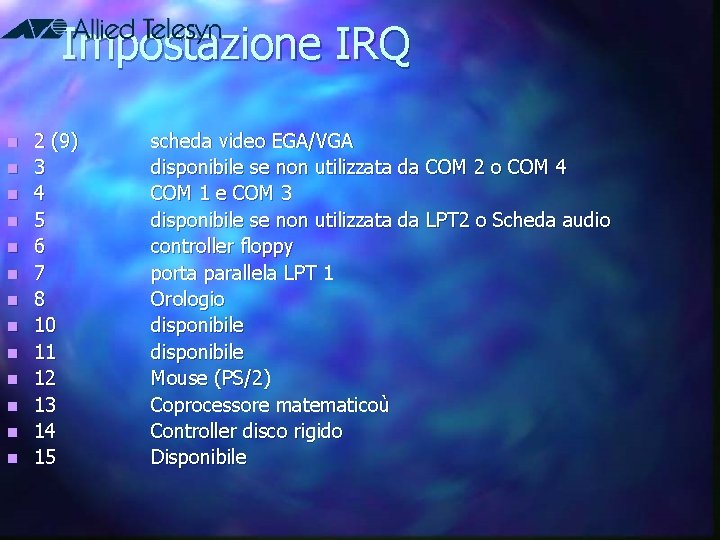

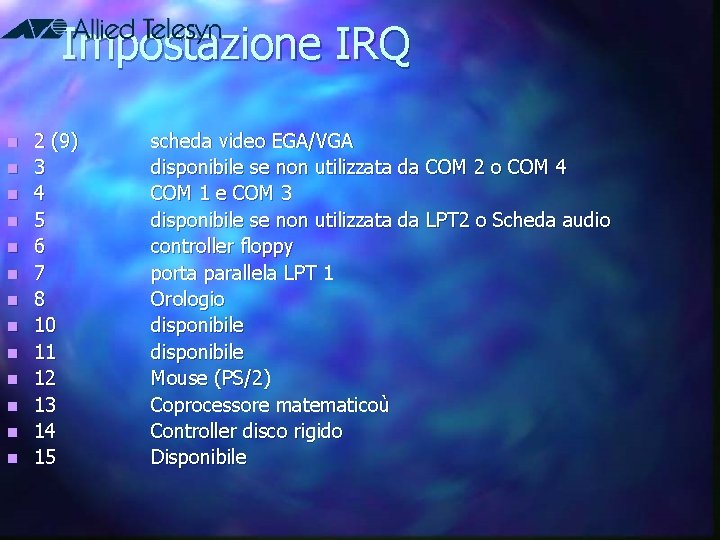

Impostazione IRQ n n n n 2 (9) 3 4 5 6 7 8 10 11 12 13 14 15 scheda video EGA/VGA disponibile se non utilizzata da COM 2 o COM 4 COM 1 e COM 3 disponibile se non utilizzata da LPT 2 o Scheda audio controller floppy porta parallela LPT 1 Orologio disponibile Mouse (PS/2) Coprocessore matematicoù Controller disco rigido Disponibile

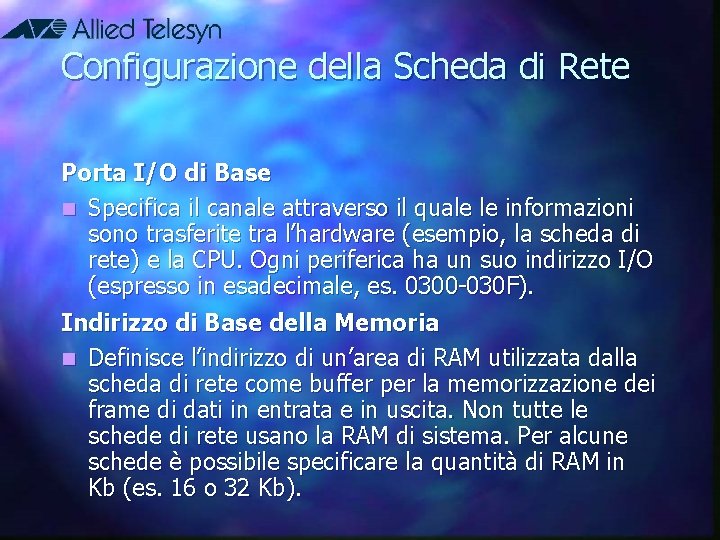

Configurazione della Scheda di Rete Porta I/O di Base n Specifica il canale attraverso il quale le informazioni sono trasferite tra l’hardware (esempio, la scheda di rete) e la CPU. Ogni periferica ha un suo indirizzo I/O (espresso in esadecimale, es. 0300 -030 F). Indirizzo di Base della Memoria n Definisce l’indirizzo di un’area di RAM utilizzata dalla scheda di rete come buffer per la memorizzazione dei frame di dati in entrata e in uscita. Non tutte le schede di rete usano la RAM di sistema. Per alcune schede è possibile specificare la quantità di RAM in Kb (es. 16 o 32 Kb).

Cablaggio di Rete e Connettori La scelta della scheda di rete dipende dal tipo di cablaggio e connettori usati: n Rete Thinnet: Connettore BNC n Rete Thicknet: Connettore AUI a 15 pin (DB 15) n UTP: Connettore RJ-45

Prestazioni della Rete n La scheda di rete influisce pesantemente sulle prestazioni dell’intera rete. Ecco alcuni caratteristiche velocizzano il passaggio dei dati attraverso la scheda: n n n DMA, Accesso Diretto alla Memoria Condivisione della memoria della scheda Condivisione della memoria di sistema Bus Mastering Bufferizzazioni dati nella RAM Microprocessore incorporato

I Protocolli n La procedura di invio dei dati fra due computer si divide in vari task: § Riconoscimento dei dati § Suddivisione dei dati in blocchi più gestibili § Aggiunta di informazioni ad ogni blocco per § Determinare la posizione dei dati § Identificare il destinatario dei dati § Aggiunta di informazioni di sincronizzazione e controllo degli errori § Immissione dei dati sulla rete ed invio a destinazione

I Protocolli n Ogni task viene svolto dal computer con una serie ben precisa di procedure: i protocolli. n Esistono due insiemi principali di protocolli standard: il modello OSI e un aggiornamento di questo standard chiamato Progetto 802.

Il Modello OSI n Nel 1984 l’ISO (International Standards Organization) pubblicò un set di specifiche chiamato Modello di Riferimento OSI (Open System Interconnection), uno standard universale per il networking. I prodotti di rete vengono infatti progettati in base a queste specifiche descrivono le modalità di interazione fra software e hardware di rete.

I Livelli OSI n Il modello OSI descrive un’architettura che divide le comunicazioni di rete in sette livelli. Ogni livello riguarda differenti attività, dispositivi o protocolli di rete.

I Livelli OSI n Ogni livello OSI esegue funzioni di rete specifiche comunicando con il livello direttamente inferiore o superiore. n I livelli 1 e 2 definiscono il supporto fisico della rete e i relativi task (immissione dei bit di dati nella scheda e sul cavo di rete). I livelli superiori come le applicazioni accedono ai servizi di comunicazione. n Quando i dati, suddivisi in pacchetti, sono inviati lungo la rete, passano attraverso i sette livelli.

I Livelli OSI n Ogni livello, attraverso un software specifico, aggiunge al pacchetto di dati una testatina (header) di informazioni e passa il dato al livello successivo. Il livello Collegamento Dati aggiunge anche una coda (trailer). Il livello Fisico passa i dati con header e trailer alla rete fisica. n Quando il pacchetto di dati arriva al computer ricevente, attraversa i livelli in ordine inverso. Ogni livello rimuove l’header o il trailer appropriati e legge le informazioni prima di passare il pacchetto al livello successivo. Arrivato al livello Applicazione, il pacchetto è nella sua forma originale e può essere letto dal ricevente.

I Livelli OSI 7. Livello Applicazione n Consente ai processi dell’applicazione di accedere ai servizi di rete e gestisce la comunicazione fra le applicazioni. Rappresenta i servizi che supportano direttamente le applicazioni utente (software di trasferimento file, accesso a database, posta elettronica). Gestisce l’accesso generale alla rete, il controllo del flusso e il ripristino in caso di errori.

I Livelli OSI 6. Livello Presentazione n Determina il formato usato per lo scambio di dati fra i computer della rete: è il “traduttore della rete”. Nel computer che invia i dati, questo livello traduce i dati inviati dal livello Applicazione in un formato intermedio riconoscibile. Nel computer ricevente, avviene l’operazione inversa. n Questo livello è responsabile della conversione del protocollo, dell’encrypting dei dati, della conversione dei set di caratteri, gestisce la compressione dei dati. n Il redirector (software di rete che accetta le richieste di I/O e le reindirizza verso le risorse su un server) opera a questo livello.

I Livelli OSI 5. Livello Sessione n Consente a due applicazioni su computer differenti di stabilire, usare e chiudere una connessione, detta sessione. Questo livello esegue il riconoscimento dei nomi e le funzioni (quali la sicurezza) necessarie per far comunicare due applicazioni attraverso la rete. n Garantisce la sincronizzazione tra i task utente inserendo punti di controllo (checkpoints) nel flusso dei dati. Se la rete si blocca, si devono ritrasmettere solo i dati inviati dopo l’ultimo checkpoint. Questo livello controlla il dialogo fra i processi in comunicazione, regolando chi deve trasmettere, il momento la durata, ecc.

I Livelli OSI 4. Livello Trasporto n Esegue il controllo del flusso, la gestione degli errori ed è coinvolto nella risoluzione dei problemi riguardanti la trasmissione e la ricezione dei pacchetti. n Garantisce che i pacchetti siano consegnati senza errori, in sequenza, senza perdite o duplicazioni. Impacchetta nuovamente i messaggi, dividendo quelli lunghi in pacchetti e raccogliendo i messaggi piccoli in un unico pacchetto, aumentando l’efficienza della trasmissione. Sul lato ricevente, preleva le informazioni dai pacchetti, ricostruisce i messaggi originali e in genere invia una conferma di ricevimento.

I Livelli OSI 3. Livello Rete n E’ responsabile dell’indirizzamento dei dati e della traduzione di indirizzi e nomi logici in indirizzi fisici. Determina la rotta dal computer di origine a quello di destinazione decidendo in base alla condizioni della rete, alla priorità del servizio, ecc. Gestisce i problemi di traffico sulla rete, come lo scambio di pacchetti, il routing e il controllo della congestione dei dati. n Se il computer di destinazione non può ricevere un blocco di dati grande come quello inviato dal computer di origine, il livello Rete del trasmittente compensa dividendo il blocco in unità più piccole. Sul lato ricevente, il livello Rete riassembla i dati.

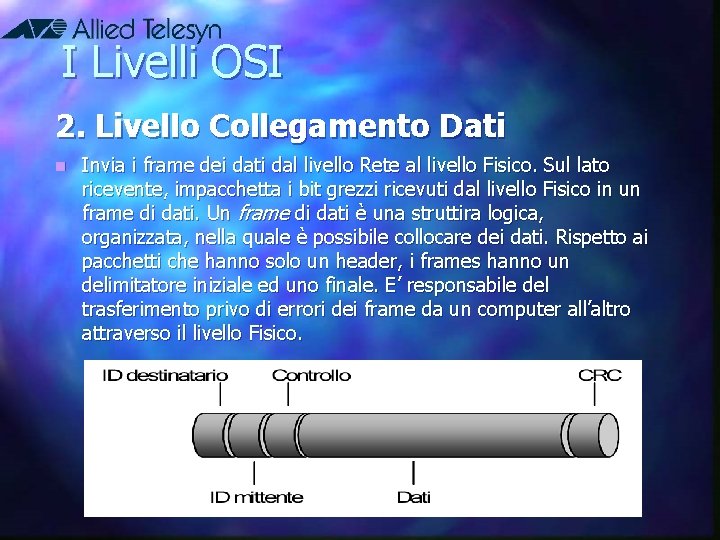

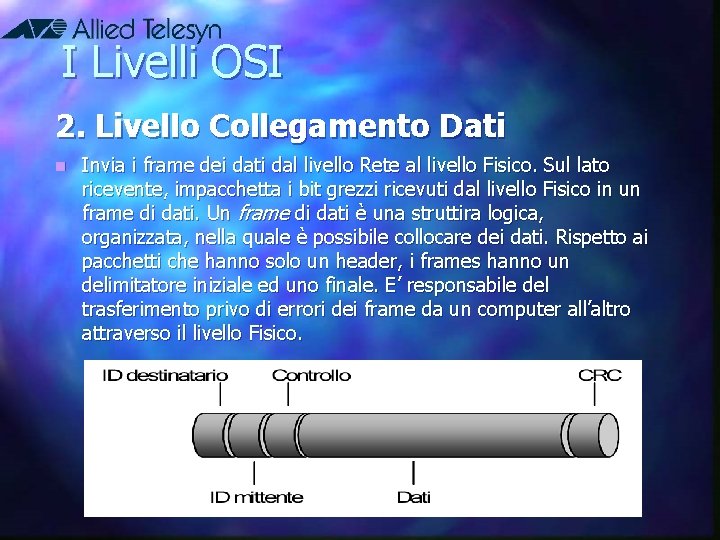

I Livelli OSI 2. Livello Collegamento Dati n Invia i frame dei dati dal livello Rete al livello Fisico. Sul lato ricevente, impacchetta i bit grezzi ricevuti dal livello Fisico in un frame di dati. Un frame di dati è una struttira logica, organizzata, nella quale è possibile collocare dei dati. Rispetto ai pacchetti che hanno solo un header, i frames hanno un delimitatore iniziale ed uno finale. E’ responsabile del trasferimento privo di errori dei frame da un computer all’altro attraverso il livello Fisico.

I Livelli OSI 1. Livello Fisico n E’ il livello più basso: trasmette lo stream di bit grezzi su un supporto fisico (il cavo di rete). Collega le interfacce elettriche, ottiche e meccaniche al cavo. Trasporta i segnali con i dati generati dai livelli superiori. n Definisce la modalità di connessione del cavo alla scheda di rete (numero di pin del connettore e loro funzione) e il metodo di trasmissione dei dati sul cavo di rete. n E’ responsabile della trasmissione di bit da un computer all’altro, definendo la codifica dei dati e la sincronizzazione dei bit (un bit trasmesso come 1, viene ricevuto come 1 e non come 0). Definisce inoltre la durata di ogni bit e la modalità di traduzione in impulso elettrico o ottico per il cavo di rete.

Il Modello Progetto 802 n Sviluppato contemporaneamente allo standard OSI, il Progetto 802 (lanciato dall’IEEE nel febbraio 1980) definisce gli standard per i componenti fisici di una rete: la scheda di rete e il cavo, contemplati nei livelli Fisico e Collegamento dati del modello OSI. n Le specifiche 802 definiscono le modalità di accesso e di trasferimento dei dati sul supporto fisico da pasrte delle schede di rete.

Categorie IEEE 802 n Gli standard 802 sono 12 i principali sono: n n n n n 802. 1 Internetworking 802. 2 LLC (logical link control) 802. 3 Ethernet 802. 4 Token bus 802. 5 Token ring 802. 8 Fibra ottica 802. 9 reti dati e voce integrate 802. 11 reti senza filo 802. 12 reti 100 base VG-Any. LAN

Il Modello Progetto 802 n Il progetto 802 divide il livello Collegamento Dati in due sottolivelli: § Logical Link Control (LLC) § Media Access Control (MAC)

Il Modello Progetto 802 Sottolivello Logical Link Control (LLC) n Gestisce la comunicazione di collegamento dati e l’utilizzo di punti di interfaccia logici (SAP. Service Access Point). E’ possibile che altri computer usino i SAP per trasferire le informazioni dal sottolivello LLC ai livelli OSI superiori. Questi standard sono definiti dalla categoria 802. 2. Sottolivello Media Access Control (MAC) n Garantisce l’accesso condiviso al livello Fisico da parte delle schede di rete. Comunica direttamente con la scheda di rete ed è responsabile della consegna dei dati privi di errori tra due computer nella rete.

I Driver della Scheda di Rete n Un driver è un software che consente ad un computer di funzionare con una determinata periferica. Il driver della rete garantisce la comunicazione tra una scheda di rete e il redirector di rete in esecuzione sul computer (software di rete che accetta le richieste di I/O e le reindirizza verso le risorse su un server). n I driver della scheda di rete risiedono nel sottolivello MAC del livello Collegamento Dati. Il sottolivello MAC ha il garantisce l’accesso condiviso al livello Fisico da parte delle schede di rete. n In pratica, i driver delle schede di rete assicurano la comunicazione diretta tra il computer e la scheda di rete che è un collegamento fra il computer e il resto della rete.

Modalità di Invio dei Dati Poiché l’invio di grossi file su una rete ne determinerebbe il rallentamento ed eventuali errori richiederebbero l’invio di tutto il file da capo, i dati vengono suddivisi in pacchetti o frames , le unità base delle comunicazioni di rete. n Il computer ricevente raccoglie i pacchetti e assemblati secondo l’ordine corretto per riformare i dati originali. n

Modalità di Invio dei Dati n I pacchetti possono contenere vari tipi di dati: § Informazioni (files) § Dati di controllo e comandi (richieste di servizio) § Codici di controllo (correzione degli errori) che indicano la necessità di una ritrasmissione.

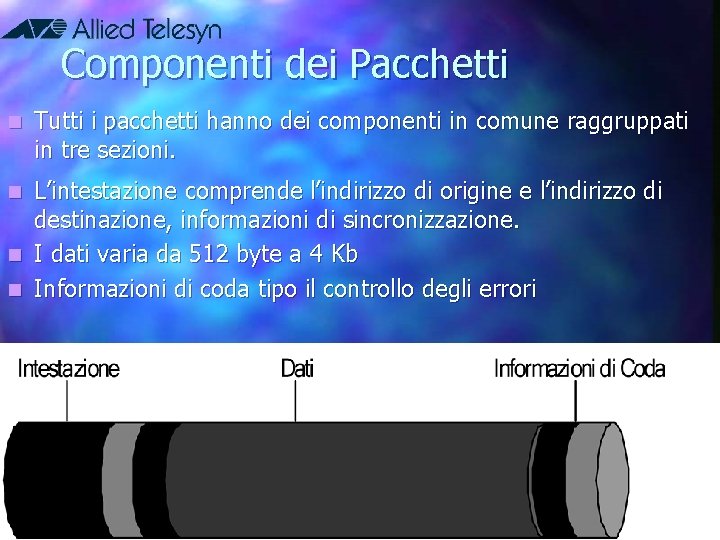

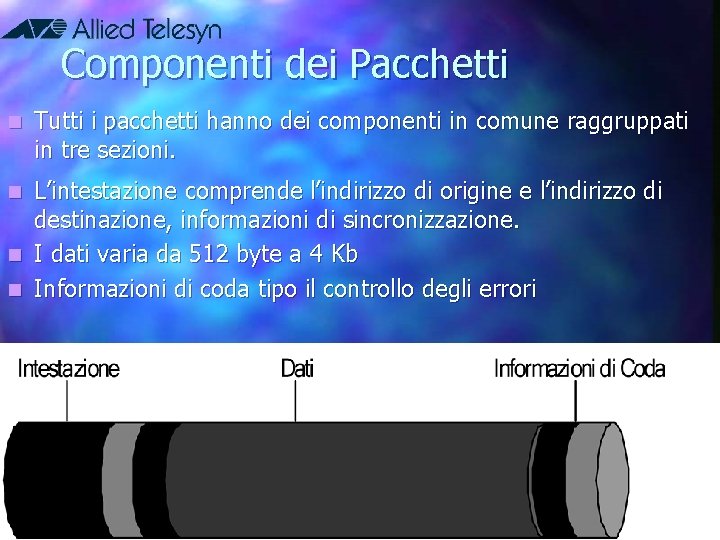

Componenti dei Pacchetti n Tutti i pacchetti hanno dei componenti in comune raggruppati in tre sezioni. L’intestazione comprende l’indirizzo di origine e l’indirizzo di destinazione, informazioni di sincronizzazione. n I dati varia da 512 byte a 4 Kb n Informazioni di coda tipo il controllo degli errori n

Creazione dei Pacchetti n La procedura di creazione del pacchetto inizia al livello Applicazione, dove i dati vengono generati, e attraversano i sette livelli. Ogni livello aggiunge ai dati informazioni relative a quel livello destinate al livello corrispondente sul computer di destinazione. n Al livello Trasporto, il blocco originale di dati vieni diviso nei pacchetti veri e propri, la cui struttura è definita dal protocollo utilizzato dai due computer. Sempre a questo livello, sono aggiunte informazioni di sequenza che guideranno il ricevente nel riassemblare i dati dai pacchetti.

Indirizzamento dei Pacchetti n Ogni scheda di rete vede tutti i pacchetti inviati sul proprio segmento di cavo, ma genera un interrupt sul computer solo se l’indirizzo del pacchetto corrisponde al proprio. n Esistono pacchetti di tipo broadcast che possono essere ricevuti da più computer sulla rete.

La Funzione dei Protocolli n Sono regole e procedure per le comunicazioni: § Esistono molti protocolli, ognuno con vantaggi e limitazioni specifiche. § Alcuni lavorano a diversi livelli OSI: il livello al quale lavora un protocollo ne descrive le funzione. § E’ possibile che vari protocolli lavorino insieme (stack di protocolli).

La Funzione dei Protocolli n Il protocollo esegue operazioni diverse sul computer che invia e su quello che riceve: Sul Computer che invia i dati n Divide i dati in pacchetti n Aggiunge informazioni di indirizzamento ai pacchetti n Prepara i dati per la trasmissione attraverso la scheda e il cavo di rete n Sul Computer che riceve i dati n Preleva i pacchetti dal cavo n Trasporta i pacchetti nel computer attraverso la scheda di rete n Rimuove dai pacchetti le informazioni aggiuntive n Copia i dati dai pacchetti in un buffer e li riassembla n Passa i dati riassemblati all’applicazione n

Stack di Protocolli In una rete vari protocolli devono funzionare insieme per assicurare che i dati vengano trattati secondo lo schema visto sopra. Il coordinamento delle funzionalità dei vari protocolli è il modello a Livelli. n Uno stack di protocolli è una combinazione di protocolli. Ogni livello specifica un protocollo differente per la gestione di una funzione o di un sottosistema della procedura di comunicazione. n

Stack di Protocolli

Il Processo di Binding n Assicura grande flessibilità nell’installazione di una rete: in pratica, si possono abbinare protocolli e schede di rete in base alle necessità. E’ possibile, ad esempio, eseguire il binding di due stack di protocolli come l’IPX/SPX e il TCP/IP ad una stessa scheda di rete. n L’ordine di binding, determina la posizione di un protocollo nello stack dei protocolli e quindi l’ordine con cui il sistema operativo esegue il protocollo per tentare di stabilire una connessione.

Stack Standard n Esiste § § § una serie di stack standard: L’insieme di protocolli ISO/OSI L’IBM System Network Architecture (SNA) Digital DECnet™ Novell Net. Ware Apple. Talk® L’insieme di protocolli Internet, il TCP/IP

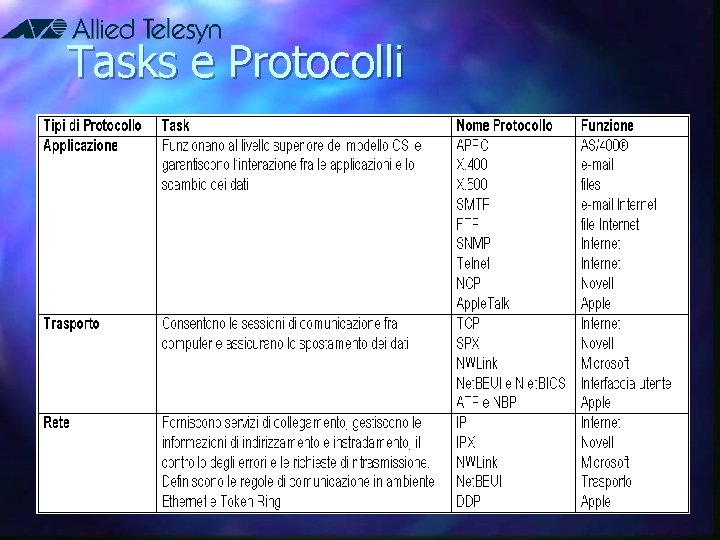

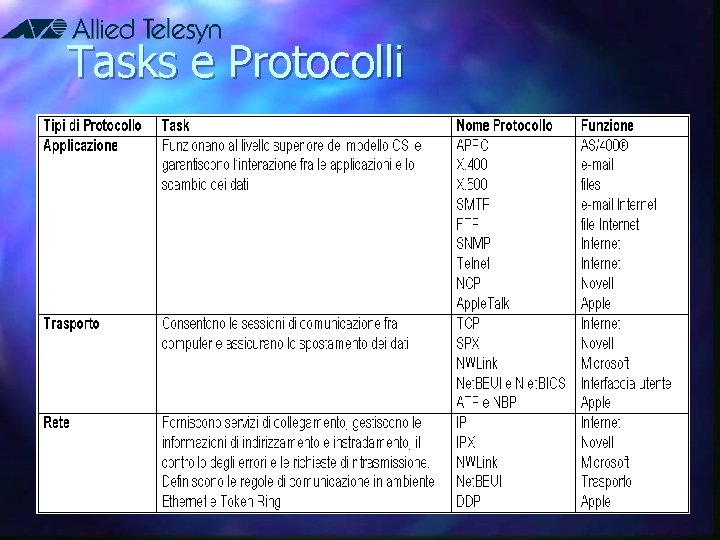

Stack Standard n I task di comunicazione che le reti devono eseguire sono assegnai ai protocolli di questi stack che funzionano come uno dei tre tipi fondamentali di protocollo (simile al modello OSI): § Applicazione § Trasporto § Rete

Task di comunicazione nel modello OSI

Tasks e Protocolli

Protocolli Comuni

TCP/IP n Il Transmission Control Protocol/Internet Protocol è un insieme di protocolli standard che consente le comunicazioni in ambiente eterogeneo e l’accesso ad Internet. E’ instradabile (routable) ed è di fatto lo standard per le reti. n Altri protocolli scritti per l’insieme TCP/IP comprendono: n § SMTP (Simple Mail Transfer Protocol): posta elettronica § FTP (File Transfer Protocol): scambio di files § SNMP (Simple Network Management Protocol): gestione della rete E’ uno stack di dimensioni ampie, e pertanto può svantaggiare stazioni MS-DOS.

Net. BEUI n Net. BEUI (Net. BIOS Extended User Interface) e Net. BIOS erano in orgine legati e visti come unico protocollo. Vari fornitori di rete hanno separato Net. BIOS (Network Basic Input/Output System), protocollo a livello Sessione, per poterlo usare con altri protocolli di trasporto instradabili. Net. BIOS che agisce come interfaccia dell’applicazione rispetto alla rete: consente ad un programma di avviare una sessione con un altro programma sulla rete. n Net. BEUI è un protocollo di livello Trasporto piccolo e veloce, compatibile con tutte le reti Microsoft, ma non routable.

IPX/SPX e NWLink n L’Internetwork Packet Exchange/Sequenced Packet Exchange è uno stack di protocolli usato dalle reti Novell. Piccolo e veloce, a differenza di Net. BEUI supporta il routing. n Microsoft fornisce NWLink come propria versione dell’IPX/SPX.

Metodi di Accesso n. I metodi di accesso sono l’insieme delle regole che definiscono la modalità di immissione dei dati dal cavo di rete e di prelevamento dei dati dal cavo da parte di un computer: se due computer inviano dati sul cavo contemporaneamente, i pacchetti di uno entrano in collisione con i pacchetti dell’altro ed entrambi sono distrutti. I metodi di accesso impediscono l’accesso simultaneo al cavo, garantendo una procedura ordinata nell’invio e nella ricezione dei dati.

Carrier-Sense Multiple Access with Collision Detection n n Con il metodo CSMA/CD, ogni computer verifica la presenza di traffico di rete sul cavo: n Un computer “sente” che il cavo è libero. n Il computer invia i dati. n Se sul cavo sono presenti dati, nessun altro computer può trasmettere finché i dati non hanno raggiunto la propria destinazione ed il cavo è di nuovo libero. Se due computer iniziano la trasmissione simultaneamente, si verifica una collisione ed entrambi smettono di trasmettere per un periodo di tempo casuale e poi tenteranno di nuovo la trasmissione.

Carrier-Sense Multiple Access with Collision Detection n La capacità di rilevamento delle collisioni (che indicano al computer di non poter trasmettere) impone una limitazione sulla distanza a 2. 500 m, oltre la quale, a causa dell’attenuazione, un computer non è in grado di “sentire” una collisione generata dal lato opposto del cavo. n Il CSMA/CD è noto come Metodo a Priorità poiché i computer fanno a gara per avere l’opportunità di trasmettere. n Più sono i computer sulla rete, maggiore sarà il traffico e più alta è la possibilità di dover evitare collisioni: in questo caso il CSMA/CD può risultare un metodo di accesso lento a causa dei tentativi di ritrasmissione che, se in elevato numero, possono bloccare la rete (applicazioni di database).

Carrier-Sense Multiple Access with Collision Avoidance Non così popolare come il CSMA/CD o il Token Passing, il CSMA/CA è un metodo in cui ogni computer segnala la propria intenzione di trasmettere. In questo modo, i computer sentono che potrebbe verificarsi una collisione ed evitano di trasmettere. n La trasmissione dell’intenzione di trasmettere, però, aumenta il traffico sulla rete rallentandola. n

Token Passing Nel token passing un pacchetto di tipo speciale circola lungo l’anello di cavo da computer. Qualsiasi computer desideri trasmettere deve attendere un token libero e ne può prendere possesso. Mentre un computer sta trasmettendo gli altri non possono trasmettere. n Nel token ring non s’è ne priorità, ne collissione, ne tempo perso. n

Demand priority E’ un metodo di accesso progettato per reti ethernet a 100 Mbps detto 100 VG-Any LAN. n Come nel caso CSMA/CD ci possono essere conflitti se due computer trasmettono contemporaneamente. Ciò può essere evitato creando uno schema di priorità sull’hub o i ripetitori in maniera tali che i dati inviati da certi computer abbiano maggiore priorità rispetto a quelli trasmessi da altri. Demand priority ha due vantaggi: n n n Utilizzo di quattro coppie di fili Le trsmissioni avvengono attraverso hub